Cisco PIX

CiscoPIX防火墙高级协议处理与攻击防卫

9.1 对高级协议处理的需求

现在,几乎每个企业都在将Internet用于商业 交易。对于这些企业,为了保证他们内部网络的安 全,使网络免受来自Internet的潜在威胁,他们必须 采用防火墙,将他们受信任的内部网络与不被信任 的Intemet分离开来。虽然防火墙可以帮助保护企业 的内部网络,使它免受来自外部的威胁,但是在具 体实现中也会遇到一些挑战。

❖ 在安装防火墙之前,企业用来与外部资源进 行通信的一一些协议和应用现在可能会被防 火墙阻挡。

❖ 许多流行的协议和应用需要对连接进行协商, 以动态分配源和目的端口或IP地址。

此外,让事情进一步复杂化的是,一些应用 将源或目的IP地址信息嵌入到网络层(第3层) 之上。

一个好的防火墙必须能在网络层以上的层中检查数 据包,并根据协议或应用的需要执行下列操作:

因为是由客户端发起.FTP的命令和数据连接,所以早期的 防火墙可以很容易地支持这种方式,而不会让内部的客户端 暴露于攻击之下。图9.2显示了采用被动模式FTP,在客户 端和服务器之间的事务处理过程。大多数web浏览器缺省使 用被动模式FTP。

对于被动模式的FTP数据流,PIX防火墙采用下列方式,处 理向外的与向内的PASV连接

除了个别的例外情况,高级协议处理是通过一种称为 “fixup protocol(协议修补)”的机制来实现的。fixup protocol 命令不是以真正的代理方式运行,而是以一种“了解应用的 代理(application aware agent)”方式来运行。在大多数情况 下,fixup protocol的操作是通过监视一个应用的控制信道, 来防止出现违背协议的事件,并让PIX防火墙能够动态响应 协议的合法需要,通过在ASA中产生一个临时的例外事例来 安全地打开一条向内的连接。当不再需要这个例外事例时, fixup protocol功能会将它关闭。

思科PIX防火墙的基本配置

思科PIX 防火墙的基本配置【项目目标】掌握PIX 防火墙基本配置方法。

【项目背景】某公司使用Cisco PIX 515防火墙连接到internet ,ISP 分配给该公司一段公网IP 地址。

公司具有Web 服务器和Ftp 服务器,要求让内网用户和外网用户都能够访问其web 服务和FTP 服务,但外部网络用户不可以访问内网。

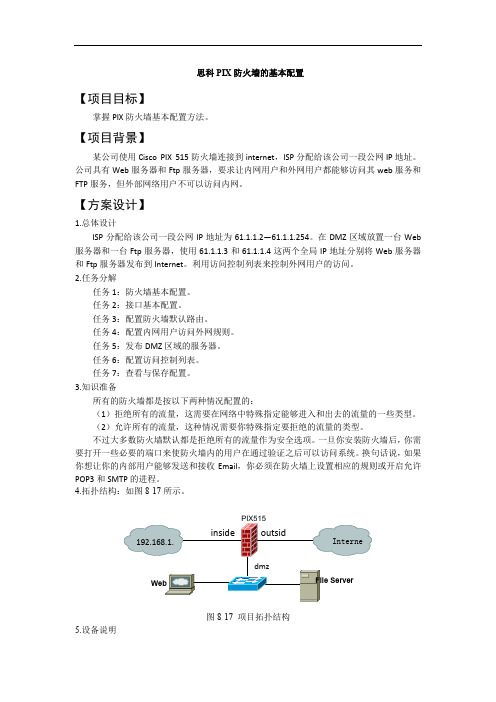

【方案设计】1.总体设计ISP 分配给该公司一段公网IP 地址为61.1.1.2—61.1.1.254。

在DMZ 区域放置一台Web 服务器和一台Ftp 服务器,使用61.1.1.3和61.1.1.4这两个全局IP 地址分别将Web 服务器和Ftp 服务器发布到Internet 。

利用访问控制列表来控制外网用户的访问。

2.任务分解任务1:防火墙基本配置。

任务2:接口基本配置。

任务3:配置防火墙默认路由。

任务4:配置内网用户访问外网规则。

任务5:发布DMZ 区域的服务器。

任务6:配置访问控制列表。

任务7:查看与保存配置。

3.知识准备所有的防火墙都是按以下两种情况配置的:(1)拒绝所有的流量,这需要在网络中特殊指定能够进入和出去的流量的一些类型。

(2)允许所有的流量,这种情况需要你特殊指定要拒绝的流量的类型。

不过大多数防火墙默认都是拒绝所有的流量作为安全选项。

一旦你安装防火墙后,你需要打开一些必要的端口来使防火墙内的用户在通过验证之后可以访问系统。

换句话说,如果你想让你的内部用户能够发送和接收Email ,你必须在防火墙上设置相应的规则或开启允许POP3和SMTP 的进程。

4.拓扑结构:如图8-17所示。

图8-17 项目拓扑结构5.设备说明PIX515dmzoutsidinside File ServerWeb192.168.1.Interne以PIX515防火墙7.X 版本的操作系统为例,介绍其配置过程。

在配置之前先假设pix515防火墙的ethernet0接口作为外网接口(命名为outside),并分配全局IP 地址为61.1.1.2;ethernet1接口作为内网接口(命名为inside),并分配私有IP 地址为192.168.1.1;ethernet2接口作为DMZ 接口,并分配私有IP 地址为192.168.2.1。

防火墙CISCO-PIX525配置手册

防火墙CISCO-PIX525的配置基础知识现在,我们通过一个相对简单的示例说明如何使用Cisco PIX对企业内部网络进行管理。

网络拓扑图如附图所示。

Cisco PIX安装2个网络接口,一个连接外部网段,另一个连接内部网段,在外部网段上运行的主要是DNS 服务器,在内部网段上运行的有WWW服务器和电子邮件服务器,通过Cisco PIX,我们希望达到的效果是:对内部网络的所有机器进行保护,WWW服务器对外只开放80端口,电子邮件服务器对外只开放25端口。

具体*作步骤如下。

2.获得最新PIX软件---- 从Cisco公司的WWW或FTP站点上,我们可以获得PIX的最新软件,主要包括如下内容。

pix44n.exe――PIX防火墙的软件映像文件。

pfss44n.exe――PIX Firewall Syslog Server服务器软件,能够提供一个Windows NT服务,用来记录PIX的运行日志。

pfm432b.exe――图形化的PIX管理软件。

rawrite.exe――用于生成PIX的启动软盘。

3.配置网络路由---- 在使用防火墙的内部网段上,需要将每台计算机的缺省网关指向防火墙,比如防火墙内部IP地址为10.0.0.250,则内部网段上的每台计算机的缺省网关都要设置为10.0.0.250。

具体设置在“控制面板”*“网络”*“TCP/IP协议”中进行。

4.配置PIX---- 在配置PIX之前,应该对网络进行详细的规划和设计,搜集需要的网络配置信息。

要获得的信息如下。

---- (1)每个PIX网络接口的IP地址。

(2)如果要进行NAT,则要提供一个IP地址池供NAT使用。

NAT是网络地址转换技术,它可以将使用保留地址的内部网段上的机器映射到一个合*的IP地址上以便进行Internet访问(3)外部网段的路由器地址。

---- 进入PIX配置界面的方*是:连接好超级终端,打开电源,在出现启动信息和出现提示符pixfirewall>后输入“enable”,并输入密码,进入特权模式;当提示符变为pixfirewall#>后,输入“configure terminal”,再进入配置界面。

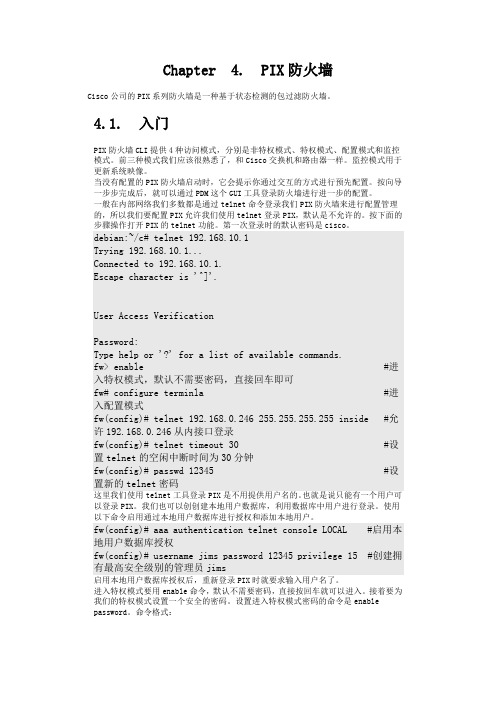

Chapter 4. PIX防火墙

Chapter 4. PIX防火墙Cisco公司的PIX系列防火墙是一种基于状态检测的包过滤防火墙。

4.1. 入门PIX防火墙CLI提供4种访问模式,分别是非特权模式、特权模式、配置模式和监控模式。

前三种模式我们应该很熟悉了,和Cisco交换机和路由器一样。

监控模式用于更新系统映像。

当没有配置的PIX防火墙启动时,它会提示你通过交互的方式进行预先配置。

按向导一步步完成后,就可以通过PDM这个GUI工具登录防火墙进行进一步的配置。

一般在内部网络我们多数都是通过telnet命令登录我们PIX防火墙来进行配置管理的,所以我们要配置PIX允许我们使用telnet登录PIX,默认是不允许的。

按下面的步骤操作打开PIX的telnet功能。

第一次登录时的默认密码是cisco。

debian:~/c# telnet 192.168.10.1Trying 192.168.10.1...Connected to 192.168.10.1.Escape character is '^]'.User Access VerificationPassword: Type help or '?' for a list of available commands.fw> enable #进入特权模式,默认不需要密码,直接回车即可fw# configure terminla #进入配置模式fw(config)# telnet 192.168.0.246 255.255.255.255 inside #允许192.168.0.246从内接口登录fw(config)# telnet timeout 30 #设置telnet的空闲中断时间为30分钟fw(config)# passwd 12345 #设置新的telnet密码这里我们使用telnet工具登录PIX是不用提供用户名的。

也就是说只能有一个用户可以登录PIX。

Cisco PIX

后要主动到 中心数据服务器去索取密钥 ,那么同时要把表示是

当前密钥/过时密钥的标志位也要取过来。强调一下 ,这些密 钥 、标志位都要采用公开密钥 加密算法来完成分发和系统同

前的密钥。 这样就能解决整个系统密钥同步分发问题。

就采集机和监控主机来讲 ,密钥更新后就马上用更新的密

可 以 看 到 主 服 务 器 映 射 的 真 地 址 22)..9 0 .【 17和 0x 22) .. 8 0 .【 1 对应的 M C地址还是原来 PX 2 的外网卡地址, 0x 9 A I50

系统 管理 水平 , 证 网络系 统正 常稳 定运 行提供 参 考 。 保

随着因特网业务 的迅猛发展 , 前 国内各大电信运营商 、 目 网 络服务提供商都在加紧网络建设和网络优化,为进一步适应业 务发展 、满足用户需要和提高服务水平奠定基础。在网络建设 和优化的实际操作过程 中,不可避免会遇到各种网络技术疑难

维普资讯

观察与交流

Cic I 防 火 墙 割 接 中 的 疑 难 分 析 s o PX

刘 铁 民

( 国联 通 山 东分 公 司 中 济 南 20 1) 5 0 4

本 文 通 过 对 实 际 运 行 的 大 型 网 络 系 统 PX 防 火 墙 设 备 割 接 过 程 中 遇 到 的 疑 难 分 析 和 处 理 ,详 细 I 阐述 了 防 火 墙 设 备 割 接 疑 难 处 理 的 步 骤 , 调 了 网 络 系 统 设 备 割 接 的 注 意 之 处 , 提 高 大 型 网 络 强 为

2 系统 割 接 中 的 问题 及 解 决

在实际系统割接中, 制定了较为详细的割接方案 , 按照下述

cisco防火墙配置手册

Pix系列产品默认只有两个端口及0和1,DMZ端口都是另外添加的模块,DMZ端口的默认安全级别50,配置DMZ接口的地址和配置inside和outside类似

配置外接口地址

Pix(config)#ip address inside 1.1.1.1 255.255.255.0

配置内接口地址

Pix(config)#interface ethernet0 auto

激活外端口

Pix(config)#interface ethernet1 auto

激活内端口 (默认端口是出于shutdown状态的)

Pix(config)#ip address dmz 3.3.3.3 255.255.255.0

Pix(config)# interface gb-ethernet0 1000auto 激活DMZ端口,DMZ的端口号需要您用show

running-config命令查看,如:

Pix(config)#show running-config

防火墙的nat和global是同时工作的,nat定义了我们要进行转换的地址,而global定义了要被转换为的地址,这些配置都要在全局配置模式下完成,

2.2、Nat配置如下:

Pix(config)#nat (inside) 1 0 0

上面inside代表是要被转换得地址,

1要和global 后面的号对应,类似于访问控制列表号,也是从上往下执行,

精讲PIX白皮书

精讲PIX白皮书————————————————————————————————作者:————————————————————————————————日期:ﻩPIX讲解白皮书作者:张其华Email:错误!未定义书签。

Security CCIEﻩﻩﻩﻩﻩ一:PIX防火墙简介:PIX防火墙是Cisco硬件防火墙,它能够提供空前的安全保护能力,它的保护机制的核心是能够提供面向静态连接防火墙功能的ASA(自适应安全算法)。

静态安全性虽然比较简单,但与包过滤相比,功能却更加强劲;另外,与应用层代理防火墙相比,其性能更高,扩展性更强。

ASA可以跟踪源和目的地址、TCP序列号、端口号和每个数据包的附加TCP标志。

只有存在已确定连接关系的正确的连接时,访问才被允许通过PIX防火墙。

这样做,内部和外部的授权用户就可以透明地访问企业资源,而同时保护了内部网络不会受到非授权访问的侵袭。

二:PIX防火墙的特点和优势:1.Proprietaryoperatingsystem //专用操作系统2.Stateful packet inspection //状态包检测3.User-basedauthentication/authorization//基于用户验证和授权PIX防火墙系列通过直通式代理——获得专利的在防火墙处透明验证用户身份、允许或拒绝访问任意基于TCP或UDP的应用的方法,获得更高性能优势。

该方法消除了基于UNIX系统的防火墙对相似配置的性价影响,并充分利用了Cisco安全访问控制服务器的验证和授权服务。

4.Statefulfailover capabilities //状态故障倒换特性5.Web-basedmanagement solutions //基于WEB管理解决方案6.易管理性7.VPN功能PIX免费提供基于软件的DES IPSec特性。

此外,可选3DES、AES许可和加密卡可帮助管理员降低将移动用户和远程站点通过互联网或其它公共IP网络连接至公司网络的成本。

CISCO PIX515E 防火墙的详细设置资料

conduit permit tcp host 202.105.113.203 eq www any

conduit permit tcp host 202.105.113.203 eq ftp any

conduit permit tcp host 202.105.113.205 eq smtp any

255.255.255.255 0 0

static (inside,outside) 202.105.113.205 192.168.1.11netmask

255.255.255.255 0 0

conduit permit icmp any any

步骤1:用access-list命令来配置加密用访问控制列表;

例如:

access-list acl-name {permit|deny} protocol src_addr src_mask [operator

port [port]] dest_addr dest_mask [operator prot [port]]

!server beind PIX Firewalls is encrypted ,The source

!and destination IP address are the global IP addresses of the statics.

Access-list 101 permit ip host 192.168.1.10 host 192.168.2.10

global (outside) 1 202.105.113.201

nat (inside) 1 0.0.0.0 0.0.0.0 0 0

static (inside,outside) 202.105.113.203 192.168.1.10 netmask

思科防火墙产品介绍

Cisco ASA 5540

企业用户使用,可以做VPN网关同时提供280,000 个连接提供 400-Mbps 吞吐量支持的接口4个10/100/1000以太网口1个 10/100 以太网口支持 100个 VLANs最多50个虚拟防火墙支持 failoverActive/standbyActive/active支持 VPNsSite to site (5,000 peers)Remote access WebVPN 支持 AIP-SSM-20 (可选)

应用在小型办公室同时支持7500个连接60-Mbps 吞吐量支持的端口支持一个10/100BASE-T* 以太网端口(outside) 四个10/100 交换端口 (inside)VPN 吞吐量3-Mbps 3DES4.5-Mbps 128-bit AES同时支持10个VPN peers

*100BASE-T 速率在6.3版本后才能使用.

USBPort

ConsolePort (RJ-45)

10/100BASE-TXETHERNET0(RJ-45)

PIX 防火墙 525: 扩展卡和VPN加速卡

VAC and VAC+

1GE-66 Card

1FECard

4FE-66Card

PIX 防火墙 535

大型企业用户使用同时提供 500,000 个连接提供 1.65-Gbps clear text 吞吐量支持的端口最多 14 个百兆或者千兆以太网口最多支持150 个VLANs最多支持50个虚拟防火墙支持failoverActive/standbyActive/active支持VPNs (2,000 tunnels)Site to siteRemote access

pix命令

1.interface command在配置用户接口的时候我们经常听到关于接口的专有名词hardware_id指ethernet 0,e1,e2interface_name指outside,inside,dmzhardware_speed,通产设置为自动,但是cisco推荐我们手动配置速度.关于速度和你选择的网络传输介质有关.no shutdown在router上用户激活这个端口,在pix中,没有no shutdown命令,只有使用到shutdown这个参数,主要用于管理关闭接口.interface hardware_id hardware_speed [shutdown]interface e0 autointerface e1 autointerface e2 autoif commandnameif 主要用于命令一个接口,并且给它分配一个从1到99的安全值,因为外部接口和内部接口都是默认的,分别是0和100,同时默认情况下e0是外部接口,e1是指内部接口. nameif hardware_id if_name security_levelnameif e0 outside 0nameif e1 inside 100nameif e2 dmz 50使用show nameif来查看配置情况关于security_level值得区别,请都看看我前面写的.从高安全段的流量到低安全段的流量怎么走,放过又怎么走,需要什么条件才能流进流出.3.ip address commandcisco pix接口的ip 地址可以从两个地方来获得,分别是manual 和dhcpip address用于手动配置一个接口上的ip address,通过将一个逻辑地址添加到一个硬件ID 上.ip address if_name ip_address [netmask]ip address inside 192.168.6.0 255.255.255.0Remove the currently configured ip address pix(config)#clear ip address (全部清除ip address)pix(config)#no ip address inside 192.168.6.0 255.255.255.0(清除这个接口的ip address)4.Nat command用于一组ip 地址转换成另外一组ip 地址,昨天我看到6.2版本支持nat outside ip address,不知道这个究竟在什么环境才用到,呵呵在用nat命令的时候,有个特别的注意点:nat 0有特殊含义,其次nat 总是和global一起使用.nat (if_name) nat_id local_ip [netmas]nat (inside) 1 192.168.6.0 255.255.255.05.Global commandglobal命令用于定义用nat命令转换成的地址或者地址范围,注意global命令中的nat_id 需要和你配置的nat命令中的nat_id相同.global (if_name) nat_id global_ipglobal_ip-global_ip [netmask]global (outside) 1 10.0.0.1 255.0.0.0 (PAT转换,当你用这个命令,CLI会给你一个警告信息指出pix要PAT的所有地址)global (outside) 1 10.0.0.1~10.0.0.254 255.0.0.0这里有这样一个命令可以在pix检测转换表中查看你是否有这个特定ip的入口.show xlate,一般一个被转换的ip address保存在转换表中的默认时间是3个小时.你可以通过timeout xlate hh:ss来更改这个设置.这里你也同样需要了解PAT是怎么工作的,同样你要知道PAT也有局限,不能支持H.323和高速缓存使用的名称服务器,老实说我也不知道这两个是什么东东:(6.route command,very important!!!route告诉我们要在那个特定的接口转发,并指定那个特定的网络地址.使用route命令向pix 增加一个静态路由.route if_name ip_address netmask gateway_ip [metric]说明一下if_name指你数据要离开处的那个端口ip_address被路由的ip addressnetmask被路由的ip address的网络掩码gateway_ip 下一跳的ip addressmetric到下一个设备的跳数在pix上用的最多的是配置一个默认路由route outside 0 0 192.168.1.3 1 其中0 0 表示网段内所有的ip address从outside ip address是192.168.1.3出去如果你想要测试新的路由配置,在这之前用clear arp清除pix firewall的arp高速缓存is a good idea.7.RIP command不讲,不想了解,也不知道,没有见过那个人在配置PIX用过RIP协议的需要了解的人查书吧,如果你有这方面的经验,可以写出来大家share一下:)8.测试你的配置,一般有几种,首先查看一下你的配置命令是否正确,show xxxxx来查看。

Cisco PIX防火墙的安装流程

CiscoPIX防火墙的安装流程CiscoPIX防火墙的安装流程1.将PIX安放至机架,经检测电源系统后接上电源,并加电主机。

2.将CONSOLE口连接到PC的串口上,运行HyperTerminal程序从CONSOLE 口进入PIX系统;此时系统提示pixfirewall>。

3.输入命令:enable,进入特权模式,此时系统提示为pixfirewall#。

4.输入命令:configureterminal,对系统进行初始化设置。

5.配置以太口参数:interfaceethernet0auto (auto选项表明系统自适应网卡类型)interfaceethernet1auto6.配置内外网卡的IP地址:ipaddressinsideip_addressnetmaskipaddressoutsideip_addressnetmask7.指定外部地址范围:global1ip_address-ip_address8.指定要进行要转换的内部地址:nat1ip_addressnetmask9.设置指向内部网和外部网的缺省路由routeinside00inside_default_router_ip_addressrouteoutside00outside_default_router_ip_address10.配置静态IP地址对映:staticoutsideip_address insideip_address11.设置某些控制选项:conduitglobal_ipport[-port]protocolforeign_ip[netmask] global_ip 指的是要控制的地址port 指的是所作用的端口,其中0代表所有端口protocol 指的是连接协议,比如:TCP、UDP等foreign_ip 表示可访问global_ip的外部ip,其中表示所有的ip。

12.设置telnet选项:telnetlocal_ip[netmask]local_ip 表示被允许通过telnet访问到pix的ip地址(如果不设此项,PIX的配置只能由consle方式进行)。

检查pix命令

Xlates 18/s 19/s

Connections 75/s 79/s

TCP Conns 44/s 49/s

UDP Conns 31/s 30/s

URL Access 27/s 30/s

URL Server Req 0/s 0/s

TCP Fixup 1323/s 1413/s

TCPIntercept 0/s 0/s

HTTP Fixup 923/s 935/s

FTP Fixup 4/s 2/s

AAA Authen 0/s 0/s

AAA Author 0/s 0/s

AAA Account 0/s 0/s

其中,较重要的有Xlates是每秒钟产生变换的数字;Connections是建立的连接数;TCP Fixup是指PIX每秒钟转发了多少TCP包;TCPIntercept是指有每秒多少SYN包已经超出了开始的设定值;

transmitted (in 124.650 secs):

294649 packets 167380042 bytes

2363 pkts/sec 1342800 bytes/sec

show perfmon

这条命令监测PIX检查的数据的流量和类型。它可以判断出PIX上每秒所做的变换(xlates)和连接数(conn)。

16384 2048 1532 1538

show memory

可以看出PIX的内存以及当前可用的内存。正常情况下,PIX的可用内存的变化幅度不应该太大。如果突然发现内存快用光了,要检查是否用攻击发生。可以用show conn count命令看当前PIX中有多少连接,如果PIX内存耗尽,最终会crash.

第8章-Cisco PIX防火墙

global if_name nat_id interface|global_ip[global_ip] [netmask global_mask]

续表

命令格式 nat if_name nat_id local_address [netmask] 用途及说明 与global命令配合使用,指定哪些内网地 址可以与哪个地址池联系,通过翻译访问 其他网络。选项“if-name”表示使用全局 地址的内部接口名称;“local_address”与 [netmask]配合使用,限定可以进行地 址翻译的内网地址,例如用192.168.1.0 255.255.255.0表示一个网络

默认情况下,ASA拒绝来自外部 (安全级别低)接口的主机发出的到内部 (安全级别高)主机的连接。 ASA支持认证、授权和记账 (AAA)。

表8.1

ASA安全级别关系

接 口 对

与边界接口的关 系

配置指导

外部安全级别0 到DMZ安全级 别50

认为DMZ是可以 信任的

必须配置静态地址翻译和管道或 访问列表,让源自外部接口的会 话可以到达DMZ接口

内部安全级别 认为DMZ是不能 100到DMZ安全 信任的 级别50

需要配置动态地址翻译,允许源 自内部接口“安全级别100”的会 话访问DMZ接口

8.1.3 PIX防火墙系列产品介绍

表8.2 PIX防火墙产品规格和特性

PIX防火墙产品 尺寸(机架单 元) 处理器(MHz) RAM(MB)

PIX 506 桌面 200 32

PIX 515 1RU 200 32/64

PIX 520 3RU 350 64/128

PIX 525 2RU 600 128256

PIX 535 3RU 1000 512/1000

防火墙CiscoPIX和ASA的Failover

由于Failover的已经正常工作的原因,导致在pix2上查看信息时,其 主机名提示符为pix1.

南京澎湃IT教育中心 www.happywork.me

南京澎湃IT教育中心 www.happywork.me

南京澎湃IT教育中心 www.happywork.me

StatefBiblioteka l FailoverPrimary Security Appliance pix1 .1 .1 e2

Internet

192.168.1.0

.2

Stateful failover

10.0.1.0

e2 .2

pix2 Secondary Security Appliance

南京澎湃IT教育中心 www.happywork.me

Failover类型

Primary Security Appliance

192.168.0.0 /24 10.0.0.0 /24 e0 e2 e1 e3 .11 Stateful Link e2 e0 e3 e1

Internet

.1

Cable-Based (PIX Security Appliance only)

南京澎湃IT教育中心 www.happywork.me

硬件Failover : Active / Standby

Failover: Active/Standby Failover: Active/Standby

Primary: Active

Secondary: Standby

Primary: Failed

pix1# show failover Failover On Cable status: N/A - LAN-based failover enabled Failover unit Secondary Failover LAN Interface: heart Ethernet3 (up) Unit Poll frequency 15 seconds, holdtime 45 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 2 of 250 maximum Version: Ours 7.2(2), Mate 7.2(2) Last Failover at: 14:40:47 UTC Jul 17 2008 This host: Secondary - Standby Ready Active time: 0 (sec) Interface inside (0.0.0.0): Normal (Waiting) Interface outside (0.0.0.0): Normal (Waiting) Other host: Primary - Active Active time: 180 (sec) Interface inside (10.0.1.7): Normal (Waiting) Interface outside (192.168.1.7): Normal (Waiting)

cisco-pix

了解思科PIX和ASA之间的不同很多年来,Cisco PIX一直都是Cisco确定的防火墙。

但是在2005年5月,Cisco推出了一个新的产品——适应性安全产品(ASA,Adaptive Security Appliance)。

不过,PIX 还依旧可用。

我已听到很多人在多次询问这两个产品线之间的差异到底是什么。

让我们来看一看。

Cisco PIX是什么?Cisco PIX是一种专用的硬件防火墙。

所有版本的Cisco PIX都有500系列的产品号码。

最常见的家用和小型网络用产品是PIX 501;而许多中型企业则使用PIX 515作为企业防火墙。

PIX防火墙使用PIX操作系统。

虽然PIX操作系统和Cisco IOS看起来非常的接近,但是对那些非常熟悉IOS的用户来说,还是有足够的差异性弄得他们头昏脑胀。

PIX系列的防火墙使用PDM(PIX设备管理器,PIX Device Manager)作为图形接口。

该图形界面系统是一个通过网页浏览器下载的Java程序。

一般情况下,一台PIX防火墙有个外向接口,用来连到一台Internet路由器中,这台路由器再连到Internet上。

同时,PIX也有一个内向接口,用来连到一台局域网交换机上,该交换机连入内部网络。

Cisco ASA是什么?而ASA是Cisco系列中全新的防火墙和反恶意软件安全用具。

(不要把这个产品和用于静态数据包过滤的PIX搞混了)ASA系列产品都是5500系列。

企业版包括4种:Firewall,IPS,Anti-X,以及VPN.而对小型和中型公司来说,还有商业版本。

总体来说,Cisco一共有5种型号。

所有型号均使用ASA 7.2.2版本的软件,接口也非常近似Cisco PIX.Cisco PIX和ASA在性能方面有很大的差异,但是,即使是ASA最低的型号,其所提供的性能也比基础的PIX高得多。

和PIX类似,ASA也提供诸如入侵防护系统(IPS,intrusion prevention system),以及VPN集中器。

asa命令

PIX525(config)#nameifethernet2dmzsecurity50

interface

配置以太口工作状态,常见状态有:auto、100full、shutdown。

auto:设置网卡工作在自适应状态。

100full:设置网卡工作在100Mbit/s,全双工状态。

PIX525(config)#nat(inside)100outeoutside00133.0.0.2;设置默认路由

PIX525(config)#static(dmz,outside)133.1.0.110.65.1.101;静态NAT

PIX525(config)#static(dmz,outside)133.1.0.210.65.1.102;静态NAT

然后利用conduit命令允许任何外部主机对全局地址133.0.0.1进行http访问。

访问控制列表ACL

访问控制列表的命令与couduit命令类似,

例:

PIX525(config)#access-list100permitipanyhost133.0.0.1eqwww

PIX525(config)#access-list100denyipanyany

当内部主机访问中间区域dmz时,将自己映射成自己访问服务器,否则内部主机将会

映射成地址池的IP,到外部去找。

当外部主机访问中间区域dmz时,对133.0.0.1映射成10.65.1.101,static是双向的。

PIX的所有端口默认是关闭的,进入PIX要经过acl入口过滤。

静态路由指示内部的主机和dmz的数据包从outside口出去。

outside_ip_address表示外部网络的公有ip地址。

pix基本配置命令讲解

4.Nat command

用于一组ip 地址转换成另外一组ip 地址,昨天我看到6.2版本支持nat outside ip address,不知道这个究竟在什么环境才用到,呵呵

在用nat命令的时候,有个特别的注意点:nat 0有特殊含义,其次nat 总是和global一起使用.

nat (if_name) nat_id local_ip [netmas]

这里我们可以把conduit转换成ACL

pix(config)#access-list 101 permit tcp any host 192.168.0.9 eq www

pix(config)#access-group 101 in interface outside

使用static命令实现端口重定向

在这里1不能换0,你可以换其他的数,因为nat 0在pix有特定的含义,nat 0表示在pix上用于检测不能被转换的地址,我们通常在做acl转换也应用到这个命令.

PAT命令:

PAT允许将本地地址转换成一个单一的全局地址,执行NAT和PAT命令有所相似,不同的是PAT是定义一个单一的全局地址而不是像NAT一样定义一

(这里host表示的是指一个特定的主机host 192.168.0.9表示 192.168.0.9 255.255.255.255为什么要是255.255.255.255,别搞成为subnet mask,它是

wildcard,也就是通配符,any表示任何源地址和目的地址,0.0.0.0 255.255.255.255.eq is mean the match only packets on a given port number.)

no shutdown在router上用户激活这个端口,在pix中,没有no shutdown命令,只有使用到shutdown这个参数,主要用于管理关闭接口.

Cisco PIX 501清除密码_Nic

Cisco PIX 501清除enable配置密码:1.现将串口线(水晶头)接到防火墙的console;然后将console线插上笔记本的COM口。

2.用一根直通线(有时需用交叉线)连接笔记本网络端口,另一头连接防火墙的Enternet1端口。

3.给计算机的本地链接配置一个固定IP地址(如192.168.1.10);注意:这个IP地址就是等会在清除密码时需要与设备通信的地址。

4.现在我们检查一下COM口是多少(如图)。

5.确定物理连接正常,接下来我们需要准备TFTP服务与对应机器版本的bin文件(TFTPserver 可以在网上下载;bin文件需要用show version命令看一下设备版本,如图然后在网上或官网上下载np63.bin即可)。

注:如下图,不同版本的不同bin文件:6.我们将下载好的bin文件放到TFTPserver的目录下面,如图:7.现在我们打开CRT或超级终端进行连接,如图:8.启动防火墙,Ctrl+Breack,进入到monitor模式,如图:9.monitor> interface 1 (连哪个口,就指定哪个口.普通线我连的1.网上介绍交叉线对0)0: i8255X @ PCI(bus:0 dev:13 irq:10)1: i8255X @ PCI(bus:0 dev:14 irq:7 )Using 0: i82559 @ PCI(bus:0 dev:13 irq:10), MAC: 0050.54ff.82b9monitor> address 192.168.1.1 (指定防火墙接口的IP地址)address 192.168.1.1monitor> server 192.168.1.10 (给服务器命名;此地址就是我们本地链接的地址)server 192.168.1.10monitor> file np63.bin (指定映像文件名)file np63.binmonitor> gateway 192.168.1.10gateway 192.168.1.10monitor> ping 192.168.1.10Sending 5, 100-byte 0xf8d3 ICMP Echoes to 192.168.18.254, timeout is 4 seconds: !!!!!(这就表示ping通了,对应下面的5/5)Success rate is 100 percent (5/5)monitor> tftp (传输)tftp np63.bin@192.168.1.10 via (到这里我们需要打开TFTPserver)192.168.1.10.....................................................................................................................................................................................Received 92160 bytesCisco Secure PIX Firewall password tool (3.0) #0: Thu Jul 17 08:01:09 PDT 2003 Flash=E28F640J3 @ 0x3000000BIOS Flash=E28F640J3 @ 0xD8000此时我们再看TFTPserver窗口会看到:Do you wish to erase the passwords? [yn] 选择y10.密码为空,即可进入配置模式,如下图:11.备注:1.出现下图情况,请检测线路同事是否正常;我曾遇见过,地址不通信导致清除未能完成。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Cisco PIX任何企业安全策略的一个主要部分都是实现和维护防火墙,因此防火墙在网络安全的实现当中扮演着重要的角色。

防火墙通常位于企业网络的边缘,这使得内部网络与Internet之间或者与其他外部网络互相隔离,并限制网络互访从而保护企业内部网络。

设置防火墙目的都是为了在内部网与外部网之间设立唯一的通道,简化网络的安全管理。

1、防火墙的物理特性防火墙通常具有至少3个接口,但许多早期的防火墙只具有2个接口;当使用具有3 个接口的防火墙时,就至少产生了3个网络,描述如下:Ø 内部区域(内网)。

内部区域通常就是指企业内部网络或者是企业内部网络的一部分。

它是互连网络的信任区域,即受到了防火墙的保护。

Ø 外部区域(外网)。

外部区域通常指Internet或者非企业内部网络。

它是互连网络中不被信任的区域,当外部区域想要访问内部区域的主机和服务,通过防火墙,就可以实现有限制的访问。

Ø 停火区(DMZ)。

停火区是一个隔离的网络,或几个网络。

位于停火区中的主机或服务器被称为堡垒主机。

一般在停火区内可以放置Web服务器,Mail服务器等。

停火区对于外部用户通常是可以访问的,这种方式让外部用户可以访问企业的公开信息,但却不允许他们访问企业内部网络。

注意:2个接口的防火墙是没有停火区的。

2. PIX防火墙提供4种管理访问模式² 非特权模式。

PIX防火墙开机自检后,就是处于这种模式。

系统显示为pixfirewall>² 特权模式。

输入enable进入特权模式,可以改变当前配置。

显示为pixfirewall#² 配置模式。

输入configure terminal进入此模式,绝大部分的系统配置都在这里进行。

显示为pixfirewall(config)#² 监视模式。

PIX防火墙在开机或重启过程中,按住Escape键或发送一个“Break”字符,进入监视模式。

这里可以更新操作系统映象和口令恢复。

显示为monitor>3、配置PIX防火墙有6个基本命令nameif,interface,ip address,nat,global,route.4、PIX防火墙基本配置:(1)配置防火墙接口的名字,并指定安全级别(nameif)。

Pix525(config)#nameif ethernet0 outside security0Pix525(config)#nameif ethernet1 inside security100Pix525(config)#nameif dmz security50提示:在缺省配置中,以太网0被命名为外部接口(outside),安全级别是0;以太网1被命名为内部接口(inside),安全级别是100.安全级别取值范围为1~99,数字越大安全级别越高。

若添加新的接口,语句可以这样写:Pix525(config)#nameif pix/intf3 security40 (安全级别任取) (2)配置以太口参数(interface)Pix525(config)#interface ethernet0 auto(auto选项表明系统自适应网卡类型 )Pix525(config)#interface ethernet1 100full(100full选项表示100Mbit/s以太网全双工通信 )Pix525(config)#interface ethernet1 100full shutdown (shutdown 选项表示关闭这个接口,若启用接口去掉shutdown )(3). 配置内外网卡的IP地址(ip address)Pix525(config)#ip address outside 61.144.51.42 255.255.255.248 Pix525(config)#ip address inside 192.168.0.1 255.255.255.0很明显,Pix525防火墙在外网的ip地址是61.144.51.42,内网ip地址是192.168.0.1(4). 指定要进行转换的内部地址(nat)网络地址翻译(nat)作用是将内网的私有ip转换为外网的公有ip.Nat 命令总是与global命令一起使用,这是因为nat命令可以指定一台主机或一段范围的主机访问外网,访问外网时需要利用global所指定的地址池进行对外访问。

nat命令配置语法:nat (if_name) nat_id local_ip [netmark]其中(if_name)表示内网接口名字,例如inside. Nat_id用来标识全局地址池,使它与其相应的global命令相匹配,local_ip表示内网被分配的ip地址。

例如0.0.0.0表示内网所有主机可以对外访问。

[netmark]表示内网ip地址的子网掩码。

例1.Pix525(config)#nat (inside) 1 0 0表示启用nat,内网的所有主机都可以访问外网,用0可以代表0.0.0.0 例2.Pix525(config)#nat (inside) 1 172.16.5.0 255.255.0.0表示只有172.16.5.0这个网段内的主机可以访问外网。

(5). 指定外部地址范围(global)global命令把内网的ip地址翻译成外网的ip地址或一段地址范围。

Global命令的配置语法:global (if_name) nat_id ip_address-ip_address [netmark global_mask]其中(if_name)表示外网接口名字,例如outside.。

Nat_id用来标识全局地址池,使它与其相应的nat命令相匹配,ip_address-ip_address 表示翻译后的单个ip地址或一段ip地址范围。

[netmark global_mask]表示全局ip地址的网络掩码。

例1. Pix525(config)#global (outside) 1 61.144.51.42-61.144.51.48表示内网的主机通过pix防火墙要访问外网时,pix防火墙将使用61.144.51.42-61.144.51.48这段ip地址池为要访问外网的主机分配一个全局ip地址。

例2. Pix525(config)#global (outside) 1 61.144.51.42表示内网要访问外网时,pix防火墙将为访问外网的所有主机统一使用61.144.51.42这个单一ip地址。

例3. Pix525(config)#no global (outside) 1 61.144.51.42表示删除这个全局表项。

(6). 设置指向内网和外网的静态路由(route)定义一条静态路由。

route命令配置语法:route (if_name) 0 0 gateway_ip [metric]其中(if_name)表示接口名字,例如inside,outside。

Gateway_ip表示网关路由器的ip地址。

[metric]表示到gateway_ip的跳数。

通常缺省是1。

例1. Pix525(config)#route outside 0 0 61.144.51.168 1表示一条指向边界路由器(ip地址61.144.51.168)的缺省路由。

例2. Pix525(config)#route inside 10.1.1.0 255.255.255.0172.16.0.1 1Pix525(config)#route inside 10.2.0.0 255.255.0.0 172.16.0.1 1 如果内部网络只有一个网段,按照例1那样设置一条缺省路由即可;如果内部存在多个网络,需要配置一条以上的静态路由。

上面那条命令表示创建了一条到网络10.1.1.0的静态路由,静态路由的下一条路由器ip 地址是172.16.0.15、PIX防火墙高级配置:A. 配置静态IP地址翻译(static)如果从外网发起一个会话,会话的目的地址是一个内网的ip地址,static就把内部地址翻译成一个指定的全局地址,允许这个会话建立。

static命令配置语法:static (internal_if_name,external_if_name) outside_ip_address inside_ ip_address 其中internal_if_name表示内部网络接口,安全级别较高。

如inside. external_if_name为外部网络接口,安全级别较低。

如outside等。

outside_ip_address为正在访问的较低安全级别的接口上的ip地址。

inside_ ip_address为内部网络的本地ip地址。

例1. Pix525(config)#static (inside, outside) 61.144.51.62 192.168.0.8表示ip地址为192.168.0.8的主机,对于通过pix防火墙建立的每个会话,都被翻译成61.144.51.62这个全局地址,也可以理解成static命令创建了内部ip地址192.168.0.8和外部ip地址61.144.51.62之间的静态映射。

例2. Pix525(config)#static (inside, outside) 192.168.0.2 10.0.1.3例3. Pix525(config)#static (dmz, outside) 211.48.16.2 172.16.10.8注释同例1。

通过以上几个例子说明使用static命令可以让我们为一个特定的内部ip地址设置一个永久的全局ip地址。

这样就能够为具有较低安全级别的指定接口创建一个入口,使它们可以进入到具有较高安全级别的指定接口。

B. 管道命令(conduit)前面讲过使用static命令可以在一个本地ip地址和一个全局ip地址之间创建了一个静态映射,但从外部到内部接口的连接仍然会被pix防火墙的自适应安全算法(ASA)阻挡,conduit命令用来允许数据流从具有较低安全级别的接口流向具有较高安全级别的接口,例如允许从外部到DMZ或内部接口的入方向的会话。

对于向内部接口的连接,static和conduit命令将一起使用,来指定会话的建立。

conduit命令配置语法:conduit permit | deny global_ip port[-port] protocol foreign_ip [netmask]permit | deny 允许 | 拒绝访问global_ip 指的是先前由global或static命令定义的全局ip地址,如果global_ip为0,就用any代替0;如果global_ip是一台主机,就用host 命令参数。