案例模拟实验二(模拟双线接入配置)

2.2 实战案例——使用模拟器接入互联网

2.2实战案例——使用模拟器接入互联网2.2.1案例目标(1)通过组网设计,掌握小型网络的组建、路由的设计。

(2)了解在模拟器中,小型网络接入互联网操作。

2.2.2案例分析1.架构分析(1)需求分析在已构建完成的小型局域网中,将网络接入互联网,局域网中实现各个网段互联互通,通过总路由器连接至互联网,在总路由器中添加默认路由策略,并通过动态路由协议分发给其他设备进行学习默认路由。

(2)环境要求配置虚拟网卡的计算机,华为eNSP模拟软件,以及在eNSP模拟器中构建完成的小型局域网。

2.规划拓扑(1)拓扑描述配置完成的局域网络,路由器和交换机之间通过OSPF动态路由协议分发路由策略。

由总路由器设置默认路由访问外网,并通过OSPF下发默认路由。

通过配置Cloud设备,将局域网络与物理机虚拟网卡进行连通,通过物理机虚拟网卡模拟互联网,使物理机可以访问局域网中各个部门PC机。

(2)拓扑图注意:路由器使用AR2220。

该接入互联网拓扑图如图2-2-1所示。

图2-2-1接入互联网拓扑图2.2.3案例实施1.配置Cloud(1)添加Cloud设备将Cloud设备拖入拓扑中,双击Cloud设备进行配置,具体配置如图2-2-2所示。

图2-2-2添加Cloud设备(2)增加UDP端口UDP端口为Cloud设备与虚拟设备的连接端口,如图2-2-3所示。

图2-2-3增加UDP端口(3)添加物理机虚拟网卡选择所使用的虚拟网卡,单击“增加”按钮,可以在下方端口列表中查看添加成功的虚拟网卡,192.168.10.1为当前虚拟网卡地址,如图2-2-4所示。

图2-2-4添加物理机虚拟网卡(4)添加端口映射添加端口映射,入端口编号为UDP端口编号,出端口编号为虚拟网卡编号,勾选“双向通道”复选框,单击下方“增加”按钮,可以在端口映射表中查看添加的端口映射关系,如图2-2-5所示。

图2-2-5添加端口映射(5)连接Cloud和路由器如图2-2-6所示,这时Cloud将有一个GE0/0/1端口,连接至总路由器的GE0/0/2端口。

cisco路由器双线接入配置

cisco路由器双线接入配置双线接入配置示例:1.背景和目标在本文档中,将详细介绍如何配置Cisco路由器实现双线接入。

双线接入是通过连接两个不同的ISP(互联网服务提供商)线路来实现高可靠性和带宽扩展的方法。

以下是配置的目标: - 实现双线接入,增加带宽并提高网络的高可用性。

- 设置适当的路由策略,以便在主线路故障时自动切换到备用线路。

2.设备和拓扑在本示例中,我们将使用以下设备进行配置:- Cisco路由器(模型:)- 两个ISP提供的线路(线路1和线路2)网络拓扑如下:```+-------------+---- ISP 1 -------- Line 1 ----+---------------+----+---------------+---- Cisco -------- 路由器 ----+---------------+----+---------------+---- ISP 2 -------- Line 2 ----+-------------+```3.物理连接进行双线接入配置之前,确保正确连接ISP提供的线路到Cisco路由器的相应接口。

线路1连接到接口GigabitEthernet0/0,线路2连接到接口GigabitEthernet0/1.4.IP 地质分配为了正确配置双线接入,您需要为每个接口分配一个IP地质。

例如:- 接口GigabitEthernet0/0:- IP地质.192.168.1.1- 子网掩码.255.255.255.0- 接口GigabitEthernet0/1:- IP地质.192.168.2.1- 子网掩码.255.255.255.0确保您将IP地质和子网掩码与实际环境相匹配。

5.配置路由器下面是如何配置Cisco路由器实现双线接入的基本步骤:5.1.创建静态路由配置静态路由以指定流量如何流向ISP线路。

使用以下命令创建静态路由:```ip route 0.0.0.0 0.0.0.0 <ISP基础路由器IP地质> global```5.2.配置路由跟踪配置路由跟踪以实现对主线路的连通性监控和故障切换功能。

案例模拟实验二(模拟双线接入配置)

案例模拟实验二【实验背景】企业集团总部通过使用一台USG5320防火墙作为路由连接外网。

各个子公司分别通过电信运营商和联通运营商接入集团总部网络。

【实验目的】1.了解防火墙的基本工作原理;2.掌握防火墙安全区域的划分配置;3.掌握防火墙基本安全策略的配置;4.掌握防火墙NAT的基本配置。

【实验内容】模拟配置USG5320防火墙,实现防火墙基本功能。

区域划分,双线接入,内网外网隔离。

【实验环境】计算机一台,华为模拟软件ensp【实验原理】一、安全区域在防火墙中引入“安全区域”的概念是为了对流量来源进行安全等级的划分,以判断何时对流量进行检测。

通常情况下,相同安全区域中的流量流动是不需要检测的,而跨安全区域的流量由于存在安全风险,是需要受到防火墙控制的。

(详见配置指南7.2.1、7.2.2、7.2.3、7.2.4)二、安全策略安全策略用于对流经设备或访问设备的流量进行安全检查、控制哪些流量可以通过或访问设备。

如果安全策略错误将直接影响网络的正常通信。

(详见配置指南7.5.1、7.5.2、7.5.3、7.5.4)三、配置NATNAT 主要用于多个私网用户使用一个公网IP 地址访问外部网络的情况,从而减缓可用IP 地址资源枯竭的速度。

随着NAT 技术的发展,NAT 已经不仅可以实现源地址的转换,还可以实现目的地址的转换。

(详见配置指南7.9.1、7.9.2、7.9.3、7.9.4、7.9.5、7.9.9.1、7.9.9.2)【实验拓扑】在模拟实验一拓扑结构基础上,模拟双线接入的连接,为了进行配置的测试,电信和联通端的设备用两台主机来模拟。

【实验步骤】IP地址规划:1. 配置硬件接口地址<USG5320>system view[USG5320]interface GigabitEthernet0/0/0 #进入g0/0/0[USG5320-GigabitEthernet0/0/1]ip address 119.97.211.26 255.255.255.252 #为g0/0/0配置IP地址[USG5320]interface GigabitEthernet0/0/1[USG5320-GigabitEthernet0/0/1]ip address 220.249.97.114 255.255.255.248[USG5320]interface GigabitEthernet0/0/2[USG5320-GigabitEthernet0/0/2] ip address 10.0.0.1 255.255.255.2402.划分安全区域,把相应的接口加入到安全区域内#将集团总部内网划分到trust区域[USG5320]firewall zone trust[USG5320-zone-trust]add interface GigabitEthernet0/0/2[USG5320-zone-trust]description to-neiwang#将连接电信的外网划分到untrust区域[USG5320]firewall zone untrust[USG5320-zone-untrust] add interface GigabitEthernet0/0/0[USG5320-zone-trust]description to-dianxin#将连接联通的外网划分到isp区域[USG5320]firewall zone name isp[USG5320-zone-isp]set priority 10[USG5320-zone-isp] add interface GigabitEthernet0/0/1[USG5320-zone-trust]description to-liantong3.配置基本安全策略(1)配置域间包过滤,以保证网络基本通信正常[USG5320]firewall packet-filter default permit interzone local trust direction inbound [USG5320]firewall packet-filter default permit interzone local trust direction outbound[USG5320]firewall packet-filter default permit interzone local untrust direction inbound[USG5320]firewall packet-filter default permit interzone local untrust direction outbound[USG5320]firewall packet-filter default permit interzone local isp direction inbound[USG5320]firewall packet-filter default permit interzone local isp direction outbound(2)禁止内网访问外网,允许外网数据流通过#untrust->trustpolicy interzone trust untrust inboundpolicy 0action permit#trunst->untrustpolicy interzone trust untrust outboundpolicy 0action deny#isp->trustpolicyinterzone trust isp inboundpolicy 0action permit#trust->isp2policyinterzone trust isp outboundpolicy 0action deny(3)禁止ftp、qq、msn通信#firewall interzone trust untrustdetect ftpdetect qqdetect msn#firewall interzone trust ispdetect ftpdetect qqdetect msn4.NAT配置(此部分配置再参考案例模拟实验四中的相关配置)(1)创建地址池电信:nat address-group 0 119.97.211.26 119.97.211.26联通:nat address-group 1 220.249.97.114 220.249.97.118(2)配置转换策略#通过电信访问Internetnat-policy interzone trust untrust outboundpolicy 902action source-natpolicy source 10.0.0.0 0.0.255.255address-group 0#通过联通访问Internetnat-policy interzone trust isp outboundpolicy 900action source-natpolicy source 10.0.0.0 0.0.255.255address-group 15.验证给“dianxin”这台主机配置相应的IP地址,与业务服务器进行互ping。

实验二组建双机互联对等网

实验二组建双机互联对等网教学目标:1、了解二种地址:MAC地址和IP地址2、理解IP地址的四要素:IP地址、子网掩码、默认网关、DNS服务器地址3、掌握IP地址的设置方法和查看方法4、使用双绞线连接PC组建双机互联对等网络5、测试二台电脑的连通性教学过程:一、电脑的二种地址MAC地址和IP地址MAC地址:其实是网卡地址。

每个MAC地址由6个字节组成,格式为字节1-字节2-字节3-字节4-字节5-字节6有些系统或书中也可能用其它的格式来表示,如字节1字节2:字节3字节4:字节5字节6字节1字节2-字节3字节4-字节5字节6MAC地址分2部分:前3个字节表示网卡的生产厂商,后三个字节网卡的编号,所以世界上任何一张网卡的MAC地址应该都是不同的。

IP地址:是电脑的逻辑地址。

由系统管理员分配设置。

IP地址由32个二进制位组成,如11000000101010000000101100011000,由于这样长的一串数字既不好写,也不好记,所以32位二进制数常常记成4个字节,因为8个二进制数可以用一个字节来表示。

32个二进制数11000000101010000000101100011000分成4组11000000 10101000 00001011 00011000每组用一个字节表示C0 A8 0B 18每组用一个十进制数表示192 168 11 24点分十进数表示192 • 168• 11• 24二、IP地址的四要素⑴IP地址可以手工指定但必须适合整个网络的规划,也可以由DHCP服务器自动分配⑵子网掩码一般有以下三种:255.0.0.0 或255.255.0.0 255.255.255.0子网掩码的作用是为了把IP地址分成“网络号和主机号”二部分,子网掩码与IP地址都由4个字节组成,子网掩码为255所对应的IP地址部分为网络号,子网掩码为0所对应的IP地址部分为主机号。

例1:IP地址192.168. 11. 1子网掩码255.255.255. 0由于子网掩码由3个255,所以IP地址中前3个字节表示网络号,后1个字节表示主机号例2:指出以下IP地址中的网络号,主机号分别是多少?IP地址:10.100.204.201 172.18.0.5 192.168.1.5 172.16.1.8子网掩码:255.0.0.0 255.255.0.0 255.255.255.0 255.255.255.0⑶默认网关。

双线接入方案

双线实施方案一、双线技术分析什么是双线?一台服务器同时接入电信和网通的线路,这种方式比CDN镜像效果更好,同时避免主站跟镜像站数据不同步的问题。

消除了国内两大运营商之间互联的瓶颈造成的影响,实现了跨运营商的网络加速,提高用户访问的速度,远程访问用户通过独创的EDNS智能解析技术,智能自动选择最快的路由,加快远程访问的速度,这种技术有效地缓解了互联网的拥塞。

使网站全面加速,实现全国高速访问!双线路基本常识1.服务器被访问的速度由哪些因素决定?服务器的硬件配置(包括服务器的类型、CPU、硬盘速度、内存大小、网卡速度等)服务器所在的网内环境与速度服务器所在的网络环境与Internet骨干网相联的速率China Net的国际出口速率访问者的ISP (Internet接入服务提供商)与China Net之间的专线速率访问者的ISP (Internet接入服务提供商)向客户端开放的端口接入速率访问者计算机的配置,Modem的速率、电话线路的质量等2.什么叫双线路技术?服务器双线路接入技术(简称双线路技术)就是在一个互联网数据中心(IDC),通过特殊的技术手段。

把不同的网络接入商(ISP)服务接入到一台服务器或一个服务器集群上面,来使其所提供的网络服务访问用户能尽可能以同一个ISP或互访速度较快的ISP连接来进行访问,从而解决或者减轻跨ISP用户访问网站的缓慢延迟(网络瓶颈)问题。

3.为什么会产生双线路技术?众所周知,中国互联网络(CHINA NET)服务商主要有分为南方的中国电信和北方的中国网通两家国有企业来共同分担CHINA NET网络服务,故而南北互通问题就成为中国互联网用户和网络内容服务商(ICP)最为头痛的问题。

商业化网站服务越来越多了,而浏览者和客户也越来越挑剔。

在中国互联网络行业中厉经了泡沫经济的网络服务业者,已经相当深刻的意识到:“只有真正的给网民以优质贴切的服务,才是所有网站的唯一出路!”故而,低成本的给网民和客户等访问者提供高速的网络信息服务,是每个网络信息服务业者们一直所梦寐以求的。

cisco路由器双线接入配置

cisco路由器双线接入配置正文:一、背景介绍在企业网络中,为了保证网络的可靠性和带宽的充足性,常常需要使用双线接入配置。

本文档将详细介绍如何对Cisco路由器进行双线接入配置。

二、硬件准备在进行双线接入配置前,请确保已准备好以下硬件设备: 1·Cisco路由器(型号:X)2·两条宽带线路(如:ADSL、光纤等)3·两个以太网接口的适配器三、配置步骤1·连接硬件设备将两条宽带线路分别连接到Cisco路由器的两个以太网接口上,并确保连接正常。

2·进入路由器配置界面通过串口或SSH连接工具登录路由器,进入路由器配置界面。

3·配置IP地质为每个以太网接口配置IP地质,并启用接口。

例如: ```interface Ethernet0/0ip address 192·168·1·1 255·255·255·0no shutdowninterface Ethernet0/1ip address 192·168·2·1 255·255·255·0no shutdown```4·配置静态路由配置静态路由以实现双线的负载均衡和冗余。

例如: ```ip route 0·0·0·0 0·0·0·0 192·168·1·254 ip route 0·0·0·0 0·0·0·0 192·168·2·254```5·配置动态路由协议(可选)如果需要使用动态路由协议,可以根据实际需求配置OSPF、EIGRP等协议。

6·配置负载均衡为了实现双线的负载均衡,可以使用路由器自带的负载均衡功能,如PBR(Policy-Based Routing)等。

双线路映射方案配置说明

双出口映射方案配置说明案例背景:随着用户对业务可靠性及冗余性的持续关注,有些用户处会有两条或多条链路接入公网,同时把内部服务器对外提供不同链路上的多个公网IP 的访问。

本例将详细介绍双出口映射方案的配置及注意事项。

声明:下图为案例,非实际数据。

案例拓扑:先看改造后的拓扑图:: 192.168.1.100/24: 192.168.1.200/24IPFe2远端客户端图2—改造方案后拓扑图该拓扑图最重要的变化就是在该服务器上配置了两个IP ,此方案对服务器的要求就是可以使用多个IP 地址提供相关的服务应用(如IIS 、Server-U 等等服务软件)。

当前环境适用。

双出口IP 映射最关键的问题是在回包过程的路由问题,而我们可以通过把网通出口的IP 映射到Server_IP1(网通): 192.168.1.100/24,电信出口的IP 映射到Server_IP2(电信): 192.168.1.200/24。

然后设置源地址策略路由对不同的源地址选取相应的出口。

总结一下:解决该问题的关键就是通过在服务器上对应于不同的出口IP 配置不同的映射地址,并在防火墙做好相对应的映射关系,最后对回包可以根据这几个不同的源地址,进行源地址策略路由。

这样我们就能够实现远端客户端的访问从哪个外网口进,就从哪个外网口出。

该方案具体配置如下:防火墙的主要配置a、网络配置b、IP映射规则c、策略路由配置d、静态路由配置e、包过滤配置对于PowerV防火墙而言,地址转换规则(包括IP映射规则等)和包过滤规则的访问控制是分开来进行处理的。

所以在做好IP映射之外,还需配置相应的包过滤规则,才能实现正常的访问。

配置小结:1、对应两个出口,则在服务器上配置两个IP,多个出口以此类推。

2、对应不同的外网口,在防火墙设置相应的IP映射到服务器上相应的IP。

比如:Wan1→Server1,Wan2→Server23、通过对服务器不同的源地址进行策略路由选路:Server1→Wan1对应的出口,Server1→Wan2对应的出口。

电信网通双线接入配置项目实施案例

description wt

ip address ... 255.255.255.0

设置网通ip地址

ip nat outside

设置广域网口

full-duplex

!

interface Ethernet1

description dx

ip route 210.53.0.0 255.255.0.0 ...

ip route 210.74.64.0 255.255.192.0 ...

ip route 210.74.128.0 255.255.192.0 ...

ip route 210.78.0.0 255.255.224.0 ...

ip route 202.98.0.0 255.255.224.0 ...

ip route 202.99.0.0 255.255.0.0 ...

ip route 202.102.128.0 255.255.192.0 ...

ip route 202.102.224.0 255.255.254.0 ...

跟我以前做的一个项目很类似,当时就是用了静态路由+默认来实现的。

只有从内往外的访问需求,连策略路由都不用,倒是完全满足负载分担和链路备份的需求。

只有如果有外部访问内部的需求,就做不到优选电信或网通线路了。有钱还是上个F5吧

很早就有类似配置了。。

1:NAT要做对,根据出口和IP一起来定制

ip route 210.15.0.0 255.255.128.0 ...

ip route 210.15.128.0 255.255.192.0 ...

ip route 210.16.128.0 255.255.192.0 ...

2021年国开电大《计算机组网技术》形考任务二实训2-路由器访问与配置实训-简单组网

实验材料

(1)所用设备:路由器、交换机、PC机、服务器、网线

(2)消耗性器材:无

实 训 数 据 记 录

一、实验场景描述(也可自行设计)

一个办公室要访问位于机房一个打印机及服务器共享打印机

二、实验命令

Ping

Rip

Interface fa0/0

三、网络拓扑及描述

2021

实训

实训:简单组网

实训目的

要求学生掌握用路由器、交换机及PC机、服务器搭建简单网络的方法,掌握网络拓扑图画法,能够掌握ARP命令的使用、ping命令分析与使用

内容要求

(1)简单组网

要求:了解网络结构的分类,掌握IP地址分配及子网划原理和方法,掌握根据需求画出网络拓扑、标记出相关接口、网络地址的方法,掌握使用路由器、交换机及PC机搭建简单网络的方法,掌握根据要求独立设计简单网络拓扑、熟练配置路由器/客户端PC/服务器的网络接口的方法,掌握网络连通测试方法。

四、实验步骤

步骤及简述:

步骤1;根据实验环境搭建网络拓扑图

步骤2 配置各主机ip地址和服务器 和交换机 路由器管理地址 开启相应的端口

步骤:用ping 命令测试网络情况

伍、实验总结

列举几个选项并描述其含义:

Ping 测试网络情况

实训成绩:指导教师签名:实训日期:

双网卡双IP实现双线路接入解决方案

让你实现:访问电信服务器自动使用电信线路,而访问网通服务器时自动使用网通线路上网的朋友基本都清楚,北方网通与南方电信的互联网通信存在瓶颈,且不去说具体是什么原因造成的,但这确实给互联网的应用造成了很大的障碍。

所以,从服务器以及IDC运营的角度来说,出现了很多双线路机房,通过部署电信、网通双线路,满足用户对双线路的实际使用需求。

一般来说,有双ip双线路,单ip双线路,CDN双线路,BGP单ip双线路这样的几种双线路接入解决方案。

简单的介绍一下:1、双ip双线路。

服务器配置2块网卡,分别配置电信、网通不同的ip地址。

在服务器上配置路由表,实现服务器访问电信和网通各自不同的ip的时候,分别走不同的通道。

另一方,用户通过唯一的域名来访问服务器,而域名解析的时候,通过实施对不同的ip地址请求返回不同的服务器ip的方法来实现,网通用户请求域名时返回网通的ip,电信用户请求域名时返回电信的ip,这也就是所谓的智能dns解析。

2、单ip双线路。

服务器配置1块网卡1个ip,或者是电信的ip、或者是网通的ip。

通过路由器上配置路由表来实现双线路访问,这样做的好处是不用对服务器进行配置,而缺点是这样的配置,实际上只解决了半边通信的双线路访问,无法对用户在访问服务器时提供正确的路由通道。

所以这样的方案一般只是过渡方案。

3、CDN双线路。

记得我当年还加入过一个CDN的联盟呢。

呵呵。

CDN(Content Delivery Network)也就是互联网内容分发网络,基本的概念就是制作大量的站点镜像,比如北京有服务器,这时候在南京放个镜像服务器,广州也放一个镜像服务器,然后通过智能dns解析让北京的用户访问北京的服务器,南京的用户访问南京的服务器缓存,以此类推。

貌似新浪之类的大型门户网站就是这么做的。

CDN的好处是容易部署,可扩展性强,缺点就是镜像缓存技术对于静态页面方式的网站,比如门户网站支持度是非常高的,但对于基于动态更新的网站,基本就无用武之地了。

双线路接入的配置方法

双线路接入的配置方法在很多地区,用户同时申请了中国电信和中国网通两条宽带接入线路,如果此时双线路采用常规的“负载均衡”方式,就会发生访问网通站点走电信线路,访问电信站点走网通线路的情况,由于当前网通和电信两个运营商之间存在着互联互通速度慢的问题,造成速度瓶颈。

本文介绍了在HiPER宽带安全网关上配置电信、网通双线路,实现访问网通站点只走网通线路,访问网通以外的站点走电信线路的方法,以解决南方电信和北方网通互联互通带来的问题。

配置环境用户使用HiPER宽带安全网关,申请两条固定IP线路接入Internet,一条电信线路,一条网通线路。

假设如下:内网网关:IP地址:子网掩码:主线路:电信线路IP地址:子网掩码:网关:备份线路:网通线路IP地址:子网掩码:网关:适用产品型号:HiPER 2300NBII、HiPER 2520NB、HiPER 3300NB、HiPER 3300VF、HiPER4520NB适用HiPER ReOS软件版本:05年9月29号以后的537版本。

配置过程1、设备安装将HiPER宽带安全网关接通电源,电信线路接入WAN端口,网通线路接入WAN2端口,LAN端口和内网交换机或者主机相连。

2、策略路由器配置。

方法一:直接在WEB中导入策略路由表(适用于ReOS 6.0及之后版本)在高级配置-路由配置中,直接导入预定义的网通策略路由。

如下图。

方法二:软件生成网通路由(适用于所有版本)使用“网通路由配置生成”软件生成网通路由配置文件。

(下载页面:.cn/downloadcenter.php?filetypeid=6&productmodelid=-1)网关IP地址:填入网通线路的网关绑定连接名:选择eth3单击“生成路由配置”,在“网通路由配置生成”软件所在目录生成名称为“艾泰路由配置”的文本文件。

如下图:3、将网通路由导入HiPER宽带安全网关登录HiPER宽带安全网关的Web管理界面,在WebUI管理界面-系统管理-配置管理-恢复配置,单击“浏览”找到上一步生成的“艾泰路由配置”的文件,单击“加载”。

双线接入

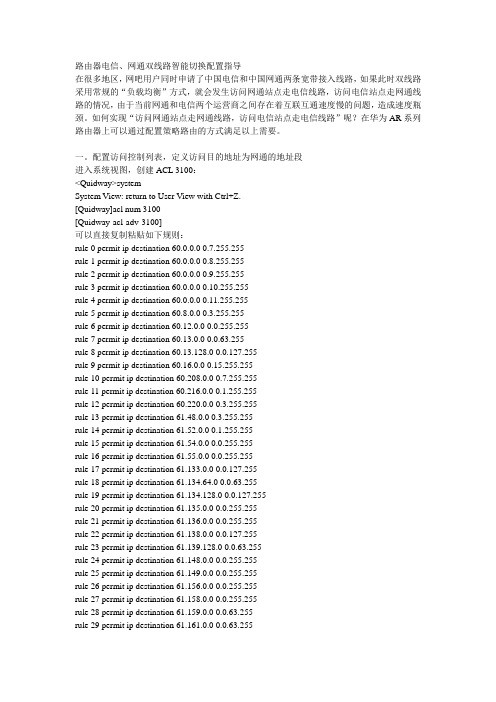

路由器电信、网通双线路智能切换配置指导在很多地区,网吧用户同时申请了中国电信和中国网通两条宽带接入线路,如果此时双线路采用常规的“负载均衡”方式,就会发生访问网通站点走电信线路,访问电信站点走网通线路的情况,由于当前网通和电信两个运营商之间存在着互联互通速度慢的问题,造成速度瓶颈。

如何实现“访问网通站点走网通线路,访问电信站点走电信线路”呢?在华为AR系列路由器上可以通过配置策略路由的方式满足以上需要。

一。

配置访问控制列表,定义访问目的地址为网通的地址段进入系统视图,创建ACL 3100:<Quidway>systemSystem View: return to User View with Ctrl+Z.[Quidway]acl num 3100[Quidway-acl-adv-3100]可以直接复制粘贴如下规则:rule 0 permit ip destination 60.0.0.0 0.7.255.255rule 1 permit ip destination 60.0.0.0 0.8.255.255rule 2 permit ip destination 60.0.0.0 0.9.255.255rule 3 permit ip destination 60.0.0.0 0.10.255.255rule 4 permit ip destination 60.0.0.0 0.11.255.255rule 5 permit ip destination 60.8.0.0 0.3.255.255rule 6 permit ip destination 60.12.0.0 0.0.255.255rule 7 permit ip destination 60.13.0.0 0.0.63.255rule 8 permit ip destination 60.13.128.0 0.0.127.255rule 9 permit ip destination 60.16.0.0 0.15.255.255rule 10 permit ip destination 60.208.0.0 0.7.255.255rule 11 permit ip destination 60.216.0.0 0.1.255.255rule 12 permit ip destination 60.220.0.0 0.3.255.255rule 13 permit ip destination 61.48.0.0 0.3.255.255rule 14 permit ip destination 61.52.0.0 0.1.255.255rule 15 permit ip destination 61.54.0.0 0.0.255.255rule 16 permit ip destination 61.55.0.0 0.0.255.255rule 17 permit ip destination 61.133.0.0 0.0.127.255rule 18 permit ip destination 61.134.64.0 0.0.63.255rule 19 permit ip destination 61.134.128.0 0.0.127.255rule 20 permit ip destination 61.135.0.0 0.0.255.255rule 21 permit ip destination 61.136.0.0 0.0.255.255rule 22 permit ip destination 61.138.0.0 0.0.127.255rule 23 permit ip destination 61.139.128.0 0.0.63.255rule 24 permit ip destination 61.148.0.0 0.0.255.255rule 25 permit ip destination 61.149.0.0 0.0.255.255rule 26 permit ip destination 61.156.0.0 0.0.255.255rule 27 permit ip destination 61.158.0.0 0.0.255.255rule 28 permit ip destination 61.159.0.0 0.0.63.255rule 29 permit ip destination 61.161.0.0 0.0.63.255rule 30 permit ip destination 61.161.128.0 0.0.127.255 rule 31 permit ip destination 61.162.0.0 0.0.255.255 rule 32 permit ip destination 61.163.0.0 0.0.255.255 rule 33 permit ip destination 61.167.0.0 0.0.255.255 rule 34 permit ip destination 61.168.0.0 0.0.255.255 rule 35 permit ip destination 61.176.0.0 0.0.255.255 rule 36 permit ip destination 61.179.0.0 0.0.255.255 rule 37 permit ip destination 61.180.128.0 0.0.127.255 rule 38 permit ip destination 61.181.0.0 0.0.255.255 rule 39 permit ip destination 61.182.0.0 0.0.255.255 rule 40 permit ip destination 61.189.0.0 0.0.127.255 rule 41 permit ip destination 202.32.0.0 0.31.255.255 rule 42 permit ip destination 202.96.64.0 0.0.31.255 rule 43 permit ip destination 202.97.128.0 0.0.127.255 rule 44 permit ip destination 202.98.0.0 0.0.31.255 rule 45 permit ip destination 202.99.0.0 0.0.255.255 rule 46 permit ip destination 202.102.128.0 0.0.63.255 rule 47 permit ip destination 202.102.224.0 0.0.1.255 rule 48 permit ip destination 202.106.0.0 0.0.255.255 rule 49 permit ip destination 202.107.0.0 0.0.127.255 rule 50 permit ip destination 202.108.0.0 0.0.255.255 rule 51 permit ip destination 202.110.0.0 0.0.127.255 rule 52 permit ip destination 202.110.192.0 0.0.63.255 rule 53 permit ip destination 202.111.128.0 0.0.63.255 rule 54 permit ip destination 210.51.0.0 0.0.255.255 rule 55 permit ip destination 210.52.0.0 0.1.255.255 rule 56 permit ip destination 218.4.0.0 0.3.255.255 rule 57 permit ip destination 218.10.0.0 0.1.255.255 rule 58 permit ip destination 218.21.128.0 0.0.127.255 rule 59 permit ip destination 218.24.0.0 0.1.255.255 rule 60 permit ip destination 218.26.0.0 0.0.255.255 rule 61 permit ip destination 218.27.0.0 0.0.255.255 rule 62 permit ip destination 218.28.0.0 0.1.255.255 rule 63 permit ip destination 218.56.0.0 0.3.255.255 rule 64 permit ip destination 218.60.0.0 0.1.255.255 rule 65 permit ip destination 218.62.0.0 0.0.127.255 rule 66 permit ip destination 218.67.128.0 0.0.127.255 rule 67 permit ip destination 218.68.0.0 0.1.255.255 rule 68 permit ip destination 219.141.128.0 0.0.127.255 rule 69 permit ip destination 219.142.0.0 0.1.255.255 rule 70 permit ip destination 219.154.0.0 0.1.255.255 rule 71 permit ip destination 219.156.0.0 0.1.255.255 rule 72 permit ip destination 219.158.0.0 0.0.255.255 rule 73 permit ip destination 219.159.0.0 0.0.63.255rule 74 permit ip destination 221.0.0.0 0.3.255.255rule 75 permit ip destination 221.4.0.0 0.1.255.255rule 76 permit ip destination 221.6.0.0 0.0.255.255rule 77 permit ip destination 221.7.128.0 0.0.127.255rule 78 permit ip destination 221.8.0.0 0.1.255.255rule 79 permit ip destination 221.10.0.0 0.0.255.255rule 80 permit ip destination 221.11.0.0 0.0.127.255rule 81 permit ip destination 221.12.0.0 0.3.255.255rule 82 permit ip destination 221.12.0.0 0.0.127.255rule 83 permit ip destination 221.12.128.0 0.0.63.255rule 84 permit ip destination 221.192.0.0 0.3.255.255rule 85 permit ip destination 221.196.0.0 0.1.255.255rule 86 permit ip destination 221.199.0.0 0.0.31.255rule 87 permit ip destination 221.199.32.0 0.0.15.255rule 88 permit ip destination 221.199.128.0 0.0.63.255rule 89 permit ip destination 221.199.192.0 0.0.15.255rule 90 permit ip destination 221.200.0.0 0.3.255.255rule 91 permit ip destination 221.204.0.0 0.1.255.255rule 92 permit ip destination 221.207.0.0 0.0.63.255rule 93 permit ip destination 221.208.0.0 0.15.255.255rule 94 permit ip destination 222.128.0.0 0.3.255.255rule 95 permit ip destination 222.132.0.0 0.3.255.255rule 96 permit ip destination 222.136.0.0 0.7.255.255rule 97 permit ip destination 222.160.0.0 0.3.255.255注:以上规则已经包含大部分网通地址段,如有更新可以动态添加。

实验二十三 DI-602LB+使用双线路连接的配置.pdf

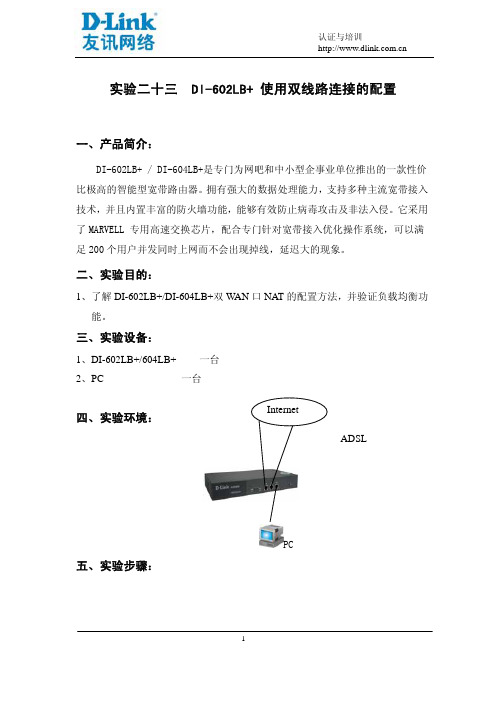

实验二十三 DI-602LB+ 使用双线路连接的配置一、产品简介:DI-602LB+ / DI-604LB+是专门为网吧和中小型企事业单位推出的一款性价比极高的智能型宽带路由器。

拥有强大的数据处理能力,支持多种主流宽带接入技术,并且内置丰富的防火墙功能,能够有效防止病毒攻击及非法入侵。

它采用了MARVELL 专用高速交换芯片,配合专门针对宽带接入优化操作系统,可以满足200个用户并发同时上网而不会出现掉线,延迟大的现象。

二、实验目的:1、了解DI-602LB+/DI-604LB+双WAN 口NAT 的配置方法,并验证负载均衡功能。

三、实验设备:1、DI-602LB+/604LB+ 一台2、PC 一台1四、实验环境:ADSLPC五、实验步骤:1.在默认的出厂状态下,DI-602LB+需要通过它的TP2端口来进行配置工作,其默认的IP地址为192.168.2.1,所以在对设备进行参数配置之前必须将和它连接的计算机网卡的IP地址预先设置为192.168.2.x ,以便通过计算机可以顺利的访问到DI-602LB+。

如下所示,利用“网上邻居”将计算机的IP地址设为192.168.2.10,并将网卡通DI-602LB+的TP2端口相连。

2.当在DOS界面下可以从计算机上Ping通192.168.2.1这个地址时,说明计算机已经能够同DI-602LB+进行通讯了,这时通过在IE浏览器中键入192.168.2.1这个IP地址,就可以进入到设备的配置界面了。

进入配置界面默认的用户名和密码都是admin23.进入配置界面的显示如下,我们可以按照上面的提示来进行参数的设置工作。

34.在上面的界面中点击“下一步”,进入如下的页面,在这里用户可以根据自己的应用环境来选择是使用“典型配置”(单线路),“配置向导”(双线路)还是“高级配置”方式。

由于我们在本文中介绍的是使用两条线路上网的设置方法,所以我们选择其中的第二项“配置向导”项。

网吧双线捆绑接入的实现方法

网吧双线捆绑接入的实现方法本来这个帖子是要在昨天完成的,但是由于测试的网吧出了一点线路上的问题,还没有机会测试,所以想拖几天再写,但是朋友们呼声极高,现将方法公布如下,本人认为绝对可行,请有兴趣的朋友自己做一下测试先,等网吧的线路正常后,我会整理出详细的测试结果。

先来讲一下代理软件的选择,大家都知道sygate吧,sygate有两个版本,一个是Home Network,另一个是office Network,其中常用的是Home版本,Office 版本因为价格以及渠道的原因尚未普及,而Office版本的功能确实比Home版本强大了不少,其中就有我们现在要用到的功能,多路Internet连接捆绑。

以下引用sygate中国代理关于这个功能的介绍:“SyGate Office Network在Windows 95/98/ME上可以支持至多2路连接,在Windows NT/2000上至多可支持4路连接。

可以是宽带或拨号方式。

SyGate Home Network不支持一路以上连接。

如有多路Internet连接,只可单独使用。

”这样大家就可以知道这个功能如何实现了吧。

再来谈一下这个功能从原理上如何实现。

在Sygate Office Network版本的配置界面中,有一个“Direct Internet / ISP Connection”选项,在这里可以指定Sygate使用服务器上哪一个接口(拨号,专线网卡等)用于连接互联网以提供共享上网,这里根据自己的具体情况可以增加,删除提供给Sygate使用的互联网接口。

Office版本最多可以同时整合四个互联网接口的带宽提供给客户端使用,扩展网络带宽,这里就需要好好的理解一下,既然说的是可以捆绑4个互联网接口,那么这几个接口的连接方式和通讯协议是不是必须是一样的呢?个人理解:“不必,因为不管是什么样的连接方式,最终都是将计算机接入到因特网,而数据在传输过程中使用的都是TCP/IP协议,所以说数据的整合和带宽的捆绑跟接入方式的不同没有关系,不管是什么接入方式,只要是能够接入因特网,就能实现线路的捆绑。

模拟实验:策略NAT实现双WAN

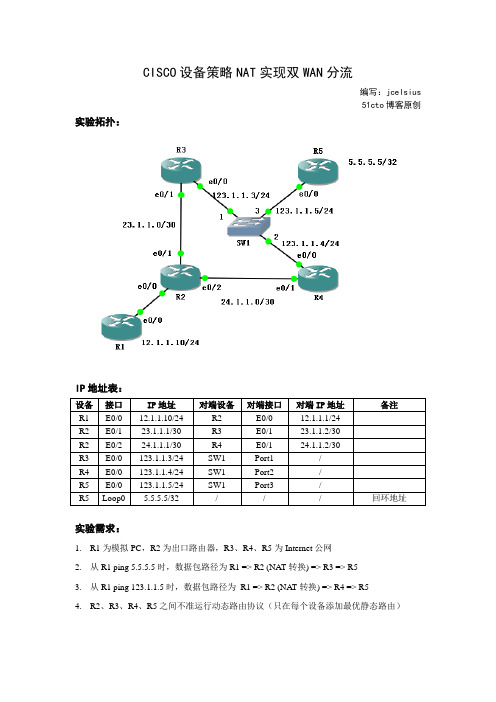

CISCO设备策略NAT实现双WAN分流编写:jcelsius51cto博客原创实验拓扑:IP地址表:设备接口IP地址对端设备对端接口对端IP地址备注R1 E0/0 12.1.1.10/24 R2 E0/0 12.1.1.1/24R2 E0/1 23.1.1.1/30 R3 E0/1 23.1.1.2/30R2 E0/2 24.1.1.1/30 R4 E0/1 24.1.1.2/30R3 E0/0 123.1.1.3/24 SW1 Port1 /R4 E0/0 123.1.1.4/24 SW1 Port2 /R5 E0/0 123.1.1.5/24 SW1 Port3 /R5 Loop0 5.5.5.5/32 / / / 回环地址实验需求:1.R1为模拟PC,R2为出口路由器,R3、R4、R5为Internet公网2.从R1 ping 5.5.5.5时,数据包路径为R1 => R2 (NAT转换) => R3 => R53.从R1 ping 123.1.1.5时,数据包路径为R1 => R2 (NAT转换) => R4 => R54.R2、R3、R4、R5之间不准运行动态路由协议(只在每个设备添加最优静态路由)实验说明:本次实验目的在于模拟双出口网络通信,越来越多的企业采用电信、联通双线路出口,要求目标为联通地址时通过联通出口,电信地址通过电信出口。

技术声明:本次实验所使用的技术主要包括:静态路由、地址转换、访问列表、路由策略。

主要参数:R1模拟PC配置:!no ip routing!!interface Ethernet0/0ip address 12.1.1.10 255.255.255.0!ip default-gateway 12.1.1.1!R2配置:(关键配置点)!interface Ethernet0/0ip address 12.1.1.1 255.255.255.0ip nat inside!interface Ethernet0/1ip address 23.1.1.1 255.255.255.252ip nat outside!interface Ethernet0/2ip address 24.1.1.1 255.255.255.252ip nat outside!ip route 0.0.0.0 0.0.0.0 23.1.1.2ip route 0.0.0.0 0.0.0.0 24.1.1.2!ip nat translation timeout 1ip nat inside source route-map nat23 interface Ethernet0/1 overloadip nat inside source route-map nat24 interface Ethernet0/2 overload!access-list 123 permit ip any host 5.5.5.5access-list 124 permit ip any 123.1.1.0 0.0.0.255!route-map nat23 permit 10match ip address 123set default interface Ethernet0/1!route-map nat24 permit 10match ip address 124set default interface Ethernet0/2!!R3配置:!!interface Ethernet0/0ip address 123.1.1.3 255.255.255.0half-duplex!interface Ethernet0/1ip address 23.1.1.2 255.255.255.252half-duplex!ip route 5.5.5.5 255.255.255.255 123.1.1.5 ip route 24.1.1.0 255.255.255.252 123.1.1.4 !R4配置:!interface Ethernet0/0ip address 123.1.1.4 255.255.255.0half-duplex!interface Ethernet0/1ip address 24.1.1.2 255.255.255.252half-duplex!ip route 5.5.5.5 255.255.255.255 123.1.1.5 ip route 23.1.1.0 255.255.255.252 123.1.1.3 !R5配置:!interface Loopback0ip address 5.5.5.5 255.255.255.255!interface Ethernet0/0ip address 123.1.1.5 255.255.255.0half-duplex!ip route 23.1.1.0 255.255.255.252 123.1.1.3ip route 24.1.1.0 255.255.255.252 123.1.1.4!测试结果:R1(PC) ping 5.5.5.5测试在R2查看NAT转换:分段测试R1(PC) ping 5.5.5.5继续查看R2转换表转换地址为23.1.1.1,符合R2 =>R3,并且没有发现出口IP漂移,测试成功。

局域网模拟双线接入

一、需求分析一个企业的内部网络,包括了核心网络、财务网络、办公网络、管理网络、服务网络、数据网络等不同需求的大规模园区网络。

按设计要求,整个园区网络需要和外部网络连接以获取资源,出网采用双线接入,例如电信和联通。

而内部网络中,财务网络和数据网络要求不能与外部网张互连,以保证企业资料的安全性。

其它几个网络可以与外网互联。

要求在内部网络内设置DNS服务器,还有WWW或FTP服务器对外提供服务。

联通的线路直接用实验室提供的网线模拟,电信的线路用一台PC模拟。

二、概要设计网络设置了一个DMZ(非军事化区),用于放置外网可以访问的服务,同时对内网提供了很好的保护;试验中电信网无法直接接入,用一台主机安装了服务器来模拟。

三、详细设计1、设计图:注:实验用到四台cisco1841路由器,其中一台多加一个串口模块(实验室没有),三台交换机,六台pc(两台用来模拟服务器)。

2、主要设计代码:Router3代码:Current configuration : 866 bytes!version 12.4no service timestamps log datetime msec no service timestamps debug datetime msec no service password-encryption!hostname Routerinterface FastEthernet0/0no ip addressduplex autospeed auto!interface FastEthernet0/0.1encapsulation dot1Q 2ip address 192.168.2.1 255.255.255.0!interface FastEthernet0/0.2encapsulation dot1Q 3ip address 192.168.3.1 255.255.255.0!interface FastEthernet0/1no ip addressduplex autospeed autoshutdown!interface Serial0/0/0no ip address!interface Serial0/0/1no ip addressclock rate 64000!interface Vlan1no ip addressshutdown!router ospf 1log-adjacency-changesnetwork 192.168.2.0 0.0.0.255 area 0network 192.168.3.0 0.0.0.255 area 0network 10.0.0.0 0.0.0.3 area 0!ip classlessline con 0line vty 0 4login endswitch0代码:Current configuration : 1132 bytes!version 12.2no service timestamps log datetime msecno service timestamps debug datetime msecno service password-encryption!hostname Switchinterface FastEthernet0/1switchport mode trunk!interface FastEthernet0/2switchport access vlan 2switchport mode access!interface FastEthernet0/3switchport access vlan 3switchport mode access!Router1代码:i nterface FastEthernet0/0ip address 202.194.67.21 255.255.255.192ip nat outsideduplex autospeed auto!interface FastEthernet0/1no ip addressduplex autospeed autoshutdown!interface Serial0/0/0ip address 10.0.0.13 255.255.255.252ip nat insideclock rate 64000!interface Serial0/0/1no ip addressshutdown!interface Vlan1no ip addressshutdown!router ospf 1log-adjacency-changesnetwork 10.0.0.12 0.0.0.3 area 0default-information originate!ip nat pool POOL 202.196.64.20 202.194.64.21 netmask 0.0.0.0ip nat inside source list 1 interface FastEthernet0/0 overloadip classlessip route 0.0.0.0 0.0.0.0 FastEthernet0/0!!access-list 1 permit 192.168.1.0 0.0.0.255access-list 1 permit 192.168.2.0 0.0.0.255access-list 1 permit 192.168.3.0 0.0.0.255access-list 1 permit 192.168.4.0 0.0.0.2553、服务配置DNS、WWW、FTP服务器均配置在内部网络的一台主机上,如服务网下的一台主机上。

双线接入以及流量均衡配置

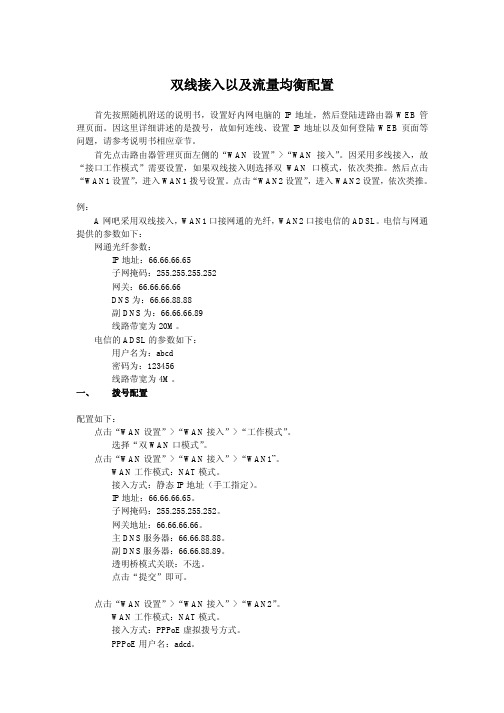

双线接入以及流量均衡配置首先按照随机附送的说明书,设置好内网电脑的IP地址,然后登陆进路由器WEB管理页面。

因这里详细讲述的是拨号,故如何连线、设置IP地址以及如何登陆WEB页面等问题,请参考说明书相应章节。

首先点击路由器管理页面左侧的“WAN设置”>“W AN接入”。

因采用多线接入,故“接口工作模式”需要设置,如果双线接入则选择双WAN口模式,依次类推。

然后点击“WAN1设置”,进入WAN1拨号设置。

点击“WAN2设置”,进入WAN2设置,依次类推。

例:A网吧采用双线接入,WAN1口接网通的光纤,WAN2口接电信的ADSL。

电信与网通提供的参数如下:网通光纤参数:IP地址:66.66.66.65子网掩码:255.255.255.252网关:66.66.66.66DNS为:66.66.88.88副DNS为:66.66.66.89线路带宽为20M。

电信的ADSL的参数如下:用户名为:abcd密码为:123456线路带宽为4M。

一、拨号配置配置如下:点击“WAN设置”>“WAN接入”>“工作模式”。

选择“双WAN口模式”。

点击“WAN设置”>“WAN接入”>“WAN1”。

WAN工作模式:NA T模式。

接入方式:静态IP地址(手工指定)。

IP地址:66.66.66.65。

子网掩码:255.255.255.252。

网关地址:66.66.66.66。

主DNS服务器:66.66.88.88。

副DNS服务器:66.66.88.89。

透明桥模式关联:不选。

点击“提交”即可。

点击“WAN设置”>“WAN接入”>“WAN2”。

WAN工作模式:NA T模式。

接入方式:PPPoE虚拟拨号方式。

PPPoE用户名:adcd。

PPPoE密码:123456。

点击“提交”即可拨号即完成。

如果遇到拨号问题。

请参照如下步骤。

1、如果网络服务商(如电信)提供了服务名,则“服务名”需填入相应服务名。

双线接入方案

双线接入方案1. 引言随着网络的发展,对于企业及个人用户来说,拥有一条可靠且高速的网络连接已经变得越来越重要。

传统的单线接入已经无法满足对网络性能和可靠性的要求,双线接入方案应运而生。

双线接入方案通过同时连接两条独立的网络线路,提供了更高的可靠性和带宽,为用户提供了更好的网络体验。

本文将介绍双线接入方案的原理、优势以及实施方式等相关知识,帮助读者了解双线接入方案并在实际应用中发挥其优势。

2. 双线接入方案的原理双线接入方案通过同时连接两条独立的网络线路,将网络流量在两条线路之间进行均衡分配。

当其中一条线路出现故障时,系统会自动切换到另一条正常工作的线路,以确保网络的可靠性和连通性。

双线接入方案通常采用双机热备份架构,主控服务器通过两条独立的线路连接到两台独立的路由器设备上。

在正常情况下,主控服务器会将网络流量均匀地分配到两条线路上,以实现负载均衡。

当其中一条线路出现故障时,主控服务器会自动切换到另一条正常工作的线路,以确保网络的连续性。

3. 双线接入方案的优势3.1 提高网络可靠性双线接入方案通过采用双机热备份架构和负载均衡技术,大大提高了网络的可靠性。

当一条线路出现故障时,另一条线路会立即接管,确保网络的连通性和稳定性。

这种冗余设计使得双线接入方案比传统的单线接入方案更加可靠,能够有效地避免因网络故障而导致的业务中断。

3.2 提升网络带宽通过同时连接两条独立的网络线路,双线接入方案能够提供更高的带宽。

两条线路间的流量均衡分配可以将网络负载分散,提高整体的数据传输速度。

这种方式不仅提升了用户的网络体验,还为企业的数据传输和业务处理提供了更快的速度。

3.3 降低网络延迟双线接入方案通过负载均衡技术将网络流量分散到不同的线路上,有效减少了网络的延迟。

在单线接入方案中,网络流量集中在一条线路上,容易造成网络拥堵和延迟。

而双线接入方案充分利用两条线路的带宽,减少了网络的拥堵情况,提供了更低的延迟。

4. 双线接入方案的实施方式4.1 线路选择在选择双线接入方案时,需要考虑到线路的可用性和稳定性。

【03】双线IP配置及测试

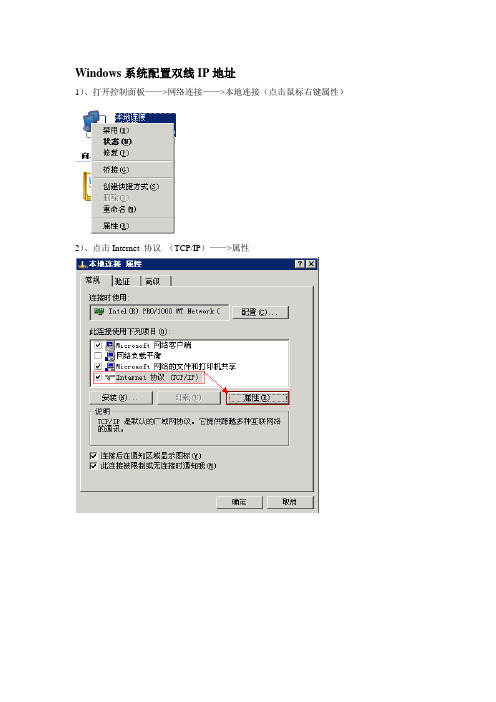

Windows系统配置双线IP地址1)、打开控制面板——>网络连接——>本地连接(点击鼠标右键属性)2)、点击Internet 协议(TCP/IP)——>属性3)、手动填写IP地址,优先填写电信IP地址及DNS服务器,填写完成后点击高级4)、在IP地址窗口,点击添加按钮,添加联通IP地址及掩码,最好点击确定按钮Linux系统配置双线IP地址一、使用命令SETUP 配置网卡1)输入命令SETUP2)进入配置模式,选择Network configuration3) 现在配置网卡Edit Devices4)现在etho网卡进入配置5)配置网卡信息6)配置双IP地址,添加新网卡IP7)添加新的网卡信息二、使用配置文件配置1)、配置双线IP,需要进入网卡配置目录,命令如下:cd /etc/sysconfig/network-scripts/2)、使用命令拷贝一份网卡配置文件ifcfg-etho,命令如下cp -p ifcfg-eth0 ifcfg-eth0:13)、使用命令VI 编辑新件的网卡配置文件ifcfg-eth0:14)进行如下修改,其中联通的IP地址是不需要配置网关的,如果配置了双网关将无法保证网络正常配置双线IP后测试网络状况一、W indows系统测试1)、使用命令ping 网关113.106.88.1,测试是否正常连接到机房网络2)、使用命令ping 深圳DNS 202.96.134.134,测试是否正常连接到外部网络3)、使用命令ping 百度域名,测试是否正常连接到外部网络的DNS正常深圳电信DNS服务器联通DNS服务器二、Linux系统网络状况测试1)、使用命令ping 网关113.106.88.1,测试是否正常连接到机房网络2)、使用命令ping 深圳DNS 202.96.134.134,测试是否正常连接到外部网络3)、使用命令ping 百度域名,测试是否正常连接到外部网络的DNS正常。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

案例模拟实验二

【实验背景】

企业集团总部通过使用一台USG5320防火墙作为路由连接外网。

各个子公司分别通过电信运营商和联通运营商接入集团总部网络。

【实验目的】

1.了解防火墙的基本工作原理;

2.掌握防火墙安全区域的划分配置;

3.掌握防火墙基本安全策略的配置;

4.掌握防火墙NAT的基本配置。

【实验内容】

模拟配置USG5320防火墙,实现防火墙基本功能。

区域划分,双线接入,内网外网隔离。

【实验环境】

计算机一台,华为模拟软件ensp

【实验原理】

一、安全区域

在防火墙中引入“安全区域”的概念是为了对流量来源进行安全等级的划分,以判断何时对流量进行检测。

通常情况下,相同安全区域中的流量流动是不需要检测的,而跨安全区域的流量由于存在安全风险,是需要受到防火墙控制的。

(详见配置指南7.2.1、7.2.2、7.2.3、7.2.4)

二、安全策略

安全策略用于对流经设备或访问设备的流量进行安全检查、控制哪些流量可以通过或访问设备。

如果安全策略错误将直接影响网络的正常通信。

(详见配置指南7.5.1、7.5.2、7.5.3、7.5.4)

三、配置NAT

NAT 主要用于多个私网用户使用一个公网IP 地址访问外部网络的情况,从而减缓可用IP 地址资源枯竭的速度。

随着NAT 技术的发展,NAT 已经不仅可以实现源地址的转换,还可以实现目的地址的转换。

(详见配置指南7.9.1、7.9.2、7.9.3、7.9.4、7.9.5、7.9.9.1、7.9.9.2)【实验拓扑】

在模拟实验一拓扑结构基础上,模拟双线接入的连接,为了进行配置的测试,电信和联通端的设备用两台主机来模拟。

【实验步骤】

IP地址规划:

1. 配置硬件接口地址

<USG5320>system view

[USG5320]interface GigabitEthernet0/0/0 #进入g0/0/0

[USG5320-GigabitEthernet0/0/1]ip address 119.97.211.26 255.255.255.252 #为g0/0/0配置IP地址

[USG5320]interface GigabitEthernet0/0/1

[USG5320-GigabitEthernet0/0/1]ip address 220.249.97.114 255.255.255.248

[USG5320]interface GigabitEthernet0/0/2

[USG5320-GigabitEthernet0/0/2] ip address 10.0.0.1 255.255.255.240

2.划分安全区域,把相应的接口加入到安全区域内

#将集团总部内网划分到trust区域

[USG5320]firewall zone trust

[USG5320-zone-trust]add interface GigabitEthernet0/0/2

[USG5320-zone-trust]description to-neiwang

#将连接电信的外网划分到untrust区域

[USG5320]firewall zone untrust

[USG5320-zone-untrust] add interface GigabitEthernet0/0/0

[USG5320-zone-trust]description to-dianxin

#将连接联通的外网划分到isp区域

[USG5320]firewall zone name isp

[USG5320-zone-isp]set priority 10

[USG5320-zone-isp] add interface GigabitEthernet0/0/1

[USG5320-zone-trust]description to-liantong

3.配置基本安全策略

(1)配置域间包过滤,以保证网络基本通信正常

[USG5320]firewall packet-filter default permit interzone local trust direction inbound [USG5320]firewall packet-filter default permit interzone local trust direction outbound

[USG5320]firewall packet-filter default permit interzone local untrust direction inbound

[USG5320]firewall packet-filter default permit interzone local untrust direction outbound

[USG5320]firewall packet-filter default permit interzone local isp direction inbound

[USG5320]firewall packet-filter default permit interzone local isp direction outbound

(2)禁止内网访问外网,允许外网数据流通过

#untrust->trust

policy interzone trust untrust inbound

policy 0

action permit

#trunst->untrust

policy interzone trust untrust outbound

policy 0

action deny

#isp->trust

policyinterzone trust isp inbound

policy 0

action permit

#trust->isp2

policyinterzone trust isp outbound

policy 0

action deny

(3)禁止ftp、qq、msn通信

#

firewall interzone trust untrust

detect ftp

detect qq

detect msn

#

firewall interzone trust isp

detect ftp

detect qq

detect msn

4.NAT配置(此部分配置再参考案例模拟实验四中的相关配置)

(1)创建地址池

电信:nat address-group 0 119.97.211.26 119.97.211.26

联通:nat address-group 1 220.249.97.114 220.249.97.118

(2)配置转换策略

#通过电信访问Internet

nat-policy interzone trust untrust outbound

policy 902

action source-nat

policy source 10.0.0.0 0.0.255.255

address-group 0

#通过联通访问Internet

nat-policy interzone trust isp outbound

policy 900

action source-nat

policy source 10.0.0.0 0.0.255.255

address-group 1

5.验证

给“dianxin”这台主机配置相应的IP地址,与业务服务器进行互ping。

但此时我们的验证还不能进行,因为这里涉及到了两个远程网络的互相通信,因此需要配置相应的路由保证远程网络的基本通信正常,才能去验证防火墙基本安全策略配置的正确性。

1. 在USG5320中配置到达业务服务器子网所在网络的静态路由:

ip route-static 10.0.0.32 255.255.255.240 10.0.0.14

2. 在S9306中配置一条回程路由:

ip route-static 0.0.0.0 0.0.0.0 10.0.0.1

3.验证:在配置安全策略时,做了这样的策略“禁止内网访问外网,允许外网数据流通过”。

因此,如果配置正确,“dianxin”主机可以ping通业务服务器,业务服务器ping不同“dianxin”主机。

(ftp\QQ\MSN通信和NAT暂时无法验证)。