Windows异常处理机制研究

基于Windows的C++异常处理机制研究

D o gl n , N igxa , U H n —a g WA G Q n —in wU H o i a

(n tueo f ma o n ier g If m t n E gn eigU i ri , h n z o 5 0 2 C ia I s tt f no t nE g ei , o ai n ie r nv s y Z e g h u4 0 0 , h ) i I r i n n n r o n e t n

中图分 类号 :P 2 . T 367

文献标 识 码 : A

文章编 号 :6 1— 6 3 2 1 ) 3— 3 9— 6 17 07 (00 0 0 3 0

Re e r h o ++ Ex e i n Ha dl s d o i o sa c n C c pto n i Ba e n W nd ws Ope a i n S s e ng r to y t m

基 于 Widw n o s的 +异 常处 理 机 制 研 究 C+

杜 红 亮 ,王 清 贤 ,吴 灏

( 息工程大学 信息工程学 院 , 南 郑州 400 ) 信 河 50 2

摘 要 : 先从 系统层 面和 编译 层 面分析 了 Wi o s C++异 常处 理 的基 本 原 理 , 出 了基 于 首 n w 和 d 指 Widw n o s的 C+ +异 常处 理机 制在 使用 过 程 中可 能 出现 的逻 辑错误 , 以及 Widw 运 行 时库 中 no s

K e o d e c p in;e c p in h n ln y w r s: x e to x e to a d i g; S EH ; c d e u i o e s c rt y;a d tn u ii g

计算机自动化管理中WMI的应用分析

计算机自动化管理中WMI的应用分析WMI(Windows Management Instrumentation)是微软的一种技术,用于管理Windows 操作系统中的各种系统资源。

它提供了一种标准化的方式,使得管理员可以通过脚本或编程语言来管理操作系统、应用程序、网络和其他系统资源。

WMI可以用于监测系统性能、配置系统设置、查询和修改系统信息等多种用途。

在计算机自动化管理中,WMI被广泛应用于对系统资源进行监控、诊断、配置和管理。

本文将对WMI的应用进行分析,并探讨其在计算机自动化管理中的作用。

一、WMI的基本原理WMI是基于CIM(Common Information Model)标准的,它使用了一种称为WMI Provider 的组件来访问和管理系统资源。

WMI Provider可以看作是系统资源的一个“代理”,它通过标准化的接口向外提供系统资源的信息和管理功能。

WMI Provider可以是系统内置的提供程序,也可以是由第三方开发的自定义提供程序。

通过WMI Provider,管理员可以通过WMI接口来查询、监控和管理系统资源。

这种模式使得WMI可以与各种编程语言和脚本语言进行集成,实现对系统资源的灵活管理。

二、WMI的应用场景WMI可以应用于多种计算机自动化管理场景,包括系统监控、软件配置、故障诊断、性能优化等方面。

下面我们将分别介绍WMI在这些方面的应用。

1. 系统监控WMI可以用于监控系统的各种资源使用情况,例如CPU利用率、内存使用情况、磁盘空间、网络流量等。

管理员可以编写脚本或程序来定期查询这些信息,实现对系统运行状况的实时监控。

WMI还支持事件订阅机制,管理员可以利用这一特性来实现对系统事件的实时监控和处理。

2. 软件配置WMI可以用于对系统软件和配置进行管理。

通过WMI接口,管理员可以查询系统中已安装的软件列表,或者进行软件的安装、卸载、更新等操作。

WMI还可以用于修改系统配置参数,如网络设置、服务配置、安全策略等,实现对系统配置的自动化管理。

Windows异常处理流程

Windows异常处理流程作者:SoBeIt出处:/articles/200412/761.html日期:2005-01-06先来说说异常和中断的区别。

中断可在任何时候发生,与CPU正在执行什么指令无关,中断主要由I/O设备、处理器时钟或定时器等硬件引发,可以被允许或取消。

而异常是由于CPU执行了某些指令引起的,可以包括存储器存取违规、除0或者特定调试指令等,内核也将系统服务视为异常。

中断和异常更底层的区别是当广义上的中断(包括异常和硬件中断)发生时如果没有设置在服务寄存器(用命令号0xb向8259-1中断控制器0x20端口读出在服务寄存器1,用0xb向8259-2中断控制器的0xa0端口读出在服务寄存器2)相关的在服务位(每个在服务寄存器有8位,共对应IRQ 0-15)则为CPU的异常,否则为硬件中断。

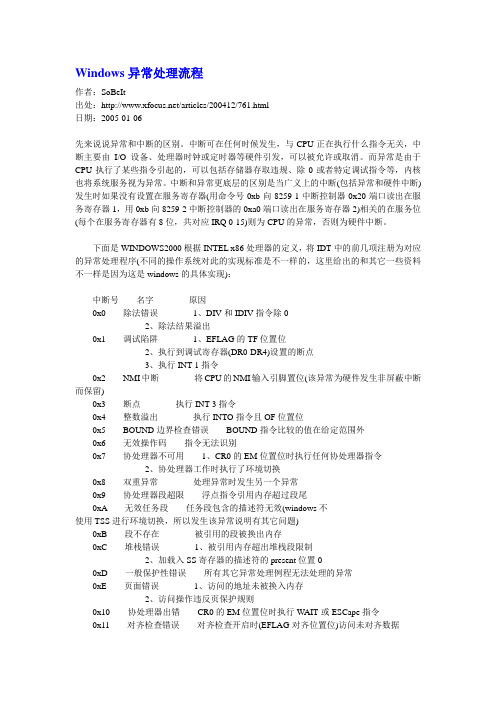

下面是WINDOWS2000根据INTEL x86处理器的定义,将IDT中的前几项注册为对应的异常处理程序(不同的操作系统对此的实现标准是不一样的,这里给出的和其它一些资料不一样是因为这是windows的具体实现):中断号名字原因0x0 除法错误1、DIV和IDIV指令除02、除法结果溢出0x1 调试陷阱1、EFLAG的TF位置位2、执行到调试寄存器(DR0-DR4)设置的断点3、执行INT 1指令0x2 NMI中断将CPU的NMI输入引脚置位(该异常为硬件发生非屏蔽中断而保留)0x3 断点执行INT 3指令0x4 整数溢出执行INTO指令且OF位置位0x5 BOUND边界检查错误BOUND指令比较的值在给定范围外0x6 无效操作码指令无法识别0x7 协处理器不可用1、CR0的EM位置位时执行任何协处理器指令2、协处理器工作时执行了环境切换0x8 双重异常处理异常时发生另一个异常0x9 协处理器段超限浮点指令引用内存超过段尾0xA 无效任务段任务段包含的描述符无效(windows不使用TSS进行环境切换,所以发生该异常说明有其它问题)0xB 段不存在被引用的段被换出内存0xC 堆栈错误1、被引用内存超出堆栈段限制2、加载入SS寄存器的描述符的present位置00xD 一般保护性错误所有其它异常处理例程无法处理的异常0xE 页面错误1、访问的地址未被换入内存2、访问操作违反页保护规则0x10 协处理器出错CR0的EM位置位时执行W AIT或ESCape指令0x11 对齐检查错误对齐检查开启时(EFLAG对齐位置位)访问未对齐数据其它异常还包括获取系统启动时间服务int 0x2a、用户回调int 0x2b、系统服务int 0x2e、调试服务int 0x2d等系统用来实现自己功能的部分,都是通过异常的机制,触发方式就是执行相应的int指令。

setwindowshookex wh_getmessage 句柄-概述说明以及解释

setwindowshookex wh_getmessage 句柄-概述说明以及解释1.引言1.1 概述setwindowshookex函数是Windows操作系统提供的一个强大的钩子函数,可以用来监视和拦截特定的事件和消息。

而WH_GETMESSAGE 钩子是setwindowshookex函数中的一种类型,可以监视并拦截消息在消息队列发送到线程的过程中。

本文将详细介绍setwindowshookex函数和WH_GETMESSAGE钩子的原理和用法,以及使用setwindowshookex和WH_GETMESSAGE 时需要注意的事项。

通过本文的阐述,读者将能够更好地理解这两个重要的概念,并学会如何有效地利用它们来实现一些高级的Windows应用程序功能。

文章结构部分内容如下:1.2 文章结构本文将首先介绍setwindowshookex函数的作用和用法,包括其参数和返回值等相关信息。

接着将详细讲解WH_GETMESSAGE钩子的使用方法和原理,以及该钩子在Windows编程中的重要性。

最后,将结合具体实例和注意事项,探讨在实际开发过程中如何正确地使用setwindowshookex和WH_GETMESSAGE,并指出一些常见的注意事项和解决方法。

通过本文的阐述,读者将能够深入了解setwindowshookex 和WH_GETMESSAGE的作用及使用技巧,从而提高自身在Windows编程领域的技能水平。

1.3 目的本文的目的是介绍setwindowshookex函数和WH_GETMESSAGE 钩子的概念、功能和使用方法,帮助读者更好地理解这两个重要的Windows API,在开发Windows应用程序时能够灵活运用这些函数,实现特定的功能和监控消息的处理过程。

通过深入探讨setwindowshookex 和WH_GETMESSAGE的原理和实践,读者可以加深对Windows系统消息处理机制的理解,提升自己在Windows编程领域的技术水平。

Windows CMD命令的错误处理与异常情况解决技巧

Windows CMD命令的错误处理与异常情况解决技巧在日常的计算机使用中,我们经常会使用到Windows命令提示符(CMD)来执行各种操作。

然而,由于各种原因,有时候我们会遇到一些错误和异常情况。

本文将分享一些Windows CMD命令的错误处理与异常情况解决技巧,帮助您更好地应对这些问题。

一、错误处理技巧1. 错误代码的解读在CMD中执行命令时,有时会出现一些错误代码。

这些错误代码可以帮助我们定位问题所在。

例如,当我们执行一个不存在的命令时,CMD会返回“不是内部或外部命令,也不是可运行的程序或批处理文件”的错误信息。

这提示我们命令不存在或者路径设置有误。

2. 重定向错误输出有时候,我们需要将错误信息输出到一个文件中以便后续分析。

可以使用">"符号将错误输出重定向到一个文本文件中。

例如,执行命令"dir c:\temp > output.txt 2>&1"会将目录"c:\temp"的内容输出到output.txt文件中,同时将错误信息也重定向到该文件中。

3. 使用错误处理命令CMD提供了一些错误处理命令,可以帮助我们处理错误情况。

例如,使用"IF ERRORLEVEL"命令可以根据错误代码进行条件判断。

这样,我们就可以根据不同的错误代码执行不同的操作,从而更好地处理错误。

二、异常情况解决技巧1. 文件路径包含空格在CMD中执行命令时,如果文件路径中包含空格,会导致命令无法正确执行。

为了解决这个问题,可以使用双引号将文件路径括起来。

例如,执行命令"cd"C:\Program Files""可以正确切换到"C:\Program Files"目录。

2. 文件名包含特殊字符有时候,文件名中可能包含一些特殊字符,如冒号、问号等。

这些特殊字符可能会导致命令无法正确执行。

《操作系统》课程实验报告

《操作系统》课程实验报告一、实验目的本次《操作系统》课程实验的主要目的是通过实际操作和观察,深入理解操作系统的工作原理、进程管理、内存管理、文件系统等核心概念,并掌握相关的操作技能和分析方法。

二、实验环境1、操作系统:Windows 10 专业版2、开发工具:Visual Studio Code3、编程语言:C/C++三、实验内容(一)进程管理实验1、进程创建与终止通过编程实现创建新进程,并观察进程的创建过程和资源分配情况。

同时,实现进程的正常终止和异常终止,并分析其对系统的影响。

2、进程同步与互斥使用信号量、互斥锁等机制实现进程之间的同步与互斥。

通过模拟多个进程对共享资源的访问,观察并解决可能出现的竞争条件和死锁问题。

(二)内存管理实验1、内存分配与回收实现不同的内存分配算法,如首次适应算法、最佳适应算法和最坏适应算法。

观察在不同的内存请求序列下,内存的分配和回收情况,并分析算法的性能和优缺点。

2、虚拟内存管理研究虚拟内存的工作原理,通过设置页面大小、页表结构等参数,观察页面的换入换出过程,以及对系统性能的影响。

(三)文件系统实验1、文件操作实现文件的创建、打开、读取、写入、关闭等基本操作。

观察文件在磁盘上的存储方式和文件系统的目录结构。

2、文件系统性能优化研究文件系统的缓存机制、磁盘调度算法等,通过对大量文件的读写操作,评估不同优化策略对文件系统性能的提升效果。

四、实验步骤(一)进程管理实验步骤1、进程创建与终止(1)使用 C/C++语言编写程序,调用系统函数创建新进程。

(2)在子进程中执行特定的任务,父进程等待子进程结束,并获取子进程的返回值。

(3)通过设置异常情况,模拟子进程的异常终止,观察父进程的处理方式。

2、进程同步与互斥(1)定义共享资源和相关的信号量或互斥锁。

(2)创建多个进程,模拟对共享资源的并发访问。

(3)在访问共享资源的关键代码段使用同步机制,确保进程之间的正确协作。

(4)观察并分析在不同的并发情况下,系统的运行结果和资源竞争情况。

Windows CMD命令中的异常处理与故障排除方法

Windows CMD命令中的异常处理与故障排除方法在日常使用Windows操作系统时,经常会遇到一些CMD命令执行异常或者出现故障的情况。

这些问题可能会导致我们无法正常完成任务,因此了解异常处理和故障排除方法是非常重要的。

本文将介绍一些常见的Windows CMD命令异常处理与故障排除方法,帮助读者更好地应对这些问题。

1. 命令执行失败在使用CMD命令时,有时候我们会遇到命令执行失败的情况。

这可能是由于命令输入错误、权限不足、文件路径错误等原因导致的。

首先,我们应该检查命令的拼写和语法,确保输入正确。

如果命令需要管理员权限才能执行,我们可以尝试以管理员身份运行CMD窗口,右键点击CMD图标,选择“以管理员身份运行”。

如果命令涉及到文件路径,我们需要确认路径是否正确,可以使用dir命令查看当前目录下的文件列表,以确保文件存在。

2. 命令无法找到有时候,我们可能会遇到CMD命令无法找到的情况。

这通常是由于命令不存在或者命令所在的路径没有被添加到系统环境变量中导致的。

我们可以通过以下几种方法解决这个问题:首先,我们可以尝试使用绝对路径运行命令,例如"C:\Windows\System32\ipconfig.exe"。

其次,我们可以检查系统环境变量中是否添加了命令所在路径,可以通过在CMD窗口中输入echo %PATH%命令查看环境变量的值。

如果命令所在的路径没有被添加到环境变量中,我们可以手动添加,具体步骤是:右键点击“计算机”图标,选择“属性”->“高级系统设置”->“环境变量”,在系统变量中找到“Path”,点击“编辑”,然后在弹出的窗口中添加命令所在的路径。

3. 命令执行超时有时候,我们可能会遇到CMD命令执行超时的情况。

这通常是由于命令执行时间过长或者命令执行过程中出现了死循环导致的。

为了解决这个问题,我们可以尝试使用以下方法:首先,我们可以尝试优化命令,减少执行时间。

WSUS客户端相关配置和常见异常处理

WSUS客户端相关配置和常见异常处理—风2019/7/2 —WSUS是Windows Server Update Services的简称,使用它可以让局域网中的电脑及时获得微软的升级程序。

服务器端安装好后,我们需要在客户端电脑进行相应的设置。

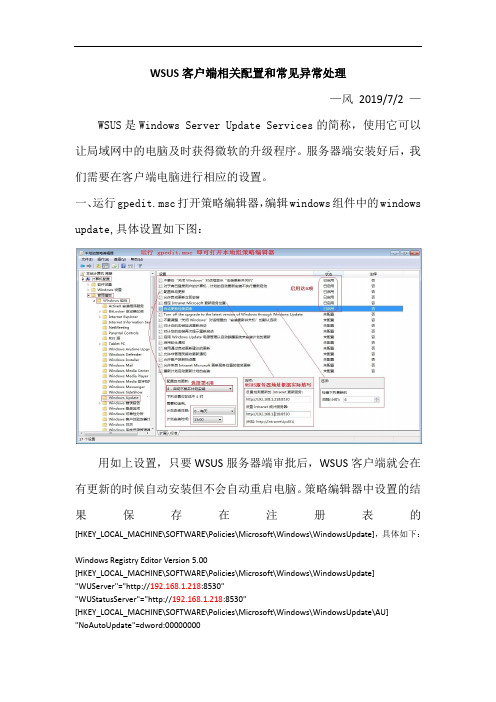

一、运行gpedit.msc打开策略编辑器,编辑windows组件中的windows update,具体设置如下图:用如上设置,只要WSUS服务器端审批后,WSUS客户端就会在有更新的时候自动安装但不会自动重启电脑。

策略编辑器中设置的结果保存在注册表的[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate],具体如下:Windows Registry Editor Version 5.00[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate] "WUServer"="http://192.168.1.218:8530""WUStatusServer"="http://192.168.1.218:8530"[HKEY_LOCAL_MACHINE\SOFTWARE\Policies\Microsoft\Windows\WindowsUpdate\AU] "NoAutoUpdate"=dword:00000000"AUOptions"=dword:00000004"ScheduledInstallDay"=dword:00000000"ScheduledInstallTime"=dword:0000000f"UseWUServer"=dword:00000001"NoAUShutdownOption"=dword:00000001"AutoInstallMinorUpdates"=dword:00000001 "NoAutoRebootWithLoggedOnUsers"=dword:00000001 "DetectionFrequencyEnabled"=dword:00000001"DetectionFrequency"=dword:00000004修改WSUS服务器IP地址后,把上面配置放到wsus.reg文件,然后双击该文件就可以导入注册表,完成上图的配置(每台电脑双击导入注册表就不需要手工配置策略)。

Windows CMD命令中的错误处理和异常处理技巧

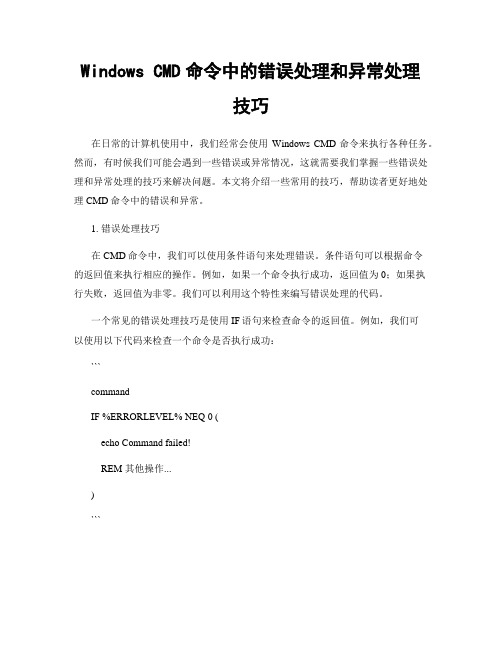

Windows CMD命令中的错误处理和异常处理技巧在日常的计算机使用中,我们经常会使用Windows CMD命令来执行各种任务。

然而,有时候我们可能会遇到一些错误或异常情况,这就需要我们掌握一些错误处理和异常处理的技巧来解决问题。

本文将介绍一些常用的技巧,帮助读者更好地处理CMD命令中的错误和异常。

1. 错误处理技巧在CMD命令中,我们可以使用条件语句来处理错误。

条件语句可以根据命令的返回值来执行相应的操作。

例如,如果一个命令执行成功,返回值为0;如果执行失败,返回值为非零。

我们可以利用这个特性来编写错误处理的代码。

一个常见的错误处理技巧是使用IF语句来检查命令的返回值。

例如,我们可以使用以下代码来检查一个命令是否执行成功:```commandIF %ERRORLEVEL% NEQ 0 (echo Command failed!REM 其他操作...)```在上述代码中,我们使用IF语句检查%ERRORLEVEL%变量的值是否为0。

如果不为0,则说明命令执行失败,我们可以在IF语句的括号内执行相应的操作,比如输出错误信息或执行其他命令。

另一个常见的错误处理技巧是使用GOTO语句来跳转到指定的标签。

我们可以在命令执行失败时使用GOTO语句跳转到指定的标签,从而执行相应的操作。

例如:```commandIF %ERRORLEVEL% NEQ 0 GOTO errorREM 其他操作...GOTO end:errorecho Command failed!REM 其他错误处理操作...:endREM 结束操作...```在上述代码中,我们使用GOTO语句将程序跳转到:error标签,从而执行错误处理的代码。

如果命令执行成功,则继续执行其他操作,并跳过错误处理的代码。

2. 异常处理技巧除了处理常见的错误,我们还需要处理一些异常情况,比如输入错误的命令或参数。

在CMD命令中,我们可以使用TRY...CATCH语句来处理异常。

网络安全技术原理与实践 第六章 缓冲区溢出攻击

6.2 缓冲区溢出攻击方式

目前的缓冲区溢出攻击,可以按照以下方法进行分类: (1)按照溢出位置分类:栈溢出、堆溢出和BSS段溢出。 (2)按照攻击者欲达到的目标分类:在程序的地址空间里植 入适当的代码以及通过适当地初始化寄存器和存储器从而控 制程序转移到攻击者安排的地址空间去执行。 (3)按照攻击目标分类:攻击栈中的返回地址、攻击栈中保 存的旧框架指针、攻击堆或BSS段中的局部变量或参数、攻 击堆或BSS段中的长跳转缓冲区。

缓冲区溢出攻击示意图

6.3 缓冲区溢出攻击步骤

6.3.1 获取漏洞信息

缓冲区溢出漏洞信息的 获取,主要有两种途径, 一是自己挖掘,二是从漏 洞公告中获得。当前,公 布漏洞信息的权威机构主 要有 公共漏洞公告 (Common Vulnerabilities and Exposures,CVE)和计 算机应急响应小组 (Computer Emergency Response Team,CERT)中 获取漏洞信息,如图所示。

6.2.3 流程跳转技术

缓冲区溢出的一个非常关键的步骤就是要实现进程执行流程 跳转,这也正是缓冲区溢出攻击的首要目的。只有实现了流程的 跳转,才能在被攻击的主机上执行所植入的代码,实现控制被攻 击主机的目的。要实现执行流程跳转,攻击者可以通过缓冲区溢 出漏洞修改有关执行流程的管理信息,如返回地址。

6.4 缓冲区溢出攻击的防范方法

目前有三种基本的方法保护缓冲区免受缓冲区溢出的攻击和影: 强制写正确的代码的方法 基于探测方法的防御 对缓冲区溢出漏洞检测研究主要分为如下的三类: 1)基于源代码的静态检测技术 2)基于目标代码的检浏技术 3)基于源代码的动态检测技术 基于操作系统底层的防御 1)库函数的保护 2)操作系统内核补丁保护 (a)NOEXEC技术 (b)ASLR(Address Space Layout Randomization,地址空间结构 随机化)

gcc的异常处理机制

gcc的异常处理机制⼀、序⾔这个异常处理可以说是C++语法中⼀个重要的组成部分,但是在使⽤中很少有⼈认真的研究过它的实现,甚⾄在⼯程中使⽤这个⼯具的⼈都很少,加上我之前对于C++的使⽤也是⼤概在windows下使⽤了两年,所以⼀些基本的问题我也不是很熟悉。

但是对于windows下的结构化异常处理⽅法,在Matt pietreck之前的⼀篇⽂章中有深⼊的说明(在google⾥⾯搜索seh,第⼀篇应该就是那篇⽂章),这也是我最早觉得⾮常有技术含量的⽂章。

当时的Matt在borland⼯作,好像是搞调试器的,例如当时著名的SoftICE⼯具,bound checker之类的,所以在Microsoft Journal上的Under the hood 专栏中时常有惊艳的⽂章。

之后在linux下开发,主要接触的并不是语⾔本⾝的问题,⼤多是Linux系统级别的⼀些环境级别的问题,⽽且使⽤的是C语⾔开发,对于C++的很多特性并不是有很深⼊系统的了解,例如模板、构造函数的执⾏时机等⼀些⽐较细节的东西,但是对于C++的整个内存布局,在之前应该是CodeProject⽹站上对于windows下动态类型识别的功能有⽐较详细的描述,所以对于C++的内存布局,动态类型识别,虚函数实现等相对⽐较简单的功能印象依然深刻。

可是gcc下的异常处理机制在很多的⽂章中很少有描述,⾄少说我们使⽤Google搜索gcc的异常实现很少找到相关的说明⽂档,即使有⽂档我们也可以看到⽂档⾥的内容语焉不详,根本没有达到代码级的分析,很多都是数据结构的分析,这些分析对于了解⼤致原理来进⾏⼀些YY来说是可以满⾜条件的,但是对于⼯程中问题的追查没有太⼤实际意义,因为在实际应⽤过程中,问题并不是知道原理就可以的,⽽是需要精确到程序实现的每⼀⾏代码。

⼆、基础知识在C++中,异常处理就是使⽤try catch及 throw三个关键字来实现,对于try,在语法分析阶段被消化掉,在汇编代码中,try的位置没有⽽外的代码体现,⽽只是在附加的exception_table中有相应的结构定界体现,表⽰这个结构中的代码是受保护的代码,并且如果它有对应的catch,那么catch处有相应的action table结构。

SEH结构化异常处理

异常处理程序未安装异常

总结词

异常处理程序未安装异常发生在程序试图使用未安装的异常处理程序时。

详细描述

例如,当程序试图使用一个未注册的异常处理函数来处理异常时,就会触发异常处理程 序未安装异常。

03

SEH异常处理过程

异常捕获

异常捕获

在程序运行过程中,当发生异常时,系统会 触发异常捕获机制,将异常信息记录下来, 并传递给异常处理程序。

访问违规异常

总结词

当程序试图访问一个不允许访问的内存区域时,会发生访问违规异常。

详细描述

例如,当程序试图读取一个只写的内存区域,或者写入一个只读的内存区域时,就会触发访问违规异 常。

整数异常

总结词

整数异常通常发生在整数运算过程中, 当结果超出了整数类型的表示范围时。

VS

详细描述

例如,当两个非常大的整数相加,结果超 过了整数类型的最大值时,就会触发整数 异常。

程序稳定性增强

异常处理机制完善

SEH结构化异常处理提供了完善的异常处理 机制,能够有效地捕获和处理运行时错误, 避免程序崩溃或不可预测的行为。

资源释放和清理

在SEH结构化异常处理中,finally块可以确 保在异常发生后正确释放资源并进行清理工

作,有助于提高程序的稳定性和可靠性。

05

SEH结构化异常处理的注意

02

异常处理程序的调用应尽可能靠近异常发生的源头, 以提高异常处理的效率和准确性。

03

在调用异常处理程序时,应提供足够的上下文信息, 以便更好地理解和处理异常。

异常处理程序的返回值

异常处理程序应根据需要返回适当的值,以便在异常发生后能够正确地恢复程序的 执行。

如果异常处理程序需要返回错误码或状态信息,应确保返回值的含义清晰明确,避 免歧义和误解。

基于UEFI固件的Windows Abnormal Shutdown问题分析

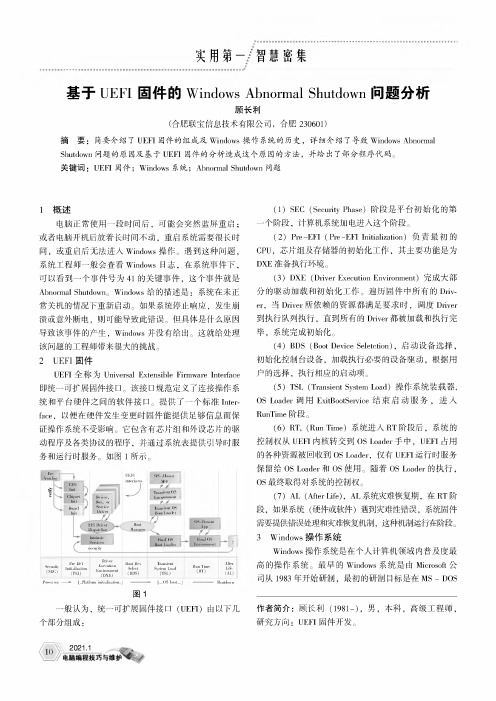

实用第一/智慧密集*基于UEFI 固件的 Windows Abnormal Shutdown 问题分析顾长利(合肥联宝信息技术有限公司,合肥230601)摘 要:简要介绍了 UEFI 固件的组成及Windows 操作系统的历史,详细介绍了导致Windows Abnormal Shutdown 问题的原因及基于UEFI 固件的分析造成这个原因的方法,并给出了部分程序代码。

关键词:UEFI 固件;Windows 系统;Abnormal Shutdown 问题1概述电脑正常使用一段时间后,可能会突然蓝屏重启;或者电脑开机后放着长时间不动,重启系统需要很长时 间,或重启后无法进入Windows 操作。

遇到这种问题, 系统工程师一般会查看Windows 日志,在系统事件下,可以看到一个事件号为41的关键事件,这个事件就是 Abnormal Shutdowno Windows 给的描述是:系统在未正常关机的情况下重新启动。

如果系统停止响应,发生崩溃或意外断电,则可能导致此错误。

但具体是什么原因导致该事件的产生,Windows 并没有给出。

这就给处理该问题的工程师带来很大的挑战。

2 UEFI 固件UEFI 全称为 Universal Extensible Firmware Interface即统一可扩展固件接口。

该接口规范定义了连接操作系统和平台硬件之间的软件接口。

提供了一个标准Inter face, 以便在硬件发生变更时固件能提供足够信息而保证操作系统不受影响。

它包含有芯片组和外设芯片的驱动程序及各类协议的程序,并通过系统表提供引导时服务和运行时服务。

如图1所示。

Board InilCPUIniLBoot ManagerIntrinsic Services EFl Driver DispatchersecurityChipset Init Device,Pre EFISecurity Initialization (SEC) (PEI)Dri verExecution Environment (DXE)Boot Dev Select (BDS)OS-PresentA ppFinal OS EnvironmentPower on -----*■ [..Platform initialization..]图1Transient System Load '(TSL)[....OS boot....]Run Time (RT)After Life (AL)Shutdown(1) SEC (Security Phase)阶段是平台初始化的第一个阶段,计算机系统加电进入这个阶段。

4 《软件安全实验》_虚函数攻击及SEH

虚函数攻击

2)一个类中可能有很多个虚函数。

3)虚函数的入口地址被统一保存在虚表(Vtable)中。

4)对象在使用虚函数时,先通过虚表指针找到虚表, 然后从虚表中取出最终的函数入口地址进行调用。 5)虚表指针保存在对象的内存空间中,紧接着虚表 指针的是其他成员变量。 6)虚函数只有通过对象指针的引用才能显示出其动 态调用的特性。

虚函数攻击

p_vtable[0]=0x30; p_vtable[1]=0xE4; p_vtable[2]=0x42; p_vtable[3]=0x00; strcpy(overflow.buf,shellcode1);//set fake virtual function pointer p=&overflow; p->test(); }

软件安全实验

北京邮电大学信息安全中心 张淼

zhangmiao@

虚函数攻击及SEH

虚函数攻击

SEH攻击

一、虚函数攻击

虚函数攻击

SEH攻击

虚函数攻击

多态是面向对象的一个重要特性,在C++中, 这个特性主要靠对虚函数的动态调用来实现。 由于我们的重点是讲解利用虚函数进行攻击, 所以对虚函数和动态联编等概念不太了解的同学可 以课下学习一下。 在仅仅关注漏洞利用的前提下,我们可以简 单地把虚函数和虚表理解为一下几个要点。 1)C++类的成员函数在声明时,若使用关键字 virtual进行修饰,则被称为虚函数。

虚函数攻击

运行程序后可以看到这个结果。

虚函数攻击

由于虚表指针位于成员变量之前,溢出只 能向后覆盖数据,所以很可惜这种利用方式在 “栈溢出”场景下有一定局限性。 当然,如果内存中存在多个对象且能够溢 出到下一个对象空间中去,“连续性覆盖”还是 有攻击的机会的,比如下图这种情况。

TCP ZeroWindow导致保护装置通讯中断问题分析

TCP ZeroWindow导致保护装置通讯中断问题分析摘要:本文分析了某种特殊情况下,站控层网络因后台主机因内存资源紧张,报文处理偏慢引起TCP接收缓冲窗口为0,导致保护装置与远动装置通讯中断的问题。

并针对此问题提出了改进措施,验证了措施的可行性。

关键词:通讯中断;TCP ZeroWindow;□Analysis of the Communication Interruption of the Protection Device Caused by TCP ZeroWindow□□LU Mingming□□(Shenzhen Power Supply Bureau Co., Ltd)□Abstract:This paper analyzes the problem that the TCP receive buffer window is 0 due to the lack of memory resources of the background host and the slow packet processing in the station control layer network under a special situation, which leads to theinterruption of the communication between the protection device andthe telecontrol device. Aiming at this problem, the improvement measures are put forward, and the feasibility of the measures is verified.Keywords:Communication interruption; TCP ZeroWindow;1 序言变电站站内站控层通讯系统的稳定运行对于系统监控至关重要。

SEH(结构化异常处理)

整理ppt

12

__ try和__ finally关键字用来标出 结束处理程序两段代码的轮廓。在上面

的代码段中,操作系统和编译程序共同 来确保结束处理程序中的__ finally代码 块能够被执行,不管保护体(__try块) 是如何退出的。不论你在保护体中用 return,还是goto,或者是longjump, 结束处理程序(__finally块)都将被调 用。

• 顺序执行到__finally块区域内的代码,这种 情况很简单,容易理解

• goto语句或return语句引发的程序控制流离 开当前__try块作用域时,系统自动完成对 __finally块代码的调用

• 由于在__try块中出现异常时,导致程序控 制流离开当前__try块作用域,这种情况下 也是由系统自动完成对__finally块的调用

整理ppt

10

SEH实际包含两个主要功能:

• 结束处理( termination handling )

• 异常处理( exception handling )

整理ppt

11

结束处理

一个结束处理程序能够确保去调用和执行一个代 码块(结束处理程序,termination handler),而不 管另外一段代码(保护体,guarded body)是如何退 出的。结束处理程序的文法结构(使用微软的Visual C++编译程序)如下:

// 注意,下面return语句直接让函数返

回了 return;

由此可见:

} __finally {

不管在何种情况下,在离 开当前的作用域__finally

puts("__finally块中"); } puts("world");

2021《攻防技术基础》在线作业附满分答案

2021《攻防技术基础》在线作业附满分答案试卷总分:100 得分:100

一、单选题 (共 25 道试题,共 50 分)

1.()是指厂商已经发布补丁或修补方法,大多数用户都已打过补丁的漏洞。

A.0day漏洞

B.1day漏洞

C.未公开漏洞

D.已公开漏洞

答案:D

2.如果返回地址被覆盖,当覆盖后的地址是一个(),则程序运行失败。

A.有效地址

B.内存地址

C.恶意程序入口地址

D.无效地址

答案:D

3.Web浏览器()向Web服务器这个中间层发送请求,中间层通过查询、更新数据库()来响应该请求。

A.表示层、存储层

B.会话层、应用层

C.网络层、传输层

D.会话层、存储层

答案:A

4.以下哪项属于PE文件的数据节()

A..text

B..txt

C..docx

D..xls

答案:A

5.以下选项哪个不是漏洞产生的原因()。

A.小作坊式的软件开发

B.淡薄的安全思想

C.不完善的安全维护

D.重视软件安全测试

答案:D

更多学期服务+ V boge30619

6.Windows的内存可以被分为两个层面()。

A.虚拟内存和逻辑内存。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Windows异常处理机制研究

摘要:对Windows异常处理机制的原理进行介绍分析,引入Windows 精髓SEH,并详细介绍了SEH原理,对如何更好地利用SEH服务于代码的编写,并且利用SEH和dump文件进行bug定位进行了研究。

关键词:Windows异常处理机制;SEH;dump文件;bug定位

0 引言

异常处理是一种允许两个独立开发的程序组件在程序执行期间遇到不正常情况下进行相互通信的机制。

包括3步:产生、抛出、处理。

异常广义上可以分为软件异常(software exception)、硬件异常(hardware exception)。

硬件异常也叫CPU异常,比如,程序员不会去存取一个无效的内存地址或用0来除一个数值,不过,这样的错误还是常常会发生的。

C P U负责捕捉无效内存访问和用0除一个数值这种错误,并相应引发一个异常作为对这些错误的反应。

操作系统和应用程序也可以引发相应的异常,即软件异常。

作为时下最流行的系统,Windows SEH在异常的处理上给我们带了非常多的惊喜。

它在程序的稳定和健壮方面发挥着举重轻重的作用。

本文将从代码编写、bug定位方面介绍SEH。

首先对SEH、dump文件进行介绍。

1 SEH和dump文件

1.1 SEH

在C语言的开发过程中,常常会对一个指针进行无休止的检测,对内存的分配是否成功进行繁琐的检测和处理,对C语言测试程序员来说,这是一个十分头疼的事情。

检测机制这么多就是为了同一个目标,即程序的安全性。

但这是一把双刃剑,安全性得到了保证,代码就会显得十分冗余,对阅读方面会造成极大的影响。

指针是C语言的精髓,试想如果一个工程里面通篇都是对不同类型指针安全性进行检测,代码会是怎样一种情况。

SEH的引入就很好地解决了这个难题。

同时,你是否也在为bug定位苦恼。

很多时候,C++的异常处理机制可以很好地跳过异常代码,但是这又同样引入一个问题,虽程序运行没有问题,但是异常终归是异常,必须解决,普通的C++异常无法定位。

SEH的引入同样很好地解决了这个难题。

SEH其英文全称是Structure Exception Handler,即异常处理结构体。

SEH早期的引入是为了方便windows系统的开发,操作系统的开发人员使用SEH,使得系统更加强大。

我们也可以使用SEH,使我们自己的程序更加强大。

使用SEH所造成的负担主要由编译程序来承担,而不是由操作系统承担。

当异常块(exception block)出现时,编译程序要生成特殊的代码。

编译程序必须产生一些表(table)来支持处理SEH的数据结构。

编译程序还必须提供回调(callback)函数,操作系统可以调用这些函数,保证异常块被处理。

编译程序还要负责准备栈结构和其它内部信息,供操作系统使用和参考。

SEH包含两个功能:结束处理、异常处理。

结束异常,需要注意一点。

在_try块中不管以何种方式退出,最后都要进入到_finally块中,程序员需要注意在逻辑的编写过程中,什么应该放在_try块中,什么应该放在_finally块中。

异常处理,这是最值得注意的一点。

在_try块抛出异常之后,怎样在_except块中处理抛出的异常。

这里介绍Windows主要的3个枚举值,2个接口函数。

在_except块中有3个值分别代表3种不同的处理方式。

EXCEPTION_EXECUTE_HANDLER:表示已经识别了抛出的异常,做出相应的处理。

EXCEPTION_CONTINUE_EXECUTION:忽略掉这个异常,直接执行下步。

EXCEPTION_CONTINUE_SEARCH:在这一层中没有识别这个异常,需要再次向上搜索可以处理的_excpet块。

DWORD GetExceptionCode():可以返回系统抛出的异常类型。

在系统底层定义了不同的值代表不同的异常类型。

如EXCEPTION_STACK_OVERFLOW,线程用完了分配给它的所有栈空间。

PEXCEPTION_POINTERS GetExceptionInformation();这个函数返回的是以下这个结构:

typedef struct _EXCEPTION_POINTERS

{

PEXCEPTION_RECORD ExceptionRecord;

PCONTEXT ContextRecord;

} EXCEPTION_POINTERS,*PEXCEPTION_POINTERS;

EXCEPTION_RECORD结构包含有关已发生异常的独立于CPU 的信息,CONTEXT结构包含已发生异常的依赖CPU的信息。

这个返回值信息非常有用,可以用来生成dump文件,从而可以方便程序员定位程序bug所在位置。

1.2 dump文件

Dump文件是进程的内存镜像。

可以把程序的执行状态通过调试器保存到dump文件中。

这里介绍一个API函数:

BOOL WINAPI MiniDumpWriteDump(

_In_ HANDLE hProcess,

_In_ DWORD ProcessId,

_In_ HANDLE hFile,

_In_ MINIDUMP_TYPE DumpType,_In_ PMINIDUMP_EXCEPTION_INFORMATION ExceptionParam,

_In_ PMINIDUMP_USER_STREAM_INFORMATION UserStreamParam,

_In_ PMINIDUMP_CALLBACK_INFORMATION CallbackParam );

这个函数可以根据接收到的PEXCEPTION_POINTERS信息生成

相应的带调试信息的dump文件。

2 代码的规范性

SEH代表的是一种编程的思想,一种编程的理念,遵守产生、抛出、处理机制,遵守这个机制会给整个代码带来一种赏心悦目的感觉。

尤其对于大型项目的联调和扩展尤为重要,能够在真正写的时候达到事半功倍的效果。

3 bug定位

举一个例子,对一个虚地址进行读或写,但没有做适当的存取。

首先在_try块中抛出一个异常,异常的返回类型为EXCEPTION_ACCESS_VIOLATION。

此时将在_except括号中接受到此时产生异常的CPU信息。

通过GetExceptionInformation()函数记录此时的异常,再把此时的异常信息通过MiniDumpWriteDump()函数导入成dump文件。

此时就能很好地定位bug产生的地点。

以下附上这个例子的伪代码:

_try

{

非法访问

}

_except(WriteDumpFile(GetExceptionInformation()),EXCEPTION_EXECUTE_HANDLER )

{

}

WriteDumpFile()函数以传入的执行期间的堆栈为基准,里面通过MiniDumpWriteDump()函数生成可定位的dump文件。

4 结语

异常处理是一种广为使用的系统机制,本文介绍了SEH原理、SEH的代码规范,以及SEH和dump文件一起使用的例子。

但是SEH 的真正用处远不止这些,SEH 在软件安全方面也作出了重大贡献。

参考文献:

[1] 李建忠.异常处理[J].计算机世界,2002(21).

[2] 张文升,刘万军,王静中的异常处理[J].中国数据通信,2005(5).

[3] 黄超.Windows网络编程[M].北京:人民邮电出版社,2003.

[4] 黄陇,RICHTER JEFFREY,NASARR CHRISTOPHE.Windows核心编程[M].北京:机械工业出版社,2008.。