H3C_S7500E_AAA典型配置举例

H3C华三交换机基本配置命令大全,弱电人用的到!

H3C华三交换机基本配置命令大全,弱电人用的到!本期我们一起来了解下H3C最详细的基础命令。

一、不知道密码,如何恢复出厂设置1、开机启动,Ctrl+B进入bootrom菜单,选择恢复出厂设置。

2、用com线连上电脑,用超级终端进入,然后重启电脑,看提示按ctrl+b进入bootrom模式,然后按照菜单提示删除flash中的.cfg文件,然后重启就可以了。

二、将Trunk端口添加到vlan中Trunk端口可以允许多个VLAN通过,也就是可以加入多个VLAN,所以Trunk 端口的VLAN加入不可能是一个一个地加,而是采取批量添加的方式进行。

但只能在以太网端口视图下进行配置,配置步骤如表7-11所示。

【示例1】使用port trunk permit vlan命令将中继端口Ethernet2/0/1加入到2、6、10、50~100 VLAN中。

1. <H3C> system-view2. System View: return to User View with Ctrl+Z.3. [H3C] interface Ethernet2/0/14. [H3C-Ethernet2/0/1] port trunk permit vlan 2 6 10 50 to 1005. Please wait...6. Done.表7-11 把Trunk端口添加到VLAN中的步骤s命令把该链路转换成Access链路,然后再使用本步命令转换成Trunk链路4port trunk permit vlan { vlan-id-list | all }例如:[sysname-GigabitEthernet1/0/1] port trunkpermit vlan 2 to 10将以上Trunk端口加入到一个或多个VLAN,以实现允许来自指定VLAN的数据包通过(也就是Cisco IOS中所说的VLAN修剪)二选一参数vlan-id-list = [ vlan-id1 [ to vlan-id2 ] ]&<1-10>用于指定Trunk端口允许加入的VLAN的范围,vlan-id取值范围为1~4094。

H3C配置案例大全(内部分享)

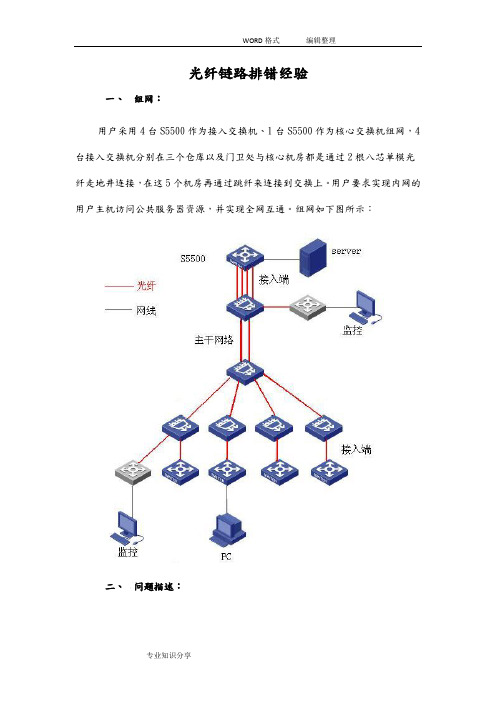

光纤链路排错经验一、组网:用户采用4台S5500作为接入交换机、1台S5500作为核心交换机组网,4台接入交换机分别在三个仓库以及门卫处与核心机房都是通过2根八芯单模光纤走地井连接,在这5个机房再通过跳纤来连接到交换上。

用户要求实现内网的用户主机访问公共服务器资源,并实现全网互通。

组网如下图所示:二、问题描述:PC现无法访问server服务器,进一步发现S5500光纤端口灯不亮,端口信息显示down状态。

在核心交换机端通过自环测试发现该端口以及光模块正常,接入交换机端也同样测试发现正常。

监控网络正常使用,再将网络接口转接到监控主干链路上,发现网络同样无法正常使用。

三、过程分析:想要恢复链路,首先要排查出故障点,根据故障点情况结合实际恢复链路通畅。

在这里主要分析光纤通路,光信号从接入交换机光口出来通过跳线,转接到主干光纤,然后再通过核心跳线转接到核心交换上。

由于该链路不通,首先要排除两端接口以及光模块问题,这里使用自环检测(如果是超远距离传输光纤线缆需要接光衰然后在自环,防止烧坏光模块)。

当检测完成发现无问题,再测试接入端的光纤跳纤:如果是多模光纤可以将一端接到多模光纤模块的tx口,检测对端是否有光;单模光纤如果没有光功率计可以使用光电笔检测(该方法只能检测出中间无断路,并不能检测出线路光衰较大的情况)。

最后再检测主线路部分,检测方式同跳线一样。

光路走向流程如图所示:四、解决方法:从上述的分析可以看出,只要保证了光信号一出一收两条路径都能正常就可以解决用户无法访问服务器的问题。

为了保证光路正常通路,最好的解决方法就是,通过使用光功率计来检测对端发射光在本端的光功率是否在光口可接受范围内。

由于用户组网使用了一些监控设备来接入该主干光缆,并且该光路现正常使用,通过将网络光纤转接到该监控主干光缆,发现网络光路仍然不通;并且两端端口自环检测正常。

由此可以判断出主要问题在两端的跳纤上。

如图所示:在没有光功率计并且客户业务又比较着急恢复的情况,可以先将两端的接入跳纤更换。

H3C_S7500E_SNMP典型配置举例

H3C S7500E SNMP典型配置举例Copyright © 2015 杭州华三通信技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部,并不得以任何形式传播。

本文档中的信息可能变动,恕不另行通知。

目录1 简介 (1)2 配置前提 (1)3 SNMPv1/SNMPv2c配置举例 (1)3.1 组网需求 (1)3.2 使用版本 (1)3.3 配置注意事项 (1)3.4 配置步骤 (2)3.4.1 设备的配置 (2)3.4.2 NMS的配置 (2)3.5 验证配置 (4)3.6 配置文件 (5)4 SNMPv3配置举例 (6)4.1 组网需求 (6)4.2 使用版本 (6)4.3 配置注意事项 (6)4.4 配置步骤 (6)4.4.1 设备的配置 (6)4.4.2 NMS的配置 (7)4.4.3 验证配置 (9)4.5 配置文件 (10)5 相关资料 (11)1 简介本文档介绍了SNMP功能典型配置举例。

2 配置前提本文档不严格与具体软、硬件版本对应,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解SNMP特性。

3 SNMPv1/SNMPv2c配置举例3.1 组网需求如图1所示,服务器作为NMS通过SNMPv1/SNMPv2c协议对设备进行配置文件备份,并且当设备出现故障时能够主动向NMS发送告警信息。

图1SNMPv1/v2c功能典型配置组网图3.2 使用版本本举例是在S7500E-CMW710-R7150版本上进行配置和验证的。

3.3 配置注意事项•SNMPv2c与SNMPv1配置方法完全一致,本举例中以配置SNMPv2c为例进行介绍。

[史上最详细]H3C路由器NAT典型配置案例

![[史上最详细]H3C路由器NAT典型配置案例](https://img.taocdn.com/s3/m/882e4d6942323968011ca300a6c30c225801f060.png)

H3C路由器NAT典型配置案列(史上最详细)神马CCIE,H3CIE,HCIE等网络工程师日常实施运维必备,你懂的。

1.11 NAT典型配置举例1.11.1 内网用户通过NAT地址访问外网(静态地址转换)1. 组网需求内部网络用户10.110.10.8/24使用外网地址202.38.1.100访问Internet。

2. 组网图图1-5 静态地址转换典型配置组网图3. 配置步骤# 按照组网图配置各接口的IP地址,具体配置过程略。

# 配置内网IP地址10.110.10.8到外网地址202.38.1.100之间的一对一静态地址转换映射。

<Router> system-view[Router] nat static outbound 10.110.10.8 202.38.1.100# 使配置的静态地址转换在接口GigabitEthernet1/2上生效。

[Router] interface gigabitethernet 1/2[Router-GigabitEthernet1/2] nat static enable[Router-GigabitEthernet1/2] quit4. 验证配置# 以上配置完成后,内网主机可以访问外网服务器。

通过查看如下显示信息,可以验证以上配置成功。

[Router] display nat staticStatic NAT mappings:There are 1 outbound static NAT mappings.IP-to-IP:Local IP : 10.110.10.8Global IP : 202.38.1.100Interfaces enabled with static NAT:There are 1 interfaces enabled with static NAT.Interface: GigabitEthernet1/2# 通过以下显示命令,可以看到Host访问某外网服务器时生成NAT会话信息。

H3C交换机优先级重标记和队列调度典型配置指导

H3C交换机优先级重标记和队列调度典型配置指导5.2 优先级重标记和队列调度典型配置指导5.2.1 组网图5.2.2 应用要求公司企业网通过交换机(以 S5500-EI 为例)实现互连。

网络环境描述如下: Host A 和 Host B 通过端口 GigabitEthernet 1/0/1 接入交换机; Host C 通过端口 GigabitEthernet 1/0/2 接入交换机;数据库服务器、邮件服务器和文件服务器通过端口GigabitEthernet 1/0/3 接入交换机。

配置优先级重标记和队列调度,实现如下需求:当 Host A 和 Host B 访问服务器时,交换机优先处理 Host A 和Host B 访问数据库服务器的报文,其次处理 Host A 和 Host B 访问邮件服务器的报文,最后处理 Host A 和 Host B 访问文件服务器的报文;无论Host C 访问Internet 或访问服务器,交换机都优先处理Host C 发出的报文。

5.2.3 配置过程和解释针对 Host A 和 Host B 的配置# 定义高级 ACL 3000,对目的 IP 地址为 192.168.0.1 的报文进行分类。

system-view[Switch] acl number 3000[Switch-acl-adv-3000] rule permit ip destination 192.168.0.1 0 [Switch-acl-adv-3000] quit# 定义高级 ACL 3001,对目的 IP 地址为 192.168.0.2 的报文进行分类。

system-view[Switch] acl number 3001[Switch-acl-adv-3001] rule permit ip destination 192.168.0.2 0 [Switch-acl-adv-3001] quit# 定义高级 ACL 3002,对目的 IP 地址为 192.168.0.3 的报文进行分类。

H3C S7500E系列以太网交换机操作手册

1.7 VLAN显示和维护

.............................................................................................................. 1-13

1.8 VLAN典型配置举例

3.2 配置Voice VLAN ................................................................................................................ 3-3

3.2.1 配置准备

........................................................................................... 2-3

第

3章 Voice VLAN配置

.........................................................................................................3-1

2.3 Isolate-user-vlan显示和维护

.............................................................................................. 2-2

2.4 Isolate-user-vlan典型配置举例

1.1 VLAN简介

.......................................................................................................................... 1-1

H3C交换机_典型配置举例-6W100-以太网链路聚合典型配置举例

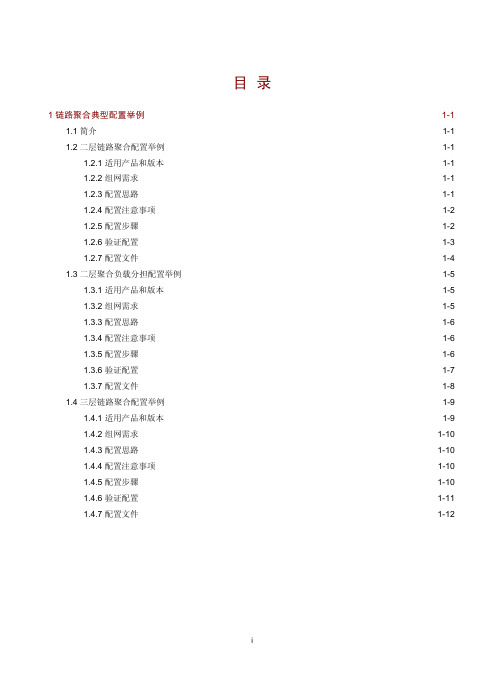

1 链路聚合典型配置举例······················································································································· 1-1 1.1 简介 ···················································································································································1-1 1.2 二层链路聚合配置举例 ······················································································································1-1 1.2.1 适用产品和版本 ······················································································································1-1 1.2.2 组网需求 ·································································································································1-1 1.2.3 配置思路 ·································································································································1-1 1.2.4 配置注意事项 ··························································································································1-2 1.2.5 配置步骤 ·································································································································1-2 1.2.6 验证配置 ································································································································1-3 1.2.7 配置文件 ·································································································································1-4 1.3 二层聚合负载分担配置举例···············································································································1-5 1.3.1 适用产品和版本 ······················································································································1-5 1.3.2 组网需求 ·································································································································1-5 1.3.3 配置思路 ·································································································································1-6 1.3.4 配置注意事项 ··························································································································1-6 1.3.5 配置步骤 ·································································································································1-6 1.3.6 验证配置 ·································································································································1-7 1.3.7 配置文件 ·································································································································1-8 1.4 三层链路聚合配置举例 ······················································································································1-9 1.4.1 适用产品和版本 ······················································································································1-9 1.4.2 组网需求 ·······························································································································1-10 1.4.3 配置思路 ·······························································································································1-10 1.4.4 配置注意事项 ························································································································1-10 1.4.5 配置步骤 ·······························································································································1-10 1.4.6 验证配置 ·······························································································································1-11 1.4.7 配置文件 ·······························································································································1-12

H3C静态链路聚合的典型配置

H3C静态链路聚合的典型配置一、组网需求:两台H3C S3500-EA A,B之间做静态链路聚合。

这里假设e1/0/1,e1/0/2,e1/0/3端口都是trunk端口,允许vlan 10,20,30通过。

二、组网图:三、配置步骤:(1)设备A上的配置#创建二层聚合端口[switch-A] interface Bridge-Aggregation 1[switch-A-Bridge-Aggregation1] port link-type trunk[switch-A-Bridge-Aggregation1] port trunk permit vlan 10 20 30 #分别将设备A上端口e1/0/1,e1/0/2,e1/0/3加入到聚合组中[switch-A] interface Ethernet 1/0/1[switch-A-Ethernet1/0/1] port link-type trunk[switch-A-Ethernet1/0/1] port trunk permit vlan 10 20 30[switch-A-Ethernet1/0/1]port link-aggregation group 1[switch-A] interface Ethernet 1/0/2[switch-A-Ethernet1/0/2] port link-type trunk[switch-A-Ethernet1/0/2] port trunk permit vlan 10 20 30[switch-A-Ethernet1/0/2]port link-aggregation group 1[switch-A] interface Ethernet 1/0/3[switch-A-Ethernet1/0/3] port link-type trunk[switch-A-Ethernet1/0/3] port trunk permit vlan 10 20 30[switch-A-Ethernet1/0/3]port link-aggregation group 1(2)设备B上的配置设备B上的配置和A类似,这里从略。

H3C交换机AAA配置

H3C交换机AAA配置一、RADIUS相关配置【必要命令】系统视图[H3C] dot1x注:启用dot1x认证[H3C] dot1x authentication-method eap注:设置dot1x认证方式为EAP[H3C] MAC-authentication注:启用MAC认证[H3C] radius scheme skylark注:新建RADIUS方案[H3C-radius-skylark] primary authentication 10.18.10.223 1812注:设置RADIUS认证服务器地址,默认端口1812[H3C-radius-skylark] primary accounting 10.18.10.223 1813 注:设置RADIUS审计服务器地址,默认端口1812[H3C-radius-skylark] key authentication skylark注:设置交换机与RADIUS认证服务器的通信密码[H3C-radius-skylark] key accounting skylark注:设置交换机与RADIUS审计服务器的通信密码[H3C-radius-skylark] user-name-format without-domain注:交换机发送给RADIUS服务器的用户名验证不带ISP域名[H3C-radius-skylark] nas-ip 10.18.10.254注:当交换机有多个IP时,指定与RADIUS服务器通讯所使用的IP地址[H3C] domain /doc/b65985264.html, 注:在交换机新建ISP域[/doc/b65985264.html,] scheme radius-scheme skylark local注:给ISP域指定验证的RADIUS方案[/doc/b65985264.html,] vlan-assignment-mode string注:设置RADIUS服务器发送的vlan数为字符串型[H3C] domain default enable /doc/b65985264.html,注:设置新建的ISP域为默认域,默认接入终端都通过RADIUS 服务器进行认证[H3C] MAC-authentication domain /doc/b65985264.html,注:指定MAC地址认证的ISP域[H3C] undo dot1x handshake enable注:关闭dot1x的认证握手,防止已认证端口失败端口视图-dot1x认证[H3C] interface Ethernet1/0/10注:进入端口视图(配置所有接入端口)[H3C-Ethernet1/0/10] port link-type access注:设置端口模式为access[H3C-Ethernet1/0/10] dot1x注:在端口上启用dot1x认证[H3C-Ethernet1/0/10] dot1x port-control auto注:自动识别端口的授权情况[H3C-Ethernet1/0/10] dot1x port-method portbased注:设置端口基于端口认证,当第一个用户认证成功后,其他用户无须认证;若该用户下线后,其他用户也会被拒绝访问[H3C-Ethernet1/0/10] dot1x guest-vlan 3注:设置guestvlan,只有该端口为基于端口认证时支持,基于端口认证时不支持端口视图-MAC认证[H3C] interface Ethernet1/0/11注:进入端口视图(配置所有接入端口)[H3C-Ethernet1/0/11] port link-type access注:设置端口模式为access[H3C-Ethernet1/0/11] MAC-authentication注:在端口上启用MAC认证[H3C-Ethernet1/0/11] MAC-authentication guest-vlan 3注:设置guestvlan,guestvlan只支持一个MAC认证用户接入【可选命令】dot1x认证[H3C] dot1x retry 2注:交换机向RADIUS服务器发送报文的重传次数[H3C] dot1x timer tx-period 2注:交换机向dot1x端口定期多长时间重发报文[H3C] dot1x timer supp-timeout 10注:交换机向客户端发送报文,客户端未回应,多长时间后重发[H3C] dot1x timer server-timeout 100注:交换机向RADIUS服务器发送报文,服务器未回应,多长时间后重发[H3C] dot1x timer reauth-period 7200注:设置重认证间隔检测时间[H3C-Ethernet1/0/10] dot1x re-authenticate注:开启端口重认证功能MAC认证[H3C] mac-authentication timer server-timeout 100注:设置MAC认证交换机等待RADIUS服务器的超时时间二、其他配置【必要命令】SNMP设置作用:收集交换机信息,进行交换机管理[H3C] snmp-agent community write skylark注:设置community密码,用于管理交换机,接收交换机相关信息[H3C] snmp-agent sys-info version all注:设置SNMP支持版本DHCP中继代理(在网关交换机上配置)作用:根据指定IP查找DHCP服务器位置(方法一)[H3C] dhcp-server 0 ip 10.18.10.223注:新建DHCP组,设置DHCP服务器地址[H3C] interface vlan 2注:进入vlan接口[H3C-interface-vlan2] dhcp-server 0注:配置DHCP中继代理,指向DHCP组(方法二)[H3C] dhcp enable注:开启DHCP功能[H3C] dhcp relay server-group 0 ip 10.18.10.223注:新建DHCP组,设置DHCP服务器地址[H3C] interface vlan 2注:进入vlan接口[H3C-interface-vlan2] dhcp select relay注:设置接口为中继模式[H3C-interface-vlan2] dhcp relay server-select 0注:配置DHCP中继代理,指向DHCP组【可选命令】DHCP SNOOPING作用:保证DHCP服务器合法性,并记录客户端IP和MAC对应关系[H3C] dhcp-snooping注:开启DHCP-SNOOPING安全特性[H3C] interface G1/0/1(某些支持vlan接口)注:进入端口模式(配置级联端口和连接DHCP服务器的端口为信任端口)[H3C-interface-GigabyteEthernet1/0/1] dhcp-snooping trust 注:设置该端口为信任端口,默认其它未设置端口则为不信任端口,丢弃不信任的DHCP报文IP SOURCE GUARD(配合DHCP-SNOOPING使用)作用:在接口上绑定DHCP-SNOOPING表项IP及MAC信息[H3C] interface E1/0/10(某些支持vlan接口)注:进入接口[H3C-interface-Ethernet1/0/10] ip check source ip-address mac-address注:动态绑定DHCP-SNOOPING表项,过滤掉其它非DHCP分配的终端数据相关命令display dhcp-snoopingdisplay ip check source注意:S3100SI不支持IP SOURCE GUARD绑定。

H3C配置经典全面教程

H3C配置经典全面教程〔经历和资料收集整理版〕1 H3C MSR路由器、交换机根本调试步骤〔初学级别〕:1.1如何登陆进路由器或交换机1.1.1搭建配置环境第一次使用H3C系列路由器时,只能通过配置口(Console)进展配置。

1〕将配置电缆的RJ-45一端连到路由器的配置口(Console)上。

2〕将配置电缆的DB-9(或DB-25)孔式插头接到要对路由器进展配置的微机或终端的串口上。

备注:登陆交换机的方法与路由器的一致,现仅用路由器举1.1.2设置微机或终端的参数〔进入路由器或交换机〕1〕翻开微机〔笔记本电脑〕或终端。

如果使用微机进展配置,需要在微机上运行终端仿真程序,如Windows的超级终端。

2〕第二步:设置终端参数a、命名此终端 H3C或者自己想命的名b、选择串口一般选用口,常选用1c、设置终端具体参数(此处点击“默认值〞即可)d、翻开路由器的电源,路由器进展启动e、当路由器启动完毕后,回车几下,当出现<H3C>时即可配置路由器。

1.2路由器根本调试命令1.2.1使用本地用户进展telnet登录的认证<H3C> system-view 进入系统视图[H3C]telnet server enable 翻开路由器的telnet功能[H3C]configure-user count 5设置允许同时配置路由器的用户数[H3C]local-user telnet 添加本地用户(此处为telnet用户登陆时使用的用户名)[H3C-luser-telnet]password simple h3c 设置telnet用户登陆时所使用的密码[H3C-luser-telnet]service-type telnet 设置本地用户的效劳类型(此处为telnet)[H3C-luser-telnet]level 3 设置本地用户的效劳级别[H3C-luser-telnet]quit 退出本地用户视图[H3C][H3C]user-interface vty 0 4 进入用户视图[H3C-ui-vty0-4]authentication-mode scheme 选择“scheme〞认证方式备注:红色局部可以由客户自行设置,此处仅做举例时使用!1.2.2路由器接口的配置为接口配置ip地址<H3C> system-view 进入系统视图[H3C] interface serial 3/0 进入*个端口[H3C-Serial3/0] ip address 为该端口设置ip地址[H3C-Serial3/0] undo shutdown 对该端口进展复位[H3C-Serial3/0] quit 退回到系统视图[H3C]备注:红色局部可以由客户自行设置,此处仅做举例时使用!1.2.3静态路由或默认路由的配置<H3C> system-view 进入系统视图[H3C]ip route-static 192.168.1.0 255.255.255.0 192.168.0.1 添加一条静态路由[H3C]ip route-static 0.0.0.0 0.0.0.0 192.168.0.1 添加一条默认路由备注:红色局部可以由客户自行设置,此处仅做举例时使用!1.2.3配置文件的管理display current-configuration 显示当前的配置文件<H3C>save 保存配置文件display interface GigabitEthernet 0/0 查看*端口的状态备注:display命令可以在任何视图下进展红色局部可以由客户自行设置,此处仅做举例时使用!交换机的配置文件管理与路由器一样,故交换机的配置幻灯片中不再做举例。

H3CAAA认证配置(共9页)

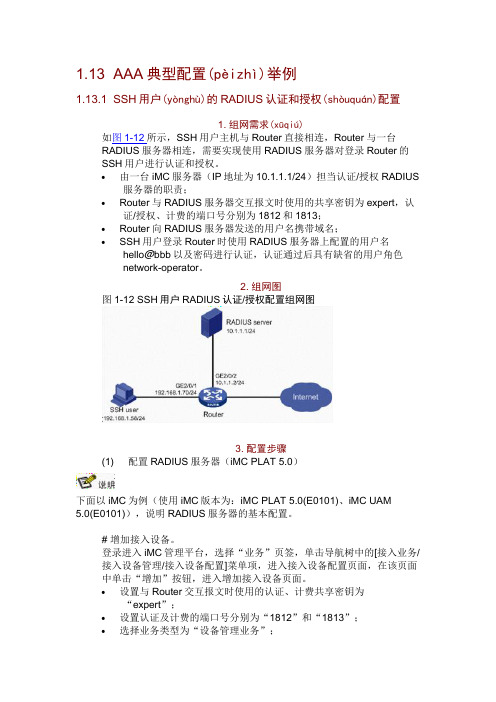

1.13 AAA典型配置(pèizhì)举例1.13.1 SSH用户(yònghù)的RADIUS认证和授权(shòuquán)配置1. 组网需求(xūqiú)如图1-12所示,SSH用户主机与Router直接相连,Router与一台RADIUS服务器相连,需要实现使用RADIUS服务器对登录Router的SSH用户进行认证和授权。

•由一台iMC服务器(IP地址为10.1.1.1/24)担当认证/授权RADIUS 服务器的职责;• Router与RADIUS服务器交互报文时使用的共享密钥为expert,认证/授权、计费的端口号分别为1812和1813;• Router向RADIUS服务器发送的用户名携带域名;• SSH用户登录Router时使用RADIUS服务器上配置的用户名hello@bbb以及密码进行认证,认证通过后具有缺省的用户角色network-operator。

2. 组网图图1-12 SSH用户RADIUS认证/授权配置组网图3. 配置步骤(1) 配置RADIUS服务器(iMC PLAT 5.0)下面以iMC为例(使用iMC版本为:iMC PLAT 5.0(E0101)、iMC UAM5.0(E0101)),说明RADIUS服务器的基本配置。

# 增加接入设备。

登录进入iMC管理平台,选择“业务”页签,单击导航树中的[接入业务/接入设备管理/接入设备配置]菜单项,进入接入设备配置页面,在该页面中单击“增加”按钮,进入增加接入设备页面。

•设置与Router交互报文时使用的认证、计费共享密钥为“expert”;•设置认证及计费的端口号分别为“1812”和“1813”;•选择业务类型为“设备管理业务”;•选择(xuǎnzé)接入设备类型为“H3C”;•选择或手工增加(zēngjiā)接入设备,添加IP地址(dìzhǐ)为10.1.1.2的接入设备(shèbèi);•其它参数采用缺省值,并单击<确定>按钮完成操作。

02 H3C S7500E 系列配置指导导读

配置指导导读H3C S7500E系列以太网交换机配置指导共分为十二本手册,主要针对S7500E系列以太网交换机Release 6600系列版本各软件特性的原理、具体配置方法等方面进行了介绍,各手册的内容如下:手册名称内容简介基础配置指导介绍了如何使用命令行接口、如何登录交换机,以及设备管理等功能的配置。

具体内容如下:z CLI配置z登录设备方式介绍z配置用户通过CLI登录设备z配置通过NMS登录设备z对登录用户的控制z FTP配置z TFTP配置z文件系统管理配置z配置文件管理z软件升级配置z设备管理配置IRF配置指导介绍了H3C自主研发的虚拟化技术-IRF,以及如何使用两台S7500E交换机组建基于IRF 技术的虚拟化设备。

通过IRF,您可以将多台设备虚拟为一台设备在网络中运行,在提高管理效率的同时,IRF还能简化您的网络拓扑,帮助您实现业界领先的企业网、数据中心接入方案。

二层技术-以太网交换配置指导介绍了以太网交换技术的原理及具体配置方法。

通过这些技术您可以实现流量控制、流量的负载分担、同一VLAN内用户隔离、二层环路消除、VLAN划分、私网报文穿越公网、修改报文的VLAN Tag、远程配置ONU等功能。

具体内容如下:z以太网端口配置z EPON介绍z OLT配置z ONU远程管理配置z UNI端口配置z告警配置z交换机特性在系统中的实现情况及注意事项z Loopback接口和Null接口配置z MAC地址表配置z MAC Information配置z以太网链路聚合配置z端口隔离配置z MSTP配置z BPDU Tunnel配置z VLAN配置z Isolate-user-VLAN配置z Voice VLAN配置z GVRP配置z QinQ配置z VLAN映射配置z LLDP配置z业务环回组配置三层技术-IP业务配置指导介绍了IP业务相关技术的原理及具体配置方法。

通过这些技术您可以完成IP地址的配置,进行IP参数的调整,将IP地址解析为以太网MAC地址,进行域名与IP地址之间的转换,对指定UDP端口的IP广播报文进行中继转发,实现IPv4网络和IPv6网络间的互通。

H3C交换机配置实例

H3C交换机配置实例H3C交换机配置实例在中国交换机市场,H3C自2003年公司成立以来,已累计出货上百万台,以太网交换机端口数占全球的市场份额23.4%,在交换机领域内综合技术实力和市场份额排名均达到业界第一。

下面店铺准备了关于H3C交换机配置的例子,提供给大家参考!配置H3C交换机实例,设置安全策略版。

1.能够通过WEB登录,并且设置安全策略。

通过源IP地址对WEB登录用户进行控制。

2.使用SSH+密码认证(基本SSH配置方法)。

H3C交换机SSH配置完全攻略。

[同时也是telnet]3.更改交换机名称,时间,管理IP配置IP网管等基本配置。

基础配置改时间启动ssh 修改com口密码关闭一些没用的服务配置实例:------------------------------------------------------------------------syssysname 交换机名字management-vlan 1interface Vlan-interface 1ip address IP地址 255.255.255.224quitip route 0.0.0.0 0.0.0.0 网关dis cur#interface Aux1/0/0 默认undo ip http shutdownlocal-user 用户service-type telnet level 3password simple 密码===使用SSH+密码认证(基本SSH配置方法)。

public-key local create rsapublic-key local create dsauser-interface vty 0 4authentication-mode schemeprotocol inbound ssh===local-user 用户password cipher 密码service-type ssh level 3ssh user 对应用户 authentication-type password===通过源IP地址对WEB登录用户进行控制,仅允许IP地址为x.x.x.x的 WEB用户通过 最划算团购网HTTP方式访问交换机。

华三S7500E使用注意

一、S7500E配置类问题1、S7500E主控、单板介绍主控:Salience VI(LSQM1SRPB0) 最基本的引擎,支持IPv4、IPv6,可以为SA单板提供IPV4和IPV6三层集中代理,在7503E、7506E、7506E-V上单主控每槽位提供24GE(双向48GE)转发能力,配置双主控负载分担方式实现在每个槽位48GE(双向96GE)接口的跨板线速转发能力。

但对7510E单主控每槽位提供12GE(双向24GE)转发能力,配置双主控负载分担方式实现在每个槽位24GE(双向48GE)接口的跨板线速转发能力。

Salience VI-Plus(LSQM1SRPD0) 交换容量是Salience VI引擎的二倍,在7510E上单主控每槽位提供24GE(双向48GE)转发能力,配置双主控负载分担方式可实现每个槽位48GE(双向96GE)接口的跨板线速转发能力,但配置在7503E,7506E,7506E-V时和Salience VI引擎转发能力一致,其它软件特性和Salience VI引擎一样。

Salience VI-Lite(LSQM1MPUB0) 在Salience VI引擎基础上去掉了为SA板卡代理的功能,其它性能一样,主要面向商务条件苛刻的项目,在使用该引擎的条件下,SA单板必须与SC单板同时配置销售,才能使SA单板正常工作。

严禁只配置SA系列单板。

Salience VI-10GE(LSQM1SRP2XB0) 在Salience VI引擎基础上增加2个万兆端口,可线速转发,软件特性和SC板卡一致;其它特性和Salience VI引擎一样。

Salience VI-GE(LSQM1SRP12GB0) 在Salience VI引擎基础上增加12个GE端口,可线速转发,引擎GE端口软件特性和SC板卡一致;其它特性和Salience VI引擎一样。

Salience VI-Turbo(LSQM1SRP1CB0) 增强型引擎,支持IPv4、IPv6,可以为SA、SC单板提供IPV4、IPV6和MPLS集中代理,在7503E、7506E、7506E-V上单主控每槽位提供24GE(双向48GE)转发能力,配置双主控负载分担方式实现在每个槽位48GE(双向96GE)接口的跨板线速转发能力。

H3C 无线产品及基本配置

WA1208E系列产品 系列产品

天线 指示灯 指示灯 天线

无线控制模块

交换模块

GigabitEthernet1/0/29

GigabitEthernet1/0/1

22

WX5002产品介绍 产品介绍

WX5002系列无线控制器前面板有 个千兆以太网电口、2个千兆以太 系列无线控制器前面板有2个千兆以太网电口 系列无线控制器前面板有 个千兆以太网电口、 个千兆以太 网光口( 管理口、 个 网光口(Combo口)、 个10/100BASE-TX管理口、1个Console口, 口)、1个 管理口 口 后面板有2个交流电源输入接口 可提供1+1冗余电源备份,增强系 个交流电源输入接口, 冗余电源备份, 后面板有 个交流电源输入接口,可提供 冗余电源备份 统可靠性。 统可靠性。

WA2200室内型 室内型

WA2200增强型 增强型

WA2200室外型 室外型

6

WA2200室内型 室内型

天线 2.4G或5.8G的主天线射频接口 或 的主天线射频接口 2.4G或5.8G的辅天线射频接口 或 的辅天线射频接口 指示灯

WA2210-AG

复位键 Console端口 端口

电源口 以太端口 指示灯

2.4G射频接口 射频接口 5.8G射频接口 射频接口

WA2220-AG

产品型号

WA2210-AG WA2220-AG

模式

FIT/FAT双模AP FIT/FAT双模AP

H3C_S7500E镜像典型配置举例

Copyright © 2015 杭州华三通信技术有限公司 版权所有,保留一切权利。 非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部, 并不得以任何形式传播。本文档中的信息可能变·············································································································································· 1-1 2 配置前提 ············································································································································ 2-1 3 本地端口镜像典型配置举例 ··············································································································· 3-1

3.1 组网需求············································································································································3-1 3.2 使用版本···························································································

H3C 7500 配置文件管理命令

domain system radius-scheme system access-limit disable state active idle-cut disable

domain default enable system # local-server nas-ip 127.0.0.1 key hello # router id 2.2.2.2 # stp timer hello 500 # ospf # area 0.0.0.0

第 1 章 配置文件管理命令

<H3C> display current-configuration configuration # sysname H3C # radius scheme system server-type nec primary authentication 127.0.0.1 1645 primary accounting 127.0.0.1 1646 user-name-format without-domain

H3C S7500 系列以太网交换机 命令手册 配置文件管理

目录

目录

第 1 章 配置文件管理命令 ......................................................................................................1-1 1.1 配置文件管理命令 ............................................................................................................. 1-1 1.1.1 display current-configuration ................................................................................... 1-1 1.1.2 display saved-configuration..................................................................................... 1-5 1.1.3 display this............................................................................................................... 1-7 1.1.4 display startup ......................................................................................................... 1-8 1.1.5 reset saved-configuration........................................................................................ 1-8 1.1.6 save......................................................................................................................... 1-9 1.1.7 startup saved-configuration................................................................................... 1-10

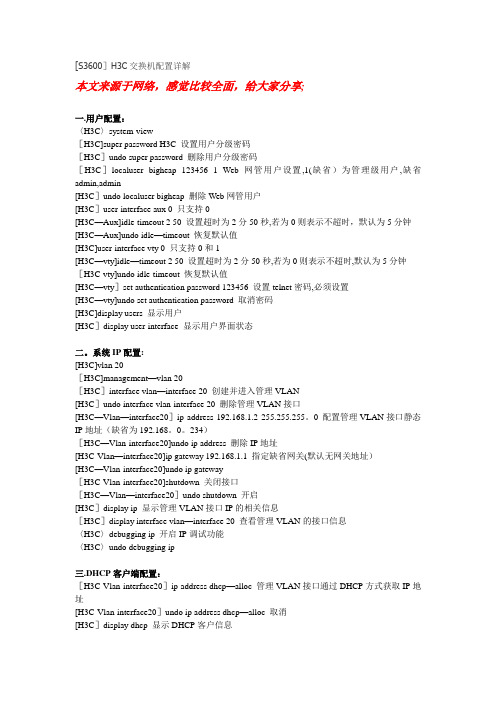

H3C交换机配置详解【范本模板】

[S3600]H3C交换机配置详解本文来源于网络,感觉比较全面,给大家分享;一.用户配置:〈H3C〉system-view[H3C]super password H3C 设置用户分级密码[H3C]undo super password 删除用户分级密码[H3C]localuser bigheap 123456 1 Web网管用户设置,1(缺省)为管理级用户,缺省admin,admin[H3C]undo localuser bigheap 删除Web网管用户[H3C]user-interface aux 0 只支持0[H3C—Aux]idle-timeout 2 50 设置超时为2分50秒,若为0则表示不超时,默认为5分钟[H3C—Aux]undo idle—timeout 恢复默认值[H3C]user-interface vty 0 只支持0和1[H3C—vty]idle—timeout 2 50 设置超时为2分50秒,若为0则表示不超时,默认为5分钟[H3C-vty]undo idle-timeout 恢复默认值[H3C—vty]set authentication password 123456 设置telnet密码,必须设置[H3C—vty]undo set authentication password 取消密码[H3C]display users 显示用户[H3C]display user-interface 显示用户界面状态二。

系统IP配置:[H3C]vlan 20[H3C]management—vlan 20[H3C]interface vlan—interface 20 创建并进入管理VLAN[H3C]undo interface vlan-interface 20 删除管理VLAN接口[H3C—Vlan—interface20]ip address 192.168.1.2 255.255.255。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

3.1 组网需求

如 图 1 所示,通过在作为NAS的Device上配置远程HWTACACS认证、授权功能,实现Telnet用户 的安全登录。要求在Device上配置实现: • HWTACACS 服务器对登录 Device 的 Telnet 用户进行认证和授权,登录用户名为 user@bbb,

1

• 由于本例中用户登录 Device 要通过 AAA 处理,因此 Telnet 用户登录的用户界面认证方式配 置为 scheme。

• 为了实现通过 HWTACACS 来进行认证和授权,需要在 Device 上配置 HWTACACS 方案并 指定相应的认证和授权服务器,并将其应用于 Telnet 用户所属的 ISP 域。

密码为 aabbcc; • 用户通过认证后可执行系统所有功能和资源的相关 display 命令。 图1 Telnet 用户的远端 HWTACACS 认证和授权配置组网图

HWTACACS server 10.1.1.1/24

Vlan-int2 192.168.57.12/24

Vlan-int3 10.1.1.2/24

3.4 配置步骤

3.4.1 配置HWTACACS

本文以 HWTACACS 服务器 ACS 4.0 为例,说明该例中 HWTACACS 的基本配置。 1. 增加设备管理用户 # 登录进入 HWTACACS 管理平台,点击左侧导航栏“User-Setup”增加设备管理用户。 • 在界面上输入用户名“user@bbb”; • 点击按钮“Add/Edit”进入用户编辑页面。

i

1 简介

本文档介绍了 Telnet、SSH 用户通过 AAA 服务器进行登录认证和授权的配置举例。

2 配置前提

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的 缺省配置。如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的 配置不冲突。 本文假设您已了解 AAA 特性。

• 为了在 Device 和 HWTACACS 服务器之间安全地传输用户密码,并且能在 Device 上验证服 务器响应报文未被篡改,在 Device 和 HWTACACS 服务器上都要设置交互报文时所使用的 共享密钥。

3.3 使用版本

本举例是在 S7500E-CMW710-R7150 版本上进行配置和验证的。

3.4.1 配置HWTACACS······················································································································· 2 3.4.2 配置Device ································································································································ 6 3.5 验证配置 ··············································································································································· 7 3.6 配置文件 ··············································································································································· 7 4 SSH用户的RADIUS认证和授权配置举例······························································································ 8 4.1 组网需求 ··············································································································································· 8 4.2 配置思路 ··············································································································································· 9 4.3 使用版本 ··············································································································································· 9 4.4 配置步骤 ··············································································································································· 9 4.4.1 配置RADIUS服务器 ··················································································································· 9 4.4.2 配置Device ······························································································································ 11 4.5 验证配置 ············································································································································· 13 4.6 配置文件 ············································································································································· 15 5 相关资料 ············································································································································· 15

“10.1.1.2”。 • “Key”一栏填写 HWTACACS 服务器和设备通信时的共享密钥“expert”,必须和 Device

上 HWTACACS 方案里配置的认证、授权和计费共享密钥相同。 • 在“Authenticate Using”的下拉框里选择“TACACS+ (Cisco IOS)”。 • 单击“Submit+Apply”按钮完成配置。

2

图2 用户创建界面

2. 配置设备管理用户 # 在用户编辑页面上配置设备管理用户。 • 配置用户密码“aabbcc”; • 为用户选择组“Group 1”; • 单击“Submit”完成操作。

3Leabharlann 图3 用户密码配置界面3. 配置网络 # 点击左侧导航栏“Network Configuration”,在“AAA Client Hostname”处任意命名(本例为 “Device”)后开始配置网络。 • “AAA Client IP Address”一栏填写 Device 与 HWTACACS 服务器相连的接口的 IP 地址

H3C S7500E AAA 典型配置举例

Copyright © 2015 杭州华三通信技术有限公司 版权所有,保留一切权利。 非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本文档内容的部分或全部, 并不得以任何形式传播。本文档中的信息可能变动,恕不另行通知。

目录

1 简介 ······················································································································································ 1 2 配置前提 ··············································································································································· 1 3 Telnet用户的HWTACACS认证和授权配置举例 ···················································································· 1

4

图4 网络配置界面

4. 设置组 # 单击左侧导航栏“Group Setup”,选取“Group 1”(与配置设备管理用户时为用户选择的组一 致),单击“Edit Settings”进入编辑区。 • 在多选框中选择“Shell”(用户可以执行命令); • 在多选框中选择“Custom attributes”,并在文本框中输入:roles=\”network-operator\”; • 单击“Submit”后完成操作。 图5 选择组界面