cain使用教程

新Cain & Abel

Cain & Abel是一款Windows平台下的口令恢复工具。

它通过采用多种方式来恢复多种口令,采取方式包括:嗅探网络,使用字典、暴力、密码分析方法破解解密口令,记录VoIP会话,解码混杂口令,恢复无线网络密钥,揭示口令框中输入的口令(星号查看),披露缓冲口令和分析路由协议。

这个工具没有利用任何软件漏洞或缺陷。

他利用了协议标准、认证方法和缓冲机制本身存在的安全问题以及内在的弱点,其主要目的是简单地恢复多种程序的口令和凭证。

该软件由两部分组成:Cain和Abel。

Cain (Cain.exe)是程序的主图形界面,Abel是一个Windows服务,由文件Abel.exe和Abel.dll组成。

该软件的下载地址为http://www.oxid.it。

Cain的功能包括:保护存储区口令管理:揭示本地存储的Outlook、Outlook Express、Outlook Express Identities、Outlook 2002、Internet Explorer和MSN Explorer的口令。

凭据管理器、口令解码器:揭示Windows XP/2003中存储在企业凭证集(Enterprise Credential Sets)和本地凭证集(Local Credential Sets)中的口令。

LSA秘密转储:转储Local Security Authority Secrets的内容。

拨号口令解码:揭示存储在Windows“拨号网络”组件中存储的口令。

APR(ARP欺骗,ARP Poison Routing):支持交换网络上的嗅探和中间人攻击。

路由表管理:操作路由表,功能与Windows命令route.exe相同,但提供了图形用户界面。

SID扫描器:提取出远程计算机上与安全标志符(SID,Security Identifier)相关的用户名。

网络列举:尽可能地提取用户名、用户组及运行在机器上的服务。

NCBI使用教程

NCBI使用教程NCBI(National Center for Biotechnology Information)是一个提供生物信息学相关资源和服务的综合性数据库,为研究者和学生们提供了大量的生物学数据、文献和工具,对于研究生物学和相关领域的人来说是非常有价值的资源。

本文将向您介绍如何使用NCBI进行生物信息学的研究和学习。

在DNA/RNA seq页面,可以和浏览生物序列数据。

可以输入序列数据,通过BLAST程序进行序列比对和比对分析。

可以利用高级功能,如限定序列长度、物种、数据库等。

此外,在这个页面上,还可以进行FASTA格式序列的格式化处理,并获得一些特定的DNA/RNA序列数据。

在Gene页面,可以和浏览基因信息。

可以通过基因名、ID等关键字进行。

每个基因都有自己的页面,显示了其基本信息、结构、功能以及相关文献。

在页面底部还可以找到该基因的序列信息、同源基因和调控因子等信息。

在Protein页面,可以和浏览蛋白质信息。

可以输入蛋白质名、ID等关键字进行。

每个蛋白质也有自己的页面,显示了其基本信息、结构、功能等。

在页面底部还可以找到该蛋白质的序列信息、同源蛋白和结构域等信息。

在Nucleotide页面,可以和浏览核苷酸信息。

可以输入核苷酸序列、基因名等关键字进行。

每个核苷酸也有自己的页面,显示了其基本信息、序列、功能等。

在页面底部还可以找到该核苷酸的同源序列和CDS (Coding Sequence)等信息。

在NCBI的Tools页面,提供了许多有用的工具和资源。

如BLAST、序列比对工具、基因注释工具等。

可以根据自己的需要选择相应的工具来进行生物信息学分析和研究。

此外,NCBI还提供了一些教育和培训资源,如教程、视频和在线培训课程,可以帮助用户更好地使用NCBI的数据库和工具。

综上所述,NCBI是一个非常重要和有价值的生物信息学资源和工具,可以帮助生物学和相关领域的研究者和学生进行科研和学习。

CAIN使用教程

文档来源为:从网络收集整理.word版本可编辑.欢迎下载支持.中国无线论坛中卫出品CAIN使用教程声明:任何不经别人同意而进入别人网络都是非法和不道德的行为。

本教程用于学习和交流,如由此产生一切违法行为与本教程无关。

CAIN使用教程CAIN是一个WINDOWS平台上的破解各种密码,嗅探各种数据信息,实现各种中间人攻击的软件。

首先下载cain软件找不到下载地址的可到我们共享区下载,共享区有4.9英文版和汉化补丁。

CAIN下有两个程序,一个是CAIN主程序,一个是Abel服务程序。

Abel服务程序需要手动进行安装。

正确安装CAIN后从CAIN目录下拷贝Abel.exe和Abel.dll 到C:\Windows\System32目录下,运行Abel.exe安装,并在服务里设置为自动启动。

运行CAIN,主界面如图所示我们先来看看CAIN的几个大的使用,大页面如下图一.解密器:解密器的作用主要是读取缓存中保存的各种密码。

你可以点击左边的各选项然后点击上面的你就可以在右边的窗口看到保存在缓存中的密码。

我的电脑中我都看到了我MSN的账号和密码,曾经登陆路由的账号和密码,邮箱的密码。

举例:点击左边的无线网络口令,再点击上面的在右边的窗口你可以看到你曾经正确使用过的无线的密码都保存在这里,如下图所示。

大家可以清楚的看到SSID和后面的密码。

二.网络这个网络主要用来鉴别各域控制器,SQLserver,打印服务,远程拨入,终端服务等。

网络的左侧用来浏览网络结构和连接远程主机。

连接到主机就可列出用户名,工作者,服务,共享资源等。

如下图,我们清楚的看到SMM-DB1开启了IPC$默认共享连接和文件夹共享。

同时也可以搜索到计算机的用户组和组的用户名,虽然NT版本以后不能建空连接了,但是还是可以通过提取SID来获得Admin的账号,因为管理员的SID总是500。

如下图所示三.嗅探器(包含局域网的嗅探和ARP欺骗)嗅探器是CAIN的重点,很多人用CAIN主要就是用这个嗅探器和ARP欺骗。

aircrack-ng详细教程

aircrack-ng详细教程/download.php?id=529&ResourceID=313教程:1、启动无线网卡的监控模式,在终端中输入:sudo airmon-ng start wlan0 (wlan0是无线网卡的端口,可在终端中输入ifconfig 查看)2、查看无线AP在终端中输入:sudo airodump-ng mon0(特别说明:启动监控模式后无线网的端口现在是mon0 !!!)看看有哪些采用wep加密的AP在线,然后按ctrl+c 退出,保留终端3、抓包另开一个终端,输入:sudo airodump-ng -c 6 --bssid AP's MAC -w wep mon0(-c 后面跟着的6是要破解的AP工作频道,--bissid后面跟着的AP'sMAC是要欲破解AP的MAC地址,-w后面跟着wep的是抓下来的数据包DATA保存的文件名,具体情况根据步骤2里面的在线AP更改频道和MAC地址,DATA保存的文件名可随便命名)4、与AP建立虚拟连接再另开一个终端,输入:sudo aireplay-ng -1 0 -a AP's MAC -h My MAC mon0(-h后面跟着的My MAC是自己的无线网卡的MAC地址,命令:iwlist wlan0 scanning可查看自己的MAC地址;自己的MAC 地址为ifconfig命令下wlan0对应的mac 地址)5、进行注入成功建立虚拟连接后输入:sudo aireplay-ng -2 -F -p 0841 -c ff:ff:ff:ff:ff:ff -b AP's MAC -h My MAC mon0 现在回头看下步骤3的终端是不是DATA在开始飞涨!(那串ff照抄就行)6、解密收集有15000个以上的DATA之后,另开一个终端,输入:sudo aircrack-ng wep*.cap进行解密(如果没算出来的话,继续等,aircrack-ng 会在DATA每增加多15000个之后就自动再运行,直到算出密码为至,注意此处文件的名字要与步骤3里面设置的名字一样,且*号是必需的)7、收工破解出密码后在终端中输入 sudo airmon-ng stop mon0 关闭监控模式,不然无线网卡会一直向刚刚的AP进行注入的,用ctrl+c退出或者直接关闭终端都是不行的。

cairo教程

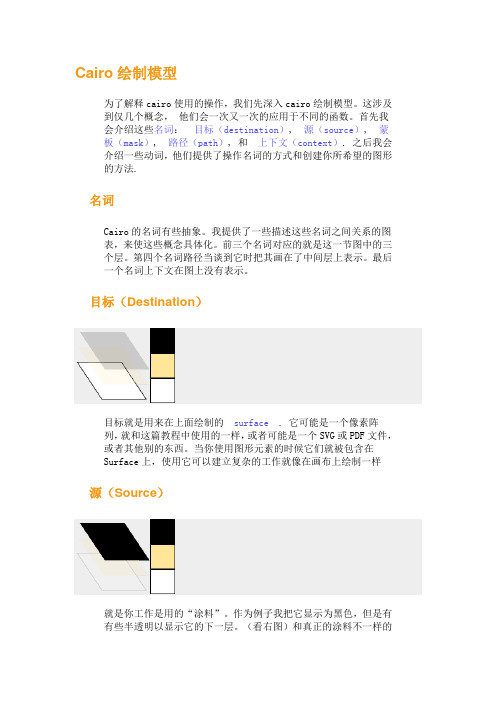

Cairo绘制模型为了解释cairo使用的操作,我们先深入cairo绘制模型。

这涉及到仅几个概念,他们会一次又一次的应用于不同的函数。

首先我会介绍这些名词:目标(destination), 源(source), 蒙板(mask), 路径(path), 和上下文(context). 之后我会介绍一些动词,他们提供了操作名词的方式和创建你所希望的图形的方法.名词Cairo的名词有些抽象。

我提供了一些描述这些名词之间关系的图表,来使这些概念具体化。

前三个名词对应的就是这一节图中的三个层。

第四个名词路径当谈到它时把其画在了中间层上表示。

最后一个名词上下文在图上没有表示。

目标(Destination)目标就是用来在上面绘制的surface. 它可能是一个像素阵列,就和这篇教程中使用的一样,或者可能是一个SVG或PDF文件,或者其他别的东西。

当你使用图形元素的时候它们就被包含在Surface上,使用它可以建立复杂的工作就像在画布上绘制一样源(Source)就是你工作是用的“涂料”。

作为例子我把它显示为黑色,但是有有些半透明以显示它的下一层。

(看右图)和真正的涂料不一样的是,它不仅仅只是单一的颜色,可以是一个图案(pattern)或者之前创建的目标surface. 还和真正的涂料不一样的是源(Source)可以包含有透明度的信息----Alpha通道.蒙板(Mask)蒙板最重要的一点是:它控制着把源的哪些地方应用到目标上。

我把它显示为图中中间有一个洞的黄色的那个层,那个洞运行源通过。

当你使用一个绘制动词的时候,就像使用源在目标上盖了一个章。

凡是蒙板允许的地方源就被复制到目标。

蒙板不运行的地方对目标没有任何影响.路径(Path)路径在某种程度上是介于蒙板和上下文之间的一个东西。

我把它显示为蒙板层上的绿色的线。

它由路径相关的动词控制,可以被绘制动词使用.上下文(Context)上下文记录着可以影响动词的一切事物。

WinAirCrackPack使用教程

(3)回车后,进入以下界面

7、破解WEP密钥

(1)让STA1和STA2重新连接上无线路由器。

(2)在STA3笔记本电脑上运行airodump,该工具用来捕获数据包,按提示依次选择“16”:破解所用无线网卡的序号;

“a”,选择芯片类型,这里选择atheros芯片;

“6”,信道号,一般1、6、11是常用的信道号,选择“0”可以收集全部信道信息;

WinAirCrackPack使用教程

1、破解软件简介 WinAirCrackPack工具包是一款无线局域网扫描和密钥破解工具,主要包括airodump和aircrack等工具。它可以监视无线网络中传输的数据,收集数据包,并能计算出WEP/WPA密钥。 2、实验环境系统组成 2.1 硬件环境 选用具有WEP和WPA加密功能的无线

当黑客窃取了你的邮箱的用户名、密码、POP3服务器和SMTP服务器的IP地址后,就可以直接访问你的邮箱,你的邮件信息将完全暴露在黑客面前。

(6)打开IE浏览器,输入IP地址:192.168.1.8,重新登录无线路由器管理界面,单击界面左侧的“DHCP服务器”下的“DHCP服务”选项,单击“不启用”并保存,如图8所示,单击“系统工具”下的“重启路由器”对路由器进行重启。

5、破解WEP、WPA密钥的软件下载

/download/Soft/Soft_5930.htm

带有迅驰无线网卡的笔记本电脑两台(分别定义为STA1和STA2,作为合法无线接入用户)

Cain 使用手册

Cain 使用手册译:淄博网警 SeeYou2007年2月14日Cain 是著名的 Windows 平台口令恢复工具。

它能通过网络嗅探很容易的恢复多种口令,能使用字典破解加密的口令,暴力口令破解,录音 VoIP(IP电话)谈话内容,解码编码化的口令,获取无线网络密钥,恢复缓存的口令,分析路由协议等。

下载:http://www.oxid.it/cain.htmlhttp://www.oxid.it/downloads/ca_setup.exe系统组成Cain & Abel 是两个程序。

Cain 是图形界面主程序;Abel 是后台服务程序,由两个文件组成:Abel.exe 和 Abel.dll。

l10MB 硬盘空间l Microsoft Windows 2000/XP/2003l Winpcap 包驱动(V2.3 或以上;4.0版本支持 AirPcap 网卡)l程序由以下文件组成:cain.exe 主程序CA_UserManual.chm 用户手册Abel.exe 名为 Abel 的可的 Windows 服务Abell.dll 程序支持文件Wordlist.txt 小型口令文件Instal.log 程序安装日志oui.txt MAC 地址厂商文件<安装目录>\winrtgen\winrtgen.exe 字典生成器<安装目录>\winrtgen\charset.txt 字符集文件<安装目录>\Driver\WinPcap_4_0_beta2.exe 原始 Winpcap 驱动程序Abel 是一个服务程序,由两个文件组成:"Abel.exe" 和 "Abel.dll",服务并不能自动安装到系统中。

可用 Cain 将 Abel 安装到本地或远程,但需要管理员权限。

l本地安装:1、复制"Abel.exe"和"Abel.dll"到系统安装目录%WINNT%(如C:\Windows)2、运行 Abel.exe 安装服务3、使用 Windows 服务管理器开始Abel服务l远程安装:1、使用Cain的网络表(Network TAB),选择远程主机2、右击计算机图标,选择连接3、提供远程主机的管理权认证4、连接成功后,右击其“服务”图标,选择菜单“安装Abel(Install Abel)”5、完成。

微博数据采集器使用方法

微博数据采集器使用方法很多微博博主会推出一下优质的文章内容,我们想要把这些内容收集整理出来,这么多的内容应该怎样方便快捷的为我所用呢?今天用详细的教程教大家一个采集数据的方法。

本文介绍使用八爪鱼采集器简易模式采集抓取新浪微博的方法。

需要采集微博内容的,在网页简易模式界面里点击微博进去之后可以看到所有关于微博的规则信息,我们直接使用就可以的。

微博数据采集器使用步骤1采集在微博首页进关键词搜索后的信息以及发文者的关注量,粉丝数等(下图所示)即打开微博主页进行登录后输入关键词进行搜索,采集搜索到的内容以及进入发文者页面采集关注量,粉丝数,微博数。

1、找到微博网页-关键词搜索规则然后点击立即使用微博数据采集器使用步骤22、简易模式中微博网页-关键词搜索的任务界面介绍查看详情:点开可以看到示例网址任务名:自定义任务名,默认为微博网页-关键词搜索任务组:给任务划分一个保存任务的组,如果不设置会有一个默认组 用户名:请填写您的微博账号密码:请填写微博账号的登录密码关键词/搜索词:用于搜索的关键词,只支持填写一个翻页次数:设置采集多少页,由于微博会封账号,限制翻页1-50页 将鼠标移动到?号图标和任务名顶部文字均可以查看详细的注释信息。

示例数据:这个规则采集的所有字段信息。

微博数据采集器使用步骤33、任务设置示例例如要采集与十九大相关的微博消息在设置里如下图所示:任务名:自定义任务名,也可以不设置按照默认的就行任务组:自定义任务组,也可以不设置按照默认的就行用户名:请填写您的微博账号,必填密码:请填写微博账号的登录密码,必填关键词/搜索词:用于搜索的关键词,此处填写“十九大”翻页次数:设置采集多少页,此处设置2页设置好之后点击保存微博数据采集器使用步骤4保存之后会出现开始采集的按钮微博数据采集器使用步骤54、选择开始采集之后系统将会弹出运行任务的界面可以选择启动本地采集(本地执行采集流程)或者启动云采集(由云服务器执行采集流程),这里以启动本地采集为例,我们选择启动本地采集按钮。

使用 armcc_嵌入式Linux开发教程_[共2页]

![使用 armcc_嵌入式Linux开发教程_[共2页]](https://img.taocdn.com/s3/m/71cfcac114791711cd7917b1.png)

第7章ADS集成开发环境本章将介绍ARM开发环境ADS(ARM Developer Suite)。

它是ARM公司推出的新一代关于ARM处理器的编译、链接和调试集成环境。

它与一般传统调试方法的调试系统有以下不同。

一是ADS集成开发环境把编译、链接和仿真调试分别集成在两个环境中:把编译和链接集成在一个环境中,全名叫CodeWarrior for ARM Developer Suite,一般简称CodeWarrior for ADS,很多情况下把其中的图形界面称为CodeWarrior IDE;而把仿真调试环境集成在一个称为ARM eXtended Debugger的环境中,一般简称AXD。

二是ADS既提供了图形环境编译、链接和调试方法,又提供了命令行编译、链接和调试方法,两种方法各具特色。

7.1 命令行开发工具命令行开发工具完成将源代码编译,链接成可执行代码的功能。

ADS提供了很多的命令行开发工具,包括有armcc、armcpp、tcc等。

熟悉这些命令对于快速掌握ADS的使用很有帮助,特别是在调试的时候,能够起到事半功倍的效果。

7.1.1 使用armccarmcc是ARM的C编译器。

这个编译器通过了Plum Hall C Validation Suite为ANSI C的一致性测试。

armcc将用ANSI C编写的程序编译成32位ARM指令代码。

因为armcc是最常用的编译器,所以对此做一个详细的介绍。

在命令控制台环境下,输入命令:armcc–help可以查看armcc的语法格式以及最常用的一些操作选项。

armcc最基本的用法为:armcc [options] file1 file2 ... file N这里的option是编译器所需要的选项,file1,file2…file N是相关的文件名。

下面介绍一些常用的操作选项。

●c:表示只进行编译不链接文件。

●C:(注意这是大写的C)禁止预编译器将注释行移走。

VectorCANoe8.2基础操作教程

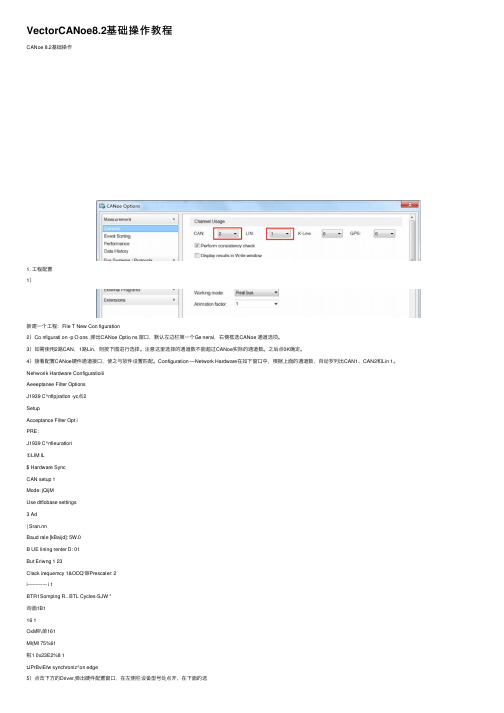

VectorCANoe8.2基础操作教程CANoe 8.2基础操作1. ⼯程配置1)新建⼀个⼯程:File T New Con figuration2)Co nfigurati on -p O ons ,弹出CANoe Optio ns 窗⼝,默认左边栏第⼀个Ge neral,右侧框选CANoe 通道选项。

3)如需使⽤2路CAN,1路Lin,则按下图进⾏选择。

注意这⾥选择的通道数不能超过CANoe实际的通道数。

之后点0K确定。

4)接着配置CANoe硬件通道接⼝,使之与软件设置匹配。

Configuration —Network Hardware在如下窗⼝中,根据上⾯的通道数,⾃动罗列出CAN1、CAN2和Lin 1。

Nehworik Hardware ConfiguratioiiiAeeeptanee Filter OptionsJ1939 C^nflpjratlon -yc点2SetupAcceptance Filter Opt iPRE:J1939 C^nfieuratlori①LIM IL$ Hardware SyncCAN setup 1Mode: jQijMUse dtflobase settings3 Ad| Sran.nnBaud rale [kBaijd]: 5W.0B UE lining renter D: 01But Eriwng 1 23Clack irequemcy 1&OOQ'审Prescaler: 2i------------ i tBTR1Somplng R.. BTL Cycles-SJW *询画1B116 1OxM叭帥161Ml(Ml 75%61啦1 0x23E2%8 1tJPrBviEfw synchroniz^on edge5)点击下⽅的Driver,弹出硬件配置窗⼝,在左侧栏设备型号处点开,在下⾯的选择CAN设备对应的通道功能。

Chann el1上右击,8)⼯程配置好后,点击 FileT Save Con figuration 以便下次直接加载使⽤。

Cain使用教程图文并茂版(图)

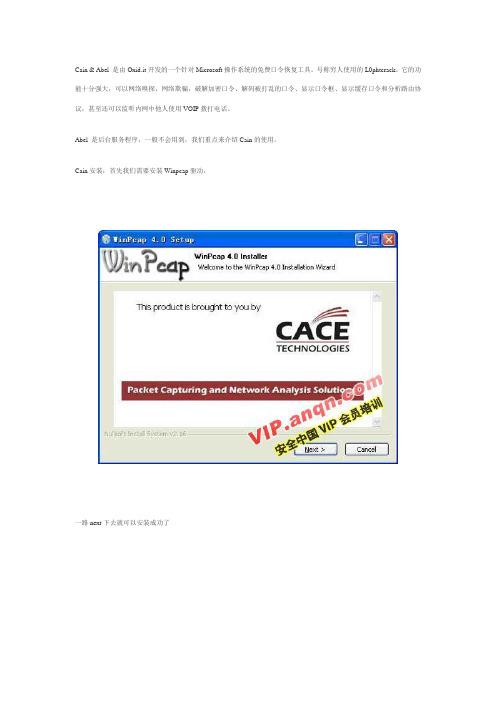

Cain & Abel 是由Oxid.it开发的一个针对Microsoft操作系统的免费口令恢复工具。

号称穷人使用的L0phtcrack。

它的功能十分强大,可以网络嗅探,网络欺骗,破解加密口令、解码被打乱的口令、显示口令框、显示缓存口令和分析路由协议,甚至还可以监听内网中他人使用VOIP拨打电话。

Abel 是后台服务程序,一般不会用到,我们重点来介绍Cain的使用。

Cain安装:首先我们需要安装Winpcap驱动,一路next下去就可以安装成功了然后我们就可以使用Cain了,让我们打开传说中的Cain,界面十分简单明了,但是它的功能可就不简单了。

Cain使用:一、读取缓存密码:切换到“受保护的缓存口令”标签,点上面的那个加号缓存在IE里的密码全都显示出来了。

二、查看网络状况切换到“网络” 标签,可以清楚的看到当前网络的结构,我还看到内网其他的机器的共享目录,用户和服务,通过上图,我们清楚的看到Smm-DB1开启了IPC$默认共享连接和其他盘隐藏共享。

三、ARP欺骗与嗅探ARP欺骗的原理是操纵两台主机的ARP缓存表,以改变它们之间的正常通信方向,这种通信注入的结果就是ARP欺骗攻击。

ARP欺骗和嗅探是Cain我们用的最多的功能了,切换到“嗅探”标签在这里可以清晰的看到内网中各个机器的IP和MAC地址。

我们首先要对Cain进行配置,先点最单击最上面的“配置”在“嗅探器”中选择要嗅探的网卡,在“ARP(Arp Poison Routing)”中可以伪造IP地址和MAC地址进行欺骗,避免被网管发现。

在“过滤与端口”中可以设置过滤器,可以根据自己的需要选择过滤的端口,如嗅探远程桌面密码的话,就钩选RDP 3389端口。

小提示:比如我要嗅探上面的61.132.223.10机器,第二个网卡显示我的ip地址为61.132.223.26,和目标机器是同一内网的,就使用第二个的网卡欺骗。

单击网卡的那个标志开始嗅探,旁边的放射性标志则是ARP欺骗。

黑客教程下载

Sniffertools /juesha/sinffe/Sniffertools.rar

Sniffer命令行பைடு நூலகம்探 /juesha/sinffe/Sniffercmd.rar

/soft/books/study/shu5.zip

/soft/books/study/shu6.zip

中间的大家自己加吧~

/soft/books/study/shu115.zip

7.autorun守株待兔 /juesha/tq/7.rar

8再次入侵农民日报服务器(语音动画) /juesha/tq/8.rar

---------------------------------------------

/soft/books/study/shu2.zip

/soft/books/study/shu3.zip

/soft/books/study/shu4.zip

----------------------------------------------------------

server -----服务器设置

变态服务器安全设置 /juesha/server/BTIIS.rar

web服务器的安装 /juesha/server/web.rar

Sniffer深度探讨 /juesha/sinffe/Sniffertt.rar

专业嗅探器Ethereal的使用方法 /juesha/sinffe/Ethere.rar

-------------------------------------------------------------

网站入侵工具大全

网站入侵工具大全Shadow Security Scanner v 网络入侵机_V2.0 波尔远程控制V6.32 VIP破解版superscan4.0扫描器 HttpsMimTools nohackasp木马生成器拿站和思路 Oracle_专用注射器远程控制软件ntshell v1.0(开源挖掘鸡4.02 Willcome急速批量抓鸡全能 PcShare远程控制软件多功能S扫描器 php168漏洞利用工具中华经典网络军刀NC小马上线及绑困和抓鸡 iebho攻击程序终极Rootkit超详细讲解鸽子上线 QQEAMIL攻击器 PHP木马修改增强版金豹多顶下载者 framework-2.6-snapshot 提权工具集EditPlus v2.31 Buil最新过XP2网马剑煞BetaV7.6.8扫描端口V2.0X-way扫描器SpyNet Sniffer网站猎手2.0X-Scan-v3.3流光5.0黑客基地专用破解版NBSI网站漏洞检测工具明小子旁注工具3.5端口过滤扫描器mysql_pwd_crackAdvanced IP Scanner v1.5IPScanner扫描软件THC-Amap v5.0php注入辅助工具:phpsendPackInter,sniffer工具含源代码X-Scan-v3.2-cnX-Scan-v3.2-beta版超级扫描工具:nmap-3.81-win32流光 5.0 时间限制破解Domain3.2正式版(5.2修正)sql扫描加自动攻击工具:SqlpokeTHC-Amap v4.8mysql字段扫描:numscan第一款php漏洞扫描器:rpvsOscanner端口扫描器红魂专用版atk-3.1金山毒霸可疑文件扫描工具 v2.01GUI界面的WED和WIS综合工具超强adsl破解器俄罗斯专业扫描工具SSS6.67.58破解版Attack Toolkit 3.0Roman ADSL帐号扫描工具升级版针对广东电信漏洞的扫描工具IPv4和IPv6通用扫描工具:scan6adsl帐号扫描工具+动画MS Webserver 漏洞扫描器网络主机扫描(HostScan)T-PsKitRetina Network Security Scanner WildPackets ProCovertAngry IP Scannerwlan无线网络诊断/WildPackets AiroPe APort铁血扫描器无处藏身(Seekyou)nScanSQL Injection测试工具FloodScanrpcscan信息扫描工具优秀的ShadowScan经典扫描程序AmapSuperscan漏洞扫描Nessusipc批处理扫描工具Angry IP Scanner 汉化版强大的漏洞扫描NessusWXWindowsNT/2000自动攻击探测机网络黑客控制中心使用教程+工具扫描工具SuperScan4NMap最新版本:nmap-3.70-win32 Retina DCOM ScannerSQLScan很好的扫描工具 NetScanToolsipc扫描工具scanipc非常有名的扫描工具X-way流光 for win98/ME最好的ipc$扫描essential nettools不错的扫描工具easyscan鼎鼎大名的扫描工具流光大范围网段快速ipc$猜解机ipscanN.E.W.T.网络扫描器端口扫描A Complete Subnet Scanner自动攻击探测机扫描工具:VsanIIS漏洞扫描Easyscan高速端口扫描Bluesportscanner扫描工具X-port最好的扫描器:X-SAN 3.0 beta扫描工具:STAT Scanner Pro阿拉丁扫描器小巧的黑客工具:NBTScan非常优秀的扫描工具X-scan 2.3扫描工具IPScanner扫描工具Dsns著名的且功能强大的WEB扫描工具Wnikto32 小巧的端口扫描NetBurn扫描工具GFI LANguard Scanner不错的扫描工具:Scan中华经典网络军刀优秀的扫描工具Nmap命令行版本多线程扫描XPortScan专业的扫描工具Shadow Security Scanner ASP漏洞集扫描工具Retina Network Security Scann 快速端口扫描Shadowscan优秀的WEB扫描工具Nikto扫描Shadow Security Scanner v6.6.41 SuperScan V4.0汉化版极为优秀的Shadow Security Scanner基于命令行下的RPC扫描器多线程扫描SinScan局域网扫描大师 V1.0推荐:免费短信发送工具IP端口扫描软件最新漏洞扫描器MS05051Scan推荐:图形界面的NMAP扫描器dcomrpc漏洞X-Scan23插件啊D网络工具包2.专用免杀版极速漏洞扫描攻击器[升级版]猎手-旁注工具黑客基地专用极速漏洞扫描器X-Scan v3.3超强扫描器:NMAP 3.90IP地址扫描器地址分类搜索机多线程后台扫描器超强扫描器superscan4.0nmap-3.81源代码(Linux平台)nmap-3.81源代码(FreeBSD平台)X-Scan-v3.3mysql弱口令扫描工具:mysqlweak DFind_v0.83扫描工具MySql Weak Pass ScannerCain & Abel v2.68 for Win阿D工具包2.01HScan v1.20动网大扫描多线程网站后台扫描工具MS06040漏洞扫描器挖掘鸡v3.5BluesPortScan超快的端口扫描工具动网大扫描 1.0测试版啊D网络工具包2.1免杀版sql注入中文转换器明小子Domain3.6guastbook漏洞利用德国的SQL注射工具流光FluXay 5 闪亮发布!注入攻击综合软件包BBSXP论坛漏洞完全注射工具MS06007漏洞扫描器高速扫描:风雪端口扫描器动易2005 sp2漏洞利用工具webhacking-WEB渗透超级助手简洁高速的扫描器:HScanBBS论坛群发机破解版mssql注射辅助工具-getwebsehll 软件名称超级扫描器nmap-4.00挖掘鸡 V2.2啊D注入工具 V2.32 免杀版SQL注射综合程序扫描器IPtools2.5破解版SSPort高速端口扫描器 V1.0局域网查看工具V1.60NCPH影子扫描器目前最完美的注入工具IP物理地址探测器网站猎手网络端口扫描工具震荡波扫描工具:Sasser ScannerMS04-011漏洞扫描器RetinaSasserSQL跨库查询动画教程命令行下NohackerScanner扫描器IP扫描IPScanner 1.79中文破解版嗅探监听:局域网密码查看工具1.46经典工具:X-Scan-v3.1监听工具:PromiScan v3.0扫描工具:FtpList 1.13经典漏洞扫描:X-Scan v3.0扫描工具:Remoxec数据扫描工具:Oracle Auditing Tools Web漏洞扫描工具Trapserver著名的漏洞扫描:SSS扫描工具:RpcScan v1.1.1经典的扫描工具:nmap 3.50漏洞扫描:GFI LANguard Scanner小巧的IPC扫描工具CC6.0扫描程序nmap 3.75 for winrootkit扫描工具:Rkdscan动画教程:JOEKOE留言本漏洞NBWS网站后台路径猜测工具web路径猜解工具:ScanWebPath未公布的动力系统漏洞演示SQL扫描工具:SQL pingIIS权限探测:IIS Write Scanner V1.0扫描软件SImpsons'CGI Scanner及使用教程LANguard Network Security Scanner 5.0 加密工具:Morphine v1.3+GUIDFind v0.8L-ScanPort2.0扫描工具:ScannerX-Scan-v3.1-cnAdvanced IP Scanner V1.4 汉化版飞狐-网络扫描工具试用版Linux/UNIX扫描软件:XTHC-Amap v4.6动画教程:动力破解任何收费漏洞动画教程:'or''='漏洞最新演示天意阿里巴巴企业商务网V3.7上传漏洞代理猎手获取ADSL帐号冲Q币扫描器:nessuswx-1.4.4-installIP扫描软件:Angry IP Scanner端口/漏洞/组件扫描工具:DFind v0.6可获取Web Server类型的端口扫描器135端口扫描器RpcScan v1.2.14899空口令探测器经典工具:namp v3.50 命令行版猜解后台路径工具流光5.0黑客基地专用破解版免验证版NBSI(附加扫描器)U-scan(UNICODE漏洞扫描器)自定义多线程后台扫描程序:ScanLogin75款全球强劲工具大集合之一 Nessus75款全球强劲工具大集合之二 NessusWX Accessdiver 汉化版+使用教程优秀的X-way75款全球强劲工具大集合之十八SuperScan 75款全球强劲工具大集合之十六Nikto75款全球强劲工具大集合之十一Libwhisker 75款全球强劲工具大集合之十二JOHN1675款全球强劲工具大集合之十二John75款全球强劲工具大集合之十三SSH75款全球强劲工具大集合之十五Tripwire 最快的端口扫描工具高速端口扫描PortScanner源代码ScanMs ToolPHP扫描器为了您的安全,请只打开来源可靠的网址打开网站取消来自: /ai%B5%C4。

如何用MPC模拟nCloth

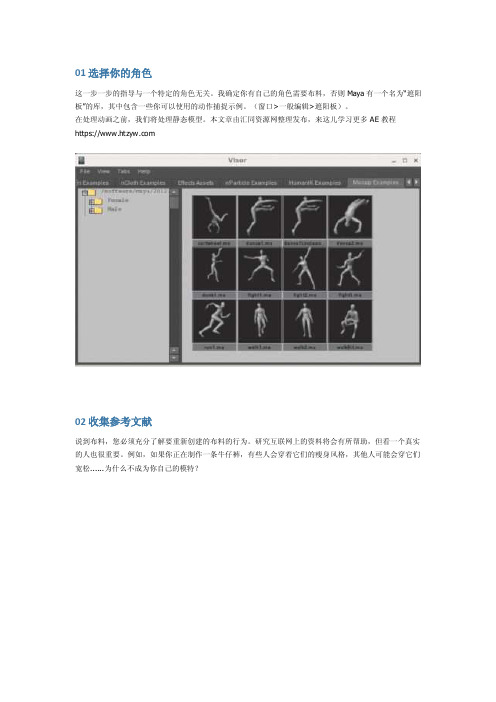

01选择你的角色这一步一步的指导与一个特定的角色无关。

我确定你有自己的角色需要布料,否则Maya有一个名为“遮阳板”的库,其中包含一些你可以使用的动作捕捉示例。

(窗口>一般编辑>遮阳板)。

在处理动画之前,我们将处理静态模型。

本文章由汇同资源网整理发布,来这儿学习更多AE教程https://02收集参考文献说到布料,您必须充分了解要重新创建的布料的行为。

研究互联网上的资料将会有所帮助,但看一个真实的人也很重要。

例如,如果你正在制作一条牛仔裤,有些人会穿着它们的瘦身风格,其他人可能会穿它们宽松......为什么不成为你自己的模特?03了解nCloth求解器在开始之前,请记住Maya Help会是一个好朋友。

你会在那里找到一些非常有用的信息。

当我创建一个新角色时,我总是拥有我身边的文档。

如果您在开始工作之前阅读相关信息,它将对您有所帮助。

06 nCloth预设Maya带有很多nCloth预设。

让我们给我们认为可能工作的一块预设(属性编辑器中的预设按钮)。

从现在开始,我的裤子会使用预设的“粗斜纹棉布”,我的衬衫会使用“T恤衫”预设,而我的外套是“厚皮革”预设。

我们不期望这些工具能够开箱即用,但我们需要从某个地方开始。

您可以稍后保存自己的预设以节省将来的一些时间。

08准备布料进行测试我们首先想要优化模拟速度。

我经常解开每个nCloth上的自碰撞。

nCloth也应该有厚度。

您可以像以前一样执行相同的过程。

不要让你的布料看起来厚一些,认为碰撞会更好,它往往是非常不稳定的。

将核子步09添加约束你可以去你的开始框架,现在玩一玩。

如果像我一样,你有一条裤子甚至一条斗篷,你会注意到裤子掉到你的角色的膝盖上,或者斗篷可能不会附着在身体上。

为了避免这种情况,您可以添加点约束。

选择皮带应该在的顶点。

在裤子的例子中,将身体添加到选区并转到“nConstraint>点对面”。

它现在将被附上。

但是,现在你会发现裤子和身体之间有空隙。

CAI制作教程8

RightArrow

Esc

.

70

CAI课件制作与设计

第8章 用Authorware制作课件 8.5 课件中的交互

8.5.9 通过尝试响应实现交互

例题:尝试响应

演示

.

71

.

14

4. 知识对象窗口

.

15

CAI课件制作与设计

第8章 用Authorware制作课件

8.1 Authorware快速入门

8.1.2 Authorware图标操作

1. 图标的创建与命名

(放置设计图标到流程线上)

2. 图标的选择

3. 图标的删除

4. 图标的复制和移动

5. 将图标组成群组

6. 为图标上色

第8章 用Authorware制作课件 8.5 课件中的交互

8.5.3 通过热对象响应实现交互

例题:鲫鱼的形态

演示

.

65

CAI课件制作与设计

第8章 用Authorware制作课件 8.5 课件中的交互

8.5.4 通过目标区域响应实现交互 例题:选择正确的答案填充

AllCorrectMatched

.

.

51

CAI课件制作与设计

第8章 用Authorware制作课件 8.3 课件内容的等待和擦除

8.3.1 课件中的等待

例题:等待

演示

.

52

CAI课件制作与设计

第8章 用Authorware制作课件

8.3 课件内容的等待和擦除

8.3.2 课件内容的擦除

1. 通过显示图标属性设置擦除

例题:①课件中的擦除1

8.2.2 在课件中加入图形

8.2.3 在课件中加入图像

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

CAIN使用教程五月 11, 2011CAIN是一个WINDOWS平台上的破解各种密码,嗅探各种数据信息,实现各种中间人攻击的软件。

首先下载cain软件CAIN下有两个程序,一个是CAIN主程序,一个是Abel服务程序。

Abel服务程序需要手动进行安装。

正确安装CAIN后从CAIN目录下拷贝和到C:\Windows\System32目录下,运行安装,并在服务里设置为自动启动。

运行CAIN,主界面如图所示我们先来看看CAIN的几个大类的使用,大类页面如下图一.解密器:解密器的作用主要是读取缓存中保存的各种密码。

你可以点击左边的各选项然后点击上面的你就可以在右边的窗口看到保存在缓存中的密码。

我的电脑中我都看到了我MSN 的账号和密码,曾经登陆路由的账号和密码,邮箱的密码。

举例:点击左边的无线网络口令,再点击上面的在右边的窗口你可以看到你曾经正确使用过的无线的密码都保存在这里,如下图所示。

大家可以清楚的看到SSID和后面的密码。

二.网络这个网络主要用来鉴别各域控制器,SQLserver,打印服务,远程拨入,终端服务等。

网络的左侧用来浏览网络结构和连接远程主机。

连接到主机就可列出用户名,工作者,服务,共享资源等。

如下图,我们清楚的看到SMM-DB1开启了IPC$默认共享连接和文件夹共享。

同时也可以搜索到计算机的用户组和组的用户名,虽然NT版本以后不能建立空连接了,但是还是可以通过提取SID来获得Admin的账号,因为管理员的SID总是500。

如下图所示三.嗅探器(包含局域网的嗅探和ARP欺骗)嗅探器是CAIN的重点,很多人用CAIN主要就是用这个嗅探器和ARP欺骗。

CAIN 中的嗅探器,主要嗅探局域网内的有用信息,比如各类密码等。

CAIN中的ARP的欺骗,原理是操纵两台主机的ARP缓存表,以改变它们之间的正常通信方向,这种通信注入的结果就是ARP欺骗攻击,利用ARP欺骗可以获得明文的信息。

1.程序配置首先点击菜单的配置按钮出现下图所示的配置菜单首先选择用于嗅探的以太网卡(可以是有线网卡也可以是无线网卡),本文中将选择第二个无线网卡。

下面的选项可以不选。

然后转到ARP欺骗选项卡。

欺骗选项中可以用真实的IP地址也可以使用伪装IP地址和的MAC。

但是使用伪装IP和MAC有几个前提条件:1. 攻击者的机器只能连接在HUB中,不能连接在交换机中2. 设置的IP地址需是子网内的合法的而且是未使用的IP地址预欺骗ARP缓存勾选,下面默认每30秒发送一次ARP欺骗包。

XP系统每2分钟更新ARP缓存,因此设置太大就不能达到欺骗的效果,设置太小会产生太多的ARP流量,如下图所示。

接下来看看其他的几张选项卡,如下图这两张选项卡中HTTP区域主要定义了HTTP的字段,用来检查和过滤HTTP包中包含的敏感字符,比如用户名密码等。

过滤与端口选项是CAIN定义的过滤程序和协议的各种端口,你可以关闭你不需要过滤的程序协议,比如POP3、ICQ、FTPS、RDP等。

另外两张选项卡就不用看了不需要进行什么设置。

2.MAC地址扫描选择功能栏的嗅探器,然后选择下面的主机扫描之前需要先激活嗅探器,点击上面的,然后在下面空白处点右键选择扫描MAC地址,如右图所示1.扫描整个子网2.规定扫描的范围3.扫描哪些网卡工作在混杂模式下(B31)注:处于混杂模式下网卡接口能接受所有通过它的数据流,不管是什么格式,什么地址的。

它会接收并响应网络上任何的数据。

一般网卡接口默认关闭混杂模式。

扫描混杂模式的网卡主要是检测网络中的嗅探器。

处于混杂模式的网卡在B31那一栏就会有*号。

通过扫描我们将得到如下MAC(注:本机是扫不到的)从上图可以看到是个netgear的网关地址。

MAC地址扫描是基于ARP请求包因此可快速定位MAC和IP的对应关系,OUI 指纹中包含了各大MAC厂商的信息,因此你可看到Netgear的路由器和Cisco-Linksys的网卡。

扫描到MAC以后可以点右键来解析主机名。

3.ARP欺骗点击下面的APR出现下图所示点击左侧栏最上面的APR后就出现下图所示,这时在右边空白处点一下鼠标,上面的就从灰色变成了深蓝色。

点一下这个加号,出现下图所示在这个左侧选择被欺骗的主机,在右侧选择一台或多台PC,这时候将捕获所有被欺骗主机和其他多台主机之间的通信数据。

也可以在右侧选择网关地址,则左侧被欺骗主机与广域网的通信将被捕获。

例中左侧选择被欺骗主机右侧选择网关地址点确定。

这时将出现下图所示配置好APR欺骗的主机后我们可以进行ARP欺骗了,看左侧栏我们可以进行各种ARP欺骗。

a.APR-Cert 这个是数字证书收集器,配合APR-HTTPS使用。

由HTTPS嗅探过滤自动使用,也可手动创建一个伪造的证书。

伪造的证书保存在Certs下。

当前APR-HTTPS获得证书列表在文件中。

也可手动修改,定义APR-HTTPS使用指定的伪证书注入到“被ARP欺骗主机”和指定的HTTPS服务器的连接中。

b.APR-DNS 这是DNS欺骗,点击APR-DNS欺骗,再点击上面的出现如下图所示的对话框在DNS名称请求中输入被欺骗主机要访问的网址。

在回应包中输入用于欺骗的网址。

图中输入百度的网址,下面输入华东理工大学的网址(网址为举例说明,并无任何目的)。

这时被欺骗的主机如果访问百度网站的话会出来华东理工的主页。

一些盗取银行账号的垃圾就是自己做一个和银行主页一样的钓鱼网站,然后在下面的回应包中输入钓鱼网站的网址。

当对方访问银行主页时将会自动转到你的钓鱼网站上。

(银行钓鱼网站,WEB认证页面钓鱼)等等举例:设置好之后点确定,然后再点击上面菜单图标开始ARP欺骗。

这时候被欺骗的主机如果打开的话进入的不是百度的首页而是的华东理工大学的主页。

如下图,欺骗成功。

如果你做一个WEB认证的钓鱼网站,当对方登陆某WEB认证网站的时候发送的WEB认证信息将转到你的钓鱼网站上。

这个问题就大了,因此建议各位朋友加强安全意识,提高安全措施。

c.APR-SSH-1欺骗SSH是远程登陆协议,ARP可以利用MITM中间人攻击捕获并解密SSH会话。

具体我也没用过。

d.APR-HTTPS-1欺骗APR-HTTPS可以捕获和解密主机和服务器间的HTTPS通信,与APR-Cret证书收集器配合使用,注入伪造的数字证书到SSL会话中,在被欺骗主机到达真正的服务器之前解密和加密数据。

这种HTTPS欺骗会利用伪造的数字证书,因此对方会看到这个弹出的未经认证的数字证书请求认证。

一般人不会看这个数字认证的(各位朋友你们仔细看过几次这种数字认证证书)。

主要过程:1) 开启HTTPS过滤,2) 激活APR欺骗,3) “被欺骗主机”开启一个HTTPS会话,4) 来自“被欺骗主机”的数据包被APR注入,并被CAIN捕获,5) APR-HTTPS从APR-Cret证书收集器中搜索一个相近的伪证书,并是使用这个伪证书。

6) 捕获的数据包修改了MAC、IP、TCP源端口,然后使用Winpcap重新发送到局域网,与客户端建立连接7) 创建HTTPS服务器连接,(“被欺骗主机”要连接的真实的服务器)8) 使用伪证书与真实服务器连接,并使用OpenSSL库管理加密的通信。

9) 包由客户端发送出去,被修改后再回到“被欺骗主机”10) 来自HTTPS服务器的数据被加密保存到会话文件中,重新加密并经客户端连接发送到“被欺骗主机”APR-HTTPS具体我也不太懂,上面这段过程文字来自SeeYou翻译文。

以下引用longas原话:其实基于证书的攻击基本原理是这样的:合法客户端向网站发出SSL 请求时,黑客截获了这个请求,将其改成自己发出的,然后发给网站,网站收到后,会与黑客的计算机协商SSL加密级别,此时两者之间的加密是正常的,而黑客在与网站交互的同时,记录下对方的证书类型及算法,并使用同样的算法伪造了证书,将这一伪造证书发给了客户端,此时,客户端以为自己在和网站交互,实际上是在和黑客的机器交互。

原本加密的信息由于采用的是黑客的证书变成了明文,这样密码就截获了。

(注:本机打开KIS以后会导致被欺骗客户机无法正常上网,因此要使用APR欺骗必须先关闭本机的KIS)举例如下:首先我们开启HTTPS过滤,启动APR欺骗。

局域网内作为被欺骗的对象,我们坚持客户端。

客户端打开一个Gmail的https会话,由于会话中的证书是被CAIN伪造的证书,因此会出现如下提示,见下图我们浏览网页的时候很多人是不看证书的详细内容,很自然的点击是。

账号信息的泄露就从这里开始了。

点击是以后就确认了这个伪证书,这时会出现正常的Gmail的登陆页面,如下图同时我们也会在CAIN中的APR下的APR-HTTPS下看到会话被捕获,在APR-Cert 下看到有伪造的证书。

如下图:当被欺骗的客户端在登陆页面中输入Gmail的账号和密码登陆以后我们就会在password的https选项下看到被捕获的明文的账号和密码信息了。

见下图HTTPS的加密的数据就这样在CAIN的APR欺骗中被明文获取。

因此希望各位朋友提高网络安全意识,防止APR欺骗建议安装365的APR防火墙。

APR-RDPRPD是远程桌面协议,用这个可以捕获被欺骗者连接远程桌面的密码,同理也是利用MITM中间人攻击。

只要对方登陆了远程桌面就能得到这个文件,如下图所示点开第三个选择查看,将看到下图所示,从中可以找到用户名和密码下面的APR-FTPS、APR-POP3、APR-IMAPS、APR-LDAPS等由于我没去实践和验证就先不写了,大体意思差不多就是用ARP欺骗实现中间人攻击,从而获得一些信息。

接下来看看选项中的口令,点口令进入下面页面如右图所示,CAIN可以嗅探到图示那些在被嗅探的主机上的口令。

包括POP3、SQL、VNC、FTP等。

举例点选项卡左侧HTTP,我们将从右侧看到很多HTTP通信的记录。

如下图红色部分所示,我在HTTP登陆的邮箱和登陆论坛的账号和密码都被记录了。

再下来看看VoIP里保存的是VoIP通话的内容。

如果对方使用了VoIP通话,那些录音都被保存在这里。

四.破解器CAIN中的破解器支持很多通用的HASH算法的破解及加密方法,还有暴力破解和字典破解。

破解菜单如图所示还有左侧的破解器,内容比较多有MD5破解SHA1破解等很多我也不知道怎么用。

我就讲我们无线常用到的WEP破解和WPA破解。

首先点右侧的菜单中如右图的Captures无线捕获选项,再点击上面的号,添加在BT3下截获到的WEP的CAP包或者WPA的握手信息包。

然后右键点击添加的CAP包文件,选择分析出现下图所示从上图可以看出ESSID为ZiJing的AP是一个WPA加密并有有一个WPA握手包。

BSSID为001478E52A54是一个WEP加密并有一个100381的ivs包可用来破解。