OSPF的明文和密文认证

ospf

ospf:收集链路状态信息完全了解网络拓扑,使用spf算法自主的计算路径。

ospf特性:open 无类手动汇总层次化结构收敛快速触发更新等价负载均衡邻居表(邻接关系数据库):领居建立过程:init state:一方组播hello包two-way state:双方收到hello包形成邻居关系exstart state:交换bdb包选举dr/bdrexchange state:交换bdb包交换lsdb摘要。

loading state:交换lsufull state:完全邻接拓朴表(lsdb,链路状态数据库):同一区域内每个路由器的lsdb一致lsa:包含接口ip前缀、开销、优先级,包含于LSU中,遵循水平分割原则。

lsa序列号:lsa的生存周期为60分钟,30分钟定期刷新,没有被刷新lsa将会在60分钟后被丢弃ospf的五种包:hello、dbd、lsr、lsu、lsackdbd、lsr、lsu需lsack确认路由表区域:CISCO建议每个区域的路由器不应超过50台。

双层结构:中转区域:又称骨干区域或核心区域(area 0),用于流量的中转没有终端用户。

常规区域:连接终端用户用于数据的收发。

常规区域必须与骨干区域直连,常规区域间不能有直连链路。

常规区域包括标准区域、末节区域、绝对末节区域、次末节区域。

区域的设计:凭经验公司:核心层做area 0,汇聚和接入做常规区域整个ospf网络在同一个AS中ospf中的路由器指的是:接口骨干路由器:位于area 0abr:abr连接的区域数不应超过3个,abr也可以是asbrasbr:重分发配置ospf:r1(conftig)# router ospf 1r1(config)# network …………area 0(等同于ip ospf 1 area 0)验证OSPF:sh ip protocolssh ip router ospfsh ip ospf interfacesh ip ospfsh ip ospf neighbor detaildebug ip ospf eventsdebug ip ospf adjospf的网络类型(dead time=4*hello time)点到点(PPP、HDLC串口):直接邻接,hello-time 10s2、广播(LAN):选dr/bdr,hello-time 10sdrother与dr/bdr:邻接;drother之间:领居dr组播224.0.0.5;drother组播224.0.0.6dr的轮选:数值最大接口优先级(默认值1)ip ospf priority ?2、rid:环回地址、物理接口ip地址router-id ip address(次于优先级,ip地址可以为存在或不存在,不能指定其他路由器已有IP)dr稳定性,先到先得clear ip ospf process(清除ospf进程让dr重选;清除ospf进程邻居关系重新形成)3、ospf在nbma网络运行的公有模式:1、nbma:默认模式hello time 30s在hub-spoke拓朴,选dr/bdr,同一子网,中心路由器为dr/bdr边缘路由器(spoke)相互之间要做dlci的映射(dlci复用)中心路由器手动指定领居(如:nei 192.168.1.2 priority 0把spoke优先级设为0)2、p2m:hello time 30s同一子网,不选dr/bdr,多点fr子接口无需修改网络类型,邻接关系可以正常建立,但路由就没法学到,因此建议在多点fr子接口修改网络类型。

等级测评师初级技术试题

2、口令复杂度应有要求,所以复杂的口令可以不用修改。( X )

3、为特权用户设置口令时,应当使用enablepassword命令,该命令用于

设定具有管理权限的口令。( X )

4、在SSL握手信息中,采用了RSA、MD5等加密技术来实现机密性和

A. MorrisonB. Wm. $*F2m5@C. 27776394 D. wangjing1977

5、息安全领域内最关键和最薄弱的环节是______。

A.技术B.策略C.管理制度D.人

6、对于提高人员安全意识和安全操作技能来说,以下所列的安全管理最有效的是______。

A.安全检查B教育和培训C.责任追究 D.制度约束

A.30天60天B. 60天90天

C. 70天90天D. 50天70天

8.Windows操作系统中,本地登录权限对用户组不开放。( D )

A.Guest B.Administartors ersD.Everyone

12、为了数据传输时不发生数据截获和信息泄密,采取了加密机制。这种做法体现了信息安全的属性。( A )

A.广播所有相连的设备 B.丢弃 C.修改源地址转发

8、功能测试不能实现以下哪个功能( D )

A.漏洞 B.补丁 C.口令策略 D.全网访问控制策略

9、linux查看目录权限的命令( B )

A. ls -a B.ls -l C. dir -a D. dir -l

10、三级系统网络安全的设备防护有( C )个检查项。

A.保密性 B.完整性 C.可靠性 D.可用性

1、向有限的空间输入超长的字符串是哪一种攻击手段? (A)

A、缓冲区溢出 B、网络监听 C、拒绝服务 D、IP欺骗

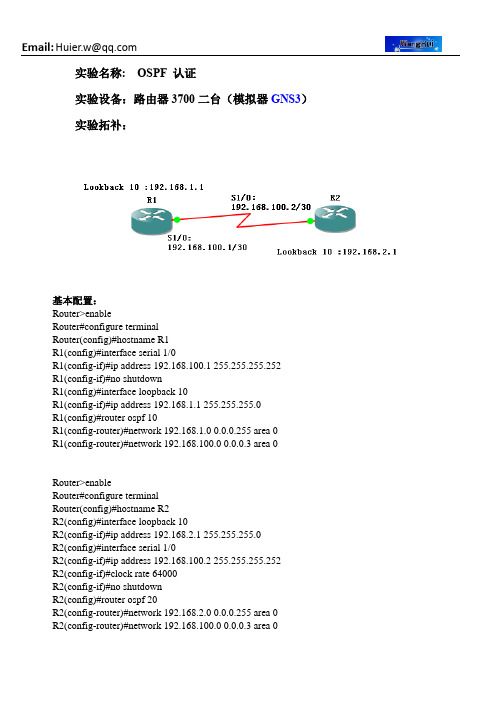

OSPF 认证

实验名称:OSPF 认证实验设备:路由器3700二台(模拟器GNS3)实验拓补:基本配置:Router>enableRouter#configure terminalRouter(config)#hostname R1R1(config)#interface serial 1/0R1(config-if)#ip address 192.168.100.1 255.255.255.252R1(config-if)#no shutdownR1(config)#interface loopback 10R1(config-if)#ip address 192.168.1.1 255.255.255.0R1(config)#router ospf 10R1(config-router)#network 192.168.1.0 0.0.0.255 area 0R1(config-router)#network 192.168.100.0 0.0.0.3 area 0 Router>enableRouter#configure terminalRouter(config)#hostname R2R2(config)#interface loopback 10R2(config-if)#ip address 192.168.2.1 255.255.255.0R2(config)#interface serial 1/0R2(config-if)#ip address 192.168.100.2 255.255.255.252R2(config-if)#clock rate 64000R2(config-if)#no shutdownR2(config)#router ospf 20R2(config-router)#network 192.168.2.0 0.0.0.255 area 0R2(config-router)#network 192.168.100.0 0.0.0.3 area 0认证方式:一、明文认证R1 配置R1(config)#interface serial 1/0R1(config-if)#ip ospf authentication /**在所有参与OSPF进程的接口启用明文验证R1(config-if)#ip ospf authentication-key cisco /**设置明文口令R1(config)#interface loopback 10R1(config-if)#ip ospf authenticationR1(config-if)#ip ospf authentication-key ciscoR1(config)#router ospf 10R1(config-router)#area 0 authentication /**声明在Area 0 使用明文验证R2配置R2(config)#interface serial 1/0R2(config-if)#ip ospf authenticationR2(config-if)#ip ospf authentication-key ciscoR2(config)#interface loopback 10R2(config-if)#ip ospf authenticationR2(config-if)#ip ospf authentication-key ciscoR2(config)#router ospf 20R2(config-router)#area 0 authentication二、MD5认证R1 配置R1(config)#interface serial 1/0R1(config-if)#no ip ospf authentication-key /**取消以前的明文密码R1(config-if)#ip ospf authentication message-digest /**启用MD5的密文验证R1(config-if)#ip ospf message-digest-key 1 md5 cisco /**设置密文验证的口令R1(config)#interface loopback 10R1(config-if)#no ip ospf authentication-keyR1(config-if)#ip ospf authentication message-digestR1(config-if)#ip ospf message-digest-key 1 md5 ciscoR1(config)#router ospf 10R1(config-router)#area 0 authentication message-digest /**声明Area 0 使用密文验证R2 配置R2(config)#interface serial 1/0R2(config-if)#no ip ospf authentication-keyR2(config-if)#ip ospf authentication message-digestR2(config-if)#ip ospf message-digest-key 1 md5 ciscoR2(config)#interface loopback 10R2(config-if)#no ip ospf authentication-keyR2(config-if)#ip ospf authentication message-digestR2(config-if)#ip ospf message-digest-key 1 md5 ciscoR2(config)#router ospf 20R2(config-router)#area 0 authentication message-digestR2#show ip ospf interface serial 1/0 /** 查看配置的验证。

OSPF的验证机制

实验目的:掌握OSPF协议的所有验证的类型和验证强度。

实验步骤:一、按照拓扑,将所有路由器的接口基本配置及ospf完成,使得整个OSPF全互联。

二、在R3和R4 之间进行链路验证。

(1)链路的明文验证首先在R3上查看邻居表,与R4的关系处于FULL状态R3#sh ip os neiNeighbor ID Pri State Dead Time Address Interface2.2.2.2 0 FULL/ - 00:00:38 192.168.23.2 Serial0/14.4.4.4 0 FULL/ - 00:00:35 192.168.34.4 Serial0/0R3(config)#int s0/0R3(config-if)#ip ospf authentication-key jhy //密钥R3(config-if)#ip ospf authentication //声明实验现象:R3(config-if)#*Mar 1 00:14:07.471: %OSPF-5-ADJCHG: Process 1, Nbr 4.4.4.4 on Serial0/0 from FULL to DOWN,Neighbor Down: Dead timer expired //邻居关系DOWN了R3#sh ip os nei//查看邻居表Neighbor ID Pri State Dead Time Address Interface2.2.2.2 0 FULL/ - 00:00:34 192.168.23.2 Serial0/1R4(config)#int s0/0 //在R4的接口做相同的配置R4(config-if)#ip os authentication-key jhyR4(config-if)#ip os authentication实验现象:邻居关系重新建立R4#sh ip os neiNeighbor ID Pri State Dead Time Address Interface3.3.3.3 0 FULL/ - 00:00:34 192.168.34.3 Serial0/0(2)链路的密文验证R3(config-if)#ip os message-digest-key 1 md5 jhy//密钥R3(config-if)#ip os authentication message-digest //声明R4(config-if)#ip os message-digest-key 1 md5 jhyR4(config-if)#ip os authentication message-digest三、Area 0 的区域验证。

OSPF的基本工作原理

Hello报文

用于发现和建立邻居关系,通 过定期发送Hello报文来维护 邻居关系。

路由表报文

用于在OSPF区域内传递路由 信息,实现路由表的同步。

链路状态请求报文

用于请求其他路由器发送缺失 的链路状态记录,以完成链路 状态数据库的同步。

03 OSPF路由计算

OSPF路由表的生成

01

生成OSPF路由表

OSPF路由的优选原则

最短路径

01

OSPF路由器在选择最佳路径时,会优先选择路径长度最短的路

径。

稳定性

02

OSPF路由器还会考虑路径的稳定性,通常会选择经过的路由器

数量最少、网络带宽最高、负载最轻的路径。

可靠性

03

在选择路径时,OSPF路由器还会考虑路径的可靠性,优先选择

经过的路由器和链路状态更好的路径。

路由更新

当网络拓扑发生变化时,OSPF路由器会发送链路状态更 新报文,通知其他路由器网络变化情况,其他路由器会更 新自己的链路状态数据库和路由表。

OSPF协议的消息类型和交换方式

链路状态更新报文

用于同步链路状态信息,当网 络发生变化时,发送链路状态 更新报文通知其他路由器。

数据库描述报文

用于描述链路状态数据库的内 容,帮助其他路由器快速同步 链路状态数据库。

02

数据库同步

OSPF路由器通过收集网络中的链路 状 Nhomakorabea信息,构建一个链路状态数据库 ,并根据该数据库生成OSPF路由表 。

当网络发生变化时,OSPF路由器会 通过数据库同步机制,将链路状态信 息更新到其他OSPF路由器中,确保 所有路由器的链路状态数据库保持一 致。

03

路由计算

OSPF路由器根据链路状态数据库中 的信息,按照一定的算法计算出到达 各个目的网络的最佳路径,并将这些 路径添加到OSPF路由表中。

OSPF Authentication配置详解

OSPF Authentication配置详解在IOS12.0以前,如果在一个OSPF Area内任意一个接口上配置了认证,则所有area内的其它路由器的所有接口也必须配置认证。

在IOS12.0以后,允许在单独在一个接口上配置认证,与area内其它路由器无关。

命令语法:ip ospf authentication-key passwordip ospf message-digest-key key-id md5 passwordpassword:在特定接口、区域或Virtual Link上用于密码认证。

可以是1-8个字符串。

key-id:用于加密密码的密钥。

取值范围1-255。

key-id匹配检测是从小的ID到大的ID的。

大的ID被称为youngest-id。

key-id是基于接口、Virtual-link的,每个接口都有相应的一个key-id范围,相互之间key-id是分别开来的。

当ospf收到一个ospf packet时:1>检测packet中的认证类型与当前接口、链路或区域配置是否匹配。

0为无认证,1为明文认证,2为MD5认证。

2>检测packet中的密码是否匹配,如果是MD5认证则从key-id小的开始,找到一个匹配则结束。

无匹配则不能建立Adjacency关系。

链路两端必须配置相同的password和key-id。

Part I. AREA级明文认证!host r1description conn_to_r2ip add 192.168.1.1 255.255.255.0ip ospf authentication-key cisco!router ospf 100router-id 10.0.0.1net 192.168.1.0 0.0.0.255 area 0area 0 authentication!-------------------------------------------- !host r2!int s1/0description conn_to_r1ip add 192.168.1.2 255.255.255.0ip ospf authentication-key cisco!router ospf 100router-id 10.0.0.2net 192.168.1.0 0.0.0.255 area 0area 0 authentication!++++++++++++++++++++++++++++++service password-encryptionshow ip ospf neighbordebug ip ospf events++++++++++++++++++++++++++++++Part II. AREA级md5认证!host r1!int s1/0description conn_to_r2ip add 192.168.1.1 255.255.255.0ip ospf message-digest-key 1 md5 cisco!router ospf 100router-id 10.0.0.1net 192.168.1.0 0.0.0.255 area 0area 0 authentication message-digest!---------------------------------------------!int s1/0description conn_to_r1ip add 192.168.1.2 255.255.255.0ip ospf message-digest-key 1 md5 cisco!router ospf 100router-id 10.0.0.2net 192.168.1.0 0.0.0.255 area 0area 0 authentication message-digest!Part III. AREA级md5认证切换因为md5认证在收到时是从认证密码池中依次匹配密码的(密码ID从小到大),所以它可以同时配置多个密码,进而可以实现在多个密码中平滑的过度。

OSPF网络类型,DR和BDR理解

DR和BDR选举要先看优先级,再看Router-ID。如果DR失效,BDR会立即生效(BDR变成DR),不会重新选举DR,就算路由器中有优先高的,也不会立即选举。BDR变成DR后,在选举一个新的BDR,这时不会影响路由的计算。路由器接口的优先级:Router(config-if)#ip ospf priority {0 - 255}

3.OSPF的LSA类型:分为12种类型,主要学1、2、3、4、5、7等六个LSA类型。

LSA1 -- Router LSA(路由LSA)

LSA2 -- Network LSA(网络LSA)

LSA3 -- Network summary(网络汇总LSA)

LSA4 -- ASBR summary

2. 在NBMA和广播网络上需要选举DR与BDR,而在点到多点网络中没有DR与BDR。

NBMA用单播发送报文,需要手工配置邻居。点到多点采用多播方式发送报文。

OSPF,对于点对点与点对多点来说,没有必要选取DR与BDR。这时候采用组播地址224.0.0.5.

OSPF,对于NBMA与广播型网络来说,有必要选取DR与BDR。(会产生不必要的LSA通告,全网互通下产生N*(N-1)/2条),这时候DR采用组播地址224.0.0.5,接受地址224.0.0.6 BDR采用组播地址224.0.0.6,接受地址224.0.0.5 DRother之间不exchangeLSA信息,信息由DR发出。

密文认证:

r2(config)#router ospf 100

r2(config-router)#area 0 authentication message-digest

r2(config-if)#ip ospf authentication message-digest

OSPF 的四种认证方式总结

OSPF 的四种认证方式OSPF的四种认证,基于区域的认证两种:简单口令认证,MD5。

基于链路的认证有两种:简单口令认证,MD5。

简单介绍一下:基于区域的简单口令认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authenticationRouter(config)#int s1/3Router(config-if)#ip ospf authentication-key tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于区域的MD5认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authentication message-digestRouter(config)#int s1/3Router(config-if)#ip ospf message-digest-key 1 md5 tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于链路的简单口令认证:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authenticationRouter(config-if)#ip ospf authentication-key tyt这个很简单,在R3上的配置也是这样的基于链路的MD5认证的配置:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authentication message-digestRouter(config-if)#ip ospf message-digest-key 1 md5 tyt其实在认证配置方面很简单!因为文档太小的话,文库会不认上传,所以在后面加些无关紧要的东西,可以删掉!实验 1-2:在NAT中使用Access List 和Route Maps【实验目的】:在本次实验中,你需要使用网络地址转换(NAT)去允许内网路由器(PxR3 和 PxR4)从TFTP服务器下载配置文件为了完成本次实验,你需要完成下列任务:∙建立在NAT中需要使用的访问控制列表∙在NAT中使用ROUTE-MAPS执行分开的并发地址转换。

OSPF 的四种认证方式总结

OSPF 的四种认证方式OSPF的四种认证,基于区域的认证两种:简单口令认证,MD5。

基于链路的认证有两种:简单口令认证,MD5。

简单介绍一下:基于区域的简单口令认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authenticationRouter(config)#int s1/3Router(config-if)#ip ospf authentication-key tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于区域的MD5认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authentication message-digestRouter(config)#int s1/3Router(config-if)#ip ospf message-digest-key 1 md5 tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于链路的简单口令认证:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authenticationRouter(config-if)#ip ospf authentication-key tyt这个很简单,在R3上的配置也是这样的基于链路的MD5认证的配置:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authentication message-digestRouter(config-if)#ip ospf message-digest-key 1 md5 tyt其实在认证配置方面很简单!因为文档太小的话,文库会不认上传,所以在后面加些无关紧要的东西,可以删掉!实验 1-2:在NAT中使用Access List 和Route Maps【实验目的】:在本次实验中,你需要使用网络地址转换(NAT)去允许内网路由器(PxR3 和 PxR4)从TFTP服务器下载配置文件为了完成本次实验,你需要完成下列任务:•建立在NAT中需要使用的访问控制列表•在NAT中使用ROUTE-MAPS执行分开的并发地址转换。

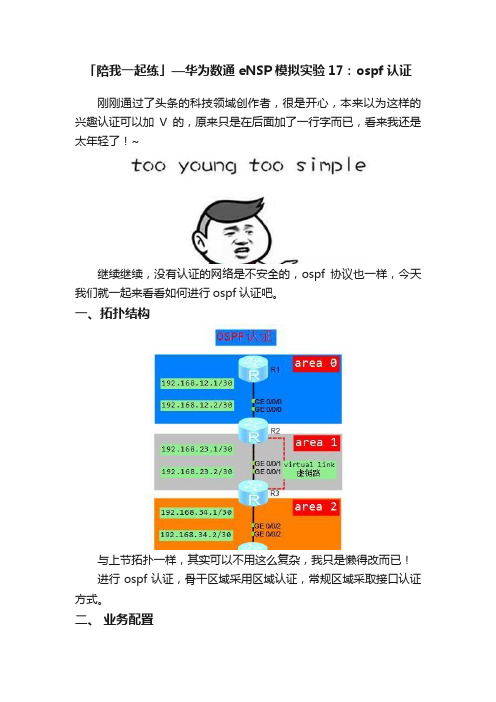

「陪我一起练」—华为数通eNSP模拟实验17:ospf认证

「陪我一起练」—华为数通eNSP模拟实验17:ospf认证刚刚通过了头条的科技领域创作者,很是开心,本来以为这样的兴趣认证可以加V的,原来只是在后面加了一行字而已,看来我还是太年轻了!~继续继续,没有认证的网络是不安全的,ospf协议也一样,今天我们就一起来看看如何进行ospf认证吧。

一、拓扑结构与上节拓扑一样,其实可以不用这么复杂,我只是懒得改而已!进行ospf认证,骨干区域采用区域认证,常规区域采取接口认证方式。

二、业务配置上节的配置保持不变,下面只帖出新增加(高亮)的认证命令。

R1路由器ospf区域(area0)认证认证方式md5,cipher为密文显示,密码为fight。

R2路由器ospf区域(area0)认证认证方式与R1路由器相同。

R2路由器ospf接口(area1)认证认证方式simple(明文),密码为addoil。

R3路由器ospf接口(area1)认证与R2路由器认证方式及密码相同。

请注意虚链路相当于是骨干区域area 0的延伸,那么骨干区域做了认证,延伸部分的虚链路也需要参与认证,R3作为虚链路的端点,同样配置区域认证。

虚链路area 0区域认证与R1和R2路由器认证方式及密码相同。

Area 2区域不做认证,R4路由器不需要配置。

以上命令即实现了ospf的认证功能。

三、配置验证配置验证也是比较简单检查相同区域内是否均配置了认证、邻居关系知否建立、是否学习到路由等。

还可以使用dis ospf brief命令,查看加密方式。

四、实验结论Ospf认证主要有两种区域认证和接口认证。

Ospf认证方式不建议采用simple(明文)方式,此方式认证密码会以明文的方式包含于ospf报文中,很不安全,推荐使用md5方式。

上图是我配置好之后做的抓包,在报文中明显能够看到认证密码为“addoil”。

而md5加密方式的密码是无法破解的。

请区分认证方式和密码显示方式是不同的概念。

一旦骨干区域(area 0)开启了区域认证,虚链路的端点设备也同样要开启area 0的区域认证,否则虚链路无法建立。

(完整word)OSPF协议详解(最终版)

OSPF协议总结(完整版)OSPF的五个包:1. Hello: 9项内容,4个必要2. DBD:数据库描述数据包(主要描述始发路由器数据库中的一些或者全部LSA 信息),主要包括接口的MTU,主从位MS,数据库描述序列号等);3. LSR:链路状态请求数据包(查看收到的LSA是否在自己的数据库,或是更新的LSA,如果是将向邻居发送请求);4. LSU :链路状态更新数据包(用于LSA的泛洪扩散和发送LSA去响应链路状态请求数据包);5. LSACK :链路状态确认数据包(用来进行LSA可靠的泛洪扩散,即对可靠包的确认)。

Hello包作用:1 .发现邻居;2. 建立邻居关系;3. 维持邻居关系;4. 选举DR,BDR5. 确保双向通信。

Hello包所包含的内容:注:1.“ * ”部分全部匹配才能建立邻居关系。

2. 邻居关系为FULL状态;而邻接关系是处于TWO-WAY状态。

Hello时间间隔:在点对点网络与广播网络中为10秒;在NBMA网络与点对多点网络中为30秒。

注:保持时间为hello时间4倍虚电路传送的LSA为DNA,时间抑制,永不老化.OSPF的组播地址:DR将使用组播地址224.0.0.5泛洪扩散更新的数据包到DRothersDRothers使用组播地址224.0.0.6发送更新数据包组播的MAC 地址分别为:0100.5E00.0005 0100.5E00.0006OSPF的包头格式:| 版本| 类型| 长度| 路由器ID | 区域ID | 验证和| 验证类型| 验证| 数据|| 1 byte | 1 | 2 | 4 | 4 | 2 | 2 | 8 | variance |OSPF 支持的验证类型:OSPF 支持明文和md5 认证,用Sniffer 抓包看到明文验证的代码是“ 1”,md5 验证的代码是“ 2”。

OSPF 支持的网络类型:1.广播2.非广播3.点对点(若MTU 不匹配将停留在EX-START 状态)4.点对多点5.虚电路(虚电路的网络类型是点对点)虚链路必须配置在ABR上,虚链路的配置使用的命令是area transit-area-id virtual-link router-id 虚链路的Metric 等同于所经过的全部链路开销之和DR /BDR 选举:1.优先级(0~255; 0 代表不参加选举;默认为1);2.比较Router-id。

OSPF三种安全认证方式

ZZ—GDUFS

ip ospf authentication-key password

(2) 指定身份验证方式,进进程:

area area-id authentication

(B) 密文 MD5 认证 (1)设置要使用的密钥 ID 和密钥,进接口:

ip ospf message-digest-key key-id md5 password

(2)声明虚链路验证方式,进进程做:

area area-id virtual-link router-id authentication

(B) 密文 MD5 认证 (1) 设置虚链路及密钥,进进程做:

area area-id virtual-link router-id message-digest-key key-id md5 password

OSPF 安全认证

(三种认证方式+简单实例)

OSPF 安全认证 2 种认证方法:明文,密文 3 种认证范围:链路认证,区域认证,虚链路认证

链路(Link)认证 区域(Area)认证 虚链路(virtual-link)认证

密钥 接口(interface) 接口(interface) 进程(router ospf process-id)

声明 接口(interface) 进程(router ospf process-id) 进程(router ospf process-id)

HCIP理论

路由部分一、OSPF理论(一)Ospf概述OSPF第一天:1、路由协议分类:根据算法分类:距离矢量:rip链路状态:ospf,isis,IGP:rip,ospf ,isis,eigrpEGP:BGP有类协议无类协议2、OSPF基本特点:cidrvlsm支持无类域间路由(CIDR)无路由自环收敛速度快使用IP组播收发协议数据(ospf 224.0.0.5/6(组播地址) rip 224.0.0.9(组播地址)520是rip的udp协议端口号)支持多条等值路由支持协议报文的认证3、Router ID:用于在自治系统中唯一标识一台运行OSPF的路由器的32位整数,每个运行OSPF的路由器都有一个Router ID。

类似于IP地址,但不等于IP4、ospf所有区域必须连接到area 0(area 0为骨干区域)5、ospf路由器类型IR:内部路由器(Internal Router):内部路由器是指所有所连接的网段都在一个区域的路由器。

属于同一个区域的IR维护相同的LSDB。

ABR:区域边界路由器(Area Border Router):区域边界路由器是指连接到多个区域的路由器。

ABR为每一个所连接的区域维护一个LSDB。

BR:骨干路由器(Backbone Router):骨干路由器是指至少有一个端口(或者虚连接)连接到骨干区域的路由器。

包括所有的ABR和所有端口都在骨干区域的路由器。

ASBR:AS边界路由器(AS Boundary Router):AS边界路由器是指和其他AS中的路由器交换路由信息的路由器,这种路由器向整个AS通告AS外部路由信息。

AS边界路由器可以是内部路由器IR,或者是ABR,可以属于骨干区域也可以不属于骨干区域。

6、router-id选举规则:a、手工进程下配置了router-id,最优b、全局下配置了router-idc、如果有多个环回口,选举地址最大的一个,如果只有一个环回口,选举唯一的环回口为router-idd、如果没有配置环回口,活动物理地址最大的一个!(二)Ospf报文和邻居邻接关系转换ospf第二天1、OSPF报文类型:hello:建立和维护邻居关系DBD:交互数据库的描述信息(LSA摘要信息)LSR(lsruquest):请求具体的LSALSU(lsupdate):回复具体LSA信息LSACK:对LSU的确认2、Hello报文Network Mask:发送Hello报文的接口的网络掩码。

OSPF 的四种认证方式总结

OSPF 的四种认证方式OSPF的四种认证,基于区域的认证两种:简单口令认证,MD5。

基于链路的认证有两种:简单口令认证,MD5。

简单介绍一下:基于区域的简单口令认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authenticationRouter(config)#int s1/3Router(config-if)#ip ospf authentication-key tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于区域的MD5认证:在R2上的配置如下:Router(config)#router ospf 100Router(config-router)#area 0 authentication message-digestRouter(config)#int s1/3Router(config-if)#ip ospf message-digest-key 1 md5 tyt在R3上的配置也是一样的,当你配置完一方时,邻居关系会断掉,另一方配置完后,邻居关系会重启,再者两边的密码一定要一样,不然不行。

基于链路的简单口令认证:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authenticationRouter(config-if)#ip ospf authentication-key tyt这个很简单,在R3上的配置也是这样的基于链路的MD5认证的配置:在R2上的配置如下:Router(config)#int s1/3Router(config-if)#ip ospf authentication message-digestRouter(config-if)#ip ospf message-digest-key 1 md5 tyt其实在认证配置方面很简单!因为文档太小的话,文库会不认上传,所以在后面加些无关紧要的东西,可以删掉!实验 1-2:在NAT中使用Access List 和Route Maps【实验目的】:在本次实验中,你需要使用网络地址转换(NAT)去允许内网路由器(PxR3 和 PxR4)从TFTP服务器下载配置文件为了完成本次实验,你需要完成下列任务:∙建立在NAT中需要使用的访问控制列表∙在NAT中使用ROUTE-MAPS执行分开的并发地址转换。

ospf路由协议包的安全认证

此 口令的长度不超过 8个字节 , 区域上各链路接 口的 口 令可取不同的内容 , 但邻居之间的口令必须相同 在链

路 接 口加 上 口令 后 ,可 用 ae atet ao ( 域 认 ra u ni t n 区 h ci 证 ) 命令 来激 活 类型 l 证 , 图 l 认 如 所示 3MD . 5密 码 认 证 对于 MD 5安 全认 证算 法 , 发送 方 利 用 类 型 2 证 , 认

维普资讯

技

术

Te hn lgy c oo

5 置 文件 中的 口令不显 示 出来 酒己

区域 1 5 区域 0 区域 2 5

1 2-0. ./ 0 7 2 12 3 l 8.. / 4 0. 1 12

、

’

以上 配置 文 件 中的 口令是显 示 出

接 收到不 真实 的路 由协议包都会对 网络造 成致命 的灾

难 , 此 , 由器 对 所 接 收 到 的 路 由 协 议 包 进 行 认 证 是 因 路 很 重 要 的 本 文将 就 Cso 由器 及 op 协 议 ( i 路 e sf 主要 考 虑到 CsoIS及此 协 议 支持 M 5认证 ) 述路 由协议 i O e D 论 包 的认 证 1协 议 包 的 认 证 选 择 .

置对 op 协 议 包 的认 证 时 , 须 在整 个 区 域 的范 同 内进 sf 必

行这 种 配置

表 1

类 型

类型 0

径 ,如在路 由器的通信 口上设 置访问列表 以及认证等:

在 网络 路 由协 c 义的运 转 过 程 中 , 由器 所接 收 到 的协 议 路 包对 于 网络 路 由的确 定非 常 重 要 。路 由器 根据 这些 协 议 包 汁算 路 由并 在路 由表 中增 加或 刷 新 相 应 的路 由 ( 果 如 路 由表 中 原 来 已存 在 此 条路 由 ,则 只须 将 接 收 时 间 刷 新, 否则就 在 路 由表 中添 加 此 路 由 ) 从 而 为网络 上府 用 ,

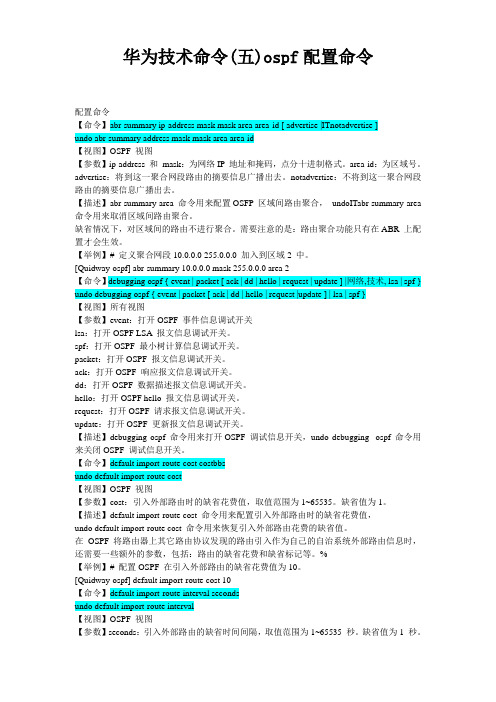

华为技术命令(五)ospf配置命令

华为技术命令(五)ospf配置命令配置命令【命令】abr-summary ip-address mask mask area area-id [ advertise |ITnotadvertise ]undo abr-summary address mask mask area area-id【视图】OSPF 视图【参数】ip-address 和mask:为网络IP 地址和掩码,点分十进制格式。

area-id:为区域号。

advertise:将到这一聚合网段路由的摘要信息广播出去。

notadvertise:不将到这一聚合网段路由的摘要信息广播出去。

【描述】abr-summary area 命令用来配置OSFP区域间路由聚合,undoITabr-summary area 命令用来取消区域间路由聚合。

缺省情况下,对区域间的路由不进行聚合。

需要注意的是:路由聚合功能只有在ABR 上配置才会生效。

【举例】# 定义聚合网段10.0.0.0 255.0.0.0 加入到区域2 中。

[Quidway-ospf] abr-summary 10.0.0.0 mask 255.0.0.0 area 2【命令】debugging ospf { event | packet [ ack | dd | hello | request | update ] |网络,技术, lsa | spf } undo debugging ospf { event | packet [ ack | dd | hello | request |update ] | lsa | spf }【视图】所有视图【参数】event:打开OSPF 事件信息调试开关lsa:打开OSPF LSA报文信息调试开关。

spf:打开OSPF 最小树计算信息调试开关。

packet:打开OSPF 报文信息调试开关。

ack:打开OSPF 响应报文信息调试开关。

dd:打开OSPF 数据描述报文信息调试开关。

OSPF邻接关系不能建立的常见问题

OSPF 邻接关系不能建立的常见原因OSPF作为一种IGP协议,由于其开放性,所有厂家的设备都支持,不像EIGRP只支持思科网络设备,而RIP作为一种比较古老的协议,由于其对网络拓扑大小支持的局限和其协议自身设计的局限性,现网中已经很少能看到其影子了。

OSPF协议被广泛应用于各种企业,集团,学校…等内部网络中,来实现内网的连通性。

由于其广泛的应用性,因此对OSPF的排错能力成了对网络工程师技能的一种体现。

OSPF协议作为一种链路状态协议,在交互数据包之前首先需要建立邻接关系。

本文就几种影响OSPF邻接关系建立的情况做一一叙述。

OSPF建立邻接关系之前首先要交互Hello报文,OSPF的Hello报文中包含很多字段,Hello 报文中的某些字段匹配后,两台路由器才能建立起OSPF邻接关系。

拓扑图:基本配置:R1:interface Loopback0ip address 11.1.1.1 255.255.255.255!interface FastEthernet0/0ip address 12.1.1.1 255.255.255.0!routerospf 110router-id 11.1.1.1network 11.1.1.1 0.0.0.0 area 0network 12.1.1.1 0.0.0.0 area 0R2:interface Loopback0ip address 22.2.2.2 255.255.255.255!interface FastEthernet0/0ip address 12.1.1.2 255.255.255.0!routerospf 110router-id 22.2.2.2network 12.1.1.2 0.0.0.0 area 0network 22.2.2.2 0.0.0.0 area 0当把直连接口no shutdown,并且宣告进OSPF进程中后,默认情况下OSPF邻接关系就能够达到Full状态。

路由学习

路由学习1.路由协议静态路由(包括默认路由),动态路由。

IGP:EGP:(BGP4,路径矢量协议距离矢量协议(听信谣言的协议),传递的是路由表。

链路状态协议(OSPF),传递的是:拓朴表。

管理距离的作用是用来决定通过多条路径学到同一个路由条目的时候,哪个协议学到的路由会被加入到路由表。

链路状态协议:传送拓扑表。

什么是Link: 我有哪一些接口起了协议及接口的相关特征。

包括IP/MASK, cost,priority.什么是State: 我的邻居都有谁同步。

不同的是路由器是所在的位置。

默认30分钟传一次。

触发更新。

2.帧中继二层SNAP:子网接入点有几条PVC,就一定有几个DLCI。

帧中继静态映射:IP地址是别人的,DLCI是自己的。

注意水平分割的问题:从一个接口学到的路由不会从该接口再学回去。

起eigrp协议实验关闭水平分割:RIP 两种方式均可。

路由器与交换机的区别:路由器有CPU ,交换机没有。

交换机无法实现路由器的NA T ,路由策略等功能。

3.EIGRPEIGRP 的三种表EIGRP 的五种表:●Hello 包 ● Update 包。

组播发送,不走TCP 。

一次只能发一个包。

一个包括多条路由条目。

需要确认。

一定时间内,对方不发确认包后,对于这些路由器,发送组播转为单播包。

●Query 包,请求包。

组播发送,也有一个转单播时间。

●回复包。

单播方式发送。

回复也需要确认。

●确认包。

EIGRP 是唯一一个支持非等价负载均衡。

EIGRP 度量值: 带宽+延迟得到, 带宽取最小,延迟累积。

算法规定:(10^7/带宽最小的+延迟的累积之和)*256。

小于1取1,大于1取整。

度量值只和去往目标的出接口有关系。

注意微秒的换算关系。

默认情况下,串口的带宽:T1.注意:接口都是自己的,IP 都是别人的。

EIGRP 的高级命令:汇总:EIGRP 汇总管理距离是5。

内部是90,外部170。

自动汇总:有类边界进行自动汇总。

OSPF动态路由协议笔记之(二):基本工作原理(下)

OSPF动态路由协议笔记之(⼆):基本⼯作原理(下)OSPF动态路由协议笔记之(⼆) : 基本原理(下) 本笔记承接上⼀节,继续对OSPF报⽂的报⽂头部和报⽂类型进⾏详尽的介绍,接着介绍OSPF建⽴邻接关系的过程(即LSDB同步的过程),最后补充上⼀节笔记中提及的DR和BDR选举的过程。

OSPF报⽂类型及作⽤ (1)OSPF协议报⽂头部 RIP路由器之间是基于UDP 520的报⽂进⾏通信,OSPF也有其规定的通信标准。

OSPF使⽤IP承载其报⽂,IP报⽂头部协议号为89。

在OSPF Packet部分,所有的OSPF报⽂均使⽤相同的OSPF报⽂头部。

报⽂头部各字段含义如下: ①Version(1个字节):版本。

对于当前所使⽤的OSPFv2,该字段的值为2。

② Type(1个字节):类型。

OSPF报⽂类型。

其值分别代表以下⼏种报⽂类型: l 1:Hello报⽂; l 2:DD报⽂; l 3:LSR报⽂; l 4:LSU报⽂; l 5:LSAck报⽂。

③Packet length(2个字节):数据包长度。

表⽰整个OSPF报⽂的长度,单位是字节。

④Router ID(4个字节):发送该报⽂的路由器标识。

表⽰⽣成此报⽂的路由器的Router ID。

⑤ Area ID(4个字节):发送该报⽂的所属区域。

表⽰此报⽂需要被通告到的区域。

⑥Checksum(2个字节):校验和。

⽤于校验报⽂的完整性,其校验的范围是整个OSPF报⽂,包括OSPF报⽂头部。

⑦Auth Type(2个字节):验证类型。

为0时表⽰不认证;为1时表⽰简单的明⽂密码认证;为2时表⽰加密(MD5)认证。

⑧Authentication(8个字节):鉴定字段。

认证所需的信息,该字段的内容随AuType(验证类型)的值不同⽽不同。

当验证类型为0时未作定义;类型为1时此字段为密码信息;类型为2时此字段包括Key ID、MD5验证数据长度和序列号的信息,MD5验证数据添加在OSPF报⽂后⾯,不包含在Authenticaiton字段中。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

R1

Router>en

Router#conf t

Router(config)#int loo 0

Router(config-if)#ip add 1.1.1.1 255.255.255.0 Router(config-if)#exi

Router(config)#int f 0/0

Router(config-if)#ip add 192.168.1.1 255.255.255.0 Router(config-if)#no shu

Router(config-if)#exi

Router(config)#router ospf 1

Router(config-router)#net 1.1.1.0 0.0.0.255 area 0 Router(config-router)#net 192.168.1.0 0.0.0.255 area 0 Router(config)#int f 0/0

Router(config-if)#ip ospf authentication

Router(config-if)#ip ospf authentication-key cisco

Router(config-if)#exi

R2

Router>

Router>en

Router#conf t

Router(config)#int loo 0

Router(config-if)#ip add 2.2.2.2 255.255.255.0 Router(config-if)#exi

Router(config)#int f1/0

Router(config-if)#ip add 192.168.2.1 255.255.255.0 Router(config-if)#no shu

Router(config-if)#exi

Router(config)#int f0/0

Router(config-if)#ip add 192.168.1.2 255.255.255.0 Router(config-if)#no shu

Router(config-if)#exi

Router(config)#router ospf 1

Router(config-router)#net 2.2.2.0 0.0.0.255 area 0 Router(config-router)#net 192.168.1.0 0.0.0.255 area 0 Router(config-router)#net 192.168.2.0 0.0.0.255 area 0 Router(config-router)#exi

Router(config)#int f 0/0

Router(config-if)#ip ospf authentication

Router(config-if)#ip ospf authentication-key cisco Router(config-if)#exi

Router(config)#int f1/0

Router(config-if)#ip ospf auth me

Router(config-if)#ip ospf message-digest-key 1 md5 ff Router(config-if)#exi

Router(config)#exi

R3

Router>en

Router#conf t

Router(config)#int loo 0

Router(config-if)#ip add 2.2.2.2 255.255.255.0 Router(config-if)#exi

Router(config)#int f 0/0

Router(config-if)#ip add 192.168.2.2 255.255.255.0 Router(config-if)#no shu

Router(config-if)#exi

Router(config)#router ospf 1

Router(config-router)#net 2.2.2.0 0.0.0.255 area 0 Router(config-router)#net 192.168.2.0 0.0.0.255 area 0 Router(config)#int f 0/0

Router(config-if)#ip ospf auth me

Router(config-if)#ip ospf message-digest-key 1 md5 ff Router(config-if)#exi。