(整理)GRE、P、L2TP隧道协议.

VPN之GRE隧道协议案例配置

VPN 虚拟专用网,全称:Virtual Private Network 是一种基于公共数据网的服务,它主要依赖ISP,在公共网络中建立虚拟专用通信网络。

隧道技术:在VPN中广泛使用了隧道技术,隧道是一种封装技术,它是利用一种网络协议来传输另一种网络协议。

即利用一种网络协议,将其它的一些协议产生的数据报文封装在自己的报文中,而后在网络中传输,它的通信只是一个虚拟的连接。

隧道是通过隧道协议来实现,隧道协议包括:第二层隧道协议(PPTP、L2TP)和第三层隧道协议(GRE、IPsec),下面主要讲解第三层隧道协议:GREGRE隧道协议GRE 通用路由封装协议,英文名称:Generic Routing Encapsulation 它实际上是一种封装协议,提供了将一种协议的报文封装在另一种协议报文中的机制,使报文能够在异种网络中传输,异种报文传输的通道称为tunnel(隧道)GRE数据包的格式是乘客协议、封装协议与运输协议3部分组成1.乘客协议:用户要传输的数据,这是真正用户要传输的数据,可以是IP或IPX等2.封装协议:用于建立、保持、拆卸隧道的协议,比如GRE、IPSEC,它把乘客协议报文进行“包装”,加上一个GRE头部,然后再把封装好的原始报文和GRE头部,放在IP 地方的“数据区”,由IP进行传输。

3.运输协议:主要是指乘客协议被封装协议封装之后要发送出去应用的协议,现在我们主要使用的是IP协议。

如果使用我们平时发信来比喻的话,乘客协议就是我们写的信的内容(不同的协议就等于是不同的语言),而封装协议就是指信封,它对信件进行封装,而运输协议就是我们用哪种方式(协议)把信送出去。

示例:gre在中小企业中的应用拓扑图现在我们的要求就是让北京总公司与上海分公司通过广域网之后,两边内网能够相互通信,由于是实验环境,我们使用一个三层交换机来模拟广域网,为了保证其安全性,使用两个H3C的防火墙来做GRE接入第二阶段:配置广域网通信1.配置广域网<Quidway>systemEnter system view, return to user view with Ctrl+Z.[Quidway]vlan 10 //创建vlan10[Quidway-vlan10]port eth0/1 //将1端口加入vlan[Quidway-vlan10]vlan 20 //创建vlan20[Quidway-vlan20]port eth0/2 //将端口2加入[Quidway-vlan20]int vlan 10[Quidway-Vlan-interface10]ip add 61.130.131.1 255.255.255.0 //配置vlan ip [Quidway-Vlan-interface10]int vlan 20[Quidway-Vlan-interface20]ip add 61.130.130.1 255.255.255.0 //配置vlan ip2.北京总公司防火墙配置<H3C>system[H3C]int eth0/0[H3C-Ethernet0/0]ip add 192.168.1.1 24 //配置内网网关[H3C-Ethernet0/0]int eth0/4[H3C-Ethernet0/4]ip add 61.130.131.2 24 //配置外网ip[H3C]firewall zone untrust[H3C-zone-untrust]add int eth0/4 //将eth0/4加入untrust区域[H3C-zone-untrust][H3C]ip route-static 0.0.0.0 0 61.130.131.1 //配置静态路由3.上海分公司防火墙配置<H3C>systemSystem View: return to User View with Ctrl+Z.[H3C]int eth0/0[H3C-Ethernet0/0]ip add 192.168.2.1 24 //内网网关[H3C-Ethernet0/0]int eth0/4[H3C-Ethernet0/4]ip add 61.130.130.2 24 //外网IP[H3C]firewall zone untrust[H3C-zone-untrust]add int eth0/4 //将eth0/4加入untrust区域[H3C]ip route-static 0.0.0.0 0 61.130.130.1 //配置静态路由4.测试使用北京防火墙ping上海防火墙端口ip[H3C]ping 61.130.130.2PING 61.130.130.2: 56 data bytes, press CTRL_C to breakReply from 61.130.130.2: bytes=56 Sequence=1 ttl=254 time=19 msReply from 61.130.130.2: bytes=56 Sequence=2 ttl=254 time=6 msReply from 61.130.130.2: bytes=56 Sequence=3 ttl=254 time=5 msReply from 61.130.130.2: bytes=56 Sequence=4 ttl=254 time=5 msReply from 61.130.130.2: bytes=56 Sequence=5 ttl=254 time=6 ms--- 61.130.130.2 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 5/8/19 ms第二阶段:隧道配置1. 北京总公司防火墙配置[H3C]int Tunnel 10 //创建隧道10[H3C-Tunnel10]tunnel-protocol gre //gre封装协议[H3C-Tunnel10]source 61.130.131.2 //源ip(外网合法ip)[H3C-Tunnel10]destination 61.130.130.2 //目的ip(对端合法ip)[H3C-Tunnel10]ip add 192.168.4.1 24 //隧道ip[H3C-Tunnel10]quit[H3C]ip route-static 192.168.2.0 255.255.255.0 Tunnel 10 //静态路由,指出到达192.168.2.0网段的路由进入tunnel 10进行传输[H3C]firewall zone untrust[H3C-zone-untrust]add int Tunnel 10 //把隧道加入非安全区域2. 上海总公司防火墙配置[H3C]int Tunnel 20[H3C-Tunnel20]tunnel-protocol gre[H3C-Tunnel20]source 61.130.130.2[H3C-Tunnel20]destination 61.130.131.2[H3C-Tunnel20]ip add 192.168.4.2 24[H3C-Tunnel20]quit[H3C]ip route-static 192.168.1.0 255.255.255.0 Tunnel 20[H3C]firewall zone untrust[H3C-zone-untrust]add interface Tunnel 203.测试使用北京总公司一个主机ping上海分公司的网关C:Documents and SettingsAdministrator>ping 192.168.2.1Pinging 192.168.2.1 with 32 bytes of data:Reply from 192.168.2.1: bytes=32 time=8ms TTL=254Reply from 192.168.2.1: bytes=32 time=5ms TTL=254Reply from 192.168.2.1: bytes=32 time=4ms TTL=254Reply from 192.168.2.1: bytes=32 time=4ms TTL=254Ping statistics for 192.168.2.1:Packets: Sent = 4, Received = 4, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 4ms, Maximum = 8ms, Average = 5ms。

gre隧道协议

GRE隧道协议GRE(Generic Routing Encapsulation,通用路由封装)是一种常用的隧道协议,它可以在Internet Protocol(IP)网络上封装其他协议的数据包,以实现数据包的路由和传输。

本文将介绍GRE隧道协议的基本原理、使用场景以及配置方法。

1. GRE隧道协议的基本原理GRE隧道协议是一种将其他协议的数据包封装在IP数据包中进行传输的技术。

它可以在源主机和目的主机之间创建一条逻辑连接,通过该连接传输封装后的数据包。

GRE隧道协议的基本原理如下:•GRE隧道协议使用封装(encapsulation)和解封装(decapsulation)的方式实现数据包的传输。

在源主机上,GRE隧道协议将要传输的数据包封装在一个GRE数据包中,并添加相应的头部信息。

然后,该GRE数据包会被封装在一个IP数据包中进行传输。

在目的主机上,GRE数据包会被解封装,恢复成原始的数据包,并将其传递给目标协议栈进行处理。

•GRE隧道协议的封装过程是通过在原始数据包前添加GRE头部信息实现的。

GRE头部包含了一系列字段,用于指示封装数据包的协议类型、源地址、目的地址等信息。

这些字段可以帮助目的主机正确地解封装数据包,并将其交给相应的协议栈进行处理。

•GRE隧道协议可以在IP网络上建立逻辑连接,使得源主机和目的主机之间可以进行数据包的传输。

这条逻辑连接可以是点对点的,也可以是多对多的。

在点对点连接中,只有两个主机之间的数据包可以通过GRE隧道进行传输。

而在多对多连接中,多个主机之间的数据包可以通过GRE隧道进行传输。

2. GRE隧道协议的使用场景GRE隧道协议在计算机网络中有着广泛的应用场景。

下面介绍几个常见的使用场景:•远程访问:GRE隧道协议可以用于远程访问,通过在公共网络上建立隧道连接,使得远程用户可以安全地访问内部网络资源。

远程用户的数据包会经过GRE隧道进行封装和传输,然后在目的网络上解封装,达到远程访问的目的。

IPsec,L2TP,GRE,N2N多种加密隧道内网架设保护IoT设备

每次将设备连接到互联网时,无论是汽车,安全摄像头还是简单的笔记本电脑,都会出现过多的安全问题。

连接的设备可以在办公室,家里或两者中使用,但总是存在公司或个人信息落入坏人手中的风险。

物联网(IoT)设备容易受到有针对性的攻击,这对企业和人员非常不利。

在本文中,在回顾了物联网网络的一些常见安全威胁之后,我将向您展示如何使用加密隧道内网架设(虚拟专用网络)保护物联网设备,以缓解这些网络安全风险。

主要物联网网络安全问题使用物联网设备所固有的安全风险非常惊人,“物联网安全”一词甚至被称为矛盾。

由于该技术仍处于“创建阶段”,因此开发人员无法遵循标准控制或协议。

更重要的是,最终用户通常没有配备有效降低风险的工具或知识。

根据赛门铁克2018年的一项研究,2016年至2017年间,物联网攻击数量增加了600%。

攻击涉及各种动机,包括竞争,报复,表演,抗议或敲诈勒索。

以下是一些加密隧道内网架设可能能够防御的物联网网络上比较常见的攻击:1.僵尸网络物联网设备是僵尸网络的主要目标。

僵尸网络是一系列由互联网连接的设备 - 由黑客捆绑在一起 - 可以执行大规模攻击,例如大规模的分布式拒绝服务(DDoS)攻击。

在攻击者通过互联网发送命令之前,僵尸网络恶意软件可能处于休眠状态,并且由于物联网设备通常没有防病毒保护层,因此很难检测和删除。

一个主要问题是,与PC和智能手机相比,许多物联网设备相对简单,因此复杂的安全架构通常不是设备制造商的选择。

DDoS攻击通常涉及通过用流量轰炸网络来溢出网络。

2016年,当域名系统提供商Dyn受到攻击时,发生了一场引人注目的物联网DDoS攻击。

该攻击涉及多达100,000个感染Mirai恶意软件的IoT设备。

这些形成了僵尸网络,用于削弱公司的服务。

“ Satori僵尸网络”是最近针对物联网网络的另一个高调的DDoS式僵尸网络攻击。

(据称)主要肇事者最近因为向媒体吹嘘而被捕。

2.中间人(MITM)攻击MITM攻击的基础在于未经授权的第三方设法拦截通信并访问河流中的渔民等信息。

隧道公网覆盖解决方案

隧道公网覆盖解决方案隧道协议选择是隧道公网覆盖解决方案的第一步。

常用的隧道协议有IPSec、GRE、L2TP等。

IPSec是一种广泛应用的隧道协议,它提供了强大的加密和认证功能,可以保证数据的机密性和完整性。

GRE是一种基于IP 隧道的协议,可以在IPv4和IPv6之间传输数据,具有较高的可伸缩性。

L2TP是一种基于PPP和IP隧道的协议,支持跨网段传输,适用于企业内部或不同地域之间的隧道连接。

选择合适的隧道协议需要考虑网络规模、安全性要求、性能等因素。

隧道设备选择是隧道公网覆盖解决方案的关键环节。

常见的隧道设备包括路由器、防火墙、VPN网关等。

路由器是网络中的核心设备,可以实现隧道连接的转发和控制功能。

防火墙可以对隧道传输进行过滤和安全监控,增强系统的安全性。

VPN网关是一种专门用于隧道连接的设备,可以提供高性能的数据传输和安全保证。

在选择隧道设备时,需要考虑设备的性能、可靠性、管理功能以及对应的技术支持与服务。

隧道配置与管理是隧道公网覆盖解决方案的核心内容。

隧道配置包括隧道的建立、参数的设置、安全策略的配置等。

在建立隧道时,需要确定隧道的两端地址、加密算法、密钥协商方式等参数。

在设置安全策略时,需要定义允许通过隧道的内网地址范围、限制隧道流量的带宽、设置访问控制列表等。

隧道管理包括对隧道的监控、故障诊断和性能优化等。

通过对隧道设备和隧道流量的监控,可以及时发现和解决问题,确保隧道公网覆盖的稳定性和可靠性。

隧道公网覆盖解决方案还需要考虑网络拓扑结构和路由配置。

网络拓扑结构包括星型、环形、全网状等,不同的拓扑结构对隧道公网覆盖的性能和可靠性有不同的影响。

路由配置则涉及到隧道设备之间的路由表设置,以实现数据包的正确转发。

此外,隧道公网覆盖解决方案还需要考虑网络安全。

在建立隧道连接之前,需要进行密钥协商和身份认证,以确保数据传输的安全性。

同时,还需要对隧道设备和隧道流量进行监控和管理,及时发现和防止安全威胁。

L2TP,GRE二三层隧道协议解说

L2TP,GRE二三层隧道协议解说

二三层隧道协议

一直知道L2TP是第二层隧道协议,GRE是第三层隧道协议,可是一直不是太明白,今天总结一下自己理解的。

L2TP是用于三层网络上承载二层协议报文的隧道协议,是用于在三层网络上跑PPP 的。

GRE是通用路由封装协议,内部能封装二层,三层,MPLS……它能封装的报文类型很多,但一般都用于封装三层报文,所以也有叫三层隧道协议的,但这个说法也不严谨。

例如:GRE能封装MPLS,ISIS 等,这些都不是三层报文。

Gre over ipsec就是通过GRE将广播,组播,非IP报文通过GRE 封装变成单播IP报文,然后再用IPSEC封装加密,IPSEC是个标准的三层隧道协议,它只能承载单播IP报文。

L2TP,GRE二三层隧道协议解说

二三层隧道协议

一直知道L2TP是第二层隧道协议,GRE是第三层隧道协议,可是一直不是太明白,今天总结一下自己理解的。

L2TP是用于三层网络上承载二层协议报文的隧道协议,是用于在三层网络上跑PPP 的。

GRE是通用路由封装协议,内部能封装二层,三层,MPLS……它能封装的报文类型很多,但一般都用于封装三层报文,所以也有叫三层隧道协议的,但这个说法也不严谨。

例如:GRE能封装MPLS,ISIS等,这些都不是三层报文。

Gre over ipsec就是通过GRE将广播,组播,非IP报文通过GRE封装变成单播IP报文,然后再用IPSEC封装加密,IPSEC是个标准的三层隧道协议,它只能承载单播IP报文。

(整理)第二层隧道协议L2TP技术

第二层隧道协议L2TP技术1、概述 (overview)隧道技术是建立安全VPN的基本技术之一,类似于点对点连接技术,在公用网建立一条数据遂道,让数据包通过这条隧道传输。

隧道是由隧道协议形成的,分为第二、三层隧道协议。

第二层隧道协议有L2F、PPTP和L2TP等,是先把各种网络协议封装到PPP中,再把整个数据包装入隧道协议中。

这种双层封装方法形成的数据包靠第二层协议进行传输。

第三层隧道协议有GRE、IPSEC等。

第二层隧道协议和第三层隧道协议的本质区别在于在隧道内用户的数据包是被封装在哪种数据包中进行传输的。

L2TP隧道协议是典型的被动式隧道协议,它结合了L2F和PPTP的优点,可以让用户从客户端或访问服务器端发起VPN连接。

L2TP是把链路层PPP帧封装在公共网络设施如IP、ATM、帧中继中进行隧道传输的封装协议L2TP主要由LAC(L2TP Access Concentrator) 和LNS(L2TP Network Server) 构成,LAC支持客户端的L2TP,用于发起呼叫、接收呼叫和建立隧道;LNS是所有隧道的终点,LNS 终止所有的PPP流。

在传统的PPP连接中,用户拨号连接的终点是LAC,L2TP使得PPP协议的终点延伸到LNS。

L2TP的好处在于支持多种协议,用户可以保留原有的IPX、Appletalk等协议或公司原有的IP地址。

L2TP还解决了多个PPP链路的捆绑问题,PPP链路捆绑要求其成员均指向同一个NAS(Network Access Server),L2TP可以使物理上连接到不同NAS的PPP链路,在逻辑上的终结点为同一个物理设备。

L2TP还支持信道认证,并提供了差错和流量控制。

L2TP利用IPsec协议(加密/解密协议)增强了安全性,支持数据包的认证、加密和密钥管理。

L2TP/IPSec因此能为远程VPN用户提供设计精巧并有互操作性的安全隧道连接。

2、 L2TP技术的网络拓扑结构(l2tp technology topology)该网络结构中将IPSec SGW(安全网关)和LNS合并成一个系统,即安全远程访问服务器SRAS(Secure Remote Access Server)。

网络安全协议知识点整理

1.与VPN相关的协议有哪些?PPTP、IPSec、SSL。

2.传输层安全协议:SSL TLS,协议位置在应用层下传输层上,传输层要求是TCP(连接型传输层)不能UDP,3.二层隧道协议有哪些?PPTP:以PPP(点对点协议)为基础;只支持在IP网络内使用;只能在两端点间建立单一隧道。

L2TP:可以支持多种传输协议,如IP,A TM,帧中继。

L2F:L2TP协议支持IP、X.25、帧中继或ATM等作为传输协议。

但目前仅定义了基于IP网络的L2TP。

L2TP支持在两端点间使用多隧道。

建立在点对点协议PPP的基础上形成的数据包依靠第二层(数据链路层)协议进行传输。

(网络隧道技术的定义:利用一种网络协议来传输另一种网络协议。

隧道技术解决了专网与公网的兼容问题。

)3. 三层隧道协议有哪些?GRE:通用路由封装协议。

IPsec:包含两个安全协议(AH、ESP)和一个密钥管理协议(IKE)。

是把各种网络协议直接装入隧道协议中,形成的数据包依靠第三层(网络层)协议进行传输,在可扩充性、安全性、可靠性方面优于第二层隧道协议。

4. 与电子邮件相关的协议有哪些?SMTP、POP3、IMAP4、RFC822、MIME、PEM、PGP、S/MIME。

完整性:保障传送过程中数据包不被篡改:mac方法或数字签名使用MAC方法实现完整性保护的协议有哪些?IPSEC(AH和ESP都有认证)、SSL、SNMP使用数字签名方法实现完整性保护的协议有哪些?S/MIME、PGP(2都是签名映像)、SET第一章基础知识部分:TCP/IP协议主要协议及缺陷分析ISO/OSI参考模型:应用层、表示层、会话层、传输层、网络层、数据链路层、物理层。

TCP/IP模型:应用层(应用程序)、传输层(TCP、UDP),网络层(ICMP、IP、IGMP),链路层(ARP、RARP)。

一、链路层协议1. ARP地址转换协议:将IP地址转换为硬件MAC地址,与IP协议配合使用。

gre协议的乘客协议是

竭诚为您提供优质文档/双击可除gre协议的乘客协议是篇一:gRe、pptp、l2tp(l2)隧道协议隧道技术是Vpn的基本技术类似于点对点连接技术,它在公用网建立一条数据通道(隧道),让数据包通过这条隧道传输。

隧道是由隧道协议形成的,分为第二、三层隧道协议。

第二层隧道协议是先把各种网络协议封装到ppp中,再把整个数据包装入隧道协议中。

这种双层封装方法形成的数据包靠第二层协议进行传输。

第二层隧道协议有l2F、pptp、l2tp等。

l2tp协议是目前ietF的标准,由ietF融合pptp 与l2F而形成。

第三层隧道协议是把各种网络协议直接装入隧道协议中,形成的数据包依靠第三层协议进行传输。

第三层隧道协议有Vtp、ipsec等。

ipsec(ipsecurity)是由一组RFc文档组成,定义了一个系统来提供安全协议选择、安全算法,确定服务所使用密钥等服务,从而在ip层提供安全保障。

gRe、pptp、l2tp隧道协议在ipsec和multiprotocollabelswitching(mpls)Vpn出现前,gRe被用来提供internet上的Vpn功能。

gRe将用户数据包封装到携带数据包中。

因为支持多种协议,多播,点到点或点到多点协议,如今,gRe仍然被使用。

在gRe隧道中,路由器会在封装数据包的ip头部指定要携带的协议,并建立到对端路由器的虚拟点对点连接passenger:要封装的乘客协议(ipx,appletalk,ip,ipsec,dVmRp,etc.).carrier:封装passengerprotocol的gRe协议,插入到transport和passenger包头之间,在gRe包头中定义了传输的协议transport:ip协议携带了封装的passengerprotocol.这个传输协议通常实施在点对点的gRe连接中(gRe是无连接的).gRe的特点:gRe是一个标准协议支持多种协议和多播能够用来创建弹性的Vpn支持多点隧道能够实施qosgRe的缺点:缺乏加密机制没有标准的控制协议来保持gRe隧道(通常使用协议和keepalive)隧道很消耗cpu出现问题要进行debug很困难mtu和ip分片是一个问题配置:这里配置对端的ip地址和tunnelid(tunnelkey2323)来进行简单的认证。

GRE隧道技术

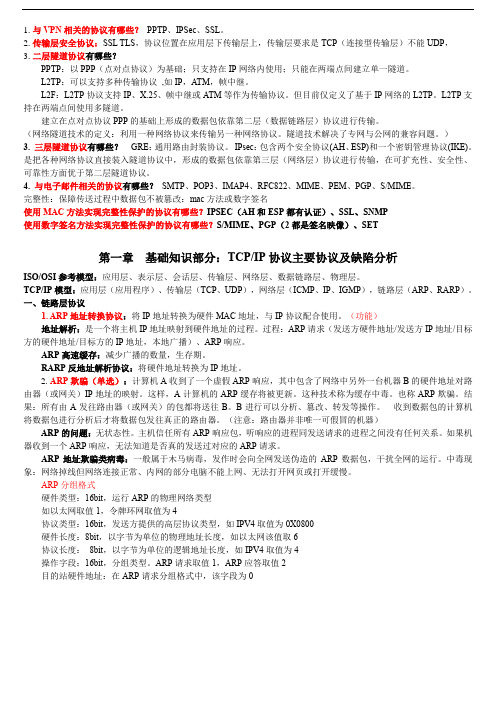

Keywords 关键词:VPN GRE 隧道PDSN WAPGWAbstract 摘要:在传统的VPN组网场合中,GRE隧道技术得到了广泛的应用。

本文介绍了GRE基本原理以及GRE的应用等,可供使用GRE技术的人员参考。

List of abbreviations 缩略语清单:一、概述在传统的VPN 组网场合中,GRE 隧道技术得到了广泛的应用。

本文介绍了GRE 基本原理以及GRE 的应用等,可供使用GRE 技术的人员参考。

二、VPN 简介VPN(Virtual Private Network,虚拟专用网)是一种基于公共数据网的服务,它依靠ISP (Internet Service Provider)和NSP(Network Service Provider),在公共网络中建立虚拟专用通信网络。

VPN 可以极大地降低用户的费用,并且提供比传统专线方式更强的安全性和可靠性。

1. 隧道技术在VPN 中广泛使用了各种各样的隧道技术,有二层隧道技术,也有三层隧道技术。

那么,什么是隧道呢?隧道是一种封装技术,它利用一种网络协议来传输另一种网络协议,即利用一种网络传输协议,将其他协议产生的数据报文封装在它自己的报文中,然后在网络中传输。

实际上隧道可以看作一个虚拟的点到点连接。

例如,GRE 隧道仅支持点到点的业务接入。

隧道技术简单地说就是:原始报文在A 地进行封装,到达B 地后把封装去掉,还原成原始报文,这样就形成了一条由A 到B 的通信隧道。

隧道技术就是指包括数据封装、传输和解封装在内的全过程。

隧道是通过隧道协议实现的,隧道协议规定了隧道的建立,维护和删除规则,以及怎样将原始数据封装在隧道中进行传输。

2. 隧道协议分类隧道协议可分为:(1)第二层隧道协议,如PPTP、L2TP(2)第三层隧道协议,如GRE、IPsec三、GRE 简介GRE(Generic Routing Encapsulation,通用路由封装协议)是由Cisco 和Net Smiths 公司于1994 年提交给IETF,标号为RFC 1701、RFC 1702。

关于PPP、PPOE、PPTP、L2TP、隧道技术的整理

关于PPP、PPOE、PPTP、L2TP、隧道技术的整理1、PPP(Point to Point Protoco点到点协议)是为在同等单元之间传输数据包这样的简单链路设计的链路层协议。

这种链路提供全双工操作,并按照顺序传递数据包。

设计目的主要是用来通过拨号或专线方式建立点对点连接发送数据,使其成为各种主机、网桥和路由器之间简单连接的一种共通的解决方案。

点对点协议(PPP)为在点对点连接上传输多协议数据包提供了一个标准方法。

PPP 最初设计是为两个对等节点之间的IP 流量传输提供一种封装协议。

在TCP-IP 协议集中它是一种用来同步调制连接的数据链路层协议(OSI 模式中的第二层),替代了原来非标准的第二层协议,即SLIP(Serial Line Internet Protocol,串行线路网际协议)。

除了IP 以外PPP 还可以携带其它协议,包括DECnet和Novell的Internet 网包交换(IPX)。

功能(1)PPP具有动态分配IP地址的能力,允许在连接时刻协商IP地址;(2)PPP支持多种网络协议,比如TCP/IP、NetBEUI、NWLINK等;(3)PPP具有错误检测以及纠错能力,支持数据压缩;(4)PPP具有身份验证功能。

(5)PPP可以用于多种类型的物理介质上,包括串口线、电话线、移动电话和光纤(例如SDH),PPP也用于Internet接入。

和HDLC最主要的区别PPP是面向字符的,HDLC是面向位的。

2、PPPoE(英语:Point-to-Point Protocol over Ethernet),以太网上的点对点协议,PPPOE 协议提供了在广播式的网络(如以太网)中多台主机连接到远端的访问集中器(我们把目前能完成上述功能的设备称为宽带接入服务器)上的一种标准。

在这种网络模型中,我们不难看出所有用户的主机都需要能独立的初始化自己的PPP协议栈,而且通过PPP协议本身所具有的一些特点,能实现在广播式网络上对用户进行计费和管理。

GRE、PPTP、L2TP(L2)隧道协议

隧道技术是VPN的基本技术类似于点对点连接技术,它在公用网建立一条数据通道(隧道),让数据包通过这条隧道传输。

隧道是由隧道协议形成的,分为第二、三层隧道协议。

第二层隧道协议是先把各种网络协议封装到PPP中,再把整个数据包装入隧道协议中。

这种双层封装方法形成的数据包靠第二层协议进行传输。

第二层隧道协议有L2F、PPTP、L2TP等。

L2TP协议是目前IETF的标准,由IETF融合PPTP与L2F而形成。

第三层隧道协议是把各种网络协议直接装入隧道协议中,形成的数据包依靠第三层协议进行传输。

第三层隧道协议有VTP、IPSec等。

IPSec(IP Security)是由一组RFC文档组成,定义了一个系统来提供安全协议选择、安全算法,确定服务所使用密钥等服务,从而在IP层提供安全保障。

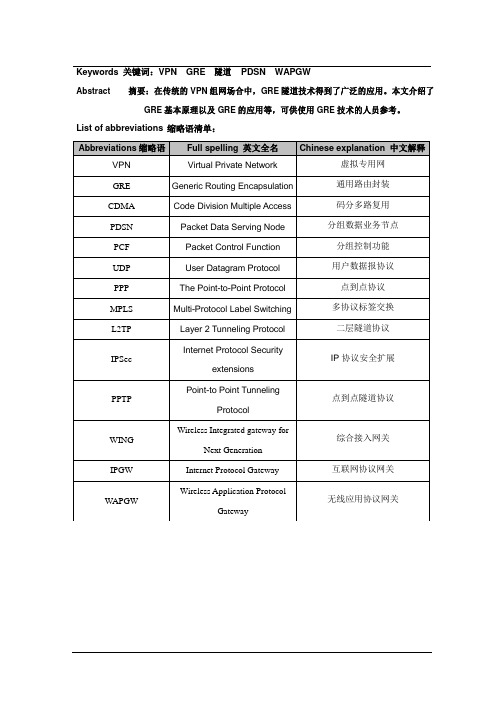

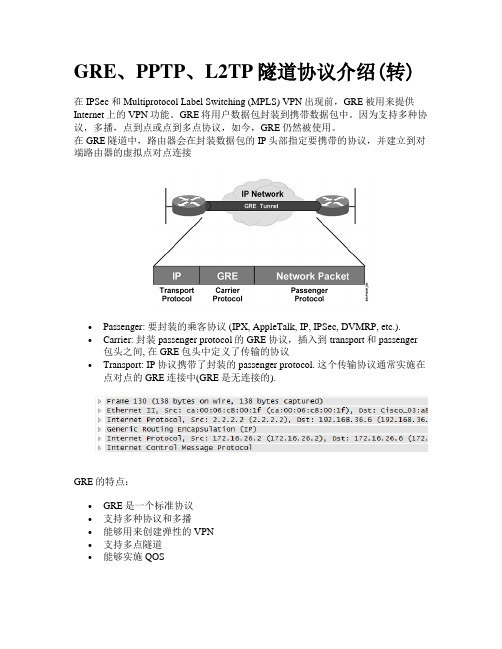

GRE、PPTP、L2TP隧道协议在IPSec 和Multiprotocol Label Switching (MPLS) VPN出现前,GRE被用来提供Internet上的VPN功能。

GRE将用户数据包封装到携带数据包中。

因为支持多种协议,多播,点到点或点到多点协议,如今,GRE仍然被使用。

在GRE隧道中,路由器会在封装数据包的IP头部指定要携带的协议,并建立到对端路由器的虚拟点对点连接∙Passenger: 要封装的乘客协议 (IPX, AppleTalk, IP, IPSec, DVMRP, etc.).∙Carrier: 封装passenger protocol的GRE协议,插入到transport和passenger 包头之间, 在GRE包头中定义了传输的协议∙Transport: IP协议携带了封装的passenger protocol. 这个传输协议通常实施在点对点的GRE连接中(GRE是无连接的).GRE的特点:∙GRE是一个标准协议∙支持多种协议和多播∙能够用来创建弹性的VPN∙支持多点隧道∙能够实施QOSGRE的缺点:∙缺乏加密机制∙没有标准的控制协议来保持GRE隧道(通常使用协议和keepalive)∙隧道很消耗CPU∙出现问题要进行DEBUG很困难∙MTU和IP分片是一个问题配置:这里配置对端的IP地址和tunnel ID (tunnel key 2323)来进行简单的认证。

二层和三层隧道协议

二层和三层隧道协议隧道协议的类型随着VPN技术的不断发展和在企业中的广泛应用,隧道技术也在不断的得到了完善,目前较为成熟的隧道技术主要有以下几各种。

(1)IP网络上的SNA隧道技术当系统网络结构(System Network Architecture)的数据流通过企业IP网络传送时,SNA数据包将被封装在UDP和IP协议包头中。

(2)IP网络上的Novell NetWare 隧道技术当一个IPX数据包被发送到NetWare服务器或IPX路由器时,服务器或路由器用UDP和IP包头将其重新封装打包后再通过IP网络发送。

另一端的IP-TO-IPX路由器在去除UDP和IP包头之后,把数据包转发到IPX目的地。

(3)点对点隧道协议(PPTP)PPTP协议允许对IP、IPX或NetBEUI数据流进行加密,然后封装在IP包头中通过企业IP网络或公共互联网络发送。

(4)第2层隧道协议(L2TP)L2TP协议允许对IP、IPX、或NetBEUI数据流进行加密,然后通过支持点对点的数据包传递的任意网络发送,如IP、X.25、帧中继或ATM等。

(5)安全IP(IPSec)隧道模式IPSec隧道模式允许对IP数据进行加密,然后封装在IP包头中通过企业IP网络或公共互联网络(如因特网)发送。

为创建隧道,隧道的客户机和服务器双方必须使用相同的网络隧道协议。

目前能够应用在虚拟专用网中的隧道协议比较多,但根据开放系统互联(OSI)的参考模型,可以分为二层隧道协议和三层隧道协议两种类型。

其中第二层协议对应OSI模型中的数据链路层,它使用帧作为数据的交换单位,也就是说将数据封装在点对点协议(PPP)帧中,通过互联网发送。

而第三层隧道协议对应OSI模型中的网络层,1 二层隧道协议用于传输二层网络协议的隧道协议称为二层隧道协议,目前,这种二层隧道协议主要有以下3种。

PPTP协议:PPTP(Point to Point Tunneling Protocol,点对点隧道协议)协议是一种点对点的隧道协议,得到了Microsoft、Ascend、3COM等公司支持的,如Windows NT 4.0以上版本的Microsoft操作系统中都增加了对该协议的支持。

GRE、PPTP、L2TP隧道协议对比介绍

GRE、PPTP、L2TP隧道协议介绍(转)在IPSec 和Multiprotocol Label Switching (MPLS) VPN出现前,GRE被用来提供Internet上的VPN功能。

GRE将用户数据包封装到携带数据包中。

因为支持多种协议,多播,点到点或点到多点协议,如今,GRE仍然被使用。

在GRE隧道中,路由器会在封装数据包的IP头部指定要携带的协议,并建立到对端路由器的虚拟点对点连接∙Passenger: 要封装的乘客协议 (IPX, AppleTalk, IP, IPSec, DVMRP, etc.).∙Carrier: 封装passenger protocol的GRE协议,插入到transport和passenger 包头之间, 在GRE包头中定义了传输的协议∙Transport: IP协议携带了封装的passenger protocol. 这个传输协议通常实施在点对点的GRE连接中(GRE是无连接的).GRE的特点:∙GRE是一个标准协议∙支持多种协议和多播∙能够用来创建弹性的VPN∙支持多点隧道∙能够实施QOSGRE的缺点:∙缺乏加密机制∙没有标准的控制协议来保持GRE隧道(通常使用协议和keepalive)∙隧道很消耗CPU∙出现问题要进行DEBUG很困难∙MTU和IP分片是一个问题配置:这里配置对端的IP地址和tunnel ID (tunnel key 2323)来进行简单的认证。

两端配置的tunnel ID必须配置相同。

在Cisco IOS versions 12.2(8)T允许配置keepalive,定期发送报文检测对端是否还活着GRE隧道GRE建立的是简单的(不进行加密)VPN隧道,他通过在物理链路中使用ip地址和路由穿越普通网络。

大部分协议都没有内建加密机制,所以携带他们穿越网络的很常见的方法就是使用加密(如使用IPSec)的GRE隧道,这样可以为这些协议提供安全性。

VPN的典型隧道协议

VPN的典型地道协议地道技术是一种经过使用互联网络的基础设备在网络之间传达数据的方式。

使用地道传达的数据(或负载)能够是不一样协议的数据桢(此字不正确)或包。

地道协议将这些其余协议的数据桢或包从头封装在新的包头中发送。

新的包头供给了路由信息,进而使封装的负载数据能够经过互联网络传达。

被封装的数据包在地道的两个端点之间经过公共互联网络进行路由。

被封装的数据包在公共互联网络上传达时所经过的逻辑路径称为地道。

一旦抵达网络终点,数据将被解包并转发到最后目的地。

注意地道技术是指包含数据封装,传输和解包在内的全过程。

1、点对点地道协议(PPTP)点对点地道协议(PPTP,Point-to-point Tunneling Protocol)是一种用于让远程用户拨号连结到当地ISP,经过因特网安全远程接见公司网络资源的新式技术。

PPTP对 PPP 协议自己并无做任何改正,不过使用PPP 拨号连结,而后获取这些PPP 包,并把它们封装进GRE头中。

PPTP使用 PPP协议的 PAP或 CHAP(MS-CHAP)进行认证,此外也支持Microsoft公司的点到点加密技术(MPPE)。

PPTP支持的是一种客户-LAN 型地道的VPN实现。

传统网络接入服务器(NAS) 履行以下功能:它是 PSTN或 ISDN的当地接口,控制着外面的MODEM或终端适配器:它是PPP链路控制协议会话的逻辑终点;它是PPP认证协议的履行者;它为 PPP多链路由协议进行信道汇聚管理;它是各样 PPP网络控制协议的逻辑终点。

PPTP协议将上述功能分解成由两部分即PAC(PPTP接入集中器 ) 和 PNS(PPTP网络服务器 ) 来分别执行。

这样一来,拨号PPP链路的终点就延长至PNS。

PPTP协议正是利用了“ NAS 功能的分解”这样的体制支持在因特网上的VPN实现。

ISP 的 NAS将履行 PPTP协议中指定的PAC的功能。

而公司 VPN中心服务器将履行PNS的功能,经过 PPTP,远程拥戴第一拨号到当地ISP 的 NAS,接见公司的网络和应用,而不再需要直接拨号至公司的网络,这样,由GRE将 PPP报文封装成 IP 报文就能够在PAC- PNS之间经由因特网传达,即在 PAC和 PNS之间为用户的PPP会话成立一条PPTP地道。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

GRE、PPTP、L2TP隧道协议在IPSec 和Multiprotocol Label Switching (MPLS) VPN出现前,GRE被用来提供Internet上的VPN功能。

GRE将用户数据包封装到携带数据包中。

因为支持多种协议,多播,点到点或点到多点协议,如今,GRE仍然被使用。

在GRE隧道中,路由器会在封装数据包的IP头部指定要携带的协议,并建立到对端路由器的虚拟点对点连接∙Passenger: 要封装的乘客协议 (IPX, AppleTalk, IP, IPSec, DVMRP, etc.).∙Carrier: 封装passenger protocol的GRE协议,插入到transport和passenger 包头之间, 在GRE包头中定义了传输的协议∙Transport: IP协议携带了封装的passenger protocol. 这个传输协议通常实施在点对点的GRE连接中(GRE是无连接的).GRE的特点:∙GRE是一个标准协议∙支持多种协议和多播∙能够用来创建弹性的VPN∙支持多点隧道∙能够实施QOSGRE的缺点:∙缺乏加密机制∙没有标准的控制协议来保持GRE隧道(通常使用协议和keepalive)∙隧道很消耗CPU∙出现问题要进行DEBUG很困难∙MTU和IP分片是一个问题配置:这里配置对端的IP地址和tunnel ID (tunnel key 2323)来进行简单的认证。

两端配置的tunnel ID必须配置相同。

在Cisco IOS versions 12.2(8)T允许配置keepalive,定期发送报文检测对端是否还活着GRE隧道GRE建立的是简单的(不进行加密)VPN隧道,他通过在物理链路中使用ip地址和路由穿越普通网络。

大部分协议都没有内建加密机制,所以携带他们穿越网络的很常见的方法就是使用加密(如使用IPSec)的GRE隧道,这样可以为这些协议提供安全性。

(相关配置请参看GRE over IPSec)网状连接(Full-Mesh)由于GRE是建立点对点的隧道,如果要多个端点的网状互联,则必须采用这种Hub-and-spoke的拓扑形式但是可以通过使用NHRP(Next-Hop Resolution Protocol)来自动建立全网状拓扑。

(相关配置请参看NHRP 配置全网状互联GRE隧道)VPDN简介VPDN(Virtual Private Dial Network,虚拟私有拨号网)是指利用公共网络(如ISDN和PSTN)的拨号功能及接入网来实现虚拟专用网,从而为企业、小型ISP、移动办公人员提供接入服务。

VPDN采用专用的网络加密通信协议,在公共网络上为企业建立安全的虚拟专网。

企业驻外机构和出差人员可从远程经由公共网络,通过虚拟加密隧道实现和企业总部之间的网络连接,而公共网络上其它用户则无法穿过虚拟隧道访问企业网内部的资源。

VPDN有下列两种实现方式:1.网络接入服务器(NAS)通过隧道协议,与 VPDN网关建立通道的方式。

这种方式将客户的PPP连接直接连到企业的网关上,目前可使用的协议有L2F与L2TP。

其好处在于:对用户是透明的,用户只需要登录一次就可以接入企业网络,由企业网进行用户认证和地址分配,而不占用公共地址,用户可使用各种平台上网。

这种方式需要NAS支持VPDN协议,需要认证系统支持VPDN属性,网关一般使用路由器或VPN专用服务器。

2.客户机与VPDN网关建立隧道的方式。

这种方式由客户机先建立与Internet的连接,再通过专用的客户软件(如Win2000支持的L2TP客户端)与网关建立通道连接。

其好处在于:用户上网的方式和地点没有限制,不需ISP介入。

缺点是:用户需要安装专用的软件(一般都是Win2000平台),限制了用户使用的平台。

VPDN隧道协议可分为PPTP、L2F和L2TP三种Point to Point Tunneling Protocol (PPTP)点对点隧道协议(PPTP)是一种支持多协议虚拟专用网络的网络技术,它工作在第二层。

通过该协议,远程用户能够通过Microsoft Windows NT工作站、Windows 95和Windows 98操作系统以及其它装有点对点协议的系统安全访问公司网络,并能拨号连入本地ISP,通过Internet安全链接到公司网络。

PPTP协议假定在PPTP客户机和PPTP服务器之间有连通并且可用的IP网络。

因此如果PPTP客户机本身已经是IP网络的组成部分,那么即可通过该 IP网络与PPTP服务器取得连接;而如果PPTP客户机尚未连入网络,譬如在Internet拨号用户的情形下,PPTP客户机必须首先拨打NAS以建立IP连接。

这里所说的PPTP 客户机也就是使用PPTP协议的VPN客户机,而PPTP服务器亦即使用PPTP协议的VPN服务器。

∙PPTP Access Concentrator (PAC):接入服务商,允许拨号接入连接(通常是由ISP担任,而且不需要ISP的协助来建立隧道)∙PPTP Network Server (PNS):通常是PPTP服务器或者路由器用来建立PPTP 隧道∙Microsoft Point-to-Point Encryption (MPPE):和IPSec一样,是一种数据加密协议,用来为PPP拨号连接传输的数据进行加密。

MPPE使用RSA算法来进行加密,支持40-bit和128-bit的会话密钥PPTP只能通过PAC和PNS来实施,其它系统没有必要知道PPTP。

拨号网络可与PAC相连接而无需知道PPTP。

标准的PPP客户机软件可继续在隧道PPP链接上操作。

PPTP VPN 协商过程:1.客户端(笔记本)通过PPP建立到ISP NAS的连接2.客户端建立到PNS(在这里是CISCO路由器)的PPTP连接3.客户端和PNS之间建立了一个2层的隧道。

多种协议能够在这个隧道上传输4.使用MPPE加密PPP数据包,这些数据包接下来通过enhanced GRE封装,并在IP网络上传输5.在客户端和PPTP服务器之间建立第二个PPP over GRE会话6.数据能够在这个IP/GRE/PPP上传输7.PPTP隧道使用不同的TCP连接来控制会话PPTP使用GRE的扩展版本来传输用户PPP包。

这些增强允许为在PAC和PNS之间传输用户数据的隧道提供低层拥塞控制和流控制。

这种机制允许高效使用隧道可用带宽并且避免了不必要的重发和缓冲区溢出。

PPTP没有规定特定的算法用于低层控制,但它确实定义了一些通信参数来支持这样的算法工作。

PPTP缺点:∙不支持QOS∙每个用户一个隧道∙认证和加密比较脆弱相关的配置请参照PPTP 配置Layer 2 Tunneling Protocol (L2TP)L2TP协议提供了对PPP链路层数据包的通道(Tunnel)传输支持,允许二层链路端点和PPP会话点驻留在不同设备上并且采用包交换网络技术进行信息交互,从而扩展了PPP模型。

L2TP协议结合了L2F协议和PPTP协议的各自优点,成为IETF有关二层隧道协议的工业标准。

∙L2TP Access Concentrator (LAC) :表示L2TP访问集中器,类似于PPTP中的PAC,是附属在交换网络上的具有PPP端系统和L2TP协议处理能力的设备。

LAC一般是一个网络接入服务器NAS,主要用于通过PSTN/ISDN 网络为用户提供接入服务。

∙L2TP Network Server (LNS):表示L2TP网络服务器,也叫做“home gateway”,类似于PPTP中的PNS,是PPP端系统上用于处理L2TP协议服务器端部分的设备。

L2TP隧道建立过程:1.用户使用PPP拨号到ISP,并获得一个IP地址。

客户端和ISP之间建立邻接,客户端能够接入到Internet。

这个步骤是用来作为普通的Internet连接2.客户端决定建立一个端到端的L2TP隧道到home gateway,并在下面建立一个新的PPP会话之前前会使用控制会话建立一个隧道3.在L2TP隧道里建立一个新的PPP隧道,并分配给客户端一个IP地址。

客户端和home gateway之间会使用virtual point-to-point,通过PPP封装进L2TP隧道,建立一个新的IP邻接关系。

建立IPSec保护的L2TP VPN:1.客户端使用PPP拨入ISP,ISP分配IP地址给客户端2.客户端使用L2TP通过一个VPN端口连接到home gateway3.home gateway使用AAA服务器对隧道进行认证,并分配一个隧道内部IP地址给客户端4.在客户端和gateway之间建立IPSec,来提供L2TP会话的加密。

VPDN拨号用户与总部路由服务器建立连接的过程如下:1.2.拨号用户拨打一个初始化呼叫有VPDN访问接入服务器(NAS)3.4.NAS 接收此呼叫,并将启动一个到总部路由服务器(Home Gateway)的L2TP Tunnel 协商:Home Gateway 利用总部的Radius服务器来鉴定NAS 的Tunnel ID,认证通过以后,向NAS发起CHAP Challenge 信号;NAS对来自Home Gateway的Tunnel 进行认证,认证通过之后,就建立了NAS和Home Gateway之间的Tunnel连接。

此时,Home Gateway就可以利用其Radius服务器对VPDN用户进行用户级的认证,如果认证通过将建立Home Gateway和用户间的端到端的PPP连接。

如果在NAS和Home Gateway之间建立了Tunnel连接之后,又有另一VPDN用户拨打同一NAS,此时将不会重复上述建立Tunnel的过程,而是直接进行用户级的认证。

5.6.从拨号用户发出的帧被NAS接收到以后,被封装在L2TP中,通过IP隧道被转发到总部路由服务器。

这样,用户就可以对总部的信息进行访问,实现信息共享。

两种典型的L2TP隧道模式1.2.由远程拨号用户发起:远程系统拨入LAC,由LAC通过Internet向LNS发起建立通道连接请求。

拨号用户地址由LNS分配;对远程拨号用户的验证与计费既可由LAC侧的代理完成,也可在LNS侧完成。

3.4.直接由LAC客户(指可在本地支持L2TP协议的用户)发起:此时LAC客户可直接向LNS发起通道连接请求,无需再经过一个单独的LAC设备。

此时,LAC客户地址的分配由LNS来完成。

L2TP的优势∙灵活的身份验证机制以及高度的安全性:L2TP协议本身并不提供连接的安全性,但它可依赖于PPP提供的认证(比如CHAP、PAP等),因此具有PPP所具有的所有安全特性。