oracle赋权方法

Oracle给用户授权truncatetable的实现方案

Oracle给⽤户授权truncatetable的实现⽅案1,对其它⽤户下的表执⾏trundate table操作开发说在⽤dwetl下执⾏调⽤shop⽤户下的表的时候提⽰没有权限操作,google了查了下,发现oracle账户没法直接赋予对某个表的truncate权限,那要怎么来实现呢?在shop⽤户下⾯,准备测试数据SQL> create table Z_TRUNCATE_T(ID number);Table created.SQL> insert into Z_TRUNCATE_T select 1 from dual;1 row created.SQL> commit;Commit complete.SQL> select * from Z_TRUNCATE_T;ID----------1SQL>2,⽐较粗鲁不安全的做法通常赋予truncate的常规做法,是直接赋值drop any table给⼀个⽤户SQL> grant drop any table to dwetl;Grant succeeded.SQL>SQL> grant select,insert,delete,update on Z_TRUNCATE_T to dwetl;Grant succeeded.SQL>⼲完活,需要赶紧马上收回权限因为drop any table权限是在太⼤了,⼀不⼩⼼就会造成误删除,到时候哭都来不及啊SQL> revoke drop any table from dwetl;Revoke succeeded.SQL> revoke select,insert,delete,update on shop.PLAN6_TEMPLET_NODE_EDIT from dwetl;Revoke succeeded.SQL>3,⽐较安全的做法建⽴⼀个存储过程p_truncate,在存储过来⾥⾯执⾏truncate table Z_TRUNCATE_T;然后赋予另外⼀个⽤户dwetl对这个存储过程的执⾏权限。

Oracle部署常见问题

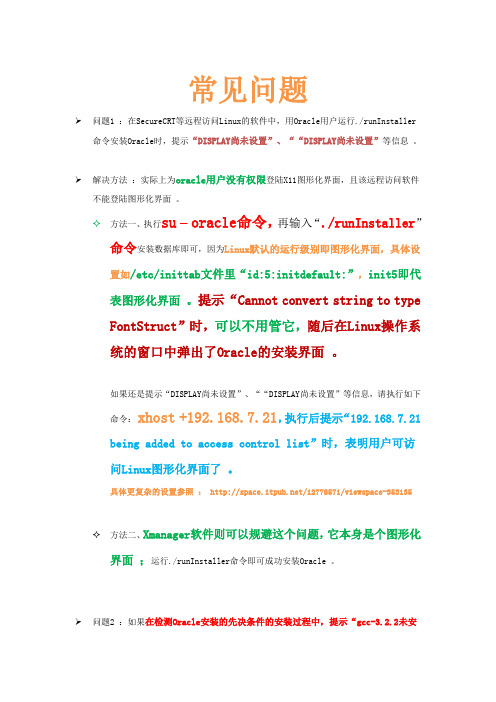

常见问题问题1 :在SecureCRT等远程访问Linux的软件中,用Oracle用户运行./runInstaller 命令安装Oracle时,提示“DISPLAY尚未设置”、““DISPLAY尚未设置”等信息。

解决方法:实际上为oracle用户没有权限登陆X11图形化界面,且该远程访问软件不能登陆图形化界面。

✧方法一、执行su –oracle命令,再输入“./runInstaller”命令安装数据库即可,因为Linux默认的运行级别即图形化界面,具体设置如/etc/inittab文件里“id:5:initdefault:”,init5即代表图形化界面。

提示“Cannot convert string to type FontStruct”时,可以不用管它,随后在Linux操作系统的窗口中弹出了Oracle的安装界面。

如果还是提示“DISPLAY尚未设置”、““DISPLAY尚未设置”等信息,请执行如下命令:xhost +192.168.7.21,执行后提示“192.168.7.21being added to access control list”时,表明用户可访问Linux图形化界面了。

具体更复杂的设置参照: /12778571/viewspace-353135✧方法二、Xmanager软件则可以规避这个问题,它本身是个图形化界面;运行./runInstaller命令即可成功安装Oracle 。

问题2 :如果在检测Oracle安装的先决条件的安装过程中,提示“gcc-3.2.2未安装通过”,且执行“rpm -ivh gcc-3.2.3-52.i386.rpm”命令后,提示“warning: gcc-3.2.2-5.i386.rpm: V3 DSA signature: NOKEY, key ID db42a60e ;error: Failed dependencies:cpp = 3.2.2-5 is needed by gcc-3.2.2-5 ”。

Oracle的常见错误及解决办法

Oracle的常见错误及解决办法ORA-12528:TNS:listener: all appropriate instances are blocking new connectionsORA-12528问题是因为监听中的服务使⽤了动态服务,实例虽然启动,但没有注册到监听。

实例是通过PMON进程注册到监听上的,⽽PMON进程需要在MOUNT状态下才会启动。

所以造成了上⾯的错误。

解决这个问题,有三种⽅法:1、把监听设置为静态;2、在tnsnames.ora中追加(UR=A);3、重新启动服务;⽅法1、通过修改listener.ora的参数,把listener.ora动态注册设置为静态注册,然后重新启动监听# listener.ora Network Configuration File: $ORACLE_HOME\network\admin\listener.ora# Generated by Oracle configuration tools.LISTENER =(DESCRIPTION_LIST =(DESCRIPTION =(ADDRESS = (PROTOCOL = IPC)(KEY = EXTPROC1521))(ADDRESS = (PROTOCOL = TCP)(HOST = [IP])(PORT = 1521))))SID_LIST_LISTENER =(SID_LIST =(SID_DESC =(GLOBAL_DBNAME = [DBNAME])(ORACLE_HOME = [$ORACLE_HOME])(SID_NAME = [SID])))静态注册的风险:如果在instance运⾏中,lisener重新启动,就找不到instance了。

静态注册需要先启动lisener,再启动instance。

且静态模式下,lisener status显⽰的是unknown⽅法2、启动到nomount状态,通过修改tnsnames.ora的参数# tnsnames.ora Network Configuration File: $ORACLE_HOME\network\admin\tnsnames.ora# Generated by Oracle configuration tools.SYK =(DESCRIPTION =(ADDRESS = (PROTOCOL = TCP)(HOST = [IP])(PORT = 1521))(CONNECT_DATA =(SERVER = DEDICATED)(SERVICE_NAME = SYK)(UR=A)))然后连接上数据库SQL>alter database mount;SQL>alter database open;⽅法3、重启ORACLE或者重启ORACLE服务在oracle帐户下依序执⾏如下命令:sqlplus / as sysdba;//在其它帐户(如root)下执⾏可能会报错(ORA-01031)因为这些帐户没有在dba组中shutdown immediate;startup;oracle实例名: error while loading shared libraries: libskgxp10.so: cannot open shared object file: No such file or directory是环境变量LD_LIBRARY_PATH的问题。

Oracle 权限设置

一、权限分类:系统权限:系统规定用户使用数据库的权限。

(系统权限是对用户而言)。

实体权限:某种权限用户对其它用户的表或视图的存取权限。

(是针对表或视图而言的)。

二、系统权限管理:1、系统权限分类:DBA: 拥有全部特权,是系统最高权限,只有DBA才可以创建数据库结构。

RESOURCE:拥有Resource权限的用户只可以创建实体,不可以创建数据库结构。

CONNECT:拥有Connect权限的用户只可以登录Oracle,不可以创建实体,不可以创建数据库结构。

对于普通用户:授予connect, resource权限。

对于DBA管理用户:授予connect,resource, dba权限。

2、系统权限授权命令:[系统权限只能由DBA用户授出:sys, system(最开始只能是这两个用户)]授权命令:SQL> grant connect, resource, dba to 用户名1 [,用户名2]...;[普通用户通过授权可以具有与system相同的用户权限,但永远不能达到与sys用户相同的权限,system用户的权限也可以被回收。

]例:SQL> connect system/managerSQL> Create user user50 identified by user50;SQL> grant connect, resource to user50;查询用户拥有哪里权限:SQL> select * from dba_role_privs;SQL> select * from dba_sys_privs;SQL> select * from role_sys_privs;删除用户:SQL> drop user 用户名cascade; //加上cascade则将用户连同其创建的东西全部删除3、系统权限传递:增加WITH ADMIN OPTION选项,则得到的权限可以传递。

oracle赋dba权限

oracle赋dba权限如何给Oracle数据库用户赋予DBA权限Oracle数据库的DBA(Database Administrator)权限是指最高级别的数据库管理权限,具有该权限的用户可以对数据库进行全面的管理和控制。

在某些情况下,给予用户DBA权限是必要的,例如需要进行数据库维护、性能优化或者进行一些故障排除等任务。

下面将详细介绍如何给Oracle数据库用户赋予DBA权限的步骤。

1. 连接到Oracle数据库首先,使用管理员账号连接到Oracle数据库。

这个管理员账号通常是sys 或system用户,拥有sysdba权限。

连接到Oracle数据库的命令可以使用SQL*Plus工具或者命令行界面。

例如,在Windows系统上可以使用以下命令连接到数据库:sqlplus / as sysdba2. 创建新的数据库用户接下来,需要创建一个新的数据库用户来赋予DBA权限。

使用以下SQL 语句创建一个新用户,例如,创建一个名为new_user的用户:SQL> CREATE USER new_user IDENTIFIED BY password;在这里,new_user是新用户的用户名,password是新用户的密码。

3. 授权DBA权限接下来,使用以下SQL命令将DBA角色授予新用户:SQL> GRANT DBA TO new_user;这个命令将DBA角色授予新创建的用户,使其具有DBA权限。

4. 验证DBA权限为了验证新用户是否已成功获得DBA权限,可以先注销当前的数据库连接,然后使用新用户重新连接到数据库。

使用以下命令重新连接到数据库:sqlplus new_user/password as sysdba连接成功后,可以使用以下命令查询用户的权限:SQL> SELECT * FROM session_privs;这个查询将会显示新用户所具有的权限列表,其中应该包含DBA权限。

oracle分配用户权限语句

oracle分配用户权限语句嘿,你知道吗,在 Oracle 里要给用户分配权限,那可真是一门学问呢!就好像你要给一个小伙伴分配任务一样,得搞清楚该给啥权限,不能多也不能少。

比如说,你想让某个用户能查看一些特定的数据,那就得用合适的语句来给他这个权限。

“GRANT SELECT ON table_name TOuser_name;”,看,这就是一条简单的分配读权限的语句啦。

就好像你给朋友一把钥匙,让他能打开特定的那扇门去看看里面的东西。

但要是想让用户能修改数据呢,那就得用不同的语句啦,“GRANT INSERT, UPDATE ON table_name TO user_name;”。

这就好比你不仅给了朋友钥匙,还告诉他可以在里面动点小手脚,改改东西呢。

哎呀,这可真不是随随便便就能搞对的呀!要是不小心给错了权限,那不就乱套了嘛!就像你本想让朋友帮忙打扫下客厅,结果不小心让他能随便进卧室翻东西了,那可不行呀!而且,分配权限的时候还得考虑周全,不能只看眼前。

比如说,以后这个用户的职责会不会变呀,到时候权限是不是又得重新调整呢。

这就跟你给朋友安排任务一样,一开始可能只让他做一件事,后来发现他还能做更多,或者原来的任务不需要他做了,那权限不就得跟着变嘛。

在 Oracle 中分配用户权限语句真的是非常重要的呀!这可关系到整个数据库的安全和正常运行呢。

要是权限分配得不合理,那可能会带来很多麻烦,甚至会导致数据泄露或者错误。

所以呀,我们可得认真对待,就像对待我们最珍视的宝贝一样,小心翼翼地去设置好每一个权限。

总之,Oracle 分配用户权限语句这事儿,可真是既有趣又充满挑战呢!我们得好好研究,才能把它玩转,让数据库乖乖听话呀!。

oracle语法大全

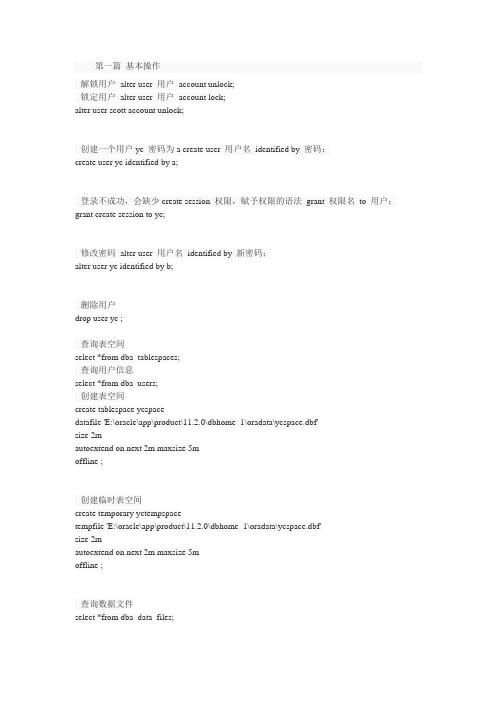

第一篇基本操作--解锁用户alter user 用户account unlock;--锁定用户alter user 用户account lock;alter user scott account unlock;--创建一个用户yc 密码为a create user 用户名identified by 密码;create user yc identified by a;--登录不成功,会缺少create session 权限,赋予权限的语法grant 权限名to 用户;grant create session to yc;--修改密码alter user 用户名identified by 新密码;alter user yc identified by b;--删除用户drop user yc ;--查询表空间select *from dba_tablespaces;--查询用户信息select *from dba_users;--创建表空间create tablespace ycspacedatafile 'E:\oracle\app\product\11.2.0\dbhome_1\oradata\ycspace.dbf'size 2mautoextend on next 2m maxsize 5moffline ;--创建临时表空间create temporary yctempspacetempfile 'E:\oracle\app\product\11.2.0\dbhome_1\oradata\ycspace.dbf'size 2mautoextend on next 2m maxsize 5moffline ;--查询数据文件select *from dba_data_files;--修改表空间--1、修改表空间的状态--默认情况下是online,只有在非离线情况下才可以进行修改alter tablespace ycspace offline ; --离线状态,不允许任何对象对该表空间的使用,使用情况:应用需要更新或维护的时候;数据库备份的时候alter tablespace ycspace read write;--读写状态alter tablespace ycspace online;alter tablespace ycspace read only; --只读,可以查询信息,可以删除表空间的对象,但是不能创建对象和修改对象。

oracle11g用户创建及赋权操作

racl e用户创建及权限设置权限:create sessioncreate tableunlimited tablespaceconnectresourcedba例:#sqlplus /nologSQL> conn / as sysdba;SQL>create user username identified by passwordSQL> grant dba to username;SQL> conn username/passwordSQL> select * from user_sys_privs;我们将从创建Oracle用户权限表开始谈起,然后讲解登陆等一般性动作,使大家对Oracle 用户权限表有个深入的了解。

一、创建sys;//系统管理员,拥有最高权限system;//本地管理员,次高权限scott;//普通用户,密码默认为tiger,默认未解锁二、登陆sqlplus / as sysdba;//登陆sys帐户sqlplus sys as sysdba;//同上sqlplus scott/tiger;//登陆普通用户scott三、管理用户create user zhangsan;//在管理员帐户下,创建用户zhangsanalert user scott identified by tiger;//修改密码四,授予权限1、默认的普通用户scott默认未解锁,不能进行那个使用,新建的用户也没有任何权限,必须授予权限/*管理员授权*/grant create session to zhangsan;//授予zhangsan用户创建session的权限,即登陆权限grant unlimited session to zhangsan;//授予zhangsan用户使用表空间的权限grant create table to zhangsan;//授予创建表的权限grante drop table to zhangsan;//授予删除表的权限grant insert table to zhangsan;//插入表的权限grant update table to zhangsan;//修改表的权限grant all to public;//这条比较重要,授予所有权限(all)给所有用户(public)2、oralce对权限管理比较严谨,普通用户之间也是默认不能互相访问的,需要互相授权/*oralce对权限管理比较严谨,普通用户之间也是默认不能互相访问的*/grant select on tablename to zhangsan;//授予zhangsan用户查看指定表的权限grant drop on tablename to zhangsan;//授予删除表的权限grant insert on tablename to zhangsan;//授予插入的权限grant update on tablename to zhangsan;//授予修改表的权限grant insert(id) on tablename to zhangsan;grant update(id) on tablename to zhangsan;//授予对指定表特定字段的插入和修改权限,注意,只能是insert和updategrant alert all table to zhangsan;//授予zhangsan用户alert任意表的权限五、撤销权限基本语法同grant,关键字为revoke六、查看权限select * from user_sys_privs;//查看当前用户所有权限select * from user_tab_privs;//查看所用用户对表的权限七、操作表的用户的表/*需要在表名前加上用户名,如下*/select * from zhangsan.tablename八、权限传递即用户A将权限授予B,B可以将操作的权限再授予C,命令如下:grant alert table on tablename to zhangsan with admin option;//关键字with admin option grant alert table on tablename to zhangsan with grant option;//关键字with grant option效果和admin类似九、角色角色即权限的集合,可以把一个角色授予给用户create role myrole;//创建角色grant create session to myrole;//将创建session的权限授予myrolegrant myrole to zhangsan;//授予zhangsan用户myrole的角色drop role myrole;删除角色/*但是有些权限是不能授予给角色的,比如unlimited tablespace和any关键字*/。

利用PLSQL创建Oracle数据库User用户并设置权限

在PLSQL中创建Oracle数据库Users用户并设置权限

1、首先在PLQL Developer 中打开数据库。

使用"sys" 用户,输入数据库名称,输入该数

据库”sys”用户的密码sysdba,在”Connect as”组合框中选中“SYSDBA”。

单击OK 按钮打开数据库。

2、创建”User”型用户“DXXFLD”。

找到“Users”文件夹,右键弹出菜单中,选中”New”,

弹出用户创建界面:

在其中输入要添加的用户名”DXXFLD”,并作其他设置如下:

户名连接到数据库。

然后通过“Quotas”选项卡设置用户权限:将“Tablespace”中选中“User”, 勾选“Unlimited”复选项(这个一定要选中啊,不然创建表的时候会提示没有表空间的访问权限

的)。

最后单击”Apply”按钮使各项设置起作用。

2、使用新创建的用户创建表。

在”Tables”文件夹上右键单击,选中弹出菜单中“New”选

项

在之后弹出属性页下,做如下设置:

然后再设置字段名等其他属性就和直接用“System”或“Sys”等表空间创建表一样了。

要说明的是使用自定义”Users”创建的表,其在PLSQL 中“Users“->”Tables”目录下才

可见。

oracle赋权方法

Oracle赋权方法1. 背景介绍Oracle是一种关系型数据库管理系统,用于存储和管理大量的结构化数据。

在Oracle数据库中,为了保证数据的安全性和完整性,需要对用户进行赋权。

赋权是指将特定的权限授予用户或用户组,以便他们可以执行特定的操作,如查询、插入、更新和删除数据,创建和修改表结构,以及执行其他管理任务。

本文将介绍Oracle数据库中常用的赋权方法,包括用户赋权、角色赋权和对象赋权。

2. 用户赋权用户是指在Oracle数据库中创建的具有特定权限和资源的实体。

用户赋权是指为用户分配和管理权限,使其可以执行特定的操作。

2.1 创建用户在赋权之前,首先需要创建用户。

可以使用以下SQL语句创建用户:CREATE USER username IDENTIFIED BY password;其中,username是要创建的用户名,password是用户的密码。

2.2 赋予权限赋予权限是通过将角色授予用户来实现的。

角色是一组权限的集合,可以简化权限管理和维护。

可以使用以下SQL语句将角色授予用户:GRANT role_name TO username;其中,role_name是要授予的角色名,username是要赋权的用户名。

2.3 撤销权限如果需要撤销用户的权限,可以使用以下SQL语句:REVOKE role_name FROM username;其中,role_name是要撤销的角色名,username是要撤销权限的用户名。

3. 角色赋权角色是一组权限的集合,可以将角色授予用户,以便他们可以执行特定的操作。

3.1 创建角色可以使用以下SQL语句创建角色:CREATE ROLE role_name;其中,role_name是要创建的角色名。

3.2 赋予权限可以使用以下SQL语句将权限授予角色:GRANT privilege_name TO role_name;其中,privilege_name是要授予的权限名,role_name是要赋权的角色名。

oracle授权

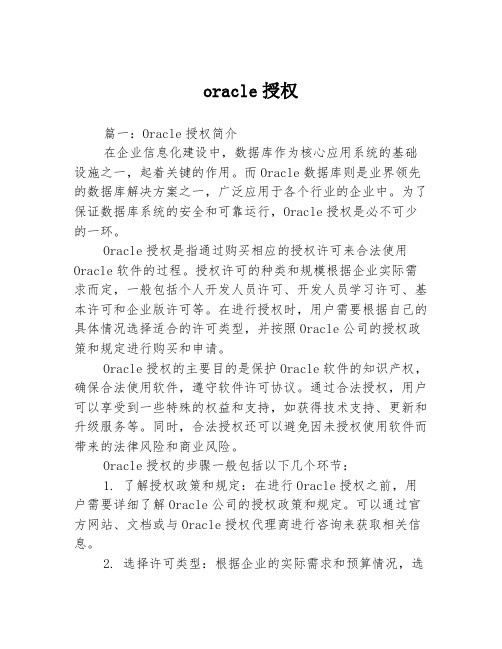

oracle授权篇一:Oracle授权简介在企业信息化建设中,数据库作为核心应用系统的基础设施之一,起着关键的作用。

而Oracle数据库则是业界领先的数据库解决方案之一,广泛应用于各个行业的企业中。

为了保证数据库系统的安全和可靠运行,Oracle授权是必不可少的一环。

Oracle授权是指通过购买相应的授权许可来合法使用Oracle软件的过程。

授权许可的种类和规模根据企业实际需求而定,一般包括个人开发人员许可、开发人员学习许可、基本许可和企业版许可等。

在进行授权时,用户需要根据自己的具体情况选择适合的许可类型,并按照Oracle公司的授权政策和规定进行购买和申请。

Oracle授权的主要目的是保护Oracle软件的知识产权,确保合法使用软件,遵守软件许可协议。

通过合法授权,用户可以享受到一些特殊的权益和支持,如获得技术支持、更新和升级服务等。

同时,合法授权还可以避免因未授权使用软件而带来的法律风险和商业风险。

Oracle授权的步骤一般包括以下几个环节:1. 了解授权政策和规定:在进行Oracle授权之前,用户需要详细了解Oracle公司的授权政策和规定。

可以通过官方网站、文档或与Oracle授权代理商进行咨询来获取相关信息。

2. 选择许可类型:根据企业的实际需求和预算情况,选择适合的许可类型。

一般情况下,个人开发人员许可适用于个人开发者,企业版许可适用于大型企业等。

3. 购买和申请许可:联系Oracle授权代理商或在线购买渠道,按照流程购买和申请许可证书。

在申请过程中,需要提供相关的企业信息和购买证明。

4. 安装和配置:获得许可证书后,按照Oracle官方的指导文档进行软件的安装和配置。

在安装过程中,需要输入许可证书和其他必要的信息。

5. 注册和激活:安装完成后,需要将许可证书进行注册和激活。

注册和激活的具体操作方式根据许可类型和版本而异,可参考相应的官方文档。

6. 合规管理和维护:授权后,用户需要进行合规管理和维护工作。

Oracle新建用户、角色,授权,建表空间

Oracle新建用户、角色,授权,建表空间oracle数据库的权限系统分为系统权限与对象权限。

系统权限( database systemprivilege )可以让用户执行特定的命令集。

例如,create table权限允许用户创建表,grant any privilege 权限允许用户授予任何系统权限。

对象权限( database object privilege )可以让用户能够对各个对象进行某些操作。

例如delete权限允许用户删除表或视图的行,select权限允许用户通过select从表、视图、序列(sequences)或快照(snapshots)中查询信息。

每个oracle用户都有一个名字和口令,并拥有一些由其创建的表、视图和其他资源。

oracle角色(role)就是一组权限(privilege)(或者是每个用户根据其状态和条件所需的访问类型)。

用户可以给角色授予或赋予指定的权限,然后将角色赋给相应的用户。

一个用户也可以直接给其他用户授权。

一、创建用户oracle内部有两个建好的用户:system和sys。

用户可直接登录到system用户以创建其他用户,因为system具有创建别的用户的权限。

在安装oracle时,用户或系统管理员首先可以为自己建立一个用户。

例如:Sql代码create user user01 identified by u01;该命令还可以用来设置其他权限,详细情况参见自学资料。

要改变一个口令,可以使用alter user命令:<span style="white-space: pre;"> alter user user01 identified by usr01;</span><span style="white-space: pre;"><span style="white-space: normal;"> </span> </span>现在user01的口令已由“u01”改为“usr01”。

Oracle同义词赋权

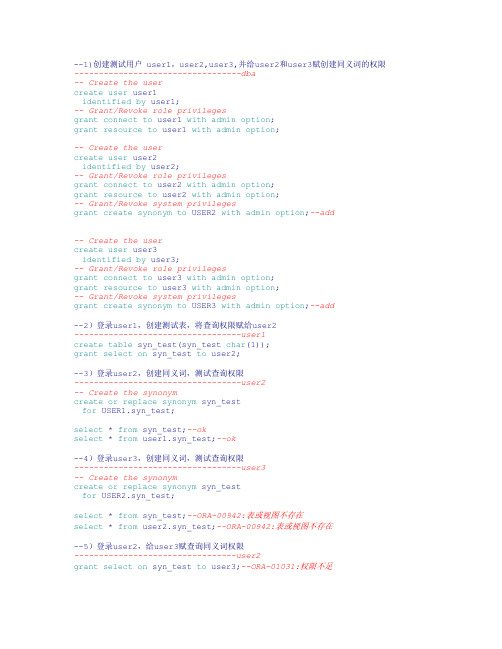

--1)创建测试用户 user1,user2,user3,并给user2和user3赋创建同义词的权限----------------------------------dba-- Create the usercreate user user1identified by user1;-- Grant/Revoke role privilegesgrant connect to user1 with admin option;grant resource to user1 with admin option;-- Create the usercreate user user2identified by user2;-- Grant/Revoke role privilegesgrant connect to user2 with admin option;grant resource to user2 with admin option;-- Grant/Revoke system privilegesgrant create synonym to USER2 with admin option;--add-- Create the usercreate user user3identified by user3;-- Grant/Revoke role privilegesgrant connect to user3 with admin option;grant resource to user3 with admin option;-- Grant/Revoke system privilegesgrant create synonym to USER3 with admin option;--add--2)登录user1,创建测试表,将查询权限赋给user2----------------------------------user1create table syn_test(syn_test char(1));grant select on syn_test to user2;--3)登录user2,创建同义词,测试查询权限----------------------------------user2-- Create the synonymcreate or replace synonym syn_testfor USER1.syn_test;select * from syn_test;--okselect * from user1.syn_test;--ok--4)登录user3,创建同义词,测试查询权限----------------------------------user3-- Create the synonymcreate or replace synonym syn_testfor USER2.syn_test;select * from syn_test;--ORA-00942:表或视图不存在select * from user2.syn_test;--ORA-00942:表或视图不存在--5)登录user2,给user3赋查询同义词权限---------------------------------user2grant select on syn_test to user3;--ORA-01031:权限不足---------------------------------dba-- Grant/Revoke system privilegesgrant grant any object privilege to USER2 with admin option;---------------------------------user2grant select on syn_test to user3;--ok--6)登录user3,测试查询权限,并测试insert和delete权限----------------------------------user3select * from syn_test;--okselect * from user2.syn_test;--okselect * from user1.syn_test;--okinsert into syn_test values(1);--ORA-01031:权限不足delete from syn_test where syn_test = 1;--ORA-01031:权限不足insert into user2.syn_test values(1);--ORA-01031:权限不足delete from user2.syn_test where syn_test = 1;--ORA-01031:权限不足insert into user1.syn_test values(1);--ORA-01031:权限不足delete from user1.syn_test where syn_test = 1;--ORA-01031:权限不足--7)登录user2,赋insert和delete权限给user3,并测试自己的insert和delete权限---------------------------------user2grant insert on syn_test to user3;--okgrant delete on syn_test to user3;--okinsert into syn_test values(1);--ORA-01031:权限不足delete from syn_test where syn_test = 1;--ORA-01031:权限不足insert into user2.syn_test values(1);--ORA-01031:权限不足delete from user2.syn_test where syn_test = 1;--ORA-01031:权限不足insert into user1.syn_test values(1);--ORA-01031:权限不足delete from user1.syn_test where syn_test = 1;--ORA-01031:权限不足--8)登录user3,测试insert和delete权限,发现user1表的权限通过user2给放大了----------------------------------user3insert into syn_test values(1);--ok 权限被 user2 放大了delete from syn_test where syn_test = 1;--ok 权限被 user2 放大了insert into user2.syn_test values(1);--ok 权限被 user2 放大了delete from user2.syn_test where syn_test = 1;--ok 权限被 user2 放大了insert into user1.syn_test values(1);--ok 权限被 user2 放大了delete from user1.syn_test where syn_test = 1;--ok 权限被 user2 放大了--9)登录user2,收回insert和delete权限----------------------------------user2revoke insert on syn_test from user3;--okrevoke delete on syn_test from user3;--ok--10)登录user3,测试权限回收情况----------------------------------user3insert into syn_test values(1);--ORA-01031:权限不足delete from syn_test where syn_test = 1;--ORA-01031:权限不足insert into user2.syn_test values(1);--ORA-01031:权限不足delete from user2.syn_test where syn_test = 1;--ORA-01031:权限不足insert into user1.syn_test values(1);--ORA-01031:权限不足delete from user1.syn_test where syn_test = 1;--ORA-01031:权限不足11)登录user1,给user3赋insert和delete权限---------------------------------user1grant insert on syn_test to user3;--okgrant delete on syn_test to user3;--ok12)登录user3,测试insert和delete权限----------------------------------user3insert into syn_test values(1);--okdelete from syn_test where syn_test = 1;--okinsert into user2.syn_test values(1);--okdelete from user2.syn_test where syn_test = 1;--okinsert into user1.syn_test values(1);--okdelete from user1.syn_test where syn_test = 1;--ok13)登录user2,测试insert和delete权限----------------------------------user2insert into syn_test values(1);--ORA-01031:权限不足delete from syn_test where syn_test = 1;--ORA-01031:权限不足insert into user2.syn_test values(1);--ORA-01031:权限不足delete from user2.syn_test where syn_test = 1;--ORA-01031:权限不足insert into user1.syn_test values(1);--ORA-01031:权限不足delete from user1.syn_test where syn_test = 1;--ORA-01031:权限不足结论:作为DBA,轻易不要给用户赋grant权限,问题就出在这一句,grant grant any object privilege to USER2 with admin option;。

Oracle赋予用户查询另一个用户所有表的权限

Oracle赋予⽤户查询另⼀个⽤户所有表的权限⽤户:UserA,UserB场景:⽤户UserA只有⽤户UserB指定表的查询权限。

解决⽅案:1.给他⼀些权限,包括连接权限,因为他要创建同义词,还需要给他同义词grant connect to UserA;grant create synonym to UserA;grant create session to UserA;2.因为需要把UserB的所有表的查询权限给UserA。

所以需要所有表的grant select on table_name to UserA语句,不可能⼀句⼀句去写,因此⽤select 吧所有的grant语句查出来直接执⾏select 'grant select on '||owner||'.'||object_name||' to UserA;'from dba_objectswhere owner in ('UserB')and object_type='TABLE';把所有结果复制出来,在UserB 下执⾏⼀遍grant select on UserB.Table1 to UserA;grant select on UserB.Table2 to UserA;grant select on UserB.Table3 to UserA;3.需要给UserB⽤户下所有表创建同义词,但是考虑到之前已经创建过⼀些表的同义词,因此把所有创建同义词的语句select出来在UserA⽤户下执⾏。

SELECT 'create or replace SYNONYM UserA. ' || object_name|| ' FOR ' || owner || '.' || object_name|| ';'from dba_objectswhere owner in ('UserB')and object_type='TABLE';把所有结果复制出来登录UserA⽤户执⾏create or replace SYNONYM UserA. T_KDXF_ACCOUNT FOR UserB.Table1 ;create or replace SYNONYM UserA. T_KDXF_ACCOUNT FOR UserB.Table2 ;create or replace SYNONYM UserA. T_KDXF_ACCOUNT FOR UserB.Table3 ;。

Oracle创建用户并给用户授权查询指定表或视图的权限

Oracle创建⽤户并给⽤户授权查询指定表或视图的权限MSV31账户登录数据库进⾏如下操作:CREATE USER NORTHBOUND IDENTIFIED BY NORTHBOUNDDEFAULT TABLESPACE "TBS_DNINMSV31"TEMPORARY TABLESPACE "TEMP2"QUOTA UNLIMITED ON "TBS_DNINMSV31";GRANT "CONNECT" TO NORTHBOUND;ALTER USER NORTHBOUND DEFAULT ROLE NONE;GRANT CREATE SESSION TO NORTHBOUND;GRANT SELECT ON "DNINMSV31"."V_DNDEVICE" TO NORTHBOUND;GRANT SELECT ON "DNINMSV31"."V_DNSUBNE" TO NORTHBOUND;GRANT SELECT ON "DNINMSV31"."V_DNPACKAGE" TO NORTHBOUND;GRANT SELECT ON "DNINMSV31"."V_DNPORT" TO NORTHBOUND;【注】:在⽤NORTHBOUND登录后查询的时候要在视图前加上DNINMSV31,否则会报表或视图不存在。

例如:select * from DNINMSV31.V_DNDEVICE; --可以正常执⾏select * from DNINMSV31.TB_DEVICE where rownum<5; --执⾏的时候会报表或视图不存在--------------------------------------------------------------------------------------------------GRANT debug any procedure, debug connect session TO hnckb;grant select on sys.dba_pending_transactions to hnckb;grant CREATE VIEW,CREATE JOB,CREATE SYNONYM to hnckb;grant CONNECT,RESOURCE to hnckb;1.标准⾓⾊CONNECTRESOURCE2.系统权限CREATE VIEWCREATE DATABASE LINKCREATE JOBCREATE SYNONYMUNLIMITED TABLESPACE更改定额命令:ALTER USER 名称 QUOTA 0 ON 表空间名ALTER USER 名字 QUOTA (数值)K|M|UNLIMITED ON 表空间名;使⽤⽅法:A、控制⽤户数据增长B、当⽤户拥有⼀定的数据,⽽管理员不想让他在增加新的数据的时候。

oracle 权限字段

oracle 权限字段

Oracle数据库中的权限字段包括以下几种:

1. SELECT,允许用户查询表中的数据。

2. INSERT,允许用户向表中插入新的数据。

3. UPDATE,允许用户更新表中已有的数据。

4. DELETE,允许用户删除表中的数据。

5. CREATE TABLE,允许用户创建新的表。

6. CREATE VIEW,允许用户创建视图。

7. CREATE SESSION,允许用户登录到数据库。

8. ALTER TABLE,允许用户修改表的结构。

9. DROP TABLE,允许用户删除表。

10. INDEX,允许用户创建索引。

除了上述基本的权限字段外,Oracle还支持更细粒度的权限控制,可以通过角色和权限分配来实现更灵活的权限管理。

此外,Oracle还支持对存储过程、函数等数据库对象设置执行权限,以及对表空间、数据库链接等资源的权限控制。

在Oracle数据库中,权限字段的授予和撤销是通过GRANT和REVOKE语句来实现的。

管理员可以使用这些语句来授予或收回用户或角色的特定权限,从而实现对数据库的权限管理。

总的来说,Oracle数据库中的权限字段涵盖了对数据库对象和资源的各种操作权限,管理员可以根据实际需求灵活地进行权限控制和管理。

Oracle视图、存过、包、方法赋予收回权限给用户

Oracle视图、存过、包、⽅法赋予收回权限给⽤户

oracle给某⽤户授权/回收视图查询

赋权:

grant select on $_view to $_user;

这样 $_user⽤户就拥有了查询$_view视图的权限了

回收:

revoke select on $_view from $_user;

这样 $_user⽤户就没有了查询$_view视图的权限了

备注:

查询某⽤户下的视图,应该在视图名前加上⽤户名。

例如:user.view1

这⾥的user就是⽤户,view就是user账户下的视图.

參考:

众所周知,grant是给别的⽤户赋权限。

他不仅仅可以给表,视图赋权限,并且对存储过程。

⽅法。

以及包都可以。

详细语法參考例如以下: 1.grant给表赋权限:

grant select/update on table to user;

grant 权限 on 表 to ⽤户。

2.grant 给存储过程赋权限:

grant execute on package/function/procedure to user;

grant execute on 过程、包、⽅法 to user。

oracle创建用户赋权

oracle创建⽤户赋权1,创建表空间create tablespace hxzg_dataloggingdatafile 'C:\app\data\hxzg_data.dbf'size 50mautoextend onnext 50m maxsize 20480m ;2,创建⽤户create user db_hxzg identified by 123default tablespace hxzg_data;3,复权grant resource,connect to db_hxzg;4,给其他⽤户访问权限(db_hxzg以DBA权限登录)grant select any table to sun;创建create user sun identified by 123; //创建⽤户alert user sun identified by tiger; //修改密码删除drop user sun cascade; //删除⽤户及对象drop user sun; //删除⽤户授权1、默认的普通⽤户sun默认未解锁,不能进⾏那个使⽤,新建的⽤户也没有任何权限,必须授予权限grant create session to sun; //授予sun⽤户创建session的权限,即登陆权限grant unlimited tablespace to sun; //授予sun⽤户使⽤表空间的权限grant create table to sun; //授予创建表的权限grant drop any table to sun; //授予删除表的权限grant insert any table to sun; //插⼊表的权限grant update any table to sun; //修改表的权限grant all to public; //这条⽐较重要,授予所有权限(all)给所有⽤户(public)2、oralce对权限管理⽐较严谨,普通⽤户之间也是默认不能互相访问的,需要互相授权 grant select on tablename to sun;//授予sun⽤户查看指定表的权限 grant drop on tablename to sun;//授予删除表的权限 grant insert on tablename to sun;//授予插⼊的权限 grant update on tablename to sun;//授予修改表的权限 grant insert(id) on tablename to sun; grant update(id) on tablename to sun;//授予对指定表特定字段的插⼊和修改权限,注意,只能是insert和update grant alert all table to sun;//授予sun⽤户alert任意表的权限撤销权限 基本语法同grant,关键字为revoke查看权限 select * from user_sys_privs;//查看当前⽤户所有权限 select * from user_tab_privs;//查看所⽤⽤户对表的权限权限传递 即⽤户A将权限授予B,B可以将操作的权限再授予C,命令如下: grant alert table on tablename to sun with admin option;//关键字 with admin option grant alert table on tablename to sun with grant option;//关键字 with grant option效果和admin类似⾓⾊ ⾓⾊即权限的集合,可以把⼀个⾓⾊授予给⽤户 create role myrole;//创建⾓⾊ grant create session to myrole;//将创建session的权限授予myrole grant myrole to sun;//授予sun⽤户myrole的⾓⾊ drop role myrole;删除⾓⾊。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

oracle赋权方法

Oracle是一种关系型数据库管理系统,它提供了一种灵活且安全的赋权机制,可以控制用户对数据库对象的访问权限。

本文将介绍Oracle中常用的赋权方法。

1. 创建用户和角色:

在Oracle中,可以使用CREATE USER语句创建用户,并使用CREATE ROLE语句创建角色。

用户可以拥有角色,而角色可以拥有权限。

创建用户和角色的语法如下:

```

CREATE USER username IDENTIFIED BY password; CREATE ROLE role;

```

2. 授权角色权限:

可以使用GRANT语句将权限授予角色。

例如,将SELECT权限授予角色read_role:

```

GRANT SELECT ON table_name TO read_role;

```

3. 授权用户角色:

可以使用GRANT语句将角色授予用户。

例如,将read_role角色

授予用户username:

```

GRANT read_role TO username;

```

4. 授予用户直接权限:

可以使用GRANT语句将权限直接授予用户。

例如,将SELECT权限直接授予用户username:

```

GRANT SELECT ON table_name TO username;

```

5. 撤销角色权限:

可以使用REVOKE语句撤销角色的权限。

例如,撤销read_role角色的SELECT权限:

```

REVOKE SELECT ON table_name FROM read_role;

```

6. 撤销用户角色:

可以使用REVOKE语句撤销用户的角色。

例如,撤销用户username的read_role角色:

```

REVOKE read_role FROM username;

```

7. 撤销用户直接权限:

可以使用REVOKE语句撤销用户的直接权限。

例如,撤销用户username的SELECT权限:

```

REVOKE SELECT ON table_name FROM username;

```

8. 查看用户权限:

可以使用SELECT语句查询用户拥有的权限。

例如,查询用户username拥有的权限:

```

SELECT * FROM user_tab_privs WHERE grantee = 'USERNAME';

```

9. 查看角色权限:

可以使用SELECT语句查询角色拥有的权限。

例如,查询角色read_role拥有的权限:

```

SELECT * FROM role_tab_privs WHERE role = 'READ_ROLE';

```

10. 查看对象权限:

可以使用SELECT语句查询对象的权限。

例如,查询表table_name的权限:

```

SELECT * FROM all_tab_privs WHERE table_name = 'TABLE_NAME';

```

11. 查看用户角色:

可以使用SELECT语句查询用户拥有的角色。

例如,查询用户username拥有的角色:

```

SELECT * FROM user_role_privs WHERE username = 'USERNAME';

```

12. 查看角色用户:

可以使用SELECT语句查询角色拥有的用户。

例如,查询角色read_role拥有的用户:

```

SELECT * FROM role_role_privs WHERE granted_role =

'READ_ROLE';

```

13. 使用WITH ADMIN OPTION:

可以在授权时使用WITH ADMIN OPTION选项,允许授权对象将权限授予其他用户或角色。

例如,将SELECT权限授予用户username,并允许username将该权限授予其他用户:

```

GRANT SELECT ON table_name TO username WITH ADMIN OPTION;

```

总结:

本文介绍了Oracle中常用的赋权方法,包括创建用户和角色、授权角色权限、授权用户角色、授予用户直接权限、撤销角色权限、撤销用户角色、撤销用户直接权限、查看用户权限、查看角色权限、查看对象权限、查看用户角色、查看角色用户以及使用WITH ADMIN OPTION选项。

掌握这些赋权方法可以有效地管理Oracle 数据库的访问权限,保证数据的安全性和完整性。