认证哈希算法-PPT

《保障与安全hash》PPT课件

是一种防止源点或终点抵赖的鉴别技术。

安全ppt

5

消息认证

• 在网络通信中,有一些针对消息内容的攻击方法

– 伪造消息 – 窜改消息内容 – 改变消息顺序 – 消息重放或者延迟

签名: y=sigk(Z) 320 bits (签名一个消息摘要)

• 验证签名:(x,y),其中y= sigk(h(x)),使用公开的散列函数 h,重构作Z =h(x)。然后Verk(y)=Z,来看Z=Z'

安全ppt

18

新的问题

• 用以鉴别的散列函数,能否减弱认证方案的安全性? 这个问题是要分析的。签名的对象由完整消息变成消 息摘要,这就有可能出现伪造。

安全ppt

8

消息认证码的使用

发送者A M

C

K

M MAC

传输

M MAC

接收者B C

K

比较

安全ppt

9

消息认证码的使用(续)

发送者A M

C

K1

||

E

K2

接收者B

D

C

M

K2

MAC

K1 比较

安全ppt

10

MAC的安全要求

•

MAC中使用了密钥,这点和对称密钥加密一样,

如果密钥泄漏了或者被攻击了,则MAC的安全性则

• 用户A和用户B,共享密钥K,对于消息M, MAC=CK(M) • 如果接收方计算的MAC与收到的MAC匹配,则

– 接收者可以确信消息M未被改变;

– 接收者可以确信消息来自所声称的发送者;

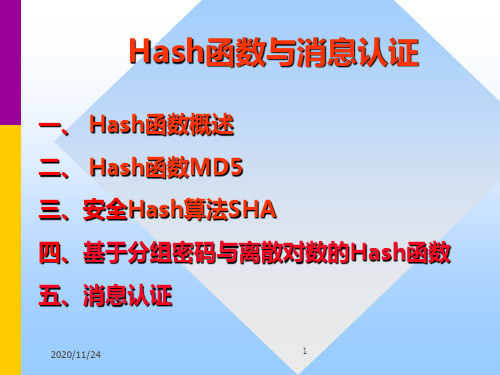

Hash函数(消息认证)

比较

x1

12

3

加密使用MAC和加密

应用

设A与B共享分组密码的密钥K和MAC的密钥K’,EK是加密 算法,hK’是MAC。用户A计算C=EK(x|| hK’(x)),并将数据C发 送给B. B利用密钥K进行解密, 得到x’和hK’(x),然后计算 hK’(x’), 并与接收到的hK’(x)相比较. 如果hK’(x’)=hK’(x), 则B确定消息x’是真实的.该技术的优点是即使加密算法被 攻破, MAC仍然能提供完整性保护作用. 其缺点是需要管理 K和K’两个密钥.

2

1 消息认证码

基于分组密码CBC工作模式构造MAC 基于分组密码CBC工作模式构造MAC算法已经成为 ISO/IEC 9797 标准,它使用密文链接和双密钥三重 加密技术。 设EK表示以K为密钥的加密算法,设K’是一个与K 不同的密钥,消息分组长度为n。 首先把消息x分成L个n位块 x=x1 x2…xL, 计算: H1 EK ( x1 ),

1

1 消息认证码

带密钥的Hash函数称为消息认证码(MAC:message authentication code). 消息认证码是实现消息认证的重要工具. MAC有两个不同的输入,一个是消息x,另一个是密钥K . MAC产生定长的输出. 实例: 某一个大公司A想给它的客户发布一个新产品的广告,A

设用户A将消息x发送给接收者B,A与B共享秘密的MAC密 钥K,hK是MAC。用户A计算x的MAC hK(x),将数据 C=x||hK(x)发送给B。B通过其它方法确定用户A的身份,分 开接收到的数据x’,使用共享密钥K计算hK(x’),并与接 收到的hK(x)相比较。如果hK(x’)=hK(x),则B确定消息x’ 是来自于具有密钥K的用户A,在传输过程中未被篡改。

哈希算法.ppt

hashtables - 7

Comp 122, Fall 2003

Lin / Devi

Methods of Resolution

Chaining: (拉链法)

T[h[k]]. h[k] is the hash value of key k.

hashtables - 5

Comp 122, Fall 2003

Lin / Devi

Hashing

U

(universe of keys)

K

k1

k4

(actual k2

keys)

k5 k3

collision

hashtables - 6

hashtables - 11

Comp 122, Fall 2003

Lin / Devi

Analysis on Chained-Hash-Search

Load factor =n/m = average keys per slot.

» m – number of slots. » n – number of elements stored in the hash table.

time required is Θ(1+α).

hashtables - 13

Comp 122, Fall 2003

Lin / Devi

Expected Cost of a Successful Search

Theorem: A successful search takes expected time Θ(1+α).

数据加密解密身份认证流程Alice先用Hash算法对发送发信息即PPT课件

7.2 SET协议

(Secure Electronic Transaction,SET) 背景:网上消费者发出的支付指令在由商户送到 支付网关之前,是在公用网上传送的,这一点与 持卡POS消费者有着本质的不同。因此,在开放的 网络上处理交易,如何保证传输数据的安全成为 电子商务能否普及的最重要的因素之一,SET正是 在这种需求的推动下应运而生的。 它 是 由 VISA 和 MasterCard 两 大 信 用 卡 公 司 发 起 , 会同IBM、Microsoft等信息产业巨头于1997年6月 正式制定发布的用于因特网事务处理的一种标准。

安全电子交易(SET)是目前已经标准化且 被业界广泛接受的一种网际网络信用卡付款 机制。 SET协议包括SET的交易流程、程序设 计规格与SET协议的完整描述三部分,在SET 协议中主要定义了以下内容: (1) 加密算法(如RSA和DES)的应用; (2) 证书消息和对象格式; (3) 购买消息和对象格式; (4) 请款消息和对象格式; (5) 参与者之间的消息协议。

最高权威的是根CA (Root CA,RCA),是各 个下级CA证书的基础。由它生成品牌CA (BCA), 再 由品牌CA生成地区CA (CCA)、支付CA(PCA)和商户 CA (MCA)。

再交易双方的通信过程中,认证系统都会将 对方的证书沿着信任链逐级的追溯到根证书,而所 有SET软件都知道根证书的公钥,从而确认该证书的 合法性。

在SET中,最主要的证书是持卡人证书、支 付网关证书和商家证书。其他还有银行证书、发卡 机构证书。

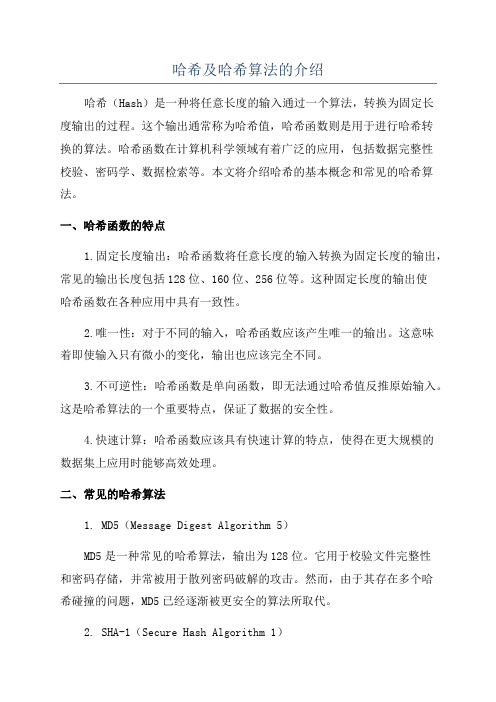

哈希及哈希算法的介绍

哈希及哈希算法的介绍哈希(Hash)是一种将任意长度的输入通过一个算法,转换为固定长度输出的过程。

这个输出通常称为哈希值,哈希函数则是用于进行哈希转换的算法。

哈希函数在计算机科学领域有着广泛的应用,包括数据完整性校验、密码学、数据检索等。

本文将介绍哈希的基本概念和常见的哈希算法。

一、哈希函数的特点1.固定长度输出:哈希函数将任意长度的输入转换为固定长度的输出,常见的输出长度包括128位、160位、256位等。

这种固定长度的输出使哈希函数在各种应用中具有一致性。

2.唯一性:对于不同的输入,哈希函数应该产生唯一的输出。

这意味着即使输入只有微小的变化,输出也应该完全不同。

3.不可逆性:哈希函数是单向函数,即无法通过哈希值反推原始输入。

这是哈希算法的一个重要特点,保证了数据的安全性。

4.快速计算:哈希函数应该具有快速计算的特点,使得在更大规模的数据集上应用时能够高效处理。

二、常见的哈希算法1. MD5(Message Digest Algorithm 5)MD5是一种常见的哈希算法,输出为128位。

它用于校验文件完整性和密码存储,并常被用于散列密码破解的攻击。

然而,由于其存在多个哈希碰撞的问题,MD5已经逐渐被更安全的算法所取代。

2. SHA-1(Secure Hash Algorithm 1)SHA-1是一种输出160位哈希值的算法。

与MD5类似,SHA-1也用于文件校验和密码存储。

然而,由于SHA-1哈希碰撞的问题和演算方法的漏洞,SHA-1在一些领域中也被视为不安全。

3. SHA-256(Secure Hash Algorithm 256)SHA-256是SHA-2算法家族中的一个成员,它输出256位哈希值。

SHA-256比SHA-1更安全,广泛应用于密码学、数字签名和区块链技术中。

4. CRC(Cyclic Redundancy Check)CRC是一种广泛应用于数据完整性校验的哈希算法。

它产生固定长度的校验和,通常用于网络传输中检查数据传输的准确性。

Hash函数(消息认证)

3

应用

由于加密软件慢、硬件费用高、加密算法专利保护 和出口限制等因素, 人们倾向于不使用带有加密的认 证方法,愿意使用方法(3)。 数据源认证方案不能提供数据源的不可拒绝性,因 为任何一方都可以使用共享密钥创建一个消息及其 认证。如果需要解决这种潜在的争执,可以使用可 信第三方或公钥技术。 使用MAC能够确定数据是在过去某个时间由特定一 方生成的,但是不能提供唯一性和时间上的保证, 也不能发现消息是否重用或重发。为了解决这些问 题,必须使用随时间变化的参数,例如时间戳、序 列号和随机数等。

击者也能计算压缩函数的输出。 (2) 即使IV是随机的和秘密的,攻击者也能找到Hash函数的碰 撞。

在目前的计算水平下,使用MD5和SHA-1等作为HMAC 算法所嵌入的Hash函数,HMAC的安全性是可以保证的。

10

3 应用

数据完整性 数据完整性是指数据在生成、传送或存储过程中没有 被非法篡改. 使用Hash函数可以保证数据的完整性 使用MAC

MD5-MAC软件实现比较容易,其运算速度与MD5 大体相近 .

5

2

HMAC算法

消息认证码HMAC(keyed-hashing for message authentication code)是Bellare等人于1996年提出, 1997年作为RFC 2104发表,成为事实上的Internet 标准,包括IPSec协议在内的一些安全协议都使用 了HMAC算法。 HMAC算法利用已有的Hash函数,关键问题是如何 使用密钥。使用不同的Hash函数,就可以得到不同 的HMAC。选用MD5时的HMAC记为HMAC-MD5, 选用SHA-1时的HMAC记为HMAC-SHA1。

发送方 A x hK’ x1 || EK C DK x 接收方B hK’

Hash函数与消息认证概论

2020/11/24

3

Hash函数

Hash函数

• 设H:将A*映射到An,H满足:

– H是单向函数。

– 已知 x, 找 x*∈A* ,使H (x)= H (x*)在计 算上是不可能的。

– 找一对 x 和 x* ,x ≠ x* ,使H (x)= H (x*) 在计算上也是不可能的。

H称为安全的Hash函数。

2020/11/24

11

Hash函数

对Hash函数的基本攻击方法

• 生日攻击:这种攻击法不涉及Hash算法的 结构,可用于攻击任何Hash算法。强无碰撞 函数正是基于生日悖论一类的攻击法定义的 。穷举和生日攻击都属选择明文攻击。生日 攻 击 给 定 初 值 H0 寻 找 MM’ , 使H(H0, M’)=H(H0, M),也可对初始值H0不 加 限 制 , 即 寻 找 H0’, M’ 使 满 足 h(H0’, M’)=h(H0, M)。

Hash函数

• 迭代函数以E表示,一般E又都是通过基 本轮函数的多轮迭代实现的,因此,轮 函数的设计是Hash函数设计的核心。

• 迭代Hash函数的构造方法

– 安全迭代函数E

– 消息M划分成组M1, M2,…, Mi ,…, Mt – 选定密钥为K,

– H0为初始向量IV,

2020/11/24

16

Hash函数

• Rabin法:

H0=IV; Hi=E(Mi, Hi-1) i=1,…,t; H(M)=Ht 。 密码分组链接(CBC)法:

H0=IV;Hi=E(K, Mi Hi-1) i=1,2,…,t; H(M)=Ht 。 • 密码反馈(CFB)法:

Hi=E(K, Hi-1Mi),i=1, 2,…,t;H(M)=Ht

密码学中的哈希算法对称加密非对称加密及数字证书讲解动画

密码学中的哈希算法对称加密非对称加密及数字证书讲解动画很遗憾,以文本形式无法提供动画效果。

但我可以为您简单解释一下这些密码学概念。

1.哈希算法:哈希算法是一种将任意大小的数据映射到固定大小的数据的函数。

它将输入数据转化为一串通常为固定长度的输出,且这个转化过程是不可逆的。

常见的哈希算法有MD5、SHA-1、SHA-256等。

哈希算法常用于校验数据完整性和以此为基础的数字签名。

2.对称加密:对称加密又称为私钥加密。

在对称加密中,加密和解密使用同一个密钥。

发送方使用这个密钥对数据进行加密,并将其发送给接收方,接收方使用相同的密钥解密数据。

对称加密速度较快,但需要确保密钥的安全传输。

常见的对称加密算法有DES、AES等。

3.非对称加密:非对称加密又称为公钥加密。

在非对称加密中,有两个密钥:公钥和私钥。

公钥用于加密数据,而私钥用于解密数据。

公钥可以公开,任何人都可以使用公钥加密数据,但只有拥有私钥的人才能解密数据。

非对称加密常用于保护数据的安全传输和身份验证。

常见的非对称加密算法有RSA、Diffie-Hellman等。

4.数字证书:数字证书是一种用于身份验证和数据完整性校验的数字文件。

数字证书包含一个实体的公钥及其与该公钥相关联的一些信息,比如该实体的名称、证书的颁发机构和有效期。

数字证书由数字签名机构(Certificate Authority)签名,并可用于对称加密和非对称加密领域。

数字证书确保了数据的真实性和完整性。

认证、哈希算法PPT课件

T[64] = EB86D391

16 MD5算法描述(Cont.)

• 步骤5:输出结果。所有L个512位数据块处理完毕后,最后的结果 就是128位消息摘要。

CV0 = IV CVq+1 = SUM32(CVq,RFI[Yq,RFH[Yq,RFG[Yq,RFF[Yq,CVq]]]]) MD = CVL

其中:IV = ABCD的初始值(见步骤3) Yq = 消息的第q个512位数据块 L = 消息中数据块数; CVq = 链接变量,用于第q个数据块的处理 RFx = 使用基本逻辑函数x的一轮功能函数。 MD = 最终消息摘要结果 SUM32=分别按32位字计算的模232加法结果。

Yq

512

CVq 128

字

T[i] = 表T中的第i个32位字;

+

= 模 232的加;

ABCD

基本MD5操作(单步)

+

g

X[k] +

T[i] +

CLSs

Function g g(b,c,d) 1 F(b,c,d) (bc)(bd) 2 G(b,c,d) (bd)(cd) 3 H(b,c,d) bcd 4 I(b,c,d) c(bd)

实现都实际可行; – 对任意给定的码h, 寻求x使得H(x)=h在计算上是不

可行的(单向性); – 任意给定分组x, 寻求不等于x的y, 使得H(y)= H(x)

在计算上不可行(弱抗攻击性); – 寻求对任何的(x,y)对使得H(x)=H(y)在计算上不可

行(强抗攻击性);

7 Hash 函数设计原理

• 步骤2: 添加长度。原始消息长度(二进制位的个数 ),用64位表示。

表示为L个512位的数据块:Y0,Y1,…,YL-1。其长度为 L512bits。令N=L16,则长度

2010 密码学第10周 认证理论与技术——Hash函数课件

窜扰者

信 源

认证编码器

认证译码器 信道 安全信道

信 宿

认证信道 密钥源 图 纯认证系统模型

认证与认证系统实现方式

(1) 消息认证:用消息的密文本身充当认证信息。 (2) 消息认证码 (MAC Message Authentication Code): 由以消息和密钥作为输入的公开函数产生的认证信 息,也称“消息摘要”或“报文摘要”。 (3) 散列值:以消息作为唯一输入的散列函数产生的 认证信息(无需密钥)

SUM32 160 bits CVq+1

SHA-1 压缩函数

处理程序:4 回合,共计 80 次;5 个缓存器 A = E + f1-4(t,B, C, D) + S5(A) + W[t] + K1-4 B=A 本次 A B C D 暫存器 30(B) C=S f D=C E=D S

1~4 5

E

其中 f1-4(t,B, C, D) =步t的基本 逻辑函数 Sk =循环左移k位 Wt=一个从当前512位输入 数据块导出的32位字 K1-4=一个用于加法的常量, 下次 暫存器 四个不同值 +=模 232加

填充实例

例如若原始消息由704比特二进制组成,那么在 其末尾添加256比特(255≡(447-704) mod 512,即 1个“1”后面255个“0”),消息扩展到960比特( 960 mod 512=448);再例如消息由448比特二进制 组成,那么末尾添加512比特(511≡(447-448) mod 512,即1个“1”后面511个“0”),消息扩展到960 比特(950 mod 512=448)。

Hash函数在物联网的应用举例

物联网(The Internet of things)的定义是:通过射频识别 (RFID)、红外感应器、全球定位系统、激光扫描器等信 息传感设备,按约定的协议,把任何物品与互联网连接起来 ,进行信息交换和通讯,以实现智能化识别、定位、跟踪、 监控和管理的一种网络。

安全原理与技术ch05Hash函数和数字签名精品PPT课件

Ch5-消息认证与数字签名

14

安全的Hash函数的要求

H可以应用于任意长度的数据块,产生固定长度的散列 值; 对每一个给定的输入m,计算H(m)是很容易的; 给定Hash函数的描述,对于给定的散列值h,找到满足 H(m) = h的m在计算上是不可行的; 给定Hash函数的描述,对于给定的消息m1,找到满足

CV = 链接值

Yi = 第 i 个输入分组 f = 压缩算法

4

基本的认证系统模型

信源

认证符生成

攻击者

验证认证符

安全信道

密钥

信宿

2020/10/9

Ch5-消息认证与数字签名

5

5.2 ห้องสมุดไป่ตู้息认证码

消息认证码,简称MAC (Message Authentication Code),是一种使用密钥的 认证技术,它利用密钥来生成一个固定长 度的短数据块,并将该数据块附加在消息 之后。

O1(64位)

O2(64位)

ON-1

ON

2020/10/9

Ch5-消息认证与数字签名

13

5.3 Hash函数

Hash函数(也称散列函数或杂凑函数)是将 任意长的输入消息作为输入生成一个固定 长的输出串的函数,即h=H(M)。这个输 出串h称为该消息的散列值(或消息摘要 ,或杂凑值)。

2020/10/9

攻击者可以按此方法不断对密钥进行测试,直到

将匹配数缩写到足够小的范围。平均来讲,若

k=an,则需a次循环

2020/10/9

Ch5-消息认证与数字签名

10

针对MAC算法的攻击

攻击者针对下面的MAC算法,则不需要使用穷举攻击即可获 得密钥信息。

设消息M=(X1||X2||…||Xm),即由64位分组Xi联结而成。定义