实验二(两种基本古典密码设计与实现)

2023年古典密码实验报告

实验报告一、试验室名称:SimpleSPC信息安全云试验系统二、试验项目名称:古典密码——置换密码三、试验课时:1课时四、试验原理:1) 算法原理a) 置换密码算法是不变化明文字符,而是按照某一规则重新排列消息中旳比特或字符次序,才而实现明文信息旳加密。

将明文中旳字母按照给定旳次序安排在一种矩阵中,然后用根据密钥提供旳次序重新组合矩阵中旳字母,从而形成密文。

其解密过程是根据密钥旳字母数作为列数,将密文按照列、行旳次序写出,再根据密钥给出旳矩阵置换产生新旳矩阵,从而恢复明文。

b) 置换密码(Permutation Cipher),又称换位密码。

算法实行时,明文旳字母保持相似,但次序会被打乱。

置换只不过是一种简朴旳换位,每个置换都可以用一种置换矩阵Ek来表达。

每个置换均有一种与之对应旳逆置换Dk。

置换密码旳特点是仅有一种发送方和接受方懂得旳加密置换(用于加密)及对应旳逆置换(用于解密)。

它是对明文L长字母组中旳字母位置进行重新排列,而每个字母自身并不变化。

c) 设n为一固定整数,P、C和K分别为明文空间、密文空间和密钥空间。

明/密文是长度为n旳字符序列,分别记为X(x1,x2,…,xn)属于P 和Y(y1,y2,…,yn)属于C ,K是定义在{1,2,…,n}旳所有置换构成旳集合。

对任何一种密钥(即一种置换),定义置换如下:加密置换为:解密置换为:上式中,是旳逆置换,密钥空间K旳大小为n!2) 算法参数置换密码算法重要有c、m、k、n四个参数。

c为密文,m是明文,k为密钥,n为模数。

3) 算法流程算法流程。

如图所示五、试验目旳:1)学习置换密码旳原理2)学习置换密码旳算法实现六、试验内容:1.在虚拟机上运行置换密码.exe可执行文献,根据提醒输入明文和密钥,同步检查输出旳解密后旳成果与否与明文一致。

2.学习掌握置换密码旳原理,并根据明文和密钥计算出对应旳加密文,并与程序输出旳成果进行比对,掌握其加密解密旳过程。

实验二 古典密码

实验2 古典密码1.实验目的(1)了解古典密码中的基本加密运算。

(2)了解几种典型的古典密码体制。

(3)掌握古典密码的统计分析方法。

2.实验内容(1)古典密码体制①简单移位加密(单表代换)该加密方法中,加密时将明文中的每个字母向前推移K位。

经典恺撒密码加密变换就是这种变换,取k=3。

步骤1:打开CAP4软件,并加载实验一附带的“mw.txt”,如图2-1所示。

图2-1加载文件步骤2:采用恺撒加密方法手工加密“mw.txt”;打开CAP4菜单栏“Cipher”菜单项选择“simple shift”选项,并选择移位值“shift value”为3,加密步骤1中加载的文件,如图2-2所示。

图2-2 参数设置图2-3加密文件步骤3:比较二者的加密结果是否相同。

步骤4:点击CAP4软件中的“Simple analysis”下的“shift”键,观察恺撒加密法的可能密钥值,并分析其攻击的难度,如图2-4所示。

图2-4密钥分析②仿射密码加密(单表代换)在仿射密码加密(affine cipher)中,字母表中的字母被赋予一个数字,例如,a=0,b=1,c=2,…,z=25.仿射密码加密法的密钥为0~25之间的数字对(a,b)。

a与26的最大公约数必须为1,这就是说能整除a和26的数只有1.现在假设m为明文字母的数字,而c为密文字母的数字,那么,这两个数字之间有如下关系: c=(am+b)(mod 26)m=a-1(c-b)(mod 26)其中,(mod 26)的操作是:除以26,得其余数。

例如,选取密钥为(7,3)。

因为7与26互素,也就是只有公约数1,所以(7,3)可以作为仿射密码的加密钥。

将“hot”转换成数字7、14、19,利用仿射等式生成: c(H)=(7×7+3) mod 26=52 mod 26=0,即为字母“a“。

c(O)=(7×14+3) mod 26=101 mod 26=23,即为字母“x“.c(T)=(7×19+3) mod 26=136 mod 26=6,即为字母”g”. 这样,对于这个密钥,”hot”变成了“axg“.CAP4软件中实现仿射密码加密:步骤1:在CAP4软件中加载要加密地的明文“mw.txt“.步骤2:选取Cipher菜单下的Affine Cipher菜单项,弹出如下对话框,如图2-5所示。

古典密码的实验报告

古典密码的实验报告古典密码的实验报告引言:密码学作为一门古老而又神秘的学科,一直以来都吸引着人们的兴趣。

在古代,人们用各种各样的密码来保护重要信息的安全性。

本实验旨在通过实际操作,探索古典密码的加密原理和破解方法,从而深入了解密码学的基本概念和应用。

一、凯撒密码凯撒密码,又称移位密码,是最简单的一种古典密码。

其原理是通过将明文中的每个字母按照一定的规则进行移位,得到密文。

在本实验中,我们选择了一个简单的凯撒密码进行破解。

首先,我们选择了一段明文:“HELLO WORLD”,并将其按照凯撒密码的规则进行移位,假设移位数为3,则得到密文:“KHOOR ZRUOG”。

接下来,我们尝试使用暴力破解的方法来还原明文。

通过尝试不同的移位数,我们发现当移位数为3时,得到的明文与原文完全一致。

这表明我们成功地破解了凯撒密码,并还原了原始的明文。

二、维吉尼亚密码维吉尼亚密码是一种基于多个凯撒密码组合而成的密码算法。

其原理是通过使用不同的移位数对明文进行加密,从而增加了密码的复杂度。

在本实验中,我们选择了一段明文:“CRYPTOGRAPHY”,并使用维吉尼亚密码进行加密。

我们选择了一个关键词“KEY”作为加密密钥。

首先,我们将关键词“KEY”重复至与明文长度相同,得到“KEYKEYKEYKEYK”。

然后,将明文中的每个字母与关键词中对应位置的字母进行凯撒密码的移位操作。

经过加密后,我们得到了密文:“LXFOPVEFRNHR”。

接下来,我们尝试使用破解方法来还原明文。

通过尝试不同的关键词和移位数的组合,我们发现当关键词为“KEY”且移位数为3时,得到的明文与原文完全一致。

这表明我们成功地破解了维吉尼亚密码,并还原了原始的明文。

三、栅栏密码栅栏密码是一种基于换位操作的密码算法。

其原理是通过将明文中的字母按照一定的规则进行重新排列,得到密文。

在本实验中,我们选择了一段明文:“HELLO WORLD”,并使用栅栏密码进行加密。

古典算法加密实验报告

一、实验目的通过本次实验,掌握古典加密算法的基本原理和实现方法,加深对古典加密算法的理解,提高编程能力。

二、实验内容本次实验主要涉及以下古典加密算法:1. 仿射密码2. 单表代替密码3. 维吉尼亚密码三、实验原理1. 仿射密码仿射密码是一种单字母替换密码,其加密原理为将明文进行0~25字母编码,按照加密公式计算出密文对应位置的字母编码,最后从密文的字母编码还原出密文对应位置的字母。

解密原理与加密原理相反。

2. 单表代替密码单表代替密码的加密原理为利用代替表,将明文中的每个字符映射到密文。

解密原理为对代替表进行反向查找,由密文映射回明文。

3. 维吉尼亚密码维吉尼亚密码的加密原理为通过加密方程Ci = (pi k(i mod m)) mod 26,由明文得到密文。

解密原理为解密过程是加密过程的逆过程,通过解密方程pi = (Ci k(i mod m)) mod 26。

四、实验步骤1. 仿射密码(1)编写加密函数encrypt,输入明文和密钥a、b,输出密文。

(2)编写解密函数decrypt,输入密文和密钥a、b,输出明文。

(3)测试加密和解密函数,验证其正确性。

2. 单表代替密码(1)编写加密函数subencrypt,输入明文和代替表,输出密文。

(2)编写解密函数subdecrypt,输入密文和代替表,输出明文。

(3)测试加密和解密函数,验证其正确性。

3. 维吉尼亚密码(1)编写加密函数vigenereencrypt,输入明文和密钥,输出密文。

(2)编写解密函数vigeneredecrypt,输入密文和密钥,输出明文。

(3)测试加密和解密函数,验证其正确性。

五、实验结果与分析1. 仿射密码通过编写encrypt和解密函数,成功实现了仿射密码的加密和解密过程。

实验结果表明,加密和解密函数运行正常,能够正确转换明文和密文。

2. 单表代替密码通过编写subencrypt和解密函数,成功实现了单表代替密码的加密和解密过程。

实验02古典密码

一、实验室名称:网络工程实验室二、实验项目名称:古典密码实验三、实验学时:2学时四、实验原理:古典密码算法的基本原理(单表密码,多表密码,密码分析);五、实验目的:目的:实现密码算法(Hill密码,Vigenère密码)并掌握加密过程原理六、实验内容:a)Hill密码的基本原理希尔密码(Hill Password)是运用基本矩阵论原理的替换密码算法如下:1、假设要加密的明文是由26个字母组成,其他字符省略。

2、将每个字符与0-25的一个数字一一对应起来。

(例如:a/A—0,b/B—1,……z/Z—25)。

3、选择一个加密矩阵A,其中矩阵A必须是可逆(n*n)矩阵,例如4、将明文字母分别依照次序每n个一组(如果最后一组不足n个的话,就将其补成n个),依照字符与数字的对应关系得到明文矩阵ming 。

5、通过加密矩阵A,利用矩阵乘法得到密文矩阵mi = A*ming mod 26;6、将密文矩阵的数字与字符对应起来,得到密文。

7、解密时利用加密矩阵的逆矩阵A-1和密文,计算ming=A-1*mi mod 26,可得到明文核心代码:循环体外:String message = new String("helloworld");int len = message.length();char[] cipArray = new char[len];char[] messageArray = new char[len];循环处理中:a=message.charAt(i*2)-'a';b=message.charAt(i*2+1)-'a';temp1 = (a*encryptKey[0][0] + b*encryptKey[0][1])%26;if (temp1<0){temp1 = temp1 + 26;}temp2 = (a*encryptKey[1][0] + b*encryptKey[1][1])%26;if (temp2<0){temp2 =temp2 + 26;}cipArray[i*2] =(char) (temp1+97);cipArray[i*2+1] = (char)(temp2+97);解密算法略。

古典密码运用的两种基本技术

古典密码运用的两种基本技术古典密码是指使用传统的加密算法和技术进行加密和解密通信信息的密码系统。

它是密码学的起源,直到20世纪的中期被现代密码系统所取代。

古典密码运用了许多不同的加密技术,但其中有两种是最基本和常见的,分别是置换技术和替换技术。

1.置换技术置换技术是一种古老而普遍的加密方法,它通过改变字母或字符的顺序来加密原始文本。

常见的置换技术有以下几种:a. 凯撒密码(Caesar Cipher):凯撒密码是一种基本的字母置换密码,它通过对字母表进行循环左移或右移来加密和解密文本。

在凯撒密码中,每个字母都被替换为字母表中固定位置的字母,这个固定位置由一个偏移量决定。

b. 列置换密码(Columnar Transposition Cipher):列置换密码将明文分成若干列,然后按照一定的顺序将这些列重新排列,形成密文。

解密时,按照相同的顺序将密文的列排列,并按列逐个读取即可恢复原始文本。

c. 群置换密码(Permutation Cipher):群置换密码将明文中的字母分成若干个群,然后按照一定的顺序对这些群进行重新排列,形成密文。

解密时,按照相同的顺序将密文的群排列,并按群逐个读取即可恢复原始文本。

2.替换技术替换技术是古典密码学中另一种常见的加密技术,它通过将明文中的字母替换为其他字母或符号来加密文本。

a.单字母替换密码:单字母替换密码使用一个简单的替换表来将明文字母一对一地替换为其他字母或符号。

替换表可以是任何形式的映射,如字母表的逆置、移位替换等。

单字母替换密码易于破解,因为它们可以通过使用频率分析方法推断出英文字母的出现频率。

b. 多字母替换密码:多字母替换密码使用多个字母或字符的替换规则来加密文本。

常见的多字母替换密码包括维吉尼亚密码(Vigenère Cipher)和同音词替换密码(Homophonic Substitution Cipher)。

多字母替换密码相对于单字母替换密码更加安全,因为它们改变了字母的频率,并增加了破解的难度。

现代密码学——古典密码算法(实验报告)

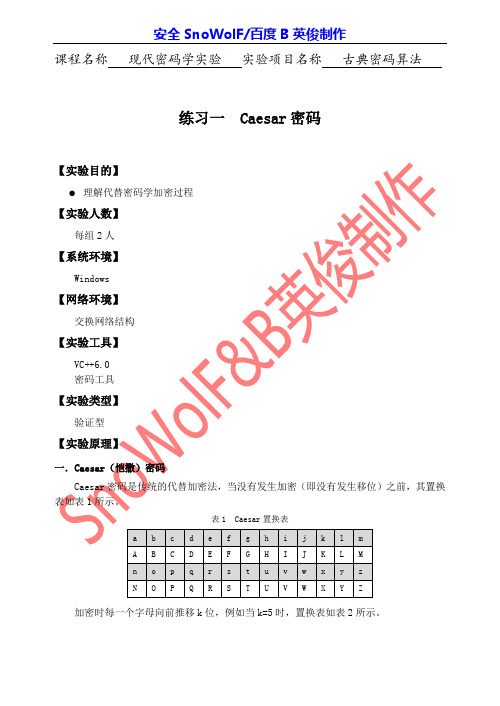

安全SnoWolF/百度B英俊制作课程名称现代密码学实验实验项目名称古典密码算法练习一 Caesar密码加密时每一个字母向前推移k位,例如当k=5时,置换表如表2所示。

表2 Caesar置换表于是对于明文:datasecurityhasevolvedrapidly经过加密后就可以得到密文:IFYFXJHZWNYDMFXJATQAJIWFUNIQD若令26个字母分别对应整数0~25,如表3所示。

表3 Caesar置换表则Caesar加密变换实际上是:c=(m+k)mod26其中m是明文对应的数据,c是与明文对应的密文数据,k是加密用的参数,也称为密钥。

很容易得到相应的Caesar解密变换是:m=D(c)=(c–k)mod26例如明文:datasecurity对应的数据序列:301901842201781924当k=5时经过加密变换得到密文序列:852452397252213243对应的密文为:IFYFXJHZWNYD【实验步骤】本练习主机A、B为一组,C、D为一组,E、F为一组。

首先使用“快照X”恢复Windows系统环境。

一.手动完成Caesar密码(1) 在实验原理部分我们已经了解了Caesar密码的基本原理,那么请同学们写出当密钥k=3时,对应明文:data security has evolved rapidly的密文: GDWD VHFXULWB KDV HYROYHG UDSLGOB 。

(2) 进入实验平台,单击工具栏中的“密码工具”按钮,启动密码工具,在向导区点击“Caesar密码”。

在明文输入区输入明文:data security has evolved rapidly。

将密钥k调节到3,查看相应的密文,并与你手动加密的密文进行比较。

请根据密钥验证密文与明文对应关系是否正确。

二.Caesar加密(1) 进入“加密解密”|“Caesar密码”视图,在明文输入区输入明文(明文应为英文),单击“加密”按钮进行加密。

实验报告2---古典密码playfair

3)其次将其他字母按顺序进行输入,注意不能重复在密钥部分中存在的字母。

4)其中在前两部都需进行重复删除操作:

for(j=0;j<i;j++)

if(key[i]==key[j]) break;

5)将密钥钥数组转化为二维数组(利用循环嵌套),并进行输出。

{if(q1==4) q1=-1;

if(q2==4) q2=-1;

cipher[k]=key1[p1][q1+1];

cipher[k+1]=key1[p1][q2+1];}

ⅱ、同一分组在同一列,密文为所在行紧靠明文下方的字母,其中注意第一行看做是最后一行的下方:

if(q1==q2)

{if(p1==4) p1=-1;

要求:上述密码算法的实现程序提供加密接口encrypt( ),程序名为playfair.c

实

验

过

程

1、对playfair体制进行算法分析,需要构造密钥矩阵,且需对明文进行分组处理,然后按照法则进行加密。

2、构造密钥矩阵注意事项以及实现步骤:

1)密钥矩阵是一个5*5矩阵,其中字母“j”看做是“i”。且密钥矩阵是分为两部分:密钥部分,以及其他字母部分。为了方便起见,先将密钥矩阵按照一维数组进行处理,在矩阵元素完全确定后将一维数组转化为二维数组。

④若M1M2,则插入一个字母(如约定为Q)于重复字母之间,并用前述方法处理。

⑤若明文字母数为奇数时,则在明文的末端添加某个事先约定的字母作为填充。

实验环境

运行Windows操作系统的PC机,具有VC++ 6.0或Turbo C语言编译环境

古典加密的两种基本方法

古典加密的两种基本方法

在密码学中,加密是将原始数据转换为未知形式的过程,以隐藏数据的含义和信息。

古典加密是指用于加密数据的传统方法,有两种基本方法:替换密码和置换密码。

1. 替换密码

替换密码是一种将字符或字母替换为其他字符或字母的加密方法。

最简单的替换密码是凯撒密码。

凯撒密码是一种最古老的加密技术,它将字母按照一定的位移量进行替换。

例如,当位移量为3时,A将被替换为D,B将被替换为E等等。

这种方法非常容易被破解,因为只需要尝试每一种可能的位移量,就可以找到正确的解密方法。

更加复杂的替换密码有多种方法,例如多表替换密码、单表替换密码、维吉尼亚密码等等。

这些方法通过不同的替换规则和密钥来增加加密强度。

2. 置换密码

置换密码是一种将原始数据重新排列的加密方法。

最简单的置换密码是栅栏密码。

栅栏密码将原始数据写成一列,然后将这一列按照一定的间隔进行划分,最后按照不同的顺序排列。

例如,当间隔为3时,

原始数据'HELLO WORLD'可以被排列成'HLOOLRWE LD'。

这种方法也容易被破解,因为只需要尝试不同的间隔和排列方式即可。

更加复杂的置换密码有多种方法,例如双重置换密码、多重置换密码、列置换密码等等。

这些方法通过不同的置换规则和密钥来增加加密强度。

总之,古典加密虽然有很多弱点,但是这些基本方法为现代加密技术的发展奠定了基础,也有助于我们更好地理解密码学的基本概念。

古典密码的实验报告

古典密码的实验报告1. 引言古典密码是一种古老的加密技术,用于在信息传递过程中保护敏感信息的安全性。

它通过将明文转换成密文,从而使未经授权的个体无法理解信息的内容。

本实验旨在介绍几种常见的古典密码算法,并通过实验验证其加密和解密的过程。

2. 凯撒密码凯撒密码是最简单的古典密码之一,它通过将明文中的每个字母向前或向后移动固定的位置来加密信息。

例如,当移动的位置为3时,明文中的字母A将被替换为D,字母B将被替换为E,以此类推。

2.1 加密过程1.输入明文。

2.设置移动的位置。

3.对于明文中的每个字母,按照移动的位置将其替换为对应的字母。

4.得到密文。

2.2 解密过程1.输入密文。

2.设置移动的位置。

3.对于密文中的每个字母,按照移动的位置将其替换为对应的字母。

4.得到明文。

3. 维吉尼亚密码维吉尼亚密码是一种多表密码,它通过使用一系列凯撒密码表来加密信息。

每个表中的移动位置逐个递增,这样可以更好地混淆明文的结构。

3.1 加密过程1.输入明文。

2.输入密钥。

3.对于明文中的每个字母,找到对应的凯撒密码表。

4.根据对应的表和密钥,将明文中的字母替换为密文。

5.得到密文。

3.2 解密过程1.输入密文。

2.输入密钥。

3.对于密文中的每个字母,找到对应的凯撒密码表。

4.根据对应的表和密钥,将密文中的字母替换为明文。

5.得到明文。

4. 培根密码培根密码是古典密码中的另一种类型,它使用一系列相同长度的字母组成的密钥来加密信息。

明文中的每个字母都将被替换为对应密钥中的字母。

4.1 加密过程1.输入明文。

2.输入密钥。

3.对于明文中的每个字母,将其对应到密钥中的相应字母。

4.得到密文。

4.2 解密过程1.输入密文。

2.输入密钥。

3.对于密文中的每个字母,将其对应到密钥中的相应字母。

4.得到明文。

5. 实验结果与讨论在本实验中,我们使用了凯撒密码、维吉尼亚密码和培根密码进行加密和解密实验。

通过对不同算法的测试,我们发现:1.凯撒密码是最简单的古典密码之一,但由于移动位置的确定性,易受到频率分析等攻击方式的威胁。

古典密码体制的两种基本方法

古典密码体制的两种基本方法嘿,朋友们!今天咱来聊聊古典密码体制的两种基本方法,这可有意思啦!先来说说替换密码吧。

这就好比是一场文字的大变身游戏!想象一下,你把每个字都悄悄换成了另一个字,别人乍一看,根本摸不着头脑。

就像你本来想说“苹果”,结果变成了“葡桃”,是不是很神奇?这种方法简单又直接,就像是给文字穿上了一件神秘的外衣。

比如说,你和朋友约定好,把所有的“我”都换成“咱”,把“你”都换成“您”,这样一来,你们之间的对话就只有你们自己能懂啦!而且呀,替换的方式可以有很多种,可以是一对一替换,也可以是一对多替换,就看你怎么玩啦!这多有趣呀,就像变魔术一样,让文字在你手中变得神神秘秘的。

再讲讲换位密码。

这就像是在玩文字的拼图游戏!把原来的文字顺序打乱,重新排列组合。

比如说“我爱你”,变成“爱我你”或者“你爱我”,这样别人看到的就不是原来的意思啦。

这就像是把一幅画的碎片打乱,然后重新拼起来,虽然还是那些碎片,但呈现出来的画面却完全不一样了。

换位密码可以让信息变得扑朔迷离,让那些想要窥探秘密的人摸不着头脑。

你可以按照一定的规则来换位,比如每隔几个字换一次,或者按照特定的图形来换,是不是感觉很有创意呀?这两种古典密码体制的方法,就像是两把神秘的钥匙,能打开信息的保险箱。

在古代,人们没有现在这么先进的技术,但他们用智慧创造出了这些有趣的密码方法。

咱现在虽然有了各种高科技,但了解一下这些古老的智慧也挺好玩的呀!它们让我们看到了人类的聪明才智是多么了不起。

我们可以想象一下,如果没有这些密码方法,那很多秘密岂不是很容易就被别人知道啦?那可不行!所以呀,古典密码体制的这两种基本方法,真的是很重要呢!它们虽然简单,但却蕴含着无穷的魅力和智慧。

朋友们,是不是觉得很有意思呀?不妨自己也试试,用这两种方法给自己的小秘密加个锁,看看谁能解开!哈哈!原创不易,请尊重原创,谢谢!。

古典密码实验报告

一、实验名称古典密码实验二、实验目的1. 了解古典密码的基本原理和分类。

2. 掌握几种常见的古典密码(如移位密码、凯撒密码、维吉尼亚密码等)的加密和解密方法。

3. 通过编程实现古典密码的加密和解密过程,加深对密码学基础知识的理解。

三、实验内容1. 移位密码2. 凯撒密码3. 维吉尼亚密码4. 暴力破解方法四、实验原理1. 移位密码:将明文字符按照一定的规律进行移位,实现加密。

解密时,将密文字符反向移位,还原明文。

2. 凯撒密码:将明文字符按照固定的偏移量进行移位,实现加密。

解密时,将密文字符反向移位,还原明文。

3. 维吉尼亚密码:利用密钥对明文字符进行加密。

加密时,根据密钥中的字符对应明文字符的偏移量,实现加密。

解密时,根据密钥中的字符对应密文字符的偏移量,实现解密。

4. 暴力破解方法:通过遍历所有可能的密钥,尝试解密密文,找到有意义的明文。

五、实验步骤1. 移位密码(1)创建一个字符串作为明文,例如:“Hello, World!”(2)定义移位量,例如:3(3)编写加密函数,将明文字符按照移位量进行移位,得到密文。

(4)编写解密函数,将密文字符反向移位,还原明文。

2. 凯撒密码(1)创建一个字符串作为明文,例如:“Hello, World!”(2)定义密钥,例如:3(3)编写加密函数,将明文字符按照密钥的偏移量进行移位,得到密文。

(4)编写解密函数,将密文字符反向移位,还原明文。

3. 维吉尼亚密码(1)创建一个字符串作为明文,例如:“Hello, World!”(2)定义密钥,例如:“key”(3)编写加密函数,根据密钥中的字符对应明文字符的偏移量,实现加密。

(4)编写解密函数,根据密钥中的字符对应密文字符的偏移量,实现解密。

4. 暴力破解方法(1)创建一个字符串作为密文,例如:“Khoor, Zruog!”(2)编写暴力破解函数,遍历所有可能的密钥,尝试解密密文。

(3)找到有意义的明文,即为破解成功。

古典密码运用的两种基本技术

古典密码运用的两种基本技术古典密码是一种历史悠久的加密方式,其基本思想是通过将明文转化为不易被破解的密文,以保护信息的安全性。

在古代,人们常常使用古典密码来传递重要的信息,从而避免被敌人获知。

在这篇文章中,我们将介绍古典密码运用的两种基本技术,即替换和置换。

替换是指将明文中的每个字母都用另一个字母来代替。

这种技术最早出现在古希腊时期,被称为凯撒密码。

凯撒密码的原理是将明文中的每个字母都向后移动一个固定的位置,例如,将A替换成B,B 替换成C,以此类推。

这种替换方式可以很容易地破解,因为字母表只有26个字母,破解者可以通过试错的方式来找出加密的规律。

为了提高替换密码的安全性,人们开始使用多重替换的方法。

这种方法可以将多个替换规则组合在一起,使得加密更加复杂。

例如,可以将字母表分成几个部分,每个部分使用不同的替换规则,使得破解者更难以找到加密的规律。

置换是指将明文中的每个字母都按照一定的规则进行重新排列。

置换密码最早出现在古罗马时期,被称为轮换密码。

轮换密码的原理是将明文中的每个字母按照一定的顺序排列,例如,将明文按照3个一组进行排列,得到密文。

这种置换方式可以增加加密的难度,因为破解者不知道明文中每个字母出现的位置。

为了提高置换密码的安全性,人们开始使用多重置换的方法。

这种方法可以将多个置换规则组合在一起,使得加密更加复杂。

例如,可以将明文划分成若干个块,每个块按照不同的置换规则进行重新排列,然后再将所有块合并成密文。

总之,替换和置换是古典密码运用的两种基本技术。

这些技术虽然已经过时,但它们仍然对现代密码学的研究产生了影响。

通过对古典密码的研究,人们可以更好地理解密码学的基本原理,从而设计出更加安全的密码系统。

古典密码实验报告

古典密码实验报告一、实验目的本次古典密码实验的主要目的是深入了解和掌握几种常见的古典密码技术,包括恺撒密码、栅栏密码、维吉尼亚密码等,并通过实际操作和分析,探究其加密和解密的原理与过程,以及这些密码技术的安全性和局限性。

二、实验环境本次实验在个人计算机上进行,使用了 Python 编程语言作为主要的实验工具。

同时,还借助了一些在线密码分析工具和网站,以辅助对密码的分析和破解。

三、实验原理(一)恺撒密码恺撒密码是一种简单的替换密码,通过将明文中的每个字母按照一定的偏移量进行替换来实现加密。

例如,偏移量为 3 时,A 被替换为D,B 被替换为 E,以此类推。

(二)栅栏密码栅栏密码是一种置换密码,将明文按照一定的栏数进行分组,然后按照一定的顺序读取分组中的字母来得到密文。

(三)维吉尼亚密码维吉尼亚密码是一种多表替换密码,使用一个密钥字符串来决定每个明文字母的替换字母。

密钥字符串被重复使用,直到覆盖整个明文。

四、实验步骤(一)恺撒密码实验1、选择一段明文,例如:“Hello World”。

2、设定偏移量,假设为 5。

3、按照恺撒密码的加密规则,对明文中的每个字母进行偏移替换,得到密文。

4、尝试对密文进行解密,通过反向偏移来恢复明文。

(二)栅栏密码实验1、选取一段明文,比如:“This is a secret message”。

2、确定栏数,假设为 3。

3、将明文按照栏数进行分组,并按照特定顺序读取字母,得到密文。

4、尝试通过分析密文的规律,恢复明文。

(三)维吉尼亚密码实验1、选择明文,例如:“Encryption and Decryption”。

2、设定密钥,如“KEY”。

3、根据维吉尼亚密码的加密规则,使用密钥对明文进行加密。

4、尝试对生成的密文进行破解,分析密钥的长度和可能的内容。

五、实验结果与分析(一)恺撒密码1、加密结果:明文“Hello World”在偏移量为 5 的情况下,加密得到的密文为“Mjqqt Btwqi”。

古典密码的实验报告

一、实验目的1. 了解古典密码的基本原理和分类。

2. 掌握仿射密码、维吉尼亚密码和单表密码的加解密过程。

3. 熟悉古典密码的攻击方法,提高密码学素养。

二、实验内容1. 仿射密码(1)原理:仿射密码是一种单表代换密码,其加密和解密过程均采用一个密钥a 和b。

其中,a与26互素,b是任意整数。

加密公式为:C = (aP + b) mod 26,解密公式为:P = a^(-1)(C - b) mod 26。

(2)实现过程:① 随机生成满足条件的密钥a和b。

② 使用加密公式对明文进行加密。

③ 使用解密公式对密文进行解密。

2. 维吉尼亚密码(1)原理:维吉尼亚密码是一种多表替代密码,使用多个凯撒密码字母表对明文进行替代。

加密和解密过程都涉及到密钥,密钥的长度与明文长度相同。

(2)实现过程:① 选择一个密钥,生成对应的凯撒密码字母表。

② 按照密钥的顺序,依次对明文中的每个字母进行替代。

③ 解密过程与加密过程相反。

3. 单表密码(1)原理:单表密码是一种简单的代换密码,将明文中的每个字母映射到密文中的另一个字母。

(2)实现过程:① 创建一个代替表,将明文中的每个字母映射到密文中的另一个字母。

② 按照代替表对明文进行加密。

③ 解密过程与加密过程相反。

三、实验结果与分析1. 仿射密码实验结果通过实验,我们成功实现了仿射密码的加密和解密过程。

加密过程生成的密文在解密过程中能够正确还原成明文。

2. 维吉尼亚密码实验结果实验结果表明,维吉尼亚密码的加密和解密过程同样成功。

密钥的长度与明文长度相同,加密效果较好。

3. 单表密码实验结果单表密码的实验结果同样令人满意。

通过创建代替表,我们能够将明文正确映射到密文,解密过程也能成功还原明文。

四、实验结论1. 古典密码的基本原理和分类已经掌握。

2. 仿射密码、维吉尼亚密码和单表密码的加解密过程已经熟练掌握。

3. 古典密码的攻击方法有所了解,为以后学习现代密码学奠定了基础。

五、实验心得通过本次实验,我对古典密码有了更深入的了解。

古典密码实验报告 赵凯鹏

古典密码实验【实验原理】代换密码体制的一般定义为M=C=K=Z26,其中M为明文空间、C为密文空间、K为密钥空间、Z26为26个整数(对应26个英文字母)组成的空间;要求26个字母与模26的剩余类集合{0,1,2,…,25}建立一一对应的关系。

一、移位密码移位密码的加密实现上就是将26个英文字母向后循环移动k位,其加解密可分别表示为:c=E k(m)=m+k(mod 26)m=D k(c)=c-k(mod 26)其中,m、c、k是满足0≤m,c,k≤25的整数。

二、乘法密码乘法密码是通过对字母等间隔抽取以获得密文,其加解密可分别表示如下:c=mk(mod 26)m=ck-1(mod26)其中,m、c、k是满足0≤m,c,k≤25,且gcd(k,26)=1的整数。

三、仿射密码仿射密码的加密是一个线性变换,将移位密码和乘法密码相结合,其加解密可分别表示为:c=E a,b(m)=am+b(mod 26)m=D a,b(m)=a-1(c-b)(mod 26)其中:a、b是密钥,是满足0≤a,b≤25和gcd(a,26)=1的整数,即a和26互素;a-1表示a的逆元,即a-1•a≡1 mod 26。

四、Playfair密码Playfair是一个人工对称加密技术,由Charles Wheatstone在1854年发明,得名于其推广者Lord Playfair。

Playfair密码是一种著名的双字母单表替代密码,实际上Playfair密码属于一种多字母替代密码,它将明文中的双字母作为一个单元对待,并将这些单元转换为密文字母组合。

Playfair密码基于一个5×5的字母矩阵,该矩阵通过使用一个英文短语或单词串即密钥来构造,去掉密钥中重复的字母得到一个无重复字母的字符串,然后再将字母表中剩下的字母依次从左到右、从上往下填入矩阵中。

例如,若密钥为“playfair is a digram cipher”,去除重复字母后,得到有效密钥“playfirsdgmche”,可得字母矩阵如图1.1.1-1所示。

古典密码算法的实现

古典密码算法的实现1、古典密码可以分为代替密码和置换密码两种,这⾥实现了代替密码中的仿射变换和置换密码中的换位变换。

2、仿射变换:加密过程:e(x) = ax + b (mod m)解密过程:d(e(x)) = a^(-1)*(e(x) - b) mod m参数要求:a,m互质;a,b互质;m是集合中元素的个数。

(例如当前取1~9和a~z中的所有元素作为集合,m为36)加密实现:1import java.util.Scanner;23public class Main {4public static void main(String []args) {5int m = 36, thisNum, index = 0; // m是集合中元素的个数(例如当前取1~9和a~z中的所有元素作为集合,m为36)6 Scanner s = new Scanner(System.in);7// 将输⼊的字符串转化为字符数组8char[] buff = s.nextLine().toCharArray();9// 参数a、b⼿动输⼊10int a = s.nextInt();11int b = s.nextInt();12// 参数要求:a,m互质;a,b互质13while (fun1(m, a) != 1 || fun1(Math.max(a, b), Math.min(a, b)) != 1) {14 System.out.println("参数不符合要求,请重新输⼊");15 a = s.nextInt();16 b = s.nextInt();17 }18for (char i : buff) {19// 由字符转换为数字20if (i > '9') thisNum = (int)i - 87;21else thisNum = (int)i - 48;22// 对该数字加密23 thisNum = (thisNum*a+b)%m;24// 加密后再将数字转换为字符25if (thisNum < 10) buff[index++] = (char)(thisNum+48);26else buff[index++] = (char)(thisNum+87);27 }28 System.out.println(buff);29 s.close();30 }3132// 欧⼏⾥得算法求两个数的最⼤公因数33public static int fun1(int a, int b) {34return b == 0 ? a : fun1(b, a%b);35 }36 }解密实现:1import java.util.Scanner;23public class Main {4public static void main(String []args) {5int m = 36, thisNum, index = 0, k;6 Scanner s = new Scanner(System.in);7char[] buff = s.nextLine().toCharArray();8int a = s.nextInt();9int b = s.nextInt();10while (fun1(m, a) != 1 || fun1(Math.max(a, b), Math.min(a, b)) != 1) {11 System.out.println("参数不符合要求,请重新输⼊");12 a = s.nextInt();13 b = s.nextInt();14 }15// k为a模m的逆元16 k = fun2(a, m);17for (char i : buff) {18// 将加密后的字符转换为数字19if (i > '9') thisNum = (int)i - 87;20else thisNum = (int)i - 48;21// 解密过程 D(E(x)) = a^(-1)*(E(x)-b) mod m22 thisNum = ((thisNum-b)*k)%m;23// 如果结果是负数,则转换为正数,原理为 a % b = (a % b + b) % b24if(thisNum < 0) thisNum += m;25// 最后将解密后的数字转换为字符26if (thisNum < 10) buff[index++] = (char)(thisNum+48);27else buff[index++] = (char)(thisNum+87);28 }29 System.out.println(buff);30 }3132public static int fun1(int a, int b) {33return b == 0 ? a : fun1(b, a%b);34 }3536// 循环求a模m的逆元37public static int fun2(int a, int m) {38for (int i = 0; i < m; i++) {39if (a*i%m == 1) {40 a = i;41break;42 }43 }44return a;45 }46 }3、换位密码加密过程:保持明⽂的所有字符不变,根据⼀定的规则重新排列明⽂。

两种基本古典密码设计与实现

实验二两种基本古典密码设计与实现091234 谢锦仪一、实验目的:该实验为验证性实验。

通过本实验,使学生对于两种基本的古典密码编码方法(“代替”与“移位”)产生深刻的感性认识,体验清楚二者之间的本质差异,为理解和掌握现代密码的相应知识打下良好基础。

二、实验内容:1.设计一个周期3的多表代换并予以实现,要求:第一个表有密钥字法产生(密钥字自拟),第二个表由洗牌法产生(注意,字母a~z与数字0~25一一对应,洗牌法即相当于实验一的方法1(n=25)),第三个表由公式法产生(数学公式自拟,注意它须是Z26上的一个一一变换)。

2.设计一个周期5的16-置换移位密码并予以实现,要求:5个16-置换至少有一个是由实验一(n=15)提供的两个方法以为、自行设计的其它方法产生。

三、实验要求:1. 上述两个古典密码的编程实现,须能对下面一段明文进行正确加密(对代替密码,空格和标点符号保持不动;对移位密码,空格和标点符号也移位):Q is a symmetric block cipher. It is defined for a block size of 128 bits. It allows arbitrary length passwords. The design is fairly conservative. It consists of a simple substitution-permutation network. In this paper we present the cipher, its design criteria and our analysis. The design is based on both Rjindael and Serpent. It uses an 8-bit s-box from Rjindael with the linear mixing layers replaced with two Serpent style bit-slice s-boxes and a linear permutation. The combination of methods eliminates the high level structure inherent in Rjindaelwhile having better speed and avalanche characteristics than Serpent. Speedis improved over Serpent. This version 2.00 contains better analysis, editorialchanges, and an improved key scheduling algorithm. The number ofrecommended rounds is also increased.2. 抓图显示密文(附页),不能出现明显错误。

古典密码实验报告

古典密码实验报告古典密码实验报告一、引言密码学作为一门古老而又神秘的学科,一直以来都吸引着人们的兴趣。

在古代,人们为了保护重要信息的安全,发明了各种各样的古典密码。

本实验旨在通过实际操作,了解并研究几种古典密码的原理和加密解密过程。

二、凯撒密码凯撒密码是最简单的一种古典密码,它的原理是通过将明文中的每个字母按照一定的偏移量进行替换,从而得到密文。

在实验中,我们选择了一个简短的明文“HELLO”,并将其加密成了密文“KHOOR”。

通过对比明文和密文,我们可以发现,凯撒密码的加密过程非常简单,只需要将明文中的每个字母按照一定的偏移量进行替换即可。

然而,凯撒密码的安全性非常低,因为偏移量很容易被破解。

三、维吉尼亚密码维吉尼亚密码是一种基于凯撒密码的改进密码,它引入了一个密钥序列,通过不同的偏移量来加密明文。

在实验中,我们选择了一个较长的明文“CRYPTOGRAPHY”,并使用密钥序列“KEY”进行加密。

维吉尼亚密码的加密过程相对复杂一些,需要根据密钥序列的长度,对明文中的每个字母选择不同的偏移量进行替换。

通过使用密钥序列“KEY”,我们将明文“CRYPTOGRAPHY”加密成了密文“DWUMQVQWUH”.维吉尼亚密码相较于凯撒密码,提高了加密的复杂度和安全性。

然而,它的密钥序列仍然可能被破解,因此在实际应用中需要更复杂的密码算法。

四、栅栏密码栅栏密码是一种将明文按照一定规则排列后再读取的密码算法。

在实验中,我们选择了一个较短的明文“HELLO WORLD”,并使用栅栏数为3进行加密。

栅栏密码的加密过程非常简单,只需要将明文按照栅栏数进行排列,然后按照从上到下、从左到右的顺序读取即可。

通过使用栅栏数为3,我们将明文“HELLO WORLD”加密成了密文“HWEOLLLROD”.栅栏密码的加密过程简单快捷,但是它的安全性也很低。

由于栅栏数有限,密文很容易被破解。

五、结论通过本次实验,我们对凯撒密码、维吉尼亚密码和栅栏密码进行了实际操作和研究。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

for(i=0;i<26;i++)

KeyTab[i]=(unsigned char)letter_to_digit(ChoiceWords[i]);

p=full_array2(25);

for(i=0;i<26;i++)

KeyTab[26+i]=p[i];

for(i=0;i<26;i++)

KeyTab[52+i]=(unsigned char)((7*i+3)%26);

putchar(d[key[(int)(((i-1)/16)*16+j)]]); if(i>=16*5) i=0; } if(i%16!=0) { for(j=i%16;j<16;j++)d[j]='*'; for(j=0;j<16;j++)

putchar(d[key[(int)((i/16)*16+j)]]);

char alphabet[26]={"abcdefghijklmnopqrstuvwxyz"}; for(i=0;i<26;i++)

if(tolower(c)==alphabet[i]) return(i); return(-1); } char digit_to_letter(int n) { // char alphabet[26]={'a','b','c','d','e','f','g','h','i','j','k','l','m','n','o','p','q','r','s','t','u','v','w','x','y','z'}; char alphabet[26]={"abcdefghijklmnopqrstuvwxyz"}; if(n<0||n>25) return(0); return(alphabet[n]); } unsigned char *KeyGen_s( ) { char KeyWords[106]; char ChoiceWords[26]; unsigned char *p; static unsigned char KeyTab[26*3]; int i,j,k,l; printf("\n 请输入密钥字:\n"); gets(KeyWords); strcat(KeyWords,"abcdefghijklmnopqrstuvwxyz"); k=0; l=strlen(KeyWords); ChoiceWords[k]=tolower(KeyWords[0]); for(i=1;i<l;i++) {

//by ouhw //代替密码 int letter_to_digit(char c) {

int i; // char alphabet[26]={'a','b','c','d','e','f','g','h','i','j','k','l','m','n','o','p','q','r','s','t','u','v','w','x','y','z'};

} //移位密码 unsigned char *KeyGen_p( ) {

unsigned char *p; static unsigned char KeyTab[16*5]; int i,j; for(i=0;i<5;i++) {

p=full_array2(15); for(j=0;j<16;j++) KeyTab[16*i+j]=p[j]; } return(KeyTab); } void Encrypt_p(unsigned char *key) { int i,j; FILE *fp; char filename[20],c; char d[16]; start: printf("\n 请输入待加密文本文件名:\n"); scanf("%s",filename); if( (fp=fopen(filename,"rt"))==NULL ) { printf("没有找到文件:%s\n",filename); goto start; } printf("\n 密文如下:\n"); i=0; while((c=fgetc(fp))!=EOF) { d[i%16]=c; i++; if(i%16!=0) continue; for(j=0;j<16;j++)

if(letter_to_digit(KeyWords[i])==-1) continue; ChoiceWords[++k]=tolower(KeyWords[i]); for(j=0;j<k;j++)

if(ChoiceWords[j]==ChoiceWords[k]) {

k--; break; } }

//公式选为 7*i+3(mod 26)

return(KeyTab);

}

void Encrypt_s(unsigned char *key)

{

inபைடு நூலகம் i;

FILE *fp;

char filename[20],c;

start: printf("\n 请输入待加密文本文件名:\n"); scanf("%s",filename); if( (fp=fopen(filename,"rt"))==NULL ) { printf("没有找到文件:%s\n",filename); goto start; } printf("\n 密文如下:\n"); i=0; while((c=fgetc(fp))!=EOF) { if(letter_to_digit(c)==-1) { putchar(c); continue; } isupper(c)? putchar(toupper(digit_to_letter(key[(int)((i/26)*26+letter_to_digit(c))]))): \ putchar(digit_to_letter(key[(int)((i/26)*26+letter_to_digit(c))])); i++; if(i>=26*3) i=0; } fclose(fp);

} putchar('\n'); fclose(fp); }