安全配置向导

浅谈 Windows Server 2003安全性与服务器

浅谈 Windows Server 2003安全性与服务器Windows Server 2003是一款广泛应用的服务器操作系统,具有强大的功能和性能。

然而,在如今的网络安全环境下,服务器的安全性成为了一个至关重要的问题。

本文将就Windows Server 2003的安全性,以及服务器800错误的解决方法进行探讨。

首先,Windows Server 2003本身具备一定的安全性。

相对于早期的Windows操作系统,Windows Server 2003包含了更多的安全功能,如Windows防火墙、安全配置向导、域策略等,可以有效保护服务器安全。

此外,Windows Server 2003也包括了一些安全补丁和更新,可以修补系统中已知的安全漏洞。

然而,在实际应用中,Windows Server 2003的安全预防措施仍然难以防止某些黑客攻击。

最常见的一种攻击是服务器800错误。

当用户在浏览网站时,会收到“服务器错误800”的消息,这表明服务器发生了错误。

这种错误通常是由于服务器性能瓶颈造成的。

服务器800错误的解决方法有多种途径。

例如,可以调整服务器的配置,提高其性能,以减少服务器负载。

此外,也可以更换更高效的服务器硬件设备,例如增加内存或硬盘空间,提高整体运行速度。

还可以考虑使用CDN等加速器来减少服务器压力,进一步提高服务器性能。

总的来说,Windows Server 2003在安全性方面有一定的优势,能够通过自身的安全性能力,有效保护服务器安全。

然而,在面对某些攻击时,仍然需要通过调整服务器配置或其他手段来解决问题。

因此,对于Windows Server 2003服务器管理员而言,不断提高服务器的安全性和性能显得尤为重要。

只有在不断学习和应用新的服务器技术的同时,才能更好地保障服务器的稳定性和安全性。

使用windowsserver服务器管理器配置角色操作系统专栏

概览:角色和功能之间的差别使用服务器管理器可以做些什么使用向导从命令行管理角色和功能贯穿在WindowsServer2008中的主题之一就是“简约”。

这并不意味着不必要地去除一些功能。

相反,这是简化和澄清角色和工具的一种策略,以便于您只安装所需的内容,多余的一概不安装。

服务器管理器是WindowsServer®2008中这一概念的重要组成部分。

它包含两方面的内容。

首先是有关服务器角色和功能的最重要的概念,它们是Windo wsServer2008的构建块。

其次是“服务器管理器”工具本身。

此工具不仅将取代Windo wsServer2003中使用的多个工具,而且还在一个位置引入了多个功能,从而使得像您这样忙碌的管理员能够更快捷、更容易地完成更多工作。

角色和功能如果您曾阅读过有关WindowsServer2008的文章,则很可能会遇到一些以前在Wi ndows®上下文中没有听说过的术语,例如“工作负荷”和“角色”等。

首先我将解释这些术语对IT专业人员意味着什么。

在WindowsServer2008的开发周期伊始,我们花费了很多时间试图了解用户是如何使用我们的服务器产品的。

(顺便说一句,这种努力目前仍在继续。

)总的来说,我们发现人们部署我们的服务器一般都是做一些特定的事情。

这听起来可能并不是很难理解,但是对于我们中的一些人而言,当了解到人们没有使所购买的服务器充分发挥功效时,一定会感到惊奇不已。

更为重要的是,他们并不部署服务器来完成数量庞大的任务。

相反,他们希望一个服务器只执行特定的任务。

当然,也有一些例外情况,但是在大多数情况下,都是置备一个服务器来执行特定的功能。

针对这些体会,我们将“特定的事情”归组到宽泛的分类中,称为工作负荷。

例如,有一个数据库工作负荷和一个应用程序服务器工作负荷。

由于工作负荷很广泛并且有时有些含混,因此我们在工作负荷中创建了一些子类别,将其称之为角色。

角色是指服务器要做的单一、非常有针对性的事情。

思科交换机安全端口配置

令,或者你可以手动的shut再no shut端口。这个是端口安全违规的默认动作。

默认的端口安全配置:

以下是端口安全在接口下的配置-

特性:port-sercurity 默认设置:关闭的。

特性:最大安全mac地址数目 默认设置:1

特性:违规模式 默认配置:shutdown,这端口在最大安全mac地址数量达到的时候会shutdown,并发

足够数量的mac地址,来降下最大数值之后才会不丢弃。

?restrict:

一个**数据和并引起"安全违规"计数器的增加的端口安全违规动作。

?shutdown:

一个导致接口马上shutdown,并且发送SNMP陷阱的端口安全违规动作。当一个安全端口处在error-

disable状态,你要恢复正常必须得 敲入全局下的errdisable recovery cause psecure-violation 命

switch(config-if)#end

switch#show port-sec add

Secure Mac Address Table

------------------------------------------------------------

Vlan Mac Address Type Ports

switch(config-if)#end

switch#show port-sec int f0/12

Security Enabled:Yes, Port Status:SecureUp

Violation Mode:Shutdown

Max. Addrs:5, Current Addrs:0, Configure Addrs:0

KIS专业版网络配置问题总结

KIS专业版网络配置问题总结一、 Win2003系统安装SP1后KIS系统不能使用的解决方法1、问题背景微软推出Win2003操作系统以来,其良好的性能及稳定性获得大量用户的好评,但如此庞大的一个系统无可避免会在安全性上有漏洞,微软会及时推出相应的补丁。

在Win2003推出2年后,其SP1终于在4月26日推出,安装SP1可以有助于保护您的服务器的安全并更好地防御黑客的攻击。

SP1 通过提供诸如安全配置向导之类的新安全工具增强了安全基础结构,它有助于确保服务器的基于角色的操作的安全、通过数据执行保护提高纵深防御能力并通过后安装安全更新向导提供安全可靠的第一次引导方案。

Windows Server 2003 SP1 协助 IT 专业人员确保其服务器基础结构的安全并为 Windows Server 2003 用户提供增强的可管理性和控制。

2、问题表现安装SP1后KIS服务器可正常使用,但远程GUI客户端登录界面长时间不出现及KIS 时提示COM+组件不能激活,查看事件查看器的应用程序日志,有COM+组件错误提示的记录,详细内容如下:事件类型: 错误事件来源: COM+事件种类: (98)事件 ID: 4840日期: 2005-5-10事件: 15:08:14用户: N/A计算机: EEB-WEB-SRV描述:IObjectControl::Activate() 方法失败。

对象的 CLSID 为: {210DBBEA-AE3A-3149-8737-20FF18AC8EDF}服务器应用程序 ID: {21E08E4B-5141-45BA-A58A-9F254B5D8AE9}服务器应用程序实例 ID:{A715A476-F78F-46EF-BCD3-E8B43CD0689A}服务器应用程序名: ***错误代码= 0x8004e025 : 由于初始化功能失败,COM+ 激活没有成功。

有关详细信息,请检查事件日志。

图解Win2003 SP1 下使用SCW配置Web服务器

图解Win2003 SP1 下使用SCW配置Web服务器Windows Server 2003是大家最常用的服务器操作系统之一。

虽然它提供了强大的网络服务功能,并且简单易用,但它的安全性一直困扰着众多网管,如何在充分利用Windows Server 2003提供的各种服务的同时,保证服务器的安全稳定运行,最大限度地抵御病毒和黑客的入侵。

Windows Server 2003 SP1中文版补丁包的发布,恰好解决这个问题,它不但提供了对系统漏洞的修复,还新增了很多易用的安全功能,如安全配置向导(SCW)功能。

利用SCW功能的“安全策略”可以最大限度增强服务器的安全,并且配置过程非常简单,下面就一起来看吧!1.安装SCW,SCW功能虽然已经内置在SP1中,但是必须通过手动安装才能够正常使用。

安装的方法很简单,打开控制面板的添加Windows组件,选中安全配安装SCW置向导然后点下一步就可以完成安装SCW了。

2.启动SCW。

安装完SCW后,单击开始按钮选择程序中的管理工具选择安全配置向导,就可以启动安全配置向导了。

启动安全配置向导安全配置向导的启动界面启动安全配置向导后,点击下一步,就进入安全配置了。

3.在这里我们选择创建新的安全策略,点击下一步。

4.在这里我们选择输入安装计算机的名字Win2003,并单击下一步。

等待计算机完成初始化安全配置数据库,并点击下一步。

务器在网络中所扮演的角色。

单击下一步。

6.根据需要选择web服务器,把其他前面的勾去掉,单击下一步。

7.由于我们只需要web服务,不需要别的客户端功能,所以把所有的勾都去掉。

是服务器安全中很重要的一项,所以我们选中它。

版等等就选中它。

在这里我们选择禁用此服务。

点击下一步。

下一步。

12.下面进入了下一项,就是网络安全的配置。

点击下一步。

点下一步。

口(比如3389)都关闭了。

然后我们就进入下一个配置项目:注册表配置。

15.进入注册表设置了,点击下一步。

win7系统的基本安全配置

Win7系统的基本安全配置一、实验目的熟悉win7系统的安全配置二、实验设备一台装有win7系统的电脑三、实验内容1. 修改Windows 系统注册表的安全配置2. 修改Windows 系统的安全服务设置3. 修改IE 浏览器安全设置4.设置用户的本地安全策略,包括密码策略和帐户锁定策略5. Win7文件安全防护EFS的配置实用6. 学会用事件查看器查看三种日志。

四、实验过程1. Windows系统注册表的配置用“Regedit”命令启动注册表编辑器配置Windows 系统注册表中的安全项(1)关闭Windows 远程注册表服务通过任务栏的“开始-> 运行”输入regedit 进入注册表编辑器。

找到注册表中HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services 下的“RemoteRegistry”项。

右键点击“RemoteRegistry”项选择“删除”。

(2) 修改注册表防范IPC$攻击IPC$(Internet Process Connection)它可以通过验证用户名和密码获得相应的权限,在远程管理计算机和查看计算机的共享资源时使用。

(a)查找注册表中“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Control\LSA”的“RestrictAnonymous”项。

(b)单击右键选择“修改”。

(c)在弹出的“编辑DWORD 值”对话框中数值数据框中添入“1”将“RestrictAnonymous”项设置为“1”这样就可以禁止IPC$的连接单击“确定”按钮。

(3)修改注册表关闭默认共享(a)在注册表中找到“HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\LanmanServer \Parameters”项。

在该项的右边空白处单击右键选择新建DWORD 值。

网络安全asd的配置

实验拓扑(需标明各个接口及相关设备地址):

设备地址表(格式如下):

设备(或接口)名称

ip地址

备注

PC1

10.99.120.100

PC2

192.168.1.100

装有web、ftp服务

Eth1(防火墙)

10.99.120.254

2、添加过滤策略----名称:http_filter----访问地址控制:sohu-----确定

3、添加访问控制:源:内网。目的:area_eth1.

9、做其余内网主机可以访问外网。做源地址转换---防火墙---源地址转换—源:内网。目的:area_eth1—确定

10、做允许外网ping、远程管理设备。开通area_eth1的ping、tenet服务。配置---添加—服务名称:ping—控制区域:area_eth1。

3、添加用户角色(user1:允许多点登入。)

4、分配角色权:ssl vpn—ACL控制策略—user,

目的http//:192.168.1.100/*

5、设置用户登录方式(ssl vpn –认证安全性设置—ACL默认策略禁止)

6、创建书签(ssl vpn –界面管理—添加)

7、做端口转发

开发服务:接口服务(内网口)

配置---添加—服务名称:telnet—控制区域:area_eth1。

实训成绩评定:

5-6人小组:学生评分合计90分以上:不超过1个;80-90分:不超过2个。

4人小组:学生评分合计90分以上:不超过1个;80-90分:不超过1个。

成员

实验操作(40%)

实验思考(30%)

TP-Link无线路由器设置与安全

TP-Link无线路由器设置与安全目前随着电脑价格的越来越低,一家用多台电脑(台式、笔记本)的朋友就比较多了,那么这肯定要用到路由器。

今天就给大家说说“TP-Link无线路由器”的使用。

一、无线路由器的初始设置。

二、无线路由器的安全设置。

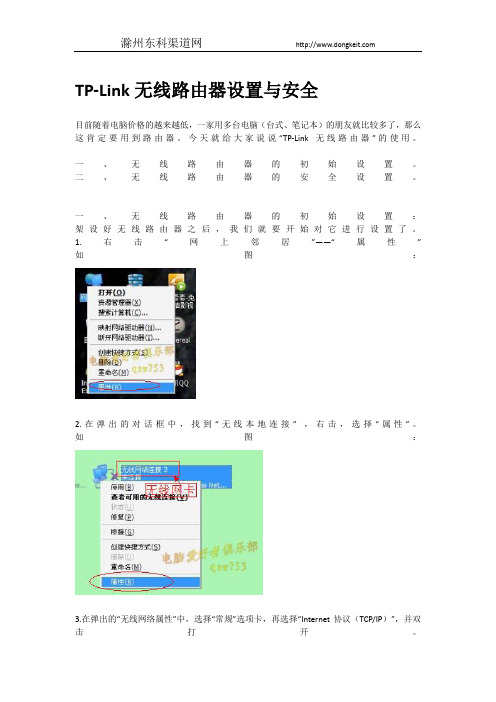

一、无线路由器的初始设置:架设好无线路由器之后,我们就要开始对它进行设置了。

1.右击“网上邻居”——“属性”如图:2.在弹出的对话框中,找到“无线本地连接” ,右击,选择“属性”。

如图:3.在弹出的“无线网络属性”中,选择“常规”选项卡,再选择“Internet协议(TCP/IP)”,并双击打开。

如图:4.在弹出的对话框中选择“使用下面的IP地址”。

并填上:IP:192.168.1.2 子网掩码:255.255.255.0 网关:192.168.1.1 单击“确定”。

如图:5.再在“无线网络属性”中,选择“查看无线网络”。

如图:6.再在弹出的无线连接表中,找到自己的无线路由器,点击,并选择“连接”。

注意:一般信号最强的且没有加密的(没有小锁的标记)就是自己的。

如图:7.可以看到,正在连接中。

如图:8.OK!连接上了。

这下,我们才进入无线路由器,去配置。

如图:9.打开IE浏览器,在地址栏中输入“192.168.1.1”。

按回车。

再在弹出的对话框中输入:用户名和密码。

(新买来的路由器的默认用户名和密码都是admin)如图:10.OK!进去了,此时,可以看到无线路由器的界面了。

继续,我们选择“设置向导”。

(建议新手都选择“设置向导”)点击“下一步”。

如图:11.在这里,由于我们大多数人都基本上是用的ADSL上网的。

所以,我们就选择“ADSL虚拟拨号(PPPoE)”。

再点击“下一步”。

注意:有些朋友是接的大楼局域网,很有可能是动态或静态IP的方式。

具体问题就具体查看自己的情况了。

如图:12.然后,输入你的ADSL上网的账号和密码。

(就是安装宽带时,工作人员给你的账号和密码,一般就是在桌面上“宽带连接”的那个账号和密码)点击“下一步”。

思科cisco交换机端口安全配置(宝典)

思科cisco 交换机端口安全配置你可以使用端口安全特性来约束进入一个端口的访问,基于识别站点的mac 地址的方法。

当你绑定了mac 地址给一个端口,这个口不会转发限制以外的mac 地址为源的包。

如果你限制安全mac 地址的数目为1,并且把这个唯一的源地址绑定了,那么连接在这个接口的主机将独自占有这个端口的全部带宽。

如果一个端口已经达到了配置的最大数量的安全mac 地址,当这个时候又有另一个mac 地址要通过这个端口连接的时候就发生了安全违规,(security violation).同样地,如果一个站点配置了mac 地址安全的或者是从一个安全端口试图连接到另一个安全端口,就打上了违规标志了。

理解端口安全:当你给一个端口配置了最大安全mac 地址数量,安全地址是以一下方式包括在一个地址表中的:·你可以配置所有的mac 地址使用switchport port-security mac-address,这个接口命令。

·你也可以允许动态配置安全mac 地址,使用已连接的设备的mac 地址。

·你可以配置一个地址的数目且允许保持动态配置。

注意:如果这个端口shutdown 了,所有的动态学的mac 地址都会被移除。

一旦达到配置的最大的mac 地址的数量,地址们就会被存在一个地址表中。

设置最大mac 地址数量为1,并且配置连接到设备的地址确保这个设备独占这个端口的带宽。

当以下情况发生时就是一个安全违规:·最大安全数目mac 地址表外的一个mac 地址试图访问这个端口。

·一个mac 地址被配置为其他的接口的安全mac 地址的站点试图访问这个端口。

你可以配置接口的三种违规模式,这三种模式基于违规发生后的动作:·protect-当mac 地址的数量达到了这个端口所最大允许的数量,带有未知的源地址的包就会被丢弃,直到删除了足够数量的mac 地址,来降下最大数值之后才会不丢弃。

等保2.0-网络安全岗位职责、权限划分设计思路

等保2.0 | 网络安全岗位职责、权限划分设计思路一、设计思路1.三员及权限的理解系统管理员:主要负责系统的资源和运行进行配置、控制和管理,包括用户身份、系统资源配置、系统加载和启动、系统运行的异常处理、数据和设备的备份与恢复等。

审计管理员:主要负责对审计记录进行分析,并根据分析结果进行处理,包括根据安全审计策略对审计记录进行存储、管理和查询等。

安全管理员:主要对系统中的安全策略进行配置,包括安全参数的设置,主体、客体进行统一安全标记,对主体进行授权,配置可信验证策略等。

2.三员之三权废除超级管理员,三员是三角色也是三人,每个人有自己的账户,管理员与审计员必须非同一个人。

3.人员分工三权分立,指的是每个设备划分三个管理角色,不是说三个人,每个人管理不同的设备。

二、岗位职责1.安全员的职责如下:(安全员不可兼职)执行信息系统的安全风险评估工作,并定期进行系统漏洞扫描,形成安全现状评估报告;定期编制信息安全现状报告,向相关领导报告信息安全整体情况;负责安全管理系统、终端管理系统和主机防病毒系统的日常运行维护工作;组织编制安全管理系统、终端管理系统和主机防病毒系统的安全配置标准;负责沟通、协调和组织处理信息安全事件,确保信息安全事件能够及时处置和响应。

网络安全设备的安装与维护2.网络管理员的安全职责如下:负责网络及网络安全设备的配置、部署、运行维护和日常管理工作;负责编制网络及网络安全设备的安全配置标准;能够及时发现、处理网络、网络安全设备的故障和相关安全事件,并能及时上报,减少信息安全事件的扩大和影响。

3.数据库管理员的安全职责如下:负责数据库的备份、恢复、测试及安全存储;负责数据库存储、备份以及存储备份设备的日常安全运行管理工作;能够及时发现、处理数据和数据备份相关安全事件,并能根据流程及时上报,减少信息安全事件的扩大和影响。

4.系统管理员的安全职责如下:负责服务器和终端的日常安全管理工作,确保操作系统的漏洞最小化,保障主机设备安全稳定运行;负责编制操作系统的安全配置标准;能够及时发现、处理主机和操作系统相关安全事件,并能根据流程及时上报,减少信息安全事件的扩大和影响。

Networker安全配置指南

NetWorker 服务器主机上的用户 “root”将自动添加 到 “管理员”列表中。

*@*

所有主机上的所有用户都将添加到 “NSR 用户组”

资源实例的 “用户”属性中。“所有用户 @ 所有

主机”都将享有该 “NSR 用户组”实例所关联的

所有权限,不会明示地拒绝访问。

2

EMC NetWorker 7.5 版安全配置指南

访问控制设置

组件访问控制

通过组件访问控制设置,可定义如何控制外部及内部的系统或组件访 问本产品。

组件身份验证

NetWorker 主机和守护程序通过 nsrauth 机制进行身份验证;运行 NetWorker 7.3 版或更高版本的主机可以使用该机制。 NetWorker nsrauth 身份验证机制是一种基于安全套接字层 (SSL) 协议的强大的身 份验证机制,而该 SSL 协议由 OpenSSL 库或者 RSA BSAFE SSL 提供 (根据不同的平台而定)。

1

访问控制设置

访问控制设置

访问控制设置可保护资源,防止未经授权的访问。

用户身份验证

默认帐户

表1

用户身份验证设置可控制对用户访问产品时所声明的身份进行验证的 过程。

第 2 页的表 1 说明了默认的登录帐户。

登录帐户

用户帐户

说明

root@ 本地主机 - 用于 UNIX 平台上的 NetWorker Server

用户身份验证

用户身份验证设置可控制授予用户的访问权限,用户可根据这些权限 访问由产品管理的资源。

《EMC NetWorker 7.5 版管理指南》提供了有关建立 Console 服务器 用户及控制用户的 Console 服务器访问权限的更多信息。

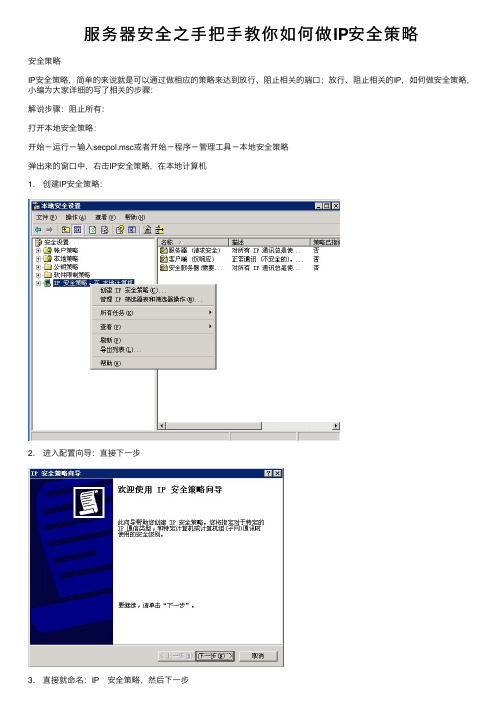

服务器安全之手把手教你如何做IP安全策略

服务器安全之⼿把⼿教你如何做IP安全策略安全策略IP安全策略,简单的来说就是可以通过做相应的策略来达到放⾏、阻⽌相关的端⼝;放⾏、阻⽌相关的IP,如何做安全策略,⼩编为⼤家详细的写了相关的步骤:解说步骤:阻⽌所有:打开本地安全策略:开始-运⾏-输⼊secpol.msc或者开始-程序-管理⼯具-本地安全策略弹出来的窗⼝中,右击IP安全策略,在本地计算机1. 创建IP安全策略:2. 进⼊配置向导:直接下⼀步3. 直接就命名:IP 安全策略,然后下⼀步4. “激活默认响应规则”不要勾上,不要勾上,直接下⼀步5. “编辑属性”前⾯也不要勾上,直接点完成6. 可以看下雏形出来了7. 双击策略,弹出窗⼝IP安全策略属性;去掉“使⽤添加向导”前⾯的勾8. 点击上图中的"添加"出现下图:9. 点击上图中的“添加”弹出以下窗⼝,命名名称为,阻⽌所有,也就是待会下⾯所讲的阻⽌所有的端⼝及IP访问10 .点击上图中的“添加”弹出如下窗⼝:地址我们就都选“任何IP地址”源地址:就是访问的IP地址⽬标地址:就是主机的IP地址11. 设置完地址后再设置协议,可以下拉看到有很多种,这⾥也就设置任意12. 点击上图中的确定,再回到“新规则属性”下⾯,之前设置的是“IP筛选器列表”,现在设置“筛选器操作”13. 我们要添加⼀个阻⽌,先做⼀个阻⽌所有端⼝、IP访问进出的操作,然后再逐个放⾏,这个应该可以理解。

我们先点常规,改个名“阻⽌”,然后确定。

14. 上图确定好后,再看“安全措施”,选中“阻⽌”15. 上图确定后,我们就可以得到如下窗⼝了。

我们会发现有“允许”,有“阻⽌”,这就是我们想要的,我们点击阻⽌;还有就是记得同时也要点上“IP筛选器列表”⾥的“阻⽌所有”不然就没有具体的操作对象了。

16. 上⾯都设置好了,确定好后我们再回到最原始的窗⼝也就是“IP安全策略属性⾥”我们可以看到⼀个“阻⽌所有”的策略了逐个放⾏:这上⾯就是⼀个阻⽌所有的策略了,下⾯我们要逐个放⾏,其实具体过程和上⾯是⼀样的;设置“IP筛选器列表”可以改成允许相关的端⼝,⽐如说“远程”那么默认的远程端⼝就是338917. 还是和“阻⽌所有”⾥⼀样的操作,只不过换成允许远程18. 下⾯就是筛选操作了。

Hillstone安全网关Web界面配置指导v5 0

Web界面配置指导Version 5.0Hillstone Networks目录Web界面配置指导Version 5.0 (1)目录 (2)一设备的登录 (1)二基本上网配置 (1)1.设置接口信息 (1)2.增加内网上网的目的路由 (3)3.增加内网用户上网的NAT配置 (3)4.增加内网用户访问外网的策略 (4)5.命令行配置 (5)三端口映射 (7)四IPSecVPN两种模式的配置 (10)1.创建IPSecVPN (10)2.路由模式VPN (11)3.策略模式VPN (14)五SSLPN配置 (16)六Web认证上网功能配置 (20)七URL日志记录 (23)八IP-MAC绑定实现IP或MAC变更不能上网 (24)九设备恢复出厂操作 (26)十AAA服务器使用AD域类型的配置 (27)十一SSLVPN调用两个AAA中的用户认证 (30)十二HA配置注意事项 (31)一设备的登录设备默认的管理接口为ethernet0/0,登录的ip为192.168.1.1,,默认的管理账号为hillstone,密码为hillstone。

把本地电脑网卡填写IP为192.168.1.2,使用web、telnet、ssh均可登录,,在浏览器中输入192.168.1.1 就可以通过WEBui的方式登录管理设备。

注意:如果是SG6000-NAV 系列的http的服务端口统一为9090,https的服务端口统一为8443。

所以默认登录该设备的WEBui的方式为http://192.168.1.1:9090,或https://192.168.1.1:8443登录的账号密码都为hillstone。

二基本上网配置1.设置接口信息购买的宽带地址是静态IP,一般会营业厅会告知IP地址、子网掩码、网关、DNS。

例如IP地址00.0.0.188,255.255.255.0或24,网关20.0.0.1 ,DNS 地址202.106.0.20。

网御网络审计系统V3.0(运维安全管控型)-管理员使用手册-346系列-v1.0

网御网络审计系统V3.0 (运维安全管控型)管理员使用手册北京网御星云信息技术有限公司文档修订记录版本号日期修订者修订说明V1.0.1 2014-08-13 李彬创建V1.0.2 2014-09-25 李彬修订产品截图和说明V1.0.3 2014-12-19 李彬修订产品截图和说明目录1 概述 (6)1.1 关于本手册 (6)1.2 格式约定 (6)2 初始化配置 (7)2.1 完成配置向导 (7)2.1.1 设置密码策略 (7)2.1.2 设置管理员账号和密码 (8)2.1.3 配置主机网络参数 (9)2.1.4 导入授权文件 (10)2.1.5 确认配置信息 (11)2.1.6 向导配置完成 (12)2.2 管理员登录 (13)2.3 配置认证方式 (15)2.4 添加管理员 (16)2.5 系统密码策略 (17)3 用户管理 (18)3.1 添加用户 (18)3.2 编辑用户属性 (20)3.3 用户其它操作 (22)3.4 用户组织机构 (23)4 资源管理 (24)4.1 添加资源 (24)4.2 编辑主机 (27)4.3 主机其它操作 (28)4.4 资源组 (29)4.5 资源分类 (29)4.6 资源系统类型 (30)4.7 资源AD域 (31)5 策略管理 (32)5.1 访问策略 (32)5.2 命令策略 (35)5.3 集合设定 (37)5.3.1 时间集合 (37)5.3.2 IP集合 (38)6 审计管理 (40)6.1 实时监控 (40)6.1.1 会话监控 (40)6.1.2 实时监控 (40)6.2 日志查询 (41)6.2.1 管理日志 (42)6.2.2 登录日志 (44)6.2.3 审计日志 (45)6.3 审计报表 (48)6.3.1 报表模板 (48)6.3.2 自定义报表 (50)7 密码管理 (53)7.1 密码策略 (53)7.2 自动改密计划 (53)7.3 自动改密结果 (55)7.4 下载密码列表 (55)7.5 手动改密 (56)8 系统管理 (57)8.1 系统信息 (57)8.1.1 授权信息 (57)8.1.2 系统升级 (58)8.1.3 配置备份 (59)8.1.4 数据备份 (60)8.1.5 电源管理 (60)8.2 系统选项 (61)8.2.1 高可用性 (61)8.2.2 格尔认证 (62)8.2.3 认证源 (64)8.2.4 网络配置 (64)8.2.5 时间配置 (65)8.2.6 超时配置 (66)8.3 接口配置 (67)8.3.1 Syslog (67)8.3.2 短信 (67)8.3.3 邮件 (68)8.3.4 SNMP (69)8.3.5 资源同步接口 (70)8.4 设备管理 (70)8.4.2 设备运行状态 (71)8.5 应用发布 (72)8.5.1 应用工具 (72)8.5.2 发布管理 (74)8.6 权限管理 (75)8.6.1 管理员 (75)9 配置实例 (79)9.1 添加主机 (79)9.2 添加用户 (81)9.3 添加访问策略 (82)9.4 运维用户登录 (84)1概述1.1关于本手册网御网络审计系统(运维安全管控型)(以下简称网御LA-OS),是网御星云综合内控系列产品之一。

IBM Security AppScan Source V 9.0.3.7 安装和管理指南说明书

迁移到 AppScan Source 的当前版本 . . . . . . 11 从 V9.0.2 迁移 . . . . . . . . . . . . 11 从 V9.0 迁移 . . . . . . . . . . . . . 12 从 V8.7 迁移 . . . . . . . . . . . . . 13

InduSoft Web Studio工程安全的设置及应用

第25卷第6期2018年6月仪器仪表用户INSTRUMENTATIONV ol.252018 No.6InduSoft Web Studio工程安全的设置及应用孙景香(中石化济南分公司,济南250101)摘要:为了在InduSoft Web Studio软件中实现工程的安全设置,从安全级glj划分、用户组配置、用户设置和文件 保护几个方面对工程加以设置及应用。

经验证,安全设置后的IWS工程文件可以有效地区分用户操作权限,防止误 操作,保证工程文件的安全性和完整性,达到了预期的控制效果。

关键词:indusoft web studio;用户组;安全级别;文件保护;加密中图分类号:TP334.7文献标志码:DO1:10. 3969/j.i ssn. 1671-1041.2018. 06. 013 文章编号:1671-1041 (2018)06-0051-04The Security Settings and Applications ofInduSoft Web Studio ProjectSun Jingxiang(Sinopec Jinan Refining&Chemical Company,Jinan,250101, China)A b s tra c t :In order to implement the security settings of the project in the InduSoft Web Studio software,the project is set up and applied from the security level division,user group configuration,user setup and file protection.After verified,the security Settings of the IWS engineering documents can effectively distinguish between user permissions operation,to prevent wrong operation, ensure the safety of the project file and integrity,to achieve the expected control effect.K e y w o rd s:indusoft web studio;user groups;security level;file protection;encryption〇引言InduSoft Web Studio组态软件具有工程安全功能,使用 者可以在项目开发和运行阶段对工程的操作人员和操作组 进行参数配置。

Check Point 安全管理 R80 管理员手册说明书

C l a s s i f i c a t i o n : [P r o t e c t e d ]© 2017 Check Point Software Technologies Ltd.保留所有权利。

本产品及相关文档受版权保护,并且凭限制其使用、复制、分发及反编译的许可进行分销。

未经Check Point 的事先书面授权,不得对本产品或相关文档的任何部分,以任何形式或任何方式进行复制。

在本手册编制过程中以已非常谨慎,但Check Point 不对任何错误或疏漏承担责任。

本出版物及其中所述功能如有更改,恕不另行通知。

限制权利图注:政府的使用、复制或纰漏须符合DFARS 252.227-7013 和FAR 52.227-19 的“技术数据和计算机软件权利”一条中第(c)(1)(ii) 款规定的限制。

商标:参考版权页/copyright.html以获取我们的商标清单。

参考第三方版权声明/3rd_party_copyright.html以获取相关版权和第三方许可的清单。

重要信息Latest Software我们建议您安装最新版软件,以获得最新的完善功能、更好的稳定性、更高的安全级别,并防止发展中的新攻击入侵。

Check Point R80如需更多有关此版本的信息,请参见R80主页/solutions?id=sk108623。

Latest Version of this Document下载此文档的最新版本/documentation_download?ID=46534。

如需了解更多内容,请访问Check Point 支持中心 。

FeedbackCheck Point 一直在致力于完善其文档。

请发送您的意见给我们,以帮助我们不断改进mailto:**********************************?subject=FeedbackonCheckPointSecurity Management R80 Administration Guide 。

思科虚拟无线局域网控制器 8.2 配置向导和最佳实践说明书

思科虚拟无线局域网控制器 8.2 配置向导和最佳实践 v1最后更新日期:2015 年 11 月 23 日关于本解决方案虚拟无线控制器 (vWLC) 能够以具成本效益的方式管理、保护和优化本地和分支机构无线网络的性能。

虚拟无线控制器有助于服务器整合,并通过减少中断提高业务连续性,是中小型企业的理想之选。

作为思科统一无线网络的组件之一,虚拟无线控制器能够实现 Cisco Aironet 接入点、Cisco Prime 基础设施和思科移动业务引擎之间的实时集中通信。

这款虚拟无线控制器专为具有虚拟化意向的组织而设计,而且能够为中小型企业部署提供以下优势:•为最多 200 个分支机构提供集中式无线网络可视性和可控性功能•IT 管理人员能够通过 FlexConnect 对最多 200 个接入点和 3000 个客户端进行配置、管理和故障排除•实现安全访客接入、符合支付卡行业 (PCI) 法规的非法检测,以及本地交换 Wi-Fi 音频和视频•与分支机构网络的 Cisco FlexConnect 解决方案实现可靠连接•防止连接至远程控制器的接入点因分支机构 WAN 故障而受到影响更多 vWLC 资源信息位于/c/en/us/products/wireless/virtual-wireless-controller/index.html关于本演示本演示展示如何使用运行 8.2.1.97 软件的 vWLC 所提供的基于 HTTP 的配置向导。

通过配置向导可配置控制器上的基本设置。

从工厂收到控制器后或已将控制器重置到出厂默认设置后,可运行该向导。

注意:本演示中使用的当前代码为 Beta 版,而且不支持某些 AP 型号。

在本演示中,不建议用户将 AP 连接到控制器上。

本预配置演示包括以下内容:•场景 1:vWLC 配置向导•场景 2:最佳实践要求下表概括该预配置演示要求。

表 1.演示要求监控工作站•笔记本电脑终端套件首选终端路由器•已为 dCloud 注册并配置的 819W 路由器受支持终端路由器/AP•已为 dCloud 注册并配置的路由器•Cisco Aironet 系列接入点(3000、2000、1000 系列)用户设备•平板电脑/智能手机/笔记本电脑拓扑此内容包含预配置的用户和组件,旨在说明解决方案脚本场景和功能。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

小提示:如果你的Windows Server 2003服务器没有安装、运行IIS服务,则在SCW配置过程中不会出现IIS安全配置部分。

完成以上几步配置后,进入到保存安全策略对话框,首先在“安全策略文件名”对话框中为你配置的安全策略起个名字,最后在“应用安全策略”对话框中选择“现在应用”选项,使配置的安全策略立即生效。

利用SCW增强Windows Server 2003服务器的安全性能就这么简单,所有的参数配置都是通过向导化对话框完成的,免去了手工繁琐的配置过程,SCW功能的确是安全性和易用性有效的结合点。如果你的Windows Server 2003系统已经安装了SP1补丁包,不妨试试SCW吧!

3.配置网络安全

以上完成了基于角色的服务配置。但Windows Server 2003服务器包含的各种服务,都是通过某个或某些端口来提供服务内容的,为了保证服务器的安全,Windows防火墙默认是不会开放这些服务端口的。下面就可以通过“网络安全”配置向导开放各项服务所需的端口,这种向导化配置过程与手工配置Windows防火墙相比,更加简单、方便和安全。

接下来进入到“选择管理和其它选项”对话框,在这里选择你需要的一些Windows Server 2003系统提供的管理和服务功能,操作方法是一样的,只要在列表框中勾选你需要的管理选项即可。点击“下一步”后,还要配置一些Windows Server 2003系统的额外服务,这些额外服务一般都是第三方软件提供的服务。

6.增强IIS安全

IIS服务器是网络中最为广泛应用的一种服务,也是Windows系统中最易受攻击的服务。如何来保证IIS服务器的安全运行,最大限度免受黑客和病毒的攻击,这也是SCW功能要解决的一个问题。利用“安全配置向导”可以轻松的增强IIS服务器的安全,保证其稳定、安全运行。

配置“安全策略” 原来如此“简单”

在Windows Server 2003服务器中,点击“开始→运行”后,在运行对话框中执行“SCW.exe”命令,就会弹出“安全配置向导”对话框,开始你的安全ห้องสมุดไป่ตู้略配置过程。当然你也可以进入“控制面板→管理工具”窗口后,执行“安全配置向导”快捷方式来启用“SCW”。

接着就进入到“基于角色的服务配置”对话框。在基于角色的服务配置中,可以对Windows Server 2003服务器角色、客户端角色、系统服务、应用程序,以及管理选项等内容进行配置。

所谓服务器“角色”,其实就是提供各种服务的Windows Server 2003服务器,如文件服务器、打印服务器、DNS服务器和DHCP服务器等 , 一个Windows Server 2003服务器可以只提供一种服务器“角色”,也可以扮演多种服务器角色。点击“下一步”按钮后,就进入到“选择服务器角色”配置对话框,这时需要在“服务器角色列表框”中勾选你的Windows Server 2003服务器所扮演的角色。

在“欢迎使用安全配置向导”对话框中点击“下一步”按钮,进入到“配置操作”对话框,因为是第一次使用“SCW”,这里要选择“创建新的安全策略”单选项,点击“下一步”按钮,就开始配置安全策略。

2.轻松配置“角色”

首先进入“选择服务器”对话框,在“服务器”栏中输入要进行安全配置的Windows Server 2003服务器的机器名或IP地址,点击“下一步”按钮后,“安全配置向导”会处理安全配置数据库。

4.注册表设置

Windows Server 2003服务器在网络中为用户提供各种服务,但用户与服务器的通信中很有可能包含“不怀好意”的访问,如黑客和病毒攻击。如何保证服务器的安全,最大限度地限制非法用户访问,通过“注册表设置”向导就能轻松实现。

利用注册表设置向导,修改Windows Server 2003服务器注册表中某些特殊的键值,来严格限制用户的访问权限。用户只要根据设置向导提示,以及服务器的服务需要,分别对“要求SMB安全签名”、“出站身份验证方法”、“入站身份验证方法”进行严格设置,就能最大限度保证Windows Server 2003服务器的安全运行,并且免去手工修改注册表的麻烦。

注意:为了保证服务器的安全,只勾选你所需要的服务器角色即可,选择多余的服务器角色选项,会增加Windows Server 2003系统的安全隐患。如笔者的Windows Server 2003服务器只是作为文件服务器使用,这时只要选择“文件服务器”选项即可。

进入“选择客户端功能”标签页,来配置Windows Server 2003服务器支持的“客户端功能”,其实Windows Server 2003服务器的客户端功能也很好理解,服务器在提供各种网络服务的同时,也需要一些客户端功能的支持才行,如Microsoft网络客户端、DHCP客户端和FTP客户端等。根据需要,在列表框中勾选你所需的客户端功能即可,同样,对于不需要的客户端功能选项,建议你一定要取消对它的选择。

1.新建第一个“安全策略”

如果你是第一次使用“SCW”功能,首先要为Windows Server 2003服务器新建一个安全策略,安全策略信息是被保存在格式为XML 的文件中的,并且它的默认存储位置是“C:\WINDOWS\security\msscw\Policies”。因此一个Windows Server 2003系统可以根据不同需要,创建多个“安全策略”文件,并且还可以对安全策略文件进行修改,但一次只能应用其中一个安全策略。

5.启用“审核策略”

聪明的网管会利用日志功能来分析服务器的运行状况,因此适当的启用审核策略是非常重要的。SCW功能也充分的考虑到这些,利用向导化的操作就能轻松启用审核策略。

在“系统审核策略”配置对话框中要合理选择审核目标,毕竟日志记录过多的事件会影响服务器的性能,因此建议用户选择“审核成功的操作”选项。当然如果有特殊需要,也可以选择其它选项。如“不审核”或“审核成功或不成功的操作”选项。

然后进入到“处理未指定的服务”对话框,这里“未指定服务”是指,如果此安全策略文件被应用到其它Windows Server 2003服务器中,而这个服务器中提供的一些服务没有在安全配置数据库中列出,那么这些没被列出的服务该在什么状态下运行呢?在这里就可以指定它们的运行状态,建议大家选中“不更改此服务的启用模式”单选项。最后进入到“确认服务更改”对话框,对你的配置进行最终确认后,就完成了基于角色的服务配置。

在“网络安全”对话框中,要开放选中的服务器角色,Windows Server 2003系统提供的管理功能以及第三方软件提供的服务所使用的端口。点击“下一步”按钮后,在“打开端口并允许应用程序”对话框中开放所需的端口,如FTP服务器所需的“20和21”端口,IIS服务所需的“80”端口等,这里要切记“最小化”原则,只要在列表框中选择要必须开放的端口选项即可,最后确认端口配置,这里要注意:其它不需要使用的端口,建议大家不要开放,以免给Windows Server 2003服务器造成安全隐患。