ZUC加密算法介绍

实用文档之祖冲之序列密码算法(ZUC算法)

实用文档之"祖冲之序列密码算法"第1部分:算法描述1范围本部分描述了祖冲之序列密码算法,可用于指导祖冲之算法相关产品的研制、检测和使用。

2术语和约定以下术语和约定适用于本部分。

2.1比特bit二进制字符0和1称之为比特。

2.2字节byte由8个比特组成的比特串称之为字节。

2.3字word由2个以上(包含2个)比特组成的比特串称之为字。

本部分主要使用31比特字和32比特字。

2.4字表示word representation本部分字默认采用十进制表示。

当字采用其它进制表示时,总是在字的表示之前或之后添加指示符。

例如,前缀0x指示该字采用十六进制表示,后缀下角标2指示该字采用二进制表示。

2.5高低位顺序bit ordering本部分规定字的最高位总是位于字表示中的最左边,最低位总是位于字表示中的最右边。

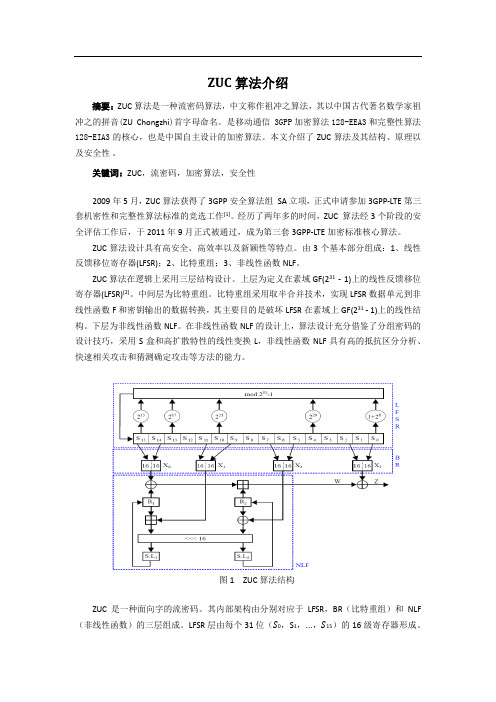

3符号和缩略语3.1运算符+ 算术加法运算mod 整数取余运算⨁按比特位逐位异或运算⊞模232加法运算‖字符串连接符∙H取字的最高16比特∙L取字的最低16比特<<<k 32比特字左循环移k位>>k 32比特字右移k位a b向量a赋值给向量b,即按分量逐分量赋值3.2符号下列符号适用于本部分:s0,s1,s2,…,s15 线性反馈移位寄存器的16个31比特寄存器单元变量X0,X1,X2,X3比特重组输出的4个32比特字R1, R2非线性函数F的2个32比特记忆单元变量W非线性函数F输出的32比特字Z 算法每拍输出的32比特密钥字k初始种子密钥iv 初始向量D 用于算法初始化的字符串常量3.3缩略语下列缩略语适用于本部分:ZUC 祖冲之序列密码算法或祖冲之算法LFSR 线性反馈移位寄存器BR 比特重组F 非线性函数4算法描述4.1算法整体结构祖冲之算法逻辑上分为上中下三层,见图1。

上层是16级线性反馈移位寄存器(LFSR);中层是比特重组(BR);下层是非线性函数F。

ZUC算法原理及实现过程

ZUC算法原理及实现过程1.1 算法设计背景ZUC算法,即祖冲之算法,是3GPP机密性算法EEA3和完整性算法EIA3的核心,为中国自主设计的流密码算法。

2009年5月ZUC算法获得3GPP安全算法组SA立项,正式申请参加3GPPLT第三套机密性和完整性算法标准的竞选工作。

历时两年多的时间,ZUC算法经过评估,于2011年9月正式被3GPPSA全会通过,成为3GPPLTE第三套加密标准核心算法。

ZUC算法是中国第一个成为国际密码标准的密码算法。

1.2 算法原理ZUC是一个面向字的流密码。

它采用128位的初始密钥作为输入和一个128位的初始向量(IV),并输出关于字的密钥流(从而每32位被称为一个密钥字)。

密钥流可用于对信息进行加密/解密ZUC的执行分为两个阶段:初始化阶段和工作阶段。

在第一阶段,密钥和初始向量进行初始化,即不产生输出。

第二个阶段是工作阶段,在这个阶段,每一个时钟脉冲产生一个32比特的密钥输出。

(1)运算符说明mod©a|_b3H3La 「:::::n k 整数模整数比特异或字符串a和b的连接a二进制表示的最左16位值a二进制表示的最右16位值a向左k比特的循环移位a向右1比特的移位l“a n —:匕山2,11|,5 a i值分配到对应b的值(2)算法结构ZUC有三个逻辑层,见下图。

顶层为一个线性反馈移位寄存器(LFSR )的16个赛段,中间层是比特重组(BR),最下层为一个非线性函数F 。

图1 ZUC的整体结构图(3)线性移位反馈寄存器(LFSR )LFSR具有16个31比特的单元S0,S I,|||,S!5,每个单元S 0_i_15取值均在下面的集合中:「123,川231-1?LFSR有两种模式的操作,即初始化模式和工作模式。

在初始化模式中,LFSR接收一个31比特的输入u,u是删除非线性函数F的32位输出W最右边的位得到的。

也就是说,可将初始化模式工作原理表示为:LFSRWithInitialisationMode ( u){〔、V=215S5 +217命+221S W +220S4 +(1 +28)s°mod(231—1 );312、s6=(V+u )mod(2 -1 );3、如果S!6 =0,则设$6 =231-1 ;4(S,S2, |||,S6)T(S0,S1」II,S5 )}在工作模式中,LFSR不接收任何输入,它的工作原理表示为:LFSRWithWorkMode() {仁S6 =215$5 +217S3 +221S W +220S4 +(1 + 28Js°mod(231—1 );2、如果% =0,则设36 =231 -1 ;3、(s,S2,川,$6)T(S0,S1」II, S5 );}(4)比特重组ZUC算法的中间层是比特重组,从LFSR的单元中提取128比特的输出并形成4个32比特的字,前三个字将用于最底层的非线性F函数中,而最后一个字会在密钥流的产生中用到。

zuc序列密码算法

zuc序列密码算法摘要:1.ZUC 序列密码算法概述2.ZUC 序列密码算法的原理3.ZUC 序列密码算法的特点4.ZUC 序列密码算法的应用5.总结正文:1.ZUC 序列密码算法概述ZUC 序列密码算法是一种基于序列的密码算法,由我国密码学家王小云教授团队提出。

该算法全称为“ZUC(Zero-Unit-Cycle)序列密码算法”,具有较高的安全性和强大的抗攻击能力。

2.ZUC 序列密码算法的原理ZUC 序列密码算法基于零单元循环(Zero-Unit-Cycle)序列,其主要思想是在有限域上构造一种具有良好性质的序列,利用这种序列的周期性和性质来实现加密和解密。

ZUC 序列密码算法分为三个主要步骤:初始化、加密和解密。

(1)初始化:在加密双方约定一个密钥,该密钥是一个在有限域上的多项式。

双方根据密钥生成各自的零单元循环序列。

(2)加密:明文通过零单元循环序列进行混淆,得到密文。

(3)解密:密文通过零单元循环序列进行还原,得到明文。

3.ZUC 序列密码算法的特点(1)安全性高:ZUC 序列密码算法基于数学难题,具有较高的安全性。

(2)抗攻击能力强:ZUC 序列密码算法具有强大的抗攻击能力,可以有效防御各种攻击手段。

(3)性能优越:相较于其他序列密码算法,ZUC 序列密码算法在安全性和性能上具有优势。

4.ZUC 序列密码算法的应用ZUC 序列密码算法在我国得到了广泛的应用,如通信系统、电子商务等领域。

此外,ZUC 序列密码算法也成为了国际上密码学研究的热点之一。

5.总结ZUC 序列密码算法是一种具有较高安全性和抗攻击能力的密码算法。

在我国密码学研究领域取得了突破性进展,为保障信息安全提供了有力支持。

(完整word版)祖冲之序列密码算法(ZUC算法)

祖冲之序列密码算法第1部分:算法描述1范围本部分描述了祖冲之序列密码算法,可用于指导祖冲之算法相关产品的研制、检测和使用。

2术语和约定以下术语和约定适用于本部分。

2.1比特bit二进制字符0和1称之为比特。

2.2字节byte由8个比特组成的比特串称之为字节。

2.3字word由2个以上(包含2个)比特组成的比特串称之为字。

本部分主要使用31比特字和32比特字。

2.4字表示word representation本部分字默认采用十进制表示。

当字采用其它进制表示时,总是在字的表示之前或之后添加指示符。

例如,前缀0x指示该字采用十六进制表示,后缀下角标2指示该字采用二进制表示。

2.5高低位顺序bit ordering本部分规定字的最高位总是位于字表示中的最左边,最低位总是位于字表示中的最右边。

3符号和缩略语3.1运算符+ 算术加法运算mod 整数取余运算⨁按比特位逐位异或运算⊞模232加法运算‖字符串连接符∙H取字的最高16比特∙L取字的最低16比特<<<k 32比特字左循环移k位>>k 32比特字右移k位a b向量a赋值给向量b,即按分量逐分量赋值3.2符号下列符号适用于本部分:s0,s1,s2,…,s15线性反馈移位寄存器的16个31比特寄存器单元变量X0,X1,X2,X3比特重组输出的4个32比特字R1, R2非线性函数F的2个32比特记忆单元变量W非线性函数F输出的32比特字Z算法每拍输出的32比特密钥字k初始种子密钥iv初始向量D用于算法初始化的字符串常量3.3缩略语下列缩略语适用于本部分:ZUC 祖冲之序列密码算法或祖冲之算法LFSR 线性反馈移位寄存器BR 比特重组F 非线性函数4算法描述4.1算法整体结构祖冲之算法逻辑上分为上中下三层,见图1。

上层是16级线性反馈移位寄存器(LFSR);中层是比特重组(BR);下层是非线性函数F。

图 1 祖冲之算法结构图4.2线性反馈移位寄存器LFSR4.2.1 概述LFSR包括16个31比特寄存器单元变量s0, s1, …, s15。

祖冲之序列密码算法(ZUC算法)

祖冲之序列密码算法第1部分:算法描述1范围本部分描述了祖冲之序列密码算法,可用于指导祖冲之算法相关产品的研制、检测和使用。

2术语和约定以下术语和约定适用于本部分。

2.1比特bit二进制字符0和1称之为比特。

2.2字节byte由8个比特组成的比特串称之为字节。

2.3字word由2个以上(包含2个)比特组成的比特串称之为字。

本部分主要使用31比特字和32比特字。

2.4字表示word representation本部分字默认采用十进制表示。

当字采用其它进制表示时,总是在字的表示之前或之后添加指示符。

例如,前缀0x指示该字采用十六进制表示,后缀下角标2指示该字采用二进制表示。

2.5高低位顺序bit ordering本部分规定字的最高位总是位于字表示中的最左边,最低位总是位于字表示中的最右边。

3符号和缩略语3.1运算符+ 算术加法运算mod 整数取余运算⨁按比特位逐位异或运算⊞模232加法运算‖字符串连接符∙H取字的最高16比特∙L取字的最低16比特<<<k 32比特字左循环移k位>>k 32比特字右移k位a b向量a赋值给向量b,即按分量逐分量赋值3.2符号下列符号适用于本部分:s0,s1,s2,…,s15线性反馈移位寄存器的16个31比特寄存器单元变量X0,X1,X2,X3比特重组输出的4个32比特字R1, R2非线性函数F的2个32比特记忆单元变量W非线性函数F输出的32比特字Z算法每拍输出的32比特密钥字k初始种子密钥iv初始向量D用于算法初始化的字符串常量3.3缩略语下列缩略语适用于本部分:ZUC 祖冲之序列密码算法或祖冲之算法LFSR 线性反馈移位寄存器BR 比特重组F 非线性函数4算法描述4.1算法整体结构祖冲之算法逻辑上分为上中下三层,见图1。

上层是16级线性反馈移位寄存器(LFSR);中层是比特重组(BR);下层是非线性函数F。

图 1 祖冲之算法结构图4.2线性反馈移位寄存器LFSR4.2.1 概述LFSR包括16个31比特寄存器单元变量s0, s1, …, s15。

密码学-ZUC算法介绍

ZUC算法介绍摘要:ZUC算法是一种流密码算法,中文称作祖冲之算法,其以中国古代著名数学家祖冲之的拼音(ZU Chongzhi)首字母命名。

是移动通信 3GPP加密算法128-EEA3和完整性算法128-EIA3的核心,也是中国自主设计的加密算法。

本文介绍了ZUC算法及其结构、原理以及安全性。

关键词:ZUC,流密码,加密算法,安全性2009年5月,ZUC算法获得了3GPP安全算法组SA立项,正式申请参加3GPP-LTE第三套机密性和完整性算法标准的竞选工作[1]。

经历了两年多的时间,ZUC 算法经3个阶段的安全评估工作后,于2011年9月正式被通过,成为第三套3GPP-LTE加密标准核心算法。

ZUC算法设计具有高安全、高效率以及新颖性等特点。

由3个基本部分组成:1、线性反馈移位寄存器(LFSR);2、比特重组;3、非线性函数NLF。

ZUC算法在逻辑上采用三层结构设计。

上层为定义在素域GF(231- 1)上的线性反馈移位寄存器(LFSR)[2]。

中间层为比特重组。

比特重组采用取半合并技术,实现LFSR数据单元到非线性函数F和密钥输出的数据转换,其主要目的是破坏LFSR在素域上GF(231 - 1)上的线性结构。

下层为非线性函数NLF。

在非线性函数NLF的设计上,算法设计充分借鉴了分组密码的设计技巧,采用S盒和高扩散特性的线性变换L,非线性函数NLF具有高的抵抗区分分析、快速相关攻击和猜测确定攻击等方法的能力。

图1 ZUC算法结构ZUC是一种面向字的流密码。

其内部架构由分别对应于LFSR,BR(比特重组)和NLF (非线性函数)的三层组成。

LFSR层由每个31位(S0,S1,...,S15)的16级寄存器形成。

BR层由LFSR层的8个级寄存器(S15,S14,S11,S9,S7,S5,S2,S0)填充的四个32位寄存器(X0,X1,X2,X3)形成。

除了两个各自为31位的内部寄存器(R1,R2)之外,BR输出还用作NLF层的输入[3]。

zuc算法原理

zuc算法原理

ZUC(祖冲之算法)是一种加密算法,主要用于无线通信和网络安全领域。

它是由我国科学家研发的一种对称加密算法,其命名来源于中国古代数学家祖冲之。

ZUC算法的原理主要包括以下几个方面:

1.分组:ZUC算法采用64位分组大小,将明文或密文分成若干个64位分组。

2.初始化:在加密和解密过程中,需要使用一个初始化向量(IV)。

IV的作用是确保每个加密过程都是唯一的,从而提高安全性。

3.循环移位:ZUC算法采用一种循环移位操作,对64位分组进行处理。

循环移位次数根据密钥长度来确定。

4.混淆:ZUC算法利用多个混淆函数,将原始分组与循环移位后的分组进行混合,从而实现加密效果。

5.扩散:在混淆过程中,ZUC算法通过特定的扩散操作,将明文或密文的特征扩散到整个加密过程中,提高加密强度。

6.输出:经过上述步骤后,加密器将输出加密后的密文。

同样,解密器根据相同的算法和密钥还原原始明文。

ZUC算法在无线通信和网络安全领域具有广泛应用,因其具有较高的安全性和效率。

它已成为我国无线通信标准的一部分,并在国内外得到广泛认可。

zuc 序列密码算法

zuc 序列密码算法

ZUC序列密码算法是一种基于序列密码原理的加密算法。

这种算法将明文分成长度相等的序列,然后对这些序列进行加密。

它使用一组伪随机序列对明文进行加密,这些序列是由一系列随机数生成器生成的。

在加密过程中,每个序列都会与明文序列进行异或操作,从而得到密文。

由于每个序列都是随机生成的,因此密文具有较高的安全性和复杂性。

ZUC算法是我国学者自主设计的加密和完整性算法,属于同步序列密码。

2011年,ZUC算法被批准成为新一代宽带无线移动通信系统(LTE)国际标准,即4G的国际标准。

ZUC算法在逻辑上分为上中下三层,上层是16级线性反馈移位寄存器(LFSR),中层是比特重组(BR),下层是非线性函数F。

输出为素域GF上的m序列,具有良好的随机性。

如需更多信息,建议咨询密码学专家或查阅相关文献资料。

zuc算法初始化轮数

zuc算法初始化轮数ZUC算法是一种流密码算法,用于初始化轮数时,可以有效保障加密过程的安全性。

本文将围绕ZUC算法初始化轮数展开讨论,从其背景、原理、实现步骤以及应用等方面进行详细介绍。

一、背景在信息传输和存储中,数据的安全性是一个非常关键的问题。

为了保护数据的机密性和完整性,人们发展了很多加密算法。

其中,流密码算法因其高效性和灵活性而受到广泛应用。

而ZUC算法作为我国自主研发的流密码算法,已成为国际上广泛采用的一种加密算法。

二、原理ZUC算法采用了一种称为“基于状态的流密码”(state-based stream cipher)的设计思想。

它通过伪随机数生成器产生密钥流,然后将明文与密钥流进行异或运算,从而实现对明文的加密。

其安全性主要依赖于密钥流的随机性和复杂性。

三、实现步骤ZUC算法的初始化轮数是整个加密过程中的重要环节。

具体实现步骤如下:1. 初始化轮数:选择一个64位的密钥和一个64位的初始化向量作为输入,通过一系列运算生成初始状态值。

2. 密钥扩展:根据初始状态值和密钥,使用置换和置换选择操作进行密钥扩展,生成多轮子密钥。

3. 伪随机数生成:使用多轮子密钥和初始状态值,通过线性反馈移位寄存器和非线性函数生成伪随机数序列。

4. 加密运算:将明文分组与伪随机数序列进行异或运算,得到密文。

5. 解密运算:将密文与伪随机数序列进行异或运算,得到明文。

四、应用ZUC算法在通信领域有着广泛的应用,其中最典型的应用就是在4G和5G的移动通信系统中的安全保障。

在这些通信系统中,ZUC 算法被用于加密和解密用户的通信数据,保护用户的隐私和数据的安全性。

总结:本文对ZUC算法初始化轮数进行了详细的介绍。

从其背景、原理、实现步骤以及应用等方面进行了阐述。

通过了解ZUC算法的基本原理和实现步骤,我们可以更好地理解其在数据加密中的作用和重要性。

在今后的信息安全工作中,我们可以更加重视对ZUC算法的应用和研究,提高数据的安全性和保密性。

ZUC算法原理及实现过程

ZUC 算法原理及实现过程1.1 算法设计背景ZUC 算法,即祖冲之算法,是3GPP 机密性算法EEA3和完整性算法EIA3的核心,为中国自主设计的流密码算法。

2009年5月ZUC 算法获得3GPP 安全算法组SA 立项,正式申请参加3GPPLTE 第三套机密性和完整性算法标准的竞选工作。

历时两年多的时间,ZUC 算法经过评估,于2011年9月正式被3GPPSA 全会通过,成为3GPPLTE 第三套加密标准核心算法。

ZUC 算法是中国第一个成为国际密码标准的密码算法。

1.2 算法原理ZUC 是一个面向字的流密码。

它采用128位的初始密钥作为输入和一个128位的初始向量(IV ),并输出关于字的密钥流(从而每32位被称为一个密钥字)。

密钥流可用于对信息进行加密/解密。

ZUC 的执行分为两个阶段:初始化阶段和工作阶段。

在第一阶段,密钥和初始向量进行初始化,即不产生输出。

第二个阶段是工作阶段,在这个阶段,每一个时钟脉冲产生一个32比特的密钥输出。

(1)运算符说明mod整数模 ⊕整数比特异或 a b 字符串a 和b 的连接H aa 二进制表示的最左16位值 L aa 二进制表示的最右16位值 n a k <<< a 向左k 比特的循环移位1a >>a 向右1比特的移位 ()()1212,,,,,,n n a a ab b b → i a 值分配到对应i b 的值(2)算法结构ZUC 有三个逻辑层,见下图。

顶层为一个线性反馈移位寄存器(LFSR )的16个赛段,中间层是比特重组(BR ),最下层为一个非线性函数F 。

图1 ZUC 的整体结构图(3) 线性移位反馈寄存器(LFSR )LFSR 具有16个31比特的单元()0115,,,s s s ,每个单元()015i s i ≤≤取值均在下面的集合中:{}311,2,3,21-LFSR 有两种模式的操作,即初始化模式和工作模式。

LTE国际加密候选算法ZUC v3-

四、ZUC算法的相关网址

ZUC算法的家主要有三处: • ZUC算法官方网站 / • ZUC算法技术论坛

• GSM算法官方网站

/our-work/programmes-andinitiatives/fraud-and-security/gsm_security_algorithms.htm

二、ZUC算法简介

• ZUC算法的输入为128比特的初始密钥和128比特的初始向量, 输出为32比特的密钥字序列。其整体结构由线性反馈移位寄 存器(LFSR)、比特重组(BR)和非线性函数F组成。

• 其中LFSR定义在素域GF(231-1)上,采用素域上的m-序列作 为算法的源序列。 • 比特重组是一个过渡层,其主要从LFSR的8个寄存器单元 抽取128比特内容组成4个32比特的字,以供下层非线性函 数F和密钥输出使用。

ZUC:LTE候选加密算法

林东岱

LTE加密标准ZUC算法推进组

一、相关背景简介

• 3GPP,即第三代移动通信伙伴计划(1998),

–是一个专门制定3G通信标准的计划

• 成员包括:

– European Telecommunications Standards Institute, – Association of Radio Industries and Businesses/Telecommunication Technology Committee (ARIB/TTC) (Japan), – China Communications Standards Association, – Alliance for Telecommunications Industry Solutions (North America) – Telecommunications Technology Association (South Korea).

祖冲之算法

祖冲之密码算法祖冲之密码算法由中国科学院等单位研制,名字源于我国古代数学家祖冲之,它包括加密算法128-EEA3和完整性保护算法128-EIA3。

祖冲之密码算法(ZUC)的名字源于我国古代数学家祖冲之,祖冲之算法集是由我国学者自主设计的加密和完整性算法,是一种流密码。

它是两个新的LTE算法的核心,这两个LTE算法分别是加密算法128-EEA3和完整性算法128-EIA3。

ZUC算法由3个基本部分组成,依次为:1、比特重组;2、非线性函数F;3、线性反馈移位寄存器(LFSR)。

3GPP Confidentiality and Integrity Algorithms 128-EEA3 & 128-EIA3July 2011: ** NEW ** Prospective FINAL VERSIONS of the Algorithms 128-EEA3 & 128-EIA3 are now available for download. The algorithms themselves are identical to the ones published in January 2011, although some text in the documents has changed slightly. The documents have been submitted to the 3GPP Security Group, which will decide whether they can be recommended for inclusion in the LTE standards. The documents have not yet been through final 3GPP approval, hence they are still preliminary draft algorithm specifications, provided for evaluation purposes only, and potentially subject to change.January 2011: ** NEW ** REVISED VERSIONS of the Algorithms 128-EEA3 & 128-EIA3 are available for download prior to approval and publication of a final version by 3GPP. These revised versions were published in January 2011. They are still preliminary draft algorithm specifications, provided for evaluation purposes only, and subject to change.Individuals or companies intending to implement and/or use the 128-EEA3 & 128-EIA3 Algorithms will be required to sign appropriate usage undertakings with an appointed custodian, such as the GSM Association. Commercial implementors of the algorithms will need to demonstrate that they satisfy approval criteria yet to be specified and formal permission to use the algorithms will need to be obtained by way of signing appropriate usage undertakings and intellectual property agreements and paying any relevant administrative charges. These arrangements will be published by the GSM Association in due course.The draft specifications are as follows:Please note, that by obtaining or distributing this algorithm you may also be bound by laws in your own country about cryptographic algorithms. It is your responsibility to conform to all these restrictions.。

ZUC算法原理及实现过程

ZUC 算法原理及实现过程1.1 算法设计背景ZUC 算法,即祖冲之算法,是3GPP 机密性算法EEA3和完整性算法EIA3的核心,为中国自主设计的流密码算法。

2009年5月ZUC 算法获得3GPP 安全算法组SA 立项,正式申请参加3GPPLTE 第三套机密性和完整性算法标准的竞选工作。

历时两年多的时间,ZUC 算法经过评估,于2011年9月正式被3GPPSA 全会通过,成为3GPPLTE 第三套加密标准核心算法。

ZUC 算法是中国第一个成为国际密码标准的密码算法。

1.2 算法原理ZUC 是一个面向字的流密码。

它采用128位的初始密钥作为输入和一个128位的初始向量(IV ),并输出关于字的密钥流(从而每32位被称为一个密钥字)。

密钥流可用于对信息进行加密/解密。

ZUC 的执行分为两个阶段:初始化阶段和工作阶段。

在第一阶段,密钥和初始向量进行初始化,即不产生输出。

第二个阶段是工作阶段,在这个阶段,每一个时钟脉冲产生一个32比特的密钥输出。

(1)运算符说明mod整数模 ⊕整数比特异或 a b 字符串a 和b 的连接H aa 二进制表示的最左16位值 L aa 二进制表示的最右16位值 n a k <<< a 向左k 比特的循环移位1a >>a 向右1比特的移位 ()()1212,,,,,,n n a a ab b b → i a 值分配到对应i b 的值(2)算法结构ZUC 有三个逻辑层,见下图。

顶层为一个线性反馈移位寄存器(LFSR )的16个赛段,中间层是比特重组(BR ),最下层为一个非线性函数F 。

图1 ZUC 的整体结构图(3) 线性移位反馈寄存器(LFSR )LFSR 具有16个31比特的单元()0115,,,s s s ,每个单元()015i s i ≤≤取值均在下面的集合中:{}311,2,3,21-LFSR 有两种模式的操作,即初始化模式和工作模式。

zuc算法的lfsr部分中移位寄存器总长度

zuc算法的lfsr部分中移位寄存器总长度ZUC算法是一种被广泛应用于移动通信领域的流密码算法,其核心部分包括线性反馈移位寄存器(Linear Feedback Shift Register,简称LFSR)和非线性函数。

在ZUC算法中,移位寄存器起到了重要作用,它是生成密钥流的关键组成部分。

移位寄存器是一种硬件或软件寄存器,可以存储和移动数据。

在密码学中,移位寄存器通常用于生成密钥流,密钥流再与明文进行异或运算,生成密文。

在ZUC算法中,移位寄存器总长度为31个比特(bit),分成4个部分,分别是LFSR-1、LFSR-2、LFSR-3和LFSR-4。

其中LFSR-1和LFSR-2的长度都是19个比特,LFSR-3的长度是23个比特,LFSR-4的长度是23个比特。

这四个移位寄存器中的数据都是基于初始密钥和初始向量进行初始化的,并且在算法的每次迭代中,都会根据特定的反馈多项式进行左移操作。

具体来说,LFSR-1和LFSR-2用于生成产生密钥序列的反馈路径,而LFSR-3和LFSR-4则用于生成伪随机序列的反馈路径。

每个LFSR都具有一个反馈多项式,用于决定如何计算新的比特值,并根据这个值来更新移位寄存器中的数据。

在每次迭代过程中,移位寄存器会将最左侧的比特(最高位)移出,同时将新的比特值添加到最右侧,这样就实现了数据的移位。

需要注意的是,移位寄存器中数据的长度是固定的,不会因为密钥长度的增加而改变。

这是因为LFSR是根据特定的反馈多项式生成的,反馈多项式的系数是固定的,因此移位寄存器的总长度也是固定的。

总结起来,ZUC算法中的移位寄存器是生成密钥流的关键部分,它分为LFSR-1、LFSR-2、LFSR-3和LFSR-4四个部分,总长度为31个比特。

移位寄存器根据特定的反馈多项式进行移位操作,从而生成具有随机性质的密钥流。

这个密钥流再与明文进行异或运算,从而生成密文。

通过合理设计移位寄存器和反馈多项式,ZUC算法能够产生高质量的密钥序列,提高系统的安全性。

zuc密码算法

zuc密码算法

ZUC密码算法是一种流密码算法,也称为祖冲之算法。

它是我国自主研发的一种国家商用密码算法,被广泛应用于移动通信、互联网及其它领域的信息安全保护中。

ZUC密码算法由两个部分组成:密钥初始化算法和密钥流生成算法。

密钥初始化算法通过输入密钥和初始化向量,生成内部状态和密钥流初始值。

密钥流生成算法则基于内部状态和密钥流初始值,生成密钥流,用于加密和解密数据。

ZUC密码算法具有以下优点:首先,它具有很高的安全性,能够抵御各种攻击手段,如穷举攻击、差分攻击等。

其次,它具有很高的效率,能够在不影响通信速度的情况下完成加密和解密操作。

最后,它具有很强的灵活性,能够适应不同的应用场景和需求。

总之,ZUC密码算法是一种安全可靠、高效灵活的密码算法,对于保护信息安全具有重要的意义。

- 1 -。

zuc算法草案

zuc算法草案

ZUC算法,也称为祖冲之算法,是中国国家密码管理局推出的一种流密码算法,它是3GPP 的LTE加密算法之一,被广泛应用于移动通信领域中的数据加密和认证。

ZUC算法基于128位的密钥,它使用了状态机和非线性移位寄存器技术,通过多轮的置换和替代运算实现加密。

与其他流密码算法相比,ZUC算法具有以下优点:- 安全性高:ZUC算法采用了状态机和非线性移位寄存器技术,这使得它具有很高的安全性,难以受到攻击。

- 加密效率高:ZUC算法的加密效率非常高,可以满足移动通信领域的数据加密和认证需求。

- 算法轻量化:ZUC算法采用了较为轻量化的算法设计,这使得它能够在移动设备上快速运行,不占用过多的计算资源。

ZUC算法可以使用在以下场景下:

- 移动通信领域:作为3GPP的LTE加密算法之一,被广泛应用于移动通信领域中的数据加密和认证。

- 无线局域网领域:可以应用于无线局域网领域,在保证安全性的同时,提高无线局域网的数据传输速度和效率。

- 互联网领域:可以应用于互联网领域的数据加密,尤其是在大数据场景下,能够提高数据传输的效率。

ZUC算法的缺点在于可能受到类似于彩虹表等攻击方法的影响,这将对其安全性带来一定的挑战。

此外,ZUC算法目前只在中国国家密码管理局中得到广泛应用,因此在国际范围内的应用将会受到限制。

国产加密算法的种类及应用场景

国产加密算法的种类及应用场景国产加密算法是指中国自行研发的加密算法,用于保护重要信息的安全性。

这些算法在网络通信、数据存储和加密应用等各个领域都有重要的应用。

下面将介绍几种常见的国产加密算法及其应用场景。

1. SM系列算法SM系列是国家商用密码算法,包括对称加密算法SM1和SM4,以及非对称加密算法SM2和SM9。

SM1使用128位密钥和分组长度,广泛应用于数据加密、虚拟化安全、物联网安全等领域。

SM4是一种高速、高安全性的分组加密算法,被广泛应用于数据存储、网络通信和云计算等领域。

SM2和SM9作为国内首个自主知识产权的非对称加密算法,被广泛应用于数字签名、身份认证和密钥交换等领域。

2. ZUC算法ZUC是中国自主研发的一种流密码算法,用于移动通信中的安全保护。

它具有高速、高安全性和低功耗的特点,被广泛应用于3G、4G和5G等移动通信标准中的数据加密和身份认证,保障用户的通信安全。

3. SM3哈希算法SM3是中国自主研发的一种密码哈希算法,用于数字签名、消息认证和数据完整性验证等领域。

它具有较高的安全性和抗攻击性,广泛应用于电子商务、电子票据和电子数据交换等场景中。

4. LBlock算法LBlock是中国自主设计的一种分组密码算法,采用128位密钥和分组长度,适用于数据加密和解密操作。

它具有较高的安全性和较快的运算速度,适用于云计算、大数据存储和传输等领域。

5. LDHC算法LDHC是中国自主研发的一种基于曲线密码算法,用于数字签名、密钥交换和加密等场景。

它采用椭圆曲线上的点进行运算,具有较高的安全性和较快的运算速度,被广泛应用于物联网、无线通信和移动支付等领域。

以上是国产加密算法的几种常见类型及其应用场景。

这些算法在国内自主创新的基础上,经过严密的安全评测和认证,广泛应用于各个领域,为保护重要信息的安全提供了可靠的技术支持。

祖冲之序列密码算法[ZUC算法]

![祖冲之序列密码算法[ZUC算法]](https://img.taocdn.com/s3/m/99932500ed630b1c59eeb5a0.png)

祖冲之序列密码算法第1部分:算法描述1范围本部分描述了祖冲之序列密码算法,可用于指导祖冲之算法相关产品的研制、检测和使用。

2术语和约定以下术语和约定适用于本部分。

2.1比特 bit二进制字符0和1称之为比特。

2.2字节 byte由8个比特组成的比特串称之为字节。

2.3字 word由2个以上(包含2个)比特组成的比特串称之为字。

本部分主要使用31比特字和32比特字。

2.4字表示 word representation本部分字默认采用十进制表示。

当字采用其它进制表示时,总是在字的表示之前或之后添加指示符。

例如,前缀0x指示该字采用十六进制表示,后缀下角标2指示该字采用二进制表示。

2.5高低位顺序 bit ordering本部分规定字的最高位总是位于字表示中的最左边,最低位总是位于字表示中的最右边。

3符号和缩略语3.1运算符+ 算术加法运算mod 整数取余运算⨁按比特位逐位异或运算⊞模232加法运算‖字符串连接符∙H取字的最高16比特∙L取字的最低16比特<<<k 32比特字左循环移k位>>k 32比特字右移k位a b向量a赋值给向量b,即按分量逐分量赋值3.2符号下列符号适用于本部分:s0,s1,s2,…,s15 线性反馈移位寄存器的16个31比特寄存器单元变量X0,X1,X2,X3比特重组输出的4个32比特字R1, R2非线性函数F的2个32比特记忆单元变量W非线性函数F输出的32比特字Z 算法每拍输出的32比特密钥字k初始种子密钥iv 初始向量D 用于算法初始化的字符串常量3.3缩略语下列缩略语适用于本部分:ZUC 祖冲之序列密码算法或祖冲之算法LFSR 线性反馈移位寄存器BR 比特重组F 非线性函数4算法描述4.1算法整体结构祖冲之算法逻辑上分为上中下三层,见图1。

上层是16级线性反馈移位寄存器(LFSR);中层是比特重组(BR);下层是非线性函数F。

图 1 祖冲之算法结构图4.2线性反馈移位寄存器LFSR4.2.1 概述LFSR包括16个31比特寄存器单元变量s0, s1, …, s15。

zuc算法密钥长度

zuc算法密钥长度1. zuc算法介绍zuc算法是由国家密码管理局(CCSA)和中国商用密码应用委员会(CPCA)共同研发的基于移动通信标准的国家商用密码算法。

该算法的设计方案是在安全性、效率、运行环境等多个方面进行考虑,是目前国内主流的商用密码算法之一。

zuc算法采用分组密码算法,使用的密钥长度包括128位密钥和256位密钥两种。

在分组密码算法中,明文数据按一定的分组方式进行分组,每组数据经过一定的变换后得到密文数据。

而密钥是这个变换过程中的重要参数。

密钥长度在加密算法中起到非常重要的作用,密钥长度越长,被攻击者猜测到正确的密钥的概率就越小,从而达到更好的安全性。

而在zuc算法中,密钥长度有128位和256位两种长度,这两种长度的密钥都可以提供足够的安全性。

a. 128位密钥128位密钥是zuc算法可以使用的较短的密钥,其可用性和安全性已经得到了广泛的认可。

128位密钥可以提供2^128种组合,即使在使用最新的计算机硬件进行破解,猜测到正确的密钥的概率也极小。

256位密钥是zuc算法中提供的更长的密钥长度,相比于128位密钥,256位密钥可以提供更高的安全性。

根据概率学原理,256位密钥可以提供2^256种组合,这已经远远超出了当前计算机处理能力范畴内的计算量。

3. 密钥长度选择原则在实际应用中,密钥长度的选择应根据所需的安全强度和操作效率进行权衡。

如果要求保密性越高,并且计算资源充足,那么可以选用更长的密钥长度。

但密钥长度过长也会影响操作效率,因此需要根据实际需求来选择密钥长度。

同时,选择密钥长度还要考虑到加密算法本身对密钥长度的要求,以及算法对密钥长度的特殊限制。

在zuc算法中,密钥长度只能是128位或256位,不能使用其他长度的密钥。

因此,在使用zuc算法时,需要根据算法规定来选择密钥长度。

综上所述,zuc算法中的密钥长度是一个重要的参数,选择适当的密钥长度可以提高数据安全性。

128位和256位密钥长度已经可以提供足够的安全性,可以根据实际需求进行选择。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

3GPP Security Algorithms

Subhamoy Maitra

Evolution of Stream Ciphers towards ZUC

Slideign of Stream Ciphers SNOW and ZUC

3GPP Security Architecture 3GPP Security Algorithms

RC4 HC-128

Stream Cipher

Subhamoy Maitra

Evolution of Stream Ciphers towards ZUC

Slide 11 of 79

Introduction Design of Stream Ciphers SNOW and ZUC

RC4 HC-128

1 2

3GPP Release 8: 128-EEA1, 128-EIA1: Uses SNOW 3G 3GPP Release 9: 128-EEA2, 128-EIA2: Uses AES 128

The third set of algorithms is designed using ZUC algorithm: 128-EEA3: 3GPP Confidentiality algorithm 128-EIA3: 3GPP Integrity algorithm

The algorithms: 128-EEA2: AES in Counter mode 128-EIA2: AES in Cipher-based MAC (CMAC) mode

Subhamoy Maitra

Evolution of Stream Ciphers towards ZUC

Slide 9 of 79

3rd Generation Partnership Project (3GPP)

Subhamoy Maitra

Evolution of Stream Ciphers towards ZUC

Slide 2 of 79

Introduction Design of Stream Ciphers SNOW and ZUC

Introduction Design of Stream Ciphers SNOW and ZUC

3GPP Security Architecture 3GPP Security Algorithms

AES: Recent Cryptanalytic Results

IACR ePrint Archive ()

Slide 6 of 79

Introduction Design of Stream Ciphers SNOW and ZUC

3GPP Security Architecture 3GPP Security Algorithms

Plan of this Talk

There are several discussions related to why ZUC is designed. We look into this from a completely different viewpoint! We study the evolution of stream ciphers . . . . . . and try to understand what are the technical reasons that may motivate a cryptographer to design a stream cipher like ZUC. We cover a few important stream ciphers in this process.

2010/257: Feasible Attack on the 13-round AES-256. Biryukov, Khovratovich 2010/248: Automatic Search for Related-Key Differential Characteristics in Byte-Oriented Block Ciphers: Application to AES, Camellia, Khazad and Others. Biryukov, Nikoli´ c 2009/374: Key Recovery Attacks of Practical Complexity on AES Variants With Up To 10 Rounds. Biryukov, Dunkelman, Keller, Khovratovich, Shamir 2009/317: Related-key Cryptanalysis of the Full AES-192 and AES-256. Biryukov, Khovratovich 2009/242 Examples of differential multicollisions for 13 and 14 rounds of AES-256. Biryukov, Khovratovich, Nikoli´ c 2009/241: Distinguisher and Related-Key Attack on the Full AES-256. Biryukov, Khovratovich, Nikoli´ c

Subhamoy Maitra

Evolution of Stream Ciphers towards ZUC

Slide 1 of 79

Introduction Design of Stream Ciphers SNOW and ZUC

3GPP Security Architecture 3GPP Security Algorithms

3GPP Security Architecture 3GPP Security Algorithms

3rd Generation Partnership Project (3GPP) Collaboration between groups of telecom associations Goal is to make a globally applicable 3G mobile phone system specification within the scope of the International Mobile Telecommunications-2000 project of the International Telecommunication Union (ITU) Release 8 (2008): First LTE release. Release 9 (2009): SAES Enhancements, WiMAX and LTE/UMTS Interoperability. Dual-Cell HSDPA with MIMO, Dual-Cell HSUPA. Release 10 (in progress): LTE Advanced fulfilling IMT Advanced 4G requirements.

Last Few Nights ...

Subhamoy Maitra

Evolution of Stream Ciphers towards ZUC

Slide 4 of 79

Introduction Design of Stream Ciphers SNOW and ZUC

3GPP Security Architecture 3GPP Security Algorithms

Subhamoy Maitra

Evolution of Stream Ciphers towards ZUC

Slide 6 of 79

Introduction Design of Stream Ciphers SNOW and ZUC

3GPP Security Architecture 3GPP Security Algorithms

Subhamoy Maitra

Evolution of Stream Ciphers towards ZUC

Slide 3 of 79

Introduction Design of Stream Ciphers SNOW and ZUC

3GPP Security Architecture 3GPP Security Algorithms

Basic Idea

Parties: Alice (Sender/Receiver) and Bob (Receiver/Sender) Procedure Alice and Bob share a stream of random data (keystream) Ki , where i = 0, 1, . . . The plaintext stream Mi is XOR-ed with Ki to generate the cipher stream Ci . [Ci = Mi ⊕ Ki ] The cipher stream Ci is XOR-ed with Ki to generate the plaintext stream Mi . [Mi = Ci ⊕ Ki ]

Plan of this Talk

There are several discussions related to why ZUC is designed. We look into this from a completely different viewpoint!

Subhamoy Maitra

Evolution of Stream Ciphers towards ZUC

Introduction Design of Stream Ciphers SNOW and ZUC

Evolution of Stream Ciphers towards ZUC

Subhamoy Maitra