华为路由器和防火墙配置GRE

华为防火墙配置教程

华为防火墙配置教程华为防火墙是一种网络安全设备,用于帮助组织保护其网络免受各种网络威胁的攻击。

配置一个华为防火墙需要一些基本的步骤和设置。

下面是一个简单的华为防火墙配置教程,包含了一些基本的设置和注意事项。

1.连接防火墙:首先,将防火墙与网络连接。

使用合适的网络线缆将防火墙的WAN口连接到外部网络,将LAN口连接到内部网络。

2.配置管理接口:防火墙有一个管理接口,用于配置和管理设备。

通过连接到工作站,您可以使用web页面或命令行界面来配置防火墙。

您可以通过登录防火墙的管理接口来进行进一步的配置。

3.添加网络对象:在配置防火墙之前,您需要添加一些网络对象。

这些网络对象可以是主机、子网、IP地址范围或其他自定义对象。

这些网络对象将帮助您指定特定的网络流量,并根据自定义的规则进行处理。

4.创建安全策略:安全策略是防火墙的核心配置之一。

安全策略定义了允许或拒绝特定类型的网络流量通过防火墙的规则。

通过配置源和目标地址、端口和协议,您可以控制网络流量并确保只有授权用户可以访问特定的服务。

5.配置NAT:网络地址转换(NAT)用于在网络之间映射IP 地址。

通过配置NAT规则,您可以将内部IP地址映射到公共IP地址,从而使内部网络与外部网络进行通信。

6.配置VPN:如果您需要在不同地点或组织之间建立安全的连接,您可以配置虚拟专用网络(VPN)。

使用VPN,您可以通过互联网建立加密通道,以确保数据的安全性。

7.启用日志和监控:防火墙通常提供日志和监控功能,用于记录网络流量并检测异常活动。

通过启用日志和监控功能,您可以实时跟踪网络流量、检测入侵行为并及时采取措施。

8.定期更新:网络安全威胁不断演变,所以定期更新防火墙的固件和软件版本非常重要。

华为通常会发布补丁和更新,以修复已知的安全漏洞和提供新的功能。

总结:这个华为防火墙配置教程提供了一些基本的步骤和设置,以帮助您开始配置防火墙。

在实际配置防火墙时,可能还需要考虑其他方面,如安全策略的优化和防火墙的高可用性。

防火墙gre隧道配置实例

防火墙gre隧道配置实例

防火墙GRE隧道的配置实例如下:

1. 拓扑图:北京总公司与上海分公司通过广域网连接,使用一个三层交换机模拟广域网,并使用两个H3C的防火墙进行GRE接入。

2. 配置广域网通信:首先,在交换机上创建两个VLAN,分别是VLAN 10和VLAN 20,并将相应的端口加入到相应的VLAN中。

然后,在VLAN 10上配置IP地址。

3. 配置防火墙:在两个防火墙(FW1和FW2)上配置GRE隧道,使它们能够通过Internet相互通信。

4. 测试:测试北京总公司与上海分公司之间的内网通信是否正常。

请注意,上述配置是一个简化的示例,实际配置可能因网络环境、设备型号和需求而有所不同。

在进行实际配置之前,建议仔细阅读设备文档并咨询专业人士。

防火墙GRE-VPN项目

防火墙GRE-VPN项目一、项目目的1、理解GRE-VPN的基本原理。

2、掌握GRE-VPN配置方法。

3、掌握防火墙安全区域的划分4、掌握防火墙安全策略的配置5、掌握防火墙NAT策略的配置二、组网环境华为USG6000V 路由器(或者三层交换机) PC 三、组网拓扑图两台一台两台四、配置步骤 1、互联网AR1的配置system-view[Huawei]interface LoopBack 0[Huawei-LoopBack0]ip address 10.10.10.10 32配置测试用的回环地址[Huawei-LoopBack0]quit[Huawei]interface GigabitEthernet 0/0/0[Huawei-GigabitEthernet0/0/0]ip address 1.1.1.254 24 [Huawei-GigabitEthernet0/0/0]quit[Huawei]interface GigabitEthernet 0/0/1[Huawei-GigabitEthernet0/0/1]ip address 2.2.2.254 242、FW1防火墙的配置 1)GRE相关的配置system-view[USG6000V1]security-policy[USG6000V1-policy-security]default action permit 将防火墙的默认安全策略改为允许所有备注:开启允许所有的目的是方便测试GRE,待GRE测试正确后在编写详细的安全策略即可,届时在修改默认策略为拒绝所有[USG6000V1-policy-security]quit[USG6000V1]interface GigabitEthernet 1/0/0[USG6000V1-GigabitEthernet1/0/0]ip address 1.1.1.1 24 配置公网接口的IP[USG6000V1-GigabitEthernet1/0/0]quit[USG6000V1]interface GigabitEthernet 1/0/1[USG6000V1-GigabitEthernet1/0/1]ip address 192.168.1.254 24 配置内网的网关地址[USG6000V1-GigabitEthernet1/0/1]quit [USG6000V1]interface Tunnel 1GRE协议的封装必须借助Tunnel接口,Tunnel是虚拟接口备注:Tunnel是一个虚拟的点对点连接,可以看成仅支持点对点连接的虚拟接口,这个接口提供了一条通路,使封装的数据能够在通路上传输,并在一个Tunnel的两端分别对数据进行封装和解封装。

华为防火墙配置使用手册(自己写)[4]

![华为防火墙配置使用手册(自己写)[4]](https://img.taocdn.com/s3/m/2085ce1fcdbff121dd36a32d7375a417866fc10f.png)

华为防火墙配置使用手册(自己写)华为防火墙配置使用手册一、概述二、防火墙基本概念包过滤防火墙:它只根据数据包的源地址、目的地址、协议类型和端口号等信息进行过滤,不对数据包的内容进行分析。

它的优点是处理速度快,开消小,但是安全性较低,不能阻挠应用层的攻击。

状态检测防火墙:它在包过滤防火墙的基础上,增加了对数据包的连接状态的跟踪和记录,可以识别出非法的连接请求和数据包,并拒绝通过。

它的优点是安全性较高,可以阻挠一些常见的攻击,但是处理速度较慢,开消较大。

应用代理防火墙:它对数据包的内容进行深度分析,可以识别出不同的应用协议和服务,并根据应用层的规则进行过滤。

它的优点是安全性最高,可以阻挠复杂的攻击,但是处理速度最慢,开消最大。

访问控制:它可以根据源地址、目的地址、协议类型、端口号、应用类型等信息对网络流量进行分类和过滤,实现对内外网之间访问权限的控制和管理。

虚拟专网:它可以建立安全隧道,实现不同地域或者组织之间的数据加密传输,保证数据的机密性、完整性和可用性。

内容安全:它可以对网络流量中携带的内容进行检查和过滤,如、网页、文件等,并根据预定义的规则进行拦截或者放行。

用户认证:它可以对网络访问者进行身份验证,如用户名、密码、证书等,并根据不同的用户或者用户组分配不同的访问权限和策略。

流量管理:它可以对网络流量进行统计和监控,如流量量、流量速率、流量方向等,并根据预定义的规则进行限制或者优化。

日志审计:它可以记录并保存网络流量的相关信息,如源地址、目的地址、协议类型、端口号、应用类型、过滤结果等,并提供查询和分析的功能。

三、防火墙配置方法命令行界面:它是一种基于文本的配置方式,用户可以通过控制台或者远程终端访问防火墙,并输入相应的命令进行配置。

它的优点是灵便性高,可以实现细致的配置和管理,但是需要用户熟悉命令的语法和逻辑。

图形用户界面:它是一种基于图形的配置方式,用户可以通过浏览器或者客户端软件访问防火墙,并通过或者拖拽等操作进行配置。

华为路由器基本配置命令

华为路由器基本配置命令华为路由器基本配置命令I. 登录华为路由器1. 打开浏览器,输入华为路由器的管理地址:,并按下Enter 键。

2. 在登录页面中,输入用户名和密码,登录按钮。

II. 网络设置1. 在菜单栏中选择“网络设置”选项。

2. 在网络设置页面中,配置路由器的IP地址、子网掩码、网关、DHCP等信息。

III. WLAN设置1. 在菜单栏中选择“WLAN设置”选项。

2. 在WLAN设置页面中,配置无线网络的SSID、加密方式、密码等参数。

IV. DHCP设置1. 在菜单栏中选择“DHCP设置”选项。

2. 在DHCP设置页面中,配置DHCP服务器的起始IP地址、终止IP地址、租期等参数。

V. 防火墙设置1. 在菜单栏中选择“防火墙设置”选项。

2. 在防火墙设置页面中,配置入站规则、出站规则、端口转发等防火墙规则。

VI. 路由设置1. 在菜单栏中选择“路由设置”选项。

2. 在路由设置页面中,配置静态路由、动态路由等路由表信息。

VII. 安全设置1. 在菜单栏中选择“安全设置”选项。

2. 在安全设置页面中,配置访问控制、端口映射、VPN等安全策略。

附件:本文档无附件。

法律名词及注释:1. IP地址:Internet Protocol Address,互联网协议地址的简称,是用于识别和定位计算机设备的数字标识。

2. 子网掩码:Subnet Mask,用于划分IP地址中网络地址和主机地址的一个掩码。

3. 网关:Gateway,是一个网络通信设备,用于连接不同网络之间的数据通信。

4. DHCP:Dynamic Host Configuration Protocol,动态主机配置协议,用于自动分配IP地址和其他网络配置参数。

5. WLAN:Wireless Local Area Network,无线局域网,用于在局域网范围内实现无线数据通信。

6. SSID:Service Set Identifier,服务集标识,是无线网络的名称。

华为USG防火墙配置手册

华为USG防火墙配置手册1. 简介本手册旨在指导用户进行华为USG防火墙的配置和使用。

华为USG防火墙是一款功能强大的网络安全设备,可用于保护企业网络免受网络攻击和安全威胁。

2. 配置步骤2.1 硬件连接在配置USG防火墙之前,请确保正确连接好相关硬件设备,包括USG防火墙、路由器和服务器等。

2.2 登录USG防火墙使用SSH客户端等工具,输入USG防火墙的IP地址和管理员账号密码进行登录。

2.3 配置基本参数登录USG防火墙后,根据实际需求配置以下基本参数:- 设置管理员密码- 配置IP地址和子网掩码- 设置DNS服务器地址2.4 配置网络地址转换(NAT)根据实际网络环境,配置网络地址转换(NAT)功能。

NAT 功能可以将内部IP地址转换为合法的公网IP地址,实现内网和外网的通信。

2.5 配置访问控制策略配置访问控制策略可以限制网络流量的访问权限,确保只有授权的用户或设备可以访问特定网络资源。

2.6 配置安全服务华为USG防火墙提供多种安全服务功能,例如防病毒、入侵检测和内容过滤等。

根据实际需求,配置相应的安全服务功能。

2.7 配置远程管理和监控配置远程管理和监控功能,可以通过远程管理工具对USG防火墙进行实时监控和管理。

3. 常见问题解答3.1 如何查看防火墙日志?登录USG防火墙的Web界面,找到"日志"选项,可以查看防火墙的各种日志信息,包括安全事件、连接记录等。

3.2 如何升级USG防火墙固件版本?4. 其他注意事项- 在配置USG防火墙之前,请先备份原有的配置文件,以防配置错误或损坏设备。

- 请勿将USG防火墙暴露在不安全的网络环境中,以免受到未授权的访问和攻击。

以上是华为USG防火墙的配置手册,希望能帮助到您。

如有其他问题,请随时联系我们的技术支持。

华为AR-111S路由器GRE协议设置

华为AR-111S路由器GRE协议设置

⼀、GRE的定义:

gre(generic routing encapsulation,通⽤路由封装)协议是对某些⽹络层协议(如ip 和ipx)的数据报进⾏封装,使这些被封装的数据报能够在另⼀个⽹络层协议(如ip)中传输。

gre 是vpn(virtual private network)的第三层隧道协议,在协议层之间采⽤了⼀种被称之为tunnel(隧道)的技术。

tunnel 是⼀个虚拟的点对点的连接,在实际中可以看成仅⽀持点对点连接的虚拟接⼝,这个接⼝提供了⼀条通路使封装的数据报能够在这个通路上传输,并且在⼀个 tunnel 的两端分别对数据报进⾏封装及解封装。

⼆、在华为AR-111S路由器上的操作:

1、⾸先以web⽅式登陆到路由器,开启telnet管理⽅式。

2、按下列命令⾏操作:

telnet 192.168.10.1 //登陆路由器

提⽰:

Login authentication

username:admin //输⼊路由器⽤户名

password:***** //输⼊路由器密码

之后⼏⾏显⽰⽤户最新登录信息:

之后<Huawei>system //进⼊系统模式

之后<Huawei>interface GigabitEthernet0/0/4 //进⼊接⼝⼦模式

之后显⽰<Huawei-GigabitEthernet0/0/4>nat alg pptp enable //开启PPTP-vpn透传功能。

华为防火墙配置命令大全,带案例,相当详细的!

华为防⽕墙配置命令⼤全,带案例,相当详细的!关于阿龙⼀个专注于计算机⽹络的⾮著名砖家,2016年拥有HCIE认证(数通⽅向),全球唯⼀编号:3558,分享计算机⽹络知识,让枯燥的技术知识变得更有趣,让⽂字动起来,让⽹络变得更简单。

信息爆炸的年代,过多⽆⽤的信息充斥着我们,学⽹络技术,关注⼀个号就够了,⼀起交流,共同进步。

防⽕墙(Firewall)也称防护墙,是由Check Point创⽴者Gil Shwed于1993年发明并引⼊国际互联⽹(US5606668(A)1993-12-15)防⽕墙是位于内部⽹和外部⽹之间的屏障,它按照系统管理员预先定义好的规则来控制数据包的进出。

防⽕墙是系统的第⼀道防线,其作⽤是防⽌⾮法⽤户的进⼊。

初始化防⽕墙初始化防⽕墙: 默认⽤户名为admin,默认的密码Admin@123,这⾥修改密码为along@163.Username:adminPassword:*****The password needs to be changed. Change now? [Y/N]: yPlease enter old password: Admin@123Please enter new password: Along@163Please confirm new password: Along@163<FW1> system-view // 进⼊系统视图[FW1] sysname FW1 // 给防⽕墙命名[FW1] undo info-center enable // 关闭⽇志弹出功能[FW1] quit<FW1> language-mode Chinese // 将提⽰修改为中⽂Change language mode, confirm? [Y/N] y提⽰:改变语⾔模式成功.开启Web管理界⾯: 默认防⽕墙console接⼝IP地址是192.168.0.1.<FW1> system-view[FW1] web-manager enable // 开启图形管理界⾯[FW1] interface GigabitEthernet 0/0/0[FW1-GigabitEthernet0/0/0] ip address 192.168.0.1 24 // 给接⼝配置IP地址[FW1-GigabitEthernet0/0/0] service-manage all permit // 放⾏该端⼝的请求[FW1-GigabitEthernet0/0/0] display this配置Console⼝登陆:<FW1> system-view // 进⼊系统视图[FW1] user-interface console 0 // 进⼊console0的⽤户配置接⼝[FW1-ui-console0] authentication-mode password // 使⽤密码验证模式[FW1-ui-console0] set authentication password cipher Admin1234 // 设置密码为Admin1234[FW1-ui-console0] quit // 退出⽤户配置接⼝配置telnet密码认证: 配置密码认证模式,此处配置密码为Admin@123.FW1> system-view[FW1] telnet server enable // 开启Telnet⽀持[FW1] interface GigabitEthernet 0/0/0 // 选择配置接⼝[FW1-GigabitEthernet0/0/0] service-manage telnet permit // 允许telnet[FW1-GigabitEthernet0/0/0] quit[FW1] user-interface vty 0 4 // 开启虚拟终端[FW1-ui-vty0-4] protocol inbound telnet // 允许telnet[FW1-ui-vty0-4] authentication-mode password // 设置为密码认证模式[FW1-ui-vty0-4] set authentication password cipher Admin@123 // 设置⽤户密码[USG6000V1] firewall zone trust // 选择安全区域[USG6000V1-zone-trust] add interface GE0/0/0 // 添加到安全区域配置telnet⽤户名密码认证:<FW1> system-view // 进⼊系统视图[FW1] interface GigabitEthernet 0/0/0 // 进⼊接⼝配置[FW1-GigabitEthernet0/0/0] ip address 192.168.0.1 24 // 配置接⼝IP[FW1-GigabitEthernet0/0/0] service-manage telnet permit // 允许telnet[FW1-GigabitEthernet0/0/0] service-manage ping permit // 允许ping[FW1-GigabitEthernet0/0/0] quit //退出[FW1] firewall zone trust // 进⼊trust安全域配置[FW1-zone-trust] add interface GigabitEthernet 0/0/0 // 把GE0/0/0加⼊到trust安全域[FW1-zone-trust] quit[FW1] telnet server enable // 启⽤telnet服务[FW1] user-interface vty 0 4 // 进⼊vty0-4的⽤户配置接⼝[FW1-ui-vty0-4] authentication-mode aaa // 使⽤AAA验证模式[FW1-ui-vty0-4] user privilege level 3 // 配置⽤户访问的命令级别为3[FW1-ui-vty0-4] protocol inbound telnet // 配置telnet[FW1-ui-vty0-4] quit // 退出⽤户配置接⼝[FW1] aaa // 进⼊AAA配置视图[FW1-aaa] manager-user lyshark // 创建⽤户vtyadmin[FW1-aaa-manager-user-lyshark] password cipher admin@123 // 配置⽤户密码[FW1-aaa-manager-user-lyshark] service-type telnet // 配置服务类型[FW1-aaa-manager-user-lyshark] quit // 退出[FW1-aaa] bind manager-user lyshark role system-admin // 绑定管理员⾓⾊[FW1-aaa] quit // 退出AAA视图常⽤查询命令: 查询防⽕墙的其他配置,常⽤的⼏个命令如下.[FW1] display ip interface brief // 查默认接⼝信息[FW1] display ip routing-table // 显⽰路由表[FW1] display zone // 显⽰防⽕墙区域[FW1] display firewall session table // 显⽰当前会话[FW1] display security-policy rule all // 显⽰安全策略配置到这⾥,我们就可以在浏览器中访问了,其访问地址是http://192.168.0.1防⽕墙基本配置初始化防⽕墙: 初始化配置,并设置好防⽕墙密码,此处⽤户名admin密码是along@123. Username:adminPassword:*****The password needs to be changed. Change now? [Y/N]: yPlease enter old password: Admin@123Please enter new password: Along@163Please confirm new password: Along@163<USG6000V1> system-view // 进⼊系统视图[USG6000V1] sysname FW1 // 给防⽕墙命名[FW1] undo info-center enable // 关闭⽇志弹出功能[FW1] quit<FW1> language-mode Chinese // 将提⽰修改为中⽂[FW1] web-manager enable // 开启图形管理界⾯[FW1] interface GigabitEthernet 0/0/0[FW1-GigabitEthernet0/0/0] service-manage all permit // 放⾏该端⼝的请求配置内⽹接⼝: 配置内⽹的接⼝信息,这⾥包括个GE 1/0/0 and GE 1/0/1这两个内⽹地址. <FW1> system-view[FW1] interface GigabitEthernet 1/0/0[FW1-GigabitEthernet1/0/0] ip address 192.168.1.1 255.255.255.0[FW1-GigabitEthernet1/0/0] undo shutdown[FW1-GigabitEthernet1/0/0] quit[FW1] interface GigabitEthernet 1/0/1[FW1-GigabitEthernet1/0/1] ip address 192.168.2.1 255.255.255.0[FW1-GigabitEthernet1/0/1] undo shutdown[FW1-GigabitEthernet1/0/1] quit# -------------------------------------------------------[FW1] firewall zone trust // 将前两个接⼝加⼊trust区域[FW1-zone-trust] add interface GigabitEthernet 1/0/0[FW1-zone-trust] add interface GigabitEthernet 1/0/1配置外⽹接⼝: 配置外⽹接⼝GE 1/0/2接⼝的IP地址,并将其加⼊到untrust区域中.[FW1] interface GigabitEthernet 1/0/2 // 选择外⽹接⼝[FW1-GigabitEthernet1/0/2] undo shutdown // 开启外⽹接⼝[FW1-GigabitEthernet1/0/2] ip address 10.10.10.10 255.255.255.0 // 配置IP地址[FW1-GigabitEthernet1/0/2] gateway 10.10.10.20 // 配置⽹关[FW1-GigabitEthernet1/0/2] undo service-manage enable[FW1-GigabitEthernet1/0/2] quit# -------------------------------------------------------[FW1] firewall zone untrust // 选择外⽹区域[FW1-zone-untrust] add interface GigabitEthernet 1/0/2 // 将接⼝加⼊到此区域配置安全策略: 配置防⽕墙安全策略,放⾏trust(内⽹)-->untrust(外⽹)的数据包.[FW1] security-policy // 配置安全策略[FW1-policy-security] rule name lyshark // 规则名称[FW1-policy-security-rule-lyshark] source-zone trust // 原安全区域(内部)[FW1-policy-security-rule-lyshark] destination-zone untrust // ⽬标安全区域(外部)[FW1-policy-security-rule-lyshark] source-address any // 原地址区域[FW1-policy-security-rule-lyshark] destination-address any // ⽬标地址区域[FW1-policy-security-rule-lyshark] service any // 放⾏所有服务[FW1-policy-security-rule-lyshark] action permit // 放⾏配置[FW1-policy-security-rule-lyshark] quit配置源NAT:配置原NAT地址转换,仅配置源地址访问内⽹ --> 公⽹的转换.[FW1] nat-policy // 配置NAT地址转换[FW1-policy-nat] rule name lyshark // 指定策略名称[FW1-policy-nat-rule-lyshark] egress-interface GigabitEthernet 1/0/2 // 外⽹接⼝IP[FW1-policy-nat-rule-lyshark] action source-nat easy-ip // 源地址转换[FW1-policy-nat-rule-lyshark] display this配置⽬标NAT: 外⽹访问10.10.10.10⾃动映射到内⽹的192.168.2.1这台主机上.[FW1] firewall zone untrust // 选择外⽹区域[FW1-zone-untrust] add interface GigabitEthernet 1/0/2 // 将接⼝加⼊到此区域# ----NAT规则---------------------------------------------------# 外⽹主机访问10.10.10.10主机⾃动映射到内部的192.168.2.2[FW1] firewall detect ftp[FW1] nat server lyshark global 10.10.10.10 inside 192.168.2.2 no-reverse# ----放⾏规则---------------------------------------------------[FW1] security-policy // 配置安全策略[FW1-policy-security] rule name untrs-trs // 规则名称[FW1-policy-security-rule-lyshark] source-zone untrust // 原安全区域(外部)[FW1-policy-security-rule-lyshark] destination-zone trust // ⽬标安全区域(内部)[FW1-policy-security-rule-lyshark] action permit // 放⾏配置[FW1-policy-security-rule-lyshark] quitNAT 地址转换配置内⽹区域: 分别配置防⽕墙内⽹接⼝GE1/0/0 and GE1/0/1设置IP地址,并加⼊指定区域内. <FW1>system-view[FW1]undo info-center enable# ----配置IP地址-----------------------------------------------[FW1] interface GigabitEthernet 1/0/0[FW1-GigabitEthernet1/0/0] ip address 192.168.1.1 24[FW1-GigabitEthernet1/0/0] quit[FW1] interface GigabitEthernet 1/0/1[FW1-GigabitEthernet1/0/1] ip address 192.168.2.1 24[FW1-GigabitEthernet1/0/1] quit# ----加⼊到指定区域--------------------------------------------[FW1] firewall zone trust[FW1-zone-trust] add interface GigabitEthernet 1/0/0[FW1] firewall zone dmz[FW1-zone-dmz] add interface GigabitEthernet 1/0/1配置外⽹区域: 然后配置外⽹地址,将Gig 1/0/2加⼊到untrust区域内.[FW1] interface GigabitEthernet 1/0/2[FW1-GigabitEthernet1/0/2] ip address 10.10.10.10 8[FW1] firewall zone untrust[FW1] firewall zone untrust[FW1-zone-dmz] add interface GigabitEthernet 1/0/2配置源NAT: 配置原NAT地址转换,仅配置源地址访问内⽹ --> 公⽹的转换.# ----配置源NAT转换---------------------------------------------[FW1] nat-policy // 配置NAT地址转换[FW1-policy-nat] rule name lyshark // 指定策略名称[FW1-policy-nat-rule-lyshark] egress-interface GigabitEthernet 1/0/2 // 外⽹接⼝IP[FW1-policy-nat-rule-lyshark] action source-nat easy-ip // 源地址转换[FW1-policy-nat-rule-lyshark] display this# ----放⾏相关安全策略------------------------------------------[FW1] security-policy[FW1-policy-security] rule name trust_untrust[FW1-policy-security-rule] source-zone trust[FW1-policy-security-rule] destination-zone untrust[FW1-policy-security-rule] action permit配置⽬标NAT: 外⽹访问10.10.10.10⾃动映射到内⽹的192.168.2.2这台主机上. # ----NAT规则---------------------------------------------------# 外⽹主机访问10.10.10.10主机⾃动映射到内部的192.168.2.2[FW1] firewall detect ftp[FW1]nat server lyshark global 10.10.10.10 inside 192.168.2.2 no-reverse# ----放⾏规则---------------------------------------------------[FW1] security-policy // 配置安全策略[FW1-policy-security] rule name untrs-DMZ // 规则名称[FW1-policy-security-rule-untrs-DMZ] source-zone untrust // 原安全区域(外部)[FW1-policy-security-rule-untrs-DMZ] destination-zone trust // ⽬标安全区域(内部)[FW1-policy-security-rule-untrs-DMZ] destination-address 192.168.2.2 24[FW1-policy-security-rule-untrs-DMZ] service any[FW1-policy-security-rule-untrs-DMZ] action permit // 放⾏配置[FW1-policy-security-rule-untrs-DMZ] quit配成交换机(透明模式)配置两台交换机: 分别配置两台交换机,并划分到相应的VLAN区域内.# ----配置LSW1交换机--------------------------------------------<Huawei> system-view[LSW1] vlan 10 // 创建VLAN10[LSW1] quit[LSW1] interface Ethernet 0/0/1 // 将该接⼝配置为trunk[LSW1-Ethernet0/0/1] port link-type trunk[LSW1-Ethernet0/0/1] port link-type trunk[LSW1-Ethernet0/0/1] port trunk allow-pass vlan 10 // 加⼊到vlan 10[LSW1-Ethernet0/0/1] quit[LSW1] port-group group-member Eth0/0/2 to Eth0/0/3[LSW1-port-group] port link-type access[LSW1-port-group] port default vlan 10[LSW1-port-group] quit# ----配置LSW2交换机--------------------------------------------<Huawei> system-view[LSW2] vlan 20[LSW1] quit[LSW2] interface Ethernet 0/0/1[LSW2-Ethernet0/0/1] port link-type trunk[LSW2-Ethernet0/0/1] port trunk allow-pass vlan 20[LSW2-Ethernet0/0/1] quit[LSW2] port-group group-member Eth0/0/2 to Eth0/0/3[LSW2-port-group] port link-type access[LSW2-port-group] port default vlan 20[LSW2-port-group] quit配置防⽕墙: 配置Gig1/0/0和Gig1/0/1接⼝为trunk模式,并分别配置好⽹关地址. [FW1] vlan 10[FW1-vlan10] quit[FW1] vlan 20[FW1-vlan20] quit# ----配置防⽕墙接⼝地址-----------------------------------------[FW1] interface GigabitEthernet 1/0/0[FW1-GigabitEthernet1/0/0] portswitch[FW1-GigabitEthernet1/0/0] port link-type trunk[FW1-GigabitEthernet1/0/0] port trunk allow-pass vlan 10[FW1] interface GigabitEthernet 1/0/1[FW1-GigabitEthernet1/0/1] portswitch[FW1-GigabitEthernet1/0/1] port link-type trunk[FW1-GigabitEthernet1/0/1] port trunk allow-pass vlan 20# ----分别给VLAN配置IP地址---------------------------------------[FW1]interface Vlanif 10[FW1-Vlanif10][FW1-Vlanif10]ip address 192.168.10.1 255.255.255.0[FW1-Vlanif10]alias vlan 10[FW1-Vlanif10]service-manage ping permit[FW1] interface Vlanif 20[FW1-Vlanif20][FW1-Vlanif20] ip address 192.168.20.1 255.255.255.0[FW1-Vlanif20] alias vlan 20[FW1-Vlanif20] service-manage ping permit添加防⽕墙区域: 将vlan10和vlan20添加到trust区域内.[FW1]firewall zone trust[FW1-zone-trust] add interface Vlanif 10[FW1-zone-trust] add interface Vlanif 20主备双机热备放⾏所有数据包(两台墙): 为了演⽰实验,需要⼿动放⾏数据包# ------------------------------------------------------------# 将默认防⽕墙规则,设置为允许所有[FW1] security-policy[FW1-policy-security] rule name anyall // 指定规则名称[FW1-policy-security-rule-anyall] source-zone any // 源地址允许所有[FW1-policy-security-rule-anyall] destination-zone any // ⽬标地址允许所有[FW1-policy-security-rule-anyall] action permit // 放⾏[FW1-policy-security-rule-anyall] quit[FW1-policy-security] quit# ------------------------------------------------------------# 将指定的接⼝加⼊到指定的区域内[FW1] firewall zone trust // 选择trust区域[FW1-zone-trust] add interface GigabitEthernet 1/0/0 // 添加内部的端⼝[FW1-zone-trust] quit[FW1] firewall zone untrust // 添加untru区域[FW1-zone-untrust] add interface GigabitEthernet 1/0/1 // 添加外部接⼝[FW1-zone-trust] quit配置IP地址(两台) :给防⽕墙的两个接⼝配置好IP地址.# ------------------------------------------------------------# 配置防⽕墙FW1[FW1] interface GigabitEthernet 1/0/0 // 选择内部接⼝[FW1-GigabitEthernet1/0/0] ip address 192.168.1.253 24 // 配置防⽕墙IP[FW1-GigabitEthernet1/0/0] service-manage ping permit // 开启接⼝ping[FW1-GigabitEthernet1/0/0] quit[FW1] interface GigabitEthernet1/0/1[FW1-GigabitEthernet1/0/1] ip address 10.10.10.20 8[FW1-GigabitEthernet1/0/1] service-manage ping permit[FW1-GigabitEthernet1/0/1] quit# ------------------------------------------------------------# 配置防⽕墙FW2[FW2] interface GigabitEthernet 1/0/0 // 选择内部接⼝[FW2-GigabitEthernet1/0/0] ip address 192.168.1.254 24 // 配置防⽕墙IP[FW2-GigabitEthernet1/0/0] service-manage ping permit // 开启接⼝ping[FW2-GigabitEthernet1/0/0] quit[FW2-GigabitEthernet1/0/0] quit[FW2] interface GigabitEthernet1/0/1[FW2-GigabitEthernet1/0/1] ip address 10.10.10.30 8[FW2-GigabitEthernet1/0/1] service-manage ping permit[FW2-GigabitEthernet1/0/1] quit开启源NAT地址:将内⽹数据映射到外⽹.# ------------------------------------------------------------# 配置防⽕墙FW1[FW1] nat-policy // 配置NAT地址转换[FW1-policy-nat] rule name tru_untr // 指定策略名称[FW1-policy-nat-rule-tru_untr] egress-interface GigabitEthernet 1/0/1 // 外⽹接⼝IP [FW1-policy-nat-rule-tru_untr] action source-nat easy-ip // 源地址转换[FW1-policy-nat-rule-tru_untr] display this# ------------------------------------------------------------# 配置防⽕墙FW2[FW2] nat-policy // 配置NAT地址转换[FW2-policy-nat] rule name tru_untr // 指定策略名称[FW2-policy-nat-rule-tru_untr] egress-interface GigabitEthernet 1/0/1 // 外⽹接⼝IP [FW2-policy-nat-rule-tru_untr] action source-nat easy-ip // 源地址转换[FW2-policy-nat-rule-tru_untr] display this开启VRRP⽀持(两台)# ------------------------------------------------------------# 配置防⽕墙FW1[FW1] interface GigabitEthernet 1/0/0 // 选择内部接⼝[FW1-GigabitEthernet1/0/0] vrrp vrid 1 virtual-ip 192.168.1.1 active // 配置虚拟接⼝为主[FW1-GigabitEthernet1/0/0] quit[FW1] interface GigabitEthernet 1/0/1 // 选择外部接⼝[FW1-GigabitEthernet1/0/1] vrrp vrid 2 virtual-ip 10.10.10.10 active[FW1-GigabitEthernet1/0/1] quit# ------------------------------------------------------------# 配置防⽕墙FW12[FW2] interface GigabitEthernet 1/0/0 // 选择内部接⼝[FW2-GigabitEthernet1/0/0] vrrp vrid 1 virtual-ip 192.168.1.1 standby // 配置虚拟接⼝为备[FW2-GigabitEthernet1/0/0] quit[FW2] interface GigabitEthernet 1/0/1[FW2-GigabitEthernet1/0/1] vrrp vrid 2 virtual-ip 10.10.10.10 standby[FW2-GigabitEthernet1/0/1] quitHRP配置(两台):# ------------------------------------------------------------# 配置防⽕墙FW1[FW1] hrp enableHRP_S[FW1] hrp interface GigabitEthernet 0/0/0 remote 172.16.1.2 // 指定接⼝和对端IP HRP_M[FW1] interface GigabitEthernet 0/0/0 // 选择虚拟接⼝HRP_M[FW1-GigabitEthernet0/0/0] ip address 172.16.1.1 24 // 配置本端IP地址# ------------------------------------------------------------# 配置防⽕墙FW2[FW2] hrp enableHRP_S[FW2] hrp standby-deviceHRP_S[FW2] hrp interface GigabitEthernet 0/0/0 remote 172.16.1.1HRP_S[FW2] interface GigabitEthernet 0/0/0HRP_S[FW2-GigabitEthernet0/0/0] ip address 172.16.1.2 24检查配置:注意1:默认处于 standby 状态的设备不允许配置安全策略,只允许在主设备配置安全策略,且安全策略会⾃动同步到备设备上⾯。

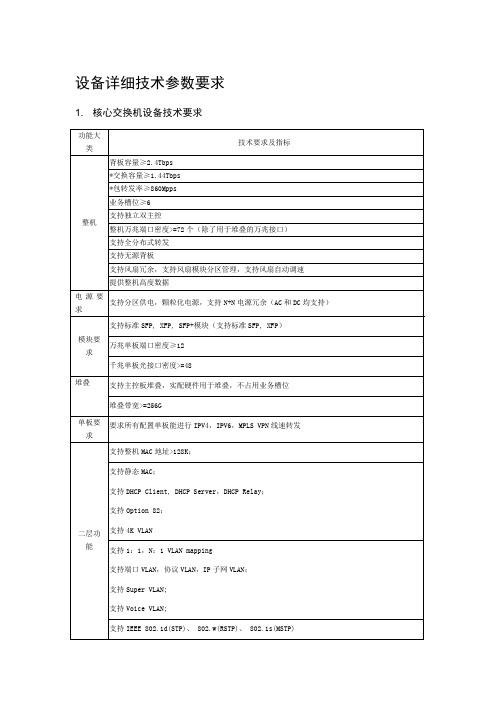

华为交换机,路由器及防火墙技术参数要求

攻击防范

能够抵御各种DoS攻击和DDoS攻击,包括:SYN Flood攻击、UDP Flood攻击、ICMP Flood攻击、DNS Flood攻击、ARP攻击、IP Spoofing攻击、LAND攻击、Smurf攻击、Fraggle攻击、Winnuke攻击、Ping of Death攻击、Tear Drop攻击、Http get攻击、CC攻击等;

产品授权*

投标现场提供原厂商针对本项目的授权书原件

成熟度

在网运行超过2年

应标承诺*

投标现场提供原厂商针对本项目投标设备满足参数要求的应标承诺书原件(原厂商签字盖章)

2.

产品主要规格

推荐参数

整机性能和硬件规格

转发性能

≥750Kpps

实配以太网路由端口

≥3*GE

整机未用可扩展插槽数

≥6

主要特性

体系架构

多核CPU和无阻塞交换架构

支持VLAN内端口隔离

支持端口聚合,

支持1:1, N:1端口镜像;

支持流镜像;

支持远程端口镜像(RSPAN);

支持ERSPAN, 通过GRE隧道实现跨域远程镜像;

支持VCT,端口环路检测

路由特性

路由表≥128K

支持静态路由

ARP≥16K

支持RIP V1、V2, OSPF, IS-IS,BGP

支持IP FRR

支持FTP、HTTP、SMTP、RTSP、H323协议簇的状态报文过滤,支持时间段安全策略设置;最大支持100个虚拟防火墙;VPN支持:IPSec VPN、L2TP VPN、GRE VPN、SSL VPN

支持内置硬件加密;防火墙必须支持一对一、地址池等NAT方式;必须支持必须支持多种应用协议,如FTP、H.323、SIP、ICMP、DNS、PPTP、NAT ALG功能;支持策略NAT功能;支持的NAT功能要多样性,满足实际需求;

华为防火墙配置使用手册

华为防火墙配置使用手册摘要:一、华为防火墙配置概述二、华为防火墙基本配置1.登录华为防火墙2.配置管理IP地址3.配置接口地址4.配置路由5.配置访问控制列表(ACL)三、高级配置1.配置NAT2.配置DHCP3.配置防火墙策略4.配置安全策略5.配置入侵检测和防御四、故障排除与维护1.常见故障排除2.防火墙性能优化3.安全策略调整4.系统升级与维护五、总结正文:华为防火墙配置使用手册华为防火墙是一款高性能的网络防火墙,能够有效保护企业网络免受各种网络攻击。

本文将详细介绍华为防火墙的配置使用方法。

一、华为防火墙配置概述华为防火墙配置主要包括基本配置和高级配置两部分。

基本配置包括管理IP地址、接口地址、路由等设置;高级配置包括NAT、DHCP、防火墙策略等设置。

二、华为防火墙基本配置1.登录华为防火墙使用Console口或Telnet方式登录华为防火墙。

2.配置管理IP地址进入系统视图,设置管理IP地址。

例如:```[Huawei-GigabitEthernet0/0/1]ip address 192.168.1.1255.255.255.0```3.配置接口地址进入接口视图,设置接口地址。

例如:```[Huawei-GigabitEthernet0/0/0]ip address 192.168.1.2255.255.255.0```4.配置路由设置路由表,使防火墙能够进行路由转发。

例如:```[Huawei-ip route-table]ip route 192.168.1.0 24 192.168.1.2```5.配置访问控制列表(ACL)设置ACL,以限制网络流量。

例如:```[Huawei-GigabitEthernet0/0/0]acl number 2000[Huawei-GigabitEthernet0/0/0]acl 2000 rule 0 permit ip source 192.168.1.1 0```三、高级配置1.配置NAT设置NAT地址转换,使内部网络设备能够访问外部网络。

华为防火墙 GRE

(3)

目的地址:131.108.5.2 接口号:GigabitEthernet 0/0/1

(4)

IP地址:10.1.3.1/24 接口号:GigabitEthernet 0/0/2

IP地址:131.108.5.2/24 Tunnel1接口 IP地址:10.1.2.2/24

源地址:131.108.5.2

使用指南

该地址必须与对端Tunnel接 口指定的源端地址相同。

参数含义

-

选择目的地址加入的虚拟防 火墙。

参数含义

参数值

配置GRE隧道的识别关键字。 整数形式。

使用指南

GRE隧道两端设置的识别关键 字必须完全一致,或者两端 都不设置关键字。

参数含义

-

配置GRE隧道两端进行端到端 校验和的验证。

6. 单击“应用”。 父主题: 配置GRE 华为专有和保密信息

不检查校验和

计算校验和

配置校验和

检查校验和

不计算校验和

识别关键字(key)是指对Tunnel接口进行校验。通过这种安全机制,可以防止错误识别、 接收其他隧道的报文。

RFC 1701中规定:若GRE报文头中的K位置1,则在GRE头中插入关键字字段,收发双方将进 行隧道识别关键字的验证。

关键字字段是一个四字节长的数字,在报文封装时被插入GRE头。关键字的作用是对隧道进 行验证,只有Tunnel两端设置的识别关键字完全一致时才能通过验证,否则将报文丢弃。 这里的“完全一致”是指两端都不设置识别关键字;或者两端都设置关键字,且关键字的 值相等。

,显示“新建静态路由”界面。参数配置如

file:///C:/Users/的小攤/AppData/Local/Temp/~hhDAB2.htm

华为防火墙配置使用手册

华为防火墙配置使用手册【实用版】目录1.华为防火墙概述2.华为防火墙的基本配置3.华为防火墙的 IP 地址编址4.华为防火墙的访问控制列表(ACL)配置5.华为防火墙的 NAT 地址转换应用控制协议配置6.华为防火墙的实战配置案例正文华为防火墙作为一款重要的网络安全设备,被广泛应用于各种网络环境中。

本文将详细介绍华为防火墙的基本配置过程,包括 IP 地址编址、访问控制列表(ACL)配置以及 NAT 地址转换应用控制协议配置等方面的内容。

一、华为防火墙概述华为防火墙是一款高性能、多功能的网络安全设备,可以有效防止外部网络攻击,保护内部网络的安全。

华为防火墙支持多种网络协议,如 IP、TCP、UDP 等,同时支持访问控制列表(ACL)、NAT 地址转换等高级功能。

二、华为防火墙的基本配置在使用华为防火墙之前,首先需要对其进行基本配置,包括设备名称、管理 IP 地址等。

具体操作如下:1.登录华为防火墙的 Web 管理界面,输入设备的默认管理 IP 地址和用户名。

2.在管理界面中,找到“系统配置”菜单,进入后修改设备名称和管理 IP 地址。

三、华为防火墙的 IP 地址编址华为防火墙的 IP 地址编址主要包括内部网络接口和外部网络接口的配置。

内部网络接口连接内部网络设备,外部网络接口连接外部网络设备。

具体操作如下:1.登录华为防火墙的 Web 管理界面,找到“接口配置”菜单。

2.修改内部网络接口和外部网络接口的 IP 地址和子网掩码。

3.配置路由协议,如 OSPF、BGP 等,使华为防火墙能够正确转发数据包。

四、华为防火墙的访问控制列表(ACL)配置访问控制列表(ACL)是华为防火墙的重要功能之一,可以实现对网络流量的精细控制。

具体操作如下:1.登录华为防火墙的 Web 管理界面,找到“安全策略”菜单。

2.创建访问控制列表,设置列表名称和规则。

3.将访问控制列表应用于需要控制的接口,如内部网络接口或外部网络接口。

华为路由器配置说明

华为路由器配置说明华为路由器是一款功能强大的网络设备,可以将多个电脑或其他设备连接到互联网。

为了实现最佳的网络体验,正确的配置华为路由器是非常重要的。

本文将详细介绍华为路由器的配置方法,帮助用户顺利设置并使用路由器。

一、连接路由器首先,确保购买的华为路由器设备已经准备齐全。

将其中一个以太网口连接到宽带猫或光猫的LAN口,然后通过另一个以太网口连接到计算机,确保设备之间的连接正常。

二、登录路由器管理页面1. 打开电脑上的浏览器,输入默认的路由器管理地址(一般是192.168.1.1或者192.168.0.1)并回车。

2. 在弹出的登录页面中输入默认的用户名和密码(一般是admin/admin或者root/admin),然后点击登录按钮。

三、更改管理密码为了保护路由器的安全,首先需要修改默认的管理密码。

1. 在登录成功后的页面中,找到“系统管理”或“设置”选项。

2. 在设置页面中,找到“管理密码”或“密码设置”选项。

3. 输入当前默认密码,然后输入新密码并确认。

4. 点击保存并等待系统重启。

四、连接互联网1. 在登录路由器管理页面后,找到“网络设置”或“WAN设置”选项。

2. 在WAN设置页面中,选择您的上网方式。

如果您的上网方式是动态IP,选择“动态IP”;如果是PPPoE,选择“PPPoE”并填写您的宽带账号和密码;如果是静态IP,选择“静态IP”并填写相关信息。

3. 点击保存并等待系统重启。

五、配置无线网络1. 找到路由器管理页面中的“无线网络设置”选项。

2. 在无线网络设置页面中,启用无线功能。

3. 设置无线网络的名称(即SSID)和密码,确保密码强度较高,并且记住这个密码以供日后使用。

4. 点击保存并等待路由器重启。

六、QoS(服务质量)配置如果您有多台设备连接到华为路由器,为了确保网络稳定,可以进行QoS配置。

1. 找到路由器管理页面中的“QoS设置”选项。

2. 在QoS设置页面中,启用QoS功能。

华为路由器、交换机配置命令大全

华为路由器、交换机配置命令大全华为路由器配置命令大全:一、登录华为路由器控制台1:使用PuTTY或其他SSH客户端登录到华为路由器:```ssh admin<路由器IP地址>```2:输入登录密码进行验证。

二、基本配置命令1:设置主机名:```sysname <主机名>```2:配置管理接口:```interface GigabitEthernet0/0/0ip address <IP地址> <子网掩码>```3:配置VLAN接口:```interface Vlanif <VLAN ID>ip address <IP地址> <子网掩码>```三、路由相关配置命令1:静态路由配置:```ip route-static <目标网络> <子网掩码> <下一跳地址> ```2:动态路由配置:```router ospf <进程ID>router-id <路由器ID>network <网络地址> <子网掩码> area <区域ID>3: BGP路由配置:```bgp <AS号码>router-id <路由器ID>peer <对端IP地址> as-number <对端AS号码>```四、安全配置命令1:配置防火墙规则:```acl number <ACL编号>rule <规则序号> permit source <源地址> destination <目的地址>rule <规则序号> deny source <源地址> destination <目的地址>```2:开启SSH服务:ssh server enable```3:配置AAA认证:```aaalocal-user <用户名> password irreversible-cipher <加密密码>authorization-attribute user-role network-admin```五、NAT配置命令1:配置静态NAT:```interface GigabitEthernet0/0/0nat outbound <内部接口> <外部接口>```2:配置动态NAT:nat address-group <地址组名>address <内部地址> <外部地址>```3:配置PAT:```interface GigabitEthernet0/0/0nat address-group <地址组名>```附件:1:示例配置文件(附件1)2:路由器接口图(附件2)法律名词及注释:1:主机名:路由器的标识名称。

华为usg防火墙基本配置命令有哪些

华为usg防火墙基本配置命令有哪些防火墙是一项协助确保信息安全的设备,会依照特定的规则,允许或是限制传输的数据通过。

防火墙可以是一台专属的硬件也可以是架设在一般硬件上的一套软件。

下面是店铺给大家整理的一些有关华为usg防火墙基本配置命令,希望对大家有帮助!华为usg防火墙基本配置命令登陆缺省配置的防火墙并修改防火墙的名称防火墙和路由器一样,有一个Console接口。

使用console线缆将console接口和计算机的com口连接在一块。

使用windows操作系统自带的超级终端软件,即可连接到防火墙。

防火墙的缺省配置中,包括了用户名和密码。

其中用户名为admin、密码Admin@123,所以登录时需要输入用户名和密码信息,输入时注意区分大小写。

修改防火墙的名称的方法与修改路由器名称的方法一致。

另外需要注意的是,由于防火墙和路由器同样使用了VRP平台操作系统,所以在命令级别、命令帮助等,与路由器上相应操作相同。

sys13:47:28 2014/07/04Enter system view, return user view withCtrl+Z.[SRG]sysname FW13:47:32 2014/07/04修改防火墙的时间和时区信息默认情况下防火墙没有定义时区,系统保存的时间和实际时间可能不符。

使用时应该根据实际的情况定义时间和时区信息。

实验中我们将时区定义到东八区,并定义标准时间。

clock timezone 1 add 08:00:0013:50:57 2014/07/04dis clock21:51:15 2014/07/032014-07-03 21:51:15ThursdayTime Zone : 1 add 08:00:00clock datetime 13:53:442014/07/0421:53:29 2014/07/03dis clock13:54:04 2014/07/042014-07-04 13:54:04FridayTime Zone : 1 add 08:00:00修改防火墙登录标语信息默认情况下,在登陆防火墙,登陆成功后有如下的标语信息。

华为路由器的配置与防火墙的配置总结.

华为路由器的配置与防火墙的配置总结一、access-list 用于创建访问规则。

(1)创建标准访问列表access-list [ normal | special ] listnumber1 { permit | deny } source-addr [ source-mask ](2)创建扩展访问列表access-list [ normal | specia l ] listnumber2 { permit | deny } protocol source-addr source-mask [ operator port1 [ port2 ] ] dest-addr dest-mask [ operator port1 [ port2 ] | icmp-type [ icmp-code ] ] [ log ](3)删除访问列表no access-list { normal | special } { all | listnumber [ subitem ] }【参数说明】normal 指定规则加入普通时间段。

special 指定规则加入特殊时间段。

listnumber1 是1到99之间的一个数值,表示规则是标准访问列表规则。

listnumber2 是100到199之间的一个数值,表示规则是扩展访问列表规则。

permit 表明允许满足条件的报文通过。

deny 表明禁止满足条件的报文通过。

protocol 为协议类型,支持ICMP、TCP、UDP等,其它的协议也支持,此时没有端口比较的概念;为IP时有特殊含义,代表所有的IP协议。

source-addr 为源地址。

source-mask 为源地址通配位,在标准访问列表中是可选项,不输入则代表通配位为0.0.0.0。

dest-addr 为目的地址。

dest-mask 为目的地址通配位。

operator[可选] 端口操作符,在协议类型为TCP或UDP时支持端口比较,支持的比较操作有:等于(eq)、大于(gt)、小于(lt)、不等于(neq)或介于(range);如果操作符为range,则后面需要跟两个端口。

华为路由器 IPSec 与 GRE 结合实验

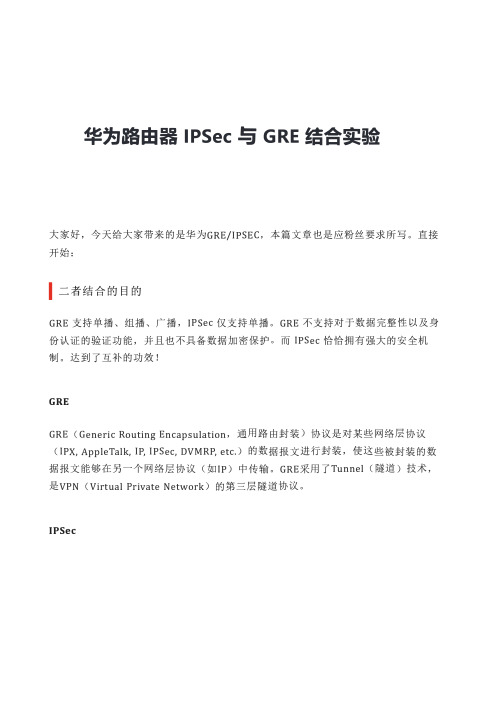

华为路由器 IPSec 与 GRE 结合实验大家好,今天给大家带来的是华为GRE/I P SEC,本篇文章也是应粉丝要求所写。

直接开始:l二者结合的目的GRE支持单播、组播、广播,I P S ec仅支持单播。

GRE不支持对于数据完整性以及身份认证的验证功能,并且也不具备数据加密保护。

而I P S ec恰恰拥有强大的安全机制。

达到了互补的功效!GREGRE (G eneric Routing E ncapsulation, 通用路由封装)协议是对某些网络层协议(I P X, AppleTalk, I P, I P S ec, DVMRP, etc.)的数据报文进行封装,使这些被封装的数据报文能够在另一个网络层协议(如I P)中传输。

GRE采用了Tunnel(隧道)技术,是VPN(Virtual P rivate Network)的第三层隧道协议。

IPSecN o . Tim eS o u r c e D es t i n a t i o n Pr o t o c o I I n fo 1 0.000000202.100.1.1 61.128.1.1 ESP ESP (SP I =O x 9a63f8d b ) 2 0. 01500061. 128.1.1 202.100.1.1 ESP ESP (S P I =O x 1a 669ddd ) 3 0. 499000202.100.1.1 61.128.1.1 ESP ES P (S P I =O x9a 63f8d b ) 4 0. 51400061.128.1.1 202.100.1.1 ESP ESP (S P I =Ox 1a 669ddd ) 5 0. 998000202.100.1.1 61. 128.1.1 E S P ESP (SP I =O x 9a 63f 8db ) 6 1. 01400061.128.1.1 202.100.1.1 ESP ESP (S P I =O x 1a 669ddd ) 7 1. 513000202.100.1.1 61.128.1.1 E S P E S P (S P I =O x 9a 63f 8db ) 8 1. 51300061.128.1.1 202.100.1.1 ESP ESP (S P I =O x 1a669d dd ) 9 2. 012000202.100.1.1 61.128.1.1 ESP ESP (S P I =O x 9a63f 8d b ) 10 2. 012000 61.128.1.1 202.100.1.1 ESP ESP (S P I =O x.l a669dd d )田F r am e 1: 182 bytes o n w i r e (1456 b i ts ), 182 bytes c apt u r e d (1456 b i ts )曰E t h er n et II, s rc : H u a w ei T e _f9: 5e :lc (OO :eo :fc :f9: 5e :l c ), Dst: H u a w ei T e _a2:25: 52 (OO :eo :fc :a2:25: 52) 田De s t i n at i o n:H u a w ei T e _a2:25:52 (OO :e 0:f c :a 2:25:52)田s o u r ce :H u a w ei T e _f9:5e :l c (OO :e O :fc :f9:5e :l c )Ty p e : I P (O x 0800)曰I nt e r n e t Prot o c o l , s rc: 202.100.1.1 (202.100.1.1), Dst: 61.128.1.1 (61.128.1.1)v e rs 1o n : 4He ad e r 7 e n g t h : 20 b yt es田D if fere n ti ate d se r v i ces F ie l d : OxcO (DS CP Ox 30: class selector 6; E C N : OxOO )T o t a l L e n g t h : 168I d e n t i f icatio n: O x0004 (4)田F la g s :Ox 00F r ag m e n t of fs e t : O0000 00 eO fc a2 25 52 00 eO fc f9 5e le 08 00 45 co 0010 00 a8 00 04 00 00 fe 32 bl 79 ca 64 01 01 3d 80 0020 01 01 0030 0040 0050 0060 0070 0080 0090 oo a o OObO 吓40105555 6000012a 0a 5b 0444b 4c 470012a 97210333a e 1d 000125 a 241b 222b e 3003012d 0f 013111a 200601242f 0b e 0000 6f 07d 0124000304f f 4 00090b 010 00841b e e 6 000b 0a 0100101b 6d d 60100a 00104鹹f 0f f c c c 5002f c 9010 01054b b 44 000a b 0104 8010g e a a 30 700a 40100 3000099929 6c 81040104a 5d f 80881b 943005010b 814207773 05000122a 10106669 00000120 疆赡.. P I N ... _ 艾j网络抸木干货图,_ ... 薯'OJ-纽二旗反E 卢问I跷干。

华为防火墙-USG--PPPoE拨号配置

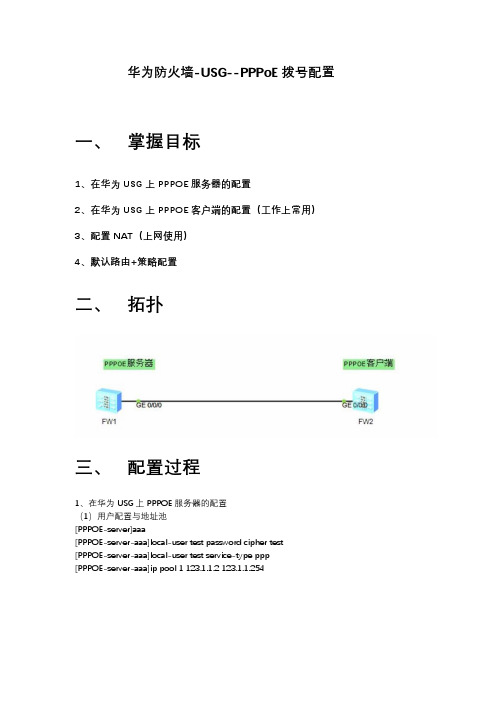

华为防火墙-USG--PPPoE拨号配置一、掌握目标1、在华为 USG 上 PPPOE 服务器的配置2、在华为 USG 上 PPPOE 客户端的配置(工作上常用)3、配置 NAT(上网使用)4、默认路由+策略配置二、拓扑三、配置过程1、在华为 USG 上 PPPOE 服务器的配置(1)用户配置与地址池[PPPOE-server]aaa[PPPOE-server-aaa]local-user test password cipher test[PPPOE-server-aaa]local-user test service-type ppp[PPPOE-server-aaa]ip pool 1 123.1.1.2 123.1.1.254(2)虚拟模板接口[PPPOE-server]interface g0/0/0[PPPOE-server-GigabitEthernet0/0/0]ip address 123.1.1.1 24[PPPOE-server]interface Virtual-Template 1[PPPOE-server-Virtual-Template1]ppp authentication-mode chap[PPPOE-server-Virtual-Template1]ip address unnumbered interface g0/0/0 [PPPOE-server-Virtual-Template1]remote address pool 1[PPPOE-server]interface g0/0/0[PPPOE-server-GigabitEthernet0/0/0]pppoe-server bind virtual-template 1说明:G0/0/0 接口已经加入对应的 Zone 了,否则需要加入后才能正常工作。

2、在华为 USG 上 PPPOE 客户端的配置(工作上常用)(1)拨号规则定义[PPPOE-Client]dialer-rule 1 ip permit(2)拨号接口配置[PPPOE-Client]interface Dialer 1[PPPOE-Client-Dialer1]dialer user test(用该帐号拨号)[PPPOE-Client-Dialer1]dialer-group 1 (对应规则1)[PPPOE-Client-Dialer1]dialer bundle 1(后续bundle调用在接口)[PPPOE-Client-Dialer1]ip address ppp-negotiate[PPPOE-Client-Dialer1]ppp chap user test[PPPOE-Client-Dialer1]ppp chap password cipher test(3)物理接口调用[PPPOE-Client]interface GigabitEthernet 0/0/0[PPPOE-Client-GigabitEthernet0/0/0]pppoe-client dial-bundle-number 1(4)注意事项有的版本需要把拨号接口加入到对应的 zone,有的版本则不需要,所以如果看到拨号一直没有成功,可以把拨号接口加入到 Zone。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

文档版本 02 (2007-05-11)

华为技术有限公司

7-3

7 配置 GRE

Quidway Eudemon 100/100E/200/200S 配置指南 安全防范分册

步骤 4 执行命令 source { ip-address | interface-type interface-number },配置 Tunnel 接口的源端 地址。

步骤 6 执行命令 ip address ip-address { mask | mask-length },配置 Tunnel 接口的网络地址。

为支持动态路由协议,需要配置 Tunnel 接口的网络地址。Tunnel 接口的网络地址可以 不是申请得到的网络地址。用户配置通道两端的网络地址应该位于同一网段上。这些 配置在 Tunnel 两端都必须配置,并且确保地址在同一网段。

文档版本 02 (2007-05-11)

华为技术有限公司

7-1

7 配置 GRE

Quidway Eudemon 100/100E/200/200S 配置指南 安全防范分册

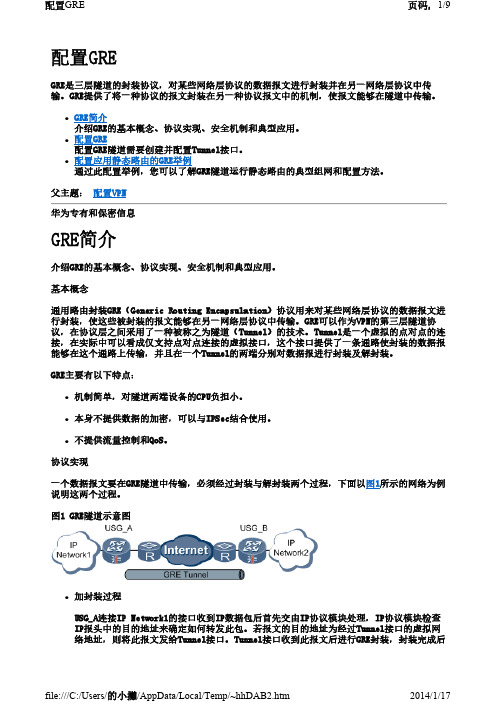

7.1 简介

GRE 是 VPN(Virtual Private Network)的第三层隧道协议,在协议层之间采用了一种 被称之为 Tunnel(隧道)的技术。Tunnel 是一个虚拟的点对点的连接,在实际中可以 看成仅支持点对点连接的虚拟接口,这个接口提供了一条通路使封装的数据报能够在 这个通路上传输,并且在一个 Tunnel 的两端分别对数据报进行封装及解封装。

配置过程

序号 1 2

数据 Tunnel 接口号 GRE 隧道的源端 IP 地址、掩码

7 配置 GRE

网络拓扑结构简单时,可以选择配置过程 1;网络拓扑结构复杂时,可以选择配置过程 2。

7.2.2 配置 GRE

在配置 GRE 时请注意,为保证数据流的正确转发,请将物理接口与其承载的 Tunnel 接 口加入到同一个安全区域中。

7.3 维护

7.3.1 调试 GRE

在出现 GRE 运行故障时,请在用户视图下执行 debugging 命令对 GRE 进行调试,查 看调试信息,定位故障并分析故障原因。打开调试开关的操作步骤请参考《Quidway Eudemon 100/100E/200/200S 防火墙 配置指南 系统管理分册》中“系统维护”的内 容。有关 debugging 命令的解释请参考《Quidway Eudemon 100/100E/200/200S 防火墙 命令参考》。

在 RFC1701 中规定:若 GRE 报文头中的 Checksum 位置位,则校验和有效。发送方将 根据 GRE 头及 payload 信息计算校验和,并将包含校验和的报文发送给对端。接收方 对接收到的报文计算校验和,并与报文中的校验和比较,如果一致则对报文进一步处 理,否则丢弃。

隧道两端可以根据实际需要选择是否配置校验和,从而决定是否触发校验功能。如果 本端配置了校验和而对端没有配置,则本端将不会对接收到的报文进行校验和检查; 相反本端没有配置校验和而对端已配置,本端将对从对端发来的报文进行校验和检 查。

步骤 2 执行命令 interface tunnel number,创建虚拟 Tunnel 接口,并进入相应视图。

步骤 3 执行命令 tunnel-protocol gre,配置 Tunnel 接口报文的封装模式(可选)。

如果配置 Tunnel 接口报文的封装格式,则必须确保 Tunnel 两端的配置相同(目前只支 持 GRE 封装模式)。

7.1 简介..............................................................................................................................................................7-2 7.2 配置 GRE.....................................................................................................................................................7-2

文档版本 02 (2007-05-11)

华为技术有限公司

i

Quidway Eudemon 100/100E/200/200S 配置指南 安全防范分册

7 配置 GRE

插图目录

图 7-1 GRE 应用组网图.....................................................................................................................................7-5

当防火墙没有运行动态路由协议时,可以手工配置一条到达未进行 GRE 封装的报文的 目的地址的路由,下一跳是对端 Tunnel 接口的地址。

当防火墙运行动态路由协议时,需要在 Tunnel 接口上和与私网相连的防火墙接口上使 能该动态路由协议。

步骤 1 执行命令 system-view,进入系统视图。

7.Байду номын сангаас 配置 GRE

7.2.1 建立配置任务

应用环境

当需要在一个单一协议的网络上传输多种协议的报文时,即可在防火墙上配置 GRE 功 能。

前置任务

在配置 GRE 前,需要完成以下任务:

配置防火墙的工作模式(可选) 配置接口 IP 地址 配置接口加入安全区域

数据准备

不能配置工作于透明模式下的接口的 IP 地址。

文档版本 02 (2007-05-11)

华为技术有限公司

iii

Quidway Eudemon 100/100E/200/200S 配置指南 安全防范分册

7 配置 GRE

7 配置 GRE

关于本章

本章描述内容如下表所示。 标题 7.1 简介 7.2 配置 GRE

7.3 维护 7.4 配置举例

内容 GRE 简介 介绍 GRE 的配置过程。 配置举例:配置 GRE 示例 介绍 GRE 的维护方法。 介绍 GRE 的组网举例。

步骤 7 执行命令 gre checksum,配置 Tunnel 两端进行端到端校验(可选)。

步骤 8 执行命令 gre key key-number,配置 Tunnel 接口的识别关键字(可选)。

步骤 9 执行命令 quit,退回系统视图。

步骤 10 执行命令 ip route-static ip-address { mask | mask-length } { interface-type interface-number | gateway-address } [ preference value ] [ reject | blackhole ],配置静态路由。

7.4.1 配置 GRE 示例

7-4

华为技术有限公司

文档版本 02 (2007-05-11)

Quidway Eudemon 100/100E/200/200S 配置指南 安全防范分册

操作 调试 GRE 隧道

命令 debugging tunnel

7 配置 GRE

7.4 配置举例

举例中出现的接口编号以 Eudemon 200 为例,实际配置时请以各设备具体情况为准。

Tunnel 的源端地址应为发送 GRE 报文的实际物理接口的地址或实际物理接口,目的地 址应为接收 GRE 报文的实际物理接口的 IP 地址。

步骤 5 执行命令 destination ip-address,配置 Tunnel 接口的目的端地址。

Tunnel 的源端地址与目的端地址唯一标识了一个通道,两端地址应互为源地址和目的 地址。

在配置 GRE 前,需要准备以下数据:

序号 1 2 3 4

数据 Tunnel 接口号 GRE 隧道的源端 IP 地址、掩码 GRE 隧道的目的 IP 地址、掩码 Tunnel 接口的识别关键字

7-2

华为技术有限公司

文档版本 02 (2007-05-11)

Quidway Eudemon 100/100E/200/200S 配置指南 安全防范分册

Quidway Eudemon 100/100E/200/200S 配置指南 安全防范分册

7 配置 GRE

目录

7 配置 GRE.....................................................................................................................................7-1

7.2.1 建立配置任务.....................................................................................................................................7-2 7.2.2 配置 GRE ...........................................................................................................................................7-3 7.2.3 检查配置结果.....................................................................................................................................7-4 7.3 维护..............................................................................................................................................................7-4 7.3.1 调试 GRE ...........................................................................................................................................7-4 7.4 配置举例......................................................................................................................................................7-5 7.4.1 配置 GRE 示例...................................................................................................................................7-5