Linux系统安全配置巡检表检查表模板

服务器安全巡检表

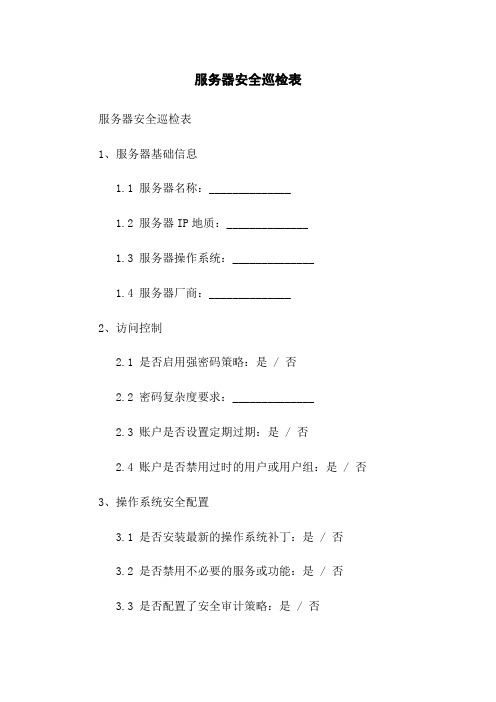

服务器安全巡检表服务器安全巡检表1、服务器基础信息1.1 服务器名称:______________1.2 服务器IP地质:______________1.3 服务器操作系统:______________1.4 服务器厂商:______________2、访问控制2.1 是否启用强密码策略:是 / 否2.2 密码复杂度要求:______________2.3 账户是否设置定期过期:是 / 否2.4 账户是否禁用过时的用户或用户组:是 / 否3、操作系统安全配置3.1 是否安装最新的操作系统补丁:是 / 否3.2 是否禁用不必要的服务或功能:是 / 否3.3 是否配置了安全审计策略:是 / 否3.4 是否限制了远程访问:是 / 否4、媒体和备份安全4.1 是否定期备份数据:是 / 否4.2 备份介质的存放位置和安全性:______________4.3 是否销毁或安全处理废弃的介质:是 / 否5、网络安全5.1 是否配置了网络防火墙:是 / 否5.2 是否限制了入站和出站流量:是 / 否5.3 是否配置了入侵检测系统(IDS):是 / 否5.4 是否禁用了不必要的网络服务:是 / 否6、安全审计和监控6.1 是否配置了日志审计:是 / 否6.2 是否监控了服务器性能:是 / 否6.3 是否配置了入侵检测和防御系统:是 / 否6.4 是否实施了异常行为检测和报警:是 / 否7、物理安全7.1 服务器机房是否设有门禁系统:是 / 否7.2 服务器机房是否设有视频监控系统:是 / 否7.3 服务器是否安装在防护机柜中:是 / 否7.4 服务器机房是否实施了防火和防水措施:是 / 否8、附件附件1:服务器安全巡检报告表附件2:服务器配置文件清单附件3:其他相关文档注释:1、强密码策略:指密码复杂度要求高,包括密码长度、包含大小写字母、数字和特殊字符等要求。

2、安全审计策略:指记录系统事件和安全日志的策略,包括登录验证、文件访问、系统访问等日志记录。

Linux安全配置风险评估检查表

...................................................................1.1 目的 (1)1.2 合用范围 (1)1.3 合用版本 (1).....................................................2.1 账号 (2)2.1.1 用户口令设置 (2)2.1.2 root 用户远程登录限制 (2)2.1.3 检查是否存在除root 之外UID 为0 的用户 (3)2.1.4 root 用户环境变量的安全性 (3)2.2 认证 (4)2.2.1 远程连接的安全性配置 (4)2.2.2 用户的umask 安全配置 (4)2.2.3 重要目录和文件的权限设置 (4)2.2.4 查找未授权的SUID/SGID 文件 (5)2.2.5 检查任何人都有写权限的目录 (6)2.2.6 查找任何人都有写权限的文件 (6)2.2.7 检查没有属主的文件 (7)2.2.8 检查异常隐含文件 (7)...............................................................3.1 日志 (9)3.1.1 syslog 登录事件记录 (9)3.2 审计 (9)3.2.1 Syslog.conf 的配置审核 (9)...............................................................4.1 系统状态 (11)4.1.1 系统core dump 状态 (11)本文档规定了LINUX 操作系统的主机应当遵循的操作系统安全性设置标准,本文档旨在指导系统管理人员或者安全检查人员进行LINUX 操作系统的安全合规性检查和配置。

本配置标准的使用者包括:服务器系统管理员、应用管理员、网络安全管理员。

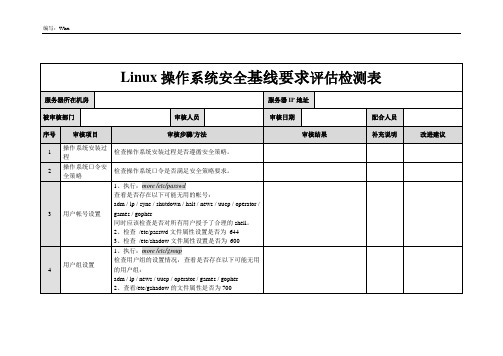

LINUX 系列服务器;操作系统Linux 用户口令安全基线要求项SBL-Linux-02-01-01帐号与口令-用户口令设置1 、问询管理员是否存在如下类似的简单用户密码配置,比如:root/root, test/test, root/root12342、执行:more /etc/login,检查PASS_MAX_DAYS/PASS_MIN_LEN/PASS_MIN_DAYS/PASS_RN_AGE 参数3、执行:awk -F: '($2 == "") { print $1 }' /etc/shadow, 检查是否存在空口令账号建议在/etc/login 文件中配置:PASS_MIN_LEN=6不允许存在简单密码,密码设置符合策略,如长度至少为6不存在空口令账号操作系统Linux 远程登录安全基线要求项SBL-Linux-02-01-02帐号与口令-root 用户远程登录限制执行:more /etc/securetty,检查Console 参数建议在/etc/securetty 文件中配置:CONSOLE = /dev/tty01操作系统Linux 超级用户策略安全基线要求项SBL-Linux-02-01-03帐号与口令-检查是否存在除root 之外UID 为0 的用户执行:awk -F: '($3 == 0) { print $1 }' /etc/passwd返回值包括“root”以外的条目,则低于安全要求;补充操作说明UID 为0 的任何用户都拥有系统的最高特权,保证惟独root 用户的UID 为0操作系统Linux 超级用户环境变量安全基线要求项SBL-Linux-02-01-04帐号与口令-root 用户环境变量的安全性执行:echo $PATH | egrep '(^|:)(\.|:|$),' 检查是否包含父目录,执行:find `echo $PATH | tr ':' ' '` -type d \( -perm -002 -o -perm -020 \) -l 检查是否包含组目录权限为777 的目录返回值包含以上条件,则低于安全要求;补充操作说明确保root 用户的系统路径中不包含父目录,在非必要的情况下,不应包含组权限为777 的目录操作系统Linux 远程连接安全基线要求项SBL-Linux-02-02-01帐号与口令-远程连接的安全性配置执行:find / -name .netrc,检查系统中是否有.netrc 文件,执行:find / -name .rhosts ,检查系统中是否有.rhosts 文件返回值包含以上条件,则低于安全要求;补充操作说明如无必要,删除这两个文件操作系统Linux 用户umask 安全基线要求项SBL-Linux-02-02-02帐号与口令-用户的umask 安全配置执行:more /etc/profile more /etc/csh.login more /etc/csh.cshrc more /etc/bashrc 检查是否包含umask 值umask 值是默认的,则低于安全要求补充操作说明建议设置用户的默认umask=077操作系统Linux 目录文件权限安全基线要求项SBL-Linux-02-02-03文件系统-重要目录和文件的权限设置执行以下命令检查目录和文件的权限设置情况:ls –l /etc/ls –l /etc/rc.d/init.d/ls –l /tmpls –l /etc/inetd.confls –l /etc/passwdls –l /etc/shadowls –l /etc/groupls –l /etc/securityls –l /etc/servicesls -l /etc/rc*.d若权限过低,则低于安全要求;补充操作说明对于重要目录,建议执行如下类似操作:# chmod -R 750 /etc/rc.d/init.d/*这样惟独root 可以读、写和执行这个目录下的脚本。

linux系统检查列表模板

Linux主机检查流程二〇二二年四月安氏互联网安全系统(中国)有限公司1系统信息1.1主机名1.2域名1.3信息检查1.3.1说明:得到系统主机名、域名1.3.2 检查方法:hostname domainname1.1.1结果分析方法:# hostname# domainname(none)1.4 系统版本信息检查1.4.1说明:得到系统版本信息1.4.2 检查方法:uname -a1.5 网卡信息以及混杂模式检查1.5.1 说明:得到网卡信息1.5.2 检查方法:ifconfig -a1.6 系统路由信息检查1.6.1说明:得到系统路由信息1.6.2检查方法:netstat -r1.7系统加载模块信息检查1.7.1 说明:查看系统已加载的模块1.7.2检查方法:lsmod2补丁安装情况2.1 系统已安装的rpm包信息检查2.2说明:得到系统已经安装的rpm包列表2.3 检查方法:rpm -qa2.4 结果分析方法:# rpm -qa3 帐号和口令3.1 系统空密码帐号信息检查3.1.1 说明:查看系统是否存在空密码帐号3.1.2 检查方法:awk -F: '($2 = = "") { print $1 }' /etc/shadow3.2 系统uid=0帐号信息检查3.2.1 说明:分析系统是否存在uid=0 帐号以及其他uid相同帐号3.2.2 检查方法:cat /etc/passwd |awk -F: '{OFS="||";print $1,$3,$4,$7}'3.3 系统缺省用户(组)信息检查3.3.1 说明:得到系统缺省用户(组)3.3.2 检查方法:cat /etc/passwdcat /etc/group3.3.3 结果分析方法:查看是否存在系统缺省帐号以及缺省系统组,如:lp,sync,shutdown,halt,news,uucp,operator,games,gopher等3.4 系统帐号shell变量以及noshell文件真实性信息检查3.4.1 说明:得到系统帐号shell变量3.4.2 检查方法:cat /etc/passwd |awk –F: ‘{print $7}’|xargs ls -al3.5 passwd、shadow文件检查3.5.1 说明:检查系统passwd、shadow文件,确保系统中每个用户都有密码,并且密码被shadow。

完整版)服务器巡查表

完整版)服务器巡查表

服务器巡查表

工程师:联系日期:时间:设备型号:IP地址:

一、主机硬件检查

检查内容:指示灯状态、处理器、内存使用、磁盘空间、表空间、序列号、安装位置、系统名称。

检查结果:

温度:正常

使用率:正常/异常/异常/异常

二、系统检查

检查内容:系统启动日志、系统运行日志、业务系统运行情况。

存在问题:无

三、系统补丁

检查内容:补丁更新、固件版本、设备清洁。

检查结果:未更新/未更新/清洁。

四、设备维护保养

检查结果:未清洁/异常/异常。

备注:未更新/未更新。

以下是服务器巡查表,记录了主机硬件检查、系统检查、系统补丁和设备维护保养的情况。

在主机硬件检查中,我们检查了指示灯状态、处理器、内存使用、磁盘空间、表空间、序列号、安装位置和系统名称。

温度正常,但使用率有异常情况。

在系统检查中,我们查看了系统启动日志、系统运行日志和业务系统运行情况。

幸运的是,没有发现任何问题。

在系统补丁方面,我们检查了补丁更新、固件版本和设备清洁。

结果显示有两个补丁未更新,但设备已经清洁过。

在设备维护保养方面,我们发现设备未清洁,同时也存在异常情况。

备注中提到两个补丁也未更新。

Linux主机评估检查表6页word文档

Root用户的登陆控制台限制

执行:more /etc/securetty

检查所有没有被注释掉的tty,这些控制台root可以直接登陆。

7

重要目录和文件的权限设置

检查以下目录和文件的权限设置情况:

/etc/

/etc/rc.d/init.d/

/tmp

/etc/inetd.conf或者/etc/xinet.d/

/etc/passwd

/etc/shadow

/etc/securietty

/etc/services

/etc/rc.local

8

文件系统的mount控制

执行:/etc/fstab查看文件系统的mount控制情况。

9

任何人都有写权限的文件和目录

在系统中定位任何人都有写权限的文件和目录用下面的命令:

[root@linux]# find / -type f \( -perm -2 –o –perm –20 \) –exec ls –lg {} \;

telnet 0 80

telnet 0 25

同时应该检查是否对所有用户授予了合理的shell。

2、检查/etc/passwd文件属性设置是否为644

3、检查/etc/shadow文件属性设置是否为600

4

用户组设置

1、执行:more /etc/group

检查用户组的设置情况,查看是否存在以下可能无用的用户组:

adm / lp / news / uucp / operator / games / gopher

11

异常隐含文件

在系统的每个地方都要查看一下有没有异常隐含文件(点号是起始字符的,用“ls”命令看不到的文件),因为这些文件可能是隐藏的黑客工具或者其它一些信息(口令破解程序、其它系统的口令文件,等等)。在UNIX下,一个常用的技术就是用一些特殊的名,如:“…”、“..”(点点空格)或“..^G”(点点control-G),来隐含文件或目录。

(完整版)服务器巡查表

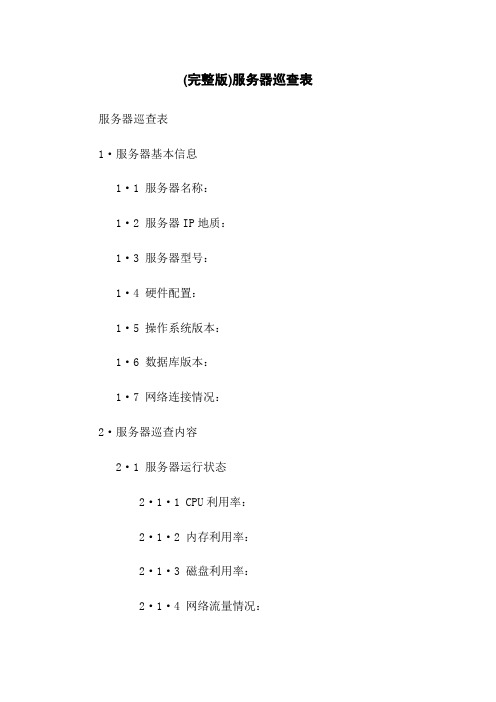

(完整版)服务器巡查表服务器巡查表1·服务器基本信息1·1 服务器名称:1·2 服务器IP地质:1·3 服务器型号:1·4 硬件配置:1·5 操作系统版本:1·6 数据库版本:1·7 网络连接情况:2·服务器巡查内容2·1 服务器运行状态2·1·1 CPU利用率:2·1·2 内存利用率:2·1·3 磁盘利用率:2·1·4 网络流量情况:2·1·5 进程运行情况:2·2 系统安全性检查2·2·1 防火墙状态:2·2·2 安全补丁是否更新:2·2·3 用户权限控制:2·2·4 日志记录及审计情况: 2·2·5 防护软件是否更新:2·3 数据备份与恢复检查2·3·1 数据备份方式及策略: 2·3·2 备份数据完整性验证: 2·3·3 数据恢复测试情况:2·3·4 备份存储介质健康状态: 2·4 网络服务状态检查2·4·1 HTTP服务:2·4·2 FTP服务:2·4·3 邮件服务:2·4·4 DNS服务:2·4·5 数据库服务: 2·5 资源监控与性能调优2·5·1 网络延迟情况: 2·5·2 磁盘IO性能: 2·5·3 内存使用情况: 2·5·4 CPU负载情况: 2·5·5 数据库性能:3·巡查记录日期:巡查人员:问题描述:解决方案::附件:1·服务器配置清单2·巡查记录表格法律名词及注释:1·防火墙:一种网络安全设备,用于监控网络流量,控制进出网络的数据包,并根据预先设定的规则进行过滤和阻止。

linux检查表

14检查项名称:检查是否限制root远程登录判断条件:# more /etc/securetty检查是否有下列行:pts/x(x为一个十进制整数)#more /etc/ssh/sshd_config检查下列行设置是否为no并且未被注释:PermitRootLogin不存在pts/x则禁止了telnet登录,PermitRootLogin no禁止了ssh登录,符合以上条件则禁止了root远程登录,符合安全要求,否则低于安全要求。

[root@fct_web_web2 ~]# SSHSTATUS=`netstat -an |grep":22\>"|wc -l`[root@fct_web_web2 ~]# if [ x"$SSHSTATUS" != "x0" ];> then if [[ `grep "^PermitRootLogin no"/etc/ssh/sshd_config|wc -l` != 0 ]];> then grep "^PermitRootLogin no"/etc/ssh/sshd_config;> echo "This device does not permit root to ssh login,check result:true";> else echo "This device permits root to sshlogin,check result:false" ;> fi> else echo "The ssh service of device is not running,check result:true";> fiThis device permits root to ssh login,check result:false [root@fct_web_web2 ~]# TELSTATUS=`netstat -an |grep":23\>"|wc -l`[root@fct_web_web2 ~]# if [ x"$TELSTATUS" != "x0" ];> then if ([ -f /etc/securetty ] && [ `grep -i "^pts"/etc/securetty|wc -l` = 0 ]);> then echo "This device does not permit root to telnet login,check result:true";> else echo "This device permits root to telnet login,check result:false";> fi> else echo "The telnet service of device is notrunning,check result:true" ;> fiThe telnet service of device is not running,check result:true参考配置操作:1、执行备份:#cp -p /etc/securetty /etc/securetty_bak#cp -p /etc/ssh/sshd_config/etc/ssh/sshd_config_bak2、新建一个普通用户并设置高强度密码:#useradd username#passwd username3、禁止root用户远程登录系统:#vi /etc/securetty注释形如pts/x的行,保存退出,则禁止了root从telnet登录。

Linux服务器巡检报告

Linux服务器巡检报告Linux服务器巡检报告1·服务器基本信息1·1 服务器名称:1·2 IP地质:1·3 操作系统版本:1·4 内存容量:1·5 CPU型号和核心数:1·6 硬盘容量:1·7 网络接口信息:1·8 服务器厂商和型号:2·系统配置检查2·1 防火墙配置:2·1·1 防火墙状态:2·1·2 防火墙规则:2·2 SELinux状态:2·2·1 SELinux是否开启:2·2·2 SELinux模式:2·3 系统语言设置:2·3·1 语言环境变量设置情况: 2·3·2 编码设置情况:2·4 时间同步配置:2·4·1 时间同步服务器设置情况: 2·4·2 时间同步状态:3·用户和权限检查3·1 用户账号情况:3·1·1 超级用户账号:3·1·2 普通用户账号:3·1·3 锁定或禁用的用户账号:3·2 用户组情况:3·2·1 系统组:3·2·2 用户组:3·3 文件权限检查:3·3·1 敏感文件权限情况:3·3·2 配置文件权限情况:3·3·3 根目录权限情况:4·服务和进程检查4·1 运行中的服务:4·1·1 重要服务:4·1·2 其他服务:4·2 异常进程:4·2·1 占用过高CPU或内存的进程: 4·2·2 可疑的未知进程:4·3 关键系统进程:4·3·1 SSH服务进程:4·3·2 定时任务进程:4·3·3 系统日志进程:5·磁盘空间检查5·1 根目录磁盘使用情况:5·2 挂载的重要分区和磁盘空间使用情况:5·2·2 /home分区情况: 5·2·3 /tmp分区情况:6·日志检查6·1 系统日志:6·1·1 登录日志:6·1·2 认证日志:6·1·3 内核日志:6·2 应用程序日志:6·2·1 Web服务器日志: 6·2·2 数据库日志:7·网络配置检查7·1 网络接口状态:7·1·1 网卡速率:7·1·2 网络连接情况:7·2 DNS配置情况:7·2·1 DNS服务器配置:7·3 网络服务配置:7·3·1 防火墙配置:7·3·2 代理配置:附件:●附件1:相关配置文件备份●附件2:巡检报告截图法律名词及注释:1·防火墙:用于防止未经授权访问或传输的数据流通过网络连接到服务器的安全措施。

Linux操作系统安全基线要求评估检测表

adm/lp/sync/shutdown/halt/news/uucp/operator/ games /gopher

同时应该检查是否对所有用户授予了合理的shell。

2、检查/etc/passwd文件属性设置是否为644

3、检查/etc/shadow文件属性设置是否为600

[root@linux]# find / -type d \( -perm -2 –o –perm –20 \ ) –exec ls –ldg {} \;

15

没有属主的文件

定位系统中没有属主的文件用下面的命令:

[root@linux]# find / -nouser -o -nogroup

注意:不用管“/dev”目录下的那些文件。

CONSOLE=/dev/tty01

7

检查是否存在除root之外UID为0的用户

执行:awk -F: '($3 == 0) { print $1 }' /etc/passwd

8

root用户环境变量的安全性

执行:echo $PATH | egrep '(^|:)(\.|:|$)',检查是否包含父目录,

10

远程连接的安全性配置

执行:find / -name .netrc,检查系统中是否有.netrc文件,

执行:find / -name .rhosts,检查系统中是否有.rhosts文件

11

用户的umask安全配置

执行:more /etc/profile more /etc/csh.login more /etc/csh.cshrc more /etc/bashrc检查是否包含umask值

find/\( -perm -04000 -o -perm -02000 \) -type f -xdev -print

Linux 服务器巡检报告

Linux 服务器巡检报告Linux 服务器巡检报告日期:[巡检日期]巡检人员:[巡检人员姓名]服务器信息:[服务器名称、IP地址、操作系统版本等] 1. 服务器硬件巡检1.1 CPU- CPU型号:[具体型号]- CPU使用率:[使用率]- CPU温度:[温度]1.2 内存- 内存总容量:[总容量]- 已使用内存:[已使用内存]- 可用内存:[可用内存]- 内存使用率:[使用率]1.3 硬盘- 硬盘总容量:[总容量]- 已用磁盘空间:[已用空间]- 可用磁盘空间:[可用空间]- 磁盘使用率:[使用率]1.4 网络- 网卡使用情况:[网卡名称、速率、运行状况等] - 网络连接数:[连接数]2. 服务器软件巡检2.1 操作系统- 操作系统版本:[版本号]- 内核版本:[版本号]- 已安装补丁:[补丁情况]2.2 服务状态- 各服务运行状态:[服务名称、运行状态]2.3 安全性- 防火墙配置:[配置情况]- 安全补丁:[补丁情况]- 弱密码检查:[检查结果]2.4 日志监控- 日志文件路径:[路径]- 日志文件大小:[大小]- 日志文件更新时间:[更新时间]- 错误日志分析:[分析结果]3. 数据库巡检3.1 数据库运行状态- 数据库版本:[版本号]- 数据库连接状态:[连接状态]- 查询性能:[性能指标]3.2 数据备份- 数据库备份情况:[备份策略、备份频率等] - 备份文件大小:[大小]- 备份文件更新时间:[更新时间]4. 安全巡检4.1 用户管理- 用户列表:[用户列表]- 用户权限:[权限设置情况]4.2 文件权限- 敏感文件权限:[权限设置情况]- 日志文件权限:[权限设置情况]4.3 异常登录检查- 登录IP记录:[IP记录]- 操作系统账号登录记录:[登录记录]附件:1. 巡检报告附件1:[附件1描述]2. 巡检报告附件2:[附件2描述]法律名词及注释:1. [法律名词1]:[注释1]2. [法律名词2]:[注释2]...[其他法律名词及注释]。

Linux服务器巡检报告

Linux服务器巡检报告Linux服务器巡检报告一、服务器基本信息1:服务器名称:2:服务器IP地址:3:操作系统版本:4:内存容量:5: CPU信息:6:硬盘容量:二、网络配置检查1: IP地址配置是否正确:2:子网掩码是否正确:3:网关配置是否正确:4: DNS配置是否正确:5:防火墙是否开启:6:网络连接是否正常:三、系统安全性检查1:用户账户管理:a:是否存在未授权用户账户:b:是否存在弱密码:c:是否存在空密码的账户:d:密码过期策略是否设置:e:是否存在重要账户的登录限制:2:文件权限管理:a:核心配置文件权限是否正确:b:关键目录权限是否正确:c:用户家目录权限是否正确:d:是否存在其他用户可写的关键文件: 3:日志文件检查:a:日志文件是否记录正常:b:登录失败日志是否可追踪:c:异常行为是否记录在日志中:d:日志文件是否定期清理:4:系统更新与漏洞修复:a:操作系统是否更新至最新版本: b:是否存在已知的系统漏洞:c:是否安装了必要的安全补丁:5:防和恶意软件检查:a:是否安装了杀毒软件:b:杀毒软件是否定期更新:c:是否进行了扫描:6:安全策略与访问控制:a:是否配置了防火墙规则:b:是否限制了远程访问:c:是否设置了身份验证措施:d:是否对重要资源进行了访问控制:四、服务与进程检查1:是否有不必要的服务开启:2:关键服务是否正常运行:3:是否有未知的进程运行:4:监控工具是否安装并配置良好: 5:是否有僵尸进程存在:五、备份与恢复检查1:是否有数据备份策略:2:数据备份是否定期执行:3:备份数据的完整性是否正确:4:是否有紧急恢复计划:5:恢复测试是否进行:六、其他问题与建议1:是否存在性能瓶颈:2:是否有异常的日志记录:3:是否存在广告或垃圾邮件的问题: 4:是否存在其他安全隐患:5:对服务器的建议和改进意见:附件:无法律名词及注释:1: IP地址: Internet Protocol Address,互联网协议地址,用于唯一标识网络中的设备。

系统安全运维巡检记录表模板

系统安全运维巡检记录表模板1. 项目信息- 项目名称:- 项目编号:- 审核日期:2. 巡检概况- 巡检人员:- 巡检日期:- 巡检周期:3. 巡检内容3.1 系统基本信息- 系统名称:- 系统版本:- 系统所有者:- 系统管理员:3.2 安全设置- 是否对系统进行了安全配置?- 是/否- 是否进行了授权访问设置?- 是/否- 是否启用了登录审计?- 是/否- 是否进行了访问控制设置?- 是/否3.3 安全更新- 是否对系统进行了定期的安全更新?- 是/否- 最近一次安全更新的时间:- 安全更新的内容:3.4 异常监测与响应- 是否配置了异常监测与响应机制?- 是/否- 异常监测的设置:- 响应机制的设置:3.5 日志管理- 是否进行了系统日志管理?- 是/否- 日志记录的内容:- 日志存储位置:- 日志备份策略:3.6 安全备份与恢复- 是否进行了系统数据的安全备份与恢复?- 是/否- 备份策略:- 恢复测试的频率:3.7 用户账户管理- 是否实施了严格的用户账户管理?- 是/否- 用户账户管理的措施:- 密码策略的设置:3.8 权限管理- 是否进行了权限管理?- 是/否- 权限分配策略:- 权限变更的审批流程:3.9 病毒防护- 是否配置了病毒防护机制?- 是/否- 病毒防护软件的版本:- 病毒库更新的频率:4. 反馈和建议- 发现的问题及建议:- 建议的改进建议:- 其他备注:以上是系统安全运维巡检记录表的模板,用于记录系统安全巡检的相关信息。

在进行巡检时,根据实际情况填写各项内容,并在需要的地方添加备注和建议。

这份模板可以帮助系统管理员全面了解系统的安全情况,及时发现问题并提供改进建议。

B1-4 linux核查表(模板)

编号: B1-4

Linux核查表

*********信息系统

委托单位:************* 报告日期:年月

(本页空白)

声明

1、本报告是第三方独立测评机构在对委托单位信息系统进行资料分析、现场核查与测试的基础上得出的客观评估结果。

2、本报告的评估结果仅对测试时间段内信息系统现有的状况有效,测试后系统出现任何变更时,本报告结果不再适用。

3、本报告是针对信息系统及其构件使用的正确性和有效性进行测试和评估,本报告结论不能作为对系统内相关产品的结论。

4、考虑到测评工作的时间、范围限制,以及测试技术的局限性,信息系统可能仍存在未发现的安全风险。

5、本报告版权属中国信息安全测评中心。

任何个人、机构未经中国信息安全测评中心的书面授权许可,不得以任何方式复制或引用本文件的任何片断。

6、本报告一式三份,一份交委托单位,两份留存本中心。

(盖章)

二〇**年*月

(本页空白)

报告基本信息

(本页空白)

目录

LINUX核查表单 (1)

*********信息系统 (1)

LINUX核查表单 (2)

Linux核查表

远程漏洞扫描结果。

(完整版)服务器巡查表

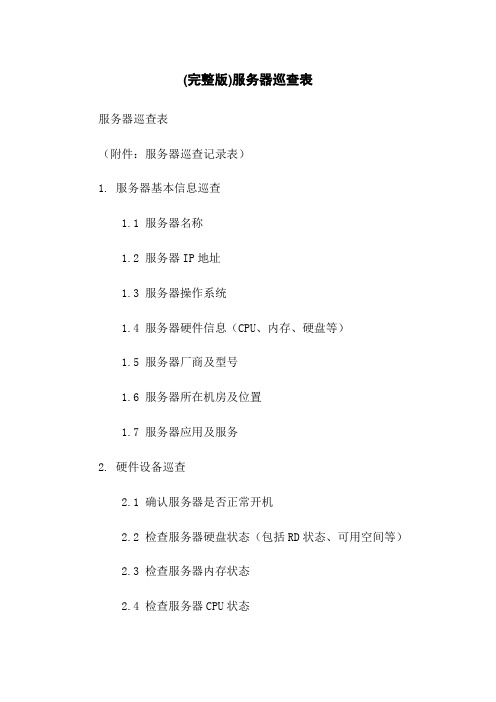

(完整版)服务器巡查表服务器巡查表(附件:服务器巡查记录表)1. 服务器基本信息巡查1.1 服务器名称1.2 服务器IP地址1.3 服务器操作系统1.4 服务器硬件信息(CPU、内存、硬盘等)1.5 服务器厂商及型号1.6 服务器所在机房及位置1.7 服务器应用及服务2. 硬件设备巡查2.1 确认服务器是否正常开机2.2 检查服务器硬盘状态(包括RD状态、可用空间等) 2.3 检查服务器内存状态2.4 检查服务器CPU状态2.5 检查服务器电源及UPS状态2.6 检查服务器网络接口状态3. 操作系统巡查3.1 检查操作系统是否正常运行3.2 检查操作系统日志,查找异常信息3.3 确认操作系统版本是否为最新,并及时进行更新 3.4 检查操作系统安全配置,并进行必要的修改3.5 检查操作系统服务及进程状态3.6 检查操作系统防火墙配置及日志4. 应用程序巡查4.1 检查应用程序状态(进程、服务等)4.2 检查应用程序日志,查找异常信息4.3 确认应用程序版本是否为最新,并及时进行更新 4.4 检查应用程序安全配置,并进行必要的修改4.5 检查应用程序数据库连接状态4.6 进行性能监控,检查应用程序是否存在性能问题5. 网络设备巡查5.1 检查网络设备是否正常工作5.2 检查网络设备配置是否正确5.3 检查网络设备日志,查找异常信息5.4 进行网络流量监控,检查是否存在异常流量5.5 检查网络设备的安全配置,并进行必要的修改5.6 确认网络设备固件是否为最新版本,并进行必要的更新6. 安全巡查6.1 检查服务器安全策略及配置6.2 检查服务器防病毒软件及更新情况6.3 检查服务器防火墙配置及日志6.4 检查服务器备份策略及备份情况6.5 检查服务器远程访问设置及日志6.6 对服务器进行漏洞扫描,及时进行修补7. 巡查结果记录记录每次巡查的具体信息,包括巡查时间、巡查人员、巡查结果、异常情况及处理情况等。

Linux CheckList (Linux系统配置安全检查表)巡检模板

○已设置○未设置

检查情况:

需联系服务器管理员处理

空口令账户

1、执行命令:

awk -F: 'length($2)= =0 {print $1}' /etc/shadow

2、显示存在空口令账户

○已设置○未设置

检查情况:

需联系服务器管理员处理

后门检查

1、执行命令:

cat /etc/crontab

Linux检查加固列表

系统信息

计算机名称:

计算机用途:

公网IP/掩码

内网IP/掩码

DNS设置

磁盘分区

检查及加固列表

检查类型

检查子类

操作流程

检查情况

加固情况

LINUX系统检查

系统补丁

1、输入命令:uname –a

2、查看操作系统版本必须大于2.6.35

○已设置○未设置

需联系服务器管理员处理

系统服务

1、输入命令:chkconfig | grep on

○已设置○未设置

检查情况:

需联系服务器管理员处理

账户安全策略

1、查看/etc/login.defs文件

2、检查是否做一下设置:

PASS-MAX-DAYS 90

PASS-MIN-DAYS 6

PASS-MIN-LEN 14

PASS-WARN-AGE 7_

○已设置○未设置

检查情况:

需联系服务器管理员处理

防火墙设置

cat /etc/rc.d/rc.local

2、查看异常启动项

○已设置○未设置

检查情况:

需联系服务器管理员处理

账户权限分离

1、执行命令:

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

已加固

受检单位 检查地址 检查日期 加固状态

未Байду номын сангаас固

年 不适用

月日 现状描述

安全 设置 序号 类别

检查项

7.11

资源限制

7.12

防止SYN Flood攻击

7.13

修正脚本文件在init.d目录下的权限

7.14

禁止Telnet服务

7.15

Apache安全设置

8.1 审计 系统日志配置

8.2 策略 审计日志设定

主机安全检查表(Linux)

项目名称 系统版本 系统标识

检查单位 检查人员 客户确认

序号 类别

检查项

1.1 升级 查检内核版本

1.2 更新 检查软件版本

2.1

设置密码最长使用天数(90天)

2.2 密码 设置密码最短使用天数(1天)

2.3 策略 新建用户密码到期提前提醒天数(7天)

2.4

设置口令最短字符(8个)

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

检查项

加固状态 已加固 未加固 不适用

现状描述

序号 类别

3.1

连续输错密码(5次)

3.2

超过输错密码次数,账号锁定时间(30分钟)

3.3

锁定系统中多余账户

3.4 账户 禁用Root之外的超级用户

3.5 策略 限制能su成为root的用户

3.6

限制空口令账号

3.7

设置自动注销时间(10分钟)

3.8

密码文件权限设置

4.1

修改账户和密码文件属性(passwd、shadow、group和gshadow)

7.2

删除不必要的NFS共享

7.3

远程访问控制设置(TCP Wrapper)

7.4

拒绝root通过ssh进行远程连接

7.5

允许密码错误到指定的次数时,断开连接(3次)

7.6

限制通过ssh管理主机的IP

7.7 7.8 7.9

安全 设置

关闭icmp回显 限制TTY设备登录 主机名解析设定

7.10

禁止IP源路由

4.2 文件 限制除root外的其他用户无法修改services文件

4.3 加固 限制除root外的其他用户无法修改inetd.conf文件

4.4

设置hostory的值为5

5.1 访问控修制改默认的文件创建属性

6.1 服务 关闭不必要的inetd服务

6.2 加固 关闭不必要的daemon服务

7.1

限制CTRL+ALT+DEL命令