计算机网络抓包课程设计

ip抓包课程设计

ip抓包课程设计一、课程目标知识目标:1. 学生能理解IP抓包的基本概念,掌握抓包工具的使用方法。

2. 学生能分析网络数据包的结构,识别各类协议及其特点。

3. 学生能了解网络通信过程中数据包的传输过程,理解网络延迟、丢包等现象的产生原因。

技能目标:1. 学生能运用抓包工具捕获并分析实时网络数据包,具备网络问题排查能力。

2. 学生能通过抓包数据,分析网络攻击手段,提高网络安全意识。

3. 学生能独立完成网络数据包分析任务,具备一定的网络故障处理能力。

情感态度价值观目标:1. 培养学生积极探索网络知识的兴趣,提高学习主动性和积极性。

2. 增强学生对网络安全的重视,树立正确的网络道德观念。

3. 培养学生团队协作精神,提高沟通与表达能力。

本课程针对高中年级学生,结合计算机网络知识,设计IP抓包课程。

课程性质为实践性、探究性,旨在让学生在实际操作中掌握网络知识,提高网络技能。

根据学生特点,课程注重培养学生的学习兴趣和动手能力,强调理论知识与实践操作相结合。

教学要求明确,注重培养学生的网络安全意识和团队协作精神,为后续学习及实际应用打下坚实基础。

通过本课程的学习,学生将具备一定的网络问题排查和解决能力,为我国培养高素质的网络技术人才做好准备。

二、教学内容1. 理论知识:- 计算机网络基础:网络分层模型、IP地址、端口等基本概念。

- 抓包工具介绍:Wireshark等抓包工具的安装与使用方法。

- 网络协议分析:TCP/IP协议族、HTTP、HTTPS、FTP等常用协议的特点及抓包分析技巧。

2. 实践操作:- 抓包工具操作演示:教师现场演示抓包过程,分析数据包结构。

- 学生动手实践:分组进行抓包实验,分析特定协议数据包,识别网络攻击行为。

- 网络问题排查:利用抓包工具进行网络故障排查,分析并解决实际问题。

3. 教学大纲:- 第一课时:计算机网络基础及抓包工具介绍。

- 第二课时:网络协议分析及抓包操作演示。

- 第三课时:学生动手实践,分组进行抓包实验。

计算机网络课程设计报告-IP数据包的捕获与分析

CENTRAL SOUTH UNIVERSITY计算机网络课程设计报告题目IP数据包的捕获与分析学生姓名廖成班级学号0902130408指导教师穆帅设计时间2015年11月目录第一章绪论 (3)1.1 课题研究背景 (3)1.2 课题研究的意义 (3)第二章课程设计的目的与要求 (3)2.1 课程设计的目的 (3)2.2 课程设计的要求 (4)第三章课程设计的内容 (4)3.1 课程设计的内容 (5)3.2 内容的要求 (5)第四章程序设计与分析 (5)4.1 IP数据包 (5)4.1.1 数据包的格式说明 (5)4.1.2 头部数据结构的定义 (7)4.2 部分程序实现 (7)4.2.1 套接字的使用 (7)4.2.2 数据库的使用 (8)4.2.3 各部分详细实现 (9)4.4 程序流程图 (12)4.4.1 主程序流程图 (12)4.4.2 捕获并分析数据包头部模块流程图 (13)4.4.3 头部信息存数据库模块 (13)第五章实验结果 (14)5.1 程序截图 (14)第六章总结 (16)6.1 实验心得 (16)第七章附录 (17)参考文献 (17)第一章绪论1.1 课题研究背景随着计算机技术的发展,网络的应用迅速普及,网络已日益成为生活中不可或缺的工具。

同时,网络的安全性与可靠性日益受到人们的重视,安全性指的是网络上的信息不被泄露、更改和破坏,可靠性指的是网络系统能够连续、可靠地运行,网络服务不被中断。

网络数据包捕获、监听与分析技术是网络安全维护的一个基础技术同时也是网络入侵的核心手段。

所以研究有关数据包捕获和分析技术对保证网络的健康、安全运行是很有意义的。

1.2课题研究的意义计算机之间进行通信时,交互的所有信息都封装在数据包中。

因此,通过采集网络数据并对其进行相应的分析,可以清楚地了解到进行通信的计算机的通信目的。

通过分析采集到的数据包可以确定网络是否受到入侵;其次也可以通过采集到的数据包来分析应用程序可能出现的问题及原因;此外,通过网络数据的采集和统计可以清楚地了解整个网络在各个时段内的网络负载情况,从而判断网络使用得是否合理。

抓包实验_精品文档

实验目的通过使用网路岗抓包工具-iptool软件捕获网络流量,分析数据报结构,从而更加清楚地掌握网络分层的思想,从感性认识飞跃到理性认识。

再通过捕获各个具体协议的通信数据包,一步一步具体分析其实现步骤,更加具体地掌握协议的实现过程。

实验内容任意捕获一个数据包,分析其数据链路层格式、网络层格式和传输层格式,加深学生对计算机网络分层概念的理解。

实验主要仪器和材料一台联网计算机、网路岗抓包工具-iptool软件实验步骤1、打开“网路岗抓包工具-iptool软件”,点击“包过滤”按钮,设置协议过滤仅包含“TCP”,点击“确定”,点击“开始捕包”按钮。

2、开始捕包并获得数据,点击其中一个包,进行分析。

实验结果如下图所示其中序号4、6、7、8、10、11、12为一次会话序号4:SEQ:2374403959 ACK:0序号6:SEQ:1013787468 ACK:2374403960序号7:SEQ:2374403960 ACK:1013787469序号8:SEQ:2374403960 ACK:1013787469序号10:SEQ:1013787469 ACK:2374404845序号11:SEQ:1013787469 ACK:2374404845序号12:SEQ:2374404845 ACK:1013787469下图为原始二进制代码:以下为分析结果:其中MAC header为40 16 9F A1 95 00 6C 62 6D 7D 45 D8 08 00IPV4 header为45 00 00 28 1A 46 40 00 40 06 12 95 C0 A8 01 65 DC B5 6F 32TCP header为C2 17 00 50 8D 86 8A ED 3C 6D 2C 49 50 10 FE 40 60 0C 00 00Destination Address:目的MAC地址Source Address:源MAC地址Version:4 表示IP协议的版本号为4,即IPV4,占4位,Header Length:5(20 Bytes),表示IP包头的总长度为20个字节,该部分占4个位。

计算机网络课程设计IP数据包的捕获与分析.docx

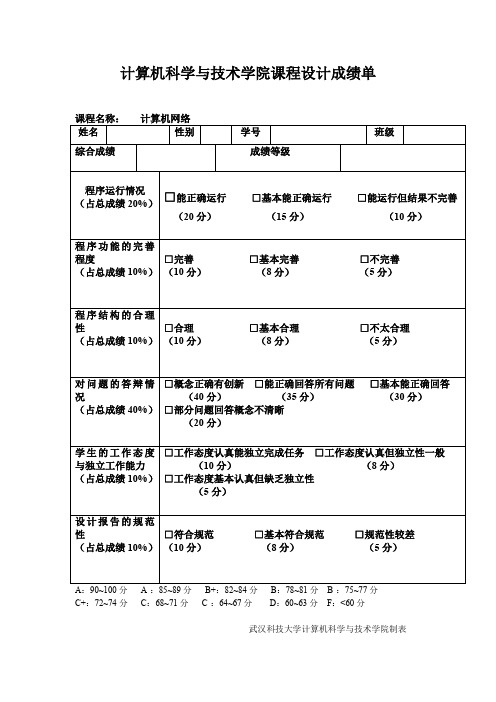

计算机科学与技术学院课程设计成绩单C+:72~74分C:68~71分C-:64~67分D:60~63分F:<60分武汉科技大学计算机科学与技术学院制表IP数据包捕获与解析程序设计一、需求分析在本次课程设计要求捕获本机网卡的IP包,对捕获的IP包进行解析。

要求输出版本号、总长度、标志位、片偏移、协议、源地址和目的地址七个字段。

要求遵循RFC791的相关IP协议规定,捕获通过本地网卡的IP数据包。

实现对指定数量的IP数据包的捕获过程。

,需要定义好IP数据报等相关的数据结构以对IP数据包的各个字段进行保存,以及该IP数据包的上一层使用的协议名称。

在对IP数据包进行解析时要将捕获的数据流存储在一个缓冲区中。

二、概要设计1.总体流程算法:创建原始套接字并绑定本地网卡,将套接字设置为混杂模式监听网卡并根据输入的数量捕获流经本地的IP包。

IP数据包的格式:NoYes开始创建并初始化原始套接字填充sockaddr_in并绑定socket 设置网卡混杂模式监听网卡捕获和解析IP数据报输出解析字段结束是否达到需要次数IP数据包由首部和数据两部分组成。

首部的前一部分是固定长度,共 20 字节,是所有IP数据报必须具有的。

在首部的固定部分的后面是一些可选字段,其长度是可变的,可选字段之后是数据部分。

其中,首部固定部分中本次课程设计需要解析的各字段的长度及意义如下:(1)版本占4位,指IP协议的版本。

通信双方使用的IP协议版本必须一致。

目前广泛使用的IP协议版本号为4(即IPv4)。

关于IPv6,目前还处于草案阶段。

(2)总长度总长度指首部和数据之和的长度,单位为字节。

总长度字段为16位,因此数据报的最大长度为2^16-1=65535字节。

在IP层下面的每一种数据链路层都有自己的帧格式,其中包括帧格式中的数据字段的最大长度,这称为最大传送单元MTU(Maximum Transfer Unit)。

当一个数据报封装成链路层的帧时,此数据报的总长度(即首部加上数据部分)一定不能超过下面的数据链路层的MTU值。

网络抓包设计文档

网络抓包设计文档基于WinPcap的MFC抓包程序设计报告书引言随着网络技术的飞速发展,加速了全球信息化的进程,各种重要数据在网上的传播日益普遍,使得网络安全问题越来越为人们所关注。

网络抓包工具作为一种网络数据监听程序,在网络安全攻防方面扮演了很重要的角色,目前已经有不少抓包工具,譬如在Windows环境下,最富盛名的工具是Netxray、WireShark(原Ethereal)。

网络抓包工具实际上是一把双刃剑,通过使用网络抓包工具,可以把网卡设置于混杂模式,并可实现对网络上传输的数据包的捕获与分析,此分析结果可供网络安全分析之用,也可为黑客发动进一步的攻击提供有价值的信息。

而在网络安全方面,目前使用最广泛的TCP/IP协议存在许多安全缺陷,网络抓包工具可以有效地探测在网络上传输的数据包信息,通过对这些信息的分析是有助于网络安全维护的。

根据《网络安全技术发展分析》一文中的数据,2007年以来网络监听技术出现了新额重要特征,传统的Sniffer技术是被动地监听网络通信、用户名和口令,而新的Sniffer 技术则主动地控制通信数据。

我们通过对网络抓包工具的数据包的捕获与分析功能的进一步了解,才能做到知己知彼,有针对性地获取所需要的信息,利用这些信息进行网络安全分析的网络威胁应对。

因此对网络抓包技术的研究具有重要的意义。

本程序通过分析网络上常用的抓包软件Ethereal,在了解其功能和原理的基础上,以VS2010为开发平台,使用Windows环境下的网络数据包捕获开发库WinPcap,按照软件工程的思想设计了一个抓包程序。

一、概要设计1.1开发环境开发系统选用Windows 7操作系统,并且采用Microsoft Visual Studio2010编译系统,具体环境是微软基础类库MFC,这个类库便于我们构造基于Windows操作系统的窗口程序。

本系统是一个基于对话框的应用程序,并对该对话框添加了按钮控件、树状控件、列表框控件等,同时使用多线程设计,提高程序运行效率。

Wireshark抓包工具计算机网络实验

Wireshark抓包⼯具计算机⽹络实验实验⼀ Wireshark 使⽤⼀、实验⽬的1、熟悉并掌握Wireshark 的基本使⽤;2、了解⽹络协议实体间进⾏交互以及报⽂交换的情况。

⼆、实验环境与因特⽹连接的计算机,操作系统为Windows ,安装有Wireshark 、IE 等软件。

三、预备知识要深⼊理解⽹络协议,需要观察它们的⼯作过程并使⽤它们,即观察两个协议实体之间交换的报⽂序列,探究协议操作的细节,使协议实体执⾏某些动作,观察这些动作及其影响。

这种观察可以在仿真环境下或在因特⽹这样的真实⽹络环境中完成。

Wireshark 是⼀种可以运⾏在Windows, UNIX, Linux 等操作系统上的分组嗅探器,是⼀个开源免费软件,可以从/doc/d2530113af45b307e871976b.html 下载。

运⾏Wireshark 程序时,其图形⽤户界⾯如图2所⽰。

最初,各窗⼝中并⽆数据显⽰。

Wireshark 的界⾯主要有五个组成部分:图1命令和菜单协议筛选框捕获分组列表选定分组⾸部明细分组内容左:⼗六进制右:ASCII 码●命令菜单(command menus):命令菜单位于窗⼝的最顶部,是标准的下拉式菜单。

●协议筛选框(display filter specification):在该处填写某种协议的名称,Wireshark 据此对分组列表窗⼝中的分组进⾏过滤,只显⽰你需要的分组。

●捕获分组列表(listing of captured packets):按⾏显⽰已被捕获的分组内容,其中包括:分组序号、捕获时间、源地址和⽬的地址、协议类型、协议信息说明。

单击某⼀列的列名,可以使分组列表按指定列排序。

其中,协议类型是发送或接收分组的最⾼层协议的类型。

●分组⾸部明细(details of selected packet header):显⽰捕获分组列表窗⼝中被选中分组的⾸部详细信息。

包括该分组的各个层次的⾸部信息,需要查看哪层信息,双击对应层次或单击该层最前⾯的“+”即可。

游戏活动抓包教案

游戏活动抓包教案教案标题:游戏活动抓包教案教学目标:1. 了解什么是网络抓包,并理解其在游戏活动中的应用。

2. 学习使用抓包工具来捕获和分析游戏活动中的网络数据包。

3. 能够根据抓包结果进行问题排查和优化,提高游戏活动的性能和用户体验。

教学准备:1. 电脑或移动设备2. 安装好的网络抓包工具,如Wireshark、Fiddler等3. 游戏活动的测试环境或模拟环境教学过程:一、导入(5分钟)1. 引入教学话题,介绍游戏活动抓包的重要性和应用场景。

2. 激发学生的学习兴趣,让他们意识到抓包技术对于游戏活动的优化和问题排查的重要性。

二、理论知识讲解(15分钟)1. 解释什么是网络抓包,以及它的基本原理和作用。

2. 介绍常用的网络抓包工具,如Wireshark和Fiddler,并演示其基本使用方法。

3. 讲解游戏活动中常见的网络通信协议和数据格式,如HTTP、TCP、UDP等。

三、实践操作(30分钟)1. 学生分组或个人操作电脑或移动设备,打开抓包工具,并设置好相关参数。

2. 引导学生打开游戏活动的测试环境或模拟环境,开始进行抓包操作。

3. 学生根据实际情况,选择抓取特定游戏活动的网络数据包,并进行分析和解读。

4. 学生分析抓包结果,找出可能存在的问题和优化点,并提出相关解决方案。

四、总结与展望(10分钟)1. 学生汇报抓包结果和分析过程,分享彼此的经验和发现。

2. 教师总结本节课的教学内容,强调游戏活动抓包技术的重要性和应用前景。

3. 展望下一节课的内容,如如何利用抓包结果进行游戏活动的优化和性能提升。

教学延伸:1. 学生可以尝试在实际游戏活动中应用抓包技术,并进行优化和问题排查。

2. 学生可以自行探索其他网络抓包工具,并比较它们的优缺点。

3. 学生可以研究游戏活动中更高级的网络通信协议和数据格式,如WebSocket、JSON等。

教学评估:1. 教师观察学生在实践操作中的表现,包括设置抓包工具、抓取网络数据包的准确性和分析结果的合理性。

计算机网络课程设计--端口检测及IP包的捕获解析

计算机网络课程设计报告题目端口检测及IP包的捕获解析学生姓名班级学号指导教师设计时间第一节实验平台和器材准备 (1)1.2 实验平台 (1)第二节需求分析 (1)2.1 实验要求 (1)2.1.1 基本要求 (1)2.1.3 详细功能要求 (1)第三节、概要设计 (1)3.1 端口监听 (1)3.2 IP包的捕获与解析 (2)第四节详细设计 (3)4.1端口监听程序框图 (3)4.2端口监听关键代码 (3)4.2 IP包捕获与解析程序框图 (4)4.2.1 写日志函数 (4)4.2.1 IP包捕获与分析 (5)第五节实验结果分析 (9)5.1 实验结果展示 (9)5.1.1 端口监听 (9)5.1.2 IP包的捕获与解析析 (11)5.1 实验结果分析 (12)5.1.1 端口监听 (12)5.1.2 IP包的捕获与解析 (13)第六节错误调试 (14)6.1 数据库连接错误 (14)6.1.1 解决方案 (14)6.2 POST乱码解决方式 (15)6.2.1 错误表现 (15)6.2.2解决方案 (15)6.3 Socket连接错误 (16)6.3.1 错误表现 (16)6.3.2产生错误的原因 (16)6.3.3 解决方式 (16)第八节实验总结 0第九节参考资料 (1)附件: (2)第一节实验平台和器材准备1.2 实验平台第二节需求分析2.1 实验要求2.1.1 基本要求本次实验的要求在网络环境,实现端口检测以及捕获网络中的IP数据包,解析数据包的内容,将结果显示在标准输出上,并同时写入日志文件。

2.1.3 详细功能要求l)实现本机以及局域网内计算机的端口监控。

2)在标准输出和日志文件中写入捕获的IP包的版本、头长度、服务类型、数据包总长度、数据包标识、分段标志、分段偏移值、生存时间、上层协议类型、头校验和、源IP地址和目的IP地址等内容。

3)形成记录结果的日志文件。

第三节、概要设计3.1 端口监听创建一个服务器s,依次开放0—65535间所有的端口,当开放过程抛出IO流异常e,并且e是.BindException的一个实例时,输出该端口被占用。

教案-IP数据包抓包展示

模块一抓包软件Wireshark简介

一、教学目标:

了解抓包软件Wireshark的意义;

了解抓包软件Wireshark的结构;

掌握抓包软件Wireshark的使用;

二、教学重点、难点:

重点掌握抓包软件Wireshark的使用,合理解析IP数据包

三、教学过程设计:

1.抓包分析的意义:

通过之前的理论介绍,可以培养学生对IP数据包的浅显认识,了解TCP/IP 的层次结构;可借助Wireshark将抽象的理论实例化,现场抓包分写层次结构,帮助学生理解记忆。

2.Wireshark的层次结构:

1)菜单栏:

2)工具栏:

3)工作框:

数据包列表区:

数据包详解区:

3. IP数据包的层次分析:

TCP/IP报文结构:前导信息、数据链路层信息、网络层信息、传输层信息、应用层信息。

现场抓包分析演示

1)前导信息:数据包时间、结构等信息。

2)数据链路层信息:源Mac、目的Mac;可以给学生看动画演示。

3)网络层信息:IP数据包控制报文;

4)传输层信息:TCP或者UDP报文结构;

5)应用层信息:HTTP报文结构

介绍光脉冲的延时和传输速率的关系。

让学生计算几个练习题,加深理解,时间如果允许可以让学生到黑板上来做4. 抓包软件应用解析

1)故障排查:ARP过滤效果

2)理论实例化:PPPOE拨号流程

四、课后作业或思考题:

1、Wireshark主要用途?(借助高教社系统设问)

1)故障排查:ARP过滤效果

2)理论实例化:PPPOE拨号流程

五、本节小结:

对本节内容进行小结。

网络连接抓包实验(2014)

实验一网络连接抓包实验实验目的及要求:1)熟悉抓包工具wireshark, 掌握该软件的使用;2)加强TCP/IP协议结构认识, 根据抓获包尝试分析网络连接步骤;实验内容:1)启动wireshark, 熟悉软件各部分的功能和使用;打开邮箱、qq或其他网络应用软件, 进行抓包, 并根据抓获的数据分析网络连接的原理。

格式要求:根据实验报告格式填写各部分内容。

其中, 总结是针对实验过程中存在的问题或解决方法或者经验给出总结。

附:实验报告格式:实验名称一、实验目的1)熟悉抓包工具wireshark, 掌握该软件的使用;2)加强TCP/IP协议结构认识, 根据抓获包尝试分析网络连接步骤;二、实验步骤1.使用wireshark, 进行抓包, 并在抓的数据中, 找到成功三次握手的数据:2.TCP是主机对主机层的传输控制协议, 提供可靠的连接服务, 采用三次握手确认建立一个连接:位码即tcp标志位,有6种标示:SYN(synchronous建立联机) ACK(acknowledgement 确认) PSH(push传送) FIN(finish结束) RST(reset重置) URG(urgent紧急)Sequence number(顺序号码) Acknowledge number(确认号码)3.第一次握手: 主机A发送位码为syn=1数据包到服务器, 主机B由SYN=1知道, A要求建立联机;4.第二次握手: 主机B收到请求后要确认联机信息, 向A发送ack number=(主机A的seq+1),syn=1,ack=15.第三次握手: 主机A收到后检查ack number是否正确, 即第一次发送的seq number+1,以及位码ack 是否为1, 若正确, 主机A会再发送ack number=(主机B的seq+1),ack=1, 主机B收到后确认seq值与ack=1则连接建立成功。

6.完成三次握手, 主机A与主机B开始传送数据。

课程设计报告 网络抓包

通信网综合课程设计设计报告课题名称:专业班级:姓名:学号:起止时间:重庆交通大学信息科学与工程学院目录一、课题内容: (1)二、设计目的: (1)三、设计要求: (1)四、相关知识: (2)五、设计条件: (8)六、详细设计: (8)七、设计心得: (17)八、参考文献: (18)一、课题内容:网络协议分析:1.通过对Wireshark抓取TCP、UDP、IP、ARP、ICMP、DNS、HTTP、FTP 等数据包,然后进行深入分析,进一步加深对各类常用网络协议的理解;2.分析每个数据包的内容,理解各个数据包的格式、内容以及含义。

二、设计目的:1.了解并初步掌握Wireshark的使用方法,熟悉其基本设置,能在所用电脑上进行抓包,并观察其主要使用了哪些网络协议;查找资料,了解相关网络协议的提出背景,帧格式,主要功能等;根据捕获数据包的内容分析相关协议,从而加深对常用网络协议理解和掌握;2.对应所抓的包描述本机的应用层、传输层、网络层、数据链路层、物理层等所发生的事情,了解并验证网络上数据包的基本结构。

3. 根据所抓的包,对所学的知识进行整合,思考,深刻体会相关协议的作用,巩固对所学知识的理解。

具体如下:4. 查看一个抓到的包的内容,并分析对应的IP数据包格式等;5. 利用网络协议分析工具wireshark截获网络中传送的数据包,通过观察分析,从而了解和认识(理解)协议的运行机制等;6. 分析http协议请求的响应过程,HTTP的报文格式等;7. 简要分析TCP的处理过程,TCP的报文格式等;8. 了解FTP、ICMP等协议的工作过程等;9.最后,进一步培养理论联系实际、知行合一的学术精神;能真正学会wireshark抓包软件的基本使用方法、wireshark抓包的基本过程以及对所抓到的数据包进行详细的分析并能很好的理解一些基本的数据的含义;同时,通过以后自己的不断学习,能达到对网络数据的基本的监控和查询的能力。

计算机网络抓包课程设计

课程设计报告课程:计算机通信与网络题目:网络流量解析程序的实现学号:—、任务扌苗述 (3)二、w indump的安装和使用 (3)三、w indump 文件格式 (3)四、程序实现 (6)(1).................................................................................... 算法()6(2)..................................................................... 编码中的关键问题6(3)....................................................................................... 头文件6(4)........................................................................................源文件7五、总结 (10)—、任务描述编写一个网络流量解析程序输入:曲“Windump -旷'抓取的二进制流量文件输出:文件中所有IP报文主要字段的信息时间戳源IP目的IP高层协议总长度二、windump的安装和使用(—)找到windump官方(二)下载同—版本的winpcap和windump (三)先安装windump动态库(四)Windump是个命令行程序三、windump文件格式抓取的每个链路层帧都被附加16字节的数据包头,其中8-11是帧在文件中的存储长度或抓取长度,12-15则是该帧的实际长度(按照编程的习惯,从0开始数)。

由于抓取的时候可能发生截取,两个值可能不一致,使用“・sO“抓取的话,两个值相同。

假设第一个数据包头的8~11字节是60 00 00 00 (十六进制),当读取顺序为“D4 C3 B2 A1"时,表示整数值0X00 00 00 60,即十进制数96。

《计算机网络基础及应用》 电子教案 6.3 TCP抓包实践

章节或项目名称本次授课类型☑理论□实验□理实一体□实训□实习班级地点周次星期节次授课进度☑符合□超前□滞后□符合□超前□滞后□符合□超前□滞后□符合□超前□滞后教学目标(1)理解TCP数据包格式(2)掌握通过抓包软件抓取TCP数据包并进行分析的办法教学重点(1)理解TCP数据包格式(2)掌握通过抓包软件抓取TCP数据包并进行分析的办法教学难点(1)理解TCP数据包格式(2)掌握通过抓包软件抓取TCP数据包并进行分析的办法教学设计教学环节内容要点教学方法与手段时间分配预习根据学习任务完成相关知识点学习自主学习课前2.知识讲授教师/学生对知识点进行串讲,强调重难点及操作步骤合作学习竞赛15m3.实践练习学生进行实践练习学生讲授50m4.填写报告评价针对实际工作案例,分析问题、并找出解决办法,加深学生对相关知识点的讲解小组合作小组汇报15m5.总结、布置下节课学习任务对学生课堂学习进行评价,布置下节课学习任务,提供下节课学习任务单板书、提问10m 教学效果及改进思路一、课前学习任务二、课上知识讲授(1)传输层:负责端到端的传输,只在数据传输的发送端和接收端工作,在传输过程中数据最高只被封装到网络层。

传输层使用的协议主要有TCP和UDP等。

TCP是面向连接的、可靠的传输层协议,UDP是非连接的、不可靠的传输层协议。

(2)端口:端口是传输层与应用层的服务接口。

传输层的复用和分用功能都要通过端口才能实现。

使用传输层的每个终端有多个端口,用于区分同时进行的多项传输任务。

例如一台服务器即作为web服务器又作为数据库服务器,客户端连接时应选择访问web服务还是数据库服务,由于两个服务在一个IP上,只用IP无法进行区分,此时可以用不同的端口号区分。

端口号范围为0~65535。

(3)TCP分组的格式如下:格式中各字段说明如下:源端口(Source Port):16位的源端口字段包含初始化通信的端口号。

源端口和IP地址的作用是标识报文的返回地址。

计算机网络课程设计---基于Wireshark的网络数据包内容解析

基于Wireshark的网络数据包内容解析摘要本课程设计是利用抓包软件Wireshark,对网络服务器与客户端进行网络数据收发过程中产生的包进行抓取,然后对所抓取的包进行分析,并结合的协议进行分析,达到了解各种数据包结构的目的。

设计过程中对各种包进行抓取分析,各种包之间比较,了解每种包的传输过程与结构,通过本次课程设计,能很好的运用Wireshark对数据包分析和Wireshark各种运用,达到课程设计的目的。

关键词IP协议;TCP协议;UDP协议;ARP协议;Wireshark;计算机网络;1 引言本课程设计主要是设计一个基于Wireshark的网络数据包内容解析,抓取数据包,然后对所抓取的包进行分析,并结合的协议进行分析,达到了解各种数据包结构的目的1.1 课程设计目的Wireshark是一个网络封包分析软件。

可以对网络中各种网络数据包进行抓取,并尽可能显示出最为详细的网络封包资料,计算机网络课程设计是在学习了计算机网络相关理论后,进行综合训练课程,其目的是:1.了解并会初步使用Wireshark,能在所用电脑上进行抓包;2.了解IP数据包格式,能应用该软件分析数据包格式。

1.2 课程设计要求(1)按要求编写课程设计报告书,能正确阐述设计结果。

(2)通过课程设计培养学生严谨的科学态度,认真的工作作风和团队协作精神。

(3)学会文献检索的基本方法和综合运用文献的能力。

(4)在老师的指导下,要求每个学生独立完成课程设计的全部内容。

1.3 课程设计背景一、Wireshark(前称Ethereal)是一个网络封包分析软件。

网络封包分析软件的功能是撷取网络封包,并尽可能显示出最为详细的网络封包资料。

网络封包分析软件的功能可想像成 "电工技师使用电表来量测电流、电压、电阻" 的工作 - 只是将场景移植到网络上,并将电线替换成网络线。

在过去,网络封包分析软件是非常昂贵,或是专门属于营利用的软件。

C++课程设计(论文)-数据包捕获与分析

数据包捕获与分析摘要本课程设计通过Ethereal捕捉实时网络数据包,并根据网络协议分析流程对数据包在TCP/IP各层协议中进行实际解包分析,让网络研究人员对数据包的认识上升到一个感性的层面,为网络协议分析提供技术手段。

最后根据Ethereal的工作原理,用Visual C++编写一个简单的数据包捕获与分析软件。

关键词协议分析;Ethereal;数据包;Visual C++1引言本课程设计通过技术手段捕获数据包并加以分析,追踪数据包在TCP/IP各层的封装过程,对于网络协议的研究具有重要的意义。

Ethereal是当前较为流行的图形用户接口的抓包软件,是一个可以用来监视所有在网络上被传送的包,并分析其内容的程序。

它通常被用来检查网络工作情况,或是用来发现网络程序的bugs。

通过ethereal对TCP、UDP、SMTP、telnet和FTP等常用协议进行分析,非常有助于网络故障修复、分析以及软件和协议开发。

,它以开源、免费、操作界面友好等优点广为世界各地网络研究人员使用为网络协议分析搭建了一个良好的研究平台。

1.1课程设计的内容(1)掌握数据包捕获和数据包分析的相关知识;(2)掌握Ethreal软件的安装、启动,并熟悉用它进行局域网数据捕获和分析的功能;(3)设计一个简单的数据包捕获与分析软件。

1.2课程设计的要求(1)按要求编写课程设计报告书,能正确阐述设计结果。

(2)通过课程设计培养学生严谨的科学态度,认真的工作作风和团队协作精神。

(3)学会文献检索的基本方法和综合运用文献的能力。

(4)在老师的指导下,要求每个学生独立完成课程设计的全部内容。

1.3课程设计平台Windows XP;Ethereal;Visual C++2使用Ethereal对数据包进行捕获与分析2.1软件Ethereal 简介Ethereal (Ethereal:A Network Packet Sniffing Tool)是当前较为流行的一种计算机网络调试和数据包嗅探软件。

网络抓包实验报告

网络抓包实验报告

姓名:郭俊珂

学号:20117610709

年级:2011

辅导老师:王延年

2013.12.08

一:实验目的

本章课程设计的目的就是设计一个解析IP数据包的程序,并根据这个程序,说明IP数据包的结构及IP协议的相关问题,从而对IP层的工作原理有更好的理解认识。

二:实验要求

通过抓包软件IPtool实现抓包操作,然后对抓到的包进行解析。

三:实验过程

1、打开抓包软件

2、进行包过滤

达到一定时间后点击确定。

3、查看抓到的包

4、精确IP地址

点击查询,然后输入需要查找的IP地址

然后点击确定,即可看到需要查找的该IP地址的数据包。

5、IP请求连接报文

6、二进制数据和文本数据

三、实验心得

通过这次试验,培养了自己动手的能力另外,通过对IPtool抓包软件的使用,用其来抓取数据包,对ip, icmp报文的格式有了进一步的了解,通过对报文格式的分析,并且把课本上多学的理论知识与实践结合起来,对以前的知识得到深化和巩固,为以后学习新的知识打下基础,也提高了学习的兴趣,收获很大。

计算机网络抓包实验

1.//第一个截图

目的地址:44:37:e6:00:2d:60占48位。

源地址: 38:22:d6:39:c0:c1占48位。

2.//第二个截图

Version:IPV,目的地址:172.17.198.58

3. //第三个截图

源端口:21,目的端口:2146

HTTP

1.//第一个截图

目的地址:38:22:d6:39:c0:c1占48位。

源地址:44:37:e6:00:2d:60占48位。

2.//第二个截图

Version:4// 1-4bit:协议版本标识,值为4,代表IP的版本

Header length:头部长度20字节;

Frame Number:11这个帧的编号是11

Frame Length:60bytes这个帧的长度是60bytes

Capture Length:60bytes捕获长度,也就是捕获的这个帧的长度,也是60bytes

2.展开第二层以太网数据链路层EthernetⅡ

对这一层进行分析

首先,这个报文的发送地址

Desternation:Broadcast(ff:ff:ff:ff:ff:ff)目的地是Broadcast

Adress:Broadcast(ff:ff:ff:ff:ff:ff)他的地址是ff:ff:ff:ff:ff:ff

第二部分:Source:HonHaiPr_9e:13:6b(90:fb:a6:9e:13:6b)这是我的这台计算机的网卡型号HonHaiPr_9e:13:6b和我的网卡编号90:fb:a6:9e:13:6b

Source :Ip源地址:172.17.198.58,Destination:目的地址:183.60.48.12.

Wireshark抓包课堂实验

Wireshark抓包课堂实验用wireshark捕获和分析以太网帧一、实训目的熟识以太网帧的格式以及tcp协议二、实训环境虚拟机,wireshark软件、ie等软件。

三、实训内容1、arp分析实验步骤:1)打开两台虚拟机,pc1和pc22)登入pc1,去除arp内存3)启动wireshark,在界面中选择网络接口卡的类型,启动捕获4)回到命令提示符窗口,pingpc2的ip地址,停止捕获5)检查捕获的会话6)在filter工具条中,输出arp,按下enter,过滤器捕捉的会话,只表明arp数据包7)查阅arp内存中的内容思索:1)、写下你主机arp缓存中的内容。

描述每一列的含义是什么?2)、查阅你捕捉的arp数据包,涵盖arp命令报文的以太网帧的源地址和目的地址的十六进制值各就是多少?、3)、给出frame头部type字段的十六进制值。

4)、在arp报文中与否涵盖传送方的ip地址?5)、包含arp响应(reply)报文的以太网帧中,源地址和目的地址的十六进制值各是多少?第1页共3页1)开启两台虚拟机,pc1和pc22)登入pc1(windowsserver2021操作系统),构建并打开一个web服务器3)进占pc2(xp操作系统),启动wireshark,在界面中选择网络接口卡的类型,启动捕捉4)在pc2上,启动ie浏览器,输出pc1的ip地址,出访pc1的web站点5)暂停捕捉检验三次击掌,分析数据包思考:第2页共3页第3页共3页1)、以太frame的源mac地址就是多少?该地址就是你主机的mac地址吗?就是服务器的mac地址吗?如果不是,该地址就是什么设备的mac地址?2)、以太网帧的目的mac地址是多少?该地址是你主机的地址吗?3)、得出frame头部2-字节type字段的十六进制值。

第4页共3页第5页共3页。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

课程设计报告课程:计算机通信与网络题目:网络流量解析程序的实现学号:姓名:一、任务描述 (3)二、win dump的安装和使用 (3)三、win dump文件格式 (3)四、程序实现 (6)(1)算法() (6)(2)编码中的关键问题 (6)(3)头文件 (6)(4)源文件 (7)五、总结 (10)一、任务描述编写一个网络流量解析程序输入:由“ Win dump- W抓取的二进制流量文件输出:文件中所有IP报文主要字段的信息时间戳源IP目的IP高层协议总长度二、windump的安装和使用(一)找到windump官方网站(二)下载同一版本的winpcap和windump (三)先安装win dump动态链接库(四)Win dump是个命令行程序三、win dump文件格式抓取的每个链路层帧都被附加16字节的数据包头,其中8~11是帧在文件中的存储长度或抓取长度,12~15则是该帧的实际长度(按照编程的习惯,从0开始数)。

由于抓取的时候可能发生截取,两个值可能不一致,使用-s 0抓取的话,两个值相同。

假设第一个数据包头的8~11字节是60 00 00 00 (十六进制),当读取顺序为“D4 C3 B2 A1”时,表示整数值0X00 00 00 60,即十进制数96。

则意味着从40字节开始的96个字节是第一个帧的抓取。

链路层数据的1273字节=0X0800IP数据报首咅13数据部分IP数据报四、程序实现(1)算法()解析程序的算法流程(2)编码中的关键问题如何读取二进制文件,如何输出文本文件如何将二进制数据以十进制形式输出(3)头文件#in clude<iostream>#in clude<fstream>(4)源文件#in clude<iostream>#in clude<fstream>using n amespace std;int read(){ ifstream inf(” f3.dat",ios::b in ary);if(!i nf){cout<<"ca n't ope n in put file\n,";exit(1);}char ch;int coun t=0;int c=0;int n=0;int p=0;int i=0;int s=24;int w=0;un sig ned char m;un sig ned char b;//in f.seekg(54,ios::beg);ofstream out;out.ope n( "e:\\test.txt");for(i=0;i<10;i++){in f.seekg(s+8,ios::beg);in f.get(ch);b=ch;int a=(i nt)b;cout<<"数据包长度"<<endl;out<<"数据包长度"<<'';cout<<a<<e ndl;w=a;in f.seekg(s+30,ios::beg);out<<a<<' '<<e ndl;〃system("pause");//in f.get(ch);b=ch;a=(i nt)b;cout<<a<<e ndl; in f.get(ch);b=ch;m=b>>4;a=(i nt)m;cout<<"版本"<<a<<e ndl;out<<"版本"<<a<<endl;b=ch;m=b&15;a=(i nt)m;cout<<"首部长度"<<a<<endl;out<<"首部长度"<<a<<endl;in f.get(ch);b=ch;a=(i nt)b;cout<<"区分服务"<<a<<endl;out<<"区分服务"<<a<<endl;in f.get(ch);b=ch;a=(i nt)b*16*16;in f.get(ch);b=ch;c=(i nt)b;n=c+a;cout<<"总长度"<<n<<endl;out<<"总长度"<<n<<endl;in f.get(ch);b=ch;a=(i nt)b*16*16;in f.get(ch);b=ch;c=(i nt)b;n=c+a;cout<<"标识"<<n<<endl;out<<"标识"<<n<<endl;in f.get(ch);b=ch;m=b>>4;a=(i nt)m;cout<<"标志"<<a<<endl;out<<"标志"<<a<<e ndl;in f.get(ch);in f.get(ch);b=ch;a=(i nt)b;cout<<"生存时间"<<a<<endl;out<<"生存时间"<<a<<endl;in f.get(ch);b=ch;a=(i nt)b;cout<<"协议"<<a<<endl;out<<"协议"<<a<<endl;in f.get(ch);b=ch;c=(i nt)b*16*16;in f.get(ch);b=ch;a=(i nt)b;n=a+c;cout<<"首部校验和"<<n<<endl;out<<"首部校验和"<<n<<endl;in f.get(ch);b=ch;a=(i nt)b;in f.get(ch);b=ch;c=(i nt)b;in f.get(ch);b=ch;n=(i nt)b;in f.get(ch);b=ch;p=(i nt)b;cout<<"源地址"<<a<<'.'<<c<<'.'<<n<<'.'<<p<<endl; out<<"源地址"<<a<<'.'<<c<<'.'<<n<<'.'<<p<<endl; in f.get(ch);b=ch;a=(i nt)b;in f.get(ch);b=ch;c=(i nt)b;in f.get(ch);b=ch;n=(i nt)b;in f.get(ch);b=ch;p=(i nt)b;cout<<"目的地址"<<a<<'.'<<c<<'.'<<n<<'.'<<p<<endl;out<<"目的地址"<<a<<'.'<<c<<'.'<<n<<'.'<<p<<endl<<endl<<endl<<endl<<endl; s=s+16+w;}in f.close();return 0;}int mai n(){ cout<<"解析数据包"<<endl;getchar();read();return 0;}五、总结通过这次实验对网络中的数据包有了新的认识,了解了数据链路层帧的格式,以及帧头的14个字节分别是什么和IP数据包头的结构。

其次对win dump软件的操作更加熟悉,能够根据抓来的流量进行详细的分析。

在将解析好的IP数据报存入文件中时,由于存在非IP数据报使得大量的IP[]数组浪费同时也使得读出IP 数据报的文件中有异常数据(体现在空数组的初始化)。

由于是单个字节的读入二进制文件,所以程序并未实现将文件的所有内容一次性都读入内存而是采取认为的选定长度,而数据报的解析通样是使用人为的输入解析个数来惊喜解析,这使得程序的功能不是那么强大、完整。