实验五Oracle安全管理.

oracle安全管理

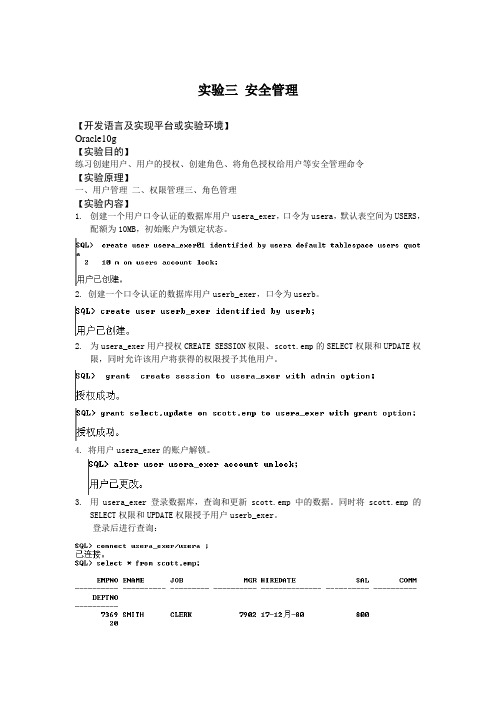

实验三安全管理【开发语言及实现平台或实验环境】Oracle10g【实验目的】练习创建用户、用户的授权、创建角色、将角色授权给用户等安全管理命令【实验原理】一、用户管理二、权限管理三、角色管理【实验内容】1.创建一个用户口令认证的数据库用户usera_exer,口令为usera,默认表空间为USERS,配额为10MB,初始账户为锁定状态。

2. 创建一个口令认证的数据库用户userb_exer,口令为userb。

2.为usera_exer用户授权CREATE SESSION权限、scott.emp的SELECT权限和UPDATE权限,同时允许该用户将获得的权限授予其他用户。

4. 将用户usera_exer的账户解锁。

3.用usera_exer登录数据库,查询和更新scott.emp中的数据。

同时将scott.emp的SELECT权限和UPDATE权限授予用户userb_exer。

登录后进行查询:更新:更新后进行查看是否更新成功:5. 用usera_exer登录数据库,查询和更新scott.emp中的数据。

同时将scott.emp的SELECT 权限和UPDATE权限授予用户userb_exer。

6禁止用户usera_exer将获得的CREATE SESSION权限再授予其他用户。

由于刚开始是将create session 授权给了usera_exer 并且允许它授权给其他的用户,所以要先回收usera_exer的此权限,然后再从新给用户授权。

7禁止用户usera_exer将获得的scott.emp的SELECT权限和UPDATE权限再授予其他用户。

同理先将权限回收,然后再进行授权:8建角色rolea和roleb,将CREATE TABLE权限,scott.emp的INSERT权限和DELETE权限授予rolea;将CONNECT,RESOURCE角色授予roleb。

9. 将角色rolea,roleb授予用户usera_exer。

Oracle安全管理

3

数据库安全性概述

• Oracle数据库的安全可以分为两类: 系统安全性:是指在系统级控制数据库存取和使用的机 制,包括有效的用户名与口令的组合、用户是否被授权可 连接数据库、用户创建数据库对象时可以使用的磁盘空间 大小、用户的资源限制、是否启动了数据库审计功能,以 及用户可进行哪些系统操作等。 数据安全性:是指在对象级控制数据库的存取和使用机 制,包括用户可存取的模式对象和在该对象上允许进行的 操作等。

修改用户示例

ALTER USER test DEFAULT TABLESPACE USERS TEMPORARY TABLESPACE TEMP QUOTA 10M ON USERS;

用户的锁定与解锁

• 锁定用户

–某个用户暂时离开工作 –DBA创建的特殊用户帐户

ALTER USER test ACCOUNT LOCK;

• 解锁用户 ALTER USER test ACCOUNT UNLOCK;

删除用户

• 基本语法 – DROP USER user_name [ CASCADE ]; • 步骤

–先删除用户所拥有的对象 –再删除用户 –如果用户拥有数据库对象,必须使用 cascade –将参照该用户对象的其他数据库对象(如存储过程、函 数等)标志为INVALID

创建用户

• 基本语法

CREATE USER user_name IDENTIFIED [ BY password | EXTERNALLY | GLOBALLY AS ‘external_name’ ] [ DEFAULT TABLESPACE tablespace_name ] [ TEMPORARY TABLESPACE temp_tablespace_name ] [ QUOTA n K|M|UNLIMITED ON tablespace_name ] [ PROFILE profile_name ] [ PASSWORD EXPIRE ] [ ACCOUNT LOCK | UNLOCK ]

oracle安全管理

编者按: 验证口令,获得访问授权,这是目前最常用的访问控制手段,Oracle数据库也采用这样的安全策略。

在这一策略中,口令的管理是关键,然而要做好这项工作,既保证数据的安全也保证用户使用方便却并非易事。

在Oracle数据库中,若要访问数据,必须先具有该数据库的一个账户。

这个访问可以是直接访问(通过一个数据库的用户连接)或间接访问(通过在数据库链接中预设权限的访问)。

每个账户必须有一个与其相关的口令,一个数据库账户可以连接到一个操作系统账户上。

口令是在创建用户账户时为每一用户设置的,并可在该账户创建后对它们进行变更。

用户变更账户口令的能力受他访问工具权限的限制。

数据库以加密的形式将口令存储在一个数据字典表中。

如果账户直接与操作系统账户相关,就可以旁路口令检查。

在Oracle 8i中,口令可以无效。

数据库管理员可以建立能重复使用口令的条件(通过一个数据库口令历史设置值),也可以使用环境文件为口令制定标准,如最小长度,或如果连续多次与账户连接不成功,就可以自动锁定账户。

环境文件可以使用环境文件来限制用户能使用的系统和数据库资源,并管理口令限制。

如果数据库中没有创建环境文件,将使用缺省环境文件(Default)。

缺省环境文件对于所有用户资源没有限制,表1列出了可以通过环境文件限制的资源。

(注: PASSWORD_REUSE_MAX和PASSWORD_REUSE_TIME互不相容,如果其中一个资源设置成一个值,另一个必须设置成Unlimited。

)如表1所示,许多资源都可以被限制,在用户超过资源限制前不会发生任何动作,一旦到达限值, SQL语句就被停止。

环境文件是通过“create profile”命令创建的,可以用“alter profile”命令修改。

下例所示的“alter profile”命令用于修改现有的环境文件。

在这个例子中,数据库的缺省环境文件被修改成允许最大空闲时间为1小时:alter profile DEFAULT limit idle_time 60;在Oracle 8i中,可以使用环境文件来管理口令的终止、重新使用和复杂性。

实验五 Oracle安全管理及备份与恢复

实验五Oracle安全管理及备份与恢复一、实验目的及要求(1) 掌握用户创建的基本语法。

(2)掌握用户授权的基本语法。

(3)掌握角色创建的基本语法。

(4)了解资源配置文件的管理方法。

二、实验主要内容(1) 记录执行命令和操作过程中遇到的问题及解决方法,注意从原理上解释原因。

(2) 记录利用SQL*Plus编写、执行PL/SQL程序的命令。

(3) 记录执行命令和操作过程中遇到的问题及解决方法,注意从原理上解释原因。

(4) 记录利用SQL*Plus进行用户创建、权限赋予和角色管理的方法。

(5)记录利用SQL*Plus进行资源配置文件的管理方法。

三、实验仪器设备在局域网环境下,有一台服务器和若干台客户机。

服务器成功安装Oracle 11g数据库服务器(企业版),客户机成功安装Oracle 11g客户端软件,网络服务配置正确,数据库和客户端正常工作。

四、实验步骤1.创建用户和角色创建一个新用户,并赋予其创建服务器链接的权限。

创建一个新角色,使其包含创建表空间、表和视图的权限。

将新的角色授权给刚创建的用户。

对新用户赋予对scott模式下的emp数据库进行查询和更新的权限。

删除新创建的角色,查询新用户此时获得的权限和角色。

2.管理资源配置文件创建配置文件,设置用户密码有效时间为90天,到达时限后,密码仍然可以继续使用三天,三天后密码失效。

创建配置文件,设置用户输入密码时的最大错误次数为5,超过该限制后,该用户被锁定1天的时间。

将创建的配置文件分配给上一步骤中创建的新用户。

修改配置文件,将用户密码有效时间修改为180天。

3.数据库逻辑备份1)以sysdba的身份连入数据库;2)检查数据库是否处于归档模式,如果不是,将数据库修改为归档模式;3)使用数据泵将scott用户模式导出至D盘“oradatabak”文件夹下。

Oracle数据库的安全与管理

数据库模式

表 - 触发器 - 约束

索引 视图 序号发ห้องสมุดไป่ตู้器 存储程序单元 同义词 用户定义的数据类型 数据库链接

建立用户的核对表

1. 选择用户名和认证机制 2. 确定用户需要存储对象的表空间 3. 确定每一个表空间的限额 4. 指定缺省表空间和临时表空间 5. 建立用户 6. 给用户授予权限和角色

回收使用WITH ADMIN OPTION 的系统权限

DBA USER 1

SCOTT

授予

回收

DBA USER 1

在调用层设置资源限制

资源

说明

CPU_PER_CALL

CPU time per call in hundredths of seconds

LOGICAL_READS_PER Number of data blocks _CALL

为用户分配资源文件

CREATE USER user3 IDENTIFIED BY user3 DEFAULT TABLESPACE data01 TEMPORARY TABLESPACE temp QUOTA unlimited ON data01 PROFILE developer_prof;

CREATE SESSION ALTER SESSION RESTRICTED SESSION

CREATE TABLESPACE ALTER TABLESPACE DROP TABLESPACE UNLIMITED TABLESPACE

授予系统权限

GRANT CREATE SESSION, CREATE TABLE TO user1;

创建环境文件:资源限制

CREATE PROFILE developer_prof LIMIT SESSIONS_PER_USER 2 CPU_PER_SESSION 10000 IDLE_TIME 60 CONNECT_TIME 480;

Oracle安全管理

数据库安全可分为两类:系统安全性和数据安全性。

(1)系统安全性是指在系统级控制数据库的存取和使用的机制,包含: 有效的用户名/口令的组合。 一个用户是否授权可连接数据库。 用户对象可用的磁盘空间的数量。 用户的资源限制。 数据库审计是否是有效的。 用户可执行哪些系统操作。 (2)Oracle利用下列机制管理数据库安全性: 数据库用户和模式。 特权。 角色。 存储设置和空间份额。 资源限制。 审计。

用户的管理 1.Oracle 9i默认的用户 Oracle 9i默认的用户主要有以下几个:

表8-1 Oracle 9i 默认用户表

用户名 sys system

口令 change_on_inห้องสมุดไป่ตู้tall manager

登录身份及说明 SYSDBA或SYSOPER,但不能以NORMAL登 录,可作为默认的系统管理员 SYSDBA或NORMAL,但不能以SYSOPER登 录,可作为默认的系统管理员

第八章 Oracle安全管理

课程目标

了解和掌握Oracle的用户管理 了解和掌握Oracle的角色管理 Oracle的安全管理

体验项目——<Oracle用户和角色的管理 >

本章体验项 目实现对用 户和角色进 行创建、修 改和删除等 操作,程序 启动后,运 行结果如图 8-1所示:

图8-1 程序运行结果

3.用户的修改

(1)登录企业管理器,在“用户”结节的下找到需要修改的用 户,右键选中该用户,即弹出右键菜单 (2)在右键菜单中选中“查看/编辑详细资料”菜单项,即弹 出“编辑用户”对话框,在该对话框中可以修改用户名、口令、 表空间、状态,同时可以修改角色、系统权限、对象权限、使 用者组、限额及代理用户的相关信息,修改完成后,点击“确 定”按钮,即可完成对用户的修改。

Orale实验报告三.安全管理,模式对象

Orale实验报告三.安全管理,模式对象宁波工程学院电信学院计算机教研室实验报告课程名称:Oracle实验项目:模式对象.安全管理实验人员:李可灿黄文迪罗弘耀班级:计科07-软件(2)指导教师:刘良旭实验位置:电子楼二楼实验日期:2010-11-10一、实验目的1、熟悉Oracle数据库模式对象的概念,功能及其管理;2、熟悉Oracle数据库的安全管理机制及其操作。

二、实验环境1台WINDOWS环境的PC机,Oracle10g软件。

三、实验内容第十一章.模式对象一.创建表。

11.1按下列表结构利用SQL语句创建class,student两个表。

二.表约束。

11.2为student表添加一个可以延迟的外键约束,其CNO列参照class表的CNO列。

11.3为student表添加一个可以延迟的外键约束,保证该列表取值在0~100之间。

11.4为student表的SAGE列添加一个检查约束,保证该取值为“M”或“F”,且默认值为“M”。

三.创建索引。

11.5在class表的CNAME列上创建一个唯一性的索引。

11.6利用子查询分别创建一个事物级的临时表和会话级的临时表,其结构与student表的结构相同。

四.创建索引化表。

11.7创建一个索引化表,其表的结构与student表相同。

五.创建分区表。

11.8创建一个student_range表,按学生年龄分为3个区,低于20岁的学生信息放入part1区,储存在EXAMPLE表空间中;20~30岁的学生信息放在part2区,存放在ORCLTBS1表空间中;其他数据放在part3区,存放在ORCLTBS2表空间中。

11.9创建一个student_list表,按学生性别分为两个区。

11.10将一个保存学生信息的.xls文件转换为.txt,然后根据.txt文件中数据的结构创建一个外部表,实现对.txt文件的读取操作。

七.创建簇。

11.11创建一个class_number簇,聚簇字段名为CNO,类型为NUMBER(2)。

实验5oracle安全管理

数据库的安全管理开发语言及实现平台或实验环境Oracle 11g实践目的(1) 掌握概要文件的建立、修改、查看、删除操作。

(2) 掌握用户的建立、修改、查看、删除操作。

(3) 掌握权限的建立、修改、查看、删除操作。

(4) 掌握角色的建立、修改、查看、删除操作。

实践要求(1) 记录执行命令和操作过程中遇到的问题及解决方法,注意从原理上解释原因。

(2) 记录利用企业管理器管理概要文件、用户、权限和角色的方法。

(3) 记录利用SQL*Plus或iSQL*Plus管理概要文件、用户、权限和角色的命令。

实践内容(1) 创建概要文件。

①利用企业管理器创建概要文件“ygbx+学号_pro”,要求在此概要文件中CPU/会话为1000,读取数/会话为2000,登录失败次数为3,锁定天数为10。

②利用SQL*Plus或iSQL*Plus,创建概要文件“ygbx+学号_pro_sql”,其结构与“ygbx+学号_pro”一致。

(2) 查看概要文件。

①利用企业管理器查看概要文件“ygbx+学号_pro”的信息。

②利用SQL*Plus或iSQL*Plus,从DBA_PROFILES数据字典中查看“ygbx+学号_pro_sql”概要文件的资源名称和资源值等信息。

(3) 修改概要文件。

①利用企业管理器,修改“ygbx+学号_pro”概要文件,将CPU/会话改为4000,连接时间为60。

②利用SQL*Plus或iSQL*Plus,修改“ygbx+学号_pro_sql”概要文件,将并行会话设为20,读取数/会话设为DEFAULT。

(4) 创建用户。

①利用企业管理器,创建“ygbxuser+学号”用户,密码为“user+学号”,默认表空间为“users”。

②利用SQL*Plus或iSQL*Plus,创建“ygbxuser+学号_sql”用户,密码为“user+学号+sql”,该用户处于锁状态。

③利用SQL*Plus或iSQL*Plus,将“ygbx+学号_pro”概要文件赋予“ygbxuser+学号”用户。

Oracle数据库管理员教程-安全管理共54页文档

( ) Limit:

[ ] Logical Reads/Session ( ) Limit:

[ ] Logical Reads/Call

( ) Limit:

[ ] Private SGA/Session ( ) Limit:

[ ] Composite Limit

( ) Limit:

( ) Unlimited ( ) Default ( ) Unlimited ( ) Default ( ) Unlimited ( ) Default ( ) Unlimited ( ) Default ( ) Unlimited ( ) Default ( ) Unlimited ( ) Default ( ) Unlimited ( ) Default ( ) Unlimited ( ) Default ( ) Unlimited ( ) Default

CREATE USER sidney INDENTIFIED BY carton DEFAULT TABLESPACE cases_ts TEMPORARY TABLESPACE temp_ts QUOTA 5M ON cases_ts QUOTA 5M ON temp_ts PROFILE engineer ;

CREATE USER 用户名 INDENTIFIED BY 口令 EXTERNALLY

DEFAULT TABLESPACE 表空间名 TEMPORARY TABLESPACE 表空间名 QUOTA 整数 K/M ON 表空间名

UNLIMITED PROFILE 环境文件名

安全管理 用户管理

例1:建立用户sidney

OS_AUTHENT_PREFIX的值为“OPS$”。 •Default Tablespace:用户对象保存的表空间 •Temporary Tablespace:临时用户对象保存的表空间 •Quotas:用户使用的表空间限量 •Profile:用户使用的系统资源限量

Oracle数据库的安全与管理

CONNECT_TIME

IDLE_TIME

LOGICAL_READS_PER _SESSION PRIVATE_SGA

Description

Total CPU time measured in hundredths of seconds

Number of concurrent sessions allowed for each username

Elapsed connect time measured in minutes

Periods of inactive time measured in minutes

Number of data blocks (physical and logical reads)

Private space in the SGA measured in bytes (for MTS only)

修改用户的表空间定额

ALTER USER peter QUOTA 0 ON data01;

删除用户

DROP USER peter;

如果模式中包含对象,则需要使用 CASCADE子句

DROP USER peter CASCADE;

监控用户

DBA_USERS

USERNAME USER_ID CREATED ACCOUNT_STATUS LOCK_DATE EXPIRY_DATE DEFAULT_TABLESPACE TEMPORARY_TABLESPACE

• 用户管理 • 环境文件管理 • 权限管理 • 角色管理 • 常用工具的使用

主要内容

– 鉴别系统和对象权限 – 权限的授予与回收 – 操作系统或口令文件认证的控制

管理权限

谈关于Oracle数据库安全性管理

谈关于Oracle数据库安全性管理摘要:数据库的安全问题直接关系到的信息数据高效,准确,完整传输的基础前提,Oracle数据库以其稳定性,优异的性能和高效率等特点被各大行业广泛使用。

但在实际应用过程中,存在很多安全隐患。

本文根据Oracle数据库的功能和实际使用情况,简要分析数据库安全技术,并提出数据库安全解决方案。

关键词:Oracle数据库;安全性;管理Abstract: Information database security issues directly related to the efficient, accurate, complete the basic premise of transmission, Oracle database with its stability, widely used features excellent performance and high efficiency are the major industry. But in practical application process, there are many security risks. In this paper, according to the Oracle database function and the actual use, the brief analysis of database security technology, and put forward the solution of security database.Key words: Oracle database; security; management数据库安全一直是数据库管理员关注的焦点,数据库的数据丢失和从未经授权被非法用户入侵已使得数据库管理员心力交瘁。

Oracle数据库在正常情况下能够保证数据的安全和系统的稳定,为用户提供正确的数据,但由于计算机系统存在的安全问题,或者由于数据库用户出现对系统的误操作,加之Oracle数据库自身存在的一些漏洞,都会影响到数据库中数据的正确性和安全性,造成数据库的破坏和其中数据的丢失,严重的甚至使整个系统陷入瘫痪状态。

模式对象管理与安全管理 Oracle数据库实验报告

模式对象管理与安全管理【实验目的】1.了解模式对象的类型2.掌握在OEM中操作模式对象的方法3.掌握命令方式建立表、视图、索引等常见对象的方法4.熟悉Oracle中权限分类和设置,理解系统提供用户的角色和权限5.熟练使用建立用户、角色,为用户授权、授予角色的命令【实验内容】1.创建一个TESTUSET用户,密码为test,默认表空间为user表空间2.创建用户后为其授予登录数据库和创建数据库对象的权限3.用TESTUSER用户登录数据库4.创建学生信息表(学号,姓名,性别,入学成绩),定义主键和输入数据(至少5条数据),提交添加的数据。

并完成下面的题目:(1)再继续添加2条数据,设置一个保存点savepoint,再添加1条数据,执行回退到保存点的回退命令。

查看此时表中数据(2)查询入学成绩大于480的学生信息(3)建立男生信息视图(4)在“成绩”字段上建立B-树索引5.创建一个表簇,名为empl_dep,容纳empl表和dep表,有公共字段depno(簇键),大小为500,默认表空间为USERS表空间,存储参数为,初始化区间大小为100K,第二区间为200K等。

6.在表簇中建立empl表和dep表(1)empl表(职员表)的主键为eno,外键为depno(2)dep表(部门表)的主键为depno,。

7.在表簇中建立一个簇键索引,名为empl_dep_index。

8.授予TESTUSER用户在empl表上的所有权限9.收回empl表上DELETE权限【实验结论】1.创建一个TESTUSET用户,密码为test,默认表空间为user表空间create user testusetidentified by testdefault tablespace userstemporary tablespace tempquota 500k on users;2.创建用户后为其授予登录数据库和创建数据库对象的权限grant connect , resource to testuset;3.用TESTUSET用户登录数据库conn testuset/test4.创建学生信息表(学号,姓名,性别,入学成绩),定义主键和输入数据(至少5条数据),提交添加的数据。

Oracle安全管理

安全管理一、账户(USER)1、用户账户用户账号有如下几个特点:1)、唯一的用户名;2)、认证的方法:最长见的认证方法是一个密码,Oracle10g支持其他的身份认证方法,包括证书认证、令牌认证、生物认证等等.3)、有一个默认的表空间:如果未给该用户指定一个表空间,则默认将该用户指向USERS表空间,请注意:有一个默认的表空间不意味着用户有该表空间创建对象的权限,也没有该用户在该表空间的空间内创建对象的配额,这两个分别被授权.4)、有一个临时表空间:用户可以在该表空间中创建临时对象,例如排序和临时表,默认临时表空是TEMP5)、一个用户概要文件(ProFile):资源和密码限制的设置分配给用户,例如给限制用户的登录时间、密码必须更改时间、CPU使用时间等等。

6)、用户锁:用户只能在”unlocked”状态下访问。

2、预定义账户(SYS and SYSTEM)这两个账户均不用于日常的操作.任何被授予了Sysdba权限的用户可以连接到sys账户使用sysdba的模式。

只有拥有特权的用户,被授予了sysdba 或sysoper权限,才能允许启动和关闭数据库实例。

SYS账户:1)、授予DBA角色.2)、拥有所有系统权限3)、执行启动、关闭以及一些维护的命令4)、拥有数据库字典5)、拥有自动负载信息库(AWR)SYSTEM账户:1)、授予DBA角色.3、创建用户账户脚本创建一个用户可以创建该用户的角色、系统权限、对象权限、限额、使用者组切换权限、代理用户等等,我们这里只是创建用户的基本信息CREATE USER账户名称【Profile DEFAULT】IDENTIFIED BY账户密码【DEFAULT TABLESPACE空间名TEMPORARY TABLESPACE空间名】【ACCOUNT UNLOCK】;用控制台创建账户,默认会一个系统CONNECT角色给该用户,如下所示:角色->Grant connect to账户名称权限->Grant create session to账户名称二、验证(Authentication)1、用户验证用户验证包括Password验证、External验证、Global验证。

ORACLE的安全管理

查看存在的系统权限: SELECT * FROM USER_SYS_PRIVS;

对象特权的控制和管理

对象特权是指用户在指定的表、视图、序列、过程、函数 、包上执行特殊操作的权力。

Oracle提供8种对象特权: SELECT、INSERT、UPDATE、DELETE、 EXECUTE、INDEX、 ALTER、REFERENCES 授予对象特权

回收对象特权

回收对象特权 1. Oracle Enterprise Manager-Security Manager 2. 命令格式: REVOKE <对象特权> ON <对象> FROM <用户> ; 例:回收ZHCX用户查询aj01、aj02表的权力。 REVOKE select on aj01,aj02 FROM ZHCX; 例:回收PUBLIC用户对EMP表插入、更新ename列的权力。 REVOKE insert , update (ename) on emp FROM PUBLIC ; 查看存在的对象特权 SELECT * FROM USER_TAB_PRIVS; SELECT * FROM USER_COL_PRIVS;

在访问Oracle数据库的任何对象之前,必须首先使用一个合法的用户名 和口令。用户级安全保证是通过创建用户且赋予口令来实现。

2. 系统级安全保证

系统级安全保证是通过授予用户某种特殊操作权力(称系统特权)来实 现。例如:建立表空间、建立用户、 建立表、删除表中数据的权力等。

3. 对象级安全保证

对象级安全保证是通过授予用户对数据库中特定的表、视图、序列、过程进行 操作的权力来实现。 例如:对EMP(雇员)表插入或删除一个雇员记录的权力就属于对象级特权。

ORACLE安全管理实验报告

电子信息工程系数据库原理及oracle应用实验报告

班级计本一班

姓名赵宁

学号2013020109 实验日期2013.12.23 室温温度

实验名称ORACLE安全管理实验成绩

实验七:ORACLE安全管理

1、实验目的

(1)熟练掌握用户管理;

(2)熟练掌握权限管理;

2、实验内容

(1)进入数据库。

(2)创建一个用户user1,口令为user1,默认表空间为users,在该表空间的配额为20M,初始状态为锁定;创建一个用户user2,口令为user2,默认表空间为users,在该表空间的配额为20M,初始状态为解锁;创建一个用户user3,口令为user3,默认表空间为users,在该表空间的配额为20M,初始状态为锁定;

(3)将user1口令修改为newuser1,同时解锁;删除用户user3;

(4)查看数据库所有用户名,默认表空间。

查看默认表空间:

权限;user1获得权限后,为用户user2授予create table权限。

(6)收回user1的create index系统权限。

(7)将scott模式下的emp表的select、update权限授予user2用户。

把

select权限传递给user1,并回收user2的select权限。

(8)查看当前用户所具有的系统权限和对象权限。

3、实验总结

此次实验的内容是熟悉用户管理和权限管理。

熟悉并掌握了解锁、锁定、删除、授予系统权限和用户权限的操作。

在实验过程中,要仔细拼写单词和中英文标点的转换。

Oracle实验五实验报告

实验五用户、角色与权限管理一、实验目的及要求掌握Oracle的安全管理方法。

二、实验主要内容(1) 概要文件的建立、修改、查看、删除操作。

(2) 用户的建立、修改、查看、删除操作。

(3) 权限的建立、修改、查看、删除操作。

(4) 角色的建立、修改、查看、删除操作。

三、实验仪器设备在局域网环境下,有一台服务器和若干台客户机。

服务器成功安装Oracle 11g数据库服务器(企业版),客户机成功安装Oracle 11g客户端软件,网络服务配置正确,数据库和客户端正常工作。

四、实验步骤1创建概要文件。

①利用企业管理器创建概要文件“ygbx+学号_pro”,要求在此概要文件中CPU/会话为1000,读取数/会话为2000,登录失败次数为3,锁定天数为10。

②利用SQL*Plus或PL/SQL Developer,创建概要文件“ygbx+学号_pro_sql”,其结构与“ygbx+学号_pro”一致。

2 查看概要文件。

②利用企业管理器查看概要文件“ygbx+学号_pro”的信息。

②利用SQL*Plus或PL/SQL Developer,从DBA_PROFILES数据字典中查看“ygbx+学号_pro_sql”概要文件的资源名称和资源值等信息。

③利用SQL*Plus或PL/SQL Developer,从查看“ygbx+学号_pro_sql”概要文件中锁定天数的值。

3修改概要文件。

②利用企业管理器,修改“ygbx+学号_pro”概要文件,将CPU/会话改为4000,连接时间为60。

②利用SQL*Plus或PL/SQL Developer,修改“ygbx+学号_pro_sql”概要文件,将并行会话设为20,读取数/会话设为DEFAULT。

4创建用户。

①利用企业管理器,创建“ygbxuser+学号”用户,密码为“user+学号”,默认表空间为“ygbx_tbs”。

②利用SQL*Plus或PL/SQL Developer,创建“ygbxuser+学号_sql”用户,密码为“user+学号+sql”,该用户处于锁状态。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

(4)重启数据库

Startup force

实验内容

(5)测试

创建用户AUDIT_TEST并授予用户相应的权限 audit all by audit_test by access; audit select table, update table, insert table, delete table by audit_test by access; 以AUDIT_TEST身份连接 create table test(id number); insert into test(id) values (1); insert into test(id) values (2); update test set id = 3 where id = 1; select * from test; delete from test; commit; drop table test;

4、以第3题中创建的用户连接数据库,创建一张学生表。 『学生(学号,姓名,性别,年龄)』

实验内容

5、以第3题中创建的用户查看emp表中工资高于3000的 职工的职工号、职工姓名和工资;将emp表中‘SCOTT’ 用户的工资调整为3500。(要将需要的权限授予该用户) 6、创建以自己名字+spfile命名的概要文件,要求其 CPU空闲时间为10分钟,失败登录3次后锁定,密码有效 期为15天。 7、使用第6题中创建的概要文件。尝试以创建的用户以 错误的用户名登录三次。会出现什么现象? 8、将以上所有授权全部收回。

实验内容

9、按下列步骤进行审计练习: (1)以DBA登录Oracle (2)查看当前审计设置 SQL> show parameter audit;

(3)修改audit参数,开启审计

SQL> alter system set audit_trail=db_extended scope=spfile;

实验内容

(6)查看审计 以DBA登录Oracle select * from dba_audit_trail where 'AUDIT_TEST' order by timestamp;

owner =

(7)恢复系统 alter system set audit_trail=none scope=spfile;

实验五 Oracle安全管理

Oracle数据库技术

实验目的

1 理解Oracle的安全保障机制

2 掌握创建用户及授予系统权限的方法 1 掌1、创建myuser表空间,用以存储下面建立的用户和角 色。 2、创建以自己姓名简称+role命名的角色(如 zyfrole),赋予其连接、创建表的权限。 3、创建以自己姓名+user命名的用户(如zyfuser), 将第2题中创建的角色赋予它。

Oracle数据库技术