基于Shamir秘密共享的密钥分发与恢复算法

shamir密钥共享

Shamir secret sharing一、实验要求:简化实验难度,f(x)要求二次或三次编程实现秘密的分解:生成随机数作为密钥k ,组成方程并分发shadow(点); 编程实现秘密的恢复:通过拉格朗日插值法,使用分发的shadow 重组f(x),解方程求密钥k 。

二、实验原理:三、三、程序代码:#include<iostream>#include<stdlib.h>作为共享。

的值发送给把,对于其中计算,对于个元素,分别记为择)地选择(独立随机的选中秘密在。

想要共享一个密钥假定共享分配值是公开的。

值发送给把,。

对于,为个不同的非零元素,记中选择在初始化阶段门限方案密码体制i i t j j ji i t p p i i i i p P y D w i p x a K x a x a y D w i a a t Z D Z K D x P x D w i w p w i x w Z D w t Shamir ≤≤+==≤≤-∈≤≤+≥≤≤∑-=-1.4mod )(),(1.3.,...,1.2)(1)1(1.1)(),(1.131111()p y b K p x x x b p x x x y K p x x x x y x a t j i j j k t k i i i j t j j k t k i i i i t j j k t k i i i i j j k k j k k j k j k j mod mod mod mod )(1,11,11,1∑∏∑∏∑∏=≠≤≤=≠≤≤=≠≤≤=-=⎪⎪⎭⎫ ⎝⎛-=⎪⎪⎭⎫ ⎝⎛--=于是定义#include<time.h>using namespace std;int sushu(int x){if(x < 2)return 0;else{int i = 2;while(x % i != 0 && i < x)i++;if(i < x)return 0;elsereturn 1;}}int niyuan(int p, int x){int i = 1;while(i < p){if(((x * i) - 1) % p == 0)break;i++;}return i;}int ba(int x,int y,int z,int p){int r;r=(y *z * niyuan(p, y - x) * niyuan(p, z - x)) % p;return r;}void main(){int k,w,p,k2;int a1,a2;int i=0;srand(time(0));while(i==0){p=rand()%1000;if(sushu(p))i++;}cout<<"生成素数p=";cout<<p<<endl;k=rand()%p;cout<<"生成密钥k=";cout<<k<<endl;a1=rand()%p;a2=rand()%p;cout<<"请输入需要产生shadow的个数:"<<endl;cin>>w;i=1;while(w>=p){cout<<"输入错误,请重新输入需要产生shadow的个数:"<<endl;cin>>w;}int *f = new int[w];f[0]=k;for(i=1;i<=w;i++){f[i]=(k+i*a1+i*i*a2)%p;cout<<"("<<i<<","<<f[i]<<")"<<endl;}int x[3],y[3],b[3];cout<<"请输入三个shadow点x值:"<<endl;cin>>x[0]>>x[1]>>x[2];cout<<"请输入相应的三个shadow值:"<<endl;cin>>y[0]>>y[1]>>y[2];b[0]=ba(x[0],x[1],x[2],p);b[1]=ba(x[1],x[0],x[2],p);b[2]=ba(x[2],x[0],x[1],p);k2=(b[0]*y[0]+b[1]*y[1]+b[2]*y[2])%p;cout<<k2<<endl;if(k==k2)cout<<"验证成功"<<endl;elsecout<<"验证失败"<<endl;}四、程序运行结果:。

分割密钥算法

分割密钥算法

密钥分割算法是将一个密钥分割成多个部分,然后将这些部分存储在不同的地方或由不同的用户保管,以增强密钥的安全性。

这样做可以防止密钥的丢失或被窃取,因为即使一部分密钥被攻击者获取,他们也无法单独使用它来解密数据。

以下是一些分割密钥算法示例:

1.Shuffle算法:Shuffle算法是一种常见的密钥分割算法,它随机地将原始

密钥的各个部分重新排序,然后将重新排序后的子密钥分配给不同的用户保管。

由于每个子密钥都包含原始密钥的一部分,因此只有当所有子密钥都被正确地合并时,才能恢复原始密钥。

2.Shamir's Secret Sharing算法:Shamir's Secret Sharing算法是一种将密

钥分割成多个子密钥的方法,每个子密钥都可以用来还原出原始密钥的一部分。

该算法允许用户设置一个阈值,只有当超过一定数量的子密钥被提供时,才能恢复出完整的原始密钥。

3.多重加密:多重加密是一种将数据多次加密的方法,每次加密使用不同的

密钥。

这种方法可以增加攻击者破解数据的难度,因为每个密钥都需要单独解密。

即使一部分密钥被泄露或丢失,也不会影响其他密钥的安全性。

总的来说,分割密钥算法是通过将一个密钥分割成多个部分,并将这些部分分散到不同的地方或由不同的用户保管,以增强数据的安全性。

这种做法可以防止密钥的丢失或被窃取,从而保护数据的机密性。

基于Shamir_学术成果的密码学课程思政案例化设计

第31卷第4期北京电子科技学院学报2023年12月Vol.31No.4JournalofBeijingElectronicScienceandTechnologyInstituteDec.2023基于Shamir学术成果的密码学课程思政案例化设计张艳硕㊀黄梅玲㊀肖㊀嵩北京电子科技学院,北京市㊀100070摘㊀要:本文探讨了将Shamir在密码学领域的成就与密码学思政教育相融合的方法㊂通过理论㊁应用和实践三个层次,综合考虑成果丰富㊁相互联系㊁结合应用㊁不断推进㊁注重实践和深入创新等方面的案例化设计,将思政教育融入学习密码学专业知识㊂这种综合性的教学方法不仅加强了学生对密码学的理解和实际应用能力,还能激发学生的学习兴趣,培养他们解决问题和创新思维能力,同时提升学生综合素质和道德素养㊂关键词:Shamir;学术成就;密码学;课程思政;教学设计中图分类号:G42㊀㊀㊀文献标识码:A文章编号:1672-464X(2023)4-89-99∗㊀基金项目:教育部 信息安全 国家级一流本科专业建设点项目资助和北京2021年高等教育教学改革创新重点项目:三纵三横 以 忠诚教育 为核心的课程思政育人模式探索与实践(课题编号:202110018001)∗∗㊀作者简介:张艳硕(1979-),男,副教授,博士,硕士生导师,从事密码数学理论研究㊂Email:zhang_yanshuo@163.com黄梅玲(2000-),女,硕士研究生,网络空间安全专业㊂Email:3352996102@qq.com肖嵩(1977-),女,教授,博士,美国南加大博士后,北京电子科技学院副校长㊁博士生导师,从事教育教学管理工作㊂Email:xiaosong@besti.edu.cn引言㊀㊀思政教育是高等教育的重要组成部分,旨在引导和培养学生正确的价值观㊁思想意识和社会责任感㊂它可以培养学生的道德观念,增强公民责任感,加强学生的思想意识和自我认识,为未来的职业和生活做好准备㊂在此背景下,课程思政建设目标尤为关键㊂将课程知识与核心价值观融合,引导学生将知识应用于实践,提升创新能力和社会责任感㊂这种有机结合使学生不仅具备专业知识,还树立正确价值观和社会意识,更好地适应并推动社会的发展㊂在密码学课程中,加入思政教育元素,学生能够了解信息安全的基本概念和原理,提高信息安全意识和保护能力㊂同时,密码学课程培养学生的创新思维和问题解决能力,锻炼分析和推理能力㊂此外,课程还开拓学生的学科视野,了解密码学的发展和应用,增强对科技进步的理解㊂AdiShamir是密码学领域的著名学者之一,他在RSA算法㊁立方攻击㊁Shamir秘密共享㊁差分密码分析㊁可视密码㊁Merkle⁃Hellman密码系统的破解㊁Fiat⁃Shamir协议㊁Feige⁃Fiat⁃Shamir协议㊁智力扑克㊁TWIRL和TWINKLE因子分解设备等方面做出了杰出的贡献㊂基于Shamir学术成就的密码学思政教学设计可以激发学生对密码学的兴趣,增强他们对密码学的认知和理解,同时启示学生要积极参与学科的发展和探索㊂通过思政教育引导学生思考密码学的伦理和社会责任,有助于提高学生的综合素质和创新能力,培养他们的分析思维和创新北京电子科技学院学报2023年精神,为未来从事信息安全相关工作和科研打下坚实的基础㊂本文将介绍Shamir在密码学研究中的学术成就,以及如何基于他的学术成就设计密码学思政教学㊂具体来说,本文将分析Shamir成就的特点,探讨密码学课程思政的一般方法和存在的问题,并基于Shamir学术成就的密码学思政设计案例,包括理论层次㊁应用层次和实践层次的设计,最后对设计进行分析和总结㊂1㊀Shamir在密码学学术研究中的主要成就1 1㊀具体成就Shamir的密码学成就与密码学课程思政建设目标高度契合,两者都强调了价值观㊁创新能力以及实际应用,进而共同促进了学生的综合素质和社会责任感的培养㊂通过深入学习Shamir在密码学领域的研究成果,学生将能够更深刻地认识密码学在信息安全中的重要性,并在实际应用中充分发挥所学知识,为社会的信息安全和可持续发展作出积极贡献㊂具体而言,在密码学领域,Shamir涵盖了密码编码㊁密码分析㊁密钥管理和密码应用等多个方面的杰出学术成就㊂这些成就集中展示了他在密码学研究的多方面投入,为密码学的发展贡献了重要的知识和创新㊂以下将对其主要领域进行简要介绍,以凸显他在密码学领域的深远影响㊂(1)密码编码类Shamir在密码编码领域做出了非常显著的贡献,其成就涉及到了许多方面㊂下面将从RSA算法和Merkle⁃Hellman密码系统等方面对他的成就进行简单介绍㊂1)RSA算法RSA算法[1][11][12][13][14][15]于1978年由RonRivest㊁Shamir和LeonardAdleman在‘通信杂志“(CommunicationsoftheACM)中一篇名为 AMethodforObtainingDigitalSignaturesandPublic⁃KeyCryptosystems 的论文中提出的㊂RSA算法是一种公钥密码体制,广泛应用于加密和数字签名㊂其安全性基于大整数分解的困难性,即将大的合数分解为质数因子㊂通过利用两个大素数之间的数论关系,RSA算法生成公钥和私钥㊂它在保护敏感数据的机密性㊁互联网通信和电子商务等领域得到广泛应用㊂同时,它也广泛用于验证数据的真实性和完整性,例如在数字证书和安全协议中进行数字签名㊂2)Merkle⁃Hellman密码系统的破解Shamir于1982年在论文‘ApolynomialtimealgorithmforbreakingthebasicMerkle⁃Hellmancryptosystem“中提出了一种有效的多项式时间算法,用于破解基本的Merkle⁃Hellman密码系统㊂该算法利用线性规划攻击将背包问题转化为线性规划问题,并通过文氏图算法来求解该问题,从而获得该密码系统的私钥㊂(2)密码分析类Shamir在密码分析领域做出了显著的贡献,其成就涵盖了多个方面㊂以下简要介绍了他在差分密码分析和立方攻击等方面的成就㊂1)差分密码分析差分密码分析[2][11]于1991年由EliBiham和Shamir提出的,相关论文为‘DifferentialCrypt⁃analysisofDES⁃likeCryptosystems“㊂差分密码分析是一种选择明文攻击,其原理是通过分析两个不同的明文对应的密文的差异,得到某些特定输入和输出之间的差分概率,并利用这些差分概率得到一些密钥候选集合㊂然后通过比较密文和明文的差异,从中筛选出正确的密钥㊂2)立方攻击立方攻击于2009年由Dinur和Shamir在欧密会上提出,它是一种对流密码和分组密码的攻击方法㊂该攻击方法通过构造特定的多项式函数,使其与密钥和明文之间存在一定的联系㊂通过观察函数输出的结果,逐步推导出密钥和明文㊃09㊃第31卷基于Shamir学术成果的密码学课程思政案例化设计㊀之间的关系,以实现对密码系统的破解㊂(3)密钥管理类Shamir在密钥管理领域做出了卓越的贡献,其成就覆盖了多个方面㊂下面简要介绍他在Shamir秘密共享方案㊁Fiat⁃Shamir协议和Feige⁃Fiat⁃Shamir协议等方面的成就㊂1)Shamir秘密共享方案Shamir秘密共享方案[3][11][13][14]于1979年由Shamir提出㊂该方案被首次发表在了‘Com⁃municationsoftheACM“杂志上,题为 如何分享秘密 (Howtoshareasecret)㊂Shamir秘密共享方案是一种分布式加密技术,可以将秘密分割成多个部分,分配给不同的参与者保存,只有当指定数量的参与者协同合作才能重新还原出原始秘密㊂这种技术在分布式系统中有很广泛的应用,如在保险㊁金融和军事等领域中㊂2)Fiat⁃Shamir协议Fiat⁃Shamir协议[4][11]是由AmosFiat和Shamir于1986年在‘JournalofCryptology“杂志中的"HowtoProveYourself:PracticalSolutionstoIdentificationandSignatureProblems"一文中首次提出的㊂该协议基于零知识证明[14]和交互式证明的思想,使得任何用户能够在没有共享密钥或公钥的情况下向任何其他用户证明他的身份和他的消息的真实性㊂3)Feige⁃Fiat⁃Shamir协议Feige⁃Fiat⁃Shamir协议[5]于1988年由UrielFeige㊁AmosFiat和Shamir在论文‘Zero⁃Knowl⁃edgeProofsofIdentity“中提出的㊂该协议也是基于零知识证明的身份验证协议,可以验证一个人的身份而不泄露与身份无关的信息㊂Feige⁃Fiat⁃Shamir协议在Fiat⁃Shamir协议的基础上进行了改进和扩展,引入了剩余类群的零知识证明系统,以提供更高的安全性和可证明性㊂(4)密码应用类Shamir在密钥应用领域的贡献也覆盖了多个方面㊂下面简要介绍他在可视密码㊁智力扑克㊁TWIRL和TWINKLE因子分解设备等方面的成就㊂1)智力扑克智力扑克 [11][15]的概念于1979年由Shamir㊁R.Rivest和L.Adleman提出㊂这是一个类似于公平硬币抛掷协议的协议,它允许Al⁃ice和Bob通过电子邮件打扑克㊂智力扑克的目的在于能够使玩家利用虚拟扑克牌通过一条交流渠道来进行扑克牌游戏㊂相较于现实生活中的打牌,智力扑克游戏具有更高的安全性[15]㊂2)可视密码可视密码(VisualCryptography)[6]是由M.Naor和Shamir于1994年提出的初步想法,旨在解决信息安全中的加密与解密问题㊂1995年,在论文‘VisualCryptography“中,Naor和Shamir详细描述了可视密码的原理和实现方法,并正式命名为 VisualCryptography ㊂可视密码是一种图像加密技术,将秘密信息分成两份或多份,并将它们隐藏在几张图像中,只有在组合这些图像时,才能看到完整的信息㊂3)TWIRL和TWINKLE因子分解设备TWIRL设备[7]是由Shamir在2003年发表的论文‘FactoringLargeNumberswiththeTWIRLDevice“中提出的㊂该设备使用了一种基于光学技术的特殊算法,可以加速大素数的因子分解㊂TWINKLE设备是TWIRL设备的改进版本,使用了一些新的技术和设计来进一步提高因子分解的速度和效率㊂1 2㊀成就的特点(1)研究深刻Shamir在密码学领域的学术成就,涵盖了多个方向,其中包括RSA算法㊁Merkle⁃Hellman密码系统的破解㊁差分密码分析和立方攻击等㊂他的研究不仅专注于核心算法和理论的探索,还重视密码学在实际应用场景中的问题解决㊂(2)相互联系Shamir在密码学的多个方向上进行了研究,㊃19㊃北京电子科技学院学报2023年并且这些方向之间存在相互联系㊂例如,他研究了RSA算法和Merkle⁃Hellman密码系统,其中RSA算法是基于大质数的分解,而Merkle⁃Hell⁃man密码系统则是基于背包问题㊂在这两个算法中,Shamir巧妙地运用了数论的概念,并应用了数论方法来解决这些问题㊂另外,Fiat⁃Shamir协议和Feige⁃Fiat⁃Shamir协议之间也存在相互关联和相互借鉴的关系㊂通过这些研究,Shamir不仅在不同的密码学领域做出了重要的贡献,同时也展示了这些领域之间的相互联系和交叉应用㊂(3)结合应用Shamir注重将学术理论应用到实际问题中㊂他提出了多个实用的方案和设备,如Shamir秘密共享方案㊁TWIRL和TWINKLE因子分解设备等㊂这些应用方案不仅仅停留在学术理论层面,而是实际应用到解决实际问题中㊂(4)不断推进Shamir通过持续改进研究成果,推动了密码学领域的发展㊂他不仅提出了重要的密码学算法和协议,还不断对它们进行改进和优化㊂在RSA算法中,他发现了立方攻击,并通过改进密钥长度和加密方式,极大地增加了攻击RSA密码的难度㊂此外,他提出的Shamir秘密共享方案也在实践中持续被优化和扩展,其应用范围也在不断扩大㊂而他的研究还涵盖了对Merkle⁃Hellman密码系统的破解,通过深入研究并发现其弱点,提出了改进方案以增强密码系统的安全性㊂(5)注重实践Shamir强调实践验证和解决实际问题,通过实践应用,提高了其成果的可靠性和实用性㊂举例来说,智力扑克将密码学和智力游戏概念结合起来,通过实际的游戏体验激发学生的思维能力和创造力,使他们能够将密码学理论应用于实际问题的解决㊂另外,可视密码是一种实际应用密码学的方法,通过使用图形或图像来代替传统的密码字符串,使密码更易记忆和使用㊂(6)深入创新Shamir在密码学领域进行了深入的创新,并提出了新的攻击方法和解决方案㊂举例来说,他在差分密码分析和立方攻击方面引入了新的理论和算法㊂差分密码分析是一种密码分析方法,用于破解密码系统,而立方攻击则专注于攻击RSA算法㊂他的研究对密码分析领域的发展起到了推动作用,通过提出新的攻击方法和改进现有算法,推动了密码学领域知识和技术的拓展㊂2㊀密码学课程思政的常见方法2 1㊀通常做法密码学课程思政是将思政教育与密码学课程相融合的一种教育方式㊂为了实现这一目的,密码学思政课程通常采用以下做法:(1)目前,大多数高校的教学仍采用传统的教师讲授-学生听课的方式㊂教师在教学过程中讲解大量的密码学理论和算法知识,并结合教学内容适时适度地进行价值观引领和品行塑造[16],以引导学生理解密码学的社会意义和责任㊂举例来说,在密码学课程中,教师会引导学生认识到密码学对于保障信息安全和维护国家安全的重要性,并培养学生对信息安全和国家安全的责任感㊂通过这样的引导,学生能够深刻理解密码学在社会中的作用,进而增强他们对信息安全和国家安全的重视和责任感㊂(2)在考核标准中加入思政元素㊂举例来说,当前密码学课程通常采用"平时成绩+期末成绩"的方式进行评估㊂在平时成绩部分,教师可以通过选择一些密码学知识点进行扩展,并在课堂上提出思考题供同学们在课后思考和讨论㊂下次课堂时,鼓励学生分享自己的思考和见解,并根据参与情况进行相应的加分㊂同时,可以利用学习通等线上辅助教学平台发布与密码学相关的思政话题,鼓励同学们积极参与,并进行相应的加分㊂而在期末成绩部分,教师也可以在试㊃29㊃第31卷基于Shamir学术成果的密码学课程思政案例化设计㊀题中融入一些思政元素,以考察学生对所学专业课程的思政感悟㊂2 2㊀存在的问题在将思政教育融入密码学课程的常见方法中,仍然存在一些问题需要我们关注和解决㊂(1)当前大部分高校的教学仍然以讲授为主㊂尽管在教学过程中也融入了一些思政元素,但却缺乏系统的课程思政教学方案㊂这种情况下,许多思政元素往往被生硬地添加进课程中,以迎合教学需求,导致了一种为思政而思政的 贴标签 和 表面文章 的现象[9]㊂同时,由于课程思政建设的目标重点不明确,教学体系不完善,思政元素的挖掘也未达到预期,使得课程思政教学体系变得千篇一律,缺乏针对性[8]㊂(2)课程思政的观念并未真正的融入,结果是教师疲于应付,学生受益较少㊂据权威机构统计,高达65 67%的学生认为专业课与思政教育融合不足[10]㊂2 3㊀基于Shamir学术成就的密码学思政的思路基于Shamir学术成就的密码学思政思路以学生为中心,强调理论与应用相结合㊂通过具体案例融入Shamir的学术成就,促进学生在密码学技术的掌握㊁创新能力的培养以及思想素质和综合素质的提高㊂具体而言,可以从理论㊁应用和实践三个层面展开㊂(1)在理论层面,我们可以介绍Shamir在密码学理论方面的重要贡献㊂他的研究涵盖了RSA算法和Shamir秘密共享方案等方面,并探讨了Fiat⁃Shamir协议和Feige⁃Fiat⁃Shamir协议的相互关联㊂通过这些具体案例,学生可以了解密码学在不同应用领域的应用,如密码分析和密钥管理,从而加深对密码学基本原理的理解㊂这些理论案例为学生提供了深入研究密码学的机会,使他们能够更好地掌握密码学的核心概念和算法,并为未来的研究和实践奠定坚实的基础㊂(2)在应用层面,我们可以强调Shamir将学术理论应用到实际问题中,并提出了相关的实用方案和设备㊂举例来说,他提出了TWIRL和TWINKLE因子分解设备,并成功地破解了Merkle⁃Hellman密码系统㊂通过学习这些应用案例,学生可以更好地理解密码学在实际中的应用,并掌握相应的技术㊂这样的应用实例让学生能够从具体的实践中感受到密码学的实际运用,同时培养他们在密码技术领域中解决问题和创新的能力㊂(3)在实践层面,我们可以探讨智力扑克和可视密码等基于实际场景的密码技术应用㊂通过将密码学与实际场景相结合,学生能够更好地理解密码技术在实际中的应用方式,并培养他们的思维能力和创造力,以及在解决实际问题时运用密码学知识的能力㊂这样的实践性探索能够让学生通过实际操作和实际案例的参与,深化对密码技术的理解,并培养他们在不同场景下应用密码学知识的能力㊂3㊀基于Shamir学术成就的密码学思政理论层次的案例设计3 1㊀研究深刻激发学生多领域密码学知识的交叉融合Shamir在密码学领域取得了许多杰出的学术成果,这将激发学生能够在多个领域获取知识,从而有助于他们对密码学领域有更全面的理解㊂学生可以整合不同领域的概念和技术,将数学㊁计算机科学和信息安全等知识应用于密码学的研究和实践中,从而推动跨学科的创新,进行深入交叉融合㊂Shamir的广泛研究为学生提供了了解多领域密码学知识的机会,其中包括RSA算法和Shamir秘密共享方案等㊂(1)RSA算法通过对RSA算法的研究,学生能够深入了解公钥密码算法的原理和应用㊂作为密码学中的重要算法之一,RSA算法在加密和数字签名㊃39㊃北京电子科技学院学报2023年领域得到广泛应用㊂学生通过学习和研究RSA算法,可以掌握公钥密码学的基本概念和算法设计原理,并理解其在实际应用中的安全性和局限性㊂(2)Shamir秘密共享方案Shamir秘密共享方案的研究为学生提供了一个跨领域的学习机会㊂该方案用于数据分割和秘密共享,将秘密信息拆分成多个部分,并分发给多个参与方,只有在满足特定条件时才能恢复秘密㊂通过研究Shamir秘密共享方案,学生不仅可以了解密码学中的分布式系统和多方安全计算等概念,还可以学习与数学㊁计算机科学和信息安全相关的知识㊂通过研究和探索RSA算法和Shamir秘密共享方案等不同领域的密码学问题,学生能够获得更全面和综合的密码学知识,并将其应用于解决实际问题㊂这种多领域的交叉融合学习经验有助于学生开拓视野,培养跨学科的思维和创新能力㊂3 2㊀相互联系培养学生全面思考和分析密码学问题的能力。

基于Shamir的(t,n)门限密钥共享方案安全性决策

践上,对计算机及网络的安全保密均具有重要的意义。

对于多属性决策问题,目前在经济、军事、管理等各个

(t,n)门限密钥共享方案是由 A. Shamir 和 G. R. Blakley 领域都有广泛的应用背景。在实际的决策中,许多决策信息

于 1979 年分别提出的。其中,Shamir 提出的基于多项式的 具有模糊性,导致决策者对方案属性值的判断很难用精确的

() lii 0.5,mii 0.5,uii 0.5 (2) lij uji 1,mij mji 1,uij lji 1,i j,i,j

何有效的管理密钥就成为密码学中十分重要的课题。近年 器的安全)。为了解决 t、n 值选取对密钥安全性和易用性存

来,密钥分散存储已经成为密钥管理的一种趋势,它有助于 在的问题,本文引入三角模糊数对 t、n 值进行模糊化,并将

解决用户密钥丢失而造成的用户数据丢失,并且在理论和实 t、n 值选取的决策方案问题转换成模糊多属性决策问题。

网络安全

基于 Shamir 的(t,n)门限密钥 共享方案安全性决策分析

李全东 周彦晖 西南大学计算机科学与技术学院 重庆 400715 摘要:密钥分散存储有助于提高密钥的安全性。本文基于 Shamir 的(t, n)门限密钥共享方案,针对 t、n 值选取对密钥安 全性和易用性的影响关键、微妙和模糊的问题,引入 Yager 模糊理论第三指标,并结合精确数互补判断矩阵的排序方法建立了对 (t, n)门限密钥共享方案中 t、n 值选取的决策方案优选方法,最后本文通过实例说明了该方法的可行性和有效性。 关键词:密钥分存;主机安全;决策

给 Pi,且 xi 是公开的。 (2) 子密钥分配

如果 W 打算让 n 个共享者(P1,P2,… Pn)共享密钥 K∈GF(s),W 独立随机地选择 t-1 个元素 a1,a2,...,at-1∈ GF(s),构造一个 t-1 次多项式 f(x) = K + a1 x + a2x2+…+at-1xt-1, 再计算 yi = f(xi),1≤i≤n,并将 yi 分配给共享者 Pi 作为他的 子密钥。

基于Shamir秘密共享的可验证多秘密共享模型

基于Shamir秘密共享的可验证多秘密共享模型摘要:多秘密共享技术影响着信息安全和密码学在新型网络应用中的发展。

分析了两种YCH改进和一种基于齐次线性递归的多秘密共享方案,基于Shamir秘密共享提出并实现了一种新的可验证的多秘密共享模型,该模型在秘密合成阶段的时间复杂度为O(k×t2),优于两种YCH改进模型(O(t3)(t>k)O(k3)(t≤k),O(k×(n+k)2)),实际模拟中秘密合成时间则少于其他三种模型,并且分析了四种模型在时间复杂度、可验证性和公开值等方面的优劣性。

在n>k时,新模型所需公开值小于其他三种模型,实验结果表明,新模型在秘密分发时间和秘密合成时间方面均优于其他三种模型。

关键词: 多秘密共享;lagrange插值;齐次线性递归;Shamir秘密共享中图分类号: TP393 文献标识码: AVerifiable multi-secret sharing scheme based on Shamir secretsharingAbstract:The development of the information security and cryptography in the new network applications is influenced by multi-secret sharing technology. In this paper, we analyse two kinds of improved YCH and a multi-secret sharing solution based on homogeneous linear recursion, and we propose and realize a new verifiable multi-secret sharing model based on Shamir secret sharing, the time complexity of this model in the phase of secrets recovery is O(k×t2), which is superior to other two kinds of improved YCH model (O(t3)(t>k) O(k3)(t≤k) ,O(k×(n+k)2)), the time of secrets synthesis in the actual simulation is less than the other three models, and we also analyse the advantages and disadvantages of the four models on the time complexity ,verifiability and open values. When n> k, the open values which the new model needs are fewer than that of the other three models, the experimental results show that the new model is better than the other three models on the time of secrets distribution and secrets recovery.Key words:Multi-secret sharing;Lagrange interpolation polynomial;Homogeneous linear recursion; Shamir secret sharing1引言秘密共享在导弹发射、电子商务、电子选举和安全多方计算等方面有着广泛的应用。

云存储中基于分组的秘密共享修复模型

云存储中基于分组的秘密共享修复模型作者:孙书豪李大刚符玥都政来源:《软件导刊》2018年第05期摘要:云存储应用广泛,但云端节点的不可控特性使存储的数据安全性得不到保障,制约了云存储在敏感数据和关键数据存储中的推广。

秘密共享技术通过将原始数据作为秘密拆分成若干秘密份额并规定访问门限,为云存储数据安全提供保障。

虽然部分份额的损坏不会影响到数据恢复,但若超过一定限度将无法恢复原始数据。

针对该问题,设计了一个基于分组的秘密共享修复模型,可以在不影响秘密共享安全保证的前提下修复丢失或受损的秘密份额,并且可以降低修复代价。

该方案突破了以往份额修复的惯用方法,实现了安全修复和局部性统一,为份额修复提供了新思路,为后续研究打下了良好的基础。

关键词:云存储;秘密共享;份额修复模型;修复冗余;修复函数DOI:10.11907/rjdk.172681中图分类号:TP309文献标识码:A 文章编号:1672-7800(2018)005-0205-06Abstract:After years of rapid development, cloud storage has become widely used, but the security of data in the cloud is still highly worried, which holds back its further endorsement by highly sensitive and confidential data. Secret sharing is an important security technology that can be applied to cloud storage to improve data security. It divides the original data into shares and sets a minimum threshold on number of shares required to recover the original data. Although by nature secret sharing has certain level of fault tolerance since one or two damaged shares will not hurt the recovery capability, but such tolerance will go away if the number of remaining shares is below the threshold. Aiming at this problem we propose, a group-based secret sharing repair model in this paper to provide safe and efficient share repairement for secret sharing. This model has higher security and lower repair cost than recovering the original secret and regenerating new shares. In addition,this model provides new views for share repairing over conventional methods, which lays a sound foundation for further research.Key Words:cloud storage; secret sharing; share repair model; repair redundancy; repair function0 引言云存储的安全性体现为数据的机密性、完整性和可用性:云存储中的很多数据会涉及到个人隐私信息,具有高度的隐私性和敏感性,必须确保其机密性;云存储中节点失效等问题可能导致云数据永久丢失或在一段时间内无法访问,其完整性和可用性也是亟需解决的问题[1-3]。

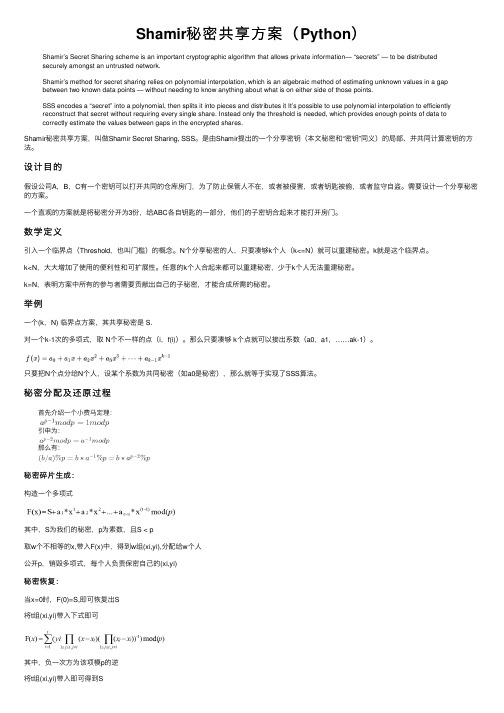

Shamir秘密共享方案(Python)

Shamir秘密共享⽅案(Python)Shamir’s Secret Sharing scheme is an important cryptographic algorithm that allows private information— “secrets” — to be distributedsecurely amongst an untrusted network.Shamir’s method for secret sharing relies on polynomial interpolation, which is an algebraic method of estimating unknown values in a gapbetween two known data points — without needing to know anything about what is on either side of those points.SSS encodes a “secret” into a polynomial, then splits it into pieces and distributes it It’s possible to use polynomial interpolation to efficientlyreconstruct that secret without requiring every single share. Instead only the threshold is needed, which provides enough points of data tocorrectly estimate the values between gaps in the encrypted shares.Shamir秘密共享⽅案,叫做Shamir Secret Sharing, SSS。

基于魔盾--密文域可逆信息隐藏算法在图像秘密共享中的应用

基于魔盾--密文域可逆信息隐藏算法在图像秘密共享中的应用摘要:为增强当前密文域可逆信息隐藏算法中携密密文图像的容错性与抗灾性,以解决遭受攻击或损坏时无法重构原始图像和提取秘密信息的问题,本文研究一种基于图像秘密共享的算法。

首先,将加密图像划分为n份大小相同的携密密文图像。

在划分过程中,利用拉格朗日插值多项式中的随机量作为冗余信息,并建立了秘密信息与多项式各项系数之间的映射关系。

这样,在可逆嵌入过程中,通过修改加密过程的内置参数,实现了秘密信息的嵌入。

当收集到k份携密密文图像时,可以无损地恢复原始图像并提取秘密信息。

这种算法不仅增强了携密密文图像的容错性与抗灾性,而且在不降低秘密共享安全性的基础上,提高了算法的嵌入容量。

因此,它能够确保载体图像和秘密信息的安全性。

关键词:网络空间安全;密码学;可逆信息隐藏;密文域引言:近年来,随着云环境下信息安全与隐私保护要求的提升,对于在密文数据中进行信息管理和隐蔽通信的需求也逐渐增加。

密文域可逆信息隐藏(RDH-ED)作为信息隐藏技术的重要分支,具有在密文数据中嵌入秘密信息并无损地恢复原始数据的能力。

将密文域信息处理技术与信息隐藏技术相结合,既能实现信息加密保护,又能传递秘密信息,因此受到广泛关注。

目前,RDH-ED算法主要分为三类:基于加密后生成冗余(VRAE)、基于加密前生成冗余(VRBE)和基于加密过程冗余(VRIE)的密文域嵌入方案。

VRAE算法通过密文无损压缩或同态加密技术生成冗余,但存在嵌入率低和可分离性差的问题。

改进方法包括基于流密码加密和可分离的嵌入算法,它们提高了嵌入率和可分离性。

另外,VRBE利用加密前的预处理生成冗余,但要求图像所有者执行相关操作,应用受限。

VRIE则通过发掘加密过程中的冗余信息制定嵌入策略。

现有的RDH-ED算法主要利用载体图像的冗余进行秘密信息的嵌入,但受到原始载体的限制。

此外,当携密密文受到攻击或损坏时,无法准确提取嵌入信息和无损地恢复原始图像。

密钥分割技术

密钥分割技术(Key Splitting Technique)是一种安全技术,用于将一个密钥分割成多个部分,以增强密钥的安全性和保密性。

这种技术常被应用在分布式系统、多方计算和秘密共享等场景中。

密钥分割技术的基本原理是将一个密钥划分为多个子密钥,并分配给不同的参与方。

这样,只有当所有子密钥都被合并时,才能还原出完整的密钥。

这样做的好处是,即使其中一部分子密钥被泄露或攻击者获取,也无法获得完整的密钥。

常见的密钥分割技术包括门限秘密共享(Threshold Secret Sharing)、多方计算(Multi-Party Computation)和Shamir's Secret Sharing等。

在门限秘密共享中,密钥被分成多个份额,并分配给不同的参与方。

只有当足够数量的参与方联合起来,才能通过他们各自的份额恢复出完整的密钥。

这种方式保证了密钥的安全性,即使部分参与方受到攻击或被泄露,仍然无法获得完整的密钥。

多方计算是一种协议,使得多个参与方能够在不公开

各自私密输入的情况下进行计算。

在这种情况下,密钥分割技术可以用于将计算所需的密钥划分为多个份额,并分配给参与方。

每个参与方只能获得部分密钥,无法单独还原出完整的密钥。

Shamir's Secret Sharing是一种经典的密钥分割技术,通过多项式插值的方法将密钥划分为多个份额,并分配给参与方。

只有当足够数量的份额被联合起来,才能通过插值运算恢复出完整的密钥。

密钥分割技术提供了一种有效的方式来增强密钥的安全性和可靠性。

它广泛应用于密码学、网络安全和数据保护等领域,确保关键信息的保密性和完整性。

shamir门限方案

简介Shamir门限方案是一种应用于密码学领域的分散密钥生成和共享方案。

它的主要目的是在多个参与方之间共享一个秘密密钥,并且只有在满足指定门限值条件时才能还原出密钥。

该方案由Adi Shamir于1979年提出,被广泛应用于多方安全计算和分布式系统中。

门限方案的基本原理Shamir门限方案的核心原理是将一个秘密密钥切分成多个部分,并分发给不同的参与方,当满足指定的门限条件时,参与方才能合作将密钥还原出来。

这样做的好处是即使有部分参与方失效或者被攻击,仍然可以保证密钥的安全性。

门限方案的基本思想是通过拉格朗日插值多项式实现。

首先,将门限值确定为k,然后在一个有限域上选择一个随机数作为秘密密钥的常数项。

接下来,通过选择k-1个随机数作为插值多项式的系数,在每个参与方上计算对应的多项式值,并将其作为该参与方的私密分享。

最后,通过任意k个参与方合作运算,可以通过插值多项式重建密钥。

算法流程Shamir门限方案的具体算法流程如下:1.选择一个有限域F,并在该域上确定一个素数p和门限值k。

2.选择一个随机数作为秘密密钥常数项,并生成k-1个随机数作为插值多项式的系数。

3.在每个参与方上计算插值多项式的值,并将其作为私密分享。

4.当需要还原密钥时,任意k个参与方合作,通过插值多项式重建密钥。

安全性分析Shamir门限方案提供了一定程度的安全性保障。

即使有部分参与方受到攻击或者失效,也不会导致密钥的泄露。

这是因为插值多项式的系数是随机选择的,并且需要k个参与方合作才能重建密钥。

然而,该方案并不能解决所有的安全问题。

在密钥分发的过程中,参与方之间需要相互交换信息,这可能会存在安全风险。

因此,在实际应用中,需要结合其他密码学算法,如RSA、椭圆曲线加密等,来进一步提升系统的安全性。

应用场景Shamir门限方案在密码学和分布式系统中有着广泛的应用。

以下是一些典型的应用场景:1.多方安全计算:多个参与方共享一个秘密密钥,用于计算过程中的数据加密和解密操作。

无条件安全的公平秘密共享方案

无条件安全的公平秘密共享方案张本慧;解晓娟;唐元生【期刊名称】《密码学报》【年(卷),期】2017(0)6【摘要】秘密共享是现代密码学领域的一个重要分支,是信息安全和数据保密中的重要手段,在数字签名、安全多方计算、纠错码等领域有着重要的应用,同时也被广泛应用于政治、经济、军事、外交.现有的多数秘密共享方案都是基于Shamir的方法构造.在Shamir的(t,n)门限方案中,分发者将共享的秘密在n个参与者中分享,使得其中任意t个或者更多个参与者合作可以恢复共享的秘密而少于t个参与者却不可以.但是在Shamir方案的秘密重构阶段,如果t个参与者中有恶意的参与者出示虚假的子秘密而其余参与者都出示真实的子秘密,即使这种攻击行为可以被检测到,但不能阻止恶意的参与者获得正确的秘密,而诚实的参与者却获得错误的秘密,这对诚实参与者是不公平的.针对这类攻击行为,本文构造了一个公平的门限秘密共享方案,并基于四种攻击模型(同步非合谋攻击、异步非合谋攻击、同步合谋攻击及异步合谋攻击)证明方案的安全性与公平性.该方案无须任何密码学假设是无条件安全的,这使得方案更加高效实用.【总页数】8页(P537-544)【作者】张本慧;解晓娟;唐元生【作者单位】淮北师范大学数学科学学院, 淮北 235000;安庆师范大学数学与计算科学学院, 安庆 246133;扬州大学数学科学学院, 扬州 225002【正文语种】中文【中图分类】TP309.2【相关文献】1.基于安全多方的公平秘密共享方案 [J], 傅泽源;张永华;徐建国;;;2.基于安全多方的公平秘密共享方案 [J], 傅泽源;张永华;徐建国3.理性公平的秘密共享方案 [J], 刘海;李兴华;田有亮;雒彬;马建峰洲;彭长根4.安全公平理性秘密共享方案 [J], 周全兴;吴冬妮;李秋贤5.强抗泄漏的无条件安全动态秘密共享方案 [J], 张明武;陈泌文;李发根;蒋亚军;HARN Lein因版权原因,仅展示原文概要,查看原文内容请购买。

新型有效的秘密共享方案

新型有效的秘密共享方案石润华;黄刘生;杨威;仲红【摘要】提出了一种新的秘密共享方案.该方案分两层实现:上层,基于Stern-Brocot树把一个大的秘密拆分为t个小整数(子秘密);底层,借鉴一维元胞自动机模型中的进化方法,把上层的t个子秘密作为初始状态,动态生成各参与者的共享.特别地,该方案能够动态扩展参与者,动态调整门限值,动态更新秘密和共享.另外,还具有计算简单,各参与者共享份额短的优点.分析结果表明,该方案安全、有效.%A novel secret sharing scheme was proposed. This scheme consisted of two layer protocols: in the first layer, a larger secret was split into / smaller integers (sub-secrets) based on the Stern-Brocot tree; in the lower layer, (sub-secrets obtained from the first layer were regarded as t initial states in one-dimensional cellular automaton model, and then from the t initial states it could dynamic create all participants' shares according to the simple fixed rule. This scheme could dynamic add new member, adjust the threshold value and renew the secret and the shares. Besides, there were still other advantages that the costs of the computation were very low and the size of the shares was very small. The results of analysis show that it was secure and very efficient.【期刊名称】《通信学报》【年(卷),期】2012(033)001【总页数】7页(P10-16)【关键词】秘密共享;门限;动态;Stern-Brocot树【作者】石润华;黄刘生;杨威;仲红【作者单位】安徽大学计算机科学与技术学院,安徽合肥230039;中国科学技术大学计算机科学与技术系国家高性能计算中心,安徽合肥230026;中国科学技术大学苏州研究院,江苏苏州215123;中国科学技术大学计算机科学与技术系国家高性能计算中心,安徽合肥230026;中国科学技术大学苏州研究院,江苏苏州215123;中国科学技术大学计算机科学与技术系国家高性能计算中心,安徽合肥230026;安徽大学计算机科学与技术学院,安徽合肥230039【正文语种】中文【中图分类】TP3091 引言秘密共享在现实生活中有着非常重要的应用。

图像加密技术

基于密码学的图像加密技术综述摘要:Internet技术的发展,人们对通信隐私和信息安全技术越来越重视.综述了图像加密技术的进展状况,对其中的若干图像加密技术,如图像像素置乱技术、基于秘密分割和秘密共享的图像加密技术、基于现代密码学体制的图像加密技术以及基于混沌动力学体制的图像加密技术的原理、特点可算法实现都做了阐述,并对这些图像加密技术做了分析与比较,指出了它们各自的优缺点和应用局限性.并讨论了今后的发展方向.英文摘要:Development of Internet technology, people communicate privacy and information security technology more and more attention. Overview of the progress of image encryption technology, on which the number of image encryption technology, such as image pixel scrambling technology, based on a secret shared secret image segmentation and encryption technology, cryptography system based on modern technology and image encryption system based on chaotic dynamics the principle of image encryption technology, the characteristics can be described algorithm have done, and Liu made these images encryption technology analysis and comparison, pointing out their advantages and disadvantages and application limitations. And discussed the future direction of development.关键词:图像加密,像素置乱,秘密分享,密码学,混沌加密英文关键词:Image encryption, scrambling pixels, secret sharing, cryptography, chaotic encryption引言随着1nlernet技术的飞速发展.为信息的网络传播开辟了道路,很多信息都可以迅速方便地在网发布和传输,但这同时也带来了信息安全的隐患题.具统计,全世界几乎每20秒钟就有一起黑客入侵事件发生.现在,信息安全技术不但关系到个人通信的隐私问题,关系到一个企业的商业机密和企业的生存问题(仅美国每年由于信息安全问题所造成的经济损失就超过1000亿美元),而且也关系到-个国家的安全问题.因此,信息安全技术正越来越受到全社会的普遍关注.由于图像信息形象、生动,因而被人类广为利用,成为人类表达信息的重要手段之一.现在,图像数据的拥有者可以在Internet上发布和拍卖他所拥有的图像数据,这种方式不但方便快捷,不受地域限制。

一个新的可验证多秘密共享方案

一个新的可验证多秘密共享方案随着信息传输和存储的需求不断增加,如何保护隐私和安全成为了一个重要的议题。

在许多情况下,多方需要共享一些敏感信息,但又不希望任何一方能够单独掌握所有的信息。

为了解决这个问题,提出了一种新的可验证多秘密共享方案。

这个方案基于Shamir的秘密共享方案和零知识证明技术,具有以下特点:1.多秘密共享的可靠性:在该方案中,多个秘密被拆分成多个部分,并分别分发给不同的参与方。

每个参与方只能获得部分秘密,需要所有参与方齐心协力才能还原出完整的秘密。

这种方式保证了秘密的安全性和可靠性。

2.可验证性和不可篡改性:在方案中,每个参与方都可以通过零知识证明来验证其他参与方所持有的信息是否正确,从而确保了信息的真实性。

此外,方案还具有不可篡改性,任何一方都无法伪造或篡改信息。

3.高度的隐私保护:由于每个参与方只持有部分秘密,其他方无法单独获知完整的信息。

即使有些参与方相互合谋,也无法还原出完整的秘密信息。

这种设计保护了秘密信息的隐私。

4.动态性和灵活性:该方案能够应对不同场景下的需求,灵活地扩展参与方的数量和秘密的复杂度。

而且,方案还支持动态添加或移除参与方,保证了系统的灵活性。

5.高效性和低成本:相比传统的密钥分发方式,该方案减少了信息的传输和存储成本,提高了通信效率和系统的可扩展性。

同时,采用零知识证明技术也减少了通信量和计算开销。

在该方案中,每个参与方首先将自己的秘密进行拆分,并分发给其他参与方。

每个参与方之间通过零知识证明验证所持有的信息的正确性,然后合作还原出完整的秘密。

在整个过程中,每个参与方都可以通过公开的验证算法来验证其他方的行为,确保信息的真实性和完整性。

总的来说,这个可验证多秘密共享方案结合了Shamir的秘密共享方案和零知识证明技术,具有可靠性、可验证性、隐私保护、动态性、高效性和低成本等优点。

在信息安全和隐私保护领域具有重要的应用前景。

基于iOS终端的SM2移动密码系统

基于iOS终端的SM2移动密码系统邓高宇;龙毅宏【摘要】本文提出并实现了一种基于iOS移动终端的SM2移动密码系统方案,在iOS移动终端提供基于秘密共享的SM2签名功能.此系统针对SM2私钥进行秘密共享,将SM2私钥秘密份额分别存储在移动终端和密码服务器上.在应用程序需要使用SM2私钥进行数字签名时,移动终端和密码服务器分别使用SM2私钥秘密份额进行密码运算,最后将密码运算的结果组合实现SM2数字签名.本文提出的针对SM2私钥的秘密共享方案,使用户能够基于iOS移动终端安全地使用SM2私钥.【期刊名称】《软件》【年(卷),期】2018(039)002【总页数】4页(P28-31)【关键词】SM2;移动终端;秘密共享【作者】邓高宇;龙毅宏【作者单位】武汉理工大学信息工程学院,湖北武汉 430070;武汉理工大学信息工程学院,湖北武汉 430070【正文语种】中文【中图分类】TN918.910 引言SM2椭圆曲线公钥密码算法于 2010年首次公开发布,2012年成为中国商用密码标准,2016年成为中国国家密码标准。

迄今为止与SM2算法相关研究表明,SM2算法的可证安全性达到了公钥密码算法的最高安全级别[1],其实现效率相当于或略优于一些国际标准的同类椭圆曲线密码算法[2-5]。

2013年,孙荣燕,蔡昌曙,周洲[6]等人对SM2数字签名算法与 ECDSA算法进行了对比与分析研究,对ECDSA-SM2算法的数字模型进行了正确性证明。

2016年,陈泽凯[7]实现了一个基于身份的SM2椭圆曲线数字签名方案SM2-IBS,具有效率高、签名长度短、不依赖PKI等特点。

随着4G、WLAN、传感器等无线网络的普及,使用移动终端逐渐成为用户访问网络处理业务(包括网络通信、电子支付、网上银行等)的重要手段[8]。

而在移动终端上使用公钥密码私钥如SM2私钥时,最重要的一点就是保障用户私钥存储、使用的安全。

目前在移动终端对用户私钥进行有效保护的手段主要有两种:一种是采用USB密码钥匙(USB key)作为客户端装置来存储私钥[9],此种方式给用户带来了使用成本,而且使用也不方便;另一种方式是使用移动终端内置密码芯片来存储私钥并进行密码运算,然而内置密码芯片的移动终端应用不广,市面上绝大部分手机都不自带密码芯片,且目前不存在支持SM2密码运算的手机密码芯片。

可验证秘密分享及其应用研究

可验证秘密分享及其应用研究可验证秘密分享及其应用研究近年来,随着信息技术的快速发展和广泛应用,秘密分享成为了信息安全领域的一个重要研究课题。

在许多现实场景中,我们需要将秘密信息分为多份并分发给不同的参与者,以保证信息的安全性和完整性。

然而,传统的秘密分享方案存在一些问题,如参与者之间的互信要求高、高计算开销等。

为了解决这些问题,可验证秘密分享应运而生,它不仅能够有效地分发秘密信息,还能够在分发过程中进行验证,以确保数据的完整性和正确性。

首先,我们来回顾一下传统的秘密分享方案。

传统的秘密分享方案通常使用秘密分割算法(如Shamir's秘密共享算法)将秘密信息分为多份,然后将这些份额分发给不同的参与者。

为了恢复秘密,参与者需要合作把自己手中的份额进行组合。

然而,这种方案存在的一个问题是参与者之间需要高度互信。

如果有一个参与者恶意修改了自己手中的份额,就有可能导致最终恢复的秘密信息不正确。

此外,传统方案需要大量的计算开销,因为每次恢复秘密都需要多个参与者的合作,这在某些情况下可能不可行。

可验证秘密分享解决了传统方案存在的问题。

可验证秘密分享不仅能够将秘密信息进行分发,还能够对分发过程进行验证。

这意味着每个参与者都可以验证自己手中的份额是否正确,如果不正确则可以及时发现并阻止参与者尝试修改。

可验证秘密分享采用了零知识证明等技术来实现验证过程,其核心思想是通过参与者之间的相互验证,保证最终恢复的秘密信息的正确性和完整性。

通过引入验证机制,可验证秘密分享方案能够降低参与者之间的互信要求,避免了因为单个参与者的不诚实行为导致数据的破坏。

那么可验证秘密分享有哪些具体的应用呢?它在许多领域都有广泛的应用前景。

首先,可验证秘密分享在云计算安全中具有重要作用。

随着云计算的快速发展,越来越多的用户将数据存储在云端。

而可验证秘密分享可以确保用户在云端存储的数据在传输和存储过程中不被篡改或丢失。

其次,在联邦学习等领域,可验证秘密分享可以保证参与者之间的数据共享过程中的安全性,防止恶意参与者操纵数据。

一种基于身份私钥的秘密共享方案

一种基于身份私钥的秘密共享方案韦琳娜;高伟;梁斌梅【摘要】Threshold cryptographic scheme based on bilinear pairings depends too much on the bilinear pairing tool, but the computation of the bilinear pairing is very time-consuming so that the efficiency of secret sharing scheme is affected badly. By using Shamir threshold sharing scheme, this paper proposes a new method which threshold shares in the bilinear group. Its based-identity private key can be shared through the secret sharing scheme for integers. Analysis result shows that the new method needs only two times bilinear pairing computations and can be used to further design efficient identity based threshold cryptographic schemes.%基于双线性对的门限密码体制过度依赖双线性对结构,而双线性对计算复杂度较高,严重影响秘密共享方案的效率.为此,提出利用Shamir门限共享方案实现双线性对群元素门限分享的新方案,借助整数秘密共享方案间接地实现基于身份私钥的分配.分析结果表明,该方案仅需2次双线性对计算,为设计高效的基于身份的门限密码体制奠定了基础.【期刊名称】《计算机工程》【年(卷),期】2012(038)023【总页数】3页(P137-138,142)【关键词】基于身份的密码体制;门限密码体制;秘密共享;双线性对;基于身份私钥;公钥基础设施【作者】韦琳娜;高伟;梁斌梅【作者单位】广西大学数学与信息科学学院,南宁530004;鲁东大学数学与信息学院,山东烟台264025;广西大学数学与信息科学学院,南宁530004【正文语种】中文【中图分类】TP309.21 概述基于身份的密码体制[1-2]不同于基于证书的公钥密码体制,后者不仅需要为用户颁发公钥证书,还需要保存和更新公钥证书列表。

基于SM2与SM4签密的可验证秘密共享方案

基于SM2与SM4签密的可验证秘密共享方案

高岩;黄成杭;梁佐泉;冯四风

【期刊名称】《河南理工大学学报:自然科学版》

【年(卷),期】2022(41)5

【摘要】经典的Shamir秘密共享方案,部分参与者提供无效的子秘密导致秘密重构失败,为此,设计一种基于SM2与SM4签密的可验证秘密共享方案。

分发者将秘密拆分为n个子秘密,然后使用SM2与SM4签密方案对子秘密进行签密,生成的n 个签密数据依次分发给n个参与者;当需要恢复原始秘密时,任意t个参与者参与秘密重构可以恢复原始秘密,重构前先对参与者的签密数据进行解签密,验证失败则拒绝重构;解密得到的t个子秘密可以重构恢复原始秘密。

方案可以根据实际需要动态设置门限值t和参与者n的取值。

仿真实验验证了方案的正确性、安全性和不可伪造性。

【总页数】7页(P146-152)

【作者】高岩;黄成杭;梁佐泉;冯四风

【作者单位】河南理工大学计算机科学与技术学院;普华诚信信息技术有限公司【正文语种】中文

【中图分类】TP309.2

【相关文献】

1.基于签密的可验证向量空间多秘密共享方案

2.基于双线性配对的可验证签密方案

3.基于身份的可验证环签密方案

4.基于组可验证签密的非否认秘密传输协议

5.基于SM2与RSA签密的秘密共享方案

因版权原因,仅展示原文概要,查看原文内容请购买。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2 De p a r t me n t o f I n f o r ma t i o n Ma n a g e me n t , Ht ma n Un i v e r s i t y o f F i n a n c e nd a Ec o n o mi c s , Ch a n g s h a 4 1 0 2 0 5 , Ch i n a ;

关 键 词 :秘 密 共 享 ;密 钥 分 发 ;拉 格 朗 日因 子 ; 密 钥 恢 复 中 图分 类 号 :T P 3 9 3 文 献 标 识 码 :A

Ke y di s t r i but i o n a nd r e c o v e r y a l g o r i t hm

Ab s t r a c t :I n S h a mi r ’ S s e c r e t s h a r i n g s c h e me . t h e d e a l e r d i v i d e d t h e s e c r e t S i n t o s h a d o ws a n d d i s t r i b u t e d 1 t t o s h a r e —

t i ci p a nt s .The c a s e of s e c r et s ha r i n g pr o bl e m wa s di s c u s s e d ba s e d o n S ha mi r ’ S s e c r e t s h ar i n g s c he me a n d r e c on s t r uc t s t h e

s e c r e t b y i n t r o d u c i n g a l i n e a r c o mb i n a t i o n o f s h a d o ws - L a g r a n g e f a c t o r . T h e n , t h e i mp r o v e d a l g o r i t h m o f k e y d i s t r i b u — t i o n a n d r e c o v e r y wa s p r o p o s e d a n d e x t e n d e d t o a mu l t i — s e c r e t s h a r i n g s c h e me . T h e o r e t i c a l a n a l y s i s nd a s i mu l a t i o n s h o w

( 1 . C o l l e g e o f C o mp u t e r S c i e n c e a n d E n g i n e e r i n g , H u n a n Un i v e r s i t y , C h ng a s h a 4 1 0 0 8 2 , C h n i a ;

摘

要 :在 经 典 的 S h a mi r 秘 密 共 享 方 案 中 ,秘 密 分发 者把 秘 密 s 分 为 个 影 子秘 密 并 分发 给 持 有 者 ;其 中任 意 不

少于 t 个影子秘密均能恢复秘密 S ,少 于 t 个影子秘密则得不到秘密 S的任何信息 。现 实的秘密恢复过程 中可 能存

ba s e d o n S h a mi r ’ S s e c r e t s h a r i n g

RONG Hu i — g u i , M 0 J i n— xi a , CHANG Bi ng — gu o , SUN Gu a n g , LONG Fe i

3 . De p a r t me n t o f Ec o n o mi c s nd a Ma na g e me n t , Ch ng a s h a Un i v e r s i t y , C h a n g s h a 41 0 0 0 3 , Ch i n a )

第 3 6 卷 第 3期

2 01 5年 3月

通

信

学

报

VO l I 3 6 NO . 3

J o u r n a l o n Co mmml i c a t i o n s

Ma r c h 2 01 5

d o i : 1 0 . 1 1 9 5 9 / j . i s s n . 1 0 0 0 — 4 3 6 x . 2 0 1 5 0 8 3

a n y i n f o r ma t i o n a b o u t t h e s e c r e t S . Du r i n g t h e a c t ua l s e c r e t r e c o v e r y p r o c e s s , t h e r e e x i s t o t h e r c a s e s wi t h mo r e t h a n t p a r —

基于 S h a mi r 秘 密共享的密钥 分发与恢 复算法

荣辉桂 ,莫进侠 ,常炳 国 ,孙光 2 龙飞 。

( 1 湖 南大 学 信 息科 学与 工程 学院 ,湖 南 长沙 4 1 0 0 8 2 ; 2 . 涮 南财 政经 济 学院 信 息管 理系 ,湖 南 长 沙 4 1 0 2 0 5 ;3 .长沙 大学 经济 管理 系 ,湖南 长沙 4 1 0 0 0 3 )

在超 过 t 个 参 与者 的情 形 。因此 ,在 S h a mi r 的秘 密 共 享 方 案 基 础 上 讨 论 此 种 情 形 下 秘 密 共 享 问题 ,通 过 引入 影 子

秘密的线性组合一

拉格 朗 日因子来恢 复秘 密,并进一步将其扩展为一个多秘密共享方案 。理论的安全,又能阻止欺骗 者得 到秘 密,提 高了整 体安全性 。