交大网络与信息安全第二次作业

网络信息安全二级考试答案

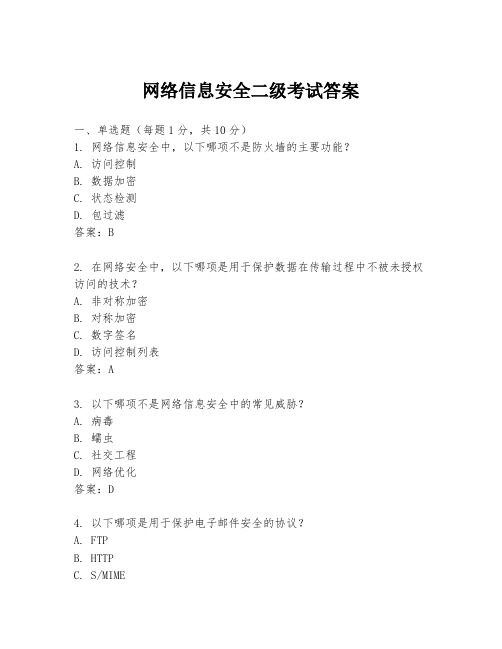

网络信息安全二级考试答案一、单选题(每题1分,共10分)1. 网络信息安全中,以下哪项不是防火墙的主要功能?A. 访问控制B. 数据加密C. 状态检测D. 包过滤答案:B2. 在网络安全中,以下哪项是用于保护数据在传输过程中不被未授权访问的技术?A. 非对称加密B. 对称加密C. 数字签名D. 访问控制列表答案:A3. 以下哪项不是网络信息安全中的常见威胁?A. 病毒B. 蠕虫C. 社交工程D. 网络优化答案:D4. 以下哪项是用于保护电子邮件安全的协议?A. FTPB. HTTPC. S/MIMED. SNMP答案:C5. 网络信息安全中,以下哪项不是入侵检测系统(IDS)的功能?A. 异常检测B. 恶意代码检测C. 网络流量监控D. 网络流量加速答案:D6. 在网络安全中,以下哪项不是常见的加密算法?A. DESB. RSAC. MD5D. AES答案:C7. 以下哪项是用于保护网络通信中数据完整性的技术?A. 哈希函数B. 公钥加密C. 数字签名D. 虚拟专用网络答案:A8. 网络信息安全中,以下哪项不是常见的安全协议?A. SSLB. TLSC. IPsecD. HTTP答案:D9. 在网络安全中,以下哪项是用于防止拒绝服务攻击(DoS)的措施?A. 防火墙B. 入侵检测系统C. 负载均衡D. 网络隔离答案:C10. 以下哪项不是网络信息安全中的常见攻击手段?A. 钓鱼B. 跨站脚本攻击C. 缓冲区溢出D. 网络加速答案:D二、多选题(每题2分,共20分)1. 网络信息安全中,以下哪些措施可以提高系统的安全性?A. 定期更新操作系统B. 使用强密码C. 禁用不必要的服务D. 定期进行安全审计答案:ABCD2. 在网络安全中,以下哪些是常见的认证机制?A. 基于令牌的认证B. 基于生物特征的认证C. 基于知识的认证D. 基于证书的认证答案:ABCD3. 网络信息安全中,以下哪些是恶意软件的类型?A. 病毒B. 蠕虫C. 特洛伊木马D. 广告软件答案:ABCD4. 在网络安全中,以下哪些是数据保护的措施?A. 数据加密B. 数据备份C. 访问控制D. 数据脱敏答案:ABCD5. 网络信息安全中,以下哪些是常见的安全漏洞?A. SQL注入B. 跨站脚本(XSS)C. 缓冲区溢出D. 配置错误答案:ABCD三、判断题(每题1分,共10分)1. 使用公共Wi-Fi时,应避免进行敏感信息的交易。

2024年西安交大八年级上《信息技术》教案完整版

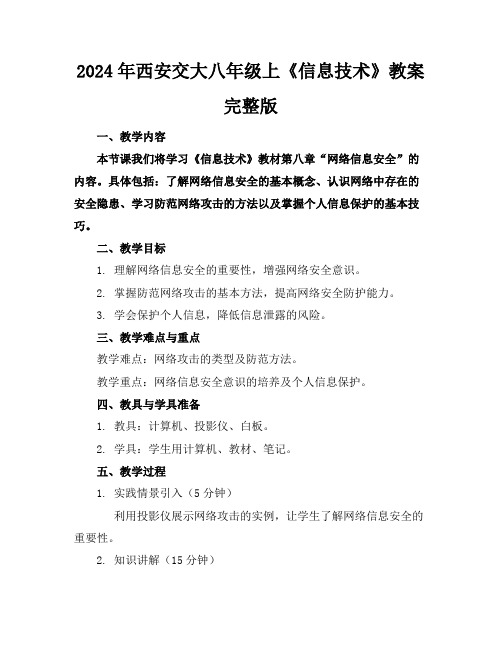

2024年西安交大八年级上《信息技术》教案完整版一、教学内容本节课我们将学习《信息技术》教材第八章“网络信息安全”的内容。

具体包括:了解网络信息安全的基本概念、认识网络中存在的安全隐患、学习防范网络攻击的方法以及掌握个人信息保护的基本技巧。

二、教学目标1. 理解网络信息安全的重要性,增强网络安全意识。

2. 掌握防范网络攻击的基本方法,提高网络安全防护能力。

3. 学会保护个人信息,降低信息泄露的风险。

三、教学难点与重点教学难点:网络攻击的类型及防范方法。

教学重点:网络信息安全意识的培养及个人信息保护。

四、教具与学具准备1. 教具:计算机、投影仪、白板。

2. 学具:学生用计算机、教材、笔记。

五、教学过程1. 实践情景引入(5分钟)利用投影仪展示网络攻击的实例,让学生了解网络信息安全的重要性。

2. 知识讲解(15分钟)(1)网络信息安全的基本概念。

(2)网络中存在的安全隐患及实例。

(3)防范网络攻击的方法。

3. 例题讲解(15分钟)(1)如何设置强密码?(2)遇到钓鱼网站怎么办?(3)如何避免个人信息泄露?4. 随堂练习(10分钟)(1)设置一个安全的密码。

(2)判断哪些电子邮件可能是垃圾邮件,并说明原因。

5. 小组讨论(10分钟)(1)网络信息安全对我们的生活有何影响?(2)如何提高个人信息保护意识?教师对学生的练习和讨论进行点评,强调网络信息安全的重要性。

六、板书设计1. 网络信息安全的重要性2. 网络安全隐患及防范方法3. 个人信息保护技巧七、作业设计1. 作业题目:(1)列举出你所知道的网络攻击类型,并简要说明其原理。

2. 答案:(1)网络攻击类型包括:病毒攻击、木马攻击、钓鱼网站、网络诈骗等。

八、课后反思及拓展延伸1. 课后反思:本节课学生是否能理解网络信息安全的重要性,是否掌握了防范网络攻击的基本方法,个人信息保护意识是否得到提高。

2. 拓展延伸:(1)鼓励学生了解更多的网络安全知识,提高自我保护能力。

交大网络与信息安全第二次作业

交大网络与信息安全第二次作业

尊敬的读者,

感谢您选择阅读本文档,本文档是交大网络与信息安全第二次

作业的详尽说明。

本文档将按照以下章节展开介绍。

章节一、引言

在本章节中,我们将提供一个简要的介绍,解释本文档的目的

以及所涉及的任务和目标。

章节二、背景

本章节将介绍与交大网络与信息安全第二次作业相关的背景信息,包括相关概念和相关技术的简介。

章节三、任务描述

在本章节中,我们将详细描述每个任务的具体要求和目标,以

确保您清楚地了解每个任务所需完成的内容。

章节四、方法和步骤

在本章节中,我们将详细介绍完成每个任务所需的方法和步骤。

我们将提供详细的指导和说明,以确保您可以顺利地完成每个任务。

章节五、结果分析

本章节将对每个任务的结果进行分析和评估。

我们将讨论每个任务的关键指标和结果,以及针对这些结果可能出现的问题或潜在改进的建议。

章节六、总结与结论

在本章节中,我们将对整个作业进行总结,并提供一些结论和建议,以完善该作业并提供更好的学习体验。

附件:本文档涉及到的附件包括但不限于实验数据、源代码和屏幕截图等。

法律名词及注释:

1:版权:法律规定对原创作品的独占权,保护作品创作者的权益。

2:侵权:侵犯他人版权、商标权等合法权益的行为或行为方式。

3:知识产权:特指人们的知识成果所带来的财产权益,包括版权、商标权、专利权等。

再次感谢您阅读本文档,如有任何疑问或建议,请随时与我们联系。

祝好!。

交大网络与信息安全第二次作业

交大网络与信息安全第二次作业

1. 引言

2. 网络与信息安全概述

网络与信息安全是对网络系统和信息系统的保护和防护工作。

在互联网时代,信息安全具有重要的意义。

网络与信息安全的目标

是确保信息在传输和存储过程中的机密性、完整性和可用性。

信息

安全包括网络安全、计算机安全、软件安全、数据安全等方面。

3. 网络安全技术

网络安全技术是网络与信息安全的重要组成部分。

网络安全技

术包括但不限于防火墙技术、入侵检测技术、加密技术、认证技术、访问控制技术等。

这些技术的使用可以帮助保护网络系统免受未经

授权的访问、非法入侵和信息泄漏等威胁。

4. 信息安全意识培养

信息安全意识培养是网络与信息安全工作的基础。

只有培养了

正确的信息安全意识,才能更好地保护个人和组织的信息。

信息安

全意识培养包括加强对网络和信息安全知识的学习、加强对信息安

全风险和威胁的了解、培养保护个人信息的习惯等。

5. 网络与信息安全挑战

网络与信息安全面临着许多挑战。

随着技术的发展,黑客攻击、恶意软件、信息泄漏等威胁逐渐增多。

信息安全技术也面临着不断

演进和更新换代的挑战。

为了应对这些挑战,需要不断加强对网络

与信息安全的研究和创新。

6.。

交大网络与信息安全第二次作业

交大网络与信息安全第二次作业交大网络与信息安全第二次作业一、引言1.1 背景在当今信息化社会,网络安全问题显得尤为重要。

随着网络的快速发展和广泛应用,网络攻击和数据泄露等安全威胁也随之增加。

因此,对网络与信息安全的研究和保护显得尤为迫切。

1.2 目的本文档的目的是为了分析、评估和提出改进措施以加强交大网络与信息安全的保护,以确保交大网络系统的安全性和可靠性。

二、当前网络与信息安全状况2.1 网络攻击概述2.1.1 定义网络攻击是指针对网络系统的非法活动,旨在获取、修改或破坏网络资源和服务,对网络安全构成威胁。

2.1.2 常见网络攻击类型2.1.2.1 攻击2.1.2.2 ddoS攻击2.1.2.3 SQL注入攻击2.1.2.4 aRP欺骗攻击2.1.2.5 网络钓鱼攻击2.2 信息安全风险评估2.2.1 定义信息安全风险评估是对网络系统中潜在安全威胁的评估和分析,以确定其可能发生的损害和可能性。

2.2.2 评估指标2.2.2.1 潜在威胁的严重性2.2.2.2 发生的可能性2.2.2.3 可能的控制措施2.2.3 风险评估方法2.3 现有安全措施2.3.1 防火墙2.3.2 入侵检测系统2.3.3 安全认证机制三、加强网络与信息安全措施3.1 网络设备安全3.1.1 更新设备固件3.1.2 启用访问控制列表(acL) 3.1.3 强化账号密码策略3.2 操作系统安全3.2.1 及时更新操作系统补丁3.2.2 限制远程登录权限3.2.3 启用防火墙功能3.3 数据安全3.3.1 加密关键数据3.3.2 定期备份数据3.3.3 限制数据访问权限3.4 网络监控和事件响应3.4.1 安装网络监控系统3.4.2 设定安全事件响应计划3.4.3 持续监测和分析网络流量四、附件本文档涉及到的附件包括:4.1 风险评估报告4.2 安全设备配置示例4.3 系统日志样本分析五、法律名词及注释5.1 《网络安全法》《网络安全法》是中华人民共和国于2016年11月1日通过的一部专门针对网络安全的法律。

网络与信息安全考试试卷2+答案

网络与信息安全考试试卷2一、填空题(30分)1. 安全的目的不是安全本身,安全的目的是通过保障信息,从而保障业务的正常、连续运转。

所以,安全关注的焦点的是信息资产,安全保障的是信息的________、完整性和________。

2. 凡是在一种情况下能减少不确定性的任何事物都叫做_______。

3. 针对各种不同种类的网络安全威胁,人们提出了两种主要的网络安全需求模型:网络传输安全和模型和____________________。

4. 安全性和_________成反比,安全性和_______成反比,安全问题的解决是个动态过程。

5. 在密码学中,需要加密的消息称为__________;被加密后的消息称为_________;隐藏内容的过程称为___________。

6. 密码算法的安全性应基于密钥的安全性,而不是基于________的安全性。

7. 访问控制中通过虹膜进行身份鉴别是一种基于__________的鉴别机制。

8. 访问控制是指对用户或系统与系统和资源之间进行交互和______的安全相关的控制,它分为三个阶段:标识、________和_______。

9. 一次性口令确保每次的鉴别口令在使用后作废,以应对_________。

10. 基于规则的访问控制策略也称___________,是以包含在客体中的____________和访问这些敏感性信息的主体的正式授权信息为基础,对访问进行限制的策略。

11.“红”“黑”隔离策略中,“红”是指有__________的危险;红区(红线),指未加密的信息区域或传输线。

“黑”,则表示_________。

12. 安全关联是发送与接收者之间的______关系。

13. VPN可以分为Access VPN 、___________和_____________。

14. 漏洞扫描通常采用基于_________的自动扫描方式。

15. 社会工程,是指通过______,使他人泄露______相关的敏感信息。

交大网络与信息安全第二次作业

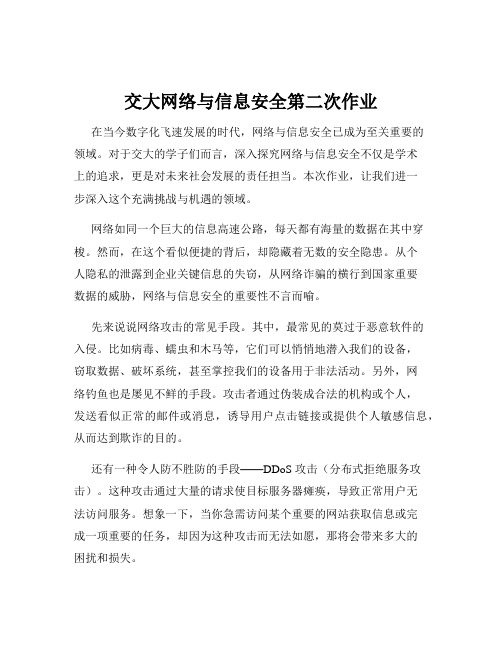

交大网络与信息安全第二次作业在当今数字化飞速发展的时代,网络与信息安全已成为至关重要的领域。

对于交大的学子们而言,深入探究网络与信息安全不仅是学术上的追求,更是对未来社会发展的责任担当。

本次作业,让我们进一步深入这个充满挑战与机遇的领域。

网络如同一个巨大的信息高速公路,每天都有海量的数据在其中穿梭。

然而,在这个看似便捷的背后,却隐藏着无数的安全隐患。

从个人隐私的泄露到企业关键信息的失窃,从网络诈骗的横行到国家重要数据的威胁,网络与信息安全的重要性不言而喻。

先来说说网络攻击的常见手段。

其中,最常见的莫过于恶意软件的入侵。

比如病毒、蠕虫和木马等,它们可以悄悄地潜入我们的设备,窃取数据、破坏系统,甚至掌控我们的设备用于非法活动。

另外,网络钓鱼也是屡见不鲜的手段。

攻击者通过伪装成合法的机构或个人,发送看似正常的邮件或消息,诱导用户点击链接或提供个人敏感信息,从而达到欺诈的目的。

还有一种令人防不胜防的手段——DDoS 攻击(分布式拒绝服务攻击)。

这种攻击通过大量的请求使目标服务器瘫痪,导致正常用户无法访问服务。

想象一下,当你急需访问某个重要的网站获取信息或完成一项重要的任务,却因为这种攻击而无法如愿,那将会带来多大的困扰和损失。

而信息泄露则是网络与信息安全中的另一个重大问题。

在互联网上,我们的个人信息、财务信息、医疗记录等都可能成为黑客们的目标。

一旦这些信息被泄露,不仅会给个人带来诸多麻烦,如身份被盗用、财产损失等,还可能对整个社会的信任体系造成冲击。

在企业层面,信息安全的挑战更是严峻。

企业的商业机密、客户数据等都是竞争对手和不法分子觊觎的对象。

一个小小的安全漏洞,就可能导致企业遭受巨大的经济损失,甚至影响其声誉和市场地位。

那么,如何来保障网络与信息安全呢?技术手段当然是不可或缺的。

加密技术就是其中的关键之一。

通过对数据进行加密,即使数据被窃取,攻击者也无法轻易解读其中的内容。

防火墙、入侵检测系统和防病毒软件等也能有效地阻止外部的攻击和恶意软件的入侵。

上海交大网络学院-计算机第二次作业及答案(含6次机会全部题目)

运行一个Windows应用程序时就打开该程序的窗口,关闭该程序的窗口就是______。

选择一项:a. 该程序的运行不受任何影响,仍然继续工作b. 结束该程序的运行c. 使该程序的运行转入后台继续工作d. 暂时中断该程序的运行,用户随时可以恢复反馈正确答案是:结束该程序的运行题目2不正确获得1.00分中的0.00分Flag question题干任务栏中的快速启动工具栏中列出了______。

选择一项:a. 处于最小化的应用程序名b. 所有可执行应用程序的快捷方式c. 部分应用程序的快捷方式d. 处于前台运行的应用程序名反馈正确答案是:部分应用程序的快捷方式题目3正确获得1.00分中的1.00分Flag question题干关于跳转列表说法错误的是______ 。

选择一项:a. 不可以设置将项目锁定在跳转列表中b. 鼠标右键单击任务栏上的程序按钮,会打开跳转列表c. 跳转列表上会列出最近用此程序打开的项目列表d. 在「开始」菜单和任务栏上的程序的“跳转列表”出现相同的项目反馈正确答案是:不可以设置将项目锁定在跳转列表中题目4正确获得1.00分中的1.00分Flag question题干在Windows 中,关于启动应用程序的说法,不正确的是______。

选择一项:a. 在"资源管理器"中,双击应用程序名即可运行该应用程序b. 只需选中该应用程序图标,然后右击即可启动该应用程序c. 从"开始"中打开"所有程序"菜单,选择应用程序项,即可运行该应用程序d. 通过双击桌面上应用程序快捷图标,可启动该应用程序反馈正确答案是:只需选中该应用程序图标,然后右击即可启动该应用程序题目5不正确获得1.00分中的0.00分Flag question题干在文件夹的树型目录结构中,从根目录到任何数据文件,有______通道。

选择一项:a. 三条b. 二条c. 唯一一条d. 不一定反馈正确答案是:唯一一条题目6不正确获得1.00分中的0.00分Flag question题干在Windows中,用户建立的文件默认具有的属性是______。

交大网络与信息安全第二次作业本月修正2023简版

交大网络与信息安全第二次作业交大网络与信息安全第二次作业1. 引言网络与信息安全是当下全球关注的热点话题之一。

随着互联网技术的迅猛发展,各种网络威胁也不断涌现,给各行各业的信息系统带来了巨大的威胁。

因此,网络与信息安全的重要性愈发凸显出来。

本文将对交大网络与信息安全第二次作业进行阐述。

2. 目标和要求本次作业的目标是为了加深对网络与信息安全的理解,并提高实践能力。

要求学生们结合网络与信息安全的基本原理与技术,完成相关实验和作业内容。

作业要求包括以下几个方面:- 理解网络与信息安全的基本概念和原理;- 熟悉相关的安全攻防技术;- 掌握常见的网络攻击手段与应对策略;- 运用相关工具完成实验和作业任务。

3. 实验内容本次作业的实验内容主要包括以下几个方面:- 了解IP地质和子网划分;- 学习使用Wireshark抓包分析网络流量;- 学习使用Nmap进行网络扫描;- 学习使用Metasploit进行漏洞利用;- 学习使用Snort进行入侵检测。

学生们需要按照实验指导书的要求,完成对应的实验内容,并提交相关实验报告和答案。

4. 实验准备在进行实验之前,学生们需要完成以下准备工作:- 和安装Wireshark、Nmap、Metasploit和Snort等相关工具;- 阅读相关资料,了解实验内容和要求;- 安装Linux虚拟机,用于进行实验环境的搭建;- 学习相关命令和技术知识,为实验做好充分的准备。

5. 实验步骤和结果分析在完成实验准备后,学生们可以按照实验指导书的步骤进行实验。

以实验一为例,学生们需要通过Wireshark抓包分析来实现以下几个任务:1. 设置虚拟机网络模式为桥接模式,并启动Wireshark;2. 使用tcpdump命令抓取指定网卡的数据包;3. 使用Wireshark打开捕获的数据包文件,并进行数据包分析。

在完成实验步骤后,学生们需要对实验结果进行分析和总结,并撰写实验报告。

6. 总结与展望通过完成本次作业,学生们对网络与信息安全的理论知识和实践技能有了更深入的了解。

交大网络教育_网络与信息安全第二次作业

交大网络教育_网络与信息安全第二次作业交大网络教育_网络与信息安全第二次作业1.章节一:引言1.1 背景介绍1.2 目的和范围1.3 术语和定义2.章节二:网络安全概述2.1 网络安全定义2.2 网络攻击类型2.2.1 传统网络攻击2.2.2 互联网攻击2.2.3 社会工程学攻击2.3 网络安全威胁2.3.1 数据泄露2.3.2 和恶意软件2.3.3 未经授权访问2.3.4 拒绝服务攻击3.章节三:网络安全保护措施3.1 端点安全3.1.1 强密码和身份验证3.1.2 防火墙和入侵检测系统 3.1.3 反软件和恶意软件防护 3.2 网络安全策略3.2.1 信息安全政策3.2.2 数据备份和恢复策略 3.2.3 灾备计划3.3 网络安全培训和教育3.3.1 员工安全意识培训3.3.2 网络安全培训和认证4.章节四:信息安全管理4.1 安全评估和风险管理4.1.1 安全评估流程4.1.2 风险识别和评估4.1.3 风险应对和控制4.2 安全事件响应和恢复4.2.1 安全事件响应计划 4.2.2 安全事件分析和报告4.2.3 业务恢复计划5.章节五:法律与合规性5.1 信息安全法律法规5.1.1 数据保护法律5.1.2 电子商务法律5.1.3 网络安全法律5.2 合规性要求5.2.1 个人隐私保护要求 5.2.2 电子支付安全要求5.2.3 数据存储和处理要求6.章节六:总结6.1 主要发现和结论6.2 建议和未来工作附件:附件1:网络安全事件分析报告样本附件2:安全评估工具推荐列表法律名词及注释:1.数据保护法律:涉及个人数据的收集、储存、处理和传输等活动的法律规定。

2.电子商务法律:针对电子商务活动的法律法规,包括电子合同、电子签名等方面的规定。

3.网络安全法律:关于网络安全的法规,包括网络攻击、数据泄露等方面的规定。

网络与信息安全管理员模拟考试题+答案

网络与信息安全管理员模拟考试题+答案一、单选题(共83题,每题1分,共83分)1.交换机的()堆叠技术需要提供一个独立的或者集成的高速交换中心,所有的堆叠主机通过专用的高速堆叠端口,上行到统一的堆叠中心。

A、树型堆叠B、菊花链式堆叠C、总线型堆叠D、星型堆叠正确答案:D2.下列不属于网上侵犯知识产权的形式的是( )。

A、域名纠纷B、商标侵权C、网络病毒散布的侵权D、著作权的侵权正确答案:C3.我国生产的 CPU 被命名为()A、龙芯B、银河C、曙光D、长城正确答案:A4.路由器的功能包括( )。

A、监控功能、数据交换功能B、控制功能、数据交换功能C、控制功能、数据通道功能D、监控功能、数据通道功能正确答案:C5.我们现在所使用的计算机的体系结构是()提出来的。

A、布尔B、艾肯C、图灵D、冯·诺依曼正确答案:D6.()是计算机的输出设备。

A、鼠标B、打印机C、扫描仪D、键盘正确答案:B7.RS232 标准的数据传送距离一般不超过( )。

A、没有限制,传输距离增长,速率变小B、150C、1000D、15正确答案:D8.企业文化的功能不包括()。

A、娱乐功能B、整合功能C、导向功能D、激励功能正确答案:A9.以下关于 IPSec VPN 中的 AH 协议的功能说法错误的是()。

A、支持数据完整性校验B、支持防报文重放C、支持报文的加密D、支持数据源验证正确答案:C10.传统以太网采用的网络互联设备集线器采用()方法传送数据。

A、无线B、广播式C、点对点D、端到端正确答案:B11.下列关于勤劳节俭的论述中,正确的是()。

A、新时代需要创造,不需要节俭B、新时代需要巧干,不需要勤劳C、勤劳一定能使人致富D、勤劳节俭有利于企业持续发展正确答案:D12.()门禁系统就是通过指纹代替卡进行管理的门禁设备,具有和 485 门禁相同的特性。

A、不联网门禁B、485C、指纹门禁D、TCP/IP正确答案:C13.一座大楼内的一个计算机的网络系统,属于( )。

交大网络与信息安全第二次作业教学文稿

交大网络与信息安全第二次作业网络与信息安全第二次作业Assign 2 - InetSec 加密Assign 2 - InetSec CryptoSecret and Public Key Cryptography密钥和公钥的密码技术1.How many DES keys, on the average, encrypt aparticular plaintext block to a particular ciphertext block?[Kaufman §3.3] (10 points)一般来说,把一段详细的评述文字加密成一段加密文字,需要多少位DES 密码?答:DSE一般采用56位长度的Key,所以总共有256种可能,这个数字大约是7.2X10的16次方。

2.Suppose the DES mangler function mapped every 32-bitvalue to zero, regardless of the value of its input. Whatfunction would DES then compute?[Kaufman §3.5] (10points)假设这种DES切割函数就是不管输入什么值每32位的值都映射成0,那么DES是什么函数又是怎么计算的呢?答:置换函数 Li=Ki-1;Ri=Li+1*F(Ri-1,Ki)3.It is said that the initial and final permutations of all 64bits in DES operation do not enhance the cryptographicstrength of the encryption algorithm. Could you provide an explanation without using sophisticated mathematics? (10 points)据说,64位前后交换位置这种DES方法不能提高加密算法的密码强度。

交大继续教育 计算机网络 四次作业答案

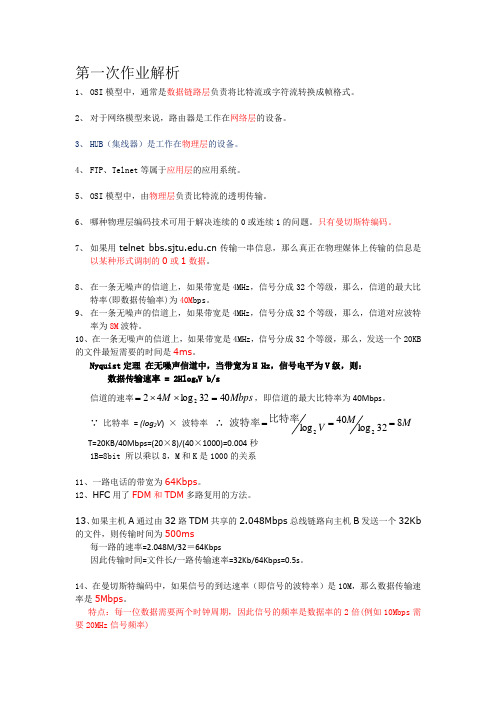

1、 OSI 模型中,通常是数据链路层负责将比特流或字符流转换成帧格式。

2、 对于网络模型来说,路由器是工作在网络层的设备。

3、 HUB (集线器)是工作在物理层的设备。

4、 FTP 、Telnet 等属于应用层的应用系统。

5、 OSI 模型中,由物理层负责比特流的透明传输。

6、 哪种物理层编码技术可用于解决连续的0或连续1的问题。

只有曼切斯特编码。

7、 如果用telnet 传输一串信息,那么真正在物理媒体上传输的信息是以某种形式调制的0或1数据。

8、 在一条无噪声的信道上,如果带宽是4MHz ,信号分成32个等级,那么,信道的最大比特率(即数据传输率)为40M bps 。

9、 在一条无噪声的信道上,如果带宽是4MHz ,信号分成32个等级,那么,信道对应波特率为8M 波特。

10、在一条无噪声的信道上,如果带宽是4MHz ,信号分成32个等级,那么,发送一个20KB 的文件最短需要的时间是4ms 。

Nyquist 定理 在无噪声信道中,当带宽为H Hz ,信号电平为V 级,则:数据传输速率 = 2Hlog 2V b/s信道的速率Mbps M 4032log 422=⨯⨯=,即信道的最大比特率为40Mbps 。

∵ 比特率 = (log 2V ) × 波特率 ∴ M MV832log 40log 22===比特率波特率T=20KB/40Mbps=(20×8)/(40×1000)=0.004秒 1B=8bit 所以乘以8,M 和K 是1000的关系11、一路电话的带宽为64Kbps 。

12、HFC 用了FDM 和TDM 多路复用的方法。

13、如果主机A 通过由32路TDM 共享的2.048Mbps 总线链路向主机B 发送一个32Kb 的文件,则传输时间为500ms每一路的速率=2.048M/32=64Kbps因此传输时间=文件长/一路传输速率=32Kb/64Kbps=0.5s 。

交大网络教育_网络与信息安全第二次作业

交大网络教育_网络与信息安全第二次作业在当今数字化的时代,网络与信息安全已经成为了一个至关重要的议题。

无论是个人的隐私保护,还是企业的商业机密、国家的安全战略,都与网络与信息安全紧密相连。

本次作业旨在深入探讨网络与信息安全的相关问题,提高我们对这一领域的认识和理解。

首先,让我们来了解一下网络与信息安全的基本概念。

简单来说,网络与信息安全就是保护网络系统中的硬件、软件以及其中的数据,防止其受到偶然或者恶意的原因而遭到破坏、更改、泄露,确保系统能够连续、可靠、正常地运行,网络服务不中断。

随着互联网的普及和信息技术的飞速发展,网络攻击的手段也变得越来越多样化和复杂化。

常见的网络攻击方式包括病毒攻击、木马攻击、黑客攻击、网络钓鱼、拒绝服务攻击(DoS)等等。

病毒攻击是大家比较熟悉的一种方式。

病毒是一段能够自我复制的代码或程序,它可以通过网络、存储设备等途径传播,一旦进入计算机系统,就会执行各种恶意操作,如删除文件、窃取数据、破坏系统等。

木马攻击则相对更为隐蔽。

木马程序通常会伪装成正常的软件或文件,诱导用户下载和安装。

一旦成功植入目标系统,攻击者就可以远程控制受害者的计算机,获取敏感信息或者进行其他恶意行为。

黑客攻击则是指具有较高技术水平的攻击者通过各种手段突破目标系统的防护,获取系统的控制权或者窃取重要信息。

黑客攻击往往具有针对性和目的性,可能是为了获取商业机密、破坏竞争对手的系统,或者是出于政治目的等。

网络钓鱼则是通过欺诈性的电子邮件、网站等手段,诱骗用户提供个人敏感信息,如账号密码、信用卡信息等。

拒绝服务攻击(DoS)则是通过向目标服务器发送大量的请求,使其无法正常处理合法用户的请求,从而导致服务中断。

这些网络攻击方式给个人和企业带来了巨大的损失。

对于个人而言,可能会导致个人隐私泄露、财产损失等问题。

例如,个人的银行账号密码被窃取,可能会导致资金被盗取;个人的照片、视频等隐私信息被泄露,可能会造成名誉受损等。

交大计算机网络上机作业二

第二次上机作业

一、FTP服务器配置

1.匿名用户权限配置

2.有名用户权限配置

二、匿名用户客户端操作

1.匿名用户显示文件目录

2.匿名用户从本地上传文件到ftp服务器

3.匿名用户从ftp服务器下载文件到本地

目标为:

“d:\cn_sql_server_2016_enterprise_with_service_pack_1_x64_dvd_9538279.iso”

4.匿名用户删除文件操作失败

5.匿名用户新建文件夹“测试新建文件夹”失败

6.匿名用户删除文件夹“测试文件夹1”失败

三、有名用户yizhiqiang客户端操作

1.有名用户yizhiqiang显示文件目录

2.有名用户yizhiqiang从上传文件到ftp服务器目标为:/jdk1.7.0_80.rar

3.有名用户yizhiqiang从ftp服务器下载文件到本地

目标为:

“C:\SW_DVD5_Office_Professional_Plus_2016_64Bit_ChnSimp_MLF_X20-42426.ISO”

4.有名用户yizhiqiang删除文件操作失败

5.有名用户yizhiqiang新建文件夹“易志强测试新建文件夹”成功

6.有名用户yizhiqiang删除文件夹“易志强测试文件夹1”失败。

交大网络与信息安全第二次作业

网络与信息安全第二次作业Assign 2 - InetSec 加密Assign 2 - InetSec CryptoSecret and Public Key Cryptography密钥和公钥的密码技术1.How many DES keys, on the average, encrypt a particularplaintext block to a particular ciphertext block? [Kaufman §3.3] (10 points)一般来说,把一段详细的评述文字加密成一段加密文字,需要多少位DES 密码?答:DSE一般采用56位长度的Key,所以总共有256种可能,这个数字大约是7.2X10的16次方。

2.Suppose the DES mangler function mapped every 32-bitvalue to zero, regardless of the value of its input. Whatfunction would DES then compute?[Kaufman §3.5] (10points)假设这种DES切割函数就是不管输入什么值每32位的值都映射成0,那么DES是什么函数又是怎么计算的呢?答:置换函数Li=Ki-1;Ri=Li+1*F(Ri-1,Ki)3.It is said that the initial and final permutations of all 64 bitsin DES operation do not enhance the cryptographic strengthof the encryption algorithm. Could you provide anexplanation without using sophisticated mathematics? (10 points)据说,64位前后交换位置这种DES方法不能提高加密算法的密码强度。

交大网院管理系统信息系统3次作业

管理信息系统三次作业第一次作业(7个酬管理信息系统题目1三⅛三三三κ提麟率为目也选择一项:对错跚懒!臂。

题目2倒雕蒯⅛懒蒯飕的嬲(翻旗的集编赚息淼选择一项:对错正确的答就对'。

题目31998电就知开始实蒯市场链为躺触务觥再逐选择一项:错正确的答凝“对"4题目-≡≡≡≡≡7≡髀信息勰一椭响源的信息系统,社会术要素和脍要素之间的关系。

选择一项:对错正确的器T乱题目5三三三嬲、醐翻端飘节釉瞅力、⅛三力巡以期期崛嬲瞄的过程。

选择一项:对错正确的答凝“对L题目6翻生俞周嬲:信息系纽碟分为系微I、系纺淅、系锻计和系统运行的步骤。

选择一项:对正确的答犍T O7题目信息管理是雌息资源和信息僦管生鹿一项:对错正确的笞凝"对工第二欠作业(10个题目)管理信息系统题目矫虹人是指撇僦硼信息的髀人员选择一项:正确的答案是“错,题目2大全办公自动化盗(艇)的目的是实财公活动㈱靴神就,三三,lλ员的工作效率。

选择一项:对错三M“对、题目3嬲郦囹撤⅛辆交融、m«»«选择一项:对错正确的答就“歌。

题目4知识管理系统(蚓可以定义为一种为嬲的蝴工人(包括管理人员)寻歌识、W⅛n讽存储嬲、分;趟卿邮嬲的信息系统选择一项:对错正确的答貌“对"O题目5正确获得LoO分中的LOO分移觞i己题干从管黑统的角度看ERPmj三,ffl三三S三三三i⅛频行手段的管理平台。

选择一项:对错正辎答建缩’二题目6ERP獭心管理嬲就是实则龄供应簿的有簿电主要体赃以下三个方面:体三三KW∣jt三⅛娜腑、同步Ig蹴啮的思想三三J⅛三三三选择一项:对错正确的答貌“对二睚7正确获得LoO5冲的L00⅛移除麻题干翎信息系懈三公司i三十公司解璃陋t两微豺国家的K公司的跨组织信息系统C选择一项:标准文案对错正确的答凝“对L题目8ιoιs三mi 并被嬲共享的信息系统。

选择一项:对错正确的答段“对”。

题目9AI智罐眦就以各帧撇入类的思量与行解肠I㈱侏选择一项:对错正确的答叙“冲。

交大网络与信息安全第二次作业

交大网络与信息安全第二次作业网易有道词典第二次作业:交大网络与信息安全1.引言1.1 背景网络与信息安全是一个重要的领域,随着互联网的普及和信息技术的飞速发展,网络安全问题日益严重,对个人、组织、国家乃至全球的安全造成了风险。

因此,熟悉网络与信息安全知识并掌握防护技能变得尤为重要。

1.2 目的本次作业旨在让学生对网络与信息安全的基础概念、攻击技术以及防护方法有更深入的了解,并能够运用所学知识进行实际案例分析与解决。

1.3 范围本作业涵盖以下内容:●网络安全基础知识●常见的网络攻击技术●网络安全防护方法●实际案例分析1.4 参考资料●网络与信息安全教材●互联网相关的安全大会报告●学术文献与研究论文2.网络安全基础知识2.1 网络与信息安全概述在这个章节中,我们将介绍网络与信息安全的定义、目标以及相关的概念。

2.1.1 网络与信息安全定义2.1.2 网络与信息安全目标2.1.3 网络与信息安全的三要素2.2 密码学基础2.2.1 对称加密算法2.2.2 非对称加密算法2.2.3 数字签名2.3 认证与访问控制2.3.1 认证方法2.3.2 访问控制方法3.常见的网络攻击技术3.1 网络钓鱼3.1.1 定义与原理3.1.2 防范措施3.2 勒索软件3.2.1 定义与原理3.2.2 防范措施3.3 DDOS攻击3.3.1 定义与原理3.3.2 防范措施4.网络安全防护方法4.1 防火墙4.1.1 防火墙原理4.1.2 防火墙配置4.2 入侵检测与防御系统(IDS/IPS)4.2.1 IDS与IPS的区别4.2.2 IDS/IPS的工作原理4.3 安全审计与日志管理4.3.1 安全审计的作用与目的4.3.2 日志管理的重要性5.实际案例分析5.1 网络钓鱼案例分析5.1.1 案例背景介绍5.1.2 攻击手段分析5.1.3 防范措施建议5.2 勒索软件案例分析5.2.1 案例背景介绍5.2.2 攻击手段分析5.2.3 防范措施建议5.3 DDOS攻击案例分析5.3.1 案例背景介绍5.3.2 攻击手段分析5.3.3 防范措施建议6.结论通过本次作业,我们深入了解了网络与信息安全的基础知识,掌握了常见的网络攻击技术和安全防护方法,并运用所学知识进行了实际案例分析与解决。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

网络与信息安全第二次作业Assign 2 - InetSec 加密Assign 2 - InetSec CryptoSecret and Public Key Cryptography密钥和公钥的密码技术1.How many DES keys, on the average, encrypt a particularplaintext block to a particular ciphertext block? [Kaufman §3.3] (10 points)一般来说,把一段详细的评述文字加密成一段加密文字,需要多少位DES 密码?答:DSE一般采用56位长度的Key,所以总共有256种可能,这个数字大约是7.2X10的16次方。

2.Suppose the DES mangler function mapped every 32-bitvalue to zero, regardless of the value of its input. Whatfunction would DES then compute?[Kaufman §3.5] (10points)假设这种DES切割函数就是不管输入什么值每32位的值都映射成0,那么DES是什么函数又是怎么计算的呢?答:置换函数Li=Ki-1;Ri=Li+1*F(Ri-1,Ki)3.It is said that the initial and final permutations of all 64 bits inDES operation do not enhance the cryptographic strength ofthe encryption algorithm. Could you provide an explanation without using sophisticated mathematics? (10 points)据说,64位前后交换位置这种DES方法不能提高加密算法的密码强度。

不使用复杂的数学理论你能提供一个解释来说明吗?答:因为输出排列=(输入排列)-1,每一个排列都是一个有次序的Bryant-Tree排列,所以并没有安全上的改善。

pute the number of 64-bit encryption operationsperformed for an n bit plaintext using CBC, k-bit OFBand k-bit CFB. Count all encryption operations, not justoperations performed on the plaintext itself. Take as anexample, n = 1024 and k = 32. (10 points)计算64位的数字加密操作通过使用CBC,k位OFB和k位CFB把它变成一个n位的评述文字。

计算所有的加密操作,这些操作不仅仅运行在这个评述文字本身。

举个例子n=1024和k =32。

答:密文区段串接(Cipher BlockChaining, CBC) 模式k-位元密文反馈(k-bits Cipher Feedback, CFB)模式加密运算程序:SR1 = IV C1 = Fj (EK(SR1)) ⊕ P1 SRm = Sj(SRm-1) || Cm-1 ;m = 2, 3, 4, …, N Cm = Fj (EK(SRm)) ⊕ Pm ;m = 2, 3, 4, …,N C=C1 || C2 || C3, …, CN解密运算程序:SR1 = IV P1 = Fj (DK(SR1)) ⊕ C1 SRm = Sj(SRm-1) || Cm-1 ;m = 2, 3, 4, …, N Pm = Fj (DK(SRm)) ⊕ Cm ;m = 2, 3, 4, …, N P =P1 || P2 || P3, …, PNk-位元输出反馈(k-bits Output Feedback, OFB) 模式加密运算乘程序:SR1 = IV O1 = Fj (EK(SR1)) C1 = P1 ⊕ O1 SRm = Sj (SRm-1) || Om-1 ;m = 2, 3, 4, …, N Om = Fj (EK(SRm)) ;m = 2, 3, 4, …, N Cm = Om ⊕ Pm ;m = 2, 3, 4, …, N C = C1 || C2 || C3, …, CN解密运算程序:SR1 = IV O1 = Fj (DK(SR1)) P1 = O1 ⊕ C1 SRm = Sj (SRm-1) || Om-1 ;m = 2, 3, 4, …, N Om = Fj (DK(SRm)) ;m = 2, 3, 4, …, N Pm = Om ⊕ Cm ;m = 2, 3, 4, …, N P = P1 || P2 || P3, …, PN5.Consider the following method of encrypting a message usingCBC mode. To encrypt a message, one uses the algorithm for doing a CBC decryption. To decrypt a message, one uses the algorithm for doing a CBC encryption. Would this work? How secure is this alternative method in comparison with thenormal CBC mode? (10 points)考虑以下这种方法,通过CBC模式加密一个消息。

为了加密一个消息,可以使用一个CBC解码算法。

为了解密一个消息,可以使用一个CBC加密算法。

这是怎么实现的呢?这种转换方法与一般的CBC模式比起来有多安全呢?答:这种方式是可以的。

这种方式不如通常的CBC模式安全,因为解密算法是,每个密文组分别解密,再与上一个块密文亦或就可以恢复明文。

解密算法的输入是明文,这样的安全性就非常低。

6.What pseudo-random bit stream is generated by 64-bit OFBwith a weak DES key? (10 points)Note: please refer to Kaufman §3.3.6 for the definition of weak key.通过使用一个弱的DES密码加密而成的64位OFB,将产生什么伪随机的比特流呢?注:请参考Kaufman §3.3.6相关章节弱密码的定义答:OFB是用虚拟随机数产生器加上IV 与密钥,产生“一次性冗字填充”片段,即Ex(IV), Ex(Ex (IV)), Ex(Ex(Ex (IV))), …。

一个弱DES Key是自己本身的反转,对于任何一个块来说b: Ex(b) = Dx(b). So Ex(Ex(b)) = b. 应此OFB的填充序列是Ex(IV), IV, Ex(IV), IV,…..。

这样的规律导致不安全性。

7.In RSA algorithm, is it possible for more than one d to workwith a given e, p, and q? [Kaufman §6.3] (10 points)在RSA算法中,当我们知道e,p,g,是否可能得到超过一个d?答:不能得到,要得到d必须知道p q n e。

8.In RSA algorithm, what is the probability that something tobe encrypted will not be in Z*n? [Kaufman §7.11] (10points)在RSA算法中,被加密的一些不属于Z*n, ,什么情况下是可能发生的?答:Since Zn =n-1 and Zn * = n – p – q + 1Probability = (Zn – Zn * ) / Zn = ( P + q + 12) / ( n – 1 )9.In the description of possible defense againstMan-in-the-Middle Attack [Kaufman §6.4.2, 3], it stated that encrypting the Diffie-Hellman value with the other sides’s public key shall prevent the attack. Why is this caseassumption that an attacker can encrypt whatever it wants with the other sides’ public key? [Kaufman §6.2] (10points)在描述defense against Man-in-the-Middle Attack这种可能性时,它说用另外种方面的普通密码加密这个Diffie-Hellman值可以预防这方面的攻击。

为什么一个攻击可以用另一方面的普通密码加密任何它想要的呢?答:普通密码加密这个Diffie-Hellman值,可以得知该文件的加密密码方式,从而找出规律。

对其进行解密。

所以才有此说法。

10.In modular arithmetic, why must the operand x berelatively prime with the modulus n in order for x to have a unique multiplicative inverse? (10 points)在模运算中,为什么一定要把操作数x设置成模数的相关初始值,是为了让x有一个唯一的乘法倒数吗?答:并非如此。

可能是为了运算方便的关系。

我们可以找到莫个数的乘法倒数相对应的不同本源根数。