如何登陆Sonicwall防火墙

sonic wall 配置图解 HOW-TO --- LDAP Authentication--CHS

SonicOS Enhanced HOW-TO: Microsoft AD 认证Date created: 11 January 2006Last modified: 11 January 20061. 使用Microsoft AD 对内网访问internet进行认证2. 使用Microsoft AD 对GVC用户进行认证1. TZ 170 3.0.x.x增强版以上版本2. PRO 系列3.0.x.x增强版以上版本3. SonicOS 标准版不支持AD/LDAP认证1. 已安装microsoft 域控制器2. 很多公司已经部署了域控制器来进行用户认证3. 活动目录作为网络认证的一部分,可以同SonicWALL SonicOS 3.0.x.x增强版以上版本良好的协同工作1. 默认Microsoft Server 2003安装2. 激活AD (Active Directory)服务1. 假定网络已经配置好并且运行起来并且用户能访问internet2. 登陆到PRO 40603. 进入UsersÆSettings 设置界面4. 从下拉菜单里选择LDAP,点击APPLY按钮5.点击Configure按钮来配置LDAP6. 参照下面的配置参数填写7. Login user name是拥有系统管理员权限的帐户名8. 取消Use TLS (SSL) 前面的钩. TLS (SSL) 需要数字证书. 为直观起见,我们在本文档里不使用数字证书9. 点Schema选项卡10. 从下拉菜单里选择 Microsoft Active Directory11. 选择Directory选项卡 12. 参照下面的参数配置13. 是已激活AD服务的Windows Server 2003服务器的域名. 按实际情况填写自己的域名14. User tree for login to server will be /Users15. 点击Auto-configure按钮17. 一会后,能看到如下界面19. 从下拉菜单里选择LDAP_Group ,当激活LDAP后,SonicOS将创建LDAP_Group对象20. 选中Test选项卡21. 输入AD域用户名和密码,点击Test按钮22. 下面将会显示AD认证测试结果的成功或失败消息23. 点击OK按钮完成配置1. 进入Firewall—>Access Rules 页面,点击 LAN > WAN配置图标2. 添加一条防火墙策略(参照下面的案例)3.点击OK完成配置4. 退出4060配置界面PRO 4060 GVC 用户认证配置1. 进入VPNÆSettings 页面,点击WAN GroupVPN 配置图标2. 点击Advanced选项卡3. 从下拉菜单中选择LDAP_Group4. 其它参数保持不变5.点击OK完成配置6. 退出4060配置界面1. 在内网的一台机器上,输入 或其它站点2. 系统会重定向并弹出登陆提示3. 输入一个有效的域用户名和密码4. 如果认证成功,将可以浏览 的页面5. GVC认证类同上述6. 输入用户名和密码后,SonicWALL会把用户名和密码转给AD域进行认证,如果认证成功,VPN通道能成功建立,否则将提示重新登陆* * * e n d * * *。

Sonicwall 快速安装手册

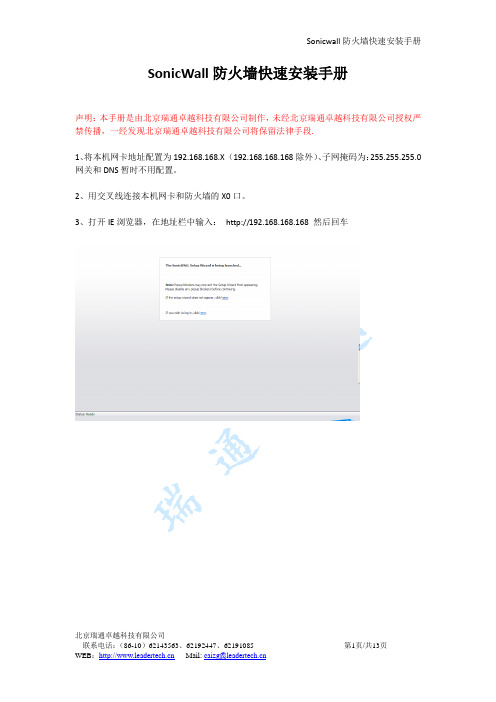

SonicWall防火墙快速安装手册声明:本手册是由北京瑞通卓越科技有限公司制作,未经北京瑞通卓越科技有限公司授权严禁传播,一经发现北京瑞通卓越科技有限公司将保留法律手段.1、将本机网卡地址配置为192.168.168.X (192.168.168.168除外)、子网掩码为:255.255.255.0 网关和DNS暂时不用配置。

2、用交叉线连接本机网卡和防火墙的X0口。

3、打开IE浏览器,在地址栏中输入:http://192.168.168.168 然后回车第一次登录会有一个安装向导,建议不用向导直接点击“Cancel”4、输入防火墙的用户名和密码,默认的防火墙的用户是:admin 密码是:password. 然后点击登录。

5、更改系统时间点击“System –>Time”进入设置系统时间界面,更改系统时间和时区,更改后点击“Accept”设置网络:配置wan口地址:点击“Network->Interfaces”然后点击wan的右侧有一个编辑按钮如果外网地址为静态IP可以参照上图配置。

如果防火墙使用ADSL方式上网,请按照上图配置。

如果防火墙使用自动获得IP方式上网,请参照上图配置。

配置回址路由:(如果内网有3层交换机,并划分了VLan,那么需要在防火墙中添加一条回址路由)先添加内网各个VLan地址,然后将这些地址加入到一个组中,同时再添加一个核心交换机和防火墙内网口所连的IP地址。

如下图:在Network Address Objects 中点击“Add”点击“Add Group”添加地址组将相应的地址从左侧移到右侧后点击“OK”。

添加核心交换机地址:添加路由:在“Network Routing”中点击“Add”添加回址路由。

按照上图配置好后点击“OK”完成配置回址路由。

配置NAT 策略:添加NAT策略,保证内网VLan用户可以通过防火墙上网。

进入“Network NAT Policies”点击“Add”添加NAT策略按照上图配置NAT策略。

SonicWALL 防火墙 HA 配置

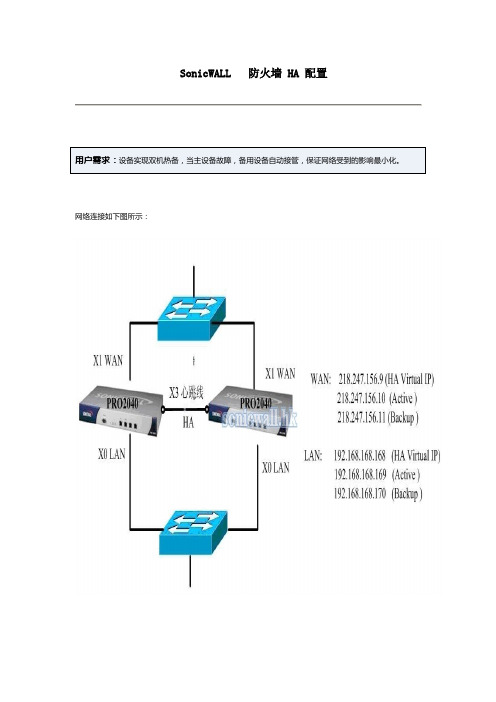

SonicWALL 防火墙 HA 配置网络连接如下图所示:SonicWALL HA是Active/Passive方式的HA,配置界面相当简单,所有配置只需要在主设备上配置,备用设备会自动同步主设备的配置。

配置主设备时,不要打开备用设备电源,待主设备配置完毕之后,连接好物理线路,打开备用设备电源,备用设备自动与主设备同步全部的配置信息。

注意:备用设备要和主设备采用同样的操作系统版本号。

如果备用设备启用UTM的功能,那么备用设备要提前注册,拿到全部的UTM的授权。

主设备的UTM License不会同步到备用设备。

1.进入主设备的管理界面https://192.168.168.168, 默认的LAN口IP地址,用户名是 admin, 密码password2.进入Network->Interfaces界面,配置X1口(WAN),X0口(LAN)的IP地址。

这里X1口是WAN口,IP 地址218.247.156.9, 这个地址将成为HA发生切换之后WAN口的虚拟地址,从WAN外部通过218.247.156.9能访问到当前工作的设备,即如果主设备宕机,那么通过这个地址访问到的是备用设备。

X0 口IP地址用默认的 192.168.168.168. 这个地址将成为HA发生切换之后LAN口的虚拟地址,从LAN 内部通过192.168.168.168能访问到当前工作的设备,即如果主设备宕机,那么通过这个地址访问到的是备用设备。

3.进入Hardware Failover->Setting 界面,选中Enable Hardware Failover激活HA配置,点右上角的Apply按钮使HA生效。

如果希望主设备恢复后立刻切换回到主设备工作,那么选中Enable Preempt Mode,点右上角的Apply按钮使之生效.4.进入Hardware Failover->Monitoring界面,点X0口的配置按钮,5.在Interface X0 Monitoring Settings界面的Primary IP Address, Backup IP Address分别填写主/备设备的管理IP地址。

SonicWALL配置手册--

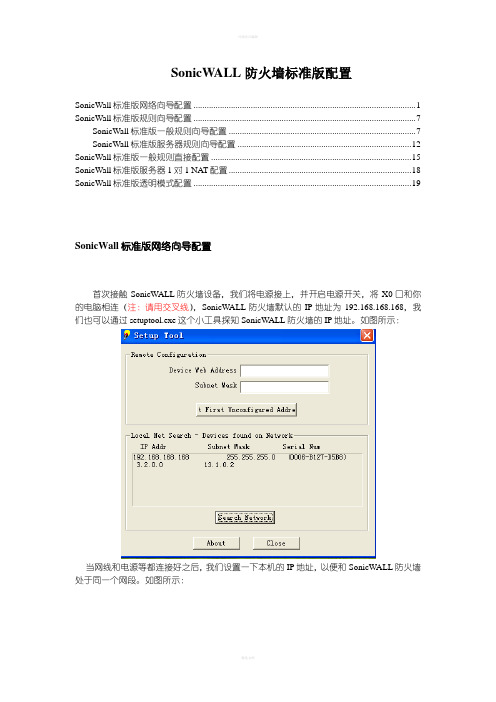

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (7)SonicWall标准版一般规则向导配置 (7)SonicWall标准版服务器规则向导配置 (12)SonicWall标准版一般规则直接配置 (15)SonicWall标准版服务器1对1 NA T配置 (18)SonicWall标准版透明模式配置 (19)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicW ALL防火墙的IP地址。

如图所示:当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,点next,提示我们是否修改管理员密码,暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

点next,提示我们设置W AN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

SonicWALL PRO3060防火墙配置

SonicWALL PRO3060防火墙配置SonicWall网络向导配置 (1)SonicWall规则配置 (7)SonicWall一般规则配置 (7)SonicWall服务器规则向导配置 (10)SonicWall透明模式配置 (13)SonicWall对象配置 (16)SonicWall网络向导配置首次接触SonicW ALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,防火墙将弹出网络配置向导界面点next,提示我们是否修改管理员密码,根据需要我们将密码设置为实际密码,点next,提示我们修改防火墙的时区,我们选择中国的时区。

点next,提示我们设置W AN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

点next,设置DHCP server的相关配置,如果不开启,把勾取消即可。

点next,点apply,设置生效。

点close,回到登陆界面输入帐号密码后,点login当把配置做好以后,我们将防火墙的X1口接到ISP进来的网线上,将X0口接到内网交换机上。

SonicWall规则配置SonicWall一般规则配置这时,我们已经可以访问外网了。

此时的策略是默认允许内网的所有机器可以任意的访问外网,为了符合公司的安全策略,我们如果要相关的安全策略,限制一些访问的协议。

SonicWALL配置手册--

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (11)SonicWall标准版一般规则向导配置 (11)SonicWall标准版服务器规则向导配置 (21)SonicWall标准版一般规则直接配置 (25)SonicWall标准版服务器1对1 NAT配置 (29)SonicWall标准版透明模式配置 (31)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicWALL防火墙的IP地址。

如图所示:页脚内容1当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,页脚内容2点next,提示我们是否修改管理员密码,页脚内容3暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

页脚内容4点next,提示我们设置WAN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:页脚内容5我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

页脚内容6点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

页脚内容7点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:页脚内容8点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

sonicwall防火墙设置方法有哪些

sonicwall防火墙设置方法有哪些sonicwall防火墙想要设置下!用什么方法好呢?下面由店铺给你做出详细的sonicwall防火墙设置方法介绍!希望对你有帮助!sonicwall防火墙设置方法一:假设你要把服务器192.168.3.5的80端口映射出去,其中192.168.3.5做好了花生壳(或者你外网是个固定IP)首先到network→Services里,点击添加新建一个端口。

名称:TCP80,类型TCP,端口范围80-80.然后在SonicWALL右上角你可以看到一个三角形的按钮,叫Wizards ,点击那个按钮。

在弹出的页面中选择Public Server Wizard ,点击next,Server Type选择other,Services 就选择你刚才建立的TCP80,点击下一步Server Name就是你在防火墙上看到服务器的名字(以后可以在防火墙规则以及NAT规则里看到这个),随便起个自己认识的就行,Server Private IP Address就是你服务器的内网IP(192.168.3.5) 点击下一步之后,会出现Server Public IP Address,这个如果你是ADSL拨号的就不用管(如果是固定IP的话就填你的外网IP,不过这里一般防火墙会帮你自动填入)直接点击下一步,之后就会出来确认信息,点击apply应用设置即可。

等向导弹出结束按钮,按close退出即可。

至此,完成服务器192.168.3.5的80端口发布。

备注:默认情况下80口是被运营商封堵的,如果需要使用80端口直接打开,就必须去运营商处进行备案。

你也可以发布成其他端口,然后采用IP+端口号(例如202.96.133.22:8888)这样的进行访问。

sonicwall防火墙设置方法二:配置连接有三个基本步骤:配置SonicWALL防火墙,创建配置账户,安装和配置SonicWALL Global Client。

sonic防火墙如何设置

sonic防火墙如何设置sonic防火墙要怎么样去设置呢?其实很简单!下面由店铺给你做出详细的sonic防火墙设置方法介绍!希望对你有帮助!sonic防火墙设置方法一:1.右键“我的电脑”打开管理2.“点击服务和应用程序”,双击右边的“服务”3.找到“Windows Firewall/Internet Connection Sharing (ICS)”4.右键“Windows Firewall/Internet Connection Sharing (ICS)”——“属性”5.启动类型调节成自动,并启动服务sonic防火墙设置方法二:1、安全设备网络参数设置:第一步:首先使用默认的管理地址访问管理界面,一般都会自动安装一个厂商的插件。

第二步:进入管理界面后左边是相应的配置选单,各个安全设备都不太相同,不过都会存在一个类似“快速配置”的选项,通过此选项可以针对设备的基本信息和网络参数进行配置。

第三步:快速配置第一项是设置安全产品的内网接口,只需要将企业内网IP地址填写到此即可,记住一定不要和其他计算机IP地址冲突,子网掩码信息也按照真实情况填写。

第四步:接下来是设置外网接口,一般安全产品支持动态IP或指定静态IP地址以及PPPOE这种ADSL拨号方式,可以根据企业实际情况去设置,需要提醒一点的是在设置静态IP地址等信息时,DNS地址和默认网关地址一定不要忘记写。

第五步:设置服务端的连接IP地址,这个地址非常重要,在客户端通过接入程序连接服务端时需要填写的就是这个地址和相应的端口,一般来说此地址与安全设备的WAN接口IP地址应该是一致的。

2、接入帐号信息设置:第一步:同样在安全设备管理界面,找到信息设置下的用户管理。

第二步:在用户管理中通过“新增用户”按钮创建一个帐户,在这里设置接入密码以及认证属性,在认证方面存在本地认证,LDAP认证,Radius认证等,前者是通过安全设备自身帐户库来达到认证目的,而后者是需要一台专门的radius认证服务器来实现认证。

sonicwall防火墙如何设置

sonicwall防火墙如何设置安装了sonicwall防火墙,但不会设置,该怎么办呢?下面由店铺给你做出详细的sonicwall防火墙设置方法介绍!希望对你有帮助!sonicwall防火墙设置方法一:进入管理页面,有一个配置向导,按照那个一步步来,可以初步连接上去,在此基础上你可以再进行其他的管理配置sonicwall防火墙设置方法二:最简单的方法自然是使用向导,登录防火墙之后,右上角有个Wizards,点那个,然后进去之后选择Public Server Wizard,一步一步来就可以了,服务器类型看你要建立哪种服务器,根据需要选择后面那一页是填服务器名字,你服务器内网IP,还有备注。

最后那外网IP防火墙会根据当前WAN口IP自动填写,一般来说没必要改。

最后完成就行了,防火墙会自动创建相关规则,很方便。

如果不使用向导,就得做以下步骤:首先要设置访问规则,在防火墙filewall里的WAN→LAN,设置源IP为any,目的地址是你内网那个IP,然后服务选择相应的端口(例如是网页服务器就选择HTTP什么的,也可以自定义)。

端口any即可。

之后需要在network里做NAT策略,源地址any,不转换;目的地址是你的防火墙外网地址,转换为你的那个内网地址,端口和上面防火墙上设置的一样。

之后如果你想在内网使用外网IP来访问服务器,就需要再做NAT 策略,把内网的地址转换为公网IP,否则你无法在内网使用域名或者外网IP访问服务器(当然内网IP是可以的)。

相关阅读:sonicwall防火墙介绍优点:SonicWALL®网络安全设备(NSA)系列下一代防火墙采用了独特的多核设计以及具有专利的免重组深度包检测®(RFDPI)技术*,让您无需牺牲网络性能即可获得全方位的安全保护。

NSA系列克服了现有安全解决方案的各种局限性它能实时地对每一个数据包执行整体扫描,以检测当前出现的内部及外部威胁。

NSA系列提供了入侵防御、恶意软件保护以及应用智能、控制和可视化功能,同时提供了突破性性能。

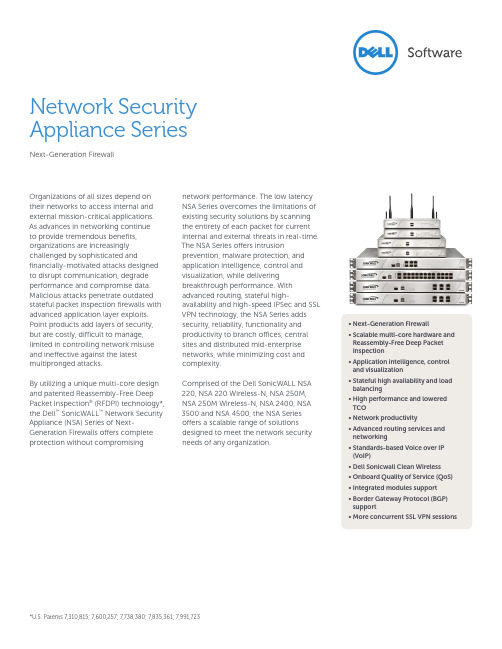

Dell SonicWALL NSA系列下一代防火墙用户手册说明书

Organizations of all sizes depend on their networks to access internal and external mission-critical applications. As advances in networking continueto provide tremendous benefits, organizations are increasingly challenged by sophisticated and financially-motivated attacks designed to disrupt communication, degrade performance and compromise data. Malicious attacks penetrate outdated stateful packet inspection firewalls with advanced application layer exploits. Point products add layers of security, but are costly, difficult to manage, limited in controlling network misuse and ineffective against the latest multipronged attacks.By utilizing a unique multi-core design and patented Reassembly-Free Deep Packet Inspection® (RFDPI) technology*, the Dell™ SonicWALL™ Network Security Appliance (NSA) Series of Next-Generation Firewalls offers complete protection without compromising network performance. The low latency NSA Series overcomes the limitations of existing security solutions by scanning the entirety of each packet for current internal and external threats in real-time. The NSA Series offers intrusion prevention, malware protection, and application intelligence, control and visualization, while delivering breakthrough performance. With advanced routing, stateful high-availability and high-speed IPSec and SSL VPN technology, the NSA Series adds security, reliability, functionality and productivity to branch offices, central sites and distributed mid-enterprise networks, while minimizing cost and complexity.Comprised of the Dell SonicWALL NSA 220, NSA 220 Wireless-N, NSA 250M, NSA 250M Wireless-N, NSA 2400, NSA 3500 and NSA 4500, the NSA Series offers a scalable range of solutions designed to meet the network security needs of any organization.Network SecurityAppliance SeriesNext-Generation Firewall• Next-Generation Firewall• Scalable multi-core hardware andReassembly-Free Deep PacketInspection• Application intelligence, controland visualization• Stateful high availability and loadbalancing• High performance and loweredtco• Network productivity• Advanced routing services andnetworking• Standards-based Voice over IP(VoIP)• Dell Sonicwall clean Wireless• onboard Quality of Service (QoS)• Integrated modules support• Border Gateway Protocol (BGP)support• More concurrent SSL VPN sessionsFeatures and benefitsNext-Generation Firewall features integrate intrusion prevention, gateway anti-virus, anti-spyware and URL filtering with application intelligence and control, and SSL decryption to block threats from entering the network and provide granular application control without compromising performance.Scalable multi-core hardware and Reassembly-Free Deep Packet Inspection scans and eliminates threats of unlimited file sizes, with near-zero latency across thousands of connections at wire speed.Application intelligence, control and visualization provides granular control and real-time visualization of applications to guarantee bandwidth prioritization and ensure maximum network security and productivity. Stateful high availability and load balancing features maximize total network bandwidth and maintain seamless network uptime, delivering uninterrupted access to mission-critical resources, and ensuring that VPN tunnels and other network traffic will not be interrupted in the event of a failover. High performance and lowered tcoare achieved by using the processingpower of multiple cores in unison todramatically increase throughput andprovide simultaneous inspectioncapabilities, while lowering powerconsumption.Network productivity increases becauseIT can identify and throttle or blockunauthorized, unproductive andnon-work related applications and websites, such as Facebook® or YouTube®,and can optimize WAN traffic whenintegrated with Dell SonicWALL WANAcceleration Appliance (WXA) solutions.Advanced routing services andnetworking features incorporate 802.1qVLANs, multi-WAN failover, zone andobject-based management, loadbalancing, advanced NAT modes, andmore, providing granular configurationflexibility and comprehensive protectionat the administrator’s discretion.Standards-based Voice over IP (VoIP)capabilities provide the highest levels ofsecurity for every element of the VoIPinfrastructure, from communicationsequipment to VoIP-ready devices suchas SIP Proxies, H.323 Gatekeepers andCall Servers.Dell SonicWALL clean Wirelessoptionally integrated into dual-bandwireless models or via Dell SonicWALLSonicPoint wireless access pointsprovides powerful and secure 802.11a/b/g/n 3x3 MIMO wireless, and enablesscanning for rogue wireless accesspoints in compliance with PCI DSS.onboard Quality of Service (QoS)features use industry standard 802.1pand Differentiated Services Code Points(DSCP) Class of Service (CoS)designators to provide powerful andflexible bandwidth management that isvital for VoIP, multimedia content andbusiness-critical applications.Integrated modules support on NSA250M and NSA 250M Wireless-Nappliances reduce acquisition andmaintenance costs through equipmentconsolidation, and add deploymentflexibility.Border Gateway Protocol (BGP)support enables alternate networkaccess paths (ISPs) if one path fails.More concurrent SSL VPN sessions addscalability, while extending End PointControl to Microsoft® Windows® devicesensures anti-malware and firewalls areup-to-date.Best-in-class threat protection Dell SonicWALL deep packetinspection protects against network risks such as viruses, worms, Trojans, spyware, phishing attacks, emerging threats and Internet misuse. Application intelligence and control adds highly controls to prevent data leakage and manage bandwidth at the application level.The Dell SonicWALL Reassembly-Free Deep Packet Inspection (RFDPI) technology utilizes Dell SonicWALL’s multi-corearchitecture to scan packets in real-time without stalling traffic in memory.This functionality allows threats to be identified and eliminated over unlimited file sizes and unrestricted concurrent connections, without interruption.The Dell SonicWALL NSA Series provides dynamic network protection through continuous, automated security updates, protecting against emerging and evolving threats, without requiring any administrator intervention.Dynamic security architectureand managementMobile users32Application intelligence and control Dell SonicWALL Application Intelligence and Control provides granular control, data leakage prevention, and real-time visualization of applications to guarantee bandwidth prioritization and ensure maximum network security and productivity. An integrated feature of Dell SonicWALL Next-Generation Firewalls, it uses Dell SonicWALL RFDPItechnology to identify and control applications in use with easy-to-use pre-defined application categories (such as social media or gaming)—regardless of port or protocol. Dell SonicWALL Application Traffic Analytics provides real-time and indepth historical analysis of data transmitted through the firewall including application activities by user.1Dell SonicWALL clean VPNDell SonicWALL Clean VPN™ secures the integrity of VPN access for remote devices including those running iOS or Android by establishing trust for remote users and these endpoint devices and applying anti-malware security services, intrusion prevention and application intelligence and control to eliminate the transport of malicious threats• The SonicWALL NSA 2400 is ideal for branch office and small- to medium-sized corporate environments concerned about throughput capacity and performance • The SonicWALL NSA 220, NSA 220 Wireless-N, NSA 250M and NSA 250M Wireless-N are ideal for branch office sites in distributed enterprise, small- to medium-sizedbusinesses and retail environmentscentralized policy managementThe Network Security Appliance Series can be managed using the SonicWALL Global Management System, which provides flexible, powerful and intuitive tools to manage configurations, viewreal-time monitoring metrics andintegrate policy and compliancereporting and application traffic analytics,all from a central location.Server Anti-Virusand Anti-SpywareServers anti-threatprotectionVPNVPNClientRemoteAccessUpgradeServiceWeb siteand contentusage control Enforced ClientAnti-Virusand Anti-SpywareClient PCs anti-threat protectionFlexible, customizable deployment options –NSA Series at-a-glanceEvery SonicWALL Network Security Appliance solution delivers Next-Generation Firewall protection, utilizing a breakthrough multi-core hardware design and Reassembly-Free Deep Packet Inspection for internal and external network protection without compromising network performance. Each NSA Series product combineshigh-speed intrusion prevention, file and content inspection, and powerful application intelligence and controlwith an extensive array of advanced networking and flexible configuration features. The NSA Series offers an accessible, affordable platform that is easy to deploy and manage in a wide variety of corporate, branch office and distributed network environments.• The SonicWALL NSA 4500 is ideal for large distributed and corporate central-site environments requiring high throughput capacity and performance • The SonicWALL NSA 3500 is idealfor distributed, branch office and corporate environments needing significant throughput capacity and performanceSecurity services andupgradesGateway Anti-Virus,Anti-Spyware, IntrusionPrevention and ApplicationIntelligence and controlService delivers intelligent,real-time network security protectionagainst sophisticated application layerand content-based attacks includingviruses, spyware, worms, Trojans andsoftware vulnerabilities such as bufferoverflows. Application intelligence andcontrol delivers a suite of configurabletools designed to prevent data leakagewhile providing granular application-level controls along with tools enablingvisualization of network traffic.Enforced client Anti-Virusand Anti-spyware (McAfee)working in conjunction withDell SonicWALL firewalls,guarantees that allendpoints have the latest versions ofanti-virus and anti-spyware softwareinstalled and active.content Filtering Serviceenforces protection andproductivity policies byemploying an innovativerating architecture, utilizingadynamic database to block up to 56categories of objectionable webcontent.Analyzer is a flexible, easyto use web-basedapplication traffic analyticsand reporting tool thatprovides powerful real-time andhistorical insight into the health,performance and security of the network.Virtual Assist is a remotesupport tool that enablesa technician to assumecontrol of a PC or laptopfor the purpose of providingremote technical assistance. Withpermission, the technician can gaininstant access to a computer using aweb browser, making it easy to diagnoseand fix a problem remotely without theneed for a pre-installed “fat” client.Dynamic Support Servicesare available 8x5 or 24x7depending on customerneeds. Features includeworld-class technicalsupport, crucial firmware updates andupgrades, access to extensive electronictools and timely hardware replacementto help organizations get the greatestreturn on their Dell SonicWALLinvestment.Global VPN clientUpgrades utilize a softwareclient that is installed onWindows-based computersand increase workforce productivity byproviding secure access to email, files,intranets, and applications for remoteusers.provide clientlessLinux-based systems. With integratedSSL VPN technology, Dell SonicWALLfirewall appliances enable seamless andsecure remote access to email, files,intranets, and applications from a varietyof client platforms via NetExtender, alightweight client that is pushed onto theuser’s machine.SonicWALL Mobile connect™,a single unified client app forApple® iOS and Google®Android™, provides smartphone andtablet users superior network-levelaccess to corporate and academicresources over encrypted SSL VPNconnections.comprehensive Anti-SpamService (CASS) offerssmall- to medium-sizedbusinesses comprehensiveprotection from spam andviruses, with instant deployment overexisting Dell SonicWALL firewalls. CASSspeeds deployment, eases administrationand reduces overhead by consolidatingsolutions, providing one-click anti-spamservices, with advanced configuration injust ten minutes.Deep Packet Inspection for of SSL-Encrypted traffic (DPI-SSL) transparentlydecrypts and scans both inbound andoutbound HTTPS traffic for threats usingDell SonicWALL RFDPI. The traffic is thenre-encrypted and sent to its originaldestination if no threats or vulnerabilitiesare discovered.Denial of Service attack prevention 22 classes of DoS, DDoS and scanning attacksKey exchange K ey Exchange IKE, IKEv2, Manual Key, PKI (X.509), L2TP over IPSec Route-based VPN Yes (OSPF, RIP)Certificate support Verisign, Thawte, Cybertrust, RSA Keon, Entrust, and Microsoft CA for Dell SonicWALL-to-Dell SonicWALL VPN, SCEP Dead peer detection Yes DHCP over VPN Yes IPSec NAT TraversalYes Redundant VPN gatewayYesGlobal VPN client platforms supported Microsoft Windows 2000, Windows XP, Microsoft Vista 32/64-bit, Windows 7 32/64-bitSSL VPN platforms supportedMicrosoft Windows 2000 / XP / Vista 32/64-bit / Windows 7, Mac 10.4+, Linux FC 3+ / Ubuntu 7+ / OpenSUSEMobile Connect platforms supported iOS 4.2 and higher, Android 4.0 and higherSecurity servicesDeep Packet Inspection Service Gateway Anti-Virus, Anti-Spyware, Intrusion Prevention and Application Intelligence and Control Content Filtering Service (CFS) HTTP URL,HTTPS IP, keyword and content scanning ActiveX, Java Applet, and cookie blocking bandwidth management on filtering categories, allow/forbid lists Gateway-enforced Client Anti-Virus and Anti-Spyware McAfee Comprehensive Anti-Spam Service Supported Application Intelligence Application bandwidth management and control, prioritize or block application and Control by signatures, control file transfers, scan for key words or phrasesDPI SSL Provides the ability to decrypt HTTPS traffic transparently, scan this traffic for threats using Dell SonicWALL’s Deep Packet Inspection technology (GAV/AS/IPS/ Application Intelligence/CFS), then re-encrypt the traffic and send it to its destination if no threats or vulnerabilities are found. This feature works for both clients and workingIP Address assignment Static, (DHCP, PPPoE, L2TP and PPTP client), Internal DHCP server, DHCP relay NAT modes1:1, 1:many, many:1, many:many, flexible NAT (overlapping IPs), PAT, transparent modeVLAN interfaces (802.1q) 25352550200Routing OSPF, RIPv1/v2, static routes, policy-based routing, MulticastQoS Bandwidth priority, maximum bandwidth, guaranteed bandwidth, DSCP marking, 802.1pIPv6Yes AuthenticationXAUTH/RADIUS, Active Directory, SSO, LDAP, Novell, internal user database, Terminal Services, Citrix Internal database/single sign-on users 100/100 Users150/150 Users250/250 Users300/500 Users1,000/1,000 UsersVoIPFull H.323v1-5, SIP, gatekeeper support, outbound bandwidth management, VoIP over WLAN, deep inspection security, full interoperability with most VoIP gateway and communications devicesSystemZone security Yes SchedulesOne time, recurring Object-based/group-based management Yes DDNSYesManagement and monitoring Web GUI (HTTP, HTTPS), Command Line (SSH, Console), SNMP v3: Global management with Dell SonicWALL GMSLogging and reporting Analyzer, Local Log, Syslog, Solera Networks, NetFlow v5/v9, IPFIX with extensions, real-time visualizationHigh availabilityOptional Active/Passive with State SyncLoad balancing Yes, (Outgoing with percent-based, round robin and spill-over); (Incoming with round robin,random distribution, sticky IP, block remap and symmetrical remap)StandardsTCP/IP, UDP, ICMP, HTTP, HTTPS, IPSec, ISAKMP/IKE, SNMP, DHCP, PPPoE, L2TP, PPTP, RADIUS, IEEE 802.3Wireless standards802.11 a/b/g/n, WPA2, WPA, TKIP, 802.1x, EAP-PEAP, EAP-TTLS WAN acceleration supportYesFlash memory32 MB compact Flash 512 MB compact Flash3G wireless/modem * With 3G/4G USB adapter or modem — With 3G/4G USB adapter or modemPower supply 36W external Single 180W ATX power supplyFansNo fan/1 internal fan 2 internal fans 2 fansPower input10-240V, 50-60Hz Max power consumption 11W/15W 12W/16W 42W 64W 66W Total heat dissipation 37BTU/50BTU 41BTU/55BTU 144BTU 219BTU 225BTUCertificationsVPNC, ICSA Firewall 4.1 EAL4+, FIPS 140-2 Level 2, VPNC, ICSA Firewall 4.1, IPv6 Phase 1, IPv6 Phase 2Certifications pending EAL4+, FIPS 140-2 Level 2, IPv6 Phase 1, IPv6 Phase 2 —Form factor 1U rack-mountable/ 1U rack-mountable/ 1U rack-mountable/ and dimensions 7.125 x 1.5 x 10.5 in/ 17 x 10.25 x 1.75 in/ 17 x 13.25 x 1.75 in/18.10 x 3.81 x 26.67 cm 43.18 x 26 x 4.44 cm 43.18 x 33.65 x 4.44 cmWeight 1.95 lbs/0.88 kg/ 3.05 lbs/1.38 kg/ 8.05 lbs/ 3.65 kg 11.30 lbs/ 5.14 kg2.15 lbs/0.97 kg3.15 lbs/1.43 kg WEEE weight V 3.05 lbs/1.38 kg/4.4 lbs/2.0kg/ 8.05 lbs/ 3.65 kg 11.30 lbs/5.14 kg3.45 lbs/1.56 kg4.65 lbs/2.11 kgMajor regulatoryF CC Class A, CES Class A, CE, C-Tick, VCCI, Compliance MIC, UL, cUL, TUV/GS, CB, NOM, RoHS, WEEE Environment 40-105° F, 0-40° C 40-105° F, 5-40° CMTBF 28 years/15 years 23 years/14 years 14.3 years 14.1 years 14.1 yearsHumidity5-95% non-condensing 10-90% non-condensingcertificationsSpecificationsTesting methodologies: Maximum performance based on RFC 2544 (for firewall). Actual performance may vary depending on network conditions and activated services. Full DPI Performance/Gateway AV/Anti-Spyware/IPS throughput measured using industry standard Spirent WebAvalanche HTTP performance test and Ixia test tools. Testing done with multiple flows through multiple port pairs. Actual maximum connection counts are lower when Next-Generation Firewall services are enabled. VPN throughput measured using UDP traffic at 1280 byte packet size adhering to RFC 2544. Supported on the NSA 3500 and higher. Not available on NSA 2400. *USB 3G card and modem are not included. See http://www.Dell /us/products/cardsupport.html for supported USB devices. The Comprehensive Anti-Spam Service supports an unrestricted number of users but is recommended for 250 users or less. With Dell SonicWALL WXA Series Appliance.Network Security Appliance 3500 01-SSC-7016NSA 3500 TotalSecure* (1-year) 01-SC-7033Network Security Appliance 450001-SSC-7012NSA 4500 TotalSecure* (1-year) 01-SC-7032Network Security Appliance 2400 01-SSC-7020NSA 2400 TotalSecure* (1-year) 01-SC-7035Network Security Appliance 250M 01-SSC-9755Network Security Appliance 250M Wireless-N 01-SSC-9757 (US/Canada)Network Security Appliance 250M TotalSecure* 01-SSC-9747Network Security Appliance 250M Wireless-N TotalSecure*01-SSC-9748 (US/Canada)Network Security Appliance 220 01-SSC-9750Network Security Appliance 220 Wireless-N 01-SSC-9752 (US/Canada)Network Security Appliance 220 TotalSecure* 01-SSC-9744Network Security Appliance 220 Wireless-N TotalSecure*01-SSC-9745 (US/Canada)For more information on Dell SonicWALL network security solutions, please visit .*Includes one-year of Gateway Anti-Virus, Anti-Spyware, Intrusion Prevention, andApplication Intelligence and Control Service, Content Filtering Service and Dynamic Support 24x7.Security Monitoring Services from Dell SecureWorks are available for thisappliance Series. For more information, visit /secureworks。

如何配置SonicWALL防火墙

如何配置SonicWALL防火墙SonicWALL防火墙在中小型企业市场中非常的常见。

从那些小型的非营利公司,到中型公司的企业生意,都在依赖于SonicWALL的设备来保护他们的网络通信安全。

SonicWall使用专用的SonicOS操作系统驱动它的防火墙设备。

绝大多数SonicWALL设备现在都使用由SonicOS增强的操作系统。

这两个操作系统之间的主要区别在于,增强版启用了系统的固件(Firmware)来提供ISP失败恢复服务,区域管理以及广域网负载平衡。

安装向导SonicWALL随它的防火墙设备提供了多种向导。

根据型号不同,可用的菜单也各有差异(举例来说,像“WEP/WAP加密功能设置”菜单就只有那些具备无线功能的型号才有)安装向导是个节约时间的工具,可以简化新路由器的部署。

或当网络被重新设计后,一台SonicWALL设备可被复位成刚出厂的默认设置,这时可以使用安装向导对设备重新设置。

要使用安装向导,登录进入SonicWALL防火墙后,再点击“安装向导(Wizard)”按钮。

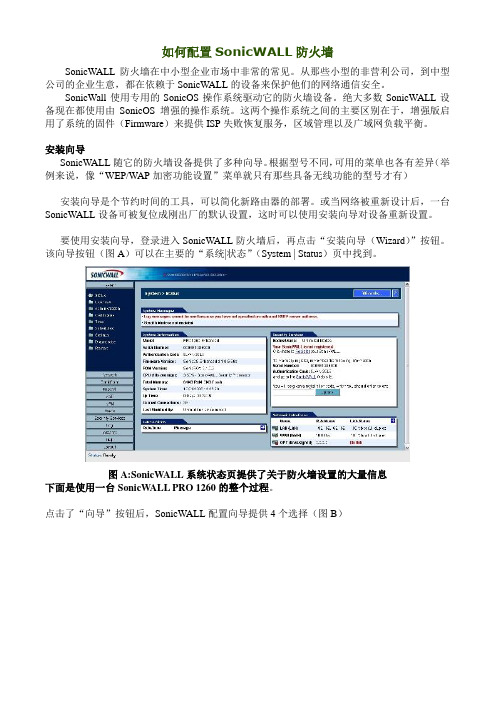

该向导按钮(图A)可以在主要的“系统|状态”(System | Status)页中找到。

图A:SonicWALL系统状态页提供了关于防火墙设置的大量信息下面是使用一台SonicWALL PRO 1260的整个过程。

点击了“向导”按钮后,SonicWALL配置向导提供4个选择(图B)图B图B注:SonicWALL配置向导提供4个选择。

管理员可以选择安装向导(用于配置SonicWALL设备来加密网络连接),或者端口防护接口向导(PortShield Interface Wizard,用于分割网络),或者公用服务器向导(用于提供内部服务器给公众使用),或者VPN向导(用于配置一个VPN网络)。

考虑好你是否打算选择安装向导,端口防护接口向导,公用服务器向导或是VPN向导。

就本例而言,我们将选择安装向导,并点击下一步。

安装向导出现。

sonicwall防火墙设置主要方法有哪些

sonicwall防火墙设置主要方法有哪些sonicwall防火墙设置要怎么样设置才能发挥最大的功效呢?下面由店铺给你做出详细的sonicwall防火墙设置主要方法介绍!希望对你有帮助!sonicwall防火墙设置主要方法一:SonicWALL防火墙的默认管理IP为192.168.168.168,需要把网线接到X0口(默认的LAN口)帐号admin,密码password。

如果实在进不去可以reset,使用回形针或者其他的什么东西去戳一下那个小孔(一般在电源旁边,有的型号是在正面)按住大约10秒左右,之后可以看到test灯闪烁,然后就可以通过默认的帐号和密码进去管理了。

不过需要注意的是reset之后一切配置都没有了,如果不是万不得已,最好还是别这样做。

sonicwall防火墙设置主要方法二:sonicwaLL IP:192,168.168.168user:adminpassword:password要是该过忘记了,就重置吧用针按着reset孔20秒左右开始重置,reset是,test灯会闪烁红色。

ip一般都是192,168.168.168如果不是用抓包软件测试一下就行,获取个arp request的数据包,就知道了sonicwaLL的原始ip sonicwall防火墙设置主要方法三:选择network→interface之后你可以看到各个接口,点击外网(WAN)口后面的编辑然后你可以看到一个manageent 后面有些HTTP HTTPS PING SSH等的,这里你只需要将HTTP和HTTPS勾选上即可。

这样,在你外网畅通的情况下别人就可以远程通HTTP或者HTTPS来管理这台设备。

例如你在WAN端口上看到的地址是51.123.21.8,那么当你打开管理后,别人就能通过来管理你的防火墙。

SonicWall Mobile Connect 5.0 用户指南说明书

适用于 Android 的 SonicWall® Mobile Connect 5.0用户指南目录Mobile Connect 简介 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .4 Mobile Connect 的工作原理 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4 Mobile Connect 5.0 中的新功能 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 4其他功能信息 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 5支持的平台 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6 Android 产品支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 6SonicWall 设备支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7需要的网络信息 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 7安装和连接 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .8安装 Mobile Connect . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 8创建和保存连接 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 9创建防火墙或 SMA 100 系列/ SRA 连接 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 10创建 SMA 1000 系列/ E 级 SRA 连接 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 12启动连接 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13连接到防火墙或 SMA 100 系列/ SRA 设备 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 13连接到 SMA 1000 系列/ E 级 SRA 设备 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 16配置客户端证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22带有 SMA 1000 系列/ E 级 SRA 的客户端证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 22带有 SMA 100 系列/ SRA 的客户端证书 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 24使用 Mobile Connect 小组件 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26安装并使用快速设置磁贴 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26安装快速设置磁贴 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 26使用快速设置磁贴 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 28使用应用程序快捷方式 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 29设置、书签和文件 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .30设置概述 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 30设置部分 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 31支持部分 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 32SMA 1000 系列/ E 级 SRA 的附加设置 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 33 URL 控制语法和参数 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34使用 addprofile 命令 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 34使用 connect 命令 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 35使用 disconnect 命令 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36使用 callbackurl 命令参数 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 36使用书签 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38显示和过滤书签 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 38支持的书签类型 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 39使用文件 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 42SonicWall Mobile Connect for Android 5.0 用户指南文件类型和策略 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 44应用程序访问控制 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .47关于应用程序访问控制 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 47登录并注册设备 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 48控制应用程序行为 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 50连接后查看应用程序列表 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 51关于学习模式(仅限管理员) . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 52监控和故障排除 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .53监控 Mobile Connect . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 53 Mobile Connect 故障排除 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 56失败的终端控制检查 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 57常规故障排除 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 58SonicWall 支持 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . .59关于本文档 . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . . 60SonicWall Mobile Connect for Android 5.0 用户指南1Mobile Connect 简介适用于 Android 的 SonicWall® Mobile Connect 这款应用程序可使 Android 设备建立与受 SonicWall 安全设备保护的专用网络之间的安全移动连接。

如何登陆Sonicwall防火墙

如何登陆 Sonicwall 防火墙配置手册版本 1.0.0Question/TopicUTM: 如何通过命令行界面(CLI)登陆 Sonicwall 防火墙Answer/Article本文适用于: 涉及到的 Sonicwall 防火墙Gen5: NSA E8500, NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500,NSA 3500, NSA 2400, NSA 240Gen5 TZ 系列 TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 系列:WirelessGen4: PRO 系列 PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 系列:1260Gen4: TZ 系列 TZ 190, TZ 190 W, TZ 180, TZ 180 W, TZ 170, TZ 170 W, TZ 170 系列:SP, TZ 170 SP Wireless固件/软件版本 固件 软件版本: 所有 SonicOS 增强版和标准版版本 软件版本 服务: 服务 命令行界面 CLI功能与应用Sonicwall 防火墙提供了命令行界面(CLI)去检测和管理设备。

如果由于不知道 Sonicwall 防火墙上的端口 IP 地址,导致无法从 GUI(浏览器)登录防火 墙,可以先通过 CLI(串口 console)登录防火墙后查看端口 IP 地址,然后修改 PC 的 IP 地址后再从 GUI(浏览器)登录。

注意:在同一时间只能有一个会话能够配置防火墙,无论这个会话是通过 GUI(浏览器) 注意 还是 CLI(串口 console)步骤1.连接 PC 和 Sonicwall 防火墙的 Console 口,如图所示:2.下载终端仿真软件,这里用的是 SecureCRT,官方下载地址为: /download/securecrt/download.html, 安装完成后打开 SecureCRT,点击 File->Connect->New session,在 Protocol 里选 择 Serial,点击 Next 按钮,如图所示:3.设置端口,波特率等,去掉 RTS/CTS 前面的钩,如图所示:提示:Port 通常选择为 COM1。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

如何登陆 Sonicwall 防火墙

配置手册

版本 1.0.0

Question/Topic

UTM: 如何通过命令行界面(CLI)登陆 Sonicwall 防火墙

Answer/Article

本文适用于: 涉及到的 Sonicwall 防火墙

Gen5: NSA E8500, NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500,

NSA 3500, NSA 2400, NSA 240

Gen5 TZ 系列 TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 系列:

Wireless

Gen4: PRO 系列 PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 系列:

1260

Gen4: TZ 系列 TZ 190, TZ 190 W, TZ 180, TZ 180 W, TZ 170, TZ 170 W, TZ 170 系列:

SP, TZ 170 SP Wireless

固件/软件版本 固件 软件版本: 所有 SonicOS 增强版和标准版版本 软件版本 服务: 服务 命令行界面 CLI

功能与应用

Sonicwall 防火墙提供了命令行界面(CLI)去检测和管理设备。

如果由于不知道 Sonicwall 防火墙上的端口 IP 地址,导致无法从 GUI(浏览器)登录防火 墙,可以先通过 CLI(串口 console)登录防火墙后查看端口 IP 地址,然后修改 PC 的 IP 地址后再从 GUI(浏览器)登录。

注意:在同一时间只能有一个会话能够配置防火墙,无论这个会话是通过 GUI(浏览器) 注意 还是 CLI(串口 console)

步骤

1.连接 PC 和 Sonicwall 防火墙的 Console 口,如图所示:

2.下载终端仿真软件,这里用的是 SecureCRT,官方下载地址为: /download/securecrt/download.html, 安装完成后打开 SecureCRT,点击 File->Connect->New session,在 Protocol 里选 择 Serial,点击 Next 按钮,如图所示:

3.设置端口,波特率等,去掉 RTS/CTS 前面的钩,如图所示:

提示:Port 通常选择为 COM1。

如果想要查看 PC 上端口信息,可以右键点击 My Computer->Properties , 在 Hardware 选 项 卡 中 点 击 Device Manager , 可 以 在 Port (COM&LPT)中查看到 )

4. 设置完毕, 点击 Finish。

提示输入用户名和密码, Sonicwall 防火墙的默认用户名是 admin, 密码为 password,输入完毕即登录防火墙

5.输入命令 show status,可以显示该防火墙的端口 IP 地址,

这里选用 X0 端口,将 PC 的 IP 地址设置为与 X0 相同网段,

6.点击 OK。

用网线连接 Sonicwall 防火墙的 X0 口和 PC,在浏览器中输入 X0 端口的 IP 地 址,即可显示登录界面

。