如何在SonicWALL上配置每IP带宽管理_G5_Enhanced

Sonicwall防火墙HA配置_G4_Enhanced

Sonicwall防火墙HA配置_G4_EnhancedSonicwall防火墙的HA配置配置手册版本1.0.0Question/T opicUTM: 如何设置Sonicwall防火墙的双机热备Answer/Article本文适用于:涉及到的Sonicwall防火墙Gen5: NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 240TZ系列:TZ 210, TZ 210 WirelessGen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040固件/软件版本: 所有Gen5和Gen4固件增强版版本服务: High Availability功能与应用SonicWALL HA是Active/Passive方式的HA,设备实现双机热备,当主设备故障,备用设备自动接管,保证网络受到的影响最小化。

配置界面相当简单,所有配置只需要在主设备上配置,备用设备会自动同步主设备的配置。

配置主设备时,不要打开备用设备电源,待主设备配置完毕之后,连接好物理线路,打开备用设备电源,备用设备自动与主设备同步全部的配置信息。

注意:备用设备要和主设备采用同样的操作系统版本号。

如果备用设备启用UTM的功能,那么备用设备要提前注册,拿到全部的UTM的授权。

主设备的UTM License不会同步到备用设备。

步骤1.进入主设备的管理界面,默认的LAN口IP地址是http://192.168.168.168,用户名是admin, 密码password2.进入Network->Interfaces界面,配置X1口(WAN),X0口(LAN)的IP地址。

这里X1口是WAN口,IP 地址218.247.156.9,这个地址将成为HA发生切换之后WAN 口的虚拟地址,从WAN外部通过218.247.156.9能访问到当前工作的设备,即如果主设备宕机,那么通过这个地址访问到的是备用设备。

如何在SonicWALL上配置每IP带宽管理_G5_Enhanced

如何在SonicWALL上配置每IP带宽管理配置手册版本1.0.0Question/TopicUTM: 如何在SonicW ALL上配置每IP带宽管理Answer/Article本文适用于:涉及到的Sonicwall防火墙Gen5: NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 240Gen5 TZ系列:TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 Wireless固件/软件版本: SonicOS 5.8.2增强版以及更新版本服务: BWM, App Rules功能与应用本文介绍了如何在SonicWALL防火墙上配置带宽管理。

以HTTP下载为例,对整个局域网用户的总带宽进行限制,并针对每个用户进行更精确的限制步骤1.登录SonicWALL防火墙2.进入System->Status页面,确保有App Control的license3.进入Firewall Settings->BWM页面,将Bandwidth Management Type选择为Advanced模式4.进入Firewall->Bandwidth Objects页面,点击Add…按钮5.进入General选项卡,将带宽对象命名为test_Bwm,配置相应的带宽保证参数,有Guaranteed Bandwidth即保证带宽,Maximum Bandwidth即最大带宽,单位可以选择kbps或者Mbps,在Traffic Priority中选择优先级,0 Realtime代表实时流量,在Violation Action中可以选择Delay即带宽管理产生冲突时延时执行,或者选择Drop直接断开连接6.在Elemental选项卡,启用Enable Elemental Bandwidth可以对每个IP的最大带宽进行限制,本例中设为80kbps7.点击OK完成配置8.进入Firewall->Action Objects页面,点击Add New Action Object按钮9.将该Action Object命名为bwm-management,在Action中选择BandwidthManagement,启用Enable Egress/Ingress Bandwidth Management,在Bandwidth Object中选择之前配置的test_Bwm带宽对象10.进入Firewall->Match Objects页面,点击Add New Match Object按钮为HTTP下载添加一个Match Object,将该Match Object命名为HTTP_DOWNLOAD,在Match Object Type中选择Application Category List,在Application Categories中选择FILE-TYPES-HTTP,点击Add按钮将FILE-TYPES-HTTP添加到List列表中12.进入Firewall->App Rules页面,启用Enable App Rules13.点击Add New Policy按钮为HTTP下载的带宽限制添加一条策略,命名为http_bwm_test,在Policy Type中选择App Control Content,在Match Object 中选择HTTP_DOWNLOAD,在Action Object中选择bwm-management提示:本文的配置针对的是整个局域网。

如何在SonicWALL防火墙上配置静态路由

如何在SonicWALL防火墙上配置静态路由配置手册版本1.0.0Question/TopicUTM: 如何在SonicW ALL防火墙上配置静态路由Answer/Article本文适用于:涉及到的Sonicwall防火墙Gen5: NSA E8500, NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 2400MX, NSA 240Gen5 TZ系列:TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 WirelessGen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ系列: TZ 190, TZ 190 W, TZ 180, TZ 180 W, TZ 170, TZ 170 W, TZ 170 SP, TZ 170 SP Wireless, TZ 150, TZ 150 W, TZ 150 Wireless(RevB)Gen3:PRO系列: PRO 330, PRO 300, PRO 230, PRO 200, PRO 100SOHO3/TELE3/GX series: SOHO TZW, SOHO3, TELE3, TELE3 SP, TELE3 TZ, TELE3 TZX, GX 650, GX 250固件/软件版本: 所有Gen5和Gen4固件版本, Gen3 6.5.X.X以及更新固件版本服务: Routing - Static Routes功能与应用如果SonicWALL防火墙下面连接路由器,那么要访问路由器下面的PC必须要在防火墙的Network->Routing页面添加静态路由步骤本例中SonicWALL防火墙:X0 IP:192.168.168.168/24本地路由器:接口1 IP:192.168.168.254/24 网关:192.168.168.168 接口2 IP:10.10.20.1/24在Fireware 6.X上配置静态路由1.进入Advanced->Routes页面2.Destionation network:10.10.20.0Subnet mask:255.255.255.0Gateway:192.168.168.254Link:LAN在SonicOS Standard上配置静态路由1.进入Network->Routing页面,点击Add Static Route按钮2.Destionation network:10.10.20.0Subnet mask:255.255.255.0Gateway:192.168.168.254Interface:LAN(X0)3.点击OK按钮完成配置在SonicOS Enhanced上配置静态路由1.进入Network->Routing页面,点击Add按钮2.如下进行配置:-Source = Any-Destination = Create new address object…-Name = Network Behind Router-Zone Assignment = LAN-Type = Network-Network = 10.10.20.0-Netmask = 255.255.255.0-点击OK完成配置-Service = Any-Gateway = Create new address object…-Name = 192.168.168.254-Zone Assignment = LAN-Type = Host-IP Address = 192.168.168.254-点击OK完成配置-Interface = X0-metric = 1-点击OK完成配置注意:1.Destination网络不能与Source中的网络重复2.在内部路由器上必须有去往SonicWALL防火墙的路由,允许路由器下的主机通过SonicWALL防火墙上网3.你可以为WAN,DMZ以及其他接口配置静态路由,但是如果防火墙是作为一个次级路由器,那么不需要添加静态路由。

SonicWALL配置手册--

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (11)SonicWall标准版一般规则向导配置 (11)SonicWall标准版服务器规则向导配置 (21)SonicWall标准版一般规则直接配置 (25)SonicWall标准版服务器1对1 NAT配置 (29)SonicWall标准版透明模式配置 (31)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicWALL防火墙的IP地址。

如图所示:页脚内容1当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,页脚内容2点next,提示我们是否修改管理员密码,页脚内容3暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

页脚内容4点next,提示我们设置WAN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:页脚内容5我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

页脚内容6点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

页脚内容7点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:页脚内容8点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

Sonicwall防火墙的带宽管理

Sonicwall防火墙的带宽管理防火墙的带宽管理配置手册版本1.0.0Question/TopicUTM: 如何在Sonicwall防火墙上做带宽管理Answer/Article本文适用于:涉及到的Sonicwall防火墙Gen5: NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 240Gen4:PRO series: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260TZ series:TZ210, TZ210 Wireless, TZ 200, TZ 200W, TZ 100, TZ 100W, TZ 190, TZ 190 Wireless, TZ 180, TZ 180 Wireless, TZ 170, TZ 170 Wireless, TZ 170 SP, TZ 170 SP Wireless固件/软件版本: 所有Gen5和Gen4固件版本(增强版)服务:带宽管理功能与应用SonicOS增强版提供了一个集成的流量整形机制,允许端口可以管理出和入的带宽。

出口的带宽管理应用于源地址是可信的公共区域(比如LAN和DMZ)而目的地址是不可信的加密过的区域(比如WAN和VPN)的流量。

入口的带宽管理则应用于方向相反的流量。

步骤1.在Network->Interfaces,WAN interface,Advanced界面配置Egress(出方向)和Ingress(进方向)的带宽参数设置。

配置好W AN 口的带宽参数,防火墙的规则上才会出现BWM(Bandwidth Management)的配置按钮Advanced界面,设置出和进方向的带宽参数,以Kbps为单位,下面得参数是进出都10Mbps。

带宽参数的设置以ISP 给的实际带宽为准,不要简单地设置成端口的带宽。

SonicWALL系列设备配置下

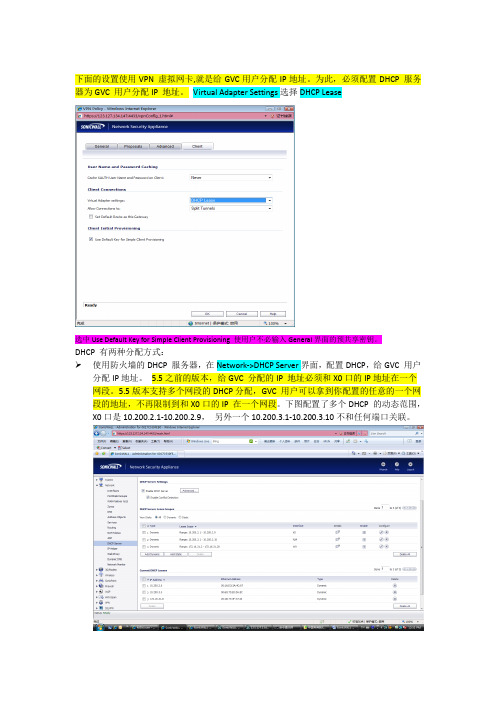

下面的设置使用VPN 虚拟网卡,就是给GVC用户分配IP地址。

为此,必须配置DHCP 服务器为GVC 用户分配IP 地址。

Virtual Adapter Settings选择DHCP Lease选中Use Default Key for Simple Client Provisioning 使用户不必输入General界面的预共享密钥。

DHCP 有两种分配方式:使用防火墙的DHCP 服务器,在Network->DHCP Server界面,配置DHCP,给GVC 用户分配IP地址。

5.5之前的版本,给GVC 分配的IP 地址必须和X0口的IP地址在一个网段。

5.5版本支持多个网段的DHCP分配,GVC 用户可以拿到你配置的任意的一个网段的地址,不再限制到和X0口的IP 在一个网段。

下图配置了多个DHCP 的动态范围,X0口是10.200.2.1-10.200.2.9,另外一个10.200.3.1-10.200.3.10不和任何端口关联。

配置完这个界面之后,需要配置VPN->DHCP Over VPN 界面,选择Use Internal DHCP Server, For Global VPN ClientRelay Agent IP(Optional)是可选的配置。

DHCP 服务器可以分配任意的网段给GVC用户。

Relay Agent IP就是那个网段中的一个保留的IP地址,不会分配给GVC用户。

当DHCP 请求到达DHCP服务器时,DHCP服务器知道要分配这个网段的地址给GVC用户。

DHCP服务器可以是防火墙本身的DHCP服务器,可以是专门的DHCP服务器,也可以是和防火墙互联的L3交换机,L3交换机一般都支持DHCP服务器的功能。

第二种DHCP,见下图。

使用VPN->DHCP over VPN->Configure界面,用内网的DHCP 服务器给用户分配IP地址。

Relay Agent IP(Optional)是可选的配置。

如何在SonicWALL防火墙上配置静态路由

如何在SonicWALL防⽕墙上配置静态路由如何在SonicWALL防⽕墙上配置静态路由配置⼿册版本1.0.0Question/TopicUTM: 如何在SonicW ALL防⽕墙上配置静态路由Answer/Article本⽂适⽤于:涉及到的Sonicwall防⽕墙Gen5: NSA E8500, NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 2400MX, NSA 240Gen5 TZ系列:TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 WirelessGen4: PRO系列: PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 1260Gen4: TZ系列: TZ 190, TZ 190 W, TZ 180, TZ 180 W, TZ 170, TZ 170 W, TZ 170 SP, TZ 170 SP Wireless, TZ 150, TZ 150 W, TZ 150 Wireless(RevB)Gen3:PRO系列: PRO 330, PRO 300, PRO 230, PRO 200, PRO 100SOHO3/TELE3/GX series: SOHO TZW, SOHO3, TELE3, TELE3 SP, TELE3 TZ, TELE3 TZX, GX 650, GX 250固件/软件版本: 所有Gen5和Gen4固件版本, Gen3 6.5.X.X以及更新固件版本服务: Routing - Static Routes功能与应⽤如果SonicWALL防⽕墙下⾯连接路由器,那么要访问路由器下⾯的PC必须要在防⽕墙的Network->Routing页⾯添加静态路由步骤本例中SonicWALL防⽕墙:X0 IP:192.168.168.168/24本地路由器:接⼝1 IP:192.168.168.254/24 ⽹关:192.168.168.168 接⼝2 IP:10.10.20.1/24在Fireware 6.X上配置静态路由1.进⼊Advanced->Routes页⾯2.Destionation network:10.10.20.0Subnet mask:255.255.255.0Gateway:192.168.168.254Link:LAN在SonicOS Standard上配置静态路由1.进⼊Network->Routing页⾯,点击Add Static Route按钮2.Destionation network:10.10.20.0Subnet mask:255.255.255.0Gateway:192.168.168.254Interface:LAN(X0)3.点击OK按钮完成配置在SonicOS Enhanced上配置静态路由1.进⼊Network->Routing页⾯,点击Add按钮2.如下进⾏配置:-Source = Any-Destination = Create new address object…-Name = Network Behind Router-Zone Assignment = LAN-Type = Network-Network = 10.10.20.0-Netmask = 255.255.255.0-点击OK完成配置-Service = Any-Gateway = Create new address object…-Name = 192.168.168.254-Zone Assignment = LAN-Type = Host-IP Address = 192.168.168.254-点击OK完成配置-Interface = X0-metric = 1-点击OK完成配置注意:1.Destination⽹络不能与Source中的⽹络重复2.在内部路由器上必须有去往SonicWALL防⽕墙的路由,允许路由器下的主机通过SonicWALL防⽕墙上⽹3.你可以为WAN,DMZ以及其他接⼝配置静态路由,但是如果防⽕墙是作为⼀个次级路由器,那么不需要添加静态路由。

如何在SonicWALL防火墙上配置L2TP_G5_Enhanced

如何在SonicWALL防火墙上配置L2TP_G5_Enhanced如何在如何在 SonicWALL 防火墙上配置 L2TP配置手册版本 1.0.0Question/T opicUTM: 如何在 SonicWALL 防火墙上配置 L2TPAnswer/Article本文适用于:涉及到的 Sonicwall 防火墙Gen5: NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA2400, NSA 240Gen5 TZ 系列 TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 系列:WirelessGen4: PRO 系列 PRO 5060, PRO 4100, PRO 4060,PRO 3060, PRO 2040, PRO 系列:1260Gen4: TZ 系列 TZ 190, TZ 190 W, TZ 180, TZ 180 W, TZ 170, TZ 170 W, TZ 170 系列:SP, TZ 170 SP Wireless固件/软件版本固件软件版本: 所有 SonicOS 增强版版本软件版本服务: 服务 L2TP Server功能与应用本文介绍了如何在SonicWALL 防火墙上配置L2TP 服务器以及Microsoft L2TP VPN 客户端。

本文适用于所有 SonicOS 增强版版本以及 Windows XP Service Pack 2(SP2)用户步骤配置 L2TP Server1. 进入 Network->Address Objects 页面2. 添加地址对象 L2TP Subnet3. 进入 VPN->L2TP Server 页面,启动 L2TP Server 服务,点击Configure 按钮,如图所示添加 DNS 服务器地址以及本地 L2TP IP 地址池提示:L2TP IP 地址池应该包含在局域网地址范围内4. 进入Users->Local Users 页面 5. 添加一个地址对象, VPN Access 选项卡将LAN Subnets,在WAN RemoteAccess Networks 和L2TP Subnet 加入到 Access List 方框中6. 进入 Network->NAT Policies 页面,添加一条 NAT Policy7. 进入 VPN->Settings 页面,点击 WAN GroupVPN policy 右边的 configure 按钮,在 General 选项卡,输入 Shared Secret8. Proposals 和 Advanced 选项卡保持不变。

SonicWALL配置手册--

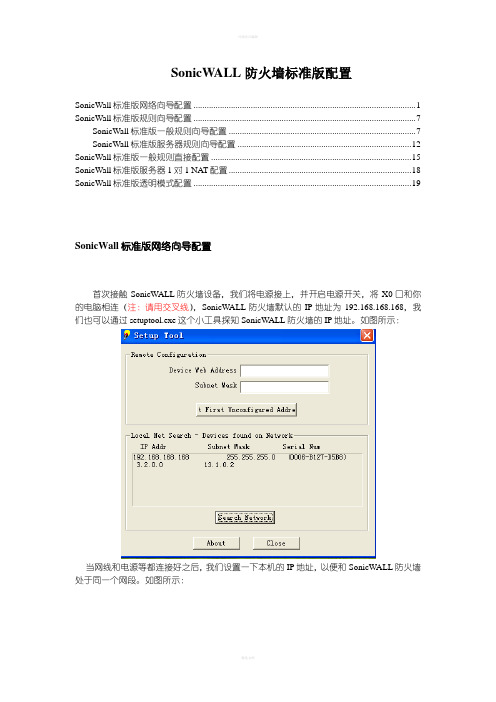

SonicWALL防火墙标准版配置SonicWall标准版网络向导配置 (1)SonicWall标准版规则向导配置 (7)SonicWall标准版一般规则向导配置 (7)SonicWall标准版服务器规则向导配置 (12)SonicWall标准版一般规则直接配置 (15)SonicWall标准版服务器1对1 NA T配置 (18)SonicWall标准版透明模式配置 (19)SonicWall标准版网络向导配置首次接触SonicWALL防火墙设备,我们将电源接上,并开启电源开关,将X0口和你的电脑相连(注:请用交叉线),SonicWALL防火墙默认的IP地址为192.168.168.168,我们也可以通过setuptool.exe这个小工具探知SonicW ALL防火墙的IP地址。

如图所示:当网线和电源等都连接好之后,我们设置一下本机的IP地址,以便和SonicWALL防火墙处于同一个网段。

如图所示:设置好IP地址后,我们在IE浏览器的地址栏输入SonicWALL防火墙的IP地址,点next,提示我们是否修改管理员密码,暂时不修改,点next,提示我们修改防火墙的时区,我们选择中国的时区。

点next,提示我们设置W AN口的地址获取类型,这时候,我们需要和ISP相联系,并选择相关的类型,这里以静态地址为例:我们点next,输入相关的信息,IP地址、掩码、网关、DNS服务器等,如果不知道此处该如何设置,请和你的ISP联系。

点next,提示我们设置LAN口的IP和掩码,我们根据自己的规划和网络的实际情况设置,此处我没有修改。

点next,防火墙询问我们在LAN口是否开启DHCP server的功能,并是否是默认的网段,我们可根据实际情况做调整,决定开始或关闭,以及网段地址等,如下图:点next,防火墙将把前面做的设置做一个摘要,以便我们再一次确认是否设置正确,如果有和实际不符的地方,可以点back返回进行修改。

SonicWALL SonicOS Enhanced 2.5和3.0硬件故障转移配置指南说明书

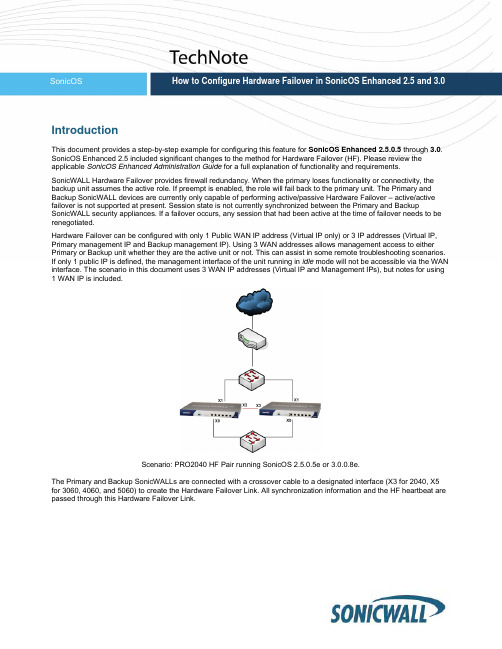

IntroductionThis document provides a step-by-step example for configuring this feature for SonicOS Enhanced 2.5.0.5 through 3.0. SonicOS Enhanced 2.5 included significant changes to the method for Hardware Failover (HF). Please review the applicable SonicOS Enhanced Administration Guide for a full explanation of functionality and requirements. SonicWALL Hardware Failover provides firewall redundancy. When the primary loses functionality or connectivity, the backup unit assumes the active role. If preempt is enabled, the role will fail back to the primary unit. The Primary and Backup SonicWALL devices are currently only capable of performing active/passive Hardware Failover – active/active failover is not supported at present. Session state is not currently synchronized between the Primary and Backup SonicWALL security appliances. If a failover occurs, any session that had been active at the time of failover needs to be renegotiated.Hardware Failover can be configured with only 1 Public WAN IP address (Virtual IP only) or 3 IP addresses (Virtual IP, Primary management IP and Backup management IP). Using 3 WAN addresses allows management access to either Primary or Backup unit whether they are the active unit or not. This can assist in some remote troubleshooting scenarios. If only 1 public IP is defined, the management interface of the unit running in idle mode will not be accessible via the WAN interface. The scenario in this document uses 3 WAN IP addresses (Virtual IP and Management IPs), but notes for using 1 WAN IP is included.Scenario: PRO2040 HF Pair running SonicOS 2.5.0.5e or 3.0.0.8e.The Primary and Backup SonicWALLs are connected with a crossover cable to a designated interface (X3 for 2040, X5 for 3060, 4060, and 5060) to create the Hardware Failover Link. All synchronization information and the HF heartbeat are passed through this Hardware Failover Link.RequirementsThe following are basic requirements for Hardware Failover with SonicOS Enhanced 2.5 and 3.0: •SonicWALL PRO series models that run SonicOS Enhanced•Primary and Backup must be the same model•The same firmware versions must be installed on both units.•Static IP addresses are required for the WAN Virtual IP and interfaces; you cannot use dynamic addressing from an ISP.•Requires 3 LAN IP addresses (Virtual IP, Primary management IP and Backup management IP)•Configuration option of only 1 Public WAN IP address (Virtual IP only) or 3 IP addresses (Virtual IP, Primary management IP and Backup management IP)Additional requirements are listed in the SonicOS Enhanced Admin Guide. Please review them prior to installing SonicOS HF at your site.The first time HF is configured, you must have the same SonicOS Enhanced version of firmware on both units. The‘Synchronize Firmware’ feature will not work if firmware prior to SonicOS 2.5.0.5e is installed on the Backup unit. After a Hardware Failover pair has been configured, subsequent firmware upgrades only require upgrading the Primary SonicWALL and selecting ‘Synchronize Firmware’.Note: Hardware Failover is only available for PRO models running SonicOS Enhanced. HF is not available on the TZ170.Physical CablingThe WAN interfaces must be connected to the hub or switch port in the same subnet. The LAN interfaces must be connected to the same hub or switch in the same subnet. The SonicWALL HF designated interface must be connected with a crossover cable.X3 (HF Link) interfaces of the PRO2040s with a crossover cable (use X5 interface for PRO3060, • Connectthe4060, or 5060 pairs).X0 (LAN) interface on each unit to your LAN subnet hub or switch with a straight-through cable.the• ConnectX1 (WAN) interface on each unit to the WAN hub or switch with a straight-through cable. The • Connectthegateway router will also connect to this subnet hub or switch.Note: If you are connecting the Primary and Backup device to an Ethernet switch running the spanning tree protocol, please be aware that it may be necessary to adjust the link activation time on the switch port that the SonicWALL interfaces connect to. As an example, it would be necessary to activate spanning tree port fast on a Cisco Catalyst-series switch, for each port connecting to the SonicWALL’s interfaces.Firmware SetupStep 1: Primary SonicWALL Basic ConfigurationOn the Network > Interface page:•Configure the interfaces with the IP addresses. The interface IP address assigned in this step will become the ‘Virtual IP’ addresses used for the HF pair and will be used as the LAN gateway for nodes on the X0 interface. Complete the configuration of all other settings (Rules, NAT Policies, VPN policies, etc).Network > InterfaceNote: The X3 interface will show up as an HF-Link on the Pro2040. The X5 interface will show up asan HF-Link on the Pro 3060, 4060 or 5060.Step 2: Configure Hardware Failover SettingsOn the Hardware Failover > Settings page:Enable Hardware Failover box.• CheckthetheEnable Preempt Mode box if you want the primary unit to reassume the active role when it becomes • Checkavailable after a failover.•Keep the recommended default settings for Heartbeat Interval, Failover trigger Level, and Election Delay Time as shown.Hardware Failover > SettingsThe Heartbeat Interval on this screen refers to the amount of time (seconds) between system checks.The Failover Trigger Level refers to the number of missed heartbeats that will occur before a failover happens.If the Heartbeat Interval is set to 5 seconds, and the Failover Trigger Level is set to 5 seconds, a failover will occur after 25 seconds.Step 3: Configure the Management & Monitoring IP AddressesThe WAN IP address (8.1.1.2) assigned earlier on the Network > Interface page will become the ‘floating’ or WAN ‘Virtual IP’ address. The LAN IP address (192.168.168.1) assigned on the Network > Interface page will become theLAN ‘Virtual IP’ address. Hosts on the LAN will use the LAN ‘Virtual IP’ as their default gateway. This section will configure additional addresses used for management access and network probing on the individual SonicWALL appliances.• On the Hardware Failover > Monitoring page:• Select the Configure Icon for interface X0 (LAN).• Configure the Primary and Backup IP Addresses for X0. These are the LAN addresses for managementaccess via the LAN interface of the primary and backup units.• Configure the Probe IP Address for X0. This will be system on the LAN that is always up and will respond topings. If you don’t want to configure probing leave blank. Recommendations would be a down stream router orserver.• Select the Configure Icon for interface X1 (WAN).• Configure the Primary and Backup IP Addresses for X1. These are the WAN addresses for managementaccess via the WAN interface of the primary and backup units.• Configure the Probe IP Address for X1. This will be an IP on the WAN that is always up and will respond topings. If you don’t want to configure probing leave blank. Recommendations would be to use your upstreamrouter or an IP within your ISP.Note: If you are configuring with only 1 public IP address, enter 0.0.0.0 in the X1 (WAN) Primary and X1 (WAN) Backup IP Address fields. You will get an error if you leave the fields blank. The WAN Interface IP address configured under Network > Interface settings (8.1.1.2 in this example) will be used to access the active SonicWALL from the WAN. The SonicWALL that is in the idle state will not be accessible from the WAN.Hardware Failover > Monitoring > X0 Hardware Failover > Monitoring > X1The Primary and Backup IP Addresses that you configure for X0 (LAN) and X1 (WAN) will be the IP addresses that you can always use for management access to each unit (regardless of which is currently the active unit). You will also be able to access the active SonicWALL with the ‘Virtual IP’ assigned on the Network > Interface page.The SonicWALL uses probing to determine whether the active unit is still available. The Probe IP Address is a machine on the LAN or WAN that is known to be active. The SonicWALLs will ping the configured Probe IP Address to verifyconnectivity. If the non-active SonicWALL can ping the Probe IP Address but the Active unit cannot, a failover or preempt will occur. If neither unit can ping the Probe IP Address , no failover will occur.Hardware Failover > MonitoringThe Hardware Failover > Monitoring page will show your Primary, Backup, and Probe IP Addresses for each interface.Step 4: Synchronize Firmware and Settings to BackupOnce the Primary unit has been configured, power on the Backup unit. Make sure the X3 interfaces are connected with a crossover cable.On the Hardware > Failover Settings page:• Click the Synchronize Firmware button. This will push the firmware to the Backup unit.• Click the Synchronize Settings button. This will push the configuration to the Backup Unit.Note: Successful Hardware Failover synchronization is not logged, only failures.The Backup unit will reboot after the Synchronize Settings has completed.Hardware Failover > SettingsFailover Function TestThe status of the HF unit is shown in the upper right corner of the management GUI. When an initial failover occurs, the Primary unit will transition to Idle (Status: Idle). The Primary unit will transition back to Active (Status: Active) and the Backup unit will transition back to Idle when the Primary comes back online if preempt is enabled.The screen shot below shows the log messages generated when HF pair failover and preempt events occur.Log > ViewLog Messages for Successful Failover & PreemptDocument version 2.1Last updated 5/29/08。

sonicwall防火墙设置主要方法有哪些

sonicwall防火墙设置主要方法有哪些sonicwall防火墙设置要怎么样设置才能发挥最大的功效呢?下面由店铺给你做出详细的sonicwall防火墙设置主要方法介绍!希望对你有帮助!sonicwall防火墙设置主要方法一:SonicWALL防火墙的默认管理IP为192.168.168.168,需要把网线接到X0口(默认的LAN口)帐号admin,密码password。

如果实在进不去可以reset,使用回形针或者其他的什么东西去戳一下那个小孔(一般在电源旁边,有的型号是在正面)按住大约10秒左右,之后可以看到test灯闪烁,然后就可以通过默认的帐号和密码进去管理了。

不过需要注意的是reset之后一切配置都没有了,如果不是万不得已,最好还是别这样做。

sonicwall防火墙设置主要方法二:sonicwaLL IP:192,168.168.168user:adminpassword:password要是该过忘记了,就重置吧用针按着reset孔20秒左右开始重置,reset是,test灯会闪烁红色。

ip一般都是192,168.168.168如果不是用抓包软件测试一下就行,获取个arp request的数据包,就知道了sonicwaLL的原始ip sonicwall防火墙设置主要方法三:选择network→interface之后你可以看到各个接口,点击外网(WAN)口后面的编辑然后你可以看到一个manageent 后面有些HTTP HTTPS PING SSH等的,这里你只需要将HTTP和HTTPS勾选上即可。

这样,在你外网畅通的情况下别人就可以远程通HTTP或者HTTPS来管理这台设备。

例如你在WAN端口上看到的地址是51.123.21.8,那么当你打开管理后,别人就能通过来管理你的防火墙。

sonic wall 配置图解 HOW-TO ---Transparent Mode for Multiple LAN Subnets

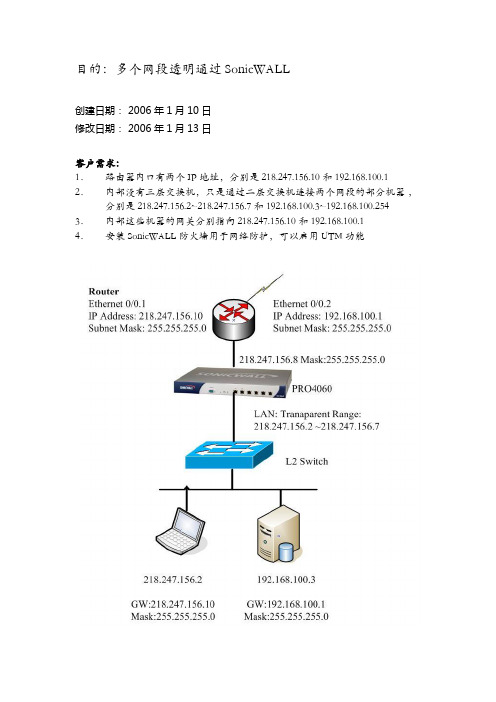

目的:多个网段透明通过SonicWALL创建日期: 2006年1月10日修改日期: 2006年1月13日客户需求:1.路由器内口有两个IP地址,分别是218.247.156.10 和192.168.100.1 2.内部没有三层交换机,只是通过二层交换机连接两个网段的部分机器,分别是218.247.156.2~218.247.156.7和192.168.100.3~192.168.100.254 3.内部这些机器的网关分别指向218.247.156.10和192.168.100.14.安装SonicWALL防火墙用于网络防护,可以启用UTM功能防火墙配置过程:第一个网段透明1.进入管理界面,在Network->Interfaces界面配置好WAN口IP地址218.247.156.8, 掩码:255.255.255.0,在LAN口配置界面,把LAN口选择成透明模式,现场创建一个透明范围地址对象,属于LAN安全域,地址范围是218.247.156.2~218.247.156.7. (这个透明范围地址对象也可以在Network->Address Object界面先创建好,那么在LAN口配置界面就可以直接选择这个透明范围)LAN口配置成透明之后,屏幕界面如下。

鼠标移动到 LAN口对应的那一行Transparent Mode 上,会自动显示出配置的透明范围。

第二个网段透明通过SonicWALL ,从X0进入,从X1出去到上游路由器SonicWALL透明模式是工作在三层的ARP 代理方式实现的,不是二层桥透明,并且透明范围只能和WAN口的IP地址在同一个网段,因此在LAN口上(X0口)上设置第二个透明范围,与WAN口IP地址不在同一个网段是不允许的。

因此配置第二个网段穿过SonicWALL需要采用静态路由和静态ARP的方式,其实要配置的内容很简单,共有三个配置:(1)告诉防火墙到第二个网段的透明范围,如本例的192.168.100.3-192.168.100.254,要通过X0口到达,网关是0.0.0.0,其实就是不用网关.(2)告诉防火墙到第二个网段的上游路由器的IP地址,如本例的192.168.100.1,要通过X1口, 网关是0.0.0.0,其实就是不用网关(3)告诉防火墙上游路由器的第二个网段用的网关的IP地址对应的MAC地址,在静态ARP界面配置。

尼克網路 超级网管说明书

超級網管使用手冊1說明.............................................................................................................................1 2網路設定 (2)2.1 使用Windows XP..........................................................................................2 2.2 使用Window Vista.........................................................................................7 2.3 使用 Mac.....................................................................................................10 3其它資訊. (14)1說明宿舍網路是共用的網路環境宿舍網路是共用的網路環境,,非常容易發生非常容易發生互互搶頻寛搶頻寛、、電腦中毒電腦中毒。

「。

「超級網超級網管」可以將上述問題決解可以將上述問題決解,,讓用戶像是在家用中華電信ADSL 上網上網,,不受鄰居的干擾干擾。

如果您的電腦在家中已經是用ADSL 撥號上網撥號上網,,在這裡只要把撥接帳號和密碼都改成碼都改成 888 888 888 ,,就可以上網了就可以上網了。

2網路設定2.1 使用Windows XP步驟1: 點選點選「「開始開始」」→「連線到連線到(T)(T)(T)」」→「顯示所有連線顯示所有連線(S)(S)(S)」。

」。

步驟2: 在「網路工作網路工作」」→「建立一個新連線建立一個新連線」。

」。

步驟3: 在「歡迎使用新增連線精靈歡迎使用新增連線精靈」」→「下一步下一步(N)(N)(N)」。

sonicwall快速安装手册配置

SonicWALL 防火墙配置Tunnel Interface VPN简介: SonicWALL 防火墙配置 Tunnel Interface VPN本文适用于:涉及到的 Sonicwall 防火墙Gen5: NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 240Gen5 TZ 系列: TZ 100 /W,TZ 200/ W, TZ 210/ Wireless固件/软件版本: SonicOS 5.5.0.0 增强版以及更新版本服务: Route Based VPN(Tunnel Interface VPN)功能与应用使用 Tunnel Interface VPN(基于路由的 VPN)的两个优势:1. 将网络拓扑的配置从 VPN Policy 中独立出来2. 网络流量的路由更加灵活,用户可以自定义 VPN 流量路径配置步骤配置 TZ210W1. 进入 VPN->Settings 页面,点击 Add 按钮2. 在 General 选项卡,Policy Type 选择 Tunnel Interface,IPSec Primary Gateway Name or Address 中输入 VPN 对端的 WAN 口地址,本例中为192.168.160.2433. 在 Proposals 选项卡,VPN 两端保持一致4.进入 Network->Routing 页面,点击 Add 按钮添加一条路由策略,在 Destination选择Create new address object…,如图所示:Interface 选择之前在 VPN->Settings 页面添加的 VPN Policy5. 点击 OK 完成配置6. 配置完成的路由策略如图所示配置 NSA35001. 进入 VPN->Settings 页面,点击 Add 按钮2. 在 General 选项卡,Policy Type 选择 Tunnel Interface,IPSec Primary GatewayName or Address 中输入VPN 对端的WAN 口地址,本例中为192.168.160.2523.进入 Network->Routing 页面,点击 Add 按钮添加一条路由策略,在 Destination选择Create new address object…,如图所示:Interface 选择之前在 VPN->Settings 页面添加的 VPN Policy4. 点击 OK 完成配置5. 配置完成的路由策略如图所示SonicWall防火墙快速安装手册声明:本手册是由深圳市福义轩信息技术有限公司制作,未经深圳市福义轩信息技术有限公司授权严禁传播,一经发现深圳市福义轩信息技术有限公司将保留法律手段.1、将本机网卡地址配置为192.168.168.X (192.168.168.168除外)、子网掩码为:255.255.255.0 网关和DNS暂时不用配置。

为SonicWALL 路由器 配置无线连接 说明书

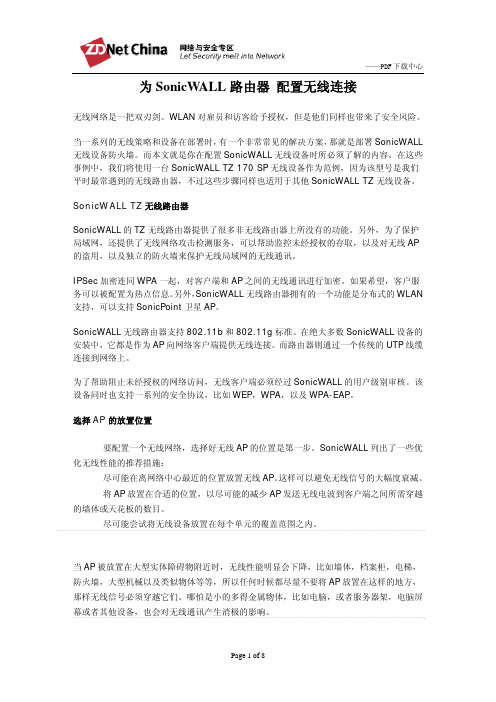

为SonicWALL路由器配置无线连接无线网络是一把双刃剑。

WLAN对雇员和访客给予授权,但是他们同样也带来了安全风险。

当一系列的无线策略和设备在部署时,有一个非常常见的解决方案,那就是部署SonicWALL 无线设备防火墙。

而本文就是你在配置SonicWALL无线设备时所必须了解的内容。

在这些事例中,我们将使用一台SonicWALL TZ 170 SP无线设备作为范例,因为该型号是我们平时最常遇到的无线路由器,不过这些步骤同样也适用于其他SonicWALL TZ无线设备。

SonicWALL TZ无线路由器SonicWALL的TZ无线路由器提供了很多非无线路由器上所没有的功能。

另外,为了保护局域网,还提供了无线网络攻击检测服务,可以帮助监控未经授权的存取,以及对无线AP 的盗用,以及独立的防火墙来保护无线局域网的无线通讯。

IPSec加密连同WPA一起,对客户端和AP之间的无线通讯进行加密。

如果希望,客户服务可以被配置为热点信息。

另外,SonicWALL无线路由器拥有的一个功能是分布式的WLAN 支持,可以支持SonicPoint卫星AP。

SonicWALL无线路由器支持802.11b和802.11g标准。

在绝大多数SonicWALL设备的安装中,它都是作为AP向网络客户端提供无线连接。

而路由器则通过一个传统的UTP线缆连接到网络上。

为了帮助阻止未经授权的网络访问,无线客户端必须经过SonicWALL的用户级别审核。

该设备同时也支持一系列的安全协议,比如WEP,WPA,以及WPA-EAP。

选择AP的放置位置要配置一个无线网络,选择好无线AP的位置是第一步。

SonicWALL列出了一些优化无线性能的推荐措施:尽可能在离网络中心最近的位置放置无线AP。

这样可以避免无线信号的大幅度衰减。

将AP放置在合适的位置,以尽可能的减少AP发送无线电波到客户端之间所需穿越的墙体或天花板的数目。

尽可能尝试将无线设备放置在每个单元的覆盖范围之内。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

如何在SonicWALL上配置每IP带宽管理

配置手册

版本1.0.0

Question/Topic

UTM: 如何在SonicW ALL上配置每IP带宽管理

Answer/Article

本文适用于:

涉及到的Sonicwall防火墙

Gen5: NSA E7500, NSA E6500, NSA E5500, NSA 5000, NSA 4500, NSA 3500, NSA 2400, NSA 240

Gen5 TZ系列:TZ 100, TZ 100 Wireless, TZ 200, TZ 200 W, TZ 210, TZ 210 Wireless

固件/软件版本: SonicOS 5.8.2增强版以及更新版本

服务: BWM, App Rules

功能与应用

本文介绍了如何在SonicWALL防火墙上配置带宽管理。

以HTTP下载为例,对整个局域网用户的总带宽进行限制,并针对每个用户进行更精确的限制

步骤

1.登录SonicWALL防火墙

2.进入System->Status页面,确保有App Control的license

3.进入Firewall Settings->BWM页面,将Bandwidth Management Type

选择为Advanced模式

4.进入Firewall->Bandwidth Objects页面,点击Add…按钮

5.进入General选项卡,将带宽对象命名为test_Bwm,配置相应的带宽保证参数,有

Guaranteed Bandwidth即保证带宽,Maximum Bandwidth即最大带宽,单位可以选择kbps或者Mbps,在Traffic Priority中选择优先级,0 Realtime代表实时流量,在Violation Action中可以选择Delay即带宽管理产生冲突时延时执行,或者选择Drop直接断开连接

6.在Elemental选项卡,启用Enable Elemental Bandwidth可以对每个IP的最

大带宽进行限制,本例中设为80kbps

7.点击OK完成配置

8.进入Firewall->Action Objects页面,点击Add New Action Object按钮

9.将该Action Object命名为bwm-management,在Action中选择Bandwidth

Management,启用Enable Egress/Ingress Bandwidth Management,在Bandwidth Object中选择之前配置的test_Bwm带宽对象

10.进入Firewall->Match Objects页面,点击Add New Match Object按钮为

HTTP下载添加一个Match Object,将该Match Object命名为HTTP_DOWNLOAD,在Match Object Type中选择Application Category List,在Application Categories中选择FILE-TYPES-HTTP,点击Add按钮将FILE-TYPES-HTTP添加到List列表中

12.进入Firewall->App Rules页面,启用Enable App Rules

13.点击Add New Policy按钮为HTTP下载的带宽限制添加一条策略,命名为

http_bwm_test,在Policy Type中选择App Control Content,在Match Object 中选择HTTP_DOWNLOAD,在Action Object中选择bwm-management

提示:本文的配置针对的是整个局域网。

如果想要对局域网中某个网段进行带宽管理,可以提示

在上图的Address下拉菜单中选择相应的网段

测试

用迅雷下载HTTP的速度被限制在了10KB/s=80Kbps(第6步)。