RSA密码传输加密方案

RSA加密算法(C语言实现)

RSA加密算法(C语言实现)RSA(Rivest-Shamir-Adleman)算法是一种非对称加密算法,它是目前应用最广泛的加密算法之一、RSA算法基于两个大素数之间的乘积很难分解的特性,并使用公钥和私钥进行加密和解密。

在C语言中实现RSA算法需要进行以下步骤:1.生成大素数p和q:选择两个大素数p和q,它们需要满足p≠q。

这样选取p和q是为了使得计算n=p*q变得困难,保护私钥。

2.计算n:计算n=p*q,n即为公钥和私钥的参数之一3.计算欧拉函数φ(n):计算欧拉函数φ(n)=(p-1)*(q-1)。

4.选择e:选择一个与φ(n)互质且小于φ(n)的整数e作为加密指数,e即为公钥的参数。

5. 计算d:计算d = e^(-1) mod φ(n),d即为私钥的参数。

可以使用扩展欧几里得算法来计算d。

6. 加密:将明文M转换为整数m,加密后的密文C = m^e mod n。

7. 解密:解密密文C得到明文M = C^d mod n。

以下是C语言实现RSA加密算法的代码示例:```c#include <stdio.h>int gcd(int a, int b)if(b == 0)}return gcd(b, a % b);int extendedGcd(int a, int b, int *x, int *y) if(a == 0)*x=0;*y=1;return b;}int x1, y1;int gcd = extendedGcd(b % a, a, &x1, &y1);*x=y1-(b/a)*x1;*y=x1;return gcd;int modInverse(int a, int m)int x, y;int gcd = extendedGcd(a, m, &x, &y);if(gcd != 1)printf("Inverse doesn't exist\n");}return (x % m + m) % m;int powerMod(int x, unsigned int y, int m) if (y == 0)return 1;}int p = powerMod(x, y/2, m) % m;p=(p*p)%m;return (y%2 == 0) ? p : (x*p) % m;int maiint p, q, n, phiN, e, d;//选择两个大素数p和qp=31;q=17;//计算n和φ(n)n=p*q;phiN = (p - 1) * (q - 1);//选择加密指数ee=7;//计算解密指数dd = modInverse(e, phiN);int plaintext = 88;int ciphertext = powerMod(plaintext, e, n);int decryptedtext = powerMod(ciphertext, d, n);printf("Plaintext: %d\n", plaintext);printf("Ciphertext: %d\n", ciphertext);printf("Decryptedtext: %d\n", decryptedtext);return 0;```在上面的代码中,我们使用了几个辅助函数来实现扩展欧几里得算法、计算模反元素和快速幂算法。

RSA加密方案安全性研究

RSA加密方案安全性研究【摘要】密码学是信息安全技术的核心,现代密码体制分为公钥体制和私钥体制两大类,私钥又称单钥体制,其加密和解密密钥相同。

公钥体制又称双钥体制,其加密、解密密钥不同,可以公开加密密钥,仅需要保密解密密钥,从而具有数字签名、鉴别等新功能,被广泛应用于金融、商业等社会生活各领域。

RSA是目前公认在理论和实际应用中最为完善的一种公钥密码体制,不仅可以进行加密,还可以用来进行数字签名和身份认证,是公钥密码体制的代表。

【关键词】密码学;数字签名;RSA;公钥密码体制信息加密技术是信息安全技术的核心技术,其主要目的是防止恶意攻击者非法破坏系统中的机密信息。

数据加密技术可以提高信息系统及数据的安全性和保密性,防止秘密数据被外部破译所采用的主要技术之一。

密码学是研究通信安全保密的科学,其目的是保护信息在信道上传输过程中不被他人窃取、解读和利用,它主要包括密码编码学和密码分析学两个相互独立又相互促进的分支。

前者研究将发送的信息(明文)变换成没有密钥不能解或很难解的密文的方法,而后者则研究分析破译密码的方法。

1RSA公钥密码体制原理图1保密系统模型著名的RSA公钥密码体制是在1975年由R.L.Rivest,A.Shamir和L.Adlemen 三人共同提出。

RSA是最具代表性的公钥密码体制。

由于算法完善(既可用于数据加密,又可用于数字签名),安全性良好,易于实现和理解,RSA己成为一种应用极广的公钥密码体制,也是目前世界上唯一被广泛使用的公钥密码。

在广泛的应用中,不仅它的实现技术日趋成熟,而且安全性逐渐得到证明。

公钥密码体制保密系统如图1所示。

该系统应当满足下述要求:①即使达不到理论上是不可破解的,也应当是实际上是不可破解的。

也就是说,从截获的密文或某些己知明文密文对,要确定密钥或任意明文在计算上是不可行的;②保密系统的安全性应依赖于密钥,而不是依赖于密码体制或算法本身的细节的安全性;③加密解密算法实用于所有密钥空间中的元素;④系统应该易于实现和使用方便。

RSA加密算法及实现

RSA加密算法及实现RSA加密算法是一种非对称加密算法,广泛应用于网络通信中的数据加密和数字签名等方面。

RSA算法的核心思想是基于大数分解的难解性问题,通过数论中的数学原理实现加密过程。

下面将详细介绍RSA加密算法的原理和实现。

RSA算法的原理如下:1.密钥的生成:-随机选择两个不同的大质数p和q。

-计算n=p*q。

-计算欧拉函数φ(n)=(p-1)*(q-1)。

-选择一个整数e,使得1<e<φ(n),且e与φ(n)互质。

- 计算e关于φ(n)的模反元素d,使得d * e ≡ 1 (modφ(n))。

-公钥为(n,e),私钥为(n,d)。

2.加密算法:-将明文m转化为整数。

- 计算密文c = m^e mod n。

3.解密算法:- 计算明文m = c^d mod n。

1.密钥的生成:首先,使用一个大数库来生成大质数p和q,确保p和q均为质数。

然后,计算n=p*q,并计算φ(n)=(p-1)*(q-1)。

选择一个合适的e,可以是小于φ(n)的质数或者与φ(n)互质的数。

使用扩展欧几里德算法,计算e关于φ(n)的模反元素d。

最终得到公钥为(n,e),私钥为(n,d)。

2.加密算法:将明文m转化为整数。

然后,使用快速模幂算法计算密文c = m^e mod n。

3.解密算法:使用快速模幂算法,计算明文m = c^d mod n。

需要注意的是,RSA算法对加密和解密的数据长度有限制,一般建议将要加密的数据分块进行加密。

同时,为了增强安全性,一般会使用大的素数来生成密钥。

总结:RSA加密算法是一种非对称加密算法,通过数论中的数学原理实现加密过程。

它的核心思想是基于大数分解的难解性问题。

RSA算法的实现需要生成密钥对、加密和解密三个步骤。

密钥的生成需要随机选择两个大质数,并进行相应的计算。

加密算法通过快速模幂算法进行加密,解密算法也通过快速模幂算法进行解密。

RSA算法在实际应用中广泛用于保护数据的机密性和完整性,同时也是数字签名等功能实现的基础。

rsa加密原理

rsa加密原理RSA加密算法(RSAencryptionalgorithm)是一种非对称加密算法,属于公钥加密算法中的代表性算法。

1979年,美国研究人员Ron Rivest、Adi Shamir和Leonard Adleman将它发表出来,他们凭着这个算法获得了2002年图灵奖。

RSA加密算法是基于数论研究而来,它不仅可以进行加密,还可以用来进行数字签名和密码学中的验证。

RSA加密算法的基本原理是公钥加密,即发送者使用接收者的公钥对数据进行加密,接收者使用该公钥的私钥对加密后的数据进行解密。

RSA加密算法的基本原理是:1、它视每一个公钥对(Public Key, PK)由两部分组成,称为e和n,其中n是一个大数,而e是小质数,它们都是唯一的并且同时公开的,但是n是一个很大的数,是不可能由人们推断出来的。

2、在RSA加密算法中,发送者使用接收者的公钥来加密信息,而接收者使用自己的私钥进行解密。

加密的前提是:发送者必须知道对方的公钥,而接收者必须记住自己的私钥,在RSA加密算法中,任何人都不可能通过仅有的一个公钥来计算出私钥。

3、在RSA加密算法中,数据是按照单个字节加密,然后被转换为一个二进制文件,信息将会被分割成一个个小段,每个小段都将会按照公钥加密,最终会组合在一起,来储存加密过的文件(Cipher text)。

而解密时,过程刚好相反:将加密后的文件分割成小段,分别按照私钥解密,最终将所有解密后的段组合在一起,恢复原始文本。

4、RSA加密算法的安全性取决于计算机的处理能力,它的安全性体现在:首先,只有拥有接收者的私钥的人才能够解密信息,即使把加密后的信息公开,也不会有安全隐患;其次,暴力破解RSA加密算法也是难以完成的,因为n这个大数是不能被推断出来的。

总之,RSA加密算法具有较高的安全性,可以有效地保护网络安全,是现代信息安全的重要组成部分。

当我们使用网银、购物网站等网络服务时,应该提高对RSA加密算法的安全性的认识,这样才能更好地保护自己的信息安全。

RSA和DES加密算法详解

RSA和DES加密算法详解RSA加密算法:RSA是一种非对称加密算法,它的安全性基于大数的因数分解难题。

RSA算法的原理如下:1.选择两个不同的质数p和q,并计算它们的乘积n=p*q。

n被称为RSA算法的模数。

2.计算n的欧拉函数φ(n)=(p-1)*(q-1)。

3.选择一个整数e,使得1<e<φ(n),且e和φ(n)互质。

e被称为RSA算法的公钥指数。

4. 计算整数d,使得d*e ≡ 1 (mod φ(n))。

d被称为RSA算法的私钥指数。

5.公钥为(n,e),私钥为(n,d)。

6. 加密消息m时,将m的整数表示x,计算密文c ≡ x^e (mod n)。

7. 解密密文c时,计算明文m ≡ c^d (mod n)。

RSA算法的优点是加密速度较快,且在典型情况下很难被破解。

其主要应用领域包括数据传输中的身份认证、数字签名、数字证书等。

DES加密算法:DES(Data Encryption Standard)是一种对称加密算法,它采用64位的分组长度和56位的密钥长度。

DES算法的原理如下:1.初始置换(IP):将输入的64位明文分为左右两个32位部分。

2.迭代运算:通过16次的迭代运算,先对右半部分进行扩展和异或运算,然后经过S盒置换和P盒置换,最后与左半部分进行异或运算。

3.逆初始置换(IP-1):将得到的64位结果进行逆初始置换得到密文。

4.这里的迭代运算中,用到了轮密钥生成算法。

DES算法的密钥扩展过程中,通过对56位密钥进行位移、选择和置换操作生成各轮所使用的子密钥。

DES算法的缺点是安全性较低,主要是由于其算法密钥长度较短,易受到穷举攻击。

因此在实际应用中,通常采用3DES算法,即对DES算法进行三次加密。

1.对称加密算法DES的加密速度较快,而非对称加密算法RSA的加密速度较慢。

这是因为RSA算法涉及大数的运算,而DES算法仅涉及位运算。

2.DES算法的密钥长度较短,容易受到穷举攻击,安全性较低。

RSA加密算法

RSA加密算法RSA 加密算法是一种非对称加密算法,由三位数学家 Rivest、Shamir 和 Adleman 共同提出,采用两个不同的密钥进行加解密。

RSA 算法主要用于保护数据的机密性和完整性,在互联网通信、电子商务、数字签名等领域得到广泛应用。

1.选择两个大的质数p和q,计算n=p*q。

n被称为模数,p和q称为密钥生成的一部分,需要保密。

2.根据欧拉函数φ(n)的性质,计算φ(n)=(p-1)*(q-1)。

3. 选择一个整数 e,使得1 < e < φ(n) 且gcd(e, φ(n)) = 1,e 称为公钥指数。

4. 计算关于模φ(n) 的 e 的乘法逆元素 d,即d * e ≡ 1 (mod φ(n))。

d 称为私钥指数。

5.公钥是(n,e),私钥是(n,d),公钥可以公开,私钥需要保密。

6. 加密过程:将待加密的明文 M 转化为整数 m,在模数 n 下,计算密文 C = m^e mod n。

7. 解密过程:将密文 C 转化为整数 c,在模数 n 下,计算明文 M = c^d mod n。

RSA算法的优点是:1.加密和解密过程分别使用不同的密钥,提高了安全性。

2.非常适合进行数字签名和数字证书的领域应用,能有效抵御冒充和篡改。

3.算法存在的数学难题使得破解困难,强大的安全性能。

然而,RSA算法也有一些缺点:1.加密和解密过程速度较慢,特别是处理大数据量时。

2.密钥的生成和管理需要一定的计算资源和复杂性。

3.对于特定的攻击,如侧信道攻击和选择密码攻击等,RSA算法可能存在风险。

为了提高RSA算法的性能和安全性,通常结合其他的密码学技术,如组合RSA和对称加密算法构成混合加密体制,以克服各自的缺点。

总的来说,RSA加密算法是一种安全可靠的非对称加密算法,具有广泛的应用领域和重要的实际价值,为保障数据的机密性和完整性提供了有效的保护措施。

基于RSA的WEB前端密码加密方案

基于RSA的WEB前端密码加密⽅案受制于WEB页⾯源码的暴露,因此传统的对称加密⽅案以及加密密钥都将暴露在JS⽂件中,同样可以被解密。

⽬前⽐较好的解决⽅案是WEB页⾯全程或⽤户登录等关键环节使⽤HTTPS进⾏传输。

另外⼀种解决⽅案就是通过RSA进⾏加密。

RSA是⼀种⾮对称加密,也就是客户端通过公钥进⾏加密,服务端通过私钥进⾏解密。

也就是说公钥并不能进⾏解密,因此进⾏明⽂传输也是安全的。

1、加密流程服务端⽣成⼀组公钥与私钥,将公钥发送给客户端进⾏密码加密,在使⽤密钥进⾏解密。

2、密钥⽣成(NodeJs)主要使⽤来⽣成RSA公钥、私钥:1 import NodeRSA from 'node-rsa';23 let key=new NodeRSA({b:512});4 let publicDer=key.exportKey('pkcs8-public');5 let privateDer=key.exportKey('pkcs8-private');⼀般在服务器启动的时候可以⽣成⼀组密钥,并缓存起来,⽅便后续解密使⽤!3、密码加密(浏览器端)客户端接收到公钥以后,再提交表单之前对密码进⾏加密传输:1 import NodeRSA from 'node-rsa';234var encryptStr=function(password) {5 let clientKey = new NodeRSA({b: 512});6var publicKey=localStorage.publicKey; //从服务端接收到的公钥,缓存到本地7 clientKey.importKey(publicKey);8 let encrypted = clientKey.encrypt(password, 'base64');9return encrypted;10 }需要注意的问题是:客户端引⼊Node-Rsa库会相对增加JS⽂件体积,请注意上线之前对代码进⾏压缩或者更换其他体积较⼩的RSA类库。

非对称密码算法RSA原理

非对称密钥加密算法-RSA一.非对称密钥加密概述前面讲述了对称密钥加密体制。

使用对称密钥加密体制进行保密通信时,任意不同的两个用户之间都应该使用互不相同的密钥。

这样,如果一个网络中有n个用户,他们之间彼此可能需要进行秘密通信,这时网络中将共需要n(n-1)/2个密钥(其中,每个用户都需要保存n-1个密钥),这样巨大的密钥量给密钥分配和管理带来了极大的困难。

另外,随着计算机网络,特别是因特网的发展,网络上互不相识的用户可能需要进行保密的会话(例如,如果用户在进行电子商务活动时,需要保密的连接,这时的客户对象可能根本不是固定的对象)。

最后,对称密钥加密机制难以解决签名验证问题。

非对称密钥加密也称为公开密钥加密,或者叫做公钥加密算法。

使用公开密钥密码的每一个用户都分别拥有两个密钥:加密密钥和解密密钥,它们两者并不相同,并且由加密密钥得到解密密钥在计算机上是不可行的。

每一个用户的加密密钥都是公开的(因此,加密密钥也称为公开密钥)。

所有用户的公开密钥都将记录在作用类似于电话号码薄的密钥本上,而它可以被所有用户访问,这样每一个用户都可以得到其他所有用户的公开密钥。

同时,每一个用户的解密密钥将由用户保存并严格保密(因此,解密密钥也称为私有密钥)。

非对称密码算法解决了对称密码体制中密钥管理的难题,并提供了对信息发送人的身份进行验证的手段,是现代密码学最重要的发明。

公钥加密算法一般是将对密钥的求解转化为对数学上的困难问题的求解,例如RSA算法的安全性是建立在“大数分解和素性检测”这个数论难题的基础上,已知两个大素数a、b,求出a*b是容易计算的,而已知a*b,想知道其是哪两个大素数的乘积目前还没有好的计算方法,另外也有一些非对称加密算法(如ELGamal算法)的安全性是基于求“离散对数”这个数学难题上的。

在公钥密码系统中每个实体都有自己的公钥和相应的私钥。

公钥密码系统的加密变换和解密变换分别用E和D表示。

任何实体B要向实体A发送信息m的步骤如下:实体B首先获得实体A的真实公钥的拷贝(eA),实体B使用eA计算密文 c=E(m)并发送给实体A ,实体A使用自己的私钥dA,计算m=D(c)解密密文,恢复出明文m。

RSA加密解密算法

RSA加密解密算法RSA(Rivest–Shamir–Adleman)加密算法是一种非对称加密算法,也是目前最常用的公钥加密算法之一、它是由Ron Rivest、Adi Shamir 和Leonard Adleman于1977年共同开发的,取名来自他们三个人的姓氏的首字母。

RSA算法的安全性建立在两个大素数难因分解的理论上,即若一个非常大的整数,其因数分解为两个素数的乘积,那么要分解这个大整数就很困难。

该算法的基本原理是选取两个大素数p和q,并计算得到N=p*q,将N作为公钥的一部分。

公开N和一个加密指数e,而私钥则包含了p、q 和一个解密指数d。

加密时,消息经过加密指数e进行加密得到密文,解密时利用解密指数d对密文进行解密。

只有知道私钥的人才能解密得到原始消息。

具体的加密过程如下:1.选择两个不同的大素数p和q。

2.计算N=p*q。

3.计算φ(N)=(p-1)*(q-1),φ(N)即N的欧拉函数值。

4.选择一个与φ(N)互质的加密指数e,其中1<e<φ(N)。

5.计算解密指数d,使得(e*d)%φ(N)=16.公钥为(e,N),私钥为(d,N)。

7.将明文m转化为整数m,确保m小于N。

8.加密密文c=m^e%N。

9.解密明文m=c^d%N。

RSA算法的安全性取决于分解大整数的难度,目前没有快速的算法能够在合理的时间内分解大整数。

因此,只要选择足够大的素数p和q,RSA算法就足够安全。

RSA算法在实际应用中起到了重要的作用。

它广泛应用于数字签名、密钥交换、加密通信等领域。

它通过使用不同的指数对数据进行加密和解密,实现了安全的通信。

同时,RSA算法也具有可逆性,在现实世界中起到了非常重要的作用。

总结来说,RSA加密算法是一种非对称加密算法,它的安全性基于大整数的因数分解难度。

它广泛应用于各个领域,通过使用公钥和私钥对数据进行加密和解密,实现了安全的通信。

尽管它的运算速度较慢,但是在很多场景下,RSA算法仍然是最安全和最实用的加密算法之一。

RSA加密算法及实现

RSA加密算法及实现RSA 是一种非对称加密算法,由Rivest、Shamir 和Adleman 三位数学家于1977年提出,现在广泛应用于电子邮件加密、数字签名和安全传输等领域。

RSA 算法基于两个大素数的乘积难以分解的特性,实现了安全的加密和解密过程。

RSA算法的核心原理是利用数论中的欧拉函数、模逆和模幂运算。

下面将详细介绍RSA算法的加密和解密流程。

1.生成密钥对首先选择两个不同的大素数p和q,计算它们的乘积n=p*q。

然后计算欧拉函数φ(n)=(p-1)*(q-1)。

选择一个与φ(n)互质的整数e,作为公钥的指数。

再利用模逆运算求解整数d,使得(d*e)%φ(n)=1,d即为私钥的指数。

2.加密过程假设要加密的消息(明文)为m,公钥为(n,e)。

将明文转换成整数M,并满足0≤M<n。

加密过程即为计算密文C=M^e%n,然后将密文发送给接收者。

3.解密过程接收者使用私钥(n,d)进行解密。

将密文C转换成整数,并计算明文M=C^d%n。

最后将整数M转换成消息,并得到解密后的明文。

RSA算法的安全性基于分解大整数n的困难性,如果有人能够有效地分解n,并得到p和q,那么整个算法的安全性将被破坏。

目前,分解大整数依然是一个非常耗费计算资源的问题,因此RSA算法在理论上是安全的。

实现 RSA 加密算法需要涉及大数运算和模幂运算等复杂的数学运算。

下面是一个简化版的 RSA 加密算法的 Python 代码实现:```pythonimport random#扩展欧几里得算法求解模逆def extended_gcd(a, b):if b == 0:return a, 1, 0gcd, x, y = extended_gcd(b, a % b)return gcd, y, x - (a // b) * y#计算模幂运算def mod_exp(a, b, n):result = 1while b > 0:if b % 2 == 1:result = (result * a) % na=(a*a)%nb//=2return result#生成密钥对def generate_keys(:p = random.randint(100, 1000)q = random.randint(100, 1000)while p == q or not is_prime(p) or not is_prime(q): p = random.randint(100, 1000)q = random.randint(100, 1000)n=p*qphi = (p - 1) * (q - 1)e = random.randint(2, phi - 1)gcd, d, _ = extended_gcd(e, phi)#确保d为正数if d < 0:d += phireturn (n, e), (n, d)#加密过程def encrypt(message, public_key):n, e = public_keym = int.from_bytes(message.encode(, 'big')c = mod_exp(m, e, n)return c#解密过程def decrypt(ciphertext, private_key):n, d = private_keym = mod_exp(ciphertext, d, n)message = m.to_bytes((m.bit_length( + 7) // 8, 'big').decode return message#判断一个数是否为素数def is_prime(n):if n <= 1:return Falsefor i in range(2, int(n ** 0.5) + 1):if n % i == 0:return Falsereturn True#示例运行代码if __name__ == '__main__':public_key, private_key = generate_keysmessage = "Hello, RSA!"ciphertext = encrypt(message, public_key)plaintext = decrypt(ciphertext, private_key)print("Public key:", public_key)print("Private key:", private_key)print("Ciphertext:", ciphertext)print("Decrypted plaintext:", plaintext)```以上代码是一个简单的实现,仅用于理解RSA加密算法的基本原理。

简述rsa加密算法

简述RSA加密算法概述RSA加密算法是一种非对称加密算法,它是由Ron Rivest、Adi Shamir和Leonard Adleman在1977年共同提出的,也因此得名。

RSA算法以其高效性、可靠性和安全性而广泛应用于信息加密领域,备受社会的关注。

基本原理RSA加密算法基于数论中的一个重要问题,即质因数分解。

其基本原理可以概括为以下几步:1.选择两个不同的大质数p和q,并计算它们的乘积n(n = p * q)。

2.计算n的欧拉函数φ(n)。

对于两个互质的整数p和q,φ(n) = (p - 1) *(q - 1)。

3.选择一个满足1 < e < φ(n)且gcd(e, φ(n)) = 1的整数e,作为公钥的指数。

4.计算e的乘法逆元d,使得(e * d) mod φ(n) = 1,作为私钥的指数。

5.将n和e作为公钥,n和d作为私钥。

加解密过程RSA加密算法的加解密过程如下:加密1.将明文M转换为整数m,使得0 <= m < n。

2.计算密文C,C = (m^e) mod n。

解密1.将密文C转换为整数c,使得0 <= c < n。

2.计算明文M,M = (c^d) mod n。

RSA算法的安全性基于质因数分解问题的困难性。

目前,对于较小的公开指数e,可以使用穷举法较容易地进行质因数分解,从而破解RSA加密。

因此,在实际应用中,要求公开指数e选择一个较大的素数,通常为65537。

此外,RSA算法还面临着其他攻击手段的威胁,如选择明文攻击、共模攻击和侧信道攻击等。

为了提高安全性,可以采取以下措施:•使用足够大的密钥长度,一般推荐至少2048位。

•避免使用相同的模数,避免共模攻击。

•使用合适的填充方案,如RSA-OAEP填充,提高抗侧信道攻击的能力。

•定期更新密钥,避免长时间使用同一密钥。

应用领域RSA加密算法在信息安全领域有着广泛的应用,包括但不限于以下几个方面:数字证书RSA算法被用于生成和验证数字证书。

RSA公钥加密算法的设计与实现本科毕业论文

RSA公钥加密算法的设计与实现本科毕业论⽂RSA公钥加密算法的设计与实现RSA公钥加密算法的设计与实现【论⽂摘要】RSA公钥加密算法是⽬前最有影响⼒的⾮对称加密算法,为ISO的推荐的加密标准。

⽽⾮对称加密因其安全性、开放性以及在数字签名技术中的重要性,在我们的⽣活中被使⽤得越加频繁。

RSA的安全性建⽴在⼤整数的分解困难上,其基本原理是初等数论中的欧拉定理。

在⼯业实现上,为了保证加密的安全性,通常要求密钥对⼤于1Kbits,然⽽计算机的整型变量为32bits,这构成⼀个⽭盾。

此外,RSA密钥的⽣成需要产⽣随机的⼤素数,这也是本⽂需要解决的问题。

【关键词】RSA;⾮对称加密;素数The d esign and implementation of RSA public keyencryption algorithm【ABSTRACT】RSA public key encryption algorithms are the most influential dissymmetrical encryption algorithms, the recommended encryption standard to ISO. And dissymmetrical encryption is used more and more frequently in our lives because of its security, openness and the importance in digital signature technology.RSA's security is built on the difficulties of big integer factorization, whose basic principle is the Euler's theorem in elementary number theory. In order to ensure the security of encryption, when it comes to industry, we often require the key pair is greater than 1Kbits. However, the integer class of computers occupies 32bits, which constitutes a contradiction. In addition, RSA's key-generation needs a random large prime number, which is also a problem to be solved.【Keywords】RSA; dissymmetrical encryption; prime number⽬录RSA公钥加密算法的设计与实现 ...................... II The design and implementation of RSA public key encryption algorithm .............................................. II ⽬录............................................... III ⼀.前⾔ (1)(⼀)引论 (1)(⼆)背景知识 (2)1. 密码技术的发展 (2)2. 密码学的主要任务 (4)3. 密码系统的安全性 (5)4. 对称与⾮对称密码的区别 (5)5. 公钥:RSA密码体制 (6)⼆、实验部分 (8)(⼀)实验⽬的 (8)(⼆)实验环境 (8)(三)实验步骤 (8)1. ⼤整数类 (8)2. 快速模幂运算 (9)3. 快速产⽣随机素数 (9)4. 扩展的欧⼏⾥德算法 (10)(四)代码设计 (11)1. ⼤整数类 (11)2. Rsa类 (14)3. 关键代码 (16)三、结果与讨论 (17)(⼀)程序展⽰ (17)1. 程序主界⾯ (17)2. RSA密钥产⽣ (18)3. 加密解密展⽰ (20)(⼆)RSA分析 (21)1. RSA的安全性 (21)2. RSA效率 (22)(三)⼩结 (24)注释 (25)参考⽂献 (26)致谢 (27)⼀.前⾔(⼀)引论从公元前5世纪,古希腊斯巴达⼈⽤⽊棍和带⼦进⾏换位密码,到现在的⽹上购物、⽹上银⾏,密码学在我们⽣活中占着越来越重要的地位。

RSA加密算法

RSA加密算法1. 密钥生成:首先选择两个不同的质数p和q,计算它们的乘积n = p * q。

然后计算欧拉函数φ(n) = (p - 1) * (q - 1)。

接下来选择一个整数e,使得1 < e < φ(n)且e与φ(n)互质,即最大公约数为1、最后选择一个整数d,使得d与e满足ed ≡ 1 (mod φ(n))。

公钥为(n,e),私钥为(n, d)。

2. 加密过程:将明文转换为整数M,并使用公钥(n, e)进行加密运算,得到密文C = M^e (mod n)。

3. 解密过程:使用私钥(n, d)对密文进行解密运算,得到明文M = C^d (mod n)。

RSA加密算法的安全性基于质因数分解的困难性。

由于大整数分解是一个耗费极大计算资源的问题,迄今为止还没有发现有效的算法能够在合理时间内解决这个问题。

因此,RSA算法在实践中被广泛使用,尤其在安全通信和数据加密领域。

1.安全性高:由于大整数分解问题的困难性,使得RSA算法的加密强度很高,可以有效保护通信数据的安全性。

2.灵活性强:RSA算法可以适用于不同密钥长度的应用场景,具有很好的灵活性。

随着计算能力的提高,可以选择更大的密钥长度以增强安全性。

3.可靠性强:由于非对称加密算法中公钥和私钥的分离,保证了密钥的安全性和可靠性。

4.不可逆性:RSA算法的加密过程是不可逆的,即使知道公钥和密文,也很难还原出明文内容,保证了数据的机密性。

然而,RSA算法也存在一些缺点:1.处理速度慢:RSA算法的处理速度相对较慢,尤其是在加密和解密大文件时,计算量非常大。

因此,在实际应用中需要考虑时间效率问题。

2.密钥管理复杂:RSA算法需要生成和管理公钥和私钥,密钥管理工作相对复杂,需要确保私钥的安全存储和传输,防止密钥泄露。

3.加密算法长度限制:RSA算法在实践中使用的密钥长度有一定限制,较长的密钥长度会导致加密和解密的时间延长。

为了解决RSA算法处理速度慢的问题,实际应用中通常会将RSA与对称加密算法结合使用。

rsa加密用法

rsa加密用法

RSAR是一种非对称加密,发送方用公钥加密,接收方用私钥解密。

只要私钥不泄漏,即使获得了公钥和数据,也无法进行解密。

RSA 的安全性依赖于大整数因式分解的困难,目前已知被分解的最大整数为768个二进制位,也就是说已知能被破解的最大RSA私钥为768位,但是一般情况都采用1024位的私钥,重要数据便用2048位的秘钥(当然安全性的提升要付出更多的解密时间首先生成公钥和私钥。

执行就能得到结果:当然每次得到的公钥和私钥都是不一样的,然后把公钥交给发送方以进行加密。

获得加密数据后接收方就可以进行相应的解密了,不过要注意一些传输方式会破坏加密数据,如u的get方式传输时,加密数据的+会被转换成''。

所以接收到数据之后要注意转换回来,不然就解密错误了。

这可能是目前最安全的数据加密传输解决方案

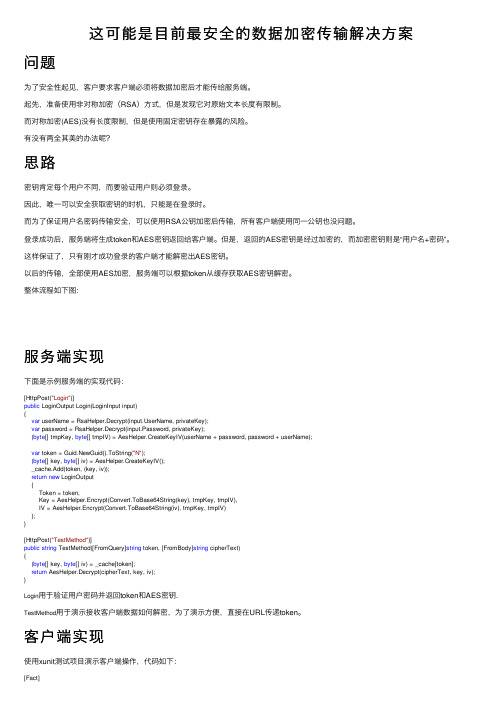

这可能是⽬前最安全的数据加密传输解决⽅案问题为了安全性起见,客户要求客户端必须将数据加密后才能传给服务端。

起先,准备使⽤⾮对称加密(RSA)⽅式,但是发现它对原始⽂本长度有限制。

⽽对称加密(AES)没有长度限制,但是使⽤固定密钥存在暴露的风险。

有没有两全其美的办法呢?思路密钥肯定每个⽤户不同,⽽要验证⽤户则必须登录。

因此,唯⼀可以安全获取密钥的时机,只能是在登录时。

⽽为了保证⽤户名密码传输安全,可以使⽤RSA公钥加密后传输,所有客户端使⽤同⼀公钥也没问题。

登录成功后,服务端将⽣成token和AES密钥返回给客户端。

但是,返回的AES密钥是经过加密的,⽽加密密钥则是“⽤户名+密码”。

这样保证了,只有刚才成功登录的客户端才能解密出AES密钥。

以后的传输,全部使⽤AES加密,服务端可以根据token从缓存获取AES密钥解密。

整体流程如下图:服务端实现下⾯是⽰例服务端的实现代码:[HttpPost("Login")]public LoginOutput Login(LoginInput input){var userName = RsaHelper.Decrypt(erName, privateKey);var password = RsaHelper.Decrypt(input.Password, privateKey);(byte[] tmpKey, byte[] tmpIV) = AesHelper.CreateKeyIV(userName + password, password + userName);var token = Guid.NewGuid().ToString("N");(byte[] key, byte[] iv) = AesHelper.CreateKeyIV();_cache.Add(token, (key, iv));return new LoginOutput{Token = token,Key = AesHelper.Encrypt(Convert.ToBase64String(key), tmpKey, tmpIV),IV = AesHelper.Encrypt(Convert.ToBase64String(iv), tmpKey, tmpIV)};}[HttpPost("TestMethod")]public string TestMethod([FromQuery]string token, [FromBody]string cipherText){(byte[] key, byte[] iv) = _cache[token];return AesHelper.Decrypt(cipherText, key, iv);}Login⽤于验证⽤户密码并返回token和AES密钥.TestMethod⽤于演⽰接收客户端数据如何解密,为了演⽰⽅便,直接在URL传递token。

rsa密码算法的数字信封功能

rsa密码算法的数字信封功能

RSA密码算法的数字信封功能是一种加密技术,用于实现安全的消息传递。

它主要由以下步骤组成:

1. 生成密钥对:发送方和接收方各自生成一对非对称密钥,包括公钥和私钥。

公钥用于加密信息,私钥用于解密信息。

2. 创建数字信封:发送方使用接收方的公钥将待传输的消息进行加密,称之为数字信封。

在加密过程中,发送方还可以对消息进行哈希、签名等操作,以提高数据完整性和身份验证。

3. 传输数字信封:发送方将加密后的数字信封传输给接收方。

在传输过程中,即使有中间人窃听,也无法解密消息,因为只有接收方拥有私钥可以解密。

4. 解密数字信封:接收方使用自己的私钥解密数字信封,还原出原始的消息。

同时,接收方可以验证消息的完整性和发送方的身份。

数字信封功能的主要优势在于不需要发送方和接收方在传输过程中共享对称密钥,而是使用接收方的公钥进行加密。

这样可以确保消息的机密性,即使数字信封被窃取,也无法解密出原始的消息内容。

此外,数字信封还可以提供数据完整性和身份验证,保护数据的安全性。

rsa 一般加密规则

rsa 一般加密规则

RSA是一种非对称加密算法,它的加密规则如下:

1. 生成公钥和私钥:RSA算法需要生成一对公钥和私钥,公钥可以公开,私钥必须保密。

2. 加密数据:使用公钥对要加密的数据进行加密,加密后的数据只能使用私钥进行解密。

3. 解密数据:使用私钥对加密后的数据进行解密,解密后得到原始数据。

4. 数字签名:RSA算法还可以用于数字签名,即使用私钥对数据进行签名,使用公钥对签名进行验证,确保数据的完整性和真实性。

5. 密钥长度:RSA算法的安全性与密钥长度有关,一般情况下,密钥长度越长,安全性越高,但加密和解密的速度也会变慢。

6. 安全性:RSA算法的安全性基于大数分解的困难性,即将一个大的合数分解成其质因数的难度。

因此,密钥长度越长,破解的难度就越大。

7. 应用:RSA算法广泛应用于数字签名、数据加密、密钥交换等领域,是目前

最常用的非对称加密算法之一。

以上是RSA算法的一般加密规则,需要注意的是,RSA算法虽然安全性较高,但加密和解密的速度较慢,因此在实际应用中需要根据具体情况进行选择。

rsa算法过程原理

rsa算法过程原理

RSA是一种非对称加密算法,它在1977年被提出,由三位数学家Rivest、Shamir、Adleman命名。

RSA算法采用公钥加密-私钥解密的方式,其中公钥用于加密信息,私钥用于解密信息。

RSA算法的过程如下:

1.密钥生成。

通过RSA算法生成一对密钥,其中包括公钥和私钥。

公钥由两个数构成,即n和e,私钥由三个数构成,即n、d和p*q。

2.加密。

当发送方要将一份信息加密并发送给接收方时,它需要知道接收方的

公钥(n,e)。

发送方将要加密的信息m通过如下公式进行计算,并将计算

结果作为加密后的密文c发送给接收方:

c ≡ m^e (mo

d n)。

其中,^表示幂操作,mod表示取余操作。

即密文c等于明文m的e

次幂对n取余后的结果。

此时,任何人都无法通过密文c破解出明文m,

除非知道私钥d。

3.解密。

当接收方接收到密文c后,它使用自己的私钥(n,d)进行解密。

接收

方将密文c通过如下公式进行计算,并将计算结果作为解密后的明文m:m ≡ c^d (mod n)。

即明文m等于密文c的d次幂对n取余后的结果。

由于只有接收方知道私钥d,因此只有接收方能够解密出明文m。

RSA算法的安全性基于大数分解的困难性,即对于一个大的合数n,其质因数分解是非常困难的,因此也就保证了RSA算法的安全性。

用实例讲解RSA加密算法(精)

用实例讲解RSA加密算法RSA是第一个比较完善的公开密钥算法,它既能用于加密,也能用于数字签名。

RSA 以它的三个发明者Ron Rivest, Adi Shamir, Leonard Adleman的名字首字母命名,这个算法经受住了多年深入的密码分析,虽然密码分析者既不能证明也不能否定RSA的安全性,但这恰恰说明该算法有一定的可信性,目前它已经成为最流行的公开密钥算法。

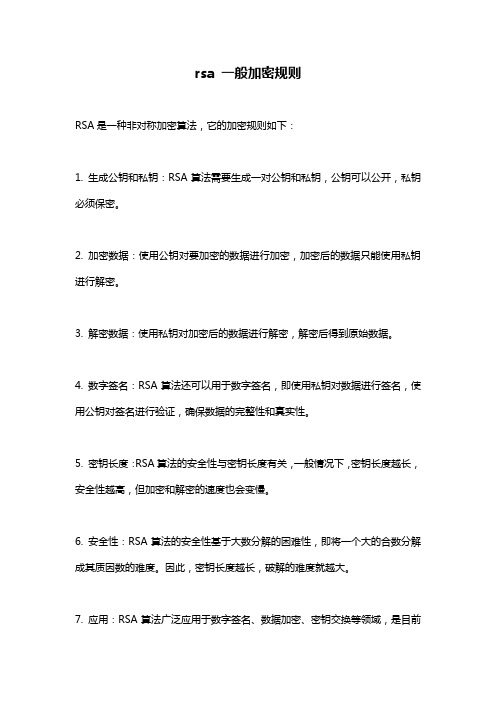

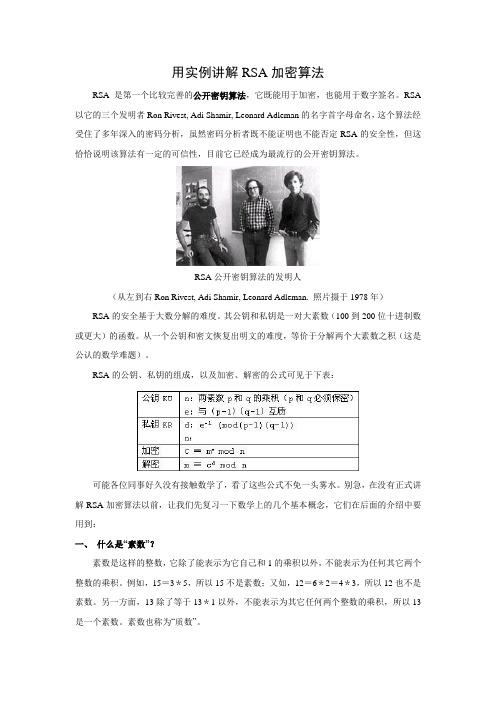

RSA公开密钥算法的发明人(从左到右Ron Rivest, Adi Shamir, Leonard Adleman. 照片摄于1978年)RSA的安全基于大数分解的难度。

其公钥和私钥是一对大素数(100到200位十进制数或更大)的函数。

从一个公钥和密文恢复出明文的难度,等价于分解两个大素数之积(这是公认的数学难题)。

RSA的公钥、私钥的组成,以及加密、解密的公式可见于下表:可能各位同事好久没有接触数学了,看了这些公式不免一头雾水。

别急,在没有正式讲解RSA加密算法以前,让我们先复习一下数学上的几个基本概念,它们在后面的介绍中要用到:一、什么是“素数”?素数是这样的整数,它除了能表示为它自己和1的乘积以外,不能表示为任何其它两个整数的乘积。

例如,15=3*5,所以15不是素数;又如,12=6*2=4*3,所以12也不是素数。

另一方面,13除了等于13*1以外,不能表示为其它任何两个整数的乘积,所以13是一个素数。

素数也称为“质数”。

二、什么是“互质数”(或“互素数”)?小学数学教材对互质数是这样定义的:“公约数只有1的两个数,叫做互质数。

”这里所说的“两个数”是指自然数。

判别方法主要有以下几种(不限于此):(1)两个质数一定是互质数。

例如,2与7、13与19。

(2)一个质数如果不能整除另一个合数,这两个数为互质数。

例如,3与10、5与26。

(3)1不是质数也不是合数,它和任何一个自然数在一起都是互质数。

如1和9908。

(4)相邻的两个自然数是互质数。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

RSA密码传输加密方案对应的【鲁能集团泰山度假俱乐部产品展示系统安全功能初测观察报告】中的(5,6)互联网的发展史上,安全性一直是开发者们相当重视的一个主题,为了实现数据传输安全,我们需要保证:数据来源(非伪造请求)、数据完整性(没有被人修改过)、数据私密性(密文,无法直接读取)等。

虽然现在已经有SSL/TLS协议实现的HTTPS协议,但是因在客户端上依赖浏览器的正确实现,而且效率又很低,所以一般的敏感数据(如交易支付信息等)还是需要我们使用加密方法来手动加密。

虽然对于一般的WEB开发人员来说,大可不必深入了解一些安全相关的底层技术,但学习加密基础知识,使用现有加密相关工具却十分必要。

由于工作需要,自己看了些加密相关文章,结合自己的使用经历,完成此文。

RSA加密算法是一种非对称加密算法。

在公钥加密标准和电子商业中RSA被广泛使用。

RSA是1977年由罗纳德•李维斯特(Ron Rivest)、阿迪•萨莫尔(Adi Shamir)和伦纳德•阿德曼(Leonard Adleman)一起提出的。

当时他们三人都在麻省理工学院工作。

RSA就是他们三人姓氏开头字母拼在一起组成的。

加密基础学习如何使用加密之前,我们需要了解一些加密相关的基础知识。

加密算法一般分为两种:对称加密算法和非对称加密算法。

对称加密对称加密算法是消息发送者和接收者使用同一个密匙,发送者使用密匙加密了文件,接收者使用同样的密匙解密,获取信息。

常见的对称加密算法有:des/aes/3des.对称加密算法的特点有:速度快,加密前后文件大小变化不大,但是密匙的保管是个大问题,因为消息发送方和接收方任意一方的密匙丢失,都会导致信息传输变得不安全。

非对称加密与对称加密相对的是非对称加密,非对称加密的核心思想是使用一对相对的密匙,分为公匙和私匙,私匙自己安全保存,而将公匙公开。

公钥与私钥是一对,如果用公钥对数据进行加密,只有用对应的私钥才能解密;如果用私钥对数据进行加密,那么只有用对应的公钥才能解密。

发送数据前只需要使用接收方的公匙加密就行了。

常见的非对称加密算法有RSA/DSA:非对称加密虽然没有密匙保存问题,但其计算量大,加密速度很慢,有时候我们还需要对大块数据进行分块加密。

数字签名为了保证数据的完整性,还需要通过散列函数计算得到一个散列值,这个散列值被称为数字签名。

其特点有:∙无论原始数据是多大,结果的长度相同的;∙输入一样,输出也相同;∙对输入的微小改变,会使结果产生很大的变化;∙加密过程不可逆,无法通过散列值得到原来的数据;常见的数字签名算法有md5,hash1等算法。

PHP的openssl扩展openssl扩展使用openssl加密扩展包,封装了多个用于加密解密相关的PHP函数,极大地方便了对数据的加密解密。

常用的函数有:对称加密相关:string openssl_encrypt ( string $data , string $method , string $password)其中$data为其要加密的数据,$method是加密要使用的方法,$password是要使用的密匙,函数返回加密后的数据;其中$method列表可以使用openssl_get_cipher_methods()来获取,我们选取其中一个使用,$method列表形如:其解密函数为string openssl_encrypt ( string $data , string $method , string $password)非对称加密相关:它们都只需要传入证书文件(一般是.pem文件);使用公匙加密数据,其中$data是要加密的数据;$crypted是一个引用变量,加密后的数据会被放入这个变量中;$key是要传入的公匙数据;由于被加密数据分组时,有可能不会正好为加密位数bit的整数倍,所以需要$padding(填充补齐),$padding的可选项有OPENSSL_PKCS1_PADDING, OPENSSL_NO_PADDING,分别为PKCS1填充,或不使用填充;与此方法相对的还有(传入参数一致):还有签名和验签函数:验签函数:与签名函数相对,只不过它要传入与私匙对应的公匙;其结果为签名验证结果,1为成功,0为失败,-1则表示错误;加密流程传输流程:传输过程中rsa加密用户名和口令,md5密钥加密用户名和口令和验证码,对比的时候是把传输的rsa解密加上验证码,再进行md5验证JS加密代码:<scriptlanguage="JavaScript"type="text/javascript"src="/static/web/js /rsa/jsbn.js"></script><scriptlanguage="JavaScript"type="text/javascript"src="/static/web/js /rsa/prng4.js"></script><scriptlanguage="JavaScript"type="text/javascript"src="/static/web/js /rsa/rng.js"></script><scriptlanguage="JavaScript"type="text/javascript"src="/static/web/js /rsa/rsa.js"></script><scriptlanguage="JavaScript"type="text/javascript"src="/static/web/js /rsa/base64.js"></script><scripttype="text/javascript"src="/static/web/js/md5.js"></script> <script language="JavaScript">varpublic_key="<?='BB3DC79A95B19C104EE49F592EBA635A3FA6CC6380F8CF F8D2A65E04724AE9C4ACB8E6CDA15B75BC5B94B21CBD6F433B7396E1B52D32 F5B610453C49AFD7F39355086250695698B0281032DEADDCA3938AF8590DE6 458FAD597DB1C3D9F53D5171968FCF2EE042D99B57414BF376793979A4951D EDBD80E84679EC5CDDAC3C65'?>";var public_length="0x10001";function do_encrypt() {var rsa = new RSAKey();rsa.setPublic(public_key, public_length);var res =rsa.encrypt('username='+$('#username').val()+'&password='+$('# password').val());var res_cap = '';if($('#captcha').val()){res_cap = rsa.encrypt($('#captcha').val());}if(res && res_cap) {$('#sign').val($.md5('username='+$('#username').val()+'&passwo rd='+$('#password').val() + $('#captcha').val()));var result = hex2b64(res);$('#data').val(result);$('#captcha_hidden').val(hex2b64(res_cap));$('#loginform').submit();}return true;}服务端生成一组公钥与私钥,将公钥发送给客户端进行密码加密,在使用密钥进行解密,相关代码:Rsa.phpclass Rsa{//openssl生成秘钥时的e的值public $rsae;//openssl生成的modulus,十六进制数据public $rsa_modules;public function __construct() {$this->rsae = '0x10001';$this->rsa_modules ='BB3DC79A95B19C104EE49F592EBA635A3FA6CC6380F8CFF8D2A65E04724AE 9C4ACB8E6CDA15B75BC5B94B21CBD6F433B7396E1B52D32F5B610453C49AFD 7F39355086250695698B0281032DEADDCA3938AF8590DE6458FAD597DB1C3D 9F53D5171968FCF2EE042D99B57414BF376793979A4951DEDBD80E84679EC5 CDDAC3C65';}/*** @param $data 要加密的字符串* @param $private_key 公钥* @return mixed 加密的结果*/public function publicDecrypt($data, $public_key){$public_key = file_get_contents($public_key);$pub_key = openssl_pkey_get_public($public_key);openssl_public_encrypt($data,$encrypted,$pub_key); $encrypted=base64_encode($encrypted);//因为加密后是乱码,所以base64一下return $encrypted;}/*** @param $data 要解密的字符串* @param $private_key 私钥* @return mixed 解密的结果*/public function privateDecrypt($data, $private_key){ $encrypted = base64_decode($data);$private_key = file_get_contents($private_key);$pi_key = openssl_pkey_get_private($private_key);openssl_private_decrypt($encrypted,$decrypted,$pi_key); return $decrypted;}}控制器实现:$this->load->library('Rsa');$rsa = new Rsa();$captcha = request_post('captcha');$decrypt_cap = $rsa->privateDecrypt($captcha,$this->_config['rsa_private_key']);if (strtolower($this->session->userdata('captcha')) !=strtolower($decrypt_cap)) {$this->message('验证码不正确', site_url($this->siteclass . '/' . $this->sitemethod), 2);}$decrypt_data = $rsa->privateDecrypt($this->input->post('data', true), $this->_config['rsa_private_key']);if (!$decrypt_data) {$this->systemlog('信息验证错误,请重新登录', 0, 4);sendmail_windows($this->data['webset']['admin_email'], '有管理员有登录异常操作', '管理员登录时签名信息被篡改,请检查,登录时间' . date('Y-m-d H:i:s'));$this->jump('信息错误,请重新登录', site_url('admincp/login'), 2); }parse_str($decrypt_data, $form_data);$username = trim($form_data['username']);$password = trim($form_data['password']);//验证传输有效性$sign = request_post('sign');$make_sign = md5($decrypt_data . strtolower($decrypt_cap));if ($make_sign != $sign) {$this->systemlog('登录时签名可能被篡改', 0, 4);$this->jump('信息错误,签名信息不正确', site_url('admincp/login'), 2);}鲁能泰山度假俱乐部管理有限公司。