飞塔防火墙FortiGate 60D配置思路

fortigate 简易设置手册

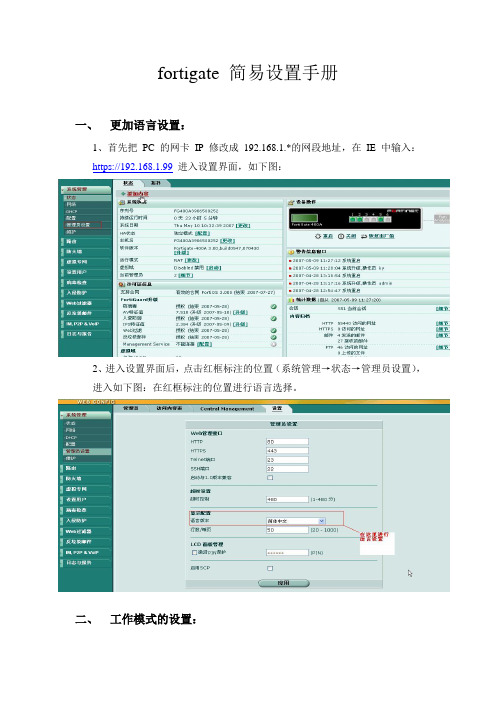

fortigate 简易设置手册一、更加语言设置:1、首先把PC的网卡IP修改成192.168.1.*的网段地址,在IE中输入:https://192.168.1.99进入设置界面,如下图:2、进入设置界面后,点击红框标注的位置(系统管理→状态→管理员设置),进入如下图:在红框标注的位置进行语言选择。

二、工作模式的设置:Fortigate防火墙可以工作在以下几种模式:路由/NAT模式、透明模式;要修改工作模式可在下图标注处进行更改,然后设置相应的IP地址和掩码等。

三、网络接口的设置:在系统管理→点击网络,就出现如下图所示,在下图所指的各个接口,您可以自已定义各个接口IP地址。

点击编辑按钮,进入如下图所示:在下图地址模式中,在LAN口上根据自已需要进行IP地址的设置,接着在管理访问中指定管理访问方式。

在WAN口上,如果是采用路由/NAT模式可有两种方式:1、采用静态IP的方式:如下图:在红框标注的地方,选中自定义,输入ISP商给你的IP地址、网关、掩码。

在管理访问的红框中,指定您要通过哪种方式进行远程管理。

如果你从ISP商获得多个IP的话,你可以在如下图中输入进去。

在如下图红框标注的地方,输入IP地址和掩码以及管理访问方式,点击ADD 即可。

注: 采用静态IP地址的方式,一定要加一条静态路由,否则就不能上网。

如下图:2、如采用ADSL拨号的方式,如下图:当你选中PPOE就会出现如下图所示的界面:在红框标注的地址模式中,输入ADSL用户和口令,同时勾选上‘从服务器上重新获得网关‘和改变内部DNS。

在管理访问方式中根据自已的需要,选中相应的管理方式,对于MTU值一般情况下都采用默认值就行了.四、防火墙的设置:防火墙的设置,首先要规化地址和地址池,如下图:输入你要过滤和保护的地址和地址段。

点击上图标注处进入地址设置栏,首先从类型中选择你要的地址类型,然后根据所选的类型输入IP地址或地址段以及网络接口。

接着就是计划时间表和保护内容列表的设置,其中保护内容列表包括有病毒过滤、网址过滤、内容过滤、防入侵等。

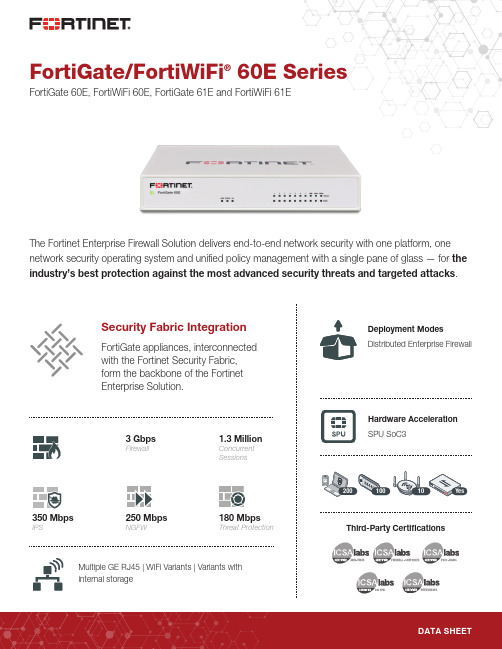

福特网企业防火墙解决方案说明书

FortiGate/FortiWiFi® 60E SeriesFortiGate 60E, FortiWiFi 60E, FortiGate 61E and FortiWiFi 61EThe Fortinet Enterprise Firewall Solution delivers end-to-end network security with one platform, one network security operating system and unified policy management with a single pane of glass — for the industry’s best protection against the most advanced security threats and targeted attacks.Powered by SPU SoC3§Combines a RISC-based CPU with Fortinet’s proprietary SPU content and network processors for unmatched performance§Simplifies appliance design and enables breakthrough performance for smaller networks§Supports firewall acceleration across all packet sizes formaximum throughput§Delivers accelerated UTM content processing for superior performance and protection§Accelerates VPN performance for high speed, secureremote access3G/4G WAN ConnectivityThe FortiGate/FortiWiFi 60E Series includes a USB port that allows you to plug in a compatible third-party 3G/4G USB modem, providing additional WAN connectivity or a redundant link for maximum reliability.Compact and Reliable Form FactorDesigned for small environments, you can place it on a desktop or wall-mount it. It is small, lightweight yet highly reliable with superior MTBF (Mean Time Between Failure), minimizing the chance of a network disruption.Superior Wireless CoverageA built-in dual-band, dual-stream access point with internal antennas is integrated on the FortiWiFi 60E and provides speedy 802.11ac wireless access. The dual-band chipset addresses the PCI-DSS compliance requirement for rogue AP wireless scanning, providing maximum protection for regulated environments.Interfaces1. Console Port2. 2x GE RJ45 WAN PortsFortiGate/FortiWiFi 60E/61E3. 1x GE RJ45 DMZ Ports4. 7x GE RJ45 Internal Ports3SERVICESFortiGuard ™ Security ServicesFortiGuard Labs offers real-time intelligence on the threat landscape, delivering comprehensive security updates across the full range of Fortinet’s solutions. Comprised of security threat researchers, engineers, and forensic specialists, the team collaborates with the world’s leading threat monitoring organizations, other network and security vendors, as well as law enforcement agencies:§Real-time Updates — 24x7x365 Global Operations research security intelligence, distributed via Fortinet Distributed Network to all Fortinet platforms.§Security Research — FortiGuard Labs have discovered over 170 unique zero-day vulnerabilities to date, totaling millions of automated signature updates monthly.§Validated Security Intelligence — Based on FortiGuard intelligence, Fortinet’s network security platform is tested and validated by the world’s leading third-party testing labs and customers globally.FortiCare ™ Support ServicesOur FortiCare customer support team provides global technical support for all Fortinet products. With support staff in the Americas, Europe, Middle East and Asia, FortiCare offers services to meet the needs of enterprises of all sizes:§Enhanced Support — For customers who need support during local business hours only.§Comprehensive Support — For customers who need around-the-clock mission critical support, including advanced exchange hardware replacement.§Advanced Services — For global or regional customers who need an assigned Technical Account Manager, enhanced service level agreements, extended software support, priority escalation, on-site visits and more.§Professional Services — For customers with more complex security implementations that require architecture and design services, implementation and deployment services, operational services and more.For more information, please refer to the FortiOS data sheet available at FortiOSControl all the security and networking capabilities across the entire FortiGate platform with one intuitive operating system. Reduce operating expenses and save time with a truly consolidated next generation security platform.§ A truly consolidated platform with one OS for all security and networking services for all FortiGate platforms.§Industry-leading protection: NSS Labs Recommended, VB100, AV Comparatives and ICSA validated security and performance. §Control thousands of applications, block the latest exploits, and filter web traffic based on millions of real-time URL ratings. §Detect, contain and block advanced attacks automatically in minutes with integrated advanced threat protection framework. §Solve your networking needs with extensive routing, switching, WiFi, LAN and WAN capabilities.§Activate all the SPU-boosted capabilities you need on the fastest firewall platform available.Enterprise BundleFortiGuard Labs delivers a number of security intelligence services to augment the FortiGate firewall platform. You can easily optimize the protection capabilities of your FortiGate with the FortiGuard Enterprise Bundle. This bundle contains the full set of FortiGuard security services plus FortiCare service and support offering the most flexibility and broadest range of protection all in one package.GLOBAL HEADQUARTERS Fortinet Inc.899 KIFER ROAD Sunnyvale, CA 94086United StatesTel: +/salesEMEA SALES OFFICE 905 rue Albert Einstein 06560 Valbonne FranceTel: +33.4.8987.0500APAC SALES OFFICE 300 Beach Road 20-01The Concourse Singapore 199555Tel: +65.6395.2788LATIN AMERICA SALES OFFICE Sawgrass Lakes Center13450 W. Sunrise Blvd., Suite 430 Sunrise, FL 33323United StatesTel: +1.954.368.9990Copyright© 2017 Fortinet, Inc. All rights reserved. Fortinet®, FortiGate®, FortiCare® and FortiGuard®, and certain other marks are registered trademarks of Fortinet, Inc., in the U.S. and other jurisdictions, and other Fortinet names herein may also be registered and/or common law trademarks of Fortinet. All other product or company names may be trademarks of their respective owners. Performance and other metrics contained herein were attained in internal lab tests under ideal conditions, and actual performance and other results may vary. Network variables, different network environments and other conditions may affect performance results. Nothing herein represents any binding commitment by Fortinet, and Fortinet disclaims all warranties, whether express or implied, except to the extent Fortinet enters a binding written contract, signed by Fortinet’s General Counsel, with a purchaser that expressly warrants that the identified product will perform according to certain expressly-identified performance metrics and, in such event, only the specific performance metrics expressly identified in such binding written contract shall be binding on Fortinet. For absolute clarity, any such warranty will be limited to performance in the same ideal conditions as in Fortinet’s internal lab tests. In no event does Fortinet make any commitment related to future deliverables, features or development, and circumstances may change such that any forward-looking statements herein are not accurate. Fortinet disclaims in full any covenants, representations, and guarantees pursuant hereto, whether express or implied. Fortinet reserves the right to change, modify, transfer, or otherwise revise this publication without notice, and the most current version of the publication shall be applicable.FST -PROD-DS-GT60E FGFWF-60E-DAT -R6-201702FortiGate/FortiWiFi ® 60E SeriesORDER INFORMATIONProduct SKU DescriptionFortiGate 60E FG-60E 10x GE RJ45 ports (including 7x Internal ports, 2x WAN ports, 1x DMZ port). Maximum managed FortiAPs (Total / Tunnel) 10 / 5.FortiWiFi 60E FWF-60E 10x GE RJ45 ports (including 7x Internal ports, 2x WAN ports, 1x DMZ port), Wireless (802.11a/b/g/n/ac). Maximum managed FortiAPs (Total / Tunnel) 10 / 5.FortiGate 61E FG-61E 10x GE RJ45 ports (including 7x Internal ports, 2x WAN ports, 1x DMZ port), 128 GB SSD onboard storage. Maximum managed FortiAPs (Total / Tunnel) 10 / 5.FortiWiFi 61EFWF-61E10x GE RJ45 ports (including 7x Internal ports, 2x WAN ports, 1x DMZ port), Wireless (802.11a/b/g/n/ac), 128 GB SSD onboard storage. Maximum managed FortiAPs (Total / Tunnel) 10 / 5.。

Fortigate60安装手册

F o r t i g a t e3.0M R4中文配置向导目录介绍(关于这篇文章介绍)-------------------------------------------------------------------------------------3Fortigate 60防火墙介绍---------------------------------------------------------------------------------------4其他systex安全产品---------------------------------------------------------------------------------------4SOHU&中小型网络拓扑结构-------------------------------------------------------------------------------5注:文中的IP地址以实际操作时配置的地址为准。

不必照搬。

准备工作1.修改自己电脑IP2.进入防火墙界面3.修改防火墙密码(以及忘记密码如何操作)4.配置防火墙的内网IP地址----------------------------------------------------------------------------------9目的:把防火墙的IP修改成自己想要的IP配置局域网共享上网----------------------------------------------------------------------------------------10目的:使局域网的PC都能通过防火墙连接到Internet设置ADSL用户名和密码拨号上网设置固定IP上网设置动态分配IP上网配置双WAN共享上网---------------------------------------------------------------------------------------14目的:使用2根宽带线路连接到Internet设置WAN2设置WAN2 ADSL用户名和密码拨号上网设置WAN2 固定IP上网设置WAN2动态分配IP上网配置特定人员从指定WAN口上网------------------------------------------------------------------------17目的:使特定人员从指定的WAN口上网设置步骤配置WEB服务器映射---------------------------------------------------------------------------------------19目的设置虚拟服务器设置地址映射设置开放端口配置过滤---------------------------------------------------------------------------------------------------------26目的设置URL(网站地址)过滤设置聊天及P2P软件过滤设置单IP地址及单端口过滤设置多IP地址及多端口过滤配置IP/MAC绑定--------------------------------------------------------------------------------------------42目的:启用IP/MAC绑定强制IP/MAC绑定配置流量限制-------------------------------------------------------------------------------------------------43目的设置步骤备份防火墙配制----------------------------------------------------------------------------------------------44目的:设置步骤导出防火墙的日志-------------------------------------------------------------------------------------------45目的:设置步骤:设置防火墙的时间-------------------------------------------------------------------------------------------46目的:设置步骤开启防火墙远程管理----------------------------------------------------------------------------------------47目的开启防火墙远程管理修改防火墙管理端口升级防火墙软件版本----------------------------------------------------------------------------------------48目的升级步骤介绍(关于这篇文章介绍)这篇文章主要给大家介绍Fortigate60的功能简单设置步骤,让大家能够简单明了的设置防火墙本篇设置向导主要以截图为主,一步一步指导大家完成想要的配置。

fortinet飞塔防火墙配置

Fortinet产品家族fortinet 的产品家族涵盖了完备的网络安全解决方案包括邮件,日志,报告,网络管理,安全性管理以及fortigate 统一安全性威胁管理系统的既有软件也有硬件设备的产品。

更多fortinet产品信息,详见/products.FortiGuard服务订制fortiguard 服务定制是全球fortinet安全专家团队建立,更新并管理的安全服务。

fortinet安全专家们确保最新的攻击在对您的资源损害或感染终端用户使用设备之前就能够被检测到并阻止。

fortiguard服务均以最新的安全技术构建,以最低的运行成本考虑设计。

fortiguard 服务订制包括:1、fortiguard 反病毒服务2、 fortiguard 入侵防护(ips)服务3、 fortiguard 网页过滤服务4、fortiguard 垃圾邮件过滤服务5、fortiguard premier伙伴服务并可获得在线病毒扫描与病毒信息查看服务。

FortiClientforticlient 主机安全软件为使用微软操作系统的桌面与便携电脑用户提供了安全的网络环境。

forticlient的功能包括:1、建立与远程网络的vpn连接2、病毒实时防护3、防止修改windows注册表4、病毒扫描forticlient还提供了无人值守的安装模式,管理员能够有效的将预先配置的forticlient分配到几个用户的计算机。

FortiMailfortimail安全信息平台针对邮件流量提供了强大且灵活的启发式扫描与报告功能。

fortimail 单元在检测与屏蔽恶意附件例如dcc(distributed checksum clearinghouse)与bayesian扫描方面具有可靠的高性能。

在fortinet卓越的fortios 与fortiasic技术的支持下,fortimail反病毒技术深入扩展到全部的内容检测功能,能够检测到最新的邮件威胁。

(完整版)FortiGate防火墙常用配置命令

(完整版)FortiGate防火墙常用配置命令FortiGate 常用配置命令一、命令结构config Configure object. 对策略,对象等进行配置get Get dynamic and system information. 查看相关关对象的参数信息show Show configuration. 查看配置文件diagnose Diagnose facility. 诊断命令execute Execute static commands. 常用的工具命令,如ping exit Exit the CLI. 退出二、常用命令1、配置接口地址:FortiGate # config system interfaceFortiGate (interface) # edit lanFortiGate (lan) # set ip 192.168.100.99/24FortiGate (lan) # end2、配置静态路由FortiGate (static) # edit 1FortiGate (1) # set device wan1FortiGate (1) # set dst 10.0.0.0 255.0.0.0FortiGate (1) # set gateway 192.168.57.1FortiGate (1) # end3、配置默认路由FortiGate (1) # set gateway 192.168.57.1FortiGate (1) # set device wan1FortiGate (1) # end4、添加地址FortiGate # config firewall addressFortiGate (address) # edit clientnetnew entry 'clientnet' addedFortiGate (clientnet) # set subnet 192.168.1.0 255.255.255.0 FortiGate (clientnet) # end5、添加ip池FortiGate (ippool) # edit nat-poolnew entry 'nat-pool' addedFortiGate (nat-pool) # set startip 100.100.100.1FortiGate (nat-pool) # set endip 100.100.100.100FortiGate (nat-pool) # end6、添加虚拟ipFortiGate # config firewall vipFortiGate (vip) # edit webservernew entry 'webserver' addedFortiGate (webserver) # set extip 202.0.0.167FortiGate (webserver) # set extintf wan1FortiGate (webserver) # set mappedip 192.168.0.168 FortiGate (webserver) # end7、配置上网策略FortiGate # config firewall policyFortiGate (policy) # edit 1FortiGate (1)#set srcintf internal //源接口FortiGate (1)#set dstintf wan1 //目的接口FortiGate (1)#set srcaddr all //源地址FortiGate (1)#set dstaddr all //目的地址FortiGate (1)#set action accept //动作FortiGate (1)#set schedule always //时间FortiGate (1)#set service ALL //服务FortiGate (1)#set logtraffic disable //日志开关FortiGate (1)#set nat enable //开启natend8、配置映射策略FortiGate # config firewall policyFortiGate (policy) #edit 2FortiGate (2)#set srcintf wan1 //源接口FortiGate (2)#set dstintf internal //目的接口FortiGate (2)#set srcaddr all //源地址FortiGate (2)#set dstaddr FortiGate1 //目的地址,虚拟ip映射,事先添加好的FortiGate (2)#set action accept //动作FortiGate (2)#set schedule always //时间FortiGate (2)#set service ALL //服务FortiGate (2)#set logtraffic all //日志开关end9、把internal交换接口修改为路由口确保关于internal口的路由、dhcp、防火墙策略都删除FortiGate # config system globalFortiGate (global) # set internal-switch-mode interfaceFortiGate (global) #end重启--------------------------------------1、查看主机名,管理端口FortiGate # show system global2、查看系统状态信息,当前资源信息FortiGate # get system performance status3、查看应用流量统计FortiGate # get system performance firewall statistics4、查看arp表FortiGate # get system arp5、查看arp丰富信息FortiGate # diagnose ip arp list6、清楚arp缓存FortiGate # execute clear system arp table7、查看当前会话表FortiGate # diagnose sys session stat 或FortiGate # diagnose sys session full-stat;8、查看会话列表FortiGate # diagnose sys session list9、查看物理接口状态FortiGate # get system interface physical10、查看默认路由配置FortiGate # show router static11、查看路由表中的静态路由FortiGate # get router info routing-table static12、查看ospf相关配置FortiGate # show router ospf13、查看全局路由表FortiGate # get router info routing-table all-----------------------------------------------1、查看HA状态FortiGate # get system ha status2、查看主备机是否同步FortiGate # diagnose sys ha showcsum---------------------------------------------------3.诊断命令:FortiGate # diagnose debug application ike -1---------------------------------------------------execute 命令:FortiGate #execute ping 8.8.8.8 //常规ping操作FortiGate #execute ping-options source 192.168.1.200 //指定ping数据包的源地址192.168.1.200FortiGate #execute ping 8.8.8.8 //继续输入ping 的目标地址,即可通过192.168.1.200的源地址执行ping操作FortiGate #execute traceroute 8.8.8.8FortiGate #execute telnet 2.2.2.2 //进行telnet访问FortiGate #execute ssh 2.2.2.2 //进行ssh 访问FortiGate #execute factoryreset //恢复出厂设置FortiGate #execute reboot //重启设备FortiGate #execute shutdown //关闭设备。

飞塔防火墙配置

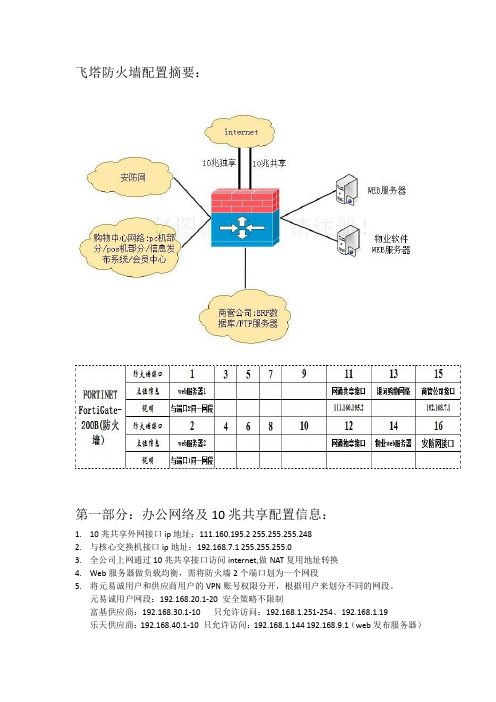

飞塔防火墙配置摘要:第一部分:办公网络及10兆共享配置信息:1.10兆共享外网接口ip地址:111.160.195.2 255.255.255.2482.与核心交换机接口ip地址:192.168.7.1 255.255.255.03.全公司上网通过10兆共享接口访问internet,做NAT复用地址转换4.Web服务器做负载均衡,需将防火墙2个端口划为一个网段5.将元易诚用户和供应商用户的VPN账号权限分开,根据用户来划分不同的网段。

元易诚用户网段:192.168.20.1-20 安全策略不限制富基供应商:192.168.30.1-10 只允许访问:192.168.1.251-254、192.168.1.19乐天供应商:192.168.40.1-10 只允许访问:192.168.1.144 192.168.9.1(web发布服务器)北方网供应商:192.168.50.1-10 192.168.8.1-3(两台web服务器做负责均衡)6.添加5条路由:第一条:192.168.1.0 0.0.0.255 192.168.7.2第二条:192.168.2.0 0.0.0.255 192.168.7.2第三条:192.168.5.0 0.0.0.255 192.168.7.2第四条:192.168.6.0 0.0.0.255 192.168.7.2第五条:0.0.0.0 0.0.0.0 111.160.195.17.外网接口屏蔽ping功能,启用病毒扫描保护8.做流量限制第二部分:银河购物中心与商管公司的网络数据信息1.购物中心商户网络接入部分分为四个部分:会员中心和服务台部分、商户pc机部分,pos机部分,信息发布部分。

其中会员中心和服务台部分与商管公司网络交互不做限制,商户pc机部分只允许访问指定的ftp服务器(192.168.1.19).Pos和信息发布部分只允许访问erp数据库(192.168.1.254).2.安防网过来的数据只可以访问192.168.2~6.0的网段第三部分: 10兆独享配置信息1.10兆独享外网接口ip地址:2.10兆独享接口与内网物业web服务器接口做NAT静态地址装换、并开启相应端口、如80803.10兆独享接口与内网web服务器接口做NAT静态地址转换、并开启相应端口、如:80端口4.10兆独享接口启用web安全防护功能,如:DoS攻击、SQL注入攻击功能等等5.外网接口屏蔽ping功能,启用病毒扫描保护。

FortiGate最常见配置

• 配置:

– – 系统管理-->网络-->接口 外网接口参数配置

• 选择接口地址模式为PPPoE • 输入用户名和密码 • MTU设置为1492

–

内网接口参数配置

• 选择接口地址模式为自定义 • 在IP地址/掩码栏中输入192.168.1.1/255.255.255.0

外网接口参数配置:

内网接口参数配置:

实例

策略配置:

故障排除

• 地址范围是否定义正确 • 协议类型选择是否正确 • 端口是否定义正确

• 是否将要控制的服务添加到组中

• 策略中的源地址和目的地址是否选择正确 • 策略中的服务是否选择正确 • 策略中的模式是否选择正确

备份与负载均衡

配置过程

备份与负载均衡

实例 故障排除

配置过程

• 接口配置(操作步骤见共享上网部分) • 若要对服务进行分流控制,则要在防火墙菜单中服务下面定制服务 • 若要针对内部网络的IP地址进行分流控制,则要在防火墙菜单中地址下面 定义地址段 • 策略配置

– 宽带线路2:

• IP:192.168.10.147 • 掩码:255.255.255.0 • 网关:192.168.10.1

实例

• 要求:

– 财务部单独使用一条宽带线路,市场、技术等其他部门共同 使用另一条宽带线路,实现数据分流,以保证带宽利用

实例

配置:

• 接口配置(操作步骤见共享上网部分,只是要在配置时将PING服务器打开,并输 入一个有效的公网IP地址)

FortiGate培训讲义

2005.09.23

FortiGate培训讲义

共享上网

PPPoE

共享上网

DHCP

静态

飞塔防火墙防火墙配置

系统管理-访问内容表

系统管理-管理员设置1

系统管理-管理员设置2

系统管理-固件升级

路由-静态路由

路由-策略路由

路由-当前路由表

防火墙-地址

防火墙-地址组

防火墙-预定义与定制

防火墙-服务组

防火墙-时间表

防火墙-流量整形器

防火墙-策略

防火墙-策略的顺序

防火墙-会话时间调整

20,000

100C

40,000

5000

38-42 8-12 500

16-18.5 6-9 100

产品介绍-3950B

3950B 前端面板

3950B 背部面板

2 2 特性

FMC-XD2

7

FMC-XG2

20 20 特性

FMC-C20

FMC-F20

8

模块内部专有处理器

• 4 网络处理器芯片 • 接口级的数据加速服务 • 低延迟, 百万级会话线速性能 • 加解密处理 • 异常检测,数据包重组 • 流量整形及队列优先级 • 2 安全处理器芯片 • 多核多线程安全处理 • 提供 4以外的功能服务 • 应用控制 • 入侵检测特征分析 • 拒绝服务攻击保护 • 多播加速

9

产品介绍-3950B结构

NP/SP

NP/SP

NP/SP

NP/SP

NP/SP

NP

FMC 0

PHY

FMC 1

PHY

FMC 2

PHY

FMC 3

PHY

FMC 4

I

On Board

S

F

PHY

PHY

4x1G

产品介绍-3040B

3040B 前端面板

3040B 背部面板

Firepower Threat Defense 6.6 高级配置指南说明书

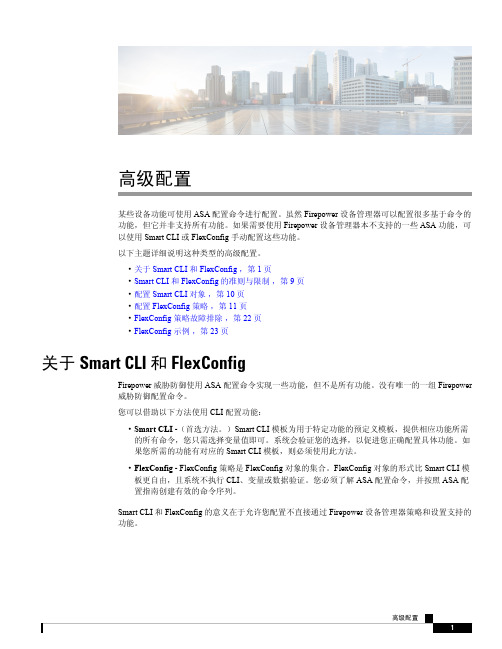

高级配置某些设备功能可使用ASA配置命令进行配置。

虽然Firepower设备管理器可以配置很多基于命令的功能,但它并非支持所有功能。

如果需要使用Firepower设备管理器本不支持的一些ASA功能,可以使用Smart CLI或FlexConfig手动配置这些功能。

以下主题详细说明这种类型的高级配置。

•关于Smart CLI和FlexConfig,第1页•Smart CLI和FlexConfig的准则与限制,第9页•配置Smart CLI对象,第10页•配置FlexConfig策略,第11页•FlexConfig策略故障排除,第22页•FlexConfig示例,第23页关于Smart CLI和FlexConfigFirepower威胁防御使用ASA配置命令实现一些功能,但不是所有功能。

没有唯一的一组Firepower威胁防御配置命令。

您可以借助以下方法使用CLI配置功能:•Smart CLI-(首选方法。

)Smart CLI模板为用于特定功能的预定义模板,提供相应功能所需的所有命令,您只需选择变量值即可。

系统会验证您的选择,以促进您正确配置具体功能。

如果您所需的功能有对应的Smart CLI模板,则必须使用此方法。

•FlexConfig-FlexConfig策略是FlexConfig对象的集合。

FlexConfig对象的形式比Smart CLI模板更自由,且系统不执行CLI、变量或数据验证。

您必须了解ASA配置命令,并按照ASA配置指南创建有效的命令序列。

Smart CLI和FlexConfig的意义在于允许您配置不直接通过Firepower设备管理器策略和设置支持的功能。

思科强烈声明,只建议具有较强ASA 背景且自承风险的高级用户使用Smart CLI 和FlexConfig 。

您可配置任何未列入黑名单的命令。

通过Smart CLI 和FlexConfig 启用功能可能会导致配置的其他功能出现意想不到的结果。

Fortigate防火墙安全配置规范

Fortigate防火墙安全配置规范Fortigate防火墙安全配置规范1.概述1.1. 目的本规范明确了Fortigate防火墙安全配置方面的基本要求。

为了提高Fortigate防火墙的安全性而提出的。

1.2. 范围本标准适用于XXXX使用的Fortigate 60防火墙的整体安全配置,针对不同型号详细的配置操作可以和产品用户手册中的相关内容相对应。

2.设备基本设置2.1. 配置设备名称制定一个全网统一的名称规范,以便管理。

2.2. 配置设备时钟建议采用NTP server同步全网设备时钟。

如果没有时钟服务器,则手工设置,注意做HA的两台设备的时钟要一致。

2.3. 设置Admin口令缺省情况下,admin的口令为空,需要设置一个口令。

密码长度不少于8个字符,且密码复杂。

2.4. 设置LCD口令从设备前面板的LCD可以设置各接口IP地址、设备模式等。

需要设置口令,只允许管理员修改。

密码长度不少于8个字符,且密码复杂。

2.5. 用户管理用户管理部分实现的是对使用防火墙某些功能的需认证用户(如需用户认证激活的防火墙策略、IPSEC扩展认证等)的管理,注意和防火墙管理员用于区分。

用户可以直接在fortigate上添加,或者使用RADIUS、LDAP服务器上的用户数据库实现用户身份认证。

单个用户需要归并为用户组,防火墙策略、IPSEC扩展认证都是和用户组关联的。

2.6. 设备管理权限设置为每个设备接口设置访问权限,如下表所示:接口名称允许的访问方式Port1 Ping/HTTPS/SSH Port2 Ping/HTTPS/SSH Port3 Ping/HTTPS/SSH Port4 HA心跳线,不提供管理方式Port5 (保留)Port6 (保留)且只允许内网的可信主机管理Fortinet设备。

2.7. 管理会话超时管理会话空闲超时不要太长,缺省5分钟是合适的。

2.8. SNMP设置设置SNMP Community值和TrapHost的IP。

FortiGate防火墙配置经验

• 每条策略加上注释

比如谁是请求者和授权者等

• 如果可能不要用端口范围作服务

认证审核每个服务端口,避免留出漏洞

• 推荐定义引用组 • 定义VIP时要特别小心

VIP采用了ARP代理的方法,而且定义 后马上生效。 *13

• 最后一条是全deny的防火墙策略 • 总之防火墙策略的定义越细越安全

• 禁用词汇过滤对性能影响较大 • 适用中国用户的DNSBL

[conf spamfilter dnsbl]

• 优先启用FortiGuard Antispam服务

此服务识别垃圾邮件的准确率高

Fortinet Confidential

• 改变fortiguard的ttl值

set webfilter-cache-ttl [conf sys fortiguard ] Set antispam-cache-ttl [conf sys fortiguard ]

• 改变DNS缓存的条数

Set dns-cache-limit [conf sys dns]

• 将用得最多或最重要的防火墙策略尽量靠前 防火墙策略是至上而下执行的

• 只开启那些必要的流量日志 流量日志会降低系统性能

• 只开启那些必须的应用层协议检查 应用层检查对系统性能是敏感的

• 最小化发送系统告警信息 如果已经配置了syslog或FAZ日志,尽可能不要配置SNMP或Email告警

• AV/IPS特征库更新间隔为4或6小时 • 精简保护内容表数量

• 只启用相关的IPS/DoS特征集

不要启用无关的IPS特征集 DoS的阀值应根据业务季特征作相应调整

• IP-protocol *14

MR5之前, IPS缺省只检测TCP/UDP/ICMP协 议

Fortinet飞塔Fortigate防火墙功能介绍

Fortinet飞塔Fortigate防火墙功能介绍Fortinet飞塔Fortigate 防火墙功能介绍集成了一个5个端口的交换机,免除使用外5个端口的交换机,免除使用外接HUBFortiGate-60CWAN 链接,支持冗余的互联网连接,集成了一个病毒防火墙对小型办公室是理想的解决办法。

FortiGate的特点是双可以自动由For了流量控制,增强了网络流量能力。

FortiGate 在容量、速率、和性价比方面对小型商务,远程商店、宽带通信点都是理想的。

FortiGate或交换机,使得联网的设备直接连接到对小型办公和分支机构企业提供All-in-One保护。

FortiGate 病毒防火墙是专用的基于ASIC的硬件产品,在网络边界处提供了实时的保护。

基于Fortinet的FortiASIC? 内容处理器芯片,FortiGate平台是业界唯一能够在不影响网络性能情况下检测病毒、蠕虫及其他基于内容的安全威胁,甚至象Web过滤这样的实时应用的系统。

系统还集成了防火墙、VPN、入侵检测、内容过滤和流量控制功能,实现具有很高性价比、方便的和强有力的解决方案。

双DMZ端口对web 或邮件服务器提供了额外的网络区域,和对网络流量的增加的控制具有单个安全和接入策略无线接入点增加tiProtectTM网络实现攻击数据库的更新,它提供持续的升级,以保护网络不受最新的病毒,蠕虫,木马及其他攻击,随时随地的受到安全保护。

产品优势:1.提供完整的网络保护:综合了基于网络的病毒防御,Web和EMail内容过滤,防火墙,VPN,动态入侵检测和防护,流量管理和反垃圾邮件功能检测和防止1300多种不同的入侵,包括DoS和DDoS攻击,减少了对威胁的暴露基于ASIC的硬件加速,提供优秀的性能和可靠性2.保持网络性能的基础下,在邮件,文件转送和实时Web流量中消除病毒,蠕虫,和灰色软件/间谍软件的威胁3.自动下载更新病毒和攻击数据库,同时可以从FortiProtectTM 网主动―推送‖更新容易管理和使用—通过图形化界面初始建立,快速简便地配置指南指导管理通过FortiManagerTM集中管理工具,管理数千个FortiGate设备。

Fortigate防火墙简单配置指导

华为技术安全服务Fortigate防火墙简明配置指导书华为技术华为技术有限公司二〇一三年六月版权声明©2003 华为技术有限公司版权所有,保留一切权利。

非经本公司书面许可,任何单位和个人不得擅自摘抄、复制本书的部分或全部,并不得以任何形式传播。

作者信息修订记录目录第一章、产品简介 (4)第二章、FORTIGATE防火墙简明配置指导 (8)1、恢复缺省 (8)2、串口配置 (8)3、交叉网线连port3,进入web配置 (9)4、配置外口网关 (9)5、配置路由 (10)6、配置虚拟外网IP (10)7、配置端口服务 (11)8、组合服务 (11)9、将组合服务关联到映射IP (12)第一章、产品简介FortiGate安全和内容控制系列产品,是利用一种新的体系结构方法研发的,具有无与伦比的价格/性能比;是完全的、所有层网络安全和内容控制的产品。

经过一些安全行业深受尊重的安全专家多年的研究开发,FortiGate解决方案突破了网络的“内容处理障碍”。

提供了在网络边界所有安全威胁类型(包括病毒和其它基于内容的攻击)的广泛保护。

并且具备空前的消除误用和滥用文字的能力,管理带宽和减少设备与管理的费用。

常规的安全系统,像防火墙和VPN 网关在防止称为网络层攻击是有效的,它通过检查包头信息来保证来自信任源合法请求的安全。

但在现今,绝大多数破坏性的攻击包括网络层和应用层或基于内容的攻击进行联合攻击,例如病毒和蠕虫。

在这些更多诡辩的攻击中,有害的内容常常深入到包内容,通过许多表面上“友好的”很容易穿过传统防火墙的数据包传播。

同样的,有效的网络保护依靠辨认复杂和狡猾的若干信息包模式样本,并且需要除了网络层实时信息,还有分解和分析应用层内容(例如文件和指令)的能力。

然而,在现今的网络速度下,完成高效率的内容处理所必需的处理能力要超过最强大网络设备的性能。

结果,使用常规解决方案的机构面临着“内容处理障碍”,这就迫使他们在桌面和服务器上加强内容服务的配置。

飞塔防火墙IP_MAC地址绑定方法简介

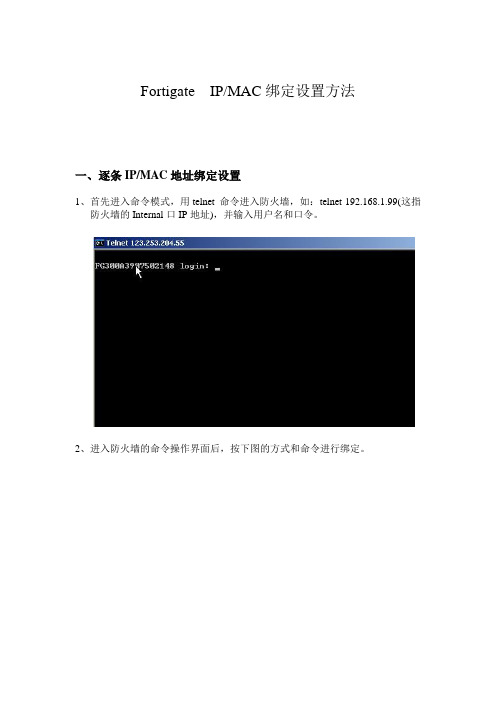

Fortigate IP/MAC绑定设置方法一、逐条IP/MAC地址绑定设置1、首先进入命令模式,用telnet 命令进入防火墙,如:telnet 192.168.1.99(这指防火墙的Internal口IP地址),并输入用户名和口令。

2、进入防火墙的命令操作界面后,按下图的方式和命令进行绑定。

第一个红框中命令解释如下:Config firewall ipmacbinding setting 进入MAC地址功能开启界面Set bindthroughfw enable 允许绑定的IP穿透防火墙Set bindtofw enable 充许绑定IP到达防火墙Set undefinedhost block或allow 没有绑定的全部阻止End 退出保存的意思第二个红框中的意思在接口上启用绑定功能:Config system interface 进入接口配置界面Edit internal(这里填具体端口)进入接口Set ipmac enable 开启IP/MAC地址绑定功能End 退出保存3、具体绑定操作:上图各个命令解释:Config firewall ipmacbinding table 进入绑定界面Edit 1 输入编辑行号(每一个行代表一个IP/MAC地址的绑定)Set ip 192.168.1.5 指定IP地址Set mac 00:0c:29:34:95:60 指定MAC地址(需要用‘:’隔开)Set name ‘test’指定名称Set status enable 开启状态End 退出保存Show firewall ipmacbinding table 1 查看编号为1的IP/MAC绑定情况到此,一个IP/MAC绑定就完成了。

注:当有多个绑定的时候,每编辑完一个,都要“end”,然后“edit 2、edit 3……edit N”一直到全部写完为此;输入edit 1命令进行创建表1并进入到表1的命令行界面(表此数字是依次增加的,一个表只能绑定一个IP、MAC,继续绑定第二个IP时需要输入edit 2)二、FG防火墙批量绑定方法:1、前两步功能开启和穿透设定,同逐条IP/MAC地址绑定一样,请参照1-2步操作。

飞塔防火墙功能配置详解

关于飞塔portal认证V 1.0文档记录文档说明本文档描述了此产品的解决方案说明。

目录文档记录 (2)文档说明 (2)第1章标题1 ...................................................................................................... 错误!未定义书签。

1.1标题2 ........................................................................................................ 错误!未定义书签。

1.1.1 标题3 ................................................................................................. 错误!未定义书签。

第1章 Portal认证在飞塔防火墙中含有portal认证功能,可以有效的截获用户上网请求,并返回强制的portal界面。

这项功能可以对中小企业使用,有效控制用户访问互联网,间接的保障了带宽资源的有效利用。

1.1 配置配置后再次上网的效果:在没有认证之前您的所有需要互联网的应用都无法通过,包括:QQ,邮件、网页等当认证过后您可以访问互联网资源第2章服务器负载均衡2.1 接口配置2.2 路由配置2.3 虚拟服务器配置2.4 真实服务器配置2.5 健康检查配置2.6 监视状态2.7 策略配置2.8 访问状态2.9 配置实例FortiGate-VM64_20140707.conf。

飞塔fortigate防火墙安装部署指南

•

初始设置——时区与时间 时区与时间 初始设置

• 系统管理>状态 系统日期 • 修改时区与时间

时区是非常重要,它是通 过时区来确定升级服务器 的

•

NTP服务器 203.117.180.36

DHCP 服务器 / 中继

• • • 可以在有固定IP的接口上启用 DHCP server 一个接口上可以配置多个DHCP服务器 中继DHCP请求到远程的DHCP服务器

2、命令行下的配置 Execute factoryreset

实验二、 实验二、设置主机名

设置主机名为userX,X表示在座的号码 图形界面下的配置

命令行下的设置步骤

实验三、 实验三、熟悉某些命令

• • • • 设置你的PC的ip地址为 192.168.1.110 255.255.255.0 网关为192.168.1.99,关闭PC上的防火墙 类的软件 在防火墙的命令行下运行get system status 在防火墙的命令行下运行exec ping 192.168.1.110 试用以下辅助选项 config ? con[tab] 返回上一次命令 向上箭头或者CTRL-P 返回下一个命令 向下箭头或者CTRL-N 返回一行的头部 CTRL-A 返回一行的尾部 CTRL-E 回退一个字符 CTRL-B 前进一个字符 CTRL-F 删除当前的字符 CTRL-D 取消命令和退出 CTRL-C

网络接口

• RJ45 • SFP / XFP (高端型号)

串口标准

• RJ45 / DB9 (9600, 8, N, 1, None)

• 有些型号具有的特点:

• • • • • 集成的交换接口 LCD USB接口 硬盘 AMC

出厂的缺省设置

飞塔防火墙配置手册

出厂默认的DHCP服务器配置 ......................................... 21 出厂默认的NAT/ 路由模式的网络配置 ................................ 21 出厂默认的透明模式的网络配置 ..................................... 23 出厂默认防火墙设置 ............................................... 23 出厂默认的防火墙保护内容设置 ..................................... 23 恢复出厂默认设置 ................................................. 24

FortiGate-60/60M/ADSL, FortiWiFi-60, FortiGate-100A

V3.0 MR1 设备安装手册

INSTALLGUI

V3.0 MR1 FortiGate-60系列以及FortiGate-100 A设备安装手册

2006年4月10日 01- 30001-0266-20060410

设置公共FortiGate接口对Ping命令请求不作出响应 .................... 29

NAT/路由模式安装 ................................................. 30

配置FortiGate设备的NAT/路由模式准备 ........................................................ 30 配置使用DHCP或PPPoE................................................................................... 31