飞塔防火墙组策略操作设定说明书

fortigate 简易设置手册

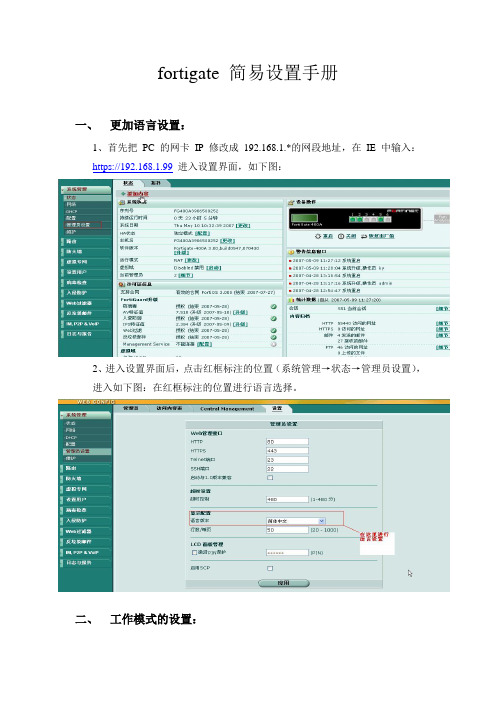

fortigate 简易设置手册一、更加语言设置:1、首先把PC的网卡IP修改成192.168.1.*的网段地址,在IE中输入:https://192.168.1.99进入设置界面,如下图:2、进入设置界面后,点击红框标注的位置(系统管理→状态→管理员设置),进入如下图:在红框标注的位置进行语言选择。

二、工作模式的设置:Fortigate防火墙可以工作在以下几种模式:路由/NAT模式、透明模式;要修改工作模式可在下图标注处进行更改,然后设置相应的IP地址和掩码等。

三、网络接口的设置:在系统管理→点击网络,就出现如下图所示,在下图所指的各个接口,您可以自已定义各个接口IP地址。

点击编辑按钮,进入如下图所示:在下图地址模式中,在LAN口上根据自已需要进行IP地址的设置,接着在管理访问中指定管理访问方式。

在WAN口上,如果是采用路由/NAT模式可有两种方式:1、采用静态IP的方式:如下图:在红框标注的地方,选中自定义,输入ISP商给你的IP地址、网关、掩码。

在管理访问的红框中,指定您要通过哪种方式进行远程管理。

如果你从ISP商获得多个IP的话,你可以在如下图中输入进去。

在如下图红框标注的地方,输入IP地址和掩码以及管理访问方式,点击ADD 即可。

注: 采用静态IP地址的方式,一定要加一条静态路由,否则就不能上网。

如下图:2、如采用ADSL拨号的方式,如下图:当你选中PPOE就会出现如下图所示的界面:在红框标注的地址模式中,输入ADSL用户和口令,同时勾选上‘从服务器上重新获得网关‘和改变内部DNS。

在管理访问方式中根据自已的需要,选中相应的管理方式,对于MTU值一般情况下都采用默认值就行了.四、防火墙的设置:防火墙的设置,首先要规化地址和地址池,如下图:输入你要过滤和保护的地址和地址段。

点击上图标注处进入地址设置栏,首先从类型中选择你要的地址类型,然后根据所选的类型输入IP地址或地址段以及网络接口。

接着就是计划时间表和保护内容列表的设置,其中保护内容列表包括有病毒过滤、网址过滤、内容过滤、防入侵等。

飞塔-防火墙策略

RADIUS用户

• 取自Radius的用户名和密码

LDAP / AD用户

• 取自LDAP服务器的用户名和密码

TACACS+

• 取自TACACS服务器的用户名和密码

FSAE / NTLM (AD)用户

• 可以实现单点登录

PKI

• 基于CA证书(不需要用户名和密码)

防火墙策略

接口

服务 NAT / Route 保护内容表

如何创建防火墙策略 – 接口与IP地址

• 两种类型的地址:

IP / IP Range FQDN——域名的方式

• 定义IP范围的多种方式:

192.168.1.99 192.168.1.0/255.255.255.0 192.168.1.0/24 192.168.1.99-192.168.1.105 192.168.1.[99-105]

如何创建防火墙策略 – 定制时间表

• 防火墙的基于时间的控制

如何创建防火墙策略 – 选择动作

• 数据包是根据接口、地址、协议、时间四项进行匹配的,一旦匹配成功 后,就根据“Action”来决定操作,不再向下匹配。

• 在建立防火墙策略是,应尽可能范围小的放在前面,范围大的放在后面。

• 在 NAT/Route模式下,防火墙策略还需要判断是否对数据流进行NAT。

默认值是enable,所以所有策略都必须一一认证

认证的次数?例

以上两条策略访问不同的目的地址,而认证用户组是一个。 • 如果auth-policy-exact-match设置成enable,则访问dst1和dst2都分

别需要认证 • 如果auth-policy-exact-match设置成disable,则访问dst1和dst2只需

飞塔配置安装使用手册

飞塔配置安装使用手册FortiGuard产品家族fortinet 的产品家族涵盖了完备的网络安全解决方案包括邮件,日志,报告,网络管理,安全性管理以及fortigate 统一安全性威胁管理系统的既有软件也有硬件设备的产品。

更多fortinet产品信息,详见/products.FortiGuard服务订制fortiguard 服务定制是全球fortinet安全专家团队建立,更新并管理的安全服务。

fortinet安全专家们确保最新的攻击在对您的资源损害或感染终端用户使用设备之前就能够被检测到并阻止。

fortiguard服务均以最新的安全技术构建,以最低的运行成本考虑设计。

fortiguard 服务订制包括:1、fortiguard 反病毒服务2、fortiguard 入侵防护(ips)服务3、fortiguard 网页过滤服务4、fortiguard 垃圾邮件过滤服务5、fortiguard premier伙伴服务并可获得在线病毒扫描与病毒信息查看服务。

FortiClientforticlient 主机安全软件为使用微软操作系统的桌面与便携电脑用户提供了安全的网络环境。

forticlient的功能包括:1、建立与远程网络的vpn连接2、病毒实时防护3、防止修改windows注册表4、病毒扫描forticlient还提供了无人值守的安装模式,管理员能够有效的将预先配置的forticlient分配到几个用户的计算机。

FortiMailfortimail安全信息平台针对邮件流量提供了强大且灵活的启发式扫描与报告功能。

fortimail 单元在检测与屏蔽恶意附件例如dcc(distributed checksum clearinghouse)与bayesian扫描方面具有可靠的高性能。

在fortinet卓越的fortios 与fortiasic技术的支持下,fortimail反病毒技术深入扩展到全部的内容检测功能,能够检测到最新的邮件威胁。

飞塔防火墙策略

精品课件

实验

• 我们将DMZ 192.168.3.254 80 映射到192.168.11.1X1的80端 口上 192.168.3.254 443 映射到192.168.11.1X2 443

• 内部用户10.0.X.1 通过公网地址192.168.11.1X3访问 internet

• FQDN域名方式

▪ 防火墙本身的DNS用来解析FQDN地址对象的 ▪ FQDN解析的缓存时间是由DNS服务器决定的

精品课件

如何创建防火墙策略 – 选择与定制服务

FortiGate本身内置了六十 多个预定义的服务

用户也可以自行定义服务 ,以下协议可以定制:

▪ TCP/UDP ▪ ICMP ▪ IP

.10

.20

.30

Internal Network 172.16.20.0 /24

.1

204.50.168.90

Internet

Original source IP: 172.16.20.20

Source IP received by Internet server: 204.50.168.90

精品课件

基于策略的流量控制

• 在防火墙策略中启动流量控制 设置。如果您不对防火墙策略 设置任何的流量控制,那么默 认情况下,流量的优先级别设 置为高级。

• 防火墙策略中的流量控制选项 设置为三个优先级别(低、中 、高)。

• 确定防火墙策略中所有基本带 宽之和需要低于接口所承载的 最大容量。

流量控制设置只有对设置 动作为Accept,IPSEC以 及SSL-VPN的策略可用。

Internet Server

如何设置源地址转换——不使用接口地址

Fortinet 飞塔防火墙操作管理员手册V4.3

手把手学配置FortiGate设备FortiGate CookbookFortiOS 4.0 MR3目录介绍 (1)有关本书中使用的IP地址 (3)关于FortiGate设备 (3)管理界面 (5)基于Web的管理器 (5)CLI 命令行界面管理 (5)FortiExplorer (6)FortiGate产品注册 (6)更多信息 (7)飞塔知识库(Knowledge Base) (7)培训 (7)技术文档 (7)客户服务与技术支持 (8)FortiGate新设备的安装与初始化 (9)将运行于NAT/路由模式的FortiGate设备连接到互联网 (10)面临的问题 (10)解决方法 (11)结果 (13)一步完成私有网络到互联网的连接 (14)面临的问题 (14)解决方法 (15)结果 (16)如果这样的配置运行不通怎么办? (17)使用FortiGate配置向导一步完成更改内网地址 (20)面临的问题 (20)解决方法 (20)结果 (22)NAT/路由模式安装的故障诊断与排除 (23)面临的问题 (23)解决方法 (23)不更改网络配置部署FortiGate设备(透明模式) (26)解决方法 (27)结果 (30)透明模式安装的故障诊断与排除 (31)面临的问题 (31)解决方法 (32)当前固件版本验证与升级 (36)面临的问题 (36)解决方法 (36)结果 (39)FortiGuard服务连接及故障诊断与排除 (41)面临的问题 (41)解决方法 (42)在FortiGate设备中建立管理帐户 (48)面临的问题 (48)解决方法 (48)结果 (49)FortiGate设备高级安装与设置 (51)将FortiGate设备连接到两个ISP保证冗余的互联网连接 (52)面临的问题 (52)解决方法 (53)结果 (60)使用调制解调器建立到互联网的冗余连接 (63)面临的问题 (63)解决方法 (64)结果 (70)使用基于使用率的ECMP在冗余链路间分配会话 (70)面临的问题 (70)解决方法 (71)结果 (73)保护DMZ网络中的web服务器 (74)面临的问题 (74)解决方法 (75)结果 (81)在不更改网络设置的情况下配置FortiGate设备保护邮件服务器(透明模式) (86)解决方法 (87)结果 (92)使用接口配对以简化透明模式下安装 (96)面临的问题 (96)解决方法 (97)结果 (101)不做地址转换的情况下连接到网络(FortiGate设备运行于路由模式) (101)面临的问题 (101)解决方法 (102)结果 (107)对私网中的用户设置显式web代理 (107)面临的问题 (107)解决方法 (108)结果 (110)私有网络的用户访问互联网内容的web缓存建立 (110)面临的问题 (110)解决方法 (111)结果 (112)应用HA高可用性提高网络的可靠性 (113)面临的问题 (113)解决方法 (114)结果 (118)升级FortiGate设备HA群集的固件版本 (120)面临的问题 (120)解决方法 (121)结果 (123)使用虚拟局域网(VLAN)将多个网络连接到FortiGate设备 (124)面临的问题 (124)解决方法 (124)结果 (129)使用虚拟域,在一台FortiGate设备实现多主机 (130)面临的问题 (130)解决方法 (130)结果 (137)建立管理员帐户监控防火墙活动与基本维护 (138)面临的问题 (138)解决方法 (139)结果 (140)加强FortiGate设备的安全性 (142)面临的问题 (142)解决方法 (143)为内部网站和服务器创建本地DNS服务器列表 (152)面临的问题 (152)解决方法 (152)结果 (154)使用DHCP根据MAC地址分配IP地址 (154)面临的问题 (154)解决方法 (155)结果 (156)设置FortiGate设备发送SNMP陷阱 (157)面临的问题 (157)解决方法 (157)结果 (160)通过数据包嗅探方式(数据包抓包)发现并诊断故障 (161)面临的问题 (161)解决方法 (162)通过数据包嗅探方式(数据包抓包)进行高级的故障发现与诊断 (170)面临的问题 (170)解决方法 (171)创建、保存并使用数据包采集过滤选项(通过基于web的管理器嗅探数据包) (179)面临的问题 (179)解决方法 (180)调试FortiGate设备配置 (184)面临的问题 (184)解决的方法 (185)无线网络 (195)FortiWiFi设备创建安全的无线访问 (196)面临的问题 (196)解决方法 (197)结果 (200)通过FortiAP在FortiGate设备创建安全无线网络 (200)面临的问题 (200)解决方法 (201)结果 (205)使用WAP-enterprise安全提高WiFi安全 (207)面临的问题 (207)解决方法 (208)结果 (211)使用RADIUS建立安全的无线网络 (212)面临的问题 (212)解决方法 (213)结果 (217)使用网页认证建立安全的无线网络 (218)面临的问题 (218)解决方法 (219)结果 (222)在无线与有线客户端之间共享相同的子网 (224)面临的问题 (224)解决方法 (224)结果 (227)通过外部DHCP服务器创建无线网络 (228)面临的问题 (228)解决方法 (229)结果 (232)使用Windows AD验证wifi用户 (234)面临的问题 (234)解决方法 (234)结果 (244)使用安全策略和防火墙对象控制流量 (245)安全策略 (245)定义防火墙对象 (247)限制员工的互联网访问 (250)面临的问题 (250)结果 (255)基于每个IP地址限制互联网访问 (255)面临的问题 (255)解决方法 (256)结果 (259)指定用户不执行UTM过滤选项 (260)面临的问题 (260)解决方法 (260)结果 (263)校验安全策略是否应用于流量 (264)面临的问题 (264)解决方法 (265)结果 (267)以正确的顺序执行安全策略 (270)面临的问题 (270)解决方法 (271)结果 (273)允许只对一台批准的DNS服务器进行DNS查询 (274)面临的问题 (274)解决方法 (275)结果 (278)配置确保足够的和一致的VoIP带宽 (279)面临的问题 (279)解决方法 (280)结果 (283)使用地理位置地址 (285)面临的问题 (285)解决方法 (286)结果 (288)对私网用户(静态源NAT)配置提供互联网访问 (288)面临的问题 (288)解决方法 (289)结果 (290)对多个互联网地址(动态源NAT)的私网用户配置提供互联网访问 (292)面临的问题 (292)解决方法 (292)不更改源端口的情况下进行动态源NAT(一对一源地址NAT) (295)面临的问题 (295)解决方法 (296)结果 (297)使用中央NAT表进行动态源NAT (298)面临的问题 (298)解决方法 (299)结果 (301)在只有一个互联网IP地址的情况下允许对内网中一台web服务器的访问 (303)面临的问题 (303)解决方法 (304)结果 (305)只有一个IP 地址使用端口转换访问内部web 服务器 (307)面临的问题 (307)解决方法 (308)结果 (310)通过地址映射访问内网Web 服务器 (311)面临的问题 (311)解决方法 (312)结果 (313)配置端口转发到FortiGate设备的开放端口 (316)面临的问题 (316)解决方法 (317)结果 (320)对某个范围内的IP地址进行动态目标地址转换(NAT) (321)面临的问题 (321)解决方法 (322)结果 (323)UTM选项 (325)网络病毒防御 (327)面临的问题 (327)解决方法 (328)结果 (329)灰色软件防御 (330)解决方法 (331)结果 (331)网络旧有病毒防御 (332)面临的问题 (332)解决方法 (332)结果 (333)将病毒扫描检测文件的大小最大化 (334)面临的问题 (334)解决方法 (335)结果 (336)屏蔽病毒扫描中文件过大的数据包 (337)面临的问题 (337)结果 (338)通过基于数据流的UTM扫描提高FortiGate设备的性能 (338)面临的问题 (338)解决方法 (339)限制网络用户可以访问的网站类型 (342)面临的问题 (342)解决方案 (342)结果 (343)对设定用户取消FortiGuard web过滤 (344)面临的问题 (344)结果 (346)阻断Google、Bing以及Yahoo搜索引擎中令人不快的搜索结果 (347)面临的问题 (347)解决方法 (347)结果 (348)查看一个URL在FortiGuard Web过滤中的站点类型 (348)面临的问题 (348)解决方法 (349)结果 (349)设置网络用户可以访问的网站列表 (350)面临的问题 (350)解决方法 (351)使用FortiGuard Web过滤阻断对web代理的访问 (353)面临的问题 (353)解决方法 (353)结果 (354)通过设置Web过滤阻断对流媒体的访问 (354)面临的问题 (354)解决方法 (355)结果 (355)阻断对具体的网站的访问 (356)面临的问题 (356)解决方法 (356)结果 (358)阻断对所有网站的访问除了那些使用白名单设置的网站 (358)面临的问题 (358)解决方案 (359)结果 (361)配置FortiGuard Web过滤查看IP地址与URL (361)面临的问题 (361)解决方法 (362)结果 (362)配置FortiGuard Web过滤查看图片与URL (364)面临的问题 (364)解决方法 (364)结果 (365)识别HTTP重新定向 (365)面临的问题 (365)解决方法 (366)结果 (366)在网络中实现应用可视化 (366)面临的问题 (366)解决的方法 (367)结果 (367)阻断对即时消息客户端的使用 (368)面临的问题 (368)结果 (369)阻断对社交媒体类网站的访问 (370)面临的问题 (370)解决方法 (371)结果 (371)阻断P2P文件共享的使用 (372)面临的问题 (372)解决方法 (372)结果 (373)启用IPS保护Web服务器 (374)面临的问题 (374)解决方法 (375)结果 (378)扫描失败后配置IPS结束流量 (378)面临的问题 (378)解决方法 (379)结果 (379)DoS攻击的防御 (380)面临的问题 (380)解决方法 (381)结果 (382)过滤向内的垃圾邮件 (382)面临的问题 (382)解决方法 (383)结果 (384)使用DLP监控HTTP流量中的个人信息 (384)面临的问题 (384)解决方法 (385)结果 (387)阻断含有敏感信息的邮件向外发送 (387)面临的问题 (387)解决方法 (388)结果 (388)使用FortiGate漏洞扫描查看网络的漏洞 (389)解决方法 (389)结果 (391)SSL VPN (392)对内网用户使用SSL VPN建立远程网页浏览 (393)面临的问题 (393)解决方法 (394)结果 (398)使用SSL VPN对远程用户提供受保护的互联网访问 (399)面临的问题 (399)解决方法 (400)结果 (403)SSL VPN 通道分割:SSL VPN 用户访问互联网与远程私网使用不同通道 (405)面临的问题 (405)解决方法 (405)结果 (409)校验SSL VPN用户在登录到SSL VPN时具有最新的AV软件 (411)面临的问题 (411)解决方法 (411)结果 (412)IPsec VPN (414)使用IPsec VPN进行跨办公网络的通信保护 (415)面临的问题 (415)解决方法 (416)结果 (420)使用FortiClient VPN进行到办公网络的安全远程访问 (421)面临的问题 (421)解决方法 (422)结果 (428)使用iPhone通过IPsec VPN进行安全连接 (430)面临的问题 (430)解决方法 (430)结果 (436)使用安卓(Android)设备通过IPsec VPN进行安全连接 (438)面临的问题 (438)结果 (443)使用FortiGate FortiClient VPN向导建立到私网的VPN (444)面临的问题 (444)解决方法 (445)结果 (449)IPsec VPN通道不工作 (450)面临的问题 (450)解决方法 (451)认证 (463)创建安全策略识别用户 (464)面临的问题 (464)解决方法 (464)结果 (466)根据网站类别识别用户并限制访问 (467)面临的问题 (467)解决方法 (468)结果 (468)创建安全策略识别用户、限制到某些网站的访问并控制应用的使用 (470)面临的问题 (470)解决方法 (471)结果 (472)使用FortiAuthenticator配置认证 (474)面临的问题 (474)解决方案 (475)结果 (478)对用户帐户添加FortiT oken双因子认证 (478)面临的问题 (478)解决方法 (479)结果 (482)添加SMS令牌对FortiGate管理员帐户提供双因子认证 (483)面临的问题 (483)解决方法 (484)结果 (486)撤消“非信任连接”信息 (487)解决方法 (488)日志与报告 (490)认识日志信息 (491)面临的问题 (491)解决方法 (492)创建备份日志解决方案 (497)面临的问题 (497)解决方法 (498)结果 (500)将日志记录到远程Syslog服务器 (502)面临的问题 (502)解决方法 (503)结果 (505)SSL VPN登录失败的告警邮件通知 (506)面临的问题 (506)解决方法 (507)结果 (509)修改默认的FortiOS UTM报告 (510)面临的问题 (510)解决方法 (510)结果 (512)测试日志配置 (513)面临的问题 (513)解决方法 (513)结果 (515)介绍本书《手把手学配置FortiGate设备》意在帮助FortiGate设备的管理员以配置案例的形式实现基本以及高级的FortiGate设备配置功能。

飞塔防火墙策略

认证的次数?

• 默认情况下,例如v3.0MR5+,认证是基于策略的:当一个用户 已经在策略1中认证过,当他使用策略2时,需要重新认证。

• 有一条命令可以改变以上情况,变为全局认证 – top3 777

config system global set auth-policy-exact-match disable end

• 可以将一条策略拆分成多个子项:

用户组 时间表 服务 保护内容表 流量控制 流量日志

如何设置防火墙认证——用户认证子策略

• 说明 根据不同的用户组部署不同的保护内容表和流量控制

如何设置防火墙认证——免责声明

• 免责声明是在用户正确地输入用户名和密码后,弹出一个页面 对访问Internet作出一个说明,该说明可以是免责内容,也可以 作为广告使用

• 有以下类型的动作:

Accept Deny SSL——ssl vpn的策略 IPSec——Ipsec vpn的策略

防火墙策略使用“Any”接口

• 源或目的接口都可以设置为“any” • 如果任何一条防火墙策略使用了“any”接口,则只能使用防火墙策略

全局视图

• “any”接口不能用于VIP或IP-pool

multicast-policy

实验一

• 10.0.x.1只能够访问,而不能访问其他的网站

• 提示: 注意以下DNS的问题

•

没有匹配策略成功的话,那么是拒绝的。

实验二

• dmz区有一个代理服务器192.168.3.254 8080,用户希望员工通过代理服务 器上Internet,不允许其他的方式上网。

如何创建防火墙策略 – 定制时间表

FortiGate防火墙vpn设置

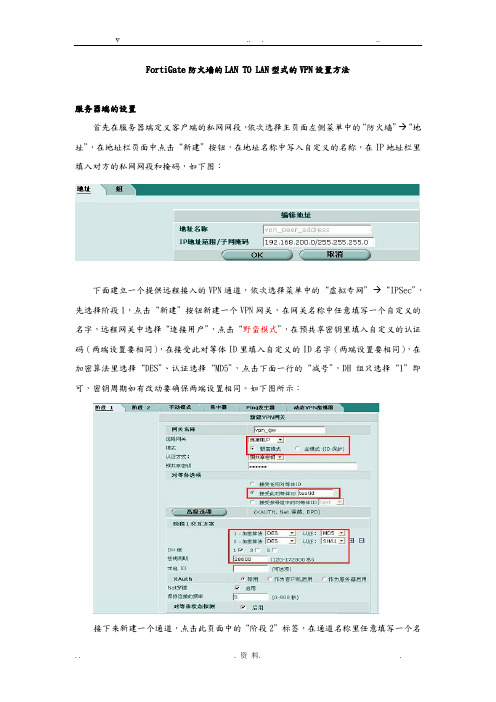

.FortiGate防火墙的LAN TO LAN型式的VPN设置方法服务器端的设置首先在服务器端定义客户端的私网网段,依次选择主页面左侧菜单中的“防火墙”?“地址”,在地址栏页面中点击“新建”按钮,在地址名称中写入自定义的名称,在IP地址栏里填入对方的私网网段和掩码,如下图:,”?“IPSec下面建立一个提供远程接入的VPN通道,依次选择菜单中的“虚拟专网”网关,在网关名称中任意填写一个自定义的VPN1,点击“新建”按钮新建一个先选择阶段,在预共享密钥里填入自定义的认证”,点击“野蛮模式名字,远程网关中选择“连接用户”在名字(两端设置要相同),,在接受此对等体ID里填入自定义的ID码(两端设置要相同)”即组只选择“1,点击下面一行的“减号”、认证选择“MD5”,DH”加密算法里选择“DES 可,密钥周期如有改动要确保两端设置相同。

如下图所示:”标签,在通道名称里任意填写一个名2接下来新建一个通道,点击此页面中的“阶段资料Word.字,远程网关里选择在阶段一里建立的网关名称,点击“高级选项”进行高级设置,在阶段2交互方案中选择DES加密算法和MD5认证算法,点击下面一行的“减号”,取消“启用数据重演检测”和“启用完全转发安全性”选项,密钥周期如有改动需保证两端相同,确保保持存活选项的状态为启用,快速模式鉴别选项选择“在策略中选择”。

如下图所示:建立一条从内网通向上面定义的对方网段的加密策略,并移动该策略到所有策略的首”“接中区选择从internal点击“防火墙”依次选择菜单中的?“策略”,“新建”按钮,位置,VPN”ENCRYPT,,地址名选择内部网络地址池到上面建好的对端地址池,模式选“wan1到“”通道选择在阶段二中建立的通道名。

资料Word.客户端的设置依次选择首先在客户端定义服务器端的私网网段,客户端的设置与服务器端基本相同,,在地址栏页面中点击“新建”按钮,在地址名?“地址”主页面左侧菜单中的“防火墙”地址栏里填入对方的私网网段和掩码,及本地的私网网段和IP称中写入自定义的名称,在掩码如下图:资料Word.下面建立一个提供远程接入的VPN通道,依次选择菜单中的“虚拟专网”?“IPSec”,选择阶段1,点击“新建”按钮新建一个VPN网关,在网关名称中任意填写一个自定义的名字,远程网关中选择“静态IP地址”,在IP地址栏里填写对端的公网IP,点击“野蛮模式”,在预共享密钥里填入自定义的认证码(两端设置要相同),点击“高级选项”,在加密算法里”即可,在本地1DH组只选择“,点击下面一行的“减号”DES”、认证选择“MD5”,选择“,密钥周期如有改动要确保ID名称设置要相同)IDID里输入自定义的名称(与对端接受的两端设置相同。

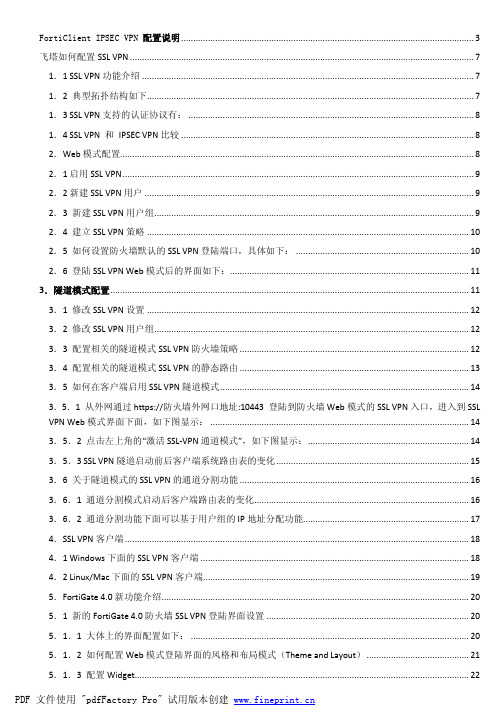

FortiClient 配置说明

FortiClient IPSEC VPN 配置说明 (3)飞塔如何配置SSL VPN (7)1.1 SSL VPN功能介绍 (7)1.2 典型拓扑结构如下 (7)1.3 SSL VPN支持的认证协议有: (8)1.4 SSL VPN 和IPSEC VPN比较 (8)2.Web模式配置 (8)2.1启用SSL VPN (9)2.2新建SSL VPN用户 (9)2.3 新建SSL VPN用户组 (9)2.4 建立SSL VPN策略 (10)2.5 如何设置防火墙默认的SSL VPN登陆端口,具体如下: (10)2.6 登陆SSL VPN Web模式后的界面如下: (11)3.隧道模式配置 (11)3.1 修改SSL VPN设置 (12)3.2 修改SSL VPN用户组 (12)3.3 配置相关的隧道模式SSL VPN防火墙策略 (12)3.4 配置相关的隧道模式SSL VPN的静态路由 (13)3.5 如何在客户端启用SSL VPN隧道模式 (14)3.5.1 从外网通过https://防火墙外网口地址:10443 登陆到防火墙Web模式的SSL VPN入口,进入到SSL VPN Web模式界面下面,如下图显示: (14)3.5.2 点击左上角的“激活SSL-VPN通道模式”,如下图显示: (14)3.5.3 SSL VPN隧道启动前后客户端系统路由表的变化 (15)3.6 关于隧道模式的SSL VPN的通道分割功能 (16)3.6.1 通道分割模式启动后客户端路由表的变化 (16)3.6.2 通道分割功能下面可以基于用户组的IP地址分配功能 (17)4.SSL VPN客户端 (18)4.1 Windows下面的SSL VPN客户端 (18)4.2 Linux/Mac下面的SSL VPN客户端 (19)5.FortiGate 4.0新功能介绍 (20)5.1 新的FortiGate 4.0防火墙SSL VPN登陆界面设置 (20)5.1.1 大体上的界面配置如下: (20)5.1.2 如何配置Web模式登陆界面的风格和布局模式(Theme and Layout) (21)5.1.3 配置Widget (22)5.1.4 如何配置SSL VPN 的Web模式应用程序控制 (22)5.1.5 SSL VPN界面配置里面的高级选项 (22)6.其他关于SSL VPN的功能 (25)6.1 SSL VPN用户监控 (25)6.2 用户认证超时和通讯超时时间 (25)6.3 常用的SSL VPN诊断命令 (25)怎么通过TFTP刷新飞塔OS (25)飞塔CLI命令行概述 (27)飞塔如何升级防火墙硬件? (29)最快速恢复飞塔管理员密码 (30)FortiGate自定义IPS阻断迅雷HTTP下载 (30)飞塔如何启用AV,IPS功能及日志记录功能? (33)塔设备入门基础 (37)飞塔重要资料集中录 (40)飞塔如何使用CLI通过TFTP升级Fortigate防火墙系统文件 (42)飞塔IP和MAC地址绑定方法二 (43)飞塔MSN、BT屏蔽方法(V3.0) (44)飞塔基于时间的策略控制实例 (46)飞塔如何配置SSL的VPN(3.0版本) (48)如何升级飞塔(FortiGate)防火墙软件版本 (51)如何升级飞塔(FortiGate)防火墙软件版本 (53)飞塔(FortiGate)防火墙只开放特定浏览网站 (54)飞塔(FortiGate)如何封MSN QQ P2P (60)在飞塔(FortiGate)上使用花生壳的动态域名功能 (71)飞塔FortiGate端口映射 (74)飞塔FortiGate IPSec VPN 动态路由设置步骤 (76)飞塔(Fortinet)SSL VPN 隧道模式使用说明 (88)FortiClient IPSEC VPN 配置说明本文档针对IPsec VPN 中的Remote VPN 进行说明,即远程用户使用PC中的FortiClient软件,通过VPN拨号的方式连接到公司总部FortiGate设备,访问公司内部服务器。

飞塔防火墙配置手册

出厂默认的DHCP服务器配置 ......................................... 21 出厂默认的NAT/ 路由模式的网络配置 ................................ 21 出厂默认的透明模式的网络配置 ..................................... 23 出厂默认防火墙设置 ............................................... 23 出厂默认的防火墙保护内容设置 ..................................... 23 恢复出厂默认设置 ................................................. 24

FortiGate-60/60M/ADSL, FortiWiFi-60, FortiGate-100A

V3.0 MR1 设备安装手册

INSTALLGUI

V3.0 MR1 FortiGate-60系列以及FortiGate-100 A设备安装手册

2006年4月10日 01- 30001-0266-20060410

设置公共FortiGate接口对Ping命令请求不作出响应 .................... 29

NAT/路由模式安装 ................................................. 30

配置FortiGate设备的NAT/路由模式准备 ........................................................ 30 配置使用DHCP或PPPoE................................................................................... 31

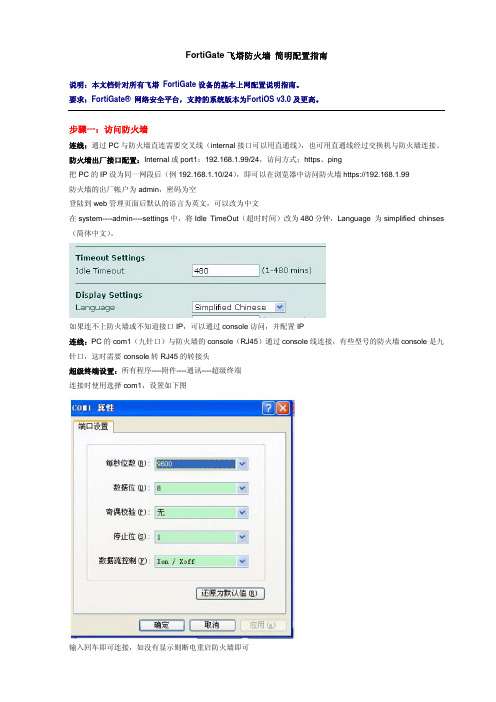

FortiGate飞塔防火墙 简明配置指南

FortiGate飞塔防火墙简明配置指南说明:本文档针对所有飞塔 FortiGate设备的基本上网配置说明指南。

要求:FortiGate® 网络安全平台,支持的系统版本为FortiOS v3.0及更高。

步骤一:访问防火墙连线:通过PC与防火墙直连需要交叉线(internal接口可以用直通线),也可用直通线经过交换机与防火墙连接。

防火墙出厂接口配置:Internal或port1:192.168.1.99/24,访问方式:https、ping把PC的IP设为同一网段后(例192.168.1.10/24),即可以在浏览器中访问防火墙https://192.168.1.99防火墙的出厂帐户为admin,密码为空登陆到web管理页面后默认的语言为英文,可以改为中文在system----admin----settings中,将Idle TimeOut(超时时间)改为480分钟,Language 为simplified chinses (简体中文)。

如果连不上防火墙或不知道接口IP,可以通过console访问,并配置IP连线:PC的com1(九针口)与防火墙的console(RJ45)通过console线连接,有些型号的防火墙console是九针口,这时需要console转RJ45的转接头超级终端设置:所有程序----附件----通讯----超级终端连接时使用选择com1,设置如下图输入回车即可连接,如没有显示则断电重启防火墙即可连接后会提示login,输入帐号、密码进入防火墙查看接口IP:show system interface配置接口IP:config system interfaceedit port1或internal 编辑接口set ip 192.168.1.1 255.255.255.0 配置IPset allowaccess ping https http telnet 配置访问方式set status upend配置好后就可以通过网线连接并访问防火墙步骤二:配置接口在系统管理----网络中编辑接口配置IP和访问方式本例中内网接口是internal,IP,192.168.1.1 访问方式,https ping http telnet本例中外网接口是wan1,IP,192.168.100.1访问方式,https ping步骤三:配置路由在路由----静态中写一条出网路由,本例中网关是192.168.100.254步骤四:配置策略在防火墙----策略中写一条出网策略,即internal到wan1并勾选NAT即可。

Fortigate防火墙策略

• 建立在防火墙上的用户名和密码

RADIUS用户

• 取自Radius的用户名和密码

LDAP / AD用户

• 取自LDAP服务器的用户名和密码

TACACS+

• 取自TACACS服务器的用户名和密码

FSAE / NTLM (AD)用户

• 可以实现单点登录

PKI

• 基于CA证书(不需要用户名和密码)

dst fec2::226:0/119 gateway fec2::146:75

实验一

• 10.0.x.1只能够访问,而不能访问其他的网站

• 提示: 注意以下DNS的问题 • 没有匹配策略成功的话,那么是拒绝的。

实验二

• dmz区有一个代理服务器192.168.3.1 8080,用户希望员工通过代理服务器 上Internet,不允许其他的方式上网。

• 不需要启用NAT

实验

• 将内部服务器10.0.X.1映射到192.168.11.10X,让旁人ping 192.168.11.10X,然后抓包分析 Diagnose sniffer packet any ‘icmp’ 4 Diagnose sys session clear

基于策略的流量控制

如何设置防火墙认证——自动刷新

• Keepalive 命令行下设置: Config sys global Set auth-keepalive en End

实验1

• 设置10.0.X.1上网不需要用户认证 • 设置除上述ip以外,上网均需要认证,并且弹出中文的保持存 活页面,认证页面也为中文

地址转换

Accept Deny SSL——ssl vpn的策略 IPSec——Ipsec vpn的策略

FortiGate防火墙vpn设置

FortiGate防火墙的LAN TO LAN型式的VPN设置方法服务器端的设置首先在服务器端定义客户端的私网网段,依次选择主页面左侧菜单中的“防火墙”→“地址”,在地址栏页面中点击“新建”按钮,在地址名称中写入自定义的名称,在IP地址栏里填入对方的私网网段和掩码,如下图:下面建立一个提供远程接入的VPN通道,依次选择菜单中的“虚拟专网”→“IPSec”,先选择阶段1,点击“新建”按钮新建一个VPN网关,在网关名称中任意填写一个自定义的名字,远程网关中选择“连接用户”,点击“野蛮模式”,在预共享密钥里填入自定义的认证码(两端设置要相同),在接受此对等体ID里填入自定义的ID名字(两端设置要相同),在加密算法里选择“DES”、认证选择“MD5”,点击下面一行的“减号”,DH组只选择“1”即可,密钥周期如有改动要确保两端设置相同。

如下图所示:接下来新建一个通道,点击此页面中的“阶段2”标签,在通道名称里任意填写一个名字,远程网关里选择在阶段一里建立的网关名称,点击“高级选项”进行高级设置,在阶段2交互方案中选择DES加密算法和MD5认证算法,点击下面一行的“减号”,取消“启用数据重演检测”和“启用完全转发安全性”选项,密钥周期如有改动需保证两端相同,确保保持存活选项的状态为启用,快速模式鉴别选项选择“在策略中选择”。

如下图所示:建立一条从内网通向上面定义的对方网段的加密策略,并移动该策略到所有策略的首位置,依次选择菜单中的“防火墙” “策略”,点击“新建”按钮,接中区选择从“internal”到“wan1”,地址名选择内部网络地址池到上面建好的对端地址池,模式选“ENCRYPT”,VPN 通道选择在阶段二中建立的通道名。

客户端的设置客户端的设置与服务器端基本相同,首先在客户端定义服务器端的私网网段,依次选择主页面左侧菜单中的“防火墙” “地址”,在地址栏页面中点击“新建”按钮,在地址名称中写入自定义的名称,在IP地址栏里填入对方的私网网段和掩码,及本地的私网网段和掩码如下图:下面建立一个提供远程接入的VPN通道,依次选择菜单中的“虚拟专网” “IPSec”,选择阶段1,点击“新建”按钮新建一个VPN网关,在网关名称中任意填写一个自定义的名字,远程网关中选择“静态IP地址”,在IP地址栏里填写对端的公网IP,点击“野蛮模式”,在预共享密钥里填入自定义的认证码(两端设置要相同),点击“高级选项”,在加密算法里选择“DES”、认证选择“MD5”,点击下面一行的“减号”,DH组只选择“1”即可,在本地ID里输入自定义的ID名称(与对端接受的ID名称设置要相同),密钥周期如有改动要确保两端设置相同。

飞塔防火墙的防火墙策略

飞塔防火墙的防火墙策略

多播流量的控制

•多播流量在缺省状态下不 能透明穿越防火墙 •部署多播策略允许多播流 量 •可以对多播流量进行nat

•在透明模式下,也可以不 通过策略方式,而直接设置 全局选项multicastforward enable •是否更改多模的ttl

飞塔防火墙的防火墙策略

基于RADIUS的防火墙认证

•

ENABLE

FORWARD CHANGE

•SID PORT_NUM PRIO STATE

STP FASTSTART PATHCOST TRANSITION DETECTION

•--------------------------------------------------------------------------------

飞塔防火墙的防火墙策略

软交换接口(1)——概念

• 软交换接口模式 • 在物理接口之间创建桥连接 • 每个软交换接口可以指定一个逻辑IP地址 • MR6中只能使用命令方式配置 • 不能用于HA monitor或心跳接口

飞塔防火墙的防火墙策略

软交换接口(2)——配置

• 在MR7加入GUI支持

•config system switch-interface

飞塔防火墙的防火墙策 略

2021/1/3

飞塔防火墙的防火墙策略

二层协议的穿越——基于接口控制

• 非ip的二层协议的穿过

• FortiGate本身不能够参与STP 协议,但是可以设置其通过

• 控制vlan数据包是否直接放过 • 控制arp广播包穿过

•config system interface •edit interface_name •set l2forward enable •set stpforward enable •set vlanforward enable •set arpforward enable •end

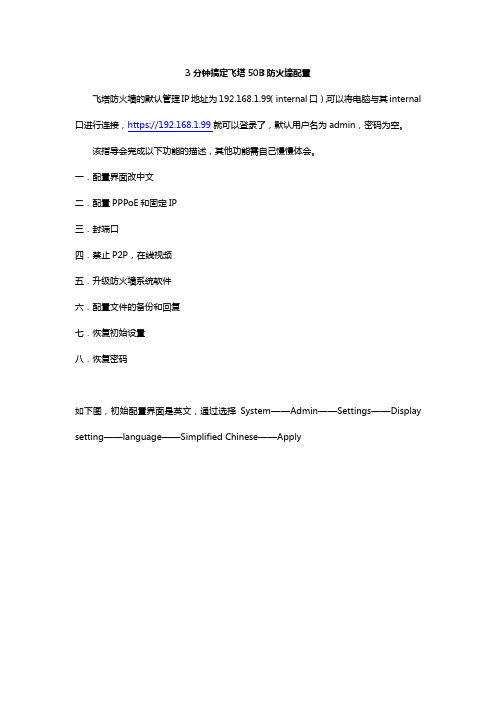

3分钟搞定飞塔50B防火墙配置

3分钟搞定飞塔50B防火墙配置飞塔防火墙的默认管理IP地址为192.168.1.99(internal口),可以将电脑与其internal 口进行连接,https://192.168.1.99就可以登录了,默认用户名为admin,密码为空。

该指导会完成以下功能的描述,其他功能需自己慢慢体会。

一.配置界面改中文二.配置PPPoE和固定IP三.封端口四.禁止P2P,在线视频五.升级防火墙系统软件六.配置文件的备份和回复七.恢复初始设置八.恢复密码如下图,初始配置界面是英文,通过选择System——Admin——Settings——Display setting——language——Simplified Chinese——Apply二、PPPoE和固定IP设置如下图,设置网络——接口——wan1——编辑这里先配置用户名和密码,拨号成功后会获得IP地址,网关等,注意PPPoE拨号不用写路由。

其他保持默认。

如果选择固定IP就用自定义。

防火墙策略防火墙策略里面有很多选项,这里就不一一讲解了,只说我们会用到的方面。

防火墙是有一个默认的策略在里面,all到all的全部都放通。

这里可以对策略进行配置,做到精确匹配。

这里可以配置每个主机的地址,调用在策略上方便管理。

封端口在服务——定制——新建这里我新建了一个服务是封17991端口流量整形器可以做共享和每IP的流量控制。

具体可以自行操作。

虚拟IP的设置:虚拟IP主要的作用是把内网主机的端口,映射到外网IP的端口地址,典型应用主要在总部,总部将内部主机17991,3000端口等映射出外网,让营业部的通信平台进行连接。

保护内容表防护墙的保护内容表的内容是在UTM中进行设备,然后在这里统一调用的。

所以我们要现在UTM功能区里做好内容。

这里是保护内容表里可以关联的UTM内容下面看一下UTM如何设置比较重要的是应用控制这个选项:这里我新建了一个策略1,内容是禁止P2P,media和game新建应用条目可以做选择。

fortinet飞塔防火墙配置

Fortinet产品家族fortinet 的产品家族涵盖了完备的网络安全解决方案包括邮件,日志,报告,网络管理,安全性管理以及fortigate 统一安全性威胁管理系统的既有软件也有硬件设备的产品。

更多fortinet产品信息,详见/products.FortiGuard服务订制fortiguard 服务定制是全球fortinet安全专家团队建立,更新并管理的安全服务。

fortinet安全专家们确保最新的攻击在对您的资源损害或感染终端用户使用设备之前就能够被检测到并阻止。

fortiguard服务均以最新的安全技术构建,以最低的运行成本考虑设计。

fortiguard 服务订制包括:1、fortiguard 反病毒服务2、 fortiguard 入侵防护(ips)服务3、 fortiguard 网页过滤服务4、fortiguard 垃圾邮件过滤服务5、fortiguard premier伙伴服务并可获得在线病毒扫描与病毒信息查看服务。

FortiClientforticlient 主机安全软件为使用微软操作系统的桌面与便携电脑用户提供了安全的网络环境。

forticlient的功能包括:1、建立与远程网络的vpn连接2、病毒实时防护3、防止修改windows注册表4、病毒扫描forticlient还提供了无人值守的安装模式,管理员能够有效的将预先配置的forticlient分配到几个用户的计算机。

FortiMailfortimail安全信息平台针对邮件流量提供了强大且灵活的启发式扫描与报告功能。

fortimail 单元在检测与屏蔽恶意附件例如dcc(distributed checksum clearinghouse)与bayesian扫描方面具有可靠的高性能。

在fortinet卓越的fortios 与fortiasic技术的支持下,fortimail反病毒技术深入扩展到全部的内容检测功能,能够检测到最新的邮件威胁。

Fortinet飞塔产品的配置说明文档200a

Fortinet飞塔产品的配置说明文档200aFortinet飞塔产品的配置说明文档如何重发布特定的路由如下配置可以实现的功能是:只把静态路由里面是192.168.0.0/16重发布OSPF 里面,其它的所有静态路由不发布到OSPF。

以下所有命令只能在CLI下面配置,不能在GUI配置。

步骤一:新建一个access-list:config router access-listedit "static2ospf"config ruleedit 1set prefix 192.168.0.0 255.255.0.0set exact-match disablenextendnextend步骤二:新建一个route-map:config router route-mapedit "static2ospf"config ruleedit 1set match-ip-address "static2ospf"nextendnextend步骤三:配置动态路由协议并在重发布相关路由选项里面只重发布静态路由并引用上面定义的route-map:config router ospfset abr-type ciscoconfig areaedit 0.0.0.0nextendset default-metric 1config networkedit 1set prefix 172.16.0.0 255.255.0.0nextendconfig redistribute "connected"endconfig redistribute "static"set status enableset routemap "static2ospf"endconfig redistribute "rip"endconfig redistribute "bgp"endset restart-mode graceful-restartset router-id 172.16.1.1end设置FortiGate 静态路由和策略路由本文档针对所有FortiGate设备的静态路由和策略路由配置进行说明。

FortiGate防火墙3.0版本的IPSec VPN设置方法

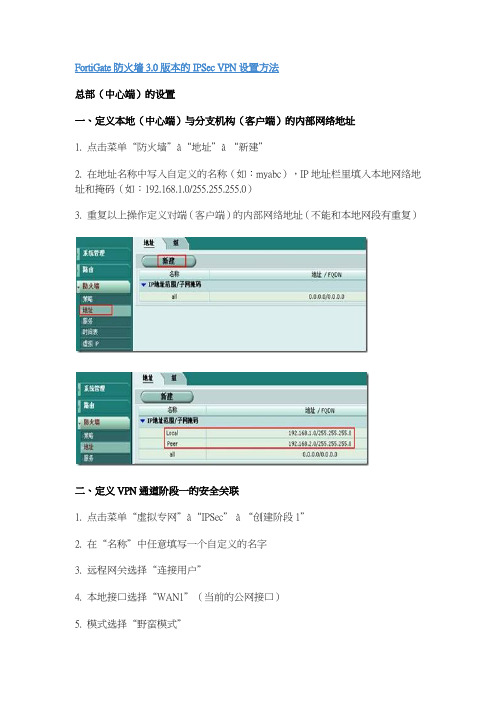

FortiGate防火墙3.0版本的IPSec VPN设置方法总部(中心端)的设置一、定义本地(中心端)与分支机构(客户端)的内部网络地址1. 点击菜单“防火墙”à“地址”à “新建”2. 在地址名称中写入自定义的名称(如:myabc),IP地址栏里填入本地网络地址和掩码(如:192.168.1.0/255.255.255.0)3. 重复以上操作定义对端(客户端)的内部网络地址(不能和本地网段有重复)二、定义VPN通道阶段一的安全关联1. 点击菜单“虚拟专网”à“IPSec” à “创建阶段1”2. 在“名称”中任意填写一个自定义的名字3. 远程网关选择“连接用户”4. 本地接口选择“WAN1”(当前的公网接口)5. 模式选择“野蛮模式”6. 在预共享密钥里填入自定义的密码(两端设置要相同)三、定义VPN通道阶段二的安全关联1. 点击菜单“虚拟专网”à“IPSec” à “创建阶段2”2. 在名称中填入自定义的通道名称(任取)3. 阶段一选择在在上一步中建立的网关名称四、建立VPN通道的加密策略1. 点击菜单“防火墙”à“策略”à“新建”2. 源接口区选择从“internal”,地址选择代表本地IP地址的名称3. 目的接口区选择“wan1”(当前的公网接口),地址名选择代表对端(分支机构)内部网络地址的名称4. 模式选“IPSEC”5. VPN通道选择在阶段二中建立的通道名称。

注:建议将VPN策略移到顶部位置。

客户端(分支机构)的设置一、定义本地(客户端)与总部(中心端)的内部网络地址1. 点击菜单“防火墙”à“地址”à “新建”2. 在地址名称中写入自定义的名称,IP地址栏里填入本地网络地址和掩码3. 重复以上操作定义对端(中心端)的内部网络地址二、定义VPN通道阶段一的安全关联1. 点击菜单“虚拟专网”à“IPSec” à “创建阶段1”2. 在“网关名称”中任意填写一个自定义的名字3. 远程网关选择“静态IP”4. 输入对端(中心端)的公网IP地址5. 本地接口选择“WAN1”(当前的公网接口)6. 模式选择“野蛮模式”7. 在预共享密钥里填入自定义的密码(两端设置要相同)三、定义VPN通道阶段二的安全关联1. 点击菜单“虚拟专网”à“IPSec” à “创建阶段2”2. 在名称中填入自定义的通道名称(任取)3. 阶段一选择在在上一步中建立的网关名称4. 快速模式选择器中“源地址”填本地(客户端)的内部网络地址,“目标地址”填对端(中心端)的内部网络地址,两个地址分别与策略中定义的地址相对应。

飞塔配置

放出内网访问策略详情

1 2

3

上面需要注意的问题有: 1. 源与目的接口。这个就是防火墙的数据流向。 2. 源与目的地址。在后面配置VPN策略的时候,会用到。 3. NAT:注意默认是不启用的,一般是要启用起来。

六、添加VPN用户DHCP

2

1

IPSEC VPN会需要由接入的WAN口设备提供DHCP,从而获得远端IP。这个DHCP是要配置 在VPN链接进来的WAN口上的。

内网接口具体配置

1

2

内网口的配置 跟外网口需要 注意的地方是 相似的,可参 照外网口注意 事项。

三、修改内网DHCP

3 2

1

内网DHCP,是给没有DHCP设备的企业做DHCP服务器用的,如果企业内部有DHCP服 务器,则可以将内网DHCP删除。

DHCP具体配置

1

2

DHCP配置有2点要特别注意: 1. 模式:一般是服务器模式。 2. 类型:2种,因为飞塔含IPSEC VPN功能,所以DHCP有IPSEC类型。 3. DNS服务器:可以在分配IP地址的时候指定DNS服务器,也可以利用系统设置的 DNS。修改系统DNS见下图。

12.2 添加端口映射防火墙放过策略

1

1. 源/目的端口:数据发生流向是从外网到内网,所以源接口是wan,目的接口是 inetrnal接口。 2. 目的地址:这个要注意,选择上一步里添加的虚拟IP。 3. NAT:这个一定要注意,普通的防火墙策略必须要开启NAT,但是端口映射防火墙 策略不能启用NAT

1 2

3

二、修改内网接口配置

3 2 1

内网接口实际上是一个管理地址来的,它定义了一个从internal接口(也可能叫switch) 访问防火墙设备的地址。飞塔默认的内网IP是192.168.1.99,如果企业实际应用需要 改IP,而且需要飞塔设备承担DHCP的任务,则必须同时修改内网DHCP设置,保持设 置IP一致,否则会出现无法分配到IP的情况。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

DUT_Beta4_0 # sho firewall policy config firewall policy edit 1 set srcintf "port5" set dstintf "port6" set srcaddr "VM11" set dstaddr "VM5" set action accept set schedule "always" set service "ANY" set traffic-shaper "limit_GB_25_MB_50_LQ" next end

• Diagnose

AMC 诊断工具

SSL内容扫描与监测

两种模式可以选 • URL Filtering (URL过滤) • to limit HTTPS content filtering to URL filtering • only. Select this option if all you wan t to do is apply URL web • filtering to HTTPS traffic. If you select this option you cannot • select any Anti-Virus options for HTTPS. Under Web Filtering • you can select only Web URL Filter and Block Invalid URLs • for HTTPS. Selecting this option also limits the FortiGuard • Web Filtering options that you can select for HTTPS. • Deep Scan (深度扫描) • to decrypt HTTPS • traffic and perform additional scanning of the content of the • HTTPS traffic. Select this option if you want to apply all • applicable protection profile options to HTTPS traffic. Using • this option requires adding HTTPS server certificates to the • FortiGate unit so that HTTPS traffic can be unencrypted.

独立的shaper

• Traffic shaper从防火墙策略中独立出来

DUT_Beta4_0 # show firewall traffic-shaper config firewall traffic-shaper edit "limit_GB_25_MB_50_LQ" set guaranteed-bandwidth 25 set maximum-bandwidth 50 set priority low set per-policy enable (*) next end

防火墙策略

OS 4.0

防火墙策略使用“Any” 接口

支持“Any”接口

• Any相当于所有接口的集合

两种查看方式——Section或者Global

• 使用了Any作为接口只能支持Global view • “any”接口不能用于VIP或IP-pool

防火墙策略使用“Any”接口

• • 源或目的接口都可以设置为“any” 如果任何一条防火墙策略使用了“any”接口,则只能使用防火墙策 略全局视图

设置comfort的时间间隔和数量

AMC Bypass

• 测试过build 92和141均无法支持AMC-CX4,无法切换到正常 模式,只能停留在Bypass模式上

config system amc set sw1 asm-cx4 set watchdog-recovery [enable | disable} set watchdog-recovery-period <holddown_time> End

DUT_Beta4_0 # diagnose firewall shaper list

name limit_GB_25_MB_50_LQ maximum-bandwidth 50 KB/sec guaranteed-bandwidth 25 KB/sec current-bandwidth 0 B/sec priority 3 dropped 0 name limit_GB_25_MB_50_LQ maximum-bandwidth 50 KB/sec guaranteed-bandwidth 25 KB/sec current-bandwidth 50 KB/sec priority 3 policy 1 dropped 214 name limit_GB_25_MB_50_LQ maximum-bandwidth 50 KB/sec guaranteed-bandwidth 25 KB/sec current-bandwidth 50 KB/sec priority 3 policy 4 dropped 569

(*) 缺省情况下,该shaper应用到所有调用它的策略中

独立的 shaper

新菜单

Shaper 列表

排错:丢包

DUT_Beta4_0 shaper # diagnose firewall

跟踪每个 shaper的丢 包情况

name limit_GB_25_MB_50_LQ maximum-bandwidth 50 KB/sec guaranteed-bandwidth 25 KB/sec current-bandwidth 51 KB/sec priority 3 dropped 1291985

Block阻断方式

禁止Post动作

Comfort方式

Comfort模式查看http进程的动作 : >Diag debug app http -1: <000.000000> [2]: 10.156.0.19:3362 --> 192.168.181.3:80: [CLTRDRDY ] Event HTTP_REQUEST_EVENT <000.000000> [2]: 10.156.0.19:3362 --> 192.168.181.3:80: [CLTRDRDY ] HTTP_REQUEST_STATE <000.000000> [2]: 10.156.0.19:3362 --> 192.168.181.3:80: [LOOPEND ] Event BUFFER_EVENT <000.000000> [2]: 10.156.0.19:3362 --> 192.168.181.3:80: [LOOPEND ] HTTP_REQUEST_BUFFER_STATE 抓包分析:

流量控制增强

流量控制流 程

v3.0

v4.0

出口队列

• • • • • 每个非NP的物理接口上4个出口队列(v3.0有6个队列) 队列指派是绝对的。(v3.0是相对的) 队列计算请见上页图形 ToS和TS的队列号目前是1 (high) , 2 (medium) , 3 (low) 队列0用于设备自身产生的流量

健康检查

TCP • 通过不传数据的空连接来检测 Ping • Ping包 HTTP • Get一个内容然后进行匹配

不同的保持方式(Persistence )—— Cookie

• None • HTTP Cookie • SSL

不同的保持方式(Persistence )—— SSL

根据SSL ID来分配流量 只能在支持SSL offload功能中使用

虚拟IP的间隔式ARP广播

• 通过配置发送ARP广播的方式让路由器自动地更新ARP表。通 过命令行可以设置发送ARP广播的频率。间隔时间设置为0时, 则关闭ARP广播 config firewall vip edit new_vip (configure the virtual IP) set gratuitous-arp-interval <interval_seconds> end

Diagnose debug application vs 7

SSL Offload

• 仅FG110C FG310B FG620B FG3016B FG3600A FG 3810A FG 5002A 支持 • 两种模式 客户端到FG加密,FG到Server不加 密 客户端到FG加密, FG到Server加密 • 客户端到FG加密采用的是FG颁 发的证书,而非服务器颁发 • 目前build141可以正常工作, MR1不可以,可以支持Firefox, IE 6.0不可以。

多种分配方式

• First Alive 根据健康检查状况,永远把流量转向第 一个保持存活的服务器 • Last RTT 根据健康检查的ping获得的RTT来判断 将流量传到哪台服务器

• Last Session 按照权重来分配会话,比如分别设置两 个服务器的权重为2和10,则会话按 照2:10的方式来分配

基于用户认证的子策略——例

• 说明 根据不同的用户组部署不同的保护内容表和流量控制

基于接口的DoS策略

特点: • 基于接口部署

• 可以指定服务

流量控制增强

Traffic Shaper

FW Policy

APP Control – P2P

流量控制的方向

• 如果只设置流量控制,而没有设置Reverse Direction Traffic Shapping,则该流量控制是针对上下行同时起作用的 • 如果设置了Reverse Direction Traffic Shapping,则上行的速度 有流量控制来起作用,而Reverse Direction Traffic Shapping则 控制下行速度