飞塔配置安装使用手册

飞塔防火墙安装部署指南

Server Network

WAN1 DHCP获得 DMZ 192.168.3.(100+X) 192.168.3.0 /24

Private Network

10.0.x.0 /24

Class Server Student PC

实验一 设备初始化为出厂设置

1、图形界面中的设置 通过https://192.168.1.99登 录系统

•

试用以下辅助选项 config ? con[tab] 返回上一次命令 向上箭头或者CTRL-P 返回下一个命令 向下箭头或者CTRL-N 返回一行的头部 CTRL-A 返回一行的尾部 CTRL-E 回退一个字符 CTRL-B 前进一个字符 CTRL-F 删除当前的字符 CTRL-D 取消命令和退出 CTRL-C

初始设置——配置接口IP

• 三种方式: Static (e.g. 192.168.1.99 / 255.255.255.0) DHCP PPOE 每个接口支持多个二 级IP地址,可以配置 独立的管理权限

•

初始设置——时区与时间

• 系统管理>状态 系统日期 • 修改时区与时间

时区是非常重要,它是通 过时区来确定升级服务器 的

Fortigate-60 # config system interface (interface)# edit wan2 (wan2)# set ip 192.177.11.12 255.255.255.248 (wan2)# end Fortigate-60 #

熟悉命令行(3)——Get

• 显示参数和当前值

实验四、配置网络的IP地址

• 按照实验拓扑连接网 线 • 设置WAN1接口自动获 得IP和网关 • 设置内网接口IP为 10.0.X.254/24 • 修改主机的IP地址为 10.0.X.1/24网关为 10.0.X.254 • 设置DMZ接口的IP地址 为192.168.3.(100+X)

fortigate7 操作手册

文章标题:深度解读FortiGate 7操作手册:从入门到精通在网络安全领域,FortiGate 7作为一款功能强大的网络安全设备备受关注。

它可以为企业提供全面的网络保护和流量管理,而且在不断更新的网络威胁中保持高效和可靠。

本文将深入探讨FortiGate 7操作手册的内容,为读者提供全面、深入和实用的使用指南。

一、FortiGate 7的介绍FortiGate 7是一款集成了网络安全、流量管理和应用加速功能的设备,它采用了先进的硬件和软件技术,为企业提供了一体化的网络安全解决方案。

无论是防火墙、入侵检测系统还是虚拟专用网,FortiGate 7都能够为用户提供高效、可靠和实用的网络保护。

二、FortiGate 7操作手册的使用1. 登录与基本设置我们需要了解如何登录和进行基本设置。

FortiGate 7提供了丰富的登录界面和设置选项,用户可以根据自己的需求进行个性化的设置。

在登录页面上,用户可以输入用户名和密码,然后进行相关的网络配置。

2. 网络安全功能FortiGate 7拥有强大的网络安全功能,包括防火墙、入侵检测系统、反病毒功能等。

用户可以根据自己的需求配置这些功能,并对网络流量进行全面的监控和管理。

3. 应用加速功能在网络传输过程中,FortiGate 7还提供了优化和加速的功能。

用户可以通过设置来提高网络传输速度和优化网络性能,这对于一些对网络速度有较高要求的企业来说尤为重要。

三、个人观点和理解作为一名网络安全专家,我对FortiGate 7的操作手册有着深刻的理解。

在实际使用中,我发现FortiGate 7不仅功能强大,而且操作简单,用户体验非常好。

通过深入研读操作手册,我对FortiGate 7的功能和性能有了更全面、更深入的了解,并且能够更好地应用于实际工作中。

总结回顾通过本文的阐述,我们对FortiGate 7操作手册有了全面的了解。

在网络安全领域,深入掌握FortiGate 7的使用方法对于提高网络安全性和流量管理效率非常重要。

飞塔 FortiGate-1000A安装使用手册

I N S T A L L G U I D E FortiGate-1000A andFortiGate-1000AFA2FortiOS 3.0 MR4FortiGate-1000A and FortiGate-1000AFA2 Install GuideFortiOS 3.0 MR415 February 200701-30004-0284-20070215© Copyright 2007 Fortinet, Inc. All rights reserved. No part of this publication including text, examples, diagrams or illustrations may be reproduced, transmitted, or translated in any form or by any means, electronic, mechanical, manual, optical or otherwise, for any purpose, without prior written permission of Fortinet, Inc.TrademarksDynamic Threat Prevention System (DTPS), APSecure, FortiASIC, FortiBIOS, FortiBridge, FortiClient, FortiGate, FortiGate Unified Threat Management System, FortiGuard, FortiGuard-Antispam, FortiGuard-Antivirus, FortiGuard-Intrusion, FortiGuard-Web, FortiLog, FortiAnalyzer, FortiManager, Fortinet, FortiOS, FortiPartner, FortiProtect, FortiReporter, FortiResponse, FortiShield, FortiVoIP, and FortiWiFi are trademarks of Fortinet, Inc. in the United States and/or other countries. The names of actual companies and products mentioned herein may be the trademarks of their respective owners.Regulatory complianceFCC Class A Part 15 CSA/CUSRisk of Explosion if Battery is replaced by an Incorrect Type.ContentsFortiGate-1000A and FortiGate-1000AFA2 FortiOS 3.0 MR4 Install GuideContentsContents (3)Introduction (7)About the FortiGate unit (7)FortiGate-1000A (7)FortiGate-1000AFA2 (8)Register your FortiGate unit (8)Fortinet Family Products (8)FortiGuard Subscription Services (8)FortiClient (9)FortiMail (9)FortiAnalyzer (9)FortiReporter (10)FortiBridge (10)FortiManager (10)About this document (10)Document conventions (10)Typographic conventions (11)Fortinet documentation (12)Fortinet documentation CDs (13)Fortinet Knowledge Center (13)Comments on Fortinet technical documentation (13)Customer service and technical support (13)Installing the FortiGate unit (15)Package Contents (15)FortiGate-1000A/FA2 (15)Mounting (16)Air Flow (16)Mechanical loading (17)Powering on the FortiGate unit (17)Powering off the FortiGate unit (18)Connecting the FortiGate unit (18)Web-based manager (18)Front control buttons and LCD (18)Command line interface (18)Connecting to the web-based manager (19)System Dashboard (20)Connecting to the CLI (20)LCD front control buttons (21)Using the front control buttons and LCD (21)FortiGate-1000A and FortiGate-1000AFA2 FortiOS 3.0 MR4 Install GuideContents Factory defaults............................................................................... 23Factory default NAT/Route mode network configuration............................ 24Factory default Transparent mode network configuration........................... 24Factory default firewall configuration .......................................................... 25Factory default protection profiles............................................................... 25Restoring the default settings........................................................................ 26Restoring the default settings using the web-based manager.................... 26Restoring the default settings using the CLI............................................... 26Configuring the FortiGate............................................................... 27Planning the FortiGate configuration............................................................ 27NAT/Route mode........................................................................................ 27NAT/Route mode with multiple external network connections.................... 28Transparent mode....................................................................................... 29Preventing the public FortiGate interface from responding to ping requests 30NAT/Route mode installation......................................................................... 31Preparing to configure the FortiGate unit in NAT/Route mode................... 31DHCP or PPPoPE configuration................................................................. 32Using the web-based manager................................................................... 32Configuring basic settings .................................................................... 32Adding a default route.......................................................................... 33Verifying the web-based manager configuration.................................. 34Verify the connection............................................................................ 34Using the front control buttons and LCD..................................................... 34Adding a default gateway using the front control buttons and LCD...... 35Verifying the front control buttons and LCD.......................................... 35Verify the connection............................................................................ 35Using the command line interface............................................................... 35Configuring the FortiGate unit to operate in NAT/Route mode............. 35Adding a default route.......................................................................... 37Verify the connection............................................................................ 37Connecting the FortiGate unit to the network(s)......................................... 38Configuring the networks............................................................................ 38Transparent mode installation....................................................................... 39Preparing to configure Transparent mode.................................................. 39Using the web-based manager................................................................... 39Using the front control buttons and LCD..................................................... 40Adding a default gateway using the LCD ............................................. 40Verifying the front control buttons and LCD.......................................... 41Verify the connection............................................................................ 41Using the command line interface............................................................... 41Reconnecting to the web-based manager............................................ 42Connecting the FortiGate unit to your network ........................................... 42Verify the connection. (43)ContentsFortiGate-1000A and FortiGate-1000AFA2 FortiOS 3.0 MR4 Install GuideNext Steps (43)Set the date and time (43)Updating antivirus and IPS signatures (44)Updating antivirus and IPS signatures from the web-based manager.. 45Updating the IPS signatures from the CLI (45)Scheduling antivirus and IPS updates (45)Adding an override server (46)FortiGate Firmware (49)Upgrading to a new firmware version (49)Upgrading the firmware using the web-based manager (49)Upgrading the firmware using the CLI (50)Reverting to a previous firmware version (51)Reverting to a previous firmware version using the web-based manager .. 51Reverting to a previous firmware version using the CLI (52)Installing firmware images from a system reboot using the CLI (53)Restoring the previous configuration (56)The FortiUSB key (56)Backup and Restore from the FortiUSB key (56)Using the USB Auto-Install feature (57)Additional CLI Commands for the FortiUSB key (58)Testing a new firmware image before installing it (58)Index (63)FortiGate-1000A and FortiGate-1000AFA2 FortiOS 3.0 MR4 Install GuideContentsIntroductionAbout the FortiGate unit FortiGate-1000A and FortiGate-1000AFA2 FortiOS 3.0 MR4 Install GuideFortiGate-1000A and FortiGate-1000AFA2 FortiOS 3.0 MR4 Install Guide Fortinet Family ProductsIntroductionIntroduction Fortinet Family ProductsFortiGate-1000A and FortiGate-1000AFA2 FortiOS 3.0 MR4 Install Guide•FortiGuard Web Filtering•FortiGuard Antispam Service•FortiGuard Premier ServiceAn online virus scanner and virus encyclopedia is also available for yourreference.FortiClientFortiClient™ Host Security software provides a secure computing environment forboth desktop and laptop users running the most popular Microsoft Windowsoperating systems. FortiClient offers many features including:•creating VPN connections to remote networks•configuring real-time protection against viruses•guarding against modification of the Windows registry•virus scanningFortiClient also offers a silent installation feature, enabling an administrator toefficiently distribute FortiClient to several users’ computers with preconfiguredsettings.FortiMailFortiMail™ Secure Messaging Platform provides powerful, flexible heuristicscanning and reporting capabilities to incoming and outgoing email traffic. TheFortiMail unit has reliable, high performance features for detecting and blockingmalicious attachments such as Distributed Checksum Clearinghouse (DCC)scanning and Bayesian scanning. Built on Fortinet’s award winning FortiOS andFortiASIC technology, FortiMail antivirus technology extends full contentinspection capabilities to detect the most advanced email threats.FortiAnalyzerFortiAnalyzer™ provides network administrators with the information they need toenable the best protection and security for their networks against attacks andvulnerabilities. The FortiAnalyzer unit features include:•collects logs from FortiGate devices and syslog devices•creates hundreds of reports using collected log data•scans and reports vulnerabilities•stores files quarantined from a FortiGate unitThe FortiAnalyzer unit can also be configured as a network analyzer to capturereal-time traffic on areas of your network where firewalls are not employed. Youcan also use the unit as a storage device where users can access and share files,including the reports and logs that are saved on the FortiAnalyzer hard disk.FortiGate-1000A and FortiGate-1000AFA2 FortiOS 3.0 MR4 Install GuideAbout this documentIntroductionFortiReporterFortiReporter™ Security Analyzer software generates easy-to-understand reportsand can collect logs from any FortiGate unit, as well as over 30 network andsecurity devices from third-party vendors. FortiReporter reveals network abuse,manages bandwidth requirements, monitors web usage, and ensures employeesare using the office network appropriately. FortiReporter allows IT administratorsto identify and respond to attacks, including identifying ways to proactively securetheir networks before security threats arise.FortiBridgeFortiBridge™ products are designed to provide enterprise organizations withcontinuous network traffic flow in the event of a power outage or a FortiGatesystem failure. The FortiBridge unit bypasses the FortiGate unit to make sure thatthe network can continue processing traffic. FortiBridge products are easy to useand deploy, and you can customize the actions a FortiBridge unit takes when apower failure or a FortiGate system failure occurs.FortiManagerThe FortiManager™ system is designed to meet the needs of large enterprises(including managed security service providers) responsible for establishing andmaintaining security policies across many dispersed FortiGate installations. Withthis system, you can configure multiple FortiGate devices and monitor their status.You can also view real-time and historical logs for the FortiGate devices, includingupdating firmware images of managed FortiGate devices. The FortiManagerSystem emphasizes ease of use, including easy integration with third partysystems.About this documentThis document explains how to install and configure your FortiGate unit onto yournetwork. This document also includes how to install and upgrade new firmwareversions on your FortiGate unit.This document contains the following chapters:•Installing the FortiGate unit – Describes setting up and powering on a FortiGate unit. •Factory defaults – Provides the factory default settings for the FortiGate unit. •Configuring the FortiGate – Provides an overview of the operating modes of the FortiGate unit and how to integrate the FortiGate unit into your network. •FortiGate Firmware – Describes how to install, update, restore and testfirmware for the FortiGate device.Document conventionsThe following document conventions are used in this guide:•In the examples, private IP addresses are used for both private and public IP addresses.•Notes and Cautions are used to provide important information:Introduction About this documentFortinet documentation IntroductionFortinet documentationThe most up-to-date publications and previous releases of Fortinet productdocumentation are available from the Fortinet Technical Documentation web siteat .The following FortiGate product documentation is available:•FortiGate QuickStart GuideProvides basic information about connecting and installing a FortiGate unit.•FortiGate Install GuideDescribes how to install a FortiGate unit. Includes a hardware reference,default configuration information, installation procedures, connectionprocedures, and basic configuration procedures. Choose the guide for yourproduct model number.•FortiGate Administration GuideProvides basic information about how to configure a FortiGate unit, includinghow to define FortiGate protection profiles and firewall policies; how to applyintrusion prevention, antivirus protection, web content filtering, and spamfiltering; and how to configure a VPN.•FortiGate online helpProvides a context-sensitive and searchable version of the AdministrationGuide in HTML format. You can access online help from the web-basedmanager as you work.•FortiGate CLI ReferenceDescribes how to use the FortiGate CLI and contains a reference to allFortiGate CLI commands.•FortiGate Log Message ReferenceAvailable exclusively from the Fortinet Knowledge Center, the FortiGate LogMessage Reference describes the structure of FortiGate log messages andprovides information about the log messages that are generated by FortiGateunits.•FortiGate High Availability User GuideContains in-depth information about the FortiGate high availability feature andthe FortiGate clustering protocol.•FortiGate IPS User GuideDescribes how to configure the FortiGate Intrusion Prevention System settingsand how the FortiGate IPS deals with some common attacks.•FortiGate IPSec VPN User GuideProvides step-by-step instructions for configuring IPSec VPNs using the web-based manager.•FortiGate SSL VPN User GuideCompares FortiGate IPSec VPN and FortiGate SSL VPN technology, anddescribes how to configure web-only mode and tunnel-mode SSL VPN accessfor remote users through the web-based manager.•FortiGate PPTP VPN User GuideExplains how to configure a PPTP VPN using the web-based manager.Introduction Customer service and technical support•FortiGate Certificate Management User GuideContains procedures for managing digital certificates including generatingcertificate requests, installing signed certificates, importing CA root certificatesand certificate revocation lists, and backing up and restoring installedcertificates and private keys.•FortiGate VLANs and VDOMs User GuideDescribes how to configure VLANs and VDOMS in both NAT/Route andTransparent mode. Includes detailed examples.Fortinet documentation CDsAll Fortinet documentation is available from the Fortinet documentation CDshipped with your Fortinet product. The documents on this CD are current atshipping time. For up-to-date versions of Fortinet documentation see the FortinetKnowledge Center.Fortinet Knowledge CenterAdditional Fortinet technical documentation is available from the FortinetKnowledge Center. The knowledge center contains troubleshooting and how-toarticles, FAQs, technical notes, and more. Visit the Fortinet Knowledge Center at.Comments on Fortinet technical documentationPlease send information about any errors or omissions in this document, or anyFortinet technical documentation, to techdoc@.Customer service and technical supportFortinet Technical Support provides services designed to make sure that yourFortinet systems install quickly, configure easily, and operate reliably in yournetwork.Please visit the Fortinet Technical Support web site at to learn about the technical support services that Fortinet provides.Customer service and technical support IntroductionInstalling the FortiGate unit Package ContentsInstalling the FortiGate unitThis section provides information on installing and setting up the FortiGate unit onyour network. This section includes the following topics:•Package Contents•Air Flow•Mechanical loading•Powering on the FortiGate unit•Connecting the FortiGate unitPackage ContentsReview the contents of your FortiGate package to ensure all components wereincluded.FortiGate-1000A/FA2The FortiGate-1000A/FA2 package contains the following items:•FortiGate-1000A/FA2 Unified Threat Management System•one orange crossover Ethernet cable (CC300248)•one gray straight-through Ethernet cable (CC300249)•one RJ-45 to DB-9 serial cable (CC300302)•SFP Transceivers (FortiGate-1000AFA2 only)•two 19-inch rack mount brackets•one power cable•FortiGate-1000A/FA2 QuickStart Guide•Fortinet Tools and Documentation CDPackage ContentsInstalling the FortiGate unit The FortiGate-1000A/FA2 unit can be mounted in a standard 19-inch rack. It U of vertical space in the rack. The FortiGate-1000A/FA2 unit can alsoControlManagementModem Port(FortiGate-1000AFA2 only)x2 SFP Transceivers(FortiGate-1000AFA2 only)USER MANUALInstalling the FortiGate unit Powering on the FortiGate unitMechanical loadingFor rack installation, make sure the mechanical loading of the FortiGate unit isevenly distributed to avoid a hazardous condition.Powering on the FortiGate unitThe FortiGate unit does not have an on/off switch.To power on the FortiGate unit1Connect the power cables to the power connections on the back of the FortiGateunit.2Connect the power cables to power outlets.Each power cable should be connected to a different power source. If one powersource fails, the other may still be operative.After a few seconds, SYSTEM STARTING appears on the LCD.The main menu setting appears on the LCD when the system is running.The FortiGate unit starts and the Power LEDs light up.Table 2: LED indicatorsMenu [ Fortigat -> ]NAT, StandaloneLED State DescriptionPower Green The FortiGate unit is powered on.Off The FortiGate unit is powered off.1 to 10 Ports Green The correct cable is in use, and the connected equipment has power.Flashing green Network activity at this interface.Off No link established.Port A1 and Port A2 on the FortiGate-1000AFA2only Green The correct cable is in use, and the connected equipmenthas power.Flashing Green Network activity at this interface.Green The correct cable is in use, and the connected equipment has power.Off No link established.Connecting the FortiGate unitInstalling the FortiGate unit Powering off the FortiGate unitAlways shut down the FortiGate operating system properly before turning off thepower switch to avoid potential hardware problems.To power off the FortiGate unit1From the web-based manager, go to System > Status .2In the Unit Operation display, select Shutdown, or from the CLI enter: execute shutdown 3Disconnect the power cables from the power supply.Connecting the FortiGate unitThere are three methods of connecting and configuring the basic FortiGatesettings:•the web-based manager •the front control buttons and LCD •the command line interface (CLI)Web-based managerYou can configure and manage the FortiGate unit using HTTP or a secure HTTPSconnection from any computer running Microsoft Internet Explorer 6.0 or recentbrowser. The web-based manager supports multiple languages.You can use the web-based manager to configure most FortiGate settings, andmonitor the status of the FortiGate unit.Front control buttons and LCDYou can use the front control buttons and LCD on the FortiGate unit to configureIP addresses, default gateways and switch operating modes. The LCD shows youwhat mode you are in without having to go to the command line interface or theweb-based manager. For more information on the front control buttons and LCD,see “LCD front control buttons” on page 21.Command line interfaceYou can access the FortiGate command line interface (CLI) by connecting amanagement computer serial port to the FortiGate serial console connector. Youcan also use Telnet or a secure SSH connection to connect to the CLI from anynetwork that is connected to the FortiGate unit, including the Internet.Note: If only one power supply is connected, an audible alarm sounds to indicate a failedpower supply. Press the red alarm cancel button on the rear panel next to the power supplyto stop the alarm.Installing the FortiGate unit Connecting the FortiGate unitConnecting to the web-based manager Configuration changes made with the web-based manager are effectiveimmediately, without resetting the firewall or interrupting service.To connect to the web-based manager, you require:• a computer with an Ethernet connection•Microsoft Internet Explorer version 6.0 or higher or any recent version of themost popular web browser• a crossover Ethernet cable or an Ethernet hub and two Ethernet cablesTo connect to the web-based manager1Set the IP address of the computer with an Ethernet connection to the static IPaddress 192.168.1.2 with a netmask of 255.255.255.0.2Using the crossover cable or the Ethernet hub and cables, connect the internalinterface of the FortiGate unit to the computer Ethernet connection.3Start Internet Explorer and browse to the address https://192.168.1.99.(remember to include the “s” in https://).To support a secure HTTPS authentication method, the FortiGate unit ships with aself-signed security certificate, and is offered to remote clients whenever theyinitiate a HTTPS connection to the FortiGate unit. When you connect, theFortiGate unit displays two security warnings in the browser.The first warning prompts you to accept and optionally install the FortiGate unit’sself-signed security certificate. If you do not accept the certificate, the FortiGateunit refuses the connection. If you accept the certificate, the FortiGate login pageappears. The credentials entered are encrypted before they are sent to theFortiGate unit. If you choose to accept the certificate permanently, the warning isnot displayed again.Just before the FortiGate login page is displayed, a second warning informs youthat the FortiGate certificate distinguished name differs from the original request.This warning occurs because the FortiGate unit redirects the connection. This isan informational message. Select OK to continue logging in.Figure 2:FortiGate loginNote: Before starting Internet Explorer, (or any recent version of the most popular webbrowser), ping to your FortiGate unit to see if the connection between the computer and theFortiGate unit is working properly.Connecting the FortiGate unitInstalling the FortiGate unit 4Type admin in the Name field and select Login.System DashboardAfter logging into the web-based manager, the web browser displays the systemdashboard. The dashboard provides you with all system status information in onelocation. For details on the information displayed on the dashboard, see theFortiGate Administration Guide .Connecting to the CLIAs an alternative to the web-based manager, you can install and configure the FortiGate unit using the CLI. Configuration changes made with the CLI are effective immediately, without resetting the firewall or interrupting service. To connect to the FortiGate CLI you require: • a computer with an available communications port •the RJ-45 to DB-9 serial cable included in your FortiGate package •terminal emulation software such as HyperTerminal for Microsoft Windows To connect to the CLI 1Connect the RJ-45 to DB-9 serial cable to the communications port of your computer and to the FortiGate console port. 2Start HyperTerminal, enter a name for the connection, and select OK.3Configure HyperTerminal to connect directly to the communications port on your computer and select OK. 4Select the following port settings and select OK:5Press Enter to connect to the FortiGate CLI. The login prompt appears. 6Type admin and press Enter twice.The following prompt is displayed:Welcome!Type ? to list available commands. For information about how to use the CLI, see the FortiGate CLI Reference .Note: The following procedure uses Microsoft Windows HyperTerminal software. You can apply these steps to any terminal emulation program. Bits per second 9600Data bits 8Parity None Stop bits 1Flow control NoneInstalling the FortiGate unit LCD front control buttons LCD front control buttonsYou can use the front control buttons and LCD to configure the basic settings onyour FortiGate unit. This configuration method provides an easy and fast methodto configure your FortiGate unit. You can configure:•IP addresses•netmasks•default gateways•operating modes•restore factory default settingsThe LCD provides information on the FortiGate unit’s operating mode andwhether or not it is part of a High Availability (HA) cluster. Figure 3 shows thedefault LCD main menu setting of a FortiGate unit, operating in NAT/Route modeand not connected to a HA cluster.Figure 3:Default LCD main menu settingsTable 3: LCD main menu definitionsThe front control buttons control how you enter and exit the different menus whenconfiguring the different ports and interfaces. The front control buttons alsoenables you to increase or decrease each number for configuring IP addresses,default gateway addresses, or netmasks. The following table defines each buttonand what it does when configuring the basic settings of your FortiGate unit.Table 4: Front control button definitionsUsing the front control buttons and LCDWhen the LCD displays the main menu setting, you can begin to configure the IPaddresses, netmasks, default gateways, and if required, change the operatingmode. Use the following procedures as a guide when configuring your FortiGateunit in “Configuring the FortiGate” on page 27.Menu The menu the LCD currently displays.[Fortigat ->]The FortiGate unit’s host name.NAT The current operational mode of the FortiGate unit.Standalone The FortiGate unit is not part of a HA cluster. For more information on standalone mode and HA, see the FortiGate AdministrationGuide . Enter Enables you to move forward through the configuration process.Esc Enables you to move backward, or exit out of the menu you are in.Up Allows you to increase the number for an IP address, default gateway address or netmask.Down Allows you to decrease the number for an IP address, default gateway address or netmask.Menu [ Fortigat -> ]NAT, Standalone。

Fortinet 飞塔防火墙操作管理员手册V4.3

手把手学配置FortiGate设备FortiGate CookbookFortiOS 4.0 MR3目录介绍 (1)有关本书中使用的IP地址 (3)关于FortiGate设备 (3)管理界面 (5)基于Web的管理器 (5)CLI 命令行界面管理 (5)FortiExplorer (6)FortiGate产品注册 (6)更多信息 (7)飞塔知识库(Knowledge Base) (7)培训 (7)技术文档 (7)客户服务与技术支持 (8)FortiGate新设备的安装与初始化 (9)将运行于NAT/路由模式的FortiGate设备连接到互联网 (10)面临的问题 (10)解决方法 (11)结果 (13)一步完成私有网络到互联网的连接 (14)面临的问题 (14)解决方法 (15)结果 (16)如果这样的配置运行不通怎么办? (17)使用FortiGate配置向导一步完成更改内网地址 (20)面临的问题 (20)解决方法 (20)结果 (22)NAT/路由模式安装的故障诊断与排除 (23)面临的问题 (23)解决方法 (23)不更改网络配置部署FortiGate设备(透明模式) (26)解决方法 (27)结果 (30)透明模式安装的故障诊断与排除 (31)面临的问题 (31)解决方法 (32)当前固件版本验证与升级 (36)面临的问题 (36)解决方法 (36)结果 (39)FortiGuard服务连接及故障诊断与排除 (41)面临的问题 (41)解决方法 (42)在FortiGate设备中建立管理帐户 (48)面临的问题 (48)解决方法 (48)结果 (49)FortiGate设备高级安装与设置 (51)将FortiGate设备连接到两个ISP保证冗余的互联网连接 (52)面临的问题 (52)解决方法 (53)结果 (60)使用调制解调器建立到互联网的冗余连接 (63)面临的问题 (63)解决方法 (64)结果 (70)使用基于使用率的ECMP在冗余链路间分配会话 (70)面临的问题 (70)解决方法 (71)结果 (73)保护DMZ网络中的web服务器 (74)面临的问题 (74)解决方法 (75)结果 (81)在不更改网络设置的情况下配置FortiGate设备保护邮件服务器(透明模式) (86)解决方法 (87)结果 (92)使用接口配对以简化透明模式下安装 (96)面临的问题 (96)解决方法 (97)结果 (101)不做地址转换的情况下连接到网络(FortiGate设备运行于路由模式) (101)面临的问题 (101)解决方法 (102)结果 (107)对私网中的用户设置显式web代理 (107)面临的问题 (107)解决方法 (108)结果 (110)私有网络的用户访问互联网内容的web缓存建立 (110)面临的问题 (110)解决方法 (111)结果 (112)应用HA高可用性提高网络的可靠性 (113)面临的问题 (113)解决方法 (114)结果 (118)升级FortiGate设备HA群集的固件版本 (120)面临的问题 (120)解决方法 (121)结果 (123)使用虚拟局域网(VLAN)将多个网络连接到FortiGate设备 (124)面临的问题 (124)解决方法 (124)结果 (129)使用虚拟域,在一台FortiGate设备实现多主机 (130)面临的问题 (130)解决方法 (130)结果 (137)建立管理员帐户监控防火墙活动与基本维护 (138)面临的问题 (138)解决方法 (139)结果 (140)加强FortiGate设备的安全性 (142)面临的问题 (142)解决方法 (143)为内部网站和服务器创建本地DNS服务器列表 (152)面临的问题 (152)解决方法 (152)结果 (154)使用DHCP根据MAC地址分配IP地址 (154)面临的问题 (154)解决方法 (155)结果 (156)设置FortiGate设备发送SNMP陷阱 (157)面临的问题 (157)解决方法 (157)结果 (160)通过数据包嗅探方式(数据包抓包)发现并诊断故障 (161)面临的问题 (161)解决方法 (162)通过数据包嗅探方式(数据包抓包)进行高级的故障发现与诊断 (170)面临的问题 (170)解决方法 (171)创建、保存并使用数据包采集过滤选项(通过基于web的管理器嗅探数据包) (179)面临的问题 (179)解决方法 (180)调试FortiGate设备配置 (184)面临的问题 (184)解决的方法 (185)无线网络 (195)FortiWiFi设备创建安全的无线访问 (196)面临的问题 (196)解决方法 (197)结果 (200)通过FortiAP在FortiGate设备创建安全无线网络 (200)面临的问题 (200)解决方法 (201)结果 (205)使用WAP-enterprise安全提高WiFi安全 (207)面临的问题 (207)解决方法 (208)结果 (211)使用RADIUS建立安全的无线网络 (212)面临的问题 (212)解决方法 (213)结果 (217)使用网页认证建立安全的无线网络 (218)面临的问题 (218)解决方法 (219)结果 (222)在无线与有线客户端之间共享相同的子网 (224)面临的问题 (224)解决方法 (224)结果 (227)通过外部DHCP服务器创建无线网络 (228)面临的问题 (228)解决方法 (229)结果 (232)使用Windows AD验证wifi用户 (234)面临的问题 (234)解决方法 (234)结果 (244)使用安全策略和防火墙对象控制流量 (245)安全策略 (245)定义防火墙对象 (247)限制员工的互联网访问 (250)面临的问题 (250)结果 (255)基于每个IP地址限制互联网访问 (255)面临的问题 (255)解决方法 (256)结果 (259)指定用户不执行UTM过滤选项 (260)面临的问题 (260)解决方法 (260)结果 (263)校验安全策略是否应用于流量 (264)面临的问题 (264)解决方法 (265)结果 (267)以正确的顺序执行安全策略 (270)面临的问题 (270)解决方法 (271)结果 (273)允许只对一台批准的DNS服务器进行DNS查询 (274)面临的问题 (274)解决方法 (275)结果 (278)配置确保足够的和一致的VoIP带宽 (279)面临的问题 (279)解决方法 (280)结果 (283)使用地理位置地址 (285)面临的问题 (285)解决方法 (286)结果 (288)对私网用户(静态源NAT)配置提供互联网访问 (288)面临的问题 (288)解决方法 (289)结果 (290)对多个互联网地址(动态源NAT)的私网用户配置提供互联网访问 (292)面临的问题 (292)解决方法 (292)不更改源端口的情况下进行动态源NAT(一对一源地址NAT) (295)面临的问题 (295)解决方法 (296)结果 (297)使用中央NAT表进行动态源NAT (298)面临的问题 (298)解决方法 (299)结果 (301)在只有一个互联网IP地址的情况下允许对内网中一台web服务器的访问 (303)面临的问题 (303)解决方法 (304)结果 (305)只有一个IP 地址使用端口转换访问内部web 服务器 (307)面临的问题 (307)解决方法 (308)结果 (310)通过地址映射访问内网Web 服务器 (311)面临的问题 (311)解决方法 (312)结果 (313)配置端口转发到FortiGate设备的开放端口 (316)面临的问题 (316)解决方法 (317)结果 (320)对某个范围内的IP地址进行动态目标地址转换(NAT) (321)面临的问题 (321)解决方法 (322)结果 (323)UTM选项 (325)网络病毒防御 (327)面临的问题 (327)解决方法 (328)结果 (329)灰色软件防御 (330)解决方法 (331)结果 (331)网络旧有病毒防御 (332)面临的问题 (332)解决方法 (332)结果 (333)将病毒扫描检测文件的大小最大化 (334)面临的问题 (334)解决方法 (335)结果 (336)屏蔽病毒扫描中文件过大的数据包 (337)面临的问题 (337)结果 (338)通过基于数据流的UTM扫描提高FortiGate设备的性能 (338)面临的问题 (338)解决方法 (339)限制网络用户可以访问的网站类型 (342)面临的问题 (342)解决方案 (342)结果 (343)对设定用户取消FortiGuard web过滤 (344)面临的问题 (344)结果 (346)阻断Google、Bing以及Yahoo搜索引擎中令人不快的搜索结果 (347)面临的问题 (347)解决方法 (347)结果 (348)查看一个URL在FortiGuard Web过滤中的站点类型 (348)面临的问题 (348)解决方法 (349)结果 (349)设置网络用户可以访问的网站列表 (350)面临的问题 (350)解决方法 (351)使用FortiGuard Web过滤阻断对web代理的访问 (353)面临的问题 (353)解决方法 (353)结果 (354)通过设置Web过滤阻断对流媒体的访问 (354)面临的问题 (354)解决方法 (355)结果 (355)阻断对具体的网站的访问 (356)面临的问题 (356)解决方法 (356)结果 (358)阻断对所有网站的访问除了那些使用白名单设置的网站 (358)面临的问题 (358)解决方案 (359)结果 (361)配置FortiGuard Web过滤查看IP地址与URL (361)面临的问题 (361)解决方法 (362)结果 (362)配置FortiGuard Web过滤查看图片与URL (364)面临的问题 (364)解决方法 (364)结果 (365)识别HTTP重新定向 (365)面临的问题 (365)解决方法 (366)结果 (366)在网络中实现应用可视化 (366)面临的问题 (366)解决的方法 (367)结果 (367)阻断对即时消息客户端的使用 (368)面临的问题 (368)结果 (369)阻断对社交媒体类网站的访问 (370)面临的问题 (370)解决方法 (371)结果 (371)阻断P2P文件共享的使用 (372)面临的问题 (372)解决方法 (372)结果 (373)启用IPS保护Web服务器 (374)面临的问题 (374)解决方法 (375)结果 (378)扫描失败后配置IPS结束流量 (378)面临的问题 (378)解决方法 (379)结果 (379)DoS攻击的防御 (380)面临的问题 (380)解决方法 (381)结果 (382)过滤向内的垃圾邮件 (382)面临的问题 (382)解决方法 (383)结果 (384)使用DLP监控HTTP流量中的个人信息 (384)面临的问题 (384)解决方法 (385)结果 (387)阻断含有敏感信息的邮件向外发送 (387)面临的问题 (387)解决方法 (388)结果 (388)使用FortiGate漏洞扫描查看网络的漏洞 (389)解决方法 (389)结果 (391)SSL VPN (392)对内网用户使用SSL VPN建立远程网页浏览 (393)面临的问题 (393)解决方法 (394)结果 (398)使用SSL VPN对远程用户提供受保护的互联网访问 (399)面临的问题 (399)解决方法 (400)结果 (403)SSL VPN 通道分割:SSL VPN 用户访问互联网与远程私网使用不同通道 (405)面临的问题 (405)解决方法 (405)结果 (409)校验SSL VPN用户在登录到SSL VPN时具有最新的AV软件 (411)面临的问题 (411)解决方法 (411)结果 (412)IPsec VPN (414)使用IPsec VPN进行跨办公网络的通信保护 (415)面临的问题 (415)解决方法 (416)结果 (420)使用FortiClient VPN进行到办公网络的安全远程访问 (421)面临的问题 (421)解决方法 (422)结果 (428)使用iPhone通过IPsec VPN进行安全连接 (430)面临的问题 (430)解决方法 (430)结果 (436)使用安卓(Android)设备通过IPsec VPN进行安全连接 (438)面临的问题 (438)结果 (443)使用FortiGate FortiClient VPN向导建立到私网的VPN (444)面临的问题 (444)解决方法 (445)结果 (449)IPsec VPN通道不工作 (450)面临的问题 (450)解决方法 (451)认证 (463)创建安全策略识别用户 (464)面临的问题 (464)解决方法 (464)结果 (466)根据网站类别识别用户并限制访问 (467)面临的问题 (467)解决方法 (468)结果 (468)创建安全策略识别用户、限制到某些网站的访问并控制应用的使用 (470)面临的问题 (470)解决方法 (471)结果 (472)使用FortiAuthenticator配置认证 (474)面临的问题 (474)解决方案 (475)结果 (478)对用户帐户添加FortiT oken双因子认证 (478)面临的问题 (478)解决方法 (479)结果 (482)添加SMS令牌对FortiGate管理员帐户提供双因子认证 (483)面临的问题 (483)解决方法 (484)结果 (486)撤消“非信任连接”信息 (487)解决方法 (488)日志与报告 (490)认识日志信息 (491)面临的问题 (491)解决方法 (492)创建备份日志解决方案 (497)面临的问题 (497)解决方法 (498)结果 (500)将日志记录到远程Syslog服务器 (502)面临的问题 (502)解决方法 (503)结果 (505)SSL VPN登录失败的告警邮件通知 (506)面临的问题 (506)解决方法 (507)结果 (509)修改默认的FortiOS UTM报告 (510)面临的问题 (510)解决方法 (510)结果 (512)测试日志配置 (513)面临的问题 (513)解决方法 (513)结果 (515)介绍本书《手把手学配置FortiGate设备》意在帮助FortiGate设备的管理员以配置案例的形式实现基本以及高级的FortiGate设备配置功能。

飞塔配置安装使用手册

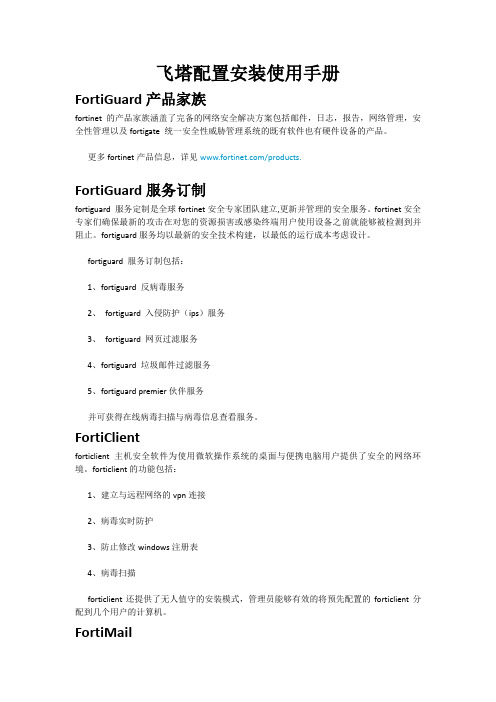

飞塔配置安装使用手册FortiGuard产品家族fortinet 的产品家族涵盖了完备的网络安全解决方案包括邮件,日志,报告,网络管理,安全性管理以及fortigate 统一安全性威胁管理系统的既有软件也有硬件设备的产品。

更多fortinet产品信息,详见/products.FortiGuard服务订制fortiguard 服务定制是全球fortinet安全专家团队建立,更新并管理的安全服务。

fortinet安全专家们确保最新的攻击在对您的资源损害或感染终端用户使用设备之前就能够被检测到并阻止。

fortiguard服务均以最新的安全技术构建,以最低的运行成本考虑设计。

fortiguard 服务订制包括:1、fortiguard 反病毒服务2、fortiguard 入侵防护(ips)服务3、fortiguard 网页过滤服务4、fortiguard 垃圾邮件过滤服务5、fortiguard premier伙伴服务并可获得在线病毒扫描与病毒信息查看服务。

FortiClientforticlient 主机安全软件为使用微软操作系统的桌面与便携电脑用户提供了安全的网络环境。

forticlient的功能包括:1、建立与远程网络的vpn连接2、病毒实时防护3、防止修改windows注册表4、病毒扫描forticlient还提供了无人值守的安装模式,管理员能够有效的将预先配置的forticlient分配到几个用户的计算机。

FortiMailfortimail安全信息平台针对邮件流量提供了强大且灵活的启发式扫描与报告功能。

fortimail 单元在检测与屏蔽恶意附件例如dcc(distributed checksum clearinghouse)与bayesian扫描方面具有可靠的高性能。

在fortinet卓越的fortios 与fortiasic技术的支持下,fortimail反病毒技术深入扩展到全部的内容检测功能,能够检测到最新的邮件威胁。

飞塔设备入门基础

飞塔设备入门基础Fortigate的功能强大,使用简单。

本文以Fortigate60基础,介绍Fortigate 简单使用方法,对我们菜鸟来说非常适用。

Fortigate设备起动好以后,有个默认ip:192.168.1.99。

把电脑设置成同一网段,在浏览器上输入上面的地址就可以访问Fortigate了。

用户名:admin 密码为空。

第一次访问的时候是E文的,我们可以设置成中文:依次点击System->Admin→Settings→Language→Web Administration,选择Simplifed Chinses这时候界面马上便成中文了。

如下图:下面开始设置网络:1.设置IP地址点击网络→接口→wan1→编辑,输入你的外网地址,如果申请的是ADSL,就在这里选择PPOE。

我这里申请的是固定ip,所以选择自定义。

Internal是内网的地址,我这里是192.168.1.0网段。

2.设置路由点击:路由→静态→新建→新建路由。

这里设置一条静态路由到默认网关,如果是PPOE拨号的,不需要设置。

在这里还需要设置一条回指路由,指向和fortigate连接的交换机地址,我这里是192.168.1.1。

因为我内网有5个网段,所以需要设置5个回指路由,网关都指向192.168.1.1。

(注意:如果这里不设置回指路由,客户端是上不了外网的。

)3.开启DHCP点击:系统管→DHCP→服务→internal。

这里系统有个默认的,点击后面的编辑,把它关闭。

在“服务器”后面有个添加服务器,点击,新建我们需要的网段。

我这里设置了vlan2 和vlan3的用户是通过DHCP获取ip地址的。

ok。

设置完以后,把登录密码修改,就可以了。

fortigate使用手册

fortigate使用手册FortiGate是一款功能强大的网络安全设备,可帮助企业保护其网络免受各种威胁和攻击。

本使用手册将引导您正确配置和使用FortiGate 设备,确保您的网络安全和数据的保护。

一、FortiGate设备简介FortiGate设备是一种集成了防火墙、入侵防御系统、虚拟专用网络等多种功能的网络安全设备。

它采用了先进的硬件和软件技术,能够提供高性能和可靠的安全解决方案。

FortiGate设备适用于各种规模的企业网络,从小型办公室到大型企业网络都可以使用。

二、FortiGate设备的安装与配置1. 设备安装在开始配置FortiGate设备之前,您需要确保设备已经正确安装在网络中。

将设备适配器插入电源插座,并将设备与网络交换机或路由器连接。

确保设备的电源和网络连接正常。

2. 监听设备在配置FortiGate设备之前,您需要确保您的计算机与设备处于同一网络中。

通过打开浏览器,在浏览器地址栏中输入设备的IP地址,如果一切正常,您将能够访问到设备的管理界面。

3. 初始配置初次登录设备管理界面时,您需要按照设备提供的引导进行初始配置。

设置管理员账户和密码,并进行基本网络设置,如IP地址、子网掩码、网关等。

此步骤将确保您能够正常访问设备并进行后续配置。

三、FortiGate设备的基本配置1. 接口配置FortiGate设备具有多个接口,用于与网络连接。

您需要为每个接口分配一个合适的IP地址,以确保设备能够与其他网络设备正常通信。

2. 防火墙策略配置防火墙策略是FortiGate设备的核心功能之一,它用于控制流经设备的网络流量。

您可以根据需求配置访问控制规则,允许或阻止特定的流量。

确保您的防火墙策略满足安全需求,并允许合法的网络通信。

3. 安全服务配置FortiGate设备提供了多种安全服务选项,如入侵防御系统、反病毒、反垃圾邮件等。

您可以根据需要启用这些服务,增强网络的安全性和保护能力。

四、FortiGate设备的高级配置1. 虚拟专用网络(VPN)配置FortiGate设备支持VPN功能,可实现安全的远程访问和分支之间的安全通信。

飞塔防火墙配置

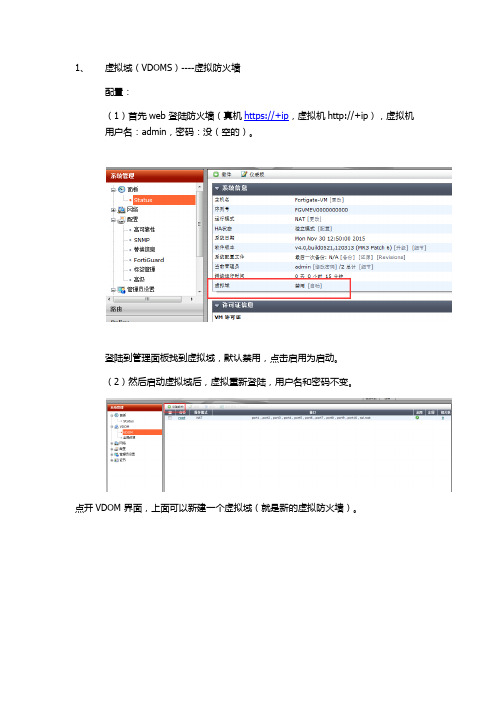

1、虚拟域(VDOMS)----虚拟防火墙配置:(1)首先web 登陆防火墙(真机https://+ip,虚拟机http://+ip),虚拟机用户名:admin,密码:没(空的)。

登陆到管理面板找到虚拟域,默认禁用,点击启用为启动。

(2)然后启动虚拟域后,虚拟重新登陆,用户名和密码不变。

点开VDOM 界面,上面可以新建一个虚拟域(就是新的虚拟防火墙)。

防火墙名和模式,NAT为3层,透明为2层。

3、在左手边系统菜单下面有当前VDOM角色,有全局和VDOM可以选。

2、VDOM 启用后,点击全局配置模式---------网络----接口,可以把接口分配给不同的虚拟域(1)全局点开接口后,选择着需要更改虚拟域的接口,选择上方编辑(2)点开端口编辑,能配置端口IP和相应管理协议还可以设置端口监控,web 代理、分片等。

附加IP地址就是例如一个公网24位的地址,运营商给了10个可以用IP:10.10.10.1 -10地址模式上填写:10.10.10.1 ,剩余10.10.10.2-10就可以通过附加IP地址填写。

3、除了对现有接口进行编辑,也能新建接口,新建接口后能选择接口类型,(根据深信服上端口配置,均为3层口,这次配置具体端口是什么类型,需要客户确认)其余配置和编辑端口时一样。

4、需要对虚拟防火墙进行路由、策略配置需要寻找当前VDOM角色:静态路由配置,配置完静态路由后,能点开当前路由查看路由表:5、防火墙object 虚地址(为外网访问内网服务器做的端口转换)6、policy 这边所做的就是NAT 和其他放通的策略。

可以完成参照深信服防火墙的策略来做。

7、全局模式下,配置HA(1)集群设置:群名和密码,主备要完全一致,启动会话交接(就是主挂了的时候,被会直接把会话复制过去,然后起来运行)(2)主备设置,设备优先级默认128,优先级高的,设备为主,记得勾选储备管理端口集群成员(这样就能对集群的设备进行单个管理)(3)选择端口作为心跳线,例如选择PORT4口,然后把心跳线对接,同步配置就可以。

飞塔信息科技(北京) FortiGate 3950 系列 说明书

功能优点硬件加速FortiASIC 有效地提高设备处理速度,从而使安全防护体系不会成为网络的瓶颈。

FortiGate 3950BFortiGate3951B根据需求可扩展性能Fortinet 标准的扩展插槽可以扩展具有处理能力接口板,也可以扩展数据存储能力,从而提高整体的灵活性一体化的安全架构FortiGate 集多种功能于一体,与采用多个单一功能设备的解决方案相比,以低成本提供更好的防护。

集中管理通过FortiManager 和FortiAnalyzer 可以对该设备进行集中管理和日志,从而简化部署、监控和维护。

WeFortiGate ® -3950系列万兆多功能安全设备FortiGate 3950系列为大型企业及数据中心提供了高性能的、可扩展的、综合网络安全体系的解决方案。

FortiGate 3950系列融合多种安全技术于一体:基于FortiASIC 的硬件结构,可扩展的模块化设计,专用的安全FortiOS 内核。

高性能的硬件平台FortiGate 3950系列采用了模块化设计和FortiASIC 技术,最大可以扩展到120Gbps 防火墙吞吐量。

该系列产品实现了万兆和千兆级别上的线速防火墙处理,从而使得用户安全体系的速度能够跟上网络速度的提高。

模块化结构FortiGate 3950B 和FortiGate3951B 采用紧凑型设计,模块化3U 设备,最多可以支持五块FMC 插槽。

可以实现千兆到万兆的线速汇聚和网状互联。

FortiGate 3951B 还提供了四个Fortinet 存储模块(FSM),其中预装了一块64GB 的固态硬盘卡。

存储模块可以提供本地化存储和为WAN 优化所需要。

集多种安全功能于一体FortiGate3950系列采用了FortiOS 作为操作系统,融合了多种安全技术与网络功能,能够有效发现和阻断各种复杂的攻击行为。

无论是把该设备作为高性能的防火墙使用,还是作为全面的安全解决方案,它都能胜任并且有效地保护用户的网络。

阿里云平台 FortiGate 部署文档说明书

FortiGate基于阿里云平台 部署文档2017-01-05魏朋189****************目录一.概述 (3)二.用前必读 (3)三.配置部署 (3)3.1登录阿里云界面 (3)3.2获得FortiGate的ECS (4)3.3 FortiGate公网访问设置 (6)3.3.1FortiGate配置弹性公网IP (6)3.3.2 FortiGate配置初始登录密码 (6)3.4创建VPC环境(若已有VPC环境,请跳过本章节) (8)3.5获取ForitGate授权 (9)3.6添加默认路由 (10)3.7 FortiGate修改语言方法 (10)四.注意事项 (11)4.1 网络接口说明 (11)4.2管理员配置说明 (12)五.FortiGate阿里云授权LICENSE说明 (12)一.概述阿里云是现在国内知名的云平台运营厂商,致力于为客户提供完美的云平台解决方案。

Fortinet是全球知名的安全厂商,致力于为客户提供完美的安全解决方案。

此次联合,我们为客户提供了完美的公有云安全解决方案,一扫云平台无安全保障的现状,解决客户的后顾之忧。

本文主要介绍FortiGate基于阿里云平台的部署指南,所使用的版本为FortiGate: FortiOS v5.4.0 , build7108 。

二.用前必读1、飞塔ForitGate是虚拟机镜像方式存放在阿里云平台上,因此您需要先给FortiGate提 供 ECS(Elastic Compute Service, 阿里云服务器),您可以向阿里云平台购买等方式获得 ECS。

三.配置部署3.1登录阿里云界面登录阿里云平台,阿里云平台可以使用淘宝或阿里巴巴账号直接登录,也可以自行创建新的账号进行登录。

3.2获得FortiGate的ECS因为飞塔下一代防火墙FortiGate需要部署在阿里云的 ECS 实例上进行使用,所以您首先需要为FortiGate购买 ECS,这里简单介绍一下 ECS 的购买方法。

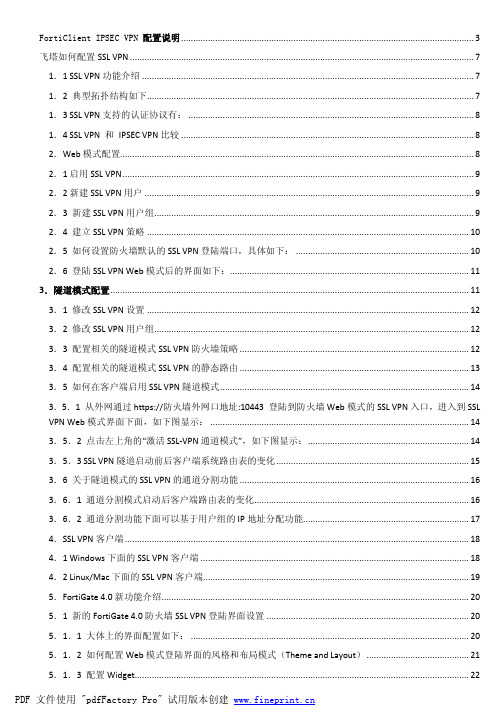

FortiClient 配置说明

FortiClient IPSEC VPN 配置说明 (3)飞塔如何配置SSL VPN (7)1.1 SSL VPN功能介绍 (7)1.2 典型拓扑结构如下 (7)1.3 SSL VPN支持的认证协议有: (8)1.4 SSL VPN 和IPSEC VPN比较 (8)2.Web模式配置 (8)2.1启用SSL VPN (9)2.2新建SSL VPN用户 (9)2.3 新建SSL VPN用户组 (9)2.4 建立SSL VPN策略 (10)2.5 如何设置防火墙默认的SSL VPN登陆端口,具体如下: (10)2.6 登陆SSL VPN Web模式后的界面如下: (11)3.隧道模式配置 (11)3.1 修改SSL VPN设置 (12)3.2 修改SSL VPN用户组 (12)3.3 配置相关的隧道模式SSL VPN防火墙策略 (12)3.4 配置相关的隧道模式SSL VPN的静态路由 (13)3.5 如何在客户端启用SSL VPN隧道模式 (14)3.5.1 从外网通过https://防火墙外网口地址:10443 登陆到防火墙Web模式的SSL VPN入口,进入到SSL VPN Web模式界面下面,如下图显示: (14)3.5.2 点击左上角的“激活SSL-VPN通道模式”,如下图显示: (14)3.5.3 SSL VPN隧道启动前后客户端系统路由表的变化 (15)3.6 关于隧道模式的SSL VPN的通道分割功能 (16)3.6.1 通道分割模式启动后客户端路由表的变化 (16)3.6.2 通道分割功能下面可以基于用户组的IP地址分配功能 (17)4.SSL VPN客户端 (18)4.1 Windows下面的SSL VPN客户端 (18)4.2 Linux/Mac下面的SSL VPN客户端 (19)5.FortiGate 4.0新功能介绍 (20)5.1 新的FortiGate 4.0防火墙SSL VPN登陆界面设置 (20)5.1.1 大体上的界面配置如下: (20)5.1.2 如何配置Web模式登陆界面的风格和布局模式(Theme and Layout) (21)5.1.3 配置Widget (22)5.1.4 如何配置SSL VPN 的Web模式应用程序控制 (22)5.1.5 SSL VPN界面配置里面的高级选项 (22)6.其他关于SSL VPN的功能 (25)6.1 SSL VPN用户监控 (25)6.2 用户认证超时和通讯超时时间 (25)6.3 常用的SSL VPN诊断命令 (25)怎么通过TFTP刷新飞塔OS (25)飞塔CLI命令行概述 (27)飞塔如何升级防火墙硬件? (29)最快速恢复飞塔管理员密码 (30)FortiGate自定义IPS阻断迅雷HTTP下载 (30)飞塔如何启用AV,IPS功能及日志记录功能? (33)塔设备入门基础 (37)飞塔重要资料集中录 (40)飞塔如何使用CLI通过TFTP升级Fortigate防火墙系统文件 (42)飞塔IP和MAC地址绑定方法二 (43)飞塔MSN、BT屏蔽方法(V3.0) (44)飞塔基于时间的策略控制实例 (46)飞塔如何配置SSL的VPN(3.0版本) (48)如何升级飞塔(FortiGate)防火墙软件版本 (51)如何升级飞塔(FortiGate)防火墙软件版本 (53)飞塔(FortiGate)防火墙只开放特定浏览网站 (54)飞塔(FortiGate)如何封MSN QQ P2P (60)在飞塔(FortiGate)上使用花生壳的动态域名功能 (71)飞塔FortiGate端口映射 (74)飞塔FortiGate IPSec VPN 动态路由设置步骤 (76)飞塔(Fortinet)SSL VPN 隧道模式使用说明 (88)FortiClient IPSEC VPN 配置说明本文档针对IPsec VPN 中的Remote VPN 进行说明,即远程用户使用PC中的FortiClient软件,通过VPN拨号的方式连接到公司总部FortiGate设备,访问公司内部服务器。

飞塔无线配置1

FortiAP 介绍FortiAP 无线接入点提供企业级别的无线网络扩展的FortiGate整合安全功能的控制器管理的设备。

每个FortiAP无线控制器将通过的流量集成到FortiGate平台,提供了一个单独的控制台来管理有线和无线网络通信。

FortiAP 无线接入点提供更多的网络可视性和策略执行能力,同时简化了整体网络环境。

采用最新的802.11n为基础的无线芯片技术,提供高性能集成无线监控并支持多个虚拟AP的每个无线发送的无线接入。

FortiAP与FortiGate设备的controller(控制器)连接,可以提供强大完整的内容保护功能的无线部署空间。

FortiGate设备controller控制器可以集中管理无线发送点操作、信道分配、发射功率,从而进一步简化了部署和管理.FortiAP 外观与连接这里我们用FortiAP 210B来做示例,FortiAP 210B 是可持续性使用的商务级802.11n解决方案,提供达300Mbps 的总吞吐率,可满足苛刻使用要求的应用场所。

FortiAP 210B应用了单射频双频段(2.4GHz和5GHz)的2x2 MIMO 技术。

FortiAP 210B是一款企业级接入点,不但提供快速客户端接入,而且具有智能应用检测和流量整形功能,具有两根内部天线,支持IEEE 802.11a、b、g和n无线标准.这是FortiAP 210B正面的样子.FortiAP 210B连接的方式很简单,只要一根网线的一端连接设备的ETH接口,另一端连接交换机或飞塔防火墙,设备带独立的12V、1。

5A电源,如果防火墙或交换机支持PoE接口(自带48V电源),也可以直接通过网线供电,不需要连接独立的电源,这样在布线安装时会方便很多。

FortiAP 访问和普通的交换机、路由器一样,FortiAP也可以通过浏览器进行访问,ETH接口的默认地址是192。

168.1。

2,用户名为admin,密码为空。

飞塔防火墙配置手册

出厂默认的DHCP服务器配置 ......................................... 21 出厂默认的NAT/ 路由模式的网络配置 ................................ 21 出厂默认的透明模式的网络配置 ..................................... 23 出厂默认防火墙设置 ............................................... 23 出厂默认的防火墙保护内容设置 ..................................... 23 恢复出厂默认设置 ................................................. 24

FortiGate-60/60M/ADSL, FortiWiFi-60, FortiGate-100A

V3.0 MR1 设备安装手册

INSTALLGUI

V3.0 MR1 FortiGate-60系列以及FortiGate-100 A设备安装手册

2006年4月10日 01- 30001-0266-20060410

设置公共FortiGate接口对Ping命令请求不作出响应 .................... 29

NAT/路由模式安装 ................................................. 30

配置FortiGate设备的NAT/路由模式准备 ........................................................ 30 配置使用DHCP或PPPoE................................................................................... 31

飞塔配置

放出内网访问策略详情

1 2

3

上面需要注意的问题有: 1. 源与目的接口。这个就是防火墙的数据流向。 2. 源与目的地址。在后面配置VPN策略的时候,会用到。 3. NAT:注意默认是不启用的,一般是要启用起来。

六、添加VPN用户DHCP

2

1

IPSEC VPN会需要由接入的WAN口设备提供DHCP,从而获得远端IP。这个DHCP是要配置 在VPN链接进来的WAN口上的。

内网接口具体配置

1

2

内网口的配置 跟外网口需要 注意的地方是 相似的,可参 照外网口注意 事项。

三、修改内网DHCP

3 2

1

内网DHCP,是给没有DHCP设备的企业做DHCP服务器用的,如果企业内部有DHCP服 务器,则可以将内网DHCP删除。

DHCP具体配置

1

2

DHCP配置有2点要特别注意: 1. 模式:一般是服务器模式。 2. 类型:2种,因为飞塔含IPSEC VPN功能,所以DHCP有IPSEC类型。 3. DNS服务器:可以在分配IP地址的时候指定DNS服务器,也可以利用系统设置的 DNS。修改系统DNS见下图。

12.2 添加端口映射防火墙放过策略

1

1. 源/目的端口:数据发生流向是从外网到内网,所以源接口是wan,目的接口是 inetrnal接口。 2. 目的地址:这个要注意,选择上一步里添加的虚拟IP。 3. NAT:这个一定要注意,普通的防火墙策略必须要开启NAT,但是端口映射防火墙 策略不能启用NAT

1 2

3

二、修改内网接口配置

3 2 1

内网接口实际上是一个管理地址来的,它定义了一个从internal接口(也可能叫switch) 访问防火墙设备的地址。飞塔默认的内网IP是192.168.1.99,如果企业实际应用需要 改IP,而且需要飞塔设备承担DHCP的任务,则必须同时修改内网DHCP设置,保持设 置IP一致,否则会出现无法分配到IP的情况。

FortiGate飞塔防火墙 简明配置指南

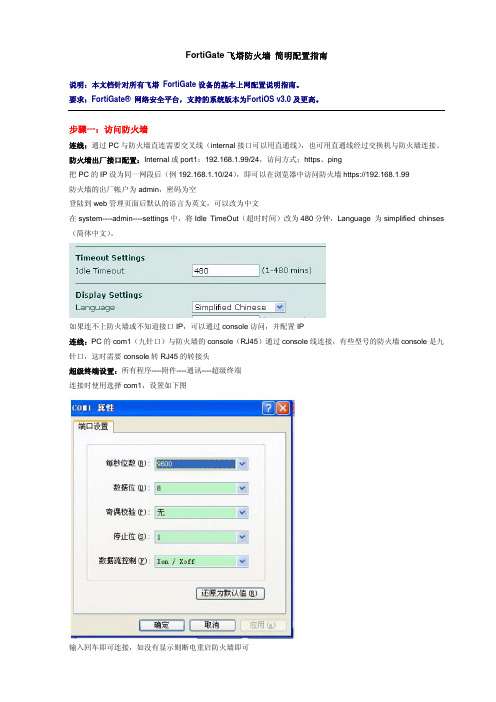

FortiGate飞塔防火墙简明配置指南说明:本文档针对所有飞塔 FortiGate设备的基本上网配置说明指南。

要求:FortiGate® 网络安全平台,支持的系统版本为FortiOS v3.0及更高。

步骤一:访问防火墙连线:通过PC与防火墙直连需要交叉线(internal接口可以用直通线),也可用直通线经过交换机与防火墙连接。

防火墙出厂接口配置:Internal或port1:192.168.1.99/24,访问方式:https、ping把PC的IP设为同一网段后(例192.168.1.10/24),即可以在浏览器中访问防火墙https://192.168.1.99防火墙的出厂帐户为admin,密码为空登陆到web管理页面后默认的语言为英文,可以改为中文在system----admin----settings中,将Idle TimeOut(超时时间)改为480分钟,Language 为simplified chinses (简体中文)。

如果连不上防火墙或不知道接口IP,可以通过console访问,并配置IP连线:PC的com1(九针口)与防火墙的console(RJ45)通过console线连接,有些型号的防火墙console是九针口,这时需要console转RJ45的转接头超级终端设置:所有程序----附件----通讯----超级终端连接时使用选择com1,设置如下图输入回车即可连接,如没有显示则断电重启防火墙即可连接后会提示login,输入帐号、密码进入防火墙查看接口IP:show system interface配置接口IP:config system interfaceedit port1或internal 编辑接口set ip 192.168.1.1 255.255.255.0 配置IPset allowaccess ping https http telnet 配置访问方式set status upend配置好后就可以通过网线连接并访问防火墙步骤二:配置接口在系统管理----网络中编辑接口配置IP和访问方式本例中内网接口是internal,IP,192.168.1.1 访问方式,https ping http telnet本例中外网接口是wan1,IP,192.168.100.1访问方式,https ping步骤三:配置路由在路由----静态中写一条出网路由,本例中网关是192.168.100.254步骤四:配置策略在防火墙----策略中写一条出网策略,即internal到wan1并勾选NAT即可。

FortiClient配置说明

FortiClient配置说明FortiClient IPSEC VPN 配置说明 (3)飞塔如何配置SSL VPN (7)1.1 SSL VPN功能介绍 (7)1.2 典型拓扑结构如下 (7)1.3 SSL VPN⽀持的认证协议有: (8)1.4 SSL VPN 和IPSEC VPN⽐较 (8)2.Web模式配置 (8)2.1启⽤SSL VPN (9)2.2新建SSL VPN⽤户 (9)2.3 新建SSL VPN⽤户组 (9)2.4 建⽴SSL VPN策略 (10)2.5 如何设置防⽕墙默认的SSL VPN登陆端⼝,具体如下: (10)2.6 登陆SSL VPN Web模式后的界⾯如下: (11)3.隧道模式配置 (11)3.1 修改SSL VPN设置 (12)3.2 修改SSL VPN⽤户组 (12)3.3 配置相关的隧道模式SSL VPN防⽕墙策略 (12)3.4 配置相关的隧道模式SSL VPN的静态路由 (13)3.5 如何在客户端启⽤SSL VPN隧道模式 (14)3.5.1 从外⽹通过https://防⽕墙外⽹⼝地址:10443 登陆到防⽕墙Web模式的SSL VPN⼊⼝,进⼊到SSL VPN Web模式界⾯下⾯,如下图显⽰: (14)3.5.2 点击左上⾓的“激活SSL-VPN通道模式”,如下图显⽰: (14)3.5.3 SSL VPN隧道启动前后客户端系统路由表的变化 (15)3.6 关于隧道模式的SSL VPN的通道分割功能 (16)3.6.1 通道分割模式启动后客户端路由表的变化 (16)3.6.2 通道分割功能下⾯可以基于⽤户组的IP地址分配功能 (17)4.SSL VPN客户端 (18)4.1 Windows下⾯的SSL VPN客户端 (18)4.2 Linux/Mac下⾯的SSL VPN客户端 (19)5.FortiGate 4.0新功能介绍 (20)5.1 新的FortiGate 4.0防⽕墙SSL VPN登陆界⾯设置 (20)5.1.1 ⼤体上的界⾯配置如下: (20)5.1.2 如何配置Web模式登陆界⾯的风格和布局模式(Theme and Layout) (21)5.1.3 配置Widget (22)5.1.4 如何配置SSL VPN 的Web模式应⽤程序控制 (22)5.1.5 SSL VPN界⾯配置⾥⾯的⾼级选项 (22)6.其他关于SSL VPN的功能 (25)6.1 SSL VPN⽤户监控 (25)6.2 ⽤户认证超时和通讯超时时间 (25)6.3 常⽤的SSL VPN诊断命令 (25)怎么通过TFTP刷新飞塔OS (25)飞塔CLI命令⾏概述 (27)飞塔如何升级防⽕墙硬件? (29)最快速恢复飞塔管理员密码 (30)FortiGate⾃定义IPS阻断迅雷HTTP下载 (30)飞塔如何启⽤AV,IPS功能及⽇志记录功能? (33)塔设备⼊门基础 (37)飞塔重要资料集中录 (40)飞塔如何使⽤CLI通过TFTP升级Fortigate防⽕墙系统⽂件 (42)飞塔IP和MAC地址绑定⽅法⼆ (43)飞塔MSN、BT屏蔽⽅法(V3.0) (44)飞塔基于时间的策略控制实例 (46)飞塔如何配置SSL的VPN(3.0版本) (48)如何升级飞塔(FortiGate)防⽕墙软件版本 (51)如何升级飞塔(FortiGate)防⽕墙软件版本 (53)飞塔(FortiGate)防⽕墙只开放特定浏览⽹站 (54)飞塔(FortiGate)如何封MSN QQ P2P (60)在飞塔(FortiGate)上使⽤花⽣壳的动态域名功能 (71)飞塔FortiGate端⼝映射 (74)飞塔FortiGate IPSec VPN 动态路由设置步骤 (76)飞塔(Fortinet)SSL VPN 隧道模式使⽤说明 (88)FortiClient IPSEC VPN 配置说明本⽂档针对IPsec VPN 中的Remote VPN 进⾏说明,即远程⽤户使⽤PC中的FortiClient软件,通过VPN拨号的⽅式连接到公司总部FortiGate设备,访问公司内部服务器。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

飞塔配置安装使用手册FortiGuard产品家族fortinet 的产品家族涵盖了完备的网络安全解决方案包括邮件,日志,报告,网络管理,安全性管理以及fortigate 统一安全性威胁管理系统的既有软件也有硬件设备的产品。

更多fortinet产品信息,详见/products.FortiGuard服务订制fortiguard 服务定制是全球fortinet安全专家团队建立,更新并管理的安全服务。

fortinet安全专家们确保最新的攻击在对您的资源损害或感染终端用户使用设备之前就能够被检测到并阻止。

fortiguard服务均以最新的安全技术构建,以最低的运行成本考虑设计。

fortiguard 服务订制包括:1、fortiguard 反病毒服务2、fortiguard 入侵防护(ips)服务3、fortiguard 网页过滤服务4、fortiguard 垃圾邮件过滤服务5、fortiguard premier伙伴服务并可获得在线病毒扫描与病毒信息查看服务。

FortiClientforticlient 主机安全软件为使用微软操作系统的桌面与便携电脑用户提供了安全的网络环境。

forticlient的功能包括:1、建立与远程网络的vpn连接2、病毒实时防护3、防止修改windows注册表4、病毒扫描forticlient还提供了无人值守的安装模式,管理员能够有效的将预先配置的forticlient分配到几个用户的计算机。

FortiMailfortimail安全信息平台针对邮件流量提供了强大且灵活的启发式扫描与报告功能。

fortimail 单元在检测与屏蔽恶意附件例如dcc(distributed checksum clearinghouse)与bayesian扫描方面具有可靠的高性能。

在fortinet卓越的fortios 与fortiasic技术的支持下,fortimail反病毒技术深入扩展到全部的内容检测功能,能够检测到最新的邮件威胁。

FortiAnalyzerfortianalyzer tm 为网络管理员提供了有关网络防护与安全性的信息,避免网络受到攻击与漏洞威胁。

fortianalyzer具有以下功能:1、从fortigate与syslog设备收集并存储日志。

2、创建日志用于收集日志数据。

3、扫描与报告漏洞。

4、存储fortigate设备隔离的文件。

fortianalyzer也可以配置作为网络分析器用来在使用了防火墙的网络区域捕捉实时的网络流量。

您也可以将fortianalyzer用作存储设备,用户可以访问并共享存储在fortianalyzer 硬盘的报告与日志。

FortiReporterfortireporter安全性分析软件生成简洁明的报告并可以从任何的fortigate设备收集日志。

fortireporter可以暴露网络滥用情况,管理带宽,监控网络使用情况,并确保员工能够较好的使用公司的网络。

fortireporter还允许it管理员能够识别并对攻击作出响应,包括在安全威胁发生之前先发性的确定保护网络安全的方法。

FortiBridgefortibridge产品是设计应用于当停电或是fortigate系统故障时,提供给企业用户持续的网络流量。

fortibridge绕过fortigate设备,确保网络能够继续进行流量处理。

fortibridge产品使用简单,部署方便;您可以设置在电源或者fortigate系统故障发生的时fortibridge设备所应采取的操作。

FortiManagerfortimanager系统设计用来满足负责在许多分散的fortigate安装区域建立与维护安全策略的大型企业(包括管理安全服务的提供商)的需要。

拥有该系统,您可以配置多个fortigate 并监控其状态。

您还能够查看fortigate设备的实时与历史日志,包括管理fortigate更新的固件镜像。

fortimanager 系统注重操作的简便性包括与其他第三方系统简易的整合。

关于FortiGate设备fortigate-60系列以及fortigate-100a设备是应用于小型企业级别的(包括远程工作用户),集基于网络的反病毒、内容过滤、防火墙、vpn以及基于网络的入侵检测与防护为一体的fortigate 系统模块。

fortigate-60系列以及fortigate-100a设备支持高可靠性(ha)性能。

FortiGate-60/60M/ADSLfortigate-60设备设计应用于远程工作用户以及零售店操作用户。

fortigate-60设备中含有一个外部调制解调器接口,可以作为备用接口或作为与单机连接接入到互联网,该设备中还拥有一个内部调制解调器也能够作为一个到互联网的备份或单机连接。

fortigate-60adsl中包括一个内部adsl调制解调器。

FortiWiFi-60fortiwifi-60设备能够提供一个安全,无线的lan解决方案。

fortiwifi病毒防火墙功能集移动性与灵活性,并且能够升级到将来应用的无线通信技术。

fortiwifi-60可以作为无线与有线网络的连接点或一个单独的无线网络的中心点。

FortiGate-100Afortigate-100a 是应用于小型办公、soho以及一些公司机构的分支部门的,易于管理员部署的网络防护设备。

fortigate -100a设备支持一些高级的功能例如802.1q vlan、虚拟域以及rip与ospf路由协议。

关于本手册该文档就如何安装fortigate设备,在网络中配置设备,以及如何安装与升级固件进行了说明。

该手册包含以下章节:1、安装fortigate设备-安装并启动fortigate设备。

2、出厂默认设置-fortigate设备出厂默认设置信息。

3、在网络中配置fortigate设备-fortigate设备的操作模式说明以及如何将fortigate设备集成到网络中。

4、配置modem接口-如何配置以及使用fortigate-60系列设备的modem。

5、使用无线网络-无线网络的使用注意事项以及使用步骤,使无线网络的使用更为高效。

6、fortigate固件-描述了如何安装,升级,恢复与测试fortigate设备的固件。

ATTENTION:本手册中所述的信息涉及到五个设备fortigate-60/60m、fortiwifi-60以及fortigate-100a。

其中大部分的内容适用于所有的设备,针对对具体某个模块所做的说明与描述内容,将使用以下的图标作为描述提示。

该手册中的注释以下是该手册中的注释:1、在所举的例子中,私人ip地址既可以用做私人也可以是公共ip地址。

2、注意与警告标识中的提示较为重要的信息。

排版说明以下是该安装手册中使用的排版说明:FortiGate技术文档您可以从fortinet技术文档网站,获得最新发布的fortinet技术文档。

公开以下fortinet产品技术手册:1、fortigate 快速启动指南提供关于连接与安装fortinet设备的信息。

2、fortigate 设备安装手册提供有关如何安装fortigate设备的信息。

包括硬件信息,默认配置信息,安装操作,连接操作以及基本的配置操作。

请查看产品型号选择不同的安装手册。

3、fortigate 管理员使用手册有关如何配置fortigate设备的基本信息,包括如何定义fortigate病毒防护与防火墙策略;如何应用入侵保护,病毒防护,网页内容过滤以及垃圾邮件过滤服务与配置vpn。

4、fortigate 在线帮助在线帮助是对fortigate管理员手册的html格式上下文有关的检索与查询。

您可以通过基于web的管理其访问在线帮助。

5、fortigate cli 参考手册有关如何使用fortigate cli(命令行接口)以及所以fortigatecli命令的参考。

6、日志信息参考手册访问fortinet公司网站的fortinet知识库板块,fortigate 日志信息参考对fortigate日志信息的结构与fortigate设备所生成的日志信息有关内容做了描述。

7、fortigate ha 用户使用指南深入介绍了fortigate 高可用性的性能与fortigate群集协议的信息。

8、fortigate ips 用户使用指南对如何配置fortigate设备的入侵检测功能以及ips是如何处理普通的攻击做出了描述。

9、fortigate ipsec vpn 用户指南对使用基于web的管理器如何配置ipsec vpn进行了逐步详细的说明。

10、fortigatessl vpn 用户使用指南对fortigate ipsec vpn与fortigate ssl vpn 技术进行比较,并对通过基于web的管理器,远程用户怎样配置只适用于网络模式与通道模式ssl vpn访问做了描述。

11、fortigate pptp vpn 用户使用指南使用基于web的管理器如何配置pptp vpn。

12、fortigate certificate management user guide 证书管理用户指南管理电子证书的程序包括生成电子证书的请求,安装签发的证书,引入ca根权威证书与证书撤销名单,以及备份与存储安装的证书信息与私人密钥。

13、fortigate vlan and vdom 用户使用指南在nat/路由与透明模式下如何配置vlan与vdom。

启动FortiGate设备1. 将ac适配器与设备背后的电源接口连接。

2. 将ac适配器与电源线连接。

3. 将电源线连接到电源插座。

fortigate设备启动,电源与led状态显示灯亮起。

fortigate设备启动过程中led状态指示灯闪烁并在设备启动后保持亮着状态。

表4:led显示关闭fortigate设备请在闭合电源开关之前,关掉fortigate操作系统,以免造成硬件损伤。

关闭fortigate设备1. 访问基于web的管理器,进入系统] 状态] 系统状态, 选择关闭系统,然后点击“确认”关闭系统;或者在命令行接口(cli)中,输入execute shutdown2. 关闭电源开关。

连接到基于web的管理器根据以下操作步骤建立与基于web管理器的初次链接。

在基于web的管理器中所做的配置修改,无需重新设置防火墙或中断运行便可生效。

连接到基于web的管理器,您需要:1、一台能够连接以太网的计算机2、微软6.0版本的浏览器或以上的版本,或任何现行的web浏览器3、一根交叉的以太网网线或一个以太网网络集线器(hub)与两根以太网网线。

ATTENTION:启动ie之前(或其他现行版本的的网页浏览器),ping fortigate设备,检测计算机与fortigate设备之间是否连接正常。