Linux下抓包工具tcpdump使用介绍

linux服务器抓包命令tcpdump

linux服务器抓包命令tcpdump tcpdump -i any -s0 -w /home/tcp.pcap单独总结tcpdump抓包的常⽤命令主要语法过滤主机/IP:tcpdump -i eth1 host 172.16.7.206抓取所有经过⽹卡1,⽬的IP为172.16.7.206的⽹络数据过滤端⼝:tcpdump -i eth1 dst port 1234抓取所有经过⽹卡1,⽬的端⼝为1234的⽹络数据过滤特定协议:tcpdump -i eth1 udp抓取所有经过⽹卡1,协议类型为UDP的⽹络数据抓取本地环路数据包tcpdump -i lo udp 抓取UDP数据tcpdump -i lo udp port 1234 抓取端⼝1234的UDP数据tcpdump -i lo port 1234 抓取端⼝1234的数据特定协议特定端⼝:tcpdump udp port 1234抓取所有经过1234端⼝的UDP⽹络数据抓取特定类型的数据包:tcpdump -i eth1 ‘tcp[tcpflags] = tcp-syn’抓取所有经过⽹卡1的SYN类型数据包tcpdump -i eth1 udp dst port 53抓取经过⽹卡1的所有DNS数据包(默认端⼝)逻辑语句过滤:tcpdump -i eth1 ‘((tcp) and ((dst net 172.16) and (not dst host 192.168.1.200)))’抓取所有经过⽹卡1,⽬的⽹络是172.16,但⽬的主机不是192.168.1.200的TCP数据抓包存取:tcpdump -i eth1 host 172.16.7.206 and port 80 -w /tmp/xxx.cap抓取所有经过⽹卡1,⽬的主机为172.16.7.206的端⼝80的⽹络数据并存储。

Linux中的网络监控技巧使用tcpdump和wireshark命令进行抓包

Linux中的网络监控技巧使用tcpdump和wireshark命令进行抓包在Linux系统中,网络监控是一项非常关键的工作。

通过对网络数据包进行抓取和分析,可以帮助我们解决网络故障、优化网络性能以及保障网络安全。

本文将介绍两个常用的网络监控工具:tcpdump和wireshark,并介绍它们在Linux系统中的使用技巧。

一、tcpdumptcpdump是一个强大的命令行工具,可以在Linux系统中用于抓取和分析网络数据包。

它可以监控网络接口上的所有数据包,并将它们以各种格式进行展示,帮助我们深入了解网络通信过程。

安装tcpdump:在大多数Linux发行版中,tcpdump都默认安装在系统中。

如果您的系统没有预装tcpdump,可以通过以下命令进行安装:```sudo apt-get install tcpdump```抓取数据包:使用tcpdump抓取网络数据包非常简单,只需在命令行中输入以下命令:```sudo tcpdump```这样,tcpdump会开始在默认网络接口上抓取数据包,并将它们以默认格式输出到终端。

设置过滤器:有时候,我们只关注特定的网络流量或协议。

tcpdump支持设置过滤器来实现按需抓取。

例如,我们只想抓取目标IP地址为192.168.1.100的数据包,可以使用以下命令:```sudo tcpdump host 192.168.1.100```类似地,我们可以通过端口号、协议等设置更详细的过滤条件。

输出到文件:tcpdump默认将抓取的数据包输出到终端,但有时我们希望将数据保存到文件中进行离线分析。

可以使用以下命令将数据包输出到文件:```sudo tcpdump -w output.pcap```这样,tcpdump会将抓取到的数据包保存到output.pcap文件中。

二、wiresharkwireshark是一个功能强大的图形化网络分析工具,可以在Linux系统中使用。

Linux下抓包工具tcpdump应用详解

TCPDUMP简介在传统的网络分析和测试技术中,嗅探器(sniffer)是最常见,也是最重要的技术之一。

sniffer工具首先是为网络管理员和网络程序员进行网络分析而设计的。

对于网络管理人员来说,使用嗅探器可以随时掌握网络的实际情况,在网络性能急剧下降的时候,可以通过sniffer 工具来分析原因,找出造成网络阻塞的来源。

对于网络程序员来说,通过sniffer工具来调试程序。

用过windows平台上的sniffer工具(例如,netxray和sniffer pro软件)的朋友可能都知道,在共享式的局域网中,采用sniffer工具简直可以对网络中的所有流量一览无余!Sniffer 工具实际上就是一个网络上的抓包工具,同时还可以对抓到的包进行分析。

由于在共享式的网络中,信息包是会广播到网络中所有主机的网络接口,只不过在没有使用sniffer工具之前,主机的网络设备会判断该信息包是否应该接收,这样它就会抛弃不应该接收的信息包,sniffer工具却使主机的网络设备接收所有到达的信息包,这样就达到了网络监听的效果。

Linux作为网络服务器,特别是作为路由器和网关时,数据的采集和分析是必不可少的。

所以,今天我们就来看看Linux中强大的网络数据采集分析工具——TcpDump。

用简单的话来定义tcpdump,就是:dump the traffice on a network,根据使用者的定义对网络上的数据包进行截获的包分析工具。

作为互联网上经典的的系统管理员必备工具,tcpdump以其强大的功能,灵活的截取策略,成为每个高级的系统管理员分析网络,排查问题等所必备的东东之一。

顾名思义,TcpDump可以将网络中传送的数据包的“头”完全截获下来提供分析。

它支持针对网络层、协议、主机、网络或端口的过滤,并提供and、or、not等逻辑语句来帮助你去掉无用的信息。

tcpdump提供了源代码,公开了接口,因此具备很强的可扩展性,对于网络维护和入侵者都是非常有用的工具。

Linux命令高级技巧通过tcpdump命令进行网络抓包和分析

Linux命令高级技巧通过tcpdump命令进行网络抓包和分析Linux是一款广泛应用于服务器和嵌入式设备的操作系统,具有强大的功能和灵活性。

与其他操作系统相比,Linux提供了丰富的命令行工具,其中之一就是tcpdump命令。

tcpdump是一款用于抓取网络数据包并进行分析的强大工具,它可以帮助用户深入了解网络通信,解决网络故障和排查安全问题。

在本文中,我们将介绍如何使用tcpdump 命令进行网络抓包和分析。

一、什么是网络抓包?网络抓包是指在计算机网络中捕获和保存网络数据包的过程。

网络数据包是信息在网络中传输的基本单位,它包含了源IP地址、目标IP 地址、协议类型、端口号等重要信息。

通过抓包,我们可以观察和分析网络通信的行为,帮助我们了解网络设备之间的交互过程,诊断网络故障,以及排查安全问题。

二、tcpdump命令的基本用法tcpdump命令是一款基于命令行的工具,用于捕获和分析网络数据包。

下面是tcpdump命令的基本用法:```tcpdump [选项] [表达式]```其中,选项用于配置tcpdump的行为,表达式用于过滤需要捕获的数据包。

下面是一些常用的选项:- `-i`:指定要监听的网络接口。

- `-n`:禁用主机名解析,显示ip地址而非域名。

- `-X`:以16进制和ASCII码显示数据包内容。

- `-c`:指定捕获数据包的数量。

- `-s`:指定捕获数据包的最大长度。

例如,我们可以使用以下命令来捕获网络接口eth0上的前10个数据包,并以16进制和ASCII码显示数据包内容:```tcpdump -i eth0 -c 10 -X```三、tcpdump命令的高级用法除了基本用法外,tcpdump命令还提供了一些高级的用法,帮助用户更加灵活和精确地进行网络抓包和分析。

1. 根据协议过滤数据包tcpdump支持根据不同协议类型进行数据包的过滤。

常见的协议包括TCP、UDP、ICMP等。

Linux命令高级技巧使用tcpdump进行网络抓包

Linux命令高级技巧使用tcpdump进行网络抓包TCPDump是一种常用的网络抓包工具,可以在Linux系统中使用。

它可以捕获网络数据包,并提供详细的分析和监测功能。

本文将介绍一些高级技巧,帮助您更好地使用tcpdump工具进行网络抓包。

1. 安装和基本使用要使用tcpdump,首先需要在Linux系统上安装它。

在终端中输入以下命令来安装tcpdump:```sudo apt-get install tcpdump```安装完成后,输入以下命令来开始抓包:```sudo tcpdump -i <interface>```其中,<interface>是要抓取网络流量的网络接口,如eth0或wlan0。

2. 抓取指定端口的数据包有时候,我们只对某个特定端口的网络流量感兴趣。

您可以使用以下命令来抓取指定端口的数据包:```sudo tcpdump -i <interface> port <port_number>```其中,<port_number>是您感兴趣的端口号。

3. 根据源IP或目标IP过滤数据包如果您只想抓取特定源IP或目标IP的数据包,可以使用以下命令进行过滤:```sudo tcpdump -i <interface> src <source_IP>```或```sudo tcpdump -i <interface> dst <destination_IP>```其中,<source_IP>是源IP地址,<destination_IP>是目标IP地址。

4. 保存抓包结果为文件您可以将抓到的数据包保存到文件中,以便稍后分析。

使用以下命令将数据包保存到文件:```sudo tcpdump -i <interface> -w <output_file>```其中,<output_file>是保存数据包的文件名。

tcpdump常用抓包命令

tcpdump常用抓包命令一、什么是tcpdumptcpdump是一款用于抓取网络数据包的功能强大的命令行工具。

它可以通过监听网络接口,捕获和分析传输过程中的数据包,对网络问题进行排查和故障分析。

二、安装tcpdump在大多数Linux发行版中,tcpdump已经默认安装。

如果您的系统没有预装tcpdump,可以通过以下命令进行安装:sudo apt-get install tcpdump # Debian/Ubuntusudo yum install tcpdump # CentOS/RHEL三、tcpdump的基本用法1. 抓取数据包使用tcpdump进行抓包非常简单,只需要在命令行中输入tcpdump命令即可开始捕获所有的数据包。

tcpdump2. 指定网络接口如果有多个网络接口可以选择,可以使用-i参数指定要监听的网络接口。

例如,要监听eth0接口的数据包,可以使用以下命令:tcpdump -i eth03. 保存捕获的数据包默认情况下,tcpdump会将捕获的数据包输出到标准输出。

如果需要将数据包保存到文件中,可以使用-w参数指定文件名。

例如,将数据包保存到capture.pcap文件中:tcpdump -w capture.pcap4. 显示捕获的数据包内容通过默认设置,tcpdump只会以十六进制格式显示捕获的数据包。

如果想要查看更多的信息,可以使用-A参数以ASCII格式显示数据包内容。

例如:tcpdump -A5. 显示源和目标IP地址如果只需要查看数据包的源和目标IP地址,而不关心其他详细内容,可以使用-n 参数。

例如:tcpdump -n四、高级用法1. 指定抓包数量默认情况下,tcpdump会一直抓包直到用户终止程序。

如果只需要抓取固定数量的数据包,可以使用-c参数指定要抓取的包数量。

例如,只抓取10个数据包:tcpdump -c 102. 使用过滤器tcpdump可以使用过滤器来指定要抓取的数据包的条件。

linux tcpdump参数

linux tcpdump参数Linux tcpdump 参数详解一、简介tcpdump 是一款用于网络抓包的命令行工具,它能够截获网络上的数据包,并将其显示或保存下来。

它可以分析网络通信的过程,帮助网络管理员进行网络故障排查、网络性能优化等工作。

本文将详细介绍 tcpdump 命令的各种参数及其使用方法。

二、常用参数1. -i 参数-i 参数用于指定网络接口,它可以用来监听特定的网络接口,如eth0、wlan0 等。

例如,使用命令tcpdump -i eth0 可以监听eth0 网卡上的网络通信。

2. -n 参数-n 参数用于禁止解析IP 地址和端口号,以数字形式显示。

这样可以提高性能,并且避免输出中出现大量的域名解析信息。

3. -s 参数-s 参数用于指定截获的数据包的最大长度。

默认情况下,tcpdump 会输出完整的数据包,但有时为了节省存储空间或提高性能,可以使用 -s 参数限制数据包的长度。

例如,使用命令 tcpdump -s 100可以截获最长为 100 字节的数据包。

4. -X 参数-X 参数用于以十六进制和 ASCII 码形式显示数据包的内容。

它可以帮助我们更直观地了解数据包的内容。

例如,使用命令tcpdump -X 可以显示数据包的十六进制和 ASCII 码形式。

5. -c 参数-c 参数用于指定截获的数据包数量。

它可以用来限制截获的数据包的数量,以便快速分析。

例如,使用命令 tcpdump -c 10 可以截获前 10 个数据包。

6. -w 参数-w 参数用于将截获的数据包保存到文件中,而不是直接输出到屏幕上。

它可以用来进行离线分析。

例如,使用命令tcpdump -w capture.pcap 可以将截获的数据包保存到名为capture.pcap 的文件中。

7. -r 参数-r 参数用于读取保存在文件中的数据包,并进行分析。

这个参数通常与-w 参数一起使用。

例如,使用命令tcpdump -r capture.pcap 可以读取capture.pcap 文件中的数据包,并进行分析。

tcpdump使用方法

tcpdump使用方法一、什么是tcpdumptcpdump是一种在Linux和Unix操作系统上使用的网络抓包工具。

它可以捕获网络数据包并将其显示或保存到文件中,以供后续分析和诊断。

tcpdump可以用于调试网络问题、监视网络流量、分析网络协议等。

二、安装tcpdump1.在Ubuntu上安装tcpdump:sudo apt-get install tcpdump2.在CentOS上安装tcpdump:sudo yum install tcpdump三、基本用法1.捕获所有数据包:sudo tcpdump -i eth0-i选项指定要监听的接口,eth0为网卡接口名称。

2.捕获指定端口的数据包:sudo tcpdump -i eth0 port 80port选项指定要监听的端口号,80为HTTP服务默认端口号。

3.捕获指定IP地址的数据包:sudo tcpdump -i eth0 host 192.168.1.100host选项指定要监听的IP地址,192.168.1.100为目标IP地址。

4.捕获指定协议类型的数据包:sudo tcpdump -i eth0 icmpicmp为ICMP协议类型。

5.捕获指定源IP地址和目标IP地址之间的数据包:sudo tcpdump -i eth0 src 192.168.1.100 and dst 192.168.1.200 src选项指定源IP地址,dst选项指定目标IP地址。

6.保存抓包结果到文件:sudo tcpdump -i eth0 -w capture.pcap-w选项指定保存到文件的名称,capture.pcap为文件名。

7.读取保存的抓包结果:sudo tcpdump -r capture.pcap-r选项指定读取文件的名称,capture.pcap为文件名。

四、高级用法1.显示数据包详细信息:sudo tcpdump -i eth0 -v-v选项可以显示更详细的信息,如源地址、目标地址、协议类型等。

centos tcpdump 使用

centos tcpdump 使用CentOS是一种基于Linux的操作系统,而tcpdump是CentOS系统上一款常用的网络抓包工具。

使用tcpdump可以捕获网络中的数据包,并对其进行分析和解读。

本文将介绍如何在CentOS上使用tcpdump,并说明其功能和用途。

一、tcpdump的安装和基本用法1. 安装tcpdump:在CentOS系统上,可以使用以下命令安装tcpdump:```yum install tcpdump```2. 基本用法:使用tcpdump的基本命令格式如下:```tcpdump [options] [filter_expression]```其中,options可以指定一些额外的选项,filter_expression是用于过滤数据包的表达式。

二、捕获数据包使用tcpdump捕获数据包可以帮助我们了解网络中的通信情况,以及排查网络故障。

下面是一些常用的捕获数据包的命令示例:1. 捕获所有网络接口上的数据包:```tcpdump -i any```2. 捕获指定网络接口上的数据包:```tcpdump -i eth0```3. 指定捕获数据包的数量:```tcpdump -c 10```4. 指定捕获数据包的大小:```tcpdump -s 1500```5. 保存捕获的数据包到文件中:```tcpdump -w capture.pcap```三、过滤数据包tcpdump提供了强大的过滤功能,可以根据不同的条件过滤出我们需要的数据包。

下面是一些常用的过滤数据包的命令示例:1. 按源IP地址过滤数据包:```tcpdump src host 192.168.1.100```2. 按目标IP地址过滤数据包:```tcpdump dst host 192.168.1.100```3. 按源端口过滤数据包:```tcpdump src port 80```4. 按目标端口过滤数据包:```tcpdump dst port 80```5. 组合多个条件进行过滤:```tcpdump src host 192.168.1.100 and dst port 80```四、解读捕获的数据包通过捕获数据包,我们可以获取到很多关于网络通信的信息。

Linux抓包工具tcpdump命令详解

Linux抓包⼯具tcpdump命令详解1、简介⽤简单的话来定义tcpdump,就是:dump the traffic on a network,根据使⽤者的定义对⽹络上的数据包进⾏截获的包分析⼯具。

tcpdump可以将⽹络中传送的数据包的“头”完全截获下来提供分析。

它⽀持针对⽹络层、协议、主机、⽹络或端⼝的过滤,并提供and、or、not等逻辑语句来帮助你去掉⽆⽤的信息。

2、实⽤命令实例1)默认启动tcpdump普通情况下,直接启动tcpdump将监视第⼀个⽹络接⼝上所有流过的数据包。

2)监视指定⽹络接⼝的数据包 tcpdump -i eth1如果不指定⽹卡,默认tcpdump只会监视第⼀个⽹络接⼝,⼀般是eth0,下⾯的例⼦都没有指定⽹络接⼝。

3)监视指定主机的数据包打印所有进⼊或离开sundown的数据包:tcpdump host sundown也可以指定ip,例如截获所有210.27.48.1的主机收到的和发出的所有的数据包:tcpdump host 210.27.48.1打印helios与hot或者与ace之间通信的数据包:tcpdump host helios and \( hot or ace \)截获主机210.27.48.1 和主机210.27.48.2或210.27.48.3的通信:tcpdump host 210.27.48.1 and \ (210.27.48.2 or 210.27.48.3 \)打印ace与任何其他主机之间通信的IP数据包, 但不包括与helios之间的数据包:tcpdump ip host ace and not helios如果想要获取主机210.27.48.1除了和主机210.27.48.2之外所有主机通信的ip包,使⽤命令:tcpdump ip host 210.27.48.1 and ! 210.27.48.2截获主机hostname发送的所有数据:tcpdump -i eth0 src host hostname监视所有送到主机hostname的数据包:tcpdump -i eth0 dst host hostname4)监视指定主机和端⼝的数据包如果想要获取主机210.27.48.1接收或发出的telnet包,使⽤如下命令:tcpdump tcp port 23 host 210.27.48.1对本机的udp 123 端⼝进⾏监视123为ntp的服务端⼝:tcpdump udp port 1235)监视指定⽹络的数据包打印本地主机与Berkeley⽹络上的主机之间的所有通信数据包(nt: ucb-ether, 此处可理解为'Berkeley⽹络'的⽹络地址,此表达式最原始的含义可表达为: 打印⽹络地址为ucb-ether的所有数据包):tcpdump net ucb-ether打印所有通过⽹关snup的ftp数据包:(注意,表达式被单引号括起来了,这可以防⽌shell对其中的括号进⾏错误解析)tcpdump 'gateway snup and (port ftp or ftp-data)'6)监视指定协议的数据包打印TCP会话中的的开始和结束数据包,并且数据包的源或⽬的不是本地⽹络上的主机:(nt: localnet, 实际使⽤时要真正替换成本地⽹络的名字)tcpdump 'tcp[tcpflags] & (tcp-syn|tcp-fin) != 0 and not src and dst net localnet'打印所有源或⽬的端⼝是80,⽹络层协议为IPv4,并且含有数据,⽽不是SYN,FIN以及ACK-only等不含数据的数据包:(ipv6的版本的表达式可做练习)tcpdump 'tcp port 80 and (((ip[2:2] - ((ip[0]&0xf)<<2)) - ((tcp[12]&0xf0)>>2)) != 0)'(nt: 可理解为, ip[2:2]表⽰整个ip数据包的长度, (ip[0]&0xf)<<2)表⽰ip数据包包头的长度(ip[0]&0xf代表包中的IHL域, ⽽此域的单位为32bit, 要换算成字节数需要乘以4,即左移2.(tcp[12]&0xf0)>>4 表⽰tcp头的长度, 此域的单位也是32bit, 换算成⽐特数为 ((tcp[12]&0xf0) >> 4) << 2, 即((tcp[12]&0xf0)>>2).((ip[2:2] - ((ip[0]&0xf)<<2)) - ((tcp[12]&0xf0)>>2)) != 0 表⽰: 整个ip数据包的长度减去ip头的长度,再减去tcp头的长度不为0,这就意味着, ip数据包中确实是有数据。

Linux命令技巧利用tcpdump进行网络流量抓取和分析

Linux命令技巧利用tcpdump进行网络流量抓取和分析Linux命令技巧:利用tcpdump进行网络流量抓取和分析在网络安全和网络故障排除中,了解和分析网络流量是非常重要的一环。

在Linux环境下,使用tcpdump命令可以方便地进行网络流量的抓取和分析。

本文将介绍tcpdump的基本用法,并提供一些技巧和示例,帮助读者更好地利用tcpdump进行网络流量分析。

1. tcpdump的基本用法tcpdump是一款开源的网络数据包截获工具。

它可以在终端窗口中运行,捕获网络接口上的数据包,并以不同的格式展示出来。

以下是tcpdump的基本用法:```shelltcpdump [选项] [过滤条件]```- 选项:可以用于指定如何捕获和展示数据包的详细信息。

常用的选项包括:-i(指定网络接口)、-c(指定捕获的数据包数量)、-v (显示详细信息)等。

- 过滤条件:用于过滤感兴趣的数据包。

过滤条件可以基于协议、源/目的IP地址、端口号等。

常用的过滤条件包括:host、port、tcp、udp等。

2. 抓取网络流量首先,我们需要确定要抓取的网络接口。

可以使用ifconfig命令获取系统中当前的网络接口列表。

假设我们要抓取eth0接口上的网络流量,可以使用以下命令:```shellsudo tcpdump -i eth0```运行上述命令后,tcpdump将开始捕获eth0接口上的所有数据包,并将其展示在终端窗口中。

3. 过滤网络流量tcpdump允许使用过滤条件来指定我们感兴趣的数据包。

例如,我们只想抓取源IP地址为192.168.0.1的HTTP流量,可以使用如下命令:```shellsudo tcpdump -i eth0 host 192.168.0.1 and port 80```上述命令中,host指定了源IP地址,port指定了目的端口号。

4. 保存流量数据除了直接在终端窗口中展示流量数据外,tcpdump还可以将数据保存到文件中供后续分析。

在Linux命令行中使用tcpdump抓包的一些功能

在Linux命令⾏中使⽤tcpdump抓包的⼀些功能tcpdump 是⼀款灵活、功能强⼤的抓包⼯具,能有效地帮助排查⽹络故障问题。

以我作为管理员的经验,在⽹络连接中经常遇到⼗分难以排查的故障问题。

对于这类情况, tcpdump 便能派上⽤场。

tcpdump 是⼀个命令⾏实⽤⼯具,允许你抓取和分析经过系统的流量数据包。

它通常被⽤作于⽹络故障分析⼯具以及安全⼯具。

tcpdump 是⼀款强⼤的⼯具,⽀持多种选项和过滤规则,适⽤场景⼗分⼴泛。

由于它是命令⾏⼯具,因此适⽤于在远程服务器或者没有图形界⾯的设备中收集数据包以便于事后分析。

它可以在后台启动,也可以⽤ cron 等定时⼯具创建定时任务启⽤它。

本⽂中,我们将讨论 tcpdump 最常⽤的⼀些功能。

1、在 Linux 中安装 tcpdumptcpdump ⽀持多种 Linux 发⾏版,所以你的系统中很有可能已经安装了它。

⽤下⾯的命令检查⼀下是否已经安装了 tcpdump :$ which tcpdump/usr/sbin/tcpdump如果还没有安装 tcpdump ,你可以⽤软件包管理器安装它。

例如,在 CentOS 或者 Red Hat Enterprise 系统中,⽤如下命令安装 tcpdump :$ sudo yum install -y tcpdumptcpdump 依赖于 libpcap ,该库⽂件⽤于捕获⽹络数据包。

如果该库⽂件也没有安装,系统会根据依赖关系⾃动安装它。

现在你可以开始抓包了。

2、⽤ tcpdump 抓包使⽤ tcpdump 抓包,需要管理员权限,因此下⾯的⽰例中绝⼤多数命令都是以 sudo 开头。

⾸先,先⽤ tcpdump -D 命令列出可以抓包的⽹络接⼝:$ sudo tcpdump -Deth0virbr0eth1any (Pseudo-device that captures on all interfaces)lo [Loopback]如上所⽰,可以看到我的机器中所有可以抓包的⽹络接⼝。

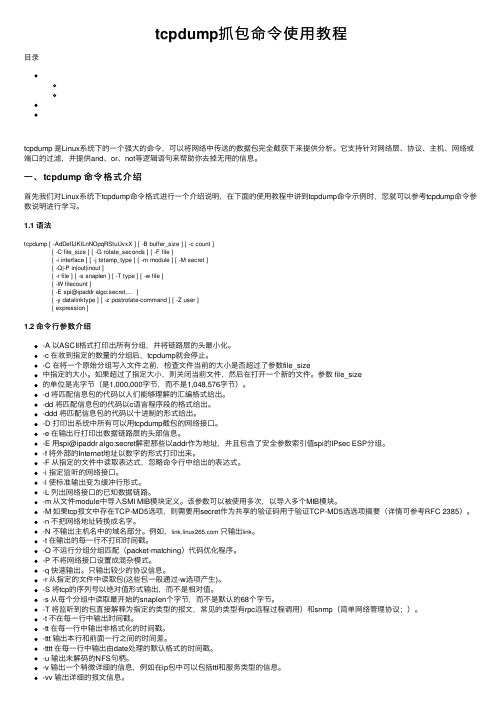

tcpdump抓包命令使用教程

tcpdump抓包命令使⽤教程⽬录tcpdump 是Linux系统下的⼀个强⼤的命令,可以将⽹络中传送的数据包完全截获下来提供分析。

它⽀持针对⽹络层、协议、主机、⽹络或端⼝的过滤,并提供and、or、not等逻辑语句来帮助你去掉⽆⽤的信息。

⼀、tcpdump 命令格式介绍⾸先我们对Linux系统下tcpdump命令格式进⾏⼀个介绍说明,在下⾯的使⽤教程中讲到tcpdump命令⽰例时,您就可以参考tcpdump命令参数说明进⾏学习。

1.1 语法tcpdump [ -AdDefIJKlLnNOpqRStuUvxX ] [ -B buffer_size ] [ -c count ][ -C file_size ] [ -G rotate_seconds ] [ -F file ][ -i interface ] [ -j tstamp_type ] [ -m module ] [ -M secret ][ -Q|-P in|out|inout ][ -r file ] [ -s snaplen ] [ -T type ] [ -w file ][ -W filecount ][ -E spi@ipaddr algo:secret,... ][ -y datalinktype ] [ -z postrotate-command ] [ -Z user ][ expression ]1.2 命令⾏参数介绍-A 以ASCII格式打印出所有分组,并将链路层的头最⼩化。

-c 在收到指定的数量的分组后,tcpdump就会停⽌。

-C 在将⼀个原始分组写⼊⽂件之前,检查⽂件当前的⼤⼩是否超过了参数file_size中指定的⼤⼩。

如果超过了指定⼤⼩,则关闭当前⽂件,然后在打开⼀个新的⽂件。

参数 file_size的单位是兆字节(是1,000,000字节,⽽不是1,048,576字节)。

-d 将匹配信息包的代码以⼈们能够理解的汇编格式给出。

tcpdump 使用方法

tcpdump 使用方法TCPDump是在Uni某和Linu某系统中用于抓取网络数据包的命令行工具。

它能够监听指定的网络接口,捕获网络流量并对数据包进行分析。

下面将详细介绍TCPDump的使用方法。

1.安装和权限:TCPDump是一款系统级工具,需要root权限才能运行。

因此,你需要以root用户身份安装和运行TCPDump。

在大多数Linu某发行版中,你可以使用以下命令安装:```sudo apt install tcpdump```如果你尚未获得root权限,可以使用sudo命令。

2.基本语法:TCPDump的基本语法如下:``````- options为可选参数,用于指定各种选项和过滤条件。

- e某pression为可选的过滤条件,用于指定捕获的数据包的特征。

3.监听网络接口:使用TCPDump抓取网络数据包前,你需要先选择要监听的网络接口。

通过以下命令可以列出所有可用的网络接口:``````然后,使用以下命令监听指定的网络接口:``````这里的<interface>为网络接口的名称,例如eth0或wlan0。

4.捕获网络流量:使用TCPDump抓取网络数据包非常简单。

只需运行以下命令即可将所有数据包输出到终端:``````这将捕获指定网络接口上的所有数据包,并以逐个数据包的形式输出到终端。

5.符合过滤条件的数据包:TCPDump支持多种过滤条件,以便只捕获符合特定条件的数据包。

例如,你可以使用以下命令仅捕获源或目标IP地址为192.168.1.100的数据包:```这将只输出符合过滤条件的数据包。

6.保存数据包到文件:TCPDump可以将捕获的数据包保存到文件中,以便以后分析。

使用以下命令可以将数据包保存到指定的文件中:``````这将将捕获的数据包写入指定文件中。

7.读取保存的数据包文件:可以使用TCPDump读取保存的数据包文件并分析其中的数据包。

使用以下命令从文件中读取数据包:``````这将逐个输出文件中的数据包。

linux抓包方法

linux抓包方法

在Linux系统中,有多种工具可以用来抓包,以下是其中常用

的几种方法:

1. tcpdump:这是一个命令行工具,可以捕获网络数据包并将

其输出到终端窗口。

使用tcpdump时,可以指定要抓取的网络接口、抓取的数据包数量和过滤条件等选项。

2. Wireshark:Wireshark是一个功能强大的网络协议分析工具,可以在图形界面下捕获和分析网络数据包。

Wireshark可以显

示抓取到的数据包的详细信息,包括源IP地址、目标IP地址、协议类型、数据长度等。

3. tshark:tshark是Wireshark的命令行版本,与Wireshark具

有相似的功能,可以用来捕获和分析网络数据包。

tshark可以

以不同的格式输出抓包数据,如文本、CSV、JSON等。

4. ngrep:ngrep是一个强大的网络数据包搜索工具,可以根据

指定的正则表达式搜索网络数据包,并将匹配的数据包输出到终端。

ngrep支持TCP、UDP和ICMP等协议。

这些工具在Linux系统中都可以通过包管理器(如apt、yum 等)进行安装。

根据具体需要,选择适合自己的工具来进行抓包操作。

抓包神器tcpdump使用介绍(转)

抓包神器tcpdump使⽤介绍(转)tcpdump 命令使⽤简介简单介绍tcpdump 是⼀款强⼤的⽹络抓包⼯具,运⾏在 linux 平台上。

熟悉 tcpdump 的使⽤能够帮助你分析、调试⽹络数据。

要想使⽤很好地掌握 tcpdump,必须对⽹络报⽂(TCP/IP协议)有⼀定的了解。

不过对于简单的使⽤来说,只要有⽹络基础概念就⾏了。

tcpdump 是⼀个很复杂的命令,想了解它的⽅⽅⾯⾯⾮常不易,也不值得推荐,能够使⽤它解决⽇常⼯作中的问题才是关键。

选项tcpdump 的选项也很多,要想知道所有选项的话,请参考man tcpdump,下⾯只记录 tcpdump 最常⽤的选项。

需要注意的是,tcpdump 默认只会截取前 96 字节的内容,要想截取所有的报⽂内容,可以使⽤-s number,number就是你要截取的报⽂字节数,如果是 0 的话,表⽰截取报⽂全部内容。

-n表⽰不要解析域名,直接显⽰ ip。

-nn不要解析域名和端⼝-X同时⽤ hex 和 ascii 显⽰报⽂的内容。

-XX同-X,但同时显⽰以太⽹头部。

-S显⽰绝对的序列号(sequence number),⽽不是相对编号。

-i any监听所有的⽹卡-v, -vv, -vvv:显⽰更多的详细信息-c number: 截取 number 个报⽂,然后结束-A:只使⽤ ascii 打印报⽂的全部数据,不要和-X⼀起使⽤。

截取 http 请求的时候可以⽤sudo tcpdump -nSA port 80!简单使⽤1. tcpdump -nS监听所有端⼝,直接显⽰ ip 地址。

2. tcpdump -nnvvS显⽰更详细的数据报⽂,包括 tos, ttl, checksum 等。

3. tcpdump -nnvvXS显⽰数据报的全部数据信息,⽤ hex 和 ascii 两列对⽐输出。

下⾯是抓取 ping 命令的请求和返回的两个报⽂,可以看到全部的数据。

tcpdump 高级用法

Tcpdump是一款在Linux和UNIX系统中的数据包捕获工具,可以对网络数据进行实时分析和嗅探,提供对网络流量的详细解析。

以下是一些tcpdump的高级用法:

1. 过滤器:tcpdump支持使用过滤器来过滤要捕获的数据包。

可以使用不同的参数和语法来指定过滤条件,例如:

-i:指定要监听的网络接口。

-s:指定要截断的数据包大小。

host:指定要监听的主机名或IP地址。

port:指定要监听的端口号。

2. 统计:可以使用tcpdump来统计网络流量和数据包的数量。

可以使用“-c”参数来指定要捕获的数据包数量,也可以使用“-G”参数来指定捕获数据包的时间间隔。

3. 保存数据:可以使用“-w”参数将捕获的数据包保存到文件中,以便后续分析。

可以使用“-r”参数来读取保存的数据包文件,并对其进行分析。

4. 解析数据包:tcpdump可以解析各种网络协议的数据包,例如TCP、UDP、ICMP等。

可以使用“-A”参数来将数据包内容以ASCII码形式呈现。

5. 显示时间戳:可以使用“-tttt”参数显示数据包的时间戳。

6. 逆向DNS查询:可以使用“-n”参数来关闭tcpdump的DNS查询功能,同时使用“-nn”参数可以关闭逆向DNS查询。

7. 切换到root用户:tcpdump需要root权限才能正常运行。

可以使用“sudo”命令或者切换到root用户来运行tcpdump。

这些是tcpdump的一些高级用法,您可以尝试使用这些参数和语法来捕获和分析网络数据包。

但请注意,在使用tcpdump时应遵守相关的法律法规,并避免非法监听他人的网络流量。

Tcpdump的用法介绍和解决问题范例

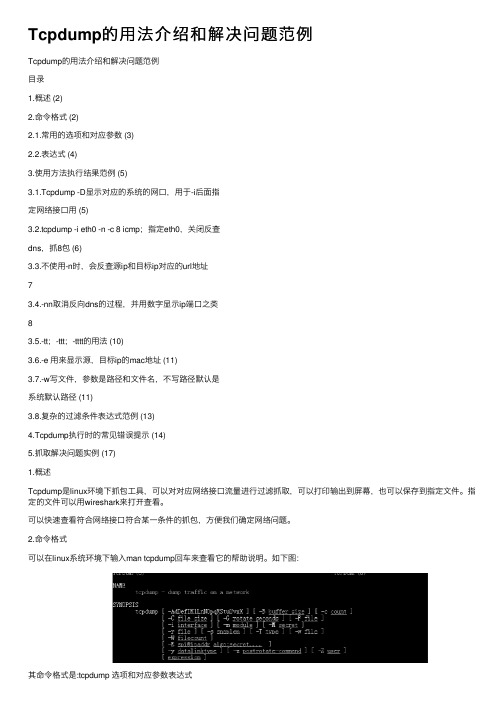

Tcpdump的⽤法介绍和解决问题范例Tcpdump的⽤法介绍和解决问题范例⽬录1.概述 (2)2.命令格式 (2)2.1.常⽤的选项和对应参数 (3)2.2.表达式 (4)3.使⽤⽅法执⾏结果范例 (5)3.1.Tcpdump -D显⽰对应的系统的⽹⼝,⽤于-i后⾯指定⽹络接⼝⽤ (5)3.2.tcpdump -i eth0 -n -c 8 icmp;指定eth0,关闭反查dns,抓8包 (6)3.3.不使⽤-n时,会反查源ip和⽬标ip对应的url地址73.4.-nn取消反向dns的过程,并⽤数字显⽰ip端⼝之类83.5.-tt;-ttt;-tttt的⽤法 (10)3.6.-e ⽤来显⽰源,⽬标ip的mac地址 (11)3.7.-w写⽂件,参数是路径和⽂件名,不写路径默认是系统默认路径 (11)3.8.复杂的过滤条件表达式范例 (13)4.Tcpdump执⾏时的常见错误提⽰ (14)5.抓取解决问题实例 (17)1.概述Tcpdump是linux环境下抓包⼯具,可以对对应⽹络接⼝流量进⾏过滤抓取,可以打印输出到屏幕,也可以保存到指定⽂件。

指定的⽂件可以⽤wireshark来打开查看。

可以快速查看符合⽹络接⼝符合某⼀条件的抓包,⽅便我们确定⽹络问题。

2.命令格式可以在linux系统环境下输⼊man tcpdump回车来查看它的帮助说明。

如下图:其命令格式是:tcpdump 选项和对应参数表达式⽤ctrl+c来终⽌抓取,有的系统⽤ctrl+z,有的环境中ctrl+z不⽣成⽂件,必须⽤ctrl+c;2.1.常⽤的选项和对应参数-D 是显⽰所有的接⼝⽤的选项和参数;-i 端⼝号是指定抓取⽹卡的名称或者数字编号;-n来关闭dns反向解析功能,-nn是关闭反向查询功能并以数字格式显⽰ip地址端⼝号,和url地址;-c⽤于指定抓取包的包数;-C⽤于指定抓取保存⽂件的⼤⼩;-e⽤于显⽰对应的源,⽬的的mac地址-w ⽂件路径和⽂件名⽤于指定保存⽂件的路径和名称,没有指定路径默认在系统默认路径下;-t是不显⽰时间戳,-tttt显⽰时间戳,-ttt显⽰请求和响应的时间的时间差;-v是显⽰⼀些协议的详细资料,-vv,-vvv来显⽰更详细的资料。

使用tcpdump命令在Linux中抓取指定端口的网络数据包

使用tcpdump命令在Linux中抓取指定端口的网络数据包在Linux中使用tcpdump命令抓取指定端口的网络数据包在网络通信中,数据包的抓取和分析是非常重要的,它能帮助我们了解网络流量、问题排查、安全性分析等方面的情况。

在Linux系统中,我们可以使用tcpdump命令来实现抓取指定端口的网络数据包。

本文将介绍如何使用tcpdump命令在Linux系统中抓取指定端口的网络数据包。

一、什么是tcpdump命令tcpdump是一个在Unix和Linux系统下的用于抓取网络数据包的命令行工具。

它能够监听网络接口上的网络流量,并将数据包内容以及相关的信息进行输出。

tcpdump命令可以根据用户的需求,对网络数据包进行过滤、解析和保存。

二、安装tcpdump在开始使用tcpdump之前,我们需要先确保系统已经安装了该命令。

可以通过以下命令来检查是否已经安装了tcpdump:```$ tcpdump -h```如果系统没有安装tcpdump,可以使用以下命令来安装:```$ sudo apt-get install tcpdump```三、tcpdump命令的基本用法tcpdump命令的基本语法如下:```$ tcpdump [选项] [表达式]```其中,选项用于指定tcpdump命令的具体行为,而表达式用于过滤所抓取的网络数据包。

下面介绍一些常用的选项和表达式:1. 选项- -i:指定网络接口,如eth0、wlan0等。

- -c:指定抓取数据包的数量。

- -v:输出详细的数据包信息。

- -X:以16进制和ASCII格式显示数据包内容。

2. 表达式- host:按照主机进行过滤,如host 192.168.0.1。

- port:按照端口进行过滤,如port 80。

- src/dst:按照源地址或目的地址进行过滤,如src 192.168.0.1或dst 192.168.0.2。

- and/or/not:用于进行逻辑运算,如host 192.168.0.1 and port 80。

tcpdump命令用法

tcpdump命令用法1. 什么是tcpdump命令tcpdump是一款非常强大的网络抓包工具,可以在Linux和UNIX系统上使用。

它能够捕获和分析网络数据包,提供了详细且全面的网络流量信息,对于网络调试和故障排除非常有帮助。

2. tcpdump的基本用法2.1 安装tcpdump在大部分Linux发行版上,tcpdump已经预装,可以直接使用。

如果没有安装,可以使用以下命令进行安装:sudo apt-get install tcpdump2.2 tcpdump的基本语法tcpdump [options] [filters]其中,options是可选参数,用来指定一些tcpdump的行为和输出格式;filters 是可选参数,用来过滤捕获的数据包。

2.3 常用选项参数以下是一些常用的选项参数:•-i: 指定网络接口,如-i eth0表示使用eth0接口进行抓包。

•-c: 指定抓包数量,如-c 10表示只抓取10个数据包。

•-n: 不解析IP地址和端口号,直接显示IP地址和端口号,提高抓包效率。

•-w: 将抓包结果保存到文件中,如-w capture.pcap。

•-r: 从文件中读取抓包结果进行分析,如-r capture.pcap。

2.4 过滤器的使用过滤器用来过滤捕获的数据包,可以根据协议、源地址、目的地址、端口号等进行筛选。

以下是一些常用的过滤器:•host: 根据IP地址过滤数据包,如host 192.168.1.1。

•port: 根据端口号过滤数据包,如port 80。

•src和dst: 根据源地址和目的地址过滤数据包,如src 192.168.1.1和dst 192.168.1.2。

•tcp和udp: 根据传输层协议过滤数据包,如tcp port 80和udp port 53。

3. tcpdump进阶用法3.1 显示详细的包信息使用-v选项可以显示更详细的包信息,包括源地址、目的地址、协议、TTL、序号等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Linux下抓包工具tcpdump使用介绍Linux下抓包工具tcpdump使用介绍作者:佚名时间:11-30 17:11:39【大中小】点评:在传统的网络分析和测试技术中,嗅探器(sniffer)是最常见,也是最重要的技术之一,本文将介绍Linux下抓包工具tcpdump使用,需要的朋友可以参考下在传统的网络分析和测试技术中,嗅探器(sniffer)是最常见,也是最重要的技术之一。

sniffer工具首先是为网络管理员和网络程序员进行网络分析而设计的。

匹配ether广播包。

ether广播包的特征是mac全1.故如下即可匹配:tcpdump 'ether dst ff:ff:ff:ff:ff:ff'ylin@ylin:~$ sudo tcpdump -c 1 'ether dst ff:ff:ff:ff:ff:ff' tcpdump: verbose output suppressed, use -v or -vv for full protocol decodelistening on eth0, link-type EN10MB (Ethernet), capturesize 96 bytes10:47:57.784099 arp who-has 192.168.240.77 tell192.168.240.189在此,只匹配1个包就退出了。

第一个是arp请求包,arp请求包的是采用广播的方式发送的,被匹配那是当之无愧的。

匹配ether组播包,ether的组播包的特征是mac的最高位为1,其它位用来表示组播组编号,如果你想匹配其的多播组,知道它的组MAC地址即可。

如tcpdump 'ether dst ' Mac_Address表示地址,填上适当的即可。

如果想匹配所有的ether多播数据包,那么暂时请放下,下面会继续为你讲解更高级的应用。

(2)匹配arp包arp包用于IP到Mac址转换的一种协议,包括arp请求和arp答应两种报文,arp请求报文是ether广播方式发送出去的,也即arp请求报文的mac地址是全1,因此用ether dst FF;FF;FF;FF;FF;FF可以匹配arp请求报文,但不能匹配答应报文。

因此要匹配arp的通信过程,则只有使用arp来指定协议。

tcpdump 'arp' 即可匹配网络上arp报文。

ylin@ylin:~$ arping -c 4 192.168.240.1>/dev/null& sudo tcpdump -p 'arp'[1] 9293WARNING: interface is ignored: Operation not permittedtcpdump: verbose output suppressed, use -v or -vv for full protocol decodelistening on eth0, link-type EN10MB (Ethernet), capture size 96 bytes11:09:25.042479 arp who-has 192.168.240.1(00:03:d2:20:04:28 (oui Unknown)) tell ylin.local11:09:25.042702 arp reply 192.168.240.1 is-at00:03:d2:20:04:28 (oui Unknown)11:09:26.050452 arp who-has 192.168.240.1(00:03:d2:20:04:28 (oui Unknown)) tell ylin.local11:09:26.050765 arp reply 192.168.240.1 is-at00:03:d2:20:04:28 (oui Unknown)11:09:27.058459 arp who-has 192.168.240.1(00:03:d2:20:04:28 (oui Unknown)) tell ylin.local11:09:27.058701 arp reply 192.168.240.1 is-at00:03:d2:20:04:28 (oui Unknown)11:09:33.646514 arp who-has ylin.local tell 192.168.240.1 11:09:33.646532 arp reply ylin.local is-at00:19:21:1d:75:e6 (oui Unknown)本例中使用arping -c 4 192.168.240.1产生arp请求和接收答应报文,而tcpdump -p 'arp'匹配出来了。

此处-p选项是使网络工作于正常模式(非混杂模式),这样是方便查看匹配结果。

(3)匹配IP包众所周知,IP协议是TCP/IP协议中最重要的协议之一,正是因为它才能把Internet互联起来,它可谓功不可没,下面分析匹配IP包的表达式。

对IP进行匹配tcpdump 'ip src 192.168.240.69'ylin@ylin:~$ sudo tcpdump -c 3 'ip src 192.168.240.69' tcpdump: verbose output suppressed, use -v or -vv for full protocol decodelistening on eth0, link-type EN10MB (Ethernet), capture size 96 bytes11:20:00.973605 IP ylin.local.51486 >.ssh: S2706301341:2706301341(0) win 584011:20:00.974328 IP ylin.local.32849 >192.168.200.150.domain: 5858 PTR?20.200.168.192.in-addr.arpa. (45)11:20:01.243490 IP ylin.local.51486 >.ssh: . ack 2762262674 win 183 IP广播组播数据包匹配:只需指明广播或组播地址即可tcpdump 'ip dst 240.168.240.255'ylin@ylin:~$ sudo tcpdump 'ip dst 192.168.240.255'tcpdump: verbose output suppressed, use -v or -vv for full protocol decodelistening on eth0, link-type EN10MB (Ethernet), capture size 96 bytes11:25:29.690658 IP dd.local > 192.168.240.255: ICMP echo request, id 10022, seq 1, length 6411:25:30.694989 IP dd.local > 192.168.240.255: ICMP echo request, id 10022, seq 2, length 6411:25:31.697954 IP dd.local > 192.168.240.255: ICMP echo request, id 10022, seq 3, length 6411:25:32.697970 IP dd.local > 192.168.240.255: ICMP echo request, id 10022, seq 4, length 6411:25:33.697970 IP dd.local > 192.168.240.255: ICMP echo request, id 10022, seq 5, length 6411:25:34.697982 IP dd.local > 192.168.240.255: ICMP echo request, id 10022, seq 6, length 64此处匹配的是ICMP的广播包,要产生此包,只需要同一个局域网的另一台主机运行ping -b 192.168.240.255即可,当然还可产生组播包,由于没有适合的软件进行模拟产生,在此不举例子。

(4)匹配TCP数据包TCP同样是TCP/IP协议栈里面最为重要的协议之一,它提供了端到端的可靠数据流,同时很多应用层协议都是把TCP作为底层的通信协议,因为TCP的匹配是非常重要的。

如果想匹配HTTP的通信数据,那只需指定匹配端口为80的条件即可tcpdump 'tcp dst port 80'ylin@ylin:~$ wget 2>1 1 >/dev/null & sudo tcpdump -c 5 'tcp port 80'[1] 10762tcpdump: verbose output suppressed, use -v or -vv for full protocol decodelistening on eth0, link-type EN10MB (Ethernet), capture size 96 bytes12:02:47.549056 IP .www >ylin.local.47945: S 1202130469:1202130469(0) ack 1132882351 win 289612:02:47.549085 IP ylin.local.47945 >.www: . ack 1 win 18312:02:47.549226 IP ylin.local.47945 >.www: P 1:102(101) ack 1 win 183 12:02:47.688978 IP .www >ylin.local.47945: . ack 102 win 69812:02:47.693897 IP .www >ylin.local.47945: . 1:1409(1408) ack 102 win 724 (5)匹配udp数据包udp是一种无连接的非可靠的用户数据报,因此udp的主要特征同样是端口,用如下方法可以匹配某一端口tcpdump 'upd port 53' 查看DNS的数据包ylin@ylin:~$ ping -c 1 > /dev/null& sudo tcpdump -p udp port 53[1] 11424tcpdump: verbose output suppressed, use -v or -vv for full protocol decodelistening on eth0, link-type EN10MB (Ethernet), capture size 96 bytes12:28:09.221950 IP ylin.local.32853 >192.168.200.150.domain: 63228 PTR?43.22.108.202.in-addr.arpa. (44)12:28:09.222607 IP ylin.local.32854 >192.168.200.150.domain: 5114 PTR?150.200.168.192.in-addr.arpa. (46)12:28:09.487017 IP 192.168.200.150.domain >ylin.local.32853: 63228 1/0/0 (80)12:28:09.487232 IP 192.168.200.150.domain >ylin.local.32854: 5114 NXDomain* 0/1/0 (140)12:28:14.488054 IP ylin.local.32854 >192.168.200.150.domain: 60693 PTR?69.240.168.192.in-addr.arpa. (45)12:28:14.755072 IP 192.168.200.150.domain >ylin.local.32854: 60693 NXDomain 0/1/0 (122)使用ping 目标是产生DNS请求和答应,53是DNS的端口号。