IPSec典型配置

IPsec VPN (cisco)配置一例

IPsec VPN (cisco)配置一例Cisco配置举例本例假设两端分别为广州和中山,两路由器之间简单用直接电缆连接,其地址分别假设如下表广州中山内部网段网号172.22.1.0172.22.2.0互连网段网号168.1.1.0167.1.1.0路由器内部端口IP地址172.22.1.100172.22.2.100路由器Internet端口IP地址168.1.1.1167.1.1.1路由器串口IP地址202.96.1.1202.96.1.2隧道端口IP地址192.168.1.1192.168.1.2则两端路由器配置分别如下:广州端路由器部分配置:crypto isakmp policy 1 ;配置IKE 策略1authentication pre-share ;IKE 策略1验证方法设为pre-sharegroup 2 ;1024-bit Diffie-Hellman,加密算法未设置则取缺省值:DES crypto isakmp key test123 address 202.96.1.2 ;设置Pre-share密钥为test123,此值两端需一致crypto ipsec transform-set VPNtag ah-md5-hmac esp-des ;设置AH散列算法为md5 ,!ESP加密算法为DES。

crypto map VPNdemo 10 ipsec-isakmp ;定义crypto mapset peer 202.96.1.2 ;设置隧道对端IP地址set transform-set VPNtag ;设置隧道AH及ESP,match address 101 ;!interface Tunnel0 ;定义隧道接口ip address 192.168.1.1 255.255.255.0 ;隧道端口IP地址no ip directed-broadcasttunnel source 202.96.1.1 ;隧道源端地址tunnel destination 202.96.1.2 ;隧道目的端地址crypto map VPNdemo ;应用VPNdemo 于此接口interface Serial0/0ip address 202.96.1.1 255.255.255.252 ;串口的Internet IP地址no ip directed-broadcastcrypto map VPNdemo ;应用VPNdemo 于串口!interface Ethernet0/1ip address 168.1.1.1 255.255.255.0 ;外部端口IP地址no ip directed-broadcastinterface Ethernet0/0ip address 172.22.1.100 255.255.255.0 ;内部端口IP地址no ip directed-broadcast!ip classlessip route 0.0.0.0 0.0.0.0 202.96.1.2 ;缺省路由ip route 172.22.2.0 255.255.0.0 192.168.1.2 ;到中山端内网静态路由(经过隧道)access-list 101 permit gre host 202.96.1.1 host 202.96.1.2 ;定义存取列表中山端路由器部分配置:crypto isakmp policy 1authentication pre-sharegroup 2crypto isakmp key test123 address 202.96.1.1crypto ipsec transform-set VPNtag ah-md5-hmac esp-des !crypto map VPNdemo 10 ipsec-isakmpset peer 202.96.1.1set transform-set VPNtagmatch address 101!interface Tunnel0ip address 192.168.1.2 255.255.255.0no ip directed-broadcasttunnel source Serial0/0tunnel destination 202.96.1.1crypto map VPNdemointerface Serial0/0ip address 202.96.1.2 255.255.255.252no ip directed-broadcastcrypto map VPNdemo!interface Ethernet0/1ip address 167.1.1.1 255.255.255.0no ip directed-broadcastinterface Ethernet0/0ip address 172.22.2.100 255.255.255.0no ip directed-broadcast!ip classlessip route 0.0.0.0 0.0.0.0 202.96.1.1ip route 172.22.1.0 255.255.0.0 192.168.1.1access-list 101 permit gre host 202.96.1.2 host 202.96.1.1。

简述ipsec的配置方法

简述ipsec的配置方法

IPsec(Internet Protocol Security)是一种用于在网络层提供安全性的协议。

它

可以用于保护网络通信的机密性、完整性和身份验证。

以下是IPsec的配置方法的

简述:

首先,要配置IPsec,您需要了解两个主要组件:安全关联(SA)和安全策略

数据库(SPD)。

安全关联(SA)包含了通信设备之间进行加密和解密操作所需的密钥和算法。

配置SA时,您需要确定以下参数:身份验证算法、加密算法、完整性算法和密钥

协商协议。

这些参数的选择应基于您的安全需求和网络设备的性能。

其次,安全策略数据库(SPD)定义了数据包的处理方式。

配置SPD时,您需要确定以下参数:源IP地址、目标IP地址、协议类型、源端口、目标端口、安全

策略(如加密、完整性等)和操作(如加密、解密等)。

这些参数将根据您的需求来定义通信设备如何处理进出的数据包。

然后,您需要在通信设备上配置IPsec的参数。

这通常涉及编辑配置文件或通

过设备管理界面进行设置。

您需要指定SA和SPD的参数,并确保设备上的IPsec

配置与其他设备保持一致。

最后,在IPsec的配置完成后,您需要测试配置的有效性。

您可以通过发送IPsec加密的数据包来验证实施了IPsec的通信设备之间的通信。

确保配置正确,并在需要时进行必要的调整。

总结一下,配置IPsec的步骤包括了了解SA和SPD的参数选择、设备参数配

置和测试验证。

通过正确配置IPsec,您可以提供网络通信的机密性、完整性和身

份验证,从而确保网络通信的安全。

H3C-ER系列路由器IPSEC-VPN的典型配置

H3C-ER系列路由器IPSEC-VPN的典型配置H3CER 系列路由器 IPSECVPN 的典型配置在当今数字化的时代,企业对于数据安全和远程访问的需求日益增长。

IPSECVPN 作为一种常用的安全通信技术,能够为企业提供可靠的数据加密和远程接入服务。

H3CER 系列路由器以其出色的性能和丰富的功能,成为了实现 IPSECVPN 的理想选择。

接下来,我们将详细介绍 H3CER 系列路由器 IPSECVPN 的典型配置过程。

一、前期准备在进行配置之前,我们需要明确一些基本信息和准备工作:1、确定两端路由器的公网 IP 地址,这是建立 VPN 连接的关键。

2、规划好 IPSECVPN 的参数,如预共享密钥、IKE 策略、IPSEC 策略等。

3、确保两端路由器能够正常连接到互联网,并且网络连接稳定。

二、配置步骤1、配置 IKE 策略IKE(Internet Key Exchange,互联网密钥交换)策略用于协商建立IPSEC 安全联盟所需的参数。

在 H3CER 系列路由器上,我们可以按照以下步骤进行配置:(1)进入系统视图:```systemview```(2)创建 IKE 安全提议:```ike proposal 1```(3)设置加密算法和认证算法:```encryptionalgorithm aescbc-128authenticationalgorithm sha1```(4)创建 IKE 对等体:```ike peer peer1```(5)设置对等体的预共享密钥:```presharedkey simple 123456```(6)指定对等体使用的 IKE 提议:```ikeproposal 1```(7)指定对等体的对端 IP 地址:```remoteaddress ____```2、配置 IPSEC 策略IPSEC 策略用于定义数据的加密和认证方式。

以下是配置步骤:(1)创建 IPSEC 安全提议:```ipsec proposal proposal1```(2)设置封装模式和加密算法:```encapsulationmode tunneltransform espesp encryptionalgorithm aescbc-128esp authenticationalgorithm sha1```(3)创建 IPSEC 策略:```ipsec policy policy1 1 isakmp```(4)指定引用的 IKE 对等体和 IPSEC 安全提议:```ikepeer peer1proposal proposal1```(5)指定需要保护的数据流:```security acl 3000```(6)创建访问控制列表,定义需要保护的数据流:```acl advanced 3000rule 0 permit ip source 19216810 000255 destination 19216820 000255```3、在接口上应用 IPSEC 策略完成上述配置后,需要在相应的接口上应用 IPSEC 策略,以启用VPN 功能:```interface GigabitEthernet0/1ipsec apply policy policy1```三、配置验证配置完成后,我们可以通过以下方式进行验证:1、查看 IKE 安全联盟状态:```display ike sa```2、查看 IPSEC 安全联盟状态:```display ipsec sa```3、从一端向另一端发送测试数据,检查数据是否能够正常加密传输。

IPSec_VPN配置案例

IPSec VPN配置案例经过上一篇文章的介绍,相信大家对IPSec VPN有了初步的认识。

光说不练,对知识点掌握不够牢固。

今天通过一个IPSec VPN配置来加深理解。

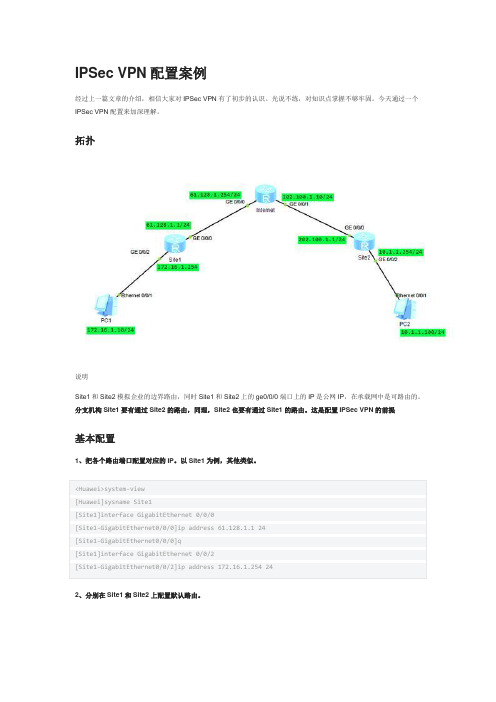

拓扑说明Site1和Site2模拟企业的边界路由,同时Site1和Site2上的ge0/0/0端口上的IP是公网IP,在承载网中是可路由的。

分支机构Site1要有通过Site2的路由,同理,Site2也要有通过Site1的路由。

这是配置IPSec VPN的前提基本配置1、把各个路由端口配置对应的IP。

以Site1为例,其他类似。

<Huawei>system-view[Huawei]sysname Site1[Site1]interface GigabitEthernet 0/0/0[Site1-GigabitEthernet0/0/0]ip address 61.128.1.1 24[Site1-GigabitEthernet0/0/0]q[Site1]interface GigabitEthernet 0/0/2[Site1-GigabitEthernet0/0/2]ip address 172.16.1.254 242、分别在Site1和Site2上配置默认路由。

3、验证分支Site1和Site2连通性。

IPSec VPN配置1、分别在site1和site2配置ACL识别兴趣流。

因为部分流量无需满足完整性和机密性要求,所以需要对流量进行过滤,选择出需要进行IPSec处理的兴趣流。

可以通过配置ACL来定义和区分不同的数据流。

2、配置IPSec安全提议。

缺省情况下,使用ipsec proposal命令创建的IPSec提议采用ESP协议、MD5认证算法和隧道封装模式。

在IPSec提议视图下执行下列命令可以修改这些参数。

1. 执行transform [ah | ah-esp | esp]命令,可以重新配置隧道采用的安全协议。

H3C-ER系列路由器IPSEC-VPN的典型配置

H3C ER系列路由器IPSEC VPN的典型配置ER系列路由器一端地址是静态IP,另一端是拨号方式获取IP时野蛮模式下的一对一IPSEC VPN的典型配置一、组网需求:某公司存在分支机构A和分支机构B,两端的出口路由器都是ER5200,分别为Router A 和Router B,Router A处为静态IP,Router B处为拨号方式获取的IP。

现在客户想在两个分支之间建立VPN来实现互通。

二、组网图:三、配置步骤:当一边的地址都是静态IP〔Router A〕,另外一边是拨号IP〔Router B〕时,可采用野蛮模式建立IPSEC VPN。

Router A设置:〔1〕设置虚接口:VPN→VPN设置→虚接口选择一个虚接口名称和与其相应的WAN1口绑定,单击<增加>按钮。

(2)设置IKE平安提议VPN→VPN设置→IKE平安提议输入平安提议名称,并设置验证算法和加密算法分别为MD5、3DES,单击<增加>按钮。

(3)设置IKE对等体VPN→VPN设置→IKE对等体输入对等体名称,选择对应的虚接口ipsec0。

在“对端地址〞文本框中输入Router B的IP地址为全0,选择野蛮模式的NAME类型,分别填写两端的ID。

(4)设置IPSec平安提议VPN→VPN设置→IPSec平安提议输入平安提议名称,选择平安协议类型为ESP,并设置验证算法和加密算法分别为MD5、3DES,单击<增加>按钮。

(5)设置IPSec平安策略VPN→VPN设置→IPSec平安策略Router B设置:〔1〕设置虚接口、〔2〕设置IKE平安提议、〔4〕设置IPSEC平安提议、〔5〕设置IPSec平安策略,以上四步的设置与Router A对应的步骤设置一致。

〔3〕设置IKE对等体VPN→VPN设置→IKE对等体输入对等体名称,选择对应的虚接口ipsec0。

在“对端地址〞文本框中输入Router A的IP地址,选择野蛮模式的NAME类型,分别填写两端的ID。

路由器IPSEC配置

路由器IPSEC配置在当今数字化的时代,网络安全变得至关重要。

为了保护数据在网络中的传输安全,IPSEC(Internet Protocol Security)技术应运而生。

IPSEC 是一种广泛应用于网络通信的安全协议,通过对数据包进行加密和认证,确保数据的机密性、完整性和真实性。

而在网络架构中,路由器作为连接不同网络的关键设备,其 IPSEC 配置是保障网络安全的重要环节。

首先,我们来了解一下为什么需要在路由器上进行 IPSEC 配置。

随着企业业务的扩展和移动办公的普及,员工需要通过互联网访问企业内部网络资源,这就带来了数据泄露的风险。

IPSEC 可以在公共网络上建立一个安全的隧道,使得数据在传输过程中如同在一个私有网络中一样安全。

此外,对于企业之间的数据交换,IPSEC 也能确保双方通信的保密性和完整性,防止敏感信息被窃取或篡改。

接下来,让我们详细了解路由器 IPSEC 配置的步骤。

第一步,确定 IPSEC 策略。

这包括定义哪些流量需要进行保护,例如特定的 IP 地址范围、端口号或应用程序。

同时,还需要确定加密和认证的算法,常见的加密算法有 AES(Advanced Encryption Standard),认证算法有 SHA-1(Secure Hash Algorithm 1)等。

第二步,配置 IKE(Internet Key Exchange)。

IKE 用于在通信双方之间协商安全参数,如加密密钥、认证密钥等。

在路由器上,需要设置 IKE 的版本(通常为 IKEv2)、认证方式(如预共享密钥或数字证书)以及协商模式(主模式或积极模式)。

第三步,定义 IPSEC 变换集。

变换集指定了对数据包进行加密和认证所使用的具体算法和模式。

例如,可以选择使用 AES-128 加密算法和 SHA-256 认证算法。

第四步,创建 IPSEC 策略。

将前面定义的流量、IKE 和变换集组合成一个完整的IPSEC 策略。

H3C IPV6之ipsec(ike预共享)典型组网配置案例

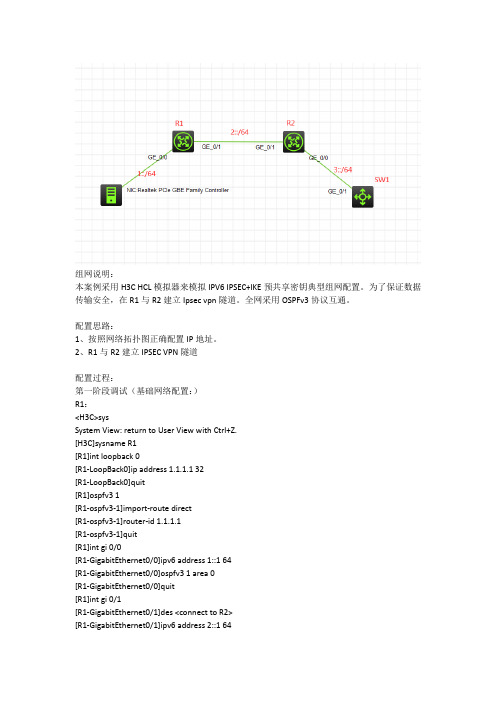

组网说明:本案例采用H3C HCL模拟器来模拟IPV6 IPSEC+IKE预共享密钥典型组网配置。

为了保证数据传输安全,在R1与R2建立Ipsec vpn隧道。

全网采用OSPFv3协议互通。

配置思路:1、按照网络拓扑图正确配置IP地址。

2、R1与R2建立IPSEC VPN隧道配置过程:第一阶段调试(基础网络配置:)R1:<H3C>sysSystem View: return to User View with Ctrl+Z.[H3C]sysname R1[R1]int loopback 0[R1-LoopBack0]ip address 1.1.1.1 32[R1-LoopBack0]quit[R1]ospfv3 1[R1-ospfv3-1]import-route direct[R1-ospfv3-1]router-id 1.1.1.1[R1-ospfv3-1]quit[R1]int gi 0/0[R1-GigabitEthernet0/0]ipv6 address 1::1 64[R1-GigabitEthernet0/0]ospfv3 1 area 0[R1-GigabitEthernet0/0]quit[R1]int gi 0/1[R1-GigabitEthernet0/1]des <connect to R2>[R1-GigabitEthernet0/1]ipv6 address 2::1 64[R1-GigabitEthernet0/1]ospfv3 1 area 0[R1-GigabitEthernet0/1]quitR2:<H3C>sysSystem View: return to User View with Ctrl+Z. [H3C]sysname R2[R2]int loopback 0[R2-LoopBack0]ip address 2.2.2.2 32[R2-LoopBack0]quit[R2]ospfv3 1[R2-ospfv3-1]router-id 2.2.2.2[R2-ospfv3-1]import-route direct[R2-ospfv3-1]quit[R2]int gi 0/1[R2-GigabitEthernet0/1]des <connect to R1> [R2-GigabitEthernet0/1]ipv6 address 2::2 64 [R2-GigabitEthernet0/1]ospfv3 1 area 0[R2-GigabitEthernet0/1]quit[R2]int gi 0/0[R2-GigabitEthernet0/0]des <connect to SW1> [R2-GigabitEthernet0/0]ipv6 address 3::1 64 [R2-GigabitEthernet0/0]ospfv3 1 area 0[R2-GigabitEthernet0/0]quitSW1:<H3C>sysSystem View: return to User View with Ctrl+Z. [H3C]sysname SW1[SW1]int loopback 0[SW1-LoopBack0]ip address 3.3.3.3 32[SW1-LoopBack0]quit[SW1]ospfv3 1[SW1-ospfv3-1]import-route direct[SW1-ospfv3-1]router-id 3.3.3.3[SW1-ospfv3-1]quit[SW1]int gi 1/0/1[SW1-GigabitEthernet1/0/1]port link-mode route [SW1-GigabitEthernet1/0/1]des <connect to R2> [SW1-GigabitEthernet1/0/1]ipv6 address 3::2 64 [SW1-GigabitEthernet1/0/1]ospfv3 1 area 0 [SW1-GigabitEthernet1/0/1]quit第一阶段测试:物理机填写IP地址:物理机能PING通SW1:第二阶段调试(IPSEC预共享密钥关键配置点):R1:[R1]acl ipv6 advanced 3000[R1-acl-ipv6-adv-3000]rule 0 permit ipv6 source 1::/64 destination 3::/64 [R1-acl-ipv6-adv-3000]quit[R1]ike keychain james[R1-ike-keychain-james]pre-shared-key address ipv6 2::2 64 key simple james [R1-ike-keychain-james]quit[R1]ike proposal 1[R1-ike-proposal-1]quit[R1]ike profile james[R1-ike-profile-james]keychain james[R1-ike-profile-james]proposal 1[R1-ike-profile-james]match remote identity address ipv6 2::2 64[R1-ike-profile-james]local-identity address ipv6 2::1[R1-ike-profile-james]quit[R1]ipsec transform-set james[R1-ipsec-transform-set-james]protocol esp[R1-ipsec-transform-set-james]encapsulation-mode tunnel[R1-ipsec-transform-set-james]esp authentication-algorithm md5[R1-ipsec-transform-set-james]esp encryption-algorithm des-cbc[R1-ipsec-transform-set-james]quit[R1]ipsec ipv6-policy james 1 isakmp[R1-ipsec-ipv6-policy-isakmp-james-1]security acl ipv6 3000[R1-ipsec-ipv6-policy-isakmp-james-1]ike-profile james[R1-ipsec-ipv6-policy-isakmp-james-1]transform-set james[R1-ipsec-ipv6-policy-isakmp-james-1]remote-address ipv6 2::2[R1-ipsec-ipv6-policy-isakmp-james-1]quit[R1]int gi 0/1[R1-GigabitEthernet0/1]ipsec apply ipv6-policy james[R1-GigabitEthernet0/1]quitR2:[R2]acl ipv6 advanced 3000[R2-acl-ipv6-adv-3000]rule 0 permit ipv6 source 3::/64 destination 1::/64 [R2-acl-ipv6-adv-3000]quit[R2]ike keychain james[R2-ike-keychain-james]pre-shared-key address ipv6 2::1 key simple james [R2-ike-keychain-james]quit[R2]ike proposal 1[R2-ike-proposal-1]quit[R2]ike profile james[R2-ike-profile-james]keychain james[R2-ike-profile-james]proposal 1[R2-ike-profile-james]local-identity address ipv6 2::1[R2-ike-profile-james]match remote identity address ipv6 2::1 64[R2-ike-profile-james]quit[R2]ipsec transform-set james[R2-ipsec-transform-set-james]protocol esp[R2-ipsec-transform-set-james]encapsulation-mode tunnel[R2-ipsec-transform-set-james]esp authentication-algorithm md5 [R2-ipsec-transform-set-james]esp encryption-algorithm des-cbc [R2-ipsec-transform-set-james]quit[R2]ipsec ipv6-policy james 1 isakmp[R2-ipsec-ipv6-policy-isakmp-james-1]security acl ipv6 3000[R2-ipsec-ipv6-policy-isakmp-james-1]transform-set james[R2-ipsec-ipv6-policy-isakmp-james-1]ike-profile james[R2-ipsec-ipv6-policy-isakmp-james-1]remote-address ipv6 2::1 [R2-ipsec-ipv6-policy-isakmp-james-1]quit[R2]int gi 0/1[R2-GigabitEthernet0/1]ipsec apply ipv6-policy james[R2-GigabitEthernet0/1]quit第二阶段测试:查看R1的IPSEC显示信息:查看R2的IPSEC显示信息:物理机依然能PING通SW1:SW1也可以PING通物理机:至此,IPV6之IPSEC预共享密钥典型组网配置案例已完成!。

H3C_防火墙典型配置案例集(V7)-6W100-H3C_防火墙IPsec典型配置案例(V7) - 副本

[Sysname] pki domain domain1 [Sysname-pki-domain-domain1] undo crl check enable [Sysname-pki-domain-domain1] certificate request from ra [Sysname-pki-domain-domain1] certificate request entity entity1 [Sysname-pki-domain-domain1] quit

M9000

IP network

220.0.10.200/24

GE0/1

GE0/2

220.0.10.100/24

192.200.0.1/24

Host B

F5000-S

192.200.0.2/24

3.2 配置思路

(1) 配置 M9000,主要思路如下: • 在 Ten-GigabitEthernet5/0/12 上启用 IPsec。 • 配置 IKE 安全提议时,启用证书认证方式。 • 配置去往 192.200.0.0/24 网段的路由。 (2) 配置 F5000-S,主要思路如下: • 在 GigabitEthernet0/1 上启用 IPsec。 • 配置 IKE 安全提议时,启用证书认证方式。 • 配置去往 192.100.0.0/24 网段的路由。

# 导入 CA 证书 m9000.cer。

[Sysname] pki import domain domain1 der ca filename m9000.cer The trusted CA's finger print is:

MD5 fingerprint:7B6F 9F0B F2E8 8336 935A FB5B 7D03 64E7 SHA1 fingerprint:2040 0532 2D90 817A 3E8F 5B47 DEBD 0A0E 5250 EB7D Is the finger print correct?(Y/N):y

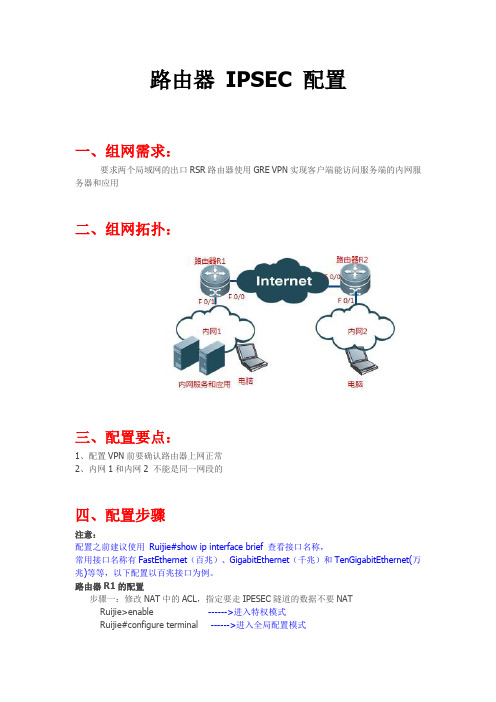

路由器 IPSEC 配置

路由器IPSEC 配置一、组网需求:要求两个局域网的出口RSR路由器使用GRE VPN实现客户端能访问服务端的内网服务器和应用二、组网拓扑:三、配置要点:1、配置VPN前要确认路由器上网正常2、内网1和内网2 不能是同一网段的四、配置步骤注意:配置之前建议使用Ruijie#show ip interface brief 查看接口名称,常用接口名称有FastEthernet(百兆)、GigabitEthernet(千兆)和TenGigabitEthernet(万兆)等等,以下配置以百兆接口为例。

路由器R1的配置步骤一:修改NAT中的ACL,指定要走IPESEC隧道的数据不要NATRuijie>enable ------>进入特权模式Ruijie#configure terminal ------>进入全局配置模式Ruijie(config)#ip access-list extended 100 ------>配置NAT时使用的ACL,要根据设备当前的配置决定的Ruijie(config-ext-nacl)# 10 deny ip 192.168.1.0 0.0.0.255 192.168.2.00.0.0.255 ------>源地址是192.168.1.0/4,目的地址是192.168.2.0/24 不经过natRuijie(config-ext-nacl)#15 deny ip 192.168.3.0 0.0.0.255 192.168.2.00.0.0.255 ------>源地址是192.168.3.0/4,目的地址是192.168.2.0/24 不经过natRuijie(config-ext-nacl)#20 permit ip 192.168.1.0 0.0.0.255 any ------>源地址是192.168.1.0/4,目的地址是任意的执行NATRuijie(config-ext-nacl)#25 permit ip 192.168.3.0 0.0.0.255 any ------>源地址是192.168.3.0/4,目的地址是任意的执行NAT步骤二:定义要走ipsec vpn的数据流,即感兴趣流Ruijie(config)#ip access-list extended 110 ------>定义源地址是192.168.1.0/4,目的地址是192.168.2.0/24 的数据流,准备执行ipsecRuijie(config-ext-nacl)#10 permit ip 192.168.1.0 0.0.0.255 192.168.2.00.0.0.255Ruijie(config-ext-nacl)#ip access-list extended 120------>定义源地址是192.168.3.0/4,目的地址是192.168.2.0/24 的数据流,准备执行ipsecRuijie(config-ext-nacl)#10 permit ip 192.168.3.0 0.0.0.255 192.168.2.0 0.0.0.255 Ruijie(config-ext-nacl)#exit步骤三:定义安全联盟和密钥交换策略Ruijie(config)#crypto isakmp policy 1Ruijie(isakmp-policy)#authentication pre-share ------> 认证方式为预共享密钥 Ruijie(isakmp-policy)#hash md5 ------> 采用MD5的HASH算法步骤四:配置预共享密钥为ruijie,对端路由器地址为222.200.200.1Ruijie(config)#crypto isakmp key 0 ruijie address 222.200.200.1 ------> 必须和对端设备配置一样的密码步骤五:定义IPsec的变换集,名字为mysetRuijie(config)#crypto ipsec transform-set myset ah-md5-hmac esp-des------> 必须和对端设备配置一样步骤六:配置加密映射,名字为mymapRuijie(config)#crypto map mymap 1 ipsec-isakmpRuijie(config-crypto-map)#set peer 222.200.200.1 ------> 设置对端路由器地址 Ruijie(config-crypto-map)#set transform-set myset ------> 应用之前定义的变换集 Ruijie(config-crypto-map)#match address 110 ------> 匹配感性需数据流Ruijie(config-crypto-map)#crypto map mymap 2 ipsec-isakmpRuijie(config-crypto-map)# set peer 222.200.200.1 ------> 设置对端路由器地址 Ruijie(config-crypto-map)#set transform-set myset ------> 应用之前定义的变换集 Ruijie(config-crypto-map)#match address 120 ------> 匹配感性需数据流Ruijie(config-crypto-map)#exit步骤七:在外网口上使用该加密映射Ruijie(config)#interface FastEthernet 0/0 ------> 进入外接口Ruijie(config-if-FastEthernet 0/0)#crypto map mymap ------> 应用名为mymap的加密映射步骤八:检查配置,保存配Ruijie(config-if-FastEthernet 0/0)#end ------>退出到特权模式Ruijie#write ------>确认配置正确,保存配置路由器R2的配置步骤一:修改NAT中的ACL,指定要走IPESEC隧道的数据不要NATRuijie>enable ------>进入特权模式Ruijie#configure terminal ------>进入全局配置模式Ruijie(config)#ip access-list extended 100 ------>配置NAT时使用的ACL,要根据设备当前的配置决定的Ruijie(config-ext-nacl)# 10 deny ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 ------>源地址是192.168.2.0/4,目的地址是192.168.1.0/24 不经过natRuijie(config-ext-nacl)#15 deny ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255 ------>源地址是192.168.2.0/4,目的地址是192.168.3.0/24 不经过natRuijie(config-ext-nacl)#20 permit ip 192.168.2.0 0.0.0.255 any ------>源地址是192.168.2.0/4,目的地址是任意地址经过nat步骤二:定义要走ipsec vpn的数据流,即感兴趣流Ruijie(config)#ip access-list extended 110 ------>定义源地址是192.168.1.0/4,目的地址是192.168.2.0/24和192.168.3.0/24 的数据流,准备执行ipsecRuijie(config-ext-nacl)#10 permit ip 192.168.2.0 0.0.0.255 192.168.1.0 0.0.0.255 Ruijie(config-ext-nacl)#20 permit ip 192.168.2.0 0.0.0.255 192.168.3.0 0.0.0.255 Ruijie(config-ext-nacl)#exit步骤三:定义安全联盟和密钥交换策略Ruijie(config)#crypto isakmp policy 1Ruijie(isakmp-policy)#authentication pre-share ------> 认证方式为预共享密钥Ruijie(isakmp-policy)#hash md5 ------> 采用MD5的HASH算法步骤四:配置预共享密钥为ruijie,对端路由器地址为222.100.100.1Ruijie(config)#crypto isakmp key 0 ruijie address 222.100.100.1 ------> 必须和对端设备配置一样的密码步骤五:定义IPsec的变换集,名字为mysetRuijie(config)#crypto ipsec transform-set myset ah-md5-hmac esp-des ------> 必须和对端设备配置一样步骤六:配置加密映射,名字为mymapRuijie(config)#crypto map mymap 1 ipsec-isakmpRuijie(config-crypto-map)#set peer 222.100.100.1 ------> 设置对端路由器地址Ruijie(config-crypto-map)#set transform-set myset------> 应用之前定义的变换集Ruijie(config-crypto-map)#match address 110 ------> 匹配感性需数据流Ruijie(config-crypto-map)#exit ------> 进入外接口步骤七:在外网口上使用该加密映射Ruijie(config)#interface FastEthernet 0/0Ruijie(config-if-FastEthernet 0/0)#crypto map mymap ------> 应用名为mymap的加密映射步骤八:检查配置,保存配置Ruijie(config-if-FastEthernet 0/0)#end ------>退出到特权模式Ruijie#write ------>确认配置正确,保存配置五、验证命令在内网1的电脑上ping内网2的地址。

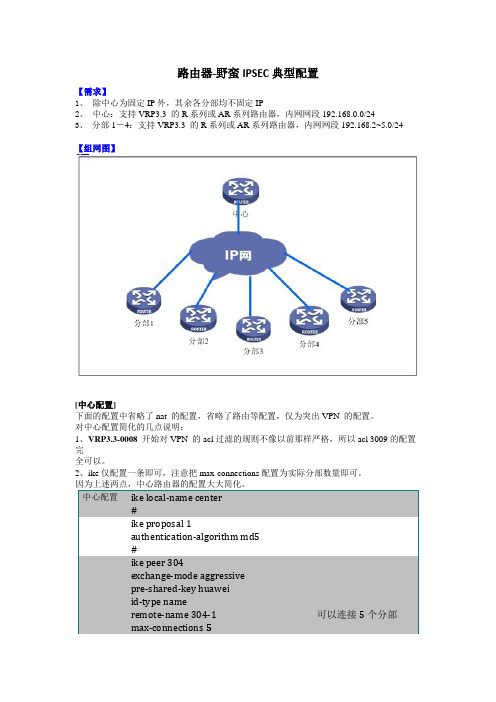

路由器-野蛮IPSEC典型配置

路由器-野蛮IPSEC典型配置【需求】1、除中心为固定IP外,其余各分部均不固定IP2、中心:支持VRP3.3 的R系列或AR系列路由器,内网网段192.168.0.0/243、分部1-4:支持VRP3.3 的R系列或AR系列路由器,内网网段192.168.2~5.0/24 【组网图】[中心配置]下面的配置中省略了nat 的配置,省略了路由等配置,仅为突出VPN 的配置。

对中心配置简化的几点说明:1、VRP3.3-0008 开始对VPN 的acl过滤的规则不像以前那样严格,所以acl 3009的配置完全可以。

2、ike仅配置一条即可,注意把max-connections配置为实际分部数量即可。

ipsec proposal 1#ipsec policy 1 1 isakmpsecurity acl 3009ike-peer 304proposal 1#interface Ethernet0/0ip address 20.0.0.1 255.255.255.0ipsec policy 1#interface Ethernet1/0ip address 192.168.0.1 255.255.255.0#acl number 3009rule 0 permit ip source 192.168.0.00.0.255.255 destination 192.168.0.00.0.255.255rule 1 deny ip[分部1-4配置]下面配置中,省略了adsl拨号或者以太口自动获取ip或者串口modem拨号,以串口固定ip 代替;省略了nat的配置。

中心配置ike local-name 304-1#ike proposal 1authentication-algorithm md5#ike peer aexchange-mode aggressivepre-shared-key huaweiid-type nameremote-address 20.0.0.1remote-name center#ipsec proposal 1#ipsec policy 1 1 isakmpsecurity acl 3000ike-peer aproposal 1#interface Ethernet0/0ip address 192.168.3.1 255.255.255.0 #分部内网口地址依次为192.168.2~5.1/24 interface Serial0/0clock DTECLK1link-protocol pppip address 20.0.0.2 255.255.255.0ipsec policy 1#acl number 3000rule 0 permit ip source 192.168.0.0 0.0.255.255 destination192.168.0.0 0.0.255.255rule 1 deny ip#ip route-static 0.0.0.0 0.0.0.0 Serial 0/0 preference 60。

ipsec穿越nat典型配置指导

IPSEC穿越NAT典型配置指导Huawei-3Com Technologies Co., Ltd.华为3Com技术有限公司IPSEC穿越NAT特性典型配置指导目录目录1 特性介绍 (2)2 特性的优点 (2)3 使用指南 (2)3.1 使用场合 (2)3.2 配置步骤 (2)3.2.1 配置IKE安全提议 (3)3.2.2 配置IKE对等体 (4)3.2.3 配置IPSEC访问控制列表 (4)3.2.4 配置IPSEC安全提议 (5)3.2.5 配置IPSEC安全策略 (5)3.2.6 应用IPSEC安全策略 (6)3.3 注意事项 (6)3.4 举例:隧道模式下的IPSEC穿越NAT (6)3.4.1 组网需求 (6)3.4.2 组网图 (7)3.4.3 硬件连接图 (7)3.4.4 配置 (7)3.4.5 验证结果 (11)3.4.6 故障排除 (11)4 关键命令 (12)4.1 nat traversal (12)5 相关资料 (13)5.1 相关协议和标准 (13)5.2 其他相关资料 (13)IPSEC 穿越NAT 特性典型配置指导 正文关键词:IPSEC ,NAT摘 要:本文简单描述IPSEC 及其穿越NAT 特性的特点,详细描述了路由器上配置IPSEC 穿越NAT 的基本方法和详细步骤,给出了一种IPSEC 穿越NAT 方法的配置案例。

缩略语:第1页1 特性介绍IPSec(IP Security)协议族是IETF制定的一系列协议,它为IP数据报提供了高质量的、可互操作的、基于密码学的安全性。

特定的通信方之间在IP层通过加密与数据源验证等方式,来保证数据报在网络上传输时的私有性、完整性、真实性和防重放。

IPSec通过AH(Authentication Header,认证头)和ESP(Encapsulating Security Payload,封装安全载荷)这两个安全协议来实现上述目标。

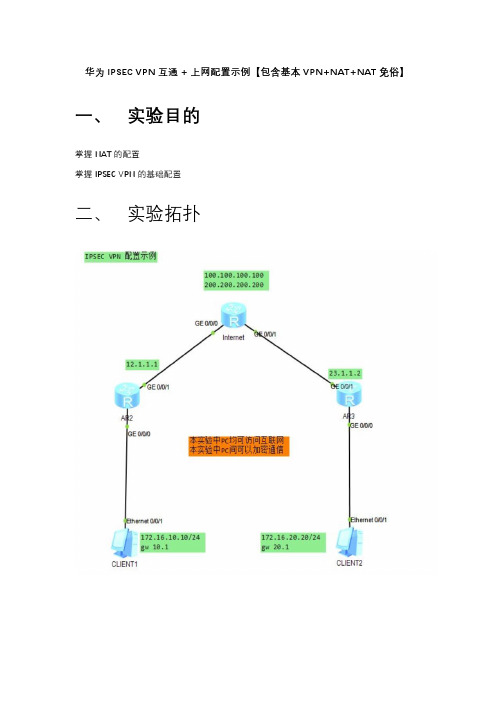

华为IPSEC VPN互通 + 上网配置示例【包含基本VPN+NAT+NAT免俗】

华为IPSEC VPN互通 + 上网配置示例【包含基本VPN+NAT+NAT免俗】一、实验目的掌握 NAT 的配置掌握 IPSEC VPN 的基础配置二、实验拓扑三、配置要点1.总公司的配置#sysname ZongGongSi#acl number 3000rule 5 deny ip source 172.16.10.0 0.0.0.255 destination 172.16.20.0 0.0.0.255 rule 10 permit ipacl number 3001rule 5 permit ip source 172.16.10.0 0.0.0.255 destination 172.16.20.0 0.0.0.255 #ipsec proposal test#ike proposal 1#ike peer test v2pre-shared-key simple passwordremote-address 23.1.1.2ipsec policy test 10 isakmpsecurity acl 3001ike-peer testproposal test#interface GigabitEthernet0/0/0ip address 172.16.10.1 255.255.255.0#interface GigabitEthernet0/0/1ip address 12.1.1.1 255.255.255.0ipsec policy testnat outbound 3000#ip route-static 0.0.0.0 0.0.0.0 12.1.1.22.分公司配置sysname FenGongSi#acl number 3000rule 5 deny ip source 172.16.20.0 0.0.0.255 destination 172.16.10.0 0.0.0.255 rule 10 permit ipacl number 3001rule 5 permit ip source 172.16.20.0 0.0.0.255 destination 172.16.10.0 0.0.0.255 #ipsec proposal test#ike peer test v2pre-shared-key simple passwordremote-address 12.1.1.1#ipsec policy test 10 isakmpsecurity acl 3001ike-peer testproposal test#interface GigabitEthernet0/0/0ip address 172.16.20.1 255.255.255.0#interface GigabitEthernet0/0/1ip address 23.1.1.2 255.255.255.0ipsec policy testnat outbound 3000#ip route-static 0.0.0.0 0.0.0.0 23.1.1.1#3.互联网的配置#sysname Internet#interface GigabitEthernet0/0/0ip address 12.1.1.2 255.255.255.0#interface GigabitEthernet0/0/1ip address 23.1.1.1 255.255.255.0#interface LoopBack100ip address 100.100.100.100 255.255.255.0 #interface LoopBack200ip address 200.200.200.200 255.255.255.0 #四、互通测试1.主机上 ping 分支上网PC>ping 172.16.20.20Ping 172.16.20.20: 32 data bytes, Press Ctrl_C to break From 172.16.20.20: bytes=32 seq=1 ttl=127 time=47 ms From 172.16.20.20: bytes=32 seq=2 ttl=127 time=47 ms From 172.16.20.20: bytes=32 seq=3 ttl=127 time=31 ms From 172.16.20.20: bytes=32 seq=4 ttl=127 time=16 ms From 172.16.20.20: bytes=32 seq=5 ttl=127 time=31 ms--- 172.16.20.20 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 16/34/47 msPC>ping 100.100.100.100Ping 100.100.100.100: 32 data bytes, Press Ctrl_C to break From 100.100.100.100: bytes=32 seq=1 ttl=254 time=31 ms From 100.100.100.100: bytes=32 seq=2 ttl=254 time=15 ms From 100.100.100.100: bytes=32 seq=3 ttl=254 time=31 ms From 100.100.100.100: bytes=32 seq=4 ttl=254 time=47 ms From 100.100.100.100: bytes=32 seq=5 ttl=254 time=47 ms --- 100.100.100.100 ping statistics ---5 packet(s) transmitted5 packet(s) received0.00% packet lossround-trip min/avg/max = 15/34/47 ms2.路由器上校验<ZongGongSi>dis ike sa v2Conn-ID Peer VPN Flag(s) Phase---------------------------------------------------------------3 23.1.1.2 0 RD 22 23.1.1.2 0 RD 1Flag Description:RD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO--TIMEOUTHRT--HEARTBEAT LKG--LAST KNOWN GOOD SEQ NO. BCK--BACKED UP<ZongGongSi>dis ipsec sa briefNumber of SAs:2Src address Dst address SPI VPN Protocol Algorithm------------------------------------------------------------------------------- 23.1.1.2 12.1.1.1 2433519709 0 ESP E:DES A:MD5-9612.1.1.1 23.1.1.2 2579144653 0 ESP E:DES A:MD5-96。

SecPath防火墙IPSec+NAT穿越的典型配置

一、 组网需求: 两个 Peer 分别使用的是 SecPath1000F,NAT 设备使用 SecPath100F。两局域

网分别使用的是 SecPath1000F 的 LoopBack0 口来模拟。在两个防火墙之间,将 建立 IPSec 隧道。100F 的 Internet 出口端配置了 NAT,保护其后网络对 Internet 不可见。两 LAN 之间通过 IPSec 隧道互访,在此情形下,必须采用 IPSec 野蛮模 式与 NAT 穿越功能来实现 IPSel 10 //设置 IKE 的策略(全部使用缺省策略)

#

ike peer wanxin //设置 IKE 设置预共享密钥的认证字

exchange-mode aggressive //配置 IKE 协商模式为野蛮模式

pre-shared-key h3c //密钥为:h3c(对端也必须一样)

dis ike sa verbose //检查 NAT 穿越功能是否开启

四、 配置关键点 1.NAT 穿越必须在 IPSec 野蛮模式下实现 2.必须采用命名的方式来标识 Peer:发起端(分支)需要配置远端地址和名字,

响应端只需要配置远端名字就可以; 3.其他关键点见注释。

id-type name

//配置 IKE 协商过程中使用的 ID 为命名类型

remote-name fw2 //配置对端设备的 ID

nat traversal

//使能 NAT 穿越功能

#

ipsec proposal wanxin //创建一个名为“wanxin”的安全提议(全部使用缺 省策略)

#

ipsec policy 1 10 isakmp //创建安全策略,协商方式为自动协商,也就是 采用 IKE 的策略协商

配置IPSec

选择合适加密算法和认证方式

1 2 3

选择加密算法

根据安全需求和性能要求,选择合适的加密算法 ,如AES、3DES等。

选择认证方式

确定使用哪种认证方式,如HMAC-SHA1、 HMAC-MD5等,以确保数据的完整性和真实性 。

考虑密钥管理

确定如何管理和分发密钥,例如使用预共享密钥 (PSK)或公钥基础设施(PKI)。

03

配置IKE协商安全参数

搭建IKE协商环境

确定IKE协商的双方

通常包括IPSec通信的双方设备,如路由器或防火墙 。

确保网络连通性

确保双方设备之间网络可达,可以通过ping等命令 测试网络连通性。

配置设备接口

为IKE协商配置相应的接口,并确保接口处于UP状态 。

配置IKE策略及参数设置

设置据库(SAD)

03

存储安全关联信息,用于处理实际的数据加密和认证操作。

IPSec协议族

认证头(AH)

提供数据源认证、数据完整性和防重放保护,但不提供加密服务 。

封装安全载荷(ESP)

提供加密和可选的认证服务,用于保护数据的机密性和完整性。

密钥管理协议(IKE)

用于协商和管理IPSec通信双方之间的安全关联和密钥信息。

定义IPSec隧道的源地址 、目的地址、传输协议等 参数。

ABCD

配置IKE(Internet Key Exchange)参数,包括 IKE版本、预共享密钥、 DH(Diffie-Hellman) 组等。

配置NAT(Network Address Translation) 规则,确保IPSec数据包 可以正确穿越NAT设备。

配置IPSec

contents

目录

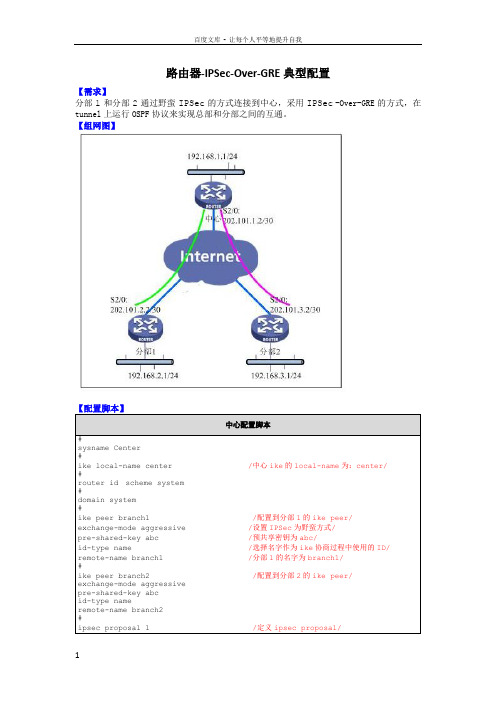

路由器IPSecOverGRE典型配置

路由器-IPSec-Over-GRE典型配置【需求】分部1和分部2通过野蛮IPSec的方式连接到中心,采用IPSec-Over-GRE的方式,在tunnel上运行OSPF协议来实现总部和分部之间的互通。

【组网图】【验证】1、中心上的ike sa 状态:disp ike saconnection-id peer flag phase doi----------------------------------------------------------44 RD 1 IPSEC48 RD 2 IPSEC47 RD 1 IPSEC45 RD 2 IPSECflag meaningRD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO—TIMEOUT2、中心上的IPSec sa状态:disp ipsec sa===============================Interface: Tunnel0path MTU: 64000===============================-----------------------------IPsec policy name: "branch1"sequence number: 10mode: isakmp-----------------------------connection id: 8encapsulation mode: tunnelperfect forward secrecy: Nonetunnel:local address: remote address: flow: (4 times matched)sour addr: port: 0 protocol: IPdest addr: port: 0 protocol: IP[inbound ESP SAs]spi: 30 (0xa10cff2a)proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 64/2136max received sequence-number: 2udp encapsulation used for nat traversal: N[outbound ESP SAs]spi: 50 (0x7f1c678e)proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 32/2136max sent sequence-number: 3udp encapsulation used for nat traversal: N===============================Interface: Tunnel1path MTU: 64000===============================-----------------------------IPsec policy name: "branch2"sequence number: 10mode: isakmp-----------------------------connection id: 9encapsulation mode: tunnelperfect forward secrecy: Nonetunnel:local address: remote address: flow: (18 times matched)sour addr: port: 0 protocol: IPdest addr: port: 0 protocol: IP[inbound ESP SAs]spi: 48 (0x60184b94)proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 88/2886max received sequence-number: 9udp encapsulation used for nat traversal: N[outbound ESP SAs]spi: 22 (0xcc966a16)proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 44/2886max sent sequence-number: 10udp encapsulation used for nat traversal: N3、中心路由表disp ip routRouting Table: public netDestination/Mask Protocol Pre Cost Nexthop InterfaceSTATIC 60 0 Serial2/0/0DIRECT 0 0 InLoopBack0OSPF 10 1563 Tunnel0OSPF 10 1563 Tunnel1DIRECT 0 0 Tunnel0DIRECT 0 0 InLoopBack0DIRECT 0 0 Tunnel1DIRECT 0 0 InLoopBack0DIRECT 0 0 InLoopBack0DIRECT 0 0 InLoopBack0DIRECT 0 0 LoopBack10DIRECT 0 0 InLoopBack0OSPF 10 1563 Tunnel0OSPF 10 1563 Tunnel1DIRECT 0 0 Serial2/0/0DIRECT 0 0 Serial2/0/0DIRECT 0 0 InLoopBack04、分部1的ike sa状态:disp ike saconnection-id peer flag phase doi----------------------------------------------------------27 RD|ST 1 IPSEC28 RD|ST 2 IPSECflag meaningRD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO—TIMEOUT5、分部1的ipsec sa状态:disp ipsec sa===============================Interface: Tunnel0path MTU: 64000===============================-----------------------------IPsec policy name: "branch1"sequence number: 10mode: isakmp-----------------------------connection id: 6encapsulation mode: tunnelperfect forward secrecy: Nonetunnel:local address: remote address: flow: (4 times matched)sour addr: port: 0 protocol: IPdest addr: port: 0 protocol: IP[inbound ESP SAs]spi: 50 (0x7f1c678e)proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 64/2054max received sequence-number: 2udp encapsulation used for nat traversal: N[outbound ESP SAs]spi: 30 (0xa10cff2a)proposal: ESP-ENCRYPT-DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 32/2054max sent sequence-number: 3udp encapsulation used for nat traversal: N6、分部1的路由表:disp ip routRouting Table: public netDestination/Mask Protocol Pre Cost Nexthop Interface STATIC 60 0 Serial2/0/0OSPF 10 1563 Tunnel0DIRECT 0 0 InLoopBack0OSPF 10 3125 Tunnel0DIRECT 0 0 Tunnel0DIRECT 0 0 InLoopBack0OSPF 10 3124 Tunnel0DIRECT 0 0 InLoopBack0DIRECT 0 0 InLoopBack0OSPF 10 1563 Tunnel0DIRECT 0 0 LoopBack10DIRECT 0 0 InLoopBack0OSPF 10 3125 Tunnel0DIRECT 0 0 Serial2/0/0DIRECT 0 0 Serial2/0/0DIRECT 0 0 InLoopBack0【提示】1、IPSec-Over-GRE和GRE-Over-IPSec方式配置上的区别为:2、各个分部和总部之间通过OSPF路由来实现互访,如果没有运行OSPF则必需在分部和总部配置静态路由。

IPSec使用方法:配置和启用IPSec的步骤详解(七)

IPSec(Internet Protocol Security)是一种网络安全协议,用于保护网络通信中的数据传输安全性。

通过使用IPSec,我们可以在公共网络上建立安全的虚拟专用网络(VPN)连接,确保数据传输的机密性、完整性和可用性。

本文将详细介绍IPSec的配置和启用步骤。

第一部分:IPSec的基本概念IPSec是一种在网络层提供安全服务的协议,它通过对IP数据包进行加密和认证,保护数据在网络中的传输安全。

IPSec的工作方式包括两个主要组件:认证头(AH)和封装安全负载(ESP)。

认证头用于对数据进行认证,确保数据的完整性和真实性;封装安全负载则负责对数据进行加密,确保数据的机密性。

第二部分:IPSec的配置步骤1. 配置IPSec策略在开始配置IPSec之前,我们需要首先定义一个IPSec策略。

IPSec策略用于确定哪些流量应该被保护,以及应该使用哪种加密和认证算法。

我们可以定义多个IPSec策略,根据实际需要进行灵活配置。

在定义IPSec策略时,需要考虑到系统资源和性能的限制。

2. 配置IKE策略IKE(Internet Key Exchange)是IPSec中用于建立安全连接的协议。

在配置IKE策略之前,我们需要定义预共享密钥或者使用证书进行身份认证。

IKE策略包括了加密算法、认证算法、密钥交换方法等内容。

根据不同的安全需求,我们可以配置多个IKE策略,以适应不同的场景。

3. 配置IPSec隧道IPSec隧道是指通过IPSec建立的安全连接。

在配置IPSec隧道时,我们需要设置隧道的源地址和目的地址,以及加密和认证算法、会话密钥等参数。

配置IPSec隧道时,还需要注意选择合适的传输模式,包括隧道模式和传输模式,以满足不同的网络需求。

第三部分:IPSec的启用步骤1. 安装IPSec软件在启用IPSec之前,我们需要先在系统上安装相应的IPSec软件。

常用的IPSec软件包括StrongSwan、OpenSwan等。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

1. IPSec 典型配置

DCR-2720/蓝箱的配置:

hostname DCR1

ip http server

!

access-list 101 permit ip 192.168.0.0 0.0.0.255 192.168.2.0 0.0.0.255 //定义一个加密访问控制列表,规定进行IPSec 加密的数据流 !

crypto ipsec transform-set tun1 ah-md5-hmac esp-des esp-sha-hmac //定义加密映射表引用的变换集合,即Hash 和加密算法

!

crypto map map1 10 ipsec-isakmp //定义加密映射表,名称为map1,序号为10 match address 101 //设置加密映射表引用的加密访问控制列表 set peer 192.168.1.1 //设置对等体地址

set transform-set tun1 //设置加密映射表引用的变换集合。

!

interface Ethernet0

ip address 192.168.1.2 255.255.255.0

no shutdown

crypto map map1 //在接口上应用加密映射表集合 !

interface Ethernet3/0

ip address 192.168.0.2 255.255.255.0

no shutdown

!

ip route 0.0.0.0 0.0.0.0 192.168.1.1

!

crypto isakmp policy 10 //创建一个IKE 策略

group 2 //选择IKE 交换过程的DH 的组标识为2 lifetime 5000 //设置IKE 协商安全联盟的生存时间为5000s

crypto isakmp enable //启动IKE

crypto isakmp key test address 192.168.1.1 255.255.255.0 //配置预共享密钥为test

DCR-3660/Cisco 路由器的配置:

E3F2/0IPSec 对等体

hostname 3600

!

crypto isakmp key test 192.168.1.2 255.255.255.0

!

crypto isakmp policy 10

group 2

hash md5

lifetime 5000

!

crypto ipsec transform-set tun1

transform-type ah-md5-hmac esp-des esp-sha-hmac

!

crypto map map1 10 ipsec-isakmp

set peer 192.168.1.2

set transform-set tun1

match address 101

!

interface FastEthernet1/0

ip address 192.168.2.1 255.255.255.0

no ip directed-broadcast

!

interface FastEthernet2/0

ip address 192.168.1.1 255.255.255.0

no ip directed-broadcast

crypto map map1

!

ip route 10.1.2.0 255.255.255.0 192.168.2.2

ip route 192.168.0.0 255.255.255.0 192.168.1.2

!

ip access-list extended 101

permit ip 192.168.2.0 255.255.255.0 192.168.0.0 255.255.255.0。