IPSEC配置文档

H3C MSR系列路由器IPsec典型配置举例(V7)

7 相关资料1 简介本文档介绍IPsec的典型配置举例。

2 配置前提本文档适用于使用Comware V7软件版本的MSR系列路由器,如果使用过程中与产品实际情况有差异,请参考相关产品手册,或以设备实际情况为准。

本文档中的配置均是在实验室环境下进行的配置和验证,配置前设备的所有参数均采用出厂时的缺省配置。

如果您已经对设备进行了配置,为了保证配置效果,请确认现有配置和以下举例中的配置不冲突。

本文档假设您已了解IPsec特性。

3 使用iNode客户端基于证书认证的L2TP over IPsec功能配置举例3.1 组网需求如图1所示,PPP用户Host与Device建立L2TP隧道,Windows server 2003作为CA服务器,要求:•通过L2TP隧道访问Corporate network。

•用IPsec对L2TP隧道进行数据加密。

•采用RSA证书认证方式建立IPsec隧道。

图1 基于证书认证的L2TP over IPsec配置组网图3.2 配置思路由于使用证书认证方式建立IPsec隧道,所以需要在ike profile中配置local-identity 为dn,指定从本端证书中的主题字段取得本端身份。

3.3 使用版本本举例是在R0106版本上进行配置和验证的。

3.4 配置步骤3.4.1 Device的配置(1) 配置各接口IP地址# 配置接口GigabitEthernet2/0/1的IP地址。

<Device> system-view[Device] interface gigabitethernet 2/0/1[Device-GigabitEthernet2/0/1] ip address 192.168.100.50 24[Device-GigabitEthernet2/0/1] quit# 配置接口GigabitEthernet2/0/2的IP地址。

[Device] interface gigabitethernet 2/0/2[Device-GigabitEthernet2/0/2] ip address 102.168.1.11 24[Device-GigabitEthernet2/0/2] quit# 配置接口GigabitEthernet2/0/3的IP地址。

Cisco路由器IPsec配置

Cisco路由器IPsec配置Cisco路由器IPsec配置本文档将详细介绍如何在Cisco路由器上配置IPsec。

IPsec (Internet Protocol Security)是一种安全协议,用于在Internet上的通信中保护数据传输的机密性和完整性。

通过配置IPsec,您可以为您的网络连接提供更高的安全性。

以下是配置IPsec的步骤:1.准备工作在开始配置IPsec之前,请确保您拥有以下准备工作:- 一台运行Cisco IOS的路由器- 适当的网络连接和配置- 了解网络拓扑和连接要求2.IPsec基础知识在配置IPsec之前,了解以下IPsec的基本概念和术语将非常有帮助:- 安全关联(SA):包含用于加密和验证数据包的安全参数。

- 安全策略数据库(SPD):定义将被保护的数据流以及如何保护它们的规则集合。

- 安全策略管理器(SPM):用于管理SPD和SA的组件。

- IPsec隧道:通过互联网在两个网络之间创建加密的虚拟通道。

3.IPsec配置示例下面是一个IPsec配置示例,用于在两个路由器之间建立安全连接:步骤1:配置IKE策略- 定义IKE策略,包括加密算法、验证方法和生命周期设置。

- 将策略应用于本地和远程对等体。

步骤2:配置IPsec策略- 定义IPsec策略,包括加密和验证算法、生命周期设置和流量选择。

- 将策略应用于本地和远程对等体。

步骤3:配置IPsec隧道- 配置本地和远程对等体之间的IPsec隧道。

- 配置隧道的安全参数,包括隧道模式、加密算法和身份验证方法。

步骤4:验证IPsec配置- 使用测试工具验证IPsec隧道是否成功建立。

- 监控IPsec隧道状态和流量。

4.附件附件1:IPsec配置示例文件本文档涉及附件,附件1为IPsec配置示例文件,可供参考。

5.法律名词及注释- IPsec: 一种用于保护数据传输安全的协议,提供机密性和完整性保护。

- SA: 安全关联,包含用于加密和验证数据包的安全参数。

H3C-ER系列路由器IPSEC-VPN的典型配置

H3C ER系列路由器IPSEC VPN的典型配置ER系列路由器一端地址是静态IP,另一端是拨号方式获取IP时野蛮模式下的一对一IPSEC VPN的典型配置一、组网需求:某公司存在分支机构A和分支机构B,两端的出口路由器都是ER5200,分别为Router A 和Router B,Router A处为静态IP,Router B处为拨号方式获取的IP。

现在客户想在两个分支之间建立VPN来实现互通。

二、组网图:三、配置步骤:当一边的地址都是静态IP〔Router A〕,另外一边是拨号IP〔Router B〕时,可采用野蛮模式建立IPSEC VPN。

Router A设置:〔1〕设置虚接口:VPN→VPN设置→虚接口选择一个虚接口名称和与其相应的WAN1口绑定,单击<增加>按钮。

(2)设置IKE平安提议VPN→VPN设置→IKE平安提议输入平安提议名称,并设置验证算法和加密算法分别为MD5、3DES,单击<增加>按钮。

(3)设置IKE对等体VPN→VPN设置→IKE对等体输入对等体名称,选择对应的虚接口ipsec0。

在“对端地址〞文本框中输入Router B的IP地址为全0,选择野蛮模式的NAME类型,分别填写两端的ID。

(4)设置IPSec平安提议VPN→VPN设置→IPSec平安提议输入平安提议名称,选择平安协议类型为ESP,并设置验证算法和加密算法分别为MD5、3DES,单击<增加>按钮。

(5)设置IPSec平安策略VPN→VPN设置→IPSec平安策略Router B设置:〔1〕设置虚接口、〔2〕设置IKE平安提议、〔4〕设置IPSEC平安提议、〔5〕设置IPSec平安策略,以上四步的设置与Router A对应的步骤设置一致。

〔3〕设置IKE对等体VPN→VPN设置→IKE对等体输入对等体名称,选择对应的虚接口ipsec0。

在“对端地址〞文本框中输入Router A的IP地址,选择野蛮模式的NAME类型,分别填写两端的ID。

openswan ipsec配置说明

Openswan ipsec配置(金山云环境)一、文档介绍公司在金山云北京区和上海都承载了虚拟机,默认情况下,两个区的服务器不能相互通讯,现在公司有需求,要两边的虚拟机相互打通金山云通过专线实现两个区互通,不过需要收费,所以决定通过开源vpn软件来实现我们选取openswanOpenswan简介文档详细讲解openswan的配置过程二、环境简介北京区openswan信息Eip 120.92.117.49内网ip 192.168.4.4上海区openswan信息Eip 120.92.172.28内网ip 172.16.1.178注:操作系统使用的是centos7.0三、Openswan配置步骤1.安装openswanyum -y install gmp-devel bison flex gccwget https:///openswan/openswan-2.6.43.1.tar.gz tar zxf openswan-2.6.43.1.tar.gzcd openswan-2.6.43.1make programssudo make install2.启动openswan服务/etc/init.d/ipsec startnetstat -lnput |grep pluto3.Openswan验证ipsec verifyecho 0 > /proc/sys/net/ipv4/conf/all/rp_filterecho 0 > /proc/sys/net/ipv4/conf/default/rp_filterecho 0 > /proc/sys/net/ipv4/conf/eth0/rp_filterecho 0 > /proc/sys/net/ipv4/conf/eth1/rp_filterecho 0 > /proc/sys/net/ipv4/conf/lo/rp_filter4.配置转发vi /etc/sysctl.confnet.ipv4.ip_forward = 1net.ipv4.conf.default.rp_filter = 0sysctl -a | egrep "ipv4.*(accept|send)_redirects" | awk -F "=" '{print$1"= 0"}' >>/etc/sysctl.conf5.配置文件生效sysctl –p注:另一台服务器配置步骤一样6.配置ipsec连接配置文件/etc/ipsec.conf上海区opeswans配置conn sh-to-hkike=3des-sha1authby=secretphase2=espphase2alg=3des-sha1 compress=notype=tunnelpfs=yesleftid=120.92.143.37left=172.16.0.12leftsubnet=172.16.0.0/16 leftnexthop=%defaultroute rightid=104.250.49.104right=104.250.49.104 rightsubnet=10.0.0.0/16 rightnexthop=%defaultrouteauto=start北京区openswan配置conn sh-to-hkike=3des-sha1authby=secretphase2=espphase2alg=3des-sha1 compress=notype=tunnelpfs=yesleftid=120.92.143.37left=172.16.0.12 leftsubnet=172.16.0.0/16 leftnexthop=%defaultroute rightid=104.250.49.104 right=104.250.49.104 rightsubnet=10.0.0.0/16 rightnexthop=%defaultroute auto=start7.设置共享密钥vi /etc/ipsec.secrets0.0.0.00.0.0.0 : PSK "kingsoft"8.配置服务自动启动chkconfig ipsec on9.测试验证ipsec auto --up bj-to-sh两边的openswan内网可以互通10.两边区做路由配置上海区北京区11.测试验证上海区的一台虚拟机可以ping通北京区的一台虚拟机北京区的一台虚拟机可以ping通上海区的一台虚拟机。

DLINK和SANGFOR标准IPSec配置文档

步骤三: 分别设置 IKE策略名 D-H组 加密算法 认证算法 SA生存时间 本例中设置为 D-H group:group5 加密算法:3DES 认证算法:SHA-1 SA生存时间:3600 最后点击Apply, 保存设置

步骤四: 回到步骤二的页面,点击IPSec Proposal index设置IPSec SA协商 (第二阶段)要素: D-H group IPSec协议 加密算法 认证算法 IPSec SA生存时间 本例中设置为: D-H group: group 5 IPSec协议:ESP 加密算法:3DES 认证算法:MD5 IPSec SA生存时间:1800 点击Apply,保存配置 注:标准IPSec在两个阶段的协商过程中可以使用不同的D-H群,但因 (D-Link设置完成) 为DLAN4.0中只能设置第一阶段的D-H群(一、二阶段使用相同组),

DLINK和SANGFOR标准IPSec配置 实例

172.16.1.x

拓扑结构如图: 要在D-Link与DLAN4.0之间建立VPN连接, 先设置D-Link的VPN选项。 注:示例中的设置方法仅针对D-Link,其他 设备的设置方式可能会有不同,但基本原则 不变,即保证两端设置的参数完全一致

D-Link WAN ip:219.237.194.19

步骤三: 在<安全选项>中新增PSec SA协 商(第二阶段)策略。 IPSec协议:ESP 认证算法:MD5 加密算法:3DES 确定保存设置。

注:DLAN4.0暂不支持AH和ESP 嵌套使用

步骤四: 点击<出站策略>,新增策略 源IP:192.200.200.0/24 (指定对出站的那些数据提供IP Sec加密服务) 对端设备:D-Link(设备名) 安全选项:D-Link(策略名) SA(IPSec SA)生存时间:28800 勾选<启动该策略>、<启动密钥完 美向前保密> 注:其他设置为SINFOR自定义的 参数(非必选),具体设置方法可参 考用户设置相关章节。

SANGFOR IPSEC第三方对接主模式和友旺互联配置文档

SANGFOR IPSEC第三方对接主模式和友旺互联

一、网络拓朴

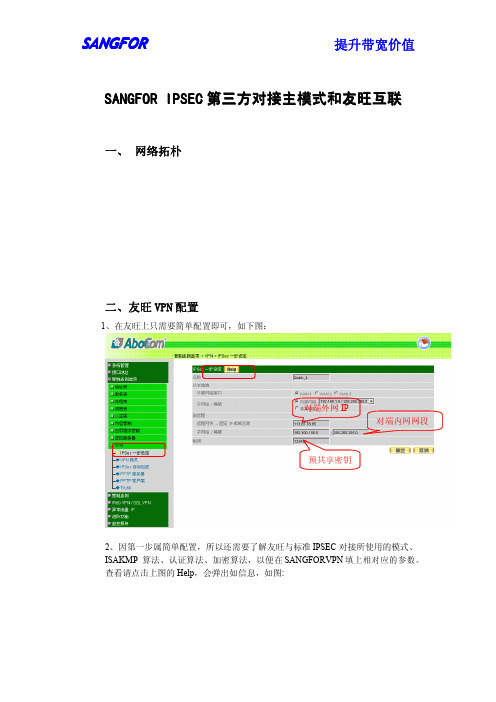

二、友旺VPN配置

1、在友旺上只需要简单配置即可,如下图:

对端外网IP

地址对端内网网段

预共享密钥

2、因第一步属简单配置,所以还需要了解友旺与标准IPSEC对接所使用的模式、ISAKMP算法、认证算法、加密算法,以便在SANGFORVPN填上相对应的参数。

查看请点击上图的Help,会弹出如信息,如图:

三、SANGFOR VPN配置

1、设备列表

根据上图的参数在SANGFOR VPN设备VPN模块下的第三方对接设备列表中进行设置,如下图:

对端外网IP

预共享密钥

2、安全选项

3、出站策略

本端内网网段

4、入站策略

对端内网网段。

华为路由器 配置IPSec

目录

目录

7 配置 IPSec ...................................................................................................................................7-1

7.1 简介..............................................................................................................................................................7-2 7.1.1 IPSec 概述 ...........................................................................................................................................7-2 7.1.2 基于证书认证机制的 IPSec ..............................................................................................................7-2

文档版本 02 (2008-12-15)

华为所有和机密iLeabharlann 版权所有 © 华为技术有限公司

目录

Secoway USG50 配置指南 安全防范分册

7.5.3 配置证书验证...................................................................................................................................7-21 7.5.4 检查配置结果...................................................................................................................................7-21 7.6 维护............................................................................................................................................................7-21 7.6.1 查看 IPSec 处理报文的统计信息 ...................................................................................................7-21 7.6.2 调试 IPSec ........................................................................................................................................7-21 7.6.3 调试 IKE...........................................................................................................................................7-22 7.6.4 删除 IKE SA.....................................................................................................................................7-22 7.6.5 删除 SA ............................................................................................................................................7-22 7.6.6 清除 IPSec 统计报文 .......................................................................................................................7-23 7.6.7 维护低速加密卡...............................................................................................................................7-23 7.6.8 维护 CA............................................................................................................................................7-24 7.7 配置举例....................................................................................................................................................7-25 7.7.1 配置采用 Manual 方式建立 SA 示例 .............................................................................................7-25 7.7.2 配置采用 IKE 方式建立 SA 示例(预共享密钥) .......................................................................7-32 7.7.3 配置采用 IKE 方式建立 SA 示例(RSA 签名) ..........................................................................7-39

路由器IPSecVPN配置实验详解

路由器IPSecVPN配置实验详解路由器IPSecVPN配置实验详解⒈简介IPSec(Internet Protocol Security)是一种常用于保护网络通信安全的协议。

本文将详细介绍如何在路由器上配置IPSec VPN。

⒉准备工作在开始配置IPSec VPN之前,需要确保以下准备工作已经完成: - 路由器已经正确连接到互联网。

- 已经获得有效的公网IP地质。

- 已经了解所需的VPN参数,如IPSec协议、加密算法、预共享密钥等。

⒊路由器配置⑴确定路由器型号首先要确认所使用的路由器型号,以便在后续的配置步骤中给出具体指导。

⑵登录路由器管理界面使用浏览器访问路由器的管理界面,并输入正确的用户名和密码进行登录。

⑶创建VPN隧道在路由器管理界面中,找到VPN设置选项,并选择创建一个新的VPN隧道。

⑷配置VPN参数根据实际需求和VPN提供商的要求,配置以下参数:- VPN类型:选择IPSec VPN。

- 加密算法:选择合适的加密算法,如AES、3DES等。

- 预共享密钥:输入预先共享的密钥,以确保VPN连接的安全性。

- 客户端配置:指定允许连接的客户端IP地质范围。

⑸确定本地和远程子网配置本地和远程子网的IP地质和子网掩码,这样VPN连接后,这两个子网间可以互相访问。

⑹保存并启用配置在完成所有配置后,保存设置,并启用IPSec VPN。

⒋VPN连接测试在配置完成后,可尝试使用VPN客户端连接到路由器所创建的IPSec VPN。

验证连接是否成功,并确保本地和远程子网之间可以正常通信。

⒌附件本文档附带以下附件供参考:- VPN配置示意图:包含配置IPSec VPN时所需的网络拓扑图。

- VPN参数表:列出了常见的VPN参数及其取值范围。

⒍法律名词及注释在本文中,涉及以下法律名词及其注释:- IPSec(Internet Protocol security):一种用于保护IP通信安全的协议。

- VPN(Virtual Private Network):虚拟私有网络,用于在公共网络上建立私密连接的技术。

IPsec-VPN配置文档(锐捷与锐捷设备)

一、适用场景

总部与分支都为静态IP地址,总部或分部有一端为动态地址。

二、配置说明

两端的参数要保持一致,本案例选择的参数如下:

认证方式:预共享密钥,密钥为88888888

IKE算法:3DES-MD5,group 2

IPSec协商交互方案:esp(3des-MD5)

三、配置步骤

(一)配置总部的IPSEC

1、点击【网络】-【VPN配置】,选择“我在总部”

2、选择IPsec,点击下一

步;

3、进行IPSEC VPN配置,填写好参数,点击下一步;

4、总部IPSec配置成功;

2、配置routeB(分部)IPSEC

1)点击【网络】-【VPN配置】,选择"我在分支机构

2)VPN类型选择,勾选”IPSec“,点击下一

3)下一步进行“分支机构配置”;

4)点击下一步,配置完成;

四、配置验证

在VPN配置---VPN监视器中查看,具体修改配置可点击【表格】-【管理本地配置】-【修改配置】

1)Router查看总部

2)Router B 查看分支

3)测试是否可以互访

五、配置注意点

1、确保两端在设置VPN之前能够正常上网。

2、两端的配置参数一致,否则会导致vpn无法建立成功。

3、感兴趣流地址为两端互通的内网地址。

深信服ipsec配置

非同类型配置。

1、路由配置

到对端网络接口的路由,下一条为本端接口ip 系统配置,网络设置,路由设置。

2、网关模式配置

内网接口,配置接口地址,即电脑连接网关地址

与本地子网对应

外网接口配置,即公网地址和公网网关

3、ipsec配置

第一阶段,设定配置对端接口地址,设备名称和设备协商时间

第二阶段,设定本地子网地址和外部子网地址

安全选项,协议和加密算法与对端相同

4、通过日志查看协商状态

欢迎您的下载,

资料仅供参考!

致力为企业和个人提供合同协议,策划案计划书,学习资料等等

打造全网一站式需求。

深信服ipsecVPN使用手册模板

深信服ipsecVPN使用手册SSL 5.5用户手册3月目录SSL 5.5用户手册 ........................................................... 错误!未定义书签。

声明 ............................................................................... 错误!未定义书签。

第1章控制台的使用................................................... 错误!未定义书签。

1.1. 登录WebUI配置界面 ................................... 错误!未定义书签。

1.2. 运行状态 ........................................................ 错误!未定义书签。

第2章系统设置........................................................... 错误!未定义书签。

第3章 IPSEC-VPN信息设置 ......................................... 错误!未定义书签。

3.1. 运行状态 ........................................................ 错误!未定义书签。

3.2. RIP设置.......................................................... 错误!未定义书签。

3.3. VPN接口 ........................................................ 错误!未定义书签。

3.4. LDAP设置....................................................... 错误!未定义书签。

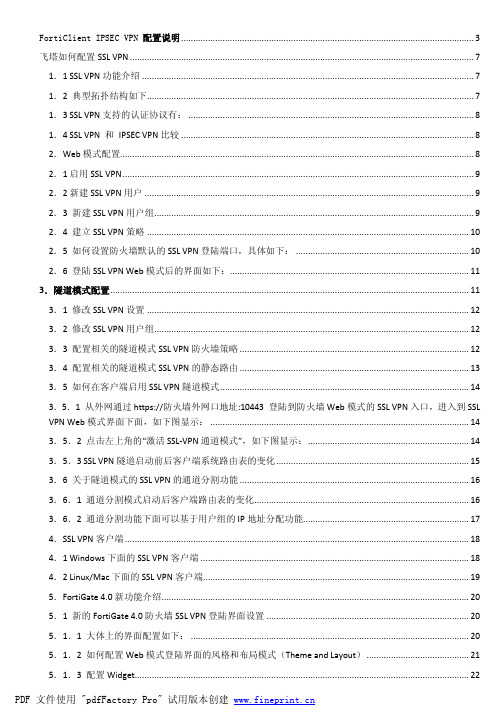

FortiClient 配置说明

FortiClient IPSEC VPN 配置说明 (3)飞塔如何配置SSL VPN (7)1.1 SSL VPN功能介绍 (7)1.2 典型拓扑结构如下 (7)1.3 SSL VPN支持的认证协议有: (8)1.4 SSL VPN 和IPSEC VPN比较 (8)2.Web模式配置 (8)2.1启用SSL VPN (9)2.2新建SSL VPN用户 (9)2.3 新建SSL VPN用户组 (9)2.4 建立SSL VPN策略 (10)2.5 如何设置防火墙默认的SSL VPN登陆端口,具体如下: (10)2.6 登陆SSL VPN Web模式后的界面如下: (11)3.隧道模式配置 (11)3.1 修改SSL VPN设置 (12)3.2 修改SSL VPN用户组 (12)3.3 配置相关的隧道模式SSL VPN防火墙策略 (12)3.4 配置相关的隧道模式SSL VPN的静态路由 (13)3.5 如何在客户端启用SSL VPN隧道模式 (14)3.5.1 从外网通过https://防火墙外网口地址:10443 登陆到防火墙Web模式的SSL VPN入口,进入到SSL VPN Web模式界面下面,如下图显示: (14)3.5.2 点击左上角的“激活SSL-VPN通道模式”,如下图显示: (14)3.5.3 SSL VPN隧道启动前后客户端系统路由表的变化 (15)3.6 关于隧道模式的SSL VPN的通道分割功能 (16)3.6.1 通道分割模式启动后客户端路由表的变化 (16)3.6.2 通道分割功能下面可以基于用户组的IP地址分配功能 (17)4.SSL VPN客户端 (18)4.1 Windows下面的SSL VPN客户端 (18)4.2 Linux/Mac下面的SSL VPN客户端 (19)5.FortiGate 4.0新功能介绍 (20)5.1 新的FortiGate 4.0防火墙SSL VPN登陆界面设置 (20)5.1.1 大体上的界面配置如下: (20)5.1.2 如何配置Web模式登陆界面的风格和布局模式(Theme and Layout) (21)5.1.3 配置Widget (22)5.1.4 如何配置SSL VPN 的Web模式应用程序控制 (22)5.1.5 SSL VPN界面配置里面的高级选项 (22)6.其他关于SSL VPN的功能 (25)6.1 SSL VPN用户监控 (25)6.2 用户认证超时和通讯超时时间 (25)6.3 常用的SSL VPN诊断命令 (25)怎么通过TFTP刷新飞塔OS (25)飞塔CLI命令行概述 (27)飞塔如何升级防火墙硬件? (29)最快速恢复飞塔管理员密码 (30)FortiGate自定义IPS阻断迅雷HTTP下载 (30)飞塔如何启用AV,IPS功能及日志记录功能? (33)塔设备入门基础 (37)飞塔重要资料集中录 (40)飞塔如何使用CLI通过TFTP升级Fortigate防火墙系统文件 (42)飞塔IP和MAC地址绑定方法二 (43)飞塔MSN、BT屏蔽方法(V3.0) (44)飞塔基于时间的策略控制实例 (46)飞塔如何配置SSL的VPN(3.0版本) (48)如何升级飞塔(FortiGate)防火墙软件版本 (51)如何升级飞塔(FortiGate)防火墙软件版本 (53)飞塔(FortiGate)防火墙只开放特定浏览网站 (54)飞塔(FortiGate)如何封MSN QQ P2P (60)在飞塔(FortiGate)上使用花生壳的动态域名功能 (71)飞塔FortiGate端口映射 (74)飞塔FortiGate IPSec VPN 动态路由设置步骤 (76)飞塔(Fortinet)SSL VPN 隧道模式使用说明 (88)FortiClient IPSEC VPN 配置说明本文档针对IPsec VPN 中的Remote VPN 进行说明,即远程用户使用PC中的FortiClient软件,通过VPN拨号的方式连接到公司总部FortiGate设备,访问公司内部服务器。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

配置步骤:一、.使得R1与R3之间(公网之间)能够通信[R1]ip route-static 0.0.0.0 0.0.0.0 12.1.1.2[R3]ip route-static 0.0.0.0 0.0.0.0 23.1.1.2二、IPSEC配置R1配置:1.配置数据流[R1]acl num 3000[R1-acl-adv-3000]rule permit ip source 192.168.1.1 0.0.0.0 destination 192.168.2.1 0.0.0.02.IKE策略配置[R1]ikeproposal 10//创建IKE提议,并进入IKE视图[R1-ike-proposal-10]encryption-algorithm 3des-cbc //IKE提议使用的加密算法[R1-ike-proposal-10]authentication-method pre-share //IKE提议使用的密钥处理方式[R1-ike-proposal-10]authentication-algorithm md5 //IKE提议使用的验证算法[R1-ike-proposal-10]dhgroup2 //IKE提议使用的DH交换组[R1-ike-proposal-10]sa duration86400 //ISAKMP SA生存周期[R1-ike-proposal-10]3.配置IKE对等体及密钥[R1]ike peer R3 //创建IKE对等体,并进入IKE对等体视图[R1-ike-peer-r3]exchange-mode main //IKE对等体的协商模式[R1-ike-peer-r3]pre-shared-key h3c //IKE对等体的密钥[R1-ike-peer-r3]local-address 12.1.1.1 //本端安全网关地址[R1-ike-peer-r3]remote-address 23.1.1.3 //对端安全网关地址[R1-ike-peer-r3]remote-name R3 //对端安全网关名称[R1]ike local-name R1 //本端安全网关名称[R1]4. IPSEC安全提议配置[R1]ipsec proposalr1 //创建IPSEC安全提议[R1-ipsec-proposal-r1]transform esp//安全协议[R1-ipsec-proposal-r1]espencryption-algorithm 3des //ESP协议采用加密算法[R1-ipsec-proposal-r1]esp authentication-algorithm md5 //ESP 协议采用验证算法[R1-ipsec-proposal-r1]encapsulation-modetunnel //ESP协议采用工作模式[R1-ipsec-proposal-r1]5.配置IKE协商的安全策略[R1]ipsec policy 1 10isakmp //创建一条安全策略[R1-ipsec-policy-isakmp-1-10]security acl3000 //配置安全c策略所引用的ACL[R1-ipsec-policy-isakmp-1-10]proposal r1//配安全策略所引用的安全提议[R1-ipsec-policy-isakmp-1-10]ike-peerr3 //引用的IKE对等体[R1-ipsec-policy-isakmp-1-10]pfsdh-group5 //DH组[R1-ipsec-policy-isakmp-1-10]sa duration time-based 86400 //ipsec SA生存周期[R1-ipsec-policy-isakmp-1-10]q6.在接口上应用安全策略[R1]int s0/2/0[R1-Serial0/2/0]ipsec policy 1 //在接口上应用安全策略[R1]R3的配置[R3]ip route-static 0.0.0.0 0.0.0.0 23.1.1.2[R3]acl number 3000[R3-acl-adv-3000]rule pe[R3-acl-adv-3000]rule permit ip source 192.168.2.1 0.0.0.0 destination 192.168.1.1 0.0.0.0[R3-acl-adv-3000]q[R3]ike proposal 10[R3-ike-proposal-10]encryption-algorithm 3des-cbc[R3-ike-proposal-10]authentication-method pre-share[R3-ike-proposal-10]authentication-algorithm md5[R3-ike-proposal-10]dh group2[R3-ike-proposal-10]sa duration 86400[R3-ike-proposal-10]q[R3]ike peer R1[R3-ike-peer-r1]exchange-mode main[R3-ike-peer-r1]pre-shared-key h3c[R3-ike-peer-r1]local-a 23.1.1.3[R3-ike-peer-r1]remote-address 12.1.1.1[R3-ike-peer-r1]remote-name R1[R3-ike-peer-r1]Q[R3]ipsec proposal r3[R3-ipsec-proposal-r3]transform esp[R3-ipsec-proposal-r3]esp encryption-algorithm 3des[R3-ipsec-proposal-r3]esp authentication-algorithm md5[R3-ipsec-proposal-r3]encapsulation-mode tunnel[R3-ipsec-proposal-r3]q[R3]ipsec policy 1 10 isakmp[R3-ipsec-policy-isakmp-1-10]security acl 3000[R3-ipsec-policy-isakmp-1-10]proposal r3[R3-ipsec-policy-isakmp-1-10]ike-peer R1[R3-ipsec-policy-isakmp-1-10]sa duration time-based 86400 [R3-ipsec-policy-isakmp-1-10]q[R3]int s0/2/0[R3-Serial0/2/0]ipsec policy 1[R3-Serial0/2/0]q三、测试实验结果[R1]ping -a 192.168.1.1 192.168.2.1PING 192.168.2.1: 56 data bytes, press CTRL_C to break Reply from 192.168.2.1: bytes=56 Sequence=1 ttl=255 time=5 msReply from 192.168.2.1: bytes=56 Sequence=2 ttl=255 time=20 ms Request time outReply from 192.168.2.1: bytes=56 Sequence=4 ttl=255 time=26 ms Request time out--- 192.168.2.1 ping statistics ---5 packet(s) transmitted3 packet(s) received40.00% packet lossround-trip min/avg/max = 5/17/26 ms[R1]此时两个内网之间能够正常通信。

实验完成调试命令:1.显示IKE对等体配置参数[R1]dis ike peer---------------------------IKE Peer: r3exchange mode: main on phase 1pre-shared-key cipher nw1kqzgZJnA=peer id type: ippeer ip address: 23.1.1.3local ip address: 12.1.1.1peer name: R3nat traversal: disabledpd:---------------------------[R1]2.显示当前ISAKMP SA的信息[R1]dis ike satotal phase-1 SAs: 1connection-id peer flagphase doi----------------------------------------------------------3 23.1.1.3 RD|ST2 IPSEC2 23.1.1.3 RD|ST1 IPSECflag meaningRD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO--TIMEOUT[R1]3.显示每个IKE提议的配置参数[R1]dis ike satotal phase-1 SAs: 1connection-id peer flagphase doi----------------------------------------------------------3 23.1.1.3 RD|ST2 IPSEC2 23.1.1.3 RD|ST1 IPSECflag meaningRD--READY ST--STAYALIVE RL--REPLACED FD--FADING TO--TIMEOUT[R1]dis ike pro[R1]dis ike proposalpriority authentication authentication encryption Diffie-Hellman durationmethod algorithm algorit hm group (seconds)---------------------------------------------------------------------------10 PRE_SHARED MD5 3DES_CBCMODP_1024 86400default PRE_SHARED SHA DES_CBC MODP_768 86400[R1]4.显示IPsec安全策略信息[R1]dis ipsec policy===========================================IPsec Policy Group: "1"Using interface: {Serial0/2/0}===========================================-----------------------------IPsec policy name: "1"sequence number: 10mode: isakmp-----------------------------security data flow : 3000selector mode: standardike-peer name: r3perfect forward secrecy: DH group 5proposal name: r1IPsec sa local duration(time based): 86400 secondsIPsec sa local duration(traffic based): 1843200 kilobytes [R1]5.显示IPSEC安全提议信息[R1]dis ipsec proposalIPsec proposal name: r1encapsulation mode: tunneltransform: esp-newESP protocol: authentication md5-hmac-96, encryption 3des [R1]6.显示IPSEC SA的信息[R1]dis ipsec sa===============================Interface: Serial0/2/0path MTU: 1500===============================-----------------------------IPsec policy name: "1"sequence number: 10mode: isakmp-----------------------------connection id: 3encapsulation mode: tunnelperfect forward secrecy: DH group 5tunnel:local address: 12.1.1.1remote address: 23.1.1.3Flow :sour addr: 192.168.1.1/255.255.255.255 port:0 protocol: IPdest addr: 192.168.2.1/255.255.255.255 port:0 protocol: IP[inbound ESP SAs]spi: 2476921505 (0x93a2d2a1)proposal: ESP-ENCRYPT-3DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887435624/84789max received sequence-number: 14udp encapsulation used for nat traversal: N[outbound ESP SAs]spi: 1974141924 (0x75ab03e4)proposal: ESP-ENCRYPT-3DES ESP-AUTH-MD5sa remaining key duration (bytes/sec): 1887435624/84789max sent sequence-number: 15udp encapsulation used for nat traversal: N[R1]7.显示IPSEC处理的报文信息[R1]dis ipsec statisticsthe security packet statistics:input/output security packets: 14/14input/output security bytes: 1176/1176input/output dropped security packets: 0/1dropped security packet detail:not enough memory: 0can't find SA: 1queue is full: 0authentication has failed: 0wrong length: 0replay packet: 0packet too long: 0wrong SA: 0。