CentOS下配置iptables防火墙

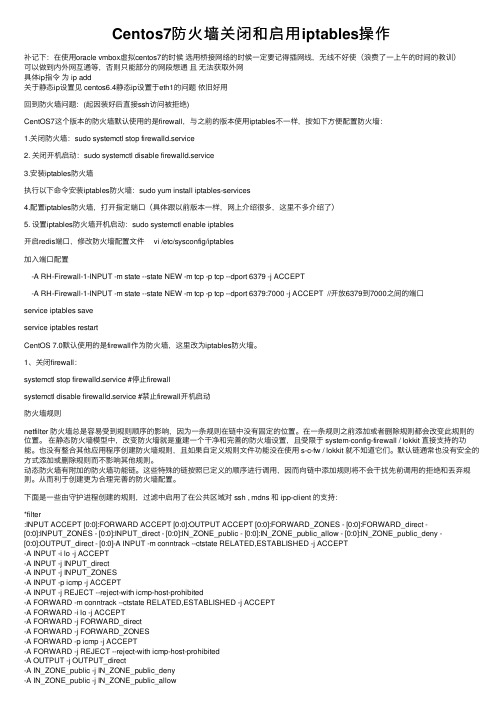

Centos7防火墙关闭和启用iptables操作

Centos7防⽕墙关闭和启⽤iptables操作补记下:在使⽤oracle vmbox虚拟centos7的时候选⽤桥接⽹络的时候⼀定要记得插⽹线,⽆线不好使(浪费了⼀上午的时间的教训)可以做到内外⽹互通等,否则只能部分的⽹段想通且⽆法获取外⽹具体ip指令为 ip add关于静态ip设置见 centos6.4静态ip设置于eth1的问题依旧好⽤回到防⽕墙问题:(起因装好后直接ssh访问被拒绝)CentOS7这个版本的防⽕墙默认使⽤的是firewall,与之前的版本使⽤iptables不⼀样,按如下⽅便配置防⽕墙:1.关闭防⽕墙:sudo systemctl stop firewalld.service2. 关闭开机启动:sudo systemctl disable firewalld.service3.安装iptables防⽕墙执⾏以下命令安装iptables防⽕墙:sudo yum install iptables-services4.配置iptables防⽕墙,打开指定端⼝(具体跟以前版本⼀样,⽹上介绍很多,这⾥不多介绍了)5. 设置iptables防⽕墙开机启动:sudo systemctl enable iptables开启redis端⼝,修改防⽕墙配置⽂件 vi /etc/sysconfig/iptables加⼊端⼝配置-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 6379 -j ACCEPT-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp --dport 6379:7000 -j ACCEPT //开放6379到7000之间的端⼝service iptables saveservice iptables restartCentOS 7.0默认使⽤的是firewall作为防⽕墙,这⾥改为iptables防⽕墙。

centosiptables规则

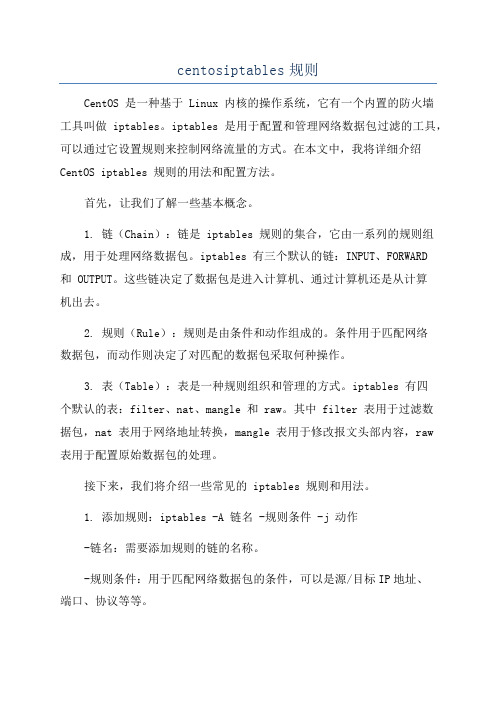

centosiptables规则CentOS 是一种基于 Linux 内核的操作系统,它有一个内置的防火墙工具叫做 iptables。

iptables 是用于配置和管理网络数据包过滤的工具,可以通过它设置规则来控制网络流量的方式。

在本文中,我将详细介绍CentOS iptables 规则的用法和配置方法。

首先,让我们了解一些基本概念。

1. 链(Chain):链是 iptables 规则的集合,它由一系列的规则组成,用于处理网络数据包。

iptables 有三个默认的链:INPUT、FORWARD和 OUTPUT。

这些链决定了数据包是进入计算机、通过计算机还是从计算机出去。

2. 规则(Rule):规则是由条件和动作组成的。

条件用于匹配网络数据包,而动作则决定了对匹配的数据包采取何种操作。

3. 表(Table):表是一种规则组织和管理的方式。

iptables 有四个默认的表:filter、nat、mangle 和 raw。

其中 filter 表用于过滤数据包,nat 表用于网络地址转换,mangle 表用于修改报文头部内容,raw 表用于配置原始数据包的处理。

接下来,我们将介绍一些常见的 iptables 规则和用法。

1. 添加规则:iptables -A 链名 -规则条件 -j 动作-链名:需要添加规则的链的名称。

-规则条件:用于匹配网络数据包的条件,可以是源/目标IP地址、端口、协议等等。

-动作:对匹配的数据包采取的操作,可以是ACCEPT(接受)、DROP (丢弃)、REJECT(拒绝)、LOG(记录日志)等等。

例如,如果我们想要允许一些IP地址的访问,可以使用以下命令:```iptables -A INPUT -s <IP 地址> -j ACCEPT```2. 删除规则:iptables -D 链名规则编号-链名:需要删除规则的链的名称。

-规则编号:要删除的规则在链中的位置。

例如,如果我们想要删除INPUT链中的第一条规则,可以使用以下命令:```iptables -D INPUT 1```3. 列出规则:iptables -L该命令用于列出当前的 iptables 规则,包括链的名称、规则条件和动作等信息。

centos iptables生效规则顺序 -回复

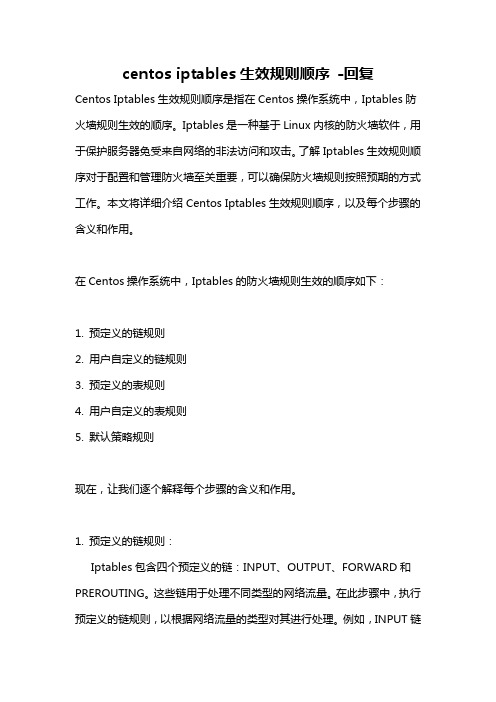

centos iptables生效规则顺序-回复Centos Iptables生效规则顺序是指在Centos操作系统中,Iptables防火墙规则生效的顺序。

Iptables是一种基于Linux内核的防火墙软件,用于保护服务器免受来自网络的非法访问和攻击。

了解Iptables生效规则顺序对于配置和管理防火墙至关重要,可以确保防火墙规则按照预期的方式工作。

本文将详细介绍Centos Iptables生效规则顺序,以及每个步骤的含义和作用。

在Centos操作系统中,Iptables的防火墙规则生效的顺序如下:1. 预定义的链规则2. 用户自定义的链规则3. 预定义的表规则4. 用户自定义的表规则5. 默认策略规则现在,让我们逐个解释每个步骤的含义和作用。

1. 预定义的链规则:Iptables包含四个预定义的链:INPUT、OUTPUT、FORWARD和PREROUTING。

这些链用于处理不同类型的网络流量。

在此步骤中,执行预定义的链规则,以根据网络流量的类型对其进行处理。

例如,INPUT链用于处理来自外部网络的输入流量,OUTPUT链用于处理从服务器发送到外部网络的输出流量。

2. 用户自定义的链规则:Iptables允许用户创建自定义的链,以便将特定类型的网络流量路由到这些链中进行处理。

在此步骤中,执行用户自定义的链规则,以根据用户需求对网络流量进行处理。

例如,用户可以创建一个自定义链来处理特定端口的流量,或者根据来源IP地址对流量进行分流。

3. 预定义的表规则:Iptables定义了多种不同的表,每个表包含不同的规则集。

在此步骤中,根据表的类型执行预定义的表规则。

常见的表包括filter、nat和mangle表。

filter表用于处理数据包的过滤,nat表用于进行网络地址转换,mangle表用于修改数据包的控制信息。

4. 用户自定义的表规则:Iptables允许用户创建自定义的表,以便根据特定的需求对网络流量进行更详细的处理。

【推荐下载】CentOS7使用iptables防火墙开放端口

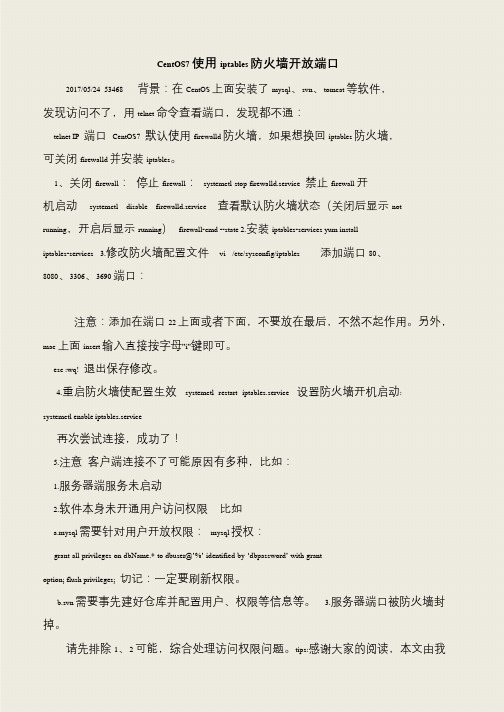

CentOS7 使用iptables 防火墙开放端口2017/05/24 53468 背景:在CentOS 上面安装了mysql、svn、tomcat 等软件,发现访问不了,用telnet 命令查看端口,发现都不通:telnet IP 端口CentOS7 默认使用firewalld 防火墙,如果想换回iptables 防火墙,可关闭firewalld 并安装iptables。

1、关闭firewall:停止firewall:systemctl stop firewalld.service 禁止firewall 开机启动systemctl disable firewalld.service 查看默认防火墙状态(关闭后显示not running,开启后显示running)firewall-cmd --state 2.安装iptables-services yum install iptables-services 3.修改防火墙配置文件vi /etc/sysconfig/iptables 添加端口80、8080、3306、3690 端口:注意:添加在端口22 上面或者下面,不要放在最后,不然不起作用。

另外,mac 上面insert 输入直接按字母”i”键即可。

esc :wq! 退出保存修改。

4.重启防火墙使配置生效systemctl restart iptables.service 设置防火墙开机启动: systemctl enable iptables.service再次尝试连接,成功了!5.注意客户端连接不了可能原因有多种,比如:1.服务器端服务未启动2.软件本身未开通用户访问权限比如a.mysql 需要针对用户开放权限:mysql 授权:grant all privileges on dbName.* to dbuser@’%’ identified by ‘dbpassword’ with grant option; flush privileges; 切记:一定要刷新权限。

在CentOS7系统中使用iptables

在CentOS7系统中使用iptables概述CentOS7系统默认的防火墙是Filewalld。

但是,仍有大量用户习惯于在CentOS7系统中使用iptables。

本文以CentOS7.4为例,说明在CentOS7系统中如何安装并使用iptables。

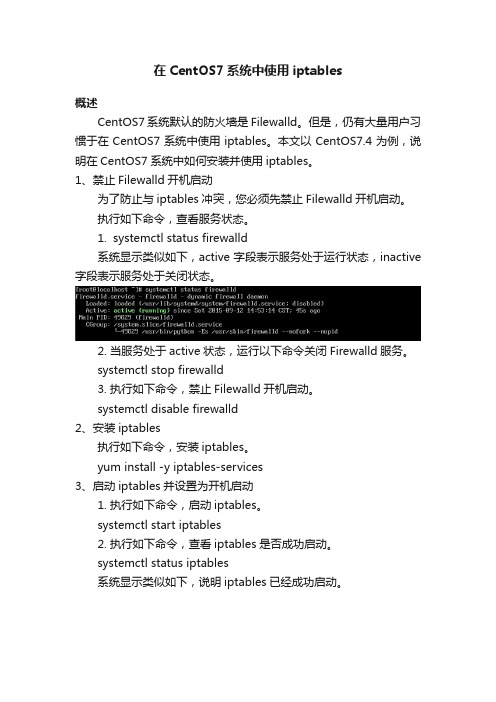

1、禁止Filewalld开机启动为了防止与iptables冲突,您必须先禁止Filewalld开机启动。

执行如下命令,查看服务状态。

1.systemctl status firewalld系统显示类似如下,active字段表示服务处于运行状态,inactive 字段表示服务处于关闭状态。

2.当服务处于active状态,运行以下命令关闭Firewalld服务。

systemctl stop firewalld3.执行如下命令,禁止Filewalld开机启动。

systemctl disable firewalld2、安装iptables执行如下命令,安装iptables。

yum install -y iptables-services3、启动iptables并设置为开机启动1.执行如下命令,启动iptables。

systemctl start iptables2.执行如下命令,查看iptables是否成功启动。

systemctl status iptables系统显示类似如下,说明iptables已经成功启动。

3.执行如下命令,设置iptables开机启动。

systemctl enable iptables.service4.设置完成后,执行如下命令,重启实例验证配置。

systemctl reboot4、查看并修改iptables默认规则执行iptables -L命令,查看iptables默认规则,发现在默认规则下,INTPUT链允许来自任何主机的访问。

可以参考如下步骤修改默认规则。

1.如果之前已经设置过规则,建议执行如下命令,备份原有的iptables文件,避免之前设置的规则丢失。

centos下防火墙iptables日志学习笔记

centos下防⽕墙iptables⽇志学习笔记⼀直找不到⽇志⽅⾯怎么弄,问了同事,同事给了个⽹址:下⾯就是我根据这个⽹址⾥⾯的设置⾃⼰实践的步骤以及⾃⼰的想法:仔细看了⼀遍之后,感觉和以前玩的routeos的规则差不多:1.就是先创建⼀个⽇志链2.然后将所有的输⼊都跳转到这个⽇志链3.然后就是记录⽇志链中drop调的数据4.然后就是终⽌⽇志链防⽕墙规则如下:iptables -N LOGGINGiptables -A INPUT -j LOGGINGiptables -A LOGGING -m limit --limit 2/min -j LOG --log-prefix "IPTables-Dropped: " --log-level 4iptables -A LOGGING -j DROP现在我⽐较不熟悉的就是模块的m参数,⽹上搜索了下:⼤概意思就是固定时间段内限制多少个包被记录那么,⽐如我们要记录4488端⼝的访问,那么我们应该使⽤如下的代码:iptables -N LOGGINGiptables -A INPUT -j LOGGINGiptables -A LOGGING -p tcp --dport 4488 -m limit --limit 2/min -j LOG --log-prefix "drop port 4488" --log-level 7iptables -A LOGGING -j DROPservice iptables saveservice iptables restart因为我设置了messages⽇志中的debug到独⽴的⽇志,所以我就设置log-level 7 也就是debug级别,这样这些⽇志就会记录到独⽴的⽇志⽂件了⽽不是都记录在messages⽇志⾥⾯了!我认为我们这样记录⽇志的前提条件就是已经开启了允许的端⼝,也就是说,我们设置防⽕墙的步骤应该是:1.设置INPUT 默认禁⽌掉2.设置允许的端⼝3.INPUT跳转LOGGING4.记录⽇志5.禁⽌LOGGING。

centos7iptables添加规则

centos7iptables添加规则CentOS 7中的iptables是一个强大的防火墙工具,可以用于保护服务器免受恶意攻击。

它可以通过添加规则来阻止或允许特定的IP 地址或端口流量。

在本篇文章中,我们将学习如何使用iptables添加规则来保护CentOS 7服务器。

1. 查看iptables状态在开始添加规则之前,我们需要查看当前iptables状态。

可以通过以下命令来检查:```sudo systemctl status iptables```2. 添加规则添加规则的命令格式如下:```sudo iptables -A INPUT -s [IP地址] -p [协议] --dport [端口号] -j [动作]```其中,各个参数的含义如下:- -A:添加规则- INPUT:规则应用于输入流量- -s:源IP地址- -p:协议(TCP、UDP等)- --dport:目标端口号- -j:动作(ACCEPT、DROP等)以下是一些常见的规则:- 允许某个IP地址访问服务器的SSH端口(默认为22):```sudo iptables -A INPUT -s [IP地址] -p tcp --dport 22 -j ACCEPT```- 允许所有IP地址的HTTP流量:```sudo iptables -A INPUT -p tcp --dport 80 -j ACCEPT```- 允许所有IP地址的HTTPS流量:```sudo iptables -A INPUT -p tcp --dport 443 -j ACCEPT```- 允许某个IP地址访问MySQL端口(默认为3306):```sudo iptables -A INPUT -s [IP地址] -p tcp --dport 3306 -j ACCEPT```- 阻止某个IP地址的所有流量:```sudo iptables -A INPUT -s [IP地址] -j DROP```3. 保存规则在添加完规则之后,我们需要将规则保存到iptables配置文件中,以便重启服务器后仍然有效。

centos6配置iptables规则

centos6配置iptables规则iptables是Linux系统中的一个防火墙工具,可以帮助我们配置网络规则,限制网络访问。

CentOS 6的iptables配置主要包括以下几个步骤:1.安装iptables;2.查看当前iptables规则;3.添加新的iptables规则;4.保存iptables规则;5.开启iptables服务。

具体流程如下:1.安装iptables在CentOS 6中,iptables是默认安装好的,您无需再进行安装。

2.查看当前iptables规则要查看当前系统中的iptables规则,可以使用以下命令:```iptables -L```这个命令会列出当前的iptables规则,包括已经添加的规则。

3.添加新的iptables规则要添加新的iptables规则,可以使用以下命令:```iptables -A INPUT -p tcp --dport端口号-j ACCEPT```其中,INPUT是规则所属的链;-p tcp是指定协议为TCP;--dport端口号是指定要开放的端口;-j ACCEPT是指定接受该规则的动作。

你可以根据需要修改这些参数。

4.保存iptables规则如果要将新的iptables规则保存下来,可以使用以下命令:```service iptables save```这个命令会将当前的iptables规则保存到/etc/sysconfig/iptables文件中,以便在下次系统启动时自动加载。

5.开启iptables服务要开启iptables服务,可以使用以下命令:```service iptables start```这个命令会启动iptables服务,并加载之前保存的规则。

以上就是在CentOS 6中配置iptables规则的基本步骤。

你可以根据自己的需求,添加不同的规则,例如限制访问某个IP地址、允许特定端口或协议等。

总结:iptables是一个非常强大的防火墙工具,能够帮助我们保护服务器的安全。

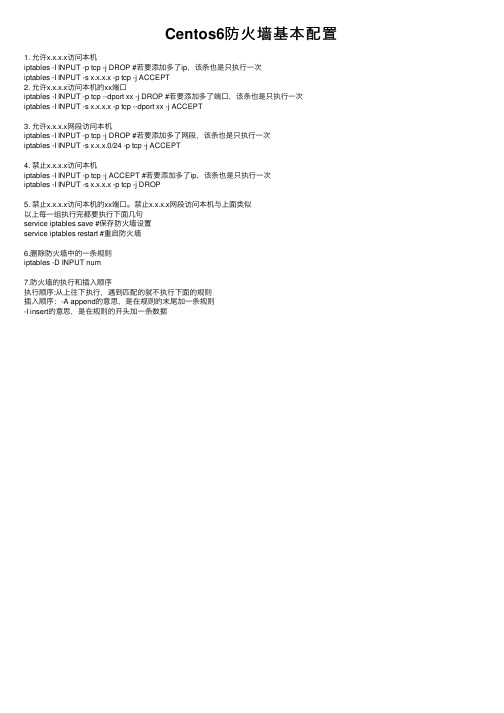

Centos6防火墙基本配置

Centos6防⽕墙基本配置1. 允许x.x.x.x访问本机iptables -I INPUT -p tcp -j DROP #若要添加多了ip,该条也是只执⾏⼀次iptables -I INPUT -s x.x.x.x -p tcp -j ACCEPT2. 允许x.x.x.x访问本机的xx端⼝iptables -I INPUT -p tcp --dport xx -j DROP #若要添加多了端⼝,该条也是只执⾏⼀次iptables -I INPUT -s x.x.x.x -p tcp --dport xx -j ACCEPT3. 允许x.x.x.x⽹段访问本机iptables -I INPUT -p tcp -j DROP #若要添加多了⽹段,该条也是只执⾏⼀次iptables -I INPUT -s x.x.x.0/24 -p tcp -j ACCEPT4. 禁⽌x.x.x.x访问本机iptables -I INPUT -p tcp -j ACCEPT #若要添加多了ip,该条也是只执⾏⼀次iptables -I INPUT -s x.x.x.x -p tcp -j DROP5. 禁⽌x.x.x.x访问本机的xx端⼝。

禁⽌x.x.x.x⽹段访问本机与上⾯类似以上每⼀组执⾏完都要执⾏下⾯⼏句service iptables save #保存防⽕墙设置service iptables restart #重启防⽕墙6.删除防⽕墙中的⼀条规则iptables -D INPUT num7.防⽕墙的执⾏和插⼊顺序执⾏顺序:从上往下执⾏,遇到匹配的就不执⾏下⾯的规则插⼊顺序:-A append的意思,是在规则的末尾加⼀条规则-I insert的意思,是在规则的开头加⼀条数据。

centos iptables 保存防火墙规则

centos iptables 保存防火墙规则

在CentOS 7系统中,防火墙规则默认保存在/etc/sysconfig/iptables文件中。

要保存防火墙规则,可以使用service iptables save命令将规则保存至该文件中。

计算机重启后,会自动加载该文件中的规则(需要systemctl enable iptables)。

此外,如果使用iptables-save将规则保存至其他位置,可以实现备份防火墙规则的作用。

当防火墙规则需要做还原操作时,可以使用iptables-restore将备份文件直接导入当前防火墙规则。

请注意,以上信息仅供参考,具体操作可能会因系统版本和配置不同而有所差异。

在进行任何系统配置更改之前,建议先备份重要数据,并确保了解防火墙规则的具体作用和潜在风险。

centos7iptables添加规则

centos7iptables添加规则CentOS 7是一种基于Linux的操作系统,它使用iptables作为防火墙。

iptables是一种强大的工具,可以用于过滤网络流量、控制网络连接和保护服务器。

本文将介绍如何在CentOS 7上添加iptables规则。

一、了解iptables1.1 什么是iptablesIptables是一个Linux内核中的防火墙工具,能够对进出系统的网络数据包进行过滤、转发等操作,保护系统安全。

1.2 iptables基本结构iptables由三个表组成:filter表、nat表和mangle表。

每个表都有自己的一组规则链。

filter表:用于过滤数据包,包括INPUT、FORWARD和OUTPUT三个默认链。

nat表:用于修改数据包源地址或目标地址,包括PREROUTING、POSTROUTING和OUTPUT三个默认链。

mangle表:可以修改数据包的头部信息,包括PREROUTING、INPUT、FORWARD、OUTPUT和POSTROUTING五个默认链。

二、添加iptables规则2.1 查看当前规则在添加规则之前,我们需要先查看当前系统中已有的规则。

可以使用以下命令:# iptables -L -n这个命令会列出所有现有的规则,并显示它们所属的链以及哪些IP地址或端口号被允许通过防火墙。

2.2 添加单条规则要添加单条规则,可以使用以下命令:# iptables -A INPUT -s 192.168.1.2 -j ACCEPT这个命令将允许来自IP地址为192.168.1.2的主机访问本地服务器。

其中,-A表示将规则添加到指定链的末尾;INPUT表示过滤输入流量;-s指定源IP地址;-j指定动作,ACCEPT表示接受数据包。

2.3 添加多条规则如果需要添加多条规则,可以使用以下格式:# iptables -A INPUT -s 192.168.1.2 -j ACCEPT# iptables -A INPUT -p tcp --dport 22 -j ACCEPT# iptables -A INPUT -p tcp --dport 80 -j ACCEPT这个例子中,我们添加了三条规则。

银河麒麟配置防火墙规则

银河麒麟配置防火墙规则银河麒麟操作系统是一个基于Linux的开源操作系统,它使用iptables作为防火墙管理工具。

要配置防火墙规则,你可以按照以下步骤进行操作:1. 打开终端,在银河麒麟操作系统中,你可以通过单击桌面上的终端图标或者使用快捷键Ctrl+Alt+T来打开终端。

2. 使用root权限,在终端中输入命令“sudo -i”并按下Enter键,然后输入你的管理员密码,以获得root权限。

3. 编辑iptables规则,使用文本编辑器(如vi或nano)打开iptables规则文件,该文件通常位于“/etc/sysconfig/iptables”或“/etc/iptables/iptables.rules”。

在文件中,你可以添加、修改或删除防火墙规则。

4. 添加规则:要添加规则,你可以使用iptables命令,例如:允许特定IP地址的访问,iptables -A INPUT -s <IP地址>-j ACCEPT.允许特定端口的访问,iptables -A INPUT -p tcp --dport <端口号> -j ACCEPT.拒绝特定IP地址的访问,iptables -A INPUT -s <IP地址> -j DROP.其他自定义规则,根据你的需求使用不同的iptables命令来添加规则。

5. 保存规则,在编辑完iptables规则后,记得保存文件并重新加载iptables服务,以使规则生效。

你可以使用命令“service iptables save”来保存规则并“service iptables restart”来重新加载iptables服务。

6. 测试规则,配置完防火墙规则后,建议进行一些测试,确保规则能够按照你的预期进行工作。

总之,配置银河麒麟操作系统的防火墙规则需要一定的Linux系统管理经验和对iptables命令的熟悉程度。

如果你对此不太了解,建议在进行配置前先备份好原有的规则文件,并在操作过程中谨慎小心,以免造成不必要的问题。

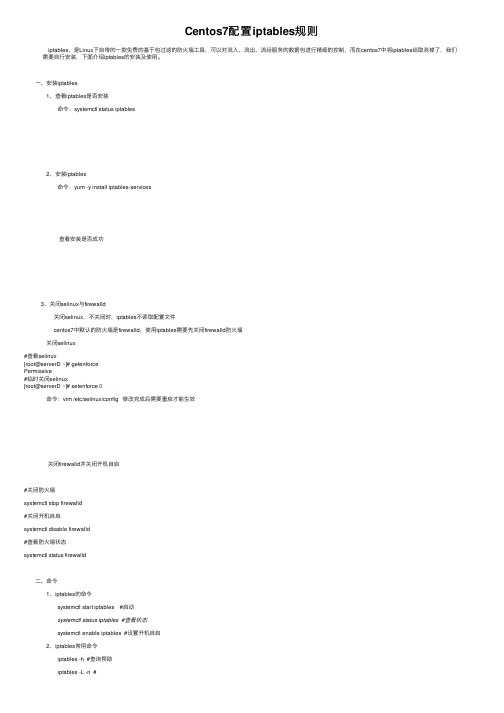

Centos7配置iptables规则

Centos7配置iptables规则 iptables,是Linux下⾃带的⼀款免费的基于包过滤的防⽕墙⼯具,可以对流⼊、流出、流经服务的数据包进⾏精细的控制,⽽在centos7中将iptables给取消掉了,我们需要⾃⾏安装,下⾯介绍iptables的安装及使⽤。

⼀、安装iptables 1、查看iptables是否安装 命令:systemctl status iptables 2、安装iptables 命令:yum -y install iptables-services 查看安装是否成功 3、关闭selinux与firewalld 关闭selinux,不关闭时,iptables不读取配置⽂件 centos7中默认的防⽕墙是firewalld,使⽤iptables需要先关闭firewalld防⽕墙 关闭selinux#查看selinux[root@serverD ~]# getenforcePermissive#临时关闭selinux[root@serverD ~]# setenforce 0 命令:vim /etc/selinux/config 修改完成后需要重启才能⽣效 关闭firewalld并关闭开机⾃启#关闭防⽕墙systemctl stop firewalld#关闭开机⾃启systemctl disable firewalld#查看防⽕墙状态systemctl status firewalld ⼆、命令 1、iptables的命令 systemctl start iptables #启动 systemctl status iptables #查看状态 systemctl enable iptables #设置开机⾃启 2、iptables常⽤命令 iptables -h #查询帮助 iptables -L -n # iptables -F #清除所有规则 三、语法 INPUT:过滤进⼊主机的数据包 OUTPUT:处理从本机出去的数据包 FORWARD:负责转发流经本机但不进⼊本机的数据包,起到转发作⽤ -A:追加到规则的最后⼀条 -D:删除记录 -I:添加到规则的第⼀条 -p:规定通信协议,常⽤协议:tcp、udp、icmp、all -j:指定跳转的⽬标,常见的⽬标:ACCEPT(接收数据包)、DROP(丢弃数据包)、REJECT(重定向,⼀般不使⽤会带来安全隐患) 四、案例 1、ip过滤 禁⽌192.168.200.113 IP地址的所有类型数据接⼊ iptables -A INPUT ! -s 192.168.200.113 -j DROP 2、开发端⼝ iptables -A INPUT -P TCP --dport 80 -j ACCEPT #开发80端⼝ 3、开发端⼝范围 iptables -I INPUT -p tcp --dport 22:80 -j ACCEPT #开放22-80范围的端⼝ 4、不允许80端⼝流出 iptables -I OUTPUT -p tcp --dport 80 -j DROP 5、配置配置⽂件 vim /etc/sysconfig/iptables -A INPUT -p tcp -m state --state NEW -m tcp --dport 80 -j ACCEPT 修改配置⽂件并重启。

iptables防火墙的启动、停止以及开启关闭端口的操作

本文由我司收集整编,推荐下载,如有疑问,请与我司联系iptables 防火墙的启动、停止以及开启关闭端口的操作2017/05/25 0 CentOS 配置防火墙操作实例(启、停、开、闭端口):注:防火墙的基本操作命令:查询防火墙状态: [root@localhost ~]# service iptables status 停止防火墙: [root@localhost ~]# service iptables stop 启动防火墙: [root@localhost ~]# service iptables start 重启防火墙: [root@localhost ~]# service iptables restart 永久关闭防火墙: [root@localhost ~]# chkconfig iptables off 永久关闭后启用: [root@localhost ~]# chkconfig iptables on1、查看防火墙状态[root@localhost ~]# service iptables status2、编辑/etc/sysconfig/iptables 文件。

我们实例中要打开8080 端口和9990 端口用编辑器打开/etc/sysconfig/iptables3、依葫芦画瓢,我们添加8080 端口和9990 端口4、保存/etc/sysconfig/iptables 文件,并在终端执行[root@localhost ~]# service iptables restart5、从新查看防火墙状态[root@localhost ~]# service iptables status6、这时候,服务器的8080 和9990 端口就可以对外提供服务了。

7、其他端口的开放模式就是类如此开放模式。

shutdown-hnow--立即关机shutdown-h10:53--到10:53 关机,如果该时间小于当前时间,则到隔天shutdown-h 10--10 分钟后自动关机shutdown-rnow--立即重启shutdown-r 30’TheSystemWillRebootin30Mins’--30 分钟后重启并并发送通知给其它在线用户tips:感谢大家的阅读,本文由我司收集整编。

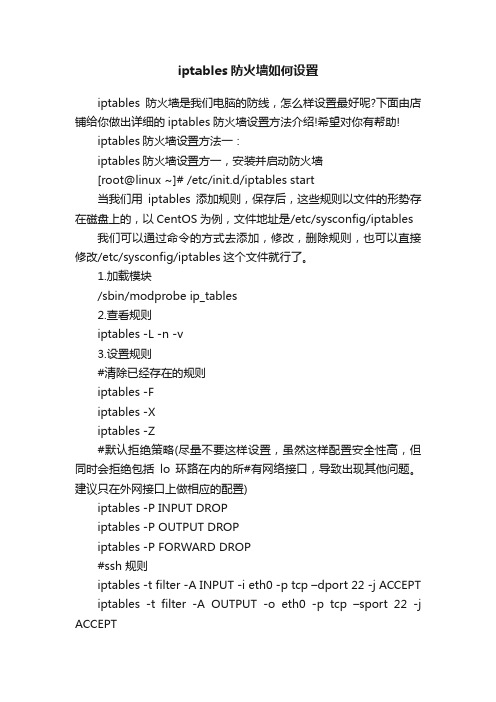

iptables防火墙如何设置

iptables防火墙如何设置iptables防火墙是我们电脑的防线,怎么样设置最好呢?下面由店铺给你做出详细的iptables防火墙设置方法介绍!希望对你有帮助!iptables防火墙设置方法一:iptables防火墙设置方一,安装并启动防火墙[root@linux ~]# /etc/init.d/iptables start当我们用iptables添加规则,保存后,这些规则以文件的形势存在磁盘上的,以CentOS为例,文件地址是/etc/sysconfig/iptables 我们可以通过命令的方式去添加,修改,删除规则,也可以直接修改/etc/sysconfig/iptables这个文件就行了。

1.加载模块/sbin/modprobe ip_tables2.查看规则iptables -L -n -v3.设置规则#清除已经存在的规则iptables -Fiptables -Xiptables -Z#默认拒绝策略(尽量不要这样设置,虽然这样配置安全性高,但同时会拒绝包括lo环路在内的所#有网络接口,导致出现其他问题。

建议只在外网接口上做相应的配置)iptables -P INPUT DROPiptables -P OUTPUT DROPiptables -P FORWARD DROP#ssh 规则iptables -t filter -A INPUT -i eth0 -p tcp –dport 22 -j ACCEPT iptables -t filter -A OUTPUT -o eth0 -p tcp –sport 22 -j ACCEPT#本地还回及tcp握手处理iptables -A INPUT -s 127.0.0.1 -d 127.0.0.1 -j ACCEPTiptables -A INPUT -m state –state RELATED,ESTABLISHED -j ACCEPT#www-dns 规则iptables -I INPUT -p tcp –sport 53 -j ACCEPTiptables -I INPUT -p udp –sport 53 -j ACCEPTiptables -t filter -A INPUT -i eth0 -p tcp –dport 80 -j ACCEPT iptables -t filter -A OUTPUT -o eth0 -p tcp –sport 80 -j ACCEPT#ICMP 规则iptables -A INPUT -p icmp –icmp-type echo-request-j ACCEPTiptables -A INPUT -p icmp –icmp-type echo-reply -j ACCEPT iptables -A OUTPUT -p icmp –icmp-type echo-request -j ACCEPTiptables -A OUTPUT -p icmp –icmp-type echo-reply -j ACCEPTiptables防火墙设置方二,添加防火墙规则1,添加filter表1.[root@linux ~]# iptables -A INPUT -p tcp -m tcp --dport 21 -j ACCEPT //开放21端口出口我都是开放的iptables -P OUTPUT ACCEPT,所以出口就没必要在去开放端口了。

CentOS_6.5配置iptables防火墙策略

#减少不安全的端口连接

#iptables -A OUTPUT -p tcp --sport ห้องสมุดไป่ตู้1337 -j DROP

#iptables -A OUTPUT -p tcp --dport 31337 -j DROP

#iptables -A INPUT -i eth0 -p tcp -s 192.168.10.0/24 --dport 22 -m state --state ESTABLESHED -j ACCEPT

#iptables -A OUTPUT -o eth0 -p tcp --sport 22 -m state --state NEW,ESTABLISHED -j ACCEPT

#处理IP碎片数量,防止攻击,允许每秒100个

#iptables -A FORWARD -f -m limit --limit 100/s --limit-burst 100 -j ACCEPT

#设置ICMP包过滤,允许每秒1个包,限制触发条件是10个包

#iptables -A FORWARD -p icmp -m limit --limit 1/s --limit-burst 10 -j ACCEPT

iptables -A OUTPUT -p icmp -j ACCEPT

#允许loopback

iptables -A INPUT -i lo -p all -j ACCEPT

#如果OUTPUT设置成DROP需要添加

iptables -A OUTPUT -o lo -p all -j ACCEPT

#屏蔽指定ip

#禁用80端口

centos7防火墙配置iptables

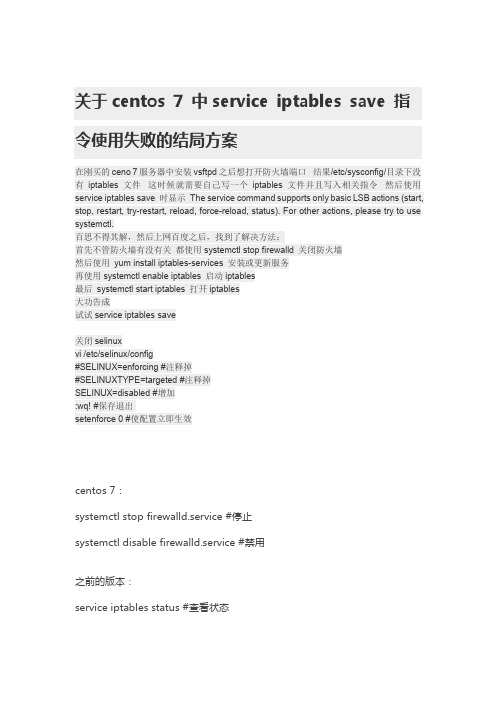

关于centos 7 中service iptables save 指令使用失败的结局方案在刚买的ceno 7服务器中安装vsftpd之后想打开防火墙端口结果/etc/sysconfig/目录下没有iptables文件这时候就需要自己写一个iptables文件并且写入相关指令然后使用service iptables save 时显示The service command supports only basic LSB actions (start, stop, restart, try-restart, reload, force-reload, status). For other actions, please try to use systemctl.百思不得其解,然后上网百度之后,找到了解决方法:首先不管防火墙有没有关都使用systemctl stop firewalld 关闭防火墙然后使用yum install iptables-services 安装或更新服务再使用systemctl enable iptables 启动iptables最后systemctl start iptables 打开iptables大功告成试试service iptables save关闭selinuxvi /etc/selinux/config#SELINUX=enforcing #注释掉#SELINUXTYPE=targeted #注释掉SELINUX=disabled #增加:wq! #保存退出setenforce 0 #使配置立即生效centos 7:systemctl stop firewalld.service #停止systemctl disable firewalld.service #禁用之前的版本:service iptables status #查看状态CentOS 7.0默认使用的是firewall作为防火墙,这里改为iptables防火墙。

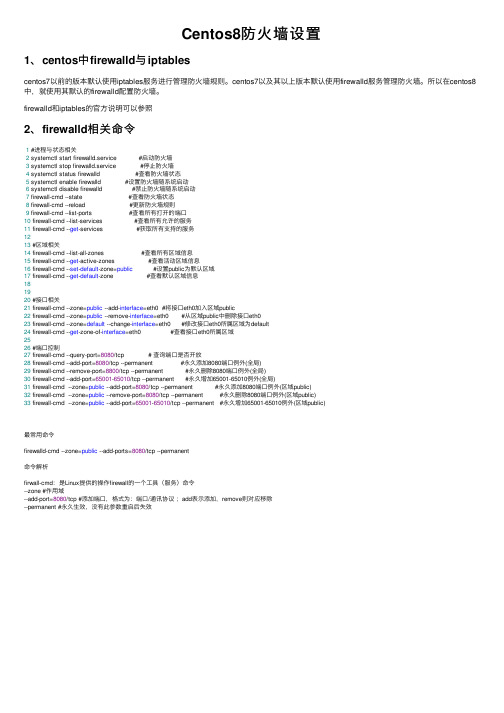

Centos8防火墙设置

Centos8防⽕墙设置1、centos中firewalld与iptablescentos7以前的版本默认使⽤iptables服务进⾏管理防⽕墙规则。

centos7以及其以上版本默认使⽤firewalld服务管理防⽕墙。

所以在centos8中,就使⽤其默认的firewalld配置防⽕墙。

firewalld和iptables的官⽅说明可以参照2、firewalld相关命令1 #进程与状态相关2 systemctl start firewalld.service #启动防⽕墙3 systemctl stop firewalld.service #停⽌防⽕墙4 systemctl status firewalld #查看防⽕墙状态5 systemctl enable firewalld #设置防⽕墙随系统启动6 systemctl disable firewalld #禁⽌防⽕墙随系统启动7 firewall-cmd --state #查看防⽕墙状态8 firewall-cmd --reload #更新防⽕墙规则9 firewall-cmd --list-ports #查看所有打开的端⼝10 firewall-cmd --list-services #查看所有允许的服务11 firewall-cmd --get-services #获取所有⽀持的服务1213 #区域相关14 firewall-cmd --list-all-zones #查看所有区域信息15 firewall-cmd --get-active-zones #查看活动区域信息16 firewall-cmd --set-default-zone=public #设置public为默认区域17 firewall-cmd --get-default-zone #查看默认区域信息181920 #接⼝相关21 firewall-cmd --zone=public --add-interface=eth0 #将接⼝eth0加⼊区域public22 firewall-cmd --zone=public --remove-interface=eth0 #从区域public中删除接⼝eth023 firewall-cmd --zone=default --change-interface=eth0 #修改接⼝eth0所属区域为default24 firewall-cmd --get-zone-of-interface=eth0 #查看接⼝eth0所属区域2526 #端⼝控制27 firewall-cmd --query-port=8080/tcp # 查询端⼝是否开放28 firewall-cmd --add-port=8080/tcp --permanent #永久添加8080端⼝例外(全局)29 firewall-cmd --remove-port=8800/tcp --permanent #永久删除8080端⼝例外(全局)30 firewall-cmd --add-port=65001-65010/tcp --permanent #永久增加65001-65010例外(全局)31 firewall-cmd --zone=public --add-port=8080/tcp --permanent #永久添加8080端⼝例外(区域public)32 firewall-cmd --zone=public --remove-port=8080/tcp --permanent #永久删除8080端⼝例外(区域public)33 firewall-cmd --zone=public --add-port=65001-65010/tcp --permanent #永久增加65001-65010例外(区域public)最常⽤命令firewalld-cmd --zone=public --add-ports=8080/tcp --permanent命令解析firwall-cmd:是Linux提供的操作firewall的⼀个⼯具(服务)命令--zone #作⽤域--add-port=8080/tcp #添加端⼝,格式为:端⼝/通讯协议;add表⽰添加,remove则对应移除--permanent #永久⽣效,没有此参数重启后失效。

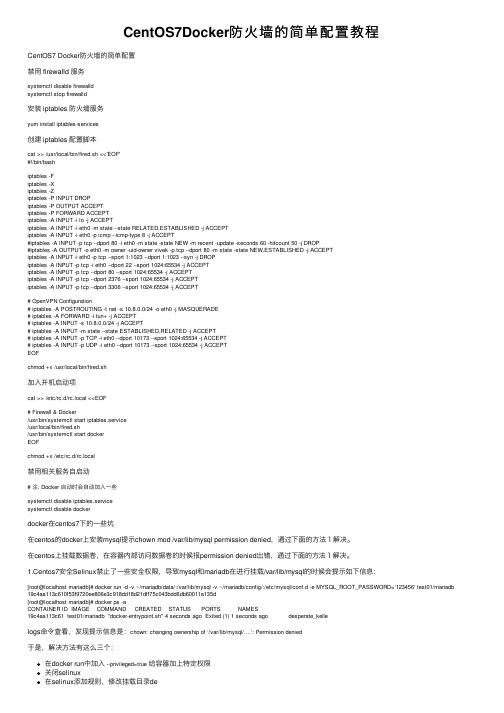

CentOS7Docker防火墙的简单配置教程

CentOS7Docker防⽕墙的简单配置教程CentOS7 Docker防⽕墙的简单配置禁⽤ firewalld 服务systemctl disable firewalldsystemctl stop firewalld安装 iptables 防⽕墙服务yum install iptables-services创建 iptables 配置脚本cat >> /usr/local/bin/fired.sh <<'EOF'#!/bin/bashiptables -Fiptables -Xiptables -Ziptables -P INPUT DROPiptables -P OUTPUT ACCEPTiptables -P FORWARD ACCEPTiptables -A INPUT -i lo -j ACCEPTiptables -A INPUT -i eth0 -m state --state RELATED,ESTABLISHED -j ACCEPTiptables -A INPUT -i eth0 -p icmp --icmp-type 8 -j ACCEPT#iptables -A INPUT -p tcp --dport 80 -i eth0 -m state -state NEW -m recent -update -seconds 60 -hitcount 50 -j DROP#iptables -A OUTPUT -o eth0 -m owner -uid-owner vivek -p tcp --dport 80 -m state -state NEW,ESTABLISHED -j ACCEPTiptables -A INPUT -i eth0 -p tcp --sport 1:1023 --dport 1:1023 --syn -j DROPiptables -A INPUT -p tcp -i eth0 --dport 22 --sport 1024:65534 -j ACCEPTiptables -A INPUT -p tcp --dport 80 --sport 1024:65534 -j ACCEPTiptables -A INPUT -p tcp --dport 2376 --sport 1024:65534 -j ACCEPTiptables -A INPUT -p tcp --dport 3306 --sport 1024:65534 -j ACCEPT# OpenVPN Configuration# iptables -A POSTROUTING -t nat -s 10.8.0.0/24 -o eth0 -j MASQUERADE# iptables -A FORWARD -i tun+ -j ACCEPT# iptables -A INPUT -s 10.8.0.0/24 -j ACCEPT# iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT# iptables -A INPUT -p TCP -i eth0 --dport 10173 --sport 1024:65534 -j ACCEPT# iptables -A INPUT -p UDP -i eth0 --dport 10173 --sport 1024:65534 -j ACCEPTEOFchmod +x /usr/local/bin/fired.sh加⼊开机启动项cat >> /etc/rc.d/rc.local <<EOF# Firewall & Docker/usr/bin/systemctl start iptables.service/usr/local/bin/fired.sh/usr/bin/systemctl start dockerEOFchmod +x /etc/rc.d/rc.local禁⽤相关服务⾃启动# 注: Docker 启动时会⾃动加⼊⼀些systemctl disable iptables.servicesystemctl disable dockerdocker在centos7下的⼀些坑在centos的docker上安装mysql提⽰chown mod /var/lib/mysql permission denied,通过下⾯的⽅法1解决。

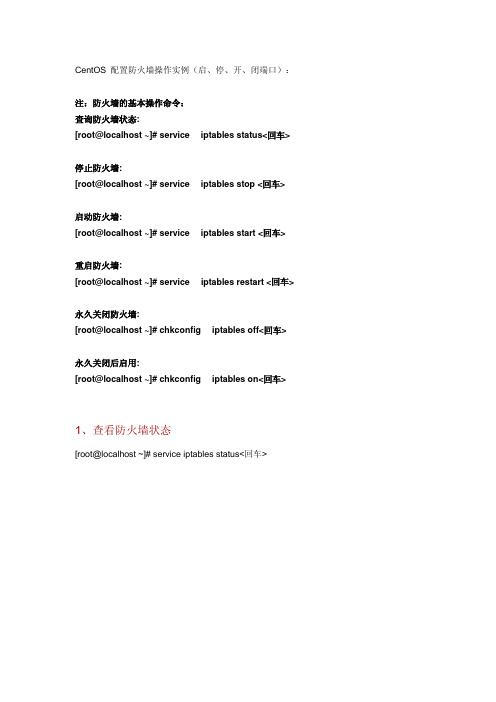

CentOS 配置防火墙操作实例

CentOS 配置防火墙操作实例(启、停、开、闭端口):注:防火墙的基本操作命令:查询防火墙状态:[root@localhost ~]# service iptables status<回车>停止防火墙:[root@localhost ~]# service iptables stop <回车>启动防火墙:[root@localhost ~]# service iptables start <回车>重启防火墙:[root@localhost ~]# service iptables restart <回车>永久关闭防火墙:[root@localhost ~]# chkconfig iptables off<回车>永久关闭后启用:[root@localhost ~]# chkconfig iptables on<回车>1、查看防火墙状态[root@localhost ~]# service iptables status<回车>2、编辑/etc/sysconfig/iptables文件。

我们实例中要打开8080端口和9990端口用编辑器打开/etc/sysconfig/iptables3、依葫芦画瓢,我们添加8080端口和9990端口4、保存/etc/sysconfig/iptables文件,并在终端执行[root@localhost ~]# service iptables restart <回车>5、从新查看防火墙状态[root@localhost ~]# service iptables status<回车>6、这时候,服务器的8080和9990端口就可以对外提供服务了。

7、其他端口的开放模式就是类似如此开放模式。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

在Linux中设置防火墙,以CentOS为例,打开iptables的配置文件:1.vi /etc/sysconfig/iptables2.通过/etc/init.d/iptables status命令查询是否有打开80端口,如果没有可通过两种方式处理:1.修改vi /etc/sysconfig/iptables命令添加使防火墙开放80端口1.-A RH-Firewall-1-INPUT -m state --state NEW -m tcp -p tcp--dport 80 -j ACCEPT2.2.关闭/开启/重启防火墙1./etc/init.d/iptables stop2.3.#start 开启4.5.#restart 重启6.3.永久性关闭防火墙1.chkconfig --level 35 iptables off2.3./etc/init.d/iptables stop4.5.iptables -P INPUT DROP6.4.打开主动模式21端口1.iptables -A INPUT -p tcp --dport 21 -j ACCEPT2.5.打开被动模式49152~65534之间的端口1.iptables -A INPUT -p tcp --dport 49152:65534 -j ACCEPT2.3.iptables -A INPUT -i lo -j ACCEPT4.5.iptables -A INPUT -m state --state ESTABLISHED -j ACCEPT6.注意:一定要给自己留好后路,留VNC一个管理端口和SSh的管理端口需要注意的是,你必须根据自己服务器的情况来修改这个文件。

全部修改完之后重启iptables:service iptables restart你可以验证一下是否规则都已经生效:iptables -Lcentos IPTables配置方法如下:一、需要的命令:查看配置情况 iptables -L -n记得保存 /etc/init.d/iptables save添加input记录 iptables -A INPUT -p tcp –dport 22 -j ACCEPT 添加output记录 iptables -A OUTPUT -p tcp –sport 22 -j ACCEPT 一些软件的默认端口:ftp用到端口是 20 21ssh 端口是 22http端口是 80telnet端口是 23rsync端口是 873svn 端口3690pop3端口110smtp端口25dns端口53mysql端口3306nfs端口111大概常用的就这些,其他的可查看具体软件1、查看本机关于 IPTABLES的设置情况[root@tp ~]# iptables -L -nChain INPUT (policy ACCEPT)target prot opt source destinationChain FORWARD (policy ACCEPT)target prot opt source destinationChain OUTPUT (policy ACCEPT)target prot opt source destinationChain RH-Firewall-1-INPUT (0 references)target prot opt source destinationACCEPT all — 0.0.0.0/0 0.0.0.0/0ACCEPT icmp — 0.0.0.0/0 0.0.0.0/0 icmp type 255ACCEPT esp — 0.0.0.0/0 0.0.0.0/0ACCEPT ah — 0.0.0.0/0 0.0.0.0/0ACCEPT udp — 0.0.0.0/0 224.0.0.251 udp dpt:5353ACCEPT udp — 0.0.0.0/0 0.0.0.0/0 udp dpt:631ACCEPT all — 0.0.0.0/0 0.0.0.0/0 state RELATED,ESTABLISHED ACCEPT tcp — 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:22ACCEPT tcp — 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:80ACCEPT tcp — 0.0.0.0/0 0.0.0.0/0 state NEW tcp dpt:25REJECT all — 0.0.0.0/0 0.0.0.0/0 reject-with icmp-host-prohibited可以看出我在安装linux时,选择了有防火墙,并且开放了22,80,25端口.如果你在安装linux时没有选择启动防火墙,是这样的[root@tp ~]# iptables -L -nChain INPUT (policy ACCEPT)target prot opt source destinationChain FORWARD (policy ACCEPT)target prot opt source destinationChain OUTPUT (policy ACCEPT)target prot opt source destination什么规则都没有.2、清除原有规则.不管你在安装linux时是否启动了防火墙,如果你想配置属于自己的防火墙,那就清除现在filter的所有规则.[root@tp ~]# iptables -F 清除预设表filter中的所有规则链的规则[root@tp ~]# iptables -X 清除预设表filter中使用者自定链中的规则我们在来看一下[root@tp ~]# iptables -L -nChain INPUT (policy ACCEPT)target prot opt source destinationChain FORWARD (policy ACCEPT)target prot opt source destinationChain OUTPUT (policy ACCEPT)target prot opt source destination什么都没有了吧,和我们在安装linux时没有启动防火墙是一样的.(提前说一句, 这些配置就像用命令配置IP一样,重起就会失去作用),怎么保存.[root@tp ~]# /etc/rc.d/init.d/iptables save这样就可以写到/etc/sysconfig/iptables文件里了.写入后记得把防火墙重起一下,才能起作用.[root@tp ~]# service iptables restart现在IPTABLES配置表里什么配置都没有了,那我们开始我们的配置吧。

3、设定预设规则[root@tp ~]# iptables -p INPUT DROP[root@tp ~]# iptables -p OUTPUT ACCEPT[root@tp ~]# iptables -p FORWARD DROP上面的意思是,当超出了IPTABLES里filter表里的两个链规则 (INPUT,FORWARD)时,不在这两个规则里的数据包怎么处理呢,那就是DROP(放弃).应该说这样配置是很安全的.我们要控制流入数据包而对于OUTPUT链,也就是流出的包我们不用做太多限制,而是采取ACCEPT, 也就是说,不在着个规则里的包怎么办呢,那就是通过.可以看出INPUT,FORWARD两个链采用的是允许什么包通过,而OUTPUT 链采用的是不允许什么包通过.这样设置还是挺合理的,当然你也可以三个链都DROP,但这样做我认为是没有必要的,而且要写的规则就会增加.但如果你只想要有限的几个规则是,如只做WEB服务器.还是推荐三个链都是DROP.注:如果你是远程SSH登陆的话,当你输入第一个命令回车的时候就应该掉了.因为你没有设置任何规则.怎么办,去本机操作呗!4、添加规则.首先添加INPUT链,INPUT链的默认规则是DROP,所以我们就写需要 ACCETP(通过)的链为了能采用远程SSH登陆,我们要开启22端口.[root@tp ~]# iptables -A INPUT -p tcp –dport 22 -j ACCEPT[root@tp ~]# iptables -A OUTPUT -p tcp –sport 22 -j ACCEPT (注:这个规则,如果你把OUTPUT 设置成DROP的就要写上这一部,好多人都是望了写这一部规则导致,始终无法SSH.在远程一下,是不是好了.其他的端口也一样,如果开启了web服务器,OUTPUT设置成DROP的话,同样也要添加一条链:[root@tp ~]# iptables -A OUTPUT -p tcp –sport 80 -j ACCEPT ,其他同理.)如果做了WEB服务器,开启80端口.[root@tp ~]# iptables -A INPUT -p tcp –dport 80 -j ACCEPT如果做了邮件服务器,开启25,110端口.[root@tp ~]# iptables -A INPUT -p tcp –dport 110 -j ACCEPT[root@tp ~]# iptables -A INPUT -p tcp –dport 25 -j ACCEPT如果做了FTP服务器,开启21端口[root@tp ~]# iptables -A INPUT -p tcp –dport 21 -j ACCEPT[root@tp ~]# iptables -A INPUT -p tcp –dport 20 -j ACCEPT如果做了DNS服务器,开启53端口[root@tp ~]# iptables -A INPUT -p tcp –dport 53 -j ACCEPT如果你还做了其他的服务器,需要开启哪个端口,照写就行了.上面主要写的都是INPUT链,凡是不在上面的规则里的,都DROP允许icmp包通过,也就是允许ping,[root@tp ~]# iptables -A OUTPUT -p icmp -j ACCEPT (OUTPUT设置成DROP的话)[root@tp ~]# iptables -A INPUT -p icmp -j ACCEPT (INPUT设置成DROP的话)允许loopback!(不然会导致DNS无法正常关闭等问题)IPTABLES -A INPUT -i lo -p all -j ACCEPT (如果是INPUT DROP)IPTABLES -A OUTPUT -o lo -p all -j ACCEPT(如果是OUTPUT DROP)下面写OUTPUT链,OUTPUT链默认规则是ACCEPT,所以我们就写需要 DROP(放弃)的链.二、减少不安全的端口连接[root@tp ~]# iptables -A OUTPUT -p tcp –sport 31337 -j DROP[root@tp ~]# iptables -A OUTPUT -p tcp –dport 31337 -j DROP有些些特洛伊木马会扫描端口31337到31340(即黑客语言中的 elite 端口)上的服务。