单向链路检测(UDLD)

单向链路检测方法及装置[发明专利]

![单向链路检测方法及装置[发明专利]](https://img.taocdn.com/s3/m/5fe17af8b7360b4c2e3f64fe.png)

专利名称:单向链路检测方法及装置专利类型:发明专利

发明人:李绪文

申请号:CN201110314264.0

申请日:20111017

公开号:CN102333011A

公开日:

20120125

专利内容由知识产权出版社提供

摘要:本发明公开了一种单向链路检测方法及装置,该方法包括本端通过使能了单向链路检测UDLD功能的广域网接口向对端接口发送单向链路检测UDLD报文;根据是否能接收到UDLD报文的响应报文和/或响应报文的邻居信息确定广域网接口的链路状态,其中,邻居信息包括本端的信息和接收UDLD报文的对端的信息,通过本发明,解决了现有技术中存在在广域网接口上无法进行单向链路检测的技术问题,进而达到了能够很好地对广域网接口进行单向链路检测,并且很好地验证了广域网链路在物理层和逻辑链路层的完整性和连通性效果。

申请人:中兴通讯股份有限公司

地址:518057 广东省深圳市南山区科技南路55号

国籍:CN

代理机构:北京康信知识产权代理有限责任公司

更多信息请下载全文后查看。

二层端口线路检查协议

二层端口线路检查协议

1. CDP(Cisco Discovery Protocol),由思科开发的一种用

于发现和查看连接到思科设备上的邻居设备信息的协议。

通过CDP,管理员可以查看连接到思科设备上的邻居设备的信息,包括设备类型、IP地址、设备型号等。

2. LLDP(Link Layer Discovery Protocol),一种开放标准

的二层协议,类似于CDP,用于发现和查看连接到网络设备上的邻

居设备信息。

与CDP不同的是,LLDP是一种开放标准协议,可以在

多种厂商的设备上使用。

3. UDLD(Unidirectional Link Detection),用于检测交换

机之间的单向链路的协议。

当交换机之间的链路出现单向通信时,UDLD可以检测到这种问题并发出警告,防止因单向链路导致的通信

故障。

4. STP(Spanning Tree Protocol),虽然STP不是专门用于

端口线路检查的协议,但它可以帮助检测和纠正网络中的环路,从

而保证网络的正常运行。

5. Ethernet OAM(Operations, Administration, and Maintenance),以太网运营、管理和维护协议,提供了一系列的OAM功能,包括链路状态检测、故障定位等,用于监控以太网链路

的状态和性能。

以上这些协议都可以用于进行二层端口线路的检查和监控,管

理员可以根据实际情况选择合适的协议来确保网络设备的正常运行。

同时,也可以结合使用多种协议来实现更全面的网络监控和故障排除。

UDLD协议报文分析研究

UDLD协议报文分析研究樊海霞(南京工业职业技术学院电气工程学院,江苏南京210023)摘要:UDLD是一种工作于LLC之上的二层协议,用来检测以太链路单通故障的出现,避免由于以太链路单通引发的以 太网络环回和路由黑洞等问题的出现。

U D L D主要通过报文来判断链路是否出现单通,文章主要对报文进行分析研究。

关键词:UDLD;以太报文;Cisco中图分类号:TN929.5 文献标识码:A文章编号:1673-1131(2018)04-0175-02UDLD(Unidirection Link Detection单向链路检测)通过建立邻居、检测与邻居间二层逻辑互通性来检测以太接口是否 存在单通问题。

所谓链路的单通,就是直连链路的一端能收 到对端的报文,而另一端收不到。

1基本原理UDLD检测首先是要与相邻二层设备建立邻居关系。

当一个状态U P的以太接口开启UDLD功能时,该接口发送邻 居加入的H ello报文通知其相邻的相关设备。

相邻的相关设 备开启UDLD功能的接口收到该Hello报文,回送一个Echo 报文。

收到该Echo报文后,就说明在本设备看来,两台设备 是双通的,在本设备建立了与对端设备的邻居关系,并回送 Echo报文。

对端收到Echo报文后,两台设备上的邻居关系就 都建立了。

双方邻居关系建立后,定时发送检测Hello报文,检测链路 是否工作正常。

当收到邻居发来的Hello检测报文时,更新本 地存储的邻居缓存信息,并重置邻居超时时间。

如果超出邻居 老化时间,仍然没有收到Hello检测报文,则认为链路处于非正 常工作状态,需要根据不同的工作模式,进行相应的处理。

UDLD协议的基本工作原理就是接口间互相发送组播报 文,通过报文来判断链路是否出现单通,如果发现单通则将接 P down掉。

2报文格式与内容随机抓包获取UDLD报文,以下面的UDLD报文为例介 绍一下U D LD的协议报文格式:000001 000c c c c c c c001e13 3f44860063a a a a_____?D_c_00100300000c01 11 21 01a a f c0001 00Of4644^.!—FD00204f31 31 3431 5a 3658370002000b4661 3101141Z6X7_F a100302f302f34000300 1e00000001 000b4644/0/4_____FD00404f31 31 3431 5a 3658 3700074661 31 2f30O1141Z6X7…F a1/000502f3300040005Of0005000505000600O d/3________006063 697363 6f3337 303000070008000000c is c o3700007004.图1UDLD协议报文包首先,UDLD报文是IEEE802.3 Ethernet报文,其目的mac 地址为固定的一个组播地址,oi-oo-o c-c c-c c-c c,之后六个 字节表示源mac,紧接其后的两个字节表示除去2层以太头之 后的包长度。

交换机端口状态出现err-disabled的情况分析及解决方法

Cisco交换机端口出现“err-disabled”状态的情况分析1、引言通常情况下,如果交换机运转正常,其中端口一项显示为启用(enable)状态.但是如果交换机的软件(CISCO IOS/CatOS)检测到端口的一些错误,端口将随即被关闭.也就是说,当交换机的操作系统检测到交换机端口发生些错误事件的时候,交换机将自动关闭该端口.2、现象描述当端口处于err-disabled状态,将没有任何流量从该端口被转发出去,也将不接收任何进站流量.从交换机外观上看去,端口相对应的LED 状态灯也将由正常的绿色变为暗黄色(或者叫做橘黄色,官方给的说法是amber,琥珀色).同时使用查看端口状态的一些命令,比如show interfaces,也会看到端口是处于err-disabled状态的.还有种情况是,当交换机因一种错误因素导致端口被禁用(err- disabled),这种情况通常会看到类似如下日志信息:%SPANTREE-SP-2-BLOCK_BPDUGUARD:Received BPDU on port GigabitEthernet0/1 with BPDU Guard enabled. Disabling port. %PM-SP-4-ERR_DISABLE:bpduguard error detected on Gi0/1, putting Gi0/1 in err-disable stateerr-disabled的两个作用的:1.告诉管理员端口状态出错.2.消除因某个端口的错误导致所有端口,或者整个模块功能的出错.err-disabled状态的起因:该特性最初是用于处理特定的冲突形势,比如过分冲突(excessive collisison)和后期冲突(late collision).由于CSMA/CD机制的制定,当发生16次冲突后帧将被丢弃,此时发生excessive collision;而late collision是指在发送方发送了64个字节之后,正常的和合法的冲突就不可能发生了.理论上正常的网络传播一定会在此之前就完成了,但是如果线路过长的话会在前64个字节完成后发生冲突,后期冲突和发生在前64个字节的冲突最明显的区别是后者网卡会自动重新传输正常的冲突帧,但不会重传后期冲突的帧.后期冲突发生在时间超时和中继器的远端.一般而言,这样的冲突在本地网段会简单地判断为一个帧校验序列(FCS)错误.引起这种错误的可能原因有:1.线缆的不规范使用,比如超出了最大传输距离或者使用了错误的线缆类型.2.网卡的不正常工作(物理损坏或者驱动程序的错误).3.端口双工模式的错误配置,如双工不匹配.如下是端口处于err-disabled状态的几种原因:1.双工不匹配.2.端口信道的错误配置.3.违反BPDU守护(BPDU Guard)特性.4.单向链路检测(UDLD).5.检测到后期冲突.6.链路振荡.7.违反某些安全策略.8.端口聚合协议(PAgP)的振荡.9.层2隧道协议(L2TP)守护(L2TP Guard).侦听限速.3、处理过程可以使用show interfaces命令查看端口状态,如:switch#show interfaces gigabitethernet 0/1 statusPortNameStatus Vlan DuplexSpeed TypeGi0/1err-disabled 100 full 1000 1000BaseSX当交换机的某个端口处于err-disabled状态后,交换机将发送为什么这么做的日志信息到控制台端口.也可以使用show log查看系统日志,如: %SPANTREE-SP-2-BLOCK_BPDUGUARD:Received BPDU on port gigabitethernet 0/1 with BPDU Guard enabled. Disabling port.%PM-SP-4-ERR_DISABLE:bpduguard error detected on Gi 0/1, putting Gi0/1 in err-disable state%SPANTREE-2-CHNMISCFG: STP loop - channel 11/1-2 is disabled in vlan 1可以使用show interfaces status err-disabled命令查看处于err-disabled 状态的原因,如:switch #show interfaces status err-disabledPort Name Status Reason Err-disabled VlansFa0/1 err-disabled loopback当出现err-disabled状态后,首先要做的,是找出引起该状态的根源,然后重新启用该端口;如果顺序不一致,将导致该端口再次进入err-disabled状态.4、原因分析以比较常见的做为例子:1).以太网信道(EC)的错误配置:如果要让EC能够正常工作,参与到EC绑定的端口的配置,必须是一致的,比如处于同一VLAN,trunk模式相同,速率和双工模式都匹配等等.如果一端配置了EC,而另一端没有配置EC,STP将关闭配置了EC一方的参与到EC中的端口.并且当PAgP的模式是处于on模式的时候,交换机是不会向外发送PAgP信息去进行协商的(它认为对方是处于EC).这种情况下STP判定出现环路问题,因此将端口设置为err-disabled状态.如:%SPANTREE-2-CHNL_MISCFG: Detected loop due to etherchannel misconfigurationof Gi0/1如下,查看EC信息显示使用的信道组数量为0:SWITCH#show etherchannel summaryFlags: D - down P - in port-channelI - stand-alone s - suspendedH - Hot-standby (LACP only)R - Layer3 S - Layer2U - in use f - failed to allocate aggregatoru - unsuitable for bundlingNumber of channel-groups in use: 0Number of aggregators: 0EC没有正常工作是由于端口被设置为err-disabled状态:SWITCH#show interfaces gigabitethernet 0/1 statusPort Name Status Vlan Duplex Speed TypeGi0/1 err-disabled 100 full 1000 1000BaseSX为找出为何EC没有正常工作,根据错误信息暗示,STP检测到环路.之前提到过,这种情况的发生,是由于一方配置了EC,设置PAgP模式为on 模式,这种模式和desirable模式正好相反,而另一方没有配置EC.因此,为了解决这种问题的发生,将EC的PAgP模式设置为可以主动协商的desirable模式.,然后再重新启用该端口.如下:!interface gigabitethernet 0/1channel-group 1 mode desirable non-silent!2).双工模式不匹配:双工模式不匹配的问题比较常见,由于速率和双工模式自动协商的故障,常导致这种问题的发生.可以使用show interfaces命令查看双方端口的速率和双工模式.后期版本的CDP也能够在将端口处于err-disabled状态之前发出警告日志信息.另外, 网卡的不正常设置也将引起双工模式的不匹配.解决办法,如双方不能自动协商,使用duplex 命令(CISCO IOS和CatOS有所不同)修改双方双工模式使之一致.3).BPDU Guard:通常启用了快速端口(PortFast)特性的端口用于直接连接端工作站这种不会产生BPDU的末端设备.由于PortFast特性假定交换机的端口不会产生物理环路,因此,当在启用了PortFast和BPDU Guard特性的端口上收到BPDU后,该端口将进入err-disabled状态,用于避免潜在环路. 假如我们将两台6509交换机相连,在其中一台上启用PortFast特性并打开BPDU Guard特性:interface gigabitethernet 0/1spanning-tree bpduguard enablespanning-tree portfast enable此时将看到如下日志信息:%PM-SP-4-ERR_DISABLE: bpduguard error detected on Gi0/1, putting Gi0/1 inerr-disable state.验证:SWITCH#show interfaces gigabitethernet 0/1 statusPort NameStatus Vlan Duplex SpeedTypeGi0/1err-disabled 100full BaseSX像这种情况,不能启用PortFast特性,因此禁用该特性可以解决该问题.4).UDLD:UDLD 协议允许通过光纤或铜线相连的设备监控线缆的物理配置,并且可以检测是否存在单向链路.如果检测到有单向链路,UDLD将关闭相关端口并发出警告日志信息.单向链路可以引起一系列的问题,最常见的就是STP拓扑环路.注意,为了启用UDLD,双方必须都支持该协议,并且要单独在每个端口启用UDLD.如果你只在一方启用了UDLD,同样的会引起端口进入err-disabled状态,如:%PM-SP-4-ERR_DISABLE: udld error detected on Gi0/1, putting Gi0/1 inerr-disable state.5).链路振荡错误:链路振荡(flap)是指短时间内端口不停的处于up/down状态,如果端口在10秒内连续振荡5次,端口将被设置为err-disabled状态,如:%PM-4-ERR_DISABLE: link-flap error detected on Gi0/1, putting Gi0/1 inerr-disable state可以使用如下命令查看不同的振荡的值:SWITCH#show errdisable flap-valuesErrDisable Reason Flaps Time (sec)pagp-flap3 30dtp-flap3 30link-flap5 10引起链路震荡的常见因素,可能是物理层的问题,比如GBIC的硬件故障等等.因此解决这种问题通常先从物理层入手.6).回环(loopback)错误:当keepalive信息从交换机的出站端口被发送出去后,又从该接口收到该信息,就会发生回环错误.交换机默认情况下会从所有端口向外发送keepalive信息.但由于STP没能阻塞某些端口,导致这些信息可能会被转发回去形成逻辑环路.因此出现这种情况后,端口将进入err- disabled状态,如:%PM-4-ERR_DISABLE: loopback error detected on Gi0/1, putting Gi0/1 inerr-disable state从CISCO IOS 之后的版本,keepalive信息将不再从光纤和上行端口发送出去,因此解决这种问题的方案是升级CISCO IOS软件版本到或后续版本。

思科4506配置手册

4506交换机(IOS版)简明配置维护手册2003-10目录说明 (3)产品特性 (3)配置端口 (5)配置一组端口 (5)配置二层端口 (7)配置端口速率及双工模式 (8)端口描述 (8)配置三层口 (10)监控及维护端口 (12)监控端口和控制器的状态 (12)刷新、重置端口及计数器 (13)关闭和打开端口 (14)配置VLAN (15)理解VLAN (15)可支持的VLAN (15)配置正常范围的VLAN (16)生成、修改以太网VLAN (16)删除VLAN (18)将端口分配给一个VLAN (18)配置VLAN Trunks (19)使用STP实现负载均衡 (22)配置EtherChannel (27)三层以太通道配置 (27)三层物理端口配置 (28)二层以太通道配置 (29)配置以太通道负载均衡 (31)配置SPAN (32)理解SPAN (32)SPAN会话 (33)目标端口 (33)源端口 (33)流量类型 (33)基于VLAN的SPAN (33)SPAN流量 (34)配置SPAN (34)指定源 (34)指定目标 (35)监视一个trunk接口上的源VLAN (35)说明本手册只包括日常使用的有关命令及特性,其它未涉及的命令及特性请参考英文的详细配置手册。

产品特性Cisco Catalyst 4506将非阻塞的第2/3/4层交换与增强的控制结合在一起,从而让企业和城域以太网用户在部署基于互联网的应用时具有业务灵活性。

作为Cisco A VVID(融合语音、视频和集成数据的网络体系架构)的一个关键性组件,Cisco Catalyst 4500利用智能化的网络服务,将控制从网络骨干扩展到了网络边缘,这些服务包括先进的服务质量(QoS)、可扩展的性能、全面的安全性和简便的管理功能。

第2层特性•第2层硬件数据包转发率可达48Mpps•第2层交换端口和VLAN中继•IEEE 802.1Q VLAN封装•ISL VLAN封装(不包括WS-X4418-GB 和WS-X4412-2GB-T 中的阻塞端口)•动态中继协议(DTP)•VLAN中继协议(VTP)和VTP域•每个交换机支持4096个VLAN(将来的软件版本)•每个VLAN的生成树(PVST)和PVST+•STP PortFast和PortFast防护措施•STP UplinkFast和BackboneFast•STP根段防护措施•Cisco搜索协议•IGMP侦听v1和v2•在线路卡中集成Cisco以太通道、快速以太通道、千兆位以太通道技术•端口集中协议(PAgP)•单向链路检测(UDLD)和主动型UDLD第3层特性•IP Cisco快速传送(CEF)路由速度可达48Mpps•静态IP路由•IP路由协议(内部网关路由协议[IGRP]、增强型IGRP[EIGRP]、开放式最短路径优先[OSPF]、路由信息协议[RIP]、RIP2)•边界网关协议[BGP4]和多播边界网关协议[MBGP]•热待机路由协议(HSRP)•IGMP v1、v2和v3•IP多播路由协议(距离向量多播路由协议[DVMRP]、PIM、SSM)•多播源发现协议(MSDP)•Cisco群组多播协议(CGMP)服务器•完全支持互联网控制消息协议(ICMP)•ICMP路由器发现协议先进的服务质量和成熟流量管理•针对每个端口的QoS配置•硬件上支持每个端口四个队列•严格优先级排序•IP DSCP和IP 优先权•基于IP服务类型(ToS)或者DSCP进行分类和标记•基于完整的第3/4层报头(只限于IP)进行分类和标记•基于完整的第3/4层报头(只限于IP)制定输入和输出策略•能够集中或者单独在出口或者入口分别配置1024种监管器•整形和共享输出队列管理•细微的QoS功能不会影响正常的交换性能扩展性能•64Gbps交换矩阵•第2层硬件数据包转发率可达48Mpps•第3层IP Cisco 快速转发路由速率可达48Mpps•第4层(TCP/UDP)基于硬件的过滤速率可达48Mpps•实现先进的第3/4层服务不会造成任何性能上的损失•持续以每秒1000台主机的速度进行基于软件的查询•支持32768个MAC地址•在路由表(由单点播送和多播共享)中支持131072个记录•可以扩展到2000个虚拟端口(VLAN端口)•利用Cisco千兆位以太通道技术,可以汇聚高达16Gbps的带宽•基于硬件的多播管理•基于硬件的ACL简便的可管理性•只需一个控制台端口和IP地址,来管理系统中的所有功能•软件配置管理,包括本地和远程的存储•可选的闪存卡,可以用于存储软件影像,进行备份和方便的软件升级•通过CiscoWorks Windows网络管理软件,对每个端口、每个交换机进行管理,为Cisco的路由器、交换机和集线器提供一个统一的管理接口•SNMP v1、v2和v3检测,提供全面的带内管理功能•基于命令行界面(CLI)的管理控制台,提供详细的带外管理•远程监控(RMON)软件代理,可以支持四个RMON群组(历史、统计、警报和事件),从而可以增强对流量的管理、监控和分析•利用一个Cisco SwitchProbe Analyzer(交换端口分析器[SPAN]端口支持所有九个RMON群组,这个端口可以通过一个单一的网络分析器或者RMON探测器对一个端口、一组端口或者整个交换机进行流量监控)•分析支持,包括入口、出口和VLAN SPAN全面的安全性•TACACS+和RADIUS,它们可以对交换机进行集中控制,并防止未经授权的用户更改配置•在所有端口上的标准和扩展ACL•在所有端口上(没有性能损失)采用路由器访问控制列表(RACL)•专用VLAN(PVLAN),可以在一个交换机的两个端口之间提供安全性和独立性指示灯和端口规格•系统状态:绿色(正常)/红色(故障)•交换机负载利用率:总交换使用率在1%到100%之间•控制端口:RJ-45凹式端口•重启(交换机隐含保护)•管理端口:10/100BASE-TX(RJ-45凹式)数据终端设备(DTE);绿色(工作正常)/橙色(禁用)/关闭(没有连接)其它功能:支持以下的GBIC模块:•1000BASE-SX GBIC: 光纤最长1804 feet (550 m)•1000BASE-LX/LH GBIC: 光纤最长32,808 feet (6 miles or 10 km)•1000BASE-ZX GBIC: 光纤最长328,084 feet (62 miles or 100 km)配置端口配置一组端口当使用interface range命令时有如下的规则:•有效的组范围:o vlan从1 到4094o fastethernet槽位/{first port} - {last port}o gigabitethernet槽位/{first port} - {last port}•端口号之间需要加入空格,如:interface range fastethernet 2/1 –5是有效的,而interface range fastethernet 2/1-5是无效的.•interface range命令只能配置已经存在的interface vlan•所有在同一组的端口必须是相同类别的。

博科交换机

FastIron WS系列产品也可以部署在城域 网中,通过1GbE千兆上行链路连接不同 的分支办事处。在这种环境中,可使用 的 重 要 功 能 包 括 Brocade Metro Ring Protocol ( MRP 用 于 构 建 弹 性 环 形 拓 扑 ) 、 VLAN 堆 栈 和 组 播 功 能 , 如 IGMP v1/v2/v3和MLD v1/v2 snooping(用于在 高带宽内容分配应用中控制组播流 量)。

先进的组播功能

FastIron WS交换机可支持广泛的2层组播 功能,实现先进的组播业务交付。这些产 品还可以支持IGMP v1、v2和v3的IGMP Snooping 。 基 于 源 的 组 播 — IGMP v3 Snooping 的 一 项 关 键 要 求— 是 一 种 第 2 层 服务功能。这样就可以提高带宽利用率。 实现更安全的组播服务交付。

配置选择

在网络边缘提供智能融合和安全解决 方案方面,博科有着明显的领先优势,而 FastIron WS系列继续巩固着博科的这 一领先优势。FastIron WS系列设计用于 提供最高的灵活性、可靠性和可管理性。 该交换机产品系列有多种信号,包括4种 基 本 型 号 和 PoE 型 号 。 此 外 , 所 有 FastIron WS 基 本 型 号 都 可 带 有 可 选 的 Edge Layer 3路由功能。

FastIron WS采用了线速的交换架构而且可 以支持4个RJ-45或SFP千兆以太网Combo 复合端口。这一切将使企业受益匪浅。 FastIron WS交换机可支持多种千兆以太网 光 纤 SFP , 包 括 SX 、 SX2 、 LX 、 LHA 、 LGB、1000 Base-BX和CWDM。

FastIron WS 624型号: 20 个 10/100 Mbps 端 口 , 外 加 4 个 RJ45/SFP(1-GE)千兆复合端口

主要技术参数及要求

主要技术参数及要求:1、核心交换机(4台)2、汇聚交换机(6台)3、楼层汇聚交换机(10台)具备48 个10/100/1000以太网端口;支持4 个千兆以太网(GbE) SFP 或2 个10GbE SFP+ 上行链路网络模块;交换结构≧160G转发速率≧101.2Mpps内存≧256M,闪存≧128M要求高度为1 个机架装置(RU)支持静态路由,RIPv1、RIPv2、OSPF支持热备用路由器协议(HSRP)支持基于VLAN的快速生成树(PVRST+)支持弹性链路,提供融合时间小于100 毫秒的链路冗余要求支持双冗余,模块化电源和风扇支持媒体访问控制安全(MACsec) 的基于硬件的加密支持IPv4 和IPv6 路由、多播路由、高级服务质量(QoS) 和硬件中的安全功能具备USB A 型和B 型端口,以及带外以太网管理端口,配置USB类型的控制线缆支持动态主机配置协议(DHCP)支持DHCP 侦听支持自动QoS功能支持自动协商功能,可自动选择半双工或全双工传输模式来优化带宽。

支持动态Trunking 协议(DTP)支持端口聚合协议(PAgP)支持IEEE 802.3ad支持自动介质相关接口交叉(MDIX)支持单向链路检测协议(UDLD)支持本地代理地址解析协议(ARP)支持互联网组管理协议(IGMP)支持每端口广播、多播和单播风暴控制支持语音VLAN支持RSPAN支持嵌入式远程监控(RMON) 软件代理支持四个RMON 组:历史记录、统计、告警和事件。

支持2 层追踪路由支持简易文件传输协议(TFTP)支持网络时间协议(NTP)4、接入交换机(10台)7、路由器(2台)8、统一认证平台(1台)。

CAXD7Z68.

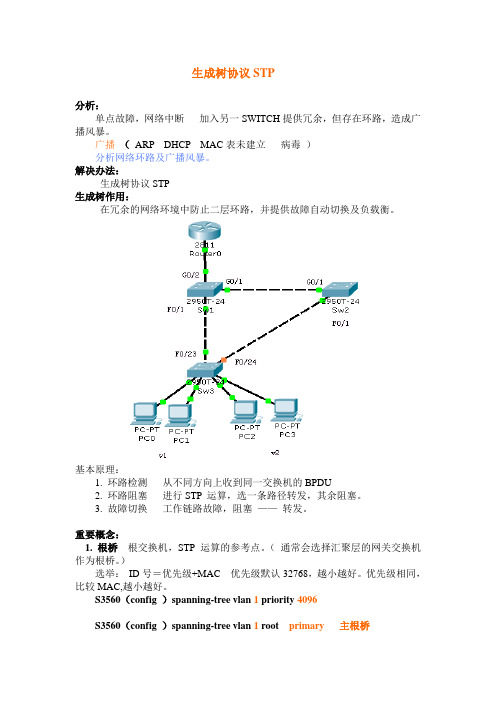

生成树协议STP分析:单点故障,网络中断加入另一SWITCH提供冗余,但存在环路,造成广播风暴。

广播(ARP DHCP MAC表未建立病毒)分析网络环路及广播风暴。

解决办法:生成树协议STP生成树作用:在冗余的网络环境中防止二层环路,并提供故障自动切换及负载衡。

基本原理:1. 环路检测从不同方向上收到同一交换机的BPDU2. 环路阻塞进行STP 运算,选一条路径转发,其余阻塞。

3. 故障切换工作链路故障,阻塞——转发。

重要概念:1. 根桥根交换机,STP运算的参考点。

(通常会选择汇聚层的网关交换机作为根桥。

)选举:ID号=优先级+MAC 优先级默认32768,越小越好。

优先级相同,比较MAC,越小越好。

S3560(config )spanning-tree vlan 1 priority 4096S3560(config )spanning-tree vlan 1 root primary 主根桥Secondary 备用根桥注: 扩展系统ID, ID=32768+VLAN ID+MAC, 好处在于可以节省MAC地址.P1672. 根端口前往根桥的端口,在所有非根桥上选举。

选举:比较到根桥的开销,越小越好。

转发根桥的ID号转发端口的ID号(优先级+编号)128说明:在实际应用中,通常只需根据开销即可选出根端口。

10G 2 1G 4 100M 19 10M 100 S2950(config )# int f0/23# span vlan 1 cost 1003. 指定端口转发根桥BPDU的端口,在所有物理网段上选举。

选举:原则同上。

最终,在网络中,有唯一的根桥;在非根桥上有唯一的根端口;每个网段有唯一的指定端口。

所有的根端口和指定端口转发落选端口阻塞标准生成树IEEE802.1D故障,阻塞侦听学习转发20 15 15故障检测时间20秒,转发延迟30秒。

分析:拓扑变更P 149页1. 直接故障30秒延迟2. 间接故障50秒延迟3. 细微变化MAC被快速老化实验(一):生成树选举及故障自动切换。

STP防环loopguard和UDLD

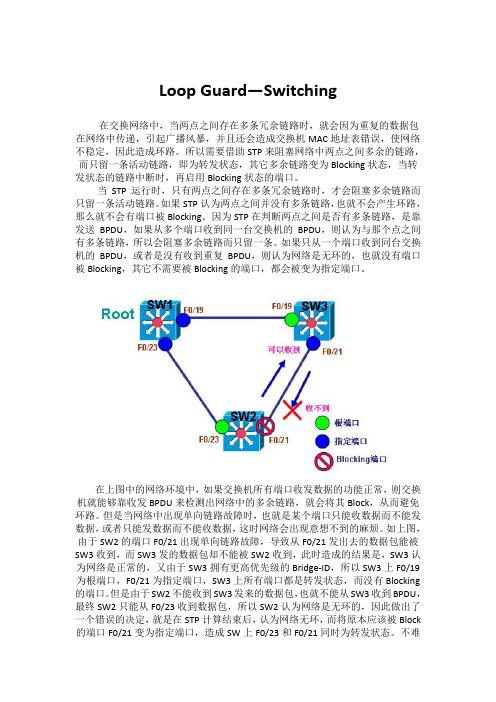

Loop Guard—Switching在交换网络中,当两点之间存在多条冗余链路时,就会因为重复的数据包在网络中传递,引起广播风暴,并且还会造成交换机MAC地址表错误,使网络不稳定,因此造成环路。

所以需要借助STP来阻塞网络中两点之间多余的链路,而只留一条活动链路,即为转发状态,其它多余链路变为Blocking状态,当转发状态的链路中断时,再启用Blocking状态的端口。

当STP运行时,只有两点之间存在多条冗余链路时,才会阻塞多余链路而只留一条活动链路。

如果STP认为两点之间并没有多条链路,也就不会产生环路,那么就不会有端口被Blocking。

因为STP在判断两点之间是否有多条链路,是靠发送BPDU,如果从多个端口收到同一台交换机的BPDU,则认为与那个点之间有多条链路,所以会阻塞多余链路而只留一条。

如果只从一个端口收到同台交换机的BPDU,或者是没有收到重复BPDU,则认为网络是无环的,也就没有端口被Blocking,其它不需要被Blocking的端口,都会被变为指定端口。

在上图中的网络环境中,如果交换机所有端口收发数据的功能正常,则交换机就能够靠收发BPDU来检测出网络中的多余链路,就会将其Block,从而避免环路。

但是当网络中出现单向链路故障时,也就是某个端口只能收数据而不能发数据,或者只能发数据而不能收数据,这时网络会出现意想不到的麻烦。

如上图,由于SW2的端口F0/21出现单向链路故障,导致从F0/21发出去的数据包能被SW3收到,而SW3发的数据包却不能被SW2收到,此时造成的结果是,SW3认为网络是正常的,又由于SW3拥有更高优先级的Bridge-ID,所以SW3上F0/19为根端口,F0/21为指定端口,SW3上所有端口都是转发状态,而没有Blocking 的端口。

但是由于SW2不能收到SW3发来的数据包,也就不能从SW3收到BPDU,最终SW2只能从F0/23收到数据包,所以SW2认为网络是无环的,因此做出了一个错误的决定,就是在STP计算结束后,认为网络无环,而将原本应该被Block 的端口F0/21变为指定端口,造成SW上F0/23和F0/21同时为转发状态。

ccie350-001题库翻译满分的

1.What is the purpose of an explicit "deny any" statement at the end of an ACL?什么是明确表达在一个ACL最后有一个拒绝所有的条目D. to allow the log option to be used to log any matches用它来匹配剩下所有的项目2.Which of these is mandatory when configuring Cisco IOS Firewall?那个被强制配置在CISCO的防火墙上E. an inbound extended ACL applied to the untrusted interface一个在in方向上的扩展ACL 应用在不可信的端口上3. Which statement correctly describes the disabling of IP TTL propagation in an MPLS network?哪种说法正确地描述了MPLS网络中IP传输的TTL是禁用的?D. The TTL field of the MPLS label header is set to 255.TTL失效是因为MPLS的标签头的TTL字段设置为255。

4. Two routers configured to run BGP have been connected to a firewall, one on the inside interface and one on the outside interface. BGP has been configured so the two routers should peer, including the correct BGP session endpoint addresses and the correct BGP session hop-count limit (EBGP multihop). What is a good first test to see if BGP will work across the firewall?有两个运行BGP的路由器连接到防火墙,一个在inside接口,一个在outside 接口。

生成树协议

生成树协议的功能生成树协议的主要功能有两个:一是在利用生成树算法、在以太网络中,创建一个以某台交换机的某个端口为根的生成树,避免环路。

二是在以太网络拓扑发生变化时,通过生成树协议达到收敛保护的目的。

生成树协议发明者[1]生成树协议是由Sun微系统公司著名工程师拉迪亚·珀尔曼博士(Radia Perlman)发明的。

1988 年, 珀尔曼在MIT完成了她的计算机博士科学学位。

珀尔曼在1993年离开了DEC去了Novell工作, 1997她又加入Sun Microsystems 公司。

珀尔曼博士拥有80多个技术发明专利, 其中40多个是在Sun Microsystems 公司发明的。

珀尔曼博士被哈佛大学和华盛顿大学聘请为客座教授。

珀尔曼博士在数据通信领域的经典著作有:《Interconnections: Bridges, Routers, Switches,and Internetworking Protocols》《Network Security: Private Communication in a Public World》珀尔曼博士被授予了许多杰出工程师奖,她被评为20个数据通信领域最有影响力的人之一。

生成树协议特点网桥使用珀尔曼博士发明的这种方法能够达到2层路由的理想境界:冗余和无环路运行。

你可以把生成树协议设想为一个各网桥设备记在心里的用于进行优化和容错发送数据的过程的树型结构. 生成树协议(Spanning Tree)定义在 IEEE 802.1D 中,是一种链路管理协议,它为网络提供路径冗余同时防止产生环路。

为使以太网更好地工作,两个工作站之间只能有一条活动路径。

网络环路的发生有多种原因,最常见的一种是有意生成的冗余-万一一个链路或交换机失败,会有另一个链路或交换机替代。

生成树协议拓扑结构的思路生成树协议拓扑结构的思路是: 不论网桥(交换机)之间采用怎样物理联接,网桥(交换机)能够自动发现一个没有环路的拓扑结构的网路,这个逻辑拓扑结构的网路必须是树型的。

hp rx6600 服务器简介

用RADIUS服务器对客户端进行身份验证

量,阻止ICMP拒绝服务攻击

- 每个端口同时进行IEEE 802.1X、Web和MAC身份验

• 病毒遏制:无需使用外部设备,便可检测典型的蠕虫型 病毒流量模式,遏制或完全避免病毒在VLAN或桥接接

证:交换机端口最多可接受32个IEEE 802.1X、Web 和MAC身份验证会话

护、灵活性和可扩展性,而且易于部署,有助于降低企业

运营成本。

功能和优势

管理

业界知名的保修服务

• 远程智能镜像:将交换机端口或VLAN的入口/出口 ACL选定流量映射到网络上任意位置的本地或远程 8200zl/ 6600/6200yl/5400zl/3500yl交换机端口

• RMON、XRMON和sFlow v5:提供统计信息、历史记录、 警报及事件的高级监控和报告功能

• 服务器到交换机分布式汇聚:使用两个不同交换机的单 一 服 务 器 , 可 支 持 第 2 层 L AC P 组 , 实 现 双 主 动 ( a ct ive active)服务器网卡分组配置

电缆出现故障时,关闭两端的端口,将双向链路调为单 向,避免出现回路等网络问题 • IEEE 802.1AB链路层发现协议(LLDP):自动设备发现协 议简化了网络管理应用的映射 • 易于管理:通用的网络功能以及CLI实施(在HP ProCurve 8200zl/6600/6200yl/5400zl/3500yl交换机上通用) • 命令授权:利用RADIUS将定制的CLI命令列表与单个网 络管理员登录联系起来;另外提供审计追踪功能 • 友好端口命名:允许为端口指定描述性名称 • 多配置文件:多配置文件可储存到闪存映像中

• 基于高级分类器的QoS:根据第2层/第3层/第4层信 息,利用多个匹配标准分类流量;将设置优先级和速率 限制等QoS策略应用于每个端口或每个VLAN的所选 流量

Cisco交换机端口类常用故障排错 方法

Cisco交换机端口类常用故障排错:在日常工作中,若遇到以下交换机端口类故障,可采取以下方法解决:一、常用命令解释:交换机10号端口Status状态为"administratively down",Protocol状态为"down"。

二、关于err-disabled状态的相关问题:1、err-disabled状态的作用:通常情况下,如果交换机运转正常,其中端口一项显示为启用(enable)状态。

但是如果交换机的软件(CISCO IOS/CatOS)检测到端口的一些错误,端口将随即被关闭。

也就是说,当交换机的操作系统检测到交换机端口发生些错误事件的时候,交换机将自动关闭该端口。

当端口处于err-disabled状态,将没有任何流量从该端口被转发出去,也将不接收任何进站流量。

从交换机外观上看去,端口相对应的LED状态灯也将由正常的绿色变为暗黄色。

同时使用查看端口状态的一些命令,比如show interfaces,也会看到端口是处于err-disabled状态的。

err-disabled的两个作用的:1.告诉管理员端口状态出错。

2.消除因某个端口的错误导致所有端口,或者整个模块功能的出错。

2、err-disabled状态的起因:如下是端口处于err-disabled状态的几种原因:1.双工不匹配.【可通过在端口模式(config-if)#,shutdown--->no shutdown解决】2.端口信道的错误配置.【建议报修处理】3.违反BPDU守护(BPDU Guard)特性.【建议报修处理】4.单向链路检测(UDLD).【建议报修处理】5.检测到后期冲突.【建议报修处理】6.链路振荡.(link-flap)【可通过在端口模式(config-if)#,shutdown--->no shutdown解决】7.违反某些安全策略.【可通过在端口模式(config-if)#,shutdown--->no shutdown解决】8.端口聚合协议(PAgP)的振荡.【建议报修处理】9.层2隧道协议(L2TP)守护(L2TP Guard).【建议报修处理】。

交换机端口状态出现errdisbled的情况分析及解决方法

Cisco交换机端口出现“err-disabled”状态的情况分析1、引言通常情况下,如果交换机运转正常,其中端口一项显示为启用(enable)状态.但是如果交换机的软件(CISCO IOS/CatOS)检测到端口的一些错误,端口将随即被关闭.也就是说,当交换机的操作系统检测到交换机端口发生些错误事件的时候,交换机将自动关闭该端口.2、现象描述当端口处于err-disabled状态,将没有任何流量从该端口被转发出去,也将不接收任何进站流量.从交换机外观上看去,端口相对应的LED状态灯也将由正常的绿色变为暗黄色(或者叫做橘黄色,官方给的说法是amber,琥珀色).同时使用查看端口状态的一些命令,比如show interfaces,也会看到端口是处于err-disabled状态的.还有种情况是,当交换机因一种错误因素导致端口被禁用(err- disabled),这种情况通常会看到类似如下日志信息:%SPANTREE-SP-2-BLOCK_BPDUGUARD:Received BPDU on port GigabitEthernet0/1 with BPDU Guard enabled. Disabling port.%PM-SP-4-ERR_DISABLE:bpduguard error detected on Gi0/1, putting Gi0/1 in err-disable stateerr-disabled的两个作用的:1.告诉管理员端口状态出错.2.消除因某个端口的错误导致所有端口,或者整个模块功能的出错.err-disabled状态的起因:该特性最初是用于处理特定的冲突形势,比如过分冲突(excessive collisison)和后期冲突(late collision).由于CSMA/CD机制的制定,当发生16次冲突后帧将被丢弃,此时发生excessive collision;而late collision是指在发送方发送了64个字节之后,正常的和合法的冲突就不可能发生了.理论上正常的网络传播一定会在此之前就完成了,但是如果线路过长的话会在前64个字节完成后发生冲突,后期冲突和发生在前64个字节的冲突最明显的区别是后者网卡会自动重新传输正常的冲突帧,但不会重传后期冲突的帧.后期冲突发生在时间超时和中继器的远端.一般而言,这样的冲突在本地网段会简单地判断为一个帧校验序列(FCS)错误.引起这种错误的可能原因有:1.线缆的不规范使用,比如超出了最大传输距离或者使用了错误的线缆类型.2.网卡的不正常工作(物理损坏或者驱动程序的错误).3.端口双工模式的错误配置,如双工不匹配.如下是端口处于err-disabled状态的几种原因:1.双工不匹配.2.端口信道的错误配置.3.违反BPDU守护(BPDU Guard)特性.4.单向链路检测(UDLD).5.检测到后期冲突.6.链路振荡.7.违反某些安全策略.8.端口聚合协议(PAgP)的振荡.9.层2隧道协议(L2TP)守护(L2TP Guard).10.DHCP侦听限速.3、处理过程可以使用show interfaces命令查看端口状态,如:switch#show interfaces gigabitethernet 0/1 statusPort Name Status Vlan Duplex Speed TypeGi0/1 err-disabled 100 full 1000 1000BaseSX当交换机的某个端口处于err-disabled状态后,交换机将发送为什么这么做的日志信息到控制台端口.也可以使用show log查看系统日志,如:%SPANTREE-SP-2-BLOCK_BPDUGUARD:Received BPDU on port gigabitethernet 0/1 with BPDU Guard enabled. Disabling port.%PM-SP-4-ERR_DISABLE:bpduguard error detected on Gi 0/1, putting Gi0/1 in err-disable state%SPANTREE-2-CHNMISCFG: STP loop - channel 11/1-2 is disabled in vlan 1可以使用show interfaces status err-disabled命令查看处于err-disabled状态的原因,如:switch #show interfaces status err-disabledPort Name Status Reason Err-disabled VlansFa0/1 err-disabled loopback当出现err-disabled状态后,首先要做的,是找出引起该状态的根源,然后重新启用该端口;如果顺序不一致,将导致该端口再次进入err-disabled状态.4、原因分析以比较常见的做为例子:1).以太网信道(EC)的错误配置:如果要让EC能够正常工作,参与到EC绑定的端口的配置,必须是一致的,比如处于同一VLAN,trunk模式相同,速率和双工模式都匹配等等.如果一端配置了EC,而另一端没有配置EC,STP将关闭配置了EC一方的参与到EC中的端口.并且当PAgP的模式是处于on模式的时候,交换机是不会向外发送PAgP信息去进行协商的(它认为对方是处于EC).这种情况下STP判定出现环路问题,因此将端口设置为err-disabled状态.如:%SPANTREE-2-CHNL_MISCFG: Detected loop due to etherchannel misconfigurationof Gi0/1如下,查看EC信息显示使用的信道组数量为0:SWITCH#show etherchannel summaryFlags: D - down P - in port-channelI - stand-alone s - suspendedH - Hot-standby (LACP only)R - Layer3 S - Layer2U - in use f - failed to allocate aggregatoru - unsuitable for bundlingNumber of channel-groups in use: 0Number of aggregators: 0EC没有正常工作是由于端口被设置为err-disabled状态:SWITCH#show interfaces gigabitethernet 0/1 statusPort Name Status Vlan Duple x Speed TypeGi0/1 err-disabled 100full 1000 1000BaseSX为找出为何EC没有正常工作,根据错误信息暗示,STP检测到环路.之前提到过,这种情况的发生,是由于一方配置了EC,设置PAgP模式为on模式,这种模式和desirable模式正好相反,而另一方没有配置EC.因此,为了解决这种问题的发生,将EC的PAgP模式设置为可以主动协商的desirable模式.,然后再重新启用该端口.如下:!interface gigabitethernet 0/1channel-group 1 mode desirable non-silent!2).双工模式不匹配:双工模式不匹配的问题比较常见,由于速率和双工模式自动协商的故障,常导致这种问题的发生.可以使用show interfaces命令查看双方端口的速率和双工模式.后期版本的CDP也能够在将端口处于err-disabled状态之前发出警告日志信息.另外, 网卡的不正常设置也将引起双工模式的不匹配.解决办法,如双方不能自动协商,使用duplex命令(CISCO IOS和CatOS有所不同)修改双方双工模式使之一致.3).BPDU Guard:通常启用了快速端口(PortFast)特性的端口用于直接连接端工作站这种不会产生BPDU的末端设备.由于PortFast特性假定交换机的端口不会产生物理环路,因此,当在启用了PortFast和BPDU Guard特性的端口上收到BPDU后,该端口将进入err-disabled状态,用于避免潜在环路.假如我们将两台6509交换机相连,在其中一台上启用PortFast特性并打开BPDU Guard特性:interface gigabitethernet 0/1spanning-tree bpduguard enablespanning-tree portfast enable此时将看到如下日志信息:%PM-SP-4-ERR_DISABLE: bpduguard error detected on Gi0/1, putting Gi0/1 in err-disable state.验证:SWITCH#show interfaces gigabitethernet 0/1 statusPort Name Status Vlan DuplexSpeed TypeGi0/1 err-disabled 100 full 1000 1000BaseSX像这种情况,不能启用PortFast特性,因此禁用该特性可以解决该问题.4).UDLD:UDLD 协议允许通过光纤或铜线相连的设备监控线缆的物理配置,并且可以检测是否存在单向链路.如果检测到有单向链路,UDLD将关闭相关端口并发出警告日志信息.单向链路可以引起一系列的问题,最常见的就是STP拓扑环路.注意,为了启用UDLD,双方必须都支持该协议,并且要单独在每个端口启用UDLD.如果你只在一方启用了UDLD,同样的会引起端口进入err-disabled状态,如:%PM-SP-4-ERR_DISABLE: udld error detected on Gi0/1, putting Gi0/1 in err-disable state.5).链路振荡错误:链路振荡(flap)是指短时间内端口不停的处于up/down状态,如果端口在10秒内连续振荡5次,端口将被设置为err-disabled状态,如:%PM-4-ERR_DISABLE: link-flap error detected on Gi0/1, putting Gi0/1 in err-disable state可以使用如下命令查看不同的振荡的值:SWITCH#show errdisable flap-valuesErrDisable Reason Flaps Time (sec)pagp-flap 3 30dtp-flap 3 30 link-flap 5 10引起链路震荡的常见因素,可能是物理层的问题,比如GBIC的硬件故障等等.因此解决这种问题通常先从物理层入手.6).回环(loopback)错误:当keepalive信息从交换机的出站端口被发送出去后,又从该接口收到该信息,就会发生回环错误.交换机默认情况下会从所有端口向外发送keepalive信息.但由于STP没能阻塞某些端口,导致这些信息可能会被转发回去形成逻辑环路.因此出现这种情况后,端口将进入err- disabled状态,如:%PM-4-ERR_DISABLE: loopback error detected on Gi0/1, putting Gi0/1 in err-disable state从CISCO IOS 12.2SE之后的版本,keepalive信息将不再从光纤和上行端口发送出去,因此解决这种问题的方案是升级CISCO IOS软件版本到12.2SE或后续版本。

udld学习

在这些情况下,UDLD的激进模式将使链路的两端的端口均处于ErrDisable状态,减少流量的损失。

激进模式的UDLD也允许将probe/echo的时间间隔从默认的15秒手工配置为7-90秒中的任何一个值.

推荐配置

为了最大程度上避免出现单向连接所引起的各种症状,建议在交换机之间的点对点的百兆/千兆链路上启用UDLD的激进(aggressive模式),消息间隔可以保留为缺省的15秒。

UDLD在所有端口上持续的发送probe/echo信息,当在端口上收到一个UDLD响应信息时触发一个"detection-phase"和验证进程。如果所有的有效条件都达满足(端口是双向连接,并且线缆正确),这个端口被启用。否则,该端口被禁用,并触发如下所示的syslog信息:

"UDLD-3-DISABLE: Unidirectional link detected on port mod/port. Port disabled"()

"UDLD-4-ONEWAYPATH: A unidirectional link from port mod/port to port mod/port of device [chars] was detected"

一但一个链路建立起来并被标志为双向的,UDLD会继续每隔15秒发送一个probe/echo信息。

在实验室中,由于没有真正的故障或单向连接组件,是很难被测试的。例如,如果拨掉一对光纤中的一条,你期待看到"ErrDisable"状态,但实际上由于没有关闭第一层的自动协商,这就会重置UDLD消息的通信,本地接口会down掉,而远种接口会切换到""undetermined"状态,而不是"ErrDisable"状态。

UDLD的功能和配置

在交换机没有使用任何模块的接口上,如果接口出现故障,如物理故障,或不能发送数据与接收数据,自己能够快速察觉;而当接口上使用了模块后,如光纤模块,当模块上出现故障后,交换机并不能保证在任何时候都能察觉。

当交换机的接口如果自己不能发送或接收数据,而对方却能发送或接收数据时,这可能会引起STP环路,这样的故障被称为单向链路故障,而交换机上的特性UDLD 则是用来专门检测此类单向链路故障的。

UDLD使用一层协议来做单向链路检测,开启了UDLD的接口会向外发送Udld hello,可以理解为交换机之间的心跳,收到Udld hello的交换机必须向邻居回复,如果超过一定时间没有回复,那么就认为单向链路故障已经出现,就会采取相应措施。

UDLD的运行分为两种模式:normal (默认) 和aggressive。

Normal模式只能检测光纤上的单向链路故障,而aggressive模式不仅能够检测光纤上的单向链路故障,还能检测双绞线上的单向链路故障。

当使用ormal模式时,检测到单向链路故障后,接口没有变化,而使用aggressive模式时,检测到单向链路故障后,接口会被disable。

当交换机一端支持UDLD,而另一端不支持UDLD,这样的链路连在一起,是不能做UDLD检测的,所以在配置UDLD时,必须相连的链路两端都要配置UDLD,并且要配置成相同的模式。

1.配置UDLD(1)在所有接口上开启UDLD(必须为光纤接口)sw1(config)#udld enable或sw1(config)#udld aggressive(2)查看UDLD:sw1#show udld说明:没有光纤口,没有结果。

(3)在接口下开启UDLD(接口下的配置将覆盖全局模式下的配置)sw1(config)#int f0/8sw1(config-if)#udld port aggressive(4)查看接口下的UDLDsw1#show udld f0/8Interface Fa0/8---Port enable administrative configuration setting: Enabled / in aggressive modePort enable operational state: Enabled / in aggressive mode Current bidirectional state: UnknownCurrent operational state: Link downMessage interval: 7Time out interval: 5No neighbor cache information storedsw1#说明:可以看到,接口下已经开启UDLD。

Loop Guard和UDLD的区别

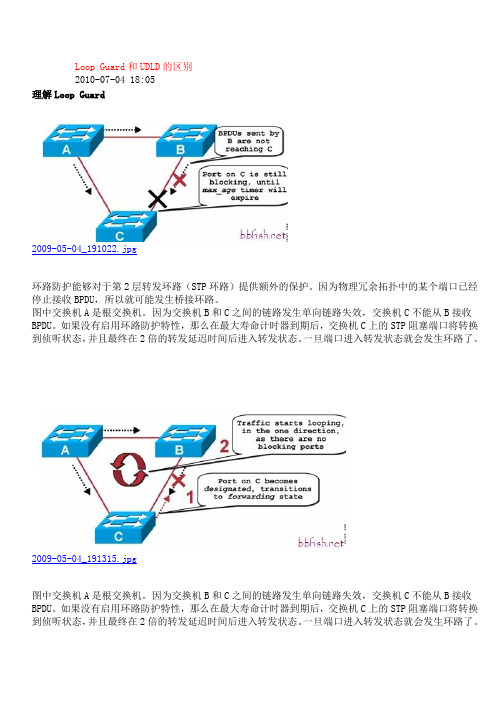

Loop Guard和UDLD的区别2010-07-04 18:05理解Loop Guard2009-05-04_191022.jpg环路防护能够对于第2层转发环路(STP环路)提供额外的保护。

因为物理冗余拓扑中的某个端口已经停止接收BPDU,所以就可能发生桥接环路。

图中交换机A是根交换机。

因为交换机B和C之间的链路发生单向链路失效,交换机C不能从B接收BPDU。

如果没有启用环路防护特性,那么在最大寿命计时器到期后,交换机C上的STP阻塞端口将转换到侦听状态,并且最终在2倍的转发延迟时间后进入转发状态。

一旦端口进入转发状态就会发生环路了。

2009-05-04_191315.jpg图中交换机A是根交换机。

因为交换机B和C之间的链路发生单向链路失效,交换机C不能从B接收BPDU。

如果没有启用环路防护特性,那么在最大寿命计时器到期后,交换机C上的STP阻塞端口将转换到侦听状态,并且最终在2倍的转发延迟时间后进入转发状态。

一旦端口进入转发状态就会发生环路了。

2009-05-04_191436.jpg如果启用了环路防护特性,那么当最大寿命计时器到期后,交换机C上的阻塞端口将过渡到“不一致环路”的状态。

“不一致环路”的状态等效于阻塞状态。

配置Loop Guard2009-05-04_191715.jpg在根端口和替代端口和阻塞端口上启用环路防护。

默认情况下catalyst交换机禁用环路防护特性。

注意环路防护和根防护不能共存于相同的接口。

理解单向链路检测(Unidirectional Link Detection)2009-05-04_191839.jpg当链路保持”UP”的时候,接口却没有流量,UDLD协议能够检测到交换机端口上的单向链路的情形。

UDLD是第2层的协议,在启用UDLD的情况下,交换机将定期(15秒)的向邻居发送UDLD协议数据包,并且期望在预计定时器到期前能接收到回应包。

如果没收到回应包,那么交换机将认为链路是单向的,并且关闭该端口。

常见交换机参数指标说明

常见交换机参数指标说明常见交换机参数指标说明一、L2常规1、arp proxy2、流控3、GVRP4、LLDP5、保护端口6、Jumbo Frame(超长帧)二、VLAN1、基于MAC的VLAN2、基于IP子网的VLAN3、Protocol VLAN4、Private VLAN5、Super VLAN6、Voice VLAN7、Guest VLAN8、基本QinQ9、灵活QinQ三、链路聚合1、二层、三层AP2、LACP3、流量平衡四、生成树1、Port Fast2、BPDU Guard3、BPDU Fliter4、ROOT GUARD5、LOOP GUARD6、errdisable的端口定时自动恢复的功能7、BPDU Tunnel五、组播1、IGMP Snooping v1/v2/v32、fast leave、源端口/IP检查3、MLD snooping(IPv6)六、L3常规1、VRRP2、MTU路径发现3、Graceful Restart for OSPF/ISIS/BGP4、MSDP5、anycast RP6、ECMP/WCMP七、IPv61、ND(邻居发现)2、MLD v1/v2(IPv6)3、地址自动配置4、ISATAP隧道5、6 to 4隧道6、手工隧道7、IPv6组播隧道8、4over6隧道八、ACL1、MAC扩展ACL2、时间ACL3、专家级ACL4、单向ACL5、VLAN BASED ACL6、ACL 807、出方向ACL九、安全1、端口ARP检查(arp-check)2、ARP网关欺骗的防范(Anti-ARP Spoof)3、DAI(动态ARP检测)4、MAC地址锁5、IP SOURCE GUARD6、URPF for IPv4/IPv67、DOS Protection(IP源欺骗、Land攻击、自身消耗的DOS 攻击、非法TCP报文攻击)8、Defeat IP Scan(防IP扫描)arp proxy主机跨网段访问时发送ARP请求获取目的MAC,三层设备作为代理进行ARP响应提供自己的MAC,主机将数据发送给三层设备,然后由三层设备转发给目的主机。

ARUBA 2930F 交换机系列 数据表手册

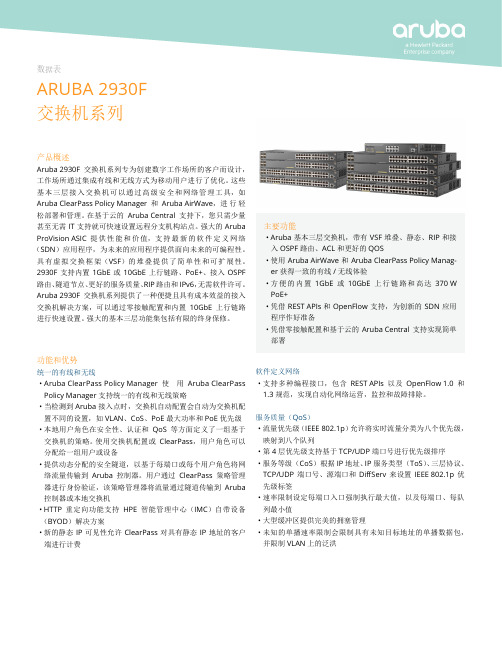

ARUBA 2930F交换机系列产品概述Aruba 2930F交换机系列专为创建数字工作场所的客户而设计,工作场所通过集成有线和无线方式为移动用户进行了优化。

这些基本三层接入交换机可以通过高级安全和网络管理工具,如Aruba ClearPass Policy Manager和Aruba AirWave,进行轻松部署和管理。

在基于云的Aruba Central支持下,您只需少量甚至无需IT支持就可快速设置远程分支机构站点。

强大的Aruba ProVision ASIC提供性能和价值,支持最新的软件定义网络(SDN)应用程序,为未来的应用程序提供面向未来的可编程性。

具有虚拟交换框架(VSF)的堆叠提供了简单性和可扩展性。

2930F支持内置1GbE或10GbE上行链路、PoE+、接入OSPF 路由、隧道节点、更好的服务质量、RIP路由和IPv6,无需软件许可。

Aruba 2930F交换机系列提供了一种便捷且具有成本效益的接入交换机解决方案,可以通过零接触配置和内置10GbE上行链路进行快速设置。

强大的基本三层功能集包括有限的终身保修。

功能和优势统一的有线和无线• Aruba ClearPass Policy Manager使用Aruba ClearPass Policy Manager支持统一的有线和无线策略• 当检测到Aruba接入点时,交换机自动配置会自动为交换机配置不同的设置,如VLAN、CoS、PoE最大功率和PoE优先级• 本地用户角色在安全性、认证和QoS等方面定义了一组基于交换机的策略。

使用交换机配置或ClearPass,用户角色可以分配给一组用户或设备• 提供动态分配的安全隧道,以基于每端口或每个用户角色将网络流量传输到Aruba控制器。

用户通过ClearPass策略管理器进行身份验证,该策略管理器将流量通过隧道传输到Aruba 控制器或本地交换机• HTTP重定向功能支持HPE智能管理中心(IMC)自带设备(BYOD)解决方案• 新的静态IP可见性允许ClearPass对具有静态IP地址的客户端进行计费软件定义网络• 支持多种编程接口,包含REST APIs以及OpenFlow 1.0和1.3规范,实现自动化网络运营,监控和故障排除。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

udld

UDLD (UniDirectional Link Detection 单向链路检测)

一、概述

UDLD是一个Cisco私有的二层协议,用于监听利用光纤或双绞线连接的以太链路的物理配置,当出现单向链路(只能向一个方向传输,比如我能把数据发给你,你也能收到,但是你发给我的数据我收不到)时,UDLD可以检测出这一状况,关闭相应接口并发送警告信息。

单向链路可能引起很多问题,尤其是生成树,可能会造成回环。

注意:UDLD需要链路两端设备都支持才能正常运行。

二、UDLD工作模式

UDLD支持两种工作模式;普通(normal)模式(默认)和激进(aggressive)模式。

普通(normal)模式:这个模式下,UDLD可以检测到由于端口的误接引起的光纤的单向链路。

激进(aggressive)模式:这个模式下,UDLD可以检测到由于端口的误接引起的光纤的单向链路。

并且可以检测到光纤及双绞线链路中的单向链路。

三、UDLD工作原理

1.维护邻居数据库

UDLD 周期型的在每个活动接口上发送hello包(也叫通告advertisement或探针probe)。

当交换机收到hello包后,存储这一信息直到老化时间到期,当老化时间到期前再次收到hello时,则刷新老化时间。

2.检测和回报

交换机会向其邻居发送回复(echo),当邻居在一定时间内没有收到回复,则认为与邻居间的链路出现问题。

如果是普通模式,链路有可能会被认为是不确定的状态而不会被关闭(强调一下,普通模式只能检测光纤误解,比如Tx、Rx插反了)。

如果是激进模式,则链路会被认为是单向的而被关闭(接口置于err-disable状态)。

以上我只是大概的说了一下,Cisco官方文档中内容很多的,想详细了解的话可以查一下。

四、UDLD配置

注意:

UDLD默认不在全局或任何接口下启用。

UDLD不支持ATM接口。

确保链路两端接口设备都支持UDLD,并且需要工作在相同的UDLD模式下。

conf t

udld {aggressive | enable | message time 间隔时间} '全局启用UDLD,agg ressive设置为激进模式,enable设置为普通模式,message time设置hello间隔,范围是1-90,默认15。

int fa0/10

udld port [aggressive] '接口下启用UDLD,不加aggressive为普通模式。

show udld [接口名] '查看UDLD信息。

udld reset '特权模式下重启所有被UDLD关闭的接口。

有的IOS配置命令可能是下面的:

(config)# udld {enable | aggressive}

(config-if)# udld port [aggressive]

(config)# udld message time 间隔

还有,刚才提到过,UDLD检测到单向链路后会将接口置为err-disable状态,我们可以用以下命令恢复:

(config)# errdisable recovery cause udld

errdisable recovery cause udld 可以将UDLD置为err-disable状态的接口恢复,不过前提条件是链路已经不再是单向的了,要不然会再次被UDLD关闭。

回头再仔细说说关于errdisable recovery。

当链路保持“up”状态的时候,但接口却没有传递流量,udld协议能够监测到交换机端口上的单向链路的情形。

这种情形通常会出现在以下几种情况之中:gbic(吉比特接口转换器)或接口出现故障、软件故障、硬件失效或其他异常表现。

udld有助于防止在上述几种失效中发生灾难性的事件,当监测到有单向链路,它将停止端口发送信息。

udld是一种第2层协议,它与第1层机制协同工作来确定链路的物理状态。

在第1层中,自动协商功能将照顾到物理信令和故障监测。

udld能够执行自动协商不能执行的任务,例如监测邻居身份和关闭连接不当的端口。

当同时启用自动协商和udld

的时候,第1层和第2层监测将协同工作来防止物理或逻辑上的单向连接,并且还可以其他协议的故障。

udld有两种模式:通常模式和广泛模式。

通常模式是默认的,当监测吉比特接口出现了故障,它会监测到单向性链路,防止出现问题。

如果某个端口连接正确没有故障,但只是传输是单向的,udld不会监测到单向链路,因为第1层机制没有问题,它也不会非法这个端口。

广泛模式下,当出现一下情况时,它会监测到单向链路,它将非法端口:

* 一个光纤吉比特端口或双绞线链路中,其中一个端口不能发送或接收数据包* 一个光纤吉比特端口或双绞线链路中,其中一个端口断了而其他端口是活动* 一个光纤线缆的一头连接错误

积极模式udld是udld的一种变种,它能够提供额外的好处。

在启用积极模式u dld的情况下,当端口停止接收udld数据包的时候,udld将尝试重新建立与邻居的连

接。

但如果尝试次数超过8次之后,那么端口状态就将变更为“error-disable”状态,它将有效地禁用端口。

udld的算法:

学习邻居的信息并将信息保存在一个本地cache中,一但检测到一个新的邻居或一个邻居请求重新同步cache时,就发送一系列的udld probe/echo(hello)包。

udld在所有端口上持续的发送probe/echo信息,当在端口上收到一个udld响应信息时触发一个"detection-phase"和验证进程。

如果所有的有效条件都达满足(端口是双向连接,并且线缆正确),这个端口被启用。

否则,该端口被禁用,并触发如下所示的syslog信息:

"udld-3-disable: unidirectional link detected on port mod/port. port disable d"()

"udld-4-onewaypath: a unidirectional link from port mod/port to port mod/ port of device [chars] was detected"

一但一个链路建立起来并被标志为双向的,udld会继续每隔15秒发送一个prob e/echo信息。