cisco asa 8.2与8.4的nat区别

1.NAT(nat-control,8.2有这条命令,开了的话没有nat是不通的)

1.8.2(PAT转换)

global (outside) 10 201.100.1.100

nat (inside) 10 10.1.1.0 255.255.255.0

ASA/pri/act(config)# show xlate

1 in use, 1 most used

PAT Global 201.100.1.100(1024) Local 10.1.1.1(11298)

8.4

object network nat

subnet 10.1.1.0 255.255.255.0

object network nat

nat (inside,outside) dynamic 201.100.1.100

ASA8-4# show xlate

1 in use,

2 most used

Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice

TCP PAT from inside:10.1.1.1/53851 to outside:201.100.1.100/5810 flags ri idle 0:00:04 timeout 0:00:30

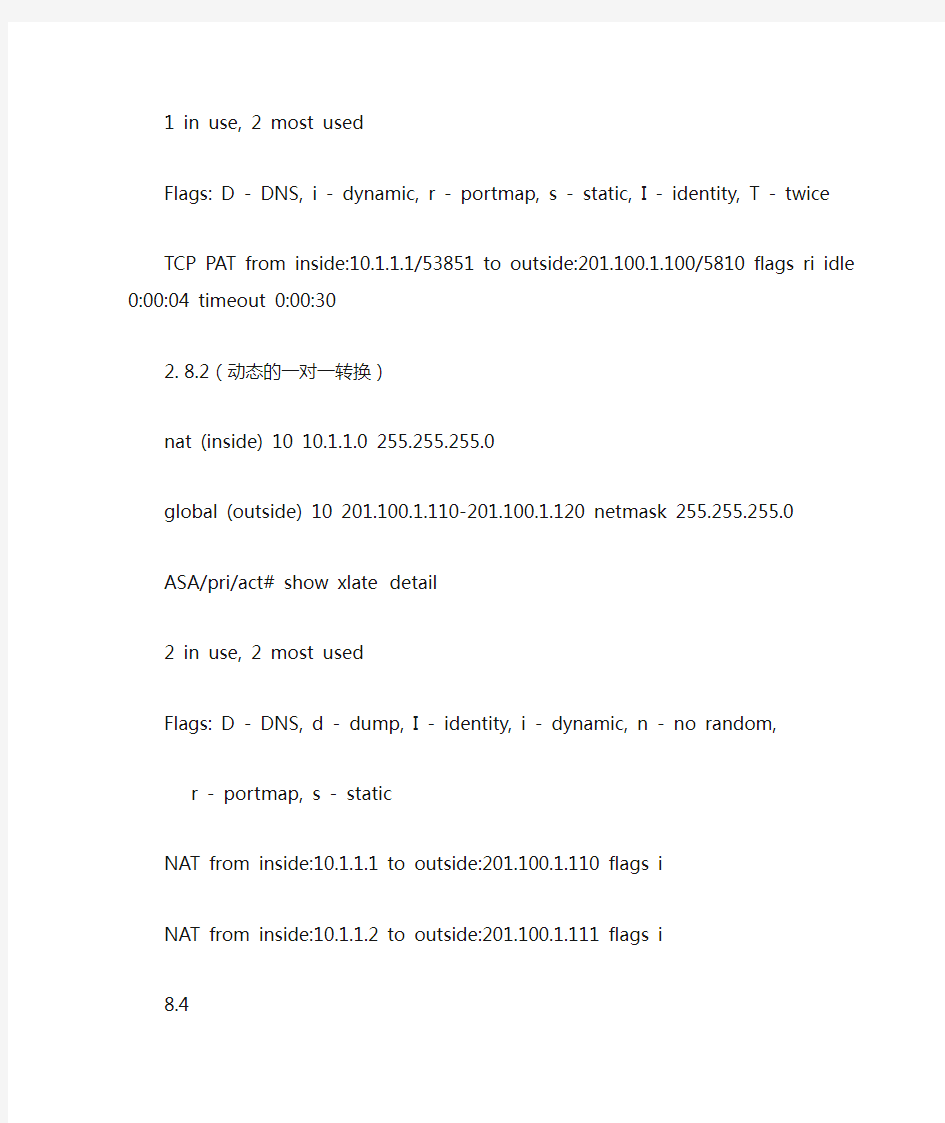

2.8.2(动态的一对一转换)

nat (inside) 10 10.1.1.0 255.255.255.0

global (outside) 10 201.100.1.110-201.100.1.120 netmask 255.255.255.0

ASA/pri/act# show xlate detail

2 in use, 2 most used

Flags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,

r - portmap, s - static

NAT from inside:10.1.1.1 to outside:201.100.1.110 flags i

NAT from inside:10.1.1.2 to outside:201.100.1.111 flags i

8.4

object network nat

subnet 10.1.1.0 255.255.255.0

object network outside-nat

range 201.100.1.110 201.100.1.120

object network nat

nat (inside,outside) dynamic outside-nat

ASA8-4# show xlate

1 in use,

2 most used

Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice

NAT from inside:10.1.1.1 to outside:201.100.1.115 flags i idle 0:01:13 timeout 3:00:00 3.8.2(转换成接口地址)

nat (inside) 10 10.1.1.0 255.255.255.0

global (outside) 10 interface

ASA/pri/act# show xlate detail

1 in use,

2 most used

Flags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,

r - portmap, s - static

TCP PAT from inside:10.1.1.1/61971 to outside:201.100.1.10/1024 flags ri

8.4

object network nat

subnet 10.1.1.0 255.255.255.0

object network nat

nat (inside,outside) dynamic interface

ASA8-4(config)# show xlate

1 in use,

2 most used

Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice

TCP PAT from inside:10.1.1.1/35322 to outside:201.100.1.10/52970 flags ri idle 0:00:03

timeout 0:00:30

4.8.2(不同的内部地址转换成不同的外部地址)

nat (inside) 9 1.1.1.0 255.255.255.0

nat (inside) 10 10.1.1.0 255.255.255.0

//排列标准,先看明细,越明细的越在前面,明细相同看IP地址,IP址址小的在前面,在实际作用的时候也是按照这个面序来的。

global (outside) 10 interface

global (outside) 9 201.100.1.111

ASA/pri/act# show xlate detail

2 in use, 2 most used

Flags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,

r - portmap, s - static

TCP PAT from inside:1.1.1.1/51343 to outside:201.100.1.111/1026 flags ri

TCP PAT from inside:10.1.1.1/13938 to outside:201.100.1.10/1028 flags ri

8.4

ASA8-4# show running-config object

object network inside1

subnet 10.1.1.0 255.255.255.0

object network inside2

subnet 1.1.1.0 255.255.255.0

object network ouside-inside2

host 201.100.1.110

ASA8-4# show running-config nat

!

object network inside1

nat (inside,outside) dynamic interface

object network inside2

nat (inside,outside) dynamic ouside-inside2

ASA8-4# show xlate

2 in use, 2 most used

Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice

TCP PAT from inside:1.1.1.1/59611 to outside:201.100.1.110/34338 flags ri idle 0:00:08 timeout 0:00:30

TCP PAT from inside:10.1.1.1/22181 to outside:201.100.1.10/53371 flags ri idle 0:00:19 timeout

0:00:30

5.8.2(先做一对一转换,当且仅点地址都用完了,在做PAT转换)

ASA/pri/act# show running-config nat

nat (inside) 10 10.1.1.0 255.255.255.0

ASA/pri/act# show running-config global

global (outside) 10 201.100.1.110-201.100.1.112

global (outside) 10 201.100.1.116

ASA/pri/act# show xlate detail

4 in use,

5 most used

Flags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,

r - portmap, s - static

NAT from inside:10.1.1.1 to outside:201.100.1.110 flags i

NAT from inside:10.1.1.3 to outside:201.100.1.112 flags i

TCP PAT from inside:10.1.1.6/19799 to outside:201.100.1.116/1025 flags ri

NAT from inside:10.1.1.2 to outside:201.100.1.111 flags i

8.4

object network outside

range 201.100.1.110 201.100.1.112

object network inside

subnet 10.1.1.0 255.255.255.0

object network inside

nat (inside,outside) dynamic outside interface

ASA8-4# show xlate

4 in use, 4 most used

Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice

TCP PAT from inside:10.1.1.4/49994 to outside:201.100.1.10/52626 flags ri idle 0:00:04 timeout 0:00:30

NAT from inside:10.1.1.1 to outside:201.100.1.111 flags i idle 0:01:31 timeout 3:00:00

NAT from inside:10.1.1.3 to outside:201.100.1.110 flags i idle 0:00:16 timeout 3:00:00

NAT from inside:10.1.1.2 to outside:201.100.1.112 flags i idle 0:00:33 timeout 3:00:006.

6.8.0 (策略NAT(从inside访问outside不同的端口号转换为不同的外部ip地址))(策略

nat永远是优于普通的nat的)

access-list pat1 extended permit tcp host 10.1.1.1 host 201.100.1.1 eq telnet

access-list pat2 extended permit tcp host 10.1.1.1 host 201.100.1.1 eq www

nat (inside) 10 access-list pat1

nat (inside) 20 access-list pat2

global (outside) 10 201.100.1.100

global (outside) 20 201.100.1.200

ASA/pri/act# show xlate deta

ASA/pri/act# show xlate detail

2 in use, 5 most used

Flags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,

r - portmap, s - static

TCP PAT from inside:10.1.1.1/30449 to outside(pat2):201.100.1.200/1024 flags ri

TCP PAT from inside:10.1.1.1/43167 to outside(pat1):201.100.1.100/1024 flags ri

8.42

新版本(Twice NAT) ,这个是两次NAT,一般加入了基于目的的元素,而之前的network object 只是基于源的,通常情

况下使用object 就能解决问题了,这个只是在特殊情况下使用。一般我们把object 叫做Auto NAT ,而Twice NAT 叫

做manual NAT

object network outside1

host 201.100.1.100

object network outside2

host 201.100.1.200

object network inside

subnet 10.1.1.0 255.255.255.0

object network outside

host 201.100.1.1

object service telnet

service tcp destination eq telnet

object service http

service tcp destination eq www

nat (inside,outside) source dynamic inside outside1 destination static outside outside service telnet telnet

nat (inside,outside) source dynamic inside outside2 destination static outside outside service http http

ASA8-4# show xlate

1 in use, 4 most used

Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice

TCP PAT from outside:201.100.1.1 23-23 to inside:201.100.1.1 80-80

flags srIT idle 0:00:37 timeout 0:00:00

注意T是twice nat就是源地址和目的地址都可以转换的。

7.0 (I – identity nat 自已转换成自已多用于remote vpn)

8.0

nat (inside) 0 10.1.1.0 255.255.255.0 (<0-2147483647> The

will be referenced by the global command to associate a

global pool with the local IP address.

to indicate no address translation for local IP. The limit is

65535 with access-lists)0表示自已转让换成自已。

ASA/pri/act# show xlate detail

1 in use, 5 most used

Flags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,

r - portmap, s - static

NAT from inside:10.1.1.1 to outside:10.1.1.1 flags iI注意这里面的I自已转换成自已。(这种情况下外部是不是访问内部的)

8.4

object network iden-nat

subnet 10.1.1.0 255.255.255.0

object network iden-nat

nat (inside,outside) static iden-nat

ASA8-4# show xlate

1 in use, 4 most used

Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice

NAT from inside:10.1.1.0/24 to outside:10.1.1.0/24

flags sI idle 0:00:07 timeout 0:00:00

上面全部都是其于source的nat转换,下面我们来探论基于static的nat转换。

8.8.02(静态nat转换,从outside到inside静态的一对一转换)

ASA/pri/act# show running-config static

static (inside,outside) 201.100.1.100 10.1.1.1 netmask 255.255.255.255

访问列表放行的是转换后的地址

access-list out line 1 extended permit tcp host 201.100.1.1 host 201.100.1.100 (hitcnt=9) 0x4a668fb0

ASA/pri/act# show xlate detail

1 in use, 5 most used

Flags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,

r - portmap, s - static

NAT from inside:10.1.1.1 to outside:201.100.1.100 flags s

8.42

ASA8-4# show running-config object

object network nat

host 10.1.1.1

ASA8-4# show running-config nat

!

object network nat

nat (inside,outside) static 201.100.1.100

ASA8-4# show xlate

1 in use, 4 most used

Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice

NAT from inside:10.1.1.1 to outside:201.100.1.100

flags s idle 0:00:52 timeout 0:00:00

access-list out line 1 extended permit tcp host 201.100.1.1 host 10.1.1.1 (hitcnt=1) 0xe8e098f5

列表放行的是内部主机真实的IP地址。

9. 8.0static pat(PORT redirection )只有一个公网地址,将访问公网地址不同的端口号,转换到

不同的服务器上去。

ASA/pri/act# show running-config static

static (inside,outside) tcp 201.100.1.100 telnet 10.1.1.1 www netmask 255.255.255.255

static (inside,outside) tcp 201.100.1.100 www 10.1.1.2 telnet netmask 255.255.255.255

ASA/pri/act# show xlate detail

2 in use, 5 most used

Flags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,

r - portmap, s - static

TCP PAT from inside:10.1.1.1/80 to outside:201.100.1.100/23 flags sr

TCP PAT from inside:10.1.1.2/23 to outside:201.100.1.100/80 flags sr

access-list out line 1 extended permit tcp host 201.100.1.1 host 201.100.1.100 eq telnet (hitcnt=1) 0x57c792d9

access-list out line 2 extended permit tcp host 201.100.1.1 host 201.100.1.100 eq www (hitcnt=0) 0x463b6a3b

列表放行的也是转换后的地址及端口号。

8.4

新版本(Twice NAT)

object network inside1

host 10.1.1.1

object network inside2

host 10.1.1.2

object network outside

host 201.100.1.100

object service telnet

service tcp destination eq telnet

object service http

service tcp destination eq www

object network outside-des

host 201.100.1.1

ASA8-4(config)# show running-config nat

nat (outside,inside) source static outside-des outside-des destination static outside inside1 service http telnet

access-list out line 1 extended permit tcp host 201.100.1.1 host 10.1.1.1 eq telnet (hitcnt=1) 0x213cb7ce

R5-outside8.4#telnet 201.100.1.100 80

Trying 201.100.1.100, 80 ... Open

R4-inside1-8.4>

10.8.2 static-Identity转换,将内部地址自已转换成自已,并且外部可以访问。

外面可以访部内的static-Identity转换。

ASA/pri/act# show running-config static

static (inside,outside) 10.1.1.1 10.1.1.1 netmask 255.255.255.255

ASA/pri/act# show xlate detail

1 in use, 5 most used

Flags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,

r - portmap, s - static

NAT from inside:10.1.1.1 to outside:10.1.1.1 flags s

access-list out line 1 extended permit tcp host 201.100.1.1 host 10.1.1.1 (hitcnt=1) 0xe8e098f5

R2-outside#telnet 10.1.1.1

Trying 10.1.1.1 ... Open

R1-inside>

R1-inside>show user

R1-inside>show users

Line User Host(s) Idle Location

0 con 0 idle 00:00:08

*130 vty 0 idle 00:00:00 201.100.1.1

Interface User Mode Idle Peer Address

8.4

ASA8-4# show running-config object

object network iden-nat

host 10.1.1.1

object network iden-nat

nat (inside,outside) static 10.1.1.1

ASA8-4# show xlate

1 in use, 4 most used

Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice

NAT from inside:10.1.1.1 to outside:10.1.1.1

flags sI idle 0:00:07 timeout 0:00:00

R5-outside8.4#tel

R5-outside8.4#telnet 10.1.1.1

Trying 10.1.1.1 ... Open

11.静态的网段转换(整个网段一对一转换)

8.0

static (inside,outside) 201.100.1.0 10.1.1.0 netmask 255.255.255.0

ASA/pri/act# show xlate detail

1 in use, 5 most used

Flags: D - DNS, d - dump, I - identity, i - dynamic, n - no random,

r - portmap, s - static

NAT from inside:10.1.1.0 to outside:201.100.1.0 flags s

access-list out line 1 extended permit tcp 201.100.1.0 255.255.255.0 201.100.1.0 255.255.255.0 (hitcnt=1) 0x34f8fd73

R2-outside#telnet 201.100.1.2

Trying 201.100.1.2 ... Open

8.4

object network inside

subnet 10.1.1.0 255.255.255.0

object network outside

subnet 201.100.1.0 255.255.255.0

object network inside

nat (inside,outside) static outside

ASA# show xlate

1 in use, 1 most used

Flags: D - DNS, i - dynamic, r - portmap, s - static, I - identity, T - twice

NAT from inside:10.1.1.0/24 to outside:201.100.1.0/24

flags s idle 0:03:19 timeout 0:00:00

access-list out line 1 extended permit tcp host 201.100.1.1 host 10.1.1.2 (hitcnt=1) 0x0b722de5 R5-outside8.4#telnet 201.100.1.2

Trying 201.100.1.2 ... Open

R4-inside1-8.4>

R4-inside1-8.4>show user

R4-inside1-8.4>show users

Line User Host(s) Idle Location

0 con 0 idle 00:00:04

*130 vty 0 idle 00:00:00 201.100.1.1

Interface User Mode Idle Peer Address

12. 8.0 nat (inside) 0 access-list特殊的nat 称为no-nat或者nat by-pass一般用于vpn

Vpn的流量不能被nat掉。

Nat (inside) 0 access-list(匹配vpn流量),access-list的流量是不会被nat转换的。

access-list vpn line 1 extended permit ip host 10.1.1.1 host 201.100.1.1 (hitcnt=0) 0x732d93c0 nat (inside) 0 access-list vpn

nat (inside) 10 10.1.1.0 255.255.255.0

匹配的流量没有做nat 没有匹配的流量做了nat转换。

R1-inside#show running-config interface eth0/0

Building configuration...

Current configuration : 77 bytes

!

interface Ethernet0/0

ip address 10.1.1.1 255.255.255.0

half-duplex

end

R1-inside#

R1-inside#telnet 201.100.1.1

Trying 201.100.1.1 ... Open

R2-outside>show user

R2-outside>show users

Line User Host(s) Idle Location

0 con 0 idle 00:04:19

*130 vty 0 idle 00:00:00 10.1.1.1

Interface User Mode Idle Peer Address

R1-inside#show running-config interface ethernet 0/0

Building configuration...

Current configuration : 77 bytes

!

interface Ethernet0/0

ip address 10.1.1.2 255.255.255.0

half-duplex

end

R1-inside#

R1-inside#

R1-inside#tle

R1-inside#te

R1-inside#tel

R1-inside#telnet 201.100.1.1

Trying 201.100.1.1 ... Open

R2-outside>show user

R2-outside>show users

Line User Host(s) Idle Location

0 con 0 idle 00:04:49

*130 vty 0 idle 00:00:00 201.100.1.10

Interface User Mode Idle Peer Address

R2-outside>

8.4要想旁路掉VPN流量,我们用identity nat自已转换成自已。

VPN 流量旁路

在老版本里面我们用NAT 0 来解决这个问题,而在新版本里面没有NAT 0 这个概念了,它用Twice NAT+Identify 组

合的使用

8.0

access-list 100 permit ip host 1.1.1.1 host 2.2.2.2

nat (inside) 0 access-list 100

8.4

object network local-vpn-traffic

host 1.1.1.1

object netowork remote-vpn-traffic

host 2.2.2.2

nat (inside,outside) source static local-vpn-traffic local-vpn-traffic destination static

remote-vpn-traffic

remote-vpn-traffic

做nat一定要用扩展列表:

防火墙旁路掉vpn流量。

nat (inside) 1 1.1.1.0 255.255.255.0

nat (inside) 1 10.1.1.0 255.255.255.0

global (outside) 1 201.100.1.100

nat (inside) 0 access-list l2l

access-list l2l line 1 extended permit ip 1.1.1.0 255.255.255.0 2.2.2.0 255.255.255.0

路由器做nat之后也会出现同样的问题。

路由器旁路掉vpn流量。

interface Ethernet0/0

ip address 201.100.1.2 255.255.255.0

ip nat outside

ip virtual-reassembly

half-duplex

crypto map l2l

end

interface Loopback0

ip address 2.2.2.2 255.255.255.0

ip nat inside

ip virtual-reassembly

end

ip nat inside source list 110 interface Ethernet0/0 overload

Extended IP access list 100

10 permit ip 2.2.2.0 0.0.0.255 1.1.1.0 0.0.0.255 (25 matches)

Extended IP access list 110

10 deny ip 2.2.2.0 0.0.0.255 1.1.1.0 0.0.0.255 (10 matches)(在nat的列表中首先deny掉vpn流量,因此做nat一定要用扩展的访问列表)

20 permit ip 2.2.2.0 0.0.0.255 any (2 matches)

防火啬旁路掉VPN流量用identiy nat自已转换成自已。而路由器旁路掉vpn流量,则是在nat 的access-list列表中deny掉vpn流量。写nat 的访问控制列表一定要用扩展的访问控制列表。

软件开发几种模式

软件开发的几种模式 2015-05-27彭波模模搭 模模搭开发日志057软件开发的几种模式归类 1.边做边改模型(Build-and-Fix Model) 好吧,其实现在许多产品实际都是使用的“边做边改”模型来开发的,特别是很多小公司产品周期压缩的太短。在这种模型中,既没有规格说明,也没有经过设计,软件随着客户的需要一次又一次地不断被修改。 在这个模型中,开发人员拿到项目立即根据需求编写程序,调试通过后生成软件的第一个版本。在提供给用户使用后,如果程序出现错误,或者用户提出新的要求,开发人员重新修改代码,直到用户和测试等等满意为止。 这是一种类似作坊的开发方式,边做边改模型的优点毫无疑问就是前期出成效快。 对编写逻辑不需要太严谨的小程序来说还可以对付得过去,但这种方法对任何规模的开发来说都是不能令人满意的,其主要问题在于: 1)缺少规划和设计环节,软件的结构随着不断的修改越来越糟,导致无法继续修改; 2)忽略需求环节,给软件开发带来很大的风险; 3)没有考虑测试和程序的可维护性,也没有任何文档,软件的维护十分困难。 2. 瀑布模型(Waterfall Model) 瀑布模型是一种比较老旧的软件开发模型,1970年温斯顿·罗伊斯提出了著名的“瀑布模型”,直到80年代都还是一直被广泛采用的模型。

瀑布模型将软件生命周期划分为制定计划、需求分析、软件设计、程序编写、软件测试和运行维护等六个基本活动,并且规定了它们自上而下、相互衔接的固定次序,如同瀑布流水,逐级下落。 在瀑布模型中,软件开发的各项活动严格按照线性方式进行,当前活动接受上一项活动的工作结果,实施完成所需的工作内容。当前活动的工作结果需要进行验证,如验证通过,则该结果作为下一项活动的输入,继续进行下一项活动,否则返回修改。 瀑布模型优点是严格遵循预先计划的步骤顺序进行,一切按部就班比较严谨。 瀑布模型强调文档的作用,并要求每个阶段都要仔细验证。但是,这种模型的线性过程太理想化,已不再适合现代的软件开发模式,其主要问题在于: 1)各个阶段的划分完全固定,阶段之间产生大量的文档,极大地增加了工作量; 2)由于开发模型是线性的,用户只有等到整个过程的末期才能见到开发成果,从而增加了开发的风险; 3)早期的错误可能要等到开发后期的测试阶段才能发现,进而带来严重的后果。 4)各个软件生命周期衔接花费时间较长,团队人员交流成本大。 5)瀑布式方法在需求不明并且在项目进行过程中可能变化的情况下基本是不可行的。 3. 迭代模型(stagewise model)(也被称作迭代增量式开发或迭代进化式开发) 是一种与传统的瀑布式开发相反的软件开发过程,它弥补了传统开发方式中的一些弱点,具有更高的成功率和生产率。 在迭代式开发方法中,整个开发工作被组织为一系列的短小的、固定长度(如3周)的小项目,被称为一系列的迭代。每一次迭代都包括了需求分析、设计、实现与测试。采用这种方法,开发工作可以在需求被完整地确定之前启动,并在一次迭代中完成系统的一部分功能或业务逻辑的开发工作。再通过客户的反馈来细化需求,并开始新一轮的迭代。

项目几大模式

一、BOT融资模式 1、概念: BOT(build-operate-transfer)即建设-经营-转让,是私营企业参与基础设施建设,向社会提供公共服务的一种方式。中国一般称之为“特许权”,是指政府部门就某个基础设施项目与私人企业(项目公司)签订特许权协议,授予签约方的私人企业(包括外国企业)来承担该项目的投资、融资、建设和维护,在协议规定的特许期限内,许可其融资建设和经营特定的公用基础设施,并准许其通过向用户收取费用或出售产品以清偿贷款,回收投资并赚取利润。政府对这一基础设施有监督权,调控权,特许期满,签约方的私人企业将该基础设施无偿或有偿移交给政府部门。 2、解析: 这种方式最大的特点就是将基础设施的经营权有期限的抵押以获得项目融资,或者说是基础设施国有项目民营化。在这种模式下,首先由项目发起人通过投标从委托人手中获取对某个项目的特许权,随后组成项目公司并负责进行项目的融资,组织项目的建设,管理项目的运营,在特许期内通过对项目的开发运营以及当地政府给予的其他优惠来回收资金以还贷,并取得合理的利润。特许期结束后,应将项目无偿地移交给政府。在BOT模式下,投资者一般要求政府保证其最低收益率,一旦在特许期内无法达到该标准,政府应给予特别补偿。 3、图示: 4、关键点: (1)政府与私人企业(项目公司)签订协议 (2)私人企业承担项目的投资、融资、建设、维护并取得合理利润 (3)政府拥有监督权,调控权 (4)最终私人企业将项目交由政府

二、BT融资模式 1、概念: BT(Build——Transfer),意即“建设--移交”,是政府利用非政府资金来进行非经营性基础设施建设项目的一种融资模式。BT模式是BOT模式的一种变换形式,指一个项目的运作通过项目公司总承包,融资、建设验收合格后移交给业主,业主向投资方支付项目总投资加上合理回报的过程。 2、解析: 是基础设施项目建设领域中采用的一种投资建设模式,系指根据项目发起人通过与投资者签订合同,由投资者负责项目的融资、建设,并在规定时限内将竣工后的项目移交项目发起人,项目发起人根据事先签订的回购协议分期向投资者支付项目总投资及确定的回报。3、图示: 4、关键点: (1)政府与私人单位(包括外国企业)签订协议 (2)私人单位负责融资、建设 (3)私人单位将竣工项目交由政府 (4)政府依据回购协议向私人单位支付项目总投资及回报 三、TOT融资模式 1、概念: TOT(transfer-operate-transfer),即移交-----经营------移交。指政府部门将建设好的项目的一定期限的产权和经营权,有偿转让给投资人,由其进行运营管理;投资人在一个约定的时间内通过经营收回全部投资和得到合理的回报,并在合约期满之后,再交回给政府部门或原单位的一种融资方式。 2、解析: 是一种通过出售现有资产以获得增量资金进行新建项目融资的一种新型融资方式,在这种模式下,首先私营企业用私人资本或资金购买某项资产的全部或部分产权或经营权,然后,购买者对项目进行开发和建设,在约定的时间内通过对项目经营收回全部投资并取得合理的

思科NAT配置实例

CISCONAT配置 一、NAT简介 NAT(Network Address Translation)的功能,就是指在一个网络内部,根据需要可以随意自定义的IP地址,而不需要经过申请。在网络内部,各计算机间通过内部的IP地址进行通讯。而当内部的计算机要与外部internet网络进行通讯时,具有NAT功能的设备(比如:路由器)负责将其内部的IP地址转换为合法的IP地址(即经过申请的IP地址)进行通信。 二、NAT 的应用环境: 情况1:一个企业不想让外部网络用户知道自己的网络内部结构,可以通过NAT将内部网络与外部Internet 隔离开,则外部用户根本不知道通过NAT设置的内部IP地址。 情况2:一个企业申请的合法Internet IP地址很少,而内部网络用户很多。可以通过NAT功能实现多个用户同时公用一个合法IP与外部Internet 进行通信。 三、设置NAT所需路由器的硬件配置和软件配置: 设置NAT功能的路由器至少要有一个内部端口(Inside),一个外部端口(Outside)。内部端口连接的网络用户使用的是内部IP地址。内部端口可以为任意一个路由器端口。外部端口连接的是外部的网络,如Internet 。外部端口可以为路由器上的任意端口。 设置NAT功能的路由器的IOS应支持NAT功能(本文事例所用

路由器为Cisco2501,其IOS为11.2版本以上支持NAT功能)。四、关于NAT的几个概念: 内部本地地址(Inside local address):分配给内部网络中的计算机的内部IP地址。 内部合法地址(Inside global address):对外进入IP通信时,代表一个或多个内部本地地址的合法IP地址。需要申请才可取得的IP地址。 五、NAT的设置方法: NAT设置可以分为静态地址转换、动态地址转换、复用动态地址转换。 1、静态地址转换适用的环境 静态地址转换将内部本地地址与内部合法地址进行一对一的转换,且需要指定和哪个合法地址进行转换。如果内部网络有E-mail服务器或FTP服务器等可以为外部用户提供的服务,这些服务器的IP地址必须采用静态地址转换,以便外部用户可以使用这些服务。 静态地址转换基本配置步骤: (1)、在内部本地地址与内部合法地址之间建立静态地址转换。在全局设置状态下输入: Ip nat inside source static 内部本地地址内部合法地址(2)、指定连接网络的内部端口在端口设置状态下输入:ip nat inside (3)、指定连接外部网络的外部端口在端口设置状态下输入:

软件开发管理模式

软件开发管理新模式 传统的软件开发模式是以技术为主、以管理为辅,项目经理多数来自于技术开发人员,既要负责整个项目的推进,又要负责技术研发工作。尽管他是项目组中的技术权威,但他的管理能力不一定行,这样往往会使项目在管理方面陷入泥潭。 在实践了多个软件开发项目后,我们采用了一种新的软件项目开发管理模式—在项目组同时设立了项目经理和技术经理。 项目经理负责总控,管理项目日常事务,包括客户需求调研、项目组内部(公司部门之间)的组织与协调、人员管理、项目计划、风险管理、文档管理及评审等。 技术经理(也有的称之为构架设计师)则专职负责技术研发的管理和指导,包括需求分析、设计、编码和测试等工作。 采用这种模式,软件项目组按照既定的规范进行开发,不仅确保了产品的技术质量,还保证了项目组文档的完整性。 本篇文章将展示一个软件开发的部分流程,并通过这一流程,说明项目经理和技术经理如何在项目开发过程中相互配合。该流程是一个比较通用和规范的开发流程。 一个基本的软件开发流程,通常包括项目立项、计划、需求获取与分系、概要设计、详细设计、编码、测试、软件发布和软件维护阶段,如图所示。 在实际开发过程中,许多活动是并行或迭代的,在某一个时间段可能同时进行多项活动,或者是某一活动可能会要求返回到上一个阶段再次进行(精化)。 基于以上流程,项目经理和技术经理在各个开发阶段的具体活动(本过程覆盖大多数而非全部的软件生命周期,且不包括维护阶段)的职责各有不同,需要相互协调和相互补充。 1、项目立项

此阶段工作以项目经理为主,技术经理为辅。 项目经理:全面规划项目工作的内容,确定目标市场、技术指标和应用要求,划定项目工作范围和交付成果,明确项目实现的总体设想和实施方案;明确项目需要用到的各种资源,与技术经理共同预估项目的工作量和成本;提交《项目任务书》,报公司上级领导审批,进行立项评审。 技术经理:负责确定项目中的新技术的可行性;协助项目经理明确项目需要用到的各种资源,协助预估项目的工作量和成本。 2、项目计划 立项通过的项目才能进入正式的开发工作,此阶段工作同样以项目经理为主,技术经理为辅。 项目经理:召集关键技术人员(可以是其他项目组的成员),详细估算项目的工作量和成本;明确各阶段的活动内容,以及各阶段需要完成的软件工作产品,制定《工作拆分表(WBS)》,作为项目开展工作和详细计划的基础;对项目进行一系列的风险评估,进行详细进度计划安排,落实时间进度、资源(人员、设备)、技术、资金等,完成《软件开发计划》及进度表;组织项目组成员和高层对此阶段完成的文档进行评审。 技术经理:参与详细估算项目的工作量和成本;协助项目经理完成《软件开发计划》及《进度表》;参与评审本阶段提交的文档。 3、需求获取与分析 从这一阶段开始,项目开发管理的重心开始转移,一直到测试任务完成以前,项目开发的工作都是以技术经理为主导,项目经理只是辅助监督技术经理按照流程的标准和要求完成任务。 需求的获取是一个不断反复、不断深化的过程,可能需要多次,并一直到软件开发活动结束为止。为使需求调研更有效果、针对性更强,此阶段开始前,建议由项目经理和技术经理共同准备一份《需求调研问卷》,将需要调研的问题详细罗列在问卷中,并根据问卷展开调研。问卷中的问题最初以客户的高层需求为主,随着设计与开发的深入,问题逐渐细化为系统实现的技术细节。 技术经理:与项目经理共同准备《需求调研问卷》,审核问卷中的问题;参与需求调研;调研结束后,根据项目需求报告界定的工作范围和应用方案的设计思路,进一步深入细化应用方案,描述将要开发的系统中包含的业务流程、约定、数据源、报表格式等,整理成《软件需求规格说明书》或《软件用例说明书》;指导测试组完成《系统测试用例》;参与评审本阶段提交的需求文档。 项目经理:参与准备《需求调研问卷》,审核问卷中的问题;参与需求调研;协助技术经理整理《软件需求规格说明书》;指导测试组完成《软件测试计划》;组织项目组成员对完

工程项目中常见的几种运作模式的区别之令狐文艳创作

说说工程项目承包中的几种模 式:BT,BOT,BOO,EPC,EPCM, PPP,FEED 等,供交流: 令狐文艳 “BT”是英文“Build”和“Transfer”的缩写,中文的解释是建设、移交,指政府或其授权的单位经过法定程序选择拟建的基础设施或公用事业项目的投资人,并由投资人在工程建设期内组建BT项目公司进行投资、融资和建设;在工程竣工建成后按约定进行工程移交并从政府或其授权的单位的支付中收回投资。 BOT(Build-Operation-Transfer的缩写)即建设-经营-移交,指一国政府或其授权的政府部门经过一定程序并签订特许协议将专属国家的特定的基础设施、公用事业或工业项目的筹资、投资、建设、营运、管理和使用的权利在一定时期内赋予给本国或/和外国民民间企业,政府保留该项目、设施以及其相关的自然资源永久所有权;由民间企业建立项目公司并按照政府与项目公司签订的特许协议投资、开发、建设、营运和管理特许项目,以营运所得清偿项目债务、收回投资、获得利润,在特许权期限届满时将该项目、设施无偿移交给政

府。有时,BOT模式被称为“暂时私有化”过程(Tempo- rary Privatization)。 BOO (Build - Own - Operate)即建设一一拥有一一经营,承包商根据政府赋予的特许权,建设并经营某项产业项目,但是并不将此项基础产业项目移交给公共部门。 BOOT( Build - Own Operate - Transfer)建设一一拥有一一经营一一转让,则是私人合伙或某国际财团融资建设基础产业项目,项目建成后,在规定的期限内拥有所有权并进行经营,期满后将项目移交给政府。 EPC是英文Engineering(设计)、Procurement(采购)、Construction(施工)的缩写。该模式是指一个总承包商或者承包商联营体与业主签订承揽合同,并按合同约定对整个工程项目的设计、采购、施工、试运行(试车)等工作进行承包,实现各阶段工作合理交叉与紧密融合,并对工程的安全、质量、进度、造价全面负责,工程验收合格后向业主移交,业主或业主代表管理工程实施。EPC工程项目多集中在石油化工、制造业、交通运输和电力工业等领域。这些领域的工程项目具有以设计为主导、投资额巨大、技术复杂、管理难度大等特点。 EPCM模式(EPCM:Engineering procurement Construcion management)即指设计采购与施工管理的总承包模式。EPCM模式是国际建筑市场较为通行的项目支付模式之一,也是我国目前推行总承包模式的一种。EPCM承包

思科交换机NAT配置介绍及实例

思科交换机NAT配置介绍及实例 CISCONAT配置 一、NAT简介 NAT(Network Address Translation)的功能,就是指在一个网络内部,根据需要可以随意自定义的IP地址,而不需要经过申请。在网络内部,各计算机间通过内部的IP地址进行通讯。而当内部的计算机要与外部internet网络进行通讯时,具有NAT功能的设备(比如:路由器)负责将其内部的IP地址转换为合法的IP地址(即经过申请的IP地址)进行通信。二、NAT 的应用环境: 情况1:一个企业不想让外部网络用户知道自己的网络内部结构,可以通过NAT将内部网络与外部Internet 隔离开,则外部用户根本不知道通过NAT设置的内部IP地址。 情况2:一个企业申请的合法Internet IP地址很少,而内部网络用户很多。可以通过NAT 功能实现多个用户同时公用一个合法IP与外部Internet 进行通信。 三、设置NAT所需路由器的硬件配置和软件配置: 设置NAT功能的路由器至少要有一个内部端口(Inside),一个外部端口(Outside)。内部端口连接的网络用户使用的是内部IP地址。 内部端口可以为任意一个路由器端口。外部端口连接的是外部的网络,如Internet 。外部端口可以为路由器上的任意端口。 设置NAT功能的路由器的IOS应支持NAT功能(本文事例所用路由器为Cisco2501,其IOS为11.2版本以上支持NAT功能)。 四、关于NAT的几个概念: 内部本地地址(Inside local address):分配给内部网络中的计算机的内部IP地址。 内部合法地址(Inside global address):对外进入IP通信时,代表一个或多个内部本地地址的合法IP地址。需要申请才可取得的IP地址。 五、NAT的设置方法: NAT设置可以分为静态地址转换、动态地址转换、复用动态地址转换。 1、静态地址转换适用的环境 静态地址转换将内部本地地址与内部合法地址进行一对一的转换,且需要指定和哪个合法地址进行转换。如果内部网络有E-mail服务器或FTP服务器等可以为外部用户提供的服务,这些服务器的IP地址必须采用静态地址转换,以便外部用户可以使用这些服务。 静态地址转换基本配置步骤:

思科网络地址转换(NAT)配置

Isp no ena config t host ISP no ip domain-lookup line con 0 exec-timeout 0 0 inter e0/1 ip add 202.1.1.2 255.255.255.0 no shut inter e0/2 ip add 203.1.1.1 255.255.255.0 no shut router1 no ena config t no ip domain-lookup host Router1 line con 0 exec-timeout 0 0 host R1 inter e0/0 ip add 192.168.10.1 255.255.255.0 no shut inter e0/1

ip add 202.1.1.1 255.255.255.0 no shut ip route 0.0.0.0 0.0.0.0 202.1.1.2 int e0/0 //静态NAP ip nat inside int e0/1 ip nat outside ip nat inside source static 192.168.10.10 202.1.1.3 ip nat pool hello 202.1.1.10 202.1.1.12 netmask 255.255.255.0 //动态NAP access-list 1 permit 192.168.10.0 0.0.0.255 ip nat inside source list 1 pool hello ip nat inside source list 1 pool hello overload //PAT技术

工程项目中常见的几种运作模式的区别

说说工程项目承包中的几种模式:BT,BOT,BOO,EPC,EPCM, PPP,FEED等,供交流: “BT”是英文“Build”和“Transfer”的缩写,中文的解释是建设、移交,指政府或其授权的单位经过法定程序选择拟建的基础设施或公用事业项目的投资人,并由投资人在工程建设期内组建BT项目公司进行投资、融资和建设;在工程竣工建成后按约定进行工程移交并从政府或其授权的单位的支付中收回投资。 BOT(Build-Operation-Transfer的缩写)即建设-经营-移交,指一国政府或其授权的政府部门经过一定程序并签订特许协议将专属国家的特定的基础设施、公用事业或工业项目的筹资、投资、建设、营运、管理和使用的权利在一定时期内赋予给本国或/和外国民民间企业,政府保留该项目、设施以及其相关的自然资源永久所有权;由民间企业建立项目公司并按照政府与项目公司签订的特许协议投资、开发、建设、营运和管理特许项目,以营运所得清偿项目债务、收回投资、获得利润,在特许权期限届满时将该项目、设施无偿移交给政府。有时 ,BOT 模式被称为“暂时私有化”过程 (Tempo- rary Privatization)。 BOO (Build - Own - Operate) 即建设一一拥有一一经营 , 承包商根据政府赋予的特许权 , 建设并经营某项产业项目 , 但是并不将此项基础产业项目移交给公共部门。 BOOT( Build - Own Operate - Transfer) 建设一一拥有一一经营一一转让 , 则是私人合伙或某国际财团融资建设基础产业项目 , 项目建成后 , 在规定的期限内拥有所有权并进行经营 , 期满后将项目移交给政府。 EPC是英文Engineering(设计)、Procurement(采购)、Construction(施工)的缩写。该模式是指一个总承包商或者承包商联营体与业主签订承揽合同,并按合同约定对整个工程项目的设计、采购、施工、试运行(试车)等工作进行承包,实现各阶段工作合理交叉与紧密融合,并对工程的安全、质量、进度、造价全面负责,工程验收合格后向业主移交,业主或业主代表管理工程实施。EPC工程项

思科NAT配置实例

CISCONAT配置 一、NAT简介NAT(Network Address Translation)的功能,就是指在一个网络内部,根据需要可以随意自定义的IP地址,而不需要经过申请。在网络内部,各计算机间通过内部的IP地址进行通讯。而当内部的计算机要与外部internet网络进行通讯时,具有NAT功能的设备(比如:路由器)负责将其内部的IP地址转换为合法的IP地址(即经过申请的IP地址)进行通信。 二、NAT 的应用环境:情况1:一个企业不想让外部网络用户知道自己的网络内部结构,可以通过NAT将内部网络与外部Internet 隔离开,则外部用户根本不知道通过NAT设置的内部IP地址。情况2:一个企业申请的合法Internet IP地址很少,而内部网络用户很多。可以通过NAT功能实现多个用户同时公用一个合法IP与外部Internet 进行通信。 三、设置NAT所需路由器的硬件配置和软件配置:设置NAT功能的路由器至少要有一个内部端口(Inside),一个外部端口(Outside)。内部端口连接的网络用户使用的是内部IP地址。内部端口可以为任意一个路由器端口。外部端口连接的是外部的网络,如Internet 。外部端口可以为路由器上的任意端口。

设置NAT功能的路由器的IOS应支持NAT功能(本文事例所用路由器为Cisco2501,其IOS为11.2版本以上支持NAT功能)。 四、关于NAT的几个概念: 内部本地地址(Inside local address):分配给内部网络中的计算机的内部IP地址。 内部合法地址(Inside global address):对外进入IP通信时,代表一个或多个内部本地地址的合法IP地址。需要申请才可取得的IP地址。 五、NAT的设置方法: NAT设置可以分为静态地址转换、动态地址转换、复用动态地址转换。 1、静态地址转换适用的环境静态地址转换将内部本地地址与内部合法地址进行一对一的转换,且需要指定和哪个合法地址进行转换。如果内部网络有E-mail服务器或FTP服务器等可以为外部用户提供的服务,这些服务器的IP地址必须采用静态地址转换,以便外部用户可以使用这些服务。 静态地址转换基本配置步骤:(1)、在内部本地地址与内部合法地址之间建立静态地址转换。在全局设置状态下输入:Ip nat inside source static 内部本地地址内部合法地址 (2)、指定连接网络的内部端口在端口设置状态下输入:

几种常用软件开发工具比较

几种常用软件开发工具比较(2008-10-27 10:11:59) 标签:职场it [转]近日和公司的系统分析员探讨了几种开发工具的特性,由其总结了下面的内容。 文章客观评价了各种开发工具的优缺点,本人把文章拿来和大家一起讨论一下,欢迎专业人事补充和指正。 一、跨平台特性 VB:无★ PB:WINDOWS家族, Solaris,Macintosh ★★★ C++ Builder/Dephi:WINDOWS家族,Linux ★★★ VC:无★ JAVA:所有能够运行JAVA虚拟机的操作系统★★★★ 二、组件技术支持 VB:COM,ActiveX ★★★ PB:COM,JavaBean,Jaguar,UserObject使用:CORBA+Acti veX ★★★ C++ Builder/Dephi:COM, ActiveX CORBA(本身自带CORBA中间件VisiBroker,有丰富向导)★★★★★ VC:COM,ActiveX,CORBA(没有任何IDE支持,是所有C编译器的功能,需要CORBA中间件支持) ★★★ JAVA:JavaBean,CORBA;ActiveX ★★★★ 三、数据库支持级别 数据访问对象: VB:DAO,ADO,RDO功能相仿;★ PB:Transaction,DwControl,可绑定任何SQL语句和存储过程,数据访问具有无与比拟的灵活性★★★★ C++ Builder/Dephi:具有包括DataSource,Table,Query,Midas,ADO在内的二十多个组件和类完成数据访问★★★ VC:同VB,但有不少类库可供使用,但极不方便,开发效率很低★★ JAVA:JAVA JDBC API,不同的IDE具有不同的组件★★ 数据表现对象: VB:DBGriD,与数据库相关的数据表现控件只有此一种,只能表现简单表格数据,表现手段单一★ PB:DataWindow对象(功能异常强大,其资源描述语句构成类似HTML的另外一种语言,可在其中插入任何对象,具有包括DBGrid在内的数百种数据表现方法),只此一项功能就注定了PB在数据库的功能从诞生的那 一天起就远远超过了某些开发工具今天的水平★★★★★ C++ Builder/Dephi:具有包括DBGrid,DBNavigator,DBEdit,DBLookupListBox在内的15 个数据感知组件,DecisionCube,DecisionQuery在内的6个数据仓库组件和包括QRChart, QRExpr在内的20多个报表组建,可灵活表现数据★★★

软件开发模式有哪些

软件开发模式有哪些? 快速原型模型:(需要迅速造一个可以运行的软件原型,以便理解和澄清问题) 快速原型模型允许在需求分析阶段对软件的需求进行初步的非完全的分析和定义,快速设计开发出软件系统的原型(展示待开发软件的全部或部分功能和性能 (过程:用户对该原型进行测试评定,给出具体改善的意见以及丰富的细化软件需求,开发人员进行修改完善) 优点: 克服瀑布模型的缺点,减少由于软件需求不明确带来的开发风险 缺点: A、所选用的开发技术和工具不一定符合主流的发展 B、快速建立起来的系统加上连续的修改可能会造成产品质量底下 增量模型:(采用随着日程时间的进展而交错的线性序列,每一个线性徐磊产生软件的一个可发布的“增量”,第一个增量往往就是核心的产品) 与其他模型共同之处:它与原型实现模型和其他演化方法一样,本质都是迭代 与原型实现模型不同之处:它强调每一个增量均发布一个可操作产品,(它不需要等到所有需求都出来,只要摸个需求的增量包出来即可进行开发) 优点: 1、人员分配灵活,一开始不需要投入大量人力资源 2、当配备人员不能在限定的时间内完成产品时,它可以提供一种先推出核心产品的途径,可现发布部分功能给用户(对用户起镇静作用) 3、增量能够有计划的管理技术风险 缺点: 1、如果增量包之间存在相交的情况且未很好处理,则必须做全盘系统分析 注: 这种模型将功能细化后分别开发的方法较适应于需求经常改变的软件开发过程 原型模型:(样品模型,采用逐步求精的方法完善原型) 主要思想: 先借用已有系统作为原型模型,通过“样品”不断改进,使得最后的产品就是用户所需要的。原型模型通过向用户提供原型获取用户的反馈,使开发出的软件能够真正反映用户的需求, 采用方法: 原型模型采用逐步求精的方法完善原型,使得原型能够“快速”开发,避免了像瀑布模型一样在冗长的开发过程中难以对用户的反馈作出快速的响应 优点:

项目的运营模式

项目的运营模式 我们会收取顾客带来的较新的一些工艺品、小摆设等闲置物品,现将其以较低的价格用购物券收回,再以相对较高的价格让顾客用购物券将我们的商品买走,其中的价差将会是我们的利润。(可以上网注册相应的网站,通过网络提高企业的知名度,同时挖掘潜在的消费者,真正做到可以和网络同步发展,减少广告费用。) 我们会建立自己的网站,进行网上交换,吸收一些好的商品进行收购,增加商店内商品的多样性与流行性。定期举行一些活动来吸引顾客。 我店还会经营一些额外的业务,在店中会卖一些咖啡、饮料、点心,让顾客能坐下来慢慢浏览,放松心情,感受小店的独特风味。小店还有独特的慢递服务,让随着社会发展压力变大的顾客能慢下来,给未来的自己或朋友写封信,记住现在的心情。 治理结构:指按照《中华人民共和国合伙企业法》或《私营企业暂行条例》的规定,由两个以上自然人按照协议共同投资,共同经营,共负盈亏,以雇佣劳动为基础,对债务承担无限责任的企业。 独立董事制度的引入,独立董事加强了对私营企业的外部监督;独立董事的引入可使董事会这一内部机构适当的外部化。鉴于让董事会发挥出应有的监督作用,这里可以尝试通过相关部门先采用部门规章的形式加以规范,之后再在相关法律法规中明确独立董事的定义及相关要求,只有通过立法的形式才能保证独立董事在企业特别是私营企业中的法律地位,才能真正发挥独立董事对企业治理监督的有效作用。

管理手段:可以有相应的负责人负责网络广告的传播,以及颁布相关的企业信息。 风险: 10 风险分析及对策错误!未定义书签。 10.1 政策风险错误!未定义书签。 10.1.1 风险错误!未定义书签。关于租门面政策风险,国家其它相关法律、法规的颁布与修订税收政策等方面的调整都可能会给公司的运营带来一定的风险。 10.1.2 对策错误!未定义书签。未来公司的运作一如既往的严格遵守国家的法令、法规和政策,并加强对有关政策、法规的研究,掌握国家法规政策的最新动态,及时调整公司的发展目标和经营战略。 10.2 市场风险错误!未定义书签。新开店之初,广告投入力度相对比较薄弱,不能做到大幅度的宣传,被人们普遍接受需要一定的时间,而被人们接受的期间的经营状况不确定。比较难确定运营盈利。而且企业所需要的商品种类比较多 10.2.1 风险错误!未定义书签。 10.2.2 对策错误!未定义书签。通过网络进行宣传,建立自己的网站,将在小店中发生的故事发到网络上,通过博客、微博进行宣传,将小店最新的信息、故事告诉大家。通过一些介绍特色小店的杂志、报刊等媒体来宣传我们的小店,以小店爱、缘分、环保的主题来进行宣传。这样一来不仅小店的知名度会提高,渐渐的会有人来光顾小店,东西慢慢就“换”出去了。 对商品系统的进行分类,然后真正做到将普通的交易与消费者的心理相联系,满足消费者的心理,增加创意。 10.3 行业风险错误!未定义书签。 10.3.1 风险错误!未定义书签。以物易物的交易方式可能会使现金流量变少 对于交换回的物品可能会慢慢堆积,无人问津 10.3.2 对策错误!未定义书签。本店在以物换物的同时开展了其他业务,如慢递和饮品及寻物等的服务会以现金进行交易,从这些中赚取利润。 对于交换回的物品可能会慢慢堆积,无人问津 在进行交换时会严格的对交换物品进行挑选,根据我们的经验来选择,尽量避免此问题的出现。在挑选顾客所要交换的物品时,尽量选择一些能提起人们兴趣,让人们产生兴趣好推销的物品。 10.4 不可抗力风险错误!未定义书签。主要是店内人员流通问题,本店主要针对18-25岁的青年,相对而言人员流通范围较少,单一。 10.4.1 风险错误!未定义书签。

几种项目运作模式

投融资模式 公私合作关系(PPP,public-private partnership )是公共基础设施项目(如新的电 信系统、机场和电厂)的一个资助模式。公共合作伙伴的代表是地方和国家政府。私营合作 伙伴可以是私营企业、国营公司或特定专业领域的企业财团。公私合作关系(PPP)是一个广义的术语,应用范围很广,从简单的,短期(有或没有投资需求)管理合同到长期合同, 包括资金、规划、建设、营运、维修和资产剥离。PPP安排对需要高技能工人和大笔资金支 出的大项目来说是有益的。它们对要求国家在法律上拥有服务大众的基础设施的国家来说很 有用。 公私合作关系资金模式是由在项目的不同阶段,对拥有和维持资产负责的合作伙伴所决 定。PPP模式的例子有: 设计建造(DB):在私营部门的合作伙伴设计和制造基础设施,以满足公共部门合作伙 伴的规范,往往是固定价格。私营部门合作伙伴承担所有风险。运营与维护合同(O&M):私营部门的合作伙伴,根据合同,在特定的时间内,运营公有资产。公共合作伙伴保留资产的 所有权。设计、建造、融资及经营(DBFO):私营部门的合作伙伴设计,融资和构造一个新 的基础设施组成部分,以长期租赁的形式,运行和维护它。当租约到期时,私营部门的合作 伙伴将基础设施部件转交给公共部门的合作伙伴。建造、拥有、运营(BOO):私营部门的合 作伙伴融资、建立、拥有并永久的经营基础设施部件。公共部门合作伙伴的限制,在协议上 已声明,并持续的监管。建造、拥有、运营、移交(BOOT):私营部门的合作伙伴被授权在 特定的时间内融资、设计、建造和运营基础设施组件(和向用户收费),在期满后,转交给 公共部门的合作伙伴。购买、建造及营运(BBO):一段时间内,公有资产在法律上转移给私 营部门的合作伙伴。建造、租赁、营运及移交(BLOT):私营部门的合作伙伴在租用的公共 土地上设计、融资和建立一个设施。在土地租赁期内,私营部门的合作伙伴营运该设施。当 租约到期时,资产转移给公共部门的合作伙伴。经营许可证:私营部门的合作伙伴获得许可 或经营的法律许可来运营公共服务,通常在指定时间内。(此模型常用于IT 项目。)只投资: 私营部门的合作伙伴,通常是一个金融服务公司,投资建立基础设施,并向公共部门收取使 用这些资金的利息。 PPP是指政府与民营机构(或更广义点,任何国营/ 民营/ 外商法人机构,下同)签订长 期合作协议,授权民营机构代替政府建设、运营或管理基础设施(如道路、桥梁、电厂、水 厂等)或其他公共服务设施(如医院、学校、监狱、警岗等)并向公众提供公共服务,主要 有主要有垂直和水平两种方式;而BOT是指政府通过特许权协议,授权民营机构进行项目(主要是基础设施和自然资源开发)的融资、设计、建造、经营和维护,BOT主要有BOT、BOOT 和BOO三种基本形式和十多种演变形式,如BT、TOT等。 由定义可见,PPP本质上和BOT差不多,都属于狭义项目融资(Project Financing) ,即“通过项目来融资——通过该项目的期望收益来融资的活动”,而非广义项目融资,即“为 项目融资——为特定项目的建设、收购以及债务重组进行的融资活动”。从金融学而言,所 谓狭义项目融资,是指债权人(银行)对借款人(项目公司)抵押资产以外资产没有追索权 或仅有有限追索权的融资活动,而广义项目融资,往往是有100%追索权的,即债权人对借款 人抵押资产以外的资产也有追索权。

Cisco路由器的ADSL modem配置详解

Cisco路由器的ADSL modem配置详解 你还在为Cisco路由器的ADSL modem配置详解而烦恼么?不用担心,接下来是小编为大家收集的Cisco路由器的ADSL modem配置详解,欢迎大家阅读: Cisco路由器的ADSL modem配置详解具体的方法 路由器接入ADSL配置详解 1、Cisco路由器连接ADSL modem的PPPoE配置:说明:此案例为北京电信adsl PPPoE接入,需要使用一个普通adsl modem和一台cisco 2500路由器(双以太口),IOS 12.2(15)T,能够实现局域网共享上网. 此案例配置共分7步: 第一步:配置vpdn vpdn e 1、Cisco路由器连接ADSL modem的PPPoE配置:

说明:此案例为北京电信adsl PPPoE接入,需要使用一个普通adsl modem和一台cisco 2500路由器(双以太口),IOS 12.2(15)T,能够实现局域网共享上网. 此案例配置共分7步: 第一步:配置vpdn vpdn enable(启用路由器的虚拟专用拨号网络---d) vpdn-group office(建立一个vpdn组,) request-dialin(初始化一个d tunnel,建立一个请求拨入的vpdn子组,) protocol pppoe(vpdn子组使用pppoe建立会话隧道) 第二步: 配置路由器连接adsl modem的接口 interface Ethernet1 no ip address

pppoe enable允许以太接口运行pppoe pppoe-client dial-pool-number 1将以太接口的pppoe 拨号客户端加入拨号池1 第三步:配置逻辑拨号接口: interface Dialer1 ip address negotiated从adsl服务商动态协商得到ip地址 ip nat outside为该接口启用NAT encapsulation ppp为该接口封装ppp协议 dialer pool 1该接口使用1号拨号池进行拨号 dialer-group 1该命令对于pppoe是意义不大的 ppp authentication pap callin启用ppp pap验证

CISCO NAT(动态、静态)(讲解超详细)(个人学习心得)

动态、静态NAT 体会: 1.静态路由: (1)将各个接口的IP地址配置好(并在serial接口设置“clock rate 9600”,各个serial接口的clock rate 值必须一样)。 Router(config)#interface serial 2/0 Router(config-if)#ip address 192.168.2.1 255.255.255.0 Router(config-if)#clock rate 9600 Router(config-if)#no shutdown (2)配置静态路由。要连通几个与该路由器不直接相连的网段就必须设置几条路由。 Router(config)# ip route 192.168.1.0255.255.255.0192.168.3.1 目标网段目标网络子网掩码下一跳IP地址 (3)查看路由表: Router#show ip route Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGP D - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter area N1 - OSPF NSSA external type 1, N2 - OSPF NSSA external type 2 E1 - OSPF external type 1, E2 - OSPF external type 2, E - EGP i - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, ia - IS-IS inter area * - candidate default, U - per-user static route, o - ODR P - periodic downloaded static route Gateway of last resort is not set C 192.168.1.0/24 is directly connected, FastEthernet1/0

项目类别开发策略规划项目开发模式

项目类别开发策略项目开发模式 别墅历经大起大落,如今又渐渐引起发展商的注意。广州碧桂园的别墅在几天内被抢购一空,许多收入丰厚者抱怨买不到好别墅。在中国现阶段开发别墅极具挑战性,很多国际常理不通行,比如某知名楼盘的别墅被称作农民房,却仍然供不应求。该讲深入调查别墅市场的盈利模型,为我们提出了现实指南。 第1 操作环节:别墅项目开发前期战略分析 分析A:别墅项目特性剖析 别墅的词义出自“别业”是指本宅门外供游玩休养的园林房屋,《宋书.谢灵运传》中有“修营别业,傍水依山,尽幽居之美。”改革开放前,别墅数量少,仅仅出现在一些风景胜地供度假租用,或由少数特殊人拥有,比如广州的华侨新村。八十年代后,随着房地产的发展,别墅的含义也逐渐扩大了,在中高档有花园的小住宅都被称做“别墅”,甚至高层公寓顶层复式单元也被冠名“空中别墅”,功能上不仅是游憩之处,还有居住、办公、投资等多种用途。 别墅面积标准从100-1000 平方米均有,可满足不同经济水平的需求。在组合上可以独立,也有并联和多联体,横向干扰少,没有竖向干扰。占地由几十平方到一百,庭院可以满足观景、娱乐、停车等要求。结构简单、工期短,不论坡地、水池均可建造,造型和空间可以随业主兴趣、基地条件而千变万化,因此受到广泛欢迎。但由于占地和市政投资不经济,因而售价高,政府从节约土地资源出发,也有一定限制。 未来的别墅发展,有几个值得关注的方向: (1)生态型。着重节约能源,改善地域气候,最大限度表现和利用自然环境。 2)智能化。重在运用最高技术设备,提高生活工作的效率和舒适度。 (3)个性化。极力体现业主或建筑师的个人风格,营造出独特的基地环境和室内空间。 (4)社区化。创造一定的群体氛围,方便信息交换和商务活动,丰富社区文

项目运作模式对比

一、名词解释: 1.BOT BOT(Bulid-Operate-Transfer)即建造-运营-移交方式 2.BT BT(Build Transfer)即建设-移交 3.TOT TOT(Transfer-Operate-Transfer)即转让-经营-转让模式 4.TBT模式 政府将一个已建项目和一个待建项目打包处理,获得一个逐年增加的协议收入(来自待建项目),最终收回待建项目的所有权益 5.PPP 由政府特许企业进行项目的开发和运营,而贷款人除了可以获得项目经营的直接收益外,还可获得通过政府扶持所转化的效益。 二、政府市政建设中引进社会资本的模式比较:

三、什么叫BOT、BT、TOT、TBT和PPP投融资模式? 1.BOT(Bulid-Operate-Transfer)即建造-运营-移交方式 这种方式最大的特点就是将基础设施的经营权有期限的抵押以获得项目融资,或者说是基础设施国有项目民营化。在这种模式下,首先由项目发起人通过投标从委托人手中获取对某个项目的特许权,随后组成项目公司并负责进行项目的融资,组织项目的建设,管理项目的运营,在特许期内通过对项目的开发运营以及当地政府给予的其他优惠来回收资金以还贷,并取得合理的利润。特许期结束后,应将项目无偿地移交给政府。在BOT模式下,投资者一般要求政府保证其最低收益率,一旦在特许期内无法达到该标准,政府应给予特别补偿。 2.BT(Build Transfer)即建设-移交 BT是基础设施项目建设领域中采用的一种投资建设模式,系指根据项目发起人通过与投资者签订合同,由投资者负责项目的融资、建设,并在规定时限内将竣工后的项目移交项目发起人,项目发起人根据事先签订的回购协议分期向投资者支付项目总投资及确定的回报。 3.TOT(Transfer-Operate-Transfer)即转让-经营-转让模式 TOT是一种通过出售现有资产以获得增量资金进行新建项目融资的一种新型融资方式,在这种模式下,首先私营企业用私人资本或资金购买某项资产的全部