Cisco基于策略路由的配置实例

Cisco基于策略路由的配置实例

问题描述您可以定义自己的规则来进行数据包的路由而不仅仅由目的地地址所决定。

在这里您可以学到怎么使用基于策略路由的办法来解决这一问题。

在具体的应用中,基于策略的路由有:☆基于源IP地址的策略路由☆基于数据包大小的策略路由☆基于应用的策略路由☆通过缺省路由平衡负载这里,讲述了第一种情况的路由策略。

举例在这个例子中,防火墙的作用是:把10.0.0.0/8内部网地址翻译成可路由的172.16 .255.0/24子网地址。

下面的防火墙配置是为了完整性而加进去的,它不是策略路由配置所必需的。

在这里的防火墙可以被其它类似的产品代替,如PIX或其它类似防火墙设备。

这里的防火墙的配置如下:!ip nat pool net-10 172.16.255.1 172.16.255.254 prefix-length 24ip nat inside source list 1 pool net-10!interface Ethernet0ip address 172.16.20.2 255.255.255.0ip nat outside!interface Ethernet1ip address 172.16.39.2 255.255.255.0ip nat inside!router eigrp 1redistribute staticnetwork 172.16.0.0default-metric 10000 100 255 1 1500!ip route 172.16.255.0 255.255.255.0 Null0access-list 1 permit 10.0.0.0 0.255.255.255!end在我们的例子中,Cisco WAN路由器上运行策略路由来保证从10.0.0.0/8网络来的P数据包被发送到防火墙去。

配置中定义了两条net-10策略规则。

第一条策略就定义了从10.0.0.0/8网络来的IP数据包被发送到防火墙去(我们很快会看到这里的配置有问题)。

Cisco交换机做策略路由

Cisco交换机做策略路由Cisco交换机做策略路由阅读:980次时间:2011-07-12 20:29:23字体:[大中小]以节约成本、合理利用现有设备为原则,笔者制定了一个解决方案:利用MikroTikRouterOS,改造了几台办公淘汰下来的普通PC做成软路由,分担原来防火墙的流量来共同承担网络的出口任务,在三层交换机上做策略路由实现数据的不同流向,从而达到分流的目的。

关于软路由(ROS)的安装配置等问题本文不做阐述,本文主要针对策略路由的实现及做策略路由时碰到的问题及优化进行详细阐述。

策略路由中所谓策略的制定依赖于访问控制列表(ACL),因此策略路由中策略的制定是方便而又灵活的,可以满足不同方面的需求。

这样,在vlan201接口下符合access-list100的数据就被转发到以10.10.3.2为内网接口的软路由上了,从而实现了分流。

关键词:策略路由,分流,ACL,软路由0 .引言校园网是高校信息化建设的基础设施,也是教学管理信息化现代化的必要平台。

随着笔者所在学院的发展、网络应用的不断增加,原来的网络日益无法满足需求。

后虽升级了网络核心三层交换机,但购买于早期的出口防火墙,因性能有限,越来越成为校园网络的瓶颈。

升级网络出口设备当然是解决这一瓶颈比较好的方法,但一款高性能的路由器或防火墙往往价格不菲,而且还可能存在单点失效问题,不能完全解决问题。

为此,以节约成本、合理利用现有设备为原则,笔者制定了一个解决方案:利用MikroTik RouterOS,改造了几台办公淘汰下来的普通PC做成软路由,分担原来防火墙的流量来共同承担网络的出口任务,在三层交换机上做策略路由实现数据的不同流向,从而达到分流的目的。

关于软路由(ROS)的安装配置等问题本文不做阐述,本文主要针对策略路由的实现及做策略路由时碰到的问题及优化进行详细阐述。

1.策略路由简介策略路由是一种比利用目标网络进行路由更加灵活的数据包路由转发机制,策略路由的优先级别高于普通路由。

思科路由器配置命令详解及实例

思科路由器配置命令详解及实例思科路由器配置命令详解及实例1.概述1.1 路由器的基本概念1.2 Cisco路由器的基本配置1.3 Cisco路由器的命令行界面(CLI)2.初始配置2.1 配置路由器主机名2.2 配置管理接口2.3 配置登录认证2.4 配置时钟参数2.5 配置域名解析2.6 保存配置3.界面及IP配置3.1 查看接口状态3.2 配置接口IP地质3.3 配置子接口3.4 配置IP地质池3.5 配置默认网关4.静态路由配置4.1 配置静态路由4.2 查看静态路由表4.3 清除静态路由5.动态路由配置5.1 配置动态路由协议(如OSPF、EIGRP、RIP)5.2 查看动态路由表5.3 清除动态路由6.NAT配置6.1 配置静态NAT6.2 配置动态NAT6.3 配置PAT7.ACL配置7.1 配置标准ACL7.2 配置扩展ACL7.3 配置ACL应用8.VPN配置8.1 配置IPSec VPN8.2 配置SSL VPN8.3 配置GRE隧道9.服务配置9.1 配置DHCP服务9.2 配置DNS服务9.3 配置NTP服务10.安全配置10.1 AAA认证配置10.2 配置SSH远程访问10.3 配置防火墙11.故障排除11.1 查看日志信息11.2 执行连通性测试11.3 清除路由表11.4 恢复出厂设置12.附件附件1:示例配置文件13.法律名词及注释- 路由器:一种网络设备,用于在多个网络之间转发数据包的设备。

- Cisco路由器:思科公司生产的路由器设备,广泛用于企业和服务提供商的网络中。

- CLI:命令行界面,一种提供给用户输入命令的界面。

- IP地质:Internet协议地质,用于唯一标识网络中的设备。

- 接口:路由器上的物理或逻辑接口,用于与其他设备进行通信。

- 静态路由:管理员手动配置的路由表项,用于指定数据包传输的下一跳。

- 动态路由:通过路由协议自动学习并更新的路由表项,用于实现自动化的路由选择。

思科Cisco策略路由详细介绍

思科Cisco策略路由详细介绍思科Cisco策略路由详细介绍思科策略路由怎么配置呢?下面yjbys为大家就策略路由的以下四个方面做相关讲解,配置Cisco策略的朋友可以参考下注:PBR以前是CISCO用来丢弃报文的一个主要手段。

比如:设置set interface null 0,按CISCO说法这样会比ACL的deny要节省一些开销。

这里我提醒:interface null 0no ip unreachable //加入这个命令这样避免因为丢弃大量的报文而导致很多ICMP的不可达消息返回。

三层设备在转发数据包时一般都基于数据包的目的地址(目的网络进行转发),那么策略路由有什么特点呢?1、可以不仅仅依据目的地址转发数据包,它可以基于源地址、数据应用、数据包长度等。

这样转发数据包更灵活。

2、为QoS服务。

使用route-map及策略路由可以根据数据包的特征修改其相关QoS项,进行为QoS服务。

3、负载平衡。

使用策略路由可以设置数据包的行为,比如下一跳、下一接口等,这样在存在多条链路的情况下,可以根据数据包的应用不同而使用不同的链路,进而提供高效的负载平衡能力。

策略路由影响的只是本地的行为,所以可能会引起“不对称路由”形式的流量。

比如一个单位有两条上行链路A与B,该单位想把所有HTTP流量分担到A 链路,FTP流量分担到B链路,这是没有问题的,但在其上行设备上,无法保证下行的HTTP流量分担到A链路,FTP 流量分担到B链路。

策略路由一般针对的是接口入(in)方向的数据包,但也可在启用相关配置的情况下对本地所发出的数据包也进行策略路由。

本文就策略路由的以下四个方面做相关讲解:1、启用策略路由2、启用Fast-Switched PBR3、启用Local PBR4、启用CEF-Switched PBR启用策略路由:开始配置route-map。

使用route-map map-tag [permit | deny] [sequence-number]进入route-map的配置模式。

CISCO路由器配置实例-超详细910页

Cisco 路由器的基本配置百余例[连载]目录1.用户通过DDN专线接入ISP2.远程用户拨号连入局域网3.远程用户间对拨4.Cisco HSRP的配置5.Cisco 2500系列升级指南6.路由器初始配置向导7.ISDN 拨号备份8.CISCO路由器的一般配置与调试9.Cisco 路由器寄存器配置10.Cisco HSRP的最新配置实录11.Cisco router show interface e012.将Cisco 路由器配成X.25交换机13.策略路由配置实例14.关于Flash格式化操作的尝试15.关于定时访问列表的操作16.show Intface 与 show ip intface 的操作17.Cisco路由器配置实例(反转多路复用的妙用)18.调试路由器做中继代理的小插曲(1)19.调试路由器做中继代理的小插曲(2)20.Cisco As 5800 ppp_Authentication Config21.Cisco 2621 adsl config22.Cisco Catalyst 4003 的第三层配置23.AS 5300 配置实例24.Cisco 路由器基本配置命令25.DHCP 配置26.神奇恢复Cisco路由器口令27.焊了几条CONSOLE线28.网络配置与IP路由实例29.用Cisco路由器实现异网路由30.通信接口及调制解调器31.Cisco 路由器VOIP 设置命令详解32.配置Cisco路由器中的Modem33.一份关于EASE-IP的配置34.怎样实现路由器回拨电话35.路由上配trunk全过程36.CISCO7200路由器MultiChannel配置介绍37.3620上同时配置了8个口BRI和8个内置MODEM用作拔入38.BGP+Eigrp Configurition39.3662+isdn pri作为拨号服务器40.ADSL 非固定IP配置41.基于源地址的策略路由(new ver)42.通过Xmodem升级2610的IOS实例(02/4/3)43.完整的VOIP应用实例(02/4/7)44.一个3640的VOIP配置(02/4/7)45.浅谈路由器的安全配置(02/4/7)46.路由器配成桥的实例(02/4/7)47.CISCO 2505路由器HUB端口的安全性配置48.Cisco ADSL 配置说明49.Cisco 2620路由器的配置与维护50.Cisco 路由器在UNIX 下的备份恢复和更新51.ISDN PRI DDR配置实例52.ISDN 拨号备份的示例53.NAT 和 PAT 的应用配置54.NT下Cisco 2620拨号访问服务器的建立55.show controller e1 命令详解56.Cisco 路由器Callback 配置示例57.复杂的VOIP配置58.关键业务数据包优先发送及其在Cisco路由器中的实现59.广域网路由基本技术60.解决CISCO路由器Y2K的快捷方法61.利用Cisco2611路由器实现类163拨号拨入、拨出功能62.配置 IPSec - 路由器到PIX防火墙63.桥接技术巧解路由器配置IP问题64.双机热备的全面配置示例65.用路由器构建网络安全体系66.远程异步登陆Cisco 路由器67.路由器内的安全认证68.Call Back 命令解析69.张家口交通局及其收费站信息化案例70.APPN配置方法(包括DLSW)71.Cisco 2511 拨入配置72.SNA透过帧中继传输实例73.通过SSH实现Cisco路由器登录74.一个Snapshot配置的实例75.一个典型的PRI信令落地网关的配置(基于AS5300)76.一个典型的R2(中国一号)信令上车网关的配置(基于AS5300)77.Cisco 路由器动态和静态地址转换78.两端口路由器地址转换的例子79.Cat 6509 NAT 实例80.实战手记之高级NAT(Checkpoint)81.实战手记之PPOE+NAT82.代理服务器、路由器配置案例83.配置Cisco 路由器中的Modem84.Cisco 路由器AUX 背对背配置实例85.Cisco 路由器备份配置语句说明86.MPLS 配置实例87.Tunnel的具体配置88.IP Sec VPN 配置实例89.STM-1的配置及有关SDH90.透明桥的配置实例91.VOIP 配置解析92.CISCO7200路由器MultiChannel配置介绍93.Call Back 配置语句解析94.3550 配置清单95.3550 EMI DHCP 服务器配置96.3640的CE1划分绑定及做3层97.3640 远程接入配置98.Cisco 2500 远程接入服务器配置99.Cisco 路由器安全基础100.BGP 配置案例101.Cisco 7010 与 5509的HSRP配置实例102.IP 路由协议的配置实例103.7206路由器升级104.7500路由器升级105.7507路由器内存升级106.在IOS环境下配置DHCP服务(6500)107.Native IOS 使用心得1.用户通过DDN专线接入ISP对于一个局域网的外连,有很多种方式DDN专线就是其中的一种(具体外连方式请见网络基础部分).在下面的实例中介绍了蓝色家园内部局域网接入当地ISP的配置.蓝色家园内部局域网:10.1.8.0/24蓝色家园路由器的Ethernet 0:10.1.8.1/24Serial 0: 192.168.0.1/30ISP路由器Serial 0: 192. 168.0.2/30具体拓扑图如下:也许Cisco操作系统的玄虚性以及其在市场中的占有率,决定了人们对其技术的一种仰慕,甚至想把自己的技术奋斗目标与Cisco 绑定.但是,技术总归是技术,一切都是从头开始的.下面给出蓝色家园路由器的基本配置1.route>en 进入特权状态2.route#config t 通过端口进行配置3.在配置状态下给出E0/S0的IP地址#int e0/0#ip add 10.1.8.1 255.255.255.0#no shut#int s0/0#ip add 192.168.0.1 255.255.255. 252#en ppp (允许在专线上发送ppp包,如果不写,对于两端都是Cisco路由器是没问题的,会默认为Cisco 自己的打包方式)# no shut4.给出蓝色家园到ISP的路由,因为蓝色家园只有一个出路,所以给出静态路由#ip route 0.0.0.0 0.0.0.0 192. 168.0.2或者#ip route 0.0.0.0 0.0.0.0 seri al 05.为了保证远程管理的Telnet 必须给出登陆用户#line vty 0 4#password bluegarden6.Ctrl+Z退出特权配置状态wr将配置写入路由器即可当然以上只是一个基本配置,能够保证数据通道的畅通.但是并没有充分利用路由器的功能,例如:NAT、安全等等。

Cisco策略路由(policy route)精解

Cisco策略路由(policy route)精解注:PBR以前是CISCO用来丢弃报文的一个主要手段。

比如:设置set interface null 0,按CISCO说法这样会比ACL的deny要节省一些开销。

这里我提醒:interface null 0no ip unreachable //加入这个命令这样避免因为丢弃大量的报文而导致很多ICMP的不可达消息返回。

三层设备在转发数据包时一般都基于数据包的目的地址(目的网络进行转发),那么策略路由有什么特点呢?1、可以不仅仅依据目的地址转发数据包,它可以基于源地址、数据应用、数据包长度等。

这样转发数据包更灵活。

2、为QoS服务。

使用route-map及策略路由可以根据数据包的特征修改其相关QoS项,进行为QoS服务。

3、负载平衡。

使用策略路由可以设置数据包的行为,比如下一跳、下一接口等,这样在存在多条链路的情况下,可以根据数据包的应用不同而使用不同的链路,进而提供高效的负载平衡能力。

策略路由影响的只是本地的行为,所以可能会引起“不对称路由”形式的流量。

比如一个单位有两条上行链路A与B,该单位想把所有HTTP流量分担到A 链路,FTP流量分担到B链路,这是没有问题的,但在其上行设备上,无法保证下行的HTTP流量分担到A链路,FTP流量分担到B链路。

策略路由一般针对的是接口入(in)方向的数据包,但也可在启用相关配置的情况下对本地所发出的数据包也进行策略路由。

本文就策略路由的以下四个方面做相关讲解:1、启用策略路由2、启用Fast-Switched PBR3、启用Local PBR4、启用CEF-Switched PBR启用策略路由:1.开始配置route-map。

使用route-map map-tag [permit | deny][sequence-number]进入route-map的配置模式。

2.使用match语句定义感兴趣的流量,如果不定义则指全部流量。

策略路由-交换机配置

1.1.1CISCO交换机配置方法一、(不具备逃生方案)建立ACLip access-list extended policy-route-aclpermit ip any anyexit配置route-map路由图route-map policy-routematch ip address policy-route-aclset ip next-hop 192.168.100.123exit在接口上应用route-mapinterface vlan 54ip policy route-map policy-routeexit方法二、(具备逃生方案)建立ACLaccess-list 101 permit ip 192.168.36.0 0.0.0.255 anyip access-list extended policy-route-aclpermit ip any anyexit配置带下跳检测的route-map路由图ip sla monitor 1type echo protocol ipIcmpEcho 172.28.1.11frequency 8ip sla monitor schedule 1 life forever start-time nowtrack 123 rtr 1 reachabilityip sla monitor 2type echo protocol ipIcmpEcho 172.28.1.12frequency 8ip sla monitor schedule 2 life forever start-time nowtrack 223 rtr 2 reachabilityroute-map policy_routematch ip address policy-route-aclset ip next-hop verify-availability 172.28.1.11 10 track 123 set ip next-hop verify-availability 172.28.1.12 20 track 223 在接口上应用route-mapinterface vlan 200ip policy route-map policy-routeCISCO EEM逃生方案#创建一个event managerevent manager applet PBR#您那边的event manager如果版本是3.0的话应该支持#event track 1的用法,我们这里只支持syslog进行模式匹配event syslog pattern "Interface FastEthernet0/3, changed state to down" action 1.0 syslog msg "PBR to shutdown the interface vlan 112"action 1.1 cli command "en"action 1.3 cli command "config term"action 1.5 cli command "int vlan 112"action 1.7 cli command "shutdown"1.1.2H3C交换机配置1.2.2.1policy-based-route方法配置建立ACLacl number 3040rule 0 permit ip source anyquit配置policy-based-route路由图policy-based-route policy-route permit node 10if-match acl 3040apply ip-address next-hop 192.168.100.123quit在接口应用policy-based-routeinterface Ethernet0/3.40ip policy-based-route policy-routequit1.2.2.2qos policy方法配置配置ACL策略[H3C7506E]acl number 3040[H3C7506E-acl-adv-3040] rule 10 permit ip source any[H3C7506E-acl-adv-3040]quit配置匹配ACL的流分类1[H3C7506E] traffic classifier 1[H3C7506E-classifier-1] if-match acl 3040[H3C7506E-classifier-1] quit配置刚才定义的流分类1的行为,定义如果匹配就下一跳至192.168.100.123 [H3C7506E] traffic behavior 1[H3C7506E-behavior-1] redirect next-hop 192.168.100.123[H3C7506E-behavior-1] quit将刚才设置的流分类及行为应用至QOS策略中,定义policy 1[H3C7506E] qos policy 1[H3C7506E-qospolicy-1] classifier 1[H3C7506E-qospolicy-1] behavior 1[H3C7506E-qospolicy-1] quit在接口上应用定义的QOS策略policy 1[H3C7506E] interface GigabitEthernet 2/0/11[H3C7506E-GigabitEthernet2/0/11] qos apply policy 1 inbound[H3C7506E-GigabitEthernet2/0/11] quit1.2.2.3route policy方法配置建立ACLacl number 3000rule 0 permit ip source anyquit配置route policy路由图route-policy policy-route permit node 1if-match acl 3000apply ip-address next-hop 192.168.100.123quit在接口应用route policyinterface Ethernet1/0ip policy route-policy policy-routequit1.2.2.4traffic-redirect方法配置建立ACLacl number 3000rule 0 permit ip source anyquit在接口应用traffic-redirecinterface GigabitEthernet6/1/1traffic-redirect inbound ip-group 3000 rule 0 next-hop 192.168.100.123quit逃生方案:traffic-redirect inbound ip-group 3000 rule 0 next-hop 192.168.100.123 in forword1.1.3华为交换机配置1.2.3.1traffic-policy方法配置配置ACL策略acl number 3040rule 10 permit ip source anyquit配置匹配ACL的流分类1traffic classifier 1if-match acl 3040quit配置刚才定义的流分类1的行为,定义如果匹配就下一跳至192.168.100.123 traffic behavior 1redirect next-hop 192.168.100.123quit将刚才设置的流分类及行为应用至traffic-policy策略中,定义policy 1traffic policy 1classifier 1 behavior 1quit在接口上应用定义的QOS策略policy 1interface GigabitEthernet 2/0/11traffic-policy 1 inboundquit1.2.3.2traffic-redirect方法配置建立ACLacl number 3000rule 0 permit ip source anyquit在接口应用traffic-redirecinterface GigabitEthernet6/1/1traffic-redirect inbound ip-group 3000 rule 0 next-hop 192.168.100.123quit1.2.3.3route policy方法配置建立ACLacl number 3000rule 0 permit ip source anyquit配置route policy路由图route-policy policy-route permit node 1if-match acl 3000apply ip-address next-hop 192.168.100.123quit在接口应用route policyinterface Ethernet1/0ip policy route-policy policy-routequit。

思科配置案例

思科配置案例在网络设备配置中,思科设备是非常常见的一种品牌,其配置方法也是网络工程师必备的技能之一。

下面我们就以一个思科路由器的配置案例来介绍一下思科设备的配置方法。

首先,我们需要登录到思科路由器的控制台界面。

一般情况下,我们可以通过串口连接或者网络连接的方式登录到路由器的控制台。

在控制台界面登录后,我们需要进入特权模式,输入enable命令并输入特权级别密码,进入特权模式后,我们就可以进行路由器的配置了。

接下来,我们需要进入全局配置模式,输入configure terminal命令,进入全局配置模式后,我们可以进行路由器的各项配置。

首先,我们可以配置路由器的主机名,输入hostname命令,后面跟上我们想要设置的主机名,比如“Router1”。

然后,我们可以配置路由器的管理IP地址,输入interface命令,后面跟上我们要配置的接口,比如“GigabitEthernet0/0”,然后输入ip address命令,后面跟上IP地址和子网掩码,比如“192.168.1.1 255.255.255.0”。

接着,我们可以配置路由器的静态路由,输入ip route命令,后面跟上目的网络和下一跳地址,比如“0.0.0.0 0.0.0.0 192.168.1.254”。

此外,我们还可以配置路由器的动态路由,比如OSPF或者EIGRP协议,来实现路由器之间的动态路由学习和交换。

最后,我们可以配置路由器的密码,比如Telnet登录密码、Enable密码等,以提高路由器的安全性。

在配置完成后,我们可以通过show命令来查看我们所配置的路由器信息,比如show ip interface brief、show running-config等命令来查看路由器的接口信息和当前的配置信息。

最后,我们可以通过write命令来保存我们的配置,使其永久生效。

以上就是一个简单的思科路由器配置案例,通过这个案例,我们可以了解到思科设备的基本配置方法,希望对大家有所帮助。

CISCO路由器配置命令详解及实例

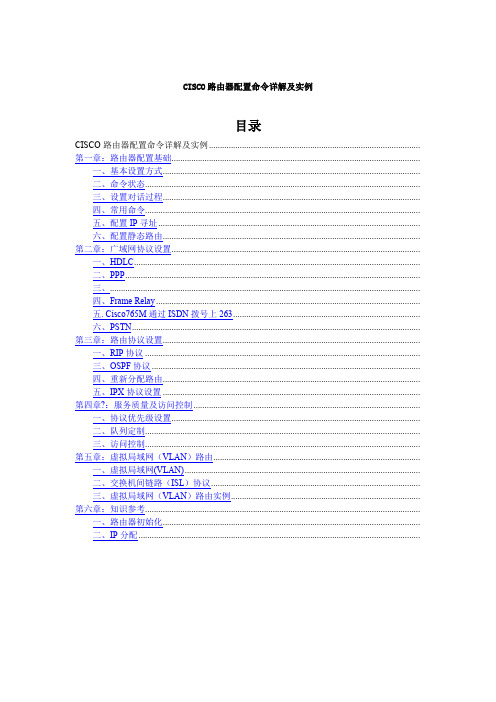

CISCO路由器配置命令详解及实例目录CISCO路由器配置命令详解及实例................................................................................................ 第一章:路由器配置基础.................................................................................................................一、基本设置方式.....................................................................................................................二、命令状态.............................................................................................................................三、设置对话过程.....................................................................................................................四、常用命令.............................................................................................................................五、配置IP寻址 .......................................................................................................................六、配置静态路由..................................................................................................................... 第二章:广域网协议设置.................................................................................................................一、HDLC..................................................................................................................................二、PPP......................................................................................................................................三、.............................................................................................................................................四、Frame Relay ........................................................................................................................五. Cisco765M通过ISDN拨号上263.....................................................................................六、PSTN................................................................................................................................... 第三章:路由协议设置.....................................................................................................................一、RIP协议 .............................................................................................................................三、OSPF协议 ..........................................................................................................................四、重新分配路由.....................................................................................................................五、IPX协议设置 ..................................................................................................................... 第四章?:服务质量及访问控制.......................................................................................................一、协议优先级设置.................................................................................................................二、队列定制.............................................................................................................................三、访问控制............................................................................................................................. 第五章:虚拟局域网(VLAN)路由..............................................................................................一、虚拟局域网(VLAN)...........................................................................................................二、交换机间链路(ISL)协议...............................................................................................三、虚拟局域网(VLAN)路由实例...................................................................................... 第六章:知识参考.............................................................................................................................一、路由器初始化.....................................................................................................................二、IP分配................................................................................................................................第一章:路由器配置基础一、基本设置方式一般来说,可以用5种方式来设置路由器:1.Console口接终端或运行终端仿真软件的微机;2.AUX口接MODEM,通过电话线与远方的终端或运行终端仿真软件的微机相连;3.通过Ethernet上的TFTP服务器;4.通过Ethernet上的TELNET程序;5.通过Ethernet上的SNMP网管工作站。

cisco怎么策略路由实现定向路由

cisco怎么策略路由实现定向路由思科公司已成为公认的全球网络互联解决方案的领先厂商,其公司出产的一系列路由器更是引领全球,那么你知道cisco怎么策略路由实现定向路由吗?下面是店铺整理的一些关于cisco怎么策略路由实现定向路由的相关资料,供你参考。

cisco策略路由实现定向路由的方法:拓扑图由于设计需要,必须将汇聚层上来的不同地址段路由到核心层不同入口,实现类似负载均衡效果。

这里没有把拓扑给全,实际上在NE40和3550之间的两个网段上各有一个认证网关。

这里通过cisco3550上的策略路由功能实现。

首先创建两个ACL,定义源地址:access-list 100 permit ip 10.200.0.0 0.3.255.255 anyaccess-list 104 permit ip 10.204.0.0 0.3.255.255 any注意:这两条ACL我们只是要定义源地址用的。

只是7650下连的地址。

然后定义策略路由:route-map lygcatv permit 10match ip address 100set ip next-hop 172.255.0.1!route-map lygcatv permit 20match ip address 104set ip next-hop 172.255.0.9注意:两个策略名字一样实际上是一个策略,后面的10和20是索引号,或者叫优先级号,实际应用中先比较10号,不匹配再比较20号。

100和104对应上面的两个ACL,最后定义下一跳地址,就是NE40上和3550相连的地址。

最后应用到接口上:interface FastEthernet0/12no switchportip address 172.255.0.17 255.255.255.248ip policy route-map lygcatv注意:策略只能应用到入口上,否则不成功,只是经过痛苦的失败得到的结果,后来一查资料果然如此。

cisco路由配置实例

cisco路由配置实例默认分类2010-11-17 23:37:35 阅读168 评论0 字号:大中小订阅思科路由、交换、安全设置实战手册一、使网络能上网配通步骤:1、进入端口内:(config-if)# ip add XXX.XXX.XXX.XXX 255.255.255.0 (可以是vlan)(config-if)# ip nat inside(config-if)# no sh外:(config-if)# ip add XXX.XXX.XXX.XXX 255.255.255.0(config-if)# ip nat outside(config-if)# no sh2、设置DNS、网关、路由、DHCP、控制列表和地址转换DNS:(config)# ip name-server 203.196.0.6 (可连续写6 个)网关:(config)# ip default-gateway XXX.XXX.XXX.XXX (可写可不写)路由:(config)# ip route 0.0.0.0 0.0.0.0 XXX.XXX.XXX.XXX(IP 或者端口---静态路由) (config)# router rip (动态)(config-router)# network XXX.XXX.XXX.XXXDHCP(动态分配IP):(可以为多个vlan 做dhcp)(config)#ip dhcp pool + 名字(DHCP 名)(dhcp-config)# network 192.168.2.0 255.255.255.0(要分配的IP 池—注意:A、B 类私网IP 一定要加子网掩码,C 类不需要)(dhcp-config)# dns-server 203.196.0.6 202.106.0.20(DNS)(dhcp-config)# default-router 192.168.2.1 (网关)(dhcp-config)# lease 3 (租用时间)(config)#ip dhcp excluded-address 192.168.2.1 192.168.2.100(排除要分配的IP 段)(config)#ip dhcp excluded-address 192.168.2.199 192.168.2.255(排除要分配IP 段)3、控制列表:(config)# access-list 1 permit(deny)192.168.0.0 0.0.255.255 (允许或者拒绝的IP 段)4、地址转换:(config)# ip nat inside source list 1 interface FastEthernet4 overload (指定端口-根据实际情况来定)5、如果用池的方式:先建立一个动态池(config)# ip nat pool 871 211.99.151.208 211.99.151.208 netmask 255.255.255.0(config)# ip nat inside source list 1 pool 871 overload (指定要将转换主机的IP 和池联系起来)6、静态IP 转换(主要应用于服务器)(config)#ip nat inside source static 10.1.1.4 80.1.1.10 (内网主机IP 在前,公网IP 在后)(config)#ip nat inside source static tcp 192.168.0.5 80 171.68.1.1 80 extendable (如果要带协议的话---static tcp;内网主机后则必须要端口号;同样外网主机也需要端口号;extendable—可选)7、常用的清除配置命令:2950#erase startup-config (和路由一样)1900#delete nvram#show processes cpu (查看CPU 使用率)2测试端口是否丢包!#pingProtocol [ip]: (回车)Target IP address: 211.99.151.193 (IP 地址)Repeat count [5]: 10000 (设置默认包是数量)Datagram size [100]: 10000 (包的大小)Timeout in seconds [2]: (回车)Extended commands [n]: (回车)Sweep range of sizes [n]: (回车)Type escape sequence to abort.ping 192.168.1.11 source 192.168.1.23 repeat 1000 size 1000停止:#ctrl+shift+6交换机升级成E 的步骤:Switch#archive download-sw/ imageonly /overwrite/ reload tftp://10.1.1.2/c3550-i5q3l2-tar.122-25.SEA.tar (此仅是IOS 软件的升级,还需要改号、改E 等)trace 命令提供路由器到目的地址的每一跳的信息#trace 171.144.1.39(目的IP)#ctrl+shift+6 停止telnet 设置(config)#line vty 0 4(config-if-line)#password XXXXXX(config-if-line)#loginenable 密码设置(config)# enable password XXXXX(不加密密码)(config)# enable set XXXXX(加密密码)问题备注:1、现象:从路由能ping 外网,也能ping 电脑。

Cisco路由器QoS配置实例详解

Cisco路由器QoS配置实例详解Cisco路由器QoS配置实例详解1、介绍本文档旨在详细介绍如何在Cisco路由器上配置QoS (Quality of Service)以优化网络性能和资源分配。

通过正确配置QoS,可以提供更好的网络服务质量,确保重要的数据流能够得到优先处理,从而提高网络整体性能。

2、QoS的基本概念在开始配置QoS之前,了解以下几个基本概念是很重要的: - 带宽:指网络在一定时间内能够传输的数据量,通常以每秒传输的比特数(bps)来表示。

- 延迟:指数据在网络中传输所需的时间延迟。

- 丢包率:指在数据传输过程中丢失的数据包的百分比。

- 重传:当数据包丢失时,发送方会重新发送相同的数据包。

- 流量控制:通过限制数据传输的速度,以避免网络拥塞。

3、QoS的常见策略针对不同类型的网络流量,可以使用多种QoS策略来优化性能:- Traffic Shaping:通过限制数据传输速率来平滑网络流量,避免拥塞。

- Traffic Policing:对流量施加限制,超出限制的流量将被丢弃或重标记。

- Priority Queuing:给重要数据流分配高优先级,确保其能够得到及时处理。

- Class-Based Queuing:根据数据流的类别分配带宽,优先处理重要的数据流。

- Weighted Fr Queuing:根据流量的重要性将带宽公平分配给不同的数据流。

- Low Latency Queuing:通过消除队列延迟来提供低延迟的服务。

4、配置QoS的步骤在Cisco路由器上配置QoS通常需要以下步骤:4.1 创建访问列表:用于标识要进行QoS处理的流量。

4.2 创建类别地图:将访问列表与QoS策略关联起来。

4.3 配置QoS策略:根据需求选择合适的QoS策略,并应用于特定的接口。

4.4 验证QoS配置:使用适当的测试工具验证配置是否生效,并对网络性能进行评估。

5、示例配置以下是一个示例配置,用于说明如何在Cisco路由器上实现基于端口的优先级排队(Port-Based Priority Queuing): ```interface FastEthernet0/0priority-queue out```通过这个配置,接口FastEthernet0/0上的数据流将被赋予最高优先级,确保其能够得到及时处理。

Cisco策略路由

试验目的 1: 基于源地址的策略路由 源地址为 192.168.100.1 的数据包走 r2 源地址为 192.168.100.2 的数据包走 r4 R1 配置 router>en

router#conf t router(config)#host r1 r1(config)#no ip domain-lookup r1(config)#ena sec 123 r1(config)#bann mot #Welcome to r1# r1(config)#line vty 0 4 r1(config-line)#no login r1(config-line)#int f 0/0 r1(config-if)#ip add 192.168.100.254 255.255.255.0 r1(config-if)#desc link to sw1 r1(config-if)#no shut r1(config-if)#int f 0/1 r1(config-if)#ip add 192.168.2.1 255.255.255.252 r1(config-if)#desc link to r2 r1(config-if)#no shut r1(config-if)#int e 1/0 r1(config-if)#ip add 192.168.2.5 255.255.255.252 r1(config-if)#desc link to r4 r1(config-if)#no shut r1(config-if)#router ospf 1 r1(config-if)#network 192.168.100.0 0.0.0.255 area 0 r1(config-if)#network 192.168.2.0 0.0.0.3 area 0 r1(config-if)#network 192.168.2.4 0.0.0.3 area 0 r1(config-if)#exit r1(config)#access-list 1 permit host 192.168.100.1 r1(config)#access-list 2 permit host 192.168.100.2 r1(config)#route-map cisco permit 10 r1(config-route-map)#match ip add 1 r1(config-route-map)#set ip next-hop 192.168.2.2 r1(config-route-map)#route-map cisco permit 20 r1(config-route-map)#match ip add 2 r1(config-route-map)#set ip next-hop 192.168.2.6 r1(config-route-map)#int f 0/0 r1(config-if)#ip policy route-map cisco r1(config-if)#end r1# r2 配置 router>en router#conf t router(config)#host r2 r2(config)#no ip domain-lookup r2(config)#ena sec 123 r2(config)#bann mot #Welcome to r2#

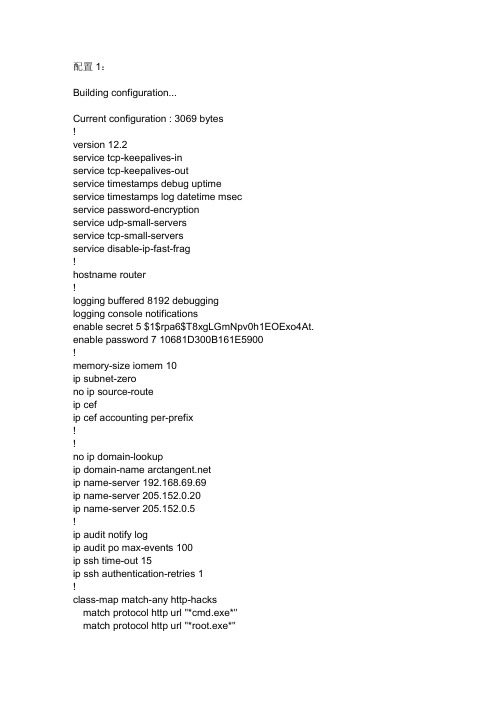

cisco 路由器配置实例

配置1:Building configuration...Current configuration : 3069 bytes!version 12.2service tcp-keepalives-inservice tcp-keepalives-outservice timestamps debug uptimeservice timestamps log datetime msecservice password-encryptionservice udp-small-serversservice tcp-small-serversservice disable-ip-fast-frag!hostname router!logging buffered 8192 debugginglogging console notificationsenable secret 5 $1$rpa6$T8xgLGmNpv0h1EOExo4At. enable password 7 10681D300B161E5900!memory-size iomem 10ip subnet-zerono ip source-routeip cefip cef accounting per-prefix!!no ip domain-lookupip domain-name ip name-server 192.168.69.69ip name-server 205.152.0.20ip name-server 205.152.0.5!ip audit notify logip audit po max-events 100ip ssh time-out 15ip ssh authentication-retries 1!class-map match-any http-hacksmatch protocol http url "*cmd.exe*"match protocol http url "*root.exe*"match protocol http url "*.ida*"match protocol http url "*readme.eml*"class-map match-any arpmatch protocol arp!!policy-map ratelimitarpclass arppolice 8000 1500 1500 conform-action transmit exceed-action drop violate-action droppolicy-map mark-inbound-http-hacksclass http-hacksset ip dscp 1!!call rsvp-sync!!!!!!!!interface Loopback0no ip address!interface FastEthernet1/0interface FastEthernet1/0mac-address 0010.4b68.194cip address dhcp hostname routerip access-group no_icmp inno ip redirectsno ip proxy-arpip nat outsidespeed 10half-duplex!interface Serial1/0no ip addressshutdown!interface FastEthernet1/1ip address 192.168.69.132 255.255.255.0no ip redirectsno ip proxy-arpip nat insidespeed 100full-duplextimeout absolute 5 0fair-queue!interface Serial1/1no ip addressshutdown!ip nat translation timeout 30ip nat translation udp-timeout 5ip nat translation finrst-timeout 5ip nat translation syn-timeout 5ip nat translation dns-timeout 5ip nat translation icmp-timeout 5ip nat translation max-entries 1000000ip nat pool bellsouth 208.61.52.65 208.61.52.95 netmask 255.255.252.0 ip nat inside source list 69 pool bellsouth overloadip classlessno ip http serverip pim bidir-enable!!ip access-list extended no_icmpdeny icmp any any echo logpermit ip any anydeny udp any any eq snmpdeny udp any any eq snmptrapdeny tcp any any eq 161deny tcp any any eq 162deny udp any any eq 1993deny tcp any any eq 1993deny ip 10.0.0.0 0.255.255.255 any logdeny ip 169.254.0.0 0.0.255.255 any logdeny ip 172.16.0.0 0.15.255.255 any logdeny ip 192.168.0.0 0.0.255.255 any logdeny ip 192.0.2.0 0.0.0.255 any logdeny ip 224.0.0.0 31.255.255.255 any logdeny ip 224.0.0.0 15.255.255.255 any loglogging 192.168.69.132access-list 69 permit 192.168.69.0 0.0.0.255 access-list rate-limit 101 0000.39df.f78c!dial-peer cor custom!!!!banner login ^Cniggie plz^C!line con 0timeout login response 0password 7 060506324F411B1610031719loginspeed 115200line aux 0password 7 05080F1C22435C060C1112000A191C loginline vty 0 4password 7 096A5A2017041B4007login!end配置2:!! Last configuration change at 12:25:25 UTC Fri Jan 12 2007 by admin ! NVRAM config last updated at 12:31:29 UTC Mon Jan 8 2007 by admin !version 12.3service timestamps debug datetime msecservice timestamps log datetime msecservice password-encryption!hostname c2650-mso!boot-start-markerboot-end-marker!aaa new-model!!aaa authentication login default localaaa authentication ppp default if-needed group radius localaaa authorization network default group radius localaaa accounting delay-startaaa accounting exec default start-stop group radiusaaa accounting network default start-stop group radiusaaa session-id commonip subnet-zeroip tcp selective-ackip tcp path-mtu-discovery!!ip inspect name external ftpip inspect name external udpip inspect name external fragment maximum 256 timeout 1ip inspect name external icmpip inspect name internal tcpip inspect name internal udpip inspect name internal icmpip inspect name internal fragment maximum 256 timeout 1ip inspect name internal ftpip inspect name internal http!!ip cefip audit notify logip audit po max-events 100ip domain name ip host radiologie-gw 172.27.55.20ip host hausser-gw 172.27.55.21ip host c2900xl 172.27.55.2ip name-server 217.145.99.9ip name-server 217.145.98.135ip ssh time-out 60ip ssh authentication-retries 2ip ssh version 2vpdn enablevpdn multihopvpdn source-ip 217.145.96.27vpdn loggingvpdn search-order domainvpdn domain-delimiter "#" suffix!vpdn-group ispgatedescription incoming tunnel from tmt/ispgate accept-dialinprotocol l2tpvirtual-template 1terminate-from hostname lac_ispg_tmtlocal name lns_ispg_tmtp01lcp renegotiation on-mismatchl2tp tunnel password 7 xxxxxxxxxxxxxxxxxxx ip pmtuip mtu adjust!vpdn-group pptp! Default PPTP VPDN groupaccept-dialinprotocol pptpvirtual-template 2lcp renegotiation on-mismatchip pmtuip mtu adjust!no ftp-server write-enable!!no crypto isakmp enable!!!!!!!!interface FastEthernet0/0description FE ip address 217.145.96.27 255.255.255.128ip broadcast-address 217.145.96.127ip access-group 101 inip access-group 102 outno ip proxy-arpip inspect external inip inspect external outspeed 100full-duplexfair-queueno cdp enable!interface FastEthernet1/0ip address 172.27.55.1 255.255.255.128ip ospf authentication message-digestip ospf message-digest-key 1 md5 7 xxxxxxxxxxxxxxxxxxxxxxx ip ospf mtu-ignorespeed 100full-duplexfair-queueno cdp enable!interface Virtual-Template1description vt for ispgateip unnumbered FastEthernet1/0no peer default ip addressfair-queueppp quality 0ppp max-configure 3ppp authentication chap pap callin!interface Virtual-Template2description VT for PPTPip unnumbered FastEthernet1/0ip access-group 110 inip access-group 110 outip inspect internal inip inspect internal outpeer default ip address pool PPTPcompress mppcfair-queueppp encrypt mppe 128 requiredppp authentication ms-chap ms-chap-v2!router ospf 10router-id 172.27.55.1log-adjacency-changesarea 0.0.0.0 authentication message-digestredistribute connected metric 5 subnets route-map connected redistribute static subnetspassive-interface defaultno passive-interface FastEthernet1/0network 172.27.55.0 0.0.0.255 area 0.0.0.0!router ospf 1router-id 217.145.96.27log-adjacency-changespassive-interface defaultno passive-interface FastEthernet0/0network 217.145.96.0 0.0.0.31 area 0.0.0.0!ip local pool PPTP 172.27.55.210 172.27.55.239ip classlessip route 0.0.0.0 0.0.0.0 217.145.96.3 200ip route 172.27.55.128 255.255.255.128 Null0ip route 192.168.10.0 255.255.255.0 172.27.55.20ip route 192.168.101.0 255.255.255.0 172.27.55.21no ip http serverno ip http secure-server!!!ip prefix-list connected seq 5 deny 0.0.0.0/0 ge 32ip prefix-list connected seq 100 deny 217.145.96.0/25 ge 26ip prefix-list connected seq 2000 deny 0.0.0.0/0 ge 1ip radius source-interface FastEthernet0/0logging history debugginglogging 217.145.99.49access-list 101 remark ---- fa0/0 in ----access-list 101 permit icmp any host 217.145.96.27access-list 101 permit udp host 217.145.96.5 host 217.145.96.27 eq 1701 access-list 101 permit 117 host 217.145.96.5 host 217.145.96.27access-list 101 permit tcp 217.145.96.0 0.0.0.128 host 217.145.96.27 eq telnet access-list 101 permit tcp 217.145.96.0 0.0.0.128 host 217.145.96.27 eq 22 access-list 101 permit tcp host 217.145.98.130 host 217.145.96.27 eq telnet access-list 101 permit tcp host 217.145.98.130 host 217.145.96.27 eq 22 access-list 101 permit tcp any host 217.145.96.27 eq 1723access-list 101 permit gre any host 217.145.96.27access-list 101 permit udp host 217.145.99.9 eq domain host 217.145.96.27 access-list 101 permit udp host 217.145.98.135 eq domain host 217.145.96.27 access-list 101 permit udp host 217.145.99.4 eq ntp host 217.145.96.27 access-list 101 permit udp host 217.145.99.9 eq ntp host 217.145.96.27 access-list 101 permit udp host 217.145.96.24 eq 1812 host 217.145.96.27 access-list 101 permit udp host 217.145.96.24 eq 1813 host 217.145.96.27 access-list 101 permit udp host 217.145.98.132 eq tftp host 217.145.96.27 access-list 101 permit udp host 217.145.98.132 host 217.145.96.27 eq tftp access-list 101 permit udp host 217.145.98.158 host 217.145.96.27 eq snmp access-list 101 permit ospf any host 217.145.96.27access-list 101 permit ip any 224.0.0.0 0.0.0.255access-list 101 deny ip any anyaccess-list 102 remark ---- fa0/0 out ----access-list 102 permit icmp host 217.145.96.27 anyaccess-list 102 permit tcp host 217.145.96.27 eq 1723 anyaccess-list 102 permit gre host 217.145.96.27 anyaccess-list 102 permit udp host 217.145.96.27 host 217.145.99.49 eq syslog access-list 102 permit udp host 217.145.96.27 host 217.145.99.9 eq domain access-list 102 permit udp host 217.145.96.27 host 217.145.98.135 eq domain access-list 102 permit udp host 217.145.96.27 host 217.145.99.4 eq ntp access-list 102 permit udp host 217.145.96.27 host 217.145.99.9 eq ntp access-list 102 permit udp host 217.145.96.27 host 217.145.96.24 eq 1812 access-list 102 permit udp host 217.145.96.27 host 217.145.96.24 eq 1813 access-list 102 permit udp host 217.145.96.27 host 217.145.98.132 eq tftp access-list 102 permit udp host 217.145.96.27 eq tftp host 217.145.98.132 access-list 102 permit udp host 217.145.96.27 eq snmp host 217.145.98.158 access-list 102 permit udp host 217.145.96.27 eq 1701 host 217.145.96.5 access-list 102 permit 117 host 217.145.96.27 host 217.145.96.5access-list 102 permit tcp host 217.145.96.27 eq telnet anyaccess-list 102 permit tcp host 217.145.96.27 eq 22 anyaccess-list 102 permit tcp host 217.145.96.27 any establishedaccess-list 102 permit ospf host 217.145.96.27 anyaccess-list 102 deny ip any anyaccess-list 110 permit icmp any anyaccess-list 110 permit ip any anysnmp-server community bahnhof ROsnmp-server contact For any problems contact noc@tmt.desnmp-server enable traps ttyno cdp runroute-map connected permit 10match ip address prefix-list connected!!radius-server host 217.145.96.24 auth-port 1812 acct-port 1813 key 7 06300E7659460733513221radius-server vsa send accountingradius-server vsa send authentication!control-plane!!banner motd***********************************************UNAUTHORIZED ACCESS PROHIBITED***********************************************TMT TeleService GmbH & Co KGNuernberger Str. 42D-95448 Bayreuthphone: +49 921 507 200 - 0fax: +49 921 507 200 - 299http://www.tmt-teleservice.de/<support@tmt.de>***********************************************!line con 0line aux 0line vty 0 4!ntp clock-period 17179576ntp server 217.145.99.4ntp server 217.145.99.9!!endc2650-mso#。

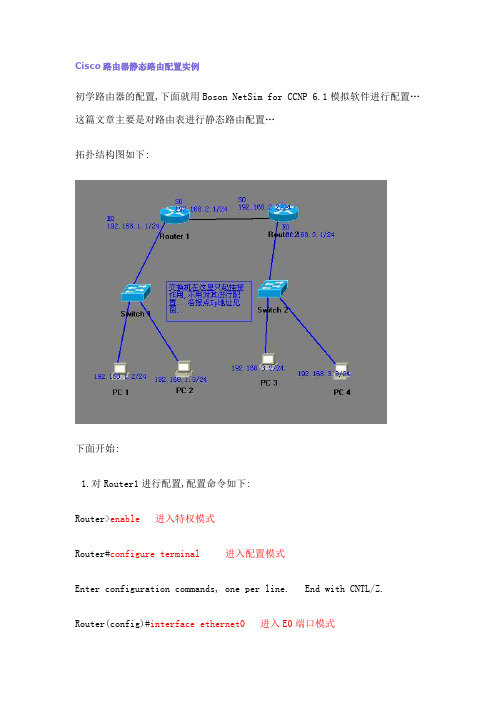

Cisco路由器静态路由配置实例

Cisco路由器静态路由配置实例初学路由器的配置,下面就用Boson NetSim for CCNP 6.1模拟软件进行配置…这篇文章主要是对路由表进行静态路由配置…拓扑结构图如下:下面开始:1.对Router1进行配置,配置命令如下:Router>enable进入特权模式Router#configure terminal 进入配置模式Enter configuration commands, one per line. End with CNTL/Z. Router(config)#interface ethernet0 进入E0端口模式Router(config-if)#ip address 192.168.1.1 255.255.255.0 配置IP地址Router(config-if)#no shutdown 激活该端口%LINK-3-UPDOWN: Interface Ethernet0, changed state to upRouter(config-if)#exit 返回上一级Router(config)#interface serial0 进入S0 端口模式Router(config-if)#ip address 192.168.2.1 255.255.255.0Router(config-if)#no shutdown%LINK-3-UPDOWN: Interface Serial0, changed state to up%LINK-3-UPDOWN: Interface Serial0, changed state to down%LINEPROTO-5-UPDOWN: Line protocol on Interface Serial0, changed state to downRouter(config-if)#clock rate 6400 注意这里是设置时钟..如有不明白,可以打”?”.但是系统给的参数是 64000 .而我们要配置成 6400 ..可能是模拟软件的一个小BUG 吧!现在是在模拟软件中,如果是真实环境,我们要参照说明书..按照说明书来配置参数….Router(config-if)#exitRouter(config)#ip route 192.168.3.0 255.255.255.0 192.168.2.2 配置路由表Router(config)#end 返回特权模式Router#show ip route查看路由表Codes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaE1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, * - candidate defaultU - per-user static routeGateway of last resort is not setC 192.168.1.0 is directly connected, Ethernet0S 192.168.3.0 [1/0] via 192.168.2.2C 192.168.2.0 is directly connected, Serial02. 对Router2进行配置,配置命令如下:Router>enableRouter#configure terminalEnter configuration commands, one per line. End with CNTL/Z. Router(config)#interface ethernet0Router(config-if)#ip address 192.168.3.1 255.255.255.0Router(config-if)#no shutdown%LINK-3-UPDOWN: Interface Ethernet0, changed state to upRouter(config-if)#exitRouter(config)#interface serial0Router(config-if)#ip address 192.168.2.2 255.255.255.0Router(config-if)#no shutdown%LINK-3-UPDOWN: Interface Serial0, changed state to up/////在这儿我们就不用设置时钟了,在相连的两个路由器接口中,只要一个接口配置时钟就可以了Router(config-if)#exitRouter(config)#ip route 192.168.1.0 255.255.255.0 192.168.2.1Router(config)#endRouter#show ip routeCodes: C - connected, S - static, I - IGRP, R - RIP, M - mobile, B - BGPD - EIGRP, EX - EIGRP external, O - OSPF, IA - OSPF inter areaE1 - OSPF external type 1, E2 - OSPF external type 2, E - EGPi - IS-IS, L1 - IS-IS level-1, L2 - IS-IS level-2, * - candidate defaultU - per-user static routeGateway of last resort is not setC 192.168.3.0 is directly connected, Ethernet0C 192.168.2.0 is directly connected, Serial0S 192.168.1.0 [1/0] via 192.168.2.13.对计算机的配置..IP地址和子网掩码还有网关上面的图上面的..测试:PC1 ping PC3C:>ping 192.168.3.2Pinging 192.168.3.2 with 32 bytes of data:Reply from 192.168.3.2: bytes=32 time=60ms TTL=241Reply from 192.168.3.2: bytes=32 time=60ms TTL=241Reply from 192.168.3.2: bytes=32 time=60ms TTL=241Reply from 192.168.3.2: bytes=32 time=60ms TTL=241Reply from 192.168.3.2: bytes=32 time=60ms TTL=241Ping statistics for 192.168.3.2: Packets: Sent = 5, Received = 5, Lost = 0 (0% loss),Approximate round trip times in milli-seconds:Minimum = 50ms, Maximum = 60ms, Average = 55ms 静态路由表的配置完成..初学者…有错误希望大家指出…..。

策略路由设置命令

在Cisco路由器中,策略路由(Policy Routing)是一种允许管理员使用路由映射来控制数据包如何被路由的方法。

以下是一些关键的策略路由设置命令:定义访问控制列表(ACL):(config)# access-list 1 permit host 192.168.1.1定义路由映射(route-map):(config)# route-map pdb permit 10其中,pdb是route-map的名称,10是序列号。

匹配条件(在配置路由映射后):查询ACL 1是否满足条件。

设置下一跳地址(如果满足上述条件):(config-route-map)# set ip next-hop 192.168.1.6这将设置下一跳地址为192.168.1.6。

设置出向接口(如果需要):(config-route-map)# set interface GigabitEthernet0/0参数指定接口的类型和编号。

如果定义了多个接口,则使用第一个被发现的up接口。

应用策略路由:要应用策略路由,需要将其绑定到接口:(config-if)# ip policy route-map pdb这里的pdb应替换为你的路由映射名称。

其他相关命令:ip route: 显示路由表中的所有路由。

show ip route: 显示当前路由器的路由表。

clear ip route: 清除路由表中的所有条目。

ip classless: 允许路由器处理类域间路由(CIDR)。

ip helper-address: 设置帮助其他设备获取DHCP配置的IP地址。

ip default-network: 设置或显示IP默认网络的名称。

ip redirects: 允许或禁止ICMP重定向消息。

ip proxy-arp: 允许或禁止执行代理ARP。

注意事项: 策略路由可以非常复杂,具体配置可能会根据网络的具体需求和环境而有所不同。

Cisco ASA Series Firewall 策略路由配置复习进程

C i s c o A S A S e r i e s F i r e w a l l策略路由配置Cisco ASA Series Firewall 策略路由配置First, we need to configure interfaces.ciscoasa(config)# interface GigabitEthernet0/0ciscoasa(config-if)# no shutdownciscoasa(config-if)# nameif insideciscoasa(config-if)# ip address 10.1.1.1 255.255.255.0ciscoasa(config)# interface GigabitEthernet0/1ciscoasa(config-if)# no shutdownciscoasa(config-if)# nameif outside-1ciscoasa(config-if)# ip address 192.168.6.5 255.255.255.0ciscoasa(config)# interface GigabitEthernet0/2ciscoasa(config-if)# no shutdownciscoasa(config-if)# nameif outside-2ciscoasa(config-if)# ip address 172.16.7.6 255.255.255.0Then, we need to configure an access-list for matching the traffic.ciscoasa(config)# access-list acl-1 permit ip 10.1.0.0 255.255.0.0 ciscoasa(config)# access-list acl-2 permit ip 10.2.0.0 255.255.0.0We need to configure a route-map by specifying the above access-list as match criteria along with the required set actions.ciscoasa(config)# route-map equal-access permit 10 ciscoasa(config-route-map)# match ip address acl-1 ciscoasa(config-route-map)# set ip next-hop 192.168.6.6ciscoasa(config)# route-map equal-access permit 20 ciscoasa(config-route-map)# match ip address acl-2 ciscoasa(config-route-map)# set ip next-hop 172.16.7.7ciscoasa(config)# route-map equal-access permit 30 ciscoasa(config-route-map)# set ip interface Null0Now, this route-map has to be attached to an interface.ciscoasa(config)# interface GigabitEthernet0/0ciscoasa(config-if)# policy-route route-map equal-access To display the policy routing configuration.ciscoasa(config)# show policy-routeInterface Route mapGigabitEthernet0/0 equal-access。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

析协议操作,当执行该任务时,路由器知道了目的地址不处于该接口。接下来,路由器

发生封装错误。所以,最后数据包不能到达192.1.1.1。

我们怎样避免这个问题呢?修改路由图使防火墙地址为下一跳。

2d15h: ICMP type=0, code=0

2d15h:

在Cisco WAN路由器上执行debug ip policy命令后,我们可以看到数据包被传递到

了防火墙,172.16.39.2:

Debug commands run from Cisco_WAN_Router:

access-list 1 permit 10.0.0.0 0.255.255.255

!

ቤተ መጻሕፍቲ ባይዱnd

在我们的例子中,Cisco WAN路由器上运行策略路由来保证从10.0.0.0/8网络来的I

P数据包被发送到防火墙去。配置中定义了两条net-10策略规则。第一条策略就定义了从

policy routed

2d15h: IP: Ethernet3/0 to Ethernet0/1 172.16.39.2

match ip address 111

set interface Ethernet0/1

!

route-map net-10 permit 20

!

end

我们可以这样测试我们所做的配置。在名为Cisco-1的路由器10.1.1.1上发送ping命

配置如下:

!

ip nat pool net-10 172.16.255.1 172.16.255.254 prefix-length 24

ip nat inside source list 1 pool net-10

!

interface Ethernet0

access-list 110 permit ip 10.0.0.0 0.255.255.255 172.16.36.0 0.0.0.255

access-list 111 permit ip 10.0.0.0 0.255.255.255 any

!

route-map net-10 permit 10

令到Internet上的一个主机(这里就是192.1.1.1主机)。要查看名为Internet Router

的路由器上的情况,我们在特权命令模式下执行debug ip packet 101 detail命令。(

其中,在此路由器上有access-list 101 permit icmp any any配置命令)。下面是输出

1, len 100, forward

2d15h: ICMP type=8, code=0

2d15h:

2d15h: IP: s=192.1.1.1 (Serial0), d=172.16.255.1 (Ethernet1), g=172.16.2

0.2, len 100, forward

2d15h: IP: route map net-10, item 10, permit

2d15h: IP: s=10.1.1.1 (Ethernet3/0), d=192.1.1.1 (Ethernet0/1), len 100,

policy routed

2d15h: IP: Ethernet3/0 to Ethernet0/1 192.1.1.1

ip address 172.16.79.3 255.255.255.0

no ip directed-broadcast

ip policy route-map net-10

!

router eigrp 1

network 172.16.0.0

!

no ip directed-broadcast

!

interface Ethernet0/1

ip address 172.16.39.3 255.255.255.0

no ip directed-broadcast

!

interface Ethernet3/0

数据包可以按配置前进。我们也能看到数据包被防火墙翻译成了172.16.255.1。192.1.

1.1主机的回应:

Results of ping from Cisco_1 to 192.1.1.1/internet taken from Internet_R

outer:

2d15h: IP: s=172.16.255.1 (Ethernet1), d=192.1.1.1 (Serial0), g=192.1.1.

router eigrp 1

redistribute static

network 172.16.0.0

default-metric 10000 100 255 1 1500

!

ip route 172.16.255.0 255.255.255.0 Null0

Config changed on Cisco_WAN_Router:

!

route-map net-10 permit 10

match ip address 111

set ip next-hop 172.16.39.2

!

修改后,在Internet Router上运行同样的命令:debug ip packet 101 detail。这时,

10.0.0.0/8网络来的IP数据包被发送到防火墙去(我们很快会看到这里的配置有问题)

。而第二条规则允许所有的其它数据包能按正常路由。这里的Cisco WAN路由器的配置如

下:

!

interface Ethernet0/0

ip address 172.16.187.3 255.255.255.0

结果:

Results of ping from Cisco-1 to 192.1.1.1/internet taken from Internet_R

outer:

Pakcet never makes it to Internet_Router

正如您所看到的:数据包没有到达Internet_Router路由器。下面的在Cisco WAN路

2d15h: IP ARP rep filtered src 192.1.1.1 00e0.b064.243d,

dst 172.16.39.3

0010.7bcf.5b02

wrong cable, interface Ethernet0/1

debug arp的输出给出了原因。路由器努力完成它被指示要做的动作,而且试图把数

这里,讲述了第一种情况的路由策略。

举例

在这个例子中,防火墙的作用是:把10.0.0.0/8内部网地址翻译成可路由的172.16

.255.0/24子网地址。

下面的防火墙配置是为了完整性而加进去的,它不是策略路由配置所必需的。在这

里的防火墙可以被其它类似的产品代替,如PIX或其它类似防火墙设备。这里的防火墙的

"debug ip policy"

2d15h: IP: s=10.1.1.1 (Ethernet3/0), d=192.1.1.1, len 100, policy match

2d15h: IP: route map net-10, item 20, permit

2d15h: IP: s=10.1.1.1 (Ethernet3/0), d=192.1.1.1 (Ethernet0/1), len 100,

问题描述

您可以定义自己的规则来进行数据包的路由而不仅仅由目的地地址所决定。在这里

您可以学到怎么使用基于策略路由的办法来解决这一问题。

在具体的应用中,基于策略的路由有:

☆ 基于源IP地址的策略路由

☆ 基于数据包大小的策略路由

☆ 基于应用的策略路由

☆ 通过缺省路由平衡负载

由器上的debug命令给出了原因:

Debug commands run from Cisco_WAN_Router:

"debug ip policy"

2d15h: IP: s=10.1.1.1 (Ethernet3/0), d=192.1.1.1, len 100, policy match

这里,数据包确实匹配了net-10策略图中的第一条规则。但为什么还是没有达到预

期的目的呢?用"debug arp"来看一下。

"debug arp"

2d15h: IP ARP: sent req src 172.16.39.3 0010.7bcf.5b02,

dst 192.1.1.1 0000.0000.0000 Ethernet0/1

ip address 172.16.20.2 255.255.255.0

ip nat outside

!

interface Ethernet1

ip address 172.16.39.2 255.255.255.0

ip nat inside

!