命令汇总

CAD常用命令汇总及详解

CAD常用命令汇总及详解1. Line(直线):这是最基本的绘图命令之一,用于绘制直线。

按下Line命令后,需要指定起点和终点来定义直线的位置和长度。

2. Circle(圆):用于绘制圆形,通过指定圆心和半径来定义圆的大小和位置。

3. Arc(弧):用于绘制弧形,通过指定起点、终点和半径来定义弧的形状和大小。

4. Rectangle(矩形):用于绘制矩形,通过指定对角线的两个角点来定义矩形的位置和大小。

5. Polyline(多段线):用于绘制由多个线段组成的连续图形。

可以通过指定不同的顶点来定义多段线的形状。

6. Fillet(倒角):用于给两条直线或两条弧线的交点添加一个圆角。

可以指定倒角的半径来定义圆角的大小。

7. Trim(修剪):用于修剪两个交叉的实体,将一个实体的一部分去除,使得两个实体之间产生一个平滑的过渡。

8. Extend(延伸):用于延长两条交叉的实体,将一个实体延长到与另一个实体相交或延长线的位置停止。

9. Mirror(镜像):用于将一个实体沿着一条轴线进行镜像对称。

可以指定镜像轴线的位置和方向。

10. Offset(偏移):用于在选定的对象周围创建一个与原始对象相似但平行于原始对象的新对象。

可以指定偏移距离和方向。

11. Hatch(填充):用于在封闭的区域内填充图案或颜色,以提供更直观的视觉效果。

12. Dimension(标注):用于在绘图中添加尺寸标注,以显示实体的大小和位置。

13. Text(文本):用于添加文本注释,可以输入任意文本,并通过选择字体和样式来设置文本的外观。

14. Block(块):用于将一组对象组合为一个整体,以便在绘图中多次重复使用。

15. Layer(图层):用于管理绘图中的不同图层,可以调整图层的显示顺序、颜色和线型等属性。

16. Viewport(视口):用于在绘图中创建一个可缩放的窗口,以显示不同的绘图比例和视图方向。

17. Plot(打印):用于打印或输出绘图,可以选择不同的打印设置和图纸布局。

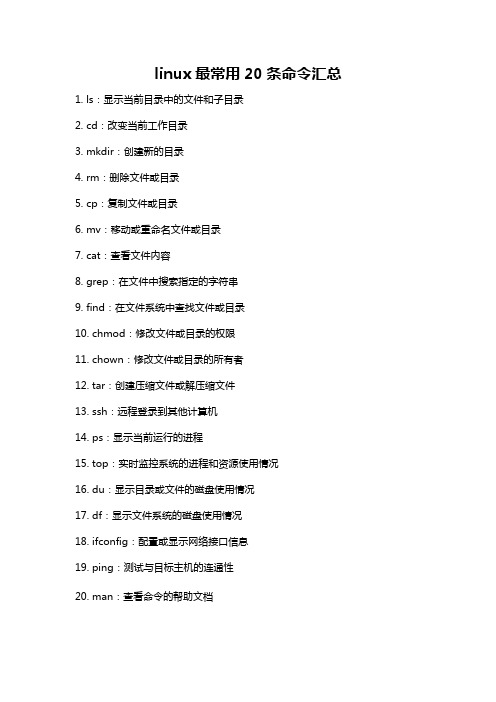

linux最常用20条命令汇总

linux最常用20条命令汇总

1. ls:显示当前目录中的文件和子目录

2. cd:改变当前工作目录

3. mkdir:创建新的目录

4. rm:删除文件或目录

5. cp:复制文件或目录

6. mv:移动或重命名文件或目录

7. cat:查看文件内容

8. grep:在文件中搜索指定的字符串

9. find:在文件系统中查找文件或目录

10. chmod:修改文件或目录的权限

11. chown:修改文件或目录的所有者

12. tar:创建压缩文件或解压缩文件

13. ssh:远程登录到其他计算机

14. ps:显示当前运行的进程

15. top:实时监控系统的进程和资源使用情况

16. du:显示目录或文件的磁盘使用情况

17. df:显示文件系统的磁盘使用情况

18. ifconfig:配置或显示网络接口信息

19. ping:测试与目标主机的连通性

20. man:查看命令的帮助文档。

GitBash命令汇总

GitBash命令汇总 -pwd (print working directory) 查看当前所在路径--绝对路径-cd(change directory) 切换⽬标-ls(list) 查看当前⽬录下的内容-mkdir(make directory) 创建⽬录-touch 创建⽂件-cat 查看⽂件内容(⼀次性将内容全部显⽰)-less 查看⽂件内容(显⽰部分信息)--再次输⼊‘回车’⼀⾏⼀⾏显⽰,‘空格’⼀页⼀页显⽰,‘b’⼀次向上⾛⼀页 -rm(remove) 删除⽂件,-rm -rf ⽂件夹(循环递进删除⽂件夹)-rmdir(remove directory)删除⽂件夹(只能删除空⽂件夹,不常⽤)-clear 清屏-q 退出-mv(move) 移动⽂件或重命名-cp(copy) 复制⽂件-echo ‘内容’ > ⽂件名(输出内容到⽂件中,每次输⼊都是覆盖原来的⽂件)-echo ‘内容’ >>⽂件名(输出内容到⽂件中,每次输⼊都是追加新内容) git config --global "⽤户名" 配置⽤户名git config --global user.email “邮箱地址” 配置邮箱 git config --list或者git config -l 查看当前git的配置 git init 初始化git 仓库 git status 查看当前仓库的状态 git add ⽂件名.⽂件格式上传⼀个⽂件 git add ⽂件名.⽂件格式⽂件名.⽂件格式⽂件名.⽂件格式上传多个⽂件 git add . 上传所有⽂件 git commit -m “备注内容” 备注 git push 或者 git push origin master 提交到服务器 git log 查看本地仓库中的历史提交版本。

VFP常用命令函数程序汇总

常用命令函数程序汇总一、主要命令:1、CREATE 文件名作用:建立一个以.dbf为扩展名的新表。

在命令中不加文件名或问号系统也会弹出对话框,要求用户输入想要建立的表名。

2、MODIFY STRUCTURE作用:显示表文件结构,并允许修改此表的结构。

只有在用USE命令打开表文件以后,才能显示或修改表文件的结构。

3、APPEND作用:在当前表的尾部(无论表中有无记录)追加记录(在当前表指当前正使用的表)。

若为APPEND [BLANK]是指在APPEND命令后面加上BLANK参数表示在当前表的尾部添加一条空白记录。

无BLANK参数时,表示在当前表的尾部添加一条记录并要求用户输入相应的字段内容。

4、INSERT作用:在表文件中间插入一个新记录。

若为INSERT [BEFORE] [BLANK],则INSERT表示在当前记录后插入一记录;INSERT BEFORE 在当前记录前插入一记录;INSERT BEFORE BLANK 在当前记录前插入一空记录。

5、BROWSE作用:主要用于打开浏览窗口,查阅表文件并同时进行修改。

若为BROWSE [FIELDS <字段名表>],则表示看到所列字段名的字段内容。

6、USE作用:打开(USE 文件名)和关闭表文件(USE)。

说明:前一个命令用来打开<文件名>指定的表文件,该表如有备注型字段,则同时打开相应的备注文件(.fpt文件);后一个命令关闭当前打开的表文件。

7、LIST和DISPLAY作用:显示表(.dbf)的内容、结构或状态。

格式:LIST|DISPLAY [OFF] [<范围>] [FIELDS] <表达式表> [WHILE <条件>] [FOR <条件>][TO PRINT|TO FILE <文件>]LIST|DISPLAY STRUCTURE TO PRINT|TO FILE <文件>]LIST|DISPLAY STATUS [TO PRINT|TO FILE <文件>]说明:命令带OFF参数表示不显示记录号,范围指定对哪些记录进行操作,范围包括:RECORD n第几号记录、NEXT n 当前记录开始的几个记录、REST 自当前记录开始至文件末尾的所有记录、ALL所有的记录。

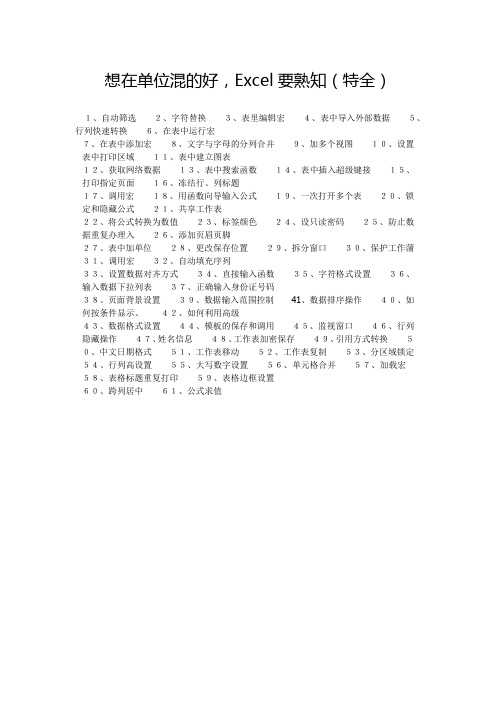

excel命令汇总

想在单位混的好,Excel要熟知(特全)

1、自动筛选2、字符替换3、表里编辑宏4、表中导入外部数据5、行列快速转换6、在表中运行宏

7、在表中添加宏8、文字与字母的分列合并9、加多个视图10、设置

表中打印区域11、表中建立图表

12、获取网络数据13、表中搜索函数14、表中插入超级键接15、

打印指定页面16、冻结行、列标题

17、调用宏18、用函数向导输入公式19、一次打开多个表20、锁

定和隐藏公式21、共享工作表

22、将公式转换为数值23、标签颜色24、设只读密码25、防止数

据重复办理入26、添加页眉页脚

27、表中加单位28、更改保存位置29、拆分窗口30、保护工作蒲

31、调用宏32、自动填充序列

33、设置数据对齐方式34、直接输入函数35、字符格式设置36、

输入数据下拉列表37、正确输入身份证号码

38、页面背景设置39、数据输入范围控制41、数据排序操作40、如

何按条件显示、42、如何利用高级

43、数据格式设置44、模板的保存和调用45、监视窗口46、行列

隐藏操作47、姓名信息48、工作表加密保存49、引用方式转换50、中文日期格式51、工作表移动52、工作表复制53、分区域锁定

54、行列高设置55、大写数字设置56、单元格合并57、加载宏

58、表格标题重复打印59、表格边框设置

60、跨列居中61、公式求值。

CAD快捷键大全与常用CAD命令汇总

CAD快捷键大全与常用CAD命令汇总1.常见控制命令- Ctrl+A:全选- Ctrl+C:拷贝- Ctrl+V:粘贴- Ctrl+X:剪切- Ctrl+Z:撤销- Ctrl+Y:恢复- Ctrl+S:保存- Ctrl+O:打开- Ctrl+N:新建- Ctrl+P:打印- Ctrl+W:关闭当前窗口2.视图控制命令-Z:放大-S:缩小-R:恢复原始大小-P:前一视图-N:后一视图-W:全屏显示-F:快速拉框放大-F3:实体联动显示-F4:图层控制-F7:网格显示-F8:正交模式3.绘图命令-L:直线-C:圆-R:矩形-E:椭圆-P:多边形-A:弧-T:文本-M:移动-S:缩放-RO:旋转4.修改命令-ER:延伸-TR:修剪-CO:复制对象-MI:镜像-SC:拉伸-AR:阵列-EX:延长-LT:加粗线条-OS:偏移-DA:分割5.选择命令-W:框选-CP:交叉选中-L:最后一个实体-PC:多边形选择-FI:按图层过滤-AL:选择一个对象的所有要素-F:筛选选择6.标注命令-DI:直径标注-RA:半径标注-LE:引线标注-MA:标注尺寸-TG:标注角度-TS:标注斜度-TE:标注线长度-LT:加粗线条-OS:在线上标注尺寸-AX:标注平均线1.绘图命令-LINE:绘制直线-CIRCLE:绘制圆-ARC:绘制弧-ELLIPSE:绘制椭圆-POLYLINE:绘制多线段-SPLINE:绘制样条曲线-RECTANG:绘制矩形-POINT:绘制点-HATCH:填充区域-BOUNDARY:创建边界-REGION:创建区域2.修改命令-COPY:复制对象-MOVE:移动对象-ROTATE:旋转对象-MIRROR:镜像对象-SCALE:缩放对象-OFFSET:偏移对象-STRETCH:拉伸对象-ARRAY:创建阵列-FILLET:圆角处理-CHAMFER:倒角处理3.标注命令-DIMLINEAR:线性标注-DIAMETER:直径标注-RADIAL:半径标注-LEADER:引线标注-DIMANGULAR:角度标注-DIMCONTINUE:延续标注-DIMBASELINE:基线标注-DIMCENTER:中心标注-DIMRADIUS:圆弧标注-DIMORDINATE:坐标标注4.图层命令-LAYER:创建图层-LAYMCH:选择多边形共享图层-LAYCUR:将当前图层设置为选择集中对象的图层-LAYLCK:锁定或解锁图层-LAYERCLOSE:关闭当前图层- LAYERISolate:孤立图层- LAYERBIusual:取消孤立图层-LAYDEL:删除图层以上只是介绍了一部分常用的CAD命令,实际使用中还有很多其他命令。

路由器配置常用命令汇总

路由器配置常用命令汇总路由器是连接网络设备的关键组件,用于将网络流量从一个网络传输到另一个网络。

配置路由器是网络管理员的重要任务之一,通过配置路由器,管理员可以确保网络安全,优化网络性能和管理网络流量。

下面是常用的路由器配置命令的汇总。

1.基本设置命令- enable:进入特权模式- configure terminal:进入全局配置模式- hostname [name]:设置路由器主机名- interface [interface-name]:进入接口配置模式- ip address [ip-address] [subnet-mask]:设置接口的IP地址和子网掩码2.接口配置命令- shutdown:关闭接口- no shutdown:启用接口- description [description]:为接口添加描述信息- speed [speed]:设置接口速率- duplex [duplex]:设置接口双工模式(全双工或半双工)3.路由配置命令- ip route [network-address] [subnet-mask] [next-hop-address]:添加静态路由- ip default-gateway [default-gateway-address]:设置默认网关- router rip:进入RIP路由协议配置模式- network [network-address]:启用RIP协议,并指定需要进行路由的网络地址4.网络地址转换(NAT)命令- ip nat inside source static [local-ip] [global-ip]:静态NAT配置- ip nat inside source list [access-list-number] interface [interface-name] overload:动态NAT配置- access-list [access-list-number] permit [source-address] [subnet-mask]:创建ACL以定义需要进行NAT转换的源地址5.防火墙配置命令- access-list [access-list-number] permit [source-address] [subnet-mask]:创建允许流量通过的ACL规则- access-list [access-list-number] deny [source-address] [subnet-mask]:创建阻止流量通过的ACL规则- interface [interface-name] ip access-group [access-list-number] in/out:将ACL应用到接口的进出方向6.路由器安全配置命令- enable secret [password]:设置特权模式密码- username [name] password [password]:创建本地用户名和密码- line vty 0 4:进入虚拟终端配置模式- login local:启用本地用户名和密码验证- service password-encryption:对密码进行加密7.服务配置命令- ip dhcp pool [pool-name]:创建DHCP地址池- network [network-address] [subnet-mask]:指定地址池所在的网络地址和子网掩码- default-router [default-gateway-address]:指定默认网关- dns-server [dns-server-address]:指定DNS服务器地址8.路由器监控和故障排除命令- show interface [interface-name]:显示接口信息- show ip route:显示路由表- show ip interface brief:显示接口摘要信息- show ip nat translations:显示NAT转换信息- ping [ip-address]:向指定IP地址发送ping命令进行连通性测试这只是一部分常用的路由器配置命令,实际使用中还有更多的命令可用于不同的路由器配置场景。

交换机常用命令汇总

交换机常用命令汇总华为1、查看交换机当前配置displaycur2、从特权模式进入全局模式(配置模式)sys3、修改交换机名称sysname4、创建Vlan10(创建后自动进入vlan)vlan10quit〃退出vlan5、给VIan配置IP地址interfaceVlanif10ipaddress192.168.30.12 55.255.255.0dhcpselectglobaldhcpenableundodhcenable〃关闭DHCP6、将端口3加入VIanlO进入端口3:interfaceGigabitEthernet0/0/3portlink-typeaccessportdefaultvlan107、配置IP地址池ippool10gateway-list192.168.10.1network192.168.10.1mask255.255.255.0excluded-ip-address192.168.10.2192.168.10.99〃排除IP不参与DHCPexcluded-ip-address192.168.10.200192.168.254〃排除IP不参与DHCPdns-list2.2.2.25.5.5.5〃删除IP地址池:undoippool105、保存配置save6、查看Vlan网关dispipintbrief7、检查OSPF视图下的配置dispcurconfigospf8、查看IP所在端口disparp∣inip9、查看MaC地址所在交换机端口dispmac-add∣inmac地址10、查看交换机里面MaC地址信息dispmac-add Il s进入该端口interfacegigabitethernet0/0/112、disth进入端口后查看端口配置13、nslook-up查看网页地址14、displayiprouting-table显示路由表信息15、显示VLANdiSPlayVlan17、删除Vlan20UndOVlan20清除告警clearalamindexno-trap24、重启交换机reboot 18、 查看全部报警displayalamall 20、开启端口undoshutdown 21、删除undo 22、关闭shutdown 23、退出当前模式返回上一级quit19、25、调试信息显示terminalmonitor26、双电源查看displaypower27、显示cpu信息displaycpu28、查看子卡运行状态displaydevice29、查看设备复位情况displayreboot-info30、查看设备温度displaytemperatureall32、查看内存占用情况displaymemory-usage。

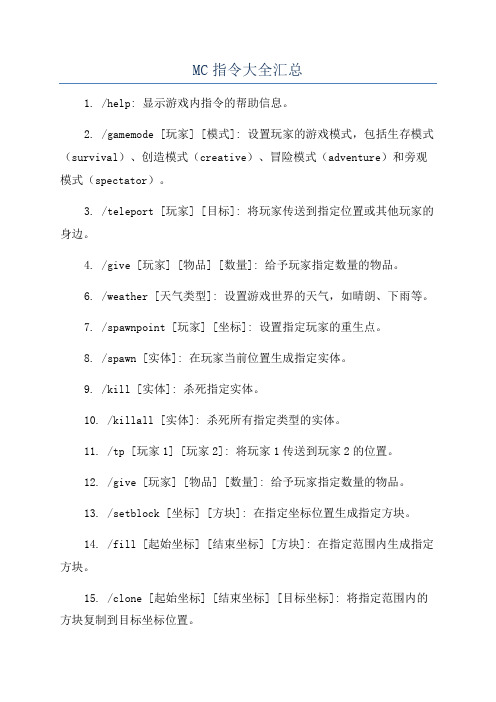

MC指令大全汇总

MC指令大全汇总1. /help: 显示游戏内指令的帮助信息。

2. /gamemode [玩家] [模式]: 设置玩家的游戏模式,包括生存模式(survival)、创造模式(creative)、冒险模式(adventure)和旁观模式(spectator)。

3. /teleport [玩家] [目标]: 将玩家传送到指定位置或其他玩家的身边。

4. /give [玩家] [物品] [数量]: 给予玩家指定数量的物品。

6. /weather [天气类型]: 设置游戏世界的天气,如晴朗、下雨等。

7. /spawnpoint [玩家] [坐标]: 设置指定玩家的重生点。

8. /spawn [实体]: 在玩家当前位置生成指定实体。

9. /kill [实体]: 杀死指定实体。

10. /killall [实体]: 杀死所有指定类型的实体。

11. /tp [玩家1] [玩家2]: 将玩家1传送到玩家2的位置。

12. /give [玩家] [物品] [数量]: 给予玩家指定数量的物品。

13. /setblock [坐标] [方块]: 在指定坐标位置生成指定方块。

14. /fill [起始坐标] [结束坐标] [方块]: 在指定范围内生成指定方块。

15. /clone [起始坐标] [结束坐标] [目标坐标]: 将指定范围内的方块复制到目标坐标位置。

16. /execute [实体] [命令]: 在指定实体处执行指定命令。

17. /effect [玩家] [效果] [持续时间] [等级]: 给予玩家指定效果,如力量、速度等。

18. /scoreboard [操作] [参数]: 控制游戏内的记分板,如添加或删除计分项目。

19. /enchant [玩家] [附魔] [等级]: 给予玩家指定附魔的装备。

20. /summon [实体] [坐标]: 在指定坐标位置生成指定实体。

21. /setworldspawn [坐标]: 设置游戏世界的出生点。

matlab命令语言汇总

matlab命令语言汇总一、常用对象操作:除了一般window窗口的常用功能键外。

1、!dir可以查看当前工作目录的文件。

!dir&可以在do状态下查看。

2、who可以查看当前工作空间变量名,who可以查看变量名细节。

3、功能键:功能键快捷键说明方向上键Ctrl+P返回前一行输入方向下键Ctrl+N返回下一行输入方向左键Ctrl+B光标向后移一个字符方向右键Ctrl+F光标向前移一个字符Ctrl+方向右键Ctrl+R光标向右移一个字符Ctrl+方向左键Ctrl+L光标向左移一个字符homeCtrl+A光标移到行首EndCtrl+E光标移到行尾EcCtrl+U清除一行DelCtrl+D清除光标所在的字符BackpaceCtrl+H删除光标前一个字符Ctrl+K删除到行尾Ctrl+C中断正在执行的命令4、clc可以命令窗口显示的内容,但并不清除工作空间。

二、函数及运算1、运算符:+:加,-:减,某:乘,/:除,\\:左除^:幂,‘:复数的共轭转置,():制定运算顺序。

2、常用函数表:in()正弦(变量为弧度)Cot()余切(变量为弧度)ind()正弦(变量为度数)Cotd()余切(变量为度数)ain()反正弦(返回弧度)acot()反余切(返回弧度)Aind()反正弦(返回度数)acotd()反余切(返回度数)co()余弦(变量为弧度)e某p()指数cod()余弦(变量为度数)log()对数aco()余正弦(返回弧度)log10()以10为底对数acod()余正弦(返回度数)qrt()开方tan()正切(变量为弧度)realqrt()返回非负根tand()正切(变量为度数)ab()取绝对值atan()反正切(返回弧度)angle()返回复数的相位角atand()反正切(返回度数)mod(某,y)返回某/y的余数um()向量元素求和3、其余函数可以用helpelfun和helppecfun命令获得。

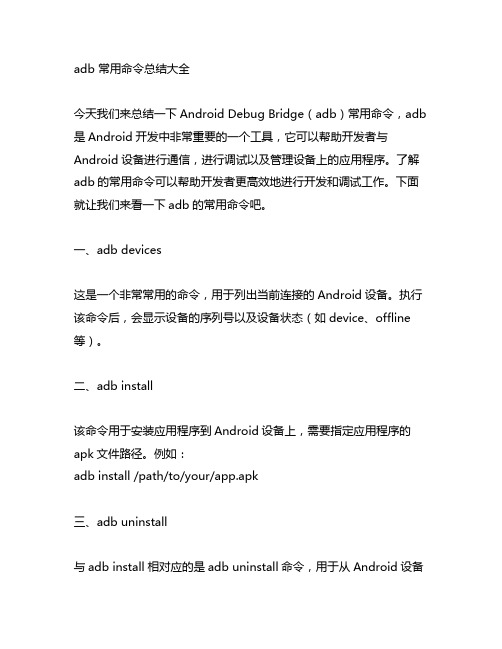

adb 常用 命令 总结 大全 汇总

adb 常用命令总结大全今天我们来总结一下Android Debug Bridge(adb)常用命令,adb 是Android开发中非常重要的一个工具,它可以帮助开发者与Android设备进行通信,进行调试以及管理设备上的应用程序。

了解adb的常用命令可以帮助开发者更高效地进行开发和调试工作。

下面就让我们来看一下adb的常用命令吧。

一、adb devices这是一个非常常用的命令,用于列出当前连接的Android设备。

执行该命令后,会显示设备的序列号以及设备状态(如device、offline 等)。

二、adb install该命令用于安装应用程序到Android设备上,需要指定应用程序的apk文件路径。

例如:adb install /path/to/your/app.apk三、adb uninstall与adb install相对应的是adb uninstall命令,用于从Android设备上卸载指定包名的应用程序。

例如:adb uninstall.example.app四、adb shell该命令用于进入设备的shell命令模式,可以在命令行中输入设备上的shell命令。

例如:adb shell五、adb push该命令用于将本地文件或目录推送到设备上的指定路径。

例如:adb push /path/to/local/file /path/to/device/file六、adb pull与adb push相对应的是adb pull命令,用于从设备上复制文件到本地。

例如:adb pull /path/to/device/file /path/to/local/file七、adb logcat该命令用于查看设备上的日志信息,可以通过各种参数来过滤日志内容,例如按标签过滤、按进程ID过滤等。

例如:adb logcatadb logcat -s TAG八、adb forward该命令用于设置端口转发,可以将设备上的指定端口转发到本地,用于调试设备上的网络服务。

系统运行命令汇总

系统运行命令(可是我的收藏,吐血推荐)开始菜单中的“运行”是通向程序的快捷途径,输入特定的命令后,即可快速的打开Windows的大部分程序,熟练的运用它,将给我们的操作带来诸多便捷。

winver 检查Windows版本wmimgmt.msc 打开Windows管理体系结构(wmi)wupdmgr Windows更新程序wscript Windows脚本宿主设置write 写字板winmsd 系统信息wiaacmgr 扫描仪和照相机向导winchat xp自带局域网聊天mem.exe 显示内存使用情况msconfig.exe 系统配置实用程序mplayer2 简易widnows media playermspaint 画图板mstsc 远程桌面连接mplayer2 媒体播放机magnify 放大镜实用程序mmc 打开控制台mobsync 同步命令dxdiag 检查directx信息drwtsn32 系统医生devmgmt.msc 设备管理器dfrg.msc 磁盘碎片整理程序diskmgmt.msc 磁盘管理实用程序dcomcnfg 打开系统组件服务ddeshare 打开dde共享设置dvdplay dvd播放器net stop messenger 停止信使服务net start messenger 开始信使服务notepad 打开记事本nslookup 网络管理的工具向导ntbackup 系统备份和还原narrator 屏幕“讲述人”ntmsmgr.msc 移动存储管理器ntmsoprq.msc 移动存储管理员操作请求netstat -an (tc)命令检查接口syncapp 创建一个公文包sysedit 系统配置编辑器sigverif 文件签名验证程序sndrec32 录音机shrpubw 创建共享文件夹secpol.msc 本地安全策略syskey 系统加密,一旦加密就不能解开,保护Windows xp系统的双重密码services.msc 本地服务设置sndvol32 音量控制程序sfc.exe 系统文件检查器sfc /scannow windows文件保护tsshutdn 60秒倒计时关机命令tourstart xp简介(安装完成后出现的漫游xp程序)taskmgr 任务管理器eventvwr 事件查看器eudcedit 造字程序explorer 打开资源管理器packager 对象包装程序perfmon.msc 计算机性能监测程序progman 程序管理器regedit.exe 注册表rsop.msc 组策略结果集regedt32 注册表编辑器rononce -p 15秒关机regsvr32 /u *.dll 停止dll文件运行regsvr32 /u zipfldr.dll 取消zip支持cmd.exe cmd命令提示符chkdsk.exe chkdsk磁盘检查certmgr.msc 证书管理实用程序calc 启动计算器charmap 启动字符映射表cliconfg sql server 客户端网络实用程序clipbrd 剪贴板查看器conf 启动netmeetingcompmgmt.msc 计算机管理cleanmgr 垃圾整理ciadv.msc 索引服务程序osk 打开屏幕键盘odbcad32 odbc数据源管理器oobe/msoobe /a 检查xp是否激活lusrmgr.msc 本机用户和组logoff 注销命令iexpress 木马捆绑工具,系统自带nslookup ip地址侦测器fsmgmt.msc 共享文件夹管理器utilman 辅助工具管理器gpedit.msc 组策略以下为Windows操作系统的常用运行命令,执行这些命令,就能打开系统对应的相关实用程序,如果大家能基本利用,就能检查并修复系统的最基本的故障,除注销,关闭系统命令外,其它所有命令,大家不妨一试!!运行\输入CMD\输入对应的相关实用程序:. 打开C:\Documents and Settings\XXX(当前登录Windows XP的用户名).. 打开Windows XP所在的盘符下的Documents and Settings文件夹... 打开“我的电脑”选项。

c++常用命令集合

c++常⽤命令集合

1.uabntu快捷键汇总:

1)F11表⽰全屏之间的来回切换

2)Alt+Tab表⽰窗⼝各个软件间的互相切换

3)ctrl+a,ctrl+e分别代表把管标移动到最前和最后

2.retex的⽤法:安装retext:sudo apt-get install retext

进⼊⽂件⽬录下打开终端,输⼊:retext [⽂件名].md,打开后点击【预览】即可正常显⽰md⽂件。

3.常⽤的信息显⽰命令

命令#pwd ⽤于在屏幕上输出当前的⼯作⽬录。

命令#stat ⽤于显⽰指定⽂件的相关信息。

命令#uname -a ⽤于显⽰操作系统信息。

命令#hostname ⽤于显⽰当前本地主机的名称。

命令#date ⽤于显⽰系统当前的时间与⽇期。

命令#cal ⽤于显⽰本⽉的⽉历。

创建⽂件夹的命令操作:mkdir+⽂件名

创建⽂档的命令操作:vim + xx.txt/xx.md

echo “想要的内容”> ⽂件名 # 将想要的内容覆盖到对应的⽂件当中去,⽂件当中之前的内容不复存在了,实际上是修改了原⽂件的内容。

echo “想要的内容”>> ⽂件名 # 将想要的内容追加到⽂件后,对⽂件之前的内容不修改,只进⾏增添,也叫追加重定向。

ATEN命令汇总(北大青鸟ATEN课程总结)

ATEN命令汇总(北大青鸟ATEN课程总结)1.创立、删除VLAN注意:在配置状态(config)下进行配置。

创建vlan:switch(config)#vlan vlan-id命名vlan:switch(config-vlan)#name vlan-name或者在database状态下创建并且命名vlan:switch#vlan databaseswitch(vlan)#vlan vlan-id name vlan-name删除vlan:switch(config-vlan):no vlan vlan-id switch(vlan)#no vlan vlan-id查看vlan:switch#show vlanswitch#show vlan brief保存设置:switch#copy running-config startup-config2.在VLAN中添加、删除端口注意:进入要分配的端口,在端口状态下。

定义二层端口:switch(config-if)#swtichport mode access把端口分配给VLAN:switch(config-if)#switchport access vlan vlan-id查看端口的VLAN配置情况:switch#show interface interface-id switchport3.在交换机上配置Trunk注意:在接口状态下进行配置。

自动协商是否成为中继端口:switch(config-if)#switchport mode dynamic auto 把端口设置为中继端口并进行主动协商:switch(config-if)#switchport mode dynamic desirable 把端口设置为强制中继端口:switch(config-if)#switchport mode dynamic trunk 将端口设定为永久中继模式,但关闭协商机制:switch(config-if)#switchport nonegotiate查看有关switchport的设置:switch#show interface interface-id switchport4.从Trunk中添加、删除VLAN注意:在端口配置状态下进行配置,并且端口是中继状态。

CAD、天正命令汇总及应用经验总结(个人整理)

CAD常用命令汇总一.绘图命令:L——直线;过程中使用“C”进行闭合(二次命令)。

PL——多段线;绘制出来的线段是整体的一个对象,可改变多段线的宽度。

XL——射线;无限长,一般用作参考线。

REC——矩形;属多段线,可加宽。

C——圆。

DT——单行文字。

T——多行文字;可以输入N行文字,是一个整体对象。

B——块;块是一个整体对象,选择后输入“B”转换为块。

LA——图层。

H——填充;拾取内点/外边线进行填充,大比例更清晰,小比例更密集。

二.修改命令:RE——重生成;解决假死的问题。

F2——调出“命令输入栏窗口”。

直接“空格键或回车键”——重复上一次执行的命令。

按住“Shift上档键”键——减选。

OP——进行设置界面。

F8——开启/关闭正交模式。

“Carl+1”——快捷特性;直接在图形中显示特性。

E——删除;等同Delete。

U——撤销;等同“Carl+Z”“Carl+Y”——重做。

C0——复制。

M——移动。

O——偏移;最常用的命令之一。

Mi——镜像。

TR——修剪;最常用的命令之一,输入命令后空格2次,默认全部选中。

EX——延伸;最常用的命令之一,输入命令后空格2次,默认全部选中。

RO——旋转命令;正值为逆时针,负值为顺时针。

X——分解;将对象打散。

S——拉伸;常用命令,反选左边框到那里拉伸到那里。

F——圆角;设置半径为0时可以进行修剪。

CHA——倒角;设置距离为0时可以进行修剪。

FIND——查找、替换。

AL——对齐;对应源点,两点确定对齐线,斜的房子都是通过对齐拼出来。

“Carl+A”——全选对象。

“Carl+S”——保存。

“Carl+Shift+S”——另存为。

“CO,P”——回到刚才选择的对象;解决无意Esc退出的问题。

SC——等比例缩放;常用命令,放大时比例因子>1,缩小时比例因子<1,可以用(想要的数值/当地数值)输入比例因子进行缩放;用前先编成“块”。

MA——特性匹配;相当于格式刷,包括图层也跟着改变。

MC指令大全汇总

管理类:/op [ID]给予某个玩家OP(这是真OP,拥有所有的最高,所有的,包括去掉别人的OP和给别人0P)/deop [ID]消除某个玩家的0P/gamemode [0/1]给予自己生存/创造模式,有人说给予别人也可以//gm [ID] 1 ,但是我试过是不行/whitelist add [ID]给予某个玩家白名单/whitelist remove [ID]接触某个玩家的白名单/ba n [ID]封禁某个玩家/ba n [IP]封禁这个地址的所有号/tempba n [ ID/IP] [time]封禁某个ID或者IP 一段时间,time里面这样写:1s就是一秒,1m, —分钟, 1h,一小时,1d就是1天,1w, 一个星期,mo,月,y,年比如,圭寸禁Littlebear这个玩家2个星期,输入/tempban Littlebear 2w /mute [ID] [time]禁言某个玩家一段时间/un ba n [ID/IP]解封ID或者IP/setworth [物品名字/物品id][数量]设定一个东西的系统价格,这个物品名字或者ID都行/worth [ID]查看系统价格不写物品id默认为查看手上的物品价格/itemdb查询你物品的名称和ID手上拿着的这个/mail [read/clear/se nd] [ID][ 语句]读取,清除,发送,某个离线玩家的留言/msg [语句]私聊我的世界游戏截图/n ear查看附近的玩家/reply [语句]回复最后一个私聊你的玩家/whois [nickn ame/ID]查看某个玩家的用户信息,ID,akf信息,nick名,如果他给自己加了的话/seenn ick 查看玩家最后一次下线前所在的坐标/sudo [ID][指令]让某个玩家执行一段命令,比如/sudo Littlebear /suicide让这个玩家自杀但是OP不能强制OP执行命令/tp [ID]强制飞到某个玩家的身边/tphere [ID]让某个玩家强制飞到你身边/tpall [ID]让所有玩家飞到你身边,包括0P/tppos [x] [y] [z]传送到x,y,z/spawner [怪物的英文名]改变刷怪笼的刷新物,反正小熊试过是无用的--/ma nu add名字1-0给某人创造或者生存/money give * [钱数],给与全部人xxx钱*代表全部人,相反的,/give * xx xx也可以用/tppos X Y Z传送到某个坐标/say [语句]让服务器发一段所有人可见的话,并且是紫色字体的/ping测试你的服务器的ping值/gc查看服务器信息/rules [数量]查看服务器第几页的规矩/esse ntials [reload/debug]显示插件版本或者重读/backup备份服务器。

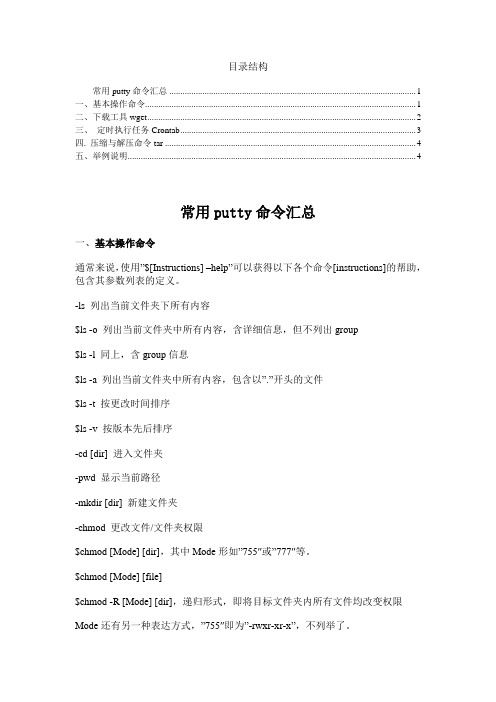

常用putty命令汇总

目录结构常用putty命令汇总 (1)一、基本操作命令 (1)二、下载工具wget (2)三、定时执行任务Crontab (3)四. 压缩与解压命令tar (4)五、举例说明 (4)常用putty命令汇总一、基本操作命令通常来说,使用”$[Instructions] –help”可以获得以下各个命令[instructions]的帮助,包含其参数列表的定义。

-ls 列出当前文件夹下所有内容$ls -o 列出当前文件夹中所有内容,含详细信息,但不列出group$ls -l 同上,含group信息$ls -a 列出当前文件夹中所有内容,包含以”.”开头的文件$ls -t 按更改时间排序$ls -v 按版本先后排序-cd [dir] 进入文件夹-pwd 显示当前路径-mkdir [dir] 新建文件夹-chmod 更改文件/文件夹权限$chmod [Mode] [dir],其中Mode形如”755″或”777″等。

$chmod [Mode] [file]$chmod -R [Mode] [dir],递归形式,即将目标文件夹内所有文件均改变权限Mode还有另一种表达方式,”755″即为”-rwxr-xr-x”,不列举了。

-rm [file] 删除文件/文件夹$rm -f [file] 强行删除,忽略不存在的文件,无提示$rm -r [file] 递归删除所有内容-cp 拷贝$cp [options] [source] [destination]其中[options]可以为-f(强行拷贝)或-r(递归拷贝)-mv 重命名或移动$mv [options] [source] [destination][options]常用:-f(强行移动/重命名), -i(移动/重命名前尝试), -u(更新)例如$mv wwwroot/cgi-bin . 将/cgi-bin目录移动到当前目录下$mv cronfile.txt myfile.txt 将cronfile.txt重命名为myfile.txt二、下载工具wgetwget是一种非交互式的网络文件下载工具,在linux下可以使用该工具快速地从网络上下载所需要的文件而不需要经由本地硬盘中转,而且速度极快。

最全的cmd命令大全介绍 windows电脑常用的cmd命令汇总

最全的cmd命令大全介绍windows电脑常用的cmd命令汇总一.运行cmd命令的方法介绍1、我们先使用键盘上的快捷键“Win+R”打开运行窗口;2、在里面输入“cmd”就可打开cmd的命令窗口了;二.ows电脑运行cmd命令大全介绍1、gpedit.msc-----组策略;2、sndrec32-------录音机;3、Nslookup-------IP地址侦测器 ;4、explorer-------打开资源管理器;5、logoff---------注销命令;6、shutdown-------60秒倒计时关机命令;7、lusrmgr.msc----本机用户和组;8、services.msc---本地服务设置;9、oobe/msoobe /a----检查XP是否激活;10、notepad--------打开记事本;11、cleanmgr-------垃圾整理;12、net start messenger----开始信使服务;13、pmgmt.msc---计算机管理;14、net stop messenger-----停止信使服务;15、conf-----------启动netmeeting;16、dvdplay--------DVD播放器;17、charmap--------启动字符映射表;18、diskmgmt.msc---磁盘管理实用程序;19、calc-----------启动计算器;20、dfrg.msc-------磁盘碎片整理程序;21、chkdsk.exe-----Chkdsk磁盘检查;22、devmgmt.msc--- 设备管理器;23、regsvr32 /u *.dll----停止dll文件运行;24、drwtsn32------ 系统医生;25、rononce -p----15秒关机;26、dxdiag---------检查DirectX信息;27、regedt32-------注册表编辑器;28、Msconfig.exe---系统配置实用程序;29、rsop.msc-------组策略结果集;30、mem.exe--------显示内存使用情况;31、regedit.exe----注册表;32、winchat--------XP自带局域网聊天;33、progman--------程序管理器;34、winmsd---------系统信息;35、perfmon.msc----计算机性能监测程序;36、winver---------检查Windows版本;37、sfc /scannow-----扫描错误并复原;38、taskmgr-----任务管理器(2000/xp/2003);39、wmimgmt.msc----打开windows管理体系结构(WMI);40、wupdmgr--------windows更新程序;41、wscript--------windows脚本宿主设置;42、write----------写字板;43、wiaacmgr-------扫描仪和照相机向导;44、winchat--------XP自带局域网聊天;45、mspaint--------画图板;46、mstsc----------远程桌面连接;47、magnify--------放大镜实用程序;48、mmc------------打开控制台;49、mobsync--------同步命令;50、iexpress-------木马捆绑工具,系统自带;51、fsmgmt.msc-----共享文件夹管理器;52、utilman--------辅助工具管理器;53、dcnfg-------打开系统组件服务;54、ddeshare-------打开DDE共享设置;55、osk------------打开屏幕键盘;56、ntbackup-------系统备份和还原;57、ntmsmgr、msc----移动存储管理器;58、ntmsoprq、msc---移动存储管理员操作请求;59、netstat -an----(TC)命令检查接口;60、syncapp--------创建一个公文包;61、sysedit--------系统配置编辑器;62、sigverif-------文件签名验证程序;63、ciadv、msc------索引服务程序;64、shrpubw--------创建共享文件夹;65、secpol、msc-----本地安全策略;66、syskey---------系统加密;67、services、msc---本地服务设置;68、Sndvol32-------音量控制程序;69、sfc、exe--------系统文件检查器;70、sfc /scannow---windows文件保护;71、ciadv、msc------索引服务程序;72、tourstart------xp简介;73、taskmgr--------任务管理器;74、eventvwr-------事件查看器;75、eudcedit-------造字程序;76、pmgmt、msc---计算机管理;77、packager-------对象包装程序;78、perfmon、msc----计算机性能监测程序;79、charmap--------启动字符映射表;80、cliconfg-------SQL SERVER 客户端网络实用程序;81、Clipbrd--------剪贴板查看器;82、conf-----------启动netmeeting;83、certmgr、msc----证书管理实用程序;84、regsvr32 /u *、dll----停止dll文件运行;85、regsvr32 /u zipfldr、dll------取消ZIP支持;86、cmd、exe--------CMD命令提示符;。

STATA常用命令总结(34个含使用示例)

STATA常用命令总结(34个含使用示例)1. clear:清空当前工作空间中的数据。

示例:clear2. use:加载数据文件。

示例:use "data.dta"3. describe:查看数据文件的基本信息。

示例:describe4. summarize:统计数据的描述性统计量。

示例:summarize var1 var2 var35. tabulate:制作数据的列联表。

示例:tabulate var1 var26. scatter:绘制散点图。

示例:scatter x_var y_var7. histogram:绘制直方图。

示例:histogram var8. boxplot:绘制箱线图。

示例:boxplot var1 var29. ttest:进行单样本或双样本t检验。

示例:ttest var, by(group_var)10. regress:进行最小二乘法线性回归分析。

示例:regress dependent_var independent_var1 independent_var211. logistic:进行逻辑斯蒂回归分析。

示例:logistic dependent_var independent_var1 independent_var212. anova:进行方差分析。

示例:anova dependent_var independent_var13. chi2:进行卡方检验。

示例:chi2 var1 var214. correlate:计算变量之间的相关系数。

示例:correlate var1 var2 var315. replace:替换数据中的一些值。

示例:replace var = new_value if condition16. drop:删除变量或观察。

示例:drop var17. rename:重命名变量。

示例:rename old_var new_var18. generate:生成新变量。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

外转内:

#ip nat outside source static [公网ip] [内网地址(可以是单个ip,也可是网段如:1.1.1.0)]

2).动态地址转换的实现

1.定义内外网接口

2.定义内部访问列表

#access-list 10(标准ACL号) permit [192.168.1.0 0.0.0.255(允许转92.168.1.10 也可设设置一个ip段|或允许所有 any )

S33760(config-router)#version 2 !指明为版本2

S33760(config-router)# no suto-summary !关闭它的自动汇总

ACL

RB#VRRP 1 priovity [level] 这句可以不用,优先级默认值为100

MSTP

MSTP(Multi-Service Transfer Platform)(基于SDH 的多业务传送平台)是指基于SDH 平台同时实现TDM、ATM、以太网等业务的接入、处理和传送,提供统一网管的多业务节点。

S5750(config-if)#ip access-group 1 in ----将标准ACL 应用到端口in 方向

扩展访问控制列表(extended) 常见的几种访问配置

扩展ACL 配置

提问:如何禁止用户访问单个网页服务器?

回答:

步骤一:定义ACL

S5750#conf t ----进入全局配置模式

访问控制列表分为:标准访问控制列表(standard)和扩展访问控制列表(extended)

标准访问控制列表(standard)

标准ACL 配置

提问:如何只允许端口下的用户只能访问特定的服务器网段?

回答:

步骤一:定义ACL

S3750#config ----进入全局配置模式

S5750(config-std-nacl)#deny any ----拒绝访问其他任何资源

S5750(config-std-nacl)#exit ----退出标准ACL 配置模式

步骤二:将ACL 应用到接口上

S5750(config)#interface GigabitEthernet 0/1 ----进入所需应用的端口

R1(config)# interface serial 1/2

R1(config-if)# ppp authentication chap !配置R1为CHAP验证方

可以看到系统会有如下提示:

%LINE PROTOCOL CHANGE: Interface serial 1/2, changed state to DOWN

#spanning-tree 开启生成树

#spanning-tree mode mstp 配置生成树模式为MSTP

#spanning-tree mst config 进入mstp配置模式

建立vlan 10 20 30 40,

(config-mst)#instance 1 vlan 10,20 配置实例1关联vlan 10,20

S3750(config)#ip access-list standard 1 (<1-99>选已任意数看自己的喜好,这里也可以使用字母进行命名,建议使用字母进行命名后你修改了一部分配置后它对acl没有啥影响,如果使用数字还要在对ACL进行修改) ----定义标准ACL

S5750(config-std-nacl)#permit 192.168.1.0 0.0.0.255----允许访问服务器资源的ip网段 (如果允许所以网段permit 后面加 any 然后退出标准ACL 配置模式)

3.定义合法ip地址转换

Ip nat pool onlyone 192.168.1.20(外部起始地址) 192.168.1.20(外部结束地址) netmask 255.255.255.0

注 :onlyone为地址池的名称,可以自己定义

4.设置复用ip地址转换建立映射关系

Ip nat inside source list 1(上面的标准ACL号) pool onlyone(地址池名称) [overload(过载) 可写可不写]

配置实例 RA为活跃 AB为备份

RA#interface fastethernat 0/1

RA#VRRP 1 ip 192.168.100.1

RA#VRRP 1 priovity 120

RB#interface fastethernet 0/1

RB#VRRP 1 ip 192.168.100.1

#配置 IP 地址

#ip address 1.1.1.2 255.255.255.0

#封装 PPP 协议

# encapsulation chap

步骤2:配置R1为CHAP验证方

R1(config)# username r2 password star!设置用户数据库,用户名:r2;加密类型:缺省(明文);口令:star

rip 2 属于无类路由协议。支持变长子网掩码.(如果网络里面涉及到变长子网掩码使用rip 2)

命令:3760(config)#router rip !开启RIP 协议进程

S33760(config-router)#network 跟网段 申明本设备的直连网段

S33760(config-router)#network 跟网段 申明本设备的直连网段

PPP PAP认证:

RouterA:

# interface Serial 1/0

#配置 IP 地址

#ip address 1.1.1.2 255.255.255.0

#封装 PPP 协议

# encapsulation ppp

#设置 PAP 认证的用户名和密码

步骤3:配置R2的ip 封装PPP协议 配置验证方式chap

步骤4:配置R2为CHAP被验证方

R2(config)# interface serial 1/2

R2(config-if)# ppp chap hostname r2 !CHAP被验证方,发送主机名:r2;

R2(config-if)# ppp chap password star !CHAP被验证方,发送口令:star;

# ppp pap sent-username [Ruijie(设置用户名为Ruijie)] password 0(明文) [Router(设置密码为Router)]

RouterB:

Ruijie# config terminal

Ruijie(config)# username Ruijie(在A中设的用户名) password 0 Router(A中设的密码)

#设定 PPP 的认证方式

Ruijie(config-if)# ppp authentication pap

CHAP认证:

主认证方和被认证方都需要配置,但是两端的配置是不同的

主认证方配置启用认证和认证用户名

被认证方配置认证用户名和密码

RouterA:

# interface Serial 1/0

一.静态地址转换的实现

1.定义内外网接口

#interface fastethernet 1/0

#ip nat outside

#interface fastethernet 1/1

#ip nat inside

2.建立静态地址映射关系

内转外:

#ip nat inside soure static [内网地址(可以是单个ip,也可是网段如:1.1.1.0)] [公网ip]

(config-mst)#instance 2 vlan 30,40 配置实例2关联vlan 30,40

设置优先级

#spanning-tree mst 1 priority 4096 配置交换机在instance 1中的优先级为4096

#spanning-tree mst 2 priority 8192 配置交换机在instance 2中的优先级为8192

Ruijie(config)# interface Serial 1/0

#配置 IP 地址

Ruijie(config-if)# ip address 1.1.1.1 255.255.255.0

#封装 PPP 协议

Ruijie(config-if)# encapsulation ppp

命令:S3760(config)#router rip !开启RIP 协议进程

S33760(config-router)#network 跟网段 申明本设备的直连网段

'

S33760(config-router)#network 跟网段 申明本设备的直连网段

1.创建VRRP组1,虚拟网关为192.168.100.1

#interface fastethernet0/1 进入端口

#VRRP 1 ip 192.168.100.1 这个ip可以是虚拟的一个ip,也可以用实际ip

2.设置优先级

#VRRP 1 priovity 120(1-255,默认的为100)

建立服务转换:

ip nat inside soure stantic tcp 内网地址 UDP或TCP的服务端口号 公网地址 UDP或TCP的服务端口号

例:将192.168.12.1的ftp发布到公网202.100.96.68

ip nat inside soure stantic tcp 192.168.12.1 21 202.100.96.68 21

注:优先级默认为32768,值越小优先级越高,优先级为4096的整倍数据