精简版实验四:Ethereal Lab — Ethernet and ARP

05实验五--分组嗅探器ethereal的安装使用及ARP协议的理解

实验五一、实验名称:分组嗅探器ethereal的安装使用及ARP协议的理解二、实验目的1.学会正确安装和配置网络协议分析仪软件Ethereal2.掌握正确使用Ethereal分析ARP(地址解析协议)的技能。

3.深入理解ARP的工作原理和重要作用。

4.能够使用ARP命令对ARP选路表(下文简称ARP表)进行简单操作。

三、实验环境1.运行Windows XP /2003 Server操作系统的PC机一台2.每台PC机具有一块以太网卡,通过双绞线与局域网相连3.Ethereal工具(可以从/下载)四、实验步骤1.安装网络协议分析仪1)安装WinPcap。

双击WinPcap图标,进入安装过程(如图1)然后根据提示进行确认,可顺利安装系统。

安装成功后,将会在“程序”菜单上出现“WinPcap”程序组。

注意:网络协议分析仪软件Ethereal的运行需要软件WinPcap(wpcap.dll)的支持,应当在执行Ethereal前安装WinPcap。

图12)安装Ethereal。

双击Ethereal-setup软件图标,选择软件的安装目录后,开始安装过程。

当协议分析仪安装成功后,将会在“程序”菜单上出现“Ethereal”程序组。

2.使用Ethereal分析协议1)启动系统。

点击“Ethereal”程序组中的“Ethereal”图标,将出现以系统操作界面,如图2图2 Ethereal系统主界面2)点击“Capture/Start”菜单,在菜单capture 下点击interfaces,选取要抓包的网卡,这里选取这个网卡抓取数据包,如下图:图33)选择协议:在图3窗口中点击“Capture filter”如图4。

在Filter name 和Stringname后面的文本框中填写要分析的协议名称arp,然后点击“save”按钮,如图5。

再点击“ok”按钮,返回到图6界面。

图4图5图64)然后点击“OK”按钮,系统进入俘获网络分组界面,如图7.图75)点击“开始——运行”进入图8界面中,输入cmd命令,进入cmd.exe界面,输入ping指令和网络内部某个连接目标机的ip地址,例如图9所示ping 192.168.1.254.如图8如图9键入“arp –a”指令查看本机arp表中的内容,结构如图10所示。

Ethereal协议分析实验指导

Ethereal协议分析实验指导Ethereal是一个开放源码的网络分析系统,也是目前最好的开放源码的网络协议分析器,支持Linux和windows平台。

Ethereal 基本类似于tcpdump,但 Ethereal 还具有设计完美的 GUI 和众多分类信息及过滤选项。

用户通过 Ethereal,同时将网卡插入混杂模式,可以查看到网络中发送的所有通信流量。

Ethereal网络协议分析软件可以十分方便直观地应用于计算机网络原理和网络安全的教学实验,网络的日常安全监测。

使用Ethereal能够非常有效地帮助学生来理解网络原理和协议、帮助学生理解实验现象和诊断实验故障。

一、Ethereal 协议分析软件下载及安装1.下载Ethereal 开源软件Ethereal是免费的,可以从官方网站下载最新版本。

以windows xp操作系统为例,如图2-1所示。

目前可下载最新版本为:Ethereal 0.99.0图2-1 下载Ethereal协议分析软件的界面2.安装Ethereal软件图2-2 Ethereal 安装界面双击Ethereal-setup-0.99.0.exe软件图标,开始安装。

图2-2为Ethereal安装界面。

选择欲安装的选件,一般选择默认即可,如图2-3图2-3选择欲安装的选件选择欲安装的目录,确定软件安装位置。

Ethereal软件的运行需要软件WinPcap的支持,WinPcap是libpcap library的Windows版本,Ethereal可通过WinPcap来劫取网络上的数据包。

在安装Ethereal时可以的过程中也会一并安装WinPcap,不需要再另外安装。

如图2-4所示图2-4选择安装WinPcap如果在安装Ethereal之前未安装Winpcap,可以勾选Install Winpcap 3.1 beta 4。

开始解压缩文件,接着开始安装,接着按Next就可以看到Ethereal的启动画面了。

实验1-Ethereal的使用和网络协议的层次观察

实验1 Ethereal的使用和网络协议的层次观察一、实验目的:1、了解网络协议的层次结构2、初步掌握Ethereal的使用方法二、实验环境1、Ethereal网络分析软件2、实验文件“网络协议的层次观察.cap”三、实验要求1、能够了解网络协议的层次结构2、能够正确掌握Ethereal的使用方法四、实验内容1、Ethereal介绍Ethereal是一个优秀的网络分析仪,可以捕获(Capture) 和浏览(Display) 网络侦测的内容,还可以定义Filters规则,监视所有在网络上被传送的封包,并分析其内容。

Ethereal通常用来检查网络运作的状况,或是用来发现网络程序的bugs。

它可以分析的协议有:RTP、IP、ISAKMP、ICMP、SMB、SMB-PIPE、VTP、SNMPv3、Ethernet、GRE、EIGRP、DHCP、IPX、X.25、RSVP等。

2、Ethereal的使用启动ethereal后,选择菜单Capature->Options, 定义获取数据包的方式。

主要选项有,Interface: 指定在哪个接口(网卡)上抓包;Limit each packet: 限制每个包的大小以避免数据过大,缺省情况下可不限制;Capture packets in promiscuous mode: 是否打开混杂模式。

如果打开,则抓取共享网络上可以探测的所有数据包。

一般情况下只需要监听本机收到或者发出的包,可以关闭这个选项。

Filter:设定过滤规则,只抓取满足过滤规则的包;File:如果需要将抓到的包写到文件中,在这里输入文件名称。

其他的项选择缺省的就可以了。

选择start开始抓包。

选择stop,则停止抓包。

3.数据包的分析打开文件“网络协议的层次观察.cap”,这是一个包括100个分组的网络通信记录,详细记录了分组的序号、相对时间、源地址、目标地址、协议类型、内容,如图1是对第6个分组的详细信息。

ethereal实验报告

竭诚为您提供优质文档/双击可除ethereal实验报告篇一:TcpIp实验一协议分析工具ethereal使用基础湖北文理学院《Tcp/Ip协议原理与应用》实验报告专业班级:姓名:学号:任课教师:20XX年11月20日实验一协议分析工具ethereal使用基础(2学时)一、实验目的和要求1、了解网络协议分析器ethereal的基本知识2、掌握ethereal安装过程3、掌握使用ethereal捕捉数据包的方法4、能对捕获到的包简单分析二、预习与准备1、安装ethereal并了解ethereal的用法。

2、对抓到的包进行分析,需要了解各协议。

三、实验内容1、安装ethereal并运行,对其进行设置,抓包。

2、对抓到的包进行分析。

四、实验过程1、安装ethereal,安装完成后启动,2、进行“captureoption”的选择3、开始抓包4、停止捕获5、分析协议内容选定一个Icmp报文,可以解读出其到达时间报长度等,可以看到其源物理地址为00:1e:90:88:05:0f目的物理地址为01:00:5e:00:00:16,源ip地址为172.15.100.36目的ip地址为224.0.0.22以及报文格式等有用信息。

五、思考题解答Q2、从你抓到的第一个包到最后一个包持续的时间是多久?(默认time列显示的是开始捕获后的以秒为单位的持续时间,如果要在time列以time-of-day格式显示,请选择ethereal的View下拉菜单,然后选择时间显示格式为Time-of-day)共持续了37秒Q3、导出这些数据,你可以在ethereal的File命令菜单中选择save菜单,作为实验报告的结果。

实验所捕获的包六、实验总结与体会01.cap本次实验主要考察ethereal的使用以及对抓到的包进行分析,由于是第一次接触这个软件,所以在刚开始的时候操作起来不是很流畅,按照实验步骤抓包后进行分析,与课堂上学到的知识进行印证,加深了对各协议的认识。

计算机网络实验四

电子信息工程系实验报告成绩:批改时间:课程名称:计算机网络实验项目名称:使用Ethereal学习TCP/IP协议 实验时间:2013-05-20指导教师(签名):班级:通信 姓名: 学号:实验目的:1)学会正确安装和配置网络协议分析仪软件Ethereal。

2)掌握使用Ethereal分析各种网络协议的技能,加深对帧格式、协议格式、协议层次的理解。

实验环境:1) 运行Windows 2000/2003 Server/XP操作系统的PC一台2) 每台PC具有一块以太网卡,通过双绞线与局域网相连3) Ethereal程序、WinPcap程序实验内容及过程:1、 Ethereal是一个图形用户接口(GUI)的网络嗅探器, Ethereal和其它图形化的网络嗅探器都使用相同的界面模式,如果能熟练地使用Ethereal,那么其它图形用户界面的嗅探器基本都可以操作。

1. Ethereal的安装由于Ethereal需要WinPcap库, 所以先安装WinPcap软件, 再安装Ethereal.exe。

(有些Ethereal版本包括WinPcap库,所以不需要下载安装WinPcap软件)。

2. 查看Ethereal的捕获接口图1 Capture Interfaces3.设置Ethereal的捕获过滤器在配置完捕获接口以后,我们可以设置相应的过滤规则,就可以捕获到我们感兴趣的数据包。

首先单击“Edit”选单,然后选择“Capture Filters...”菜单项,打开“EditCapture Filter List”对话框(如图2所示)。

此时添过滤规则,命名为12。

规则为:图2 Ethereal过滤器配置对话框当所有需要的过滤器都创建好后,单击“Save”按钮保存创建的过滤器,然后单击“Close”按钮来关闭“Edit Capture FilterList”对话框。

要将过滤器应用于嗅探过程,需要在截获数据包之前或之后指定过滤器。

实验四 IP协议分析

实验四 IP协议分析实验四 IP协议/TCP协议分析实验一、实验目的通过对截获帧进行分析,验证TCP/IP的主要协议和协议的层次结构,掌握对应数据包的内部封装结构。

二、实验内容使用Ethereal网络监听软件对TCP/IP体系下的以太网链路层MAC帧,网络层ARP协议、ICMP协议和IP协议,传输层TCP协议和UDP协议格式进行分析。

三、实验知识局域网按照网络拓扑结构可以分为星形网、环形网、总线网和树形网,相应代表性的网络主要有以太网、令牌环形网、令牌总线网等。

局域网经过近三十年的发展,尤其是近些年来快速以太网(100Mb/s)、吉比特以太网(1Gb/s)和10吉比特以太网(10Gb/s)的飞速发展,采用CSMA/CD(Carrier sense,Multiple Access with Collision detection)接入方法的以太网已经在局域网市场中占有绝对优势,以太网几乎成为局域网的同义词。

因此,本章的实验以以太网为主。

以太网MAC帧常用的以太网MAC帧格式有两种标准,一种是DI_ Ethemet V2标准,另一种是IEEE 的802.3标准。

图 4-1显示了这两种不同的MAC帧格式。

这种802.3+802.2帧已经很少使用了当长度/类型字段表示长度时 6 802.3 字节 MAC帧目的地址 6 源地址 1 1 802.2 字节 1 LLC帧 DSAP SSAP 控制 2 1 1 1 IP数据 IP层数据 43_1497 数据 4 FCS LLC子层长度/类型 DSAP SSAP 控制 MAC子层 IP数据 6 以太网V2 字节目的地址 MAC帧插入 8字节 7字节 1字节 MAC帧 6 源地址 2 长度/类型 46_1500 IP数据 4 FCS IP层 MAC子层物理层 10101010101010??101010101010 10101011 前同步码帧开始定界符图 4-1 Ethernet和IEEE 802.3/802.2定义的帧封装结构Ethernet V2标准的MAC帧格式DI_ Ethernet V2标准是指数字设备公司(Digital Equipment Corp.)、英特尔公司(Intel Corp.)和_ero_公司在1982年联合公布的一个标准。

计算机网络Ethereal实验报告

课程:计算机网络项目:实验1 Ethereal一、实验目的•进一步掌握Ethereal的使用方法•能对捕获到的包进行较深入的分析•简单的运用filter设置过滤•通过Ethereal抓包和分析,了解HTTP协议二、实验原理1.http协议HTTP 是一个应用层协议,它使用 TCP 连接进行可靠的传送,HTTP协议定义了浏览器(即WWW客户进程)怎样向万维网服务器请求万维网文档,以及服务器怎样把文档传送给浏览器。

每个万维网网点都有一个服务器进程,它不断的监听TCP的端口80,以便发现是否有浏览器(即万维网客户)向它发出连接建立的请求。

http报文格式:GET /chn/YXSZ/index.htm HTTP/1.1 {请求行使用了相对URL}Host: {此行是首部行的开始,给出主机的域名} Connection: close {不保持连接放}User-Agent: Mozilla/5.0 {表明用户道理是使用Netscape浏览器} Accept-Language: cn {表示用户希望优先得到中文版本的文档} 各部分的解释如下:2.tcp协议TCP(Transmission Control Protocol 传输控制协议)是一种面向连接(连接导向)的、可靠的、基于IP的传输层协议,由IETF的RFC 793说明(specified)。

TCP在IP报文的协议号是6。

当应用层向TCP层发送用于网间传输的、用8位字节表示的数据流,TCP则把数据流分割成适当长度的报文段,最大传输段大小(MSS)通常受该计算机连接的网络的数据链路层的最大传送单元(MTU)限制。

之后TCP把数据包传给IP层,由它来通过网络将包传送给接收端实体的TCP层。

TCP为了保证报文传输的可靠,就给每个字节一个序号,同时序号也保证了传送到接收端实体的包的按序接收。

然后接收端实体对已成功收到的字节发回一个相应的确认(ACK);如果发送端实体在合理的往返时延(RTT)内未收到确认,那么对应的数据(假设丢失了)将会被重传。

网络协议分析软件Ethreal实验报告

小结:通过这次实验我学会使用Ethereal分析各种网络协议,加深对协议格式、协议层次和协议交互过程的理解,回顾了各种协议的概念。

指导教师评语及成绩

评语:

成绩:指导教师签名:

批阅日期:

【实验中问题】

共享软件是以“先使用后付费”的方式销售的享有版权的软件。根据共享软件作者的授权,用户可以从各种渠道免费得到它的拷贝,也可以自由传播它。用户总是可以先使用或试用共享软件,认为满意后再向作者付费;如果你认为它不值得你花钱买,可以停止使用。共享软件可以直接从互联网下载到你的桌面上;它是由开发与人(有兴趣使用它或辱骂它)共享的程序的人开发的。而且,和商业软件一样,共享软件受版权法保护。所以它是有权限的。

b)从因特网上查找“共享软件”的含义。共享软件的使用是否没有任何限制?

【实验结果】

UDP包:

顶部视图:

中间视图:

底部视图:

从中间视图可见该帧的详细信息:

第一栏,显示帧信息。到达时间为08年11月1号的09:49:49.277353000;相对前一个包的时间延迟是0.074924000秒;传输时间为俘获后的184.75853000秒;帧号为2276;包长度位82个字节;捕获到的长度是82字节。

ARP包:

顶部试图:

中间视图:

底部视图:

从中间视图可见该帧的详细信息:

第一栏,显示帧信息。到达时间为08年11月1号的09:48:31.699644000;相对前一个包的时间延迟是0.000196000秒;传输时间为俘获后的107.180821000秒;帧号为325;包长度位60个字节;捕获到的长度是60字节。

TCP包:

顶部视图:

中间视图:

底部视图:

ethereal实验报告

竭诚为您提供优质文档/双击可除ethereal实验报告篇一:TcpIp实验一协议分析工具ethereal使用基础湖北文理学院《Tcp/Ip协议原理与应用》实验报告专业班级:姓名:学号:任课教师:20XX年11月20日实验一协议分析工具ethereal使用基础(2学时)一、实验目的和要求1、了解网络协议分析器ethereal的基本知识2、掌握ethereal安装过程3、掌握使用ethereal捕捉数据包的方法4、能对捕获到的包简单分析二、预习与准备1、安装ethereal并了解ethereal的用法。

2、对抓到的包进行分析,需要了解各协议。

三、实验内容1、安装ethereal并运行,对其进行设置,抓包。

2、对抓到的包进行分析。

四、实验过程1、安装ethereal,安装完成后启动,2、进行“captureoption”的选择3、开始抓包4、停止捕获5、分析协议内容选定一个Icmp报文,可以解读出其到达时间报长度等,可以看到其源物理地址为00:1e:90:88:05:0f目的物理地址为01:00:5e:00:00:16,源ip地址为172.15.100.36目的ip地址为224.0.0.22以及报文格式等有用信息。

五、思考题解答Q2、从你抓到的第一个包到最后一个包持续的时间是多久?(默认time列显示的是开始捕获后的以秒为单位的持续时间,如果要在time列以time-of-day格式显示,请选择ethereal的View下拉菜单,然后选择时间显示格式为Time-of-day)共持续了37秒Q3、导出这些数据,你可以在ethereal的File命令菜单中选择save菜单,作为实验报告的结果。

实验所捕获的包六、实验总结与体会01.cap本次实验主要考察ethereal的使用以及对抓到的包进行分析,由于是第一次接触这个软件,所以在刚开始的时候操作起来不是很流畅,按照实验步骤抓包后进行分析,与课堂上学到的知识进行印证,加深了对各协议的认识。

实验网络协议分析Ethereal

实验三网络合同分析器Ethereal一、实验目旳和规定•理解网络合同分析器Ethereal旳基本知识•掌握Ethereal安装过程•掌握使用Ethereal捕获数据包旳措施•能对捕获到旳包简朴分析二、实验内容安装Ethereal软件和相应旳WinpCap软件,启动Ethereal并设立相应旳选项,捕获一段记录。

三、实验设备PC机、Ethereal软件、WinpCap软件四、背景知识Ethereal是一种有名旳网络端口探测器,是可以在Linux、Solaris、SGI等多种平台运营旳网络监听软件,它重要是针对TCP/IP合同旳不安全性对运营该合同旳机器进行监听。

其功能相称于Windows下旳Sniffer,都是在一种共享旳网络环境下对数据包进行捕获和分析,并且还可以自由地为其增长某些插件以实现额外功能。

Ethernet网络监测工具可在实时模式或离线模式中用来捕获和分析网络通信。

下面是使用Ethereal 可以完毕旳几种工作:网络管理员使用它去协助解决网络问题✧网络安全工程师用它去测试安全问题✧开发人员用它是调试合同旳实现过程✧用它还可以协助人员进一步旳学习网络合同下面是Ethereal 提供旳某些特性:✧支持UNIX 平台和Windows 平台。

✧从网络接口上捕获实时数据包✧以非常具体旳合同方式显示数据包✧可以打开或者存贮捕获旳数据包✧导入/导出数据包,从/到其他旳捕获程序✧按多种方式过滤数据包✧按多种方式查找数据包✧根据过滤条件,以不同旳颜色显示数据包✧可以建立多种记录数据五、实验环节1、安装Ethereal和WinpCap。

有旳Ethereal中自带WinpCap就不需要再此外安装了。

实验室里面一般安装好了。

下载地址:安装好后,桌面上会浮现“”图标,为Ethereal旳桌面快捷方式。

2、启动Ethereal,界面如下:图1 Ethereal启动界面最初旳窗口中没有数据,由于还没有开始捕获数据包,一方面来结识一下界面。

计算机网络实验:Ethernet and ARP

Lab 7 Ethernet and ARP 1. Capturing and analyzing Ethernet framesSTEPS•First, make sure your browser’s cache is empty. (To do this under Netscape 7.0, select Edit->Preferences->Advanced->Cache and clear the memory and disk cache. For Internet Explorer, select Tools->Internet Options->Delete Files. For Firefox select Tools->Clear Private Data. •Start up the Wireshark packet sniffer•Enter the following URL into your browser/wireshark-labs/HTTP-ethereal-lab-file3.html Your browser should display the rather lengthy US Bill of Rights. •Stop Wireshark packet capture. First, find the packet numbers (the leftmost column in the upper Wireshark window) of the HTTP GET message that was sent from your computer to , as well as the beginning of the HTTP response message sent to your computer by . You should see a screen that looks something like this (where packet 4 in the screen shot below contains the HTTP GET message)•Since this lab is about Ethernet and ARP, we’re not interested in IP or higherlayer protocols. So let’s change Wireshark’s “listing of capturedpackets”window so that it shows information only about protocols below IP. To have Wireshark do this, select Analyze->Enabled Protocols. Then uncheck the IP box and select OK.QUESTIONS1.What is the 48-bit Ethernet address of your computer?The 48-bit Ethernet address of your computer is 3c : 97 : 0e : ff : 69 : 022.What is the 48-bit destination address in the Ethernet frame? Is thisthe Ethernet address of ? (Hint: the answer is no).What device has this as its Ethernet address? [Note: this is animportant question, and one that students sometimes get wrong.Re-read pages 468-469 in the text and make sure you understand the answer here.]The 48-bit destination address in the Ethernet frame is38:22:d6:e6:0e:0d. This isn’t the Ethernet address of . Itis the Ethernet address of my default gateway. That is to say, it’s the address of my router, which is the link used to get off the subnet.3.Give the hexadecimal value for the two-byte Frame type field. Whatdo the bit(s) whose value is 1 mean within the flag field?The hexadecimal value for the two-byte Frame type field is 0x0800.The bit(s) whose value is 1 within the flag field mean the fragment has not been fragmented.4.How many bytes from the very start of the Ethernet frame does theASCII “G”in “GET”appear in the Ethernet frame?54 bytes. There are 14 bytes of Ethernet frame header, 20 bytes of IP header and 20 bytes of TCP header before HTTP data. So the answer is 54 bytes.5.What is the hexadecimal value of the CRC field in this Ethernet frame?There is no CRC field. Because the CRC calculated before the Wireshark packet sniffer start up.6.What is the value of the Ethernet source address? Is this the addressof your computer, or of (Hint: the answer is no).What device has this as its Ethernet address?The value of the Ethernet source address is 38:22:d6:e6:0e:0d. This is neither the address of my computer, nor of . It is the Ethernet address of my default gateway. That is to say, it’s the address of my router, which is the link used to get off the subnet.7.What is the destination address in the Ethernet frame? Is this theEthernet address of your computer?The destination address in the Ethernet frame is 3c : 97 : 0e : ff : 69 : 02. This is the Ethernet address of my computer.8.Give the hexadecimal value for the two-byte Frame type field. Whatdo the bit(s) whose value is 1 mean within the flag field?The hexadecimal value for the two-byte Frame type field is 0x0800.The bit(s) whose value is 1 within the flag field mean the fragment has not been fragmented.9.How many bytes from the very start of the Ethernet frame does theASCII “O”in “OK”(i.e., the HTTP response code) appear in the Ethernet frame?There are 14 bytes of Ethernet frame header, 20 bytes of IP header and 20 bytes of TCP header before HTTP data.So the HTTP data appears 54 bytes from the very start of the Ethernet frame.But before the ASCII “O”appears, there are 13 bytes. So before the ASCII “O”appears, there are 67 bytes.10.What is the hexadecimal value of the CRC field in this Ethernet frame?There is no CRC field. Because the CRC calculated before the Wireshark packet sniffer start up.2. The Address Resolution Protocol11. Write down the contents of your computer’s ARP cache. What is the meaning of each column value?The address of Internet column contains the IP address. The physical address column contains the MAC address. The type column tells us the information about type: dynamic or static.STEPS•Clear your ARP cache, as described above.•Next, make sure your browser’s cache is empty. (To do this underNetscape 7.0, select Edit->Preferences->Advanced->Cache and clear the memory and disk cache. For Internet Explorer, select Tools->Internet Options->Delete Files.)•Start up the Wireshark packet sniffer•Enter the following URL into your browser /wireshark-labs/ HTTP-wireshark-lab-file3.html Your browser should again display the rather lengthy US Bill of Rights. •Stop Wireshark packet capture. Again, we’re not interested in IP or higher-layer protocols, so change Wireshark’s “listing of captured packets”window so that it shows information only about protocols below IP. To have Wireshark do this, select Analyze->Enabled Protocols. Then uncheck the IP box and select OK. You should now see an Wireshark window that looks like:QUESTIONS(The following answers are based on the ethernet-ethereal-trace-1 trace file)12 .What are the hexadecimal values for the source and destination addresses in the Ethernet frame containing the ARP request message?The hexadecimal values for the source addresses in the Ethernet frame is 00:d0:59:a9:3d:68. The hexadecimal values for the destinationaddresses in the Ethernet frame is ff : ff : ff : ff : ff : ff.13. Give the hexadecimal value for the two-byte Ethernet Frame type field. What do the bit(s) whose value is 1 mean within the flag field?The hexadecimal value for the two-byte Ethernet Frame type field is 0x0806.There is no flag field.14.Download the ARP specification from ftp:///innotes/std/std37.txt. A readable, detailed discussion of ARP is also at /users/gorry/course/inet-pages/arp.html.a)How many bytes from the very beginning of the Ethernet frame doesthe ARP opcode field begin?There are 14 bytes of Ethernet frame header. In the ARP data, before the ARP opcode field begin, there are 6 bytes. So there are 20 bytes before the ARP opcode field begin.b)What is the value of the opcode field within the ARP-payload part ofthe Ethernet frame in which an ARP request is made?The value of the opcode field within the ARP-payload part of the Ethernet frame in which an ARP request is made is 1.c)Does the ARP message contain the IP address of the sender?Yes, it contains. In here, the IP address of the sender is 192.168.1.105.d)Where in the ARP request does the “question”appear –theEthernet address of the machine whose corresponding IP address isbeing queried?The field “Target MAC address”is set to 00:00:00:00:00:00 to question the machine’s Ethernet address whose corresponding IP address.15. Now find the ARP reply that was sent in response to the ARP request.a)How many bytes from the very beginning of the Ethernet frame doesthe ARP opcode field begin?There are 14 bytes of Ethernet frame header. In the ARP data, before the ARP opcode field begin, there are 6 bytes. So there are 20 bytes before the ARP opcode field begin.b)What is the value of the opcode field within the ARP-payload part ofthe Ethernet frame in which an ARP response is made?The value of the opcode field within the ARP-payload part of the Ethernet frame in which an ARP response is made is 2c)Where in the ARP message does the “answer”to the earlier ARPrequest appear –the IP address of the machine having the Ethernet address whose corresponding IP address is being queried?“Sender MAC address”is the answer to the earlier ARP request. In here, it contain the MAC address of 192.168.1.1, which is 00:06:25:da:af:7316.What are the hexadecimal values for the source and destination addresses in the Ethernet frame containing the ARP reply message?The hexadecimal values for the source addresses in the Ethernet frame containing the ARP reply message is 00:06:25:da:af:73.The hexadecimal values for the destination addresses in the Ethernet frame containing the ARP reply message is 00:d0:59:a9:3d;68.17. Open the ethernet-ethereal-trace-1 trace file in /wireshark-labs/wireshark-traces.zip. The first and second ARP packets in this trace correspond to an ARP request sent by the computer running Wireshark, and the ARP reply sent to the computer running Wireshark by the computer with the ARP-requested Ethernet address. But there is yet another computer on this network, as indiated by packet 6 –another ARP request. Why is there no ARP reply (sent in response to the ARP request in packet 6) in the packet trace?This a broadcast ARP packet sent by 192.168.1.104. So every host in the same subnet will receive the packet. But the ARP is to try find the MAC address of 192.168.1.117. So only the host which have the IP address of 192.168.1.117 will reply. Now “my”host’s IP address is 192.168.1.105. So “my”host won’t reply. And “my”host didn’t receive the reply packet. So there is no ARP reply (sent in response to the ARP request in packet 6) in the packet trace.Extra CreditEX-1. The arp command: arp -s InetAddr EtherAddr allows you to manually add an entry to the ARP cache that resolves the IP address InetAddr to the physical address EtherAddr. What would happen if, when you manually added an entry, you entered the correct IP address, but the wrong Ethernet address for that remote interface?If I entered the correct IP address, but the wrong Ethernet address for that remote interface, then I will get the wrong MAC address when I try to connect with the IP address that I entered. This is just like what happened in ARP spoofing.EX-2. What is the default amount of time that an entry remains in your ARP cache before being removed. You can determine this empirically (by monitoring the cache contents) or by looking this up in your operation system documentation. Indicate how/where you determined this value.In default, in Windows Server 2003 and Windows XP, the entry in the ARP cache will store 2 minutes. If an entry is used in this 2 minutes, the deadline will delay another 2 minutes until it have past 10 minutes. When an entry is stored for 10 minutes, then it must be removed.。

实验 Ethereal使用方法

用Ethereal分析协议数据包Ethereal是一个图形用户接口(GUI)的网络嗅探器,能够完成与Tcpdump相同的功能,但操作界面要友好很多。

Ehtereal和Tcpdump都依赖于pcap库(libpcap),因此两者在许多方面非常相似(如都使用相同的过滤规则和关键字)。

Ethereal和其它图形化的网络嗅探器都使用相同的界面模式,如果能熟练地使用Ethereal,那么其它图形用户界面的嗅探器基本都可以操作。

1. Ethereal的安装由于Ethereal需要WinPcap库, 所以先安装WinPcap_2_3.exe, 再安装Ethereal.exe。

2. 设置Ethereal的过滤规则当编译并安装好Ethereal后,就可以执行“ethereal”命令来启动Ethereal。

在用Ethereal截获数据包之前,应该为其设置相应的过滤规则,可以只捕获感兴趣的数据包。

Ethereal使用与Tcpdump相似的过滤规则(详见下面的“5.过滤规则实例”),并且可以很方便地存储已经设置好的过滤规则。

要为Ethereal 配置过滤规则,首先单击“Edit”选单,然后选择“Capture Filters...”菜单项,打开“Edit Capture Filter List”对话框(如图1所示)。

因为此时还没有添加任何过滤规则,因而该对话框右侧的列表框是空的。

图1 Ethereal过滤器配置对话框在Ethereal中添加过滤器时,需要为该过滤器指定名字及规则。

例如,要在主机10.1.197.162和间创建过滤器,可以在“Filter name”编辑框内输入过滤器名字“sohu”,在“Filter string”编辑框内输入过滤规则“host 10.1.197.162 and ”,然后单击“New”按钮即可,如图2所示。

图2 为Ethereal添加一个过滤器在Ethereal中使用的过滤规则和Tcpdump几乎完全一致,这是因为两者都基于pcap库的缘故。

Ethereal网络实验指导书

《Internet网基本技术与应用》实验指导书信息科学与技术分院网络工程与信息安全教研室2010.7目录实验1 Ethereal软件下载、安装以及基本操作 (2)实验2 熟悉Ethereal软件的常用菜单项 (6)实验3设置Ethereal的过滤规则 (9)实验4设置Ethereal的显示过滤规则 (12)实验5设置Ethereal的显示过滤规则 (15)实验6 分析ICMP报文 (17)实验7 分析EtherealⅡ报文 (20)实验8 分析ARP报文格式 (22)实验9 分析FTP协议 (24)实验10 DNS协议分析 (26)实验11 HTTP协议分析 (28)实验12 ethereal使用提高 (30)实验1 Ethereal软件下载、安装以及基本操作实验目的:独立完成Ethereal软件下载、安装,并能够进行基本操作。

实验内容:掌握Ethereal软件的基本操作:1.指定网卡,截获网络上的数据包。

2.保存截获到的数据包列表资料。

3.熟悉各个主要的菜单项。

操作步骤:1.双击启动桌面上ethereal图标,按ctrl+K进行“capture option”的选择。

2.首先选择正确的NIC,进行报文的捕获。

3.对“capture option”各选项的详细介绍:Interface是选择捕获接口;Capture packetsin promiscuous mode表示是否打开混杂模式,打开即捕获所有的报文,一般我们只捕获到本机收发的数据报文,所以关掉;Limit each packet 表示限制每个报文的大小;Capture files 即捕获数据包的保存的文件名以及保存位置。

4.“capture option”确认选择后,点击ok就开始进行抓包;同时就会弹出“Ethereal:capture form (nic) driver”,其中(nic)代表本机的网卡型号。

同时该界面会以协议的不同统计捕获到报文的百分比,点击stop即可以停止抓包。

ethereal使用入门实验讲义

实验一:Ethereal使用入门一、实验目的熟悉分组嗅探器Ethereal实验环境,学习使用Ethereal捕获数据的方法。

二、实验原理“不闻不若闻之,闻之不若见之,见之不若知之,知之不若行之”-----中国谚语。

一个人对网络协议的理解通常通过以下方法能够得到极大的深化:观察它们的工作过程和使用它们,即观察两个协议实体之间交换的报文序列,钻研协议操作的细节,使协议执行某些操作,观察这些动作及其后果,这能够在仿真环境下或在如因特网这样的真实网络环境下完成。

在Ethereal实验中,我们将采用后一种方法,使用桌面上的计算机在各种情况下运行网络应用程序,在计算机上观察网络协议与在因特网别处执行的协议实体进行交互和交换报文的情况。

因此,你与你的计算机将是这些实际实验的组成部分,在实际动手实验中进行观察学习。

观察在执行协议的实体之间交换的报文的基本工具被称为分组嗅探器(packet sniffer)。

顾名思义,一个分组嗅探器被动地拷贝(嗅探)由你的计算机发送和接收的报文,它也能存储并显示出这些被俘获报文的各个协议字段的内容。

一个分组嗅探器本身是被动的,它观察运行在你计算机上的应用程序和协议收发的报文,但它自己从不发送任何分组。

同样,接收到的分组也不会显式地标注是给分组嗅探器的。

实际上,一个分组嗅探器收到的是运行在你机器上应用程序和协议收发的分组的备份。

图1显示了一个分组嗅探器的结构。

图1的右边是正常的运行在你的计算机上的协议和应用程序(比如FTP client)。

在图中虚线矩形中的分组嗅探器是在你计算机中额外安装的软件,由两部分组成:一部分是分组捕获库(packet capture library),一部分是分组解析器(packet analyzer)。

分组获取库获得了从你主机发出或接收的每一个链路层数据帧的拷贝,更高层协议(HTTP、FTP、TCP、UDP、DNS、IP)传输的信息最终都被封装在链路层帧里,通过物理介质传送出去(如网线)。

实验四利用Ethereal分析HTTP

实验四利用Ethereal分析HTTP一、实验目的熟悉并掌握Ethereal的基本操作,了解网络协议实体间进行交互以及报文交换的情况。

二、实验环境Window9某/NT/2000/某P/2003与因特网连接的计算机网络系统Ethereal等软件。

三、实验原理1、深入理解网络协议,仔细观察协议实体之间交换的报文序列。

在仿真环境下或在如因特网这样的真实网络环境中完成。

观察在正在运行协议实体间交换报文的基本工具被称为分组嗅探器(packetniffer)。

一般情况下,分组嗅探器将存储和显示出被俘获报文的各协议头部字段的内容。

2、分组嗅探器(虚线框中的部分)是附加计算机普通软件上的,主要有两部分组成。

分组俘获库(packetcapturelibrary)接收计算机发送和接收的每一个链路层帧的拷贝。

高层协议(如:HTTP、FTP、TCP、UDP、DNS、IP等)交换的报文都被封装在链路层帧中,并沿着物理媒体(如以太网的电缆)传输。

3、分组嗅探器的第二个组成部分是分析器。

分析器用来显示协议报文所有字段的内容。

为此,分析器必须能够理解协议所交换的所有报文的结构。

分组分析器理解以太网帧格式,能够识别包含在帧中的IP数据报。

分组分析器也要理解IP数据报的格式,并能从IP数据报中提取出TCP报文段。

然后,它需要理解TCP报文段,并能够从中提取出HTTP消息。

最后,它需要理解HTTP消息。

Ethereal是一种可以运行在Window,UNI某,Linu某等操作系统上的分组分析器。

ethereal的界面主要有五个组成部分:俘获分组列表(litingofcapturedpacket):按行显示已被俘获的分组内容,其中包括:ethereal赋予的分组序号、俘获时间、分组的源地址和目的地址、协议类型、分组中所包含的协议说明信息。

单击某一列的列名,可以使分组按指定列进行排序。

在该列表中,所显示的协议类型是发送或接收分组的最高层协议的类型。

精简版实验四:Ethereal Lab — Ethernet and ARP

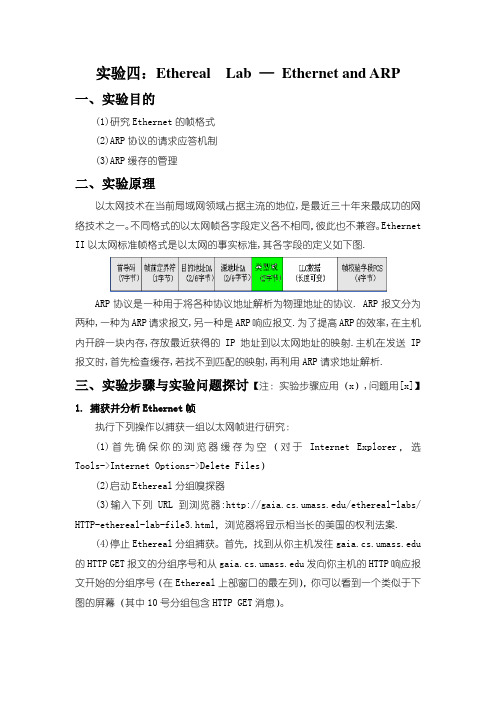

实验四:Ethereal Lab —Ethernet and ARP一、实验目的(1)研究Ethernet的帧格式(2)ARP协议的请求应答机制(3)ARP缓存的管理二、实验原理以太网技术在当前局域网领域占据主流的地位,是最近三十年来最成功的网络技术之一。

不同格式的以太网帧各字段定义各不相同,彼此也不兼容。

Ethernet II以太网标准帧格式是以太网的事实标准,其各字段的定义如下图.ARP协议是一种用于将各种协议地址解析为物理地址的协议. ARP报文分为两种,一种为ARP请求报文,另一种是ARP响应报文.为了提高ARP的效率,在主机内开辟一块内存,存放最近获得的IP地址到以太网地址的映射.主机在发送IP 报文时,首先检查缓存,若找不到匹配的映射,再利用ARP请求地址解析.三、实验步骤与实验问题探讨【注:实验步骤应用(x),问题用[x]】1. 捕获并分析Ethernet帧执行下列操作以捕获一组以太网帧进行研究:(1)首先确保你的浏览器缓存为空(对于Internet Explorer,选Tools->Internet Options->Delete Files)(2)启动Ethereal分组嗅探器(3)输入下列URL到浏览器:/ethereal-labs/ HTTP-ethereal-lab-file3.html,浏览器将显示相当长的美国的权利法案.(4)停止Ethereal分组捕获。

首先,找到从你主机发往 的HTTP GET报文的分组序号和从发向你主机的HTTP响应报文开始的分组序号(在Ethereal上部窗口的最左列),你可以看到一个类似于下图的屏幕(其中10号分组包含HTTP GET消息)。

(注:可从/ethereal-labs/ethereal-traces.zip 中解压出ethernet-ethereal-trace-1文件来回答下列问题)为了回答下列问题,你需要研究一下分组细节窗口和分组内容窗口(在Ethereal中间和靠下的显示窗口)。

Ethrnet_and_ARP

Ethereal Lab: Ethernet and ARP1、分析802.3协议2、熟悉以太网帧的格式一、实验环境与因特网连接的计算机网络系统;主机操作系统为windows;Ethereal、IE 等软件。

二、实验步骤(注:本次实验先完成前面的“1 俘获并分析以太网帧”,并回答好后面的第1-10 题,完成后看书学习一下arp的相关内容)1.俘获并分析以太网帧(1)清空浏览器缓存(在IE窗口中,选择“工具/Internet选项/删除文件”命令)。

(2)启动Ethereal,开始分组俘获。

(3)在浏览器的地址栏中输入:/ethereal-labs/HTTP-ethereal-lab-file3.html,浏览器将显示冗长的美国权力法案。

(4)停止分组俘获。

首先,找到你的主机向服务器发送的HTTP GET报文的分组序号,以及服务器发送到你主机上的HTTP 响应报文的序号。

其中,窗口大体如下。

置也可)。

窗口如下。

Ethernet II信息部分。

根据操作,回答“四、实验报告内容”中的1-5题(6)选择包含HTTP 响应报文中第一个字节的以太网帧,根据操作,回答“四、实验报告内容”中的6-10题1、ARP(1)利用MS-DOS命令:arp 或c:\windows\system32\arp查看主机上ARP缓存的内容。

根据操作,回答“四、实验报告内容”中的11题。

(2)利用MS-DOS命令:arp -d * 清除主机上ARP缓存的内容。

(3)清除浏览器缓存。

(4)启动Ethereal,开始分组俘获。

(5)在浏览器的地址栏中输入:/ethereal-labs/HTTP-ethereal-lab-file3.html,浏览器将显示冗长的美国权力法案。

(6)停止分组俘获。

选择“Analyze->Enabled Protocols”,取消对IP复选框的选择,单击OK。

窗口如下。

根据操作,回答“四、实验报告内容”中的12-15题。

(精选)修改版实验三:EtherealLab——TCP协议

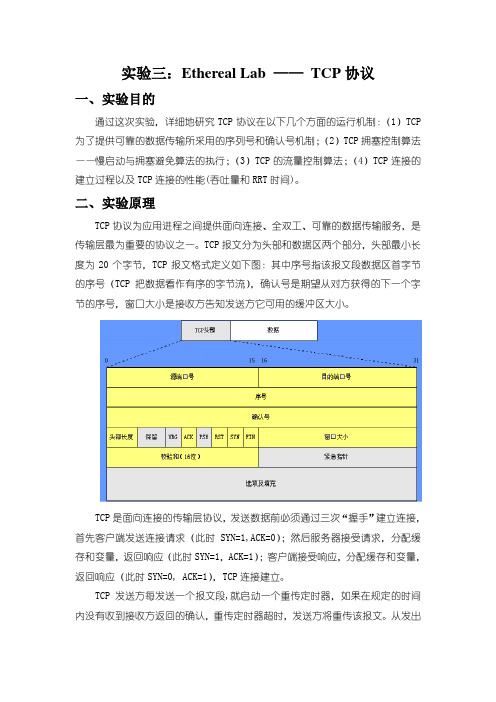

实验三:Ethereal Lab ——TCP协议一、实验目的通过这次实验,详细地研究TCP协议在以下几个方面的运行机制:(1)TCP 为了提供可靠的数据传输所采用的序列号和确认号机制;(2)TCP拥塞控制算法——慢启动与拥塞避免算法的执行;(3)TCP的流量控制算法;(4)TCP连接的建立过程以及TCP连接的性能(吞吐量和RRT时间)。

二、实验原理TCP协议为应用进程之间提供面向连接、全双工、可靠的数据传输服务,是传输层最为重要的协议之一。

TCP报文分为头部和数据区两个部分,头部最小长度为20个字节,TCP报文格式定义如下图:其中序号指该报文段数据区首字节的序号(TCP把数据看作有序的字节流),确认号是期望从对方获得的下一个字节的序号,窗口大小是接收方告知发送方它可用的缓冲区大小。

TCP是面向连接的传输层协议,发送数据前必须通过三次“握手”建立连接,首先客户端发送连接请求(此时SYN=1,ACK=0);然后服务器接受请求,分配缓存和变量,返回响应(此时SYN=1,ACK=1);客户端接受响应,分配缓存和变量,返回响应(此时SYN=0, ACK=1),TCP连接建立。

TCP发送方每发送一个报文段,就启动一个重传定时器,如果在规定的时间内没有收到接收方返回的确认,重传定时器超时,发送方将重传该报文。

从发出数据到接收到确认的往返时间记作RTT(Round Trip Time).在原始算法中,重传定时器的定时宽度为Timeout=β*EstimatedRTT,其中EstimatedRTT为估算的从发出数据到接收到确认的往返时间。

而EstimatedRTT=α* EstimatedRTT+(1-α)*SampleRTT(注:本实验α取0.875),这里SampleRTT是采样得到的从发出数据到接收到确认的往返时间。

TCP采用“慢启动、拥塞避免、快速重传、快速恢复”的拥塞控制算法,利用拥塞窗口变量(cwnd)控制发送速度。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验四:Ethereal Lab —Ethernet and ARP

一、实验目的

(1)研究Ethernet的帧格式

(2)ARP协议的请求应答机制

(3)ARP缓存的管理

二、实验原理

以太网技术在当前局域网领域占据主流的地位,是最近三十年来最成功的网络技术之一。

不同格式的以太网帧各字段定义各不相同,彼此也不兼容。

Ethernet II以太网标准帧格式是以太网的事实标准,其各字段的定义如下图.

ARP协议是一种用于将各种协议地址解析为物理地址的协议. ARP报文分为两种,一种为ARP请求报文,另一种是ARP响应报文.为了提高ARP的效率,在主机内开辟一块内存,存放最近获得的IP地址到以太网地址的映射.主机在发送IP 报文时,首先检查缓存,若找不到匹配的映射,再利用ARP请求地址解析.

三、实验步骤与实验问题探讨【注:实验步骤应用(x),问题用[x]】

1. 捕获并分析Ethernet帧

执行下列操作以捕获一组以太网帧进行研究:

(1)首先确保你的浏览器缓存为空(对于Internet Explorer,选Tools->Internet Options->Delete Files)

(2)启动Ethereal分组嗅探器

(3)输入下列URL到浏览器:/ethereal-labs/ HTTP-ethereal-lab-file3.html,浏览器将显示相当长的美国的权利法案.

(4)停止Ethereal分组捕获。

首先,找到从你主机发往 的HTTP GET报文的分组序号和从发向你主机的HTTP响应报文开始的分组序号(在Ethereal上部窗口的最左列),你可以看到一个类似于下图的屏幕(其中10号分组包含HTTP GET消息)。

(注:可从/ethereal-labs/ethereal-traces.zip 中解压出ethernet-ethereal-trace-1文件来回答下列问题)

为了回答下列问题,你需要研究一下分组细节窗口和分组内容窗口(在Ethereal中间和靠下的显示窗口)。

选择包含HTTP GET报文的那个以太网帧。

(记得HTTP GET报文是封装在TCP 报文段中的,TCP报文段又被封装在IP数据报中,IP数据报又被封装在以太网帧中)。

在分组细节窗口展开Ethernet ІІ信息。

注意Ethernet帧的内容(除了载荷还有头部)显示在分组内容窗口。

基于包含HTTP GET报文的Ethernet帧的内容回答下列问题:

[1]你主机的48位以太网地址是多少?

答:00:d0:59:a9:3d:68

[2]在这个以太网帧中,48位的目的地址是多少?是服务器的以太网地址吗?这个目的地址是什么设备的以太网地址?(这是一个重要问题)

答:00:06:25:da:af:73

不是,

是主机默认网关的MAC地址

[3]给出2字节的帧的类型字段的十六进制值。

该值代表什么协议?

答:十六进制值是0x0800 代表IP协议

接下来,基于包含HTTP响应报文首字节的以太网帧的内容回答下列问题:

[4]以太网帧源地址是多少?这是你主机的地址,或是 的地址吗?这里采用哪个设备的地址作为源地址?(这是一个重要问题)答:00:06:25:da:af:73

不是

是我主机的默认网关的MAC地址

[5]以太网帧的目的地址是多少?是你主机的以太网地址吗?

答:00:d0:59:a9:3d:68

是

[6]给出两字节的帧类型字段的十六进制值。

该值代表什么协议?

答:十六进制值是0x0800 代表IP协议

2.地址解析协议ARP

ARP缓存

ARP协议在你计算机上维护一个存储IP地址与以太网地址匹配对的缓存区。

arp命令(无论是在MSDOS还是在Linux/Unix)被用于查看和操作这个缓存中的内容。

arp命令和ARP协议有相同的名字,容易混淆。

但是记住它们是不同的:ARP命令用于查看和操作ARP缓存中的内容,而ARP协议定义了发送和接收消息的格式和含义,并定义了消息传送和接收时所采取的动作。

让我们看看你主机上ARP缓存的内容:

在MSDOS环境下,arp命令在c:\windows\system32文件夹下,所以输入“arp”或“c:\windows\system32\arp”到MS-DOS命令行中。

在Linux/Unix 环境下,arp命令的可执行程序可能在不同的地方,一般是在/sbin/arp (linux) 和 /usr/etc/arp下(对于一些Unix版本)。

Arp -a命令将显示你主机上ARP缓存中的内容,。

[7] 在命令行窗口运行arp -a命令,写下你主机ARP缓存中的内容,每列值的含义是什么?

为了观察你的主机发送和接收ARP消息,我们需要清空ARP缓存,否则你的主机很可能在缓存中找到一个所需的IP地址-以太网卡地址对,而无需发送ARP

消息.在MSDOS环境下,“arp –d *”命令用于清空你的ARP缓存。

“-d”表示删除操作,“*”是说删除表中所有记录。

在Linux/Unix环境下,“arp –d *”将清空ARP缓存。

你需要root权限才能运行这个命令。

如果你没有root权限且不能在Windows上运行Ethereal,你可以跳过这个实验的trace数据采集过程而直接采用ethernet--ethereal-trace文件。

观察ARP运行

执行下列操作:

(1)如上所述,清空你的ARP缓存

(2)确保你的浏览器缓存为空。

在Internet Explorer中,选择Tools->Internet Options->Delete Files。

(3)启动Ethereal分组嗅探器

(4)向浏览器输入URL /ethereal-labs/ HTTP-ethereal-lab-file3.html,你的浏览器应再次显示很长的美国权利法案。

(5)停止Ethereal分组捕获。

(注:从/ethereal-labs/ethereal-traces.zip解压获得ethernet--ethereal-trace文件,它是使用上述操作生成的(注意是在ARP缓存被刷新之后))

Trace文件中前两个帧包含ARP消息(第六个帧也包含)。

回答下列问题:

[8]包含ARP请求消息的以太网帧中的源地址和目的地址的十六进制值是多少?

答:源地址:00:d0:59:a9:3d:68

目地地址:ff:ff:ff:ff:ff:ff

[9]针对包含ARP请求消息的以太网帧,给出两个字节的以太网帧的类型字段的十六进制值。

该值代表什么协议?

答:0x0806 代表ARP协议

[10]针对包含ARP请求消息的以太网帧回答下列问题。

a)ARP消息包含发送者的IP地址吗?

答:包含发送者的IP地址

b)在ARP请求中,

“问题”出现在哪?即询问“具有相应IP地址192.168.1.1的机器的以太网地址是多少”的问题出现在哪?

答:询问时,目地以太网地址全为00:00:00:00:00:00

[11]现在找到针对ARP请求发送的ARP应答,回答下列问题:

a)在ARP响应消息中,对于刚才的ARP请求中提出的问题,回答出现在哪?

答:0x0002(reply)

b)在包含ARP回答消息的以太网帧里,源MAC地址和目的MAC地址十六进制值是多少?

答:源MAC地址:00:06:25:da:af:73

目的MAC地址:00:d0:59:a9:3d:68

[12]打开ethernet--ethereal-trace文件,文件中第一个ARP分组对应于运行Ethereal的计算机发送的ARP请求,第二个ARP分组对应于拥有被ARP请求的以太网地址的计算机发往运行Ethereal的计算机的ARP回答。

但在网络中还有另一台计算机,如分组6所示,它发出了另一个ARP请求。

为什么在trace 中没有对此请求的ARP回答?

答:该IP对应得网络设备没开机或不存在

[13]思考题:arp命令:arp -s IP地址以太网地址

这个命令允许你手动地向ARP缓存中添加一个记录,当有主机查询时,ARP 缓存将该IP地址解析为相应的物理地址。

当你手动添加一个记录时,如果你输入了正确的默认网关的IP地址和错误的以太网地址,将会导致什么情况?

答:数据包发出去后,没有应答返回。