PIX配置Failover

配置基于LAN的PIX Failover

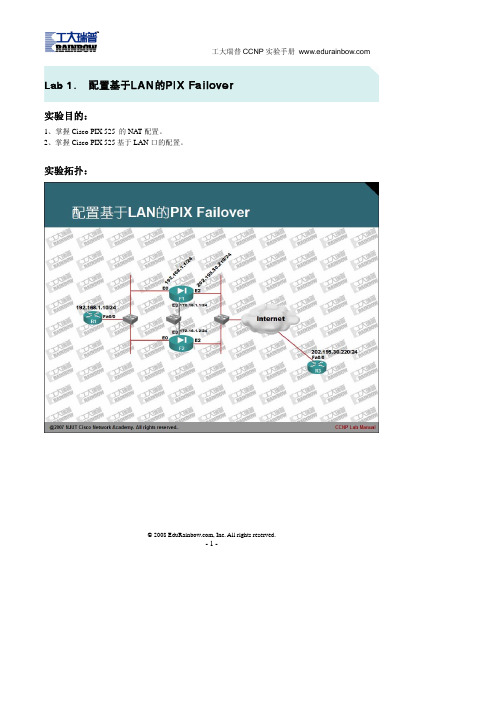

© 2008 , Inc. All rights reserved.- 1 -Lab 1. 配置基于LAN 的PIX Failover 实验目的:1、掌握Cisco PIX 525 的NAT 配置。

2、掌握Cisco PIX 525基于LAN 口的配置。

实验拓扑:© 2008 , Inc. All rights reserved.- 2 -一、R1与R2路由器的基本配置:R3(config)#R3(config)#interface fastEthernet 0/0R3(config-if)#ip address 202.195.30.220 255.255.255.0 R3(config-if)#no shutdown R3(config-if)#exit R3(config)#二、F1防火墙的基本配置:三、测试连接F1#F1# ping 192.168.1.10Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.1.10, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 10/10/10 ms F1#F1#F1# ping 202.195.30.220Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.195.30.220, timeout is 2 seconds: !!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 10/24/60 ms F1#四、配置F1的内网到外网的NAT五、配置F1允许inside到outside的ICMP访问R1#R1#ping 202.195.30.220Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 202.195.30.220, timeout is 2 seconds: !!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 40/42/52 ms R1#七、配置F1的FailoverF1(config)#© 2008 , Inc. All rights reserved.- 3 -© 2008 , Inc. All rights reserved.- 4 -九、配置F2防火墙FailoverF2(config)#F2(config)# interface ethernet 3F2(config-if)# no shutdownF2(config-if)# exitF2(config)#F2(config)# failover lan enableF2(config)# failover lan unit secondaryF2(config)# failover lan interface heart ethernet3F2(config)# failover interface ip heart 172.16.1.1 255.255.255.0 standby 172.16.1.2 F2(config)# failoverF2(config)#十、等待片刻,即可以在F2上查看到如下信息- 5 -十二、检测Failover有效性1、在R1上使用如下命令对R3进行访问。

pix飞控地面站常见故障报错

pix飞控地面站常见故障报错解锁故障提示:safe switch:安全开关未关闭,长按至灯长亮RC not calibrated :遥控器没有校准inconsistent compass… :加速度计重新校准(校准时箭头需始终对着一个方向)Baro not healthy:气压计不健康Alt disparity:气压计与惯性导航系统的高度不一致超过2米以上,这一消息通常是短暂的,当飞行控制器首次插入或如果它接收到一个硬的颠簸发生,如果没有消失,加速度计或许需要校准,或者气压计有故障Compass not healthy : 罗盘不健康,重新校准罗盘Compass not calibrated : 罗盘没有校准Compass offsets too high : 罗盘偏移值太大,也许是附近有金属或者其他干扰Check mag field:所感测的磁场在该区域中的磁场是35%高于或低于预期值,需要重新校准罗盘Compasses inconsistent : 内部和外部的罗盘指向不同的方向(从大于45度),通常是GPS外置罗盘放置位置不一致GPS Glitch : GPS故障,当选择的飞行模式需要GPS定位,或者开启地理围栏,此时GPS没有定位会有此提示Need 3D Fix :检查地理围栏是否关闭,(若无法解决,请重刷固件)Bad Velocity :检查飞行模式是否为自稳,检查地理围栏是否关闭High GPS HDOP : 检查飞行模式是否为自稳,检查地理围栏是否关闭INS not calibrated: 加速度计没有校准Accels not healthy:加速度计不健康,可能硬件问题,可能发生在刷新固件没有重启Accels inconsistent: 加速度计不一致超过1m/s/s ,重新校准加速度计Gyros not healthy: 陀螺不正常,可能硬件问题,可能发生在刷新固件没有重启Gyro cal failed:陀螺仪校准未能捕捉偏移,这个由于启动校准时候移动了飞控,在红蓝闪烁就是校准时刻 :陀螺不一致超过20deg/sec Check Board Voltage:检查板上电压,应该在4.3V到5.8V之间,如果通过USB供电,请尝试更换端口或者线缆Ch7&Ch8 Opt cannot be same:7/8通道不能设置一致Check FS_THR_VALUE:3通道最低值太接近失控保护值Check ANGLE_MAX: 控制飞控的最大倾斜角度设定在10度以下的angle_max参数(即1000)或80度以上(即8000)。

GNS3模拟PIX激活码问题

2009年12月23日星期三 13:27之前做PIX的failover时,提示功能不能用,需要什么证书之类的。

网上看了后才知道需要激活,不然有些功能不可用。

下面是激活过程pixfirewall> enPassword:pixfirewall# sh versionCisco PIX Security Appliance Software Version 7.2(2)Compiled on Wed 22-Nov-06 14:16 by buildersSystem image file is "Unknown, monitor mode tftp booted image"Config file at boot was "startup-config"pixfirewall up 3 mins 23 secsHardware: PIX-525, 256 MB RAM, CPU Pentium II 1 MHzFlash E28F128J3 @ 0xfff00000, 16MBBIOS Flash AM29F400B @ 0xfffd8000, 32KB0: Ext: Ethernet0 : address is 0000.abcd.ef00, irq 91: Ext: Ethernet1 : address is 0000.abcd.ef01, irq 112: Ext: Ethernet2 : address is 0000.abcd.ef02, irq 113: Ext: Ethernet3 : address is 0000.abcd.ef03, irq 114: Ext: Ethernet4 : address is 0000.abcd.ef04, irq 11The Running Activation Key is not valid, using default settings:Licensed features for this platform:Maximum Physical Interfaces : 6Maximum VLANs : 25Inside Hosts : UnlimitedFailover : Disabled //Failover不可用VPN-DES : DisabledVPN-3DES-AES : DisabledCut-through Proxy : EnabledGuards : EnabledURL Filtering : EnabledSecurity Contexts : 0GTP/GPRS : DisabledVPN Peers : UnlimitedThis platform has a Restricted (R) license.Serial Number: 808102688 //序列号Running Activation Key: 0x00000000 0x00000000 0x00000000 0x00000000 0x00000000 //激活码Configuration has not been modified since last system restart.pixfirewall# activation-key 0xd2390d2c 0x9fc4b36d 0x98442d99 0xeef7d8b1 //输入激活码The following features available in flash activation key are NOTavailable in new activation key:Failover is different.flash activation key: Restricted(R)new activation key: Unrestricted(UR)Proceed with update flash activation key? [confirm]The following features available in running activation key are NOTavailable in new activation key:Failover is different.running activation key: Restricted(R)new activation key: Unrestricted(UR)WARNING: The running activation key was not updated with the requested key.The flash activation key was updated with the requested key, and willbecome active after the next reload.pixfirewall# write //保存配置Building configuration...Cryptochecksum: 70b1d47e d807251d 47f50cb7 f851d3901226 bytes copied in 0.800 secs[OK]然后在GNS3中直接停掉PIX,重新启动即可,不能reload。

Failover的切换以及注意事项的理解

注:对于在多CONTEXT的环境中,如何实现故障切换,MAC地址如何工作的理解。

希望大家能够在实验环境中反复测试验证。

1.多个Context模式下:不考虑PIX FAILOVER的情形(网络中只有一个PIX的情形):1.1数据的分类:1)首先考虑数据的分类,也就是数据包如何进入ASA,数据保进入到ASA主机内部的时候又如何进入到每个Context,此时需要考虑到数据的分类。

2)如果数据是发起的流量,根据接口、数据包的目的MAC地址和在交换机上配置的VLAN来隔离。

如果数据是返回的流量,根据接口,MAC地址,NAT的翻译后的地址来确定流入哪个Context,具体顺序应该是接口优先、MAC地址、NAT匹配。

关于如何区分,上课已经讲过。

1.2缺省情况下:每个CONTEXT的MAC地址的分配1)当配置多CONTEXT的时候,如果同时配置了failover,每个CONTEXT的接口会自动产生一个虚拟的MAC地址,但是如果不配置failover,那么,将会使用物理的接口地址作为mac地址。

2)当配置单Context的时候,缺省都是使用物理接口的MAC地址。

3)一个接口或者一个子接口可以分配给多个Context,但是只能在router模式下进行,桥接的模式下不可以。

道理上课已经讲过。

1.3如何修改缺省的mac地址:4)在单个context的模式下:手工在接口上指定,配置mac atuto,failover 命令指定。

5)在多个context的模式下:配置mac atuto,failover 命令指定。

1.4根据实际情况,当不考虑failover的时候,如果在router模式下,没有配置NAT,而且又将同一个接口(包含子接口)分配给不同的context的时候,必须要修改mac地址。

2.多个Context模式下:考虑PIX FAILOVER的情形2.1Faiover的切换顺序:、1)必须在两个设备上做好Failover的基本配置,具体包括:配置两个failover的主从单元;Failover的接口;ip地址;Failover LAN启用。

防火墙的安装和配置

8.3.4 配置防火墙管理远程接入 PIX防火墙支持三种主要的远程管理接入方式: Telnet; SSH; ASDM/PDM。 其中Telnet和SSH都是用来提供对防火墙的命令行界面(CLI)方式接入,而ASDM/PDM提供的则是一种基于HTTPS的图形化界面(GUI)管理控制台。

1.配置Telnet接入 pix (config)# telnet 10.21.120.15 255.255.255.255 inside 2.配置SSH接入 步骤1 给防火墙分配一个主机名和域名; 步骤2 生产并保存RSA密钥对; 步骤3 配置防火墙允许SSH接入。 pix(config)# ca generate rsa key 1024 pix(config)# ca save all pix(config)# crypto key generate rsa modulus 1024 pix(config)# ssh 10.21.120.15 255.255.255.255 inside

防火墙的具体配置步骤如下: 1.将防火墙的Console端口用一条防火墙自带的串行电缆连接到笔记本电脑的一个空余串口上,如图8-1。 2.打开PIX防火电源,让系统加电初始化,然后开启与防火墙连接的主机。 3.运行笔记本电脑Windows系统中的超级终端(HyperTerminal)程序(通常在“附件”程序组中)。对超级终端的配置与交换机或路由器的配置一样,参见本教程前面有关介绍。 4.当PIX防火墙进入系统后即显示“pixfirewall>”的提示符,这就证明防火墙已启动成功,所进入的是防火墙用户模式。可以进行进一步的配置了。 5.输入命令:enable,进入特权用户模式,此时系统提示为:pixfirewall#。 6.输入命令:configure terminal,进入全局配置模式,对系统进行初始化设置。 7. 配置保存:write memory 8. 退出当前模式:exit 9. 查看当前用户模式下的所有可用命令:show,在相应用户模式下键入这个命令后,即显示出当前所有可用的命令及简单功能描述。 10. 查看端口状态:show interface,这个命令需在特权用户模式下执行,执行后即显示出防火墙所有接口配置情况。 11. 查看静态地址映射:show static,这个命令也须在特权用户模式下执行,执行后显示防火墙的当前静态地址映射情况。

ASA双主 Failover配置操作

ASA Active/Acitve FO注:以下理论部分摘自百度文库:ASA状态化的FO配置,要在物理设备起用多模式,必须创建子防火墙。

在每个物理设备上配置两个Failover组(failover group),且最多配置两个。

Failover特性是Cisco安全产品高可用性的一个解决方案,目的是为了提供不间断的服务,当主设备down掉的时候,备用设备能够马上接管主设备的工作,进而保持通信的连通性;Failover配置要求两个进行Failover的设备通过专用的failover线缆和可选的Stateful Failover线缆互相连接;活动设备的接口被monitor,用于发现是否要进行Failover切换Failover分为failover和Stateful Failover,即故障切换和带状态的故障切换。

不带状态的failover在进行切换的时候,所有活动的连接信息都会丢失,所有Client都需要重新建立连接信息,那么这会导致流量的间断。

带状态的failover,主设备将配置信息拷贝给备用设备的同时,也会把自己的连接状态信息拷贝给备用设备,那么当主的设备down的时候,由于备用设备上保存有连接信息,因此Client不需要重新建立连接,那么也就不会导致流量的中断。

Failover link两个failover设备频繁的在failover link上进行通信,进而检测对等体的状态。

以下信息是通过failover link通信的信息:●设备状态(active or standby);●电源状态(只用于基于线缆的failover;)●Hello messages (keep-alives);●Network link 状态;●MAC地址交换;●配置的复制和同步;(Note :所有通过failover 和stateful failover线缆的信息都是以明文传送的,除非你使用failover key来对信息进行加密;)Stateful link在stateful link上,拷贝给备用设备的连接状态信息有:●NAT 转换表;●TCP连接状态;●UDP连接状态;●ARP表●2层转发表(运行在透明模式的时候)●HTTP连接状态信息(如果启用了HTTP复制)●ISAKMP和IPSec SA表●GTP PDP连接数据库以下信息不会拷贝给备用设备:●HTTP连接状态信息(除非启用了HTTP复制)●用户认证表(uauth)●路由表●DHCP服务器地址租期Failover包括LAN-Based Failover和Cable-Based Failover;对于PIX设备,只支持基于线缆(Cable-Based)的Failover;Failover linkLAN-Based Failover link 可以使用未使用的接口来作为failover link。

Cisco防火墙模块安装配置手册

WS-SVC-FWM-1

Serial No. SAD062302U4

例如,刚才我们查看的防火墙模块是在 Mod 4 上,我们就可以输入登陆防火 墙

Router# session slot 4 processor 1

第三步,输入登陆密码默认是 cisco

password:

第四步,输入 enable 密码,默认没有密码

防火墙模块安装配置

防火墙模块安装配置

1 内容介绍

为配合 PICC 项目防火墙模块的安装,此防火墙配置说明文档将对防火墙基 本配置和使用情况进行介绍。

本文章包括防火墙基本性能介绍、安装方法、防火墙配置命令说明等内容, 并通过实例对命令进行一一讲解。

2 防火墙模块介绍

2.1 防火墙模块介绍

Cisco Catalyst® 6500 交换机和 Cisco 7600 系列路由器的防火墙服务模块 (FWSM)是一种高速的、集成化的服务模块,可以提供业界最快的防火墙数据 传输速率:5Gb 的吞吐量,100000CPS,以及一百万个并发连接。在一个设备中 最多可以安装四个 FWSM,因而每个设备最高可以提供 20Gb 的吞吐量。作为世 界领先的 Cisco PIX 防火墙系列的一部分,FWSM 可以为大型企业和服务供应商 提供无以伦比的安全性、可靠性和性能。

4

防火墙模块安装配置

3.2 确认防火墙模块

安装完防火墙模块后,开启交换机,确认防火墙模块是否被交换机识别。 Cisco IOS software 通过命令 show module 查看防火墙模块状态是否正常

Router> show module

Mod Ports Card Type

Model

--- ----- -------------------------------------- ------------------ -----------

PIX命令集+详细解释

PIX命令集Aaa 允许、禁止或查看以前使用“aaa-server”命令为服务器指定的TACACS+或RADIUS用户认证、授权和帐户Aaa-server 指定一个AAA服务器Access-group 将访问列表名绑定到接口名以允许或拒绝IP信息包进入接口Access-list创建一个访问列表Alias管理双向NAT中的重叠地址Arp改变或查看ARP缓存,设置超时值Auth-prompt改变AAA的提示文本Ca配置PIX防火墙和CA的交互Clock设置PIX防火墙时钟以供PIX防火墙系统日志服务器和PKI协议使用Conduit为向内连接添加、删除或显示通过防火墙的管道Configure清除或融合当前配置与软盘或闪存中的配置。

进入配置模式或查看当前配置Crypto dynamic-map创建、查看或删除一个动态加密映射项。

Crypto ipsec创建、查看或删除与加密相关的全局值Crypto map 创建、查看或删除一个动态加密映射项,也用来删除一个加密映射集Debug通过PIX防火墙调试信息包或ICMP轨迹。

Disable退出特权模式并返回到非特权模式Domain_name改变IPSec域名Enable启动特权模式Enable password设置特权模式的口令Exit退出访问模式Failover改变或查看到可选failover特性的访问Filter允许或禁止向外的URL或HTML对像过滤Fixup protocol改变、允许、禁止或列出一个PIX防火墙应用的特性Flashfs清除闪存或显示闪存扇区大小Floodguard允许或禁止洪泛(FLOOD)保护以防止洪泛攻击Help显示帮助信息Global从一个全局地址池中创建或删除项Hostname改变PIX防火墙命令行提示中的主机名Interface标示网络接口的速度和双工属性Ip为本地池和网络接口标示地址Ipsec配置IPSEC策略Isakmp协商IPSEC策略联系并允许IPSEC安全通信Kill终止一个TELNET会话Logging允许或禁止系统日志和SNMP记录Mtu为一个接口指定MTU(最大流量单元)Name/names关联一个名称和一个IP地址Nameif命名接口并分配安全等级Nat联系一个网络和一个全局IP地址池Outbound/apply创建一个访问列表用于控制因特网Pager使能或禁止屏幕分页Passwd为TELNET和PIX管理者访问防火墙控制台配置口令Perfmon浏览性能信息Ping决定在PIX防火墙上其他的IP地址是否可见Quit退出配置或特权模式Reload重新启动或重新加载配置Rip改变RIP设置Route为指定的接口输入一条静态或缺省的路由Service复位向内连接Session访问一个嵌入式的ACCESSPRO路由器控制台Show查看命令信息Show blocks/clear blocks显示系统缓冲区利用情况Show checksum显示配置校验和Show conn列出所有的活跃连接Show history显示前面输入的行Show interface显示接口配置Show memory显示系统内存的使用情况Show processes显示进程Show tech-support查看帮助技术支持分析员诊断问题的信息Show traffic显示接口的发送和接收活动Show uauth未知(我没搞过,嘿嘿)Show version浏览PIX防火墙操作信息Show xlate查看地址转换信息Snmp-server提供SNMP事件信息Static将局部地址映射为全局地址Sysopt改变PIX防火墙系统项Terminal改变控制台终端设置Timeout设置空闲时间的最大值Uauth(clear and show)将一个用户的所有授权高速缓存删除url-cache缓存响应URL过滤对WebSENSE服务器的请求url-server为使用folter命令指派一个运行WebSENSE的服务器virtual访问PIX防火墙虚拟服务器who显示PIX防火墙上的活跃的TELNET管理会话write存储、查看或删除当前的配置xlate(clear and show)查看或清除转换槽信息。

ASA-failover-A-S

ASA failover A-S模式实验拓扑图:实验目的:在企业内网与外网通信的过程中,为了高可用性,我们可以在企业内网和外网之间做一些冗余的措施。

例如上图,内网与外网通信,我们可以对网关进行一个冗余措施,就在多层交换机之间做vrrp。

然后流量到了企业边界防火墙上后,我们也可以对防火墙做一个冗余措施,那就是failover。

这样多层冗余措施实施之后,设备一般出现故障后,对网络的通信是没用影响的,保证网络的稳定。

一.先将分布层及以下的基础网络做通。

sw2#(R2)sw2#vlan da 在多层交换机上划分vlansw2(vlan)#vlan 2VLAN 2 added:Name: VLAN0002sw2(vlan)#vlan 3VLAN 3 added:Name: VLAN0003sw2(vlan)#vlan 100VLAN 100 added:Name: VLAN0100sw2(vlan)#vlan 200VLAN 200 added:Name: VLAN0200sw2(vlan)#exitAPPLY completed.Exiting....sw2#sw2#configuresw2(config)#sw2(config)#inter range f1/10 - 11 将连接一些终端设备的接口加入到vlan中sw2(config-if-range)#sw mo acsw2(config-if-range)#sw ac vlan 100sw2(config-if-range)#inter range f1/12 – 14 交换机之间做trunksw2(config-if-range)#sw mo trsw2(config-if-range)#sw tr en dosw2(config-if-range)#exitsw2(config)#sw2(config)#inter vlan 100 给vlan配置IP地址sw2(config-if)#ip add 192.168.100.254 255.255.255.0sw2(config-if)#no shsw2(config-if)#inter vlan 200sw2(config-if)#ip add 192.168.200.200 255.255.255.0sw2(config-if)#no shsw2(config-if)#sw2(config-if)#exitsw2(config)#sw2(config)#inter range f1/12 – 13 在两台多层交换机之间做二层的以太通道。

ASA A-A 模式 配置参考

主题管理记录mdyuki1016: 退出| 短消息| 搜索 | 我的| 控制面板| 帮助NetYourLife» 网络安全» (配置贴)PIX / ASA A/A 模式配置参考!‹‹ 上一主题| 下一主题››投票打印| 推荐| 订阅| 收藏标题: (配置贴)PIX / ASA A/A 模式配置参考!本主题由sniffer_zhao 于2007-5-12 08:01 PM 设置高亮sniffer_zhao超级版主UID 34精华 24积分 5409帖子 2017思科币 1576 元阅读权限 150注册 2006-10-12来自 网络解决方案厂商状态 离线 #1 发表于 2007-5-12 08:01 PM 资料 文集 短消息(配置贴)PIX / ASA A/A 模式 配置参考! sh run: Saved PIX Version 7.0(2) <system> ! interface Ethernet0 ! interface Ethernet1 ! interface Ethernet2 ! interface Ethernet3 ! interface Ethernet4 description LAN/STATE Failover Interface!interface Ethernet5shutdown!enable password 8Ry2YjIyt7RRXU24 encryptedhostname pix-primaryftp mode passivepager lines 24failoverfailover lan unit primaryfailover lan interface lanfailoverEthernet4failover lan enablefailover polltime unit msec 500 holdtime 3failover polltime interface 3failover link lanfailover Ethernet4failover interface ip lanfailover 192.168.1.1255.255.255.0 standby 192.168.1.2failover group 1preemptfailover group 2secondarypreemptno asdm history enablearp timeout 14400console timeout 0admin-context admincontext adminconfig-url flash:/admin.cfg!context aallocate-interface Ethernet0allocate-interface Ethernet1config-url flash:/a.cfgjoin-failover-group 1!context ballocate-interface Ethernet2allocate-interface Ethernet3config-url flash:/b.cfgjoin-failover-group 2!pix-primary# sh failFailover OnCable status: N/A - LAN-based failover enabled Failover unit PrimaryFailover LAN Interface: lanfailover Ethernet4 (up) Unit Poll frequency 500 milliseconds, holdtime 3 seconds Interface Poll frequency 3 secondsInterface Policy 1Moitored Interfaces 4 of 250 maximumGroup 1 last failover at: 04:19:42 UTC Jan 13 2006 Group 2 last failover at: 04:19:29 UTC Jan 13 2006This host: PrimaryGroup 1 State: ActiveActive time: 114 (sec)Group 2 State: Standby ReadyActive time: 0 (sec)a Interface outside (172.16.0.1): Normala Interface inside (10.0.0.1): Normalb Interface outside (172.16.1.2): Normalb Interface inside (10.0.1.2): NormalOther host: SecondaryGroup 1 State: Standby ReadyActive time: 147 (sec)Group 2 State: ActiveActive time: 861 (sec)a Interface outside (172.16.0.2): Normala Interface inside (10.0.0.2): Normalb Interface outside (172.16.1.1): Normalb Interface inside (10.0.1.1): NormalStateful Failover Logical Update StatisticsLink : lanfailover Ethernet4 (up)Stateful Objxmit xerr rcv rerrGeneral 20 0 22 0syscmd 16 0 16 0uptime 0 0 0 0RPCservices 0 0 0 0 TCPconn 0 0 0 0UDPconn 0 0 0 0ARPtbl 4 0 6 0Xlate_Timeout 0 0 0 0Logical Update Queue InformationCur Max TotalRecv Q: 0 1 22Xmit Q: 0 1 20pix-primary# changeto context apix-primary/a# sh run!interface Ethernet0nameif outsidesecurity-level 0ip address 172.16.0.1 255.255.255.0 standby 172.16.0.2 !interface Ethernet1nameif insidesecurity-level 100ip address 10.0.0.1 255.255.255.0 standby 10.0.0.2!enable password 8Ry2YjIyt7RRXU24 encryptedpasswd 2KFQnbNIdI.2KYOU encryptedhostname aaccess-list inpix extended permit ip any anypager lines 24mtu outside 1500mtu inside 1500monitor-interface outsidemonitor-interface insideno asdm history enablearp timeout 14400static (inside,outside) 10.0.0.10 10.0.0.10 netmask 255.255.255.255access-group inpix in interface outsideroute outside 0.0.0.0 0.0.0.0 172.16.0.254 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00timeout mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmptelnet timeout 5ssh timeout 5!class-map inspection_defaultmatch default-inspection-traffic!policy-map global_policyclass inspection_defaultinspect dns maximum-length 512inspect ftpinspect h323 h225inspect h323 rasinspect netbiosinspect rshinspect rtspinspect skinnyinspect esmtpinspect sqlnetinspect sunrpcinspect tftpinspect sipinspect xdmcp!pix-primary/a# sh failFailover OnLast Failover at: 04:19:42 UTC Jan 13 2006This context: ActiveActive time: 145 (sec)Interface outside (172.16.0.1): NormalInterface inside (10.0.0.1): NormalPeer context: Standby ReadyActive time: 147 (sec)Interface outside (172.16.0.2): NormalInterface inside (10.0.0.2): NormalStateful Failover Logical Update StatisticsStatus: Configured.Stateful Objxmit xerr rcv rerrRPCservices 0 0 0 0 TCPconn 0 0 0 0UDPconn 0 0 0 0ARPtbl 4 0 6 0Xlate_Timeout 0 0 0 0pix-primary/a# changeto context bpix-primary/b# sh run!interface Ethernet2nameif outsidesecurity-level 0ip address 172.16.1.1 255.255.255.0 standby 172.16.1.2 !interface Ethernet3nameif insidesecurity-level 100ip address 10.0.1.1 255.255.255.0 standby 10.0.1.2!enable password 8Ry2YjIyt7RRXU24 encryptedpasswd 2KFQnbNIdI.2KYOU encryptedhostname baccess-list inpix extended permit ip any anypager lines 24mtu outside 1500mtu inside 1500monitor-interface outsidemonitor-interface insidearp timeout 14400static (inside,outside) 10.0.1.10 10.0.1.10 netmask 255.255.255.255access-group inpix in interface outsideroute outside 0.0.0.0 0.0.0.0 172.16.1.254 1timeout xlate 3:00:00timeout conn 1:00:00 half-closed 0:10:00 udp 0:02:00 icmp 0:00:02timeout sunrpc 0:10:00 h323 0:05:00 h225 1:00:00 mgcp 0:05:00timeout mgcp-pat 0:05:00 sip 0:30:00 sip_media 0:02:00 timeout uauth 0:05:00 absoluteno snmp-server locationno snmp-server contactsnmp-server enable traps snmptelnet timeout 5ssh timeout 5!pix-primary/b# sh failFailover OnLast Failover at: 04:19:29 UTC Jan 13 2006This context: Standby ReadyActive time: 0 (sec)Interface outside (172.16.1.2): NormalInterface inside (10.0.1.2): NormalPeer context: ActiveActive time: 914 (sec)Interface outside (172.16.1.1): NormalInterface inside (10.0.1.1): NormalStateful Failover Logical Update StatisticsStatus: Configured.Stateful Objxmit xerr rcv rerrRPCservices 0 0 0 0 TCPconn 0 0 0 0UDPconn 0 0 0 0ARPtbl 0 0 0 0Xlate_Timeout 0 0 0 0pix-primary/b# changeto context syspix-primary# sh failFailover OnCable status: N/A - LAN-based failover enabled Failover unit PrimaryFailover LAN Interface: lanfailover Ethernet4 (up) Unit Poll frequency 500 milliseconds, holdtime 3 seconds Interface Poll frequency 3 secondsInterface Policy 1Monitored Interfaces 4 of 250 maximumGroup 1 last failover at: 04:19:42 UTC Jan 13 2006 Group 2 last failover at: 04:19:29 UTC Jan 13 2006This host: PrimaryGroup 1 State: ActiveActive time: 193 (sec)Group 2 State: Standby ReadyActive time: 0 (sec)a Interface outside (172.16.0.1): Normala Interface inside (10.0.0.1): Normalb Interface outside (172.16.1.2): Normalb Interface inside (10.0.1.2): NormalOther host: SecondaryGroup 1 State: Standby ReadyActive time: 147 (sec)Group 2 State: ActiveActive time: 940 (sec)a Interface outside (172.16.0.2): Normala Interface inside (10.0.0.2): Normalb Interface outside (172.16.1.1): Normalb Interface inside (10.0.1.1): NormalStateful Failover Logical Update StatisticsLink : lanfailover Ethernet4 (up)Stateful Objxmit xerr rcv rerrGeneral 30 0 32 0 syscmd 26 0 26 0uptime 0 0 0 0 RPCservices 0 0 0 0 TCPconn 0 0 0 0UDPconn 0 0 0 0ARPtbl 4 0 6 0Xlate_Timeout 0 0 0 0Logical Update Queue InformationCur Max TotalRecv Q: 0 1 32Xmit Q: 0 1 30pix-primary#如果网络已经成为江湖!!!缺乏安全防范的你如何敢说你可以笑傲这个江湖???引用报告回复[广告] 关注思科网助计划, 换取思科绝版纪念品,帮助偏远地区师生投票。

防火墙故障切换

防火墙故障切换一、实验拓扑二、知识了解第一个:Failover 线,又叫心跳线,是一条故障切换线;参与failover 的防火墙通过这条线决定本身的状态,即选举主备或在主设备发生故障时,次设备成为主设备继续提供安全服务;可以是一条专用Cable 或LAN 线;传递配置信息和检测信息,以及状态信息。

第二个;Statful failover 线,又叫状态线;时刻传递状态信息从主到次;接该线的接口必须大于等于用户数据接口的速率(inside 、outside 接口);可以使用一个专用以太接口或共享LAN-base 的Failover 线,也可以共享用户但不建议。

第三个;Failover 组网拓扑(方式):基于Cable 、基于LAN ;基于Cable :专用线缆,仅限于PIX ,ASA 不支持;专用的Cable 线能快速检测对等体电源失效;备份设备不用配置,不占有以太接口;防火墙内外口、DMZ 区各占用一个子网;主备关系由电缆决定;Primary 和Secondary ;限制,Cable 线只有6Feet ;拷贝速度慢,115Kb/s ;基于LAN :使用以太网互联传递Failover 信息;配置信息等;为了Failover 线是活动的,需要在防火墙间加交换机;禁用交换机的DTP 、PAGP 等协议,手工配置access 、portfast 等;切换时,Failover 线不交换IP 、MAC ;距离不受限制;但是交换机容易单点故障;第四个:Failover 工作模式 :A/S 主备、A/A 负载均衡;强制切换为主Failover activeA/S 主备特点:一台设备为主,另外一台为备份;同时只有一台防火墙处理用户数据;主设备发生故障时,次设备成为主设备并接管原主设备的所有接口Ip 地址和MAC 地址;对于用户来说,整个切换是透明的。

A/A 负载均衡:两台防火墙同时都处理用户数据,把每台防火墙划分为两个虚拟防火墙,分Fa0/0Fa0/1Fa0/3Fa0/0别挑选出一个Context组成failover 组,共两组;每个组挑出一个Active防火墙,Active设备,Active设备分别属于不同物理防火墙;standby设备成为Active 设备时接管原active设备的接口IP地址和MAC地址;对于用户来说,整个切换过程是透明的。

精讲PIX白皮书

精讲PIX白皮书————————————————————————————————作者:————————————————————————————————日期:ﻩPIX讲解白皮书作者:张其华Email:错误!未定义书签。

Security CCIEﻩﻩﻩﻩﻩ一:PIX防火墙简介:PIX防火墙是Cisco硬件防火墙,它能够提供空前的安全保护能力,它的保护机制的核心是能够提供面向静态连接防火墙功能的ASA(自适应安全算法)。

静态安全性虽然比较简单,但与包过滤相比,功能却更加强劲;另外,与应用层代理防火墙相比,其性能更高,扩展性更强。

ASA可以跟踪源和目的地址、TCP序列号、端口号和每个数据包的附加TCP标志。

只有存在已确定连接关系的正确的连接时,访问才被允许通过PIX防火墙。

这样做,内部和外部的授权用户就可以透明地访问企业资源,而同时保护了内部网络不会受到非授权访问的侵袭。

二:PIX防火墙的特点和优势:1.Proprietaryoperatingsystem //专用操作系统2.Stateful packet inspection //状态包检测3.User-basedauthentication/authorization//基于用户验证和授权PIX防火墙系列通过直通式代理——获得专利的在防火墙处透明验证用户身份、允许或拒绝访问任意基于TCP或UDP的应用的方法,获得更高性能优势。

该方法消除了基于UNIX系统的防火墙对相似配置的性价影响,并充分利用了Cisco安全访问控制服务器的验证和授权服务。

4.Statefulfailover capabilities //状态故障倒换特性5.Web-basedmanagement solutions //基于WEB管理解决方案6.易管理性7.VPN功能PIX免费提供基于软件的DES IPSec特性。

此外,可选3DES、AES许可和加密卡可帮助管理员降低将移动用户和远程站点通过互联网或其它公共IP网络连接至公司网络的成本。

pix515e配置方法

宣告缺省路由 Firewall(config-router)# default-information originate [always] [metric value] [metric-type {1 | 2}] [route-map name]

接口基本配置:

注:对于FWSM所有的接口都为逻辑接口,名字也是vlan后面加上vlanid。例如FWSM位于6500的第三槽,配置三个接口,分别属于vlan100,200,300.

Switch(config)# firewall vlan-group 1 100,200,300

Switch(config)# firewall module 3 vlan-group 1

Show命令支持 begin,include,exclude,grep 加正则表达式的方式对输出进行过滤和搜索。

Terminal width 命令用于修改终端屏幕显示宽度,缺省为80个字符,pager命令用于修改终端显示屏幕显示行数,缺省为24行,pager lines 0命令什麽效果可以自己试试。

PPPOE:Firewall(config)# vpdn username JohnDoe password JDsecret

Firewall(config)# vpdn group ISP1 localname JohnDoe

Firewall(config)# vpdn group ISP1 ppp authentication chap

Switch(config)# exit

pix的fialover操作总结

【没有文档】之pix上基于电缆的failover技术总结版(本文只为经验总结,详细技术内容请查阅相关文档)Failover简单的说就是一种冗余技术,根据使用的线分为基于failover电缆(心跳线)的和基于以太网的,配置略有不同,这里主要介绍的是基于failover电缆的。

Failover技术在网上有许多文档,虽然你看来看去最后会发现其实不超过3份…但对于技术的介绍已经很详细,这里不一一介绍,有需要的自行查阅;这里主要介绍的实际操作是遇到的问题。

准备工作:两台PIX要“完全”相同,既型号、模块、内存大小、IOS版本和连线都相同。

关于PIX的型号要注意501、505、506e是不支持failover的,不过在现在连PIX都很少见得时代一般是不会遇到这些设备的。

模块和连线相同这是为了保证能够同步配置,连模块都没有的自然是学不到配置的,还有一点就是要有接心跳线的串口。

PIX的IOS比较特别,只能进不能出,也就是说你不能从PIX把IOS考出来(很多地方说7.0以上版本可以实现,但是本人在7.2的IOS证明会报错“erroe copying flash:/image.bin(inappropriate file type or format)”,而配置文件可以考出来说明不是TFTP问题)所以最好准备好一个IOS以防两台设备IOS不同时使用。

和版本有关的还有个license,license是要从思科购买的授权,有R\FO\UR三种模式,可以在show ver中看到“this pix has an ****** license”,R(限制)是不能支持failover的,FO-UR和UR-UR的failover是没有问题的,两个FO的目前不确认是否有问题。

配置:配置的模式有两种,一种是最普通的failover,一种是Stateful Failover。

区别在于前者是主设备挂了切到备用设备,但当前的TCP链接等会断开需要重连,偶后者可以实现无缝的切换。

failover相关

1、failover启动不成功会自动变为failover off模式,做好正确配置以后再conf t 视图下使用命令“failover”重新启动2、VPN-3DES-AES状态不匹配不能开启failover(分别为enable/disabled状态),使用SerialNumber: <JMX1239L185>申请license key之后用命令ciscoasa(config)#activetion-key <072ec77b 3404ff1b 986395a4 8c08b8584e00118b>激活,完成后reload3、failover配置需要完成:asa1(config­if)# failover lan enable //启用基于LAN的Failover asa1(config)# failover lan unit primary //指定设备的角色asa1(config)# failover lan interface failover e3 //指定Failover 接口INFO: Non­failover interface config is cleared on Ethernet3 and its sub­interfacesasa1(config)# failover interface ip failover 192.168.1.1 255.255.255.0 stan 192.168.1.2 //配置Failover IP地址;asa1(config)# failover lan key ccxx //配置Failover keyasa1(config)# failover //启用Failover;注意,此命令一定要先在Active上输入,否则会引起配置拷错;将一个接口指定为failover 接口后,再show inter 的时候,该接口就显示为:interface Ethernet3description LAN Failover Interface配置ASA2(standby)pixfirewall(config)# inte e3pixfirewall(config­if)# no shutpixfirewall(config­if)# exitpixfirewall(config)# failover lan enablepixfirewall(config)# failover lan unit secondarypixfirewall(config)# failover lan interface failover e3INFO: Non­failover interface config is cleared on Ethernet3 and its sub­interpixfirewall(config)# failover inter ip failover 192.168.1.1 255.255.255.0 stand 192.168.1.2pixfirewall(config)# failover key ccxxpixfirewall(config)# failoverpixfirewall(config)# .CISCO PIX/ASA Failover 技术也可以在多个CONTEXT上运行,从而实现负载和冗余功能。

防火墙CiscoPIX和ASA的Failover

由于Failover的已经正常工作的原因,导致在pix2上查看信息时,其 主机名提示符为pix1.

南京澎湃IT教育中心 www.happywork.me

南京澎湃IT教育中心 www.happywork.me

南京澎湃IT教育中心 www.happywork.me

StatefBiblioteka l FailoverPrimary Security Appliance pix1 .1 .1 e2

Internet

192.168.1.0

.2

Stateful failover

10.0.1.0

e2 .2

pix2 Secondary Security Appliance

南京澎湃IT教育中心 www.happywork.me

Failover类型

Primary Security Appliance

192.168.0.0 /24 10.0.0.0 /24 e0 e2 e1 e3 .11 Stateful Link e2 e0 e3 e1

Internet

.1

Cable-Based (PIX Security Appliance only)

南京澎湃IT教育中心 www.happywork.me

硬件Failover : Active / Standby

Failover: Active/Standby Failover: Active/Standby

Primary: Active

Secondary: Standby

Primary: Failed

pix1# show failover Failover On Cable status: N/A - LAN-based failover enabled Failover unit Secondary Failover LAN Interface: heart Ethernet3 (up) Unit Poll frequency 15 seconds, holdtime 45 seconds Interface Poll frequency 5 seconds, holdtime 25 seconds Interface Policy 1 Monitored Interfaces 2 of 250 maximum Version: Ours 7.2(2), Mate 7.2(2) Last Failover at: 14:40:47 UTC Jul 17 2008 This host: Secondary - Standby Ready Active time: 0 (sec) Interface inside (0.0.0.0): Normal (Waiting) Interface outside (0.0.0.0): Normal (Waiting) Other host: Primary - Active Active time: 180 (sec) Interface inside (10.0.1.7): Normal (Waiting) Interface outside (192.168.1.7): Normal (Waiting)

思科ASA和PIX防火墙配置手册

被动听RIP更新(v1,v2)Firewall(config)# rip if_name[/i] passive [version 1]

(Firewall(config)# rip if_name[/i] passive version 2 [authentication [text | md5

用户模式:

Firewall>

为用户模式,输入enable进入特权模式Firewall#。特权模式下可以进入配置模式,在6.x所有的配置都在一个全局模式下进行,7.x以后改成和IOS类似的全局配置模式和相应的子模式。通过exit,ctrl-z退回上级模式。

配置特性:

在原有命令前加no可以取消该命令。Show running-config 或者 write terminal显示当前配置,7.x后可以对show run

100,200,300.

Switch(config)# firewall vlan-group 1 100,200,300[/i]

Switch(config)# firewall module 3[/i] vlan-group 1[/i]

Switch(config)# exit

Switch# session slot 3[/i] processor 1

key (key_id)[/i]]])

宣告该接口为缺省路由Firewall(config)# rip if_name[/i] default version [1 | 2

[authentication [text | md5 key key_id]]

配置OSPF

定义OSPF进程 Firewall(config)# router ospf pid

pix飞控地面站常见故障报错

Gyros not healthy: 陀螺不正常,可能硬件问题,可能发生在刷新固件没有重启

Gyro cal failed:陀螺仪校准未能捕捉偏移,这个由于启动校准时候移动了飞控,在红蓝闪烁就是校准时刻 :陀螺不一致超过20deg/sec

ACRO_BAL_ROLL/PITCH:acro_bal_roll参数高于自稳Roll P和/或acro_bal_pitch参数高于自稳Pitch P 值。

Bad Gyro Health:重新刷固件(必须先刷固定翼固件,再刷多轴)、

Bad Velocity :检查飞行模式是否为自稳,检查地理围栏是否关闭

High GPS HDOP : 检查飞行模式是否为自稳,检查地理围栏是否关闭

INS not calibrated: 加速度计没有校准

Accels not healthy:加速度计不健康,可能硬件问题,可能发生在刷新固件没有重启

Check Board Voltage:检查板上电压,应该在4.3V到5.8V之间,如果通过USB供电,请尝试更换端口或者线缆

Ch7&Ch8 Opt cannot be same:7/8通道不能设置一致 Check FS_THR_VALUE:3通道最低值太接近失控保护值

Check ANGLE_MAX: 控制飞控的最大倾斜角度设定在10度以下的angle_max参数(即1000)或80度以上(即8000)。

解锁故障提示:

safe switch:安全开关未关闭,长按至灯长亮

RC not calibrated :遥控器没有校准

inconsistent compass… :加速度计重新校准(校准时箭头需始终对着一个方向)

思科防火墙Failover故障倒换实验

思科防火墙Failover故障倒换实验实验要求:1、根据拓扑为防火墙/内网主机/互联网设备配置IP地址2、配置PIX1(防火墙)配置访问Internet基本配置3、配置PIX2上配置状态化Failover-STANDBY4、配置PIX1上状态化Failover-ACTIVE实验步骤1、根据拓扑为防火墙/内网主机/互联网设备配置 IP 地址;R1:ip route 0.0.0.0 0.0.0.0 192.168.1.2542、配置 PIX1 配置访问 INTERNET 基本配置;PX1:interface e1no shutdownnameif outsidesecurity-level 0ip address 100.1.1.254 255.255.255.0interface e0no shutdownnameif insidesecurity-level 100ip address 192.168.1.254 255.255.255.0route outside 0.0.0.0 0.0.0.0 100.1.1.1access-list NAT permit ip 192.168.1.0 255.255.255.0 any nat (inside) 1 access-list NATglobal (outside) 1 interfacefixup protocol icmp3、配置 PIX2 上配置状态化 Failover-STANDBY;interface e2no shutdowninterface e3no shutdownfailoverfailover lan enablefailover key ciscofailover lan unit secondaryfailover lan interface Failover e2failover interface ip Failover 10.1.12.1 255.255.255.0 standby 10.1.12.2failover link sta-failover e3failover interface ip sta-failover 10.2.12.1 255.255.255.0 standby 10.2.12.24、配置 PIX1 上状态化 Failover-ACTIVE。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

配置PIX FailoverFailover的系统需求要配置pix failover需要两台PIX满足如下要求:∙型号一致(PIX 515E不能和PIX 515进行failover)∙软件版本相同∙激活码类型一致(都是DES或3DES)∙闪存大小一致∙内存大小一致Failover中的两个设备中,至少需要一个是UR的版本,另一个可以是FO 或者UR版本。

R版本不能用于Failover,两台都是FO版版也不能用于同一个Failover环境。

注意 Pix501、Pix506/506E均不支持Failover特性。

理解FailoverFailover可以在主设备发生故障时保护网络,在配置了Stateful Failover 的情况下,在从主Pix迁移到备PIX时可以不中断TCP连接。

Failover发生时,两个设备都将改变状态,当前活动的PIX将自己的IP和MAC地址都改为已失效的PIX的相应的IP和MAC地址,并开始工作。

而新的备用PIX则将自己的IP和MAC设置为原备份地址。

对于其它网络设备来说,由于IP和MAC都没改变,在网络中的任何地方都不需要改变arp表,也不需要等待ARP超时。

一旦正确配置了主Pix,并将电缆连接正确,主Pix将自动把配置发送到备份的PIX上面。

Failover可以在所有的以太网接口上工作良好,但Stateful Failover所使用的接口只能是百兆或千兆口。

在未配置Failover或处于Failover活动状态时,pix515/515E/525/535前面板上的ACT指示灯亮,处于备用状态时,该灯灭。

将两台PIX连在一起做Fairover有两种方式:使用一条专用的高速Failover电缆做基于电缆的Failover,或者使用连接到单独的交换机/VLAN间的单独的接口的基于网络的的Failover。

如果做stateful Failover或做基于网络的Failover时,推荐使用100兆全双工或千兆连接。

警告做Stateful Failover时所使用的Failover连接的速度不能低于正常工作的接口的速度。

Failover特性使PIX每隔15秒(可以使用Failover poll命令设置)就对自己的接口进行一次ARP查询。

只有禁用Failover这种查询才会停止。

注意使用static命令不当会造成Failover不能正常工作。

没有定义特殊端口的static命令,转换一个接口上接收到的流量的地址,然而,备份的PIX必须能和主PIX的每一个启用了的接口通讯,以检查该接口是否处于活动状态。

例如,下面的例子会打断正常的通讯,而不能使用:static (inside,outside) interface 192.168.1.1这个命令转换从outside接口来来的流量到inside接口,并转发到182.168.1.1,包括从备用PIX发过来的Failover信息。

因为备用PIX无法收到响应信息,它就认为主PIX的该接口不活动,这样,备份PIX就将切换到活动状态。

要创建一个不会对Failover造成影响的static语句,在Static命令中加入端口信息。

例如上例可以改写为如下形式:static (inside, outside) tcp interface 80 192.168.1.1 80这样,就只会转换Http流量(80端口),而对Failover信息没有影响。

如果还需要转换其它流量,可以为每个端口写一条Static语句在主PIX上配置Failover需要使用到如下命令:∙failover启用Failover∙failover ip address为备用PIX分配接口地址∙failover link启用Stateful Failover∙failover lan配置基于网络的Failover配置基于Failover电缆的Failover注意如果备用PIX处于开电状态,在进行下面的操作前先将它关掉。

第一步在活动的PIX上用clock set命令同步时钟第二步将主、从PIX上配置了IP地址的所有接口的网线都接好。

第三步将Failover电缆上标有"Primary"的那头接到主PIX的Failover 口上,标有"Secondary"的那头接到从PIX上面第四步只配置主PIX.在主PIX上使用write mem命令时,配置会自动写到备用PIX的FLASH中。

注意在系统提示可以打开备用Pix前,不要给备用PIX上电。

第五步使用conf t命令进入配置模式第六步确认在配置的任何一个interface命令中都没有使用auto或1000auto选项,要查看interface命令,可以使用wr term。

如果有使用auto 选项的则需要重新输入。

确认每条链路两端的。

注意如果使用Stateful Failover,在使用一条交换线直接连接两台PIX 时,一要要注意在interface命令中使用100full或1000sxfull选项,而且在Stateful Failover连接上的MTU一定要设置为1500或更大。

Stateful Failover所使用的接口卡的速度和总线速度必须大于等于工作中的其它接口的接口速度和总线速度。

例如,inside和outside使用的安装在总线0上的PIX-1GE-66卡,则Failover连接必须也使用PIX-1GE-66卡,并安装在总线1上,在这种情况不,不能使用Pix-1GE或PIX-1FE的卡,也不能在总线2或使用一个更慢的卡共享总线1的。

第七步在interface配置正确后使用clear xlate命令.第八步正确配置接口的IP地址。

配置完后可以使用show ip address命令查看:show ip addressSystem IP Addresses:ip address outside 192.168.1.1 255.255.255.0ip address inside 10.1.1.1 255.255.255.0ip address intf2 192.168.2.1 255.255.255.0ip address intf3 192.168.3.1 255.255.255.0ip address 4th 172.16.1.1 255.255.255.0Current IP Addresses:ip address outside 192.168.1.1 255.255.255.0ip address inside 10.1.1.1 255.255.255.0ip address intf2 192.168.2.1 255.255.255.0ip address intf3 192.168.3.1 255.255.255.0ip address 4th 172.16.1.1 255.255.255.0当主PIX处于活动状态时,Current IP Addresses和System IP Addresses 相同,当主PIX得失效状态时,Current IP Addresses会变成备用PIX的IP地址.第九步在主PIX上使用failover命令启用Failover。

第十步使用show failover验证状态,输出如下:show failoverFailover OnCable status: Other side powered offReconnect timeout 0:00:00Poll frequency 15 secondsThis host: primary - ActiveActive time: 225 (sec)Interface 4th (172.16.1.1): Normal (Waiting)Interface intf3 (192.168.3.1): Normal (Waiting)Interface intf2 (192.168.2.1): Normal (Waiting)Interface outside (192.168.1.1): Normal (Waiting)Interface inside (10.1.1.1): Normal (Waiting)Other host: secondary - StandbyActive time: 0 (sec)Interface 4th (0.0.0.0): Unknown (Waiting)Interface intf3 (0.0.0.0): Unknown (Waiting)Interface intf2 (0.0.0.0): Unknown (Waiting)Interface outside (0.0.0.0): Unknown (Waiting)Interface inside (0.0.0.0): Unknown (Waiting)show failover命令输出的cable状态可能有如下值:∙My side not connected—标志着在使用show failover命令时failover 电缆未正确连接。

∙Normal—标志主从pix都操作正常.∙Other side is not connected—标志对端未正确连接failover电缆。

∙Other side powered off—标志对端没开电。

在接口IP地址右边的标志有如下类型:∙Failed—接口失效.∙Link Down—接口链路层协议∙Normal—正常∙Shut Down—该接口被手工停用了(在interfac命令中使用了shutdown 参数)∙Unknown—该接口未配置IP地∙Waiting—还没有开始监视对端的接口状态。

第十一步使用failover ip address命令声明备用PIX的每一个接口的地址,只需要在主pix上配置,该地址不能和主PIX的地址相当,但每一个接口的地址都可以在同一个子网内。

如下例示:failover ip address inside 10.1.1.2failover ip address outside 192.168.1.2failover ip address intf2 192.168.2.2failover ip address intf3 192.168.3.2failover ip address 4th 172.16.1.2配置后,再show failover的输出如下:show failoverFailover OnCable status: Other side powered offReconnect timeout 0:00:00Poll frequency 15 secondsThis host: primary - ActiveActive time: 510 (sec)Interface 4th (172.16.1.1): Normal (Waiting)Interface intf3 (192.168.3.1): Normal (Waiting)Interface intf2 (192.168.2.1): Normal (Waiting)Interface outside (192.168.1.1): Normal (Waiting)Interface inside (10.1.1.1): Normal (Waiting)Other host: secondary - StandbyActive time: 0 (sec)Interface 4th (172.16.1.2): Unknown (Waiting)Interface intf3 (192.168.3.2): Unknown (Waiting)Interface intf2 (192.168.2.2): Unknown (Waiting)Interface outside (192.168.1.2): Unknown (Waiting)Interface inside (10.1.1.2): Unknown (Waiting)第十二步如果要配置Stateful Failover,使用failover link命令来定义要使用哪一个接口来传输状态信息,在本例中使用4th,命令如下:failover link 4th第十三步启用Stateful Failover,show failover命令的输出如下:show failoverFailover OnCable status: Other side powered offReconnect timeout 0:00:00Poll frequency 15 secondsThis host: primary - ActiveActive time: 510 (sec)Interface 4th (172.16.1.1): Normal (Waiting)Interface intf3 (192.168.3.1): Normal (Waiting)Interface intf2 (192.168.2.1): Normal (Waiting)Interface outside (192.168.1.1): Normal (Waiting)Interface inside (10.1.1.1): Normal (Waiting)Other host: secondary - StandbyActive time: 0 (sec)Interface 4th (172.16.1.2): Unknown (Waiting)Interface intf3 (192.168.3.2): Unknown (Waiting)Interface intf2 (192.168.2.2): Unknown (Waiting)Interface outside (192.168.1.2): Unknown (Waiting)Interface inside (10.1.1.2): Unknown (Waiting)Stateful Failover Logical Update StatisticsLink : 4thStateful Obj xmit xerr rcv rerrGeneral 0 0 0 0sys cmd 0 0 0 0up time 0 0 0 0xlate 0 0 0 0tcp conn 0 0 0 0udp conn 0 0 0 0ARP tbl 0 0 0 0RIP Tbl 0 0 0 0Logical Update Queue InformationCur Max TotalRecv Q: 0 0 0Xmit Q: 0 0 0在"Stateful Failover Logical Update Statistics"一段中的各部分的意义如下:∙Stateful Obj—PIX stateful对象∙xmit—传送到另一台设备的包数量∙xerr—在传送过程中出现的错误包的数量∙rcv—收以的包数量∙rerr—收到的错误包的数量每一行的状态对象定义如下:∙General—所有的状态对象汇总∙sys cmd—系统命令,例LOGIN和Stay Alive∙up time—启用时间∙xlate—转换信息∙tcp conn—CTCP连接信息∙udp conn—动态UDP连接信息∙ARP tbl—动态ARP表信息∙RIF Tbl—动态路由表信息第十四步如果需要将轮询时间改得小于15秒,以保证正常工作,可以使用Failover poll seconds命令,缺省值为15秒,最小3秒,最大15秒。