第三讲Linux权限管理PPT课件

3 第三章 Linux系统基本管理实训-用户和组及权限管理

• finger命令

– 用途:查询用户帐号的详细信息 – 格式:finger [-l] [用户名]

• users、w 、who命令

– 用途:查询已登录到主机的用户信息

3-17

甲骨文实训教育产品----Oracle实训基地,Unauthorized reproducation or distribution prohibited.

图形化的用户和组管理工具

• 启动图形界面方式

– “系统” “管理” “用户和组群” – 按Alt+F2键后,运行“system-config-users”

3-18

甲骨文实训教育产品----Oracle实训基地,Unauthorized reproducation or distribution prohibited.

3-7

甲骨文实训教育产品----Oracle实训基地,Unauthorized reproducation or distribution prohibited.

用户帐号的初始配置文件

• • • • •

新建用户帐号时,从 /etc/skel 目录中复制而来 主要的用户初始配置文件 ~/.bash_profile:用户每次登录时执行 ~/.bashrc:每次进入新的Bash环境时执行 ~/.bash_logout:用户每次退出登录时执行

甲骨文实训教育产品----Oracle实训基地,Unauthorized reproducation or distribution prohibited.

用户帐号文件

• 用于保存用户的帐号基本信息 • 文件位置:/etc/passwd • 每一行对应一个用户的帐号记录

– – – – – – – 字段1:用户帐号的名称 字段2:用户密码字串或者密码占位符“x” 字段3:用户帐号的UID号 字段4:所属基本组帐号的GID号 字段5:用户全名 字段6:宿主目录 字段7:登录Shell信息 [root@localhost ~]# tail -1 /etc/passwd test:x:500:500:test Test:/home/test:/bin/bash

Linux目录及文件权限管理

Linux目录及文件权限管理

本章结构

하드웨어 점검 목록

2

Linux目录及文件权限管理方式

目录及文件的所有者及拥有组

如下所示的内容中有二个“root”,第一个“root”是表明文件的所有都是 root用户;第二个“root”是表明文件的拥有组是名为root的用户组。

[root@srv ~]# ll /etc/fstab

4

目录及文件权限特性

用户有效权限

一个用户对某个目录的有效权限,是该用户自己的权 限、用户初始组权限、用户额外组权限之和。在如下 内容中,可以发现用户“charles”属于2个组,一个 是他的初始组“charles”;一个是他的额外组 “test”,文件“lost”拥有组是“test”;文件拥有 组权限是可读(r)、可写(w)。用户“charles”对 文件“lost”的权限应该就是可读、可写

16

目录及文件高级权限管理

SGID属性

当SGID属性应用在目录上时,该目录中所有建立的文件或子 目录的拥有组都会是该目录的拥有组 当SGID属性应用在可执行文件上时,其他用户在使用该执行 文件时就会临时拥有该执行文件拥有组的权限

[root@srv tmp]# ll total 4 drwxr-sr-x 2 root root 4096 Feb 15 22:25 fringe -r-xr-sr-x 1 root root 6144 Feb 15 22:25 jack

17

目录及文件高级权限管理

Sticky属性

Sticky属性只能应用在目录,当目录拥有Sticky属性所有在该 目录中的文件或子目录无论是什么权限只有文件或子目录所 有者和root用户能删除

Linux-权限管理(文件权限)

Linux-权限管理(⽂件权限)Linux - 权限管理(⽂件权限)⼀:基本权限1.基本权限介绍基本权限类型类型全拼释义权限位r read可读4w write可写2x execute可执⾏1权限的归属归属字母属主u属组g其他⽤户o2.设置权限修改属主、属组# 修改⽂件:1.txt的属主为:darker 属组为:human[root@localhost ~]# chown darker.human 1.txt# 修改⽂件:1.txt的属主为:darker[root@localhost ~]# chown darker 1.txt# 修改⽂件:1.txt的属组为:human[root@localhost ~]# chown .human 1.txt# 递归修改⽬录:file1的属主为:darker 属组为:human[root@localhost ~]# chown -R darker.human file1修改u、g、o对应的权限# 加减法# 修改⽂件:1.txt的权限为:属主为u 属组为w[root@localhost ~]# chmod u+x,g-w 1.txt# 赋值法# 修改⽂件:1.txt的权限为:所有⽤户为rwx[root@localhost ~]# chmod a=rwx 1.txt# 修改⽂件:1.txt的权限为:-[root@localhost ~]# chmod a=- 1.txt# 修改⽂件:1.txt的权限为:属主属组为rw 其他⽤户为r[root@localhost ~]# chmod ug=rw,o=r 1.txt# 数字# 修改⽂件:1.txt的权限为:所有⽤户的权限为rwx[root@localhost ~]# chmod 7771.txt# 递归修改⽬录:file1的权限为:所有⽤户的权限为rwx[root@localhost ~]# chmod 777 file1注意:把某⼀个⾮属主⽤户添加到⽂件的属组⾥,他就拥有了该组的权限,⽽不再是其他⼈权限对⽂件/⽬录的意义⽂件:ls -l ⽂件名权限释义r可以cat读取⽂件内容w可以修改⽂件x 可以执⾏⽂件代码,如果该⽂件的代码是编译好的结果那么只有x权限即可执⾏但如果该⽂件的代码是⼀个解释型的脚本程序则需要配合r权限才可执⾏⽬录:ls -dl ⽂件名权限释义r可以ls浏览⽂件下的内容w可以在⽬录下创建新⽂件or⽬录x 可以执⾏⽬录下的程序,除了对⽬录有执⾏权限外,还要对程序⽂件有执⾏权限才⾏可以正常cd切换到⽬录下涉及到多层⽬录如/a/b/c,需要对每⼀级都有x权限才可以正常⾛到下⼀级对⽂件夹的操作(不操作⽂件内容),需要当前⽤户具备的权限对沿途所有⽂件夹有x权限对⽬标⽂件夹有r或w权限权限释义r可以浏览w可以创建、删除、移动⼦⽂件和⼦⽬录对⽂件的操作(操作⽂件内容),需要当前⽤户具备的权限对沿途所有⽂件夹有x权限对⽬标⽂件有r或w权限权限释义r可以读取⽂件内容w可以修改⽂件内容注意点:vim修改的原理是将原⽂件删掉,然后再将内容的内容覆盖写⼊了新⽂件,新⽂件名重命名为原⽂件名验证vim修改的原理# (root⽤户)切换到/usr/local⽬录[root@localhost local]# cd /usr/local# (root⽤户)递归创建test01/dir1⽬录[root@localhost local]# mkdir -p test01/dir1# (root⽤户)递归修改⽬录test01权限为733[root@localhost local]# chmod -R 733 test01# (root⽤户)在test01⽬录下创建1.txt并写⼊内容“123”[root@localhost local]# echo "123" > test01/1.txt# (root⽤户)查看1.txt的内容[root@localhost local]# cat test01/1.txt123# (root⽤户)查看test01⽬录下的⽂件1.txt的详情信息:其他⽤户只有(r)读的权限[root@localhost local]# ll test01/1.txt-rw-r--r--. 1 root root 4 Nov 2510:02 test01/1.txt# (root⽤户)查看test01⽬录下的⽂件1.txt的iNode信息[root@localhost local]# stat test01/1.txtFile: ‘test01/1.txt’Size: 4 Blocks: 8 IO Block: 4096 regular fileDevice: fd00h/64768d Inode: 23609 Links: 1Access: (0644/-rw-r--r--) Uid: ( 0/ root) Gid: ( 0/ root)Context: unconfined_u:object_r:usr_t:s0Access: 2020-11-2510:02:58.471562017 -0500Modify: 2020-11-2510:02:58.471562017 -0500Change: 2020-11-2510:02:58.471562017 -0500Birth: -# 切换到其他⽤户/⽤其他⽤户登录PS C:\Users\Darker> ssh darker@192.168.50.101darker@192.168.50.101's password:[darker@localhost ~]$ whoamidarker# (普通⽤户)⽤vim打开/usr/local/test01⽬录下的1.txt[darker@localhost ~]$ vim /usr/local/test01/1.txt123~~~"/usr/local/test01/1.txt" [readonly] 1L, 4C 1,1 All # [readonly] 只读# 按i进⼊插⼊模式-- INSERT -- W10: Warning: Changing a readonly file# (普通⽤户)修改1.txt的内容,强制保存并退出456Esc:wq!# 回到原来的root⽤户的窗⼝# (root⽤户)查看1.txt的内容[root@localhost local]# cat test01/1.txt456# (root⽤户)查看test01⽬录下的⽂件1.txt的详情信息:属主和属主变了[root@localhost local]# ll test01/1.txt-rw-r--r--. 1 darker darker 4 Nov 2510:21 test01/1.txt# (root⽤户)查看test01⽬录下的⽂件1.txt的iNode信息[root@localhost local]# stat test01/1.txtFile: ‘test01/1.txt’Size: 4 Blocks: 8 IO Block: 4096 regular fileDevice: fd00h/64768d Inode: 23609 Links: 1Access: (0644/-rw-r--r--) Uid: ( 1000/ darker) Gid: ( 1000/ darker)Context: unconfined_u:object_r:usr_t:s0Access: 2020-11-2510:30:54.822530748 -0500Modify: 2020-11-2510:21:17.823541511 -0500Change: 2020-11-2510:21:17.824541511 -0500Birth: -结论vim修改⽂件时:会将原⽂件删除,⽣成新的⽂件,属主和主组会变成修改的那个⽤户和⽤户所在的组⼆:特殊权限权限权限位SUID4SGID2权限权限位SBIT1SUID1.疑问普通⽤户既不是root也不属于root组,因此它对/etc/shadow⽂件没有任何权限(全是---)# 查看/etc/shadow信息[darker@localhost ~]# ll /etc/shadow----------. 1 root root 970 Nov 2407:29 /etc/shadow但是:普通⽤户为何可以⽤passwd直接修改密码?并且修改的是/etc/shadow⽂件,如何实现的?[darker@localhost ~]$ ll `which passwd`-rwsr-xr-x. 1 root root 27832 Jun 102014 /usr/bin/passwd这⾥可以看到,本应为rwx的第三个x变成了s,这就是s权限2.s权限的特殊之处SUID权限仅对⼆进制可执⾏⽂件有效(对⽬录⽆效)如果执⾏者对于该⼆进制可执⾏⽂件具有x的权限,执⾏者将具有该⽂件的所有者的权限本权限仅在执⾏该⼆进制可执⾏⽂件的过程中有效3.权限设定的⽅法字母表⽰法chmod u+s 可执⾏⽂件 # 给属主添加s权限chmod u-s 可执⾏⽂件 # 删除属主的s权限数字表⽰法(第1位4表⽰SUID,后3位表⽰普通权限 rwx)chmod 4755可执⾏⽂件 # 添加SUID权限到⼆进制可执⾏⽂件chmod 0xxx ... # 可以删除⽂件的SUID(但是⽆法删除⽬录的SUID)4.实例# (root⽤户)查看which cat[root@localhost ~]# ll `which cat`-rwxr-xr-x. 1 root root 54048 Nov 202015 /usr/bin/cat# (普通⽤户)查看/etc/shadow:没有权限(普通⽤户虽然是r-x,但是⽆法直接查看)[darker@localhost local]$ cat /etc/shadowcat: /etc/shadow: Permission denied# (root⽤户)修改 which cat 权限[root@localhost ~]# chmod u+s `which cat` # 或者 chmod 4755 `which cat`#(root⽤户)再次查看which cat[root@localhost ~]# ll `which cat`-rwsr-xr-x. 1 root root 54048 Nov 202015 /usr/bin/cat# (普通⽤户)查看/etc/shadow:有权限了[darker@localhost local]$ cat /etc/shadowroot:$6$Jvw3z/jmU1ASO4P1$vpTJ5OGEtfBOmIpjyK55k87iQPHXCC3.kKOFW9jkyslqC2DMdN7SZdT/zYRfmQ4hBAQXG6CQ4kKdRQ8eFqChf.::0:99999:7::: bin:*:16659:0:99999:7:::daemon:*:16659:0:99999:7:::adm:*:16659:0:99999:7:::lp:*:16659:0:99999:7:::...5.上例的⼯作原理环境前提:Linux中有1个⼆进制程序:cat,属组属组都是rootLinux中有⼀个系统⽂件:/etc/shadow,属组属组是: root:root有⼀个普通⽤户:darker普通⽤户:darker 属于其他⽤户,对⼆进制程序:cat 有执⾏(x)的权限普通⽤户:darker 对系统⽂件:/etc/shadow 没有任何权限默认情况下:普通⽤户:darker 执⾏⼆进制程序:cat系统会创建1个:cat进程该进程的属主属组是该程序的发起者:darker,也就是: darker:darkercat进程访问系统⽂件:/etc/shadowcat进程的属主和属主:darker:darker /etc/shadow⽂件的属主和属主:root:root⼆者的属主属组不匹配,所以被拒绝访问了:Permission denied给⼆进制程序:cat 设置SUID之后:普通⽤户:darker 执⾏⼆进制程序:cat系统会创建1个:cat进程执⾏者对于该⼆进制可执⾏⽂件具有 x 的权限,执⾏者将拥有该⽂件的属组的权限该进程属主是程序的发起者:darker,属组是cat原来的:root,属主属组就是:darker:rootcat进程访问系统⽂件:/etc/shadowcat进程的属主和属主:root:darker /etc/shadow⽂件的属主和属主:root:root⼆者的属主匹配,可以正常访问SGID1.权限设定的⽅法字母表⽰法chmod g+s ⽂件/⽬录 # 给⽂件/⽬录的属组添加s权限chmod g-s ⽂件/⽬录 # 删除⽂件/⽬录的属组的s权限数字表⽰法(第1位2表⽰SGID,后3位表⽰普通权限 rwx)chmod 2755⽂件/⽬录 # 给⽂件/⽬录的属组添加s权限chmod 0755⽂件/⽬录 # 删除⽂件/⽬录的属组的s权限chmod 755⽂件/⽬录 # 同上2.⽂件权限位的表⽰[root@localhost ~]# ll 1.txt-rwxr-sr-x. 1 root root 3243 Nov 2515:411.txt3.SGID相关说明作⽤在⼆进制可执⾏⽂件上时:执⾏有SGID权限的程序时,该⽤户将继承该程序的属组权限作⽤在⽬录上时:该⽬录下所有⽤户新建的⽂件都会⾃动继承该⽬录的属组当⼀个⽤户对某⼀⽬录有写和执⾏权限时,该⽤户就可以在该⽬录下建⽴⽂件如果该⽬录同时⽤SGID修饰,则该⽤户在这个⽬录下建⽴的⽂件都是属于这个⽬录的属组4.实例# (root⽤户)切换到/usr/loca/⽬录并创建⽬录:test02[root@localhost ~]# cd /usr/local[root@localhost local]# mkdir test02# (root⽤户)查看⽬录:test02 的信息[root@localhost local]# ls -dl test02/drwxr-xr-x. 2 root root 6 Nov 2514:19 test02/# !测试(root⽤户)在⽬录:test02 下创建⽂件:1.txt 并查看该⽂件的信息[root@localhost local]# touch /usr/local/test02/1.txt[root@localhost local]# ll /usr/local/test02/1.txt-rw-r--r--. 1 root root 0 Nov 2514:19 /usr/local/test02/1.txt# !测试(普通⽤户)在⽬录:test02 下创建⽂件:2.txt 并查看该⽂件的信息[darker@localhost ~]$ touch /usr/local/test02/2.txt[darker@localhost ~]$ ll /usr/local/test02/2.txt-rw-rw-r--. 1 darker darker 0 Nov 2514:20 /usr/local/test02/2.txt# (root⽤户)修改⽬录:test02 的权限[root@localhost local]# chmod 2773 test02# (root⽤户)再次查看⽬录:test02 的信息[root@localhost local]# ls -dl test02/drwxr-sr-x. 2 root root 6 Nov 2514:20 test02/# !测试(root⽤户)在⽬录:test02 下创建⽂件:3.txt 并查看该⽂件的信息[root@localhost local]# touch /usr/local/test02/3.txt[root@localhost local]# ll /usr/local/test02/3.txt-rw-r--r--. 1 root root 0 Nov 2514:21 /usr/local/test02/3.txt# !测试(普通⽤户)在⽬录:test02 下创建⽂件:4.txt 并查看该⽂件的信息[darker@localhost ~]$ touch /usr/local/test02/4.txt[darker@localhost ~]$ ll /usr/local/test02/4.txt-rw-rw-r--. 1 darker root 0 Nov 2514:21 /usr/local/test02/4.txtSBITSBIT 是the restricted deletion flag or sticky bit的简称,有时也称为Sticky,粘滞位SBIT 与 SUID 和 SGID 的关系并不⼤1.权限设定的⽅法字母表⽰法chmod o+t ⽂件/⽬录 # 给⽂件/⽬录的其他⽤户设置Stickychmod o-t ⽂件/⽬录 # 删除⽂件/⽬录的其他⽤户的Sticky数字表⽰法(第1位1表⽰添加Sticky位,后3位表⽰普通权限 rwx)chmod 1755⽂件/⽬录 # 给⽂件/⽬录的其他⽤户设置Stickychmod 0755⽂件/⽬录 # 删除⽂件/⽬录的其他⽤户的Stickychmod 755⽂件/⽬录 # 同上2.⽂件权限位的表⽰⽂件other位有x权限,并且⽤t代替了,表⽰被设置了Sticky如果other位没有x权限,会显⽰为⼤写T,表⽰有故障(权限⽆效)[root@localhost local]# ls -dl test03drwxr-xr-t. 2 root root 18 Nov 2514:34 dir013.相关说明对于⼀个多⼈可写的⽬录,如果设置了sticky,则每个⽤户仅能删除和改名⾃⼰的⽂件/⽬录只能作⽤在⽬录上,普通⽂件设置⽆意义,⽽且会被Linux内核忽略⽤户在设置 Sticky 权限的⽬录下新建的⽬录不会⾃动继承Sticky权限4.实例# (root⽤户)切换到 /usr/loca/⽬录[root@localhost ~]# cd /usr/local# (root⽤户)递归创建test03⽬录及2个⼦⽬录dir1和dir2[root@localhost local]# mkdir -p test03/dir{1,2}# (root⽤户)创建2个⽤户:user01、user02[root@localhost local]# useradd user01[root@localhost local]# useradd user02# (root⽤户)分别设置dir1和dir2的属主属组为user01和user02[root@localhost local]# chown -R user01:user01 test03/dir1[root@localhost local]# chown -R user02:user02 test03/dir2# (root⽤户)查看⽬录:test03的信息[root@localhost local]# ls -dl test03drwxr-xr-x. 4 root root 28 Nov 2515:37 test03[root@localhost local]# ll test03total 0drwxr-xr-x. 2 user01 user01 6 Nov 2515:37 dir1drwxr-xr-x. 2 user02 user02 6 Nov 2515:37 dir2# (root⽤户)修改⽬录:test03 的权限[root@localhost local]# chmod 1777 test03# (root⽤户)查看⽬录:test03的信息[root@localhost local]# ls -dl test03drwxrwxrwt. 4 root root 28 Nov 2515:37 test03[root@localhost local]# ll test03total 0drwxr-xr-x. 2 user01 user01 6 Nov 2515:37 dir1drwxr-xr-x. 2 user02 user02 6 Nov 2515:37 dir2# 切换到普通⽤户:user01[root@localhost local]# su - user01# !测试(普通⽤户)切换到test03⽬录[user01@localhost ~]$ cd /usr/local/test03# !测试(普通⽤户)查看当前⽬录下的信息[user01@localhost test03]$ lltotal 0drwxr-xr-x. 2 user01 user01 6 Nov 2515:37 dir1drwxr-xr-x. 2 user02 user02 6 Nov 2515:37 dir2# !测试(普通⽤户)⽤户user01将dir1重命名为dir11[user01@localhost test03]$ mv dir1 dir11# !测试(普通⽤户)⽤户user01将dir2重命名为dir22[user01@localhost test03]$ mv dir2 dir22mv: cannot move ‘dir2’ to ‘dir22’: Operation not permitted# !测试(普通⽤户)⽤户user01在dir11⽬录中创建⽂件:1.txt[user01@localhost test03]$ touch dir11/1.txt# !测试(普通⽤户)⽤户user01在dir2⽬录中创建⽂件:2.txt[user01@localhost test03]$ touch dir2/2.txttouch: cannot touch ‘dir2/2.txt’: Permission denied5.注意点SBIT ⽬前只对⽬录有效,⽤来阻⽌⾮⽂件的所有者删除⽂件:⽐较常见的例⼦就是/tmp⽬录权限信息中最后⼀位t表⽰该⽬录被设置了 SBIT 权限SBIT 对⽬录的作⽤是:当⽤户在该⽬录下创建新⽂件或⽬录时,仅有⾃⼰和 root 才有权⼒删除,主要作⽤于⼀个共享的⽂件夹(⽬录)三:chattr引⾔你是否遇到过⽂件或⽬录具有可读写权限,但是使⽤root⽤户删除、修改时提⽰"Operation not permitted"的情况?可能是由chattr设置了⽂件的隐藏保护权限导致通过chattr命令修改⽂件或⽬录属性能够提⾼系统的安全性与chmod命令相⽐,chmod只是改变⽂件的读写、执⾏权限,更底层的属性控制是由chattr命令改变的。

《Linux系统安全》课件

01

最小权限原则

只给予用户和应用程序执行任务 所需的最小权限,避免权限的过 度分配。

加密原则

02

03

更新和维护原则

对重要数据和通信进行加密,确 保数据在传输和存储时的安全性 。

及时更新系统和软件,定期进行 安全检查和维护,以修复已知的 安全漏洞。

02

Linux系统用户和权限管理

用户账号管理

用户账号的创建与删除

应用程序日志文件

如Web服务器的访问日志、数据库 的查询日志等,记录应用程序的运行 情况和用户行为。

安全日志文件

如/var/log/auth.log、 /var/log/secure等,记录与系统安 全相关的操作和事件。

自定义日志文件

根据实际需求,可以自定义日志文件 来记录特定的事件或操作。

异常行为检测与应对

03

Linux系统防火墙配置

iptables防火墙配置

总结词

iptables是Linux系统中最常用的防火墙工具,用于配置网络数据包的过滤规则。

详细描述

iptables通过定义一系列的规则来控制网络数据包的进出,从而实现网络安全防护。用户可以根据实际需求配置 不同的规则,例如允许特定IP地址访问、禁止某些端口通信等。

灾难恢复计划

制定在发生灾难时恢复数据和系统的流程和 步骤。

测试与演练

定期测试灾难恢复计划以确保其有效性和可 行性。

数据安全审计

定期审查数据安全策略和措施,确保其符合 组织的安全需求和标准。

06

Linux系统安全审计与日志分析

安全审计工具使用

日志审计工具

用于收集、分析和报告系统日志的工具 ,如Logwatch、Snoopy等。

3 第三章 Linux系统基本管理实训-用户和组及权限管理

3-15

甲骨文实训教育产品----Oracle实训基地,Unauthorized reproducation or distribution prohibited.

删除组帐号

• groupdel命令

– 格式:groupdel 组帐号名 [root@localhost ~]# groupdel market [root@localhost ~]# grep "market" /etc/group

查看文件/目录的权限和归属

[root@localhost ~]# ls -l install.log -rw-r--r-- 1 文件类型 访问权限 root 属主 root 34298 属组 04-02 00:23 install.log

修改用户帐号的属性

• usermod命令 • 格式:usermod [选项]... 用户名 • 常用命令选项

– -l:更改用户帐号的登录名称 – -L:锁定用户账户 – -U:解锁用户账户 以下选项与useradd命令中的含义相同 -u、-d、-e、-g、-G、-s

3-10

甲骨文实训教育产品----Oracle实训基地,Unauthorized reproducation or distribution prohibited.

甲骨文实训教育产品----Oracle实训基地,Unauthorized reproducation or distribution prohibited.

用户和组

• Linux基于用户身份对资源访问进行控制 • 用户帐号:

– 超级用户root – 普通用户 – 程序用户

• 组帐号:

– 基本组(私有组) – 附加组(公共组)

3-11

《linux课程》PPT课件_OK

Linux是具有设

备独立性的操作系统,它的内核具有高度适应能力

提供了丰富的网络功能:完善的内置网络是Linux一大 特点。

可靠的安全系统:Linux采取了许多安全技术措施,包括

对读、写控制、带保护的子系统、审计跟踪、核心授权等,这为网 络多用户环境中的用户提供了必要的安全保障。

良好的可移植性:是指将操作系统从一个平台转移到另 一个平台使它仍然能按其自身的方式运行的能力。Linux是一种可移 植的操作系统,能够在从微型计算机到大型计算机的任何环境中和 任何平台上运行。

3

Linux概貌

Linux之所以受到广大计算机爱好者的 喜爱,主要原因有两个,一是它属于自由 软件,用户不用支付任何费用就可以获得 它和它的源代码,并且可以根据自己的需 要对它进行必要的修改和无约束地继续传 播。另一个原因是,它具有Unix的全部功 能 , 任 何 使 用 Unix 操 作 系 统 或 想 要 学 习 Unix操作系统的人都可以从Linux中获益。

17

bash shell

bash 是大多数L i n u x系统的缺省外壳。它克 服了Bourne 外壳的缺点,又和Bourne 外壳完全兼 容。ba s h有以下的特点: • 补全命令行。当你在bash 命令提示符下输入命令 或程序名时,你不必输全命令或程序名,按Tab 键,b a s h将自动补全命令或程序名。 • 通配符。在b a s h下可以使用通配符* 和?。*可以 替代多个字符,而?则替代一个字符。

界面和系统调用。Linux还为用户提供了图形用户界面。它利用鼠标、 菜单、窗口、滚动条等设施,给用户呈现一个直观、易操作、交互 性强的友好的图形化界面。

5

Linux的主要特点

设备独立性

LINUX文件权限26页PPT

31.03.2020

河南机电高专计科系

数字形式修改权限

数字形式即由三位八进制数字组成,其命令格 式为:

chmod 八进制模式 文件名 chmod 641 f1 等价于 chmod u+wr,g+r,o+x f1

31.03.2020

河南机电高专计科系

文件的默认权限 umask

[rootlocalhost test]# umask 0022 [rootlocalhost test]# umask -S u=rwx,g=rx,o=rx

分析:

student 在执行 passwd 修改自己的密码时,其修改的密 码,最终是需要保存到 /etc/shadow 这个文件中,而这个 文件的权限是 -r--------,它的拥有者是 root 。在这个权 限中,也只有 root 可以“强制”存储,其他用户连看都不 行。

可偏偏 student 去执行 passwd (/usr/bin/passwd), 却可以更新自己的密码。

31.03.2020

河南机电高专计科系

31.03.2020

河南机电高专计科系

ቤተ መጻሕፍቲ ባይዱ

权限范围的表示法如下:

u:User,即文件或目录的拥有者。

g:Group,即文件或目录的所属群组。

o:Other,除了文件或目录拥有者或所属群组之外,其 他用户皆属于这个范围。

a:All,即全部的用户,包含拥有者,所属群组以及其他 用户。

chmod命令用于更改文件对于某类用户的操作权限

chmod [ugoa...][[+-=][rwx] FILE...

设置权限的对 象,可以是用 户、组、其他 人或所有人

属性操作符 +增加权限 -减少权限 =设置权限为

linux操作系统第三章.ppt

ln

例子

ln 文件名 链接文件名 ln -s 文件名 链接文件名

系统管理基本命令

# 对各个运行级的详细解释: 0 为停机,机器关闭。 1 为单用户模式,就像Win9x下的安全模式类似。 2 为多用户模式,但是没有NFS支持。 3 为完整的多用户模式,是标准的运行级。 4 一般不用,在一些特殊情况下可以用它来做一些 事情。 5 就是X11,进到X Window系统了。 6 为重启,运行init 6机器就会重启。 命令格式: init 数字

可以使用以下命令查看文件的 inode:

$ ls -i

五、ext2文件系统

No Image

六、节点数量

直接寻址 直接寻址 直接寻址 直接寻址 一次间接寻址 二次间接寻址 三次间接寻址

七、ext2的特点及问题

延迟写 提前读 文件丢失

八、ext3 文件系统

1、ext2+日志文件系统 2、索引节点文件(inode) 3、文件=inode+数据区块组成

应用、业务和事务的关系图

应用

业务1 事务1 事务2 业务2 事务3 事务4

*理论介绍

1、事务(T)的基本概念

对数据库的一次完整操作 原子性、隔离性、永久性、正确性

2、事务的特点

3、业务(M)

应用系统的最小控制单位

交换文件和交换分区

虚拟内存 与用户分开 空间连续

第四节 文件类型 一、文件名和类型简介

本次课要解决的主要问题

Ø 理解什么是文件系统 Ø 了解文件系统工作原理 Ø 理解 Linux文件系统的结构和组成 Ø 掌握 Linux文件的类型、权限和修改方法 Ø 掌握如何安装、卸载文件系统 Ø 了解如何进行ext2和ext3的文件系统转换 理解交换分区和交换文件

第三章Linux用户和权限管理

chmod是Linux下设置linux文件权限的命令,后面的数字 表示不同用户或用户组的linxu权限,一般是三个数字: 第一个数字表示文件所有者的文件权限 第二个数字表示与文件所有者同属一个用户组的其他用户 的文件权限 第三个数字表示其它用户组的文件权限。

linux文件权限分为三种:读(r=4),写(w=2),执行 (x=1) 。 综合起来还有可读可执行(rx=5=4+1)、可 读可写(rw=6=4+2)、可读可写可执行(rwx=7=4+2+1)。 rwx=7(即二进制111-----十进制7) rw-=6(二进制110-----十进制6) r-x=5(二进制101--------十进制5) -wx=3(二进制011-------十进制3) 774的权限为111 111 101 即rwxrwxr-- 表示此文件夹的所 有者和所有者所属的组有可读可写可执行的权限,而其他 用户只有可读的权限

第三章 Linux用户和权限管理

软件工程学院

大纲

•用户和群组 •权限 •Samba权限配置

【问题的提出】

Geecy软件开发公司即将开始在Linux 系统上进行两个项目的开发。开发人 员David和Peter组成一个小组,负责A 项目的开发;开发人员Jack和Mike组 成另一个小组,负责B项目的开发。

引言

如何管理用户? 如何管理用户分组?

用户及权限

文件“/etc/passwd”以行为单位保存用户的 信息。每行以冒号分隔为7个数据域。每个 数据域的含义是:

a) 用户名。用户登录系统需要使用。 b) 密 码 。 但 由 于 在 安 装 系 统 时 候 使 用 了 影 子 (Shadow)密码的策略(请参考“1.2.4 进入安装 过程”),因此此域都只显示一个特定的字符 “ x” 。 真 正 的 密 码 被 加 密 后 存 放 在 影 子 文 件 “/etc/shadow”。

《linux课程》课件

使用 Cron 命令可以设置和管 理定时任务,自动执行脚本和 命令。

Top

Top 命令可以帮助用户查看和 管理系统进程,对系统性能进 行监控。

Linux 系统监控和调优

1

C PU 管理

2

Linux CPU 管理技巧包括进程管理、

CPU 亲和力设置、数据缓存优化等。

3

内存管理

Linux 内存管理是系统性能调优的关 键,可以通过调整内存大小提升系统 速度。

2

容灾和恢复

掌握容灾和恢复技巧,能够保证系统在不同灾难情景下的全面恢复。

3

性能优化

了解性能优化技术,可以识别和解决系统性能瓶颈问题。

Linux 常见问题解决

无法启动系统

检查 BIOS 设置和硬件故障等因素,解决无 法启动进入系统的问题。

驱动问题

检查硬件设备的驱动和系统的兼容性,解决 硬件设备无法正常工作的问题。

应用程序性能问题

使用 top 命令查看进程性能和资源使用情况, 解决应用程序卡顿和占用系统资源过多的问 题。

网络问题

使用网络工具 ping 和 traceroute 等调试网 络连接问题。

ping、traceroute、nslookup 等命令能够帮助用户分析网络 状况。

Linux 网络配置

1

IP 地址和网关

掌握 IP 地址和网关配置方法,能够简单高效地连接网络。

2

DNS 服务器

了解 DNS 服务器的作用和配置方法,可以帮助用户解析 URL 地址和进行网络 通信。

3

网络协议

熟悉 Linux 支持的 TCP/IP 网络协议,可以识别和纠正网络问题。

概念,能够帮助用户管理文件系统的

《Linux培训》PPT课件

自动化运维工具安全策略

介绍自动化运维工具的安全策略,如 权限控制、数据加密等,以确保系统 安全。

分布式系统与集群

分布式系统与集群简介

介绍分布式系统与集群的概念、特点和优势 。

分布式系统与集群实现技术

详细介绍分布式系统与集群的实现技术,如 负载均衡、数据同步等。

分布式系统与集群应用场景

列举分布式系统与集群在不同场景下的应用 ,如高性能计算、大数据处理等。

物联网

Linux在物联网领域也得到了广 泛的应用,包括智能家居、智 能交通等领域。

PART 02

Linux系统基础

文件和目录管理

文件和目录概述

Linux系统中,文件和目录是组织和管理数据的主要方式 。文件用于存储数据,而目录则用于组织文件。

目录结构

Linux系统采用树形目录结构,根目录为“/”,其他目录 和文件都从根目录开始进行组织。了解目录结构有助于更 好地管理和查找文件。

2023 WORK SUMMARY

《linux培训》ppt课 件

汇报人:可编辑

2023-12-27

REPORTING

目录

• Linux简介 • Linux系统基础 • Linux常用命令 • Linux系统管理和优化 • Linux网络服务 • Linux高级应用

PART 01

Linux简介

Linux的起源和历史

PART 06

Linux高级应用

自动化运维工具

自动化运维工具简介

介绍自动化运维工具的概念、作用和 优势,如Ansible、Puppet、Chef 等。

自动化运维工具应用场景

列举自动化运维工具在不同场景下的 应用,如系统部署、配置管理、监控 预警等。

第03章 Linux的文件权限与目录的配置

1.1.1 文件类型

在Linux系统中,文件是Linux操作系统的基本数据组织单 位,所有的输入输出都是通过文件实现的,系统处理的任何设 备和数据均可以归结为对文件的操作。从理论上讲,能够读写 普通文件的任何程序都可以读写任何I/O设备。

例:给某文本文档建立软链接 利用软链接,可以照顾用户以往的上机习惯,把之前常用的 命令名链接到新增的命令,实现命令名字的借用或者间接引用。

软链接和硬链接的对比

软链接实际上只是一段文字,里面包含着它所指向的文件的名字,系 统看到软链接后自动跳到对应的文件位置处进行处理;相反,硬链接为文件 开设一个新的目录 项,硬链接与文件原有的名字是平权的,在Linux看来它 们是等价的。由于这个原因,硬链接不能连接两个不同文件系统上的文件。 (1)软链接可以 跨文件系统 ,硬连接不可以 。 (2)软链接可以对一个不存在的文件名进行连接 。 (3)软链接可以对目录进行连接。

Linux文件系统中,提供下述文件操作:

open\create\read\write等。

目录文件 用于存放文件名和其他有关文件信息的文件,即用于检索文 件的文件。目录文件可以包含下一级目录文件和普通文件,每 一级的目录文件都是如此以便在系统中形成一棵目录树。 Linux的目录文件由目录项构成,它包括两个部分:即文件 名和文件号(信息节点号),文件号被称作i节点号 i_number。

接下来的属性中,三个为一组rwx

例:若有一个文件的类型与权限数据为“-rwxr-xr—”,请说 明其意义。

第二列代表有多少文件名连接到此节点(i-node) 每个文件名都会连接到一个i-node

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

改变文件的拥有者

• 练习:将/etc/passwd文件复制到个人目录为 passwd_test后,修改该文件的拥有者和群组为 个人。 chown xhy:xhy /home/xhy/passwd_test

综合练习

1. 新建群组test1,test2 2. 新建用户a为你的学号 3. 修改用户a的密码 4. 将a用户添加到test1和test2组中 5. 在/tmp目录下新建目录try 6. 以root身份复制/etc/passwd到/tmp/try 7. 查看复制后文件的拥有者及所属群组 8. 在新的控制台以a用户登录,尝试修改passwd文件

• 语法:chgrp 群组名称 文件或目录

修改文件的群组

练习:以root身份复制/etc/passwd文件到个人 目录后,修改该文件的群组为个人: cp /etc/passwd /home/xhy/passwd_bak chgrp xhy /home/xhy/passwd_bak

改变文件的拥有者

• 只有超级用户才可以改变文件的拥有者 • 使用chown(change owner)命令。需要注意

的是,改变的拥有者必须在/etc/passwd文件 中存在。 • 语法:chown [-R] 账号名称[:群组名称] 文 件或目录 • 说明:该命令还可以直接修改群组的名称。利 用-R选项,还可以一次性将目录下的所有子目 录或文件同时更改拥有者。

用户对应的起始群组 2.使用groupadd新建群组test。 3.使用gpasswd将个人用户添加到test

群组中。 4.使用groupdel删除新建群组。

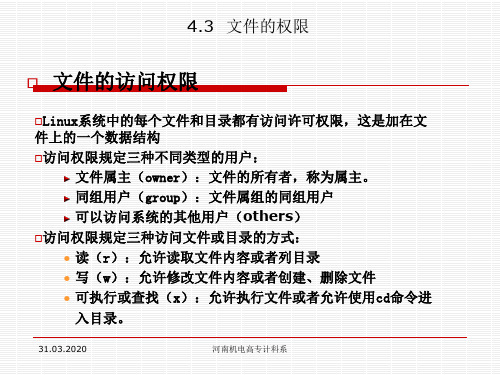

文件的权限

权限管理分为:

• 所有者权限u • 所属组权限g • 其他非本群组用户权限o 练习:说明下列权限

1. -rwxr-xr-2. -rw-r--r-3. -rwxr-xrw-

有两种方式来修改文件的权限: • 数字方式:

将每组的权限当作一个数值。例如权限rwxr-x---的 值就是750 • 符号方式: 用u,g和o分别代表所有者、群组和其他三组,用a 代表所有三组。用rwx代表三种权限。

改变权限

实例: • chmod u=rwx,og=rx passwd_test • chmod a+w passwd_test • chmod a-x passwd_test • chmod 754 passwd_test

改变文件的群组

文件所属组可以改变,前提是: 1、你的超级用户。 2、你同时属于两个或两个以上的组。

两个条件你至少具备一个,你才能够把文件所属 旧组变为新组。

注意:不是超级用户的话,只能把文件所属组改 为你同时属于的另一个组。

• 使用chgrp(change group)命令。 注意:改变的目标群组名必须是已经在 /etc/group文件中存在的。

的所有者为a

为更好满足学习和使用需求,课件在下载后 可以自由编辑,请根据实际情况进行调整

In order to better meet the needs of learning and using, the courseware is freely edited after downloading

• 请问,testgroup群组的成员与其他人可 否进入本目录?

读、写、执行的权限说明

1、写权限是对文件修改和删除的权限。目录的写权限 是指可以创建、删除或修改该目录下的任何文件或子 目录——即使该文件和子目录并不属于你。

2、对目录有只读许可的用户,不能用cd命令进入该目 录;还必须同时有执行许可才可以进入该目录。

第三讲 Linux权限管理

问题的提出

为了安全起见,我们需要为我们的资 料分配访问权限。那么,在Linux中,如何 对权限进行管理呢?

Linux的用户管理

• 用户

指登录系统并运用系统资料工作的人。

• 群组

适合于团队开发之类的场合。一个用户 可以加入多个不同的群组,从而具有多 个群组的权限。

用户账号

文件的权限

练习: 请说明下面的两个文件的拥有者、群

组及相关权限: -rw-r--r-- 1 root root…… -rwxr-xr-- 1 test1 testgroup …

文件的权限

练习: 下面的目录:

drwxr-xr-- 1 test1 testgroup 5238 Jun 19 1:10 groups/

所有用户账号信息存放在/etc/passwd文件 中。 练习:பைடு நூலகம்

1.使用useradd新建账号aaa。能否使用该 账号登录?

2.使用passwd修改账号aaa的密码。 3.使用userdel删除新建账号。

群组管理

所有群组资料存放在/etc/group文件中。

练习: 1.查看/etc/group文件,可以看到新建

3、必须同时拥有读和执行权限才可以使用ls这样的程 序列出目录内容清单。

4、只对目录有执行权限的用户,想访问该目录下的有 读权限的文件,必须知道该文件名才可以访问。

改变权限

• 只有文件或目录的拥有者或root才能改变权 限。

• chmod命令。语法:chmod [-R] 权限 文件或目录 -R代表连同该目录下的子目录及文件一并更改。