NETSCREEN防火墙所用到的一些术语的说明

Netscreen-204防火墙配置说明[1].

![Netscreen-204防火墙配置说明[1].](https://img.taocdn.com/s3/m/bf0c363152d380eb62946d8c.png)

Netscreen -204防火墙配置说明NetScreen-204是目前市场上功能最多的防火墙产品,通过使用内置的WebUI 界面、命令行界面和NetScreen 中央管理方案,可在很短时间完成安装和管理,并且可以快速实施到数千台设备上;所有NetScreen 产品都整合了一个全功能VPN 解决方案,它们支持站点到站点VPN 及远程接入VPN 应用。

初始配置可从任何浏览器软件进行配置,管理机与防火墙的连接图示可参考随机资料,但第一次使用浏览器或通过telnet 管理只能在ethernet1口进行,也可以用管理机的串口通过超级终端连接console 配置(9600,8,1,n ),但此方法不够直观和方便,在此不多作说明。

第一次配置可以通过交叉的双绞线连接管理机的网卡(设置ip :192.168.1.2/24)和防火墙的eth1口,在浏览器内添入其默认管理Ip 地址192.168.1.1/24,出现输入密码提示,默认用户和密码都是netscreen ,如下图:进入配置界面后推荐首先更改默认用户的密码,以防被恶意修改,点击左边菜单的configuration->admin->administrators,如下图:点击edit 可以修改netscreen 用户密码,或者点击左上角new 按钮添加新用户。

还有一点须注意,出厂时防火墙的内部时钟可能与用户操作时的时间相差很多,我们需调整其时钟至正常状态。

如果不调整不影响防火墙的正常工作,但如果我们设置了计划规则,比如从8:00到17:00允许某条规则执行等,或者需要察看log 以观察某段时间内有无攻击纪录等,这些都需要防火墙的正确时钟。

点击configuration->data/time—〉sync clock with client即可与管理主机时钟同步。

如图:下面结合我们调度自动化系统的实际应用对相应功能的配置作简要说明:防火墙按端口分类可以工作在三种模式,分别是透明模式、NET 模式和路由模式,各种模式可以根据用户实际要求进行配置。

Netscreen 防火墙日常维护指南

Netscreen 防火墙日常维护指南Juniper Networks, Inc.Jul. 2006目录一、综述 (3)二、N ETSCREEN防火墙日常维护 (3)常规维护: (3)应急处理 (7)总结改进 (9)故障处理工具 (9)三、N ETSCREEN 冗余协议(NSRP) (10)NSRP部署建议 (10)NSRP常用维护命令 (11)四、策略配置与优化(P OLICY) (12)五、攻击防御(S CREEN) (14)五、特殊应用处理 (15)长连接应用处理 (16)在金融行业网络中经常会遇到长连接应用,基于状态检测机制的防火墙在处理此类应用时要加以注意。

缺省情况下,N ETSCREEN防火墙对每一个会话的连接保持时间是30分钟(TCP)和1分钟(UDP),超时后状态表项将会被清除。

所以在实施长连接应用策略时要配置合适的TIMEOUT值,以满足长连接应用的要求。

配置常连接应用需注意地方有: (16)不规范TCP应用处理 (16)VOIP应用处理 (17)一、综述防火墙作为企业核心网络中的关键设备,需要为所有进出网络的信息流提供安全保护,对于企业关键的实时业务系统,要求网络能够提供7*24小时的不间断保护,保持防火墙系统可靠运行及在故障情况下快速诊断及恢复成为维护人员的工作重点。

NetScreen防火墙提供了丰富的冗余保护机制和故障诊断、排查方法,通过日常管理监控可确保防火墙运行在可靠状态,在故障情况下通过有效故障排除路径能够在最短时间内恢复网络运行。

本文对Netscreen 防火墙日常维护进行较系统的总结,为防火墙维护人员提供设备运维指导。

二、Netscreen防火墙日常维护围绕防火墙可靠运行和出现故障时能够快速恢复为目标,Netscreen防火墙维护主要思路为:通过积极主动的日常维护将故障隐患消除在萌芽状态;故障发生时,使用恰当的诊断机制和有效的故障排查方法及时恢复网络运行;故障处理后及时进行总结与改进避免故障再次发生。

中国移动NETSCREEN防火墙安全配置规范V1.0

中国移动N E T S C R E E N防火墙安全配置规范S p e c i f i c a t i o n f o r N E T S C R E E N F i r e W a l lC o n f i g u r a t i o n U s e d i n C h i n a M o b i l e版本号:1.0.0╳╳╳╳-╳╳-╳╳发布╳╳╳╳-╳╳-╳╳实施中国移动通信有限公司网络部1概述 (4)1.1适用范围 (4)1.2内部适用性说明 (4)1.3外部引用说明 (5)1.4术语和定义 (6)1.5符号和缩略语 (6)2NETSCREEN防火墙设备安全配置要求 (6)2.1直接引用《通用规范》的配置要求 (6)2.2日志配置要求 (12)2.3告警配置要求 (15)2.4安全策略配置要求 (19)2.5攻击防护配置要求 (24)2.6设备其它安全要求 (25)3编制历史 (26)附录 (27)前言为了贯彻安全三同步的要求,在设备选型、入网测试、工程验收以及运行维护等环节,明确并落实安全功能和配置要求。

有限公司组织部分省公司编制了中国移动设备安全功能和配置系列规范。

本系列规范可作为编制设备技术规范、设备入网测试规范,工程验收手册,局数据模板等文档的依据。

本规范是该系列规范之一,明确了中国移动各类型设备所需满足的通用安全功能和配置要求,并作为本系列其他规范的编制基础。

本标准明确了NETSCREEN防火墙的配置要求。

本标准主要包括日志配置、告警配置、安全策略配置、攻击防护配置,虚拟防火墙配置、设备其他安全要求等方面的配置要求。

本标准起草单位:中国移动通信有限公司网路部、中国移动通信集团上海、江苏有限公司。

本标准解释单位:同提出单位。

本标准主要起草人:刘金根、石磊、程晓鸣、周智、曹一生。

1概述1.1 适用范围本规范适用于中国移动通信网、业务系统和支撑系统的NETSCREEN防火墙。

本规范明确了NETSCREEN防火墙安全配置方面的基本要求。

JUNIPER Netscreen 25防火墙的应用两则

计算机光盘软件与应用

工 程 技 术

C m u e D S fw r n p l c t o s op t r C o t a e a d A p a n i i

21 0 2年第 3期

J N P R N t re 5防火墙的应用两则 U I E es en2 c

余 淼 胜

内 网,外 网只 看 到一 个公 开 的 I 以提高 系 统 的安全 性 ; P可

2 IP 供 商给 的 网络地 址 。 .S 提 ( )具 体配 置 步骤 : 三 请首 先进 入 n t cen的 w b配 置界 面 。 e sre e

从外 网通过 防火 墙访 问内网 的 W B服务 器 ,有 效 的保 证 了服 E

关键 词 : UNIE Ne cen2 J P R t re 5防 火墙 s

中图分类号:T 3 P1

文献标识码 :A

文章鳊号 :10 — 5 9(0 2 0 — 08 0 07 9 9 2 1 ) 3 0 2— 3

J UNI PER tc e n2 r wal pia in Nes r e 5Fie lAp l t sTwo sd s c o - i e

t lan t e e . o e r og t r h Ke ywo dsJ r :UN I PER tc e n25fr wal Nes r e e l i

NETSCREEN防火墙操作培训

MIP 策略配置完成

27

四、MIP和VIP

案例:VIP发布WEB和MAIL服务

192.168.1.1

Si

WEB Server:192.168.1.254

mail Server:192.168.1.254

四、MIP和VIP

VIP配置过程

选择外网口 当网络只有一个 公网IP时选择 当网络有多个 公网IP时选择并输 入公网IP

2、点击新建的连接,右键,选择属性

五、VPN的创建和应用

拨号VPN的创建—客户端设置--拨号VPN同时上内网和外网的方法

第三步:拨号,获取拨号获得的IP地址 正常拨号 拨号完成后,在开始—运行里面输入:CMD 弹出默认界面,输入命令:IPCONFIG 查看分配的地址,一般VPN拨号分配地址为以10或者以11开头的IP 地址,假设该地址为:11.111.1.12 在命令行界面,添加以11.111.1.12为网关的路由,目标地址为你 需要访问的网段,总公司的服务器网段为:192.168.2.0/24 命令为:route add 192.168.2.0 mask 255.255.255.0 10.111.1.12 自此,路由添加完成,可同时访问公网和总公司网段 192.168.2.0/24

拨号VPN的创建—客户端设置

五、VPN的创建和应用

拨号VPN的创建—客户端设置

VPN介绍和应用

五、VPN的创建和应用

拨号VPN的创建—客户端设置

五、VPN的创建和应用

拨号VPN的创建—客户端设置

五、VPN的创建和应用

拨号VPN的创建—客户端设置

五、VPN的创建和应用

拨号VPN的创建—客户端设置

1untrust2021021002untrust2021022002trust19216821总部分部erp19216822点到点vpn的创建带有动态地址五vpn的创建和应用基本与静态对静态vpn设置内容一致?地址对象?服务对象?vpn网关动态方localid?ike对象?安全策略点到点vpn的创建带有动态地址五vpn的创建和应用动态对静态的vn需要在设置gateway的时候使用到两边统一的peerid在模式选择的时候选aggressive其他步骤同静态到静态的vpnuntrust2021022002trust19216821总部erp19216822拨号vpn的创建五vpn的创建和应用?拨号用户?地址对象拨号用户地址池?服务对象?vpn网关l2tp?ike对象?安全策略?地址池的定义拨号vpn的创建五vpn的创建和应用?填写地址池名称起始地址?服务对象和所需服务的定义同前篇所讲l2tpuser设定部分设定l2tp用户名密码拨号vpn的创建五vpn的创建和应用56???l2tptunnel的设置vpn安全策略windows客户端的设置拨号vpn的创建tun建立五vpn的创建和应用57选择选择tunneltunnel的接口的接口选择选择l2tpl2tp用户用户源地址选择源地址选择dialvpnvpn系统自定义系统自定义dialupup拨号vpn的创建tun策略建立五vpn的创建和应用58actionaction选择选择tunneltunnel选择选择l2tptunnell2tptunnel设定用户名设定用户名拨号vpn的创建建立用户五vpn的创建和应用59分配给分配给l2tp址也可以选择址也可以选择l2tp用户的地用户的地ippoolippool设定密码设定密码拨号vpn的创建客户端设置五vpn的创建和应用60拨号vpn的创建客户端设置五vpn的创建和应用61拨号vpn的创建客户端设置五vpn的创建和应用62拨号vpn的创建客户端设置五vpn的创建和应用63vpn介绍和应用拨号vpn的创建客户端设置五vpn的创建和应用64拨号vpn的创建客户端设置五vpn的创建和应用65拨号vpn的创建客户端设置五vpn的创建和应用66注意

防火墙技术名词解释

防火墙技术名词解释防火墙是一种网络安全设备或软件,用于监控、过滤和控制网络流量,以保护计算机系统免受未经授权的访问、攻击和恶意活动。

以下是一些与防火墙技术相关的主要名词解释:1. 防火墙(Firewall):一种网络安全设备或软件,用于监控、过滤和控制网络流量,以防止未经授权的访问和恶意活动。

2. 数据包(Packet):在网络中传输的数据单元,防火墙通常基于数据包的内容、源地址、目标地址等信息来做出过滤和决策。

3. 访问控制列表(Access Control List,ACL):一组规则,用于确定哪些网络流量被允许通过防火墙,哪些被阻止。

ACL通常基于规则集中定义的条件进行决策。

4. 代理(Proxy):一种防火墙配置,通过代表客户端与其他服务器进行通信,从而隐藏客户端的真实信息。

代理可以提供额外的安全性和隐私。

5. 状态检测(Stateful Inspection):一种防火墙检测技术,它监视和分析数据包的状态信息,而不仅仅是单个数据包的内容。

这种检测方式可以更有效地识别合法的网络连接。

6. 网络地址转换(Network Address Translation,NAT):一种防火墙技术,用于将内部网络中的私有IP地址映射到一个或多个公共IP地址,以增加网络安全性并帮助解决IP地址短缺问题。

7. 深度包检测(Deep Packet Inspection,DPI):一种防火墙检测技术,它对数据包的内容进行深入分析,以识别携带恶意软件、攻击或其他不良内容的数据包。

8. 反病毒防护(Antivirus Protection):防火墙集成的功能之一,用于检测和阻止携带计算机病毒和恶意软件的数据包。

9. 应用层网关(Application Layer Gateway,ALG):一种防火墙组件,能够理解特定应用层协议,并允许或阻止与这些协议相关的流量。

10. 虚拟专用网络(Virtual Private Network,VPN):一种通过加密和隧道技术在公共网络上建立安全连接的方法,防火墙通常支持VPN以增强网络安全性。

NetScreen SSG350M 说明书

NetScreen系列产品,是应用非常广泛的NAT设备。

NetScreen-100就是其中的一种。

NetScreen-100是个长方形的黑匣子,其正面面板上有四个接口。

左边一个是DB25串口,右边三个是以太网网口,从左向右依次为Trust Interface、DMZ Interface、Untrust Interface。

其中Trust Interface相当于HUB口,下行连接内部网络设备。

Untrust Interface相当于主机口,上行连接上公网的路由器等外部网关设备;两端口速率自适应(10M/100M)。

DMZ Interface介绍从略。

配置前的准备1. PC机通过直通网线与Trust Interface相连,用IE登录设备主页。

设备缺省IP为192.168.1.1/255.255.255.0,用户名和密码都为netscreen ;2. 登录成功后修改System 的IP和掩码,建议修改成与内部网段同网段,也可直接使用分配给Trust Interface的地址。

修改完毕点击ok,设备会重启;3. 把PC的地址改为与设备新的地址同网段,重新登录,即可进行配置4. 也可通过串口登录,在超级终端上通过命令行修改System IP数据配置数据配置包括三部分内容:Policy、Interface、Route Table。

1. 配置Policy用IE登陆NetScreen,在配置界面上,依次点击左边竖列中的Network–〉Policy,然后选中Outgoing。

如系统原有的与此不同,可点击表中最后一列的Remove来删除掉,然后点击左下角的New Policy,重新设置。

2. 配置Interface在配置界面上,依次点击左边竖列中的Configure–〉Interface选项,则显示如下所示的配置界面,其中主要是配置Trust Interface、Untrust Interface,必要时修改System IP。

防火墙的四种基本技术

防火墙的四种基本技术

1. 访问控制技术:访问控制技术是一种以安全性为基础的技术,可以控制网络中网络访问权限,控制用户可以访问哪些网络服务,以及哪些用户可以访问当前的网络。

访问控制的原理是认证和授权,基于主机的网络访问控制安全技术是在网络边界对主机进行识别和控制,以确保访问网络服务时不被恶意攻击性服务损害,而且可以根接受特定用户的访问。

2. 数据包过滤技术:数据包过滤技术是指根据来源和目的地的地址,端口,协议,以及数据类型等标准,在防火墙上对数据包进行过滤和处理。

过滤可以针对特定的协议和端口限制数据的流量,从而防止某些特殊的攻击。

数据包过滤技术可以按照特定的规则过滤外部流量,有效地防止一些未经授权的网络服务攻击。

3. 端口转发技术:端口转发技术是把外部网络上来的请求,转发到内部网络上的一种技术。

端口转发可以把外部客户访问的内部系统的请求转发到内部的安全出口,从而保证内部的网络安全性。

当内部客户请求服务器处理时,可以使用端口转发技术,将请求转发到内部服务器,并以正确的方式返回外部客户。

4. 虚拟专用网络技术:虚拟专用网络技术是一种利用公共网络资源,构建一组连接,使不同网络中的两个或多个用户设备像连接到同一私

有网络中一样进行通信的技术。

通过虚拟网络通道,可以实现专用网络的性能和安全性,保护数据不被外部未经授权的访问,有效地保护内部网络安全性,有效地保护内部网络数据安全。

NetScreen防火墙安全配置指导手册

1网管及认证问题1.1远程登录一般而言,维护人员都习惯使用CLI来进行设备配臵和日常管理,使用Telnet 工具来远程登录设备,并且大部分设备都提供标准的Telnet接口,开放TCP 23端口。

虽然Telnet在连接建立初期需要进行帐号和密码的核查,但是在此过程,以及后续会话中,都是明文方式传送所有数据,容易造窃听而泄密。

同时Telnet 并不是一个安全的协议。

要求采用SSH协议来取代Telnet进行设备的远程登录,SSH与Telnet一样,提供远程连接登录的手段。

但是SSH传送的数据(包括帐号和密码)都会被加密,且密钥会自动更新,极大提高了连接的安全性。

SSH可以非常有效地防止窃听、防止使用地址欺骗手段实施的连接尝试。

规范的配臵文档提供远程登陆SSH开启的方式,和SSH相关属性的设臵,如:超时间隔、尝试登录次数、控制连接的并发数目、如何采用访问列表严格控制访问的地址。

1.1.1启用SSH【应用网络层次】:所有层面防火墙设备【影响】:无【注意事项】:配臵SCS后,工作站需采用支持SSH2的客户端软件,对防火墙进行管理。

【具体配臵】:1、进入Netscreen防火墙的操作系统WebUI界面2、选择菜单Configuration > Admin > Management3、选择Enable SCS并应用4、选择Network > Interfaces,针对每个interface进行配臵5、在Network > Interfaces (Edit) > Properties: Basic > Service Options >Management Services6、选择SCS,禁用telnet1.1.2限制登录尝试次数为了防止穷举式密码试探,要求设臵登录尝试次数限制,建议为3次。

当系统收到一个连接请求,若提供的帐号或密码连续不能通过验证的的次数超过设定值,就自动中断该连接。

防火墙技术”基础知识及应用方面

防火墙技术”基础知识及应用方面防火墙是一种网络安全设备或软件,用于监视和控制网络流量,以保护内部网络免受未经授权的访问和网络攻击。

它是网络安全的关键组成部分,用于防止恶意流量进入网络,并允许合法流量通过。

防火墙的主要功能包括:1.包过滤:防火墙会检查数据包的源地址、目标地址、端口等信息,根据预设的安全策略来决定是否允许通过。

2.身份验证:防火墙可以要求用户在访问网络之前进行身份验证,以确保只有授权用户才能访问。

3. NAT(Network Address Translation):防火墙可以使用NAT技术将内部网络的私有IP地址转换为外部网络的公共IP地址,以隐藏内部网络的真实拓扑结构。

4. VPN(Virtual Private Network):防火墙可以支持VPN连接,提供加密和隧道功能,使远程用户可以安全地访问内部网络。

5.代理服务:防火墙可以充当代理服务器,缓存常用的网络资源,并过滤恶意内容和恶意代码。

常见的防火墙技术包括有:1.包过滤防火墙:基于网络层或传输层信息对数据包进行筛选,根据源IP地址、目标IP地址、端口号等信息来判断是否允许通过。

2.应用层网关(Proxy)防火墙:代理服务器对所有进出网络的应用层数据进行解析和分析,可以对数据进行更为细粒度的控制和过滤。

3.状态检测防火墙:通过监测数据包的状态来判断是否允许通过,包括TCP三次握手的过程以及会话的建立和终止。

4.网络地址转换(NAT)防火墙:将内部网络的私有IP地址转换为公共IP地址,以隐藏内部网络的真实细节,并提供访问控制和端口映射等功能。

5.入侵检测防火墙(IDP):结合入侵检测技术和防火墙功能,可以及时发现和阻止未知的网络攻击和恶意流量。

在防火墙应用方面,它可以实现以下目标:1.保护内部网络:防火墙可以阻止来自外部网络的未经授权访问和攻击,保护内部网络的机密数据和资源。

2.访问控制:通过配置安全策略和规则,防火墙可以根据用户、IP地址、端口等信息来限制特定网络资源的访问权限。

防火墙使用方法及配置技巧

防火墙使用方法及配置技巧随着互联网的快速发展,网络安全问题也日益突出。

为了保护个人和组织的网络安全,防火墙成为了一种必备的网络安全设备。

本文将介绍防火墙的使用方法及配置技巧,帮助读者更好地保护自己的网络安全。

一、什么是防火墙防火墙是一种位于网络边界的设备,通过筛选和控制网络流量,防止未经授权的访问和恶意攻击。

它可以监控网络数据包的进出,根据预设的规则来决定是否允许通过。

防火墙可以分为软件防火墙和硬件防火墙两种类型,根据实际需求选择合适的防火墙设备。

二、防火墙的使用方法1. 确定网络安全策略在使用防火墙之前,首先需要确定网络安全策略。

网络安全策略包括允许和禁止的规则,可以根据实际需求进行配置。

例如,可以设置只允许特定IP地址或特定端口的访问,禁止某些危险的网络服务等。

2. 定期更新防火墙规则网络环境不断变化,新的安全威胁不断涌现。

因此,定期更新防火墙规则是非常重要的。

可以通过订阅安全厂商的更新服务,及时获取最新的安全规则和威胁情报,保持防火墙的有效性。

3. 监控和审计网络流量防火墙不仅可以阻止未经授权的访问,还可以监控和审计网络流量。

通过分析网络流量日志,可以及时发现异常行为和潜在的安全威胁。

因此,定期检查和分析防火墙日志是保障网络安全的重要手段。

三、防火墙的配置技巧1. 确保防火墙固件的安全性防火墙固件是防火墙的核心部分,也是最容易受到攻击的部分。

因此,确保防火墙固件的安全性至关重要。

可以定期更新防火墙固件,及时修复已知的漏洞。

此外,还可以配置防火墙的访问控制列表,限制对防火墙的管理访问。

2. 合理设置防火墙规则防火墙规则的设置需要根据实际需求进行合理配置。

首先,应该将最常用的服务和应用程序放在最前面,以提高访问速度。

其次,可以通过设置源IP地址和目标IP地址的访问限制,进一步加强网络安全。

此外,还可以使用网络地址转换(NAT)技术,隐藏内部网络的真实IP地址。

3. 配置虚拟专用网络(VPN)虚拟专用网络(VPN)可以在公共网络上建立一个安全的通信通道,用于远程访问和数据传输。

NetScreen 防火墙配置指导

NetScreen防火墙配置指导NetScreen 防火墙配置指导目录目录第1章防火墙基础知识 (2)1.1 什么是防火墙 (2)1.2 网络的不安全因素 (3)1.3 防火墙的作用 (3)1.4 防火墙的分类 (4)1.5 常用网络攻击方法 (5)1.6 FAQ (7)第2章 NetScreen系列防火墙 (11)2.1 NetScreen系列防火墙介绍 (11)2.1.1 NetScreen 25 (11)2.1.2 NetScreen 204 (11)2.1.3 NetScreen 500 (12)2.2 NetScreen防火墙基础知识 (13)2.3 建立与防火墙的初始连接 (16)2.4 Web UI管理界面快速配置指南 (18)2.5 NetScreen防火墙配置的总体思路 (22)2.6 NetScreen防火墙配置过程 (24)2.7 NetScreen防火墙配置实例 (28)2.8 FAQ (34)第1章防火墙基础知识1.1 什么是防火墙在大厦构造中,防火墙被设计用来防止火从大厦的一边传播到另一边。

我们所涉及的防火墙服务于类似的目的:防止因特网的危险传播到您的内部网络。

实际上,因特网防火墙不像一座现代化大厦中的防火墙,它更像中世纪城堡的护城河。

防火墙一方面阻止来自因特网的对受保护网络的未授权或未验证的访问,另一方面允许内部网络的用户对因特网进行Web访问或收发E-mail等。

防火墙也可以作为一个访问因特网的权限控制关口,如允许组织内的特定的人可以访问因特网。

现在的许多防火墙同时还具有一些其他特点,如进行身份鉴别,对信息进行安全(加密)处理等等。

如图1-1所示:图1-1防火墙通常使内部网络和因特网隔离防火墙不单用于对因特网的连接,也可以用来在组织内部保护大型机和重要的资源(数据)。

对受保护数据的访问都必须经过防火墙的过滤,即使该访问是来自组织内部。

当外部网络的用户访问网内资源时,要经过防火墙;而内部网络的用户访问网外资源时,也会经过防火墙。

netscreen防火墙的配置说明书

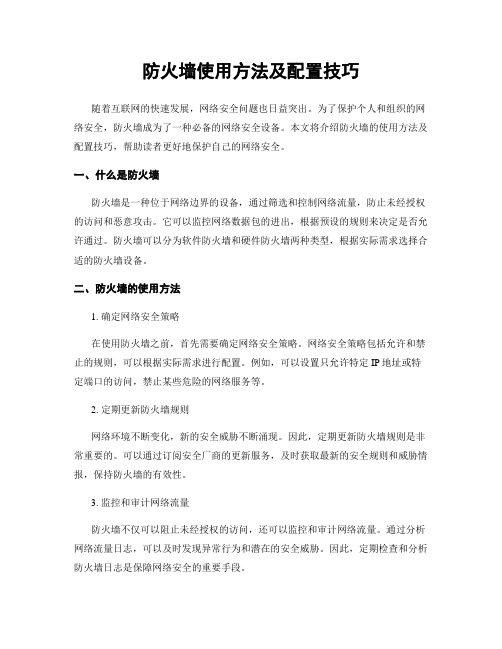

NETSCREEN防火墙的配置说明书第一部分服务器网络设备配置公司服务器使用联通公司光纤宽带,带宽2M;硬件防火墙采用netsreen 5GT防火墙,其应用软件为全英文;交换机有固网和阿尔卡特两个(其中一个备用);服务器采用DELL 服务器。

服务器网络设置为:宽带光纤→信号转换器→netcreen防火墙→交换机→服务器。

网络结构为:固定IP设置到防火墙上,服务器是内网IP,因此,外网如果要访问服务器,必须经过地址映射才能访问到服务器。

一、防火墙的基本设置1、防火墙程序的重装如果防火墙出现故障,需要重装程序或重新配置,可以采用超级终端,先清空程序,再进行安装。

具体操作为:第一步:用9针数据线(防火墙有带)连接防火墙和电脑(下图画红线端口),打开电源。

第二步:打开程序—附件—通讯—超级终端(下图),第四步:打开超级终端出现下图,随便填写连接名称,按确定,第五步:确定后出现下图,“连接使用”选择COM1,其它不填第六步:再确定后出现下图,第七步:再按确定,就出现名为“1111”的超级终端第八步:当防火墙接上电脑后,超级终端就会出现login: ,如果要重装软件,就输入防火墙产品背面的序列号,本公司使用的产品序列号为0064092004011007,再按回车,出现password: ,再输入序列号,回车,就出现重启画面。

下图红线部分是询问是否重启y/n,键盘输入y,回车,自动重启,防火墙恢复到出厂设置,web入口为192.168.1.1:第九步:把防火墙拆下,通过网络线放入到服务器端(或者用网络线与任意一机器相连都行,但机器的本地连接要与防火墙同一网段,即网关设为192.168.1.1),接上电源,然后打开IE,输入http://192.168.1.1,就可登录防火墙首页,然后进行防火墙的基本程序重装。

2、防火墙程序重装第一步:打开IE,输入http://192.168.1.1,可见下图第二步:直接按“下一步”,出现下图第三步:再按next ,出现下图。

Juniper_netscreen 防火墙基本概念

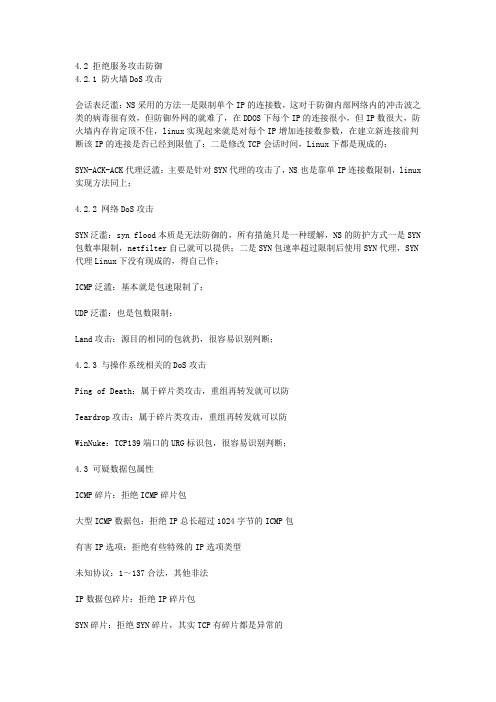

E1

E2

E7

E8

Zone A

Zone B

Zone C

Zone D

Virtual Router Forwarding Table

Virtual Router 1

Virtual Router 2

Virtual System

SRC-IP DST-IP Protocol SRC-Port DST-Port

Flow Session

Dest. reachable?

No

DROP PACKET

Yes

Policy lookup

OK per policy? Yes FORWARD PACKET

No

No

Add to session table

20

Packet Flow Example

10.1.10.0/24

.1 .254

Private Zone

NetScreen 防火墙基本概念

目标

• 防火墙部署的必要性 • 构成防火墙安全特性和功能的组建包括以下的内容: 构成防火墙安全特性和功能的组建包括以下的内容:

– – – – – Virtual Systems (VSYS) Zones Policies Virtual Routers Interfaces

• 了解和分析数据包是如何通过防火墙的 • 如何正确部署防火墙设备,为企业的网络保驾护航。 如何正确部署防火墙设备,为企业的网络保驾护航。

2

安全设备的必备条件

• 数据包的转发: 数据包的转发:

– Bridging (Layer 2) – Routing (Layer 3)

• 防火墙

– 基于 IP, TCP/UDP, 的内容过滤 ,以及针对应用层的内容过滤。

Netscreen 防攻击 功能 说明

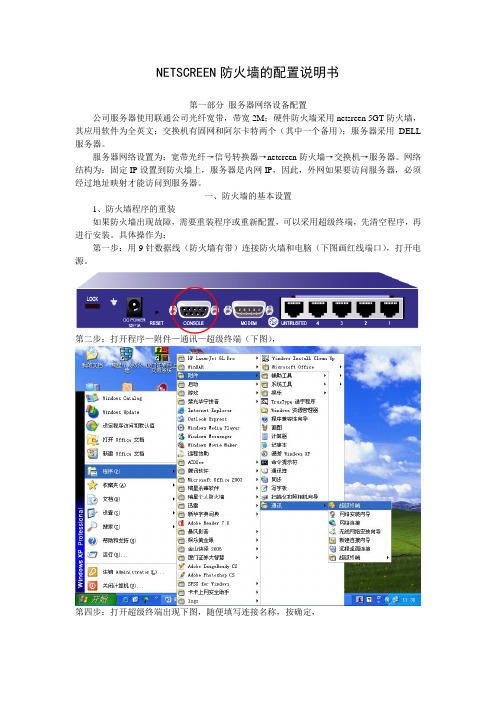

4.2 拒绝服务攻击防御4.2.1 防火墙DoS攻击会话表泛滥:NS采用的方法一是限制单个IP的连接数,这对于防御内部网络内的冲击波之类的病毒很有效,但防御外网的就难了,在DDOS下每个IP的连接很小,但IP数很大,防火墙内存肯定顶不住,linux实现起来就是对每个IP增加连接数参数,在建立新连接前判断该IP的连接是否已经到限值了;二是修改TCP会话时间,Linux下都是现成的;SYN-ACK-ACK代理泛滥:主要是针对SYN代理的攻击了,NS也是靠单IP连接数限制,linux 实现方法同上;4.2.2 网络DoS攻击SYN泛滥:syn flood本质是无法防御的,所有措施只是一种缓解,NS的防护方式一是SYN 包数率限制,netfilter自己就可以提供;二是SYN包速率超过限制后使用SYN代理,SYN 代理Linux下没有现成的,得自己作;ICMP泛滥:基本就是包速限制了;UDP泛滥:也是包数限制;Land攻击:源目的相同的包就扔,很容易识别判断;4.2.3 与操作系统相关的DoS攻击Ping of Death:属于碎片类攻击,重组再转发就可以防Teardrop攻击:属于碎片类攻击,重组再转发就可以防WinNuke:TCP139端口的URG标识包,很容易识别判断;4.3 可疑数据包属性ICMP碎片:拒绝ICMP碎片包大型ICMP数据包:拒绝IP总长超过1024字节的ICMP包有害IP选项:拒绝有些特殊的IP选项类型未知协议:1~137合法,其他非法IP数据包碎片:拒绝IP碎片包SYN碎片:拒绝SYN碎片,其实TCP有碎片都是异常的4.4 内容监控和过滤碎片重组:这是指内容级别的重组,如果不是通过代理方式的话,属于难度比较大的功能,NS的重组用来执行URL,FTP下载上载等的检测;防病毒扫描:NS中集成了防病毒扫描,检测HTTP、FTP、SMTP、POP3、IMAP协议中的病毒,其实难的是病毒库,有了的话扫描就是模式匹配过程;不过不知道是否对压缩、编码(非加密)的数据也能扫描;URL过滤:这个是很常见的功能了,就是解析HTTP请求包取URL再来模式检查,不过NS还支持与WebSense连动,这个得先了解一下协议过程才行;4.5 深入检查感觉就是IPS功能,把IDS中比较明确的异常模式捆到防火墙,防火墙发现这些模式时就进行处理,在Linux下实现时可以参考snort中关于应用协议的规则定义,把那些模式加载进防火墙进行匹配检查。

防火墙术语详解

防火墙术语详解1.防火墙类型1. 从软、硬件形式上分如果从防火墙的软、硬件形式来分的话,防火墙可以分为软件防火墙和硬件防火墙以及芯片级防火墙。

第一种:软件防火墙软件防火墙运行于特定的计算机上,它需要客户预先安装好的计算机操作系统的支持,一般来说这台计算机就是整个网络的网关。

俗称“个人防火墙”。

软件防火墙就像其它的软件产品一样需要先在计算机上安装并做好配置才可以使用。

防火墙厂商中做网络版软件防火墙最出名的莫过于Checkpoint。

使用这类防火墙,需要网管对所工作的操作系统平台比较熟悉。

第二种:硬件防火墙这里说的硬件防火墙是指“所谓的硬件防火墙”。

之所以加上"所谓"二字是针对芯片级防火墙说的了。

它们最大的差别在于是否基于专用的硬件平台。

目前市场上大多数防火墙都是这种所谓的硬件防火墙,他们都基于PC架构,就是说,它们和普通的家庭用的PC没有太大区别。

在这些PC架构计算机上运行一些经过裁剪和简化的操作系统,最常用的有老版本的Unix、Linux和FreeBSD系统。

值得注意的是,由于此类防火墙采用的依然是别人的内核,因此依然会受到OS(操作系统)本身的安全性影响。

传统硬件防火墙一般至少应具备三个端口,分别接内网,外网和DMZ区(非军事化区),现在一些新的硬件防火墙往往扩展了端口,常见四端口防火墙一般将第四个端口做为配置口、管理端口。

很多防火墙还可以进一步扩展端口数目。

第三种:芯片级防火墙芯片级防火墙基于专门的硬件平台,没有操作系统。

专有的ASIC芯片促使它们比其他种类的防火墙速度更快,处理能力更强,性能更高。

做这类防火墙最出名的厂商有NetScreen、FortiNet、Cisco等。

这类防火墙由于是专用OS(操作系统),因此防火墙本身的漏洞比较少,不过价格相对比较高昂。

2. 从防火墙技术分防火墙技术虽然出现了许多,但总体来讲可分为“包过滤型”和“应用代理型”两大类。

前者以以色列的Checkpoint防火墙和美国Cisco公司的PIX防火墙为代表,后者以美国NAI公司的Gauntlet防火墙为代表。

Juniper Networks NetScreen-204 208防火墙 说明书

系統管理WebUI(HTTP 與HTTPS)命令列介面(控制台)命令列介面(telnet)命令列介面(SSH)NetScreen-Security Manager在任何介面上透過VPN 通道執行所有管理SNMP 完全客製化MIBMicrosoft CA RSA Keon CAiPlanet (Netscape) CA Baltimore CA DOD PKI CA內建(內部)資料庫使用者限制第三方使用者認證XAUTH VPN 認證Web-based 認證Juniper Networks NetScreen-204/208NetScreen-200 系列產品是目前市面上最能彈性運用的一組網路安全裝置,能輕鬆整合及保護多種不同的網路環境,包含中大型企業辦公室、電子商務網站、資料中心與電信基礎建設。

NetScreen 系列產品分別具有 4 個至 8 個自動調整的 10/100 乙太網路埠,能以接近連線速度 (NetScreen-204 是 400 Mbps ,而 NetScreen-208 是 800Mbps) 執行防火牆功能。

即便是像 3DES 及 AES 加密等需要消耗大量運算資源的應用也可以以 200Mbps 以上的速度進行。

最大效能與容量(2)防火牆效能3DES 效能深入檢查效能同時會話數(concurrent sessions)每秒的新會話數目策略數介面數400 Mbps 200 Mbps 180 Mbps 128,00011,5004,0004 10/100 Base-T550 Mbps 200 Mbps 180 Mbps 128,00011,5004,0008 10/100 Base-T高達1,500RADIUS 、RSA SecurID 與LDAP是是是是是是,v1.5與v2.0 相容是是是是是是是是是管理本地管理資枓庫外部管理資料庫限制性管理網路根管理、管理和唯讀用戶權限軟體升級組態自動恢復路徑管理保障頻寬最大頻寬優先頻寬利用DiffServ stamp外部FlashCompactFlash TM 事件日誌和預警系統配置腳本NetScreen ScreenOS 軟體尺寸與電源尺寸(H/W/L)重量機架掛載電源供應(AC)電源供應(DC)認證安全認證UL 、CUL 、CSA 、CB 、NEBS Level 3 (NetScreen-208 含DC 電源供應)EMC 認證FCC A 級、BSMI 、CE A 級、C-Tick 、VCCI A 級操作環境作業溫度:23°to 122° F 、-5°to 50° C 非作業溫度:-4°to 158° F 、-20°to 70° C 溼度:10 to 90%非冷凝MTBF (Bellcore 機型)NetScreen-204:6.8 年、NetScreen-208:6.5 年安全性認證 (僅限高階機型)Common Criteria :EAL4+FIPS 140-2:Level 2ICSA 防火牆與VPN訂購資訊NetScreen-208美式電源線NS-208-001NetScreen-208英式電源線NS-208-003NetScreen-208歐式電源線NS-208-005NetScreen-208日式電源線NS-208-007Juniper NetScreen-208 w/DC 電源供應NetScreen-208直流電源NS-208-001-DC Juniper NetScreen-204 w/AC 電源供應NetScreen-204美式電源線NS-204-001NetScreen-204英式電源線NS-204-003NetScreen-204歐式電源線NS-204-005NetScreen-204日式電源線NS-204-007Juniper NetScreen-204 w/dC 電源供應NetScreen-204直流電源NS-204-001-DCJuniper NetScreen-200 系列虛擬化技術NetScreen-200 Virtualization KeyNS-200-VIRTVirtualization Key 增加 32 VLANs 、5 個額外的虛擬路由,與 10 個額外的安全區。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

NETSCREEN防火墙所用到的一些术语的说明本篇文章是配置NETSCREEN防火墙所用到的一些术语的说明,希望能对正在学习或者使用NETSCREEN防火墙的朋友有所帮助,如果发现有什么写错的地方请提出来,谢谢.1.1 虚拟系统(VSYS)可将单个NetScreen安全系统逻辑划分成多个虚拟系统,以提供多客户式托管服务。

此概念即是可以将一个NetScreen防火墙逻辑上当作多个防火墙来使用,在NetScreen OS 5.0中,只有NetScreen 500支持多个虚拟系统。

在缺省情况下,NetScreen防火墙只有一个root 根系统。

在业务与软件产品线中,所有NetScreen防火墙都不配置多个虚拟系统,在实际配置中,可以不考虑此项配置。

1.2 虚拟路由器(VR)虚拟路由器(VR)的功能与路由器相同,它拥有自己的接口和路由表,NetScreenOS可以将其路由选择组件分成两个或多个虚拟路由器,从而允许NetScreen设备维护多个单独的路由表,并隐藏虚拟路由器彼此之间的路由信息。

在NetScreenOS中,NetScreen设备支持两个预定义的虚拟路由器(Trust-vr和Untrust-vr)。

1.3 区段(ZONE)区段(ZONE)可以是网络空间中应用了安全措施的部分( 安全区) 、绑定了VPN 通道接口的逻辑部分( 通道区段),或者是执行特定功能的物理或逻辑实体(功能区段)。

1.3.1 安全区段安全区段是由一个或多个网段组成的集合,需要通过策略来对入站和出站信息流进行调整。

安全区是绑定了一个或多个接口的逻辑实体。

除用户定义的区段外,用户还可以使用预定义的区段: Trust、Untrust 和DMZ ( 用于第3 层操作),或者V1-Trust、V1-Untrust 和V1-DMZ ( 用于第2 层操作) 。

1.3.2 Global区段Global 区段充当映射IP (MIP) 和虚拟IP (VIP) 地址的存储区域。

预定义Global 区段地址“Any”应用于Global 区段中所有MIP、VIP 和其它用户定义的地址组。

因为转向这些地址的信息流被映射到其它地址,所以Global 区段不需要用于使信息流从中流过的接口。

1.3.3 通道区段通道区段是一个或多个通道接口的宿主逻辑网段。

通道区段在概念上以一种“子父”关系附属于安全区。

安全区充当“父”,也可以将其想象为载体区段,该区段对封装的信息流提供防火墙保护。

通道区段提供封包封装/ 解封,还提供基于策略的NAT 服务( 通过支持具有可以接纳映射IP (MIP) 地址和动态IP (DIP) 池的IP 地址和网络掩码的通道接口)。

1.3.4 功能区段NetScreen防火墙共有五个功能区段,分别是Null、MGT、HA、Self 和VLAN。

每个区段的存在都有其专门的目的。

● Null区段:此区段用于临时存储没有绑定到任何其它区段的接口。

● MGT区段:此区段是带外管理接口MGT(NetScreen 500有专站的MGT管理接口)的宿主区段。

可以在此区段上设置防火墙选项以保护管理接口,使其免受不同类型的攻击。

● HA区段:此区段是高可用性接口HA1 和HA2 的宿主区段。

尽管可以为HA 区段设置接口,但是此区段本身是不可配置的。

● Self区段:此区段是远程管理连接接口的宿主区段。

当通过HTTP、SCS 或Telnet 连接到NetScreen 设备时,就会连接到Self 区段。

● Vlan区段:此区段是VLAN1 接口的宿主区段,可用于管理设备,并在设备处于“透明”模式时终止VPN 信息流,也可在此区段上设置防火墙选项以保护VLAN1 接口,使其免受各种攻击。

1.4 接口NetScreen防火墙接口分为安全区段接口、功能区段接口、通道接口。

1.4.1 安全区段接口● 物理接口:NetScreen 设备上的每个端口表示一个物理接口,且该接口的名称是预先定义的。

物理接口的名称由介质类型、插槽号(对于某些NetScreen 设备) 及端口号组成。

例如,ethernet3/2 或ethernet2。

● 子接口:子接口,与物理接口相似,充当信息流进出安全区的开口。

逻辑上,可将物理接口分成几个虚拟子接口。

每个虚拟子接口都从自己来源的物理接口借用所需的带宽,因此其名称是物理接口名称的扩展,例如,ethernet3/2.1 或ethernet2.1。

● 冗余接口:可以将两个物理接口绑定在一起来创建一个冗余接口,然后再将其绑定到安全区。

两个物理接口的其中一个接口充当主接口,并处理流向冗余接口的所有信息流。

另一个物理接口充当辅助接口以及活动接口失效时的备用接口。

如果发生故障,流向冗余接口的信息流切换至辅助接口,该接口成为新的主接口。

● 虚拟安全接口:虚拟安全接口(VSI) 是在高可用性(HA) 模式运行时,两个NetScreen 设备形成虚拟安全设备(VSD) 共享的虚拟接口。

1.4.2 功能区段接口● 管理接口:在一些NetScreen 设备上,可以通过独立的物理接口— 管理(MGT) 接口— 管理设备,将管理信息流从常规网络用户信息流中分出。

将管理信息流从网络用户信息流中分出,大大增加了管理安全性,并确保了稳定的管理带宽。

● HA接口:HA 接口是专用于HA 功能的物理端口。

使用具有专用“高可用性” (HA) 接口的NetScreen 设备,可将两个设备链接在一起,组成冗余组或集群。

● 虚拟HA接口:在没有专用HA 接口的NetScreen 设备上,虚拟高可用性(HA) 接口提供相同的功能。

由于没有HA 信息流专用的独立物理端口,因此必须将“虚拟HA”接口绑定到物理以太网端口之一。

1.4.3 通道接口通道接口:通道接口充当VPN 通道的入口。

信息流通过通道接口进出VPN 通道。

1.5 接口工作模式1.5.1 NAT模式入口接口处于“网络地址转换(NAT)”模式下时,NetScreen 设备的作用与第3 层交换机(或路由器) 相似,将通往Untrust 区段的外向IP 封包包头中的两个组件进行转换:其源IP 地址和源端口号。

NetScreen 设备用Untrust 区段接口的IP 地址替换发端主机的源IP 地址。

另外,它用另一个由NetScreen 设备生成的任意端口号替换源端口号。

当回复封包到达NetScreen 设备时,该设备转换内向封包的IP 包头中的两个组件:目的地地址和端口号,它们被转换回初始号码,NetScreen 设备于是将封包转发到其目的地。

1.5.2 路由模式接口为路由模式时,NetScreen 设备在不同区段间转发信息流时不执行源NAT(NAT-src) ;即,当信息流穿过NetScreen 设备时,IP 封包包头中的源地址和端口号保持不变。

与NAT-src 不同,目的地区段接口为路由模式时,不需要为了允许入站信息流到达主机而建立映射IP (MIP) 和虚拟IP (VIP) 地址。

与透明模式不同,每个区段内的接口都在不同的子网中。

不必在接口级应用源网络地址转换(“NAT-src”),可以在策略级选择性地执行NAT-src。

通过为内向或外向信息流上的指定源地址创建启用NAT-src的策略,可确定要确定路由的信息流,以及对哪些信息流执行NAT-src。

对于网络信息流,NAT 可使用IP 地址或动态IP (DIP) 池的目的地区段接口地址,动态IP 池与目的地区段接口在同一子网中。

对于VPN 信息流,NAT 可使用通道接口IP 地址或与其关联的DIP 池的地址。

1.5.3 透明模式接口为透明模式时,NetScreen 设备过滤通过防火墙的封包,而不会修改IP 封包包头中的任何源或目的地信息。

所有接口运行起来都像是同一网络中的一部分,而NetScreen 设备的作用更像是第2 层交换机或桥接器。

在透明模式下,接口的IP 地址被设置为0.0.0.0,使得NetScreen 设备对于用户来说是可视或“透明”的。

使用透明模式有以下优点:● 不需要重新配置路由器或受保护服务器的IP 地址设置● 不需要为到达受保护服务器的内向信息流创建映射或虚拟IP 地址1.6 地址转换1.6.1 源网络地址转换有时,NetScreen 设备需要将IP 封包包头中的初始源IP 地址转换成另一个地址。

例如,当私有IP 地址上的主机发起流向公共地址空间的信息流时,NetScreen 设备必须将私有源IP 地址转换成公共地址。

执行源网络地址转换(NAT-src) 时,NetScreen 设备将初始源IP 地址转换成不同的地址,转换成的地址可以来自动态IP (DIP) 池或NetScreen 设备的出口接口。

如果从DIP 池中提取地址,NetScreen 设备可以从DIP 池中随机提取地址;如果转换成的地址是出口接口的IP地址,NetScreen 设备会将所有封包中的源IP 地址转换成该接口的IP 地址。

可以配置NetScreen 设备,在接口级或策略级应用NAT-src。

如果配置策略以应用NAT-src,且入口接口处于NAT 模式,则基于策略的NAT-src 设置会覆盖基于接口的NAT。

1.6.2 映射IP地址(MIP)映射IP (MIP) 是从一个IP 地址到另一个IP 地址的直接一对一映射。

NetScreen 设备将目的地为MIP 的向内的信息流转发至地址为MIP 指向地址的主机。

实际上,MIP 是一个静态目的地址转换,将IP 封包包头中的目的IP 地址映射成另一个静态IP 地址。

当MIP 主机发起出站信息流时,NetScreen 设备将该主机的源IP 地址转换成MIP 地址的源IP 地址。

从数据流上来说,MIP地址是双向映射的。

1.6.3 VIP根据TCP 或UDP 片段包头的目的地端口号,虚拟IP (VIP) 地址将在一个IP 地址处接收到的信息流映射到另一个地址。

例如,● 目的地址为1.1.1.3:80 ( 也就是IP 地址为1.1.1.3,端口号为80) 的HTTP 封包可能映射到地址为10.1.1.10的Web 服务器。

● 目的地址为1.1.1.3:21 的FTP 封包可能映射到地址为10.1.1.20 的FTP服务器。

● 目的地址为1.1.1.3:25 的SMTP 封包可能映射到地址为10.1.1.30 的邮件服务器。

目的地IP 地址相同。

目的地端口号确定NetScreen 设备将信息流转发到的主机。

NetScreen 设备将去往VIP 的内向信息流转发到VIP 指向地址上的主机,VIP 主机发起出站信息流时,NetScreen设备将该主机的源IP 地址转换成VIP 地址的源IP 地址,从数据流上来说,VIP地址是双向映射的。