07 WindowsServer2008-域RMS、域FS

Windowsserver2008服务器配置知识点总结

Windowsserver2008服务器配置知识点总结1. 系统内部使⽤安全标识符来识别⽤户的⾝份。

(SID)2. 系统内置账户Administartor 管理⽤户和来宾⽤户(Guest)3. 账户类型分为本地⽤户,域⽤户,组账户。

根据服务器⼯作模式分为⼯作组和域。

4. ⼯作组模式下,本地⽤户的账户信息存储在SAM中。

域模式下,⽤户账户存储在DC中。

5. 活动⽬录中,组按照能够接受的范围分为本地域组,全局组和通⽤组。

6. ⼯作组(计算机之间是平等的,⼯作组可以跨⼯作组访问)和域环境(必须有DC)本地⽤户和域⽤户。

7. Win2008的三种⾓⾊域控制器,成员服务器,独⽴服务器。

安装win2008内存不低于512MB,硬盘可⽤空间不低于10GB,只⽀持64位版本。

8. AD是活动⽬录,域(逻辑单位)就是共享同⼀份AD数据库(DC(域控制器)⾥边)的计算机所组成的集合。

AD数据库⽂件保存在%systemRoot%中。

9. AD数据库中包含⽤户账户,⽤户密码,计算机账户,权限设定。

10. 每⼀个window域都需要⼀个唯⼀的域名与之对应。

(DNS域名和LDAP域名两种格式)DNS服务器是⽤来解析DNS域名。

域名空间连续的称为⼀个域树,两个域树形成域森林。

信任关系:双向可传递的。

11. 站点代表⽹络的物理结构或拓扑,是⼀组有效连接的⼦⽹,站点和域不同,站点代表⽹络的物理结构,⽽域代表组织的逻辑结构。

12. Ou组织单位也是⼀个容器,⽐喻⼩⼀个规模的容器。

⼀个⽤户账号只能属于⼀个Ou⽽⽤户账号可以加⼊多个组中,所以OU是管理模型,⽽组是权限和权⼒的划分。

13. OU是活动⽬录的⼀种对象,可以将安全策略应⽤域OU,ou是AD的容器,在其中存放⽤户,组,计算机和其他OU14. 特殊规则:读,写,取得所有权。

15. 拒绝优先,组规则⽆冲突时,执⾏累加规则。

16. ⽂件移动复制规则继承:同⼀磁盘移动将会保留⽂件原有权限,其它都是随着⽬标地址的规则⽽改变。

Windows Server 2008权限管理服务(AD RMS)

• 发布受保护的内容时,作者从本地计算机上可用

• 已经创建了新模板分发管道,AD RMS 客户端可

以轮询该管道以获得对权限策略模板的更新。如 果添加、更改或删除了某个权限策略模板,客户 端会检测到这些更改,并在它下次刷新期间更新 本地权限策略模板。

户端上,权限策略模板本地存储在 %localappdata%\Microsoft\DRM\templates 文件夹中。对于 Windows XP、Windows 2000 和 Windows Server 2003,路径为 %appdata%\Microsoft\DRM\templates。

server 2008 包括 AD RMS 客户端,但其他客 户端操作系统必须安装有 RMS 客户端。带有 Service Pack 2 (SP2) 的 RMS 客户端可从 Microsoft 下载中心下载,并且可以在早于 Windows Vista 和 Windows Server 2008 的客 户端操作系统版本上工作。

下限制:

安装

AD RMS 的用户帐户必须与 AD RMS 服务帐户 不同。 AD RMS 服务连接点 (SCP), 则安装 AD RMS 的用户帐户必须是 AD DS Enterprise Admins 组或同等组的成员。 AD RMS 数据库使用外部数据库服务,则安装 AD RMS 的用户帐户必须具有创建新数据库的权限。 如果使用 Microsoft SQL Server 2005,则用户帐户 必须是系统管理员数据库角色或同等角色的成员。 AD RMS 的用户帐户必须有权查询 AD DS 域。

• 在运行 Windows Server 2008 的 AD RMS 客

在早期版本的 Windows 中安装 AD RMS 客户 端

实训一、windows server 2008 域控制器配置

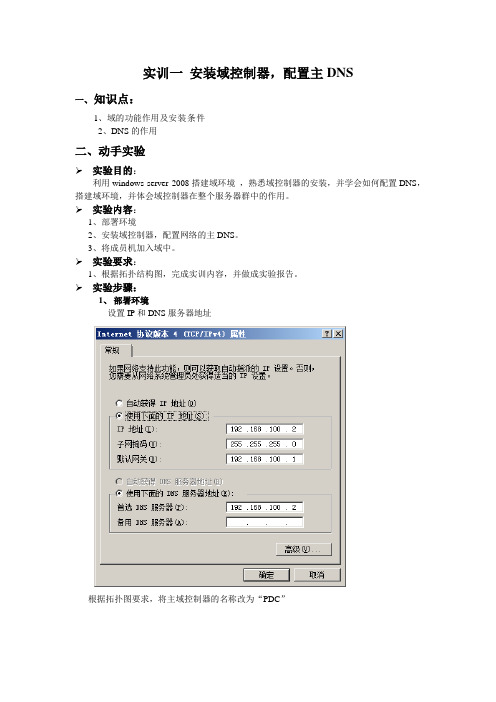

实训一安装域控制器,配置主DNS一、知识点:1、域的功能作用及安装条件2、DNS的作用二、动手实验实验目的:利用windows server 2008搭建域环境,熟悉域控制器的安装,并学会如何配置DNS,搭建域环境,并体会域控制器在整个服务器群中的作用。

实验内容:1、部署环境2、安装域控制器,配置网络的主DNS。

3、将成员机加入域中。

实验要求:1、根据拓扑结构图,完成实训内容,并做成实验报告。

实验步骤:1、部署环境设置IP和DNS服务器地址根据拓扑图要求,将主域控制器的名称改为“PDC”2、安装域控制器,配置网络的主DNS。

在“PDC”主机上安装域控制器,域名:开始—运行---输入” dcpromo”确定,突出如下框,等待进度的完成。

接着会弹出“AD域服务安装向导”下一步,勾选“在新林中新建域”下一步,去年要求命名林根域“”。

下一步,按要求设置林功能级别:windows server 2008下一步,按要求勾选其他域控制器选项:“DNS服务器“下一步,设置“数据库,日志文件和SYSVOL的位置”(默认C盘)。

下一步,设置还原模式的密码。

下一步,等待DNS安装完成,并重启。

2、将其他主机加入到域中这里以BDC加入域为例:配置网络,修改IP:192.168.100.3;默认网关:192.168.100.1;首选DNS服务器:192.168.100.2。

网络配置完,ping下主机,查看网络是否可用。

按要求更改计算机名:BDC,并输入域:确定,已完成加入域。

在弹出欢迎对话框时,就说明完成加入域的操作。

接着按如上步骤依次把如下成员机加入主域:计算机名为:FD IP:192.168.100.4计算机名为:WF IP:192.168.100.5计算机名为:EXD IP:192.168.100.6总结通过这次实验,使我明白了在域控制器上,每一个成员计算机都有一个计算机账号,每一个域用户有一个域用户账号。

域管理员可以在域控制器上实现对域用户账号和计算机账号以及其他资源的管理。

server 2008 主辅域控切换

一、加入辅助域控win2008-2 主域控:服务器2008-1,IP:192.168.1.30服务器win2008-2,IP:192.168.1.31,DNS配成win2008-1的IP,先将win2008-2加入域,加入后以域管理员登入win2008-2服务器,运行dcpromo,勾选高级模式安装,选下一步,继续下一步,选现有林--向现有域添加域控制器,下一步,默认已填入域名,设置里填入域管理员账户密码,下一步,默认不变,继续下一步,选是,继续,正在提升域,从父域复制相关的信息,经过几分钟后,提升完成,点击“完成”退出安装向导,重启生效,重启后以域管理员登入win2008-2,查看是否成为辅助域控,打开用户和计算机,看到已有两个域控,右键域名选操作主机,发现主域控是win2008-1,或输入netdom query fsmo,(2003需要安装系统盘Support目录下的support tools工具)五个角色都在win2008-1上,二、当主域控掉线时,辅助域控升级为主域控以域管理员登入主域控win2008-1,在user里建立用户111,win7客户端以用户111登入域,配置“隐藏和禁用桌面所有项目”的组策略,运行中输入gpmc.msc,组策略右键选编辑,用户配置--策略--管理模板--桌面--隐藏和禁用桌面上所有项目,选启用,进入辅助域控2008-2,发现组策略以自动同步,win7注销仍然以用户111登陆,发现组策略已生效,现在将主域控win2008-1关机,发现win7不能跟新组策略,一直停留在下面的界面,再把辅助域控win2008-2的IP改为原主域控的192.168.1.30,发现win7仍不能更新组策略,并报错,在win2008-2中输入netdom query fsmo,发现五个角色还是win2008-1,现在用命令行强制将主机和角色切过来:在命令提示符下输入ntdsutil回车,再输入roles回车,再输入connections回车,再输入connect to server ,提示绑定成功后,输入q推出,如图,输入问号可以看到一些帮助信息,现在用seize来进行强制夺取,分别输入:Seize infrastructure masterSeize naming masterSeize PDCSeize RID masterSeize schema master以上的命令在输入完成一条后都会确认要占用角色,选择是,选择是后,如图会看到报错,这是正常的,因为主域控win2008-1不在线,所以在夺取时会有这个出错信息,接下来的各个角色的夺取也会有这个出错信息,以上命令全部完成后,按q推出,再看下五个角色的所有者已经是win2008-2服务器了,现在win7客户端还不能从win2008-2更新策略,进入站点和服务,删除原win2008-1的NTDS Setting,再进入用户和计算机,删除原域控win2008-1,现在客户端win7已经能从win2008-2更新策略了,三、把修好的win2008-1再恢复成主域控现在把恢复后装完系统的win2008-1重新加入域,重启后先把win2008-1按照之前的步骤升成辅助域控,此时主域控win2008-2,辅助域控win2008-1同时在线状态,如需要将win2008-1恢复成主域控要进行以下操作:将五个角色从win2008-2迁移到win2008-1,进入主域控win2008-2的命令提示符输入:ntdsutil回车,再输入:roles 回车,再输入connections回车,再输入connect to server win2008-1,提示绑定成功后,输入q退出,如图:输入?可以看到提示,然后分别输入:Transfer infrastructure masterTransfer naming masterTransfer PDCTransfer RID masterTransfer schema master以上的命令在输入完成一条后都会有提示是否传送角色到新的服务器,选择”是“,如图:然后接着一条一条完成即可,完成以上按q退出界面,差点win2008-1是否已升级成主域控,在主辅域控命令提示符中都输入:netdom query fsmo,发现五个角色已经都在win2008-1上了,选用户和计算机--域名右键--操作主机,发现主域控已是win2008-1,最后再把两个域控的ip换回来,win2008-1,win2008-2,进入win2008-1的站点和服务--右键辅助域控win2008-2的NTDS Settings--去掉全局编录前面的钩,这时客户端命令提示符输入:gpupdate/force,然后ping ,发现默认域控是win2008-1的ip否则会是win2008-2,。

Windows_Server_2008_文件服务器资源管理器(FSRM)

Windows Server 2008 文件服务器资源管理器(FSRM)数据可能以静态文件的形式存在,例如办公文档、图像信息以及电子表格等;也可能以数据库、事件日志、音频、视频数据流等形式存在。

在这些情况下,信息都是作为文件集的形式存在并且允许管理。

随着时间的推移,存储和维护的数据越来越多,查找和访问数据困难越来越大,文件集中管理的需求越来越迫切。

Windows Server 2008的文件服务是Windows管理体系架构中重要的组成部分,在功能上有了本质的提升,同时在保证文件安全方面也有了质的飞跃。

Windows Server 2008的文件服务包括分布式文件系统(DFS)、磁盘配额、文件屏蔽等几个部分。

安装文件服务在安装Windows Server 2008时,文件服务没有作为必选组件安装,需要网络管理员根据实际情况定制安装。

启动服务器管理器后,选择“角色”功能选项,单击“添加角色”超链接,启动“添加角色”向导,在“选择服务器角色”对话框的“角色”列表中选择“文件服务”,如图1所示。

根据向导提示继续安装文件服务,在“选择角色服务”对话框的“角色服务”列表中,选择需要安装的服务。

Windows Server 2008中,将文件服务器、分布式文件系统、文件服务器资源管理器、网络文件系统服务以及Windows搜索服务集成在一起,这些服务均属于文件系统中的一部分。

根据选择的角色服务,启动不同的安装步骤,直至文件服务安装完成。

分布式文件系统分布式文件系统(DFS)作为一种服务,使得网管员可以把局域网中不同服务器上的共享文件夹组织在一起,构建成一个目录逻辑树。

用户不必知道这些共享文件夹到底在哪台服务器上,也不必一一搜索并映射他们,只需访问共享的DFS根目录,就能够很轻松地访问分布在网络上的文件或文件夹。

分布式文件系统将许多不同的逻辑磁盘分区或者卷标组合在一起形成完整的层次文件系统,为实际分布在网络上的资源提供了一个逻辑上的树型文件系统结构,从而为用户提供了访问网络上共享文件夹的简便途径。

windows_Server2008知识点归纳

第一章基本概念1、windows server 2008家族共有几个版本?2、简述工作组架构和域架构的网络各自的特点?3、域中的计算机类型可以是:域控制器、成员服务器、独立服务器、其他计算机。

第二章安装1、windows server2008提供两种安装模式:完整安装,服务器核心安装。

2、windows只支持安装到NTFS磁盘分区里。

3、windows server 2008系统默认的本地用户密码至少6个字符,而且不可包含用户名中超过两个以上的连续字符,还有至少A-Z,a-z,0-9,非字母数字中的3组。

4、注销和锁定的区别?第三章基本环境设置1、计算机默认所属的工作组名为WORKGROUP。

2、IPCONFIG 和ping命令的功能。

3、如何通过代理服务器上网?4、如何启用和禁用IE增强的安全设置。

5、防火墙的例外启用。

6、公用和专用网络的区别?7、通过设备管理器来管理计算机内的设备。

8、驱动程序签名。

9、环境变量分为系统环境变量和用户环境变量。

10、环境变量的设置。

11、MMC有什么作用。

12、虚拟内存是pagefile.Sys文件13、休眠文件是hiberfil.Sys文件14、通过任务管理器管理计算机内的应用程序和进程。

第四章本地用户和组账户1、本地安全账户管理器SAM2、内置了两个用户账号administrator 和Guest,Guest默认是禁用。

3、Everyone,任何一个用户都属于这个组。

4、系统默认只有administrator组内的用户才有权限管理用户和组账户。

5、系统默认新建的本地用户账号42天后更改密码。

6、密码重设盘可以重设密码第五章AD域1、AD域服务负责目录数据库的存储、添加、删除、修改、查询。

2、AD 域命名空间采用DNS架构3、AD域内的资源是以对象的形式存在的。

4、组织单元是一个特殊的容器。

5、域树和域林和组织单元的关系6、域之间的信任关系是双向信任。

7、AD DS的目录数据存在域控制器内。

Windows Server 2008 第7章

第七章1.目录林:●是一个或多个目录树的集合;●目录林中的目录树并不公用相同的连续的名字空间;●目录林中的域拥有相同配置、架构、全局目录。

●两个组织可以共享资源和管理操作。

目录林根域:(在林中建的第一个域)●存储着GC;●有本域的目录情况以及整个林的目录情况。

●包含两个预定义组:Enterprise admin和Schema admin2.重新封装命令:sysprep3.Enterprise Adminis:只存放在林根域中。

是管理整个林中的存放的所有的账户。

属于本地管理员组。

要是在域中的客户端上登录,拥有的只是普通客户的权限。

Administrator:Administrators:纯粹的管理员组。

Domain adminis:域管理员,只管理本域。

Schema adminis:主要管理架构的。

只存放在林根域中。

4. 多域的特征:●减少复制通信●保持不同域间独立清晰的安全策略●分散的管理控制5.DNS的两个重要的功能:委派;转发。

6.转发器:除了解析本域的信息外,还会将信息转发给其父域(即设置需要转发给那台DNS的IP地址的计算机上)进行解析。

7.活动目录的账户:当DC加入域后,其原来的用户会存放在哪?存放在根域的user和Builtin中。

如图:8.两个不同的域A、B,在没有联通的情况下,如何利用条件转发器实现两个域的客户端的通信(A、B客户端的DNS都指向自己域控制器的DNS)1.打开B域DNS管理器,在条件转发器处右击新建一个条件转发器,让其指向A 域的DNS;2.同样,在A域的DNS管理器,做同样的操作。

注:若A域的客户端的DNS指向了B域的DNS,则就不用新建条件转发器。

就可以在请求通信时解析到。

9.更改域控制器的计算机名:P246命令行更改:先更改计算机名再删除计算机名计算机属性更改:直接删除目前计算机名。

windows server 2008 域控常用命令

Windows Server 2008 域控制器中,常用的命令有:1. net user:用于查看本地用户。

2. net localgroup:用于查看本地组。

3. net localgroup administrators:用于查看本地 Administrators 组。

4. net user /domain:用于查看域控制器中所有域用户。

5. net group /domain:用于查看域控制器中所有域组。

6. net user /domain username:用于查看指定域用户在域控制器中的详细信息。

7. net group "domain users" /domain:用于查看域控制器中 Domain Users 组的详细信息。

8. net time /domain:用于查看域控制器的时间。

9. dsquery user:用于查询域控制器中所有域用户的详细信息。

10. dsquery server:用于查询所有域控制器。

11. dsquery subnet:用于查询子域控制器。

12. dsquery ou:用于查询域控制器中的组织单位。

13. dsquery computer:用于查询域控制器中的计算机。

14. netdom query fsmo:用于查询域控制器中的五个FSMO角色。

15. net user username password /add:用于在本地创建新用户,并设置密码。

16. net user username /delete:用于删除本地用户。

17. net user username password /add /domain:用于在域中创建新用户,并设置密码。

Windows Server 2008 5 种不同版本解析

由于Windows Server 2008 R2完全架构于64位平台,故而处理器只支持x64架构处理器,这一点和Windows Server 2008是不同的,在安装的时候需要注意。

Windows Server 2008 R2版本Windows Server 2008 R2版本共有6个:基础版、标准版、企业版、数据中心版、Web版和安腾版,目前在微软官网可以看到这些版本的简介和区别:基础版(Foundation):是一个廉价的入门级版本,支持单路处理器,提供了中小企业应用最多的文件与打印共享、远程访问、目录服务等,并且在安全性上没有缩水。

适合作为中小企业文件打印服务器、文件共享服务器、用于网络基础架构管理的域控制器和终端服务器等等。

不过基础版并不单独发售,是随同OEM的单路服务器一同提供给用户。

================================================== ================Windows Server 2008 R2标准版特性标准版(Standard):提供了基础的Web、虚拟化、安全性、可靠性和生产特性,并平衡了成本。

最高支持4颗x64处理器、32GB内存、最大支持250个网络访问连接、集成Hyper-v、IIS7.5、远程桌面服务、具备Server Core模式,支持Powershell 2.0。

================================================== ================Windows Server 2008 R2企业版特性企业版(Enterprise):提供了强大的可靠性和可扩展性,相对标准版功能更加全面,如最大支持2TB内存,最大支持8颗x64处理器,也不再有连接数的限制,具有更加丰富的管理功能和特性如ADRMS、DirectAccess等,此外具有丰富的容错选项,支持16节点的容错群集,具有同步内存容错功能等等,是一个强大的企业管理平台================================================== ================Windows Server 2008 R2数据中心版特性数据中心版(Datacenter):数据中心版是Win 2008 R2中的最高级版本,提供了高扩展性、可靠性和可用性,适合大规模的虚拟化应用,以及大型的关键应用,如ERP、数据库等商业应用。

Windows-server2008搭建域控服务器

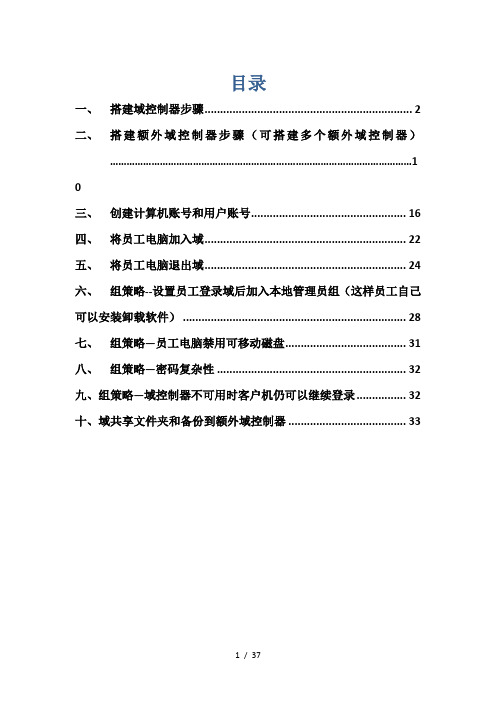

目录一、搭建域控制器步骤 (2)二、搭建额外域控制器步骤(可搭建多个额外域控制器) (1)三、创建计算机账号和用户账号 (16)四、将员工电脑加入域 (22)五、将员工电脑退出域 (24)六、组策略--设置员工登录域后加入本地管理员组(这样员工自己可以安装卸载软件) (28)七、组策略—员工电脑禁用可移动磁盘 (31)八、组策略—密码复杂性 (32)九、组策略—域控制器不可用时客户机仍可以继续登录 (32)十、域共享文件夹和备份到额外域控制器 (33)一、 搭建域控制器步骤FERT 公司拓扑如下所示:1. DNS 前期准备DNS 服务器对域来说是不可或缺的,一方面,域中的计算机使用DNS 域名,DNS 需要为域中的计算机提供域名解析服务;另外一个重要的原因是域中的计算机需要利用DNS 提供的SRV 记录来定位域控制器,因此我们在创建域之前需要先做好DNS 的准备工作。

那么究竟由哪台计算机来负责做DNS 服务器呢?一般工程师有两种选择,要么使用域控制器来做DNS 服务器,要么使用一台单独的DNS 服务器。

这里直接使用域控制器来做DNS 服务器。

2.设置域控制器的TCP/IP 属性IP 地址设为静态,首选DNS 设为127.0.0.13.Win 键+R 输入dcpromo ,开始域控制器的创建主域控制器(也是DNS 服务器) 额外域控制器(也用DNS 服务器)员工电脑员工电脑 员工电脑 员工电脑交换机阅读操作兼容性说明,单击下一步按钮;在“选择某一部署配置”页面中,选择“在新林中新建域”;在“命名林根域”页面输入目录林根域的FQDN名,这里命名为;在“选择林功能级别”页面中选择林功能级别;注,以下是各种级别的支持度。

在“其他域控制器选项”页面中选择“DNS服务器”;设置数据库、日志文件和SYSVOL的存储位置;这里选择默认;在“目录还原模式的Administrator密码“页中,输入密码;在“摘要“页,检查所有的选择,单击下一步;开始安装和配置活动目录服务;安装完成后单击“完成”,如下图所示,服务器需要重启;二、搭建额外域控制器步骤(可搭建多个额外域控制器)设置TCP/IP属性为静态IP地址,DNS设为第一台域控制器的IP地址。

Windows Server 2008域服务器配置

Windows Server 2008域服务器配置全部的选择:将该服务器配置为新林中的第一个 Active Directory 域控制器。

新域名为 newhome.tianye。

这也是新林的名称。

域的 NetBIOS 名称为 NEWHOME林功能级别: Windows Server 2008域功能级别: Windows Server 2008站点: Default-First-Site-Name其他选项:只读域控制器: 否全局编录: 是DNS 服务器: 是创建 DNS 委派: 否数据库文件夹: F:\Windows\NTDS日志文件文件夹: F:\Windows\NTDSSYSVOL 文件夹: F:\Windows\SYSVOL将在此计算机上安装 DNS 服务器服务。

将在此计算机上配置 DNS 服务器服务。

此计算机将会配置为使用此 DNS 服务器作为其首选 DNS 服务器。

新域 Administrator 的密码将与此计算机的本地 Administrator 的密码相同。

安装的事件摘要:级别事件ID 日期和时间来源信息2014 2009/10/6 18:26:25 Microsoft-Windows-ActiveDirectory_DomainService "Active Directory 域服务成功地完成重新建立下列数量的索引。

索引: 5"信息2013 2009/10/6 18:26:24 Microsoft-Windows-ActiveDirectory_DomainService "Active Directory 域服务正在重新建立下列数量的索引,这是初始化的一部分。

索引: 5"警告1463 2009/10/6 18:26:23 Microsoft-Windows-ActiveDirectory_DomainService "作为初始化的一部分,Active Directory 域服务已检测到并删除了某些可能已损坏的索引。

Windows Server 2008 支持NFS服务器功能

Windows Server 2008支持NFS服务器功能安装过程 (2)安装Windows Server 2008 (2)安装NFS服务器 (4)安装Active Directory域服务 (12)Active Directory 域服务设置 (16)安装角色服务 (25)配置过程 (29)配置用户名映射 (29)配置NFS服务器 (32)设置目录NFS共享 (34)设置目录Windows共享 (37)直接访问共享目录设置 (39)首先在服务器建立一个用户 (40)修改共享目录的权限 (43)在客户端主机建立同样一个用户 (47)测试NFS连接 (52)VORX2009-04-08安装过程安装Windows Server 2008 在安装时,选择企业版的完全安装。

其他选项就按照缺省选项即可。

安装完成后,需要设置密码。

此密码必须包含大写字母、小写字母及数字,推荐使用7位或以上字符个数(此处只要求6位字符长度)。

安装完成。

说明:安装的时候不需要输入序列号,但是30天后需要激活才能继续使用。

安装NFS服务器首先打开“服务器管理器”。

在“管理工具”菜单项中。

在左边的树中选中“功能”项。

右边窗口中会列出“功能”的详细信息。

单击“添加功能”。

会打开“添加功能向导”窗口。

在“远程服务器管理工具”项下,找到“文件服务工具”,找到下面的“网络文件系统服务工具”项目。

在此项前打勾。

下一步。

点击“安装”,进行功能的安装。

安装成功。

下面,添加“文件服务”角色。

在服务器管理器中,选中“角色”,右边会列出角色的详细信息。

点击“添加角色”文字,会运行“添加橘色向导”。

选中“文件服务”项,在该项前面打勾。

下一步。

请确保“文件服务器”和“网络文件系统服务”项前面打勾。

下一步。

好,下面开始安装。

好,安装成功。

安装Active Directory域服务在服务器管理器中进行安装。

在左边的树中选中“角色”项。

右边窗口中会列出“角色”的详细信息。

Server 2008 域控及辅域

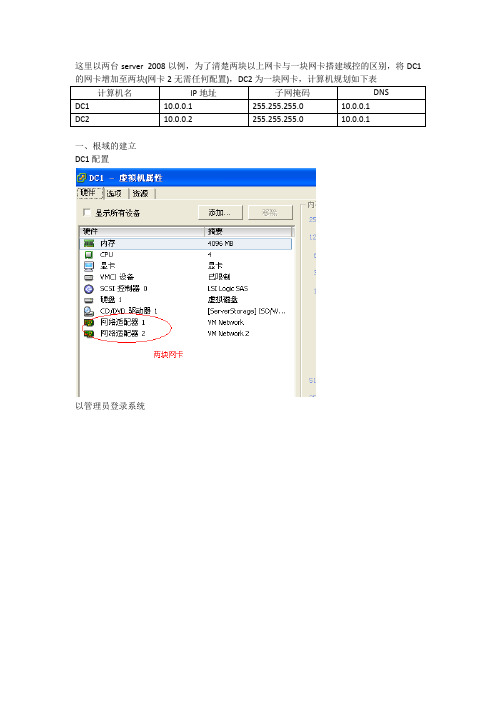

这里以两台server 2008以例,为了清楚两块以上网卡与一块网卡搭建域控的区别,将DC1一、根域的建立DC1配置以管理员登录系统查看网卡信息及主机名选择“开始”→“管理工具”→打开“服务器管理器”,单击“角色”→单击“添加角色”,在服务器角色中勾选“Active Directory域服务”,勾选时在弹出的对话框中单击“添加必需的功能”(注:DNS不可与AD一起勾选)单击下一步,进入一个对AD的简介界界单击下一步进入安装界面安装完成后会出现如下画面单击“关闭该向导并启动Active Directory域服务安装向导(dcpromo.exe)”,进入域服务安装向导勾选“使用高级模式安装”选择“在新林中新建域”输入域名(FQDN),此处以以例单击下一步时会自动检查输入的FQDN是否有重复或错误等默认即可选择林功能级别,此处模拟环境使用的系统全为Server 2008 R2单击下一步将检查DNS,此环境之前无安装,这里将会安装DNS此时是由于第二张网卡没有配置固定IP而弹出的提示,单击“是(Y),该计算机将使用DHCP 服务器自动分配的IP地址(不推荐)”此时单击按钮“是(Y)”默认即可设置“目录服务还原模式”的密码,必须输入密码,密码要求强密码显示摘要勾选“完成后重新启动”重启后即完成域控的安装二、额外域控制器建立(即辅域控)查看网卡信息及主机名(DNS需指向根域)与根域一样选择“开始”→“管理工具”→打开“服务器管理器”,单击“角色”→单击“添加角色”,在服务器角色中勾选“Active Directory域服务”,勾选时在弹出的对话框中单击“添加必需的功能”(注:DNS不可与AD一起勾选)添加“AD域服务”后,运行域服务安装向导此时选择“现有林(E)”下的“向现有域添加域控制器”由于是要向域()中添加辅域,所以在此处输入域名:;单击设置,输入域中有权限的用户密码下一步单击按钮“是(Y)”默认即可输入“目录服务还原模式”密码重启后完成三、域的基本操作登录域控,单击“开始”→“管理工具”→打开“AD用户和计算机”1、建立OU右击域()→“新建”→单击“组织单位”输入名称,勾选“防止容器意外删除”,此处以abc为例建立成功2、新建用户在刚新建的OU里新建用户test右击OU“abc”→“新建”→单击“用户”,注:此时右侧无任何用户按下图输入test用户信息输入密码完成建立成功3、。

域环境下共享文件夹加密、Windows2008Server局域网共享文件夹设置权限设..

域环境下共享文件夹加密、Window s 2008 Server局域网共享文件夹设置权限设置的方法当前,国内很多企事业单位处于网络统一管理和网络安全的需要,通常会组建域环境,将局域网内部电脑全部加入到域里面进行控制。

毋庸置疑,通过Wind ows域控制器可以集中管理局域网电脑使用权限、统一推送补丁或分发各种策略,从而极大地保护了局域网网络安全,也规范了网络管理。

同时,在很多企事业单位局域网中,通常都有自己的局域网文件服务器,并且经常共享一些文件供局域网用户访问。

虽然通过域控制器可以设置局域网电脑访问共享文件的相关权限,一定程度上保护共享文件的安全。

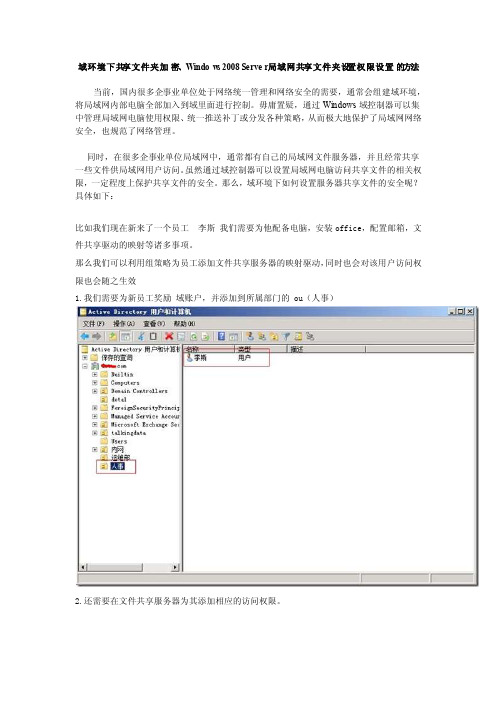

那么,域环境下如何设置服务器共享文件的安全呢?具体如下:比如我们现在新来了一个员工李斯我们需要为他配备电脑,安装offi ce,配置邮箱,文件共享驱动的映射等诸多事项。

那么我们可以利用组策略为员工添加文件共享服务器的映射驱动,同时也会对该用户访问权限也会随之生效1.我们需要为新员工奖励域账户,并添加到所属部门的 ou(人事)2.还需要在文件共享服务器为其添加相应的访问权限。

3. 开始-管理工具-组策略管理4.选择-人事(ou)-邮件点击-在这个域中创建GPO并在此处链接5.输入GPO名称“人事文件映射驱动”点击-确定6.选择GPO人事文件映射驱动右键-点击编辑7.选择用户配置-首选项-window s设置-驱动器映射-右键点击新建-点击映射驱动器8.编辑新建驱动器属性,在本属性中的设置直接关系到能否正确的发布驱动器,所以我们要细细的分析一下。

在此类型的下拉列表中提供了四个选择:创建、替换、更新和删除。

组策略的应用结果会因选定的操作以及驱动器号是否已经存在而异。

[创建]:为用户创建新的映射驱动器。

Windows Server 2008域网络

5.1 Windows Server 2008网络类型

5.1.3 不同网络类型的比较

1 工作组的特点

分散的,非安全的 简单的 适合小型网络 适合技术小组

2 域的特点

集中的,安全的 单点登录 安全的边界

课堂笔记

1.工作组的特点 1)无需运行Windows Server的计算机来容纳集中的安全性信息。 2)相对于域而言,设计和实现简单,无需广泛的计划和管理。 3)对于计算机数量较少(<10)或在一个较小空间内的有限数量计算机的 网络来说,工作组更方便。 4)工作组较适合由技术用户组成的无需进行集中管理的小组。 2.域的特点 1)因为所有的用户信息都被集中存储,所以域提供了集中的管理。 2)只要用户有对资源访问的适当权限,就能从任一台计算机登录到域, 并能访问域网络中另一台计算机的资源。 3)每个域仅存储该域中各对象的有关信息,通过这样区分目录,活动目 录可将规模扩展到拥有大量的对象。

课堂笔记

5.2.1目录服务和活动目录 目录是一个数据库,存储了网络资源相关的信息,包括资 源的位臵、管理等。目录服务是一种网络服务,用来标记管 理一个较为复杂的网络环境中的所有实体资源(如计算机、 用户、打印机、文件、应用等),并且提供了命名、描述、 查找、访问以及保护这些实体信息一致的方法,使网络中的 所有用户都能访问到这些资源。 活动目录( Active Directory,AD)就是源于“目录服务”的概 念,是微软对目录服务的具体实现,也是Windows Server 2008网络操作系统和网络基本结构模型的核心支柱,是中心 管理机构。

5.2 活动目录概述

5.2.4 阶段总结

1 、活动目录的核心概念

术语 活动目录 森林/域 域控制器 组织单元 说明 实现Windows Server网络管理的核心 技术与体制 活动目录的管理范围 存放活动目录中管理对象相关数据 的服务器 比域更小的活动目录管理范围 界定 管理机制 管理范畴 管理枢纽 管理范畴 生活中范例类比 立宪制 联邦/国家 国家档案中心 省,城市

电脑故障维修:Windows 2008系统活动目录权限管理服务介绍

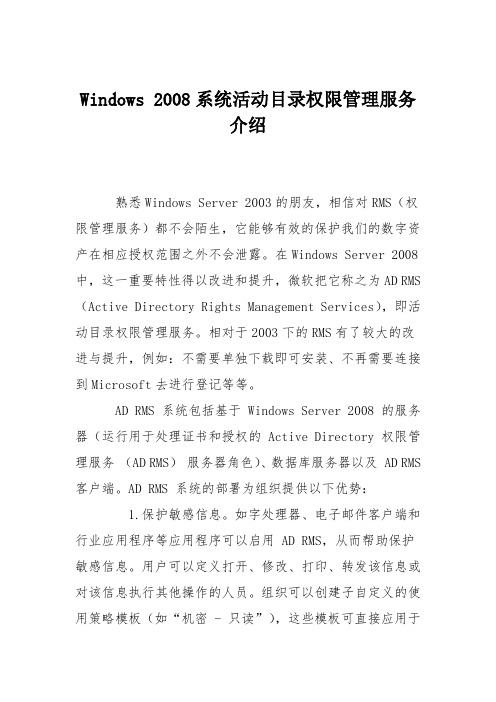

Windows 2008系统活动目录权限管理服务介绍熟悉Windows Server 2003的朋友,相信对RMS(权限管理服务)都不会陌生,它能够有效的保护我们的数字资产在相应授权范围之外不会泄露。

在Windows Server 2008中,这一重要特性得以改进和提升,微软把它称之为AD RMS (Active Directory Rights Management Services),即活动目录权限管理服务。

相对于2003下的RMS有了较大的改进与提升,例如:不需要单独下载即可安装、不再需要连接到Microsoft去进行登记等等。

AD RMS 系统包括基于 Windows Server 2008 的服务器(运行用于处理证书和授权的 Active Directory 权限管理服务(AD RMS)服务器角色)、数据库服务器以及 AD RMS 客户端。

AD RMS 系统的部署为组织提供以下优势:1.保护敏感信息。

如字处理器、电子邮件客户端和行业应用程序等应用程序可以启用 AD RMS,从而帮助保护敏感信息。

用户可以定义打开、修改、打印、转发该信息或对该信息执行其他操作的人员。

组织可以创建子自定义的使用策略模板(如“机密 - 只读”),这些模板可直接应用于上述信息。

2.永久性保护。

AD RMS 可以增强现有的基于外围的安全解决方案(如防火墙和访问控制列表(ACL)),通过在文档本身内部锁定使用权限、控制如何使用信息(即使在目标收件人打开信息后)来更好地保护信息。

3.灵活且可自定义的技术。

独立软件供应商(ISV)和开发人员可以使用启用了 AD RMS 的任何应用程序或启用其他服务器(如在 Windows 或其他操作系统上运行的内容管理系统或门户服务器),与 AD RMS 结合使用来帮助保护敏感信息。

启用 ISV 的目的是为了将信息保护集成到基于服务器的解决方案(如文档和记录管理、电子邮件网关和存档系统、自动工作流以及内容检查)中。

WindowsServer2008配置RMS集群

WindowsServer2008配置RMS集群Windows Server 2008配置RMS集群RMS群集是由多台RMS物理服务器组成一台虚拟的RMS服务器。

它提供了高可靠性和高性能,能提供容错,避免单点失败,提供了负载均衡。

RMS群集中所有RMS服务器共享相同的RMS配置,使用同一台SQL服务器,使用相同RMS服务帐号,相同的私钥保护口令,相同的服务连接管道URL。

由于加入到RMS群集中的RMS服务器默认状态基于无状态的请求过程,并不能自动负载均衡,所以在进行RMS群集部署之前,必须部署负载均衡器的设置。

常见的负载均衡设置有NLB、DNS循环、基于硬件的负载均衡技术。

使用DNS实现RMS群集一、启用DNS循环和网络掩码排序(关于DNS循环和网络掩码排序的含义见Windows Server 2008 R2 之十六DNS服务器)二、添加主机记录(分别根据几台RMS群集服务器IP地址,添加主机名相同的记录)三、其它安装参照上面。

使用NLB实现RMS群集一、安装网络负载平衡(NLB)1、在两台计算机上分别用服务器管理器添加“网络负载平衡”功能。

过程略2、在计算机RMS01打开管理工具中的“网络负载平衡管理器”(nlbmgr.exe).进行如下图操作然后按上述图的方法添加另一台计算机RMS02的网卡。

添加成功后如下图:NLB设置成功后,打开本地连接,可以看到如下设置2、在RMS01安装ADRMS角色。

(过程见Windows Server 2008 R2 之二十三AD RMS部署)在下图设置时,注意选择:(完全限定的域名输入NLB群集中的名称)安装完成后,一定要注册ADRMS SCP。

3、打开SQL远程连接4、防火墙设置由于RMS群集中的所有RMS服务器都共用一台SQL 服务器,所以必须进行有关防火墙设置(打开TCP 1433端口),使其它RMS服务器能远程连接到SQL服务器上。

打开管理工具中“高级安全Windows防火墙”,建立入站规则,进行如下图操作5、在计算机RMS02安装ADRMS(以下是几个重要截图,其它略)安装成功,分别在RMS01和RMS02这两台计算机打开RMS管理控制台,见到如下图结果。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

第07部分AD RMS 、AD FS活动目录权限管理服务(AD RMS)、活动目录联合服务AD FS大纲AD RMS功能与运作建置与管理AD RMS与Office SharePoint Server 2007整合FirewallFile ServerFirewall隔离内部、外部网络限制存取。

Share 、 NTFS Permission 限制特定文件夹或档案的存取。

EFS确保档案数据储存的安全性。

IPSec 、 VPN 、 SSL协助传输时加以保全数字内容。

Share Permission NTFS Permission档案加密系统(EFS )因特网通讯协议安全性(IPSec )虚拟专用网(VPN )安全套接字层级(SSL )Internet广受采用的防护措施上述的解决方案对初始的存取进行保护访问权限管控N oY e s防火墙管控授权的使用者未授权的人员(内部)信息外泄未授权的人员(外部)No并未对文件持续进行保护AD RMS(版权管理服务)相对于传统的信息安全保护方案(防火墙、ACL、EFS等),Active Directory 权限管理服务它提供了与应用程序协作(如office 2007)保护数字内容的安全技术,它专门为那些需要保护的敏感文档、电子邮件和WEB内容而设计,可以严格地控制哪些用户可以打开、读取、修改和重新分发等权限。

RMS的最大优势在于它能对整个数字信息生命周期进行管理,权限伴随文档。

AD RMS的新功能Windows Server 2008内建使用 2.0安装时自动选取所需要的组件(如:IIS、WAS、MSMQ、Windows Internal Database等)可整合AD FS进行跨企业合作自行登记-不需连通MicrosoftMMC中嵌入的管理单元(可远程管理)Health Report、Troubleshooting ReportAD RMS 的逻辑组件客户端计算机RMS 客户端软件支援RMS 的应用程序使用者凭证计算机凭证授权丛集RMS Web Services:•发行•授权IIS, 2.0NLB取得授权SQLActive Directory •身份识别•提供SCP取得授权取得凭证AD RMS 根丛集IIS, 2.0根丛集数据库管理:•安全性设定•原则范本•记录设定•SCP 注册运作:AD RMS Web Services•凭证、发行、授权SQL Server •组态设定•记录&快取服务器授权人凭证 Server Licensor Certificate SLC RMS 计算机凭证Security Processor Certificate SPC 权限帐户认证Rights management Account Certificate RAC 客户端授权人凭证Client Licensor Certificate CLC 发布许可证Publishing License PL 用户许可证Use LicenseULAD RMS 环境中所使用的凭证AD RMS的工作过程部署提供RMS服务器群集与安装RMS客户端使用者验证取得RAC与CLC,启用使用者使用RMS的能力发行文件产生PL对文件进行保护授权取得UL,授权用户使用受保护的文件使用受保护的信息应用程序使用RMS client来管制功能的使用部署服务器与客户端计算机完成启用部署客户端1.安装RMS Client(SP2)2.产生SPCAD RMS 客户端AD RMS根丛集服务器部署与提供1.安装AD RMS2.产生SLC使用者验证1.透过服务连接点(SCP)探索AD RMS 服务地址2.Windows 验证1.RAC(用户密钥对)•使用者身份识别•RAC 用以對 CLC 加密•由 SLC 签署并以SPC 加密发送给用户2.CLC (授权密钥对)•授权用户发行文件•CLC 用以对PL 签署•由 SLC 签署并以SPC 加密发送给用户AD RMS 服务丛集AD RMS 客户端SLC (RMS 服务器密钥对)SPC (RMS 客户端密钥对)用户完成发行与使用信息的准备发行文件AD RMS 以使用原则保护文件a.产生加密文件的Content keyb.以 Content key 加密文件c.产生 PL•记载本文件的使用原则(Rights Info)•以SLC 对Content Key 加密•使用CLC 对PL 签署•由应用程序对信息进行组合散布受保护的信息AD RMS 客户端CLC信息已受保护授权•UL•让使用者使用受保护的文件•以RAC 加密Content Key •以SLC 签署收到已保护的信息AD RMS 客户端AD RMS 服务丛集RACPL 用户被授权使用信息使用受保护的信息应用程序使用AD RMS Client进行1.评估UL是否被授权2.使用Security Processor与 SPC解密 RACprivate key3.使用RAC解密UL Content key4.使用 Content key解密受保护的文件5.授权用户能对这份文件进行哪些操作客户端•受保护的文件•UL•RAC•Security Processor文件已可被使用并且应用程序强制控管使用的权限AD RMS数据库命名采取:数据库类型(DRMS_Config,DRMS_DirectorySerivces,DR MS_Logging)_<RMS名>_<服务端口>AD RMS 使用以下数据库:配置数据库:可存储、共享和检索您管理群集的帐户证书、授权和发布服务所需的所有配置数据及其他数据。

日志记录数据库:AD RMS 日志记录服务将数据从此消息队列传输到日志记录数据库。

目录服务数据库:包含有关用户、标识符(如电子邮件地址)、安全 ID (SID)、组成员身份和备用标识符的信息。

环境、服务器软件与客户端需求Active DirectoryWindows Server 2008、Win Srv 2003或Win 2000 Srv SP3 (含以上) Database ServerSQL Server 2000 SP4或SQL Server 2005AD RMS服务器的需求Windows Server 2008 (Windows Web Server 2008除外)安装MSMQ、IIS 7.0、 2.0NTFS文件系统(建议)若无SQLServer,可使用Windows InternalDatabase,但不能使用MSDE 客户端Windows Server 2008与Vista/windows 7内建Win2000 SP3、Win XP Pro与Win 2003需安装RMS Client SP2Office Professional 2003或Office Enterprise 2007等AD RMS账号AD RMS Server安装及管理账号域的 Domain Users与AD RMS Enterprise Administrators群组成员AD RMS Server本机的 Administrators群组成员在SQL Server为System Administrators role AD RMS Server服务账号不能与用来安装AD RMS的域账号相同AD RMS Service Group及Domain Users群组成员需具备登入AD RMS Server本机的权限使用者及群组账号必需设定电子邮件属性AD RMS服务器硬件需求AD RMS是使用丛集的方式建构的一部AD RMS服务器= AD RMS丛集中的单一节点最低需求建议配备Pentium 43.0GHz单CPU Pentium 4 3.0 GHz双CPU512 MB的内存1GB的内存40 GB的可用硬盘空间80 GB的可用硬盘空间AD RMS ClusterNLB HSMRMS WebServices•Certification•Publishing•LicensingLog DB同一丛集多部服务器一个AD树系(Forest)1个根丛集可0~n个授权丛集提供容错与负载分散使用 DNS 为同一FQDN设定多个A记录使用 NLB 让多部计算机使用相同的丛集IP地址必需使用相同版本的AD RMS共用同一组数据库(组态、记录、快取)若使用https同一丛集的所有节点(服务器),应安装相同的凭证注册服务连接点(SCP)RMS客户端藉由『服务连接点』找到AD RMS以索取帐户认证、发布许可证与用户许可证必需是Enterprise Admins 的群组成员才有足够权限帐户认证、发布许可证与用户许可证AD RMSActive Directory目录服务识别AD RMS服务AD RMS联机URL权限原则范本(RPT)简化信息作者对保护文件的繁琐设定可依据不同的语言提供不同的权限原则范本应依据信息内容的机密等级或用户的分类进行设定,不宜过多建立后需散布至信息作者可存取到的文件夹(UNC)权限至少应为AD RMS服务帐户可写入、信息作者可读取客户端应用程序需知道此散布位置HKCU\Software\Microsoft\Office\12.0\Common\D RMAdminTemplatePathOffice Enterprise 2007Office Professional 2003也支持的产品Word、Excel、Power Point、Outlook Office Enterprise 2007新支持的产品InfoPathOutlook更清楚得知邮件是否启用版权管理将AD RMS丛集URL加入近端内部网站若使用https,请信任跟证书授权单位MOSS 2007使用版权管理Policy未加密已受保护设定MOSS 2007使用版权管理使用IE将SharePoint Site加入近端内部网站在SharePoint 3.0管理中心授予用户存取在AD RMS授予MOSS 2007 Computer Account对certification pipeline存取权在SharePoint 3.0管理中心启用MOSS 2007的信息版权管理在SharePoint站台使用AD RMS限制权限设定MOSS 2007使用版权管理使用IE将SharePoint Site加入近端内部网站在SharePoint 3.0管理中心授予用户存取在AD RMS授予MOSS 2007 Computer Account对certification pipeline存取权在SharePoint 3.0管理中心启用MOSS 2007的信息版权管理在SharePoint站台使用AD RMS限制权限设定MOSS 2007使用版权管理使用IE将SharePoint Site加入近端内部网站在SharePoint 3.0管理中心授予用户存取在AD RMS授予MOSS 2007 Computer Account对certification pipeline存取权在SharePoint 3.0管理中心启用MOSS 2007的信息版权管理在SharePoint站台使用AD RMS限制权限设定MOSS 2007使用版权管理使用IE将SharePoint Site加入近端内部网站在SharePoint 3.0管理中心授予用户存取在AD RMS授予MOSS 2007 Computer Account对certification pipeline存取权在SharePoint 3.0管理中心启用MOSS 2007的信息版权管理在SharePoint站台使用AD RMS限制权限结论使用AD RMS与Office Enterprise 2007保护您的敏感数据使用AD RMS(IFS)与AD FS整合达成同盟企业单方部署AD RMS当然,双方都部署AD RMS也很好使用MOSS 2007(IRM)与AD RMS整合保护内部或分享的文件不需文件作者对每一份文件设定保护demo安装AD RMS根丛集第07部分活动目录联合服务AD FS活动目录权限管理服务(AD RMS)、活动目录联合服务AD FS大纲身份识别联合身份识别- AD FS AD RMS与AD FS整合身份识别提示与主体已确立关联的宣告(claims)声明主体的身份IP地址账号/密码生物特征智能卡护照/身份证相片姓名、地址、电话号码、移动电话等…身份识别通行证(安全令牌)签发单位主体宣告强身份验证- AD CS凭证服务提高存取安全性验证、加密、签章支援OCSP在线凭证状态协议降低整体成本Enterprise CA与AD整合简化凭证管理使用MMC嵌入式管理单元凭证、CA、证书模板自动部署使用组策略联合身份识别- AD FS自行管理与验证同盟企业自行管理自己的用户用户仍在自己企业进行初始验证联合识别透过同盟信任(Federation Trust)使用SAML安全令牌宣告对应将双方各自的宣告进行转换更加安全不需VPN使用SSL (https)AD FS的优点安全使用HTTPS(大多数的企业不需变更防火墙设定)不需连通对方DC与FS不会曝露内部授权信息真正单一签入(Single Sign On)存取多个站台与网站程序只需登入一次使用session cookie现有网站应用程序支持宣告感知型应用程序NT令牌型应用程序账户储存区Active DirectoryAD LDS(ADAM)AD FS的环境需求TCP/IP网络与DNS服务AD或AD LDS(ADAM)账户储存区证书颁发机构单位(选择性)商业CA自行架设的CA无CA,自行签发凭证Windows Server 2008(或2003 R2)操作系统Federation ServiceFederation Service ProxyAD FS Web Agent客户端IE 5/5.5/6/7、Firefox等AD FS的运作客户端IIS Web Server AD FS Web Agent Web ApplicationHTTPSHTTPS HTTPS 应用程序Federation ServiceProxyFederation Service Account Store HTTPSFederation Service也称为Security Token Service(STS)宣告(Claims)对应产生security tokens管理federation trust policy安装需求Windows Server 2008(2003 R2), Enterprise EditionIIS、 2.0、.NET Framework 2.0启用TLS/SSL设定的预设网站令牌签名证书(Token-signing certificates)加入Active Directory域Federation Service Proxy客户端要求token的代理者提供浏览器客户端UI界面安装需求Windows Server 2008(2003 R2), Enterprise EditionIIS、 2.0、.NET Framework 2.0启用TLS/SSL设定的预设网站计算机的客户端凭证不能与Federation Service在同一部计算机通常使用独立的服务器Web Agent强制用户进行验证(将用户导向到FS或FSP)根据AD FS token中所要求的权限产生授权内容写入cookie至客户端安装需求Windows Server 2008(2003 R2), Standard Edition或Enterprise EditionIIS、 2.0、.NET Framework 2.0启用TLS/SSL设定的网站Account Store存放用户帐户以供FS进行验证提供属性值以供FS转换为AD FS token的宣告内容FS使用LDAP协定与Account Store进行通讯可以同时有多个账户储存区账户储存区的类型Active Directory账户储存区(仅能一个)AD LDS (ADAM)账户储存区(可以多个)宣告(Claims)针对使用者所作的相关陈述用于应用程序中的授权用途宣告的类型识别、群组、自定义宣告的使用方式产生者或取用者连入或连出同盟信任(Federation trusts)建立伙伴组织账户伙伴负责用户身份验证进行连出宣告的对应签发初始令牌(token,通行证)资源伙伴验证用户出示由帐户伙伴所签发通行证(token)进行连入宣告的对应签发可被应用程序承认的令牌(token,通行证)伙伴组织间的宣告对应账户伙伴用户帐户的属性组织宣告连出宣告名称连入宣告名称组织宣告授权决策资源伙伴。