采用MP-BGPEVPN控制平面的VXLAN网络设计指南-Cisco

Cisco Nexus 9200 平台交换机

产品手册Cisco Nexus 9200 平台交换机产品概述Cisco Nexus® 9200 平台是 Cisco Nexus 9000 系列交换机的最新成员。

Cisco Nexus 9200 平台由行业领先的超高密度固定配置数据中心交换机组成,具有线速第 2 层和第 3 层功能,可为企业应用、运营商托管和云计算环境提供支持。

此系列交换机外型紧凑,支持多种端口速度,可实现 1/10/25/40/50/100 Gbps 连接的灵活组合。

Nexus 9200 交换机采用广泛部署且行业领先的 Cisco® NX-OS 软件操作系统。

此交换机专为可编程的交换矩阵而设计,可为运营商和 IaaS/云提供商带来灵活性、移动性和可扩展性方面的优势,也能够为希望利用 DevOps 运营模式和工具集的客户提供具有自动化配置和管理功能的可编程网络。

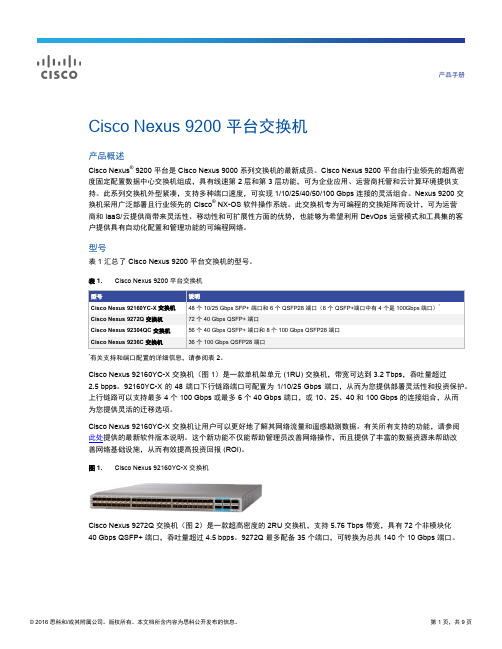

型号表 1 汇总了 Cisco Nexus 9200 平台交换机的型号。

表 1.Cisco Nexus 9200 平台交换机*有关支持和端口配置的详细信息,请参阅表 2。

Cisco Nexus 92160YC-X 交换机(图 1)是一款单机架单元 (1RU) 交换机,带宽可达到 3.2 Tbps,吞吐量超过2.5 bpps。

92160YC-X 的 48 端口下行链路端口可配置为 1/10/25 Gbps 端口,从而为您提供部署灵活性和投资保护。

上行链路可以支持最多 4 个 100 Gbps 或最多 6 个 40 Gbps 端口,或 10、25、40 和 100 Gbps 的连接组合,从而为您提供灵活的迁移选项。

Cisco Nexus 92160YC-X 交换机让用户可以更好地了解其网络流量和遥感勘测数据。

有关所有支持的功能,请参阅此处提供的最新软件版本说明。

这个新功能不仅能帮助管理员改善网络操作,而且提供了丰富的数据资源来帮助改善网络基础设施,从而有效提高投资回报 (ROI)。

采用MP-BGP_EVPN控制平面的VXLAN网络设计指南

采用MP-BGP EVPN控制平面的VXLAN网络设计指南采用MP-BGP EVPN控制平面的VXLAN网络1 简介 (3)2 MP-BGP EVPN控制平面概述 (3)2.1 MP-BGP EVPN 控制平面的软件和硬件支持 (4)2.2 MP-BGP EVPN中的多租户 (5)2.3 MP-BGP EVPN NLRI和L2VPN EVPN地址族 (5)2.4 通过MP-BGP EVPN 控制平面提供集成路由和桥接功能 (6)2.4.1 本地主机学习 (7)2.4.2 EVPN 路由广播和远程主机学习 (7)2.4.3 对称 IRB与不对称 IRB (7)2.4.4 用于桥接域和IP VRF的VNI (10)2.5 MP-BGP EVPN中的VXLAN VTEP对等设备发现和身份验证 (11)2.6 MP-BGP EVPN中的分布式任意播网关 (13)2.7 MP-BGP EVPN中的ARP抑制 (14)3 MP-BGP EVPN VXLAN VTEP配置 (15)4 MP-BGP EVPN VXLAN中的vPC VTEP (22)4.1 EVPN vPC VTEP概述 (22)4.2 EVPN vPC VTEP配置 (22)4.3 vPC VTEP MP-BGP 状态和 EVPN 路由更新 (25)5 MP-BGP EVPN VXLAN 架构设计 (27)5.1 采用MP-iBGP EVPN的VXLAN架构 (27)5.1.1 网脊层上的MP-iBGP 路由反射器 (27)5.1.2 叶层上的MP-iBGP 路由反射器 (30)5.1.3 带专用路由反射器的MP-iBGP (30)5.2 采用MP-eBGP EVPN 的VXLAN 架构 (31)6 MP-BGP EVPN VXLAN外部路由 (34)7 通过MP-BGP EVPN VXLAN进行数据中心互联 (44)8 结论 (45)9 参考资料 (45)1 简介虚拟可扩展局域网(VXLAN)是一项网络虚拟化覆盖技术。

思科用于VXLAN 的 边界网关协议控制平面

白皮书思科用于VXLAN 的边界网关协议控制平面面向多租户数据中心提供的基于标准、可扩展的解决方案图 1. VXLAN封装内容概述Cisco ® 用于VXLAN (VXLAN) 的边界网关协议 (BGP) 控制平面是凭借思科的丰富经验面向多租户数据中心提供的创新性可扩展 BGP 解决方案。

我们通过将该基于标准的控制平面与 Cisco Nexus ® 9000 系列交换机相结合,为 VXLAN 第 3 层转发提供独特支持,进而根据客户需求以增量方式为其灵活地构建可扩展的多租户数据中心。

云计算与多租户由于云计算在收入和盈利能力方面具有引人注目的经济优势,因此迅猛发展,并被广为接受。

但是,在对云基础架构的诸多需求中,包括了对网络分段、流量分隔、弹性和工作负载移动性方面的关键多租户要求。

VXLAN 是一种叠加技术,为驻留在数据中心网络非连续点的工作负载提供第二层连接。

它能够突破 4092个VLAN 限制,允许基础架构扩展至 1600 万个租户。

此外,VXLAN 还提供工作负载和在多租户环境中进行流量分隔的灵活性。

然而,VXLAN IETF 草案并未规定控制平面,而是依靠泛洪/学习机制用于主机和终端发现。

思科 VXLAN 解决方案的 BGP 控制平面凭借经过验证的 BGP 功能,提供更加灵活、可扩展、基于策略的备选方案。

VXLAN 概览VXLAN 是 MAC 用户地址数据报协议 (UDP) 隧道机制,能够通过称作 VXLAN 网络标识符 (VNI)(图 1)的 24 位分段标识符识别第二层分段。

更大的 VNI 范围允许 LAN 在云网络中扩展至 1600 万个分段。

此外,IP 和 UDP 封装通过使用第 3 层多路径,在现有的整个第 3 层网络扩展每个 LAN 分段。

●●●●图 2.透明的虚拟机移动性支持1IETF RFC 7348 VXLAN :在第 3 层网络上叠加第 2 层虚拟网络的框架2draft-ietf-l2vpn-evpn ,基于 BGP MPLS 的以太网 VPN (EVPN)draft-sd-l2vpn-evpn-overlay ,使用 EVPN 的网络虚拟化覆盖解决方案draft-sajassi-l2vpn-evpn-inter-subnet-forwarding-03,EVPN 内的 IP 子网内部转发3在 Cisco Nexus 9300 和 9500 平台交换机上,Cisco Nexus 7000 系列交换机(仅限 F3 系列)和Cisco ASR 9000 系列集成业务路由器VXLAN IETF RFC 73481 指定基于组播的泛洪/学习机制,但是不希望部署组播路由或存在泛洪可扩展性担忧的客户可使用 BGP 作为控制平面(图 2),以便:动态了解 VXLAN 隧道端点分配已连接的主机 MAC 和 IP 地址,并通过预填充和发布主机的 MAC 地址,避免产生对未知单播通信泛洪/学习机制的需求使用单播网络核心(无组播)并接收复制,以转发第 2 层组播和广播数据包提早终止地址解析协议 (ARP) 请求,避免泛洪VXLAN 的 BGP-EVPN 控制平面VXLAN 基于 BGP 的控制平面符合 IETF 草案2规定,其中指定 BGP-EVPN 控制平面进行叠加。

中移网上大学《SDN与NFV技术介绍》习题库与答案

802.1Q是关于VLAN识别和服务质量(QoS)等级的标准。

802.1Q Tag的长度是( )bytes,其中Type 字段取固定值0x8100;priority字段表示 以太网帧的优先级,取值范围是( ),数值越大,优先级越高;VLAN ID字段,长度为( )bit,取值范围是0~4095,其中0和4095是保留值,不能给用户使用如果下一跳地址为1.1.1.1,下列默认路由配置正确的是( )。

A. ip route 0.0.0.0 0.0.0.01.1.1.1 B. ip route 0.0.0.0 1.1.1.1 0.0.0.0 C. ip route 1.1.1.1 0.0.0.0 0.0.0.0 D. ip SDN顶层架构需跨专业整体考虑,由( )三层组成,分别实现主管业务、调度资源、执行转发。

A.编排层 B. 控制层 C. 转发层 D. 应用层下列路由协议中属于链路状态路由协议的是( )。

A. OSPF B. BGP C. ISIS D. RIP内存软件虚拟化GVA -> GPA -> HVA -> HPA,两两之间前者到后者是由( )完成的。

A. 前两步Host 机的系统页表完成,中间两步由 VMM 定义的映射表完成,后面两步则由虚拟机的系统页表完成B. 前两步由虚拟机的系统页表完成,中间两步由 VMM 定义的映射表完成,后面两步则由 Host 机的系统页表完成 C. 前两步由 VMM 定义的映射表完成,中间两步由虚拟机的系统页表完成,后面两步则由 Host 机的系统页表完成 D. 前两步由 VMM 定义的映射表完成,中间两步Host机的系统页表完SRIOV与OVS谁的转发性能高 A. OVS B. SRIOV C. 一样 D. 分场景,不一定MANO中主要用于虚拟资源管理的是( ) A. VIM B. NFVO C. VNFM D. NFVI针对虚拟化网元的管理,NFVO+将()功能纳入进来 A. FACAPS管理 B. NFVO C. VIM D. VNF虚拟化的优势有( ) A. 降低运营成本 B. 提高应用兼容性 C. 动态调度资源 D. 资源独立以下哪个不是NAT的基本工作方式()。

cisco路由器mpls vpn配置思路

一、网络环境由5台CISCO7204组成的网络,一台为P路由器,两台PE 路由器,两台CE路由器;二、网络描述在P和两台PE路由器这间通过OSPF动态路由协议完成MPLS网络的建立,两台PE路由器这间启用BGP路由协议,在PE 路由器上向所属的CE路由器指VPN路由,在CE路由器中向PE 路由器配置静态路由。

配置思路:1、在P和两台PE路由器这间通过OSPF动态路由协议,在P和PE路由器两两互连的端口上启用MPLS,两台PE之间的路为备份路由,这属公网路由。

2、两台PE路由器这间启用BGP路由协议,这使得属于VPN 的IP地址能在两个网络(两台CE所属的网络)互相发布,这属私网(VPN)路由。

3、在PE路由器上向所属的CE路由器指VPN路由,这打通了两个网络(两台CE所属的网络)之间的路由。

三、网络拓扑图四、P路由器配置p#SHOW RUNBuilding configuration...Current configuration : 1172 bytes!version 12.3service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption!hostname p!boot-start-markerboot-end-marker!!no aaa new-modelip subnet-zero!!!ip cefip audit po max-events 100!!interface Loopback0ip address 202.98.4.3 255.255.255.255 !interface FastEthernet0/0description to_r2ip address 10.1.1.10 255.255.255.252 ip ospf cost 20duplex fulltag-switching mtu 1508tag-switching ip!interface FastEthernet1/0description to_r3ip address 10.1.1.6 255.255.255.252 ip ospf cost 20duplex fulltag-switching mtu 1508tag-switching ip!interface FastEthernet2/0no ip addressshutdownduplex half!interface FastEthernet3/0no ip addressshutdownduplex half!router ospf 100log-adjacency-changesredistribute connected subnets redistribute static subnetsnetwork 10.1.1.6 0.0.0.0 area 0 network 10.1.1.10 0.0.0.0 area 0 !ip classlessno ip http serverno ip http secure-server!gatekeepershutdown!line con 0exec-timeout 0 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4login!!endp#五、PE1路由器配置pe1#show runBuilding configuration...Current configuration : 1813 bytesversion 12.3service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption!hostname pe1!boot-start-markerboot-end-marker!!no aaa new-modelip subnet-zero!!!ip vrf vpnard 1:100route-target export 200:1route-target import 200:1!ip cefip audit po max-events 100!!interface Loopback0ip address 202.98.4.1 255.255.255.255 !interface FastEthernet0/0description to_r5ip vrf forwarding vpnaip address 172.16.1.1 255.255.255.252 duplex fulltag-switching ip!interface FastEthernet1/0description to_r1ip address 10.1.1.5 255.255.255.252 ip ospf cost 20duplex fulltag-switching mtu 1508tag-switching ip!interface FastEthernet2/0ip address 10.1.1.1 255.255.255.252ip ospf cost 100duplex fulltag-switching mtu 1508tag-switching ip!interface FastEthernet3/0no ip addressshutdownduplex half!router ospf 100log-adjacency-changesredistribute connected metric-type 1 subnets network 10.1.1.0 0.0.0.255 area 0network 202.98.4.0 0.0.0.255 area 0!router bgp 100no bgp default ipv4-unicastbgp log-neighbor-changesneighbor 202.98.4.2 remote-as 100neighbor 202.98.4.2 update-source Loopback0neighbor 202.98.4.2 version 4!address-family vpnv4neighbor 202.98.4.2 activateneighbor 202.98.4.2 send-community extendedexit-address-family!address-family ipv4 vrf vpnaredistribute connectedredistribute staticno auto-summaryno synchronizationexit-address-family!ip classlessip route vrf vpna 192.168.3.0 255.255.255.0 172.16.1.2 no ip http serverno ip http secure-server!ip ospf name-lookup!!gatekeepershutdown!!line con 0exec-timeout 0 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4login!!endpe1#六、PE2路由器配置pe2#show runBuilding configuration...Current configuration : 1725 bytes!version 12.3service timestamps debug datetime msec service timestamps log datetime msec no service password-encryption!hostname pe2!boot-start-markerboot-end-marker!!no aaa new-modelip subnet-zero!!!ip vrf vpnard 1:100route-target export 200:1route-target import 200:1!ip cefip audit po max-events 100!!interface Loopback0ip address 202.98.4.2 255.255.255.255 !interface FastEthernet0/0description to_r1ip address 10.1.1.9 255.255.255.252 ip ospf cost 20duplex fulltag-switching ip!interface FastEthernet1/0ip vrf forwarding vpnaip address 172.16.2.1 255.255.255.0 duplex fulltag-switching ip!interface FastEthernet2/0ip address 10.1.1.2 255.255.255.252ip ospf cost 100duplex fulltag-switching ip!interface FastEthernet3/0no ip addressshutdownduplex half!router ospf 100log-adjacency-changesredistribute connected metric 1 subnetsredistribute static metric-type 1 subnets network 10.1.1.0 0.0.0.255 area 0!router bgp 100no bgp default ipv4-unicastbgp log-neighbor-changesneighbor 202.98.4.1 remote-as 100neighbor 202.98.4.1 update-source Loopback0neighbor 202.98.4.1 version 4!address-family vpnv4neighbor 202.98.4.1 activateneighbor 202.98.4.1 send-community extendedexit-address-family!address-family ipv4 vrf vpnaredistribute connectedredistribute staticno auto-summaryno synchronizationexit-address-family!ip classlessip route vrf vpna 192.168.4.0 255.255.255.0 172.16.2.2 no ip http serverno ip http secure-server!gatekeepershutdown!!line con 0exec-timeout 0 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4login!!End七、CE1路由器配置ce1#show runBuilding configuration...Current configuration : 892 bytes!version 12.3service timestamps debug datetime msec service timestamps log datetime msecno service password-encryption!hostname ce1!boot-start-markerboot-end-marker!!no aaa new-modelip subnet-zero!!!ip cefip audit po max-events 100!!interface Loopback0ip address 192.168.3.1 255.255.255.0 !interface FastEthernet0/0description to_r3ip address 172.16.1.2 255.255.255.252 duplex full!interface FastEthernet1/0no ip addressshutdownduplex half!interface FastEthernet2/0no ip addressshutdownduplex half!interface FastEthernet3/0no ip addressshutdownduplex half!ip classlessip route 0.0.0.0 0.0.0.0 172.16.1.1no ip http serverno ip http secure-server!!gatekeepershutdown!!line con 0exec-timeout 0 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4login!!end八、CE2路由器配置Ce2#show runBuilding configuration...*Sep 3 13:53:56.167: %SYS-5-CONFIG_I: Configured from console by console Current configuration : 888 bytes!version 12.3service timestamps debug datetime msecservice timestamps log datetime msecno service password-encryption!hostname ce2!boot-start-markerboot-end-marker!!no aaa new-modelip subnet-zero!!!ip cefip audit po max-events 100!interface Loopback0ip address 10.10.13.1 255.255.255.0 !interface FastEthernet0/0no ip addressshutdownduplex half!interface FastEthernet1/0description to_r2ip address 10.10.12.2 255.255.255.0 duplex full!interface FastEthernet2/0no ip addressshutdownduplex half!interface FastEthernet3/0no ip addressshutdownduplex half!ip classlessip route 0.0.0.0 0.0.0.0 172.16.2.1 no ip http serverno ip http secure-server!!gatekeepershutdown!!line con 0exec-timeout 0 0logging synchronousstopbits 1line aux 0stopbits 1line vty 0 4login!!end九、业务测试ce1# ping 172.16.1.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 172.16.1.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 96/190/324 ms ce1#ce2#ping 192.168.3.1Type escape sequence to abort.Sending 5, 100-byte ICMP Echos to 192.168.3.1, timeout is 2 seconds:!!!!!Success rate is 100 percent (5/5), round-trip min/avg/max = 336/468/588 ms ce2#。

VXLAN技术下的数据中心通信网络设计及实现

VXLAN技术下的数据中心通信网络设计及实现在当今信息时代,数据中心的重要性日益凸显,大量的数据需要高效稳定的传输和存储。

为了满足不断增长的数据需求和应对多层次网络的挑战,数据中心通信网络设计显得尤为重要。

而VXLAN技术的出现为数据中心通信网络的设计和实现提供了新的思路和解决方案。

本文将围绕VXLAN技术下的数据中心通信网络设计及实现展开论述。

一、VXLAN技术概述VXLAN(Virtual eXtensible Local Area Network)是一种基于MAC-in-UDP封装技术的虚拟化网络技术,它是一种用于面对大规模云计算环境下的数据中心和虚拟机能够被快速和灵活地迁移的网络虚拟化技术。

VXLAN使用UDP封装数据包,在逻辑网络和底层物理网络之间建立通信隧道,使得虚拟网络扩展到整个数据中心网络中。

VXLAN使用24位的VLAN标识符,并可以提供最多1600万个隔离的虚拟网络。

VXLAN技术的优点主要包括以下几点:1. 更好的扩展性:VXLAN的隧道ID是24位,因此可以提供超过1600万种不同的虚拟网络标识,避免了传统VLAN数量有限的问题。

2. 跨物理网络通信:VXLAN可以使用现有的物理网络基础设施,在不改变现有网络设备的情况下,实现虚拟机之间的通信。

3. 灵活的网络隔离:VXLAN可以在物理网络基础上建立虚拟网络,实现不同虚拟网络的隔离和安全通信。

1. 基础设施规划在进行VXLAN技术下的数据中心通信网络设计之前,首先需要对数据中心的基础设施进行规划和部署。

包括物理服务器、交换机、路由器、存储设备等硬件设备的部署和网络架构的规划。

其中交换机和路由器的选择至关重要,需要具备VXLAN技术的支持和扩展功能,以满足数据中心通信网络的需求。

2. VXLAN网络设计在设计VXLAN技术下的数据中心通信网络时,首先需要确定VXLAN网络的架构和拓扑结构。

VXLAN网络通常由VXLAN隧道中转设备(VTEP)、VXLAN网络、底层物理网络和边缘设备等组成。

2023年HCIE笔试datacom题库H12-891-5

3121.遇到大型的网络割接项目,可以将其划分成多个相对独立、但是前后又有关联的小割接。

A、正确

B、错误

【答案】:A

3131.在华为网络设备上配置snetconf server enable 后,客户端可以通过830 端口号与设备建立NETCONF 连接。

A、正确

B、错误

【答案】:B

3141.企业广域网络连接企业总部与分支、企业与云,也实现云之间的互联互通。

A、正确

B、错误

【答案】:A

3151.使用BGP EVPN 作为VXLAN 的控制平面,可以完全避免VXLAN 网络中的流量泛洪,如ARP 广播报文。

A、正确

B、错误

【答案】:B

3161.当园区网络中部署了策略联动之后,会在控制点与执行点设备之间建立CAPWAP (Control And Provisioning of Wireless Access Points)隧道,通过CAPWAP 实现用户关联、消息通信、用户授权策略下发、用户业务数据转发等。

A、正确

B、错误

【答案】:A

3171.当网络中部署了MPLS 且网络层协议为IP 时,FEC 所对应的路由必须存在于LSR 的IP 路由表中,否则该FEC 的标签转发表

项不生效。

A、正确

B、错误

【答案】:A

3181.公钥是公开的,无需保密。

私钥是由个体持有的,不对外公开和传播。

A、正确

B、错误

【答案】:A。

2023年HCIE笔试datacom题库H12-891-22

3311.在6PE、6VPE 组网场景中,PE 上无需启用VPN-instance.

A、正确

B、错误

【答案】:B

3321.SR-MPLS 中,segment-NOD 必须手动配置

A、正确

B、错误

【答案】:B

3331.使用BGP EVPN 作为VXLAN 的控制平面,可以完全避免VXLAN 网络中的流量泛洪,如ARP 广播报文。

A、正确

B、错误

【答案】:B

3341.当网络中部署了MPLS 且网络层协议为IP 时,FEC 所对应的路由必须存在与LSR 的IP 路由表中,否则该FEC 的标签转发表项不生效。

A、正确

B、错误

【答案】:A

3351.当DHCP 客户端与服务器之间存在中继设备时,如果DHCP 服务器全局地址池中的IP 地址与中继设备上连接客户端的VLANIF 接口的IP 地址不在同一个网段,则会引起DHCP 故障。

A、正确

B、错误

【答案】:A

3361.为了加快IS-IS 网络中链路故障的感知速度,可以将IS-IS 与BFD 联动。

A、正确

B、错误【答案】:A。

基于mp-bgp evpn的vxlan实现中的故障

问题三 解 决 了 以 上 问 题 后,本

境, 其 中,VTEP-1、VTEP-2、 RR 为 NXOSV9K,IOS 版 本 为 7.0.3.I7.2,交 换 机 SW1 和 SW2 的 IOS 版 本 为 vIOS L2 15.2。

启动各个设备,完成配置 后,通 过 测 试 发 现,VTEP-1、 VTEP-2 与 RR 均 未 建 立 起 邻 居关系,故障如图 2 所示,之 后通过查看配置,查看端口状 态,并仔细分析与排查,才发 现问题的根源 :NXOSV9K 设备 及各个接口默认都是关闭状 态,没有信息的交互,自然不 能建立邻居关系,通过在互联 的 接 口 配 置 中 no shutdown 开启接口功能,上面各设备可 以建立邻居关系,故障得以解 决。

2020.04 163

Trouble Shooting 故障诊断与处理 责任编辑:赵志远 投稿信箱:netadmin@

而且在同一台交换机 SW1 的不同网段的主机无法 ping 通,问题应该出在 VTEP-1 上, 通 过 查 看 VTEP-1 设 备 的 配 置,找到相关的文档,综合加 以 分 析,最 终 找 到 问 题 的 根 源,那就是 :VTEP-1 上建了 2 个 3 层 VNI,而 且 在 2 层 VNI 的 SVI 接口中配置不同网段 分别归属不同的 3 层 VRF,导 致相同的网段主机彼此能够 ping 通,同 一 台 交 换 机 SW1 上跨网段的两台主机无法 ping 通。

mplsbgpvpn技术方案

可扩展性

支持大规模的站点和用户,具备良好的可扩 展性。

02

BGP VPN技术介绍

mplsbgpvpn技术方案

汇报人: 2024-01-08

目录

• MPLS VPN技术介绍 • BGP VPN技术介绍 • MPLS与BGP VPN比较 • MPLSBGPVPN融合方案 • MPLSBGPVPN技术方案应

用案例

01

MPLS VPN技术介绍

MPLS VPN定义

MPLS VPN是一种基于多协议标签交 换(MPLS)技术的虚拟专用网络( VPN)解决方案。

它通过在骨干网络上建立标签交换路 径(LSP),实现对数据包的快速、 高效转发,同时提供类似于传统VPN 的私密性和安全性。

MPLS VPN工作原理

MPLS VPN采用MPLS技术, 通过建立LSP实现数据包的快

速转发。

在MPLS VPN中,客户站点 与运营商骨干网络之间通过 PE(Provider Edge)路由器 连接,PE路由器之间通过P( Provider)路由器连接,形 成一个逻辑上的VPN骨干网

。

PE路由器根据客户站点需求 ,为其分配相应的标签和路 由,实现数据包的快速转发 。

MPLS VPN优势与特点

高可靠性

MPLS VPN采用快速收敛和保护倒换技术, 确保数据传输的可靠性和稳定性。

安全性

通过加密和访问控制列表(ACL)等安全措 施,确保数据传输的安全性和私密性。

灵活性

支持多种接入方式,如以太网、ATM等,满 足不同客户的需求。

evpn协议原理

evpn协议原理嘿呀,小伙伴,今天咱们来唠唠这个EVPN协议。

这EVPN啊,就像是网络世界里的一个超级组织者呢。

EVPN呢,它主要是和VPN(虚拟专用网络)相关的。

你想啊,在这个网络的大江湖里,不同的企业或者组织,就像一个个小帮派,他们都有自己的小秘密,不想让外人知道。

所以就需要一个安全又好用的方式来构建自己的网络空间,这时候EVPN就闪亮登场啦。

从它的架构来说呢,EVPN是基于MP - BGP(多协议边界网关协议)扩展的。

这就好比在原有的一个大的通信框架上,给它加上了很多专门为虚拟网络定制的小零件。

MP - BGP本身就像是一个很会传递消息的小邮差,在不同的网络节点之间跑来跑去送信息。

EVPN呢,就利用这个小邮差的能力,但是又给它一些特殊的任务,比如说传递和虚拟网络相关的信息。

那它是怎么做到让不同的站点之间建立起这种虚拟的连接呢?这就涉及到EVPN的一些很巧妙的机制啦。

比如说它有一种MAC地址的学习机制。

在传统的网络里,设备要知道往哪里发送数据,就得知道目标设备的MAC地址。

EVPN也一样,不过它更聪明哦。

它不是那种简单的、各个设备自己瞎摸索着去学习MAC地址。

而是通过EVPN网络里的一些规则和信息共享,让各个站点之间能够更快更准确地知道其他站点设备的MAC地址。

就像是大家在一个班级里,每个人都有自己的名字(MAC地址),EVPN这个小班长就会告诉大家,谁是谁,这样大家互相通信的时候就不会找错人啦。

而且呀,EVPN还很注重网络的可靠性呢。

它就像一个很细心的守护者,会时刻关注网络的连接状态。

如果有一条线路出了问题,比如说某个网络链路突然断掉了,就像一座桥突然塌了一样。

EVPN不会就这么干瞪眼,它会迅速调整,通过其他的路径来让数据继续传输。

这就好比是本来从A到B是走一号桥的,一号桥塌了,它就会指挥数据从二号桥或者三号桥走。

再说说它的多租户支持吧。

现在很多企业都在云平台上租空间来构建自己的网络,就像租房子一样。

EVPN协议以太网虚拟专网技术的协议原理与应用

EVPN协议以太网虚拟专网技术的协议原理与应用EVPN(Ethernet VPN)是一种基于以太网的虚拟专网技术,通过将以太网和VPN的优点结合起来,为企业提供了高性能、安全可靠的网络互联解决方案。

本文将介绍EVPN协议的原理和应用。

一、EVPN协议原理EVPN协议的核心思想是将单个以太网扩展到广域网(WAN)中,实现不同地理位置的站点之间的虚拟专网互联。

EVPN通过引入控制平面和数据平面的分离来实现这一目标。

1. 控制平面:EVPN的控制平面使用BGP(边界网关协议)作为基础协议。

它通过扩展现有的BGP功能,引入新的路由类型和扩展的属性,以支持MAC地址和虚拟机信息的传输。

控制平面负责维护网络拓扑信息,包括站点之间的连接、MAC地址的学习、转发表的更新等。

2. 数据平面:EVPN的数据平面使用VXLAN(Virtual Extensible LAN)封装以太网帧,在广域网中进行传输。

VXLAN通过添加额外的头部信息,在扩展网络中传递封装的以太网帧,实现跨子网的互联。

数据平面负责将封装后的以太网帧从源站点发送到目标站点,并完成解封装操作。

二、EVPN协议应用EVPN协议的应用范围广泛,以下是其中几个主要的应用场景:1. DCI(数据中心互连):EVPN协议在数据中心互连中发挥着重要作用。

通过EVPN,不同数据中心之间可以建立虚拟专网连接,实现数据中心间的互通。

EVPN 支持多路径的负载均衡和快速收敛,提供了高性能和高可靠性的数据中心互连解决方案。

2. 共享服务提供商:EVPN协议可以用于共享服务提供商的网络互联。

不同的企业客户可以通过EVPN建立虚拟专网连接,共享服务提供商的资源,实现安全可靠的互联。

EVPN通过实现MAC地址的学习和转发表的更新,有效地解决了资源共享和隔离的问题。

3. 移动运营商网络:EVPN协议在移动运营商网络中具有广泛的应用。

通过EVPN,运营商可以提供面向移动用户的安全互联服务,实现不同区域和网络之间的无缝漫游。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

采用MP-BGP EVPN控制平面的VXLAN网络设计指南采用MP-BGP EVPN控制平面的VXLAN网络1 简介 (3)2 MP-BGP EVPN控制平面概述 (3)2.1 MP-BGP EVPN 控制平面的软件和硬件支持 (4)2.2 MP-BGP EVPN中的多租户 (5)2.3 MP-BGP EVPN NLRI和L2VPN EVPN地址族 (5)2.4 通过MP-BGP EVPN 控制平面提供集成路由和桥接功能 (6)2.4.1 本地主机学习 (7)2.4.2 EVPN 路由广播和远程主机学习 (7)2.4.3 对称 IRB与不对称 IRB (7)2.4.4 用于桥接域和IP VRF的VNI (10)2.5 MP-BGP EVPN中的VXLAN VTEP对等设备发现和身份验证 (11)2.6 MP-BGP EVPN中的分布式任意播网关 (13)2.7 MP-BGP EVPN中的ARP抑制 (14)3 MP-BGP EVPN VXLAN VTEP配置 (15)4 MP-BGP EVPN VXLAN中的vPC VTEP (22)4.1 EVPN vPC VTEP概述 (22)4.2 EVPN vPC VTEP配置 (22)4.3 vPC VTEP MP-BGP 状态和 EVPN 路由更新 (25)5 MP-BGP EVPN VXLAN 架构设计 (27)5.1 采用MP-iBGP EVPN的VXLAN架构 (27)5.1.1 网脊层上的MP-iBGP 路由反射器 (27)5.1.2 叶层上的MP-iBGP 路由反射器 (30)5.1.3 带专用路由反射器的MP-iBGP (30)5.2 采用MP-eBGP EVPN 的VXLAN 架构 (31)6 MP-BGP EVPN VXLAN外部路由 (34)7 通过MP-BGP EVPN VXLAN进行数据中心互联 (44)8 结论 (45)9 参考资料 (45)1 简介虚拟可扩展局域网(VXLAN)是一项网络虚拟化覆盖技术。

通过在IP-UDP隧穿封装中使用MAC,它可在共享第3层底层基础设施网络上,提供第2层扩展。

在覆盖网络中获得第2层扩展的目的是,消除物理服务器堆叠现象,或突破地理位置界线,并且在数据中心内部或数据中心间,灵活地部署工作负载。

最初的IETF VXLAN 标准(RFC7348)定义了一个基于组播的洪泛和学习VXLAN,无控制平面。

它依靠数据驱动的洪泛和学习行为,来发现远程VTEP对等设备和学习远端主机。

覆盖广播,即未知单播和组播(BUM)流量被封装到组播VXLAN分组中,通过底层组播转发,传送到远程VTEP 交换机。

这种部署中,洪泛会给解决方案可扩展性带来挑战。

此外,该解决方案的另一问题是,需要在底层网络中启用组播功能,而部分机构不希望在数据中心和/或广域网中启用组播。

为突破RFC7348中基于组播的VXLAN的限制,可使用多协议BGP 以太网 VPN(MP-BGP EVPN),作为VXLAN的控制平面。

IETF已将BGP EVPN定义为VXLAN覆盖网络的标准控制平面。

MP-BGP EVPN 控制平面提供基于协议的VTEP对等设备发现和终端主机可达性信息分发功能,支持可扩展性更高的VXLAN覆盖网络设计,适用于专用和公共云。

MP-BGP EVPN 控制平面提供一系列功能,消除或减少了覆盖网络中的洪泛,并支持东西向和南北向流量的最佳转发。

本白皮书重点探讨MP-BGP EVPN功能、配置以及采用了MP-BGP EVPN 的典型VXLAN覆盖网络设计。

本白皮书不包括VXLAN基本要素、采用基于组播的洪泛和学习模式的VXLAN或相关网络设计选项等内容。

本白皮书还假定读者已具备BGP、MP-BGP 和BGP/MPLS IP VPN相关知识。

如需了解更多信息,请参考以下IETF RFC:∙RFC4271 –边界网关协议4(BGP-4)https:///html/rfc4271∙RFC4760 -- BGP-4多协议扩展https:///html/rfc4760∙RFC4364 -- BGP/MPLS IP 虚拟专用网(VPN)https:///html/rfc4364#page-152 MP-BGP EVPN控制平面概述MP-BGP(多协议BGP)EVPN(以太网虚拟专用网)是基于业界标准的VXLAN控制协议。

在EVPN面世之前,VXLAN覆盖网络采用洪泛和学习模式。

在此模式中,终端主机信息学习和VTEP 发现都是由数据平面驱动的。

没有用于在VTEP间分发终端主机可达性信息的控制协议。

MP-BGP EVPN的出现改变了这一局面。

它为位于远程VTEP之后的终端主机提供了控制平面学习功能。

它隔离了控制平面和数据平面,并为VXLAN覆盖网络中的第2层和第3层转发,提供了统一控制平面。

MP-BGP EVPN 控制平面具备以下关键优势:∙它是基于业界标准的控制协议,支持多厂商互操作性。

∙它使控制平面能够学习终端主机的第2层和第3层可达性信息,从而构建更为强大、可扩展性更高的VXLAN 覆盖网络。

∙它利用投放市场已十年之久的MP-BGP VPN技术,支持可扩展多租户VXLAN覆盖网络。

∙EVPN 地址族携带第2层和第3层可达性信息。

藉此,在VXLAN覆盖网络中提供了集成桥接和路由功能。

∙它通过协议驱动的主机MAC/IP路由分发和本地VTEP上的ARP抑制功能,将网络洪泛减至最少。

∙它通过分布式任意播功能,为东西向和南北向流量提供了最佳转发。

∙它提供VTEP 对等设备发现和身份验证功能,降低了VXLAN覆盖网络出现恶意VTEP的风险。

∙它提供了在第2层建立主/主多寻址的机制。

2.1 MP-BGP EVPN 控制平面的软件和硬件支持根据设备在MP-BGP EVPN VXLAN 网络中扮演的角色不同,在采用MP-BGP EVPN控制平面的VXLAN网络中,它可能只需要支持控制平面功能,也可能需要同时支持控制平面和数据平面功能。

运行MP-BGP EVPN的IP传输设备:这些设备在底层网络提供IP路由功能。

通过运行MP-BGP EVPN 协议,它们成为VXLAN控制平面的一部分,在其MP-BGP EVPN对等设备间分发MP-BGP EVPN路由。

它们可以是一个MP-iBGP EVPN 对等设备或路由反射器,或是一个MP-eBGP EVPN 对等设备。

它们的操作系统软件需要支持MP-BGP EVPN,且能够了解MP-BGP EVPN 更新,并使用标准定义结构,将更新分发给其它MP-BGP EVPN对等设备。

在数据转发方面,它们只根据VXLAN封装分组的外部IP地址,执行IP路由。

它们无需支持VXLAN 数据封装和封装解除功能。

运行MP-BGP EVPN的VXLAN VTEP:运行MP-BGP EVPN的VXLAN VTEP需要既支持控制平面功能,又支持数据平面功能。

在控制平面中,它们启动MP-BGP EVPN路由,来广播其本地主机。

它们接收来自对等设备的MP-BGP EVPN更新,并在转发表中安装EVPN路由。

而数据转发功能方面,它们在VXLAN中封装用户流量,并将其通过IP底层网络发送。

从相反方向,它们接收到来自其它VTEP的VXLAN 封装流量,解除封装,并用本地以太网封装将流量发送到主机。

根据不同网络角色,须选择适合的交换机平台。

对于IP传输设备,软件需支持MP-EVPN控制平面,但硬件无需支持VXLAN数据平面功能。

对于VXLAN VTEP,交换机需既支持控制平面功能,又支持数据平面功能。

成为,根据交换机在网络中的角色不同,它可能需要利用其它技术,执行更多互联互通功能,如DCI节点,为运行EVPN/VXLAN的数据中心和采用MPLS VPN等广域网技术的数据中心,提供了连接。

VXLAN 间路由:MP-BGP EVPN 控制平面通过在VXLAN覆盖网络上分发第2层和第3层终端主机可达性信息,提供集成路由和桥接功能。

如需在分属于不同子网的主机间通信,将需要VXLAN间路由。

BGP EVPN 通过分发第3层可达性信息(主机IP路由或IP前缀),支持此通信。

在数据平面,VTEP 需能够执行IP路由查询,并根据查询结果,进行VXLAN 封装,我们将此称为VXLAN路由功能。

并非所有硬件平台都能支持VXLAN路由,因此它会影响硬件平台的选择。

Cisco Nexus 系列交换机上的MP-BGP EVPN VXLAN支持Nexus 7000系列交换机等其它Nexus交换机平台的NX-OS操作系统版本提供该软件功能。

本白皮书中的许多MP-BGP EVPN 功能和设计讨论是与平台无关的2.2 MP-BGP EVPN 中的多租户作为现有MP-BGP 协议的扩展,MP-BGP EVPN 通过运用虚拟路由和转发(VRF )概念,自然继承了对于VPN (虚拟专用网)结构中多租户的支持。

在 MP-BGP EVPN 中,多租户可共存并共享通用IP 传输网络,同时还在VXLAN 覆盖网络中拥有自己的独立VPN 。

在 EVPN VXLAN 覆盖网络中, VXLAN VNI 定义了第2层域,并通过禁止第2层流量穿行VXLAN VNI 边界,来执行第2层分段。

类似的,VXLAN 租户实现第3层分段的方式,是应用第3层虚拟路由和转发(VRF )技术,并使用映射到每个VRF 的独立VXLAN VNI ,在租户间进行路由隔离。

每个租户都有自己的VRF 路由实例。

VXLAN VNI 中特定租户的IP 子网位于相同的第3层VRF 中,划分第3层路由域,与其它租户隔离开来。

与基于组播的洪泛学习VXLAN 或其它任意不具备多租户概念的第2层扩展技术相比,MP-BGP EVPNVXLAN 的内置多租户支持明显是一个巨大优势。

这使VXLAN 技术更加适用于部署了多租户模式的云网络。

2.3 MP-BGP EVPN NLRI 和L2VPN EVPN 地址族和其它任意网络路由控制协议一样,MP-BGP EVPN 的设计具备为网络分发网络层可达性信息(NLRI )的功能。

EVPN NLRI 的独特性在于,它同时包括位于EVPN VXLAN 重叠网络上终端主机的第2层和第3层可达性信息。

也就是说,它能够广播EVPN VXLAN 终端主机的MAC 和IP 地址。

这构成了通过VXLAN 支持集成路由和桥接的基础。

因为VXLAN 是一项第2层扩展技术,所以需要分发第2层MAC 地址。

与限制于网络特定位置、始终保持在第2层/第3层界线内的传统VLAN 不同,VXLAN VNI 是覆盖网络中的虚拟第2层网段,但从底层网络角度来看,它可分布跨越多个非邻接站点,伸展到底层基础设施的第2层/第3层界线之外(如图1所示)。