RSA Token Time Reset

计算机相关知识--加密解密的概念与算法

加密解密的概念与算法1.1 为什么需要加密解密?在客户端与服务器进行交互时,必然涉及到交互的报文(或者通俗的讲,请求数据与返回数据),如果不希望报文进行明文传输,则需要进行报文的加密与解密。

所以加密的主要作用就是避免明文传输,就算被截获报文,截获方也不知道报文的具体内容。

1.2 对称加密,单向加密,非对称加密的介绍与区别加密分为对称加密和非对称加密:对称加密效率高,但是解决不了秘钥的传输问题;非对称加密可以解决这个问题,但效率不高。

(其中https是综合了对称加密和非对称加密算法的http协议。

)1.2.1 对称加密采用单钥密的加密方法,同一个密钥可以同时用来加密和解密,这种加密方法称为对称加密,也称为单密钥加密。

即约定一个秘钥,客户端使用这个秘钥对传输参数进行加密并提交至服务端,服务端使用同样的秘钥进行解密;1)常用的对称加密算法:DES(Data Encryption Standard):数据加密标准,速度较快,适用于加密大量数据的场合;3DES(Triple DES):是基于DES,对一块数据用三个不同的密钥进行三次加密,强度更高;AES(Advanced Encryption Standard):高级加密标准,是下一代的加密算法标准,速度快,安全级别高,支持128、192、256、512位密钥的加密;2)算法特征:加密方和解密方使用同一个密钥;加密解密的速度比较快,适合数据比较长时的使用;密钥传输的过程不安全,且容易被破解,密钥管理也比较麻烦;3)加密工具:openssl,它使用了libcrypto加密库、libssl库即TLS/SSL协议的实现库等。

TLS/SSL是基于会话的、实现了身份认证、数据机密性和会话完整性的TLS/SSL库。

1.2.2 单向散列加密单向加密又称为不可逆加密算法,其密钥是由加密散列函数生成的。

单向散列函数一般用于产生消息摘要,密钥加密等1)常用的单向散列加密算法:MD5(Message Digest Algorithm 5):是RSA数据安全公司开发的一种单向散列算法,非可逆,相同的明文产生相同的密文;SHA(Secure Hash Algorithm):可以对任意长度的数据运算生成一个160位的数值。

FortiGate 200B与RSA SecurID两因素认证的配置(2011年)说明书

Configuring FortiGate 200B with RSA SecurID for Two Factor AuthenticationCopyright © 2011 – BPS Info Solutions, Inc.Written by Jonathan TewIntroductionOur company had an existing RSA installation and wanted to leverage this investment with new FortiGate appliances. The installation was not as easy as we had anticipated even though both vendors hold leadership positions in their respective industries. The available documentation did not cover the actual scenario of true two factor authentication. We were able to determine the proper configuration and it is relatively straight forward. We wanted to document the configuration to improve what is available to the internet community.AssumptionsThis documentation assumes the following components are in place:•Fortinet 200B Appliance with version 4.0 MR2 Patch 6•RSA SecurID 130 ApplianceWe also assume that you have experience creating your own certificate authority and generating a certificate for the appliance and end users.Please note that any sensitive information is blurred out. It’s a faint blur, so examine the images carefully to note that certain fields are filled in, but blurred.Configuring the RSA SecurIDFirst go to the IMS Console for SecurID and loginNext go to RADIUS -> RADIUS Clients -> Manage Existing.Since I’ve already configured my FORTIGATE RADIUS client you will see it in the screen shot below. If you are performing a new configuration then click on the “Add New” button.address of the FortiGate unit.FortiGate Configuration RADIUS ConfigurationThe next step is configuring the FortiGate RADIUS user. Begin by navigating to User →Remote →RADIUS. Here you will see I have a Remote user named “RSA” configured.Notice that the configuration of the RSA user is relatively simple. I have the Primary and Secondary IP address (blurred out) configured for the RSA SecurID 130 appliances.that I’ve created a single user with the type of RADIUS below.Notice that the user is simple to configure. I’ve provided the username (which needs to match the user on the RSA box) and selected Match user on RADIUS server and selected RSA. This means that when theuser tries to connect the authentication credentials are sent over to the RSA server for validation.At this point we have a user that is doing OTP authentication with the RSA SecurID appliance. I learned how to test this authentication with the RSA box on the command line from a CryptoCard FortiGate implementation guide. Thanks CryptoCard for the excellent documentation! So if we open up the CLI console and type in the following command:diag test auth rad <radius server name><auth protocol><username><One-Time Password>We should see it successfully authenticate.At this point though we have only achieved a single factor of authentication (the one time password from the RSA token). We need to have two factors of authentication.Configuring Certificate AuthenticationFor this exercise you are going to need the following certificates:•Your own certificate authority root certificate• A private key and certificate for the FortiGate appliance that matches the host name that you are going to access the appliance with.• A client certificate for your windows machine.The actual generation of these certificates is out of the scope of this documentation. There are tons of great documents about how to accomplish this task with either Windows Server 2008 or OpenSSL.The first step is to import the certificate authority root into the System -> Certificates -> CA Certificates. Click on the Import button and upload the certificate. After the certificate is imported the screen will look like the picture below:Notice the CA_Cert_1 has been added to the list. Next click on System -> Certificates -> Local Certificates -> Import within the FortiGate left navigation. On that screen choose the type “Certificate” from the drop down list. This will allow you to upload both the certificate and private key file into the FortiGate appliance. You’ll need the private key password which should be provided to you by whoever within your organization generated the key pair.After the certificate is imported it will display in the list underneath all the factory installed FortiGate certificates.VPN ConfigurationNow that we have the RSA authenticating user configured and the certificates installed on the server we need to configure the VPN. First we need to configure our VPN to use our server certificate and require a client certificate. This is configured under VPN →SSL →Config. The required Client Certificate is what will provide us the second factory of authentication. The client certificate will have to be signed by our internal certificate authority that we imported in the prior steps of this documentation.Next configure the VPN portal under VPN → SSL → Portal. In this case we configured “portal1”Finally we need to configure a user group that includes our user and grants them access to the VPN portal. This configuration is done under User -> User Group -> User Group.Notice we have a group “group1” configured with our single user over in the members section.Testing VPN ConnectionBefore fighting with the FortiClient VPN users you should do the following:1)Make sure your OTP token is working properly by RSA SecurID by testing it through their self-service console.2)Test the OTP token on the FortiGate CLI using the diag command shown above.3)See if you can properly connect to the web interface of the FortiGate at Error! Hyperlinkreference not valid. Please note that your browser should prompt for your client side certificate AND the server should present the CA signed server certificate. Try logging in through the web interface first. It is more tolerant of token syncing, etc.If we fire up our FortiClient SSL VPN application we can attempt to connect to the FortiGate we should enter our RSA OTP into the password field and select our client certificate. Only client certificates installed into Windows are going to show in the drop down. Make sure you’ve installed the certificate. Once you connect it should look like this:If something is wrong the FortiClient will stop at a certain percentage and display a negative error code. The error messages provide very little meaningful information. There are some CLI commands that can display meaningful information to help debug what is going on:diag deb resetdiagnose debug application sslvpn -1diag debug enableIt is critical to run the “FortiClient SSL VPN” as administrator to successfully connect. You cannot connect without it running as administrator.We did not complete a connection via the larger FortiClient software. It spawns a “FortiClient SSL VPN” login window like the standalone client does, but in our trial it did not connect successfully.。

RSA身份认证技术介绍以及应用

via transaction monitoring

: Innovation is key “RSA will also benefit from Cyota’s traction in the financial services fraud detection market, its customer base and its ability to innovate in a fledgling market.”

Web & browser apps

存取管理解决方案: RSA ClearTrust

®

运行组织机构有效地管理用户身份,授权对资源的访问,提供Web 应用的单点登录功能,以及强大的审计能力

— 在异构平台上提供针对多种应用无缝安全的访问控制 (Microsoft, Sun, BEA, IBM, Lotus, Apache, etc.) — 不同级别的认证和授权方式 • Smart Rules™ — 被第三方实验室评测为最佳执行效率和扩展现最佳的Web存取管理 产品

5100 智能卡和RSA SecurID Passage

•

灵活的智能卡解决方案

— RSA SecurID Passage软件需要5100智能卡和读写器支持

— 储存双 X.509 v3 证书及双 RSA 公钥/私钥对 — 存储RSA Keon PKI 证件及 RSA SecurID 软件令牌种子 — 支持门警系统访问公司证件

RSA SecurID 软件令牌

• •

RSA SecurID 硬件令牌的软件版本

— 可直接安装于用户的桌面

易于使用

— 全面支持 Win2000 远程访问服务器

— 支持智能卡

— 完全支持PKCS#11 — 完全支持PC/SC — 改善智能卡管理程序 — 具备种子传输功能

RSA双因素认证系统简介

RSA Authentication Manager管理概要 管理概要

简化并降低管理开支 • 数据库复制

• •

LDAP或客户权限管理数控库等用户资料的导入和同步 Quick Admin Web 界面的帮助台应用程序

提高正常运行时间,降低分险 • 支持高可用(High availability) 硬件平台

RSA双因素身份认证技术是最简单易用的强认证解决方案 双因素身份认证技术是最简单易用的强认证解决方案

生物认证技术,包括指纹、虹膜、面容识别等

• • • • • • • • •

无法集成现有应用 需要特殊的外围认证设备 应用不成熟、使用维护成本高

数字证书认证技术

无法集成现有应用,需要很多开发工作 客户端需要安装驱动程序,管理、部署和维护复杂 在许多特殊场景下无法使用,如对登录AIX操作系统的保护就无能为力

• •

自动实现软件容错 灾难恢复

增强的执行效率以及扩展性 • 自动实现负载平衡和数据库复制 投资保护 • 方便的进行扩容和升级

•

支持服务器负载平衡功能

RSA强认证系统可以保护的资源 强认证系统可以保护的资源

RSA RSA Authentication Authenticati Manager on Manager (Primary) (Replica) 远程移动办公用户

Lucent Cisco

Remote Access

iPass Citrix Nortel Symantec

• • • •

3COM Funk Software Cisco Lucent

RSA强认证系统可以保护的资源 强认证系统可以保护的资源

UNIX - AIX, HP/UX, Solaris Linux Windows NT & IIS Windows 2000/2003/XP

RSA_SecurID产品简介

双因素的概念=你所知道的+你所能拿到(或拥有)

以银行卡为例,你的银行卡是所你所能拿到(或拥有的),而 取款密码又是你所知道的,当这二个要素同时具备的时候就可 以到ATM上取款,这就是一个双因素的例子!

+ PIN

... 和你知道的... ATM 卡的口令

= 双因素认证!

RSA SecurID双因素口令的构成

LOGIN: 张三 PASSCODE: Zs3a 159759 双因素口令 = PIN + 令牌码

已初始化为 全球同步时间

令牌码: 通常为每 60秒钟变化一次

内部电池

唯一的128位 种子

完整的双因素口令是PIN码(客户首次使用令牌的时候设定)和令牌码组合到一起构成的

RSA双因素身份认证是此领域的事实标准

全球软件及硬件令牌销售指数

Others 25.8%

• “RSA信息安全公司统治着软 硬件令牌市场”

RSA Security 74.2%

Source: International Data Corp., “Token and IT Authentication Market”

RSA双因素身份认证系统架构

认证代理软件 AM/Agent 公司资源

128位数值(种子)

令牌码与认证服务器产 令牌码与认证服务器产 生的不同:认证拒绝 生的相同: 认证通过

+

RSA时间同步算法

=

每分钟产生一个令牌码

认证管理服务器 AM

128位数值(种子)

+

RSA时间同步算法

=

每分钟产生一个令牌码

认证服务器与令牌采用相同的RSA时间同步算法和种子文件。在相同的时刻,令 牌和认证服务器所独立运算的结果是相同的。RSA的强认证系统就是通过这个原 理进行身份认证的!

C#中关于RSA加密算法(案例代码)

RSAGenerator类的得到私钥的方法getPrivateKey();得到私钥后直接插入 tb_server1,access_token(先让其为空字符串),稍后在更新进去,然后 该方法返回公钥,下面就到了公钥了,公钥存储在server2上,有了 user_id和公钥,直接插入即可,然后下面就调用RSAGenerator类的加密 方法了,encriptByPublicKey();该方法需要两个参数(加密字符串-当然就 是用户密码了,还有一个就是公钥),加密成功后返回的就是 access_token(访问令牌),这时更新tb_server1表中的access_token字段即 可,这样整个加密过程就完成了,这样的好处是数据库不会存储用户的 明文密码,而且该密码只有用户自己知道,保障了用户的隐私。 当用户登陆的时候用用户名(name字段)获取到user_id后再获取 access_token和privateKey,直接调用RSAGenerator类的 decriptByPrivateKey方法,该方法有两个参数传进去 (access_token,privateKey),经过解密之后就是用户的密码,通过和用户输 入的进行比对, 成功之后,下面要做的事情更为重要:就是更新用户的公钥和私钥还

易于理解和操作。RSA是被研究得最广泛的公钥算法,从提 出到现在的三十多年里,经历了各种攻击的考验,逐渐为人 们接受,普遍认为是目前最优秀的公钥方案之一。可能对RSA加密有所了解了,下面我们说一个具 体示例:(本案例RSA生成的publicKey和privateKey都是经过md5 加密的) 第一步:写一个md5加密和解密的类

StringBuilder sb = new StringBuilder(); for (int i = 0; i < tempByte.Length; i++) { sb.Append(tempByte[i]); if(i%2!=0) { sb.Append("("); } else { sb.Append(")"); } } return sb.Remove(sb.Length - 1, 1).ToString(); } /// <summary> /// 根据私钥解密 /// </summary> /// <param name="encriptedString">要解密的字符串</param> /// <param name="privateKey">私钥</param> /// <returns></returns> public string decriptByPrivateKey(string encriptedString, string privateKey) { rsa.FromXmlString(MD5Manager.Md5Decrypt(privateKey)); byte[] tempByte = new byte[128]; string[] tempStr = encriptedString.Replace('(',',').Replace(')',',').Split(','); for (int i = 0; i < tempStr.Length; i++) { tempByte[i] = Convert.ToByte(tempStr[i]); } return Encoding.UTF8.GetString(rsa.Decrypt(tempByte, false)); } }

java生成token和refresh token的逻辑 -回复

java生成token和refresh token的逻辑-回复生成Token和Refresh Token的逻辑是在实际应用中非常常见的需求。

Token是一种用于身份验证和授权访问的安全凭证,而Refresh Token则是用于在Token过期之后生成新的Token的凭证。

本文将详细介绍生成Token和Refresh Token的逻辑,并提供一些示例代码来帮助读者理解。

一、Token的生成逻辑在生成Token之前,我们需要首先确定一个加密算法和密钥,用于对Token进行加密和解密。

常用的加密算法包括HMAC-SHA256、AES和RSA等,具体选择哪种算法取决于应用的需求和安全性要求。

下面我们以HMAC-SHA256算法为例,来介绍Token的生成逻辑。

1. 获取用户信息首先,我们需要获取用户的相关信息,以便为其生成Token。

这些信息可以包括用户ID、用户名、角色、权限等。

在生成Token时,我们可以将这些信息保存在Token的负载(Payload)中,以便在需要时进行验证和授权。

2. 生成Payload在生成Token的过程中,我们需要将用户信息转换为JSON格式,并添加一些其他必要的字段,例如Token的过期时间(Expiration Time)等。

然后,我们对该JSON数据进行Base64编码,以便进行后续的签名处理。

3. 生成签名在对Payload进行签名之前,我们还需要一个密钥,用于加密和解密Token。

这个密钥只有我们自己知道,用于确保Token的安全性。

我们将使用HMAC-SHA256算法对Payload进行签名,并将签名结果添加到Token 的负载中。

签名的目的是为了防止Token被篡改或伪造。

4. 生成Token最后,我们将Payload和签名组合在一起,并将它们进行Base64编码,生成最终的Token。

生成的Token应该是一个字符串,可以包含大小写字母、数字、以及一些特殊字符,以增加其安全性。

生成token的方法

生成token的方法

Token的生成是一种加密通信的基础,可用来标识访问者和授权安全访问。

生成token有以下几步:

首先,了解要生成token的功能是什么。

如果你知道这件事,就可以

建立有效的token系统,并设定token的长度、有效期等具体参数。

其次,建立一种可行的密码算法。

常见的有HMAC(哈希加密)、RSA-

SHA2、AES和Blowfish等多种选择。

这些算法都是安全、可验证的,

可以满足大多数应用场景的需求。

第三,根据准备的参数将用户的数据加密,这时就能生成一个唯一的token字符串了。

这个token字符串就是认证访问者身份的凭据,当用户再次请求时,可以核对这个token字符串,以此来确认用户身份是

否有效。

最后,生成的token字符串可以保存到数据库中,方便以后调用查询,也可以使用cookie或session来保存,用来管理身份认证的状态。

综上所述,生成token的方法包括:了解token的功能,选择一种可

行的密码算法,用参数将用户的数据加密,保存token字符串。

使用token作为安全认证手段,可以保证信息和资源的安全。

降低token被盗风险安全问题

降低token被盗风险安全问题降低token 被盗风险安全问题

token就像⼀把钥匙,只要有了这把钥匙就可以把家了的东西往外搬,但万⼀token在客户端或者在传输过程中被截取怎么办?

做到如下可以降低token被盗风险。

1

2

enToken=enCodeRsa(token+timestamp(可取来分钟)+ip+(cs端还可以加机器码))

deToken=deCodeRsa(token+timestamp(可取来分钟)+ip+(cs端还可以加机器码)) if(enToken == deToken){ print(认证通过); }else{ print(认证失败);

}

1

2

3

4

5

6

7

1、token

凭证作⽤

1

2、timestamp

本次请求从客户端到服务在1分钟以内在效(如果客户端token失败,重试⼀次,可能遇到跨分钟的时候)

1

3、ip这个好

防⽌token被截取后在别的⽹络环境发出请求,在服务器通过请求ip与这个ip必须对上才能解密

1

4、cs

⽤⼀⽹络环境,不同设备。

token生成方式

Token生成方式什么是Token在计算机科学中,Token(令牌)是指由一串字符组成的字符串,用于表示用户的身份或权限。

在网络应用中,Token通常被用作身份验证和授权的凭证。

Token的作用在Web应用中,用户需要进行身份验证和授权才能访问受限资源。

传统的身份验证方式是使用用户名和密码,但这种方式存在一些问题,比如安全性较低、需要保存用户的敏感信息等。

而使用Token进行身份验证和授权可以解决这些问题。

当用户登录成功后,服务器会生成一个Token并返回给客户端。

客户端在后续的请求中携带这个Token,服务器通过校验Token来判断用户的身份和权限。

Token生成方式1. 基于JWT(JSON Web Token)的Token生成方式JWT是一种开放标准(RFC 7519),定义了一种简洁、自包含的方法用于通信双方之间以JSON对象形式安全地传递信息。

JWT由三部分组成:Header、Payload和Signature。

HeaderHeader部分通常由两部分组成:token类型(即JWT)和加密算法(比如HMAC SHA256或RSA)。

例如:{"alg": "HS256","typ": "JWT"}PayloadPayload部分包含了一些声明信息,比如用户ID、角色、过期时间等。

例如:{"sub": "1234567890","name": "John Doe","admin": true,"exp": 1516239022}SignatureSignature部分使用Header和Payload的组合,加上一个密钥,通过指定的加密算法生成。

服务器在接收到Token后,可以通过验证Signature来判断Token是否合法。

rsa token的原理

RSA令牌的原理是基于RSA非对称加密算法,提供双因素认证功能。

它把密码拆分成两部分,一部分是用户设置的固定密码,另外一部分来自每个用户发放的可显示数字的硬件,该硬件基于时间、设备号和种子数计算出一个动态密码。

固定密码加动态密码才构成整个认证密码。

事件同步令牌的原理是通过某一特定的事件次序及相同的种子值作为输入,在DES算法中运算出一致的密码。

其运算机理决定了其整个工作流程同时钟无关,不受时钟的影响,令牌中不存在时间脉冲晶振,但由于其算法的一致性,其口令是预先可知的。

通过令牌,可以预先知道今后的多个密码,故当令牌遗失且没有使用PIN码对令牌进行保护时,存在非法登陆的风险。

因此,RSA令牌可以提供更高级别的安全认证,保护您的信息和数据不被未经授权的访问者获取或使用。

rsa token的原理

rsa token的原理RSA令牌(RSA Token)是一种常见的身份验证工具,它基于RSA算法的原理来实现安全的身份验证。

RSA算法是一种非对称加密算法,它使用一对密钥,包括公钥和私钥,用于加密和解密数据。

RSA令牌通过生成动态的、一次性的验证码来增强身份验证的安全性。

RSA算法的原理是基于大数分解的困难性。

具体来说,RSA算法使用两个大素数的乘积作为公钥的一部分,而私钥则包含这两个素数。

在加密过程中,使用公钥对数据进行加密,而只有私钥才能解密。

这是因为目前没有已知的有效方法可以在合理的时间内对大数进行因数分解。

RSA令牌通过将私钥嵌入到设备中,并结合一个时钟来生成动态的验证码。

当用户需要进行身份验证时,令牌会生成一个随机的验证码,该验证码在一定时间内有效。

用户需要将该验证码输入到身份验证系统中,以完成身份验证过程。

RSA令牌的工作原理可以分为以下几个步骤:1. 生成令牌:当用户使用RSA令牌进行身份验证时,令牌会生成一个随机的验证码。

这个验证码通常是一个6位或8位的数字组合。

2. 验证令牌:用户需要将生成的验证码输入到身份验证系统中。

身份验证系统会使用预先共享的密钥和算法来验证输入的验证码是否正确。

如果验证码正确,并且在有效时间内,用户将被授权访问系统。

3. 动态密码:为了增加安全性,令牌会定期生成新的验证码。

这是通过令牌中的时钟和算法来实现的,确保每个验证码只在一定的时间窗口内有效。

4. 令牌同步:为了确保令牌和身份验证系统之间的同步,令牌会定期与身份验证系统进行同步。

这通常是通过网络连接或其他通信方式来实现的。

同步的过程包括验证令牌的状态、时间和序列号等信息。

通过上述步骤,RSA令牌能够提供较高的身份验证安全性。

由于令牌生成的验证码是动态且一次性的,攻击者很难预测和重复使用验证码进行身份验证。

同时,令牌的时钟和同步机制确保了令牌和身份验证系统之间的同步性,从而提供了更可靠的身份验证。

总结来说,RSA令牌通过基于RSA算法的加密原理,结合动态生成的一次性验证码,提供了一种安全可靠的身份验证方式。

HTTP请求通过添加时间戳(timestamp)和随机码(nonce)简单解决安全传输问题

HTTP请求通过添加时间戳(timestamp)和随机码(nonce)简单解决安全传输问题如今的互联⽹,明⽂传输数据已是相当危险,寒假长达半年期间在家也简单写出了http加密传输数据以及如何避免重放攻击(Replay-Attack)。

进⼊正题,博主⽤到的后端Java框架SpringBoot,⾼速缓存Redis;前端js安全库crypto-js、jsencrypt。

常见加密⽅式: 1.对称加密对称密钥加密,⼜称私钥加密,即信息的发送⽅和接收⽅⽤⼀个密钥去加密和解密数据。

它的最⼤优势是加解密速度快,适合于对⼤数据量进⾏加密,但密钥管理困难。

常见对称加密⼯具有AES、DES。

2.⾮对称加密⾮对称密钥加密,⼜称公钥密钥加密。

它需要使⽤⼀对密钥来分别完成加密和解密操作,⼀个公开发布,⼀个私有储存。

公钥加密的数据只有唯⼀的私钥解密,缺点是对⼤数据量加密很慢,可能影响性能。

常见⾮对称加密⼯具有RSA、DSA。

3. 散列校验散列校验⼜称签名,散列属于不可逆加密,对不同的数据加密的结果是定长的,对原数据进⾏任何改动所得到的散列值都有很⼤区别,但对相同的数据加密,得到的结果相同。

常见散列⼯具有MD5、SHA1、SHA256。

执⾏流程: 登录 1. 前端在输⼊密码时向后端发送请求 (焦点事件)。

2. 后端随机⽣成nonce、当前timestamp以及前后端协商的salt(盐),通过nonce+timestamp+salt随机组合散列⽣成定长字符串作为sign ⼀并返回前端。

3. 后端保存request的sessionId和nonce到Redis中,取出nonce需要相同的sessionId。

4. 前端进⾏timestamp超时检查 ( 安全情况下,超时范围在5秒以内,超过5秒则认为此nonce不安全 )。

5. 前端⽤后端同样⽅法⽣成sign并⽐对请求的sign是否完全相同,若不相同则认为此nonce被篡改。

常用的Token后台认证机制Token机制相对于Cookie机制的优势

和密码并进行对比,判断用户名和密码正确与否,并作出相应提示,也就是在这样的背景卜.Token 便应运而生。

筒单来说,Token 是服务端生成的一串字符串,以作为客户端进行请求的一个令牌,当第一次登录后,服务器生成一个Token 便将此Token 返回给客户端,以后客户端只需带上这个TOken 前来清求数据即可,无需再次带上用户名和密码,其目的是为了减轻服务器的压力,战少频繁的查询数据朦,使服务器更加安全整定。

生成Token 过程中的敷捐加密任客户湘请求服务器端生成token 的过程中,主要涉及的两个数据需要加密的情况。

一是首次登陆时需要传用户名和密码,其中密码不能以明文传输,需要RSA 进行加密.传到服务器端可通过私的进行解密。

二是服务器首次传输token 给客户端时可以对token 进行RSA 加密,客户端再通过私钥进行斛密,如卜.图: 第一次登录请求筒单了解了Token 的生成过程和作用后,我们一起来探讨一下常用的认证机制,主要有HTTPBaSiCAUth (HnP 基本身份验证)、OAUth (开放授权)、CookieAuth.TokenΛuth 四种机制.HTTPBasic AuthIITTPBasicΛuth(HTTP 基本身份验证》,简单点说明就是每次请求APl 时都提供用户的username 和password,简言之,BaSiCAUth 是配合RESTfUlAPI 使用的最筒单的认证方式,只需提供用户名密码即可,但由于有把用户名密码暴露给第三方客户端的风险,在生产环境下被使用的越来越少,因此,在开发对外开放的KESTfulAPl 时,尽量避免采用HTTPBaSiCAUIhOAUthOAUth (开放授权)是一个开放的授权标准,允许用户让第三方应用访问该用户在某一Web 服公捐1用户名、公钥1加定的前科、公仍2 用户密码由私钥1解至后得到公钥2加密的token 、SeSSiOnld公捐2.乱胡公钥1、私钥服务token 由私捐2解密后给第三方应用。

token生成原理

Token生成原理随着互联网的发展,越来越多的网站和应用程序需要进行用户认证和授权。

传统的用户名和密码认证方式虽然简单,但是存在密码泄露、伪造等安全问题。

为了解决这些问题,现在越来越多的网站和应用程序采用了Token认证方式。

那么,Token是什么,它是如何生成的呢?一、Token是什么?Token,又称令牌,是一种用于身份验证的字符串。

Token可以用来代替用户名和密码进行身份认证,也可以用来进行授权,即在用户登录后,服务器会为用户生成一个Token,并将其返回给用户。

用户在以后的请求中,只需要携带这个Token,服务器就可以通过Token 来识别用户身份,并进行相应的操作。

二、Token生成原理Token的生成过程可以分为以下几个步骤:1. 用户登录用户在网站或应用程序中输入用户名和密码,向服务器发起登录请求。

2. 服务器验证用户身份服务器接收到用户的登录请求后,会对用户的用户名和密码进行验证。

如果验证通过,服务器会为用户生成一个Token,并将其存储在服务器端的数据库中。

3. Token加密为了保证Token的安全性,服务器会对Token进行加密处理。

加密算法可以采用对称加密算法,如AES、DES等,也可以采用非对称加密算法,如RSA等。

4. Token签名为了防止Token被篡改,服务器会对Token进行签名处理。

签名算法可以采用HMAC等。

5. Token返回给客户端服务器将生成的Token返回给客户端,并告知客户端Token的过期时间。

6. 客户端存储Token客户端收到Token后,会将其存储在本地,以便以后的请求中使用。

7. 客户端携带Token进行请求在以后的请求中,客户端会将Token携带在请求头中,发送给服务器。

8. 服务器验证Token服务器接收到请求后,会从请求头中获取Token,并进行解密和验签操作。

如果验证通过,服务器就可以识别出用户身份,并进行相应的操作。

三、Token的优点相比于传统的用户名和密码认证方式,Token具有以下几个优点:1. 安全性高Token采用加密和签名处理,可以保证用户身份的安全性,避免了密码泄露和伪造等安全问题。

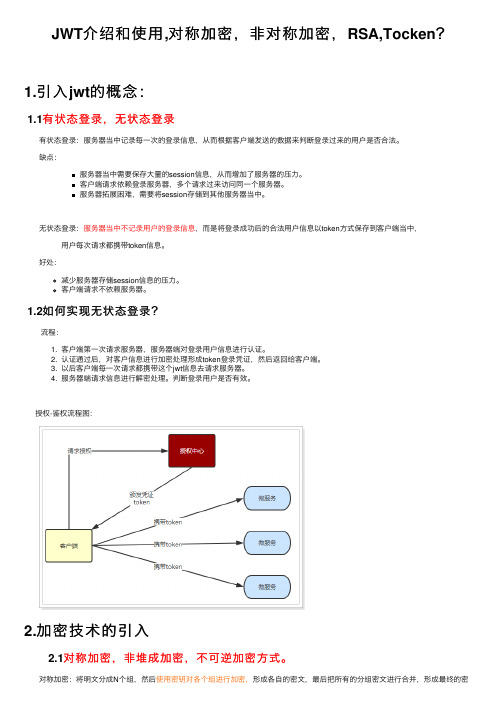

JWT介绍和使用,对称加密,非对称加密,RSA,Tocken?

JWT介绍和使⽤,对称加密,⾮对称加密,RSA,Tocken?1.引⼊jwt的概念:1.1有状态登录,⽆状态登录 有状态登录:服务器当中记录每⼀次的登录信息,从⽽根据客户端发送的数据来判断登录过来的⽤户是否合法。

缺点:服务器当中需要保存⼤量的session信息,从⽽增加了服务器的压⼒。

客户端请求依赖登录服务器,多个请求过来访问同⼀个服务器。

服务器拓展困难,需要将session存储到其他服务器当中。

⽆状态登录:服务器当中不记录⽤户的登录信息,⽽是将登录成功后的合法⽤户信息以token⽅式保存到客户端当中, ⽤户每次请求都携带token信息。

好处:减少服务器存储session信息的压⼒。

客户端请求不依赖服务器。

1.2如何实现⽆状态登录? 流程:1. 客户端第⼀次请求服务器,服务器端对登录⽤户信息进⾏认证。

2. 认证通过后,对客户信息进⾏加密处理形成token登录凭证,然后返回给客户端。

3. 以后客户端每⼀次请求都携带这个jwt信息去请求服务器。

4. 服务器端请求信息进⾏解密处理。

判断登录⽤户是否有效。

授权-鉴权流程图:2.加密技术的引⼊ 2.1对称加密,⾮堆成加密,不可逆加密⽅式。

⽂。

优势:加密速度快,加密效率⾼。

缺点:双⽅都使⽤同样的密钥,安全性得不到保证。

⾮对称加密⽅式:同时⽣成两把密钥,公钥和私钥。

私钥服务器⾃⼰保存,公钥下发到受信任的客户端 优势:安全性⾼,只要私钥不暴露出去,信息就不会泄露。

缺点:加密效率低。

不可逆加密⽅式:MD5 加密过程中不需要使⽤,输⼊明⽂后由系统直接经过加密算法处理成密⽂,这种加密后的数据是⽆法被解密的,⽆法根据密⽂推算出明⽂ 严格意义上,这种不属于加密⽅式。

因为加密算法要既能加密也能解密。

3.JWT 概念:全称json wek token 是⼀种轻量级的⾝份认证,可实现⽆状态,分布式的web应⽤授权。

3.1组成: JWT由三部分组成分别是:header+payload+签名 header:头部,通常由两部分信息, 。

R S A 加 密 算 法

RSA加密算法详解以及RSA在laravel中的应用最近做APP,由于刚开始开发,所以关于数据传输之间的加密部分还没做。

在BOSS的要求下,准备给APP的接口加上RSA加密。

先测试一个小demo。

一、使用场景APP接口数据部分的加密。

特别是设计到账号密码,如果是明文传输的话,这是极为危险的一件事,因此我们需要在接口部分进行数据加密。

这里选用RSA加密方式,前端进行加密,后端进行解密操作。

然后后端再进行一些加密,存入数据库。

二、RSA的概念1、RSA简介RSA公钥加密算法是1977年由Ron Rivest、Adi Shamirh和LenAdleman在(美国麻省理工学院)开发的。

RSA取名来自开发他们三者的名字。

RSA是目前最有影响力的公钥加密算法,它能够抵抗到目前为止已知的所有密码攻击,已被ISO推荐为公钥数据加密标准。

目前该加密方式广泛用于网上银行、数字签名等场合。

RSA算法基于一个十分简单的数论事实:将两个大素数相乘十分容易,但那时想要对其乘积进行因式分解却极其困难,因此可以将乘积公开作为加密密钥。

2、算法核心RSA的算法涉及三个参数,n、e1、e2。

其中,n是两个大质数p、q的积,n的二进制表示时所占用的位数,就是所谓的密钥长度。

e1和e2是一对相关的值,e1可以任意取,但要求e1与(p-1)(q-1)互质;再选择e2,要求(e2*e1)mod((p-1)(q-1))=1。

(n,e1),(n,e2)就是密钥对。

其中(n,e1)为公钥,(n,e2)为私钥。

[1]RSA加解密的算法完全相同,设A为明文,B为密文,则:A=B^e2 mod n;B=A^e1 mod n;(公钥加密体制中,一般用公钥加密,私钥解密)e1和e2可以互换使用,即:A=B^e1 mod n;B=A^e2 mod n;三、RSA加密的用法。

这里应用的步骤是,前端加密–》后端解密–》解密的数据正确则表示成功1、前端加密部分这里先引入封装好的方法,RsaUtil.php,然后再app下新建keys 目录,里面存放我们生成的公钥和私钥。

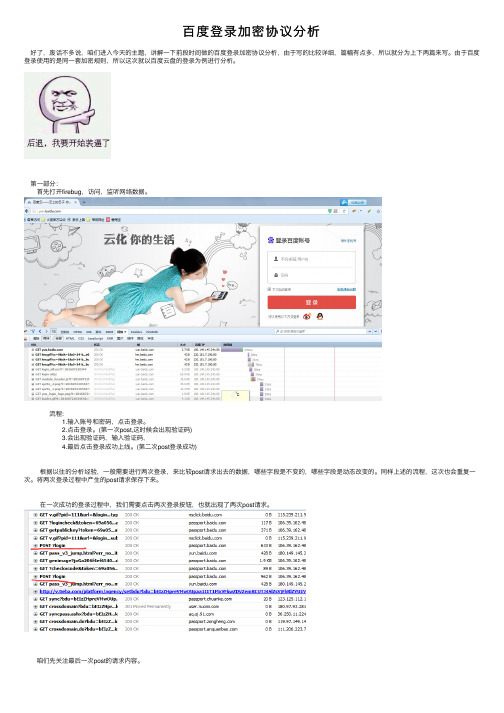

百度登录加密协议分析

百度登录加密协议分析 好了,废话不多说,咱们进⼊今天的主题,讲解⼀下前段时间做的百度登录加密协议分析,由于写的⽐较详细,篇幅有点多,所以就分为上下两篇来写。

由于百度登录使⽤的是同⼀套加密规则,所以这次就以百度云盘的登录为例进⾏分析。

第⼀部分: ⾸先打开firebug,访问,监听⽹络数据。

流程: 1.输⼊账号和密码,点击登录。

2.点击登录。

(第⼀次post,这时候会出现验证码) 3.会出现验证码,输⼊验证码, 4.最后点击登录成功上线。

(第⼆次post登录成功) 根据以往的分析经验,⼀般需要进⾏两次登录,来⽐较post请求出去的数据,哪些字段是不变的,哪些字段是动态改变的。

同样上述的流程,这次也会重复⼀次。

将两次登录过程中产⽣的post请求保存下来。

在⼀次成功的登录过程中,我们需要点击两次登录按钮,也就出现了两次post请求。

咱们先关注最后⼀次post的请求内容。

这个时候从账号登出,清除cookie信息,再进⾏⼀次登录过程,再把post出去的数据,记录下来,进⾏⽐较哪些是变化的。

通过两次的⽐较,我们可以发现: apiver=v3 callback=parent.bd__pcbs__yqrows charset=utf-8 codestring=jxGa206f4ef6540e2a5023014affd01abcc160fde066101382d countrycode= crypttype=12 detect=1 foreignusername= gid=58DDBCC-672F-423D-9A02-688ACB9EB252 idc= isPhone= logLoginType=pc_loginBasic loginmerge=true logintype=basicLogin mem_pass=on password quick_user=0 rsakey=kvcQRN4WQS1varzZxXKnebLGKgZD5UcV safeflg=0 staticpage=/res/static/thirdparty/pass_v3_jump.html subpro=netdisk_web token=69a056f475fc955dc16215ab66a985af tpl=netdisk tt=1469844379327 u=/ username verifycode=1112 其中标有绿⾊的字段都是不变化的,其他都是变化的。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

RSA SecurID 6.1Token Time Reset

V 1.0

北京超圣信华科技有限公司

2013年09月24日

文档记录

文档说明

本文档描述了关于如何RSA SecurID 6.1种子时间复位。

问题:如何将RSA SecurID6.1中的种子时间复位?版本:V1.0

日期:2013年9月24日

作者:宋泽春

摘要:对于RSA时间有漂移的种子做时间复位

关键字:RSA SecurID、setsync、setsyncint

目录

文档记录 (2)

文档说明 (2)

第1章背景介绍 (5)

第2章准备工具 (5)

第3章复位方式 (5)

3.1工具介绍 (5)

3.2查看种子时间状态 (6)

3.3复位种子时间 (6)

第1章背景介绍

某某客户在RSA SecurID认证服务器时间变化之后经常出现大范围的认证不成功现象。

通过排查发下是由于RSA SecurID令牌提交的passcode被拒绝。

通过排查后发现是因为种子时间漂移超出了时间窗口所导致的。

在此本文档介绍如何对RSA SecurID种子的时间进行复位。

第2章准备工具

种子时间查看以及复位工具:

setsyncint.exe

setsync.exe

第3章复位方式

3.1 工具介绍

将工具放在磁盘目录某一目录下:

使用cmd.exe工具通过命令行切换到工具所在的目录下

C:\setsyncint_61

输入setsync.exe /?查看本执行文件可以使用哪些参数

3.2 查看种子时间状态

有上步中得到使用“-r”即可查看数据库中的种子状态,如下图(测试环境)

3.3 复位种子时间

输入如下参数将所有种子的状态复位

setsync.exe –all –n –s(“-s”表示将漂移时间复位,“-n”表示将NTC模式复位)

再次查看种子时间状态

如图所示之间已经复位完成。

复位种子时间还有多种方式,比如只复位一个种子的时间还有复位一段范围的种子的时间,相关详细方法参照3.1中工具介绍的相关参数。

注:本方案只介绍如何复位种子,其中无认证测试验证部分。