华为策略路由配置实例

华为S2700 S3700系列交换机 01-11 策略路由配置

11策略路由配置关于本章通过配置策略路由,可以用于提高网络的安全性能和负载分担。

11.1 配置策略路由配置策略路由可以将到达接口的转发报文重定向到指定的下一跳地址。

11.2 配置举例配置示例中包括组网需求和配置思路等。

11.1 配置策略路由配置策略路由可以将到达接口的转发报文重定向到指定的下一跳地址。

背景信息通过配置重定向,设备将符合流分类规则的报文重定向到指定的下一跳地址。

包含重定向动作的流策略只能在全局、接口或VLAN的入方向上应用。

说明对于S2700系列交换机,只有S2700-52P-EI和S2700-52P-PWR-EI交换机支持策略路由。

前置任务在配置策略路由前,需要完成以下任务:●配置相关接口的IP地址和路由协议,保证路由互通。

●如果使用ACL作为策略路由的流分类规则,配置相应的ACL。

操作步骤1.配置流分类a.执行命令system-view,进入系统视图。

b.执行命令traffic classifier classifier-name [ operator { and | or } ],创建一个流分类并进入流分类视图,或进入已存在的流分类视图。

and表示流分类中各规则之间关系为“逻辑与”,指定该逻辑关系后:▪当流分类中有ACL规则时,报文必须匹配其中一条ACL规则以及所有非ACL规则才属于该类;▪当流分类中没有ACL规则时,则报文必须匹配所有非ACL规则才属于该类。

or表示流分类各规则之间是“逻辑或”,即报文只需匹配流分类中的一个或多个规则即属于该类。

缺省情况下,流分类中各规则之间的关系为“逻辑与”。

c.请根据实际情况定义流分类中的匹配规则。

d.执行命令quit,退出流分类视图。

2.配置流行为a.执行命令traffic behavior behavior-name,创建一个流行为,进入流行为视图。

b.请根据实际需要进行如下配置:▪执行命令redirect ip-nexthop ip-address &<1-4> [ forced ],将符合流分类的报文重定向到下一跳。

华为交换机策略路由配置--产品实现

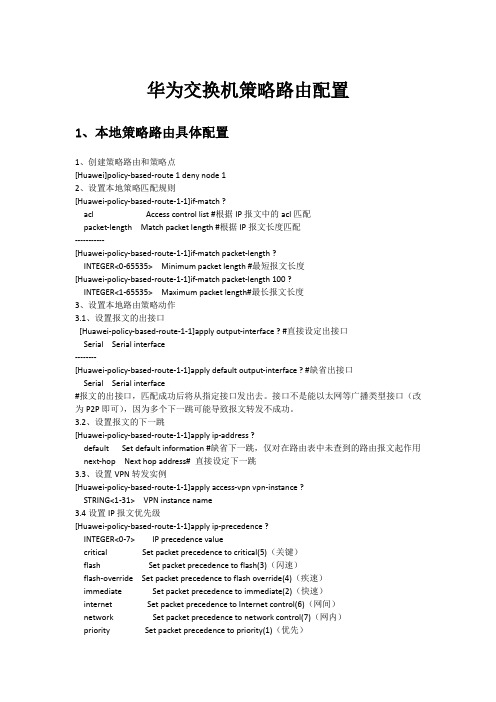

华为交换机策略路由配置--产品实现华为交换机策略路由配置1、本地策略路由具体配置1、创建策略路由和策略点[Huawei]policy-based-route 1 deny node 12、设置本地策略匹配规则[Huawei-policy-based-route-1-1]if-match ?acl Access control list #根据IP报文中的acl匹配packet-length Match packet length #根据IP报文长度匹配-----------[Huawei-policy-based-route-1-1]if-match packet-length ?INTEGER<0-65535> Minimum packet length #最短报文长度[Huawei-policy-based-route-1-1]if-match packet-length 100 ?INTEGER<1-65535> Maximum packet length#最长报文长度3、设置本地路由策略动作3.1、设置报文的出接口[Huawei-policy-based-route-1-1]apply output-interface ? #直接设定出接口Serial Serial interface--------[Huawei-policy-based-route-1-1]apply default output-interface ? #缺省出接口Serial Serial interface#报文的出接口,匹配成功后将从指定接口发出去。

接口不是能以太网等广播类型接口(改为P2P即可),因为多个下一跳可能导致报文转发不成功。

3.2、设置报文的下一跳[Huawei-policy-based-route-1-1]apply ip-address ?default Set default information #缺省下一跳,仅对在路由表中未查到的路由报文起作用next-hop Next hop address# 直接设定下一跳3.3、设置VPN转发实例[Huawei-policy-based-route-1-1]apply access-vpn vpn-instance ?STRING<1-31> VPN instance name3.4设置IP报文优先级[Huawei-policy-based-route-1-1]apply ip-precedence ?INTEGER<0-7> IP precedence valuecritical Set packet precedence to critical(5)(关键)flash Set packet precedence to flash(3)(闪速)flash-override Set packet precedence to flash override(4)(疾速)immediate Set packet precedence to immediate(2)(快速)internet Set packet precedence to Internet control(6)(网间)network Set packet precedence to network control(7)(网内)priority Set packet precedence to priority(1)(优先)routine Set packet precedence to routine(0)(普通)3.5设置本地策略路由刷新LSP信息时间间隔[Huawei]ip policy-based-route refresh-time ?INTEGER<1000-65535> Refresh time value (ms)3.6应用本地策略路由[Huawei]ip local policy-based-route ?STRING<1-19> Policy name#一台路由器只能使能一个本地策略路由(可以创建多条)2、接口策略路由具体配置1、设置流分类[Huawei]traffic classifier test1 operator ?#逻辑运算符and Rule of matching all of the statements #与关系or Rule of matching one of the statements # 或关系2.1、设置分类匹配规则[Huawei-classifier-test1]if-match ?8021p Specify vlan 802.1p to matchacl Specify ACL to matchany Specify any data packet to matchapp-protocol Specify app-protocol to matchcvlan-8021p Specify inner vlan 802.1p of QinQ packets to match.cvlan-id Specify inner vlan id of QinQ packets to match. #基于内层VLAN ID分类匹配规则destination-mac Specify destination MAC address to match dlci Specify a DLCI to matchdscp Specify DSCP (DiffServ CodePoint) to matchfr-de Specify FR DE to match.inbound-interface Specify an inbound interface to matchip-precedence Specify IP precedence to matchipv6 Specify IPv6l2-protocol Specify layer-2 protocol to matchmpls-exp Specify MPLS EXP value to matchprotocol Specify ipv4 or ipv6 packets to matchprotocol-group Specify protocol-group to matchpvc Specify a PVC to matchrtp Specify RTP port to matchsource-mac Specify source MAC address to matchtcp Specify TCP parameters to matchvlan-id Specify a vlan id to match #基于外出VLAN ID3、设置流重定向将符合流分类规则的报文重定向到指定的下一跳或指定接口。

华为路由器配置实例

华为路由器配置实例华为路由器配置实例1.硬件连接配置1.1 连接路由器①将电缆连接到路由器的WAN口②将另一端的电缆连接到互联网服务提供商(ISP)的调制解调器1.2 连接计算机①将计算机连接到路由器的LAN口②确保计算机网络设置为自动获得IP地质2.登录路由器管理界面2.1 打开网页浏览器2.2 在浏览器地质栏输入默认的路由器管理界面IP地质(例如.192.16①)2.3 输入用户名和密码登录路由器管理界面3.基本网络设置3.1 修改管理密码①在路由器管理界面中找到“系统管理”或类似选项②设置新的管理密码并确认保存3.2 更新路由器固件①在路由器管理界面中找到“系统升级”或类似选项②相应的固件文件并进行升级3.3 配置网络名称(SSID)①在路由器管理界面中找到“无线设置”或类似选项②输入新的网络名称(SSID)并确认保存3.4 配置密码①在路由器管理界面中找到“无线设置”或类似选项②设置新的无线密码并确认保存3.5 配置IP地质分配①在路由器管理界面中找到“局域网设置”或类似选项②设置IP地质分配方式为DHCP(自动获取)4.高级网络设置4.1 配置端口转发①在路由器管理界面中找到“虚拟服务器”或类似选项②添加需要转发的端口号和对应的内部IP地质4.2 配置端口触发①在路由器管理界面中找到“端口触发”或类似选项②添加需要触发的端口范围和对应的触发条件4.3 配置静态路由①在路由器管理界面中找到“静态路由”或类似选项②添加需要配置的网络地质和对应的出口或下一跳选项5.安全设置5.1 配置防火墙①在路由器管理界面中找到“防火墙”或类似选项②配置需要开放或关闭的端口5.2 启用MAC地质过滤①在路由器管理界面中找到“无线设置”或类似选项②添加允许或禁止连接的MAC地质5.3 启用网络地质转换(NAT)①在路由器管理界面中找到“NAT”或类似选项②启用NAT并确认保存6.附件本文档涉及附件:●路由器配置截图●路由器固件升级文件●其他相关配置文件7.法律名词及注释●IP地质:Internet Protocol Address,互联网协议地质,用于标识网络设备的唯一地质。

华为交换机策略路由方法

华为交换机策略路由方法

华为交换机策略路由方法是使用IP地址、路由策略和路由条

目来实现路由决策和流量控制。

具体步骤如下:

1. 配置IP地址:在华为交换机上为相应的接口配置IP地址,

确保交换机能够与其他设备进行通信。

2. 创建路由策略:使用命令行界面或图形用户界面来创建路由策略,可以基于多种条件来定义策略,如源IP地址、目的IP

地址、业务类型等。

3. 创建路由条目:根据创建的路由策略,配置相应的路由条目,指定目的网络和下一跳地址。

4. 配置路由选项:设置路由选项,如路由缓存、路由版本、路由处理方式等。

5. 进行路由决策:当交换机接收到数据包时,会根据路由策略和路由条目进行路由决策,选择最优的路径将数据包转发到目标网络。

6. 流量控制:根据路由策略和路由条目,可以对特定的流量进行控制和限制,如限制带宽、设置QoS优先级等。

值得注意的是,华为交换机还支持动态路由协议,如OSPF、BGP等,可以与其他路由器交换路由信息,实现更加灵活和

自适应的路由选择。

华为交换机策略路由配置--产品实现

华为交换机策略路由配置1、本地策略路由具体配置1、创建策略路由和策略点[Huawei]policy-based-route 1 deny node 12、设置本地策略匹配规则[Huawei-policy-based-route-1-1]if-match ?acl Access control list #根据IP报文中的acl匹配packet-length Match packet length #根据IP报文长度匹配-----------[Huawei-policy-based-route-1-1]if-match packet-length ?INTEGER<0-65535> Minimum packet length #最短报文长度[Huawei-policy-based-route-1-1]if-match packet-length 100 ?INTEGER<1-65535> Maximum packet length#最长报文长度3、设置本地路由策略动作3.1、设置报文的出接口[Huawei-policy-based-route-1-1]apply output-interface ? #直接设定出接口Serial Serial interface--------[Huawei-policy-based-route-1-1]apply default output-interface ? #缺省出接口Serial Serial interface#报文的出接口,匹配成功后将从指定接口发出去。

接口不是能以太网等广播类型接口(改为P2P即可),因为多个下一跳可能导致报文转发不成功。

3.2、设置报文的下一跳[Huawei-policy-based-route-1-1]apply ip-address ?default Set default information #缺省下一跳,仅对在路由表中未查到的路由报文起作用next-hop Next hop address# 直接设定下一跳3.3、设置VPN转发实例[Huawei-policy-based-route-1-1]apply access-vpn vpn-instance ?STRING<1-31> VPN instance name3.4设置IP报文优先级[Huawei-policy-based-route-1-1]apply ip-precedence ?INTEGER<0-7> IP precedence valuecritical Set packet precedence to critical(5)(关键)flash Set packet precedence to flash(3)(闪速)flash-override Set packet precedence to flash override(4)(疾速)immediate Set packet precedence to immediate(2)(快速)internet Set packet precedence to Internet control(6)(网间)network Set packet precedence to network control(7)(网内)priority Set packet precedence to priority(1)(优先)routine Set packet precedence to routine(0)(普通)3.5设置本地策略路由刷新LSP信息时间间隔[Huawei]ip policy-based-route refresh-time ?INTEGER<1000-65535> Refresh time value (ms)<cr>3.6应用本地策略路由[Huawei]ip local policy-based-route ?STRING<1-19> Policy name#一台路由器只能使能一个本地策略路由(可以创建多条)2、接口策略路由具体配置1、设置流分类[Huawei]traffic classifier test1 operator ?#逻辑运算符and Rule of matching all of the statements #与关系or Rule of matching one of the statements # 或关系2.1、设置分类匹配规则[Huawei-classifier-test1]if-match ?8021p Specify vlan 802.1p to matchacl Specify ACL to matchany Specify any data packet to matchapp-protocol Specify app-protocol to matchcvlan-8021p Specify inner vlan 802.1p of QinQ packets to match.cvlan-id Specify inner vlan id of QinQ packets to match. #基于内层VLAN ID分类匹配规则destination-mac Specify destination MAC address to matchdlci Specify a DLCI to matchdscp Specify DSCP (DiffServ CodePoint) to matchfr-de Specify FR DE to match.inbound-interface Specify an inbound interface to matchip-precedence Specify IP precedence to matchipv6 Specify IPv6l2-protocol Specify layer-2 protocol to matchmpls-exp Specify MPLS EXP value to matchprotocol Specify ipv4 or ipv6 packets to matchprotocol-group Specify protocol-group to matchpvc Specify a PVC to matchrtp Specify RTP port to matchsource-mac Specify source MAC address to matchtcp Specify TCP parameters to matchvlan-id Specify a vlan id to match #基于外出VLAN ID3、设置流重定向将符合流分类规则的报文重定向到指定的下一跳或指定接口。

华为数通基础05-策略路由

•

•

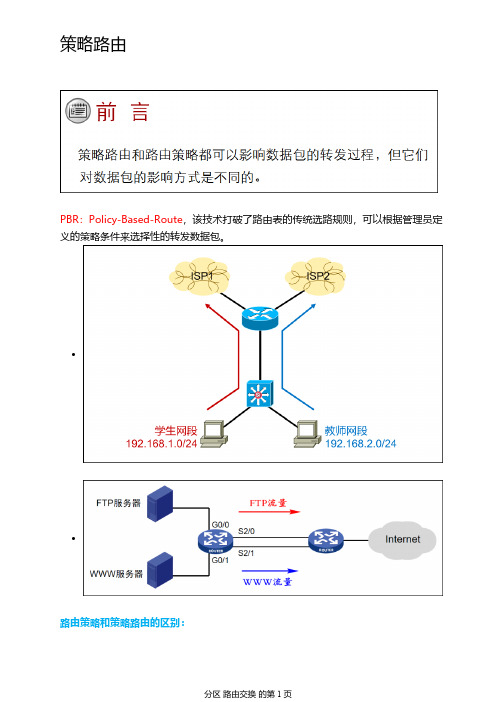

PBR :Policy-Based-Route ,该技术打破了路由表的传统选路规则,可以根据管理员定义的策略条件来选择性的转发数据包。

路由策略和策略路由的区别:

策略路由

•

路由策略中,拒绝的将不会被通过。

•策略路由中,拒绝的将做正常转发。

••

策略路由规则:

•

•

本地策略路由:仅对本机

下发的报文进行处理,对转发的报文不起作用。

•

接口策略路由:仅对转发的报文起作用,对本地下发的报文不起作用。

•本地策略路由配置:

apply output-interface g0/0/1配置出站接口 apply ip-address next-hop 12.0.0.2配置下一跳ip local policy-based-route wakin 调用PBR

接口策略路由配置:通过流策略技术实现

•

•流策略:将流分类和流行为关联,就是流策略,形成了“模板化”的配置方式,最大优点是可以节省配置,支持批量修改。

•。

华为6506路由策略配置

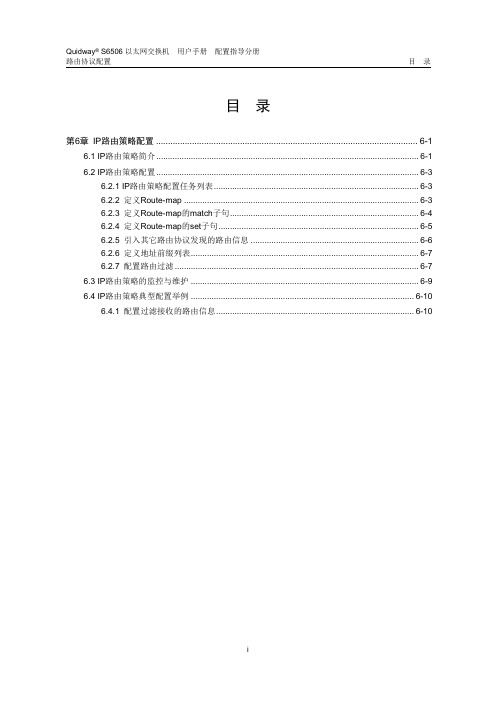

路由协议配置目录目录第6章IP路由策略配置........................................................................................................... 6-16.1 IP路由策略简介................................................................................................................. 6-16.2 IP路由策略配置................................................................................................................. 6-36.2.1 IP路由策略配置任务列表........................................................................................ 6-36.2.2 定义Route-map ...................................................................................................... 6-36.2.3 定义Route-map的match子句 .............................................................................. 6-46.2.4 定义Route-map的set子句 ................................................................................... 6-56.2.5 引入其它路由协议发现的路由信息 ......................................................................... 6-66.2.6 定义地址前缀列表................................................................................................... 6-76.2.7 配置路由过滤.......................................................................................................... 6-76.3 IP路由策略的监控与维护................................................................................................... 6-96.4 IP路由策略典型配置举例................................................................................................. 6-106.4.1 配置过滤接收的路由信息...................................................................................... 6-10第6章 IP路由策略配置6.1 IP路由策略简介路由器在发布与接收路由信息时,可能需要实施一些策略,对路由信息进行过滤,比如只希望接收或发布一部分满足给定条件的路由信息;一种路由协议(如RIP)可能需要引入(redistribute)其它的路由协议(如OSPF)发现的路由信息,从而丰富自己的路由知识;在引入其它路由协议的路由信息时,可能需要只引入一部分满足条件的路由信息,并对所引入的路由信息的某些属性进行设置,以使其满足本协议的要求。

华为路由器路由策略和策略路由配置与管理

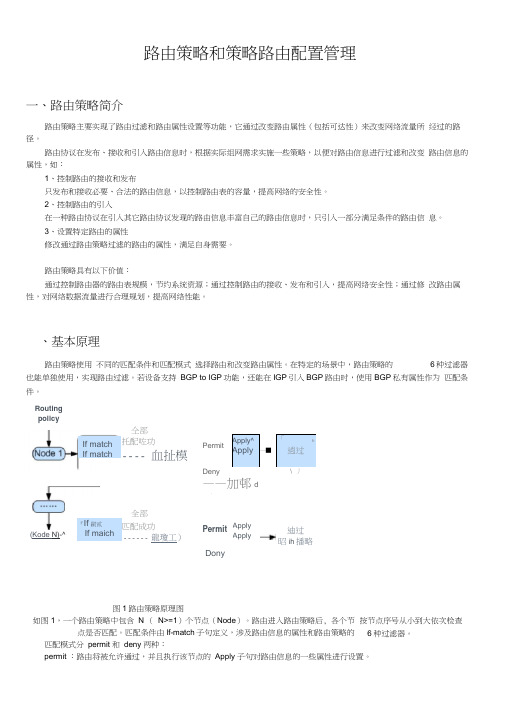

路由策略和策略路由配置管理一、路由策略简介路由策略主要实现了路由过滤和路由属性设置等功能,它通过改变路由属性(包括可达性)来改变网络流量所 经过的路径。

路由协议在发布、接收和引入路由信息时,根据实际组网需求实施一些策略,以便对路由信息进行过滤和改变 路由信息的属性,如:1、 控制路由的接收和发布只发布和接收必要、合法的路由信息,以控制路由表的容量,提高网络的安全性。

2、 控制路由的引入在一种路由协议在引入其它路由协议发现的路由信息丰富自己的路由信息时,只引入一部分满足条件的路由信 息。

3、 设置特定路由的属性修改通过路由策略过滤的路由的属性,满足自身需要。

路由策略具有以下价值:通过控制路由器的路由表规模,节约系统资源;通过控制路由的接收、发布和引入,提高网络安全性;通过修 改路由属性,对网络数据流量进行合理规划,提高网络性能。

、基本原理路由策略使用 不同的匹配条件和匹配模式 选择路由和改变路由属性。

在特定的场景中,路由策略的 6种过滤器也能单独使用,实现路由过滤。

若设备支持 BGP to IGP 功能,还能在IGP 引入BGP 路由时,使用BGP 私有属性作为 匹配条件。

Dony图1路由策略原理图如图1,一个路由策略中包含 N ( N>=1)个节点(Node )。

路由进入路由策略后, 各个节点是否匹配。

匹配条件由lf-match 子句定义,涉及路由信息的属性和路由策略的 匹配模式分 permit 和 deny 两种:permit :路由将被允许通过,并且执行该节点的 Apply 子句对路由信息的一些属性进行设置。

仝部托配咗功---- 血扯模Permit Apply^Apply―■「 h逍过Deny——加邨d 过)\ 丿『If 嗣贰 If maich 全部匹配成功 ------ 龍瓊工)Permit ApplyApply迪过昭ih 播略按节点序号从小到大依次检查6种过滤器。

Routing policyIf match If match (Kode N)-^deny:路由将被拒绝通过。

策略路由的配置详解和实例

策略路由的配置详解和实例Routemap和ACL很类似,它可以用于路由的再发布和策略路由,还经常使用在BGP中.策略路由(policyroute)实际上是复杂的静态路由,静态路由是基于数据包的目标地址并转发到指定的下一跳路由器,策略路由还利用和扩展IPACL链接,这样就可以提供更多功能的过滤和分类。

策略路由配置实例:ROUTEA:Verion11.2Noerviceudp-mall-erverNoervicetcp-mall-erverHotnamerouterAInterfaceethernet0Ipaddre192.1.1.1255.255.255.0econdaryIpaddre192.1.1.2255.255.255.0econdaryIpaddre192.1.1.3255.255.255.0econdaryIpaddre192.1.1.10255.255.255.0Ippolicyroute-maplab1//策略路由应用于E0口interfaceerial0ipaddr150.1.1.1255.255.255.0interfaceerial1ipaddr151.1.1.1255.255.255.0routerripnetwork192.1.1.0network150.1.0.0network151.1.0.0iplocalpolicyroute-maplab1//使路由器策略路由本地产生报文noipclaleacce-lit1permit192.1.1.1acce-lit2permit192.1.1.2route-maplab1permit10//定义策略路由图名称:LAB1,10为序号,用来标明被匹配的路由顺序。

Matchipaddre1//匹配地址为访问列表1Setinterfaceerial0//匹配下一跳为S0Route-maplab1permit20Matchipaddre2Setinterfaceerial1Linecon0Lineau某0Linevty04LoginEnd路由器B为标准配置略。

华为AR1200路由器策略路由配置

华为AR1200路由器策略路由配置华为AR1200 路由器策略路由配置[Huawei]display current-configuration[V200R007C00SPC900]#drop illegal-mac alarm#l2tp enable#ipv6#ip load-balance hash src-ip#dns resolvedns server 219.141.136.10dns server 219.141.140.10dns proxy enable#vlan batch 2#dhcp enable#pki realm defaultenrollment self-signed#ssl policy default_policy type serverpki-realm default#aclnumber 2999rule 5 permit source 172.16.10.0 0.0.1.255#acl number 3000 1;创建⽤于策略路由的ACLrule 5 permit ip source 192.168.1.0 0.0.0.255acl number 3001 ⽤于策略路由及默认路由两个⽹段之间互通的ACL rule 0 permit ip source 192.168.1.0 0.0.0.255 destination 192.168.1.1 0rule 5 permit ip source 192.168.1.0 0.0.0.255 destination 172.16.10.0 0.0.1.255#traffic classifier 2 operator or 2;创建traffic classifier 匹配acl两个⽹段互通if-match acl 3001traffic classifier 1 operator or创建traffic classifier 匹配acl策略路由if-match acl 3000#traffic behavior 2 3创建流⾏为⽹段互通不做任何⾏为traffic behavior 1流⾏为策略路由重定向吓⼀跳redirect ip-nexthop 172.16.201.145#traffic policy 1 4:创建流策略绑定traffic classifier 与流⾏为classifier 2 behavior 2默认⽣效优先级按顺序来classifier 1 behavior 1注意:策略路由与⽹段互通必须是⽹段互通在前否则⽹段互通策略不⽣效#aaaauthentication-scheme defaultauthorization-scheme defaultaccounting-scheme defaultdomain defaultdomain default_adminlocal-user admin password irreversible-cipher %^%#>GaX7&}u@XhKK_N|+BPYHB|'&(|*K+fdf)C8]CsCZ35JIRYkI5{ qq1J+r~*U%^%#local-user admin privilege level 15local-user admin service-type telnet terminal ssh httplocal-user admin1 password irreversible-cipher %^%#44VeXSBB2MGdR2*R)Y'(TQ15+Q_5*Lx3gD(C#<6$.nB[AHyO o&WU}7>!W%^0%^%#local-user admin1 privilege level 15local-user admin1 service-type telnet terminal ssh ftp x25-pad http#firewall zone Localpriority 16#interface Vlanif1ip address 172.16.10.1 255.255.254.0dhcp select interfacedhcp server excluded-ip-address 172.16.10.2dhcp server dns-list 219.141.136.10 219.141.140.10#interface Vlanif2ip address 192.168.1.1 255.255.255.0traffic-policy 1 inbound 5:接⼝inbound ⽅向应⽤流策略dhcp select interface dhcp server dns-list 219.141.136.10 8.8.8.8#interface GigabitEthernet0/0/0#interface GigabitEthernet0/0/1port link-type accessport default vlan 2#interface GigabitEthernet0/0/2 port link-type accessport default vlan 2#interface GigabitEthernet0/0/3 port link-type accessport default vlan 2#interface GigabitEthernet0/0/4 port link-type accessport default vlan 2#interface GigabitEthernet0/0/5 port link-type accessport default vlan 2#interface GigabitEthernet0/0/6 port link-type access#interface GigabitEthernet0/0/7port link-type access#interface GigabitEthernet0/0/8tcp adjust-mss 1200ip address 222.249.226.138 255.255.255.248 nat outbound 2999interface GigabitEthernet0/0/9tcp adjust-mss 1200ip address 172.16.201.146 255.255.255.252 nat outbound 3000 #interface GigabitEthernet0/0/10description VirtualPort#interface Cellular0/0/0#interface Cellular0/0/1#interface NULL0#snmp-agent local-engineid 800007DB03F02FA78A2C38 # ssh user admin authentication-type allssh client first-time enablestelnet server enabletelnet server enable#http secure-server ssl-policy default_policyhttp server enablehttp secure-server enable#ip route-static 0.0.0.0 0.0.0.0 222.249.226.137#user-interface con 0authentication-mode aaauser-interface vty 0authentication-mode aaauser privilege level 15protocol inbound sshuser-interface vty 1 4authentication-mode aaaprotocol inbound sshwlan ac # ops# autostart # return。

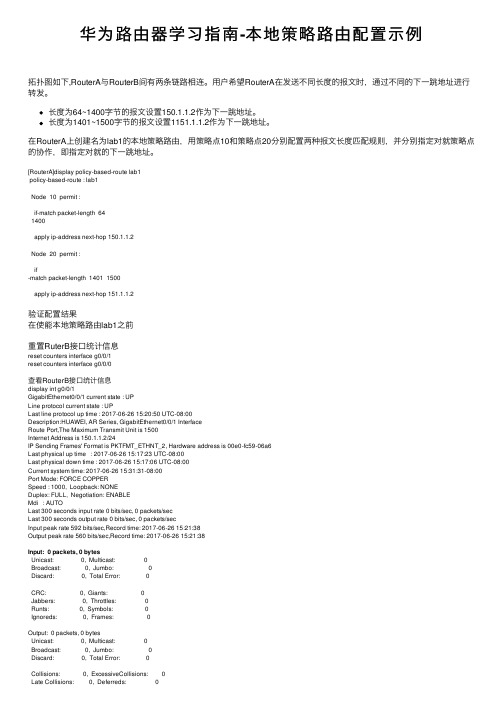

华为路由器学习指南-本地策略路由配置示例

华为路由器学习指南-本地策略路由配置⽰例拓扑图如下,RouterA与RouterB间有两条链路相连。

⽤户希望RouterA在发送不同长度的报⽂时,通过不同的下⼀跳地址进⾏转发。

长度为64~1400字节的报⽂设置150.1.1.2作为下⼀跳地址。

长度为1401~1500字节的报⽂设置1151.1.1.2作为下⼀跳地址。

在RouterA上创建名为lab1的本地策略路由,⽤策略点10和策略点20分别配置两种报⽂长度匹配规则,并分别指定对就策略点的协作,即指定对就的下⼀跳地址。

[RouterA]display policy-based-route lab1policy-based-route : lab1Node 10 permit :if-match packet-length 641400apply ip-address next-hop 150.1.1.2Node 20 permit :if-match packet-length 1401 1500apply ip-address next-hop 151.1.1.2验证配置结果在使能本地策略路由lab1之前重置RuterB接⼝统计信息reset counters interface g0/0/1reset counters interface g0/0/0查看RouterB接⼝统计信息display int g0/0/1GigabitEthernet0/0/1 current state : UPLine protocol current state : UPLast line protocol up time : 2017-06-26 15:20:50 UTC-08:00Description:HUAWEI, AR Series, GigabitEthernet0/0/1 InterfaceRoute Port,The Maximum Transmit Unit is 1500Internet Address is 150.1.1.2/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 00e0-fc59-06a6Last physical up time : 2017-06-26 15:17:23 UTC-08:00Last physical down time : 2017-06-26 15:17:06 UTC-08:00Current system time: 2017-06-26 15:31:31-08:00Port Mode: FORCE COPPERSpeed : 1000, Loopback: NONEDuplex: FULL, Negotiation: ENABLEMdi : AUTOLast 300 seconds input rate 0 bits/sec, 0 packets/secLast 300 seconds output rate 0 bits/sec, 0 packets/secInput peak rate 592 bits/sec,Record time: 2017-06-26 15:21:38Output peak rate 560 bits/sec,Record time: 2017-06-26 15:21:38Input: 0 packets, 0 bytesUnicast: 0, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0CRC: 0, Giants: 0Jabbers: 0, Throttles: 0Runts: 0, Symbols: 0Ignoreds: 0, Frames: 0Output: 0 packets, 0 bytesUnicast: 0, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0Collisions: 0, ExcessiveCollisions: 0Late Collisions: 0, Deferreds: 0Input bandwidth utilization threshold : 100.00%Output bandwidth utilization threshold: 100.00%Input bandwidth utilization : 0%Output bandwidth utilization : 0%display int g0/0/0GigabitEthernet0/0/0 current state : UPLine protocol current state : UPLast line protocol up time : 2017-06-26 15:20:59 UTC-08:00Description:HUAWEI, AR Series, GigabitEthernet0/0/0 InterfaceRoute Port,The Maximum Transmit Unit is 1500Internet Address is 151.1.1.2/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 00e0-fc59-06a5 Last physical up time : 2017-06-26 15:17:23 UTC-08:00Last physical down time : 2017-06-26 15:17:06 UTC-08:00Current system time: 2017-06-26 15:31:40-08:00Port Mode: COMMON COPPERSpeed : 1000, Loopback: NONEDuplex: FULL, Negotiation: ENABLEMdi : AUTOLast 300 seconds input rate 0 bits/sec, 0 packets/secLast 300 seconds output rate 0 bits/sec, 0 packets/secInput peak rate 720 bits/sec,Record time: 2017-06-26 15:21:53Output peak rate 720 bits/sec,Record time: 2017-06-26 15:21:53Input: 0 packets, 0 bytesUnicast: 0, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0CRC: 0, Giants: 0Jabbers: 0, Throttles: 0Runts: 0, Symbols: 0Ignoreds: 0, Frames: 0Output: 0 packets, 0 bytesUnicast: 0, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0Collisions: 0, ExcessiveCollisions: 0Late Collisions: 0, Deferreds: 0Input bandwidth utilization threshold : 100.00%Output bandwidth utilization threshold: 100.00%Input bandwidth utilization : 0%Output bandwidth utilization : 0%input为0 packet在RouterA ping -s 80 10.1.2.1display int g0/0/0GigabitEthernet0/0/0 current state : UPLine protocol current state : UPLast line protocol up time : 2017-06-26 15:20:59 UTC-08:00Description:HUAWEI, AR Series, GigabitEthernet0/0/0 InterfaceRoute Port,The Maximum Transmit Unit is 1500Internet Address is 151.1.1.2/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 00e0-fc59-06a5 Last physical up time : 2017-06-26 15:17:23 UTC-08:00Last physical down time : 2017-06-26 15:17:06 UTC-08:00Current system time: 2017-06-26 15:34:40-08:00Port Mode: COMMON COPPERSpeed : 1000, Loopback: NONEDuplex: FULL, Negotiation: ENABLEMdi : AUTOLast 300 seconds input rate 16 bits/sec, 0 packets/secLast 300 seconds output rate 16 bits/sec, 0 packets/secInput peak rate 976 bits/sec,Record time: 2017-06-26 15:34:38Output peak rate 976 bits/sec,Record time: 2017-06-26 15:34:38Input: 5 packets, 610 bytesUnicast: 5, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0CRC: 0, Giants: 0Jabbers: 0, Throttles: 0Runts: 0, Symbols: 0Ignoreds: 0, Frames: 0Output: 5 packets, 610 bytesUnicast: 5, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0Collisions: 0, ExcessiveCollisions: 0Late Collisions: 0, Deferreds: 0Input bandwidth utilization threshold : 100.00%Output bandwidth utilization threshold: 100.00%Input bandwidth utilization : 0%Output bandwidth utilization : 0%RoutrB g0/0/0增加了5个packet ——————————————————————————————————————————在使能本地策略路由lab1之后[RouterA]ip local policy-based-route lab1display int g0/0/1GigabitEthernet0/0/1 current state : UPLine protocol current state : UPLast line protocol up time : 2017-06-26 15:20:50 UTC-08:00Description:HUAWEI, AR Series, GigabitEthernet0/0/1 InterfaceRoute Port,The Maximum Transmit Unit is 1500Internet Address is 150.1.1.2/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 00e0-fc59-06a6Last physical up time : 2017-06-26 15:17:23 UTC-08:00Last physical down time : 2017-06-26 15:17:06 UTC-08:00Current system time: 2017-06-26 15:37:26-08:00Port Mode: FORCE COPPERSpeed : 1000, Loopback: NONEDuplex: FULL, Negotiation: ENABLEMdi : AUTOLast 300 seconds input rate 16 bits/sec, 0 packets/secLast 300 seconds output rate 16 bits/sec, 0 packets/secInput peak rate 600 bits/sec,Record time: 2017-06-26 15:37:23Output peak rate 584 bits/sec,Record time: 2017-06-26 15:37:23Input: 5 packets, 630 bytesUnicast: 5, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0CRC: 0, Giants: 0Jabbers: 0, Throttles: 0Runts: 0, Symbols: 0Ignoreds: 0, Frames: 0Output: 5 packets, 610 bytesUnicast: 5, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0Collisions: 0, ExcessiveCollisions: 0Late Collisions: 0, Deferreds: 0Input bandwidth utilization threshold : 100.00%Output bandwidth utilization threshold: 100.00%Input bandwidth utilization : 0%Output bandwidth utilization : 0%[RouterA]ping -s 1401 10.1.2.1display int g0/0/0GigabitEthernet0/0/0 current state : UPLine protocol current state : UPLast line protocol up time : 2017-06-26 15:20:59 UTC-08:00Description:HUAWEI, AR Series, GigabitEthernet0/0/0 InterfaceRoute Port,The Maximum Transmit Unit is 1500Internet Address is 151.1.1.2/24IP Sending Frames' Format is PKTFMT_ETHNT_2, Hardware address is 00e0-fc59-06a5Last physical up time : 2017-06-26 15:17:23 UTC-08:00Last physical down time : 2017-06-26 15:17:06 UTC-08:00Current system time: 2017-06-26 15:38:11-08:00Port Mode: COMMON COPPERSpeed : 1000, Loopback: NONEDuplex: FULL, Negotiation: ENABLEMdi : AUTOLast 300 seconds input rate 208 bits/sec, 0 packets/secLast 300 seconds output rate 208 bits/sec, 0 packets/secInput peak rate 11544 bits/sec,Record time: 2017-06-26 15:38:11 Output peak rate 11544 bits/sec,Record time: 2017-06-26 15:38:11 Input: 10 packets, 7825 bytesUnicast: 10, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0CRC: 0, Giants: 0Jabbers: 0, Throttles: 0Runts: 0, Symbols: 0Ignoreds: 0, Frames: 0Output: 10 packets, 7825 bytesUnicast: 10, Multicast: 0Broadcast: 0, Jumbo: 0Discard: 0, Total Error: 0Collisions: 0, ExcessiveCollisions: 0Late Collisions: 0, Deferreds: 0Input bandwidth utilization threshold : 100.00%Output bandwidth utilization threshold: 100.00%Input bandwidth utilization : 0%Output bandwidth utilization : 0%证明本地策略路由配置成功。

华为路由器路由策略和策略路由配置与管理

华为路由器路由策略和策略路由配置与管理路由策略和策略路由配置管理一、路由策略简介路由策略主要实现了路由过滤和路由属性设置等功能,它通过改变路由属性(包括可达性)来改变网络流量所经过的路径。

路由协议在发布、接收和引入路由信息时,根据实际组网需求实施一些策略,以便对路由信息进行过滤和改变路由信息的属性,如:1、控制路由的接收和发布只发布和接收必要、合法的路由信息,以控制路由表的容量,提高网络的安全性。

2、控制路由的引入在一种路由协议在引入其它路由协议发现的路由信息丰富自己的路由信息时,只引入一部分满足条件的路由信息。

3、设置特定路由的属性修改通过路由策略过滤的路由的属性,满足自身需要。

路由策略具有以下价值:通过控制路由器的路由表规模,节约系统资源;通过控制路由的接收、发布和引入,提高网络安全性;通过修改路由属性,对网络数据流量进行合理规划,提高网络性能。

二、基本原理路由策略使用不同的匹配条件和匹配模式选择路由和改变路由属性。

在特定的场景中,路由策略的6种过滤器也能单独使用,实现路由过滤。

若设备支持BGP to IGP功能,还能在IGP引入BGP路由时,使用BGP私有属性作为匹配条件。

图1 路由策略原理图如图1,一个路由策略中包含N(N>=1)个节点(Node)。

路由进入路由策略后,按节点序号从小到大依次检查各个节点是否匹配。

匹配条件由If-match子句定义,涉及路由信息的属性和路由策略的6种过滤器。

当路由与该节点的所有If-match子句都匹配成功后,进入匹配模式选择,不再匹配其他节点。

匹配模式分permit和deny两种:permit:路由将被允许通过,并且执行该节点的Apply子句对路由信息的一些属性进行设置。

deny:路由将被拒绝通过。

当路由与该节点的任意一个If-match子句匹配失败后,进入下一节点。

如果和所有节点都匹配失败,路由信息将被拒绝通过。

过滤器路由策略中If-match子句中匹配的6种过滤器包括访问控制列表ACL(Access Control List)、地址前缀列表、AS 路径过滤器、团体属性过滤器、扩展团体属性过滤器和RD属性过滤器。

01-16 策略路由配置

Quidway Eudemon 300/500/1000配置指南网际互联分册目录目录16 策略路由配置...........................................................................................................................16-116.1 策略路由简介..........................................................................................................................................16-216.2 配置策略路由..........................................................................................................................................16-216.2.1 建立配置任务.................................................................................................................................16-216.2.2 配置策略路由的匹配规则.............................................................................................................16-216.2.3 配置策略路由的动作.....................................................................................................................16-316.2.4 应用策略路由.................................................................................................................................16-316.2.5 配置流量监管特性.........................................................................................................................16-316.2.6 检查配置结果.................................................................................................................................16-416.3 配置策略路由的注意事项......................................................................................................................16-416.4 维护策略路由..........................................................................................................................................16-516.5 策略路由配置示例..................................................................................................................................16-5插图目录Quidway Eudemon 300/500/1000配置指南网际互联分册插图目录图16-1 策略路由配置组网图.........................................................................................................................16-6配置指南网际互联分册表格目录表格目录表16-1 检查策略路由配置结果.....................................................................................................................16-4表16-2 维护策略路由....................................................................................................................................16-5策略路由配置配置指南网际互联分册 1616 策略路由配置关于本章本章描述内容如下表所示。

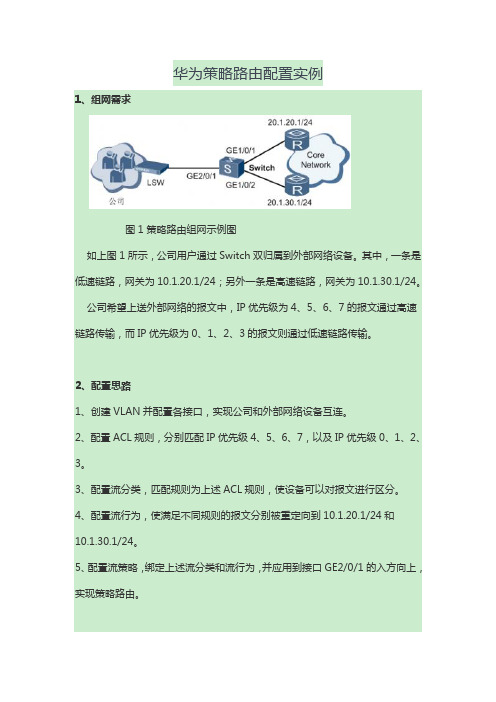

华为策略路由配置实例

华为策略路由配置实例1、组网需求图1 策略路由组网示例图如上图1所示,公司用户通过Switch双归属到外部网络设备。

其中,一条是低速链路,网关为10.1.20.1/24;另外一条是高速链路,网关为10.1.30.1/24。

公司希望上送外部网络的报文中,IP优先级为4、5、6、7的报文通过高速链路传输,而IP优先级为0、1、2、3的报文则通过低速链路传输。

2、配置思路1、创建VLAN并配置各接口,实现公司和外部网络设备互连。

2、配置ACL规则,分别匹配IP优先级4、5、6、7,以及IP优先级0、1、2、3。

3、配置流分类,匹配规则为上述ACL规则,使设备可以对报文进行区分。

4、配置流行为,使满足不同规则的报文分别被重定向到10.1.20.1/24和10.1.30.1/24。

5、配置流策略,绑定上述流分类和流行为,并应用到接口GE2/0/1的入方向上,实现策略路由。

3、操作步骤3.1、创建VLAN并配置各接口# 在Switch上创建VLAN100和VLAN200。

<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] vlan batch 100 200# 配置Switch上接口GE1/0/1、GE1/0/2和GE2/0/1的接口类型为Trunk,并加入VLAN100和VLAN200。

[Switch] interface gigabitethernet 1/0/1[Switch-GigabitEthernet1/0/1] port link-type trunk[Switch-GigabitEthernet1/0/1] port trunk allow-pass vlan 100 200 [Switch-GigabitEthernet1/0/1] quit[Switch] interface gigabitethernet 1/0/2[Switch-GigabitEthernet1/0/2] port link-type trunk[Switch-GigabitEthernet1/0/2] port trunk allow-pass vlan 100 200 [Switch-GigabitEthernet1/0/2] quit[Switch] interface gigabitethernet 2/0/1[Switch-GigabitEthernet2/0/1] port link-type trunk[Switch-GigabitEthernet2/0/1] port trunk allow-pass vlan 100 200 [Switch-GigabitEthernet2/0/1] quit配置LSW与Switch对接的接口为Trunk类型接口,并加入VLAN100和VLAN200。

华为S9300策略路由配置

华为S9300策略路由配置华为S9300策略路由配置华为S9300策略路由配置需求描述:公司目前有两条带宽,一条为AC设备,用于普通用户上网,一条为VPN设备,用户服务器对外发布,AC跟VPN均连到核心交换机上,核心上需配置默认数据走AC,服务器(192.168.0.12)数据走VPN1.创建ACL规则#需要策略路由的源地址acl number 2000rule 10 permit source 192.168.0.12 0#内网地址时不需要走策略路由acl number 3000rule 10 permit ip destination 192.168.0.0 0.0.255.255rule 15 permit ip destination 172.16.0.0 0.0.255.255rule 20 permit icmp destination 192.168.0.0 0.0.255.255rule 25 permit icmp destination 172.16.0.0 0.0.255.2552.创建behavior#指定策略网关(下一跳地址必须为直接可达,当不存在时,走系统默认路由)traffic behavior 2000redirect ip-nexthop 172.16.1.150#172.16.1.150为VPN内网地址#未定义时走默认路由traffic behavior 30003.创建classifiertraffic classifier 2000 operator or precedence 10if-match acl 2000traffic classifier 3000 operator or precedence 5 if-match acl 30004.创建策略traffic policy servervpnclassifier 3000 behavior 3000classifier 2000 behavior 20005.查找服务器对应的端口dis arp | in 192.168.0.12192.168.0.12s c81f-66dc-3a39 20 D-0 GE1/0/16 #显示IP对应的MAC及端口信息6.应用到指定的端口interface GigabitEthernet1/0/16traffic-policy servervpn inbound。

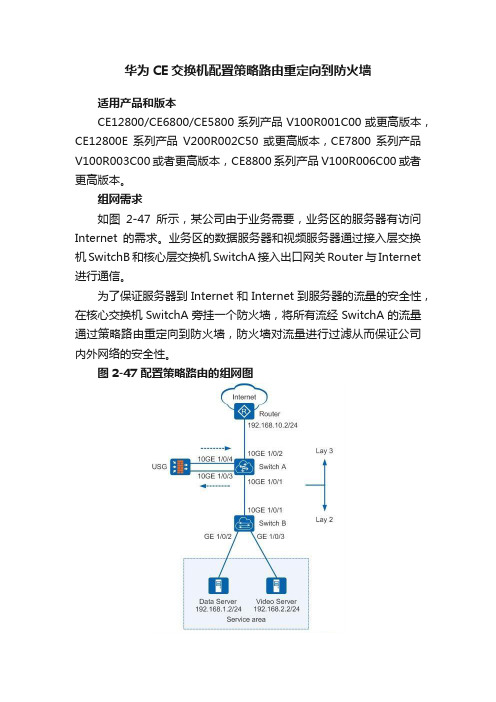

华为CE交换机配置策略路由重定向到防火墙

华为CE交换机配置策略路由重定向到防火墙适用产品和版本CE12800/CE6800/CE5800系列产品V100R001C00或更高版本,CE12800E系列产品V200R002C50或更高版本,CE7800系列产品V100R003C00或者更高版本,CE8800系列产品V100R006C00或者更高版本。

组网需求如图2-47所示,某公司由于业务需要,业务区的服务器有访问Internet的需求。

业务区的数据服务器和视频服务器通过接入层交换机SwitchB和核心层交换机SwitchA接入出口网关Router与Internet 进行通信。

为了保证服务器到Internet和Internet到服务器的流量的安全性,在核心交换机SwitchA旁挂一个防火墙,将所有流经SwitchA的流量通过策略路由重定向到防火墙,防火墙对流量进行过滤从而保证公司内外网络的安全性。

图2-47 配置策略路由的组网图表2-7列出了图2-47上设备的基本网络规划情况。

需求分析•出于安全性考虑,在SwitchA上旁挂一台核心防火墙USG,对流量进行安全过滤。

•对服务器到Internet的流量和Internet到服务器的流量分别进行安全过滤。

操作步骤1.SwitchB的配置,以CE5800系列为例system-view[~HUAWEI] sysname SwitchB //修改设备名称为SwitchB[~HUAWEI] commit[~SwitchB] vlan batch 100 200 //在SwitchB上创建VLAN100和VLAN200[~SwitchB] commit[~SwitchB] interface 10ge 1/0/1 //进入SwitchB与SwitchA相连接口的视图[~SwitchB-10GE1/0/1] port link-type trunk //配置接口类型为Trunk[~SwitchB-10GE1/0/1] port trunk allow-pass vlan 100 200 //将接口加入VLAN100和VLAN200,使VLAN100、VLAN200的报文都能通过[~SwitchB-10GE1/0/1] quit[~SwitchB] interface GE 1/0/2 //进入SwitchB与Data Server 相连的接口的视图[~SwitchB-GE1/0/2] port default vlan 100 //接口类型缺省为Access,允许VLAN100的报文通过[~SwitchB-GE1/0/2] quit[~SwitchB] interface GE 1/0/3 //进入SwitchB与Video Server 相连的接口的视图[~SwitchB-GE1/0/3] port default vlan 200 //接口类型缺省为Access,允许VLAN200的报文通过[~SwitchB-GE1/0/3] quit[~SwitchB] commitSwitchA的配置,以CE12800系列为例system-view[~HUAWEI] sysname SwitchA //修改设备名称为SwitchA[~HUAWEI] commit[~SwitchA] vlan batch 100 200 300 400 500 //在SwitchA上创建VLAN100、VLAN200、VLAN300、VLAN400和VLAN500 [~SwitchA] commit[~SwitchA] interface 10ge 1/0/1 //进入SwitchA与SwitchB相连接口的视图[~SwitchA-10GE1/0/1] port link-type trunk //配置接口类型为Trunk[~SwitchA-10GE1/0/1] port trunk allow-pass vlan 100 200 //将接口加入VLAN100和VLAN200,使VLAN100、VLAN200的报文都能通过[~SwitchA-10GE1/0/1] quit[~SwitchA] interface 10ge 1/0/2 //进入SwitchA与Router相连的接口的视图[~SwitchA-10GE1/0/2] port default vlan 500 //接口默认为Access类型,将接口加入VLAN500[~SwitchA-10GE1/0/2] quit[~SwitchA] interface 10ge 1/0/3 //进入SwitchA与核心防火墙相连的其中一个接口的视图[~SwitchA-10GE1/0/3] port default vlan 300 //接口默认为Access类型,将接口加入VLAN300[~SwitchA-10GE1/0/3] quit[~SwitchA] interface 10ge 1/0/4 //进入SwitchA与核心防火墙相连的另一个接口的视图[~SwitchA-10GE1/0/4] port default vlan 400 //接口默认为Access类型,将接口加入VLAN400[~SwitchA-10GE1/0/4] quit[~SwitchA] commit[~SwitchA] interface vlanif 100[~SwitchA-Vlanif100] ip address 192.168.1.1 24 //配置VLANIF100的IP地址为192.168.1.1,掩码为24[~SwitchA-Vlanif100] quit[~SwitchA] interface vlanif 200[~SwitchA-Vlanif200] ip address 192.168.2.1 24 //配置VLANIF200的IP地址为192.168.2.1,掩码为24[~SwitchA-Vlanif200] quit[~SwitchA] interface vlanif 300[~SwitchA-Vlanif300] ip address 192.168.3.1 24 //配置VLANIF300的IP地址为192.168.3.1,掩码为24[~SwitchA-Vlanif300] quit[~SwitchA] interface vlanif 400[~SwitchA-Vlanif400] ip address 192.168.4.1 24 //配置VLANIF400的IP地址为192.168.4.1,掩码为24[~SwitchA-Vlanif400] quit[~SwitchA] interface vlanif 500[~SwitchA-Vlanif500] ip address 192.168.10.1 24 //配置VLANIF500的IP地址为192.168.10.1,掩码为24[~SwitchA-Vlanif500] quit[~SwitchA] commit[~SwitchA] ip route-static 0.0.0.0 0.0.0.0 192.168.10.2 //配置缺省路由,使服务器能正常访问Internet[~SwitchA] commit[~SwitchA] acl 3001 //创建ACL3001[~SwitchA-acl4-advance-3001] rule 5 permit ip source 192.168.1.2 24 //配置ACL3001中的规则:源网段为192.168.1.0 [~SwitchA-acl4-advance-3001] rule 10 permit ip source 192.168.2.2 24 //配置ACL3001中的规则:源网段为192.168.2.0 [~SwitchA-acl4-advance-3001] commit[~SwitchA-acl4-advance-3001] quit[~SwitchA] traffic classifier c1 //创建流分类c1[~SwitchA-classifier-c1] if-match acl 3001 //匹配ACL3001的规则,匹配原网段为192.168.1.0或192.168.2.0网段内的所有报文,即所有从服务器到Internet的报文[~SwitchA-classifier-c1] quit[~SwitchA] commit[~SwitchA] traffic behavior b1 //创建流行为b1[~SwitchA-behavior-b1] redirect nexthop 192.168.3.2 //对匹配的报文重定向到192.168.3.2,即重定向到核心防火墙USG [~SwitchA-behavior-b1] quit[~SwitchA] commit[~SwitchA] traffic policy p1 //创建流策略p1[~SwitchA-trafficpolicy-p1] classifier c1 behavior b1 //在流策略p1中绑定流分类c1和流行为b1,即将所有从服务器到Internet的报文重定向到核心防火墙USG[~SwitchA-trafficpolicy-p1] quit[~SwitchA] commit[~SwitchA] interface 10ge 1/0/1 //进入SwitchA与SwitchB相连接口的视图[~SwitchA-10GE1/0/1] traffic-policy p1 inbound //将流策略p1应用在SwitchA与SwitchB相连接口的入方向上,对从服务器到Internet的报文进行安全过滤[~SwitchA-10GE1/0/1] quit[~SwitchA] commit[~SwitchA] acl 3002 //创建ACL3002[~SwitchA-acl4-advance-3002] rule 5 permit ip destination 192.168.1.2 24 //配置ACL3002中的规则:目的网段为192.168.1.0 [~SwitchA-acl4-advance-3002] rule 10 permit ip destination 192.168.2.2 24 //配置ACL3002中的规则:目的网段为192.168.2.0 [~SwitchA-acl4-advance-3002] commit[~SwitchA-acl4-advance-3002] quit[~SwitchA] traffic classifier c2 //创建流分类c2[~SwitchA-classifier-c2] if-match acl 3002 //匹配ACL3002的规则,匹配目的网段为192.168.1.0或192.168.2.0网段内的所有报文,即所有从Internet到服务器的报文[~SwitchA-classifier-c2] quit[~SwitchA] commit[~SwitchA] traffic behavior b2 //创建流行为b2[~SwitchA-behavior-b2] redirect nexthop 192.168.3.2 //对匹配的报文重定向到192.168.3.2,即重定向到核心防火墙USG [~SwitchA-behavior-b2] quit[~SwitchA] commit[~SwitchA] traffic policy p2 //创建流策略p2[~SwitchA-trafficpolicy-p2] classifier c2 behavior b2 //在流策略p1中绑定流分类c2和流行为b2,即将所有从Internet到服务器的报文重定向到核心防火墙USG[~SwitchA-trafficpolicy-p2] quit[~SwitchA] commit[~SwitchA] interface 10ge 1/0/2 //进入SwitchA与Router相连接口的视图[~SwitchA-10GE1/0/2] traffic-policy p1 inbound //将流策略p1应用在SwitchA与Router相连接口的入方向上,对从Internet到服务器的报文进行安全过滤[~SwitchA-10GE1/0/2] quit[~SwitchA] commit防火墙的配置,以USG系列为例system-view[USG] interface GigabitEthernet 1/0/3 //进入USG与SwitchA 与相连的其中一个接口的视图[USG-GigabitEthernet1/0/3] ip address 192.168.3.2 24 //配置接口的IP地址[USG-GigabitEthernet1/0/3] quit[USG] interface GigabitEthernet 1/0/4 //进入USG与SwitchA 与相连的另外一个接口的视图[USG-GigabitEthernet1/0/4] ip address 192.168.4.2 24 /配置接口的IP地址[USG-GigabitEthernet1/0/4] quit[USG] firewall zone trust //进入Trust安全区域视图[USG-zone-trust] add interface GigabitEthernet 1/0/3 //将接口GigabitEthernet 1/0/3加入Trust安全区域[USG-zone-trust] quit[USG] firewall zone untrust //进入untrust安全区域视图[USG-zone-untrust] add interface GigabitEthernet 1/0/4 //将接口GigabitEthernet 1/0/4加入untrust安全区域[USG-zone-untrust] quit[USG] policy interzone trust untrust outbound //进入Trust-Untrust域间安全策略视图[USG-policy-interzone-trust-untrust-outbound] policy 1 //创建安全策略,并进入策略ID视图[USG-policy-interzone-trust-untrust-outbound-1] policy source 192.168.1.0 0.0.0.255 //指定源地址为192.168.1.0/24的流量通过[USG-policy-interzone-trust-untrust-outbound-1] policy source 192.168.2.0 0.0.0.255 //指定源地址为192.168.2.0/24的流量通过[USG-policy-interzone-trust-untrust-outbound-1] policy destination 192.168.1.0 0.0.0.255 //指定目的地址为192.168.1.0/24的流量通过[USG-policy-interzone-trust-untrust-outbound-1] policy destination 192.168.2.0 0.0.0.255 //指定目的地址为192.168.2.0/24的流量通过[USG-policy-interzone-trust-untrust-outbound-1] action permit //配置对匹配流量的包过滤动作为允许通过[USG-policy-interzone-trust-untrust-outbound-1] quit[USG-policy-interzone-trust-untrust-outbound] quit[USG] firewall blacklist enable //开启黑名单功能[USG] firewall defend ip-sweep enable //开启IP地址扫描攻击防范功能[USG] firewall defend ip-spoofing enable //开启IP Spoofing 攻击防范功能[USG] ip route-static 0.0.0.0 0.0.0.0 192.168.4.1 //配置路由,下一跳为SwitchA的vlanif 400的接口地址,不管是从服务器到Internet的流量,还是从Internet到服务器的流量都是从防火墙的GigabitEthernet 1/0/4到SwitchA验证在SwitchA上使用display traffic policy命令,检查回显信息,看流策略中的信息是否配置正确。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

华为策略路由配置实例1、组网需求图1 策略路由组网示例图如上图1所示,公司用户通过Switch双归属到外部网络设备。

其中,一条是低速链路,网关为10.1.20.1/24;另外一条是高速链路,网关为10.1.30.1/24。

公司希望上送外部网络的报文中,IP优先级为4、5、6、7的报文通过高速链路传输,而IP优先级为0、1、2、3的报文则通过低速链路传输。

2、配置思路1、创建VLAN并配置各接口,实现公司和外部网络设备互连。

2、配置ACL规则,分别匹配IP优先级4、5、6、7,以及IP优先级0、1、2、3。

3、配置流分类,匹配规则为上述ACL规则,使设备可以对报文进行区分。

4、配置流行为,使满足不同规则的报文分别被重定向到10.1.20.1/24和10.1.30.1/24。

5、配置流策略,绑定上述流分类和流行为,并应用到接口GE2/0/1的入方向上,实现策略路由。

3、操作步骤3.1、创建VLAN并配置各接口# 在Switch上创建VLAN100和VLAN200。

<HUAWEI> system-view[HUAWEI] sysname Switch[Switch] vlan batch 100 200# 配置Switch上接口GE1/0/1、GE1/0/2和GE2/0/1的接口类型为Trunk,并加入VLAN100和VLAN200。

[Switch] interface gigabitethernet 1/0/1[Switch-GigabitEthernet1/0/1] port link-type trunk[Switch-GigabitEthernet1/0/1] port trunk allow-pass vlan 100 200 [Switch-GigabitEthernet1/0/1] quit[Switch] interface gigabitethernet 1/0/2[Switch-GigabitEthernet1/0/2] port link-type trunk[Switch-GigabitEthernet1/0/2] port trunk allow-pass vlan 100 200 [Switch-GigabitEthernet1/0/2] quit[Switch] interface gigabitethernet 2/0/1[Switch-GigabitEthernet2/0/1] port link-type trunk[Switch-GigabitEthernet2/0/1] port trunk allow-pass vlan 100 200 [Switch-GigabitEthernet2/0/1] quit配置LSW与Switch对接的接口为Trunk类型接口,并加入VLAN100和VLAN200。

# 创建VLANIF100和VLANIF200,并配置各虚拟接口IP地址。

[Switch] interface vlanif 100[Switch-Vlanif100] ip address 10.1.20.2 24[Switch-Vlanif100] quit[Switch] interface vlanif 200[Switch-Vlanif200] ip address 10.1.30.2 24[Switch-Vlanif200] quit3.2、配置ACL规则# 在Switch上创建编码为3001、3002的高级ACL,规则分别为允许IP优先级0、1、2、3和允许IP优先级4、5、6、7的报文通过。

[Switch] acl 3001[Switch-acl-adv-3001] rule permit ip precedence 0[Switch-acl-adv-3001] rule permit ip precedence 1[Switch-acl-adv-3001] rule permit ip precedence 2[Switch-acl-adv-3001] rule permit ip precedence 3[Switch-acl-adv-3001] quit[Switch] acl 3002[Switch-acl-adv-3002] rule permit ip precedence 4[Switch-acl-adv-3002] rule permit ip precedence 5[Switch-acl-adv-3002] rule permit ip precedence 6[Switch-acl-adv-3002] rule permit ip precedence 7[Switch-acl-adv-3002] quit3.3、配置流分类在Switch上创建流分类c1、c2,匹配规则分别为ACL 3001和ACL 3002。

[Switch] traffic classifier c1 operator and[Switch-classifier-c1] if-match acl 3001[Switch-classifier-c1] quit[Switch] traffic classifier c2 operator and[Switch-classifier-c2] if-match acl 3002[Switch-classifier-c2] quit3.4、配置流行为# 在Switch上创建流行为b1、b2,并分别指定重定向到网段10.1.20.1/24和10.1.30.1/24的动作。

[Switch] traffic behavior b1[Switch-behavior-b1] redirect ip-nexthop 10.1.20.1[Switch-behavior-b1] quit[Switch] traffic behavior b2[Switch-behavior-b2] redirect ip-nexthop 10.1.30.1[Switch-behavior-b2] quit3.5、配置流策略并应用到接口上# 在Switch上创建流策略p1,将流分类和对应的流行为进行绑定。

[Switch] traffic policy p1[Switch-trafficpolicy-p1] classifier c1 behavior b1[Switch-trafficpolicy-p1] classifier c2 behavior b2[Switch-trafficpolicy-p1] quit# 将流策略p1应用到接口GE2/0/1的入方向上。

[Switch] interface gigabitethernet 2/0/1[Switch-GigabitEthernet2/0/1] traffic-policy p1 inbound [Switch-GigabitEthernet2/0/1] return3.6、验证配置结果# 查看ACL规则的配置信息。

<Switch> display acl 3001Advanced ACL 3001, 4 rulesAcl's step is 5rule 5 permit ip precedence routine (match-counter 0)rule 10 permit ip precedence priority (match-counter 0)rule 15 permit ip precedence immediate (match-counter 0)rule 20 permit ip precedence flash (match-counter 0)<Switch> display acl 3002Advanced ACL 3002, 4 rulesAcl's step is 5rule 5 permit ip precedence flash-override (match-counter 0) rule 10 permit ip precedence critical (match-counter 0)rule 15 permit ip precedence internet (match-counter 0)rule 20 permit ip precedence network (match-counter 0)# 查看流分类的配置信息。

<Switch> display traffic classifier user-definedUser Defined Classifier Information:Classifier: c1Precedence: 5Operator: ANDRule(s) : if-match acl 3001Classifier: c2Precedence: 10Operator: ANDRule(s) :if-match acl 3002Total classifier number is 2# 查看流策略的配置信息。

<Switch> display traffic policy user-defined p1 User Defined Traffic Policy Information: Policy: p1Classifier: c1Operator: ANDBehavior: b1Redirect: no forcedRedirect ip-nexthop10.1.20.1Classifier: c2Operator: ANDBehavior: b2Redirect: no forcedRedirect ip-nexthop10.1.30.14、配置文件Switch的配置文件sysname Switch#vlan batch 100 200#acl number 3001rule 5 permit ip precedence routinerule 10 permit ip precedence priorityrule 15 permit ip precedence immediaterule 20 permit ip precedence flash#acl number 3002rule 5 permit ip precedence flash-overriderule 10 permit ip precedence criticalrule 15 permit ip precedence internetrule 20 permit ip precedence network#traffic classifier c1 operator and precedence 5 if-match acl 3001traffic classifier c2 operator and precedence 10 if-match acl 3002#traffic behavior b1redirect ip-nexthop 10.1.20.1 traffic behavior b2redirect ip-nexthop 10.1.30.1#traffic policy p1 match-order config classifier c1 behavior b1classifier c2 behavior b2#interface Vlanif100ip address 10.1.20.2 255.255.255.0 #interface Vlanif200ip address 10.1.30.2 255.255.255.0 #interface GigabitEthernet1/0/1port link-type trunkport trunk allow-pass vlan 100 200 #interface GigabitEthernet1/0/2port link-type trunkport trunk allow-pass vlan 100 200#interface GigabitEthernet2/0/1port link-type trunkport trunk allow-pass vlan 100 200 traffic-policy p1 inbound#return。