asp盗链接

如何破解图片防盗链

如何破解图片防盗链

有时候许多网站为了防止自己网站的图片被盗链,往往采用反盗链技术。

比如新浪的图片,还有搜狐,百度等等。

图片有防盗链,应该怎么把它链接过来?

要破解这种盗链技术是有方法的——

发图片的时候直接在图片地址前加上

/tp.asp?url=引用图片地址

(也就是在点开发图片的那个框里最前面先加上这个网址,再加上图片链接地址就OK了)

用键盘上的“PrintScreen”键抓图

在学习的过程中,有时候遇到了问题,总也说不明白,和对方很难沟通和交流。

在这种情况下,利用图片说话,会起到很好的作用。

如果没有抓图软件,就可以利用电脑自带的画图程序和"Print Screen"键截取全屏募画面或部分画面。

方法如下:

1:先打开你要截取的画面或页面。

在你的键盘上的“Print Screen”键上点一下。

2:然后用鼠标点击电脑的“开始”-“所有程序”-“附件”-“画图”将会打开画图程序。

3:点击该窗口中的“编辑-粘贴”菜单,把你截取的画面粘贴上去就可以了.

4:如果只想选取其中的一部分,点击左上角的“选定”,选取范围,按右键“剪切”,然后关闭画图程序。

然后再次打开画图程序。

点击“编辑”-“粘贴”.。

网站常见三种漏洞攻击及防范方法[试题]

![网站常见三种漏洞攻击及防范方法[试题]](https://img.taocdn.com/s3/m/d92db6eaf605cc1755270722192e453611665b40.png)

国内外黑客组织或者个人为牟取利益窃取和篡改网络信息,已成为不争的事实,在不断给单位和个人造成经济损失的同时,我们也应该注意到这些威胁大多是基于Web网站发起的攻击,在给我们造成不可挽回的损失前,我们有必要给大家介绍几种常见的网站漏洞,以及这些漏洞的防范方法,目的是帮助广大网站管理者理清安全防范思绪,找到当前的防范重点,最大程度地避免或减少威胁带来的损失。

1、SQL语句漏洞也就是SQL注入,就是通过把SQL命令插入到Web表单递交或输入域名或页面请求的查询字符串,最终达到欺骗服务器执行恶意的SQL命令,比如先前的很多影视网站泄露VIP会员密码大多就是通过WEB表单递交查询字符暴出的,这类表单特别容易受到SQL注入式攻击。

有效防范手段:对于SQL注入问题的一般处理方法是账户最小权限原则。

以下几种方法推荐使用:对用户输入信息进行必要检查对一些特殊字符进行转换或者过滤使用强数据类型限制用户输入的长度需要注意:这些检查要放在server运行,client提交的任何东西都是不可信的。

使用存储过程,如果一定要使用SQL语句,那么请用标准的方式组建SQL 语句。

比如可以利用parameters对象,避免用字符串直接拼SQL命令。

当SQL 运行出错时,不要把数据库返回的错误信息全部显示给用户,错误信息经常会透露一些数据库设计的细节。

2、网站挂马挂马就是在别人电脑里面(或是网站服务器)里植入木马程序,以盗取一些信息或者控制被挂马的电脑做一些不法的勾当(如攻击网站,传播病毒,删除资料等)。

网页挂马就是在网页的源代码中加入一些代码,利用漏洞实现自动下载木马到机器里。

网站挂马的形式可分为框架挂马、数据库挂马、后台挂马、服务器挂马以及其他形式的挂马方式。

有效防范手段:要防止网站被挂马,可以采取禁止写入和目录禁止执行的功能,这两项功能相组合,就可以有效地防止 ASP木马。

此外,网站管理员通过FTP上传某些数据,维护网页时,尽量不安装asp的上传程序。

18.xss

18.xss1.XSS 介绍及分类2.XSS 漏洞挖掘及绕过3.XSS cookie 盗取4.CSRF 漏洞讲解什么样的存在xss漏洞:企业站 //企业站管理员半年的不上线⼀次,所有效率低bcqpzjp测xss最好是测管理员经常上线的地⽅.以及发邮件进⾏访问上线登录后台触发漏洞打xss⽬的之⼀时获取管理员的cookie或者账号密码,1.XSS 介绍及分类也简称夸张 OWASP 评为第2漏洞把xss代码打到后台进⾏cookie盗取,盗取后欺骗管理员⾝份登录后台什么是跨站脚本是⼀种经常出现在web应⽤程序中的计算机安全漏洞,是由于web应⽤程序对⽤户的输⼊过滤不严⽽产⽣的。

攻击者利⽤⽹站漏洞把恶意的脚本代码注⼊到⽹页中,当其他⽤户浏览这些⽹页时,就会执⾏其中的恶意代码,对受害⽤户可能采⽤cookie资料窃取,会话劫持,钓鱼欺骗等攻击⼿段做渗透⽤的多的:cookie盗取 ,钓鱼seo⿊帽: js代码快照劫持页⾯挑战,蜘蛛劫持,钓鱼.⿊帽⼀般使⽤⽅法://⽹站根⽬录,⾸页head头标签⾥的scriot代码IIS的global.asa全站劫持跨站脚本实例 //⼀般这个代码⽤来测试判断是否存在xss实例解析:⽹页⾯插⼊⼀段script代码并通过alert消息框弹框的⽅式显⽰()⾥的内容新建⼀个html 放⼊上⾯代码,点击打开,成功运⾏XSS危害:⽹络钓鱼,包括盗取各类的⽤户账号窃取⽤户cookie窃取⽤户浏览请回话强制弹出⼴告页⾯、刷流量⽹页挂马提升⽤户权限,进⼀步渗透⽹站传播跨站脚本蠕⾍等Xss分类反射型XSSDOM型xss存储型XSS反射型XSS靶场环境 8056 反射型在url当中构造的,没有写到数据库的都属于反射型1.找到⽹站查找框⾥2.<script>alert("xss")</script> //植⼊代码3.出现弹框,审查元素判断存储型XSS存储型xss⽐反射型跨站脚本更具威胁性,并且可能影响到web服务器的⾃⾝安全。

解密QQ盗号技术

的动 “TMD态ll链s”子接件文夹件中,的如“果W选iza择rdC了tr删1.(u除l” 很…大 ,的 :6 ,k隐 l 蔽 三 性 ,推’ 荐

用

。

,安全性最好

文 件则

1-'1o5 巧妄x rr1 者}用圻币 日、 J

日 J 疋 l 以

此 后 ,如 果 有 人 在 QQ 登 录对 话 框

/

责任编辑 :杜磊 ,2007年第 8期 《计算 杌 与 网 络 》

网 络 ·技 巧

维普资讯

o I 1 .1llF●●I.】¨ltllI 啊 国 州 .】1 _

/

—

1T -W - L ·=葛

三台 1 jl盯 £ 7百

获 ,并 发 送 到 盗 号 者 的 邮 箱或 网站 空 间 ‘'NTdhcpexe”。然后打 开 资源 管理 器 中 的 据 包 时 我 们 可 以 使 用 一 些 网络 嗅 探 软 中 。此 外 ,如 果 希 望 该 木 马 被 用 于 网 吧 “文件 夹选项”,选择其 中的“查看 ’标 签 ,将 其 件 ,这 些嗅 探 软 件 可 以很 轻松 得 截 取 数

为 靓 号 和 非 靓号 两种 ,并 将 它 们 分 别 发 n12345@ 163.cor n(密 码 n_12345)为 例 来 人 爱 永 恒 , 爱 保 姆 qq.a sp 所 在 的

送 到 不 同的 信 箱 中 .这 也 是 “啊 拉 QQ 介 绍 “邮 箱 收 信 ”模 式 时 的配 置 ,并 进 行 I瓜 I 地 址 ,那 么 ,当 木 马 截 获 QQ 号

软件 引起 的 。软 件 的 使 用 条件 很 简 单 。只 现 程 序 的配 置界 面 。在 “发 信 模 式 选 择 ” 也 需 要 做一 些准 备工 作 。

ASP的特点与功能

ASP的特点与功能ASP的特点与功能ASP(Active Server Page的缩写)意思是“活动服务器网页”。

ASP是微软公司开发,用于代替CGI 脚本程序的一种应用.它可以与数据库和其它程序进行交互,是一种简单,方便的编程工具。

ASP的网页文件的格式为.asp,现常用于各种动态网站中。

ASP是一种服务器端脚本编写环境,可以用来创建和运行动态网页或web应用程序。

ASP的特点与功能从软件技术层面看,ASP有以下特点:1. 无需编译ASP脚本集成于HTML当中,容易生成,无需编译或链接即可直接解释执行。

2. 易于生成使用常规文本编辑器(如WINDOWS下的记事本),即可进行全部的.asp页面的设计。

若从工作效率来考虑,不妨选用具有可视化编辑能力的软件。

3. 独立于浏览器用户端只要使用可解释常规HTML码的浏览器, 即可浏览ASP所设计的主页。

ASP脚本是在站点服务器端执行的,用户端的浏览器不需要支持它。

因此,若不通过从服务器下载来观察全部.asp 主页,在浏览器端见不到正确的页面内容。

4. 面向对象在ASP脚本中可以方便地引用系统组件和ASP的内置组件,还能通过定制 ActiveX Server Component(ActiveX服务器组件)来扩充功能。

5. 兼容性好与任何ActiveX scripting 语言兼容,除了可使用VBScript 和JScript语言进行设计外,还可通过Plug-in的方式,使用由第三方所提供的其它scripting 语言。

6. 源程序码不会外漏ASP脚本在服务器上执行,传到用户浏览器的只是ASP执行结果所生成的常规HTML码,这样可保证辛辛苦苦编写出来的程序代码不会被他人盗取。

从应用层面看,ASP有以下的功能:1. 处理由浏览器传送到站点服务器的表单输入。

2. 访问和编辑服务器端的数据库表。

使用浏览器即可输入、更新和删除站点服务器的数据库中的数据。

3. 读写站点服务器的文件,实现访客计数器,座右铭等功能。

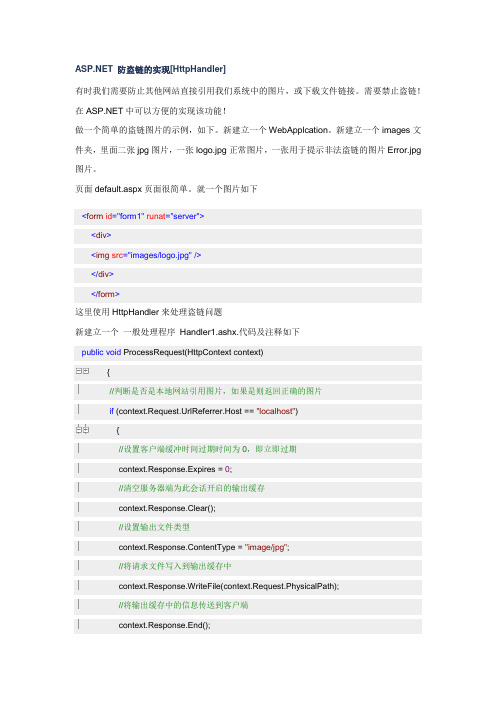

ASP.NET 防盗链的实现

防盗链的实现[HttpHandler]有时我们需要防止其他网站直接引用我们系统中的图片,或下载文件链接。

需要禁止盗链!在中可以方便的实现该功能!做一个简单的盗链图片的示例,如下。

新建立一个WebApplcation。

新建立一个images文件夹,里面二张jpg图片,一张logo.jpg正常图片,一张用于提示非法盗链的图片Error.jpg 图片。

页面default.aspx页面很简单。

就一个图片如下<form id="form1" runat="server"><div><img src="images/logo.jpg"/></div></form>这里使用HttpHandler来处理盗链问题新建立一个一般处理程序Handler1.ashx.代码及注释如下public void ProcessRequest(HttpContext context){//判断是否是本地网站引用图片,如果是则返回正确的图片if (context.Request.UrlReferrer.Host == "localhost"){//设置客户端缓冲时间过期时间为0,即立即过期context.Response.Expires = 0;//清空服务器端为此会话开启的输出缓存context.Response.Clear();//设置输出文件类型context.Response.ContentType = "image/jpg";//将请求文件写入到输出缓存中context.Response.WriteFile(context.Request.PhysicalPath);//将输出缓存中的信息传送到客户端context.Response.End();}//如果不是本地引用,则是盗链本站图片else{//设置客户端缓冲时间过期时间为0,即立即过期context.Response.Expires = 0;//清空服务器端为此会话开启的输出缓存context.Response.Clear();//设置输出文件类型context.Response.ContentType = "image/jpg";//将请求文件写入到输出缓存中context.Response.WriteFile(context.Request.PhysicalApplicationPath + "images/ error.jpg");//将输出缓存中的信息传送到客户端context.Response.End();}}//该属性表示HTTP请求是否可以使用当前处理public bool IsReusable{get{return true;}}该文件用于接管HTTP请求JPG格式的图片。

用ASP.NET实现URL重写

U L重 写 的技 术 实现 。 R

关键词 :AS .E P T;U L R w in ;IA I I;HT P Moue T P Ha de N R eri t g S P ;I S T d l;H T n l r

/e e20/ /0 , s r 061 3/ 这样 , v r / 2 ” 用户可 以相当方便地访问 网站 。

()使 UR 6 L支持“ 可删 节” 的需求[ 可 删节 ” 1 . a“ 是一种极其

重要 的用户需求 , 通过 U L重写 , 以实现这 种需求 。比如将 R 可

上 例 “t :sre 2 0 /23/ 中 的 日期 删 除 ,变 成 “t : h p/e r 0 6]/0” t v / hp t

正是 由于 网页( 其是动态 网页 ) UR 尤 的 L存在这 些不足 , 所 以许多网站采用了 U L重写技术。 R

/e e20/ /, 出 20 年 l s r 061 ”能列 v r / 2 06 2月的内容 ; 删除 U L 继续 R

中的月份 , 变成“ t :sre/0 6” 能列出 2 0 ht / e r 0 / , p/v 2 0 6年的 内容等 。

将处理结 果 I

~

.p a s

! £ :

f

I

l IPHnl T adrl H e

多搜索 引擎不支持动态链接 , 无法抓取 动态 网页 , 尤其是带“ ” ? 查询参数的网页 , 网站许 多信息无法被 用户.速 搜索到 。即 使 1 央

如何防止别人盗用自己网站的图片链接或文件链接代码

如何防止别人盗用自己网站的图片链接或文件链接HttpHandler的使用1 、概述说明:HttpHandler是一个HTTP请求的真正处理中心。

在HttpHandler容器中, Framework才调用HttpHandler的ProcessRequest成员方法来对这个HTTP请求进行真正的处理,真正地对客户端请求的服务器页面做出编译和执行,并将处理过后的信息附加在HTTP请求信息流中再次返回到HttpModule中。

2、举例以一个aspx页面为例,正是在HttpHandler这里,一个aspx页面才被系统处理解析,并将处理完成的结果继续经由HttpModule传递下去,直至到达客户端。

当然,对于aspx页面, Framework在默认情况下是交给System.Web.UI.PageHandlerFactory 这个HttpHandlerFactory来处理的。

当一个HTTP请求到达这个HttpHandlerFactory 时,HttpHandlerFactory会提供出一个HttpHandler容器,交由这个HttpHandler容器来处理这个HTTP请求。

一个HTTP请求都是最终交给一个HttpHandler容器中的ProcessRequest方法来处理的。

3、HttpHandler(1)实现HttpHandler,必须继承自IHttpHandler接口。

下面是这个接口的定义:(2)自定义HttpHandler新建一个网站,default.aspx页面:default.aspx.cs:新添一个类库MyHandler,添加一个类如下:到这里,针对Handler1.aspx和Handler2.aspx两个页面的http请求我们就通过HttpHandler工厂处理好了。

5、HttpHandler和HttpModule的区别主要有两点:(1)先后次序.先IHttpModule,后IHttpHandler,IHttpHandler处理结束后再交给IHttpModule;(2)对请求的处理上:IHttpModule是属于大小通吃类型,无论客户端请求的是什么文件,都会调用到它;例如aspx,html,rar的请求;IHttpHandler则属于挑食类型,只有注册过的文件类型(例如aspx,ascx,asmx 等等)才会轮到调用它。

QQ阿拉大盗

揭露盗号内幕,阿拉QQ大盗盗号原理教程[ post] 很多朋友都有过QQ号被盗的经历,即使用“密码保护”功能找回来后,里面的Q币也已经被*****者洗劫一空,碰到更恶毒的*****者,还会将你的好友统统删除,朋友们将会永远得离开你。

想过反击吗?什么,反击?别开玩笑了,我们只是菜鸟,不是黑客,我们只会看看网页,聊聊天,连QQ号是怎么被盗的都不知道,还能把*****者怎么样呢?其实喜欢*****的所谓“黑客”们,也只是利用了一些现成的*****工具,只要我们了解了QQ号被盗的过程,就能作出相应防范,甚至由守转攻,给*****者以致命一击。

下面就让我们来分析下阿拉QQ大盗*****原理.让我们做到知己知彼,使*****技术不再神秘.[ post]一、阿拉QQ大盗*****原理分析如今,还在持续更新的QQ*****软件已经所剩无几,其中最为著名,流传最广的则非“啊拉QQ大盗”莫属,目前绝大多数的QQ号被盗事件都是由这个软件引起的。

软件的使用条件很简单,只要你有一个支持smtp发信的邮箱或者一个支持asp脚本的网页空间即可。

而且该木马可以将*****的QQ号自动分为靓号和非靓号两种,并将它们分别发送到不同的信箱中,这也是“啊拉QQ大盗”如此流行的原因之一。

接下来,便让我们先来了解一下其工作原理,以便从中找到反击的良方。

腾讯号称功能强大的QQ键盘锁为什么没有“锁”好用户的QQ密码、Q币?阿啦QQ大盗真这么牛B吗?二).*****原理:1、该**激活后,会释放出一个“Deleteme.bat”批处理文件,把自身删除。

所以当你不小心双击了该**时,会发现**程序消失了;2、创建一个**副本Ntdhcp.exe复制到%system32%系统目录下,随即激活该副本;3、写入注册表HKLM\SoftWare\Microsoft\Windows\CurrentVersion\Run,键项为NTdhcp,值为"c:\WINDOWS\System32\NTdhcp.exe" ,实现自启动保护;4、扫描系统是否存在表中的一些系统安全软件,如杀毒软件,防火墙的,如发现相关窗体或类名存在(FindWindowExA()或FindWindowA()),则终止掉其进程;5、去掉QQ键盘锁保护A. 如果QQ正在使用,终止该程序后修改npkcrypt.sys为npkcrypt.bak,阻止QQ.exe的加载;B. 如果QQ没有在使用,同样改名npkcrypt.sys,阻止QQ.exe键盘锁的加载;(哦,原来他也并不是完全从技术上攻破QQ键盘锁,这里要引起大家的注意了,如果发现QQ键盘锁成红色*的图标,可要及时检查系统安全,以免QQ被盗)6、打好基础后,就可以等待受害的用户上钩了。

防盗链的解决方法

防盗链的解决方法:(一)创建一个继承了System.Web.IHttpHandler接口的类在System.Web.IHttpHandler接口有两个成员ProcessRequest()方法和IsReusable()属性。

ProcessRequest(System.Web.HttpContext context) 方法,除了用户自定义中被要求处理的特殊的http请求。

其中的参数 System.Web.HttpContext 类的实例装入了一个http请求中http协议中要求的所有信息。

其中System.Web.HttpContext 类中包含有属性 Request 使得从客户端发送过来的http请求信息的值可以被方便地读取;属性Response 它封装了需要返回给客户端的信息和操作。

IsReusable()属性要置为true.(二) 创建一个资源图片的方法Real()1.若是盗链服务器给其错误图片。

2.若不是盗链服务器给其正常的图片。

在Real()方法中用到了FileInfo 这个类去取得图片的扩展名并用来判断图片的类型.(三) 注意页面的缓存(response.Expires=1;获取和设置浏览器上缓存的页过期之前的分钟数.如果用户在页过期之前返回同一页,则显示缓存的内容)(四)配置应用程序扩展名映射因为IIS在接收到aspx页面请求时,会为其自动加载一个C:\WINDOWS\\Framework\v1.1.4322 \aspnet_isapi.dll文件。

虚拟目录和文件夹的属性里面的”执行许可”改为“纯脚本”。

若是有多个Web.config那么只要在总目录下有就可以了,其它地方的均可删除。

(五)在 Web.config这个网络应用程序配置文件中加入注册信息<system.web><httpHandlers><add verb = "*" path = "*.jpg\.ief\.jpg\.jepg\.bmp\.png\.tif\.emf\.ras\.pnm\.pbm\.pgm\.ppm\.rgb\.xbm\.xpm\.xwd\.did\.ico\.emf"type="HandlerExample.HttphandlerTest,HandlerExample"/>..</httpHandlers></system.web>源码: 防盗链源码/*** 防盗链IHttpHandler*** 增加了对文件关键字的选择(即仅对文件名存在某些关键字或不存在某些关键字进行过滤)* 设置web.config中 <appSettings> 节以下值* string eWebapp_NoLink 如果文件名符合该正确表态式将进行过滤(不设置对所有进行过滤) * string eWebapp_AllowLink 如果文件名符合该正确表态式将不进行过滤(优先权高于AllowLink,不设置则服从AllowLink)* bool eWebapp_ AllowOnlyFile 如果为False,(默认true)则不允许用户直接对该文件进行访问建议为true*** :)以下设置均可省略,设置只是为了增加灵活性与体验* eWebapp_NoLink_Message 错误信息提示:默认为Link From:域名* eWebapp_Error_Width 错误信息提示图片宽* eWebapp_Error_Height 错误信息提示图片高**** 垃圾猪 2005-9-11 创建*/using System;using System.Web;using System.Drawing;using System.Drawing.Imaging;using System.IO;using System.Configuration;using System.Text.RegularExpressions;namespace eWebapp{/// <summary>/// 防盗链IHttpHandler/// 垃圾猪 2005-9-12 修正/// </summary>public class NoLink : IHttpHandler{private string eWebapp_NoLink = string.Empty;private string eWebapp_AllowLink = string.Empty;private bool eWebapp_AllowOnlyFile = true;private string eWebapp_NoLink_Message = string.Empty;private bool error = false;public NoLink(){//// TODO: 在此处添加构造函数逻辑//}public void ProcessRequest(HttpContext context){eWebapp_NoLink_Message = ConfigurationSettings.AppSettings[ "eWebapp_NoLink_Message "]; string myDomain = string.Empty;error = errorLink(context,out myDomain);if(Empty(eWebapp_NoLink_Message)){eWebapp_NoLink_Message = "Link from : " + myDomain;}if(error){//Jpg(context.Response,eWebapp_NoLink_Message);Jpg(context.Response,eWebapp_NoLink_Message);}else{Real(context.Response,context.Request);}}public bool IsReusable{get{return true;}}/// <summary>/// 输出错误信息/// </summary>/// <param name= "Response "> </param>/// <param name= "_word "> </param>private void Jpg(HttpResponse Response,string _word){int myErrorWidth = _word.Length*15;int myErrorHeight = 16;try{int _myErrorWidth = Convert.ToInt32(ConfigurationSettings.AppSettings[ "eWebapp_Error_ Width "]);if(_myErrorWidth > 0 ){myErrorWidth = _myErrorWidth;}}catch{}try{int _myErrorHeight = Convert.ToInt32(ConfigurationSettings.AppSettings[ "eWebapp_Error _Height "]);if(_myErrorHeight > 0 ){myErrorHeight = _myErrorHeight;}}catch{}Bitmap Img=null;Graphics g=null;MemoryStream ms=null;Img=new Bitmap(myErrorWidth,myErrorHeight);g=Graphics.FromImage(Img);g.Clear(Color.White);Font f=new Font( "Arial ",9);SolidBrush s=new SolidBrush(Color.Red);g.DrawString(_word,f,s,3,3);ms=new MemoryStream();Img.Save(ms,ImageFormat.Jpeg);Response.ClearContent();Response.ContentType= "image/Gif ";Response.BinaryWrite(ms.ToArray());g.Dispose();Img.Dispose();Response.End();}/// <summary>/// 输出真实文件/// </summary>/// <param name= "response "> </param>/// <param name= "context "> </param>private void Real(HttpResponse response,HttpRequest request){FileInfo file = new System.IO.FileInfo(request.PhysicalPath); response.Clear();response.AddHeader( "Content-Disposition ", "filename= " + ); response.AddHeader( "Content-Length ", file.Length.ToString());string fileExtension = file.Extension.ToLower();//这里选择输出的文件格式switch (fileExtension){case "mp3 ":response.ContentType = "audio/mpeg3 ";break;case "mpeg ":response.ContentType = "video/mpeg ";break;case "jpg ":response.ContentType = "image/jpeg ";break;case "bmp ":response.ContentType = "image/bmp ";break;case "gif ":response.ContentType = "image/gif ";break;case "doc ":response.ContentType = "application/msword ";break;case "css ":response.ContentType = "text/css ";break;default:response.ContentType = "application/octet-stream ";break;}response.WriteFile(file.FullName);response.End();}/// <summary>/// 确认字符串是否为空/// </summary>/// <param name= "_value "> </param>/// <returns> </returns>private bool Empty(string _value){if(_value == null | _value == string.Empty | _value == " ") {return true;}else{return false;}}/// <summary>/// 检查是否是非法链接/// </summary>/// <param name= "context "> </param>/// <param name= "_myDomain "> </param>/// <returns> </returns>private bool errorLink(HttpContext context,out string _myDomain){HttpResponse response = context.Response;string myDomain = context.Request.ServerVariables[ "SERVER_NAME "];_myDomain = myDomain ;string myDomainIp = erHostAddress;eWebapp_NoLink = ConfigurationSettings.AppSettings[ "eWebapp_NoLink "];eWebapp_AllowLink = ConfigurationSettings.AppSettings[ "eWebapp_AllowLink "];try{eWebapp_AllowOnlyFile = Convert.ToBoolean(ConfigurationSettings.AppSettings[ "eWebapp_Al lowOnlyFile "]);}catch{eWebapp_AllowOnlyFile = true;}if(context.Request.UrlReferrer != null){//判定referDomain是否存在网站的IP或域名string referDomain = context.Request.UrlReferrer.AbsoluteUri.Replace(context.Request.U rlReferrer.AbsolutePath, " ");string myPath = context.Request.RawUrl;if(referDomain.IndexOf(myDomainIp) > =0 | referDomain.IndexOf(myDomain)> =0){return false;}else{//这里使用正则表达对规则进行匹配try{Regex myRegex ;//检查允许匹配if(!Empty(eWebapp_AllowLink)){myRegex = new Regex(eWebapp_AllowLink);if(myRegex.IsMatch(myPath)){return false;}}//检查禁止匹配if(!Empty(eWebapp_NoLink)){myRegex = new Regex(eWebapp_NoLink);if(myRegex.IsMatch(myPath)){return true;}else{return false;}}return true;}catch{//如果匹配出错,链接错误return true;}}}else{//是否允许直接访问文件if(eWebapp_AllowOnlyFile){return false;}else{return true;}}}}}另一个源码例子:.cs文件/**********************************************************************/大文件下载,防盗链/**********************************************************************/using System;using System.Data;using System.Configuration;using System.Collections;using System.IO;using System.Web;using System.Web.Security;using System.Web.UI;using System.Web.UI.WebControls;using System.Web.UI.WebControls.WebParts;using System.Web.UI.HtmlControls;public partial class GetFile : System.Web.UI.Page{protected void Page_Load(object sender, EventArgs e){if (Request.QueryString["FileName"] == null){InvalidRedirect();//返回首页}string fileName = Request.QueryString["FileName"];if (fileName == string.Empty){InvalidRedirect();//返回首页}//判断配置文件是否直接下载string downDirect = ConfigurationManager.AppSettings["Down"].ToLower(); if (downDirect == "true"){UpdateHits(fileName); //更新下载次数Response.Redirect("Upload/" + fileName);return;}//如果不是直接下载string path = Server.MapPath(Request.ApplicationPath + "/Upload/" + fileName);string referrer = string.Empty;if (Request.UrlReferrer != null){referrer = Request.UrlReferrer.ToString().ToLower();}string d = ConfigurationManager.AppSettings["Valid"].ToLower();string[] domainName = ConfigurationManager.AppSettings["Refers"].ToLower().Split(new char[]{ ',' });// 如果设置为防止盗链,判断访问来源是否合法if (d == "false"){foreach (string s in domainName){if (referrer.IndexOf(s.ToLower()) > 0){UpdateHits(fileName);//更新下载次数ResponseFile(path);return;}}InvalidRedirect();}else{ResponseFile(path);}}/// <summary>/// 更显下载次数/// </summary>/// <param name="fileName"></param>protected void UpdateHits(string fileName){//}/// <summary>/// 返回首页/// </summary>protected void InvalidRedirect(){string defaultPage = ConfigurationManager.AppSettings["DefaultRedirect"];Response.Redirect(defaultPage, true);}/// <summary>/// 输出文件/// </summary>/// <param name="path"></param>protected void ResponseFile(string path){System.IO.Stream iStream = null;byte[] buffer = new Byte[10000];int length;long dataToRead;string filename = System.IO.Path.GetFileName(path);try{iStream = new System.IO.FileStream(path, System.IO.FileMode.Open, System.IO.FileAccess.Read, System.IO.FileShare.Read);dataToRead = iStream.Length;Response.ContentType = "application/octet-stream";Response.AddHeader("Content-Disposition", "attachment; filename=" + HttpUtility.UrlEncode(filename, System.Text.Encoding.UTF8));while (dataToRead > 0){if (Response.IsClientConnected){length = iStream.Read(buffer, 0, 10000);Response.OutputStream.Write(buffer, 0, length);Response.Flush();buffer = new Byte[10000];dataToRead = dataToRead - length;}else{dataToRead = -1;}}}catch (Exception ex){Response.Write("文件下载时出现错误!");}finally{if (iStream != null){iStream.Close();}}}}-------config文件<appSettings><add key="Down" value="false"/> <!--是否直接下载--><add key="Valid" value="false"/> <!--是否允许盗链--><add key="Refers" value=""/> <!--多个允许的访问来源用半角的","分割--> <add key="DefaultRedirect" value="Error.htm"/> <!--默认转向的页面--></appSettings>----------------------------文件防盗链-----------------------------------------图片防盗链-------------.ashx文件<%@ WebHandler Language="C#" Class="Pic" %>using System;using System.Web;public class Pic : IHttpHandler {public void ProcessRequest (HttpContext context) {context.Response.ContentType = "image/jpg";if (context.Request.UrlReferrer != null && context.Request.UrlReferrer.Host.Equals(context.Request.Url.Host,StringComparison.InvariantCultureIgnoreCase))context.Response.WriteFile(context.Server.MapPath("~/" + context.Request.QueryString["img"]));elsecontext.Response.WriteFile(context.Server.MapPath("~/logo.gif"));}public bool IsReusable {get {return false;}}}-------------------------------------------------------------------图片防盗链------------------------------------------------------。

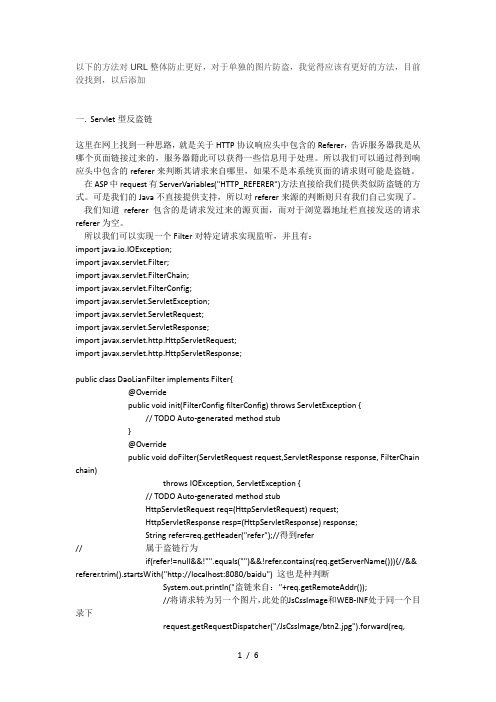

防盗链的方式

以下的方法对URL整体防止更好,对于单独的图片防盗,我觉得应该有更好的方法,目前没找到,以后添加一.Servlet型反盗链这里在网上找到一种思路,就是关于HTTP协议响应头中包含的Referer,告诉服务器我是从哪个页面链接过来的,服务器籍此可以获得一些信息用于处理。

所以我们可以通过得到响应头中包含的referer来判断其请求来自哪里,如果不是本系统页面的请求则可能是盗链。

在ASP中request有ServerVariables("HTTP_REFERER")方法直接给我们提供类似防盗链的方式。

可是我们的Java不直接提供支持,所以对referer来源的判断则只有我们自己实现了。

我们知道referer包含的是请求发过来的源页面,而对于浏览器地址栏直接发送的请求referer为空。

所以我们可以实现一个Filter对特定请求实现监听,并且有:import java.io.IOException;import javax.servlet.Filter;import javax.servlet.FilterChain;import javax.servlet.FilterConfig;import javax.servlet.ServletException;import javax.servlet.ServletRequest;import javax.servlet.ServletResponse;import javax.servlet.http.HttpServletRequest;import javax.servlet.http.HttpServletResponse;public class DaoLianFilter implements Filter{@Overridepublic void init(FilterConfig filterConfig) throws ServletException {// TODO Auto-generated method stub}@Overridepublic void doFilter(ServletRequest request,ServletResponse response, FilterChain chain)throws IOException, ServletException {// TODO Auto-generated method stubHttpServletRequest req=(HttpServletRequest) request;HttpServletResponse resp=(HttpServletResponse) response;String refer=req.getHeader("refer");//得到refer// 属于盗链行为if(refer!=null&&!"".equals("")&&!refer.contains(req.getServerName())){//&& referer.trim().startsWith("http://localhost:8080/baidu") 这也是种判断System.out.println("盗链来自:"+req.getRemoteAddr());//将请求转为另一个图片,此处的JsCssImage和WEB-INF处于同一个目录下request.getRequestDispatcher("/JsCssImage/btn2.jpg").forward(req,resp);//注意用法}else{//正常行为chain.doFilter(req, resp);//放行请求}}@Overridepublic void destroy() {// TODO Auto-generated method stub}}第二步关于web.xml的设置<!-- 防盗链过滤器 --><filter><filter-name>loginFilter</filter-name><filter-class>com.l99.filter.LoginFilter</filter-class>//文件全路径 </filter>//下面是你要防盗的页面,可以有多个或一个,因为在大型项目中,jsp页面分类会很细,可能装载在不同的文件夹所以可以有多对<filter-mapping><filter-name>loginFilter</filter-name> <url-pattern>*.jsp</url-pattern> </filter-mapping> <fi lter-mapping><filter-name>loginFilter</filter-name><url-pattern>/form/cfa/*</url-pattern> //过滤在form文件夹下,cfa子文件夹中的jsp页面</filter-mapping>二.Struts的反盗链注意:Filter好像只可以过滤jsp,不可以过滤action,过滤action最好用拦截器1. XML 配置<!-- struts2 --> <filter><filter-name>struts2</filter-name><filter-class>org.apache.struts2.dispatcher.ng.filter.StrutsPrepareAndExecuteFilter</filter-class> </filter><filter-mapping><filter-name>struts2</filter-name> <url-pattern>/*</url-pattern></filter-mapping>2. 创建拦截器类,实现Interceptorpackage com.l99.web.right.interceptor;import javax.servlet.http.HttpServletRequest; import javax.servlet.http.HttpSession;import org.apache.struts2.ServletActionContext;import com.l99.right.ManageUserInfo; import com.opensymphony.xwork2.Action;import com.opensymphony.xwork2.ActionContext; import com.opensymphony.xwork2.ActionInv ocation;import com.opensymphony.xwork2.interceptor.Interceptor; /*** 登录、权限拦截器,实现interceptor * @author Owner * */public class LoginInterceptor implements Interceptor{public void destroy() { }public void init() { // TODO Auto-generated method stub }/** * 拦截器 */public String intercept(ActionInvocation invocation) throws Exception {//获取uri//获取requestActionContext context = invocation.getInvocationContext(); HttpServletRequest request = (HttpServletRequest)context.get(ServletActionContext.HTTP_REQUEST);//获取sessionHttpSession session = request.getSession(); //获取请求的路径String path = request.getRequestURI(); //判断是否登录,如果登录判断是否有访问的权限if(session.getAttribute("userInfo")== null){ // 重定向到登录界面//request.getRequestDispatcher("/login.jsp"); 此方式用下面的 Action.LOGIN;代替 return Action.LOGIN; }else{ //判断访问的是否是需要指定的权限的用户if(path.contains("/sysFun/right.action")){ ManageUserInfo userInfo = (ManageUserInfo) sessi on.getAttribute("userInfo");if(!"超级管理员".equals(userInfo.getRoleName())){ request.setAttribute("error", "对不起,您没有访问权限"); return Action.ERROR;}}}return invocation.invoke();}}3. struts.xml配置<package name="sysFun" namespace="/sysFun" extends = "struts-default"> <!-- 拦截器 --> <interceptors> <interceptor name="loginInterceptor" class="com.l99.web.right.interc eptor.LoginInterceptor"><param name="hello">Hello world</param></interceptor><!-- 拦截器栈 --><interceptor-stack name="mystack"><interceptor-ref name="loginInterceptor"></interceptor-ref><!-- struts2默认拦截器 <interceptor-ref name="defaultStack"></interceptor-ref>--></interceptor-stack> </interceptors><!--global-results放的位置顺序不对会报错,全局变量error --> <global-results> <result name="error">/WEB-INF/pages/error.jsp</result><!-- LoginInterceptor中的Action.LOGIN对应找到name --> <result name="login">/login.jsp</result></global-results><action name="right" method="right" class = "com.l99.web.right.EditManageSysFunAction"> <result >/WEB-INF/pages/manage_sysfun/right.jsp </result><!-- 引用拦截器:拦截action --><interceptor-ref name="mystack"></interceptor-ref></action>……………其它action </package>注意:拦截器类中的return Action.LOGIN; 找到的是struts2中struts.xml中的全局变量<global-results> <result name="error">/WEB-INF/pages/error.jsp</result><!-- LoginInterceptor中的Action.LOGIN对应找到name --> <result name="login">/login.jsp</result></global-results>三.反反盗链:其根本的原理是将Referer和Host进行外装包装import java.io.File;import java.io.FileOutputStream;import java.io.InputStream;import java.io.OutputStream;import .URL;import .URLConnection;import java.util.zip.GZIPInputStream;public class ImageDownloader {/*** 下载文件到指定位置** @param imgurl 下载连接* @param f 目标文件* @return 成功返回文件,失败返回null*/public static File download(String imgurl, File f) {try {URL url = new URL(imgurl);URLConnection con = url.openConnection();int index = imgurl.indexOf("/", 10);con.setRequestProperty("Host", index == -1 ? imgurl.substring(7):imgurl.substring(7, index));con.setRequestProperty("Referer", imgurl);InputStream is = con.getInputStream();if (con.getContentEncoding() != null &&con.getContentEncoding().equalsIgnoreCase("gzip")) {is = new GZIPInputStream(con.getInputStream());}byte[] bs = new byte[1024];int len = -1;OutputStream os = new FileOutputStream(f);try {while ((len = is.read(bs)) != -1) {os.write(bs, 0, len);}} finally {try {os.close();} catch (Exception ex) {}try {is.close();} catch (Exception ex) {}}return f;} catch (Exception ex) {ex.printStackTrace();return null;}}}[文档可能无法思考全面,请浏览后下载,另外祝您生活愉快,工作顺利,万事如意!]。

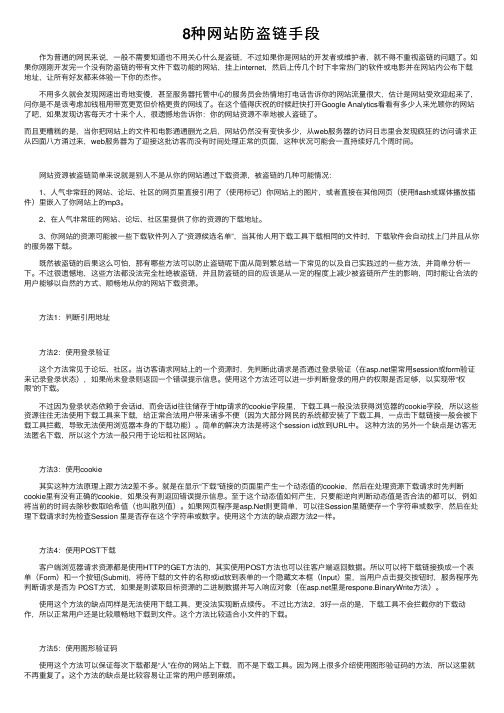

8种网站防盗链手段

8种⽹站防盗链⼿段 作为普通的⽹民来说,⼀般不需要知道也不⽤关⼼什么是盗链,不过如果你是⽹站的开发者或维护者,就不得不重视盗链的问题了。

如果你刚刚开发完⼀个没有防盗链的带有⽂件下载功能的⽹站,挂上internet,然后上传⼏个时下⾮常热门的软件或电影并在⽹站内公布下载地址,让所有好友都来体验⼀下你的杰作。

不⽤多久就会发现⽹速出奇地变慢,甚⾄服务器托管中⼼的服务员会热情地打电话告诉你的⽹站流量很⼤,估计是⽹站受欢迎起来了,问你是不是该考虑加钱租⽤带宽更宽但价格更贵的⽹线了。

在这个值得庆祝的时候赶快打开Google Analytics看看有多少⼈来光顾你的⽹站了吧,如果发现访客每天才⼗来个⼈,很遗憾地告诉你:你的⽹站资源不幸地被⼈盗链了。

⽽且更糟糕的是,当你把⽹站上的⽂件和电影通通删光之后,⽹站仍然没有变快多少,从web服务器的访问⽇志⾥会发现疯狂的访问请求正从四⾯⼋⽅涌过来,web服务器为了迎接这批访客⽽没有时间处理正常的页⾯,这种状况可能会⼀直持续好⼏个周时间。

⽹站资源被盗链简单来说就是别⼈不是从你的⽹站通过下载资源,被盗链的⼏种可能情况: 1、⼈⽓⾮常旺的⽹站、论坛、社区的⽹页⾥直接引⽤了(使⽤标记)你⽹站上的图⽚,或者直接在其他⽹页(使⽤flash或媒体播放插件)⾥嵌⼊了你⽹站上的mp3。

2、在⼈⽓⾮常旺的⽹站、论坛、社区⾥提供了你的资源的下载地址。

3、你⽹站的资源可能被⼀些下载软件列⼊了“资源候选名单”,当其他⼈⽤下载⼯具下载相同的⽂件时,下载软件会⾃动找上门并且从你的服务器下载。

既然被盗链的后果这么可怕,那有哪些⽅法可以防⽌盗链呢下⾯从简到繁总结⼀下常见的以及⾃⼰实践过的⼀些⽅法,并简单分析⼀下。

不过很遗憾地,这些⽅法都没法完全杜绝被盗链,并且防盗链的⽬的应该是从⼀定的程度上减少被盗链所产⽣的影响,同时能让合法的⽤户能够以⾃然的⽅式、顺畅地从你的⽹站下载资源。

⽅法1:判断引⽤地址 ⽅法2:使⽤登录验证 这个⽅法常见于论坛、社区。

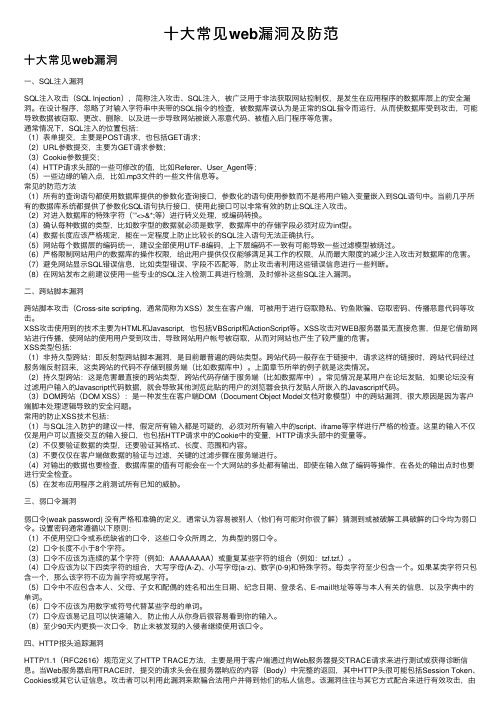

十大常见web漏洞及防范

⼗⼤常见web漏洞及防范⼗⼤常见web漏洞⼀、SQL注⼊漏洞SQL注⼊攻击(SQL Injection),简称注⼊攻击、SQL注⼊,被⼴泛⽤于⾮法获取⽹站控制权,是发⽣在应⽤程序的数据库层上的安全漏洞。

在设计程序,忽略了对输⼊字符串中夹带的SQL指令的检查,被数据库误认为是正常的SQL指令⽽运⾏,从⽽使数据库受到攻击,可能导致数据被窃取、更改、删除,以及进⼀步导致⽹站被嵌⼊恶意代码、被植⼊后门程序等危害。

通常情况下,SQL注⼊的位置包括:(1)表单提交,主要是POST请求,也包括GET请求;(2)URL参数提交,主要为GET请求参数;(3)Cookie参数提交;(4)HTTP请求头部的⼀些可修改的值,⽐如Referer、User_Agent等;(5)⼀些边缘的输⼊点,⽐如.mp3⽂件的⼀些⽂件信息等。

常见的防范⽅法(1)所有的查询语句都使⽤数据库提供的参数化查询接⼝,参数化的语句使⽤参数⽽不是将⽤户输⼊变量嵌⼊到SQL语句中。

当前⼏乎所有的数据库系统都提供了参数化SQL语句执⾏接⼝,使⽤此接⼝可以⾮常有效的防⽌SQL注⼊攻击。

(2)对进⼊数据库的特殊字符(’”<>&*;等)进⾏转义处理,或编码转换。

(3)确认每种数据的类型,⽐如数字型的数据就必须是数字,数据库中的存储字段必须对应为int型。

(4)数据长度应该严格规定,能在⼀定程度上防⽌⽐较长的SQL注⼊语句⽆法正确执⾏。

(5)⽹站每个数据层的编码统⼀,建议全部使⽤UTF-8编码,上下层编码不⼀致有可能导致⼀些过滤模型被绕过。

(6)严格限制⽹站⽤户的数据库的操作权限,给此⽤户提供仅仅能够满⾜其⼯作的权限,从⽽最⼤限度的减少注⼊攻击对数据库的危害。

(7)避免⽹站显⽰SQL错误信息,⽐如类型错误、字段不匹配等,防⽌攻击者利⽤这些错误信息进⾏⼀些判断。

(8)在⽹站发布之前建议使⽤⼀些专业的SQL注⼊检测⼯具进⾏检测,及时修补这些SQL注⼊漏洞。

xss攻击方式详解

简介XSS又叫CSS (Cross Site Script) ,跨站脚本攻击。

它指的是恶意攻击者往Web页面里插入恶意html代码,当用户浏览该页之时,嵌入其中Web里面的html代码会被执行,从而达到恶意用户的特殊目的。

使用过ASP的同学一定见过这样的代码:"name"假如我传入的name的值为:这样就可以直接盗取用户的cookie。

所以我就可以发送一条链接地址让别人去点:当然这样做没有一点隐蔽性,虽然前面的瞒过了少数人,但大多数人可以辨认出后面的javascript代码,所以,我只需要将后面的javascript代码转换成URL的16进制,如:上面的URL你还认得吗?除非你把它转换出来。

(进制转换可以使用Napkin工具,哎,太坏了。

有人问Napkin的下载地址,贴在这里好了:/releases/napkin/Napkin-1.0-Windows.zip)根本原因1.2.示例发现大名鼎鼎的淘宝网也存在这样的漏洞,我们在搜索框中输入:这样,我们已经修改了淘宝原有的页面,在下面嵌入了百度的首页。

效果如图:使用时机我尝试在各种不同网站寻找 XSS漏洞, baidu, , , 等等。

结果,我发现XSS漏洞非常普遍!其实XSS利用的是网页的回显,即,接收用户的输入,然后再在页面显示用户的输入。

总结一下几个可能会出现漏洞的地方:•搜索引擎•留言板•错误页面通过在上面那些类型的页面输入一些特殊的字符(包括< > / "),如:</?jjkk>,然后在结果页中的源码处搜索是否存在原样的:</?jjkk>,如果存在,恭喜你,发现了一个XSS 漏洞。

分类1. DOM-based cross-site scripting页面本身包含一些DOM对象的操作,如果未对输入的参数进行处理,可能会导致执行恶意脚本。

如下面一些DOM操作:举个例子,假如某个脆弱的页面的代码如下:"name="5攻击者使用如下的URL访问时,则非常危险:试了一下,貌似IE、FireFox等浏览器默认对<script>alert(document.cookie)</script>进行了编码,阻止了脚本的执行。

基于ASP动态网站设计安全性的讨论

要尽量保持程序是最新版本。

不要在网页上加注后台管理程序登陆页面的链接。

为防止程序有未知漏洞,可以在维护后删除后台管理程序的登陆页面,下次维护时再通过上传即可。

要时常备份数据库等重要文件。

日常要多维护,并注意空间中是否有来历不明的asp文件。

登陆验证。对于很多网页,特别是网站后台管理部分,是要求有相应权限的用户才能进入操作的。但是,如果这些页面没有对用户身份进行验证,黑客就可以直接在地址栏输入收集到的相应的 URL 路径,避开用户登录验证页面,从而获得合法用户的权限。所以,登陆验证是非常必要的。

SQL 注入。SQL注入是从正常的WWW端口访问,而且表面看起来跟一般的Web页面访问没什么区别,所以目前市面的防火墙都不会对SQL注入发出警报,如果管理员没查看IIS日志的习惯,可能被入侵很长时间都不会发觉。

第二: 在客户端利用 ASP 自带的校验控件和正则表达式对用户输入进行校验,发现非法字符,提示用户且终止程序进行;

第三: 为了防止黑客避开客户端校验直接进入后台,在后台程序中利用一个公用函数再次对用户输入进行检查,一旦发现可疑输入,立即终止程序,但不进行提示,同时,将黑客IP、动作、日期等信息保存到日志数据表中以备核查。

一. 网络安全总体状况分析

2008年上半年,只有半年时间,国家计算机网络应急技术处理协调中心接收的网络仿冒事件和网页恶意代码事件,已分别超出去年全年总数的14.6%和12.5%。

从国家计算机网络应急技术处理协调中心掌握的半年情况来看,攻击者的攻击目标明确,针对不同网站和用户采用不同的攻击手段,且攻击行为趋利化特点表现明显。对政府类和安全管理相关类网站主要采用篡改网页的攻击形式,也不排除放置恶意代码的可能。对中小企业网站,尤其是以网络为核心业务的企业网站,采用有组织的分布式拒绝服务攻击(DDoS)等手段进行勒索,影响企业正常业务的开展。对于个人用户,攻击者更多的是通过用户身份窃取等手段,偷取该用户游戏账号、银行账号、密码等,窃取用户的私有财产。

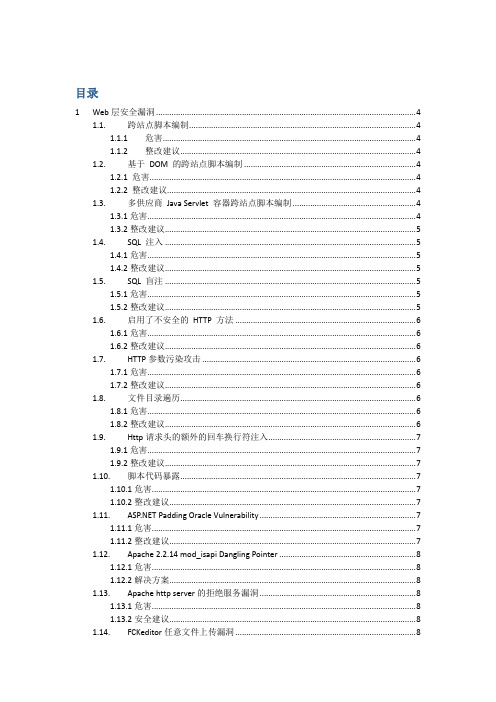

常见安全漏洞的处理及解决方法1

目录1Web层安全漏洞 (4)1.1.跨站点脚本编制 (4)1.1.1危害 (4)1.1.2整改建议 (4)1.2.基于DOM 的跨站点脚本编制 (4)1.2.1 危害 (4)1.2.2 整改建议 (4)1.3.多供应商Java Servlet 容器跨站点脚本编制 (4)1.3.1危害 (4)1.3.2整改建议 (5)1.4.SQL 注入 (5)1.4.1危害 (5)1.4.2整改建议 (5)1.5.SQL 盲注 (5)1.5.1危害 (5)1.5.2整改建议 (5)1.6.启用了不安全的HTTP 方法 (6)1.6.1危害 (6)1.6.2整改建议 (6)1.7.HTTP参数污染攻击 (6)1.7.1危害 (6)1.7.2整改建议 (6)1.8.文件目录遍历 (6)1.8.1危害 (6)1.8.2整改建议 (6)1.9.Http请求头的额外的回车换行符注入 (7)1.9.1危害 (7)1.9.2整改建议 (7)1.10.脚本代码暴露 (7)1.10.1危害 (7)1.10.2整改建议 (7) Padding Oracle Vulnerability (7)1.11.1危害 (7)1.11.2整改建议 (7)1.12.Apache 2.2.14 mod_isapi Dangling Pointer (8)1.12.1危害 (8)1.12.2解决方案 (8)1.13.Apache http server的拒绝服务漏洞 (8)1.13.1危害 (8)1.13.2安全建议 (8)1.14.FCKeditor任意文件上传漏洞 (8)1.14.1危害 (8)1.14.2整改建议 (8)1.15.Apache mod_rewrite模块单字节缓冲区溢出漏洞 (9)1.15.1危害 (9)1.15.2整改建议 (9)1.16.已解密的登录请求 (9)1.16.1危害 (9)1.16.2整改建议 (9)1.17.目录列表 (9)1.17.1危害 (9)1.17.2整改建议 (9)1.18.Microsoft FrontPage 目录列表 (10)1.18.1危害 (10)1.18.2整改建议 (10)1.19.Jquery XSS (10)1.19.1危害 (10)1.19.2整改建议 (10)1.20.会话固定 (10)1.20.1危害 (10)1.20.2整改建议 (10)1.21.CSRF跨站请求伪造 (11)1.21.1危害 (11)1.21.2整改建议 (11)1.22.Url重定向漏洞 (11)1.22.1危害 (11)1.22.2整改建议 (11)1.23.IIS短文件/文件夹漏洞 (12)1.23.1危害 (12)1.23.2整改建议 (12)1.24.HTML敏感信息泄露 (12)1.24.1危害 (12)1.24.2整改建议 (12)1.25.通过框架钓鱼 (13)1.25.1 危害 (13)1.25.2整改建议 (13)1.26.主机允许从任何域进行flash访问 (13)1.26.1危害 (13)1.26.2整改建议 (13)1.27.信息泄露 (13)1.27.1危害 (13)1.27.2整改建议 (13)1.28.文件上传漏洞 (14)1.28.1危害 (14)1.28.2整改建议 (14)1.29.文件包含 (14)1.29.1 危害 (14)1.29.2整改建议 (14)1.30.错误的页面信息 (14)1.30.1危害 (14)1.30.2整改建议 (14)2应用层 (15)2.1网站木马 (15)2.1.1危害 (15)2.1.2整改建议 (15)2.2网站暗链 (15)2.2.1危害 (15)2.2.2整改建议 (15)2.3页面篡改 (16)2.3.1危害 (16)2.3.2整改建议 (16)2.4后台管理 (16)2.4.1危害 (16)2.4.2 整改建议 (16)2.5攻击痕迹 (17)2.5.1危害 (17)2.5.2整改建议 (17)2.6危险端口 (17)2.6.1危害 (17)2.6.2整改建议 (17)2.7中间件 (17)2.7.1危害 (17)2.7.2整改建议 (18)2.8第三方插件 (18)2.8.1危害 (18)2.8.2整改建议 (18)2.9配置文件 (18)2.9.1危害 (18)2.9.2整改建议 (18)2.10冗余文件 (18)2.10.1危害 (18)2.10.2整改建议 (19)2.11系统漏洞 (19)2.11.1危害 (19)2.11.2整改建议 (19)常见安全漏洞的处理及解决方法1Web层安全漏洞1.1. 跨站点脚本编制1.1.1危害可能会窃取或操纵客户会话和cookie,它们可能用于模仿合法用户,从而使黑客能够以该用户身份查看或变更用户记录以及执行事务。

最新整理qq盗号破解密码教程

q q盗号破解密码教程今天小编就为大家解析一下Q Q被盗的过程,让大家免受被盗号的痛苦,即使用密码保护功能找回来后,里面的Q币也已经被盗号者洗劫一空。

其实喜欢盗号的所谓黑客们,也只是利用了一些现成的盗号工具,只要我们了解了Q Q号被盗的过程,就能作出相应防范,甚至由守转攻,给盗号者以致命一击。

一、知己知彼,盗号技术不再神秘如今,还在持续更新的Q Q盗号软件已经所剩无几,其中最为著名,流传最广的则非啊拉Q Q大盗莫属,目前绝大多数的Q Q号被盗事件都是由这个软件引起的。

软件的使用条件很简单,只要你有一个支持s m t p发信的邮箱或者一个支持a s p脚本的网页空间即可。

而且该木马可以将盗取的Q Q 号自动分为靓号和非靓号两种,并将它们分别发送到不同的信箱中,这也是啊拉Q Q大盗如此流行的原因之一接下来,便让我们先来了解一下其工作原理,以便从中找到反击的良方。

1、选择盗号模式下载啊拉Q Q大盗,解压后有两个文件:a l a q q.e x e、爱永恒,爱保姆q q.a s p。

其中a l a q q.e x e是啊拉Q Q大盗的配置程序,爱永恒,爱保姆q q.a s p是使用网站收信模式时需使用的文件。

正式使用之前,还需要设置其参数。

邮箱收信配置:运行a l a q q.e x e,出现程序的配置界面。

在发信模式选择选项中选中邮箱收信,在邮箱收信填写电子邮箱地址(建议使用程序默认的*网易的邮箱)。

这里以邮箱n12345@*(密码)为例来介绍邮箱收信模式时的配置,并进行下文中的测试。

此外,在收信箱(靓)和收信箱(普)中可以填入不同的邮箱地址用来接受Q Q靓号和普通Q Q 号。

然后在发信服务器下拉框中选择自己邮箱相应的s m t p服务器,这里是s m t p.*。

最后填入发信箱的帐号、密码、全称即可。

设置完毕后,我们可以来测试一下填写的内容是否正确,点击下方测试邮箱按钮,程序将会出现邮箱测试状态。

如果测试的项目都显示成功,即可完成邮箱信息配置。

安全销售专家_安全知识培训

• Linux

• 代表Ubuntu、Centos、Redhat • 常见漏洞:脏牛漏洞、sudo漏洞

web服务器

• Web 服务器也称为 HTTP 服务器,它是响应来自浏览器的 HTTP请求,并且发送出网页文件的软件。

• 当访问者在浏览器的地址文本框中输入一个 URL,或者单击在 浏览器中打开的 网页上的某个链接时,便生成一个网页请求。

• 结构化查询语言

结构化查询语言(Structured Query Language)简称SQL,结构 化查询语言是一种数据库查询和程序设计语言,用于存取数据以 及查询、更新和管理关系数据库系统。

• 数据库分类

MySQL、MSSQL、Access、Oracle、Sqlite

• 数据库管理软件

Phpmyadmin、navicat

开发语言及常见框架/cms

• PHP

开发框架:CodeIgniter、ThinkPHP cms(内容管理系统):phpcms、dedecms、qibocms...

• ASP

cms:aspcms、动易cms、南方数据...

• .NET

cms:SiteServer

• JSP

开发框架:struts2、Spring MVC cms:jeecms、大汉cms

跳板,简单来说,就是为了隐藏自己的地址,让别人无法查找到自己的 位置。

安全术语

• 拖库

网站遭到入侵后,黑客窃取其数据库。

• 社会工程学

一种通过对受害者心理弱点、本能反应、好奇心、信任、贪婪等心理陷 阱进行诸如欺骗、伤害等危害手段取得自身利益的手法,已成迅速上升 甚至滥用的趋势。

• Apt攻击

高级持续性威胁。 利用先进的攻击手段对特定目标进行长期持续性网络 攻击的攻击形式

web应用的漏洞分类

web应⽤的漏洞分类Web应⽤是指采⽤B/S架构、通过HTTP/HTTPS协议提供服务的统称。

随着互联⽹的⼴泛使⽤,Web应⽤已经融⼊到⽇常⽣活中的各个⽅⾯:⽹上购物、⽹络银⾏应⽤、证券股票交易、政府⾏政审批等等。

在这些Web 访问中,⼤多数应⽤不是静态的⽹页浏览,⽽是涉及到服务器侧的动态处理。

此时,如果Java、PHP、ASP 等程序语⾔的编程⼈员的安全意识不⾜,对程序参数输⼊等检查不严格等,会导致Web应⽤安全问题层出不穷。

本⽂根据当前Web应⽤的安全情况,列举了Web应⽤程序常见的攻击原理及危害,并给出如何避免遭受Web 攻击的建议。

1Web应⽤漏洞原理Web应⽤攻击是攻击者通过浏览器或攻击⼯具,在URL或者其它输⼊区域(如表单等),向Web服务器发送特殊请求,从中发现Web应⽤程序存在的漏洞,从⽽进⼀步操纵和控制⽹站,查看、修改未授权的信息。

1.1Web应⽤的漏洞分类1、信息泄露漏洞信息泄露漏洞是由于Web服务器或应⽤程序没有正确处理⼀些特殊请求,泄露Web服务器的⼀些敏感信息,如⽤户名、密码、源代码、服务器信息、配置信息等。

造成信息泄露主要有以下三种原因:Web服务器配置存在问题,导致⼀些系统⽂件或者配置⽂件暴露在互联⽹中;Web服务器本⾝存在漏洞,在浏览器中输⼊⼀些特殊的字符,可以访问未授权的⽂件或者动态脚本⽂件源码;Web⽹站的程序编写存在问题,对⽤户提交请求没有进⾏适当的过滤,直接使⽤⽤户提交上来的数据。

2、⽬录遍历漏洞⽬录遍历漏洞是攻击者向Web服务器发送请求,通过在URL中或在有特殊意义的⽬录中附加“../”、或者附加“../”的⼀些变形(如“..\”或“..//”甚⾄其编码),导致攻击者能够访问未授权的⽬录,以及在Web服务器的根⽬录以外执⾏命令。

3、命令执⾏漏洞命令执⾏漏洞是通过URL发起请求,在Web服务器端执⾏未授权的命令,获取系统信息,篡改系统配置,控制整个系统,使系统瘫痪等。

网络钓鱼手段与防范对策

网络钓鱼手段分析与防范对策研究杨明中国人民公安大学北京 100038摘要:随着网络技术的发展,网络犯罪应运而生。

网络钓鱼活动日益加剧,网络钓鱼攻击成为Internet上最主要的网络诈骗方式,对网络安全和电子商务的正常运行构成了极大的威胁。

本文通过真实的案例分析,总结了网络钓鱼的手段,并提出了相应的防范对策。

关键词:网络钓鱼;社会工程学;防范0 前言网络钓鱼(Phishing)一词,是“Fishing”和“Phone”的综合体,由于最初黑客是用电话实施诈骗活动,所以用“Ph”来取代了“F”,变成了现在的“Phishing”。

网络钓鱼的基本原理可以概述为网络犯罪分子综合利用社会工程学原理和互联网应用技术手段,以盗取个人敏感信息为重要途径实施网络诈骗的违法犯罪手段和行为方式。

目前,网络钓鱼分两类,第一类主要是通过社会工程学的方法对网络用户进行诱骗,以获取网络用户金融信息和其他个人信息。

钓鱼者搜集相关个人信息,引诱他人受骗。

另一类主要是利用技术手段攻击计算机或网页可能存在的漏洞,影响其正常有效运行后,再对网络用户进行诱骗。

1 网络钓鱼的案例分析2012年春运,铁道部首次专门开通了网上购票系统,由于其方便快捷,许多旅客将网络购票作为首选方式。

然而,一些“钓鱼”网站也相继浮出水面,通过设置各种购票“陷阱”骗取钱财。

家住北京的苏女士打算春节带孩子回南方老家探亲,在铁路部门官方网站没买到火车票,就登录国内信誉较好的“去哪儿网”购票,却通过一个链接进入了一家名为“逍遥行上海营业部”的网站购票,这个网站看上去很规范,上面列着车次、价格、送票费等信息,还需要旅客填写姓名、身份证件号码、手机号码、送票地址等个人信息。

苏女士没多想就填好这些信息,并按了“购买”按钮。

苏女士按照建设网银付款,输入银行账号密码,核对无误后就点击“付款”。

为了保险起见,苏女士拨打网站上的服务热线4006976678咨询。

接电话的男子先告知那趟火车没票了,可退还票款,但必须到最近的建行ATM。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

private expireTimeName '过期时间application名

private cacheName 'cache内容application名

private path 'url

application.lock

application(cacheName)=empty

application(expireTimeName)=empty

application.unlock

expireTime=expire

application.lock

application(cacheName)=obj

application(expireTimeName)=expireTime

url = Request.QueryString("url")

Set myCache = new cache

= "picindex"&url

If myCache.valid Then

body = myCache.value

cacheName=str & path

obj=application(cacheName)

expireTimeName=str & "expires" & path

expireTime=application(expireTimeName)

private sub class_initialize()

path=request.servervariables("url")

path=left(path,instrRev(path,"/"))

<%

Sub dimg()

'盗链判断

Dim server_v1,server_v2

server_v1=Cstr(Request.ServerVariables("HTTP_REFERER"))

server_v2=Cstr(Request.ServerVariables("SERVER_NAME"))

end if

elseif typename(obj)="Variant()" then

if join(obj,"^")=join(var2,"^") then

end property

public property get valid

'是否可用(过期)

if isempty(obj) or not isDate(expireTime) then

if isempty(obj) then

blEmpty=true

else

blEmpty=false

end if

if typename(obj)<>typename(var2) then

equal=false

elseif typename(obj)="Object" then

value=obj

end if

end property

public sub makeEmpty()

'释放application

value=null

elseif CDate(expireTime)<now then

value=null

else

end sub

private sub class_terminate()

end sub

public property get blEmpty

'是否为空

if obj is var2 then

equal=true

else

equal=false

valid=false

elseif CDate(expireTime)<now then

valid=false

else

Else

body = GetWebData(url)

myCache.add body,dateadd("d",1,now)

End If

If Err.Number = 0 Then

Response.CharSet = "UTF-8"

With Retrieval

.Open "Get", strUrl, False,"",""

.setRequestHeader "Referer", curlpath

.Send

GetWebData =.ResponseBody

End With

Set Retrieval = Nothing

Response.ContentType = "application/octet-stream"

Response.BinaryWrite body

Response.Flush

Else

Wscript.Echo Err.Description

End Function

'cache类

class Cache

private obj 'cache内容

private expireTime '过期时间

application(expireTimeName)=expireTime

application.unlock

end property

public sub add(var,expire)

application.unlock

end sub

public property get value

'取值

if isempty(obj) or not isDate(expireTime) then

If Mid(server_v1,8,len(server_v2))<>server_v2 Then

Response.Write "非法的盗链"

Response.End

End If

End Sub

Dim url, body, myCache

obj=empty

expireTime=empty

end sub

public function equal(var2)

'比较

'赋值

if isempty(var) or not isDate(expire) then

exit sub

end if

obj=var

End if

'取得数据

Public Function GetWebData(ByVal strUrl)

Dim curlpath

curlpath = Mid(strUrl,1,Instr(8,strUrl,"/"))

Dim Retrieval

Set Retrieval = Server.CreateObject("Microsoft.XMLHTTP")

end property

public property let expires(tm)

'重设置过期时间

expireTime=tm

application.lock

equal=true

else

equal=false

end if

valid=rty

public property let name(str)

'设置cache名

else

if obj=var2 then

equal=true