怎么配置iptables防火墙

Linux命令高级技巧使用iptables命令进行防火墙配置

Linux命令高级技巧使用iptables命令进行防火墙配置Linux系统中,iptables是一个非常常用的命令,用于配置Linux操作系统的防火墙规则。

掌握iptables的高级技巧,可以帮助我们更好地保护系统安全和网络通信。

本文将介绍使用iptables命令进行防火墙配置的一些高级技巧,以帮助读者更好地理解和运用这个强大的工具。

一、什么是iptables命令iptables是一个在Linux内核中实现的防火墙工具,用于管理网络通信规则。

它允许我们定义输入、输出和转发数据包的规则,从而控制网络流量。

使用iptables命令,我们可以过滤和转发数据包,以及进行网络地址转换和端口转发等操作。

二、iptables配置文件在开始使用iptables命令之前,了解iptables的配置文件将有助于更好地理解和调整防火墙规则。

iptables的配置文件位于"/etc/sysconfig/iptables"路径下,可以使用文本编辑器打开进行编辑。

三、基本的iptables规则1. 允许特定IP地址访问若想允许特定IP地址访问服务器的某个端口,可以使用如下命令:```iptables -A INPUT -p tcp -s IP地址 --dport 端口号 -j ACCEPT```例如,若要允许IP地址为192.168.1.100的主机访问SSH端口(22),可以使用以下命令:```iptables -A INPUT -p tcp -s 192.168.1.100 --dport 22 -j ACCEPT```2. 允许特定IP地址范围访问如果要允许一个IP地址范围访问特定端口,可以通过指定源IP范围来实现。

例如,要允许192.168.1.0/24子网段中的主机访问SSH端口,可以执行如下命令:```iptables -A INPUT -p tcp -s 192.168.1.0/24 --dport 22 -j ACCEPT```此规则将允许192.168.1.0/24网段中的所有主机访问SSH端口。

Linux命令高级技巧使用iptables配置防火墙规则

Linux命令高级技巧使用iptables配置防火墙规则iptables是Linux系统上一款用于配置网络防火墙的工具。

通过使用iptables,可以实现对传入和传出网络数据包的过滤和转发,以保护服务器和网络的安全。

本文将介绍一些使用iptables配置防火墙规则的高级技巧。

一、iptables概述iptables是Linux系统上的一个基于内核模块netfilter的防火墙软件。

通过对数据包进行过滤和转发,可以实现网络安全的保护。

其主要功能包括:过滤、NAT和转发。

二、iptables基本命令1. 查看当前iptables规则iptables -L2. 清除当前iptables规则iptables -F3. 允许来自指定IP的数据包通过iptables -A INPUT -s 192.168.1.100 -j ACCEPT4. 阻止来自指定IP的数据包通过iptables -A INPUT -s 192.168.1.100 -j DROP5. 允许某一特定端口的数据包通过iptables -A INPUT -p tcp --dport 80 -j ACCEPT6. 允许所有已建立的连接通过iptables -A INPUT -m state --state ESTABLISHED,RELATED -j ACCEPT7. 阻止所有其他数据包通过iptables -A INPUT -j DROP三、iptables高级技巧1. 使用iptables实现端口转发在实际应用中,经常需要将某一端口的访问请求转发到另一台服务器上。

通过iptables可以轻松实现该功能。

例如,将来自本地端口8080的访问请求转发到内网服务器192.168.1.100的80端口:iptables -t nat -A PREROUTING -p tcp --dport 8080 -j DNAT --to-destination 192.168.1.100:802. 使用iptables实现负载均衡通过使用iptables和SNAT,可以实现对多台服务器的负载均衡。

iptables设置防火墙规则

iptables设置防火墙规则以iptables设置防火墙规则为标题,可以写一篇关于iptables防火墙规则的文章。

下面是一种可能的写作方式:标题:使用iptables设置防火墙规则保护网络安全导言:在当前的网络环境中,保护网络安全是至关重要的。

为了防止网络攻击和非法访问,我们可以使用iptables来设置防火墙规则。

本文将介绍iptables的基本概念和常用命令,并提供一些示例来帮助您理解如何使用iptables保护您的网络。

一、iptables简介iptables是一个在Linux系统上使用的防火墙工具,它可以监控和过滤网络流量,以及控制网络数据包的传输。

iptables可以根据预定义的规则集来允许或拒绝特定的网络连接。

二、iptables基本命令1. 添加规则:使用iptables的-A选项可以向规则链中添加新的规则。

例如,以下命令将允许从特定IP地址(192.168.1.100)访问SSH服务:iptables -A INPUT -s 192.168.1.100 -p tcp --dport 22 -j ACCEPT2. 删除规则:使用iptables的-D选项可以从规则链中删除指定的规则。

例如,以下命令将删除允许从特定IP地址(192.168.1.100)访问SSH服务的规则:iptables -D INPUT -s 192.168.1.100 -p tcp --dport 22 -j ACCEPT3. 查看规则:使用iptables的-L选项可以查看当前规则链中的规则。

例如,以下命令将显示INPUT规则链中的所有规则:iptables -L INPUT三、常用的防火墙规则示例1. 允许特定IP地址的访问:以下命令将允许来自192.168.1.100的IP地址访问HTTP服务:iptables -A INPUT -s 192.168.1.100 -p tcp --dport 80 -j ACCEPT2. 允许特定端口的访问:以下命令将允许所有IP地址访问SSH服务:iptables -A INPUT -p tcp --dport 22 -j ACCEPT3. 拒绝特定IP地址的访问:以下命令将拒绝来自192.168.1.200的IP地址访问FTP服务:iptables -A INPUT -s 192.168.1.200 -p tcp --dport 21 -j DROP4. 阻止所有对外部SSH服务的访问:以下命令将阻止所有对外部SSH服务的访问:iptables -A INPUT -p tcp --dport 22 -j DROP四、更高级的防火墙规则设置1. 限制连接速率:可以使用iptables的限速模块来限制特定IP地址的连接速率。

使用iptables命令在Linux中配置和管理防火墙规则

使用iptables命令在Linux中配置和管理防火墙规则防火墙是计算机网络安全的重要组成部分,用于保护计算机免受恶意攻击和未经授权的访问。

在Linux系统中,可以使用iptables命令进行防火墙的配置和管理。

本文将介绍如何使用iptables命令来配置和管理防火墙规则。

一、iptables概述iptables是Linux系统中的一个用于配置和管理防火墙规则的命令行工具。

它可以通过定义规则集来限制、修改和重定向进出系统的网络数据流量。

二、iptables命令基本用法1. 查看当前的iptables规则使用以下命令可以查看当前系统上的iptables规则:```bashiptables -L```该命令将显示当前系统上的所有iptables规则,包括过滤规则、NAT规则和Mangle规则。

2. 清除所有的iptables规则使用以下命令可以清除当前系统上的所有iptables规则:```bashiptables -F```该命令会将所有的iptables规则删除,恢复到默认的配置。

3. 添加一条iptables规则使用以下命令可以添加一条iptables规则:```bashiptables -A [chain] -p [protocol] [--dport] [port] -j [target]```其中,[chain]是要添加规则的链的名称,常见的链包括INPUT、OUTPUT和FORWARD;[protocol]是要过滤的协议,如TCP、UDP或ICMP;[--dport]和[port]用于指定要过滤的端口;[target]是规则的动作,如ACCEPT、DROP或REJECT。

4. 删除一条iptables规则使用以下命令可以删除一条iptables规则:```bashiptables -D [chain] [rule number]```其中,[chain]是要删除规则的链的名称,[rule number]是要删除的规则的序号。

Linux命令高级技巧使用iptables和ipset进行高级网络防火墙配置

Linux命令高级技巧使用iptables和ipset进行高级网络防火墙配置在网络安全领域,配置高级网络防火墙是至关重要的。

Linux操作系统提供了一些强大的工具来实现这一目的,其中最常用的是iptables和ipset。

本文将介绍如何使用这两个工具来进行高级网络防火墙配置。

一、iptables简介iptables是一个功能强大的Linux防火墙工具,它允许管理员配置、管理和维护网络安全规则集。

iptables使用内核的netfilter框架来实现数据包过滤和转发。

它可以根据网络协议、源IP地址、目标IP地址、端口号等多个条件来过滤和控制数据包的流动。

下面是一些常用的iptables命令及其功能:1. iptables -A chain -p protocol --source address --destination address --dport port -j action:添加规则到指定链,根据指定条件决定数据包的操作(动作)。

2. iptables -D chain rule-number:从指定链中删除指定规则。

3. iptables -L:列出当前的防火墙规则集。

4. iptables -F chain:清空指定链中的所有规则。

5. iptables -P chain target:设置指定链的默认策略。

二、ipset简介ipset是一个用于管理大规模IP地址和端口的工具,它可以与iptables一起使用,提高防火墙规则的效率和性能。

ipset通过将IP地址和端口号存储在内存中的数据结构中,可以更快地匹配和过滤数据包。

ipset的一些常用命令如下:1. ipset create setname type:创建一个新的ipset。

2. ipset add setname entry:将条目添加到指定的ipset中。

3. ipset del setname entry:从指定的ipset中删除条目。

Linux命令高级技巧使用iptables和ufw命令进行网络防火墙配置

Linux命令高级技巧使用iptables和ufw命令进行网络防火墙配置Linux命令高级技巧:使用iptables和ufw命令进行网络防火墙配置在Linux操作系统中,网络防火墙是保护系统网络安全的重要组成部分。

通过合理配置网络防火墙规则,可以控制网络流量的进出,阻挡恶意攻击和未经授权的访问,确保系统的安全性。

本文将介绍Linux 中的两个重要命令iptables和ufw,以及使用它们进行网络防火墙配置的高级技巧。

一、iptables命令iptables是Linux中主要的防火墙工具,可以在内核级别对进出的网络流量进行过滤、转发和NAT(Network Address Translation)等操作。

下面是一些常用的iptables命令及其用法:1. 启用IP转发功能在做网络防火墙配置之前,需要确保系统开启了IP转发功能。

可以使用以下命令启用:```shellsysctl -w net.ipv4.ip_forward=1```此命令将系统的`net.ipv4.ip_forward`参数设置为1,即开启IP转发功能。

2. 基本规则设置使用以下命令创建一条基本的防火墙规则,允许本地主机的所有传入和传出流量:```shelliptables -P INPUT ACCEPTiptables -P OUTPUT ACCEPTiptables -P FORWARD ACCEPT```这些命令将INPUT、OUTPUT和FORWARD链的默认策略都设置为ACCEPT,即允许全部流量。

3. 添加规则可以使用iptables命令添加特定的防火墙规则,以允许或拒绝特定的流量。

例如,以下命令将允许来自192.168.1.100的主机的SSH连接:```shelliptables -A INPUT -s 192.168.1.100 -p tcp --dport 22 -j ACCEPT```此命令将在INPUT链中添加一条规则,允许源IP为192.168.1.100,目标端口为22的TCP连接。

linux iptables 防火墙添加规则

linux iptables 防火墙添加规则《Linux iptables 防火墙添加规则》在Linux系统中,iptables是一种用于管理包过滤规则和网络地址转换的工具,也就是说,它是一个用于管理防火墙的工具。

通过iptables,用户可以对传入和传出的网络数据包进行过滤、转发、放行等操作,从而保护系统的安全性。

要添加iptables防火墙规则,首先需要了解一些基本概念。

规则由一系列规则链和规则组成,每个规则链对应于一个特定的包处理阶段,比如INPUT(入站数据包)、FORWARD(转发数据包)、OUTPUT(出站数据包)等。

而规则则定义了针对每个规则链的具体动作,比如允许、拒绝、转发等。

要添加规则,可以使用iptables命令,语法为:```iptables -A <chain> -p <protocol> --dport <port> -j <action>```具体来说,-A表示添加规则,<chain>表示规则链的名称,-p表示协议类型,--dport表示目标端口,-j表示动作。

比如,可以使用以下命令添加一条允许HTTP流量的规则:```iptables -A INPUT -p tcp --dport 80 -j ACCEPT```此外,还可以使用其他选项来指定IP地址、子网、MAC地址等,定制更精细的规则。

在添加规则之后,需要保存规则,以便系统重启后依然有效。

可以使用以下命令来保存规则:```iptables-save > /etc/iptables.rules```总的来说,通过学习iptables的基本概念和语法,用户可以灵活地配置防火墙规则,从而保护系统的安全。

毋庸置疑,良好的防火墙规则可以有效地提高系统的安全性,减少潜在的攻击风险。

Linux命令高级技巧使用iptables命令配置和管理防火墙规则

Linux命令高级技巧使用iptables命令配置和管理防火墙规则Linux系统中有许多命令可以使用,其中iptables命令是用于配置和管理防火墙规则的重要工具。

本文将介绍一些使用iptables命令的高级技巧,帮助读者更好地理解和使用这个命令。

一、iptables命令简介iptables是一个用于IPv4包过滤和控制Linux内核防火墙服务的用户空间工具。

它可以进行网络地址转换(NAT)、数据包过滤、端口重定向等操作,是保护计算机系统免受恶意攻击的重要工具。

二、iptables命令基本语法iptables命令的基本语法如下所示:iptables [选项] [链] [规则规格]其中,选项是可选的,用于指定不同的功能;链用于指定规则要应用的链,例如INPUT、FORWARD、OUTPUT等;规则规格用于指定具体的防火墙规则。

三、iptables命令常用选项1. -A:追加一条规则到某个链的末尾2. -I:向某个链中的指定位置插入一条规则3. -D:从某个链中删除一条规则4. -P:设置某个链的默认策略5. -L:列出某个链中的所有规则6. -F:清除某个链中的所有规则四、iptables命令高级技巧1. 配置端口转发使用iptables命令可以轻松实现端口转发,将外部请求转发到内部服务器。

例如,要将外部的SSH请求转发到内部服务器的SSH端口,可以使用如下命令:iptables -t nat -A PREROUTING -p tcp --dport 22 -j DNAT --to-destination 内部服务器IP地址:22这样,外部用户连接到本机的22端口时,请求将被转发至内部服务器的22端口。

2. 过滤IP地址通过iptables命令,可以方便地过滤特定的IP地址或IP地址段。

例如,要拒绝来自某个IP地址的所有请求,可以使用如下命令:iptables -A INPUT -s 某个IP地址 -j DROP这样,来自该IP地址的请求将被直接拒绝。

centos6配置iptables规则

centos6配置iptables规则iptables是Linux系统中的一个防火墙工具,可以帮助我们配置网络规则,限制网络访问。

CentOS 6的iptables配置主要包括以下几个步骤:1.安装iptables;2.查看当前iptables规则;3.添加新的iptables规则;4.保存iptables规则;5.开启iptables服务。

具体流程如下:1.安装iptables在CentOS 6中,iptables是默认安装好的,您无需再进行安装。

2.查看当前iptables规则要查看当前系统中的iptables规则,可以使用以下命令:```iptables -L```这个命令会列出当前的iptables规则,包括已经添加的规则。

3.添加新的iptables规则要添加新的iptables规则,可以使用以下命令:```iptables -A INPUT -p tcp --dport端口号-j ACCEPT```其中,INPUT是规则所属的链;-p tcp是指定协议为TCP;--dport端口号是指定要开放的端口;-j ACCEPT是指定接受该规则的动作。

你可以根据需要修改这些参数。

4.保存iptables规则如果要将新的iptables规则保存下来,可以使用以下命令:```service iptables save```这个命令会将当前的iptables规则保存到/etc/sysconfig/iptables文件中,以便在下次系统启动时自动加载。

5.开启iptables服务要开启iptables服务,可以使用以下命令:```service iptables start```这个命令会启动iptables服务,并加载之前保存的规则。

以上就是在CentOS 6中配置iptables规则的基本步骤。

你可以根据自己的需求,添加不同的规则,例如限制访问某个IP地址、允许特定端口或协议等。

总结:iptables是一个非常强大的防火墙工具,能够帮助我们保护服务器的安全。

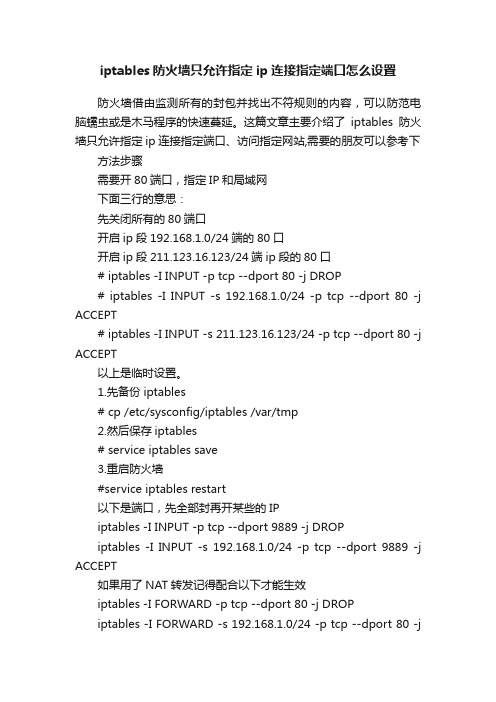

iptables防火墙只允许指定ip连接指定端口怎么设置

iptables防火墙只允许指定ip连接指定端口怎么设置防火墙借由监测所有的封包并找出不符规则的内容,可以防范电脑蠕虫或是木马程序的快速蔓延。

这篇文章主要介绍了iptables防火墙只允许指定ip连接指定端口、访问指定网站,需要的朋友可以参考下方法步骤需要开80端口,指定IP和局域网下面三行的意思:先关闭所有的80端口开启ip段192.168.1.0/24端的80口开启ip段211.123.16.123/24端ip段的80口# iptables -I INPUT -p tcp --dport 80 -j DROP# iptables -I INPUT -s 192.168.1.0/24 -p tcp --dport 80 -j ACCEPT# iptables -I INPUT -s 211.123.16.123/24 -p tcp --dport 80 -j ACCEPT以上是临时设置。

1.先备份iptables# cp /etc/sysconfig/iptables /var/tmp2.然后保存iptables# service iptables save3.重启防火墙#service iptables restart以下是端口,先全部封再开某些的IPiptables -I INPUT -p tcp --dport 9889 -j DROPiptables -I INPUT -s 192.168.1.0/24 -p tcp --dport 9889 -j ACCEPT如果用了NAT转发记得配合以下才能生效iptables -I FORWARD -p tcp --dport 80 -j DROPiptables -I FORWARD -s 192.168.1.0/24 -p tcp --dport 80 -jACCEPT常用的IPTABLES规则如下:只能收发邮件,别的都关闭iptables -I Filter -m mac --mac-source 00:0F:EA:25:51:37 -j DROPiptables -I Filter -m mac --mac-source 00:0F:EA:25:51:37 -p udp --dport 53 -j ACCEPTiptables -I Filter -m mac --mac-source 00:0F:EA:25:51:37 -p tcp --dport 25 -j ACCEPTiptables -I Filter -m mac --mac-source 00:0F:EA:25:51:37 -p tcp --dport 110 -j ACCEPTIPSEC NAT 策略iptables -I PFWanPriv -d 192.168.100.2 -j ACCEPTiptables -t nat -A PREROUTING -p tcp --dport 80 -d $INTERNET_ADDR -j DNAT --to-destination 192.168.100.2:80 iptables -t nat -A PREROUTING -p tcp --dport 1723 -d $INTERNET_ADDR -j DNAT --to-destination 192.168.100.2:1723 iptables -t nat -A PREROUTING -p udp --dport 1723 -d $INTERNET_ADDR -j DNAT --to-destination 192.168.100.2:1723 iptables -t nat -A PREROUTING -p udp --dport 500 -d $INTERNET_ADDR -j DNAT --to-destination 192.168.100.2:500 iptables -t nat -A PREROUTING -p udp --dport 4500 -d $INTERNET_ADDR -j DNAT --to-destination 192.168.100.2:4500 FTP服务器的NATiptables -I PFWanPriv -p tcp --dport 21 -d 192.168.100.200 -j ACCEPTiptables -t nat -A PREROUTING -p tcp --dport 21 -d $INTERNET_ADDR -j DNAT --to-destination 192.168.100.200:21 只允许访问指定网址iptables -A Filter -p udp --dport 53 -j ACCEPTiptables -A Filter -p tcp --dport 53 -j ACCEPTiptables -A Filter -d -j ACCEPTiptables -A Filter -d -j ACCEPTiptables -A Filter -j DROP开放一个IP的一些端口,其它都封闭iptables -A Filter -p tcp --dport 80 -s 192.168.100.200 -d -j ACCEPTiptables -A Filter -p tcp --dport 25 -s 192.168.100.200 -j ACCEPTiptables -A Filter -p tcp --dport 109 -s 192.168.100.200 -j ACCEPTiptables -A Filter -p tcp --dport 110 -s 192.168.100.200 -j ACCEPTiptables -A Filter -p tcp --dport 53 -j ACCEPTiptables -A Filter -p udp --dport 53 -j ACCEPTiptables -A Filter -j DROP多个端口iptables -A Filter -p tcp -m multiport --destination-port 22,53,80,110 -s 192.168.20.3 -j REJECT连续端口iptables -A Filter -p tcp -m multiport --source-port 22,53,80,110 -s 192.168.20.3 -j REJECT iptables -A Filter -p tcp --source-port 2:80 -s 192.168.20.3 -j REJECT指定时间上网iptables -A Filter -s 10.10.10.253 -m time --timestart 6:00 --timestop 11:00 --days Mon,Tue,Wed,Thu,Fri,Sat,Sun -j DROP iptables -A Filter -m time --timestart 12:00 --timestop 13:00 --days Mon,Tue,Wed,Thu,Fri,Sat,Sun -j ACCEPTiptables -A Filter -m time --timestart 17:30 --timestop 8:30 --days Mon,Tue,Wed,Thu,Fri,Sat,Sun -j ACCEPT禁止多个端口服务iptables -A Filter -m multiport -p tcp --dport 21,23,80 -j ACCEPT将WAN 口NAT到PCiptables -t nat -A PREROUTING -i $INTERNET_IF -d $INTERNET_ADDR -j DNAT --to-destination 192.168.0.1 将WAN口8000端口NAT到192。

iptables masquerade规则

iptables masquerade规则iptables是一款在Linux系统上使用的防火墙工具,它能够控制网络流量,保护网络安全。

其中,masquerading(伪装)规则是一种特殊的规则,用于在网络地址转换(Network Address Translation,NAT)中隐藏主机的真实IP地址,使其看起来像是来自防火墙本身。

在本文中,将详细介绍iptables masquerade规则的设置方法和使用场景。

1. masquerade规则的基本概念masquerade规则的作用是将内部网络的私有IP地址转换为防火墙的公共IP地址,使内部网络能够访问外部网络,同时外部网络无法直接访问内部网络的主机。

这种转换过程隐藏了内部网络的真实IP地址,增强了网络安全性。

2. 设置masquerade规则的步骤设置iptables masquerade规则的步骤如下:步骤一:进入iptables的配置界面在Linux终端输入以下命令,进入iptables的配置界面:```sudo iptables -t nat -A POSTROUTING -o 外部网络接口 -j MASQUERADE```其中,`外部网络接口`是指连接外部网络的网络接口,比如eth0。

步骤二:保存iptables配置为了使设置的masquerade规则能够在系统重启后生效,需要将iptables配置保存。

在终端输入以下命令保存iptables配置:```sudo iptables-save > /etc/sysconfig/iptables```3. masquerade规则的使用场景(1) 在内部网络共享Internet连接当一个网络中的多台主机需要共享同一个Internet连接时,可以使用masquerade规则。

通过将内部网络IP地址转换为防火墙的公共IP 地址,可以实现多台主机共享同一个Internet连接,提高网络利用率。

Linux命令高级技巧使用iptables进行网络防火墙配置

Linux命令高级技巧使用iptables进行网络防火墙配置Linux命令高级技巧:使用iptables进行网络防火墙配置在网络安全领域,配置网络防火墙是一项关键任务。

为了保护网络免受未授权访问和恶意攻击,管理员需要掌握一些高级技巧来使用Linux命令iptables进行网络防火墙配置。

本文将介绍iptables的基本概念和使用方法,并提供一些高级技巧来加强网络防火墙的安全性。

1. iptables简介iptables是Linux系统中一款强大的防火墙工具,它能够根据管理员设定的规则筛选、修改和重定向网络数据。

iptables提供了一套规则集,允许管理员创建自定义的规则来控制数据包的流向和处理方式。

常用的iptables命令包括iptables、iptables-save、iptables-restore和iptables-apply等。

2. 基本用法iptables命令的基本语法如下:```bashiptables [-t 表名] 命令 [链名] [规则选项]```其中,表名可以是filter、nat或mangle,命令可以是-A(追加规则)、-D(删除规则)、-I(插入规则)等,链名可以是INPUT、FORWARD或OUTPUT等,规则选项包括-s(源IP地址)、-d(目标IP地址)、-p(协议类型)和-j(动作)等。

3. 添加规则为了保护网络,我们需要添加一些规则来控制数据包的流向和允许的服务。

例如,我们可以使用以下命令允许SSH连接: ```bashiptables -A INPUT -p tcp --dport 22 -j ACCEPT```上述命令在INPUT链中追加了一条规则,允许TCP协议的22端口的连接请求。

可以根据需要设置源IP地址或目标IP地址等其他规则选项。

4. 删除规则如果某条规则不再需要,可以使用iptables命令删除。

例如,我们可以使用以下命令删除上一节中添加的SSH规则:```bashiptables -D INPUT -p tcp --dport 22 -j ACCEPT```上述命令将从INPUT链中删除匹配的规则。

iptables配置语句

iptables配置语句1. 配置iptables防火墙的命令如下:```iptables -A INPUT -s 192.168.1.0/24 -p tcp --dport 22 -j ACCEPT```这条命令的作用是允许来自192.168.1.0/24网段的主机通过SSH 连接到本机的22端口。

2. 另一个常见的配置是限制特定IP地址的访问:```iptables -A INPUT -s 192.168.1.100 -j DROP```这条命令会阻止IP地址为192.168.1.100的主机访问本机的任何服务。

3. 如果想要允许特定IP地址范围的访问,可以使用以下命令:```iptables -A INPUT -m iprange --src-range 192.168.1.100-192.168.1.200 -j ACCEPT```这条命令允许来自192.168.1.100到192.168.1.200之间的主机访问本机。

4. 如果想要禁止特定端口的访问,可以使用以下命令:```iptables -A INPUT -p tcp --dport 80 -j DROP```这条命令会阻止任何主机访问本机的80端口,即禁止HTTP访问。

5. 另一种常见的配置是允许本机访问外部服务:```iptables -A OUTPUT -d 8.8.8.8 -p udp --dport 53 -j ACCEPT```这条命令允许本机访问Google Public DNS服务器的53端口,用于DNS解析。

6. 如果想要配置端口转发,可以使用以下命令:```iptables -t nat -A PREROUTING -p tcp --dport 80 -j REDIRECT --to-port 8080```这条命令会将来自80端口的TCP流量重定向到本机的8080端口。

7. 如果想要配置防火墙日志,可以使用以下命令:```iptables -A INPUT -j LOG --log-prefix "Firewall: "```这条命令会将所有进入本机的流量打上前缀为"Firewall: "的日志。

ipatables命令用法

ipatables命令用法ipatables是Linux系统下常用的防火墙配置工具之一,它提供了丰富的命令和选项,用于管理和配置网络防火墙。

本文将介绍ipatables命令的用法,包括基础概念、常用命令和示例。

一、基础概念ipatables是基于iptables的防火墙配置工具,它继承了iptables的所有功能和选项。

iptables是Linux系统下的核心防火墙工具,用于配置和管理网络防火墙。

它提供了一系列的规则表,如filter、nat、mangle和raw等,用于不同的网络流量处理场景。

二、常用命令1.添加规则:使用ipatables命令可以向防火墙规则表中添加规则。

常用的添加规则命令有:ipatables-A<chainname>-<target><match/target><match/targetoptions>例如,要向INPUT链添加一条允许所有协议的访问规则,可以使用以下命令:ipatables-AINPUT-jACCEPT2.删除规则:使用ipatables命令可以从防火墙规则表中删除规则。

常用的删除规则命令有:ipatables-D<chainname><position>例如,要从INPUT链删除第一条规则,可以使用以下命令:ipatables-DINPUT13.查看规则:使用ipatables命令可以查看防火墙规则表中的规则。

常用的查看规则命令有:ipatables-L<chainname>例如,要查看INPUT链的所有规则,可以使用以下命令:ipatables-LINPUT4.保存和加载规则:使用ipatables命令可以保存和加载防火墙规则表中的规则。

常用的保存和加载规则命令有:ipatables-save><filename>:将规则保存到文件中。

ipatables-C<filename>:从文件中加载规则到防火墙中。

iptables防火墙如何设置

iptables防火墙如何设置iptables防火墙是我们电脑的防线,怎么样设置最好呢?下面由店铺给你做出详细的iptables防火墙设置方法介绍!希望对你有帮助!iptables防火墙设置方法一:iptables防火墙设置方一,安装并启动防火墙[root@linux ~]# /etc/init.d/iptables start当我们用iptables添加规则,保存后,这些规则以文件的形势存在磁盘上的,以CentOS为例,文件地址是/etc/sysconfig/iptables 我们可以通过命令的方式去添加,修改,删除规则,也可以直接修改/etc/sysconfig/iptables这个文件就行了。

1.加载模块/sbin/modprobe ip_tables2.查看规则iptables -L -n -v3.设置规则#清除已经存在的规则iptables -Fiptables -Xiptables -Z#默认拒绝策略(尽量不要这样设置,虽然这样配置安全性高,但同时会拒绝包括lo环路在内的所#有网络接口,导致出现其他问题。

建议只在外网接口上做相应的配置)iptables -P INPUT DROPiptables -P OUTPUT DROPiptables -P FORWARD DROP#ssh 规则iptables -t filter -A INPUT -i eth0 -p tcp –dport 22 -j ACCEPT iptables -t filter -A OUTPUT -o eth0 -p tcp –sport 22 -j ACCEPT#本地还回及tcp握手处理iptables -A INPUT -s 127.0.0.1 -d 127.0.0.1 -j ACCEPTiptables -A INPUT -m state –state RELATED,ESTABLISHED -j ACCEPT#www-dns 规则iptables -I INPUT -p tcp –sport 53 -j ACCEPTiptables -I INPUT -p udp –sport 53 -j ACCEPTiptables -t filter -A INPUT -i eth0 -p tcp –dport 80 -j ACCEPT iptables -t filter -A OUTPUT -o eth0 -p tcp –sport 80 -j ACCEPT#ICMP 规则iptables -A INPUT -p icmp –icmp-type echo-request-j ACCEPTiptables -A INPUT -p icmp –icmp-type echo-reply -j ACCEPT iptables -A OUTPUT -p icmp –icmp-type echo-request -j ACCEPTiptables -A OUTPUT -p icmp –icmp-type echo-reply -j ACCEPTiptables防火墙设置方二,添加防火墙规则1,添加filter表1.[root@linux ~]# iptables -A INPUT -p tcp -m tcp --dport 21 -j ACCEPT //开放21端口出口我都是开放的iptables -P OUTPUT ACCEPT,所以出口就没必要在去开放端口了。

防火墙配置文件iptables详解

防火墙配置文件iptables详解对于Internet上的系统,不管是什么情况都要明确一点:网络是不安全的。

因此,虽然创建一个防火墙并不能保证系统100%安全,但却是绝对必要的。

Linux提供了一个非常优秀的防火墙工具—netfilter/iptables。

它完全免费、功能强大、使用灵活、可以对流入和流出的信息进行细化控制,且可以在一台低配置机器上很好地运行。

本文将简单介绍使用netfilter/iptables实现防火墙架设和Internet连接共享等应用。

netfilter/iptabels应用程序,被认为是Linux中实现包过滤功能的第四代应用程序。

netfilter/iptables包含在2.4以后的内核中,它可以实现防火墙、NAT(网络地址翻译)和数据包的分割等功能。

netfilter工作在内核内部,而iptables则是让用户定义规则集的表结构。

netfilter/iptables从ipchains和ipwadfm(IP防火墙管理)演化而来,功能更加强大。

下文将netfilter/iptabels统一称为iptables。

可以用iptables为Unix、Linux和BSD个人工作站创建一个防火墙,也可以为一个子网创建防火墙以保护其它的系统平台。

iptales只读取数据包头,不会给信息流增加负担,也无需进行验证。

要想获得更好的安全性,可以将其和一个代理服务器(比如squid)相结合。

基本概念典型的防火墙设置有两个网卡:一个流入,一个流出。

iptables读取流入和流出数据包的报头,将它们与规则集(Ruleset)相比较,将可接受的数据包从一个网卡转发至另一个网卡,对被拒绝的数据包,可以丢弃或按照所定义的方式来处理。

通过向防火墙提供有关对来自某个源地址、到某个目的地或具有特定协议类型的信息包要做些什么的指令,规则控制信息包的过滤。

通过使用iptables系统提供的特殊命令iptables建立这些规则,并将其添加到内核空间特定信息包过滤表内的链中。

Python防火墙配置教程利用Iptables进行策略控制

Python防火墙配置教程利用Iptables进行策略控制防火墙是一种用于保卫计算机系统免受网络攻击的重要工具。

在Linux操作系统中,我们可以使用iptables工具来配置防火墙规则。

而Python作为一种强大的脚本语言,可以用来自动化防火墙配置的过程。

本教程将介绍如何使用Python和iptables进行防火墙配置,以达到策略控制的目的。

1. 安装iptables和Python首先,确保你的系统已经安装了iptables工具和Python解释器。

可以通过以下命令来检查:```$ sudo apt-get install iptables python```2. 创建防火墙策略脚本在你的工作目录下创建一个新的Python脚本文件,比如`firewall.py`。

在该文件中,你可以使用Python的`subprocess`模块来执行`iptables`命令,并结合条件和规则来实现防火墙策略控制。

下面是一个简单的示例代码:```pythonimport subprocess# 添加防火墙规则subprocess.call(['iptables', '-A', 'INPUT', '-p', 'tcp', '--dport', '80', '-j','ACCEPT'])subprocess.call(['iptables', '-A', 'INPUT', '-p', 'tcp', '--dport', '22', '-j','ACCEPT'])subprocess.call(['iptables', '-A', 'INPUT', '-j', 'DROP'])# 保存规则subprocess.call(['iptables', '-F'])subprocess.call(['iptables', '-L'])subprocess.call(['iptables-save', '/etc/iptables/rules.v4'])```上述代码中,我们首先添加了两条允许访问80端口和22端口的规则,然后添加了一条默认拒绝所有其他访问的规则。

银河麒麟配置防火墙规则

银河麒麟配置防火墙规则银河麒麟操作系统是一个基于Linux的开源操作系统,它使用iptables作为防火墙管理工具。

要配置防火墙规则,你可以按照以下步骤进行操作:1. 打开终端,在银河麒麟操作系统中,你可以通过单击桌面上的终端图标或者使用快捷键Ctrl+Alt+T来打开终端。

2. 使用root权限,在终端中输入命令“sudo -i”并按下Enter键,然后输入你的管理员密码,以获得root权限。

3. 编辑iptables规则,使用文本编辑器(如vi或nano)打开iptables规则文件,该文件通常位于“/etc/sysconfig/iptables”或“/etc/iptables/iptables.rules”。

在文件中,你可以添加、修改或删除防火墙规则。

4. 添加规则:要添加规则,你可以使用iptables命令,例如:允许特定IP地址的访问,iptables -A INPUT -s <IP地址>-j ACCEPT.允许特定端口的访问,iptables -A INPUT -p tcp --dport <端口号> -j ACCEPT.拒绝特定IP地址的访问,iptables -A INPUT -s <IP地址> -j DROP.其他自定义规则,根据你的需求使用不同的iptables命令来添加规则。

5. 保存规则,在编辑完iptables规则后,记得保存文件并重新加载iptables服务,以使规则生效。

你可以使用命令“service iptables save”来保存规则并“service iptables restart”来重新加载iptables服务。

6. 测试规则,配置完防火墙规则后,建议进行一些测试,确保规则能够按照你的预期进行工作。

总之,配置银河麒麟操作系统的防火墙规则需要一定的Linux系统管理经验和对iptables命令的熟悉程度。

如果你对此不太了解,建议在进行配置前先备份好原有的规则文件,并在操作过程中谨慎小心,以免造成不必要的问题。

iptables配置操作方法步骤

iptables配置操作方法步骤防火墙主要由服务访问规则、验证工具、包过滤和应用网关4个部分组成,防火墙就是一个位于计算机和它所连接的网络之间的软件或硬件。

下面小编就为大家带来一篇iptables配置(/etc/sysconfig/iptables)操作方法。

小编觉得挺不错的,现在就分享给大家,也给大家做个参考。

一起跟随小编过来看看吧具体步骤iptables -A INPUT -p tcp --dport 22 -j ACCEPTiptables -A INPUT -p tcp --dport 22 -j ACCEPTiptables -A OUTPUT -p tcp --sport 22 -j ACCEPT#保存sudo /etc/rc.d/init.d/iptables save或sudo service iptables save#重启iptablessudo service iptables restart#查看sudo iptables --line-numbers -n -L#关闭防火墙sudo service iptables stopsudo chkconfig iptables offsudo service ip6tables stopsudo chkconfig ip6tables offsudo setenforce 0sudo getenforce#查看 vi /etc/selinux/config 确保以下内容SELINUX=disabled#查看是否是关闭。

sudo chkconfig iptables --list补充阅读:防火墙主要使用技巧一、所有的防火墙文件规则必须更改。

尽管这种方法听起来很容易,但是由于防火墙没有内置的变动管理流程,因此文件更改对于许多企业来说都不是最佳的实践方法。

如果防火墙管理员因为突发情况或者一些其他形式的业务中断做出更改,那么他撞到枪口上的可能性就会比较大。

Ubuntu14.04配置iptables防火墙

Ubuntu14.04配置iptables防⽕墙Ubuntu默认安装是没有开启任何防⽕墙的,为了服务器的安全,建议⼤家安装启⽤防⽕墙设置,这⾥推荐使⽤iptables防⽕墙.如果mysql启本地使⽤,可以不⽤打开3306端⼝.# whereis iptables #查看系统是否安装防⽕墙可以看到:iptables: /sbin/iptables /usr/share/iptables /usr/share/man/man8/iptables.8.gz #表⽰已经安装iptablesapt-get install iptables #如果默认没有安装,请运⾏此命令安装防⽕墙# iptables -L #查看防⽕墙配置信息,显⽰如下:Chain INPUT (policy ACCEPT)target prot opt source destinationChain FORWARD (policy ACCEPT)target prot opt source destinationChain OUTPUT (policy ACCEPT)target prot opt source destination# vi /etc/iptables/rules.v4添加以下内容(备注:80是指web服务器端⼝,3306是指MySQL数据库链接端⼝,22是指SSH远程管理端⼝.)*filter:INPUT DROP [0:0]:FORWARD ACCEPT [0:0]:OUTPUT ACCEPT [0:0]:syn-flood - [0:0]-A INPUT -i lo -j ACCEPT-A INPUT -m state --state RELATED,ESTABLISHED -j ACCEPT-A INPUT -p tcp -m state --state NEW -m tcp --dport 22 -j ACCEPT-A INPUT -p tcp -m state --state NEW -m tcp --dport 80 -j ACCEPT-A INPUT -p tcp -m state --state NEW -m tcp --dport 443 -j ACCEPT-A INPUT -p icmp -m limit --limit 100/sec --limit-burst 100 -j ACCEPT-A INPUT -p icmp -m limit --limit 1/s --limit-burst 10 -j ACCEPT-A INPUT -p tcp -m tcp --tcp-flags FIN,SYN,RST,ACK SYN -j syn-flood-A INPUT -j REJECT --reject-with icmp-host-prohibited-A syn-flood -p tcp -m limit --limit 3/sec --limit-burst 6 -j RETURN-A syn-flood -j REJECT --reject-with icmp-port-unreachableCOMMIT# iptables-restore < /etc/iptables/rules.v4 #使防⽕墙规则⽣效# vi /etc/network/if-pre-up.d/iptables #创建⽂件,添加以下内容,使防⽕墙开机启动#!/bin/bashiptables-restore < /etc/iptables/rules.v4# chmod +x /etc/network/if-pre-up.d/iptables #添加执⾏权限# iptables -L -n查看规则是否⽣效.详细的看下⾯:。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

怎么配置iptables防火墙

配置iptables防火墙(二)

DNA T策略的应用

1、清空所有表的防火墙

[root@s2 ~]# iptables -F

[root@s2 ~]# iptables -t nat -F

[root@s2 ~]# iptables -t raw -F

[root@s2 ~]# iptables -t mangle -F

2、在网关防火墙上两块网卡

[root@s2 ~]# ifconfig

eth0Link encap:Ethernet HWaddr 00:0C:29:87:17:A0

inet addr:192.168.10.10Bcast:192.168.10.255Mask:255.255.255.0

inet6 addr: fe80::20c:29ff:fe87:17a0/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500Metric:1

RX packets:53 errors:0 dropped:0 overruns:0 frame:0

TX packets:80 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:5525 (5.3 KiB)TX bytes:13431 (13.1 KiB)

Interrupt:59 Base address:0x2000 (/)

eth1Link encap:Ethernet HWaddr 00:0C:29:87:17:AA

inet addr:200.100.100.1Bcast:200.100.100.255Mask:255.255.255.0

确认网关上可以ping通内网客户机,外网客户机

[root@s2 ~]# ping 192.168.10.3

PING 192.168.10.3 (192.168.10.3) 56(84) bytes of data.

64 bytes from 192.168.10.3: icmp_seq=1 ttl=128 time=1.22 ms

--- 192.168.10.3 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 1.225/1.225/1.225/0.000 ms

[root@s2 ~]# ping 200.100.100.2

PING 200.100.100.2 (200.100.100.2) 56(84) bytes of data.

64 bytes from 200.100.100.2: icmp_seq=1 ttl=64 time=1.68 ms

64 bytes from 200.100.100.2: icmp_seq=2 ttl=64 time=0.375 ms

64 bytes from 200.100.100.2: icmp_seq=3 ttl=64 time=0.175 ms

--- 200.100.100.2 ping statistics --- (计算机学校/) 3 packets transmitted, 3 received, 0% packet loss, time 1999ms

rtt min/avg/max/mdev = 0.175/0.744/1.682/0.668 ms

3、确认开启路由转发

[root@s2 ~]# vi /etc/sysctl.conf

net.ipv4.ip_forward = 1

[root@s2 ~]# sysctl -p

net.ipv4.ip_forward = 1

net.ipv4.conf.default.rp_filter = 1

net.ipv4.conf.default.accept_source_route = 0

kernel.sysrq = 0

kernel.core_uses_pid = 1

net.ipv4.tcp_syncookies = 1

kernel.msgmnb = 65536

kernel.msgmax = 65536

kernel.shmmax = 4294967295

kernel.shmall = 268435456

4、在网关上添加DNAT映射,对于访问网关80端口的数据包,将目标地址改为网站服务器的ip地址的内网IP地址

[root@s2 ~]# iptables -t nat -A PREROUTING -i eth1 -d 200.100.100.1 -p tcp --dport 80 -j DNA T --to-destination 192.168.10.3

5、外网用户访问内网的Web服务器测试下

SNA T策略应用

1、清空所有表的防火墙

[root@s2 ~]# iptables -F

[root@s2 ~]# iptables -t nat -F

[root@s2 ~]# iptables -t raw -F

[root@s2 ~]# iptables -t mangle -F

2、在网关防火墙上两块网卡

[root@s2 ~]# ifconfig

eth0Link encap:Ethernet HWaddr 00:0C:29:87:17:A0

inet addr:192.168.10.10Bcast:192.168.10.255Mask:255.255.255.0

inet6 addr: fe80::20c:29ff:fe87:17a0/64 Scope:Link

UP BROADCAST RUNNING MULTICAST MTU:1500Metric:1

RX packets:53 errors:0 dropped:0 overruns:0 frame:0

TX packets:80 errors:0 dropped:0 overruns:0 carrier:0

collisions:0 txqueuelen:1000

RX bytes:5525 (5.3 KiB)TX bytes:13431 (13.1 KiB)

Interrupt:59 Base address:0x2000

eth1Link encap:Ethernet HWaddr 00:0C:29:87:17:AA

inet addr:200.100.100.1Bcast:200.100.100.255Mask:255.255.255.0

确认网关上可以ping通内网客户机,外网客户机

[root@s2 ~]# ping 192.168.10.3

PING 192.168.10.3 (192.168.10.3) 56(84) bytes of data.

64 bytes from 192.168.10.3: icmp_seq=1 ttl=128 time=1.22 ms

--- 192.168.10.3 ping statistics ---

1 packets transmitted, 1 received, 0% packet loss, time 0ms

rtt min/avg/max/mdev = 1.225/1.225/1.225/0.000 ms

[root@s2 ~]# ping 200.100.100.2

PING 200.100.100.2 (200.100.100.2) 56(84) bytes of data.

64 bytes from 200.100.100.2: icmp_seq=1 ttl=64 time=1.68 ms

64 bytes from 200.100.100.2: icmp_seq=2 ttl=64 time=0.375 ms

64 bytes from 200.100.100.2: icmp_seq=3 ttl=64 time=0.175 ms

--- 200.100.100.2 ping statistics ---

3 packets transmitted, 3 received, 0% packet loss, time 1999ms

rtt min/avg/max/mdev = 0.175/0.744/1.682/0.668 ms

3、确认开启路由转发

[root@s2 ~]# vi /etc/sysctl.conf

net.ipv4.ip_forward = 1

[root@s2 ~]# sysctl -p

net.ipv4.ip_forward = 1

net.ipv4.conf.default.rp_filter = 1

net.ipv4.conf.default.accept_source_route = 0

kernel.sysrq = 0

kernel.core_uses_pid = 1

net.ipv4.tcp_syncookies = 1

kernel.msgmnb = 65536

kernel.msgmax = 65536

kernel.shmmax = 4294967295

kernel.shmall = 268435456

6、为局域网访问Internet的数据的包采用SNAT策略,将源地址更改为服务器的公网的IP

地址

[root@s2 ~]# iptables -t nat-A POSTROUTING -s 192.168.10.0/24 -j SNA T --to-source 200.100.100.1

7、内网客户机访问外网Web服务器测试。