DES加密算法详细测试数据举例

des加密计算题

des加密计算题DES(Data Encryption Standard)是一种对称加密算法,广泛应用于信息安全领域。

它使用56位的密钥对64位的数据进行加密和解密。

本文将通过一个DES加密计算题来介绍DES算法的基本原理和步骤。

假设我们有以下明文和密钥:明文:1010101010101010101010101010101010101010101010101010101010101密钥:11111111111111111111111111111111111111111111111111111111首先,我们需要进行初始置换(IP)操作。

初始置换将明文按照特定的顺序重新排列,得到一个新的64位数据。

初始置换表如下:58 50 42 34 26 18 10 260 52 44 36 28 20 12 462 54 46 38 30 22 14 664 56 48 40 32 24 16 857 49 41 33 25 17 9 159 51 43 35 27 19 11 361 53 45 37 29 21 13 563 55 47 39 31 23 15 7按照初始置换表,我们将明文重新排列得到:0101010101010101010101010101010101010101010101010101010101 010接下来,我们需要进行16轮的加密操作。

每轮加密操作包括以下步骤:扩展置换(E盒置换)、密钥置换(PC-2置换)、S盒置换、P 盒置换和异或操作。

首先,我们需要进行扩展置换(E盒置换)。

扩展置换将32位数据扩展为48位数据。

扩展置换表如下:32 1 2 3 4 54 5 6 7 8 98 9 10 11 12 1312 13 14 15 16 1716 17 18 19 20 2120 21 22 23 24 2524 25 26 27 28 2928 29 30 31 32 1按照扩展置换表,我们将32位数据扩展为48位数据:010101010101010101010101010101010101010101010接下来,我们需要进行密钥置换(PC-2置换)。

DES加密算法实验原理

DES加密算法实验原理DES(Data Encryption Standard)是一种对称加密算法,它的原理是通过将明文划分为64位的数据块,并对每个数据块进行一系列的置换和替换操作,最后输出密文。

DES算法的实验原理可以分为以下几个步骤:1. 初始置换(IP):初始置换是将明文按照固定的顺序进行置换,目的是打乱明文的次序,增加加密的难度。

初始置换表(IP Table)定义了置换的顺序和位置。

2. 生成子密钥:DES算法使用了16个48位的子密钥。

这些子密钥是通过一个称为密钥调度算法(Key Schedule)的过程生成的。

密钥调度算法将输入的64位密钥进行置换和压缩,生成48位的子密钥。

3. 轮函数(Feistel Function):DES算法使用了16轮的轮函数加密过程。

每轮的输入由上一轮的输出和相应的轮子密钥产生。

轮函数包括以下几个步骤:a. 将32位的输入数据进行扩展置换(Expansion Permutation),得到48位的输出。

b.将扩展置换的输出与轮子密钥进行异或运算。

c.将异或结果分为8个6位的块,通过8个S盒进行替换操作。

每个S盒都是一个4x16的置换表,根据输入的6位数据得到4位的输出。

d. 将替换操作后的结果进行置换置换(Permutation),得到32位的输出。

4. 最终置换(IP-1):最终置换是对最后一轮轮函数的输出进行逆操作,得到最终的密文。

最终置换使用的是与初始置换相反的置换表(IP-1 Table)。

DES算法最终输出的密文是通过16轮轮函数的加密过程得到的。

每一轮轮函数的输入是上一轮轮函数的输出和相应的轮子密钥的异或结果。

每次轮函数的加密过程都会增加密文的复杂度,提高加密算法的安全性。

DES算法的安全性主要依赖于密钥的保密性和密钥长度。

由于DES算法使用的是56位的密钥,随着计算机计算能力的提高,DES算法的安全性逐渐变得不足。

因此,现在更常用的加密算法是AES(Advanced Encryption Standard),它使用128位、192位或256位的密钥,具有更高的加密强度。

实验2 对称加密算法:DES

实验1-2 对称密码算法DES一.实验原理信息加密根据采用的密钥类型可以划分为对称密码算法和非对称密码算法。

对称密码算法是指加密系统的加密密钥和解密密钥相同,或者虽然不同,但是可以从其中任意一个推导出另一个,更形象的说就是用同一把钥匙开锁和解锁。

在对称密码算法的发展历史中曾出现过多种优秀的算法,包括DES、3DES、AES等。

下面我们以DES算法为例介绍对称密码算法的实现机制。

DES算法是有美国IBM公司在20世纪70年代提出,并被美国政府、美国国家标准局和美国国家标准协会采纳和承认的一种标准加密算法。

它属于分组加密算法,即明文加密和密文解密过程中,信息都是按照固定长度分组后进行处理的。

混淆和扩散是它采用的两个最重要的安全特性,混淆是指通过密码算法使明文和密文以及密钥的关系非常复杂,无法从数学上描述或者统计。

扩散是指明文和密钥中每一位信息的变动,都会影响到密文中许多位信息的变动,从而隐藏统计上的特性,增加密码安全。

DES将明文分成64比特位大小的众多数据块,即分组长度为64位。

同时用56位密钥对64位明文信息加密,最终形成64位的密文。

如果明文长度不足64位,则将其扩展为64位(例如补零等方法)。

具体加密过程首先是将输入的数据进行初始换位(IP),即将明文M 中数据的排列顺序按一定的规则重新排列,生成新的数据序列,以打乱原来的次序。

然后将变换后的数据平分成左右两部分,左边记为L0,右边记为R0,然后对R0施行在子密钥(由加密密钥产生)控制下的变换f,结果记为f(R0 ,K1),再与L0做逐位异或运算,其结果记为R1,R0则作为下一轮的L1。

如此循环16轮,最后得到L16、R16,再对L16、R16施行逆初始置换IP-1,即可得到加密数据。

解密过程与此类似,不同之处仅在于子密钥的使用顺序正好相反。

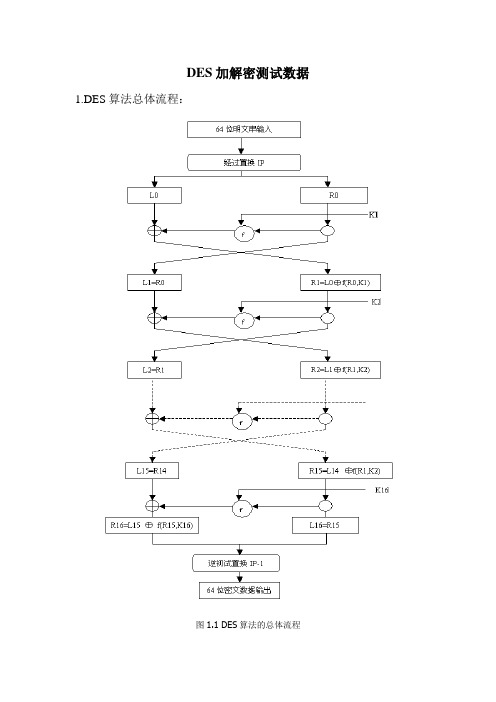

DES全部16轮的加密过程如图1-1所示。

DES的加密算法包括3个基本函数:1.初始换位(IP)它的作用是把输入的64位数据块的排列顺序打乱,每位数据按照下面换位规则重新组合。

DES加密算法详细测试数据举例

DES加解密测试数据1.DES算法总体流程:图1.1 DES算法的总体流程2.DES加解密总体测试数据:表2.1 DES加解密总体测试数据3.f变换流程图3.1 DES的f 函数变换流程4.DES变换详细测试数据案例一秘钥:0000000000000000明文:0000000000000000秘钥初始置换:0000000000000000数据初始置换:0000000000000000第0次密钥压缩置换:0000000000000000f变换中第0次扩展置换:0000000000000000f变换中第0次异或运算:0000000000000000f变换中第0次S盒代替:EFA72C4D00000000 f变换中第0次P盒置换:D8D8DBBC00000000 第0次异或运算:D8D8DBBC00000000第0次迭代运算:00000000D8D8DBBC第1次密钥压缩置换:0000000000000000f变换中第1次扩展置换:6F16F16F7DF90000f变换中第1次异或运算:6F16F16F7DF90000f变换中第1次S盒代替:5BB997F300000000 f变换中第1次P盒置换:E73AED4F00000000 第1次异或运算:E73AED4F00000000第1次迭代运算:D8D8DBBCE73AED4F第2次密钥压缩置换:0000000000000000f变换中第2次扩展置换:F0E9F575AA5F0000f变换中第2次异或运算:F0E9F575AA5F0000f变换中第2次S盒代替:5405871200000000f变换中第2次P盒置换:8322B01A00000000 第2次异或运算:8322B01A00000000第2次迭代运算:E73AED4F5BFA6BA6第3次密钥压缩置换:0000000000000000f变换中第3次扩展置换:2F7FF4357D0C0000f变换中第3次异或运算:2F7FF4357D0C0000f变换中第3次S盒代替:2CC3DE6B00000000 f变换中第3次P盒置换:B97F0F1800000000 第3次异或运算:B97F0F1800000000第3次迭代运算:5BFA6BA65E45E257第4次密钥压缩置换:0000000000000000f变换中第4次扩展置换:AFC20BF042AE0000 f变换中第4次异或运算:AFC20BF042AE0000 f变换中第4次S盒代替:926F0A020******* f变换中第4次P盒置换:D0E3104600000000 第4次异或运算:D0E3104600000000第4次迭代运算:5E45E2578B197BE0第5次密钥压缩置换:0000000000000000f变换中第5次扩展置换:4568F2BF7F010000f变换中第5次异或运算:4568F2BF7F010000f变换中第5次S盒代替:ADA1D79100000000 f变换中第5次P盒置换:A3AC6B1D00000000 第5次异或运算:A3AC6B1D00000000第5次迭代运算:8B197BE0FDE9894A第6次密钥压缩置换:0000000000000000f变换中第6次扩展置换:7FBF53C52A550000 f变换中第6次异或运算:7FBF53C52A550000 f变换中第6次S盒代替:85276D1600000000 f变换中第6次P盒置换:92C670BC00000000 第6次异或运算:92C670BC00000000第6次迭代运算:FDE9894A19DF0B5C第7次密钥压缩置换:0000000000000000f变换中第7次扩展置换:0F3EFE856AF80000 f变换中第7次异或运算:0F3EFE856AF80000 f变换中第7次S盒代替:F654B44F00000000 f变换中第7次P盒置换:6D939ABA00000000 第7次异或运算:6D939ABA00000000第7次迭代运算:19DF0B5C907A13F0第8次密钥压缩置换:0000000000000000f变换中第8次扩展置换:4A03F40A7FA10000 f变换中第8次异或运算:4A03F40A7FA10000 f变换中第8次S盒代替:A0A3CC2200000000 f变换中第8次P盒置换:91C6070C00000000 第8次异或运算:91C6070C00000000第8次迭代运算:907A13F088190C50第9次密钥压缩置换:0000000000000000f变换中第9次扩展置换:4500F28582A10000f变换中第9次异或运算:4500F28582A10000f变换中第9次S盒代替:A971BE020******* f变换中第9次P盒置换:B5AB428C00000000 第9次异或运算:B5AB428C00000000第9次迭代运算:88190C5025D1517C第10次密钥压缩置换:0000000000000000f变换中第10次扩展置换:10BEA2AA2BF80000 f变换中第10次异或运算:10BEA2AA2BF80000 f变换中第10次S盒代替:D2A6DE7F00000000 f变换中第10次P盒置换:7BF69D2E00000000 第10次异或运算:7BF69D2E00000000第10次迭代运算:25D1517CF3EF917E第11次密钥压缩置换:0000000000000000f变换中第11次扩展置换:7A7F5FCA2BFD0000 f变换中第11次异或运算:7A7F5FCA2BFD0000 f变换中第11次S盒代替:71299E7600000000 f变换中第11次P盒置换:B332C66E00000000 第11次异或运算:B332C66E00000000第11次迭代运算:F3EF917E96E39712第12次密钥压缩置换:0000000000000000f变换中第12次扩展置换:4AD707CAE8A50000 f变换中第12次异或运算:4AD707CAE8A50000 f变换中第12次S盒代替:A425934E00000000 f变换中第12次P盒置换:A9B2323400000000 第12次异或运算:A9B2323400000000第12次迭代运算:96E397125A5DA34A第13次密钥压缩置换:0000000000000000f变换中第13次扩展置换:2F42FBD06A540000 f变换中第13次异或运算:2F42FBD06A540000 f变换中第13次S盒代替:2C47CF1300000000 f变换中第13次P盒置换:936F3A1800000000 第13次异或运算:936F3A1800000000第13次迭代运算:5A5DA34A058CAD0A第14次密钥压缩置换:0000000000000000f变换中第14次扩展置换:00BC5955A8540000f变换中第14次异或运算:00BC5955A8540000f变换中第14次S盒代替:E241F76300000000f变换中第14次P盒置换:E1B7AE8800000000 第14次异或运算:E1B7AE8800000000第14次迭代运算:058CAD0ABBEA0DC2第15次密钥压缩置换:0000000000000000f变换中第15次扩展置换:5F7F5405BE050000f变换中第15次异或运算:5F7F5405BE050000f变换中第15次S盒代替:BC28EB0D00000000 f变换中第15次P盒置换:19AC2AF600000000 第15次异或运算:19AC2AF600000000第15次迭代运算:1C2087FCBBEA0DC2数据逆置换:8CA64DE9C1B123A7 密文:8CA64DE9C1B123A7案例二秘钥:5987423651456987明文:5469875321456045秘钥初始置换:82754818EAA41900数据初始置换:EB09A5BE0452020C第0次密钥压缩置换:61D00E45E1950000f变换中第0次扩展置换:0082A40040580000f变换中第0次异或运算:6152AA45A1CD0000 f变换中第0次S盒代替:513B577700000000f变换中第0次P盒置换:A676EC6E00000000 第0次异或运算:A676EC6E00000000第0次迭代运算:0452020C4D7F49D0第1次密钥压缩置换:8416E8B4AA090000f变换中第1次扩展置换:25ABFEA53EA00000 f变换中第1次异或运算:A1BD161194A90000f变换中第1次S盒代替:D92540C400000000f变换中第1次P盒置换:809CD027******** 第1次异或运算:809CD027********第1次迭代运算:4D7F49D084CED22B第2次密钥压缩置换:D252507236520000f变换中第2次扩展置换:C0965D6A41570000 f变换中第2次异或运算:12C40D1877050000f变换中第2次S盒代替:DD10126D00000000 f变换中第2次P盒置换:2CB8CC3200000000 第2次异或运算:2CB8CC3200000000第2次迭代运算:84CED22B61C785E2第3次密钥压缩置换:0CDB403DA12A0000 f变换中第3次扩展置换:303E0FC0BF040000f变换中第3次异或运算:3CE54FFD1E2E0000 f变换中第3次S盒代替:1453360200000000f变换中第3次P盒置换:A463009A00000000 第3次异或运算:A463009A00000000第3次迭代运算:61C785E220ADD2B1第4次密钥压缩置换:02714F247C420000f变换中第4次扩展置换:90155BEA55A20000 f变换中第4次异或运算:926414CE29E00000f变换中第4次S盒代替:EB18FE8700000000 f变换中第4次P盒置换:75AECAE900000000 第4次异或运算:75AECAE900000000 第4次迭代运算:20ADD2B114694F0B 第5次密钥压缩置换:2945416CA0760000f变换中第5次扩展置换:8A8352A5E8560000f变换中第5次异或运算:A3C613C948200000f变换中第5次S盒代替:D2B7931700000000 f变换中第5次P盒置换:E7E2B92600000000 第5次异或运算:E7E2B92600000000第5次迭代运算:14694F0BC74F6B97第6次密钥压缩置换:4149A9A5CCCA0000 f变换中第6次扩展置换:E0EA5EB57CAF0000 f变换中第6次异或运算:A1A3F710B0650000 f变换中第6次S盒代替:D0AB4CDE00000000 f变换中第6次P盒置换:9AD6816F00000000 第6次异或运算:9AD6816F00000000第6次迭代运算:C74F6B978EBFCE64第7次密钥压缩置换:91A1910C96530000f变换中第7次扩展置换:45D5FFE5C3090000 f变换中第7次异或运算:D4746EE9555A0000 f变换中第7次S盒代替:372D3D5000000000 f变换中第7次P盒置换:F21072DE00000000 第7次异或运算:F21072DE00000000第7次迭代运算:8EBFCE64355F1949第8次密钥压缩置换:9A480EF811380000f变换中第8次扩展置换:9AAAFE8F2A520000 f变换中第8次异或运算:00E2F0773B6A0000 f变换中第8次S盒代替:E44F8EAC00000000 f变换中第8次P盒置换:99E1967900000000 第8次异或运算:99E1967900000000第8次迭代运算:355F1949175E581D第9次密钥压缩置换:282B08415A2E0000f变换中第9次扩展置换:8AEAFC2F00FA0000 f变换中第9次异或运算:A2C1F46E5AD40000 f变换中第9次S盒代替:DD93924300000000 f变换中第9次P盒置换:A5FAC91200000000 第9次异或运算:A5FAC91200000000第9次迭代运算:175E581D90A5D05B第10次密钥压缩置换:003C2D5438B80000 f变换中第10次扩展置换:CA150BEA02F70000 f变换中第10次异或运算:CA2926BE3A4F0000 f变换中第10次S盒代替:CE40D31400000000 f变换中第10次P盒置换:63ADA03000000000 第10次异或运算:63ADA03000000000 第10次迭代运算:90A5D05B74F3F82D 第11次密钥压缩置换:C12C50A1187D0000 f变换中第11次扩展置换:BA97A7FF015A0000 f变换中第11次异或运算:7BBBF75E19270000 f变换中第11次S盒代替:757BA4B700000000 f变换中第11次P盒置换:8743CEFF00000000 第11次异或运算:8743CEFF00000000 第11次迭代运算:74F3F82D17E61EA4第12次密钥压缩置换:44EEA003BAB20000 f变换中第12次扩展置换:0AFF0C0FD5080000 f变换中第12次异或运算:4E11AC0C6FBA0000 f变换中第12次S盒代替:6DE7BF2300000000 f变换中第12次P盒置换:B16BFF9C00000000 第12次异或运算:B16BFF9C00000000第12次迭代运算:17E61EA4C59807B1第13次密钥压缩置换:D2B502350D350000 f变换中第13次扩展置换:E0BCF000FDA30000 f变换中第13次异或运算:3209F235F0960000f变换中第13次S盒代替:B001D8BE00000000 f变换中第13次P盒置换:BB86062300000000 第13次异或运算:BB86062300000000 第13次迭代运算:C59807B1AC601887 第14次密钥压缩置换:6886430B08D60000 f变换中第14次扩展置换:D583000F140F0000 f变换中第14次异或运算:BD0543041CD90000 f变换中第14次S盒代替:7958EA5000000000 f变换中第14次P盒置换:173DC2C200000000 第14次异或运算:173DC2C200000000 第14次迭代运算:AC601887D2A5C573 第15次密钥压缩置换:A93230D023E20000 f变换中第15次扩展置换:EA550BE0ABA70000 f变换中第15次异或运算:43673B3088450000 f变换中第15次S盒代替:3627B96D00000000 f变换中第15次P盒置换:F9503EB600000000 第15次异或运算:F9503EB600000000 第15次迭代运算:55302631D2A5C573 数据逆置换:6B866C00D337CAA8 密文:6B866C00D337CAA8。

DES对称加密算法详解和c++代码实现(带样例和详细的中间数据)

DES对称加密算法详解和c++代码实现(带样例和详细的中间数据)特点:1.DES是对称性加密算法,即加密和解密是对称的,⽤的是同⼀个密钥2.DES只处理⼆进制数据,所以需要将明⽂转换成为2进制数据3.DES每次处理64位的数据,所以应该将明⽂切割成64位的分组,当最后⼀组数据不⾜64位的时候,⾼位补04.DES使⽤64位的密钥,但因为密钥中的每8位会被忽略,所以有效的密钥长度是56位,从⽽产⽣16个48位的⼦密钥(变换过程后⾯会说明)5.每64位数据⼀个块,是DES的永恒组织⽅式具体样例分析:(仅以⼀组64位数据为例分析加密过程)明⽂M是:8787878787878787密钥K是:0E329232EA6D0D73上⾯的信息都是16进制的,转换为2进制明⽂M是:0000 0001 0010 0011 0100 0101 0110 0111 1000 1001 1010 1011 1100 1101 1110 1111密钥K是:00010011 00110100 01010111 01111001 10011011 10111100 11011111 11110001第⼀步:根据密钥⽣成16个⼦密钥1.根据密钥初始置换表将64位的密钥转化为58位的密钥57 49 41 33 25 17 91 58 50 42 34 26 1810 2 59 51 43 35 2719 11 3 60 52 44 3663 55 47 39 31 23 157 62 54 46 38 30 2214 6 61 53 45 37 2921 13 5 28 20 12 4由于上表中第⼀个元素为57,这将使原秘钥的第57位变换为新秘钥K+的第1位。

同理,原秘钥的第49位变换为新秘钥的第2位……原秘钥的第4位变换为新秘钥的最后⼀位。

注意原秘钥中只有56位会进⼊新秘钥,上表也只有56个元素。

原密钥K:00010011 00110100 01010111 01111001 10011011 10111100 11011111 11110001新密钥K:1111000 0110011 0010101 0101111 0101010 1011001 1001111 00011112.将新密钥拆分成C0和D0,每组都有28位⽐如新密钥C0:1111000 0110011 0010101 0101111D0:0101010 1011001 1001111 00011113.根据密钥轮次左移表,左移特定的位数1 2 3 4 5 6 7 8 9 10 11 12 13 14 15 161 12 2 2 2 2 2 1 2 2 2 2 2 2 1⽐如第⼀轮是左移1位,第⼆轮也是左移1位,第三轮是左移两位所以C1:1110000110011001010101011111D1:1010101011001100111100011110下⾯给出C1,D1到C16,D16的数据:C1 = 1110000110011001010101011111D1 = 1010101011001100111100011110C2 = 1100001100110010101010111111D2 = 0101010110011001111000111101C3 = 0000110011001010101011111111D3 = 0101011001100111100011110101C4 = 0011001100101010101111111100D4 = 0101100110011110001111010101C5 = 1100110010101010111111110000D5 = 0110011001111000111101010101C6 = 0011001010101011111111000011D6 = 1001100111100011110101010101C7 = 1100101010101111111100001100D7 = 0110011110001111010101010110C8 = 0010101010111111110000110011D8 = 1001111000111101010101011001C9 = 0101010101111111100001100110D9 = 0011110001111010101010110011C10 = 0101010111111110000110011001D10 = 1111000111101010101011001100C11 = 0101011111111000011001100101D11 = 1100011110101010101100110011C12 = 0101111111100001100110010101D12 = 0001111010101010110011001111C13 = 0111111110000110011001010101D13 = 0111101010101011001100111100C14 = 1111111000011001100101010101D14 = 1110101010101100110011110001C15 = 1111100001100110010101010111D15 = 1010101010110011001111000111C16 = 1111000011001100101010101111D16 = 0101010101100110011110001111需要记住的是:每⼀对Cn 和 Dn都是由前⼀对Cn-1 和 Dn-1移位⽽来!4.得到Cn,Dn后合并CnDn,然后根据密钥压缩置换表将56位密钥压缩成48位的⼦密钥密钥压缩置换表:14 17 11 24 1 53 28 15 6 21 1023 19 12 4 26 816 7 27 20 13 241 52 31 37 47 5530 40 51 45 33 4844 49 39 56 34 5346 42 50 36 29 32每对⼦秘钥有56位,但PC-2仅仅使⽤其中的48位。

DES加密算法.

数据加密标准DES(Data Encryption Standard)算法是由美国IBM公司研制的一种分组密码算法,一种迭代分组密码。

DES是一种使用最为广泛的加密算法,虽然DES出现后又产生了许多常规加密算法,但DES仍是此类算法中最重要的一种。

在正式讨论DES算法之前,为了更好的理解算法的实际工作过程,我们先来看一个简化的DES算法,以此加深对DES算法的理解。

一、简化的DES加密算法简化的DES加密算法是以8bit的明文分组和10bit密钥作为输入,产生8bit 密文分组作为输出。

1、加密流程简化的DES算法基本加密流程如图6.9所示图6.9 简化的DES的加密过程2、加密算法构成:函数、SW置换函简单DES的加密算法包括4个基本函数:初始置换函数IP、fk数、逆置换函数IP-1。

(1)初始置换函数IP初始置换IP是将明文中数据的排列顺序按一定的规则重新排列,而生成新的数据序列的过程。

如图6.10所示:8bit原数据位置 1 2 3 4 5 6 7 8【IP置换】经IP置换后的数据位置 2 6 3 1 4 8 5 7图6.10 简单DES的初始置换例:设8bit数据为11110011 ,则初始置换后的结果为:函数f k函数是多个置换函数和替代函数的组合函数。

f k函数首先将输(2) fk入它的8bit数据进行分组,分成左4位和右4位,然后对右组的4位数据进行E/P扩展置换运算,接着将扩展置换所得的8bit数据与子密钥进行异或运算,再将异或运算所得结果通过S盒输出,再将通过S盒输出的数据进行P4置换,最后将经过P4置换后的数据与输入f函数经分组的左4位数据进行异或运算。

kF(R,SK)函数是f k函数的核心函数,其中SK是子密钥。

F(R,SK)函数的运算方法如下:f k(L,R)=(L⊕F(R,SK),R)L:输入的左边4位分组 R:输入的右边4位分组⊕:逐位异或①扩展/置换是将4bit输入数据经过置换和扩展而产生8bit数据的算法。

DES算法详解

DES算法详解简介 DES(Data Encryption Standard)数据加密标准。

DES是有IBM公司研制的⼀种对称加密算法,美国国家标准局于1977年公布把它作为⾮机要部门使⽤的数据加密标准。

DES是⼀个分组加密算法,就是将明⽂分组进⾏加密,每次按顺序取明⽂⼀部分,⼀个典型的DES以64位为分组,加密解密⽤算法相同。

它的密钥长度为56位,因为每组第8位是⽤来做奇偶校验,密钥可以是任意56位的数,保密性依赖于密钥。

概念 1、密钥:8个字节共64位的⼯作密钥(决定保密性能) 2、明⽂:8个字节共64位的需要被加密的数据 3、密⽂:8个字节共64位的需要被解密的数据加解密过程加密 1、明⽂数据分组,64位⼀组。

2、对每组数据进⾏初始置换。

即将输⼊的64位明⽂的第1位置换到第40位,第2位置换到第8位,第3位置换到第48位。

以此类推,最后⼀位是原来的第7位。

置换规则是规定的。

L0(Left)是置换后的数据的前32位,R0(Right)是置换后的数据的后32位; 具体置换规则有四步: 第⼀步:将明⽂数据转换为16*4的⼆维数组,形成⼀个数据空间。

第⼆步:数据左右对分,变成两个16*2的⼆维数组,然后每个数组各⾃都需要这样操作:从下往上,每两⾏形成⼀⾏数据。

分别得到两个8*4的⼆维数组。

第三步:新建⼀个16*4的⼆维数组(strNew1[16][4]),数组上半部分空间的数据存储左边数据块置换的结果,下半部分存储右边数据库置换的结果。

最后⼀步:把整个(strNew1[16][4])16*4的⼆维数组数据空间的按列进⾏置换到新的⼆维数组(strNew2[16][4]): 数组strNew1第2列放到数组strNew2第1列的位置; 数组strNew1第4列放到数组strNew2第2列的位置; 数组strNew1第1列放到数组strNew2第3列的位置; 数组strNew1第3列放到数组strNew2第4列的位置; 数组strNew2就是我们初始置换的结果。

加密算法之DES算法

加密算法之DES算法DES算法(Data Encryption Standard,数据加密标准)是一种对称加密算法,由IBM公司于1970年代开发,1977年被美国国家标准局(NIST)采纳为联邦信息处理标准(FIPS),并作为加密通信的标准算法使用。

DES算法采用分组密码(Block Cipher)的形式,将明文数据分成64位的数据块进行加密和解密操作。

DES算法的核心是Feistel结构,该结构由两个相同的数据块进行操作,每一轮加密过程包括分组加密、轮密钥生成和异或运算三个步骤。

下面将详细介绍DES算法的加密过程。

1.密钥生成:DES算法使用56位的密钥进行加密,其中有8位用于奇偶校验,因此实际有效密钥长度为48位。

首先,将56位密钥进行置换和分割,得到两个28位的子密钥,分别为左子密钥和右子密钥。

接着,根据子密钥生成算法对左右子密钥进行16轮循环左移操作,每轮循环左移的位数由一个预定义的位移表决定,最终得到16个48位的轮密钥。

2.分组加密:将64位明文数据分成左右两个32位的数据块,分别为左数据块L0和右数据块R0。

接下来,采用16轮的迭代过程,每轮过程包括以下四个步骤:-迭代函数扩展:将32位的右数据块扩展为48位,通过一个预定义的扩展换位表进行操作,得到扩展后的数据块。

-轮密钥混合:将扩展后的数据块和对应的轮密钥进行异或运算,得到48位的中间结果。

-S盒代替:将中间结果进行分组,每个6位作为一个输入,通过一系列预定义的S盒进行替代操作,得到32位的输出。

-P盒置换:对S盒代替的输出进行置换操作,通过一个预定义的置换表得到32位的最终结果。

在每轮迭代过程中,将左右数据块交换位置,即Li=Ri-1,Ri=Li-1⊕F(Ri-1,Ki),其中F表示迭代函数,Ki表示对应的轮密钥。

3.逆置换:经过16轮迭代后,得到的最终结果为L16和R16,将其交换位置,即L16为右数据块,R16为左数据块。

数据加密算法--详解DES加密算法原理与实现

数据加密算法--详解DES加密算法原理与实现DES算法简介DES(Data Encryption Standard)是⽬前最为流⾏的加密算法之⼀。

DES是对称的,也就是说它使⽤同⼀个密钥来加密和解密数据。

DES还是⼀种分组加密算法,该算法每次处理固定长度的数据段,称之为分组。

DES分组的⼤⼩是64位,如果加密的数据长度不是64位的倍数,可以按照某种具体的规则来填充位。

从本质上来说,DES的安全性依赖于虚假表象,从密码学的术语来讲就是依赖于“混乱和扩散”的原则。

混乱的⽬的是为隐藏任何明⽂同密⽂、或者密钥之间的关系,⽽扩散的⽬的是使明⽂中的有效位和密钥⼀起组成尽可能多的密⽂。

两者结合到⼀起就使得安全性变得相对较⾼。

DES算法具体通过对明⽂进⾏⼀系列的排列和替换操作来将其加密。

过程的关键就是从给定的初始密钥中得到16个⼦密钥的函数。

要加密⼀组明⽂,每个⼦密钥按照顺序(1-16)以⼀系列的位操作施加于数据上,每个⼦密钥⼀次,⼀共重复16次。

每⼀次迭代称之为⼀轮。

要对密⽂进⾏解密可以采⽤同样的步骤,只是⼦密钥是按照逆向的顺序(16-1)对密⽂进⾏处理。

计算16个⼦密钥上⾯提到DES算法的第⼀步就是从初始密钥中计算得出16个⼦密钥。

图⽰1展⽰了这个过程。

DES使⽤⼀个56位的初始密钥,但是这⾥提供的是⼀个64位的值,这是因为在硬件实现中每8位可以⽤于奇偶校验,在软件实现中多出的位只是简单的忽略掉。

要获得⼀个56位的密钥,可以执照表1的⽅式执⾏密钥转换。

解释⼀下表1,按照从左往右从上往下的⽅式看,表格中每个位置P包含初始密钥中位在转换后的密钥中所占的位置。

⽐如,初始密钥中的第57位就是转换后的密钥中的第1位,⽽初始密钥中的第49位则变成转换后的密钥中的第2位,以此类推...。

(数据位的计数顺序按照从左到右从1开始的)表1:DES中密钥的转换表(DesTransform[56])将密钥转换为56位后,接下来计算⼦密钥。

DES算法

DES的16次迭代4/5

• 密钥置换二(i=1,2, … 16)

14 17 11 24 1 23 19 12 4 5 3 28 15 6 21 10

26 8

16 7

27 20 13 2

41 52 31 37 47 55 30 40 51 45 33 48 44 49 39 56 34 53 46 42 50 36 29 32

DES的安全性问题

• 弱密钥:全0或全1; • 补码密钥:设K′是K的补码,如果K将P加密 为C,则K′ 将P ′ 加密为C ′; • 密钥长度:56位被质疑不够长; • S盒子被怀疑存在“陷门”; • 针对DES的三次比赛:

– 1997(90天), – 1998(41天,Many hands make light work) – 1999(22h15m, see you in Rome)

8

3 7

61 53 45 37 29 21 13

DES的16次迭代3/5

• 初始密钥置换一

C0 57 49 41 33 25 17 9 1 58 50 42 34 26 18

D0 63

C0 10 D0 14

55

2 6

47

59 61

39

51 53

31

43 45

23

35 37

15 7

27 19 29 21

DES

• • • • • • • • • DES加密算法简介 16次迭代过程 IP(初始置换)盒子 密钥置换与移位 E盒子(扩展)置换与压缩置换 S盒子 DES解密 DES安全性 DES发展

DES加密算法

• DES——数据加密标准(Data Encryption Standard),有美国NBS(现在的NITS)1972年 征求获得。1973年IBM公司提交,1975年正式 公布,1976年采纳。1977年7月成为美国联邦 加密标准。以后每隔5年(83、88、93、99)重 新确认有效期。 • ANSI于1981年采纳,也称DEA,并编号ANSI X3.92,为私营部门使用。 • ISO1987年采纳了DES,并称为DEA-1。

实验二DES算法

实验二DES算法【实验目的】●理解对称加密算法的原理和特点●理解DES算法的加密原理【实验人数】每组2人【系统环境】Windows【网络环境】交换网络结构【实验工具】CIS工具箱。

【实验原理】见《原理篇》实验一|练习二|任务一。

【实验步骤】本练习将主机A和B作为一组,主机C和D作为一组,主机E和F作为一组。

首先使用“快照X”恢复Windows系统环境。

一.DES加密解密(1)本机进入“工具箱”|“加密解密”|“DES加密算法”|“加密/解密”页签,在明文输入区输入明文_computer___________。

(2)在密钥窗口输入8(64位)个字符的密钥k,密钥k=_abcdefg_____.单击“加密”按钮,将密文345F4AEFC63A0E59导出到DES文件夹(D:\Work\Eneryption\DES)中,通告同组主机获取密文,并将密钥k告诉同组主机。

(3)单击“导入”按钮,从同组主机的DES共享文件夹中将密文导入,然后在密钥窗口输入被同组主机通告的密钥k,点击“解密”按钮进行DES解密。

(4)将破解后的明文与同组主机记录的明文比较。

二.DES算法进入“工具箱”|“加密解密”|“DES加密算法”|“演示”页签。

输入64位明文与密钥,执行加密操作,查看各演示模块。

在DES加密算法中,S-代替是最重要的部分,与其它代替比较起来,它提供了更好的安全性。

因此,掌握S-盒代替是掌握DES算法的关键。

由于加密软件与加密硬件本身的特点有很在的差异,所以在实现DES加密算法时,加密软件与加密硬件采用的不同的策略。

加密硬件一般采取标准折DES加密算法实现,高加密率是加密硬件的主要特点。

加密软件为了提高加密的效率,要遵守以下原则:●展开加密循环与函数;●避免内部循环中使用条件转移指令;●变量长度与CPU内部寄存器长度相同;限制变量数量;●避免使用耗时的指令。

所以,加密软件在实现DES算法时,一般都对算法加以修改,以提高加密效率。

DES密码实验报告

南京信息工程大学实验(实习)报告实验(实习)名称实验(实习)日期得分指导教师------ 系计算机专业软件工程年 2011 班次 3 姓名唐一鑫学号 24 一.实验目的1.理解对称加密算法的原理和特点2.理解des算法的加密原理二.实验内容第一阶段:初始置换ip。

在第一轮迭代之前,需要加密的64位明文首先通过初始置换ip 的作用,对输入分组实施置换。

最后,按照置换顺序,des将64位的置换结果分为左右两部分,第1位到第32位记为l0,第33位到第64位记为r0。

第二阶段:16次迭代变换。

des采用了典型的feistel结构,是一个乘积结构的迭代密码算法。

其算法的核心是算法所规定的16次迭代变换。

des算法的16才迭代变换具有相同的结构,每一次迭代变换都以前一次迭代变换的结果和用户密钥扩展得到的子密钥ki作为输入;每一次迭代变换只变换了一半数据,它们将输入数据的右半部分经过函数f后将其输出,与输入数据的左半部分进行异或运算,并将得到的结果作为新的有半部分,原来的有半部分变成了新的左半部分。

用下面的规则来表示这一过程(假设第i次迭代所得到的结果为liri):li = ri-1; ri = li-1⊕f(ri-1,ki);在最后一轮左与右半部分并未变换,而是直接将r16 l16并在一起作为未置换的输入。

第三阶段:逆(初始)置换。

他是初始置换ip的逆置换,记为ip-1。

在对16次迭代的结果(r16 l16)再使用逆置换ip-1后,得到的结果即可作为des加密的密文y输出,即y = ip-1 (r16 l16)三.流程图&原理图流程图des原理图四.实验结果五.实验总结通过这次的实验我知道了des的基本原理虽然des已经过时了,但是他的原理和思想并没有过时,学号des有助于学好当下比较流行的aes 源程序:#include<iostream> #include <string> using namespace std; const static char ip[64] =//初始置换 { 58, 50, 42, 34, 26, 18, 10, 2, 60, 52, 44, 36, 28, 20, 12, 4, 62, 54, 46, 38,30, 22, 14, 6, 64, 56, 48, 40, 32, 24, 16, 8, 57, 49, 41, 33, 25, 17, 9, 1, 59,51, 43, 35, 27, 19, 11, 3, 61, 53, 45, 37, 29, 21, 13, 5, 63, 55, 47, 39, 31, 23,15, 7 };const static char ep1[56] =//密钥置换(原64位去掉奇偶校验位后) { 57, 49, 41, 33, 25, 17, 9, 1, 58, 50, 42, 34, 26, 18, 10, 2, 59, 51, 43, 35,27, 19, 11, 3, 60, 52, 44, 36, 63, 55, 47, 39, 31, 23, 15, 7, 62, 54, 46, 38, 30, 22, 14, 6, 61, 53, 45, 37,29, 21, 13, 5, 28, 20, 12, 4 }; const static char loop[16] =//左移 { 1, 1, 2, 2, 2, 2, 2, 2, 1, 2, 2, 2, 2, 2, 2, 1 }; const static char ep2[48] =//选择子密钥 { 14, 17, 11, 24, 1, 5, 3, 28, 15, 6, 21, 10, 23, 19, 12, 4, 26,8, 16, 7, 27, 20, 13, 2, 41, 52, 31, 37, 47, 55, 30, 40, 51, 45, 33, 48,44, 49, 39, 56, 34, 53, 46, 42, 50, 36, 29, 32 }; static const char ec[48] =//放大换位 { 32, 1, 2, 3, 4, 5, 4, 5, 6, 7, 8, 9, 8, 9, 10,11, 12, 13, 12, 13, 14, 15, 16, 17, 16, 17, 18, 19, 20, 21,20, 21, 22, 23, 24, 25,24, 25, 26, 27, 28, 29, 28, 29, 30,31, 32, 1 };const static char sbox[8][4][16] =//8个s盒 { { // s1{ 14, 4, 13, 1, 2, 15, 11, 8, 3, 10, 6, 12, 5, 9, 0, 7 { 0, 15,7, 4, 14, 2, 13, 1, 10, 6, 12, 11, 9, 5, 3, 8 { 4, 1, 14, 8, 13, 6,2, 11, 15, 12, 9, 7, 3, 10, 5, 0 { 15, 12, 8, 2, 4, 9, 1, 7, 5, 11,3, 14, 10, 0, 6, 13 }, {// s2{ 15, 1, 8, 14, 6, 11, 3, 4, 9, 7, 2, 13, 12, 0, 5, 10 { 3, 13,4, 7, 15, 2, 8, 14, 12, 0, 1, 10, 6, 9, 11,5 }, } }, }, }, },篇二:des加密实验报告《网络安全技术》实验篇三:des加密算法实验报告网络安全作业题目 des学号专业及班级姓名日期 2012.04.14 加密算法网络工程0902班一.des简介:des是一个分组密码算法,使用64位密钥(除去8位奇偶校验,实际密钥长度为56 位)对64比特的数据分组(二进制数据)加密,产生64位密文数据。

网络安全des算法实现

网络安全des算法实现DES算法(Data Encryption Standard)是一种对称加密算法,它使用相同的密钥对数据进行加密和解密。

下面是用Python 语言实现DES算法的简单示例。

首先,我们需要导入`pyDES`库来实现DES算法的加密和解密功能。

如果未安装该库,需要使用命令`pip install pyDES`进行安装。

```pythonimport pyDes# 设置密钥key = b'abcdefgh' # 8字节的密钥# 创建DES对象des = pyDes.des(key, pyDes.ECB, padmode=pyDes.PAD_PKCS5)# 加密的数据data = b'Hello, World!'# 加密数据encrypted_data = des.encrypt(data)# 输出加密后的数据print("加密后的数据: ", encrypted_data)# 解密数据decrypted_data = des.decrypt(encrypted_data)# 输出解密后的数据print("解密后的数据: ", decrypted_data)```以上代码中,我们首先设置了一个8字节的密钥。

然后,创建了一个DES对象,其中使用了ECB模式和PKCS5填充方式。

随后,我们定义了一个待加密的数据`data`,并调用`encrypt`方法对其进行加密。

接下来,我们输出了加密后的数据`encrypted_data`。

之后,我们调用`decrypt`方法对加密数据进行解密,得到解密后的数据`decrypted_data`。

最后,输出解密后的数据。

需要注意的是,加密和解密的数据都需要为字节类型(bytes),因此需要在定义`data`时加上前缀`b`。

以上的代码是一个简单实现DES算法的示例,实际使用中需要根据具体需求进行适当修改。

DES算法(经典)

2.2.2 IP-1 是 IP 的逆置换

由于第一位经过初始置换后,处于第 40 位,通过逆置换,又将第 40 位换回到第 1 位,起逆 置换规则如下表所示:

40, 8, 48, 16, 56, 24, 64, 32 39, 7, 47, 15, 55, 23, 63, 31 38, 6, 46, 14, 54, 22, 62, 30 37, 5, 45, 13, 53, 21, 61, 29 36, 4, 44, 12, 52, 20, 60, 28 35, 3, 43, 11, 51, 19, 59, 27 34, 2, 42, 10, 50, 18, 58, 26 33, 1, 41, 9, 49, 17, 57, 25

2.2.3 DES 算法的迭代过程

DES 算法的迭代过程图(略) 图中 Li-1和 Ri-1 分别是第 i-1 次迭代结果的左右两部分,各 32 比特。即 Li=Ri-1, Ri=Li-1 ,k ) f (Ri-1 i L0,R0 是初始输入经 IP 置换的结果 ki 是由 64 比特的密钥产生的子密钥,ki 是 48 比特

DES算法实验报告

DES算法实验报告姓名:王超学号:课程名称:计算机安全技术指导教师:王景中目录DES算法实验报告.......................................................................................... 错误!未定义书签。

目录 .................................................................................................................. 错误!未定义书签。

一、DES算法简介 .................................................................................. 错误!未定义书签。

二、DES算法原理 .................................................................................. 错误!未定义书签。

(一)加密............................................................................................... 错误!未定义书签。

(二)子密钥Ki(48bit)的生成算法....................................................... 错误!未定义书签。

三、流程图............................................................................................... 错误!未定义书签。

(一)加密流程图................................................................................... 错误!未定义书签。

DES加密算法详细测试数据举例

DES加密算法详细测试数据举例

DES(Data Encryption Standard)是一种对称加密算法,它使用56位的密钥对数据进行加密和解密。

DES算法的测试数据包括明文数据和密钥数据。

明文数据:明文数据就是要加密的数据。

例如,要加密的明文数据为"Hello, World!"。

1.将明文数据转换为二进制:

2.将密钥数据转换为二进制:

3.进行初始置换(IP):

4.将初始置换结果划分为左右两部分:

5.进行16轮的轮函数迭代和密钥变换:

轮函数迭代:

第1轮迭代:

第2轮迭代:

...

第16轮迭代:

密钥变换:

...

6.将左右两部分交换:

7.合并左右两部分并进行逆初始置换(IP^-1):

8.转换为十六进制得到加密结果:

以上是DES算法的加密过程,解密过程与加密过程类似,只是密钥的使用顺序相反。

通过对明文数据和密钥数据进行加密和解密操作,可以验证DES算法的正确性和安全性。

des加密算法分析实验报告

百度文库- 让每个人平等地提升自我中北大学软件学院《信息安全技术》实验报告课程名称:信息安全原理与实践实验名称:DES加密算法指导教师:学生姓名:组号:实验日期:20160415实验地点:软件学院实验成绩:通过用DES算法对实际数据进行加密和解密来深刻了解DES的运行原理,进而加深对对称加密算法的理解与认识。

1)合天网按实验平台2)操作系统:运行Windows ,VS2010编译环境。

3)验证软件:CAP(Cryptographic Analysis Program v4)软件,该软件位于桌面“cap4”文件夹内。

三、实验内容与实验要求1)使用cap实现DES算法的加解密2)根据对DES算法的介绍,自己创建明文信息,并选择一个密钥,编写DES密码算法的实现程序,实现加密和解密操作,并算结果将CAP4的运进行比较DES加解密算法的原理DES算法的加密流程图及参数:DES的参数:1.密钥长度:56比特2.输入:64比特3.输出:64比特4.运算轮数:16DES解密过程与加密过程完全相似,只不过将16次迭代的子密钥顺序倒过来,即 m = DES-1(c) = IP-1 • T1•T2•.....T15• T16 • IP(c)可以证明,DES-1 (DES (m) )=m使用cap实现DES算法的加解密在“plaintext”框内输入需要加密的字符,本例输入“beijing”,在"Ciph ers"菜单中选择“des”,出现des Cipher对话框,在密钥框中输入8位密钥:“12345678”,点击“Encipher”,如下图:可以在上图看到加密成功,在“ciphertest”框出现二进制的密文。

加密操作完成。

解密操作如下:将密文复制到Ciphertext中,选择“Ciphers”菜单,选择“DES”算法,输入正确的数值产生密钥,点击“Decipher”进行解密,结果返回明文。

尝试不同的值,观察返回的明文。

DES算法详细介绍

1973年5月15日,美国国家标准局(现在美国国家标准技术研究所(NIST)在联邦注册报上发表一则启事,公开征集用来保护传输和静止存储中的计算机数据的密码算法,这一举措最终导致了数据加密标准DES的出现。

DES采用分组乘积密码体制,它是由IBM开发,是对早期被称为Lucifer 密码体制的改进。

DES 在1975年3月17日首次在联邦记录中公布,而且声明对比算法征求意见。

到1977年2月15日拟议中的DES被采纳为“非密级”应用的一个联邦标准。

最初预期DES作为一个标准只能使用10~15年,然而,出于种种原因,可能是DES还没有受到严重的威胁,事实证明了DES要长寿得多。

在其被采用后,大约每隔5年被评审一次。

DES的最后一次评审是在1999年1月。

但是,随着计算机计算能力的提高,由于DES的密钥过短,仅有56位,对DES的成功攻击也屡见报端。

例如:1999年1月,RSA数据安全公司宣布:该公司所发起的对56位DES的攻击已经由一个称为电子边境基金(EFF)的组织,通过互联网上的100000台计算机合作在22小时15分钟内完成。

在这种情况下,对于替代DES的要求日益增多。

最终,NIST于1997年发布公告,征集新的数据加密标准作为联邦信息处理标准以代替DES。

新的数据加密标准称为AES,关于AES的讨论将放在后面的4.5节。

尽管如此,DES的出现是现代密码学历史上非常重要的事件。

它对于我们分析掌握分组密码的基本理论与设计原理仍然具有重要的意义。

4.1.1D ES算法描述DES是一个16轮的Feistel型结构密码,它的分组长度为64比特,用一个56比特的密钥来加密一个64比特的明文串,输出一个64比特的密文串。

其中,使用密钥为64比特,实用56比特,另8位用作奇偶校验。

加密的过程是先对64位明文分组进行初始置换,然后分左、右两部分分别经过16轮迭代,然后再进行循环移位与变换,最后进行逆变换得出密文。

DES实验

实验目的学习DES算法原理,在VC6.0上利用C++语言实现这一算法,并证明算法的正确性。

实验原理DES的安全性,主要来源于以下几个方面:加密之初提供一个64位的密钥(去除8位奇偶校验位后,用于加密解密的是56位),而真正加密时,用到了16个48位的子密钥,子密钥的形成过程用到反反复复的移位和数组的置换,因此仅获得了最初的密钥仍然不能破解密文;同样在利用16个子密钥对64位的0、1序列加密时,也不是简单的异或,而是进行多次复杂的数组扩充,以及元素位置置换,因此即使获得了16个子密钥还是不能破解原文。

DES子密钥的获得:56位的密钥(K0)→左边为C0,右边为D0→将C0、D0移位I(i)次(i取值0-15)→C[16]、D[16]→将C[i]D[i]作为一个整体按PC-2变换,得到48位的K[i]。

利用K[i]加密的过程:通过键盘输入8个字符,将字符对应的ASCII码值转换成0、1序列,作为待加密序列Y→通过IP将Y变成Y0→将变换后的数据Y0分为两部分,开始的32位称为L,最后的32位称为R→(*)将R通过E扩展成48位的序列NR→将NR与K[i](i的初始值为0,直到i=15结束)相异或结果仍然保存在NR→将NR分为8个6位长的部分,第1位到第6位称为B[0],第7位到第12位称为B[1],依此类推,第43位到第48位称为B[7→将B[J]的第1位和第6位组合为一个2位长度的变量M,M作为在S[J]中的行号。

将B[J]的第2位到第5位组合,作为一个4位长度的变量N,N作为在S[J]中的列号。

其中S[J]是一个有64个元素的序列,即S是一个二维数组,通过计算得来的M,N,以及当前B的序号J(J取值0-7),可以查询到S中对应的元素,并将S中的该元素,转换成二进制的四位0、1序列,存放在NDS中相应的四位中→将NDS与L相异或,结果仍然保留在NDS中→将R值赋给L,将NDS赋给R,回到(*)处开始循环→将最后一次得到的L、R作为一个整体利用序列IP_1扩展成64位的加密数据M。

计算机网络安全--对称密码算法DES实验报告

实验一对称密码算法DES一、实验目的通过用DES算法对实际的数据进行加密和解密来深刻了解DES的运行原理。

二、实验环境运行Windows或Linux操作系统的PC机,具有gcc(Linux)、VC(Windows)等C语言编译环境。

三、实验内容和步骤(1)使用附录提供的程序对一个文件进行加密和解密,程序代码和执行结果如下所示。

程序代码:#include "des.h"#include "stdio.h"int main(int argc, char *argv[]){unsigned char key[8]= { 'a','b','c','d','a','b','c','d' };des_key skey;des_setup(key,8,0,&skey);FILE *fd1;FILE *fd2;fd1=fopen("plaintext1.txt","rb");fd2=fopen("cipertext.txt","wb");int count=0;unsigned char p_buf[8];unsigned char c_buf[8];while(true){count=fread(p_buf,sizeof(unsigned char),8,fd1);if(count<8)for(int i=count;i<=7;i++)p_buf[i]='\0';des_ecb_encrypt(p_buf,c_buf,&skey);fwrite(c_buf,sizeof(unsigned char),8,fd2);if(count<8)break;count=0;}fclose(fd1);fclose(fd2);fd2=fopen("cipertext.txt","rb");网络安全实验报告学院专业班学号姓名成绩评定_______ 教师签名实验 1 题目对称密码算法DES 课程名称网络安全fd3=fopen("plaintext2.txt","wb");while(true){count=fread(p_buf,sizeof(unsigned char),8,fd2);if(count==0)break;des_ecb_decrypt(p_buf,c_buf,&skey);fwrite(c_buf,sizeof(unsigned char),8,fd3);count=0;}fclose(fd2);fclose(fd3);system("PAUSE");return 0;}程序执行结果:例如plaintext1.txt存放的明文为:加密后的密文为:解密后plaintext2.txt中的明文为:(2)使用附录提供的程序对输入的十六进制数加密(把输入的字符转化成整数。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

DES加解密测试数据1.DES算法总体流程:图1.1DES算法的总体流程2.DES加解密总体测试数据:表2.1DES加解密总体测试数据秘钥明文密文000000000000000000000000000000008CA64DE9C1B123A7 11111111111111111111111111111111111F40379AB9E0EC533 12341234123412341234123412341234CE93C61D8D78E6FA 4567456745674567456745674567456773874878EEE078FB 123456789123456798765432114725837CAEEC024AE1ADCB 598742365145698754698753214560456B866C00D337CAA83.f变换流程图3.1DES的f函数变换流程4.DES变换详细测试数据案例一秘钥:0000000000000000明文:0000000000000000秘钥初始置换:0000000000000000数据初始置换:0000000000000000第0次密钥压缩置换:0000000000000000f变换中第0次扩展置换:0000000000000000f变换中第0次异或运算:0000000000000000f变换中第0次S盒代替:EFA72C4D00000000 f变换中第0次P盒置换:D8D8DBBC00000000第0次异或运算:D8D8DBBC00000000第0次迭代运算:00000000D8D8DBBC 第1次密钥压缩置换:0000000000000000f变换中第1次扩展置换:6F16F16F7DF90000f变换中第1次异或运算:6F16F16F7DF90000f变换中第1次S盒代替:5BB997F300000000 f变换中第1次P盒置换:E73AED4F00000000第1次异或运算:E73AED4F00000000第1次迭代运算:D8D8DBBCE73AED4F第2次密钥压缩置换:0000000000000000f变换中第2次扩展置换:F0E9F575AA5F0000 f变换中第2次异或运算:F0E9F575AA5F0000 f变换中第2次S盒代替:5405871200000000 f变换中第2次P盒置换:8322B01A00000000第2次异或运算:8322B01A00000000第2次迭代运算:E73AED4F5BFA6BA6第3次密钥压缩置换:0000000000000000f变换中第3次扩展置换:2F7FF4357D0C0000 f变换中第3次异或运算:2F7FF4357D0C0000 f变换中第3次S盒代替:2CC3DE6B00000000 f变换中第3次P盒置换:B97F0F1800000000第3次异或运算:B97F0F1800000000第3次迭代运算:5BFA6BA65E45E257第4次密钥压缩置换:0000000000000000f变换中第4次扩展置换:AFC20BF042AE0000 f变换中第4次异或运算:AFC20BF042AE0000 f变换中第4次S盒代替:926F0A020******* f变换中第4次P盒置换:D0E3104600000000第4次异或运算:D0E3104600000000第4次迭代运算:5E45E2578B197BE0第5次密钥压缩置换:0000000000000000f变换中第5次扩展置换:4568F2BF7F010000 f变换中第5次异或运算:4568F2BF7F010000 f变换中第5次S盒代替:ADA1D79100000000 f变换中第5次P盒置换:A3AC6B1D00000000第5次异或运算:A3AC6B1D00000000第5次迭代运算:8B197BE0FDE9894A 第6次密钥压缩置换:0000000000000000f变换中第6次扩展置换:7FBF53C52A550000 f变换中第6次异或运算:7FBF53C52A550000 f变换中第6次S盒代替:85276D1600000000 f变换中第6次P盒置换:92C670BC00000000第6次异或运算:92C670BC00000000第6次迭代运算:FDE9894A19DF0B5C 第7次密钥压缩置换:0000000000000000f变换中第7次扩展置换:0F3EFE856AF80000 f变换中第7次异或运算:0F3EFE856AF80000 f变换中第7次S盒代替:F654B44F00000000 f变换中第7次P盒置换:6D939ABA00000000第7次异或运算:6D939ABA00000000第7次迭代运算:19DF0B5C907A13F0第8次密钥压缩置换:0000000000000000f变换中第8次扩展置换:4A03F40A7FA10000 f变换中第8次异或运算:4A03F40A7FA10000 f变换中第8次S盒代替:A0A3CC2200000000 f变换中第8次P盒置换:91C6070C00000000第8次异或运算:91C6070C00000000第8次迭代运算:907A13F088190C50第9次密钥压缩置换:0000000000000000f变换中第9次扩展置换:4500F28582A10000f变换中第9次异或运算:4500F28582A10000f变换中第9次S盒代替:A971BE020******* f变换中第9次P盒置换:B5AB428C00000000第9次异或运算:B5AB428C00000000第9次迭代运算:88190C5025D1517C第10次密钥压缩置换:0000000000000000f变换中第10次扩展置换:10BEA2AA2BF80000 f变换中第10次异或运算:10BEA2AA2BF80000 f变换中第10次S盒代替:D2A6DE7F00000000 f变换中第10次P盒置换:7BF69D2E00000000第10次异或运算:7BF69D2E00000000第10次迭代运算:25D1517CF3EF917E第11次密钥压缩置换:0000000000000000f变换中第11次扩展置换:7A7F5FCA2BFD0000 f变换中第11次异或运算:7A7F5FCA2BFD0000 f变换中第11次S盒代替:71299E7600000000 f变换中第11次P盒置换:B332C66E00000000第11次异或运算:B332C66E00000000第11次迭代运算:F3EF917E96E39712第12次密钥压缩置换:0000000000000000f变换中第12次扩展置换:4AD707CAE8A50000 f变换中第12次异或运算:4AD707CAE8A50000 f变换中第12次S盒代替:A425934E00000000 f变换中第12次P盒置换:A9B2323400000000第12次异或运算:A9B2323400000000第12次迭代运算:96E397125A5DA34A第13次密钥压缩置换:0000000000000000f变换中第13次扩展置换:2F42FBD06A540000 f变换中第13次异或运算:2F42FBD06A540000 f变换中第13次S盒代替:2C47CF1300000000 f变换中第13次P盒置换:936F3A1800000000第13次异或运算:936F3A1800000000第13次迭代运算:5A5DA34A058CAD0A第14次密钥压缩置换:0000000000000000f变换中第14次扩展置换:00BC5955A8540000 f变换中第14次异或运算:00BC5955A8540000 f变换中第14次S盒代替:E241F76300000000 f变换中第14次P盒置换:E1B7AE8800000000第14次异或运算:E1B7AE8800000000第14次迭代运算:058CAD0ABBEA0DC2第15次密钥压缩置换:0000000000000000f变换中第15次扩展置换:5F7F5405BE050000f变换中第15次异或运算:5F7F5405BE050000f变换中第15次S盒代替:BC28EB0D00000000 f变换中第15次P盒置换:19AC2AF600000000第15次异或运算:19AC2AF600000000第15次迭代运算:1C2087FCBBEA0DC2数据逆置换:8CA64DE9C1B123A7密文:8CA64DE9C1B123A7案例二秘钥:5987423651456987明文:5469875321456045秘钥初始置换:82754818EAA41900数据初始置换:EB09A5BE0452020C第0次密钥压缩置换:61D00E45E1950000f变换中第0次扩展置换:0082A40040580000f变换中第0次异或运算:6152AA45A1CD0000 f变换中第0次S盒代替:513B577700000000f变换中第0次P盒置换:A676EC6E00000000第0次异或运算:A676EC6E00000000第0次迭代运算:0452020C4D7F49D0第1次密钥压缩置换:8416E8B4AA090000f变换中第1次扩展置换:25ABFEA53EA00000 f变换中第1次异或运算:A1BD161194A90000 f变换中第1次S盒代替:D92540C400000000 f变换中第1次P盒置换:809CD027********第1次异或运算:809CD027********第1次迭代运算:4D7F49D084CED22B第2次密钥压缩置换:D252507236520000f变换中第2次扩展置换:C0965D6A41570000 f变换中第2次异或运算:12C40D1877050000 f变换中第2次S盒代替:DD10126D00000000 f变换中第2次P盒置换:2CB8CC3200000000第2次异或运算:2CB8CC3200000000第2次迭代运算:84CED22B61C785E2第3次密钥压缩置换:0CDB403DA12A0000 f变换中第3次扩展置换:303E0FC0BF040000 f变换中第3次异或运算:3CE54FFD1E2E0000 f变换中第3次S盒代替:1453360200000000 f变换中第3次P盒置换:A463009A00000000第3次异或运算:A463009A00000000第3次迭代运算:61C785E220ADD2B1第4次密钥压缩置换:02714F247C420000f变换中第4次扩展置换:90155BEA55A20000 f变换中第4次异或运算:926414CE29E00000 f变换中第4次S盒代替:EB18FE8700000000 f变换中第4次P盒置换:75AECAE900000000第4次异或运算:75AECAE900000000第4次迭代运算:20ADD2B114694F0B 第5次密钥压缩置换:2945416CA0760000f变换中第5次扩展置换:8A8352A5E8560000 f变换中第5次异或运算:A3C613C948200000 f变换中第5次S盒代替:D2B7931700000000 f变换中第5次P盒置换:E7E2B92600000000第5次异或运算:E7E2B92600000000第5次迭代运算:14694F0BC74F6B97第6次密钥压缩置换:4149A9A5CCCA0000 f变换中第6次扩展置换:E0EA5EB57CAF0000 f变换中第6次异或运算:A1A3F710B0650000 f变换中第6次S盒代替:D0AB4CDE00000000 f变换中第6次P盒置换:9AD6816F00000000第6次异或运算:9AD6816F00000000第6次迭代运算:C74F6B978EBFCE64第7次密钥压缩置换:91A1910C96530000f变换中第7次扩展置换:45D5FFE5C3090000 f变换中第7次异或运算:D4746EE9555A0000 f变换中第7次S盒代替:372D3D5000000000 f变换中第7次P盒置换:F21072DE00000000第7次异或运算:F21072DE00000000第7次迭代运算:8EBFCE64355F1949第8次密钥压缩置换:9A480EF811380000f变换中第8次扩展置换:9AAAFE8F2A520000 f变换中第8次异或运算:00E2F0773B6A0000 f变换中第8次S盒代替:E44F8EAC00000000 f变换中第8次P盒置换:99E1967900000000第8次异或运算:99E1967900000000第8次迭代运算:355F1949175E581D第9次密钥压缩置换:282B08415A2E0000f变换中第9次扩展置换:8AEAFC2F00FA0000 f变换中第9次异或运算:A2C1F46E5AD40000 f变换中第9次S盒代替:DD93924300000000 f变换中第9次P盒置换:A5FAC91200000000第9次异或运算:A5FAC91200000000第9次迭代运算:175E581D90A5D05B 第10次密钥压缩置换:003C2D5438B80000 f变换中第10次扩展置换:CA150BEA02F70000 f变换中第10次异或运算:CA2926BE3A4F0000 f变换中第10次S盒代替:CE40D31400000000 f变换中第10次P盒置换:63ADA03000000000第10次异或运算:63ADA03000000000第10次迭代运算:90A5D05B74F3F82D 第11次密钥压缩置换:C12C50A1187D0000 f变换中第11次扩展置换:BA97A7FF015A0000 f变换中第11次异或运算:7BBBF75E19270000 f变换中第11次S盒代替:757BA4B700000000 f变换中第11次P盒置换:8743CEFF00000000第11次异或运算:8743CEFF00000000第11次迭代运算:74F3F82D17E61EA4第12次密钥压缩置换:44EEA003BAB20000 f变换中第12次扩展置换:0AFF0C0FD5080000 f变换中第12次异或运算:4E11AC0C6FBA0000 f变换中第12次S盒代替:6DE7BF2300000000 f变换中第12次P盒置换:B16BFF9C00000000第12次异或运算:B16BFF9C00000000第12次迭代运算:17E61EA4C59807B1第13次密钥压缩置换:D2B502350D350000 f变换中第13次扩展置换:E0BCF000FDA30000 f变换中第13次异或运算:3209F235F0960000 f变换中第13次S盒代替:B001D8BE00000000 f变换中第13次P盒置换:BB86062300000000第13次异或运算:BB86062300000000第13次迭代运算:C59807B1AC601887第14次密钥压缩置换:6886430B08D60000 f变换中第14次扩展置换:D583000F140F0000 f变换中第14次异或运算:BD0543041CD90000 f变换中第14次S盒代替:7958EA5000000000 f变换中第14次P盒置换:173DC2C200000000第14次异或运算:173DC2C200000000第14次迭代运算:AC601887D2A5C573第15次密钥压缩置换:A93230D023E20000 f变换中第15次扩展置换:EA550BE0ABA70000 f变换中第15次异或运算:43673B3088450000 f变换中第15次S盒代替:3627B96D00000000 f变换中第15次P盒置换:F9503EB600000000第15次异或运算:F9503EB600000000第15次迭代运算:55302631D2A5C573数据逆置换:6B866C00D337CAA8密文:6B866C00D337CAA8。