JAAS

农业科学院科研仪器竞争性谈判采购招投标书范本

千里马招标网竞争性谈判文件标书编号:Jaas项目名称:科研仪器江苏省农科院年月日总目录第一章谈判邀请函…………………………………………第二章参加谈判供应商须知前附表…………………第三章参加谈判供应商须知……………………………第四章合同条款及前附表…………………………第五章合同格式……………………………………………第六章科研设备项目需求…………………………第七章谈判响应文件………………………………第一章谈判邀请函(标书编号:Jaas)江苏省农科院就原子荧光分光光度计、草浆模塑成型设备等进行竞争性谈判采购,现欢迎符合相关条件合格投标人投标。

一、招标项目名称及编号:项目名称:科研仪器(标书编号:Jaas)二、招标项目简要说明:第一包原子荧光分光光度计数量:套第二包草浆模塑成型设备数量:套咨询电话:,联系人: 晏连源三、投标人资质要求:()在中华人民共和国境内注册、具有独立法人资格、有能力提供本次谈判采购项目货物、并能提供相应的技术及服务,且具有良好的财务状况和商业信誉;()如为非生产厂家参与谈判必须具有生产厂家或针对本项目的专项授权书或谈判供应商取得的产品代理证书;四、招标文件发布信息:招标文件在“江苏省农业科学院”网站发布,网址:http:// /。

五、投标文件接收信息:投标文件接收时间:年月日上午:-:,过时拒收。

投标文件接收地点:南京市钟灵街号江苏省农科院综合楼楼会议室投标文件接收人:晏连源联系电话:-谈判时间:年月日上午时分谈判地点:江苏省农科院综合楼楼会议室六、本次招标联系事项:联系人:晏连源 -招标人联系地址:南京市钟灵街号江苏省农科院综合楼室邮政编码:七、本次招标监督事项本次采购由江苏省农科院纪委监察室纪律监督,电话:-江苏省农科院年月日第二章参加谈判供应商须知前附表第三章参加谈判供应商须知一、总则.采购方式. 本次采购采取竞争性谈判方式。

本采购文件仅适用于采购公告中所述科研仪器项目。

参加谈判供应商可以选择本项目中分包参加谈判,但评定成交按照每个分包独立确定成交供应商。

一种单jvm进程中同时支持多个kerberos认证的方法与流程

一种单jvm进程中同时支持多个kerberos认证的方法与流程如何在单个JVM进程中同时支持多个Kerberos认证Kerberos是一种网络身份验证协议,可用于在计算机网络中进行强大的身份验证。

当涉及到在单个JVM进程中同时支持多个Kerberos认证时,有一些特定的步骤和流程需要遵循。

在本文中,我们将一步一步回答如何实现这个需求。

步骤1:理解Kerberos认证的基本原理在开始之前,我们需要对Kerberos认证的基本原理有一定的了解。

Kerberos使用对称密钥加密和票据传递来验证用户和服务之间的身份。

它依赖于KDC(Key Distribution Center)服务器来分发凭证和密钥。

Kerberos身份验证包括以下步骤:1. 用户发送用户名和密码到KDC。

2. KDC验证用户的身份并生成一个票据(Ticket)。

3. 用户使用票据向服务请求访问。

4. 服务使用服务密钥解密并验证票据。

5. 如果票据有效,则服务授予用户访问权限。

步骤2:准备环境和配置KDC在单个JVM进程中同时支持多个Kerberos认证之前,我们需要设置KDC 服务器和相关配置。

KDC是负责管理用户和服务的密钥分发的服务器。

1. 安装KDC服务器:选择一个合适的KDC服务器,例如MIT Kerberos 或Microsoft Active Directory。

2. 配置KDC:根据您的环境和需求,配置KDC服务器和相关认证参数,包括Realm(领域)、Principal(主体)和Keytabs(密钥文件)等。

步骤3:配置JVM以支持多个Kerberos认证现在,我们可以开始配置JVM以支持多个Kerberos认证。

1. 创建不同的JAAS(Java Authentication and Authorization Service)配置文件:JAAS是Java的身份验证和授权框架,用于配置各种身份验证模块和策略。

针对每个Kerberos认证,我们需要创建一个独立的JAAS 配置文件。

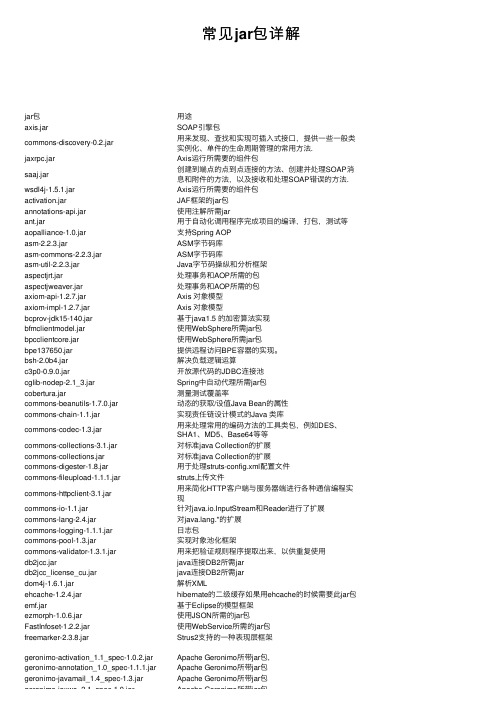

常见jar包详解

常见jar包详解jar包⽤途axis.jar SOAP引擎包commons-discovery-0.2.jar⽤来发现、查找和实现可插⼊式接⼝,提供⼀些⼀般类实例化、单件的⽣命周期管理的常⽤⽅法.jaxrpc.jar Axis运⾏所需要的组件包saaj.jar创建到端点的点到点连接的⽅法、创建并处理SOAP消息和附件的⽅法,以及接收和处理SOAP错误的⽅法. wsdl4j-1.5.1.jar Axis运⾏所需要的组件包activation.jar JAF框架的jar包annotations-api.jar使⽤注解所需jarant.jar⽤于⾃动化调⽤程序完成项⽬的编译,打包,测试等aopalliance-1.0.jar⽀持Spring AOPasm-2.2.3.jar ASM字节码库asm-commons-2.2.3.jar ASM字节码库asm-util-2.2.3.jar Java字节码操纵和分析框架aspectjrt.jar处理事务和AOP所需的包aspectjweaver.jar处理事务和AOP所需的包axiom-api-1.2.7.jar Axis 对象模型axiom-impl-1.2.7.jar Axis 对象模型bcprov-jdk15-140.jar基于java1.5 的加密算法实现bfmclientmodel.jar使⽤WebSphere所需jar包bpcclientcore.jar使⽤WebSphere所需jar包bpe137650.jar提供远程访问BPE容器的实现。

bsh-2.0b4.jar解决负载逻辑运算c3p0-0.9.0.jar开放源代码的JDBC连接池cglib-nodep-2.1_3.jar Spring中⾃动代理所需jar包cobertura.jar测量测试覆盖率commons-beanutils-1.7.0.jar动态的获取/设值Java Bean的属性commons-chain-1.1.jar实现责任链设计模式的Java 类库commons-codec-1.3.jar⽤来处理常⽤的编码⽅法的⼯具类包,例如DES、SHA1、MD5、Base64等等commons-collections-3.1.jar对标准java Collection的扩展commons-collections.jar对标准java Collection的扩展commons-digester-1.8.jar⽤于处理struts-config.xml配置⽂件commons-fileupload-1.1.1.jar struts上传⽂件commons-httpclient-3.1.jar⽤来简化HTTP客户端与服务器端进⾏各种通信编程实现commons-io-1.1.jar针对java.io.InputStream和Reader进⾏了扩展commons-lang-2.4.jar对ng.*的扩展commons-logging-1.1.1.jar⽇志包commons-pool-1.3.jar实现对象池化框架commons-validator-1.3.1.jar⽤来把验证规则程序提取出来,以供重复使⽤db2jcc.jar java连接DB2所需jardb2jcc_license_cu.jar java连接DB2所需jardom4j-1.6.1.jar解析XMLehcache-1.2.4.jar hibernate的⼆级缓存如果⽤ehcache的时候需要此jar包emf.jar基于Eclipse的模型框架ezmorph-1.0.6.jar使⽤JSON所需的jar包FastInfoset-1.2.2.jar使⽤WebService所需的jar包freemarker-2.3.8.jar Strus2⽀持的⼀种表现层框架geronimo-activation_1.1_spec-1.0.2.jar Apache Geronimo所带jar包,geronimo-annotation_1.0_spec-1.1.1.jar Apache Geronimo所带jar包geronimo-javamail_1.4_spec-1.3.jar Apache Geronimo所带jar包geronimo-jaxws_2.1_spec-1.0.jar Apache Geronimo所带jar包geronimo-jaxws_2.1_spec-1.0.jar Apache Geronimo所带jar包geronimo-jms_1.1_spec-1.1.1.jar Apache Geronimo所带jar包geronimo-servlet_2.5_spec-1.2.jar Apache Geronimo所带jar包geronimo-stax-api_1.0_spec-1.0.1.jar Apache Geronimo所带jar包hibernate3.jar Hibernate3的核⼼jar包htmclientmodel.jar使⽤WebSphere所需jar包jakarta-oro.jar⼀套⽂本处理⼯具,提供per15.0兼容的表达式,AWK-like表达式,Glob表达式。

RIM协议

共0条评论...

其它回答 共4条回答评论 ┆ 举报

汪汪先辈

[新手] Service-Oriented Architecture,面向服务架构,SOA是一种架构模型,它可以根据需求通过网络对松散耦合的粗粒度应用组件进行分布式部署、组合和使用。服务层是SOA的基础,可以直接被应用调用,从而有效控制系统中与软件代理互联网纾的人为依赖性。SOA的几个关键特性:一种粗粒度、松耦合服务架构,服务之间通过简单、精确定义适配器进行通讯,不涉及底层编程适配器和通讯模型。

对松耦合的系统的需要来源于业务应用程序需要根据业务的需要变得更加灵活,以适应不断变化的环境,比如经常改变的政策、业务级别、业务重点、合作伙伴关系、行业地位以及其他与业务有关的因素,这些因素甚至会影响业务的性质。我们称能够灵活地适应环境变化的业务为按需(On demand)业务,在按需业务中,一旦需要,就可以对完成或执行任务的方式进行必要的更改。

此功能遵循 SOAP(简单对象访问协议,Simple Object Access Protocol)1.1 规范。

问题. JAX-RPC 如何使用 SOAP ?

答. 请参考 JSR-101 。

问题. 什么是 RPC?

答. RPC 代表远程过程调用(remote procedure call),它是能使客户端执行其他系统中程序的一种机制。RPC 机制常用于分布式客户端/服务器模型。

问题. 客户端与 JAX-RPC 服务之间采用什么交互模式?

答. 有以下三种不同的模式:

1. 同步请求-响应(Synchronous Request-Response):客户端调用远程程序并阻塞,直到它收到一个返回值或异常。

java编码规范考试题答案

一、单选题1. 如下关于集合类的描述错误的是BA. 含有集合意义的属性命名,尽量包含其复数的意义B. 集合中的数据不需要释放,垃圾回收器会自动回收C. 集合必须指定模板类型D. 使用集合类时要设置初始化容量2. 关于线程以下说法错误的有BA. 新起一个线程,都要使用Thread.setName(“…”)设置线程名B. 在JDK1.5或更新的版本中,若字符串拼接发生在单线程环境,使用StringBufferC. 对多线程访问的变量、方法,必须加锁保护,避免出现多线程并发访问引起的问题D. 线程使用时,要在代码框架中使用线程池,避免创建不可复用的线程;禁止在循环中创建新线程,否则会引起JVM资源耗尽3. 下面哪个是推荐使用的对称密码算法BA. DESB. AESC. SHAD. RSA4. 以下说法正确的有CA. 程序中的一些状态多直接用数字表示,如函数执行成功return 1B. 对于表示函数执行错误,多用约定的错误码来标识C. 用有意义的静态变量或者枚举来代替数字型的程序状态,如函数执行成功return SUCCESSD. 程序中的魔鬼数字并不可怕,需要所有开发人员努力理解这些数字的含义5. 下列错误使用异常的做法是DA. 在程序中使用异常处理还是使用错误返回码处理,根据是否有利于程序结构来确定,并且异常和错误码不应该混合使用,推荐使用异常B. 一个方法不应抛出太多类型的异常。

throws/exception子句标明的异常最好不要超过三个C. 异常捕获尽量不要直接catch (Exception ex),应该把异常细分处理D. 程序内抛出的异常本身就可说明异常的类型、抛出条件,可不填写详细的描述信息。

捕获异常后用exception.toString()取到详细信息后保存6. 关于命名规范,以下说法错误的有DA. 属性名使用意义完整的英文描述,第一个单词的字母使用小写,剩余单词首字母大写其余字母小写的大小写混合法。

Java规则引擎工作原理及其应用

Java规则引擎工作原理及其应用作者:缴明洋谭庆平出处:计算机与信息技术责任编辑:方舟[ 2006-04-0608:18 ]Java规则引擎是一种嵌入在Java程序中的组件,它的任务是把当前提交给引擎的Java数据对象与加载在引擎中的业务规则进行测试和比对摘要Java规则引擎是一种嵌入在Java程序中的组件,它的任务是把当前提交给引擎的Java数据对象与加载在引擎中的业务规则进行测试和比对,激活那些符合当前数据状态下的业务规则,根据业务规则中声明的执行逻辑,触发应用程序中对应的操作。

引言目前,Java社区推动并发展了一种引人注目的新技术——Java规则引擎(Rule Engine)。

利用它就可以在应用系统中分离商业决策者的商业决策逻辑和应用开发者的技术决策,并把这些商业决策放在中心数据库或其他统一的地方,让它们能在运行时可以动态地管理和修改,从而为企业保持灵活性和竞争力提供有效的技术支持。

规则引擎的原理1、基于规则的专家系统(RBES)简介Java规则引擎起源于基于规则的专家系统,而基于规则的专家系统又是专家系统的其中一个分支。

专家系统属于人工智能的范畴,它模仿人类的推理方式,使用试探性的方法进行推理,并使用人类能理解的术语解释和证明它的推理结论。

为了更深入地了解Java规则引擎,下面简要地介绍基于规则的专家系统。

RBES包括三部分:Rule Base(knowledge base)、Working Memory(fact base)和Inference Engine。

它们的结构如下系统所示:图1 基于规则的专家系统构成如图1所示,推理引擎包括三部分:模式匹配器(Pattern Matcher)、议程(Agenda)和执行引擎(Execution Engine)。

推理引擎通过决定哪些规则满足事实或目标,并授予规则优先级,满足事实或目标的规则被加入议程。

模式匹配器决定选择执行哪个规则,何时执行规则;议程管理模式匹配器挑选出来的规则的执行次序;执行引擎负责执行规则和其他动作。

基于JAAS安全机制的J2EEWeb系统用户身份认证设计

文 章 编 号 : 1 0 ・ 3 2 ( 0 )0 -0 40 067 0 2 1 1 30 7 ・5

基 于 J AS安全 机 制 的 J E b系统 A 2 We E

用户 身份 认证 设 计

刘 景 林

( 州经 贸职业技 术 学院 泉 信 息技 术 系,福 建 泉 州 3 2 0 ) 60 0

o AAS Se u iy M e h n s nJ c rt c a im

L U Jn -i I ig l n

( eat n fnom t n eh o g, u nh u o a o a a dT c ncl o ee f D pr met fr ai cn l y Q a zo ct nl n eh ia C l g oI oT o V i l o E oo yadTa e Q a zo 6 0 0 C ia cn m n rd , u nh u3 2 0 , hn )

sa k a t n i a in o 5 9 d gt lc ri c to n s ra t e tc to a s r Th S mu u l t c u he tc to fX. 0 iia e tf ai n a d u e u h n i ai n p s wo d. e S L t a i a t e tc t0 s s tu n t e To a o a h e e a t e tc to e we n t e s r e n le ta d u h n ia i n i e p i h mc tt c i v u h n i ai n b t e h e v r a d ci n n HT TPS c n e to S a e e t b ihe o p o e tt e s c rt fd t r ns s i n a u t ri o n ci n r s a ls d t r tc h e u iy o a a ta miso nd f rhe mpr v oe

JAAS

}

}

}

}

SimpleLoginModule.java

Java代码

package com;

(3) 为了管理用户认证的有关过程,将提供一个可选的LoginModule构造函数和一个回调处理器CallbackHandler。如果没有在构造函数中提供回调处理器,系统采用默认设置;

(4) 初始并实例化LoginContext(加载配置规则),如果成功,则调用LoginContext的login方法。无论是否需 要,LoginContext都会去首先读取JAAS配置文件,从中获得要加载的登陆模块信息,其initialize方法将按照配置文件中的相关内容提 供LoginModule运行所需要的信息;

一个(Subject)的(Principal)如果是士官级,那么可以访问的资源就相对少些,如果是将军级那就多些。当然一个(Subject)可以拥有多个(Principal)。

通过分析我们会发现,JAAS采用的也是身份检查+权限分配模式。因此JAAS的应用也分成两个部分:(1)认证;(2)授权。过程是先认证后根据身份来授权(有歧视的嫌疑的东东,本人可是反歧视人士)。

Subject:表示登陆处理的目标,即一个被鉴别的用户。并可关联一个或多个pirncipal;

Principal:表示具有访问权限的一个实体,可以看作是可以执行某种操作的证件。

理解这些类和接口的关系我给个生动的比方:一个军事学校,入学的时候校方(LoginModule)根据学生(Subject)的入学通知来确定其合法 性,这个过程交由某工作人员(CallbackHandler)执行,(CallbackHandler)确认后,(LoginModule)给不同 (Subject)根据其身份发给相关的证件(Principal),有了该证件就可以访问对应的资源,(Subject)根据自己的 (Principal)的级别可以使用和访问学校不同资源。

基于JAAS安全机制的J2EE Web系统用户身份认证设计

的 , 以集 成 多种 认 证技 术 , 可 使 J E 可 这 2 E应 用 系统 独 立 于底 层 的认 证 技术 , 方便 其灵 活 地 选择 与 修改 所

使 用 的认证 技术 , 可 以实现 多种认 证机 制 的堆叠 认 证 , 认证 技术 提供 了一 种实 现 J E b系统 安全 也 该 2 E we 认证 的解决 方案 .

1 JA A S安 认 证 机 制

11 J . AAS概 述

J AAS J v t e t aina dAuh r ain S rie 是 J E (a aAu h ni t n to i t evc ) 2 E架构 的 验证 与 授权 框 架 , 提供 了灵 c o z o 它 活、 可伸 缩 的实 体 认证 与 访 问控 制 的安 全 机制 , 决 了安 全 管 理 系统 中 的认 证 与授 权 问题 . A 解 J AS侧 重 于

关 键 词 : AAS安全机 制 ; 2 E应 用 系统 ;身份认 证 J JE 中 图法分 类号 : 3 3 0 TP 9 . 8 文 献标 识码 : A

0 引 言

随着 J v 技 术应 用 的不 断普 及 ,2 E 已 日渐 成 为 企 业 级 软 件 开 发 的首 选 平 台 , 于 J E aa JE 基 2 E架 构 的 We b系统 广泛 应用 于 电子政 务 、 电子商 务 及 网上银 行 等 其 他 安 全 性 要求 较 高 的领 域 , 由于 I tr e 中 但 n en t 存 在诸 多 不安全 因素 , 于在 实现 网上 业 务 的 同 时 , 何 提 高 系 统用 户 认 证 和 数 据传 输 等 方 面 的 安 全 问 对 如 题, 已成 为系统 开发 人员 关注 的 重 点 , 于 J E 关 2 E架 构 安 全方 面 的研 究 也 在 不 断 地深 入 . AAS技 术 作 为 J

常见的十三种系统框架

常见的⼗三种系统框架最常⽤的系统框架都有哪些?OpenXavaOpenXava是⼀个让使⽤XML与Java来开发J2EE商业应⽤程序变得简单的框架。

它⽬前⽀持IBM WebSphere应⽤服务器,但在开发过程中可以使⽤JBoss.OpenXava1.1版本⽀持以下特点:◆⽀持WebSphere 5.0, 5.1和6.0, JBoss 3.2.x和4.0.x包括native EJB CMP2 EntityBeans◆它已经被⽤在许多商业项⽬上◆易⽤,使⽤它可以获得⾼的开发效率◆灵活:可以在任意位置插⼊⾃⼰的功能。

◆基于商业化组件的概念◆完全地MVC◆使⽤有着成熟商业应⽤程序丰富特性的Web⽤户接⼝◆可⽣成整个J2EE应⽤程序◆它应⽤到的开源项⽬有:Ant, JUnit,JasperReports,TL,XDocLet,Hibernate 等karmakarma是⼀个轻量级并且易于使⽤的J2EE应⽤程序框架。

当前它包含“COMMON”与“JCR”这两个组件。

“COMMON”组件是整个框架的核⼼并且基于mvc模式。

这个组件易于测试(提供mock对象供测试),很少的XML描述,易于学习因为它使⽤简单的POJO动作(actions),拦截器(interceptors)和过滤器(filters) 还提供对AJAX的⽀持。

“JCR”组件是⼀个持久层框架但它没有XML映射⽂件并能与其它web框架相结合如:Spring MVC框架。

Keel FrameworkKeel Framework是⼀个把专注于应⽤程序开发某⽅⾯(如:⽤户接⼝,数据库,消息,安全等等)的开源或商业的框架以插件的⽅式整合在⼀起的元框架。

Keel围绕三种核⼼模式进⾏构建:1.COP模式(Component Oriented Programming:⾯向组件编程)这就为应⽤程序提供了⼀个灵活的插件(plugging/unplugging)框架。

2.SOC模式(Separation of Concerns:关注分离)这允许⽤户执⾏/控制/修改任何组件的功能⽽不会影响到其它组件。

j2ee体系介绍

J2EE体系介绍一、J2EE定义J2EE(Java 2 Platform, Enterprise Edition)是Java技术的一个扩展,它为构建企业级应用程序提供了一套完整的开发框架。

这个框架为应用程序的开发、部署和管理提供了丰富的服务,使开发人员能够更快速、更有效地构建企业级应用程序。

J2EE的出现,使得基于Java技术的企业级应用程序的开发更加标准化和规范化。

二、J2EE组件J2EE组件是构成企业级应用程序的基本单元,它们可以一起工作,为企业级应用程序提供强大的功能。

以下是一些主要的J2EE组件:1.应用程序客户端组件:这些组件是运行在客户端机器上的Java应用程序,它们通常用于与服务器交互以获取或提交数据。

2.Web组件:Web组件包括Java Server Pages (JSP) 和Servlet,它们用于创建动态Web内容。

3.EJB(Enterprise JavaBeans)组件:EJB是运行在J2EE服务器上的Java对象,它们代表了企业级应用程序的核心业务逻辑。

EJB可以分为Session Beans、Message-driven Beans和Entity Beans。

4.消息传递组件:这些组件用于实现异步通信,使应用程序能够处理基于消息的通信协议,如Java Message Service (JMS)。

5.事务管理组件:这些组件用于管理事务,确保数据的完整性和一致性。

6.安全和认证组件:这些组件用于提供安全性和认证功能,保护应用程序免受恶意攻击和数据泄露。

7.管理和监视组件:这些组件用于监视和管理应用程序的性能和安全性。

三、J2EE服务J2EE提供了以下服务来支持企业级应用程序的开发和部署:1.事务管理服务:事务管理服务确保数据的一致性和完整性。

在J2EE中,可以使用分布式事务管理服务来控制和管理分布式事务。

2.安全服务:J2EE提供了安全服务,以确保应用程序的安全性。

这些服务包括用户身份验证、授权和访问控制等功能。

网站性能与安全习题

网站性能与安全习题1.(多选题)下面关于减少页面HTTP请求数的说法正确的是(CD)A.减少页面代码量可以减少HTTP请求数B.将动态网页转换为静态页面输出可以减少HTTP请求数C.将外部样式表改为内部样式表可以减少HTTP请求数D.使用CSS Sprites技术可以减少HTTP请求数问题解析:减少页面代码或者把动态页面转化为静态页面可以提高加载速度,但不能减少请求数量;<script>标签引入外部JS文件、<link>引入外部样式表、<img>加载图片都需要发送独立的请求,会增加请求的数量;CSS Sprites允许将一个页面涉及到的所有零星图片都包含到一张大图中去,这样一来,当访问该页面时,下载的图片数量大大减少,从而减少了网页的http请求次数2.(单选题)在网站性能优化中,Cookie优化也是一个重要的部分,下面选项中不属于Cookie 优化的是(B)A.缩小Cookie的大小B.使用全局域名的CookieC.设置合理的过期时间D.对于静态内容不发送Cookie问题解析:cookie一旦存在,就会在服务器和浏览器通讯中持续的存在,因此减少cookie 的大小,避免无谓的带宽的浪费以及加速内容的拉取是很有必要的;设置合理过期时间也可以减少无谓的数据传递;把Cookie限定在一个更小的使用范围也可以减少网络(上行和下行)传送的大小,因此应该避免使用全局域名的Cookie;由于cookie一般而言是服务器端的动态cgi请求产生的,因此对用户静态文件而言,这些cookie基本没有什么用途,去掉他们,也可减少网络传送的大小3.(多选题)在网页传输过程中,使用GZip压缩技术可以有效地减少数据的传输量,下面关于GZip技术的说法错误的是(AC)A.使用GZip压缩对于任何内容都能起到显著的作用B.GZip的工作原理是在服务器端压缩,在客户端解压C.GZip是指将文件扩展名修改为.gzipD.目前绝大多数主流浏览器都支持GZip问题解析:Gzip对于图片,MP3等几乎没有效果;Gzip是通过算法对文件进行压缩,而不仅仅是改后缀名4.(单选题)在网站性能方面,页面静态化对提升网页打开速度有着比较显著的作用,下面关于页面静态化的说法错误的是(B)A.所谓纯静态化的页面,是指没有任何需要服务器端解释的页面B.页面静态化不需要对数据库执行读写,因此网站完全不需要使用数据库C.静态网页相比动态网页更容易被搜索引擎收录D.对网站实行静态化,可以有效地阻止SQL注入问题解析:页面静态化有诸多优点,但不是说可以完全脱离动态功能或数据库支持,只是尽可能的减少动态执行和数据库访问,以提高访问速度或降低数据服务器的访问压力5.(单选题)对数据库查询语句执行优化,可以提高网站的性能,减少服务器的压力,下面选项中不属于SQL查询优化的是(A)A.将索引设置在查询频率比较小的字段上B.使用SELECT语句选择字段时,直接选择字段名称,减少使用*的频率C.尽可能少的使用LIKE查询D.使用EXIST和NOT EXIST代替IN和NOT IN问题解析:索引可以显著提高查询速度,应该放在查询频率较高的字段上,同时应注意:避免对索引字段进行计算操作;避免在索引字段上使用not,<>,!=;避免在索引列上使用IS NULL和IS NOT NULL;避免在索引列上出现数据类型转换;避免在索引字段上使用函数;避免建立索引的列中使用空值。

Java中各jar的作用

Java中各jar的作⽤jta.jar 标准JTA API必要commons-collections.jar 集合类必要antlr.jar ANother Tool for Language Recognition 必要asm.jar ASM字节码库如果使⽤“cglib” 则必要asm-attrs.jar ASM字节码库如果使⽤“cglib” 则必要ehcache.jar EHCache缓存如果没有其他的缓存,则是必要的cglib.jar CGLIB字节码解释器如果使⽤“cglib” 则必要commons-beanutils.jar 提供对Java反射和⾃省API的包装对bean操作的类,可以访问类的属性及get和set⽅法commons-digester.jar Digester基于规则的XML⽂档解析,主要⽤于XML到java对象的映射commons-lang.jar 包含了⼀些数据类型⼯具类,是ng.* 的扩展必须使⽤的包commons-pool.jar,commons-dbcp.jar DBCP数据库连接池,Apache的Jakarta组织开发的,Tomcat4的连接池也是DBCPcommons-chain.jar Jakarta Commons的⼦项⽬Chain将上述两个模式组合成⼀个可复⽤的Java框架⽤于描述顺序的处理流程 strutsheShale 应⽤框架作为处理HTTP请求处理的基础机制commons-validator.jar ⽤来帮助进⾏验证的⼯具。

⽐如验证Email字符串,⽇期字符串等是否合法。

Burlap.jar ⽀持ejb,远程调⽤Remoting⽅⾯的类buffalo.jar 处理xml的jar包commons-betwixt.jar ⽤xml⽣成报表时需要⽤到的包commons-el.jar Apache 组织中⼀个⽤来解析 JSP 2.0 的表达式语⾔的 Javahtmlparser.jar 是⼀个纯的java写的html解析的库,它不依赖于其它的java库⽂件,主要⽤于改造或提取html类库jakarta-oro.jar java正则表达式所需的包jaxen.jar 在jdom中使⽤xpath需要导⼊jaxen.jar包mina-core.jar Apache MINA(Multipurpose Infrastructure for Network Applications) 是 Apache 组织⼀个较新的项⽬,它为开发⾼性能和⾼可⽤性的⽹络应⽤程序提供了⾮常便利的框架这⾥主要介绍的是hibernate使⽤到的.jarHibernate⼀共包括了23个jar包,令⼈眼花缭乱。

鼠李糖乳杆菌JAAS8胞外多糖聚合和转运相关基因的克隆及生物信息学分析

够增加 Mozzarella 干酪的持2005);使用产胞外多糖乳酸菌可以大

大降低酸奶的凝胶脱水收缩现象,解决酸奶生产中 1.1 磷蛋白磷酸酶和多糖共聚酶基因的克隆和测序

常出现凝胶易断裂、粘稠度低、乳清易于析出等质量 问题(Hassan et al., 2003)。另外,一些研究表明乳酸菌 胞外多糖对人体健康也有促进作用,如抗肿瘤(Iyer et al., 2008)、免疫调节(Makino et al., 2006)和降胆固 醇等(Nguyen et al., 2007)。

基因组学与应用生物学,2010 年,第 29 卷,第 3 期,第 447-452 页 Genomics and Applied Biology, 2010, Vol.29, No.3, 447-452

研究报告 A Letter

鼠李糖乳杆菌 JAAS8 胞外多糖聚合和转运相关基因的克隆及生物信息 学分析

乳酸菌胞外多糖的生物合成是在多糖基因簇中 调节基因的控制下,由基因簇中多糖基因指导合成的 各类酶类的共同作用下完成的(van Kranenburg et al., 1999)。这段基因通常定位在乳酸菌的基因组上。胞 外多糖合成相关基因簇分成 4 个功能区。第一区为

采用改良的 CTAB 法能够较好地裂解细菌细胞 壁及细胞膜,释放 DNA,同时在一定的盐浓度下,它 可以沉淀色素和多糖,提取的基因组 DNA 较为完整 且纯度较高,琼脂糖电泳呈清晰单一条带(图 1)。以 提取的鼠李糖乳杆菌基因组 DNA 为模板,PCR 扩增 磷蛋白磷酸酶和多糖共聚酶基因,产物经琼脂糖凝胶 电泳、溴化乙锭染色后可以看出在 550 bp 和 750 bp 处分别出现荧光条带(图 2),与目标片段长度一致, 产物经纯化后进行测序。

含有调节基因的调控区,第二区编码检测聚合链长

基于jaas的rmi权限控制机制的研究与实现

随着通信网络应用的不断增长,网络的结构日趋复杂,在这种情况下,采用分布式结构的网络管理系统应运而生.这一分布式结构为网络管理工作的顺利进行带来了许多便利,但同时也为系统增加了更多的安全威胁.该文针对分布式网络管理系统的这一特点,设计了相应安全架构中的访问控制系统.文中详细说明了该访问控制系统设计过程及思路,并对各个组成模块进行介绍.设计中采用了身份认证、权限控制等技术,实现了对网络管理系统基于应用层的保护.

图6.5测试图3

结果分析:从图形我们可以看出,userl的身份是合法的(登录通过)并且doOperationA()和doOperationBO操作都是不被允许的。

4.客户端使用非法用户(用户名:user3,密码:123456)进行登录。

图6.6测试图4

结果分析:从图形我们可以看出user3身份验证不通过,抛出FailcdLo百nExc印tion异常。

针对电子政务网上办公系统可能出现的网络安全问题,提出了相应的解决方案,并分析电子政务系统网上办公事务特点,解决了电子政务网上办公系统安全关键问题——用户身份认证和权限检查。结合烟草专卖审批管理实践,在对其业务流程和系统功能分析之后,论文讨论了适合烟草专卖管理的电子政务网上办公系统安全体系结构,实现了一个包括用户注册、身份认证、权限检查及其用户相关信息管理等的烟草专卖审批系统的认证中心——ECA(EnterpriseCertificateAuthority)的设计与开发。ECA基于口令和数字签名双因素认证方法,采用双向的认证机制,结合使用ID卡存储用户信息,实现二次认证有效防止了重发攻击。

本文在对用户身份认证的详细介绍和分析的基础上,重点研究了使用开发的信息系统关于身份认证、访问权限控制和网络安全通信的实现。在用户身份认证方面,采用了表单身份验证机制,并采用MD5技术对用户登录口令进行加密,从而实现加密条件下的身份验证机制,确保了身份认证的安全性。在用户访问权限控制方面,采用了针对不同用户授权不同的角色,使其在系统中只能够执行特定的功能和操作,从而实现权限管理。在网络安全通信方面,采用了SSL安全协议确保了通信双方在不安全的Internet网络环境下安全保密地传输系统内部的敏感数据。

jaas文件认证原理

Jaas文件认证原理一、用户身份标识在Jaas中,用户身份标识是通过用户名和密码来确认的。

用户身份标识是Jaas安全性的基础,它们被存储在登录配置文件中。

Jaas提供了一个标准的登录上下文,它是一个接口,定义了与底层操作系统交互的方法。

登录上下文可以访问登录配置文件,该文件包含了用户身份标识和其他安全相关的设置。

二、用户密码验证Jaas支持多种密码验证方式,包括明文密码、加密密码和kerberos票据等。

在默认情况下,Jaas使用的是明文密码。

为了提高安全性,可以使用加密密码。

Jaas提供了几种加密算法,可以将用户密码加密后存储在登录配置文件中。

kerberos票据是一种基于票据的密码验证协议,可以在分布式环境中提供更高级别的安全性。

三、系统安全级别Jaas系统安全级别是指系统在执行安全操作时的可靠性。

安全级别可以根据不同的需求进行调整。

在Jaas中,安全级别可以通过SecurityManager来设置。

SecurityManager是一个接口,它提供了系统安全相关的操作,如登录、授权、访问控制等。

四、安全策略配置Jaas安全策略配置是指如何根据不同的用户身份标识和密码验证方式来授权访问系统资源。

在Jaas中,安全策略配置是通过Policy对象来实现的。

Policy对象定义了一组安全策略规则,包括访问控制、密钥管理、流量控制等。

通过配置Policy对象,可以满足不同的业务需求。

五、用户组管理用户组管理是指如何对用户进行分组和授权。

在Jaas中,用户组是通过Subject对象来实现的。

Subject对象是一个身份对象,它包含了用户的身份标识和授权信息。

通过将用户添加到Subject对象中,可以方便地对用户进行分组和授权。

六、安全审计安全审计是对系统安全性进行评估和监控的过程。

在Jaas中,安全审计可以通过日志记录来实现。

Jaas提供了一组日志记录器,可以将系统中的重要事件记录到日志文件中。

通过定期检查日志文件,可以及时发现系统中的异常行为和潜在的安全漏洞。

SAAS 应用程序实例(JAVA版)

LDAP 本质上就是一个数据库。但它趋向于包含更多描述性的、基于属性的信息。由于 LDAP 目录中的信息的读多于写,所以 LDAP 被设计为读最优化。最常见的例子就是电话 簿,它里面的每一人都附有地址和电话号码。 作为身份验证和授权源,LDAP 与关系数据库管理系统性相比有以下优点:

aajaas门锁安装说明书

aajaas门锁安装说明书

1、按锁体安装尺寸图示,钻凿锁体安装孔位。

2、依次将锁体装入孔位,找正后固定螺钉,在外面板部件上安

装螺杆和连接螺杆,将连动方杆插入锁体的方杆孔内,外面板部件执手方孔对准连动方杆孔,安装外面板部件。

3、安装内面板部件,对正后紧固螺钉;将锁头体由内向外插入

锁体锁孔内;将螺钉由锁体面板孔插入对准锁头体安装孔螺纹后紧固。

再在门框上安装锁扣盒或锁扣板。

4、初装后,转动外执手、内执手观察是否能将斜舌顺畅地收回、伸出;转动后面板旋钮感觉方舌是否顺畅收回;插入钥匙来回旋转感觉方舌是否顺畅伸出收回。

5、紧固各装配螺钉后,重复上面动作,试验几次,各动作如不

顺畅则松动螺钉后,调整位置再试,直至合适为止。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

JAAS:灵活的Java安全机制Java Authentication Authorization Service(JAAS,Java验证和授权API)提供了灵活和可伸缩的机制来保证客户端或服务器端的Java程序。

Java早期的安全框架强调的是通过验证代码的来源和作者,保护用户避免受到下载下来的代码的攻击。

JAAS强调的是通过验证谁在运行代码以及他/她的权限来保护系统面受用户的攻击。

它让你能够将一些标准的安全机制,例如Solaris NIS(网络信息服务)、Windows NT、LDAP(轻量目录存取协议),Kerberos 等通过一种通用的,可配置的方式集成到系统中。

本文首先向你介绍JAAS验证中的一些核心部分,然后通过例子向你展示如何开发登录模块。

你是否曾经需要为一个应用程序实现登录模块呢?如果你是一个比较有经验的程序员,相信你这样的工作做过很多次,而且每次都不完全一样。

你有可能把你的登录模块建立在Oracle数据库的基础上,也有可能使用的是NT的用户验证,或者使用的是LDAP 目录。

如果有一种方法可以在不改变应用程序级的代码的基础上支持上面提到的所有这一些安全机制,对于程序员来说一定是一件幸运的事。

现在你可以使用JAAS实现上面的目标。

JAAS是一个比较新的的Java API。

在J2SE 1.3中,它是一个扩展包;在J2SE 1.4中变成了一个核心包。

在本文中,我们将介绍JAAS的一些核心概念,然后通过例子说明如何将JAAS应用到实际的程序中。

本文的例子是根据我们一个基于Web的Java应用程序进行改编的,在这个例子中,我们使用了关系数据库保存用户的登录信息。

由于使用了JAAS,我们实现了一个健壮而灵活的登录和身份验证模块。

Java验证和授权:概论在JAAS出现以前,Java的安全模型是为了满足跨平台的网络应用程序的需要而设计的。

在Java早期版本中,Java通常是作为远程代码被使用,例如Applet,。

因此最初的安全模型把注意力放在通过验证代码的来源来保护用户上。

早期的Java安全机制中包含的概念,如SercurityManager,沙箱概念,代码签名,策略文件,多是为了保护用户。

JAAS的出现反映了Java的演变。

传统的服务器/客户端程序需要实现登录和存取控制,JAAS通过对运行程序的用户的进行验证,从而达到保护系统的目的。

虽然JAAS同时具有验证和授权的能力,在这篇文章中,我们主要介绍验证功能。

通过在应用程序和底层的验证和授权机制之间加入一个抽象层,JAAS可以简化涉及到Java Security包的程序开发。

抽象层独立于平台的特性使开发人员可以使用各种不同的安全机制,而且不用修改应用程序级的代码。

和其他Java Security API相似,JAAS 通过一个可扩展的框架:服务提供者接口(Service Provider Interface,SPI)来保证程序独立于安全机制。

服务提供者接口是由一组抽象类和接口组成的。

图一中给出了JAAS程序的整体框架图。

应用程序级的代码主要处理LoginContext。

在LoginContext 下面是一组动态配置的LoginModules。

LoginModule使用正确的安全机制进行验证。

图一给出了JAAS的概览。

应用程序层的代码只需要和LoginContext打交道。

在LoginContext之下是一组动态配置的LoginModule对象,这些对象使用相关的安全基础结构进行验证操作。

图一 JAAS概览JAAS提供了一些LoginModule的参考实现代码,比如JndiLoginModule。

开发人员也可以自己实现LoginModule接口,就象在我们例子中的RdbmsLonginModule。

同时我们还会告诉你如何使用一个简单的配置文件来安装应用程序。

为了满足可插接性,JAAS是可堆叠的。

在单一登录的情况下,一组安全模块可以堆叠在一起,然后被其他的安全机制按照堆叠的顺序被调用。

JAAS的实现者根据现在一些流行的安全结构模式和框架将JASS模型化。

例如可堆叠的特性同Unix下的可堆叠验证模块(PAM,Pluggable Authentication Module)框架就非常相似。

从事务的角度看,JAAS类似于双步提交(Two-Phase Commit,2PC)协议的行为。

JAAS中安全配置的概念(包括策略文件(Police File)和许可(Permission))来自于J2SE 1.2。

JAAS还从其他成熟的安全框架中借鉴了许多思想。

客户端和服务器端的JAAS开发人员可以将JAAS应用到客户端和服务器端。

在客户端使用JAAS很简单。

在服务器端使用JAAS时情况要复杂一些。

目前在应用服务器市场中的JAAS产品还不是很一致,使用JAAS的J2EE应用服务器有一些细微的差别。

例如JBossSx使用自己的结构,将JAAS集成到了一个更大的安全框架中;而虽然WebLogic 6.x也使用了JAAS,安全框架却完全不一样。

现在你能够理解为什么我们需要从客户端和服务器端的角度来看JAAS了。

我们将在后面列出两种情况下的例子。

为了使服务器端的例子程序更加简单,我们使用了Resin应用服务器。

核心JAAS类在使用JAAS之前,你首先需要安装JAAS。

在J2SE 1.4中已经包括了JAAS,但是在J2SE 1.3中没有。

如果你希望使用J2SE 1.3,你可以从SUN的官方站点上下载JAAS。

当正确安装了JAAS 后,你会在安装目录的lib目录下找到jaas.jar。

你需要将该路径加入Classpath中。

(注:如果你安装了应用服务器,其中就已经包括了JAAS,请阅读应用服务器的帮助文档以获得更详细的信息)。

在Java安全属性文件java.security中,你可以改变一些与JAAS 相关的系统属性。

该文件保存在<jre_home>/lib/security目录中。

在应用程序中使用JAAS验证通常会涉及到以下几个步骤:1. 创建一个LoginContext的实例。

2. 为了能够获得和处理验证信息,将一个CallBackHandler对象作为参数传送给LoginContext。

3. 通过调用LoginContext的login()方法来进行验证。

4. 通过使用login()方法返回的Subject对象实现一些特殊的功能(假设登录成功)。

下面是一个简单的例子:LoginContext lc = new LoginContext("MyExample");try {lc.login();} catch (LoginException) {// Authentication failed.}// Authentication successful, we can now continue.// We can use the returned Subject if we like.Subject sub = lc.getSubject();Subject.doAs(sub, new MyPrivilegedAction());在运行这段代码时,后台进行了以下的工作。

1. 当初始化时,LoginContext对象首先在JAAS配置文件中找到MyExample项,然后更具该项的内容决定该加载哪个LoginModule对象(参见图二)。

2. 在登录时,LoginContext对象调用每个LoginModule对象的login()方法。

3. 每个login()方法进行验证操作或获得一个CallbackHandle对象。

4. CallbackHandle对象通过使用一个或多个CallBack方法同用户进行交互,获得用户输入。

5. 向一个新的Subject对象中填入验证信息。

我们将对代码作进一步的解释。

但是在这之前,让我们先看代码中涉及到的核心JAAS类和接口。

这些类可以被分为三种类型:普通类型 Subject,Principal,凭证验证 LoginContext,LoginModule,CallBackHandler,Callback授权 Policy,AuthPermission,PrivateCredentialPermission上面列举的类和接口大多数都在javax.security.auth包中。

在J2SE 1.4中,还有一些接口的实现类在com.sun.security.auth包中。

普通类型:Subject,Principal,凭证Subject类代表了一个验证实体,它可以是用户、管理员、Web 服务,设备或者其他的过程。

该类包含了三中类型的安全信息:身份(Identities):由一个或多个Principal对象表示公共凭证(Public credentials):例如名称或公共秘钥私有凭证(Private credentials):例如口令或私有密钥Principal对象代表了Subject对象的身份。

它们实现了java.security.Principal和java.io.Serializable接口。

在Subject类中,最重要的方法是getName()。

该方法返回一个身份名称。

在Subject对象中包含了多个Principal对象,因此它可以拥有多个名称。

由于登录名称、身份证号和Email地址都可以作为用户的身份标识,可见拥有多个身份名称的情况在实际应用中是非常普遍的情况。

在上面提到的凭证并不是一个特定的类或借口,它可以是任何对象。

凭证中可以包含任何特定安全系统需要的验证信息,例如标签(ticket),密钥或口令。

Subject对象中维护着一组特定的私有和公有的凭证,这些凭证可以通过getPrivateCredentials()和getPublicCredentials()方法获得。

这些方法通常在应用程序层中的安全子系统被调用。

验证:LoginContext在应用程序层中,你可以使用LoginContext对象来验证Subject对象。

LoginContext对象同时体现了JAAS的动态可插入性(Dynamic Pluggability),因为当你创建一个LoginContext的实例时,你需要指定一个配置。

LoginContext通常从一个文本文件中加载配置信息,这些配置信息告诉LoginContext对象在登录时使用哪一个LoginModule对象。

下面列出了在LoginContext中经常使用的三个方法:login () 进行登录操作。

该方法激活了配置中制定的所有LoginModule对象。

如果成功,它将创建一个经过了验证的Subject 对象;否则抛出LoginException异常。