F5 ASM 快速部署测试指南-V2

F5 ASM Policy配置指南-V1.1

6

Automatic policy building

进入Automatic的配置界 面,基本上保持默认配置 就可以了,然后点 击”start”开始收集流量, 并自动分析生成相应的 policy. 在实际的plicy 配置过程 中,很少使用A utomatic 的方式来生成policy,所 以在本PPT里,该方法的 配置不做介绍。 注:在configuration的高 级配置里,可以配置哪些 IP为信任的IP。

4

设备基本部署配置

• ASM的基本部署配置请参见阿亮哥的《ASM安装手册v2 》

5

ASM policy的生成方式

ASM的policy可以通过两种方式来生成: Manual Automatic Manual就是通过手动的方式把学习到的File types,URLs, Parameters等添加到policy中去。 Automatic就是通过设置信任的客户端,把通过从该信任 的客户端的流量学习到的File types,URLs,Parameters 等自动的添加到policy中去。

17

PART TWO

通过业务流量来完善 policy

18

Before you manually config the policy….

• 在开始手动配置策略之前的热身活动

19

ASM policy的逻辑结构

在ASM的policy中,主要有以下几个基本的部分组成 File types URLs Parameters Headers 上面四个部分是主动防御策略的内容,只要符合这些策 略的流量,才能访问后台WEB。 Attack Signatures 被动防御的攻击特征库,一旦流量匹配了攻击的特征 库,那么会根据attack signature中的设置,进行相 应的操作,block 还是alarm。

F5 WAF应用安全方案介绍

Network Threats

Application Threats

90% of security investment focused here

75% of attacks focused here

Source:©GFa5 rNtentweorrks, Inc.

7

当前Web应用情况

• 越来越多的应用向Web移植,企业与他们的客户和合作伙伴 通过 Web进行协同工作。

七层实载攻击防护

独有的检测机制和防护手段

• 精确的检测技术-基于应用访问延迟 • 3种不同的防护技术,可以顺序进行 • 关注于在防护攻击的同时可提供正常的访问

18

探测DOS攻击

识别潜在的攻击

基于IP及URL的保 护策略

© F5 Networks, Inc.

19

web 爬虫

描述:web用户,用户代理,机器人程序执行web爬虫。 风险:website被非法用户析取数据 举例:有可能被机器人程序爬取到有价值的表单 攻击方式: 如果未對shownew.php傳入的item參數做檢查,那麼透過GET送入

议题

1 当前企业面临的安全挑战 2 企业安全防护现状 3 F5应用安全防火墙(ASM)防护手段 4 ASM与 WAF的区别 5 F5应用安全解决方案

13 © F5 Networks, Inc.

典型的WEB应用攻击

buffer overflow 跨站攻击 Cookie poisoning SQL Injection攻击 WEB 爬虫 暴库 illegal http status in response 暴力破解 CSRF CC攻击

14 © F5 Networks, Inc.

15

buffer overflow

F5 ASM的快速配置手册-赵文明

BIG-IP Application Security Manager快速配置手册目录目录 (2)1 前言 (3)2 网络构架 (3)2.1串联部署 (3)2.2透明部署 (3)3 激活License (3)3.1登录ASM设备 (4)3.2激活license (4)3.3 Provisioning ASM module (5)4 标准配置步骤 (7)4.1 配置httpclass (7)4.1.1 从LTM的Profile作为配置入口 (7)4.1.2 从ASM的Classes作为配置入口 (9)4.2 将httpclass关联到VS上面 (10)4.3 配置ASM上面的Web Application (12)5 快速策略配置 (12)6 策略维护 (19)6.1 Wildcard策略的添加 (20)6.2 学习到的Profile的添加 (24)6.2.1 修改和完善File Types、URLs、Parameters学习参数 (24)6.2.2 URLs的默认配置和修改 (24)6.2.2 URLs的默认配置和修改 (26)6.2.3 Parameters的默认配置和修改 (27)6.3 Attack Signatures的配置和更新 (29)6.3.1 Attack Signatures的配置方法 (29)6.3.2 更新Attack Signatures特征库 (30)6.4 Policy从Transparent向Blocking的变更操作 (31)6.5 完成之后需要更新Policy策略的方法 (32)7 测试效果验证 (33)7.1 修改header和cookies的长度来验证效果 (33)7.2查看ASM的reporting来验证效果 (34)8查看ASM信息 (37)8.1 显示ASM logs (37)8.2 启动或者停止ASM (37)9 ASM双机配置 (37)9.1 硬件心跳方式 (38)9.2 网络心跳方式 (39)10配置文件备份 (42)11总结 (42)1 前言配置F5 Application Security Manager(ASM)需要一定的LTM基础,并且要求:了解ASM的基本工作原理和流程,可以看懂基本的配置要素;了解HTTP等协议的规范;了解常见的Web安全漏洞和相关的攻击方式;了解被动安全和主动安全防御方式的区别;了解后台Web服务器的类型,是IIS、Apache 、Apache Tomcat或者其它了解后台App服务器的编程语言,是ASP、JSP、PHP、、Weblogic或者其它了解后台DB的类型,是MySQL、Oracle、Postgre SQL 、IBM DB2或者其它了解客户应用环境的负载情况;安装最新的操作系统和HF补丁,目前最新版本是10.2.0,并且推荐以卷管理的方式安装在硬盘分区而不是CF卡上。

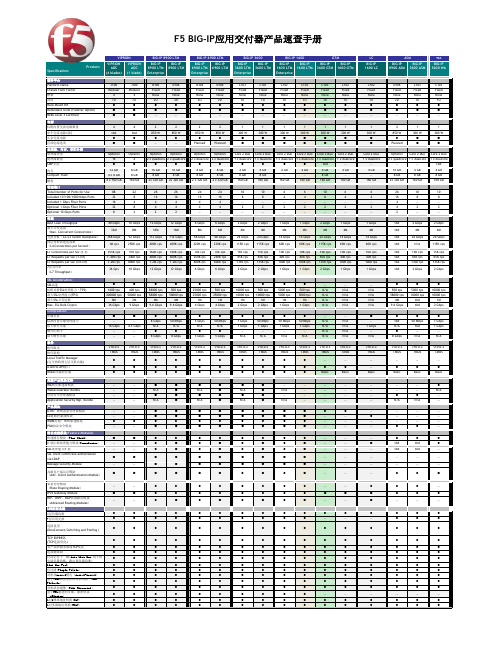

F5 BIG-IP LTM v10速查手册-new platform rv1

处理器、内存、存贮介质 处理器类型 处理器数量 CMP支持

内存 Compact Flash 硬盘

物理端口 Total Number of Ports for Use Included 10/100/1000 Mbps Ports Included 1 Gbps Fiber Ports Optional 1 Gbps Fiber Ports Optional 10 Gbps Ports

8 GB 8 GB 160 GB

88

22

32

8

16

4

32

8

8

2

40 Gbps 32M

368 Gbps 1M cps

355K cps 1.36M rps 3.2M rps

36 Gps

10 Gbps 8M

92 Gbps 250K cps

97K cps 340K rps 800K rps 10 Gbps

BIG-IP 8900 LTM

2 Gbps 4M

24 Gbps 115K cps

15K cps 65K rps 135K rps 2 Gbps

1 Gbps 4M

14 Gbps 60K cps

10K cps 40K rps 100K rps 1 Gbps

1 Gbps 4M

14 Gbps 60K cps

10K cps 40K rps 100K rps 1 Gbps

2 Gbps 4M

24 Gbps 115K cps

15K cps 65K rps 135K rps 2 Gbps

1 Gbps 4M

14 Gbps 60K cps

F5硬件介绍范文

F5硬件介绍范文F5 Networks是一家专注于应用传输网络的公司,提供硬件和软件解决方案来提高网络性能、安全性和可靠性。

该公司的硬件产品包括应用传输控制器(Application Delivery Controller,ADC)、负载均衡器、防火墙等。

下面将详细介绍F5硬件的几个主要产品。

首先是F5的应用传输控制器(ADC)产品线,包括BIG-IP系列。

这些硬件设备是基于专有硬件平台的高性能网络设备,旨在提供安全、可靠和高速的应用传输。

它们具有出色的负载均衡功能和会话持续性,可以将应用流量智能地分发到多个服务器,提高应用性能和可扩展性。

同时,BIG-IP还提供高级的应用安全功能,包括反应式保护、防DDoS攻击、SSL加速等,以确保应用的可用性和安全性。

其次是F5的负载均衡器产品,包括BIG-IP Local Traffic Manager (LTM)系列。

这些设备通过智能地分配应用流量到多个服务器上,以实现高可用性和可伸缩性。

LTM硬件还具有高级负载平衡功能,如应用健康检查、自适应负载平衡和全局负载平衡等,以确保应用的性能和稳定性。

此外,LTM还提供了灵活的带宽管理和流量整形功能,可以根据需求进行流量控制和优化,提高带宽利用率和用户体验。

另外,F5还提供了一系列网络安全硬件产品,包括BIG-IP Advanced Firewall Manager(AFM)和BIG-IP Application Security Manager (ASM)。

AFM是一款高级防火墙,它通过深度数据包检查和攻击检测来保护网络免受各种网络威胁和攻击。

它具有灵活的安全策略和规则定义功能,可以根据企业的安全需求进行定制。

ASM是一款具有高级应用安全功能的硬件设备,它可以检测和防御各种应用层攻击,如SQL注入、跨站点脚本(XSS)等。

ASM还提供了强大的访问控制和身份验证功能,以确保应用的安全性和合规性。

此外,F5还提供了一系列辅助硬件设备和组件,如BIG-IP SSL硬件加速器(SSL Acceleration)、BIG-IP DNS(全局负载均衡)、BIG-IP Global Traffic Manager(GTM)和BIG-IP Link Controller(LC)。

ASM自动焊线机(ihawk)

ASM 自动焊线机简介目录一、键盘功能简介:21、键盘位置22、常用按键功能简介2二、主菜单(MAIN)介绍:3三、机台的基本调整:31、编程3①.设置参考点(对点)3②.图像黑白对比度(做PR)4③.焊线设定(编线)4④.复制5⑤.设定跳过的点5⑥.做瓷嘴高度(测量高度)及校准可接受容限(容差值)5⑦.一焊点脱焊侦测功能开关设定52、校准PR6①.焊点校正(对点)6②.PR光校正(做光)6③.焊线次序和焊位校正63、升降台的调整(料盒部位)6四、更换材料时调机步骤:61、调用程序62、轨道高度调整73、支架走位调整74、PR编辑(做PR)85、测量焊接高度(做瓷嘴高度)86、焊接参数和线弧的设定8①.时间、功率、压力设定8②.温度设定8③.弧度调整9④.打火高度设定9⑤.打火参数及金球大小设定9五、常见品质异常分析:101、虚焊、脱焊102、焊球变形103、错焊、位置不当104、球颈撕裂105、拉力不足10六、更换磁嘴:10七、常见错误讯息:10八、注意事项11一、键盘功能简介:1、键盘位置:Wire Feed2、常用按键功能简介:数字0—9 行数据组合之输移动菜单上下左右之光标Wire金线轮开Thread导线管真空开关 Shift 档Wc 线夹开关Shift+Pan工作台灯光开EFO 打火烧球键Inx支架输送一单Shift+IM ↑ 料盒步进一格Main 接切至主目Shift+IM ↓ 料盒步退一格Shift+IM HM 换左边料盒 Shift+OM ↑ 右料盒步进一格 Shift+O M ↓ 右料盒步退一格 Ed Loop 切换至修改线弧目录 Shift+OM HM 换右边料盒 Chg Cap 换瓷咀Shift+Clr Tk 清除轨道 Bond 直接进入自动作业画面 Dm Bnd 切线 Del 。

删除键 Stop 退出/停止键 Enter 确认键 Shift+Ctct Sr 做瓷咀高度 Ld Pgm 调用焊线程序二、主菜单(MAIN )介绍:0.SETUP MENU (设定菜单) 1.TEACH MENU (编程菜单) 2.AUTO BOND (自动焊线) 3.PARAMETER (参数) 4.WIRE PARAMETER (焊线参数)5.SHOW STATISTICS (显示统计资料)6.WH MENU (工作台菜单)7.WH UTILITY (工作台程序)8.UTILITY (程序)9.DISK UTILITY (磁盘程序)三、机台的基本调整1、编程:当在磁盘程序〈DISK UTILITIES>中,无法找到所需适用的程序时,就必须重新建立新的程序,在新编程序之前必须将原用程序清除掉(在MAIN—-1。

F5命令行

cp <补丁名称.im> /root,cd /root, im <补丁名称.im> md5sum local-install-9.2.4.13.1.im 得出的值与 tail local-install.md5 df -k im local-install-9.4.8.13.1.im 先cd /usr/bin,再local-install,接下来图 形化界面 im <补丁名称.im> 先cd /usr/bin,再full_box_reload rm –rf [补丁所在文件目录] image2disk --instslot=HD1.2 [bigip.xx.iso] image2disk --instslot=HD1.2 --nosaveconfig --format=volumes [bigip.xx.iso]

b db Log.Tamd.Level warning openssl crl -in <crl文件名> -text -noout

b -h |grep persist |more man tcpdump

b db tm.maxicmprate <value> b global syncookie_threshold 300000 b save

rndc flush rndc dumpdb -all big3d_install bigstart restart gtmd bigstart restart named bigstart restart zrd gtmparse –l gtm_add <对端设备Ip> bigip_add <其他bigip类设备Ip> gtmload

f5解决方案

f5解决方案

《F5解决方案:优化网络性能,保障安全》

F5 Networks是一家专注于应用交付网络和安全解决方案的公司,其解决方案不仅可以优化网络性能,还可以保障网络安全。

F5的解决方案不仅可以帮助企业提升网络速度和可靠性,还

可以防范各种网络安全威胁。

F5的解决方案主要包括以下几个方面:

1. 应用交付网络:F5的应用交付网络解决方案可以帮助企业

提升应用的可用性、可靠性和安全性,确保用户能够快速而安全地访问企业的应用。

通过使用负载均衡、流量管理、加速和安全特性,F5的解决方案可以实现优化企业的应用交付网络,提升用户体验。

2. 安全防护:F5的安全解决方案可以为企业提供全面的网络

安全防护,包括网络防火墙、DDoS防护、SSL加密解密以及

身份认证等功能。

通过使用这些安全特性,企业能够保护自己的网络免受各种网络安全威胁的侵害,确保网络安全稳定。

3. 云端应用支持:随着企业越来越多地将应用部署在云端,

F5的解决方案也提供了专门的云端应用支持,可以帮助企业

对云端应用进行流量管理、安全保护和性能优化,确保云端应用的可靠性。

总的来说,F5的解决方案可以为企业提供全面的网络性能优

化和安全保障,帮助企业提升网络效率、降低风险,是企业构建健康网络基础架构的重要推手。

F5产品介绍

F5 采用 IXIA 测试解决方案验证应用交付控制器的性能IXIA IXLOAD 和 ACCELERON-NP 达到 F5 NETWORKS进行威普龙验证所需的第4 到第 7 层测试仿真的新水平美国加州卡拉巴萨斯,2009 年 11 月 17 日 - 全球领先的应用交付网络厂商F5 Networks, Inc. (NASDAQ:FFIV) 与全球领先的融合 IP 性能测试系统提供商Ixia(NASDAQ:XXIA)今日宣布了对 F5®最尖端的威普龙 (VIPRION)®应用交付控制器 (ADC) 进行性能验证的结果。

F5 对威普龙 ADC全配置下的四个插卡、业界领先的第7层和SSL的性能进行了测试。

测试过程中采用Ixia IxLoad、XM12 平台和 Acceleron-NP 负载模块对ADC进行了极限测试。

F5 Networks 位于华盛顿州西雅图市的F5 技术中心完全采用 Ixia 来测试其设备,F5为客户举办的的超大型演示和概念验证(POC)等通常都在此中心举行。

借助 Ixia Acceleron-NP 及其应用流模块 (ASM) 这两个负载模块,F5 可以快速验证其高端 ADC 的最高性能,包括吞吐量、第 4 层到第 7 层的每秒连接数、每秒交易数(TPS 和 CPS)以及最大并发连接数。

在最近的一次验证中,F5 对 Acceleron-NP 负载模块的性能印象深刻。

每个 Acceleron-NP 负载模块每秒可处理760,000个第 4 层连接和 38,700 个 SSL 交易。

这样,F5 只需两个 Acceleron-NP 负载模块就可以满足威普龙每秒 100 万个第 4 层连接的需求,而且使用 4 个负载模块便可以测试威普龙是否具有每秒处理 155,000 个 SSL 交易的性能。

F5 Networks 公司产品管理工程总监 Mike Lowell 表示:“Ixia 是唯一可以为高端 ADC 提供经济高效的解决方案的性能测试厂商,尤其是难度较大的 SSL TPS 和每秒第 4 层连接数等基准测试。

ASM入网规范管理系统操作手册

5.12 6.1 6.2 6.3 6.4

配置双机热备 ----------------------------------------------------------------------------------46

6. 用户日常使用 ----------------------------------------------------------------------------- 47

5. 用户首次配置 ------------------------------------------------------------------------------ 3

启用旁路模式 ----------------------------------------------------------------------------------- 3 启用串联模式 ----------------------------------------------------------------------------------- 4 用户信息配置 ----------------------------------------------------------------------------------- 5 操作员角色管理 -------------------------------------------------------------------------------- 9 操作员管理 -------------------------------------------------------------------------------------- 9 邮件提醒----------------------------------------------------------------------------------------- 11 部门设置----------------------------------------------------------------------------------------- 12 设置接入设备审核 ---------------------------------------------------------------------------- 13 注册与认证 -------------------------------------------------------------------------------------14 5.9.1. 安全域配置 ------------------------------------------------------------------------------- 14 5.9.2. 认证角色管理 ---------------------------------------------------------------------------- 15 5.9.3. 用户管理 ----------------------------------------------------------------------------------16 5.9.4. 来宾认证参数 ---------------------------------------------------------------------------- 16 5.9.5. 来宾角色配置 ---------------------------------------------------------------------------- 17 5.9.6. 来宾用户管理 ---------------------------------------------------------------------------- 18 5.9.7. 全局参数设置 ---------------------------------------------------------------------------- 18 5.9.8. 注册参数配置 ---------------------------------------------------------------------------- 19 5.9.9. 认证参数配置 ---------------------------------------------------------------------------- 19 5.9.10. 用户名密码认证参数设置 ------------------------------------------------------------ 19 5.9.11. UKey 身份认证参数设置-------------------------------------------------------------- 20 5.9.12. 短信认证参数设置 ---------------------------------------------------------------------- 20 5.9.13. Email 认证参数设置 -------------------------------------------------------------------- 20 5.9.14. LDAP 服务器配置 ---------------------------------------------------------------------- 21 5.9.15. AD 域认证参数设置-------------------------------------------------------------------- 21 5.10 配置入网规范 ----------------------------------------------------------------------------------21 5.10.1 标准行业入网规范库------------------------------------------------------------------- 22 5.10.2 自定义规范 ------------------------------------------------------------------------------- 22 5.11 配置网络联动控制 ---------------------------------------------------------------------------- 34 5.11.1 EOU 认证技术设置 --------------------------------------------------------------------- 34 5.11.2 PORTAL 认证技术设置---------------------------------------------------------------- 37 5.11.3 透明网桥设置 ---------------------------------------------------------------------------- 39 5.11.4 策略路由设置 ---------------------------------------------------------------------------- 41 5.11.5 VG 虚拟网关设置 ----------------------------------------------------------------------- 43

F5 ASM 构造应用安全(Partner)

Do you allow direct access to your database from the internet???

23

SQL防护结果

24强制浏览攻Fra bibliotek描述:– 通过猜测一些文件名和目录目,攻击者可以浏览到一些并不是由商 业逻辑指向的页面。可以通过现有的文件名、页面的源码、页面返回 的错误信息等进行猜测。

4

5

6

7

认证和会话管理隐患 通过对会话的Cookies进行客户端IP地址校验来检测并阻断认证和会话管理攻击。 帐户凭据和会话令牌往往没有得到适当的保护。攻击者通过该隐患获取用户 的密码,密钥,认证令牌或假冒其他使用者的身份 加密存储隐患 防御系统并不直接存储数据。 Web应用程序很少正确使用加密功能来保护重要数据和证书。攻击者利用该 尽管机密信息在日志中进行记录,数据输入记录伪造功能提供可配置的数据伪造策略,有效阻断攻 隐患可能进行身份盗窃和其他犯罪,如信用卡欺诈。 击者进行数据窃取。 通信隐患 启用HTTPS访问Web资源。 当有必要为保护某些敏感通信而进行数据传送加密,Web应用数据传送频繁 此外HTTP (明文)请求可以重定向使用HTTPS 。 失败。 无限制URL访问隐患 访问敏感信息URL需要有效的用户会话,未经验证的用户(用户没有一个有效的会话)的会话请求, 通常,Web应用敏感信息保护模块通过不显示敏感信息的URL链接来防止未 Web防御系统将对其进行阻断 。 经授权的用户访问Web敏感信息。攻击者利用该隐患可直接访问敏感信息 URL,获取Web敏感信息。

14

ASM 如何防护?

用户

应用安全策略

信息泄漏

Private

Public

Cloud

合法的响应 HTTP 请求

F5最新产品参数

F5最新产品参数F5是一家全球领先的应用交付解决方案提供商,其产品覆盖了负载均衡、应用安全、应用性能优化等领域。

随着云计算和移动互联网的快速发展,F5的产品不断更新迭代,以适应不断变化的市场需求。

下面将介绍F5最新的几款产品及其参数。

1. BIG-IP iSeries Local Traffic Manager(LTM)BIG-IP iSeries LTM是F5的核心产品之一,它是一款高性能的负载均衡设备。

其主要参数如下:- 吞吐量:根据不同型号的iSeries,吞吐量从200Mbps到10Gbps不等。

-连接数:支持的最大连接数从5000到400万不等。

-SSL握手速率:从100到8000每秒不等。

-X86处理器:多核心的X86处理器,具有高效的多任务并发处理能力。

-内存:从8GB到512GB不等,以确保处理大规模的请求。

-支持的协议:支持常见的应用层协议,如HTTP、HTTPS、FTP、SMTP、DNS等。

2. BIG-IP iSeries Application Security Manager(ASM)BIG-IP iSeries ASM是一款应用层防火墙设备,用于保护网站和应用程序免受常见的攻击如SQL注入、跨站脚本等。

其主要参数如下:- 吞吐量:根据不同型号的iSeries,吞吐量从200Mbps到10Gbps不等。

-连接数:支持的最大连接数从5000到400万不等。

-SSL握手速率:从100到8000每秒不等。

-内存:从8GB到512GB不等,以确保处理大规模的请求。

-支持的协议:支持常见的应用层协议,如HTTP、HTTPS、FTP、SMTP、DNS等。

- 支持的安全特性:支持WAF(Web应用程序防火墙)、DDoS防护、Bot检测等安全功能。

3. BIG-IP iSeries Access Policy Manager(APM)BIG-IP iSeries APM是一款远程访问解决方案,可以提供灵活的身份验证和访问控制功能。

F5 负载设备均衡部署方案

Network

Trunk SelfIP:192.168.0.200 GW:192.168.0.254 VS:192.168.0.100:80 POOL:192.168.0.1:80 192.168.0.2:80

Core Switch

Core Switch

HSRP 192.168.0.254 Trunk Trunk

Core Switch

SelfIP:192.168.1.202 GW:192.168.1.254 VS:192.168.1.100:80 SNAT Automap

HSRP 192.168.1.254 Trunk Trunk

Server

Active IP:192.168.1.1 GW:192.168.1.254

源地址替换后的处理

只有HTTP协议的时候,可以通过将源地址插入到客户端请 求的HTTP Header里,然后在服务器上通过读取这个 Header,获得客户端的真实源IP地址

HTTP Profile

iRules

when HTTP_REQUEST { HTTP::header insert X-Forwarded-For [IP::remote_addr] }

192.168.0.1 Client ①SYN 192.168.0.254 核心三层交换 192.168.1.254 ②SYN 没有SYN,直接收 到SYN-ACK? FastL4 Profile

①② ③ SIP 192.168.0.1 192.168.1.2 Sport 6787 80 DIP 192.168.1.2 192.168.0.1 Dport 80 6787

27

单臂接入-服务器非直连模式(跨路由、无源地 址替换)

F5-第一部分 WA,WOM,APM

W A(WEB加速)1、能够影响Web 应用性能的主要因素有两个:一个是生成HTTP 响应所需的时间,另一个是通过网络传输HTTP 响应所需的时间。

不过,一般来说,通过网络传输HTTP 应用所消耗的时间是导致Web 应用性能低下的最常见原因。

2、如果Web 应用的运行性能较差,企业的多个方面都可能受到影响。

企业可能会丢失销售或交易机会。

运行缓慢的应用可能会增加用户尝试访问网站的次数,导致流量增多。

3、F5 针对Web 应用性能问题推出的解决方案是Web 应用加速,即W A。

W A 是BIG-IP 产品系列的一部分。

WA 可作为一个模块部署于LTM 之上,也可作为一款独立设备部署,能够帮助客户解决与浏览器、Web 应用平台和广域网延迟相关的性能问题。

W A 支持SSL 加速,可以显著节省远离数据中心的移动和远程用户的时间。

它能够卸载网络和服务器的负载,帮助节省成本。

此外,它还能够减少额外带宽和新硬件方面的支出。

4、W A 能够降低繁琐性,缩短加载页面所需要的时间。

5、W A 包括3 个可提高性能和优化用户体验的加速层,分别为网络卸载、服务器卸载和应用卸载。

许多因素都会影响W A 的性能,其中包括对象大小、代理与缓存,以及TPS 和连接。

小型对象需要每秒处理更多的要求,吞吐量较低,不过能够缓存更多的对象。

大型对象需要每秒处理更少的要求,吞吐量较高,可缓存的对象数量较少。

6、为W A 授予许可的方式有三种:独立设备、BIG-IP 设备上的模块,或捆绑式增值模块。

WOM(广域网优化)BIG-IP 广域网优化模块(或WOM)可加速文件传输、电子邮件、客户机服务器应用、数据复制、远距离vMotion 等,进而有效克服广域网上的网络和应用问题。

数据中心整合持续增长的数据集迁移至云计算灾难恢复/避免RPO 是客户可以承受丢失的数据量。

其单位是分钟、小时或天;RTO 是指恢复运营的速度,单位同样是分钟、小时或天;通过广域网发送数据同样存在技术挑战,其中包括延迟、数据包丢失、拥堵和低效的“繁琐”应用协议。

F5方案范文

F5方案F5方案1. 引言在当前互联网技术迅猛发展的背景下,企业对于网站和应用程序的性能和安全性要求越来越高。

F5方案是一种综合性的解决方案,通过使用F5系列产品,在大规模应用交付、网络安全和性能优化等方面提供全面的支持和解决方案。

本文将介绍F5方案的主要功能和应用场景,并详细解析其中的关键技术和优势。

2. F5方案的功能F5方案是基于F5公司的产品线开发的一种网络解决方案,主要包括以下功能:2.1 应用交付F5方案通过负载均衡、会话保持、内容缓存等技术,可以实现高可用、高性能的应用交付。

它能够将客户请求合理分配给后端服务器,提高系统的负载能力,确保网站和应用程序的可靠性和可用性。

2.2 网络安全F5方案提供了一系列的网络安全功能,包括应用层防火墙、DDoS防护、SSL加速等技术。

通过检测和阻止恶意流量,保护网络免受攻击。

同时,它还能够加密和解密网络流量,提高网站的安全性。

2.3 性能优化F5方案还提供了一系列的性能优化功能,包括数据压缩、TCP优化、HTTP优化等技术。

这些功能可以减少网络传输的数据量,提高网络的传输速度,加快网站和应用程序的访问速度。

3. F5方案的应用场景F5方案在各个行业和领域都有广泛的应用,主要包括以下几个方面:3.1 电子商务在电子商务领域,F5方案可以帮助企业实现高可用、高性能的网站和应用程序。

通过负载均衡和缓存技术,它可以提高用户访问的速度和体验,增强企业的竞争力。

3.2 金融领域在金融领域,F5方案可以保护企业的网络安全,防止恶意攻击和数据泄露。

同时,它还可以提供高性能的网络传输和应用交付,满足金融机构对于业务处理速度和可靠性的要求。

3.3 政府机构政府机构需要处理大量的网络流量和用户请求,同时还要保护网络的安全性。

F5方案可以帮助政府机构实现高性能的网络交付和安全防护,提高政府服务的效率和可靠性。

4. F5方案的关键技术和优势F5方案的核心技术包括:4.1 iRules技术iRules是F5方案的一项关键技术,它是一种基于事件驱动的脚本语言,可以用于实现高级的流量控制和应用逻辑。

F5服务体系介绍

22

备件先行服务(Advanced Replacement)

• 所有的备机服务类型都包含备件先行服务 • 仅有一次替换操作

• 无需使用临时测试设备造成两次替换操作

• 在备机发出后的10天内返回故障设备

23

备件服务简明列表

请注意每项内容中的先决条件,表中未列出

内容 需要RMA批准 备件先行服务 第二个工作日交付在周一到周五早8点 到下午6点 本地备机库4X24X7交付 5个工作日交付 RMA-1 √ √ RMA-2 √ √ √ √ √ RMA-3 √ √

– 第二工作日交付(Next Business Day)

– 全天候4小时交付(4Hour 24x7)

17

全球备件库分布

• • • • • US Canada European Union countries except for the highlands areas Israel Australia

37

在主页的导航条中指向TRAINING & SUPORT并点击 “Customer Support”

第一步:登录 F5 网站

38

第二步:点击左侧菜单中的“Licensing Tools”

39

第三步:点击右侧产品授权菜单中的“Production Information”

• 美国工厂第二个工作日发货,约22个工作日交付 (但不保证海关滞留造成的延误)

– 服务的有效性因地域不同而存在差异。请与F5当地服务团队确定 具体内容。

– 对于美国之外的国际货运,交付的时间会因为海关的规定等因素 有所不同

20

RMA-2

• 本地备品备件库发货,第二个工作日交付, 在周一 到周五早8点到下午6点

F5双活数据中心解决方案

生产数据中心1

生产数据中心2

应用B

应用A

应用A

应用B

应用级双活数据中心模型二

-- 主主模型

业务或用户分配到每个生产数据中心每个生产中心都有自己的应用集群对外服务跨双生产中心建立共用数据库通过数据复制技术将数据镜像到对方出现灾难时,正常的生产数据中心根据需要接管所有基于指定应用的请求所有的中心、主机和存储设备均处于生产状态和实现负荷分担

App Tier

Web Tier

Active

Standby

Active

Standby

Web Caches

F5 LTM + WebAccelerator

To Database

减小客户端的重复请求1)通过客户端缓存减小网络上数据传输,使用Hashing技术使当内容改变时客户端始终能下载到最新的内容

Web Tier

App Tier

DB Tier

Web Tier

App Tier

DB Tier

L2 Extensionsor Dark Fiber

“对不起,系统忙,请您稍后再试”

如果一个数据中心的资源不足或者故障,使用另外一个数据中心资源

x

x

DB Tier(Active)

DB Tier(Standby)

应用A访问

应用B访问

应用A访问

应用B访问

F5双活数据中心解决方案

双活数据中心整体架构

业务持续性保证

在架构层面,多个数据中心通过内部私有网络互联,统一对外提供服务。在多个数据中心内,应用在每个数据中心都是处于活动状态,在这种运行模式下,必须使用应用交付设备来实现应用的管理。

GTM + DNS

F5-em - 副本

4

F5-EM可提供的功能

F5 EM 设备集中管理器能够满足客户的上述管理需求。 F5 EM 可以提供集中化管理解决方案,可以显著降低管理多个设备的成本和复杂性。 F5 EM 设备管理器可以让客户在单 个窗格视图中实时查看整个应用交付基础设施,同时还提供了许多工具,以使常见任务实现自动化,确保优化的应用性能, 改善预算和预测的准确性,满足不断变化的业务需求。 F5 EM 设备集中管理器是 F5 总体 ADN 解决方案的重要组成部分,并被广泛的应用。

© F5 Networks, Inc.

7

设备库存

F5 EM 设备集中管理器的另一个重要功能是执行快速、准确的设备盘点。

这项功能备受 F5 客户欢迎,并得到了广泛应用。 由于设备库存显而易见,新客户可能不太重视这项功能。 然而,研究表明,超过 90% 的客户目前正在用静态文档跟踪设备,例如 Excel 电子表格。

如果 BIG-IP 专家组客户创建了一个模板,另一组客户尽管缺乏专业知识,但是进入系统后仍然可以实施 BIG-IP 变更。 通过模板,其 他客户可以使用一些基本信息创建变更集,例如他们尝试引入的池的 IP 地址和名称。 模板和变更集消除了掌握 BIG-IP 专业知识的 需求代理的管理负担,同时还减少了 50% 的工作负担。

© F5 Networks, Inc.

6

功能简介

F5 EM 设备集中管理器可以收集这些数据,并将它们发布到技术支持网站,以便技术支持工程师查阅。

F5 EM 设备集中管理器的另一个重要功能是执行快速、准确的设备盘点。

这项功能备受 F5 客户欢迎,并得到了广泛应用。 由于设备库存显而易见,新客户可能不太重视这项功能。 然而,研究表 明,超过 90% 的客户目前正在用静态文档跟踪设备,例如 Excel 电子表格。 F5 EM 设备集中管理带有"设备库存"界面,可以显示哪些设备正在使用,设备中有什么内容,以及其它与设备相关的重要 信息。 另一方面,Excel 电子表格有一些非常明显的缺点。 这些电子表格是静态文件,不支持动态更新。 例如,Excel 电子表格 能告知客户设备处于活动状态还是待机模式吗? 不能。 另外,Excel 电子表格的完整性完全取决于手动更新。 当超过 90% 的客户在使用静态的手动方法处理这项关键功能,而 F5 可以为他们提供一款非常高级的解决方案时,我们 需要在每一次客户沟通中阐明这一事实。 对于客户来说,它可能不是"购买"标准,但是当客户真正购买时,他们会立即认 识到这项功能可以为他们节省大量时间并且显著降低出错率。

F5 培训——硬件与基本概念

增加模块性能

• BIG-IP广域流量管理器(GTM) • BIG-IP应用安全管理器(ASM) • BIG-IPWeb应用加速器(WA)

随后再添加BIG-IP LTM 到一个单独的设备

请参阅产品矩阵或产品指南的详细信息

IT agility. Your

18

• 3900 – 4

IT agility. Your

15

硬件架构(3900)

Maximum RAM installed

(8 gig 3900)

Front-to-back cooling

DC 电源 插槽

可扩展电源 插槽

(支持热插拔)

或四核 CPU

(3900)

8 GB CF卡

(3900)

300 GB 硬盘(3900)

• BIG-IP ASM • BIG-IP APM • 协议安全模块(PSM) • 信息安全模块(MSM) • DNS Services Bundle • 数据中心防火墙

11

IT agility. Your

12

F5产品亮点

F5 产品亮点 BIG-IP 硬件 虚拟版本(VE)

LESSON OUTLINE

包含内置PCI标准报告

IT agility. Your

6

F5产品亮点

Global Traffic Manager Link Controller Local Traffic Manager Access Policy Manager Application Security Mgr. WebAccelerator

IT agility. Your

16

基本功能

1600/3600/3900/viprion 2400平台

F5 ASM

全面的应用安全与加速

BIG-IP ASM与BIG-IP® WebAccelerator™可同时在BIG-IP®本地流量管理器™设备上运行, 因此您可以确保应用的安全,同时提高应用性能。这个高效的多解决方案平台在不降低性能的 情况下增加安全性。您可以立即过滤攻击,并对Web应用进行加速,从而改善用户体验。由 于不需要向网络中增添新的设备,您可以获得一体化的解决方案,从而实现最高的成本效益。

BIG-IP应用安全管理器

产品资料

主要内容:

2 实现法规遵从 2 经济高效的安全 2 高级执行能力 3 现成的保护能力 3 全面的应用安全和加速 3 Web Scraping预防 3 Attack Expert系统 4 易读取的策略 5 iRules集成 5 集成的XML防火墙 5 DataGuard与Cloaking 5 漏洞评估 5 攻击签名的实时更新 5 SMTP和FTP安全 6 高级报告和数据库安全 6 实时策略构建器 7 BIG-IP ASM架构 8 BIG-IP ASM平台 8 服务与支持 8 更多信息

高级执行能力

BIG-IP ASM可保护任何参数免遭客户端的篡改,并且通过验证登录参数和应用流来防御强 制浏览和逻辑缺陷攻击。BIG-IP ASM还可以防护OWASP十大Web应用安全漏洞1以及零日 Web应用攻击。

1 欲了解BIG-IP ASM所防护的OWASP十大Web应用安全漏洞的更多信息,请联系您的F5业务代表。 2 “在企业准备应对进一步的损失的同时,数据侵害成本居高不下”,Robert Westervelt,.

6

产品资料

BIG-IP应用安全管理器

BIG-IP ASM架构

BIG-IP ASM运行于F5独特、专用的TMOS®架构上。TMOS是一个智能的、模块化、 高性能平台,可增强BIG-IP ASM的每项功能。TMOS提供了洞察力、灵活性和控制 力,旨在帮您智能地保护您的Web应用。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

19

现在产生实际流量来完善policy的parameter部分

在对ASM的VS一顿海扁之后,我们看看ASM学习到了什么?

从上面的图标中我们可以看到,ASM学习到了9个parameter。

20

学习到的Parameters的详细内容

ASM学习到了9个parameters

Staging表示该parameter还是在learning 状态。

Regular expression:用表达式来规定所输入的 数据的值。

在Attack Signature配置部分,我们需要根据用户的需要或者实际的情况,把右边的global securiy policy settings中选择相应的attack signature并enable到该变量上。比如在这个 DEMO中,我们启用的SQL注入防护的attack signature,并处于enable状态,那么如 果用户请求中有针对该变量的SQL注入的攻击发生,那么会根据policy的状态, transparent or blocking,发出alarm 或者block该请求。

点击Apply policy后,将使用policy生效

Signature staging表 示命中攻击特征库的 攻击流量也会被 learning到,然后需 要手动来断定是否真 正的攻击

默认是Transparent模式,即流量只学习,不阻挡。而改为 blocking模式后,并点击Save及再一次apply policy后,才会生 效。

11

建立默认的policy的流程-3

在本配置步骤中,可根据后台WEB站点的情况,添加一些attack signature到默认的policy中去。(general database,various system, system independent是默认就有的,建议再加上 IIS,ASP,PHP,Apache,MySQL)

ASM 快速部署指南

LIU YONG y.liu@ 13925169853 F5 GZ office Mar 2010

2

写在前面的话

本指南适合熟悉F5 的LTM产品的兄弟,需要给用户做ASM 测试的时候的快速部署,并看到效果。 ASM本身包含的内容比较多,我们在这个指南里根据简单 和实用的原则,对很多配置进行了“傻瓜式”处理,兄弟 们只要按照这个指南的步骤来配置,基本就能完成ASM的 售前测试的配置了。 所有配置都是基于V10.1版本 无特殊注明的,请按照文档配置截图,保持默认配置。 错别字请自行纠正 如发现错误,可用前面联系方式与我联系。谢谢!

16

修改file types和URLs的policy 参数

17

修改file types和URLs的policy 参数

修改完之后记得apply policy

18

修改file types和URLs的policy 参数

修改完之后记得apply policy

http和 https都要 取消 Tightening

3

设备部署说明

• ASM一般是采用串接的部署的方式,这种方式需要调整用 户的网络结构或者IP地址,正式上线的时候推荐用这种方 式。 • ASM也可以支持透明部署的方式,方便进行售前的测试, 详细的配置方法见ASKF5上的SOL

----SOL9372: Configuring BIG-IP ASM in transparent bridge mode

14

建立默认的policy的流程-6

建立好的默认policy的界面如上。现在的策略是出于透明的模式, 我们现在的策略是处于staging阶段,下面我们将要产生实际流量, 并手动完善我们的这个policy。

15

关于policy的状态的说明

Policy添加完毕之后,会如下面界面显示:

M图标代表该policy被改动过,且没有被apply。

在接下来的配置界面中,选择manual depolyment,然后点NEXT继续。

10

建立默认的policy的流程-2

记住在applicationready security policy中 选择“NONE”, 因为我们要建立一 个空的默认策略。

在本配置步骤中,需要注意的是application language的选择,我们可以通过IE 浏 览器访问后台WEB应用,然后在浏览器的工具菜单中选择查看编码,如下图,然 后在上图红色方框部分选择相应的编码。 If you are using Internet Explorer, right click within the browser page, select Encoding and see which encoding is being used by the browser. If you are using Mozilla Firefox, right click within the browser page, and select View Page Info. The encoding information is displayed.

21

如何设置对Parameters的防护-1

通过Webscrab或TamperIE等工具进行注入 以SQL injection 攻击为例,详解如何配置ASM的防护策略。 攻击:通过webscrab将password中的值修 改为’ or ‘1’=’1,测试终端将可以在不输入该 用户名密码的情况下,登录成功。

12

建立默认的policy的流程-4

在本配置步骤中,上面3个选项我们都要选中,这样我们就会建立一个允 许任意流量通过的默认policy。(该配置的作用是创建3条wildcast的策略, 允许任意的File types, URLs和Parameters)

13

建立默认的policy的流程-5

最后有一个初始策略的summary,点击”finish”结束初始策略的配置。

一般来讲,对于学习到的parameter,我们都会对这些parameter进行accpet,因为这些parameter 肯定是存在于WEB应用中的,否则是学习不到的,如果不接受这些parameter,会导致policy 正式启用后, 访问和该parameter相关的页面,会被ASM block掉。 Occurrence表示该parameter出现的次数。Values表示这个变量有多少不同的值.通过点击value 下面的数字,可以知道该parameter的具体数值有哪些。 在本快速指南中,我们并不需要对所有的parameter都进行防护,只需要针对几个登录或者查询 的parameter进行防护就可以了。

6

在LTM里配置ASM的HTTP CLASS

Host 的配置:如果后台pool member上有 多个web应用,则此处最好制定那些应用, 如果只有一个WEB应用则可以选择ALL。

7

将http class关联到VS上

点击VS的resources选项,把我们刚才建 立的httpclass 放到enabled方框中去。

4

确认ASM的license 并provisioning ASM 模块

5

第一部分 LTM 部分的相关配置

LTM部分的配置包括以下部分: • 配置VLAN及self ip • 配置route • 配置pool 及pool member, pool member为后台实际WEB 应用 • 配置VS 备注:ASM也可以支持透明部署的方式,透明方式下需要配 置Vlan-group,详细的配置方法见ASKF5上的SOL9372: Configuring BIG-IP ASM in transparent bridge mode

22

如何设置对Parameters的防护-2

Parameter lever:定义该变量的范围,全局 还是URL级别。 Perform staging:选中表示该变量还是处于 学习完善的阶段。 Allow Empty value:选中表示允许该变量 为空。 Parameter value type:一般情况下,选择 user-input value,如果需要防护parameter tampering的话,xtraction. extraction的具体配置见下页PPT。

27

被动防护---Attack Signature的配置

在web 应用中,可能会有很多cookie,在traffic learning的阶段,这些cookie都会被ASM学 习到,如下图:

在policy-blockingsettings里面,进行被动防护的attack signature行为的配置。在这里可以配置一旦 某一些攻击的attack signature匹配之后,ASM所采取的行为,是learn,(在traffic learning中可以 看到)还是alarm(在 reporting中可以看到),还是block的动作,该配置是基于policy的。

在Attack Signature配置部分,我们需要根据用户的需要或者实际的情况,把右边的global securiy policy settings中选择相应的attack signature并enable到该变量上。比如在这个 DEMO中,我们启用的SQL注入防护的attack signature,并处于enable状态,那么如果用 户请求中有针对该变量的SQL注入的攻击发生,那么会根据policy的状态,transparent or blocking,发出alarm 或者block该请求。那么类似的,比如说防护跨站点脚本攻击也是在 这里进行配置,只不过是attack signature的类型变成XSS的攻击库。类似的还有防 command executing攻击也是类似。

24

其他对于Parameters的防护---Value Meta Character

在value meta character配置部分,我们需要根据用户的需要或者实际的情况,把右边的 global security policy settings中选择相应的meta character并在该变量上选择allow或 是disallow。比如在这个DEMO中,我们对于该parameter所输入的数据中,不允许有 0xd和0x9,0x1b等,因为这些数值有可能通过后台的其他语言转译成相应的命令 ( 0xd对应回车,0x9对应TAB,0x1b对应空格等 )。