ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷七

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷一

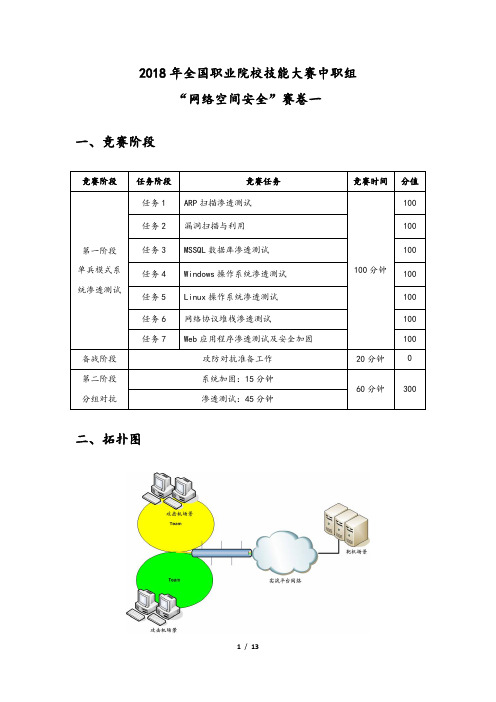

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷一一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;(18分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

2018全国职业院校技能大赛

2018全国职业院校技能大赛2018全国职业院校技能大赛拟设赛项规程一、赛项名称赛项编号:GZ-2018109赛项名称:嵌入式技术应用开发英语翻译:Embedded Technology and Application Development赛项组别:高职组赛项归属产业:电子信息二、竞赛目的赛项紧随嵌入式技术领域的最新发展趋势,重点考察电子电路设计、嵌入式微处理器控制、传感器应用、无线传感网、移动互联技术、Android应用开发、机器视觉、智能语音控制、RFID应用技术等嵌入式技术核心知识和核心技能。

通过竞赛,搭建校企合作的平台,深化产教融合,强化校企合作,推进协同育人,满足电子信息行业对嵌入式技术技能人才的快速增长需求,促进社会对嵌入式技术相关职业岗位的了解,基于竞赛达到赛项引领教学实践、促进工学结合的目的。

通过竞赛,实现嵌入式技术行业企业资源与教学资源的有机融合,使高职院校在专业建设、课程建设、人才培养方案和人才培养模式等方面,跟踪社会发展的最新需要,引领相关专业的教育教学改革与专业建设,缩小人才培养与行业需求差距,深化专业教学改革。

通过竞赛,全面检验学生嵌入式技术应用开发的工程实践能力和创新能力;加强学生对嵌入式技术相关知识的理解、掌握和应用;培养学生的动手实操能力、团队协作能力、创新意识和职业素养;促进理论与实践相结合,增强技能型人才的就业竞争力;提高学生的就业质量和就业水平。

通过竞赛,充分展示职业院校师生积极向上、奋发进取的精神风貌和职教改革成果。

在锻炼学生综合能力的同时,还培养出一批会知识、懂技术、熟项目的嵌入式技术师资,促进教师全面掌握行业企业对高素质嵌入式技术技能人才培养需求及相关职业岗位的技能要求,不断提高自身的专业水平和与实践能力,不断提高自身“双师型”素养与水平,及时更新教学内容,改进教学方法,不断提高教学质量,形成师生同赛、教学相长的生动活泼的教学格局,从而推动嵌入式技术应用开发相关专业的教学改革,实现以赛促教、以赛促学、以赛促改、以赛促建。

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷一

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷一一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;(18分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

2018年全国职业院校技能大赛新疆区预选赛中职组

2018年全国职业院校技能大赛新疆区预选赛中职组“分布式光伏发电系统装调与运维”赛项规程一、赛项名称赛项编号:ZZ-201805赛项名称:分布式光伏发电系统装调与运维赛项组别:中职组赛项归属产业:信息技术类二、竞赛目的通过技能竞赛,培养学生光伏发电系统的安装、调试和运行维护综合实践及创新能力;测试学生分析问题、解决问题能力,以及团队协作、安全意识、心理素质等职业素养。

展示中职学校新能源技术应用专业及相关专业的教学改革和实践成果,对职业教育课程改革起到引领作用,促进中职学校紧贴新能源产业发展与需求,为社会培养新能源产业技术技能型人才。

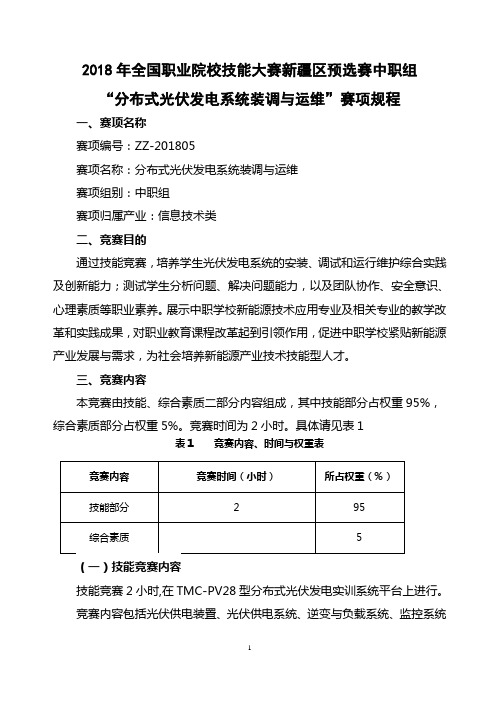

三、竞赛内容本竞赛由技能、综合素质二部分内容组成,其中技能部分占权重95%,综合素质部分占权重5%。

竞赛时间为2小时。

具体请见表1表1 竞赛内容、时间与权重表(一)技能竞赛内容技能竞赛2小时,在TMC-PV28型分布式光伏发电实训系统平台上进行。

竞赛内容包括光伏供电装置、光伏供电系统、逆变与负载系统、监控系统的安装、接线、测试、可编程序控制器的程序设计与调试、故障排除、焊接、分析等实训考核,根据任务书,完成以下操作内容:1.光伏电站的搭建(45%):光伏电池组件、投射灯、光线传感器的安装;光伏电池伏安特性的测试;光伏供电系统的控制单元、接口单元、可编程序控制器、传感器、智能仪表、继电器等器件的安装、接线和测试;光伏电池组件对光跟踪的程序编制和测试;光伏供电系统相关电路的绘制与分析。

2.多电站光伏发电运营(25%)(1)参赛选手根据任务书中的要求,将大赛提供的DSP核心单元、DC-DC 升压单元、全桥逆变单元、交流电压表、交流电流表、触摸屏、变频器、交流电动机、LED显示模块等器件与组件安装在“逆变与负载系统”网孔架内(接线排和走线槽已经安装好)。

(2)完成逆变与负载系统的布线和接线。

(3)通过触摸屏设置蓄电池充放电参数,实现光伏电站对蓄电池组的充放电过程。

利用示波器检测蓄电池充放电过程以及保护过程的波形并进行分析。

“2018年全国职业院校技能大赛”高职组移动互联网应用软件开发赛项试题库

“2018年全国职业院校技能大赛”高职组移动互联网应用软件开发赛项试题库2018年全国职业院校技能大赛专家委员会中国2018年4月目录第一部分:系统设计题 (6)第1题:完成智能交通系统充值历史记录模块设计说明书的编写 (6)第2题:完成智能交通系统的实时环境指标动态显示功能模块设计说明书的编写6第3题:完成智能交通系统公交车信息查询模块设计说明书的编写 (6)第4题:完成智能交通系统环境信息实时查询分析模块设计说明书的编写 (6)第5题:完成智能交通系统道路状态模块设计说明书的编写 (7)第6题:完成智能交通系统编码实现公司交通单双号管制功能设计说明书的编写7第7题:完成智能交通系统编码实现我的消息功能设计说明书的编写 (7)第8题:完成智能交通系统编码实现个人中心功能设计说明书的编写 (7)第9题:完成智能交通系统编码实现城市地铁查看功能设计说明书的编写 (8)第10题:完成智能交通系统编码实现我的交通功能设计说明书的编写 (8)第二部分:改错题 (9)第1题:启动智能交通APP后,首次进入引导界面,如图所示。

(9)第2题:打开移动端APP,进入登录界面,如图所示。

(10)第3题:移动端APP登陆界面,如图所示。

(11)第4题:移动端APP注册界面,如图所示。

(12)第5题:移动端网络设置界面 (13)第6题:智能交通APP引导界面 (14)第三部分:编程题 (15)第2题:编码实现红绿灯管理模块 (16)第3题:编码实现充值历史记录模块 (17)第4题:编码实现车辆违章浏览功能1 (18)第5题:实现系统环境指标实时显示功能 (20)第6题:实现传感器实时数据显示功能 (21)第7题:编码实现阈值设置功能 (22)第8题:编码实现公司交通单双号管制功能 (23)第9题:编码实现车管局车辆账户管理功能 (24)第10题:编码实现公交查询模块功能1 (26)第11题:编码实现红绿灯管理模块 (28)第12题:编码实现车辆违章查看功能 (30)第13题:编码实现路况查询模块 (34)第14题:编码实现生活助手功能 (36)第15题:编码数据分析功能 (40)第16题:编码个人1中心功能 (45)第17题:编码实现生活指数功能 (47)第18题:编码实现我的消息功能 (49)第19题:编码数据分析功能 (51)第20题:编码个人中心2功能 (53)第21题:编码实现红绿灯管理模块 (54)第22题:编码实现车辆ETC账户管理功能1 (55)第24题:编码实现生活助手功能 (58)第25题:编码实现路况查询模块 (59)第26题:编码数据分析功能 (60)第27题:编码实现生活助手功能 (62)第28题:编码实现公交查询模块功能2 (64)第29题:编码实现实时环境指标显示模块 (65)第30题:编码实现车辆违章视频浏览播放功能 (66)第31题:编码实现意见反馈功能 (67)第32题:编码实现城市地铁查看功能 (69)第33题:编码实现高速路况查询功能 (71)第34题:编码实现高速ETC功能 (72)第35题:编码实现旅行助手功能 (75)第36题:编码实现天气信息功能 (77)第37题:编码实现二维码支付功能 (78)第38题:编码定制班车功能 (81)第39题:新闻客户端 (84)第40题:编码智能停车场模块中的IC卡充值功能 (85)第41题:编码实现智能停车场模块的车辆收费查询功能 (86)第42题:编码停车场信息管理功能 (87)第43题:实现小车充值功能 (88)第44题:编码实现用户登录注册功能 (89)第45题:编码实现我的座驾功能 (91)第46题:编码实现我的交通功能 (94)第四部分:创意设计题 (97)第1题:编码实现创意模块 (97)第一部分:系统设计题第1题:完成智能交通系统充值历史记录模块设计说明书的编写【要求】1、基于“第三部分编程题的第3题:编码实现充值历史记录模块”设计编写。

全国职业院校技能大赛-网络布线项目竞赛试题(中职组)

2013年全国职业院校技能大赛中职组网络布线项目竞赛试题2013年全国职业院校技能大赛-网络布线项目竞赛试题(中职组)第二部分网络布线系统工程项目施工根据大赛组委会指定设备,网络布线工程施工安装针对网络综合布线实训装置进行,每个竞赛队1个U形区域,U形半封闭区域宽度约3.6米,深度约1.2米,竞赛操作区域以该U形区域为基准,在宽度为约4.08米(U形区域的左右边界)为基准边界,深度约1.44米区域内进行,竞赛操作不得跨区作业、跨区走动及跨区放置材料。

竞赛过程中,不得对仿真墙体、模拟CD机柜装置、模拟BD装置进行位置移动操作,具体链路施工路由要求,请安大赛试题题目要求及“图1 实训操作仿真墙示意图”中描述的位置进行,信息点布局应符合以上说明图要求(指定信息点应分布在指定模拟墙单元范围内)。

施工过程中,请遵守相关国家标准规定,并使用与网络布线施工现场一致的加工/施工工具及施工工艺。

5、网络跳线制作和测试现场制作网络跳线8根,要求跳线长度误差必须控制在±5毫米以内,线序正确,压接护套到位,剪掉牵引线,符合GB50312规定,跳线合格,并且在网络配线实训装置上进行测试,其它具体要求如下:3根超五类非屏蔽铜缆跳线,568B-568B线序,长度500毫米;3根超五类非屏蔽铜缆跳线,568A-568A线序,长度400毫米;2根超五类非屏蔽铜缆跳线,568A-568B线序,长度300毫米。

特别要求:必须在竞赛开始后60分钟内制作完成,并将全部跳线装入收集袋,检查确认收集袋编号与机位号相同后,摆放在工作台上,供裁判组收集和评判。

6、完成测试链路端接在图1所示的标有BD网络配线实训装置上完成4组测试链路的布线和模块端接,路由按照图3所示,每组链路有3根跳线,端接6次。

要求链路端接正确,每段跳线长度合适,端接处拆开线对长度合适,剪掉牵引线。

7、完成复杂永久链路端接在图1所示的标有BD网络配线实训装置上完成6组复杂永久链路的布线和模块端接,路由按照图4所示,每组链路有3根跳线,端接6次。

2018 年全国职业院校技能大赛ZZ-2018064中职组网络搭建与应用赛项公开赛卷说明

2018 年全国职业院校技能大赛

中职组“网络搭建与应用”赛项公开赛卷题库说明

2018 年全国职业院校技能大赛ZZ-2018064中职组“网络搭建与应用”赛项采用公开赛卷形式。

本赛项以检验参赛选手的计算机网络的拓扑规划能力、IP地址规划能力、中英文技术文档阅读应用能力、工程现场问题处理能力作为重要技能考察,故本赛项在保证难易程度、构成比例一致和技能要求不变的前提下将公布的10套主要网络环境与2018年公开赛卷技能要求组合,形成10套公开赛卷。

正式赛卷将于正式比赛前三天内,将公开赛卷随机排序后,在监督组的监督下,由裁判长指定相关人员抽取正式赛卷与备用赛卷,并在比赛当天实施。

特别提醒参赛队注意:由于今年参赛规模扩大近一倍,在保证公开、公平、公正的原则下为提高评判工作的效率,故在网络搭建及安全部署部分技能要求在原有提交电子文档的基础上需要参赛队填写《网络搭建及安全部署竞赛报告单》(电子版),具体内容见《网络搭建及安全部署竞赛报告单》示例;在正式赛卷服务器配置及应用部分技能要求中会比往年增加结果性和关键步骤截图。

ZZ-2018064网络搭建与应用

赛项执委会及专家组

2018年4月。

中等职业学校网络综合布线技能大赛试题

中等职业学校《网络综合布线》技能大赛试题一、注意事项:1、请按照以下比赛环境,检查比赛中使用硬件设备、连接线等设备、材料和软件是否齐全,计算机设备是否能正常使用。

2、禁止携带和使用移动存储设备、运算器、通信工具及参考资料。

3、操作过程中,需要及时保存设备配置。

比赛过程中,不要对任何设备添加密码。

4、比赛完成后,比赛设备、比赛软件和比赛试卷请保留在座位上,禁止带出考场外。

5、仔细阅读比赛试卷,分析需求,按照试卷要求,进行设备配置和调试。

6、比赛时间为180分钟。

二、比赛环境:竞赛软硬件环境:三、竞赛题:1.项目背景某著名集团公司因业务需要,现需在租借一套2层商务楼做为集团新增办公环境使用。

由于集团人员配备,规划需要。

现提出如下需求:1)第一层:有8个房间,每个房间需要有1个信息点。

信息点分布为8个网络信息点和8个语音信息点(双口面板)。

2)第二层:有7个房间,每个房间需要有1个信息点。

信息点分布为7个网络信息点和7个语音信息点)(双口面板)。

3)需在1、2层分别设一个配线间,以及整栋楼还设有一个楼层分线箱。

由于传输性能需求,主干链路使用光纤、大对数来满足使用需求。

4)请根据例图1-2,实现客户规划需求。

模块一:光纤网布线及安装1)按照设计要求,完成CD、BD机柜内SC光纤配线架等设备的安装。

2)按附图1-1、1-2所示,要求完成BD-FD3 主干皮线光缆敷设,主干链路安装1根PVC线管Φ50mm,Φ50mm线管(与大对数合用)中敷设的线缆进6U机柜时,使用黄腊管接入。

墙体至BD机柜部分线管贴地敷设,主干光纤采用4根1芯皮线光缆敷设,并使用冷压方式制作光纤SC冷压接头,光纤整理入BD光纤配线架1-4号端口,并制作标签。

3)按附图1-1、1-2所示,要求完成CD-BD 主干皮线光缆敷设,主干链路安装1根PVC线管Φ50mm,Φ50mm线管(与大对数合用)中敷设的线缆进6U机柜时,使用黄腊管接入。

BD至CD机柜部分线管贴地敷设,主干光纤采用4根1芯皮线光缆敷设,并使用冷压方式制作光纤SC冷压接头,光纤整理入BD光纤配线架9-12号端口,并制作标签。

中职组“网络空间安全赛项”竞赛题-D

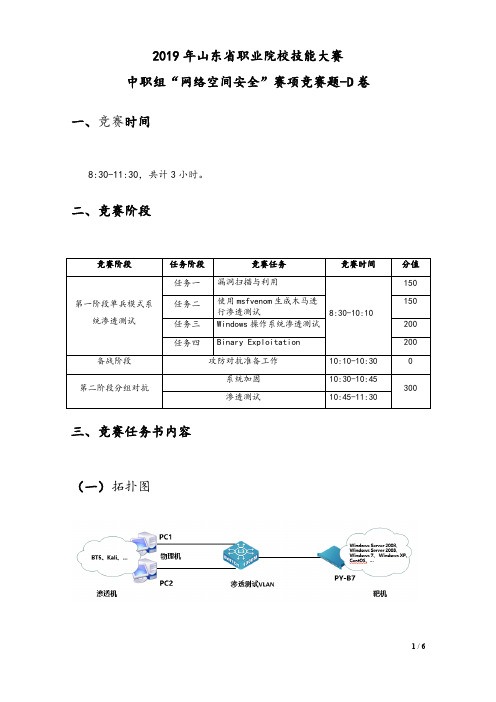

2019年山东省职业院校技能大赛中职组“网络空间安全”赛项竞赛题-D卷一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书(700分)任务一:漏洞扫描与利用任务环境说明:✓服务器场景:Windows2020✓服务器场景操作系统:Windows(版本不详)1.通过本地PC中渗透测试平台Kali2.0对服务器场景Windows2020进行系统服务及版本扫描渗透测试,并将该操作显示结果中3389端口对应的服务版本信息字符串作为Flag值提交;2.在msfconsole中用search命令搜索 MS12020 RDP拒绝访问攻击模块,并将回显结果中的漏洞披露时间作为Flag值(如:2012-10-16)提交;3.在msfconsole中利用 MS12020 RDP拒绝访问漏洞辅助扫描模块,将调用此模块的命令作为Flag值提交;4.在第3题的基础上查看需要设置的选项,并将回显中必须要设置的选项名作为Flag值提交;5.使用set命令设置目标IP(在第4题的基础上),并检测漏洞是否存在,运行此模块将回显结果中最后四个单词作为Flag值提交;6.在msfconsole中利用MS12020 RDP拒绝访问攻击模块,将调用此模块的命令作为Flag值提交;7.使用set命令设置目标IP(在第6题的基础上),使用MS12020拒绝访问攻击模块,运行此模块将回显结果中倒数第一行的最后一个单词作为Flag值提交;8.进入靶机关闭远程桌面服务,再次运行MS12020拒绝访问攻击模块,运行此模块将回显结果中倒数第二行的最后一个单词作为Flag值提交。

任务二:使用msfvenom生成木马进行渗透测试任务环境说明:✓服务器场景:XP-jcst(用户名:未知;密码:未知)✓服务器场景操作系统:未知✓渗透机场景:kali(用户名:root;密码:toor)✓渗透机场景操作系统:Kali Linux1.打开kali攻击机,统计木马生成工具msfvenom的Windows平台相关payload的个数,。

2018年度全国职业技能大赛中职组“网络空间安全”赛项

2018年度全国职业技能大赛中职组“网络空间安全”赛项江苏省竞赛任务书(样题)一、竞赛时间9:00-12:00,共计3小时。

二、竞赛阶段简介1 / 11三、竞赛任务书内容(一)拓扑图任务一、网络平台搭建(20分)1. 根据网络拓扑图所示,配置交换机的管理VLAN 为VLAN60X;X 为每参赛队所在组号2. 根据网络拓扑图所示,配置交换机管理VLAN 的IP 地址为X.X.X.X/24。

(X 为每参赛队所在组号);2 / 113. 据网络拓扑图所示,配置交换机telnet 服务,交换机Telnet 用户名:zhongke ;密码:选手自行设定;4. 根据《赛场参数表》,配置交换机上连实战平台网络接口为Trunk ;5. 根据《赛场参数表》,配置交换机实战平台管理VLAN 为VLAN80,并将PC1所连接口划入该VLAN ;6. 根据网络拓扑图所示,在第二阶段开始时按照《赛场参数表》配置交换机渗透测试VLAN ,并将PC2所连接口划入该VLAN ;任务2.ARP扫描渗透测试(20分)任务环境说明:✓服务器场景:CentOS5.5✓服务器场景操作系统:CentOS5.51.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;Arping –c 5 192.168.0.1163 / 112.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;53.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;Use auxiliary/scanner/discovery/arp_sweep4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;completed5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景4 / 11CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;appears6.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;run任务3.操作系统及应用程序扫描渗透测试(20分)任务环境说明:✓服务器场景:CentOS5.5✓服务器场景操作系统:CentOS5.51.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;sP5 / 112.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap),并将该操作显示结果的上数第3行左数第3个单词作为Flag提交;up3.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;A4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作显示结果的最后1行最后1个单词作为Flag提交;seconds5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行操作系统扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;O6.通过通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;6 / 11sV7.通过通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作显示结果的SSH服务版本信息字符串作为Flag提交;OpenSSH 5.3 (protocol 2.0)任务4.Web应用程序文件包含安全攻防(20分)任务环境说明:✓服务器场景名称:WebServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;1.访问WebServ2003服务器场景,"/"->"Display Uploaded's FileContent",分析该页面源程序,找到提交的变量名,并将该变量名作为Flag(形式:name=“变量名”)提交;7 / 11Name = ‘filename’2.对该任务题目1页面注入点进行渗透测试,通过php://filter协议使当前页面以Base64编码方式回显WebServ2003服务器场景访问日志文件:AppServ/Apache2.2/logs/flag.log的内容,并将注入语句作为Flag提交;..\..\..\AppServ\Apache2.2\logs\flag.log3.对该任务题目2页面注入点进行注入以后,将当前页面以Base64编码方式回显内容作为Flag提交;4.通过PHP函数对题目3中Base64编码回显内容进行解码,并将解码内容作为Flag提交;5.进入WebServ2003服务器场景的目录,找到DisplayFileCtrl.php文件,使用EditPlus工具打开并填写该文件中空缺的F1、F2、F3、F4的值,使之可以抵御文件包含渗透测试,并提交Flag(形式:F1|F2|F3|F4);8 / 11F1= $str = ‘..’;F2= If (strstr($filename,$str)==false){F3= }else{F4= Echo ‘no no no playload’;}自己建的文件6.再次对该任务题目1页面注入点进行渗透测试,验证此次利用该注入点对WebServ2003服务器场景进行文件包含渗透测试无效,并将回显页面源文件内容作为Flag提交;No no no playload任务5. Windows操作系统服务端口扫描渗透测试(20分)任务环境说明:✓服务器场景:WinServ2003(用户名:administrator;密码:空)✓服务器场景操作系统:Microsoft Windows2003 Server✓服务器场景操作系统安装服务:HTTP✓服务器场景操作系统安装服务:CA✓服务器场景操作系统安装服务:SQL9 / 111.进入PC2虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG1字符串,将该字符串作为FLAG值(形式:FLAG1字符串)提交;(2分)2.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG2字符串,将该字符串作为FLAG 值(形式:FLAG2字符串)提交;(2分)3.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG3字符串,将该字符串作为FLAG 值(形式:FLAG3字符串)提交;(2分)4.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG4字符串,将该字符串作为FLAG 值(形式:FLAG4字符串)提交;(2分)5.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG5字符串,将该字符串作为FLAG 10 / 11值(形式:FLAG5字符串)提交;(3分)6.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG6字符串,将该字符串作为FLAG 值(形式:FLAG6字符串)提交;(3分)7.进入虚拟机操作系统:Ubuntu Linux 32bit中的/root目录,完善该目录下的tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,填写该文件当中空缺的FLAG7字符串,将该字符串作为FLAG 值(形式:FLAG7字符串)提交;(3分)8.在虚拟机操作系统:Ubuntu Linux 32bit下执行tcpportscan.py文件,对目标HTTP服务器应用程序工作传输协议、端口号进行扫描判断,将该文件执行后的显示结果中,包含TCP 80端口行的全部字符作为FLAG值提交。

2018年中职组“网络空间安全赛项”芜湖市比赛赛题

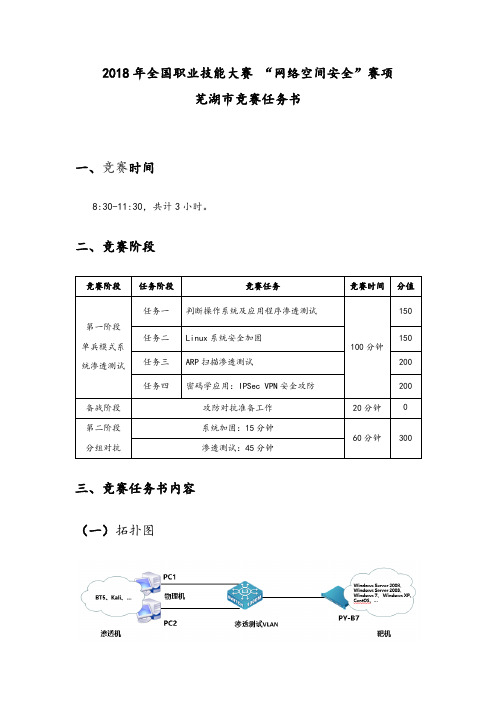

2018年全国职业技能大赛“网络空间安全”赛项芜湖市竞赛任务书一、竞赛时间8:30-11:30,共计3小时。

二、竞赛阶段三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书任务一、判断操作系统及应用程序渗透测试任务环境说明:✓服务器场景名称:WinServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;✓服务器场景用户名:administrator,密码:空✓渗透机场景:BT5✓渗透机用户名:root,密码:toor1.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WinServ2003进行ping扫描渗透测试(使用工具nmap,使用参数v;n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;sP2.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WinServ2003进行ping扫描渗透测试(使用工具nmap,使用参数v;n,使用必须要使用的参数),并将该操作显示结果的最后1行左数第1个单词作为Flag提交;Raw3.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WinServ2003进行综合性扫描渗透测试(使用工具nmap,使用参数v;n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;A4.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WinServ2003进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作显示结果的最后1行左数第2个单词作为Flag提交;packets5.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WinServ2003进行操作系统扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;O6.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WebServ2003进行操作系统扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作显示结果“Running:”之后的字符串作为Flag提交;Microsoft Windows XP|20037.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WebServ2003进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;sV8.通过PC(虚拟机:Backtrack5)中渗透测试工具对服务器场景WebServ2003进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作显示结果的HTTP服务版本信息字符串作为Flag提交;Apache httpd 2.2.8((Win32)PHP/6.0.0-dev)任务二、Linux系统安全加固任务环境说明:✓服务器场景:CentOS5.5(用户名:root;密码:123456)✓服务器场景操作系统:CentOS5.5✓渗透机场景:BT5✓渗透机用户名:root,密码:toor1.通过PC中渗透测试平台对服务器场景CentOS5.5进行服务扫描渗透测试,并将扫描结果上数第5行的4个单词作为Flag(形式:单词1|单词2|单词3|单词4)提交;PORT|STATE|SERVICE|VERSION2.通过PC中渗透测试平台对服务器场景CentOS5.5进行远程超级管理员口令暴力破解(使用PC中的渗透测试平台中的字典文件superdic.txt),并将破解结果Success:后面2个空格之间的字符串作为Flag提交;‘root’:’123456’3.通过PC中渗透测试平台打开已经建立的会话,在与CentOS5.5的会话中新建用户admin,并将该用户提权至root权限,并将新建用户admin并提权至root权限全部命令作为Flag(形式:命令1|命令2|…|命令n)提交;Adduser admin |passwd admin|usermod -g root admin4.修改并在原目录下编译、运行./root/autorunp.c木马程序,使该木马程序能够实现远程连接 8080端口,并在该端口上运行/bin/sh命令行程序,并将运行./root/autorunp.c木马程序以及运行后的系统网络连接状态(netstat -an)增加行内容作为Flag提交;Tcp 0 0.0.0.0:8080 0.0.0.0:* LISTEN5.将autorunp.c木马程序设置为系统启动后自动加载,并转入系统后台运行,并将在配置文件中增加的内容作为Flag提交;/root/autorunp&6.重新启动CentOS5.5服务器场景,通过PC中渗透测试平台NETCAT远程打开CentOS5.5服务器场景./bin/sh程序,并运行查看IP地址命令,并将运行该命令需要输入的字符串作为Flag提交;/sbin/ifconfig7.对CentOS5.5服务器场景进行安全加固,阻止PC中渗透测试平台对服务器场景CentOS5.5进行远程超级管理员口令暴力破解,并将配置文件增加的内容字符串作为Flag提交;PermitRootLogin no任务三、ARP扫描渗透测试任务环境说明:✓服务器场景:CentOS5.5(用户名:root;密码:123456)✓服务器场景操作系统:CentOS5.5✓渗透机场景:BT5✓渗透机用户名:root,密码:toor1.通过PC中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;Arping -C 52.通过PC中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;53.通过PC中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;Auxiliary/scanner/discovery4.通过PC中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;completed5.通过PC中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;appesars6.通过PC中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;run任务四、密码学应用:IPSec VPN 安全攻防任务环境说明:✓服务器场景名称:WinServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;✓服务器场景用户名:administrator,密码:空✓渗透机场景:Windows7 64位旗舰版✓渗透机用户名:Administrator,密码:1234561.PC(虚拟机:Backtrack5)打开Wireshark工具,监听PC(虚拟机:WindowsXP)通过Internet Explorer访问服务器场景WinServ2003的login.php页面,通过该页面对Web站点进行登录,同时使用PC(虚拟机:Backtrack5)的Wireshark工具对HTTP请求数据包进行分析,将该数据包中存放用户名的变量名和存放密码的变量名联合作为Flag(形式:存放用户名的变量名&存放密码的变量名)提交;Usernm&passwd2.在PC(虚拟机:WindowsXP)和WinServ2003服务器场景之间通过IPSec技术建立安全VPN,阻止PC(虚拟机:Backtrack5)通过Wireshark工具对本任务上题的HTTP请求数据包进行分析;PC(虚拟机:WindowsXP)通过Ping工具测试WinServ2003服务器场景的连通性,将回显的第1个数据包Ping工具的打印结果作为Flag提交;Negotiating IP Security3.在PC(虚拟机:WindowsXP)和WinServ2003服务器场景之间通过IPSec技术建立安全VPN 的条件下:PC(虚拟机:Backtrack5)打开Wireshark工具,监听PC(虚拟机:WindowsXP)通过Internet Explorer访问服务器场景WinServ2003的login.php页面,通过该页面对Web站点进行登录,同时使用PC(虚拟机:Backtrack5)的Wireshark工具对HTTP请求数据包进行分析,将Wireshark工具中显示该流量的协议名称作为Flag提交ESP4.在PC(虚拟机:WindowsXP)和WinServ2003服务器场景之间通过IPSec技术建立安全VPN 的条件下:PC(虚拟机:Backtrack5)打开Wireshark工具,监听PC(虚拟机:WindowsXP)通过Ping工具测试到服务器场景WinServ2003的连通性,在Ping工具中指定ICMP请求数据包的大小为128byte,同时使用PC(虚拟机:Backtrack5)的Wireshark工具对加密后的该数据包进行分析,将Wireshark工具中显示该数据包的长度作为Flag提交2065.在PC(虚拟机:WindowsXP)和WinServ2003服务器场景之间通过IPSec技术建立安全VPN 的条件下:PC(虚拟机:Backtrack5)打开Wireshark工具,监听PC(虚拟机:WindowsXP)通过Ping工具测试到服务器场景WinServ2003的连通性,在Ping工具中指定ICMP请求数据包的大小为128byte,数量为100;同时使用PC(虚拟机:Backtrack5)的Wireshark工具对加密后的该数据包进行分析,将Wireshark工具中显示的最后一个加密后的请求数据包和第一个加密后的请求数据包的序列号之差作为Flag提交;99(三)第二阶段任务书各位选手是某公司的系统安全管理员,负责服务器(受保护服务器IP、管理员账号见现场发放的参数表)的维护,该服务器可能存在着各种问题和漏洞(见漏洞列表)。

2018 中职 网络布线项目-赛题14

2018年全国职业院校技能大赛中职组“网络布线”赛项(赛项编号:ZZ2018067)赛题库(十四)中职组“网络布线”赛项专家组2018年4月24日网络布线项目赛题(十四)(满分1000分,时间180分钟)一、注意事项(一)全部书面作品、电子版竞赛作品、布线工程作品只能按要求填写工位号等进行识别,不得填写指定内容之外的任何识别性标记。

如果出现地区、校名、人名等其他任何与参赛队有关的识别信息,一经发现,竞赛试卷和作品作废,比赛按零分处理,并且提请大赛组委会进行处罚。

(二)竞赛赛卷、竞赛作品、竞赛工具、竞赛器材及竞赛材料等不得带出竞赛场地,一经发现,竞赛作品作废,比赛按零分处理,并且提请大赛组委会进行处罚。

(三)进入竞赛场地,禁止携带移动存储设备、计算器、通讯工具、加工/施工工具及参考资料等。

(四)进入竞赛施工现场,施工人员需佩戴安全帽(参与网络布线速度竞赛人员除外)。

(五)竞赛所用工具、器材、耗材,在竞赛开始前已全部发放到各个竞赛工位,保证充分满足竞赛需求。

竞赛开始前,请仔细核对器材明细表,并签字确认(未签字确认前禁止开始比赛)。

竞赛过程中,不再另行发放工具、器材、耗材。

(六)请仔细阅读本赛卷要求,按照赛卷规定要求/需求进行设备/器材配置、加工及调试。

(七)竞赛过程中,参赛队要做到工作井然有序、不跨区操作、不喧哗,竞赛施工材料、加工废料、施工模块等分区有序存放。

(八)竞赛时间结束后,立即停止操作,所有参赛队员离开竞赛工位,并且站立于竞赛工位之外。

竞赛赛卷放在电脑旁边,等待裁判员检查和参赛队确认,确认后参赛队必须立即离开竞赛场地;(九)对设备上未标注端口编号的配线架,规定端口号均依次从左向右从小到大编号(左…… 1、2、3……n ……右)。

(十)本次竞赛由速度竞赛、工程项目施工和工程项目管理三部分组成,比赛时间180分钟,满分1000分。

竞赛所需的说明书等电子文档均存放在本竞赛组计算机桌面的“网络布线素材”文件夹中;网络布线速度竞赛需提交的电子作品,请保存在计算机桌面的“速度竞赛成果-n”文件夹下(n为工位号);其余需要提交的所有电子作品,均保存在“其余竞赛成果-n”文件夹下(n为工位号)。

全国职业院校技能大赛中职组“网络空间安全”赛卷

2019年全国职业院校技能大赛中职组“网络空间安全”赛卷八一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:123456),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali1.0(用户名:root;密码:toor);虚拟机3:Kali2.0(用户名:root;密码:toor);虚拟机4:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. Wireshark数据包分析(100分)任务环境说明:✓服务器场景:PYsystem20191✓服务器场景操作系统:Windows(版本不详)1.使用Wireshark查看并分析PYsystem20191桌面下的capture4.pcap 数据包文件,找出黑客获取到的可成功登录目标服务器FTP的账号密码,并将黑客获取到的账号密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交;(9分)2.继续分析数据包capture4.pcap,找出黑客使用获取到的账号密码登录FTP的时间,并将黑客登录FTP的时间作为Flag值(例如:14:22:08)提交;(13分)3.继续分析数据包capture4.pcap,找出黑客连接FTP服务器时获取到的FTP服务版本号,并将获取到的FTP服务版本号作为Flag值提交;(15分)4.继续分析数据包capture4.pcap,找出黑客成功登录FTP服务器后执行的第一条命令,并将执行的命令作为Flag值提交;(11分)5.继续分析数据包capture4.pcap,找出黑客成功登录FTP服务器后下载的关键文件,并将下载的文件名称作为Flag值提交;(13分)6.继续分析数据包capture4.pcap,找出黑客暴力破解目标服务器Telnet服务并成功获取到的用户名与密码,并将获取到的用户名与密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交;(9分)7.继续分析数据包capture4.pcap,找出黑客在服务器网站根目录下添加的文件,并将该文件的文件名称作为Flag值提交;(13分)8.继续分析数据包capture4.pcap,找出黑客在服务器系统中添加的用户,并将添加的用户名与密码作为Flag值(用户名与密码之间以英文逗号分隔,例如:root,toor)提交。

2018年全国职业院校技能大赛

2018年全国职业院校技能大赛D(三)在赛项上增加才艺运用环节,考查选手在导游实际工作中灵活运用才艺调节团队氛围的能力。

(四)《中华人民共和国旅游法》、文明旅游公约、《国民旅游休闲纲要2013-2020》(国办发[2013]10号)等旅游热点问题将成为笔试环节新增考核内容,助力旅游相关法律公约的学习、宣传贯彻与推广。

(五)邀请旅行社或旅游企业观摩,搭建优秀选手与企业就业对接的平台。

(六)做到赛项资源转化成果符合行业规范、契合课程标准、突出技能特色、展现竞赛优势。

六、竞赛内容简介(须附英文对照简介)竞赛内容包括5个部分,共四个环节:导游知识测试15%、现场导游辞创作及讲解30%、自选景点导游讲解35%、导游英语口语测试10%、才艺运用10%,其中第二、三项作为一个竞赛环节在同一场地按序完成,其余三项作为独立环节在各自比赛场地完成。

导游知识测试:考试形式为闭卷考试,采用计算机考试,考试时间为60分钟,题量100题,题型包含判断题、单选题和多选题三种。

题库量共1000题,其中判断题300题、单选题400题、多选题300题,内容包括导游基础知识、导游业务、旅游法规和旅游热点问题。

赛前按规定时间公开题库。

现场导游辞创作及讲解:内容为中国著名旅游文化元素,该部分比赛公开题库,题库包括100个旅游文化元素和15个团型。

选手现场抽选出一个旅游文化元素和一个团型,准备时长30分钟,选手独立完成现场导游辞创作。

30分钟后上场,在2分钟内用中文进行脱稿讲解。

自选景点导游讲解:选手在赛前根据选题范围准备一段5分钟的导游辞和相应的PPT资料,讲解景点为国家5A级旅游景区或世界遗产,用中文进行模拟导游讲解。

其中须含欢迎辞,欢迎辞包含问候语、欢迎语、介绍语、希望语、祝愿语五部分内容。

PPT使用office2007版本,制作格式为pptx,PPT文件大小不超过20M。

选手所提供所有PPT统一设置为自动播放形式,经选手示意后由工作人员在现场点击开始自动播放。

2018年全国职业院校技能大赛

2018年全国职业院校技能大赛拟设赛项规程一、赛项名称赛项编号:ZZ-2018065赛项名称:网络空间安全英语翻译:Cyberspace Security赛项组别:中职赛项归属产业:电子信息产业二、竞赛目的通过竞赛,检验参赛选手对网络、服务器系统等网络空间中各个信息系统的安全防护能力,以及分析、处理现场问题的能力。

通过本赛项的训练和比赛,培养更多学生掌握网络安全知识与技能,发展成为国家信息安全领域的技术技能人才。

引导中等职业学校关注网络安全技术发展趋势和产业应用方向,促进网络信息安全专业建设与教学改革。

赛项紧密结合新一代信息产业发展对网络安全应用型人才的需求,促进产教互动、校企融合,增强中职学校学生的新技术学习能力和就业竞争力,助力新一代信息技术产业快速发展。

三、竞赛内容重点考核参赛选手网络系统安全策略部署、信息保护、网络安全运维管理的综合实践能力,具体包括:1.参赛选手能够在赛项提供的服务器上配臵各种协议和服务,实现网络系统的运行,并根据网络业务需求配臵各种安全策略,以满足应用需求。

2.参赛选手能够根据大赛提供的赛项要求,实施网络空间安全防护操作。

3.参赛选手能够根据网络实际运行中面临的安全威胁,确定安全策略并部署实施,防范并制止网络恶意入侵和攻击行为。

4. 参赛选手通过分组混合对抗的形式,能够实时防护自己服务器,抵御外界的攻击,同时能够对目标进行渗透和攻击。

5.竞赛总时长为3个小时,各竞赛阶段安排如下:6.竞赛分值权重和时间安排四、竞赛方式1.本赛项为团体赛,以院校为单位组队参赛,不得跨校组队。

每个参赛队由2名选手组成,同一学校报名参赛队不超过1支,每个参赛队限报2名指导教师。

2.本赛项暂不邀请国际团队参赛或观摩。

五、竞赛流程(一)竞赛流程图(二)竞赛时间表比赛限定在1天内进行,比赛场次为1场,赛项竞赛时间为3小时,时间为9:00-12:00,具体安排如下:六、竞赛赛卷(一)赛项执委会专家组下设的命题组负责本赛项命题工作。

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷七

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷七一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷七一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

(7分)任务2. MSSQL数据库渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.在本地PC渗透测试平台BT5中使用zenmap工具扫描服务器场景server2003所在网段(例如:172.16.101.0/24)范围内存活的主机IP地址和指定开放的1433、3306、80端口。

并将该操作使用的命令中必须要使用的字符串作为FLAG提交;(10分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行系统服务及版本扫描渗透测试,并将该操作显示结果中数据库服务对应的服务端口信息作为FLAG提交;(10分)3.在本地PC渗透测试平台BT5中使用MSF中模块对其爆破,使用search 命令,并将扫描弱口令模块的名称作为FLAG提交;(10分)4.在上一题的基础上使用命令调用该模块,并查看需要配置的信息(使用show options命令),将回显中需要配置的目标地址,密码使用的猜解字典,线程,账户配置参数的字段作为FLAG提交(之间以英文逗号分隔,例hello,test,..,..);(10分)5.在msf模块中配置目标靶机IP地址,将配置命令中的前两个单词作为FLAG提交;(10分)6.在msf模块中指定密码字典,字典路径为/root/2.txt爆破获取密码并将得到的密码作为FLAG提交;(14分)7.在msf模块中切换新的渗透模块,对服务器场景server2003进行数据库服务扩展存储过程进行利用,将调用该模块的命令作为FLAG提交;(14分)8.在上一题的基础上,使用第6题获取到的密码并进行提权,同时使用show options命令查看需要的配置,并配置CMD参数来查看系统用户,将配置的命令作为FLAG提交;(14分)9.在利用msf模块获取系统权限并查看目标系统的异常(黑客)用户,并将该用户作为FLAG提交。

(8分)任务3. 主机发现与信息收集(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5使用fping对服务器场景server2003所在网段(例如:172.16.101.0/24)进行主机发现扫描,并将该操作使用的命令中必须要使用的参数作为FLAG提交;(12分)2.通过本地PC中渗透测试平台BT5使用genlist对服务器场景server2003所在网段进行扫描进行主机存活发现, 并将该操作使用的命令中必须要使用的参数作为FLAG提交;(12分)3.在通过本地PC中渗透测试平台BT5使用nbtscan对服务器场景server2003所在网段进搜索扫描,获取目标的MAC地址等信息,并将该操作使用的命令中必须要使用的参数作为FLAG提交;(12分)4.假设服务器场景server2003设置了防火墙无法进行ping检测,通过PC中渗透测试平台BT5使用arping检测主机连通性扫描(发送请求数据包数量为4个),并将该操作使用的命令中固定不变的字符串作为FLAG提交;(12分)5.通过本地PC中渗透测试平台BT5使用fping对服务器场景server2003所在网段进行存活性扫描,且要把最终扫描的存活主机输出到文件ip.txt中,并将该操作使用的命令中必须要使用的参数作为FLAG提交(各参数之间用英文逗号分割,例a,b);(12分)6.通过本地PC中渗透测试平台BT5使用nbtscan从第5题的ip.txt文件中读取IP扫描主机信息MAC地址等信息,并将该操作使用的命令中固定不变的字符串作为FLAG提交;(12分)7.通过本地PC中渗透测试平台BT5使用xprobe2对服务器场景server2003进行TCP扫描,仅扫描靶机80,3306端口的开放情况(端口之间以英文格式下逗号分隔),并将该操作使用的命令中固定不变的字符串作为FLAG提交;(12分)8.通过本地PC中渗透测试平台BT5使用xprobe2对服务器场景server2003进行UDP扫描,仅扫描靶机161,162端口的开放情况(端口之间以英文格式下逗号分隔),并将该操作使用的命令中固定不变的字符串作为FLAG提交。

(16分)任务4. Windows操作系统渗透测试(100分)任务环境说明:✓服务器场景:PYsystem4✓服务器场景操作系统:Windows(版本不详)1.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行操作系统扫描渗透测试,并将该操作显示结果“Running:”之后的字符串作为FLAG提2.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行系统服务及版本扫描渗透测试,并将该操作显示结果中445端口对应的服务版本信息字符串作为FLAG提交;(6分)3.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行渗透测试,将该场景网络连接信息中的DNS信息作为FLAG提交;(例如114.114.114.114)(13分)4.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文件名称作为FLAG提交;(14分)5.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行渗透测试,将该场景桌面上111文件夹中唯一一个后缀为.docx文件的文档内容作为FLAG提交;(16分)6.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行渗透测试,将该场景桌面上222文件夹中唯一一个图片中的英文单词作为FLAG提交;(15分)7.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行渗透测试,将该场景中的当前最高账户管理员的密码作为FLAG提交;(10分)8.通过本地PC中渗透测试平台Kali对服务器场景PYsystem4进行渗透测试,将该场景中回收站内文件的文档内容作为FLAG提交。

(20分)任务5. Linux操作系统渗透测试(100分)任务环境说明:✓服务器场景:PYsystem5✓服务器场景操作系统:未知1.通过本地PC中渗透测试平台Kali对服务器场景PYsystem5进行操作系统扫描渗透测试,并将该操作显示结果“OS Details:”之后的字符串作为FLAG2.通过本地PC中渗透测试平台Kali对服务器场景PYsystem5进行系统服务及版本扫描渗透测试,并将该操作显示结果中MySQL数据库对应的服务版本信息字符串作为FLAG提交;(6分)3.通过本地PC中渗透测试平台Kali对服务器场景PYsystem5进行渗透测试,将该场景/var/www/html目录中唯一一个后缀为.html文件的文件名称作为FLAG提交;(12分)4.通过本地PC中渗透测试平台Kali对服务器场景PYsystem5进行渗透测试,将该场景/var/www/html目录中唯一一个后缀为.html文件的文件内容作为FLAG提交;(16分)5.通过本地PC中渗透测试平台Kali对服务器场景PYsystem5进行渗透测试,将该场景/root目录中唯一一个后缀为.bmp文件的文件名称作为FLAG提交;(27分)6.通过本地PC中渗透测试平台Kali对服务器场景PYsystem5进行渗透测试,将该场景/root目录中唯一一个后缀为.bmp的图片文件中的英文单词作为FLAG提交。

(33分)任务6. 网络渗透测试程序开发(100分)任务环境说明:服务器场景:WindowsServer18065服务器场景操作系统:Windows2003 Server服务器场景FTP下载服务用户名:anonymous,密码:123456服务器场景FTP下载服务端口:21211.从靶机服务器场景FTP服务器中下载文件icmpflood.py,编辑该Python3程序文件,使该程序实现通过ICMP对物理机进行DOS(拒绝服务)渗透测试的功能,填写该文件当中空缺的F6字符串,将该字符串作为Flag值提交;(16分)2.继续编辑命名为icmpflood.py的Python3程序文件,使该程序实现通过ICMP对物理机进行DOS(拒绝服务)渗透测试的功能,填写该文件当中空缺的F7字符串,将该字符串作为Flag值提交;(16分)3.继续编辑命名为icmpflood.py的Python3程序文件,使该程序实现通过ICMP对物理机进行DOS(拒绝服务)渗透测试的功能,填写该文件当中空缺的F8字符串,将该字符串作为Flag值提交;(16分)4.继续编辑命名为icmpflood.py的Python3程序文件,使该程序实现通过ICMP对物理机进行DOS(拒绝服务)渗透测试的功能,填写该文件当中空缺的F9字符串,将该字符串作为Flag值提交;(16分)5.继续编辑命名为icmpflood.py的Python3程序文件,使该程序实现通过ICMP对物理机进行DOS(拒绝服务)渗透测试的功能,填写该文件当中空缺的F10字符串,将该字符串作为Flag值提交;(16分)6. 在本地PC渗透测试平台BT5中通过Python3程序解释器执行程序文件icmpflood.py,并打开WireShark监听网络流量,分析通过程序文件icmpflood.py产生的ICMP流量,并将该ICMP数据对象中的Code属性值通过MD5运算后返回的哈希值的十六进制结果的字符串作为Flag值提交。