思科ASA telnet配置

ASA内网无法telnet外网端口分析

ASA内网无法telnet公网端口分析如上图由于没有ASA图标这里用1841路由图标代替首先配置ip并将ASA接口启用asa5510(config)# show run: Saved:ASA Version 7.0(7)!hostname asa5510 /主机名domain-name /域名namesdns-guard!interface Ethernet0/0 /外部接口nameif outside /接口名security-level 0ip address 5.5.5.2 255.255.255.248 /公网IP地址!interface Ethernet0/1 /内部接口nameif insidesecurity-level 100ip address 192.168.1.1 255.255.255.0 / ip地址内部电脑的网关配置内网机器pc0 ip地址为192.168.1.2启用ASA的telnettelnet 0.0.0.0 0.0.0.0 inside /启用内部的TELNET telnet 0.0.0.0 0.0.0.0 outside /启用外部的TELNET 然后我们用这台机器去telnet ASA5510首先telnet内网接口telnet 192.168.1.1Ok没有问题下面我们telnet外网端口试试无法telnet到外网接口上这个问题纠结了一晚终于纠结出来了如下分析:1,首先我们要对内网和公网理论、接入方式上有一定的认识,概念要清晰。

内网:Intranet接入方式:上网的计算机得到的IP地址是Inetnet上的保留地址,内网的计算机以NAT (网络地址转换)协议,通过一个公共的网关访问Internet。

内网的计算机可向Internet上的其他计算机发送连接请求,但Internet上其他的计算机无法向内网的计算机发送连接请求。

公网:Internet接入方式:上网的计算机得到的IP地址是Inetnet上的非保留地址。

思科5505防火墙配置

asa 5505 常用配置2009-06-01 16:13asa 55051.配置防火墙名ciscoasa> enableciscoasa# configure terminalciscoasa(config)# hostname asa55052.配置telnetasa5505(config)#telnet 192.168.1.0 255.255.255.0 inside//允许内部接口192.168.1.0网段telnet防火墙3.配置密码asa5505(config)# password cisco//远程密码asa5505(config)# enable password cisco//特权模式密码4.配置IPasa5505(config)# interface vlan 2//进入vlan2asa5505(config-if)# ip address 218.xxx.37.222 255.255.255.192 //vlan2配置IPasa5505(config)#show ip address vlan2//验证配置5.端口加入vlan//进入接口e0/3asa5505(config-if)# switchport access vlan 3//接口e0/3加入vlan3asa5505(config)# interface vlan 3//进入vlan3asa5505(config-if)# ip address 10.10.10.36 255.255.255.224 //vlan3配置IPasa5505(config-if)# nameif dmz//vlan3名asa5505(config-if)# no shutdown//开启asa5505(config-if)# show switch vlan//验证配置6.最大传输单元MTUasa5505(config)#mtu inside 1500//inside最大传输单元1500字节asa5505(config)#mtu outside 1500//outside最大传输单元1500字节asa5505(config)#mtu dmz 1500//dmz最大传输单元1500字节7.配置arp表的超时时间//arp表的超时时间14400秒8.FTP模式asa5505(config)#ftp mode passive//FTP被动模式9.配置域名asa5505(config)#domain-name 10.启动日志asa5505(config)#logging enable//启动日志asa5505(config)#logging asdm informational//启动asdm报告日志asa5505(config)#Show logging//验证配置11.启用http服务asa5505(config)#http serverenable //启动HTTP server,便于ASDM连接。

cisco设置telnet密码.doc

cisco设置telnet密码cisco设置telnet密码PC配置IP地址为1.1.1.2/24交换机地址为1.1.1.1/24PC配置方式不再赘述,直接配置交换机。

注:配置enable密码的时候,加密和明文密码只配置一个即可。

加删除线的内容为可更改内容能够,大家需要根据自己的情况来配置。

cisco设置telnet首先弄上一台电脑和一个交换机如上图其中192.168.1.2 和192.168.1.1是要配置的地址配置交换机VLAN 1 的IP地址如上图不要忘记no shutdown 开启端口哟~line vty 0 4 是进入虚拟线程配置模式,在这里面可以配置telnet功能password mima 不用我说了吧,默认的的telnet是关闭的经过这个命令就自动开启了。

最终效果。

以上内容来自互联网,希望您能喜欢。

cisco设置vlan ipcisco设置vlan ip步骤1.注意事项1.1.交换机启动需要大约4-5分钟;1.2.网线插入交换机接口从黄变为绿需要大约1-2分钟,即进入正常工作模式;1.3.建议使用XP系统进行操作,2003默认没有安装超级终端,需要使用安装光盘添加该工具才有;1.4.请严格按照以下步骤进行,背景灰色字体为交换机显示信息,蓝色字体为配置命令。

2.准备工作先保持交换机断电状态;使用调试串口线连接笔记本电脑的串口与交换机背面的CONSOLE接口;打开超级终端:开始-所有程序-附件-超级终端;配置超级终端:名称-cisco选择com1或com2(请依照实际情况进行选择)修改每秒位数为9600应用-确定-回车;3.初始配置给交换机通电;片刻后会看到交换机的启动信息,直到出现以下配置选项:Would you like to terminate autoinstall? [yes]: noWould you like to enter the initial configuration dialog? [yes/no]:noWould you like to terminate autoinstall? [yes]: no4.出现命令窗口Switch5.备份出厂配置Switch en 进入特权模式Switch#copy running-config sfbak-configDestination filename [sfbak-config]?回车片刻后会出现:1204 bytes copied in 0.529 secs (2276 bytes/sec)表示文件备份成功。

asa 5505 常用配置

access-list acl_out extended permit tcp any host 218.xxx.37.224 eq 3389

//允许tcp协议3389端口到218.xxx.37.224主机

access-list acl_out extended permit tcp any host 218.xxx.37.225 eq 1433

asa5505(config)#mtu inside 1500

//inside最大传输单元1500字节

asa5505(config)#mtu outside 1500

//outside最大传输单元1500字节

asa5505(config)#mtu dmz 1500

//dmz最大传输单元1500字节

//允许内部接口192.168.1.0网段telnet防火墙

3.配置密码

asa5505(config)# password cisco

//远程密码

asa5505(config)# enable password cisco

//特权模式密码

4.配置IP

asa5505(config)# interface vlan 2

//故障倒换接口名standby

asa5505(config)#failover interface ip standby 172.168.32.1 255.255.255.252 standby 172.168.32.2

//配置主防火墙IP:172.168.32.1,备用防火墙IP:172.168.32.2

asa5505# show failover

ASA5505配置文档及其指令说明

asa(config)#securit-level 0 //安全级别0

asa(config)#ip address *.*.*.* 255.255.255.0 //配置公网IP地址

asa(config)#duplex full

(括号内序顺是先内后外,外边的顺序是先外后内)

例如:

asa(config)#static (inside,outside) 133.0.0.1 192.168.0.8

表示内部ip地址192.168.0.8,访问外部时被翻译成133.0.0.1全局地址

**************************************************************************

其中:

internal_if_name表示内部网络接口,安全级别较高,如inside。

external_if_name表示外部网络接口,安全级别较低,如outside。

outside_ip_address表示外部网络的公有ip地址。

inside_ ip_address表示内部网络的本地ip地址。

nameif inside 定义端口为内

security-level 100 定义端口安去昂等级为100

no shut

ip address 192.168.1.1 255.255.255.0

3、定义内部NAT范围。

nat (inside) 1 0.0.0.0 0.0.0.0 任何IP都可以NAT,可以自由设置范围。

asa#conf t

asa(config)# hostname asa //设置主机名

思科Cisco路由器与交换机配置——交换机默认网关实现跨网段telnet案例分析

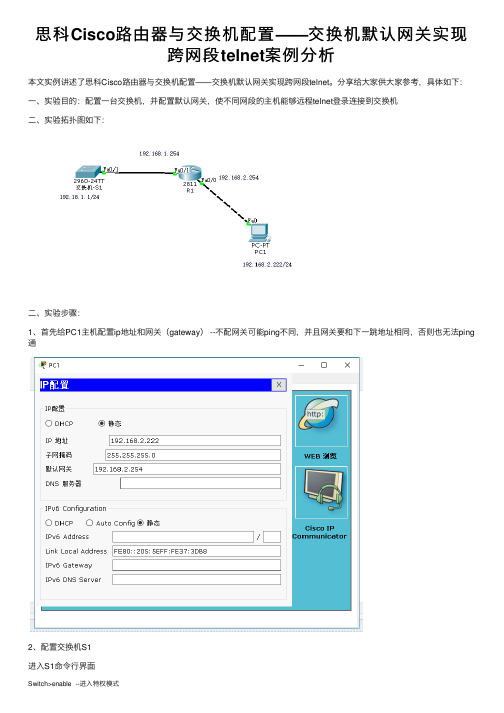

思科Cisco路由器与交换机配置——交换机默认⽹关实现跨⽹段telnet案例分析本⽂实例讲述了思科Cisco路由器与交换机配置——交换机默认⽹关实现跨⽹段telnet。

分享给⼤家供⼤家参考,具体如下:⼀、实验⽬的:配置⼀台交换机,并配置默认⽹关,使不同⽹段的主机能够远程telnet登录连接到交换机⼆、实验拓扑图如下:⼆、实验步骤:1、⾸先给PC1主机配置ip地址和⽹关(gateway) --不配⽹关可能ping不同,并且⽹关要和下⼀跳地址相同,否则也⽆法ping 通2、配置交换机S1进⼊S1命令⾏界⾯Switch>enable --进⼊特权模式Switch#configure terminal --进⼊全局配置模式Switch(config)#hostname S1 --修改交换机主机名为S1(⽅便识别)S1(config)#enable password 111 --设置明⽂管理密码为111S1(config)#enable secret 222 --设置加密密码为222(设置了加密密码后,明⽂将不会起作⽤)S1(config)#line vty 0 5 -- 设置虚拟终端个数(⼀般为5个,最多为16个)S1(config-line)#password 333 --设置远程登录密码为333S1(config-line)#login --配置远程登录密码后必须要有login,如果没有的话则远程登录密码⽆效S1(config-line)#exit --返回上⼀级(全局配置模式)S1(config)#interface vlan 1 --进⼊vlan 1 端⼝S1(config-if)#ip address 192.168.1.1 255.255.255.0 --给vlan1配置ip地址,使PC1与S1可以Ping互通S1(config-if)#no shutdown --激活vlan 1 端⼝S1(config-if)#exit -- --返回上⼀级(全局配置模式)S1(config)#ip default-gateway 192.168.1.254 --给交换机S1设置默认⽹关,从⽽达到跨⽹段telnetS1(config-if)#end --返回特权模式S1#copy running-config startup-config --将配置保存(从内存RAM保存到硬盘NVRAM)3、配置路由器R1进⼊到路由器R1命令⾏界⾯Continue with configuration dialog? [yes/no]: n --是否继续配置对话框?(yes/no)Router>enable --进⼊到特权模式Router#configure terminal --进⼊到全局配置模式Router(config)#hostname R1 --修改路由器主机名为R1R1(config)#interface f0/0 --进⼊到f0/0端⼝R1(config-if)#ip address 192.168.2.254 255.255.255.0 --给f0/0配置ip地址R1(config-if)#no shutdown --激活f0/0端⼝R1(config-if)#interface f0/1 --进⼊f0/1端⼝R1(config-if)#ip address 192.168.1.254 255.255.255.0 --给f0/1配置ip地址R1(config-if)#no shutdown --激活f0/1端⼝R1(config-if)#end ----返回特权模式R1#copy running-config startup-config --将配置保存(从内存RAM保存到硬盘NVRAM)3、进⼊到PC1主机命令⾏界⾯去PC1主机上测试是否Ping的通S1 # ping 192.168.1.1(2)tenlet远程登录# tenlet 192.168.1.1Passwor 333成功登录。

CISCO配置telnet命令

enable secret nuctech

interface vlan 1

ip address 192.168.111.202 255.255.255.0

no shut

exit

line vty 0 4

login

password nuctech

Nuctech-Core-01(conf-if)#exit 退出配置模式 也可不退出

Nuctech-Core-01(conf)line vty 0 4 配置虚拟连接数量

Nuctech-Core-01(conf-line)#login 设置允许登录

Nuctech-Core-01(conf-line)#password nuctech 设置登录密码

switch> enable 进去全局模式

switch#configure terminal 进入配置模式

switch(conf)#hostname Nuctech-Core-01 交换机命名

Nuctech-Core-01#enable password nuctech或者Nuctech-Core-01# enable secret cisco 配置密码

Nuctech-Core-01(conf-line)#exit 退出

Nuctech-Core-01(conf-if)#exit 退出

Nuctech-Core-01#write 保存配置

configure terminal

hostname Nuctech-Core-01

Nuctech-Core-01#interface vlan 1 进入VLAN1

ASA基本配置

ASA命令介绍:一、基本配置1、显示ASA版本信息ciscoasa# show version2、配置主机名ciscoasa(config)# hostname asa8023、配置域名asa802(config)# domain-name 4、配置密码a、配置特权密码asa802(config)# enable password asa802b、配置远程登陆(telnet、SSH)密码asa802(config)# passwd cisco5、配置接口a、配置接口IP地址asa802(config-if)# ip address 192.168.1.1 255.255.255.0b、配置接口名字asa802(config-if)# nameif namec、配置接口安级级别asa802(config-if)# security-level number6、查看接口信息asa802(config-if)# show run interface(不必要在特权下)7、查看IP信息asa802(config-if)# show ip address(show ip)8、配置静态路由asa802(config)# route interface-name network mask next-hop-address 9、查看路由表asa802# show route10、配置远程管理接入a、配置Telnet接入----明文传输asa802(config)# telnet {network|ip-address} mask interface-name 注:ASA不允许telnet流量从安全级别为0的接口进入b、配置SSH(安全的telnet加密传输)接入(3个步骤)步骤1:配置主机名和域名步骤2:生成RSA密钥对(公钥和私钥)asa802(config)# crypto key generate rsa modulus 1024步骤3:配置防火墙允许SSH接入asa802(config)# ssh 192.168.0.0 255.255.255.0 insideasa802(config)# ssh 0 0 outside配置空闲超时时间与版本(可选)asa802(config)# ssh timeout 30asa802(config)# ssh version 2c、配置ASDM(ASA安全设备管理器)接入asa802(config)# http server enableasa802(config)# http 192.168.0.0 255.255.255.0 insideasa802(config)# asdm image disk0:/asdm-602.binasa802(config)# username benet password cisco privilege 1511、配置网络地址转换(NAT)a、配置PAT(2个步骤)---把多个私网地址转换成1个公网地址,多对少的转换步骤1:定义什么流量需要被转换asa802(config)# nat (interface_name) nat-id local-ip mask 步骤2:定义全局地址池(也可转到外部接口)asa802(config)# global (interface_name) nat-id {global-ip [-global-ip] |interface}b、配置Staticasa802(config)# static (real_interface,mapped_interface) mapped_ip real_ip注:从低到高需要通过ACL放行相应的流量c、查看NAT的转换条目asa802(config)#show xlate12、配置ACLa、标准ACLasa802(config)#access-list acl_name standard {permit | deny}ip_addr maskb、扩展ACLasa802(config)# access-list acl_name extended {permit | deny}protocol src_ip_addr src_mask dst_ip_addr dst_mask [operator port]c、将ACL应用到接口asa802(config)# access-group acl_name {in | out} interface interface_name12、清空当前ASA相关协议配置asa802(config)#clear config route|static|nat|global13、清空当前ASA所有配置asa802(config)#clear config all--------------------------------------------------------二、ASA的高级应用1、配置URL(统一资源定位符)过滤(4个步骤)步骤1:定义Regex(正则表达式)-定义URL匹配的字符串asa802(config)# regex url1 "\.sohu\.com"---""步骤2:创建class-map(类映射)-识别传输流量,分类流量asa802(config)# access-list tcp_filter permit tcp 192.168.10.0255.255.255.0 any eq wwwasa802(config)# class-map tcp_filter_classasa 802(config-cmap)# match access-list tcp_filter-------------------------------------------------------------------------------------------------asa802(config)# class-map type inspect http http_class--------把字符串划分类asa802(config-cmap)# match request header host regex url1 步骤3:创建policy-map(策略映射)-针对不同的类执行不同的操作 asa802(config)# policy-map type inspect http http_url_policy-----带http 检测类型的策略映射asa802(config-pmap)# class http_classasa802(config-pmap-c)# drop-connection log ---同时产生日志信息-----------------------------------------------------------------------------------------------------asa802(config)# policy-map inside_http_url_policy ---标准的策略映射asa802(config-pmap)# class tcp_filter_classasa802(config-pmap-c)# inspect http http_url_policy步骤4:应用policy-map应用接口上asa802(config)# service-policy inside_http_url_policy interface inside2、配置日志管理服务器(三种方式)第一种:本地Buffer保存日志asa802(config)# logging enableasa802(config)# logging buffered informational 第二种:配置ASDM日志asa802(config)# logging enableasa802(config)# logging asdm informational 第三种:配置日志服务器asa802(config)# logging enableasa802(config)# logging trap informationalasa802(config)# logging host inside 192.168.10.13、配置ASA安全特性a、基本威胁检测asa802(config)# threat-detection basic-threatb、防范IP分攻击asa802(config)# fragment chain 1c、启用IDS(入侵检测系统)功能(可选)。

Cisco ASA5500 配置手册

Cisco ASA5500系列防火墙基本配置手册一、配置基础1.1用户接口思科防火墙支持下列用户配置方式:Console,Telnet,SSH(1.x或者2.0,2.0为7.x新特性),ASDM的http方式,VMS的Firewall Management Center。

支持进入Rom Monitor模式,权限分为用户模式和特权模式,支持Help,History和命令输出的搜索和过滤。

用户模式:Firewall> 为用户模式,输入enable进入特权模式Firewall#。

特权模式下输入config t 可以进入全局配置模式。

通过exit,ctrl-z退回上级模式。

配置特性:在原有命令前加no可以取消该命令。

Show running-config 或者 write terminal显示当前配置。

Show running-config all显示所有配置,包含缺省配置。

Tab可以用于命令补全,ctrl-l可以用于重新显示输入的命令(适用于还没有输入完命令被系统输出打乱的情况),help和history相同于IOS命令集。

Show命令支持 begin,include,exclude,grep 加正则表达式的方式对输出进行过滤和搜索。

Terminal width 命令用于修改终端屏幕显示宽度,缺省为80个字符,pager命令用于修改终端显示屏幕显示行数,缺省为24行。

1.2初始配置跟路由器一样可以使用setup进行对话式的基本配置。

二、配置连接性2.1配置接口接口基础:防火墙的接口都必须配置接口名称,接口IP地址和掩码和安全等级。

接口基本配置:Firewall(config)# interface hardware-id 进入接口模式Firewall(config-if)# speed {auto | 10 | 100 | nonegotiate} 设置接口速率Firewall(config-if)# duplex {auto | full | half} 接口工作模式Firewall(config-if)# [no] shutdown 激活或关闭接口Firewall(config-if)# nameif if_name 配置接口名称Firewall(config-if)# security-level level 定义接口的安全级别例:interface GigabitEthernet0/0nameif outsidesecurity-level 0ip address 125.78.33.22 255.255.255.248!interface GigabitEthernet0/1nameif insidesecurity-level 100ip address 192.168.18.254 255.255.255.0在配置中,接口被命名为外部接口(outside),安全级别是0;被命名为内部接口(inside),安全级别是100.安全级别取值范围为1~99,数字越大安全级别越高。

思科ASA防火墙命令

ASA配置命令(config)#hostname asa802 配置主机名(config)#domain-name 配置域名(config)#enable password asa802 配置特权密码(config)#passwd cisco 配置远程登录密码(TELNET,SSH)(config-if)#nameif inside 配置接口名字(config-if)#security-level 100 安全级别(0-100)(config)#route接口名目标网段和掩码下一跳配置路由#show route 查看路由表配置TELNET接入(config)#telnet(network|ip-address) mask interface-name例: (config)#telnet 192.168.0.0 255.255.255.0 inside 允许192.168.0.0/24 telnet (config)#telnet timeout minutes(1~1440分钟默认5分钟)配置空闲超时时间配置SSH接入(1)为防火墙分配一个主机名和域名,因为生成RSA密匙对需要用到主机名和域名(2)生成RSA密匙对(config)#crypto key generate rsa modulus (512 | 768 | 1024 | 2048)(3)配置防火墙允许SSH接入(config)#ssh 192.168.0.0 255.255.255.0 inside (config)#ssh version(1|2)SSH版本(config)#ssh timeout 30 配置SSH超时(config)#show ssh session查看SSH会话配置ASDM接入(自适应安全设备管理器)(1)启用防火墙HTTPS服务器功能(config)#http server enable (port) 默认使用443端口(2)配置防火墙允许HTTPS接入(config)#http {network|ip-address} mask interface-name(3)指定ASDM映像的位置(config)#asdm image disk0:/asdmfile(4)配置客户端登录使用的用户名和密码(config)#username user password password privilege 15客户端使用ASDM步骤(1)从网站下载安装jiava runtime environment (JRE),这里下载的是jre-6u10-windows-i586-p.exe(2) 在主机PC1上启动IE浏览器,输入ASA的IP地址NA T网络地址转换(config)#nat (interface_name) id local_ip mask(启用nat-control,可以使用nat0 指定不需要被转换的流量)如:(config)#nat(inside)1 192.168.0.0 255.255.255.0GLOBAL命令(config)#global (interface-name) nat-id (global-ip 【-global-ip】)如: (config)#global (outside) 1 200.1.1.100-200.1.1.150(config)#global (outside)1 Internet查看地址转换条目show xlate配置ACL(config)#access-list in_to_out deny ip 192.168.0.0 255.255.255.0 any应用到接口(config)#access-group in_to_out in interface inside启用nat-control后从低安全级别访问高安全级别要配置NA T规则Static NAT (config)#static (dmz,outside) 200.1.1.253 192.168.1.1如要让外网的主机访问DMZ的WEB站点(config)#static (dmz,outside) 200.1.1.253 192.168.1.1(config)#access-list out_to_dmz permit tcp any host 200.1.1.253 eq www(config)#access-group out_to_dmz in interface outsideICMP协议(config)#access-list 100 permit icmp any any echo-reply(config)#access-list 100 permit icmp any any echo-unreachable(config)#access-list 100 permit icmp any any time-exceeded(config)#access-group 100 in interface outsideURL过滤1)配置ACL(config)#access-list tcp_filter permit tcp 192.168.0.0 255.255.255.0 any eq www2)定义类关联到ACL(config)#class-map tcp_filter_class(config-cmap)#match access-list tcp_filter(config-cmap)#exit3)正则表达式(config)#regex url1 “\.out\.com”定义名为url1的正则表达式URL后缀是 4)类,关联正则表达式(config)#class-map type regex match-any url_class(config-camp)#match regex url1(config-camp)#exit5)类检查(config)#class-map type inspect http http_url_class(config-camp)#match not request header host regex class url_class(config-camp)#exit6)创建策略检查项(config)#policy-map type inspect http http_url_policy(config-pmap)#class http_url_class(config-pmap-c)#drop-connection log drop数据包并关闭连接,并发送系统日志(config-pmap-c)#exit(config-pmap)#exit7)策略关联类(config)#policy-map inside_http_url_policy(config-pmap)#class tcp_filter_class(config-pmap-c)#inspect http http_url_policy(config-pmap-c)#exit(config-pmap)#exit8)应用到接口(config)#service-policy inside_http_url_policy interface inside保存配置#write memory#copy running-config startup-config清除所有配置(config)#clear configure all清除access-list(config)#clear configure access-list配置日志Log buffer (config)#l ogging enable(config)#logging buffered informational (级别)清除(config)#clear logging bufferASDM日志(config)#logging enable(config)#logging asdm informational清除(config)#clear longing asdm配置日志服务器(config)#logging enable(config)#logging trap information(config)#logging host inside 192.168.1.1ASA基本威胁检测(config)#threat-detection basic-threat禁止IP分片通过(config)#fragment chain 1启用IDS功能(config)#ip audit name name (info|attack) {action [alarm] [drop] [reset] } Alarm对info和attack消息进行警告,信息会出现在syslog服务器上Reset 丢弃数据包并关闭连接Action定义策略采取的动作如:(config)#ip audit name inside_ids_info info action alarm (config)#ip audit name inside_ids_attack attack action alarm(config)#ip audit interface inside inside_ids_info(config)#ip audit interface inside inside_ids_info关闭ID为2000的签名(config)#ip audit signature 2000 disable启用ID为2000的签名(config)#no ip audit signature 2000 disableIPSec VPNISAKMP/IKE阶段1的配置命令建立ISAKMP管理连接策略Router(config))#crypto isakmp policy {1-10000}指定管理连接建立的最后两个数据报文采用何种加密方式Router (config-isakmp)#crypto {des | 3des | aea}HASH命令指定验证过程采用HMAC的功能Router (config-isakmp)#hash {sha|md5}指定设备身份验证的方式Router (config-isakmp)#euthentication {pre-share | rea-encr | rsa-sig}指定DH密匙组,默认使用DH1Router (config-isakmp)#group {1 | 2 | 5}指定管理连接的生存周期,默认为86400s(24小时)(Router config-isakmp)#lifetime seconds查看上述配置#show crypto isakmp policy配置预共享密钥Router(config))#crypto isakmp key {0 | 6} keystrin g address peer-address {subnet_mask}➢0表示密钥为明文,6表示密钥被加密➢Keystring表示密钥的具体内容➢Peer-address表示对端与之共享密钥的对等体设备地址➢Subnet_mask在这里为可选命令,如没有指定,默认使用255.255.255.255作为掩码显示密钥是明文还是密文#Show crypto isakmp key加密预共享密钥Router(config))#key config-key password-encryptNew key: (最少为8为字母)Confirm key:Router(config))#password encryption aes使用show run可以看到加密后的效果ISAKMP/IKE阶段2的配置命令(1) 配置crypto ACL (通常两端对端设备上的crypto ACL互为镜像) Router(config))#access-list access-list-number { deny | permit } protocol source source-wildcard destination destination-wildcard(2) 配置阶段2的传输集Router(config))#crypto ipsec transform-set transform_set_name transform1[transform2 [transform3]Router (cfg-crypto-tran)#mode { tunnel | transport }➢Transform_set_name为传输集的名称,该名称具有唯一性,不能与其他任何传输集相同查看路由器上的传输集,show crypto ipsec transform-set清除连接的生存周期Clear crypto sa 或clear crypto ipsec sa(3) 配置crypto mapRouter(config))# crypto map map_name seq_num ipsec-isakmpMap-name:crypto map的名称Seq_num:crypto map的序列号,其范围是1-65535,数值越小,优先级越高调用crypto ACL的名字或编号Router(config)-crypto-m)# match address ACL_name_or_num指定IPsec的对等体设备,即配置的设备应该与谁建立连接Router(config)-crypto-m)# set peer { hostname | IP_address }指定传输集的名称,这里最多可以列出6个传输集的名称Router(config)-crypto-m)# set transform-set transform_set_name1PFS(perfect forward secrecy)完美转发保密,保证两个阶段中的密钥只能使用一次启用PFS并指定使用哪个DH密钥组(可选命令)Router(config)-crypto-m)# set pfs [ group1 | group2 | group5 ]指定SA的生存周期,默认数据连接的生存周期为3600s或4608000KBRouter(config)-crypto-m)#set security-association lifetime {seconds seconds | kilobytes kilobytes} 设定空闲超时计时器,范围60~86400s (默认关闭)Router(config)-crypto-m)# set security-association idle-time seconds查看管理连接所处的状态show crypto isakmp policyshow crypto isakmp sashow crypto ipsec transform-setshow crypto ipsec security-association lifetimeshow crypto ipsec sashow crypto map在ASA上配置实现IPSec VPN分公司网关ASA1的配置基本配置ASA1(config)#route outside 0 0 100.0.0.2ASA1(config)#nat-controlASA1(config)#nat (inside) 1 0 0ASA1(config)#global (outside) 1 int配置NAT豁免ASA1(config)#access-list nonat extended permit ip 172.16.10.0 255.255.255.0 10.10.33.0 255.255.255.0ASA1(config)#nat (inside) 0 access-list nonat启用ISAKMPASA1(config)#crypto isakmp enable outside配置ISAKMP策略ASA1(config)#crypto isakmp policy 1ASA1(config-isakmp-policy)#encryption aesASA1(config-isakmp-policy)#hash shaASA1(config-isakmp-policy)#authentication pre-shareASA1(config-isakmp-policy)#group 1配置预共享密钥ASA1(config)#isakmp key benet address 200.0.0.1ASA从7.0版本开始一般使用隧道组来配置ASA1(config)#tunnel-group 200.0.0.1 type ipsec-l2lASA1(config)#tunnel-group 200.0.0.1 ipsec-attributesASA1(config-ipsec)#pre-shared-key benet配置crypto ACLASA1(config)#access-list yfvpn extended permit ip 172.16.10.0 255.255.255.0 10.10.33.0 255.255.255.0配置数据连接的传输集ASA1(config)#crypto ipsec transform-set benet-set esp-aes esp-sha-hmac配置crypto map并应用到outside接口上ASA1(config)#crypto map benet-map 1 match address yfvpnASA1(config)#crypto map benet-map 1 set peer 200.0.0.1ASA1(config)#crypto map benet-map 1 set transform-set benet-setASA1(config)#crypto map benet-map interface outside接口安全级别对于IPSec流量的影响流量无法通过具有相同安全级别的两个不同的接口流量无法从同一接口进入后再流出ASA(config)#same-security-traffic permit {intra-interface | inter-interface}路由器实现NAT-TRouter(config)#ip nat inside source list access-list-number interface f0/1 overloadRouter(config)#ip nat inside source static udp local-ip 500 interface f0/1 500Router(config)#ip nat inside source static udp local-ip 4500 interface f0/1 4500管理连接的状态状态说明MM_NO_STATE ISAKMP SA建立的初始状态;管理连接建立失败也会处于该状态。

使用Telnet命令来管理思科路由器

众所周知,Telnet是一个远程登录的网络协议。

那么在思科路由器中,能否使用这种虚拟终端协议呢?答案是肯定的。

如下图所示,输入Telent命令,然后输入?帮助符,就可以看到这个命令的相关帮助。

在这篇文章中,笔者结合自己的工作经历,谈谈使用Telnet命令来管理路由器的技巧以及相关注意事项。

一、使用Telnet命令进行远程管理的前提条件通常情况下,当路由器或者交换机配置完成后,就可以使用Telnet程序来对路由器或者交换机等设备进行配置。

只要在相关的设备上没有禁用这个协议即可。

如果需要使用Telnet虚拟终端协议来远程登录路由器并进行相关管理的话,需要注意一定需要在路由器上设置VTY口令。

如果在目标路由器或者交换机上没有设置VTY口令,那么对不起,目标计算机会拒绝用户的登陆。

如一般情况下,会提示如下错误信息:Passwore Required,But None Set(密码是必须的,但是没有设置)。

这也是提醒管理员,使用Telnet协议进行远程设置与管理时,有一个前提条件,即必须在目标设备上设置VTY口令。

其实这也是一种安全措施。

从这也可以看出,如果不能够使用Telnet协议登陆到目标计算机的话,就有多种原因,如可能就是因为目标设备上没有设置口令,又或者使对方禁用了相关的协议。

在实际工作中,网络管理人员还是需要学会看系统的报错信息。

然后根据相关的信息来对症下药的采取措施来进行解决。

只有如此才能够有的放矢。

不过现在思科采用的都是英文界面,相关的错误信息也是如此。

所以对于英文的要求还是比较高的。

作为思科的网络管理员,必须要攻破这个英文的关卡。

二、在思科IOS中使用Telnet虚拟终端协议的技巧为了便于用户的操作,在思科的网络环境中,Telnet在使用过程中还是有很多技巧的。

具体的来说,网络管理员最好能够掌握下面这些技巧。

这对于大家提高工作效率有很大的帮助。

一是Telnet的简化操作。

在思科路由器或者交换机中,有时候并不需要输入Telnet命令。

思科怎么远程TELNET登录

思科怎么远程TELNET登录思科cisco公司已成为公认的世界网络互联解决方案的领先厂商,该公司出产的一系列路由器更是引领世界,那么你知道思科怎么远程TELNET登录吗?下面是店铺整理的一些关于思科怎么远程TELNET登录的相关资料,供你参考。

思科远程TELNET登录的方法1 功能需求及组网说明telnet配置『配置环境参数』PC机固定IP地址10.10.10.10/24SwitchA为三层交换机,vlan100地址10.10.10.1/24SwitchA与SwitchB互连vlan10接口地址192.168.0.1/24SwitchB与SwitchA互连接口vlan100接口地址192.168.0.2/24 交换机SwitchA通过以太网口ethernet 0/1和SwitchB的ethernet0/24实现互连。

『组网需求』1.SwitchA只能允许10.10.10.0/24网段的地址的PC telnet访问2.SwitchA只能禁止10.10.10.0/24网段的地址的PC telnet访问3.SwitchB允许其它任意网段的地址telnet访问2 数据配置步骤『PC管理交换机的流程』1.如果一台PC想远程TELNET到一台设备上,首先要保证能够二者之间正常通信。

SwitchA为三层交换机,可以有多个三层虚接口,它的管理vlan可以是任意一个具有三层接口并配置了IP地址的vlan2.SwitchB为二层交换机,只有一个二层虚接口,它的管理vlan 即是对应三层虚接口并配置了IP地址的vlan3.Telnet用户登录时,缺省需要进行口令认证,如果没有配置口令而通过Telnet登录,则系统会提示“password required, but none set.”。

PC在vlan100内,交换机上对应的端口为E0/10-E0/201.创建(进入)vlan100[SwitchA]vlan 1002.将E0/10-E0/20加入到vlan10里[SwitchA-vlan100] port Ethernet 0/10 to Ethernet 0/203.创建vlan100的虚接口[SwitchA]interface Vlan-interface 1004.给vlan100的虚接口配置IP地址[SwitchA-Vlan-interface100]ip address 10.10.10.1 255.255.255.05.创建(进入)vlan10[SwitchA]vlan 106.将连接SwitchB的E0/1加入vlan10[SwitchA-vlan10] port Ethernet 0/17.创建(进入)vlan10的虚接口[SwitchA]interface Vlan-interface 108.给vlan10的虚接口配置IP地址[SwitchA-Vlan-interface10]ip address 192.168.0.1 255.255.255.01.创建(进入)vlan100[SwitchA]vlan 1002.将E0/24加入到vlan100里[SwitchA-vlan100] port Ethernet 0/243.创建(进入)vlan100的虚接口[SwitchB]interface Vlan-interface 1004.给vlan100的虚接口配置IP地址[SwitchB-Vlan-interface100]ip address 192.168.0.2 255.255.255.05.一般二层交换机允许其它任意网段访问需要加入一条缺省路由[SwitchB]ip route-static 0.0.0.0 0.0.0.0 192.168.0.1[SwitchA-ui-vty0-4]authentication-mode none1.进入用户界面视图[SwitchA]user-interface vty 0 42.设置认证方式为密码验证方式[SwitchA-ui-vty0-4]authentication-mode password3.设置明文密码[SwitchA-ui-vty0-4]set authentication password simple Huawei4.缺省情况下,从VTY用户界面登录后可以访问的命令级别为0级。

ASA内网无法telnet外网端口分析

ASA内网无法telnet公网端口分析如上图由于没有ASA图标这里用1841路由图标代替首先配置ip并将ASA接口启用asa5510(config)# show run: Saved:ASA Version 7.0(7)!hostname asa5510 /主机名domain-name /域名namesdns-guard!interface Ethernet0/0 /外部接口nameif outside /接口名security-level 0ip address 5.5.5.2 255.255.255.248 /公网IP地址!interface Ethernet0/1 /内部接口nameif insidesecurity-level 100ip address 192.168.1.1 255.255.255.0 /ip地址内部电脑的网关配置内网机器pc0 ip地址为192.168.1.2启用ASA的telnettelnet 0.0.0.0 0.0.0.0 inside/启用内部的TELNET telnet 0.0.0.0 0.0.0.0 outside /启用外部的TELNET 然后我们用这台机器去telnet ASA5510首先telnet内网接口telnet 192.168.1.1Ok没有问题下面我们telnet外网端口试试无法telnet到外网接口上这个问题纠结了一晚终于纠结出来了如下分析:1,首先我们要对内网和公网理论、接入方式上有一定的认识,概念要清晰。

内网:Intranet接入方式:上网的计算机得到的IP地址是Inetnet上的保留地址,内网的计算机以NAT (网络地址转换)协议,通过一个公共的网关访问Internet。

内网的计算机可向Internet上的其他计算机发送连接请求,但Internet上其他的计算机无法向内网的计算机发送连接请求。

公网:Internet接入方式:上网的计算机得到的IP地址是Inetnet上的非保留地址。

思科防火墙telnet 的正确配置方法

一、运用 Telnet执行远程系统管理(Using Telnet for Remote System Management)在内部和第三接口上可经由Telnet访问控制台。

第三接口是与PIX防火墙中第三个可用插槽相连的网络。

您可用show nameif命令阅读第三接口。

列表从上往下的第三项是第三接口。

串行控制台让单一用户配置PIX防火墙,但很多情况下这对有多位管理员的站点来说不太方便。

PIX防火墙允许您从任意内部接口上的主机经由Telnet访问串行控制台。

配置了IPSec后,您就可运用 Telnet从外部接口远程管理PIX防火墙的控制台。

本部分包括以下内容:·配置Telnet控制台访问(Configuring Telnet Console Access)·测试Telnet访问(Testing Telnet Access)·保卫外部接口上的Telnet连接(Securing a Telnet Connection on the Outside Interface)· Trace Channel特征(Trace Channel Feature)(一)、配置Telnet控制台访问(Configuring Telnet Console Access)按照以下步骤来配置Telnet控制台访问:步骤1运用 PIX防火墙telnet命令。

例如,如想让一台位于内部接口之上、地址为192.168.1.2的主机访问PIX防火墙,就输入以下命令。

telnet 192.168.1.2 255.255.255.255 inside如果配置了IPSec,您即可让位于外部接口上的主机访问PIX防火墙控制台。

具体信息请参见"保卫外部接口上的Telnet连接(Securinga Telnet Connection on the Outside Interface)"部分。

cisco设置telnet密码

cisco设置telnet密码

有网友这么问小编“cisco怎么设置telnet密码?”,店铺在网上搜索了一些资料,供大家参考。

cisco设置telnet密码

PC配置IP地址为1.1.1.2/24

交换机地址为1.1.1.1/24

PC配置方式不再赘述,直接配置交换机。

注:配置enable密码的时候,加密和明文密码只配置一个即可。

加删除线的内容为可更改内容能够,大家需要根据自己的情况来配置。

cisco设置telnet

首先弄上一台电脑和一个交换机

如上图其中192.168.1.2 和192.168.1.1是要配置的地址

配置交换机VLAN 1 的IP地址如上图不要忘记no shutdown 开启端口哟~

line vty 0 4 是进入虚拟线程配置模式,在这里面可以配置telnet 功能

password mima 不用我说了吧,默认的的telnet是关闭的经过这个命令就自动开启了。

最终效果。

以上内容来自互联网,希望您能喜欢。