实验5 账户与权限管理

实验5:SQL SERVER权限控制 实验报告 -

GRANTALTER

ONSCHEMA::dboTOUSER3

8.

REVOKECREATETABLE

FROMUSER2CASCADE

四、实验总结

通过这次试验,我基本掌握了SQL Server的掌握SQL SERVER的身份验证方式;SQL SERVER的权限;给数据库的用户和角色赋予权限和从用户和角色收回权限;GRANT ,REVOKE, DENY的用法。让我对数据库的安全性有更深入的了解。

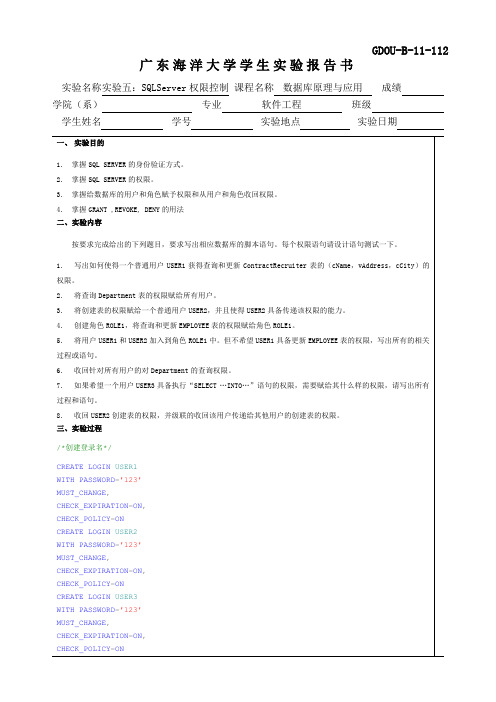

广东海洋大学学生实验报告书

实验名称

实验五:SQLServer权限控制

课程名称

数据库原理与应用

成绩

学院(系)

专业

软件工程

班级

学生姓名

学号

实验地点

实验日期

一、实验目的

1.掌握SQL SERVER的身份验证方式。

2.掌握SQL SERVER的权限。

3.掌握给数据库的用户和角色赋予权限和从用户和角色收回权限。

3.将创建表的权限赋给一个普通用户USER2,并且使得USER2具备传递该权限的能力。

4.创建角色ROLE1,将查询和更新EMPLOYEE表的权限赋给角色ROLE1。

5.将用户USER1和USER2加入到角色ROLE1中。但不希望USER1具备更新EMPLOYEE表的权限,写出所有的相关过程或语句。

WITHPASSWORD='123'

MUST_CHANGE,

CHECK_EXPIRATION=ON,

CHECK_POLICY=ON

/*创建用户*/

CREATEUTHDEFAULT_SCHEMA=USER1

CREATEUSERUSER2

FROMLOGINUSER2

数据库原理_实验五指导书

数据库原理

实验指导书

实验五SQL Server 2000中数据库安全性设置

1. 实验的目的

1)熟悉通过SQL对数据进行安全性控制。

2)完成作业的上机练习。

2. 实验内容

要求:在SQLSERVER2000中利用SQL语句完成以下操作。

1)通过SQL对登入账号,用户的创建修改与删除。

2)通过SQL对角色管理,以及角色中添加用户。

3)对角色和用户数据的授权和权力回收

3. 实验步骤

1)复制生成xscj数据库的代码并运行。

2)创建登入账号和用户名s1,s2,t1,t2,l1,l2密码与账号相同默认登入访问xscj数据库。

3)创建角色student,teacher,leader。

4)为角色student授权student表、course表和SC表的select 权力,拒绝修改和删除这三个表的权力

5)为角色teacher授权student表、course表和SC表的select 权力,以及对SC表的修改,插入更新的权力, 拒绝修改student表和course表的权力

6)为角色leader授权student表、course表和SC表的select 权力,以及对student表、course 表修改,插入更新的权力,拒绝修改和删除表SC的权力

7)将s1,s2加入student角色

8)将t1,t2加入teacher角色

9)将l1,l2加入leader角色

10)分别以s1,t1,l1登入服务器验证对student表、course表和SC表相应权限的验证。

《账号与权限管理》课件

常见问题解答

解答账号与权限管理中常见的疑问和困惑,包括如何有效管理多个账号、如 何应对账号被盗等问题,帮助您更好地应对实际挑战。

结语及注意事项

总结本课程的要点,强调账号与权限管理的重要性,以及日常工作和生活中 的注意事项,让您能够更好地应用所学知识。

《账号与权限管理》PPT 课件

本课件将全面介绍账号与权限管理的重要性及实践方法,帮助您保护个人和 组织的数据安全。

账号与权限管理概述

掌握账号与权限管理的基本概念和原则,了解不同类型的账号及其作用,以 及权限管理在信息安全中的重要性。

账号与密码的设置学习如来自设置强密码以及正确的账号管理方法,以保障账号的安全性,并避 免常见的密码破解和账号被盗风险。

用户权限的设置

了解用户权限的概念和分类,学习如何给不同级别的用户分配适当的权限,以实现数据和系统的访问控制。

权限控制的实现

掌握权限控制的实现方法,包括基于角色的权限管理、访问控制列表(ACL) 等技术,以及常见的权限授权与审计机制。

实战案例讲解

通过实际案例的讲解,深入理解账号与权限管理在实际业务场景中的应用, 了解各种权限管理策略的实施方法和效果。

linux实验五:文件目录权限管理

实验五:文件目录权限管理实验目的:1、熟悉不同颜色表示的文件含义,掌握文件类型符号含义。

2、熟悉并初步掌握文件目录权限设置实验内容及要求:1、查看当前路径2、查看当前目录下的所有文件,包括隐藏文件3、在当前用户家目录下建立一个名为“tmp”的目录4、在“tmp”目录下通过命令建立“test/subtest”目录“/tmp/lost/shannon”、“/tmp/lost/charlie”目录6、为“tmp”目录在根目录下建立一个符号链接3. 建立链接文件,包括硬链接与软链接lnNO1. 建立类似于Windows 的快捷方式[root@rehat root]# ln -s test.txt test.txt_slnkNO2. 当想备份一个文件,但空间又不够,则可以为该文件建立一个硬连接。

这样,就算原文件删除了,只要该链接文件没被删除,则在存储空间里还是没有被删除。

[root@rehat root]# ln -l test.txttest.txt_hlnk7、复制“/etc/rc.d/rc.local”文件到“tmp”目录下的“lost”目录中8、将上一步复制后的文件改名为“test.file”9、查看“test.file”的内容10、分页查看“/var/log/message”文件11、删除“tmp/test ”目录下的“subtest ”目录12、给test文件夹添加sgid权限13、将“/tmp/lost”目录及其下所有目录及文件拥有组改为用户组lost14、将“/tmp/lost/kate”目录的所有者和拥有组改为用户组15、将“/tmp/lost/shannon”目录的所有者和拥有组改为用户组shannon16、将“/tmp/lost/charlie”目录的所有者和拥有组改为用户charlie17、在“/tmp/lost”目录中建立的目录及文件只有建立者和root用户可以删除18、将“/tmp/lost/kate”目录的权限配置为所有者可读、可写、可执行;拥有组可读、可执行;其他用户可读19、将“/tmp/lost”目录的权限配置为用户house可读、用户jack可读、可执行、用户组fringe可读、可执行实验环境:VMware+RHEL5实验步骤及结果:如实验内容顺序分析与讨论:问题1:在修改目录/tmp/lost所有组时出现“lost为无效组”,是因为不存在组lost。

Linux系统应用实验指导书(实验2)-账户管理和权限管理(精)

实验二账户管理和权限管理1、实验目的(1理解账户的实质(2学会设置和管理口令(3理解Linux系统的权限(4学会设置基本操作权限和特殊权限2、实验内容(1使用命令行添加和管理普通用户(2使用命令行添加和管理组用户(3更改文件和目录的操作权限(4设置特殊权限3、实验步骤(A新建普通用户,用户名是学号(以AP0604241为例,密码为123456 # useradd ap0604241# passwd ap0604241(B用同样的方法新建用户linux,密码是linux(C观察一下用户linux和ap0604241所在的组# id linux# id ap0604241(D转换用户ap0604241# su - ap0604241(E进入目录/home/linux$ cd /home/linux观察是否成功,若否,为什么?(F在根用户下,修改用户ap0604241的用户属性,使得该用户能够访问linux的HOME 目录# usermod - G linux ap0604241# id# su - ap0604241$ cd /home/linux观察一下是否成功,若否,为什么?$ su -# ll -l /home/ | grep linux# chmod 750 /home/linux# su - ap0604241五邑大学信息学院Linux系统应用实验指导书$ cd /home/linux(G利用用户ap0604241在linux的HOME目录下创建文件,删除文件$ touch file1 file2观察是否成功,若否,为什么?继续下面操作$ su -# chmod 770 /home/linux# su - ap0604241$ cd /home/linux$ touch file1 file2$ ll$ rm file2(H特殊权限设置$ su -# ll /home | grep linux# chmod o+t /home/linux# ll /home | grep linux# su - linux# touch file2# su ap0604241# rm file1# rm file2观察实验结果(I保存下列文件,打包压缩/etc/passwd/etc/group/home目录的所有目录信息以上所有文件保存在/home/ap0604241(学生的学号目录下,文件名为ap0604241.tar.gz4、实验要求在虚拟机上将上述命令熟练掌握,等指导老师检查完方可离开。

实验4 账户和权限管理

实验名称:账户和权限管理

实验目的、要求:

1.掌握Linux中用户的添加、删除和属性设置方法

2.熟悉Linux中组群的添加、删除和属性设置方法

3.熟悉Linux中用户和组群的相关配置文件

4.掌握Linux中文件和目录权限的设置

实验原理:

Linux操作系统原理

主要设备、器材:

微机,Linux操作系统

实验步骤及原始数据记录:

1 使用命令创建用户账户zhangsan,并设置其口令为111111,设置用户名全称为张三,办公室电话为57111111。

2 使用命令修改用户账户zhangsan的UID为700,其Shell类型为/bin/ksh。

3 使用命令设置账户zhangsan两次改变密码之间相距的最小天数为5天,两次改变密码之间相距的最大天数为20天。

4 使用命令删除用户账户zhangsan,并且在删除该用户的同时一起删除其主目录。

5 使用命令创建组群group1,并且在创建时设置其GID为800。

6 使用命令修改组群group1的新组群名称为shanghai。

7 建立文件file1,查看file1的权限,用文字设定法添加文件所有者的执行权限,然后删除文件的执行权限。

8 建立文件file2,查看file2的权限,用数字设定法添加文件所有者的执行权限,然后删除文件的执行权限。

9 查看passwd命令对应的执行文件的权限,说明该文件权限的特殊作用。

账户管理和权限管理

chage命令 命令格式:# chage [<选项 <用户名 选项>] 用户名 用户名> 选项 常用选项:

-m days:指定用户必须改变口令所间隔的最少天数。如果值为 0,口令就不会过期。 -M days:指定口令有效的最多天数。 当该选项指定的天数加上-d 选项指定的天数小于 当前的日期,用户在使用该账号前就必须改变口令。 -d days:指定自从1970年1月1日起,口令被改变的天数。 -I days:指定口令过期后,账号被锁前不活跃的天数。 如果值为0,账号在口令过期后 就不会被锁。 -E date:指定账号被锁的日期,日期格式为YYYY-MM-DD。 若不用日期,也可以使用 自1970年1月1日后经过的天数。 -W days:指定口令过期前要警告用户的天数。 -l:列出指定用户当前的口令时效信息,以确定账号何时过期。

三种基本的访问权限

三种基本的访问权限

常用选项:

-g:改变组账号的GID ,组账号名保持不变。 -n:改变组账号名。

操作举例:

# groupmod -g 503 mygroup # groupmod -n newgroup mygroup

使用命令行工具删除组账号

命令格式:# groupdel <组账号名 组账号名> 组账号名 注意事项:

口令设置

使用useradd命令创建用户账户之后需要使用passwd 命令设置初始口令 格式:# passwd [<用户名 用户名>] 用户名 举例:

为指定用户设置口令 # passwd jason 修改用户自己的口令 $ passwd

root用户口令管理命令

passwd -l 用户帐户 passwd -S 用户帐户 passwd -u 用户帐户 passwd -d 用户帐户 //禁用用户帐户 //察看 //恢复 //删除用户口令

实验项目5 文件权限管理

实验项目5 文件权限管理一、实验目的●掌握利用chmod及chgrp等命令实现Linux文件权限管理。

●掌握磁盘限额的实现方法。

二、项目背景某公司有60个员工,分别在5个部门工作,每个人工作内容不同。

需要在服务器上为每个人创建不同的账号,把相同部门的用户放在一个组中,每个用户都有自己的工作目录。

并且需要根据工作性质给每个部门和每个用户在服务器上的可用空间进行限制。

假设有用户user1,请设置user1对/dev/sdb1分区的磁盘限额,将user1对blocks的soft设置为5000,hard设置为10000;inodes的soft设置为5000,hard设置为10000。

三、实验内容练习chmod、chgrp等命令的使用,练习在Linux下实现磁盘限额的方法。

四、实验步骤子项目1.设置文件权限●在用户user1主目录下创建目录test,进入test目录创建空文件file1。

并以长格形式显示文件信息,注意文件的权限和所属用户和组。

●对文件file1设置权限,使其他用户可以对此文件进行写操作。

并查看设置结果。

●取消同组用户对此文件的读取权限。

查看设置结果。

●用数字形式为文件file1设置权限,所有者可读、可写、可执行;其他用户和所属组用户只有读和执行的权限。

设置完成后查看设置结果。

●用数字形式更改文件file1的权限,使所有者只能读取此文件,其他任何用户都没有权限。

查看设置结果。

●为其他用户添加写权限。

查看设置结果。

●回到上层目录,查看test的权限。

●为其他用户添加对此目录的写权限。

子项目2.改变文件的所有者●查看目录test及其中文件的所属用户和组。

●把目录test及其下的所有文件的所有者改成bin,所属组改成daemon。

查看设置结果。

●删除目录test及其下的文件。

子项目3.磁盘限额●启动vi编辑/etc/fstab文件。

把/etc/fstab文件中的/dev/sdb1分区添加用户和组的磁盘限额。

用户权限设置的实验报告

一、实验目的1. 熟悉用户权限设置的基本概念和操作方法。

2. 掌握在Windows操作系统中设置用户权限的方法。

3. 培养实际操作能力,提高网络安全防护意识。

二、实验环境1. 操作系统:Windows 102. 软件环境:Windows自带的用户账户控制功能三、实验内容1. 用户权限设置的基本概念用户权限设置是指在操作系统中对用户进行权限分配,以确保系统的安全性和稳定性。

在Windows操作系统中,用户权限分为以下几种:(1)标准用户:可以安装和删除程序,但无法修改系统设置。

(2)管理员:拥有最高权限,可以修改系统设置、安装和删除程序等。

(3)来宾账户:仅用于临时访问,无法安装和删除程序,也无法修改系统设置。

2. 用户权限设置的操作步骤(1)打开控制面板在Windows 10系统中,点击“开始”按钮,选择“设置”选项,然后点击“控制面板”。

(2)打开用户账户在控制面板中,找到“用户账户和家庭安全”选项,点击“用户账户”。

(3)更改账户类型在用户账户窗口中,点击“更改账户类型”,然后选择要修改的用户账户,并选择相应的账户类型。

(4)修改权限在修改账户类型后,系统会提示是否更改该用户的权限。

选择“是”,然后按照提示进行操作。

3. 用户权限设置实验(1)创建新用户在用户账户窗口中,点击“添加新用户”按钮,按照提示输入用户名、密码等信息,创建一个新的标准用户。

(2)设置管理员权限选择刚创建的标准用户,点击“更改账户类型”,将账户类型更改为“管理员”。

(3)修改文件权限在桌面或文件资源管理器中,选择一个文件夹,点击右键,选择“属性”。

在属性窗口中,点击“安全”选项卡,可以看到该文件夹的权限设置。

选择一个用户,点击“编辑”按钮,然后勾选相应的权限,如“完全控制”、“修改”等。

(4)权限继承设置在安全选项卡中,勾选“将更改应用于此文件夹、子文件夹和文件”选项,这样设置后,对该文件夹的权限更改将继承到子文件夹和文件中。

账号和权限管理实验报告

[root@localhost bin]# useradd hehe 添加用户hehe[root@localhost bin]# passwd hehe 为hehe添加密码Changing password for user hehe.New UNIX password:BAD PASSWORD: it is WAY too shortRetype new UNIX password:passwd: all authentication tokens updated successfully.[root@localhost bin]# vim /etc/passwd 编辑passwd文件[root@localhost bin]# vim /etc/shadow 编辑shadow文件[root@localhost bin]# groupadd haha 创建haha组[root@localhost bin]# groupadd benet 创建benet组[root@localhost bin]# useradd -u 501 -g haha -G benet haha 创建用户haha的同时指定其UID为501,基本组为haha组,附加组为benet[root@localhost bin]# tail -3 /etc/passwd 查看passwd文件sabayon:x:86:86:Sabayon user:/home/sabayon:/sbin/nologinhehe:x:500:500::/home/hehe:/bin/bashhaha:x:501:501::/home/haha:/bin/bash[root@localhost bin]# tail -3 /etc/group 查看group文件hehe:x:500:haha:x:501:benet:x:502:haha[root@localhost bin]# passwd -d hehe 清除用户hehe的密码Removing password for user hehe.passwd: Success[root@localhost bin]# passwd -l hehe 锁定用户heheLocking password for user hehe.passwd: Success[root@localhost bin]# passwd -S hehe 查看锁定的账户状态hehe LK 2014-01-06 0 99999 7 -1 (Password locked.)[root@localhost bin]# passwd -u hehe 解除用户hehe的锁定状态Unlocking password for user hehe.passwd: Success.[root@localhost bin]# passwd -S hehe 查看解锁后的hehe账户状态hehe PS 2014-01-06 0 99999 7 -1 (Password set, MD5 crypt.)[root@localhost bin]# usermod -L hehe 锁定账户hehe[root@localhost bin]# passwd -S hehe 查看锁定状态hehe LK 2014-01-06 0 99999 7 -1 (Password locked.)[root@localhost bin]# usermod -U hehe 解除锁定账户hehe[root@localhost bin]# passwd -S hehe 查看状态hehe PS 2014-01-06 0 99999 7 -1 (Password set, MD5 crypt.)[root@localhost bin]# passwd -d hehe 清除hehe的密码Removing password for user hehe.passwd: Success[root@localhost bin]# userdel haha 删除用户haha[root@localhost bin]# userdel -r haha 清除用户haha的同时删除其宿主目录[root@localhost bin]# ls -ld /home/haha/ 确认其宿主目录是否已经删除[root@localhost bin]# usermod -l xixi hehe 更改hehe的登录名为xixi,下次登录生效[root@localhost bin]# grep "hehe" /etc/passwd 查看更改效果xixi:x:500:500::/home/hehe:/bin/bash[root@localhost bin]# groupadd -g 2015 accp 创建组accp并指定其GID为2015[root@localhost bin]# gpasswd -a u1 accp 将用户u1加入到accp组中正在将用户“u1”加入到“accp”组中[root@localhost bin]# usermod -G accp u2 将用户u2添加到accp组中[root@localhost bin]# gpasswd -d u1 accp 将用户u1从accp组中删除正在将用户“u1”从“accp”组中删除[root@localhost bin]# gpasswd -M u3 u4 accp 定义accp组中的账户为u3、u4 [root@localhost bin]# id u3 查看用户u3的IDuid=503(u3) gid=503(u3) groups=503(u3),504(u4)[root@localhost bin]# finger 查看系统当前登录的用户Login Name Tty Idle Login Time Office Office Phoneroot root *:0 Jan 6 20:41root root pts/1 Jan 6 20:51 (:0.0)[root@localhost bin]# users 查看系统当前登录的用户root root[root@localhost bin]# w 查看系统当前登录的用户22:09:41 up 1:23, 2 users, load average: 0.01, 0.39, 0.32USER TTY FROM LOGIN@ IDLE JCPU PCPU WHATroot :0 - 20:41 ?xdm? 19.06s 0.13s /usr/bin/gnome- root pts/1 :0.0 20:51 0.00s 0.33s 0.01s w[root@localhost bin]# who 查看系统当前登录的用户root :0 2014-01-06 20:41root pts/1 2014-01-06 20:51 (:0.0)[root@localhost bin]# groups u1 查看用户u1的属组u1 : u1[root@localhost bin]# touch haha.txt 创建haha文件[root@localhost bin]# ll haha.txt 查看haha文件的权限-rw-r--r-- 1 root root 0 01-06 22:11 haha.txtr可读w可写x可执行第一个表示文件类型每三个为一组4 2 1u代表属主g代表属组o代表其他用户a代表所有用户[root@localhost bin]# chmod u+x haha.txt 为属主添加可执行的权限[root@localhost bin]# chmod o+x haha.txt 为其他用户添加可执行的权限[root@localhost bin]# chmod o-x haha.txt 删除其他用户的可执行权限[root@localhost bin]# chmod a+x haha.txt 为所有人添加可执行权限[root@localhost bin]# chmod a-x haha.txt 把所有人的可执行权限删除[root@localhost bin]# chmod a=rwx haha.txt 赋予所有人可读、可写、可执行的权限[root@localhost bin]# chmod 644 haha.txt 设置haha文件的权限为644 [root@localhost bin]# chmod 707 haha.txt 设置haha文件的权限为707 [root@localhost bin]# chown gaga haha.txt 设置haha文件的属主为gaga用户[root@localhost bin]# chown :gaga haha.txt 设置haha文件的属组为gaga [root@localhost bin]# chown gaga:gaga haha.txt 设置haha文件的属主和属组为gaga [root@localhost bin]# chown gaga.gaga haha.txt 设置haha文件的属主和属组为gaga。

用户账号管理与权限控制

用户账号管理与权限控制在当今数字化的时代,用户账号管理与权限控制已经成为了各个系统和平台至关重要的组成部分。

无论是企业内部的信息系统,还是面向大众的互联网应用,有效的用户账号管理和精细的权限控制都能够保障数据的安全、系统的稳定运行以及用户的良好体验。

首先,让我们来谈谈用户账号管理。

这就像是为每一位进入特定区域的人发放一张独特的“通行证”。

每个用户账号都承载着用户的个人信息,如用户名、密码、邮箱等。

创建用户账号时,需要确保收集的信息准确且完整。

用户名通常是用户在系统中的唯一标识,它应该具有一定的唯一性和可识别性,方便用户在登录和使用系统时能够轻松记住和输入。

密码则是保护账号安全的关键防线。

一个强密码应该包含字母、数字、特殊字符,并且有足够的长度。

同时,为了防止用户设置过于简单易猜的密码,系统通常会设置一些密码规则,比如要求定期更改密码、禁止使用常见的密码组合等。

此外,还可以采用多因素认证的方式来增强账号的安全性,比如除了输入密码外,还需要输入发送到用户手机上的验证码,或者通过指纹识别、面部识别等生物特征认证。

用户账号的信息存储也是一个需要重点关注的问题。

这些信息通常会被存储在数据库中,为了保护用户隐私,数据的加密存储是必不可少的。

加密技术可以将用户的敏感信息转换为难以理解的密文,即使数据库被非法访问,攻击者也难以获取到有用的信息。

接下来,我们说一说权限控制。

权限控制就像是给不同的人颁发不同的“许可证”,规定他们在特定区域内可以进行的操作。

权限可以分为不同的级别和类型,比如读取权限、写入权限、修改权限、删除权限等。

根据用户的角色和职责,为其分配相应的权限。

在企业环境中,通常会有不同的角色,如管理员、普通员工、访客等。

管理员拥有最高的权限,可以对系统进行全面的管理和配置;普通员工则根据其工作岗位的需求,被赋予相应的操作权限;访客可能只具有查看某些公开信息的权限。

这种基于角色的权限控制模型能够有效地提高权限管理的效率和准确性。

实验五、用户管理和权限管理

实验五、用户管理和权限管理一、实验目的1、掌握对系统用户和组的建立与管理。

2、掌握linux的文件访问权限和访问权限类型。

3、掌握如何设置文件访问权限。

二、实验重点与难点1、学会使用useradd、usermod和userdel命令2、学会使用chmod设置文件权限三、实验内容及步骤1)查看/etc/passwd文件和/etc/shadow文件内容,识别该文件中记录的信息内容。

2)使用YaST创建新用户user1和用户组group1,将用户user1加入到组group1。

3)用useradd命令建立2个用户admin和geeko(注意要求创建用户主目录),设定好对应的用户密码,再用groupadd命令建立一个用户组school。

4)使用命令将admin用户改名为administrator。

5)使用命令将administrator账户锁定,然后再使用该账户登录系统,观察会发生什么?然后再将账号解除锁定。

6)将linux系统注销使用geeko账号登录,在geeko的主目录下创建两个新的文件K1,K2。

在/tmp目录下创建两个文件W1,W2。

7)删除geeko账号及其主目录。

并尝试删除所有属于geeko用户的文件。

8)在/tmp目录中创建两个新文件newfile,test,将newfile文件访问权限设置为rwxrw-rw-,test文件访问权限设置为rwxr--r-- 。

9)使用su命令将用户身份切换至administrator,将“I can read and write”写入newfile文件中,并保存。

是否可以对test文件进行编辑?10)如果要实现其他用户对test文件的编辑权限,应该如何设置该文件的权限?写出操作的命令。

11)创建一个目录directory,将目录访问权限设置为rwxrwxrw-。

四、知识点补充1. 增加用户帐号命令格式:useradd [<选项>] <用户名>常用选项:•-g :指定新用户的主组。

《账号和权限管理》课件

账号管理

1

创建账号

为新用户设置账号,指定登录名、密码、角色和权限,需要在新员工入职时完成。

2

管理账号

管理用户的访问权限,比如允许或拒绝访问某应用或文件夹,需要与用户的角色 和职责相对应。

3

删除账号

Байду номын сангаас

及时删除不再需要的账号和权限,以减少安全漏洞和降低风险。

权限管理

定义

权限管理是指对敏感资源的访问 控制,以保障数据保密性和完整 性。不同的用户和角色,将被授 予不同的访问权限。

总结

1

账号和权限管理的重要性

账号和权限管理比以往任何时候都更为重要,因为使用数字资产的风险也更高。

2

实施账号和权限管理的好处

有效的账号和权限管理可以显著提高公司的安全性,提高工作效率,并减少工作 风险。

3

注意事项及建议

注意细节和合规性,及时审查管理员权限并删除不再需要的账号和权限。

账号和权限管理

在今天的数字时代,保障账号和权限的安全至关重要。这份演示将向您介绍 如何更好地管理和保护您的账户和权限,并增强您的网络安全。

什么是账号和权限管理?

定义

账号和权限管理是一种系统管理,基于特定规则来控制不同用户、组和角色对数据和软件资 源的访问。

重要性

有效的账号和权限管理可以大大降低公司的风险和成本,帮助保护个人敏感信息,提高安全 性和保障数据合规性。

3 降低工作风险

通过分配和撤销特定访问权限,降低数据泄露、篡改和未经授权访问的风险。

账号和权限管理的注意事项

审核权限

定期审查并更新角色和权限限 制以确保满足新业务和规范需 求。

定期清理账号和权限

及时关闭不再使用的账号,减 少漏洞和风险,避免不必要的 数据访问。

《账号和权限管理》PPT课件

[root@localhost ~]# useradd stu01

[root@localhost ~]# ls -ld /home/stu01/

drwx------ 2 stu01 stu01 4096 09-09 12:38 /home/stu

01/

删除用户帐号st

[root@localhost ~]# userdel -r stu01u01

第六章 账号和权限管理

—— 理论部分

1

课程回顾

• Linux中包括哪些常见的软件包封装类型? • 如何查询系统中安装了哪些rpm软件? • 如何向系统中安装新的rpm软件? • 源码编译安装程序包括哪些基本步骤?

2

技能展示

❖了解常见的账号配置文件 ❖学会管理用户账号、组账号 ❖学会设置目录或文件的权限 ❖学会设置目录或文件的归属

• 粘滞位权限(Sticky) • 主要用途: • 为公共目录(例如,权限为777的)设置,权限字符为“t” • 用户不能删除该目录中其他用户的文件 • 应用示例:/tmp、/var/tmp

[root@localhost ~]# ls -ld /tmp /var/tmp drwxrwxrwt 8 root root 4096 09-09 15:07 /tmp drwxrwxrw粘t滞2位ro标ot记root 4096 09-09 07:00 /var/tmp

sys:x:3:root,bin,adm

ad组m:帐x:号4:root,a组dm成,d员ae列mon

名

表

14

添加组账号——groupadd

• groupadd命令 • 格式:groupadd [-g GID] 组帐号名

[root@localhost ~]# groupadd -g 1000 market [root@localhost ~]# tail -1 /e添tc加/g组ro帐up号mark

实验5账户与权限管理(答案)

实验5账户与权限管理(答案)实验六账户与权限管理1.目的和要求(1)练习Linux 的账号管理命令。

(2)了解计算机用户和工作组的基本概念。

(3)掌握计算机用户的相关管理方法2.实验环境硬件:PC机软件:ubuntu 操作系统、虚拟机3.实验步骤任务1:用户与组管理1) 新建用户student useradd student2) 修改student的密码为student123 passwd studentPasswd: student123ReType:student1233) 切换到第二个虚拟终端,并以student登录ctrl+alt+f24) 切换到root 权限su -5) 新建组students groupadd students6) 删除组students groupdel students7) 新建用户stu,并修改密码为stu123useradd stupasswd stu1238) 修改stu的主目录为/root usermod–d /root stu9) 请问stu这个用户能登录么?为什么?10) 修改stu用户的主目录为/home/stu usermod–d /home/stu stu11) 切换到另一个虚拟终端,并以stu登录12) 查询目前登陆到系统的用户who13) 发送广播hello(发送后切换到其他终端看看收到消息了么?然后切换回来)wall “hello”14) 结束会话。

Ctrl+d任务2:权限管理1)设置文件权限在用户主目录下创建目录test,进入test 目录创建空文件file1。

并以长格形式显示文件信息,注意文件的权限和所属用户和组。

对文件file1 设置权限,使其他用户可以对此文件进行写操作。

并查看设置结果。

取消同组用户对此文件的读取权限。

查看设置结果。

用数字形式为文件file1 设置权限,所有者可读、可写、可执行;其他用户和所属组用户只有读和执行的权限。

账号与权限管理ppt课件

3)选项-L 功能:锁定用户密码,使密码无效。 举例:# usermod -L newuser1 4)选项-U功能:对已经锁定的用户账号进行解锁,使其能正常 登陆系统。 举例:# usermod -U newuser1

userdel

1. 命令功能:如果一个用户的账号不再使用,可以从系统 中删除,。删除用户账号就是要将/etc/passwd等系统文 件中的该用户记录删除,必要时还删除用户的主目录。 命令格式: userdel name 举例:#grep user1 /etc/passwd #userdel user1 #grep user1 /etc/passwd #ll –d /home/user1/ 选项-r功能:删除用户同时删除宿主目录。 举例:#userdel –r user1

2. 3.

4.

组账号维护命令

• groupadd 1.命令格式: groupadd 组账号名 2.功能描述:在系统中添加组账号,此命令向系统中增加了一个新组 group1,新组的组标识号是在当前已有的最大组标识号的基础上加1,该 组账号的GID大于500。 3.举例:# groupadd mygroup #grep mygroup /etc/group 4.建立系统组账号命令格式: groupadd –r 系统组账号名 5.功能描述:建立系统组账号,该组账号的GID小于500. 应用举例:#groupadd –r sysgroup #grep sysgroup /etc/group 6. 选项-g功能: 指定新用户组的组标识号(GID)。 应用举例:#groupadd -g 102 group2 功能 :此命令向系统中增加了一个新组group2,同时指定新 组的组标识号是102。

• 命令格式:groups 用户名 功能描述:用于显示指定用户所属的组,如果未指定用户则 显示当前用户所属的组。 举例:#groups root #more /etc/gshadow | grep root • 命令格式:newgrp 用户所属的组账号 功能描述:用于转换用户组的当前组到指定的组账号,用户 必须属于该组才可以正确执行该命令。 举例:#id #newgrp bin #id #newgrp #id

实验五 用户角色与权限管理

实验五用户、角色与权限管理一、实验目的及要求掌握Oracle的安全管理方法。

二、实验主要内容(1) 概要文件的建立、修改、查看、删除操作。

(2) 用户的建立、修改、查看、删除操作。

(3) 权限的建立、修改、查看、删除操作。

(4) 角色的建立、修改、查看、删除操作。

三、实验仪器设备在局域网环境下,有一台服务器和若干台客户机。

服务器成功安装Oracle 11g 数据库服务器(企业版),客户机成功安装Oracle 11g客户端软件,网络服务配置正确,数据库和客户端正常工作。

四、实验步骤1创建概要文件。

①利用企业管理器创建概要文件“ygbx+学号_pro”,要求在此概要文件中CPU/会话为1000,读取数/会话为2000,登录失败次数为3,锁定天数为10。

②利用SQL*Plus或PL/SQL Developer,创建概要文件“ygbx+学号_pro_sql”,其结构与“ygbx+学号_pro”一致。

2 查看概要文件。

②利用企业管理器查看概要文件“ygbx+学号_pro”的信息。

②利用SQL*Plus或PL/SQL Developer,从DBA_PROFILES数据字典中查看“ygbx+学号_pro_sql”概要文件的资源名称和资源值等信息。

③利用SQL*Plus或PL/SQL Developer,从查看“ygbx+学号_pro_sql”概要文件中锁定天数的值。

3修改概要文件。

②利用企业管理器,修改“ygbx+学号_pro”概要文件,将CPU/会话改为4000,连接时间为60。

②利用SQL*Plus或PL/SQL Developer,修改“ygbx+学号_pro_sql”概要文件,将并行会话设为20,读取数/会话设为DEFAULT。

4创建用户。

①利用企业管理器,创建“ygbxuser+学号”用户,密码为“user+学号”,默认表空间为“ygbx_tbs”。

②利用SQL*Plus或PL/SQL Developer,创建“ygbxuser+学号_sql”用户,密码为“user+学号+sql”,该用户处于锁状态。

- 1、下载文档前请自行甄别文档内容的完整性,平台不提供额外的编辑、内容补充、找答案等附加服务。

- 2、"仅部分预览"的文档,不可在线预览部分如存在完整性等问题,可反馈申请退款(可完整预览的文档不适用该条件!)。

- 3、如文档侵犯您的权益,请联系客服反馈,我们会尽快为您处理(人工客服工作时间:9:00-18:30)。

实验六账户与权限管理

1.目的和要求

(1)练习Linux的账号管理命令。

(2)了解计算机用户和工作组的基本概念。

(3)掌握计算机用户的相关管理方法

2.实验环境

硬件:PC机软件:ubuntu操作系统、虚拟机

3.实验步骤

任务1:用户与组管理

1)新建用户student

2)修改student的密码为student123

3)切换到第二个虚拟终端,并以student登录

4)切换到root权限

5)新建组students

6)删除组students

7)新建用户stu,并修改密码为stu123

8)修改stu的主目录为/root

9)请问stu这个用户能登录么?为什么?

10)修改stu用户的主目录为/home/stu

11)切换到另一个虚拟终端,并以stu登录

12)查询目前登陆到系统的用户

13)发送广播hello(发送后切换到其他终端看看收到消息了么?然后切换回来)

14)结束会话。

任务2:权限管理

1)设置文件权限

在用户主目录下创建目录test,进入test 目录创建空文件file1。

并以

长格形式显示文件信息,注意文件的权限和所属用户和组。

mkdir touch ll

●对文件file1 设置权限,使其他用户可以对此文件进行写操作。

并查看

设置结果。

●取消同组用户对此文件的读取权限。

查看设置结果。

●用数字形式为文件file1 设置权限,所有者可读、可写、可执行;其他

用户和所属组用户只有读和执行的权限。

设置完成后查看设置结果。

●用数字形式更改文件file1 的权限,使所有者只能读取此文件,其他任

何用户都没有权限。

查看设置结果。

●为其他用户添加写权限。

查看设置结果。

●回到上层目录,查看test 的权限。

●为其他用户添加对此目录的写权限。

2)改变文件的所有者

●查看目录test 及其中文件的所属用户和组。

ll; ll –r test/

●把目录test 及其下的所有文件的所有者改成bin,所属组改成daemon。

查看设置结果。

●删除目录test 及其下的文件。

4.实验报告要求

按实验步骤执行,在实验报告上详细描述执行流程(使用命令及操作流程),并要求加适当截图来描述操作过程和显示结果。